IPsec VPN 的 IKE

了解适用于 IPsec VPN 的 IKEv2 及其在 Junos OS 中的配置。

互联网密钥交换版本 2 (IKEv2) 是一种基于 IPsec 的隧道协议。IKEv2 在对等 VPN 设备之间提供安全的 VPN 通信通道,并以受保护的方式定义 IPsec 安全关联 (SA) 的协商和身份验证。

使用 功能资源管理器 确认平台和版本对特定功能的支持。

查看该 特定于平台的 IKEv2 响应方 行为 部分,了解与您的平台相关的注意事项。

IKE 和 IPsec 数据包处理

IKE 为 IPsec 提供隧道管理并验证最终实体。IKE 可执行 Diffie-Hellman (DH) 密钥交换,以便在网络设备之间生成 IPsec 隧道。IKE 生成的 IPsec 隧道可用于对 IP 层网络设备之间的用户流量进行加密、解密和身份验证。

IKE 数据包处理

当明文数据包到达需要隧道的瞻博网络设备,且该隧道不存在有效的第 2 阶段 SA 时,Junos OS 将开始 IKE 协商并丢弃该数据包。IP 包头中的源地址和目的地址分别是本地和远程 IKE 网关的源地址和目的地址。IP 数据包的有效负载中存有用于封装 ISAKMP (IKE) 数据包的 UDP 数据段。第 1 阶段和第 2 阶段的 IKE 数据包格式相同。请参阅 图 1。

同时,源主机再次发送丢弃的数据包。通常,当第二个数据包到达时,IKE 协商已完成,Junos OS 会在转发之前使用 IPsec 保护数据包和会话中的所有后续数据包。

“下一个有效负载”字段包含一个数字,表示以下一种有效的负载类型:

-

0002 — SA 协商有效负载包含第 1 阶段或第 2 阶段 SA 的定义。

-

0004 - 提议有效负载可以是第 1 阶段或第 2 阶段提议。

-

0008—转换有效负载被封装在一个封装 SA 有效负载的提议有效负载中。

-

0010 - 密钥交换 (KE) 有效负载包含执行密钥交换所需的信息,例如 DH 公共值。

-

0020 - 标识 (IDx) 有效负载。

-

在第 1 阶段,IDii 表示发起方 ID,IDir 表示响应方 ID。

-

在第 2 阶段,IDui 表示用户发起方,IDur 表示用户响应方。

这些 ID 是 IKE ID 类型,例如 FQDN、U-FQDN、IP 地址和 ASN.1_DN。

-

-

0040 - 证书 (CERT) 有效负载。

-

0080 - 证书请求 (CERT_REQ) 有效负载。

-

0100 - 哈希 (HASH) 有效负载包含特定哈希函数的摘要输出。

-

0200 - 签名 (SIG) 有效负载包含数字签名。

-

0400 - 随机数 (Nx) 有效负载包含交换所需的一些伪随机数信息)。

-

0800 - 通知有效负载。

-

1000 - ISAKMP 删除有效负载。

-

2000 - 供应商 ID (VID) 有效负载可以包含在第 1 阶段协商中的任何位置。Junos OS 使用它来标记对 NAT-T 的支持。

每个 ISAKMP 有效负载都以相同的通用报头开头,如图 2中所示。

可以将多个 ISAKMP 负载链接在一起,并用“下一个报头”字段中的值表示每个后续有效负载类型。的值 表示 0000 最后一个 ISAKMP 有效负载。有关示例,请参阅 图 3。

IPsec 数据包处理

IKE 协商完成且两个 IKE 网关已建立第 1 阶段和第 2 阶段 SA 后,将使用隧道转发所有后续数据包。如果第 2 阶段 SA 在隧道模式下指定了封装安全协议 (ESP),则数据包类似于 中 图 4所示的数据包。设备会将两个附加报头添加到发起主机发送的原始数据包内。

如 图 4 中所示,发起主机构建的数据包包含有效负载、TCP 报头和内部 IP 报头 (IP1)。

Junos OS 添加的路由器 IP 报头 (IP2) 包含作为目标 IP 地址的远程网关 IP 地址,以及作为源 IP 地址的本地路由器 IP 地址。Junos OS 还会在外部和内部 IP 报头之间添加一个 ESP 报头。ESP 报头包含的信息允许远程对等方在收到数据包时进行正确的处理。请参阅 图 5。

“下一个报头”字段表示有效负载字段中的数据类型。在隧道模式中,此值为 4,表示有效负载中包含 IP 数据包。请参阅 图 6。

Junos OS 中的 IKE 简介

IKE 提供了通过不安全的介质(如 Internet)安全地交换密钥以进行加密和身份验证的方法。IKE 使一对安全网关能够:动态建立安全隧道,安全网关可通过该隧道交换隧道和密钥信息。设置用户级隧道或 SA,包括隧道属性协商和密钥管理。这些隧道也可以在同一安全通道之上刷新和终止。IKE 采用 Diffie-Hellman 方法,在 IPsec 中是可选的(可以在端点手动输入共享密钥)。

IKEv2 包括对以下内容的支持:

基于路由的 VPN。

站点到站点 VPN。

失效对等体检测。

机箱群集。

预共享密钥身份验证。

基于证书的身份验证。

子 SA。IKEv2 子 SA 在 IKEv1 中称为第 2 阶段 SA。在 IKEv2 中,没有底层 IKE SA,子 SA 就不能存在。

自动VPN。

动态端点 VPN。

使用 IKEv2 的远程访问支持 EAP。

流量选择器。

IKEv2 不支持以下功能:

基于策略的 VPN。

VPN 监控。

IP 有效负载压缩协议 (IPComp)。

在 Junos OS 中配置 IKEv2

VPN 对等方配置为 IKEv1 或 IKEv2。将对等方配置为 IKEv2 时,如果其远程对等方发起 IKEv1 协商,则无法回退到 IKEv1。默认情况下,瞻博网络安全设备是 IKEv1 对等方。

version v2-only使用 [edit security ike gateway gw-name] 层次结构级别的配置语句配置 IKEv2。

IKE 版本显示在 和 show security ipsec security-associations CLI 操作命令的show security ike security-associations输出中。

瞻博网络设备最多支持四个第 2 阶段协商提议,允许您定义您将接受的一系列隧道参数的限制。Junos OS 可提供预定义的标准、兼容和基本的第 2 阶段提议集。您还可以定义自定义第 2 阶段提议。

了解 IKEv2 配置有效负载

配置有效负载是一个互联网密钥交换版本 2 (IKEv2) 选项,用于将配置信息从响应方传播到发起方。IKEv2 配置有效负载仅支持基于路由的 VPN。

RFC 5996, 互联网密钥交换协议版本 2 (IKEv2),定义了 15 个不同的配置属性,响应方可以将其返回给发起方。 表 1 介绍了 SRX 系列防火墙支持的 IKEv2 配置属性。

|

属性类型 |

value |

Description |

长度 |

|---|---|---|---|

|

INTERNAL_IP4_ADDRESS |

1 |

指定内部网络上的地址。可以请求多个内部地址。响应程序最多可以发送请求的地址数。 |

0 或 4 个八位位组 |

|

INTERNAL_IP4_NETMASK |

2 |

指定内部网络的网络掩码值。请求和响应消息中只允许有一个网络掩码值(例如,255.255.255.0),并且只能与 INTERNAL_IP4_ADDRESS 属性一起使用。 |

0 或 4 个八位位组 |

|

INTERNAL_IP4_DNS |

3 |

指定网络中 DNS 服务器的地址。可以请求多个 DNS 服务器。响应方可以使用零个或多个 DNS 服务器属性进行响应。 |

0 或 4 个八位位组 |

|

INTERNAL_IP4_NBNS |

4 |

指定网络中的 NetBIOS 名称服务器 (NBNS) 的地址,例如 WINS 服务器。可以请求多个 NBNS 服务器。响应方可以使用零个或多个 NBNS 服务器属性进行响应。 |

0 或 4 个八位位组 |

| INTERNAL_IP6_ADDRESS |

8 |

指定内部网络上的地址。可以请求多个内部地址。响应程序最多可以发送请求的地址数。 |

0 或 17 个八位位组 |

| INTERNAL_IP6_DNS |

10 |

指定网络中 DNS 服务器的地址。可以请求多个 DNS 服务器。响应方可以使用零个或多个 DNS 服务器属性进行响应。 |

0 或 16 个八位位组 |

要使 IKE 响应方向发起方提供调配信息,它必须从指定源(如 RADIUS 服务器)获取信息。还可以通过 RADIUS 服务器从 DHCP 服务器返回调配信息。在 RADIUS 服务器上,用户信息不应包含身份验证密码。RADIUS 服务器配置文件使用 [edit security ike gateway gateway-name] 层次结构级别的配置绑定aaa access-profile profile-name到 IKE 网关。

Junos OS 改进了 IKEv2 配置有效负载,以支持以下功能:

-

支持 IPv4 和 IPv6 本地地址池。您还可以将固定 IP 地址分配给对等方。

在 IKE 建立期间,发起方向响应方请求 IPv4 地址、IPv6 地址、DNS 地址或 WINS 地址。响应方成功对发起方进行身份验证后,会从本地地址池或通过 RADIUS 服务器分配 IP 地址。根据配置,此 IP 地址要么在每次对等方连接时动态分配,要么分配为固定 IP 地址。如果 RADIUS 服务器使用框架池进行响应,Junos OS 将根据其相应本地池中的配置分配 IP 地址或信息。如果同时配置本地地址池和 RADIUS 服务器,则从 RADIUS 服务器分配的 IP 地址优先于本地池。如果配置了本地 IP 地址池,但 RADIUS 服务器未返回任何 IP 地址,则本地池会将 IP 地址分配给请求。

-

为 引入

authentication-order的附加选项none。请参阅身份验证顺序(访问配置文件)。 -

RADIUS 记帐开始和停止消息通知隧道或对等 RADIUS 服务器的状态。这些消息可用于跟踪目的或通知子系统(如 DHCP 服务器)。

确保 RADIUS 服务器支持记帐开始或停止消息。还要确保 SRX 系列防火墙和 RADIUS 服务器都具有适当的设置来跟踪这些消息。

-

引入 IPv6 支持允许使用配置有效负载的双堆栈隧道。在登录过程中,IKE 会同时请求 IPv4 和 IPv6 地址。AAA 仅在成功分配所有请求的地址时才允许登录。如果未分配请求的 IP,IKE 将终止协商。

在基于路由的 VPN 中,安全隧道 (st0) 接口在点对多点或点对点模式下运行。点对多点或点对点模式现在支持通过 IKEv2 配置有效负载进行地址分配。对于点对多点接口,必须对接口进行编号,并且配置有效负载INTERNAL_IP4_ADDRESS属性类型中的地址必须在关联的点对多点接口的子网范围内。

您可以为 IKE 网关配置的 IKEv2 配置有效负载请求配置通用密码。1 到 128 个字符范围内的通用密码允许管理员定义通用密码。当 SRX 系列防火墙使用 IKEv2 配置有效负载代表远程 IPsec 对等方请求 IP 地址时,将在 SRX 系列防火墙和 RADIUS 服务器之间使用此密码。RADIUS 服务器在向 SRX 系列防火墙提供任何 IP 信息以进行配置有效负载请求之前,会匹配凭据。您可以使用 [edit security ike gateway gateway-name aaa access-profile access-profile-name] 层次结构级别的配置语句配置config-payload-password configured-password通用密码。

SRX 系列防火墙和 RADIUS 服务器必须配置相同的密码,并且 RADIUS 服务器应配置为使用密码身份验证协议 (PAP) 作为身份验证协议。没有这一点,隧道建立就不会成功。

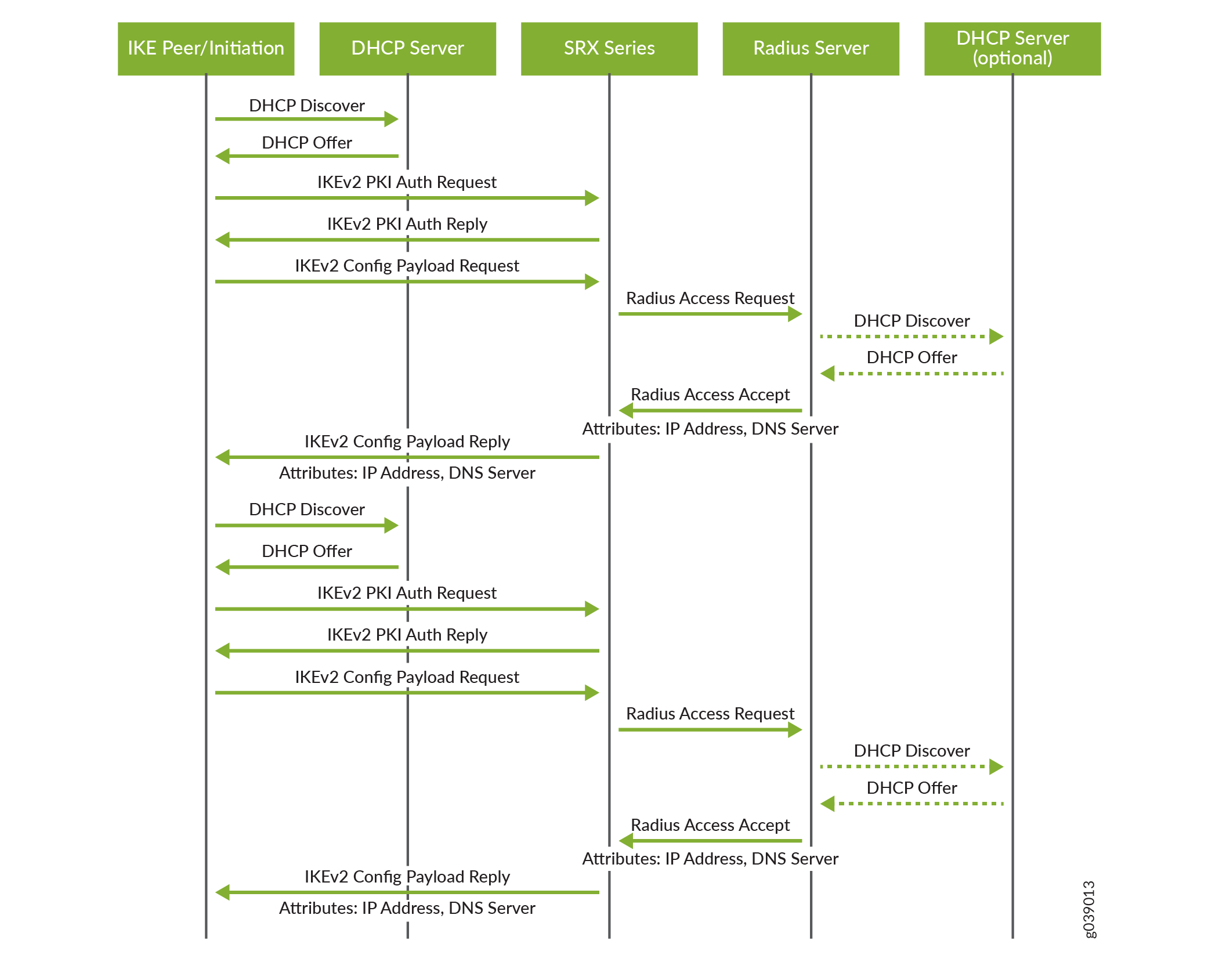

图 7 显示了 IKEv2 配置有效负载的典型工作流。

点对多点安全隧道 (st0) 接口和点对点接口均支持 IKEv2 配置有效负载功能。点对多点接口必须进行编号,并且配置有效负载中提供的地址必须在关联的点对多点接口的子网范围内。

了解微微单元调配

IKEv2 配置有效负载可用于将调配信息从 IKE 响应方(如 SRX 系列防火墙)传播到多个启动器(如蜂窝网络中的 LTE 微微蜂窝基站)。微微信元出厂时采用标准配置,允许它们连接到 SRX 系列防火墙,但微微信元调配信息存储在受保护网络内的一个或多个调配服务器上。在与设置服务器建立安全连接后,微微单元会收到完整的预配信息。

引导和调配微微单元并将其引入服务所需的工作流包括四个不同的阶段:

-

初始地址获取 — 微微蜂窝出厂时附带以下信息:

-

到 SRX 系列防火墙的安全网关隧道配置

-

制造商颁发的数字证书

-

位于受保护网络中的设置服务器的完全限定域名 (FQDN)

微型单元启动并从 DHCP 服务器获取 要用于 IKE 协商的地址。然后使用此地址在 SRX 系列防火墙上的安全网关上构建一条隧道。DHCP 服务器还会分配操作、管理和管理 (OAM) 流量的地址,以便在受保护的网络上使用。

-

微微小区调配 — 使用为其分配的 OAM 流量地址,微微信元从受保护网络中的服务器请求其调配信息(通常是运营商证书、许可证、软件和配置信息)。

重新启动 — 微微单元将重新启动,并使用获取的配置信息使其特定于服务提供商的网络和操作模型。

-

服务提供 — 当 pico 信元投入使用时,它会使用包含可分辨名称 (DN) 和使用者备用名称值的单个证书以及 FQDN 在 SRX 系列防火墙上构建两条通往安全网关的隧道:一个用于 OAM 流量,另一个用于第三代合作伙伴计划 (3GPP) 数据流量。

另请参阅

IKE 提案

IKE 配置定义用于与对等安全网关建立安全 IKE 连接的算法和密钥。您可以配置一个或多个 IKE 提议。每个提议都是一个 IKE 属性列表,用于保护 IKE 主机与其对等方之间的 IKE 连接。

要配置 IKE 提议,请包含 proposal 该语句并在 [edit security ike ] 层次结构级别指定名称:

IKE 策略

IKE 策略定义要在 IKE 协商期间使用的安全参数组合(IKE 提议)。它定义对等地址以及该连接所需的建议。根据所使用的身份验证方法,它会为给定的对等方或本地证书定义预共享密钥 (PSK)。在 IKE 协商期间,IKE 会查找在两个对等方上相同的 IKE 策略。启动协商的对等方将其所有策略发送给远程对等方,远程对等方尝试查找匹配项。当来自两个对等方的两个策略都具有包含相同配置属性的建议时,将进行匹配。如果生存期不相同,则使用两个策略(来自主机和对等方)之间的较短生存期。配置的 PSK 也必须与其对等方匹配。

首先,配置一个或多个 IKE 提议;然后将这些提议与 IKE 策略相关联。

要配置 IKE 策略,请包含该 policy 语句并在 [edit security ike] 层次结构级别指定策略名称:

重新生成密钥和重新验证

概述

对于 IKEv2,密钥重新生成和重新验证是单独的过程。重新生成密钥会为 IKE 安全关联 (SA) 建立新密钥并重置消息 ID 计数器,但不会重新对等方进行身份验证。重新身份验证验证 VPN 对等方是否保留其对身份验证凭据的访问权限。重新身份验证为 IKE SA 和子 SA 建立新密钥;不再需要任何挂起的 IKE SA 或子 SA 的重新密钥。创建新的 IKE 和子 SA 后,将删除旧的 IKE 和子 SA。

默认情况下,IKEv2 重新身份验证处于禁用状态。可以通过配置介于 1 和 100 之间的重新身份验证频率值来启用重新身份验证。重新验证频率是在重新验证之前发生的 IKE 重新密钥数。例如,如果配置的重新验证频率为 1,则每次进行 IKE 重新生成密钥时都会发生重新验证。如果配置的重新验证频率为 2,则每隔一次 IKE 重新生成密钥时进行重新验证。如果配置的重新验证频率为 3,则每三次 IKE 重新生成密钥时就会重新进行身份验证,依此类推。

您可以在 [edit security ike policy policy-name] 层次结构级别使用语句配置reauth-frequency重新验证频率。通过将重新身份验证频率设置为 0(默认值)来禁用重新身份验证。重新验证频率不是由对等方协商的,每个对等方可以有自己的重新认证频率值。

支持的功能

IKEv2 重新身份验证具有以下功能:

IKEv2 发起方或响应方

失效对等体检测 (DPD)

虚拟路由器中的虚拟路由器和安全隧道 (st0) 接口

网络地址转换遍历 (NAT-T)

处于主动-主动和主动-被动模式的机箱群集,适用于 SRX5400、SRX5600 和 SRX5800 设备

SRX5400、SRX5600和SRX5800设备上的不中断服务的软件升级 (ISSU)

使用不中断服务的硬件升级 (ISHU) 过程升级或插入新的服务处理单元 (SPU)

局限性

使用 IKEv2 重新身份验证时,请注意以下注意事项:

使用 NAT-T,可以使用与以前的 IKE SA 不同的端口创建新的 IKE SA。在这种情况下,旧的 IKE SA 可能不会被删除。

在 NAT-T 场景中,NAT 设备后面的发起方可以在重新进行身份验证后成为响应方。如果 NAT 会话过期,NAT 设备可能会丢弃可能到达其他端口的新 IKE 数据包。必须启用 NAT-T 保持连接或 DPD 才能使 NAT 会话保持活动状态。对于 AutoVPN,建议分支上配置的重新身份验证频率小于中心上配置的重新身份验证频率。

根据重新验证频率,新的 IKE SA 可以由原始 IKE SA 的发起方或响应方启动。由于可扩展身份验证协议 (EAP) 身份验证和配置有效负载要求 IKE SA 由与原始 IKE SA 相同的一方启动,因此 EAP 身份验证或配置有效负载不支持重新进行身份验证。

IKE 身份验证(基于证书的身份验证)

证书身份验证的多级层次结构

基于证书的身份验证是 IKE 协商期间 SRX 系列防火墙支持的一种身份验证方法。在大型网络中,多个证书颁发机构 (CA) 可以向其各自的终端设备颁发终端实体 (EE) 证书。通常为各个位置、部门或组织设置单独的 CA。

使用基于证书的身份验证的单级层次结构时,网络中的所有 EE 证书都必须由同一 CA 签名。所有防火墙设备必须注册相同的 CA 证书才能进行对等证书验证。IKE 协商期间发送的证书有效负载仅包含 EE 证书。

或者,IKE 协商期间发送的证书有效负载可以包含 EE 和 CA 证书链。证书链是验证对等方的 EE 证书所需的证书列表。证书链包括 EE 证书和本地对等方中不存在的任何 CA 证书。

网络管理员需要确保参与 IKE 协商的所有对等方在其各自的证书链中至少有一个公共可信 CA。通用可信 CA 不必是根 CA。链中的证书数量(包括 EE 证书和链中最顶层的 CA 的证书)不能超过 10 个。

可以使用指定的 CA 服务器或 CA 服务器组对配置的 IKE 对等方进行 Validation。使用证书链时,根 CA 必须与 IKE 策略中配置的可信 CA 组或 CA 服务器匹配。

在 中显示的 图 8示例 CA 层次结构中,Root-CA 是网络中所有设备的通用可信 CA。Root-CA 向工程和销售 CA 颁发 CA 证书,这些 CA 分别标识为 Eng-CA 和 Sales-CA。Eng-CA 向开发和质量保证 CA 颁发 CA 证书,分别标识为 Dev-CA 和 Qa-CA。主机 A 从 Dev-CA 接收其 EE 证书,而主机 B 从 Sales-CA 接收其 EE 证书。

每个终端设备都需要在其层次结构中加载 CA 证书。主机 A 必须具有根 CA、Eng-CA 和 Dev-CA 证书;不需要销售 CA 和 Qa-CA 证书。主机 B 必须具有根 CA 和销售 CA 证书。证书可以在设备中手动加载,也可以使用简单证书注册过程 (SCEP) 进行注册。

必须为每个终端设备配置证书链中每个 CA 的 CA 配置文件。以下输出显示在主机 A 上配置的 CA 配置文件:

admin@host-A# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Eng-CA {

ca-identity Eng-CA;

enrollment {

url “www.example.net/scep/Eng/”;

}

}

ca-profile Dev-CA {

ca-identity Dev-CA;

enrollment {

url “www.example.net/scep/Dev/”;

}

}

}以下输出显示在主机 B 上配置的 CA 配置文件:

admin@host-B# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Sales-CA {

ca-identity Sales-CA;

enrollment {

url “www.example.net/scep/Sales/”;

}

}

}另请参阅

配置多种证书类型以建立 IKE 和 IPsec SA

了解如何配置和管理多种证书类型。

此示例说明如何配置多种证书类型以建立 IKE 和 IPsec SA。

从 Junos OS 22.4R1 版开始,如果使用命令将set security ike proposal ike_proposal_name authentication-method certificates身份验证方法配置为 IKE 提议中所示certificates,则可以建立隧道,而不考虑发起方和响应方上使用的证书类型。

您可以查看使用命令注册 show security pki local-certificate certificate-id certificate-name detail的证书。

您可以使用命令验证 request security pki local-certificate verify certificate-id certificate-name 已注册的证书。

要求

准备工作:

-

确保设备上已注册证书,请参阅 证书注册。

您可以使用命令

request security pki local-certificate certificate-id certificate-name detail验证设备上注册的证书。 -

确保已安装 IKE 软件包,要验证已安装的 IKE 软件包,请使用操作命令。

show version | match ike如果设备上未安装 IKE 包,可以使用操作命令

request system software add optional://junos-ike.tgz安装 IKE 包,有关详细信息,请参阅 启用 IPsec VPN 功能集。

概述

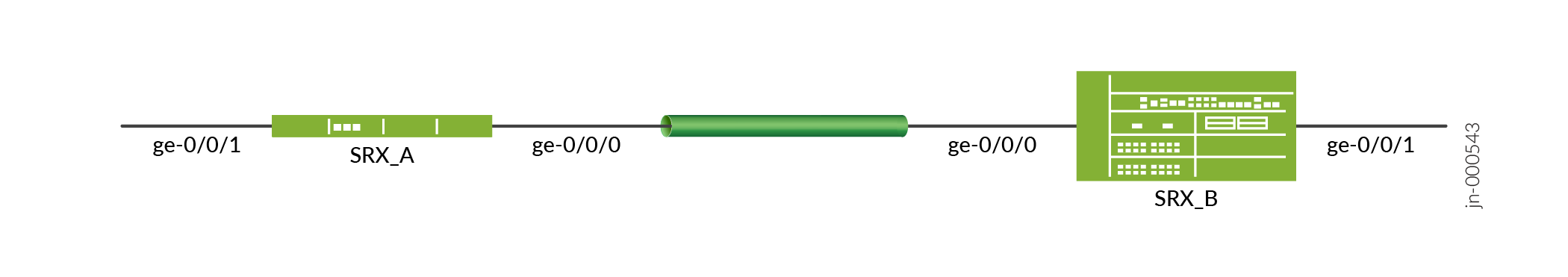

此示例配置多种证书类型,以便在 SRX_A 和 SRX_B 之间建立 IKE 和 IPsec SA。

在此示例中,我们已在 SRX_A 上注册了 RSA 证书,并在SRX_B设备上注册了 ECDSA 证书。有关如何安装证书的详细信息,请参阅 证书注册。

| 设备名称 | 使用的接口 | IKE 网关地址 | IKE 网关本地 IP 地址 |

|---|---|---|---|

| SRX_A | ge-0/0/0 | 192.168.1.2 | 192.168.1.1 |

| SRX_B | ge-0/0/0 | 192.168.1.1 | 192.168.1.2 |

拓扑学

介绍了 图 9 多种证书类型的拓扑支持配置。

配置

配置SRX_A

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r0_rsa_crt set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.2 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.1 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此操作的说明,请参阅 CLI 用户指南中的 CLI 配置模式概述。

要配置多种证书类型以建立 IKE 和 IPsec SA,请执行以下操作:

-

使用命令查看

show security pki local-certificate certificate-id certificate-name detail设备上注册的证书。如果设备未注册证书,请在设备上安装证书。有关详细信息,请参阅 证书注册。

-

配置接口。

user@srxa# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 user@srxa# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 user@srxa# set interfaces st0 unit 1 family inet

-

配置安全区域和安全策略。

user@srxa# set security zones security-zone trust host-inbound-traffic system-services all user@srxa# set security zones security-zone trust host-inbound-traffic protocols all user@srxa# set security zones security-zone trust interfaces ge-0/0/1 user@srxa# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxa# set security zones security-zone untrust interfaces ge-0/0/0 user@srxa# set security zones security-zone VPN interfaces st0.1 user@srxa# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxa# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxa# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxa# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxa# set security policies default-policy deny-all

-

配置 IKE 提议。

[edit] user@srxa# set security ike proposal IKE_PROP authentication-method certificates user@srxa# set security ike proposal IKE_PROP dh-group group5 user@srxa# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxa# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

配置 IKE 策略。

[edit] user@srxa# set security ike policy IKE_POL proposals IKE_PROP user@srxa# set security ike policy IKE_POL certificate local-certificate r0_rsa_crt

-

配置 IKE 网关。

[edit] user@srxa# set security ike gateway IKE_GW ike-policy IKE_POL user@srxa# set security ike gateway IKE_GW address 192.168.1.2 user@srxa# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxa# set security ike gateway IKE_GW local-address 192.168.1.1 user@srxa# set security ike gateway IKE_GW version v2-only

-

配置 IPsec 提议。

[edit] user@srxa# set security ipsec proposal IPSEC_PROP protocol esp user@srxa# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxa# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

配置 IPsec 策略。

[edit] user@srxa# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

配置 IPsec VPN。

[edit] user@srxa# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxa# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxa# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxa# set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

结果

在配置模式下,输入 show interfaces、 和 show security ikeshow security ipsec 命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@srxa# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxa# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r0_crt_rsa;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.2;

external-interface ge-0/0/0;

local-address 192.168.1.1;

version v2-only;

}

[edit]

user@srxa# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels on-traffic;

}

如果完成设备配置,请从配置模式输入 commit。

配置SRX_B

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384 set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.1 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.2 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此操作的说明,请参阅 CLI 用户指南中的 CLI 配置模式概述。

要配置多种证书类型以建立 IKE 和 IPsec SA,请执行以下操作:

-

使用命令查看

request security pki local-certificate certificate-id certificate-name detail设备上注册的证书。如果设备未注册证书,请在设备上安装证书。有关详细信息,请参阅 证书注册。

-

配置接口。

user@srxb# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 user@srxb# set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 user@srxb# set interfaces st0 unit 1 family inet

-

配置安全区域和安全策略。

user@srxb# set security zones security-zone trust host-inbound-traffic system-services all user@srxb# set security zones security-zone trust host-inbound-traffic protocols all user@srxb# set security zones security-zone trust interfaces ge-0/0/1 user@srxb# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxb# set security zones security-zone untrust interfaces ge-0/0/0 user@srxb# set security zones security-zone VPN interfaces st0.1 user@srxb# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxb# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxb# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxb# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxb# set security policies default-policy deny-all

-

配置 IKE 提议。

[edit] user@srxb# set security ike proposal IKE_PROP authentication-method certificates user@srxb# set security ike proposal IKE_PROP dh-group group5 user@srxb# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxb# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

配置 IKE 策略。

[edit] user@srxb# set security ike policy IKE_POL proposals IKE_PROP user@srxb# set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384

-

配置 IKE 网关。

[edit] user@srxb# set security ike gateway IKE_GW ike-policy IKE_POL user@srxb# set security ike gateway IKE_GW address 192.168.1.1 user@srxb# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxb# set security ike gateway IKE_GW local-address 192.168.1.2 user@srxb# set security ike gateway IKE_GW version v2-only

-

配置 IPsec 提议。

[edit] user@srxb# set security ipsec proposal IPSEC_PROP protocol esp user@srxb# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxb# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

配置 IPsec 策略。

[edit] user@srxb# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

配置 IPsec VPN。

[edit] user@srxb# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxb# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxb# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxb# set security ipsec vpn IPSEC_VPN establish-tunnels immediately

结果

在配置模式下,输入 show interfaces、 和 show security ikeshow security ipsec 命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@srxb# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.2/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.18.1.2/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxb# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r1_crt_ecdsa384;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.1;

external-interface ge-0/0/0;

local-address 192.168.1.2;

version v2-only;

}

[edit]

user@srxb# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

如果完成设备配置,请从配置模式输入 commit。

验证

确认配置工作正常。

验证SRX_A

显示的示例输出在 SRX-A 上。

目的

验证 IPsec 第 2 阶段状态。

操作

在操作模式下,输入 show security ike security-associations 命令。

user@srxa> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 32 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.2

在操作模式下,输入 show security ipsec security-associations 命令。

user@srxa> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500033 ESP:aes-cbc-192/sha256 0x5f156c1b 2750/ unlim - root 500 192.168.1.2 >500033 ESP:aes-cbc-192/sha256 0x7ea065e7 2750/ unlim - root 500 192.168.1.2

在操作模式下,输入 show security ike security-associations detail 命令。

user@srxa> show security ike security-associations detail

IKE peer 192.168.1.2, Index 32, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Lifetime: Expires in 28165 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 1346

Output bytes : 1887

Input packets: 3

Output packets: 4

Input fragmented packets: 2

Output fragmented packets: 3

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500033

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Local identity: 192.168.1.1

Remote identity: 192.168.1.2

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

在操作模式下,输入 show security ipsec security-associations detail 命令。

user@srxa> show security ipsec security-associations detail

ID: 500033 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.1, Remote Gateway: 192.168.1.2

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 09 2023 22:41:36: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

Direction: outbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

在操作模式下,输入 show security pki local-certificate certificate-id r0_rsa_cr detail 命令。

user@srxa> show security pki local-certificate certificate-id r0_rsa_crt detail

LSYS: root-logical-system

Certificate identifier: r0_rsa_crt

Certificate version: 3

Serial number:

hexadecimal: 0x0186a62478ae8f0cdd766eb38dbd53

decimal: 7923302907757301847007106226306387

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r0, Domain component: juniper

Subject string:

DC=juniper, CN=r0, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r0@juniper.net", r0.juniper.net, 192.168.1.1

Cert-Chain: Root-CA

Validity:

Not before: 03- 3-2023 05:54 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:b0:e5:53:8d:7e:20:fa:6b:21:c2:d1

2b:48:8f:af:c3:eb:8b:23:4a:f7:c5:1f:cf:2c:6a:b3:2e:8a:ef:1b

f7:97:aa:fd:1d:ab:1c:76:9b:40:a3:ac:bb:49:f6:93:f9:e1:4e:62

df:3d:ca:e5:d2:95:9c:a0:f4:2b:d7:7e:1d:20:94:69:a8:e4:cf:dc

15:90:4c:be:1d:d8:1c:52:08:3a:d1:05:a3:bb:2f:8f:31:0c:6b:21

ef:76:c3:c7:fb:be:4a:cb:da:cc:8d:04:3a:75:0c:eb:5d:e2:f6:13

50:fe:39:67:c0:77:2f:32:b0:5e:38:6f:9c:79:b3:5d:f3:57:f4:f8

42:f5:22:5b:6c:58:67:90:4e:1e:ec:6a:03:e2:c0:87:65:02:ca:da

6f:95:0a:8c:2a:fd:45:4f:3a:b5:ef:18:05:1c:54:e6:fe:45:bb:73

53:81:b2:c6:b7:36:36:57:6d:9c:d3:d9:80:e7:d6:85:92:74:32:88

16:01:03:27:57:76:8e:5e:d6:73:ac:bf:68:fd:6d:a1:2a:8f:f5:3a

29:b0:c9:44:9b:c8:46:c1:bf:c0:52:2a:f0:51:be:b5:f6:e1:f5:3e

96:1d:3a:42:29:28:d3:cf:60:b9:eb:24:04:47:d3:f1:3f:5e:38:fc

7f:33:f6:94:9d:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Fingerprint:

4d:f6:89:c5:d6:3c:74:73:db:3e:f6:4b:1e:26:6c:c1:1c:1d:a7:4d (sha1)

6b:1c:a8:1f:de:5a:9b:3e:d5:c4:85:29:af:3f:82:f2 (md5)

6b:7a:b5:d1:57:cf:75:9d:1f:63:b9:f6:49:e4:4e:b3:13:2c:83:f1:f7:25:44:6f:45:2f:0d:2f:ae:a8:80:85 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started在操作模式下,输入 show security pki ca-certificate ca-profile Root-CA detail 命令。

user@srxa> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)验证SRX_B

显示的示例输出在 SRX-B 上。

目的

验证 IPsec 第 2 阶段状态。

操作

在操作模式下,输入 show security ike security-associations 命令。

user@srxb> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 56042 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.1

在操作模式下,输入 show security ipsec security-associations 命令。

user@srxb> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500230 ESP:aes-cbc-192/sha256 0x7ea065e7 2638/ unlim - root 500 192.168.1.1 >500230 ESP:aes-cbc-192/sha256 0x5f156c1b 2638/ unlim - root 500 192.168.1.1

在操作模式下,输入 show security ike security-associations detail 命令。

user@srxb> show security ike security-associations detail

IKE peer 192.168.1.1, Index 56042, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: ECDSA-384-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Lifetime: Expires in 18995 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2934

Output bytes : 2379

Input packets: 10

Output packets: 9

Input fragmented packets: 3

Output fragmented packets: 2

IPSec security associations: 8 created, 3 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500230

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Local identity: 192.168.1.2

Remote identity: 192.168.1.1

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 1 Request In : 2

Response In : 1 Response Out : 2

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

在操作模式下,输入 show security ipsec security-associations detail 命令。

user@srxb> show security ipsec security-associations detail

ID: 500230 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.2, Remote Gateway: 192.168.1.1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 02 2023 22:26:16: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042

Direction: outbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042在操作模式下,输入 show security pki local-certificate certificate-id r1_crt_ecdsa384 detail 命令。

user@srxb> show security pki local-certificate certificate-id r1_crt_ecdsa384 detail

LSYS: root-logical-system

Certificate identifier: r1_crt_ecdsa384

Certificate version: 3

Serial number:

hexadecimal: 0x0186a6254347a38063946d08595a55

decimal: 7923303152683216740296668848151125

Issuer:

Organization: juniper, Country: India, Common name: root-ecdsa-384

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r1_spk1, Domain component: juniper

Subject string:

DC=juniper, CN=r1_spk1, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r1_spk1@juniper.net", r1_spk1.juniper.net, 192.168.2

Cert-Chain: root-ecdsa-384

Validity:

Not before: 03- 3-2023 05:55 UTC

Not after: 06- 6-2027 13:21 UTC

Public key algorithm: ecdsaEncryption(384 bits)

04:c2:ba:19:dc:0d:62:a7:94:7b:9b:1d:4d:ff:a1:e1:44:b5:57:a7

cb:7d:33:6b:35:87:b8:e4:ca:44:b1:6c:6d:63:ae:6f:3c:31:7c:7e

65:99:b3:2d:a3:76:30:23:e5:0e:34:e1:28:54:d6:3e:d3:8b:de:b6

b9:45:05:82:6f:1d:20:b7:6f:3c:ce:a2:13:a2:b4:37:0b:db:35:1e

20:54:b5:06:9d:f8:7f:19:7b:c5:d7:7b:57:8b:28:31:d3

Signature algorithm: ecdsa-with-SHA384

Fingerprint:

9b:cb:5a:57:a8:60:a0:ee:5c:be:59:4c:db:35:39:d3:b7:29:ef:b1 (sha1)

ef:b5:e3:be:35:1b:6e:02:0b:61:11:a5:53:07:b4:89 (md5)

8f:86:d0:12:ea:bc:a8:81:a8:17:3a:f9:03:e4:91:57:20:9c:11:bc:a4:dd:d1:7f:d1:48:3f:5b:d9:fb:93:32 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started

s

在操作模式下,输入 show security pki ca-certificate ca-profile Root-CA detail 命令。

user@srxb> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)IKEv2 中的签名验证

阅读本主题可了解 IKEv2 中的签名身份验证方法及其在 Junos OS 中的工作原理。

互联网密钥交换版本 2 (IKEv2) 协议支持使用公钥加密的基于签名的身份验证。在 IKEv2 中,基于签名的身份验证支持每种签名算法使用一种身份验证方法。例如,IKE 对等方对每种数字签名都使用单独的身份验证方法 — RSA、数字签名算法 (DSA) 和椭圆曲线 DSA (ECDSA)。每个散列算法都绑定到一个签名进行身份验证。在 IKEv2 提议配置中,当您指定身份验证方法时,设备将使用该方法对 IKEv2 消息的来源进行身份验证。IKE 对等方很难知道哪种散列算法与签名相关联。随着每个新算法的引入,这个过程变得更加繁琐。有关 IKEv2 的详细信息,请参阅 互联网密钥交换 。

您可以使用基于 RFC 7427 的数字签名身份验证方法解决这些挑战。与基于签名的身份验证方法相比,此方法更通用,因为 IKE 对等方可以使用任何受支持的签名算法,还可以协商签名哈希算法。进一步阅读以了解 IKEv2 中的签名身份验证。

在 IKEv2 中实施签名身份验证

除了支持基于每个算法的基于签名的身份验证外,Junos OS 还支持 RFC 7427 中描述的数字签名身份验证方法。在此方法中,IKEv2 身份验证有效负载不仅指示公钥的类型,还指示设备用于生成签名的散列算法。设备使用 SIGNATURE_HASH_ALGORITHM 通知通知其对等方有关 RFC 7427 支持的信息,并提供受支持的散列算法列表。

要使用该功能,您必须在设备上配置数字签名身份验证方法。有关数字签名身份验证方法的更多信息,请参阅proposal (Security IKE)。您可以使用配置选项signature-hash-algorithm来定义特定的签名散列算法,这些算法必须按层次结构顺序与每个接收到的签名散列算法匹配。如果未指定签名散列算法,设备将匹配所有受支持散列算法的默认列表中接收到的签名散列算法。请参见Signature Hash Algorithm (Security IKE)。

在 Junos OS 中,身份验证方法涉及在 IKEv2 消息流中定义的以下步骤。有关详细信息,请参阅 RFC 7296, 互联网密钥交换协议第 2 版 (IKEv2 )。

-

两个 IKE 对等方最初都会互相通知支持的散列算法列表。您的设备会将IKE_SA_INIT消息中的SIGNATURE_HASH_ALGORITHM有效负载发送到对等设备并收到响应。然后,对等方协商签名哈希算法。

-

在IKE_AUTH消息中,对等方交换数字签名身份验证方法。

设备在以下任一方案中使用默认证书身份验证方法:

-

响应程序不支持 RFC 7427。

-

发起方不支持收到的哈希算法。

优势

-

灵活—包括传统数字签名和新数字签名。

-

易于使用 — 集成到现有公钥基础架构 (PKI) 中。

-

强大的解决方案 — 与基于签名的身份验证方法相比,可执行更好的身份验证,从而提高 IKE 对等方的整体安全性和可靠性。

另请参阅

针对 DDoS 攻击的 IKE 保护

拒绝服务 (DoS) 是不安全的 IPsec VPN 网络中最常见但最严重的攻击之一。DoS 攻击提供了一种快速简便的网络抓取方法,因为它不需要在网络基础架构中占据太多立足点。 Cyber攻击者选择此方法来控制网络。

在 DoS 攻击中会发生什么?

攻击者试图泛洪并逐渐使网络崩溃,流量过大,耗尽网络资源,并进一步控制设备资源,如内存和CPU。如果攻击者试图使用多个编排系统进行控制,同步攻击单个目标,则称为分布式 DoS (DDoS) 攻击。

IKE 实施中的 DDoS 漏洞

当远程对等方(发起方)发送SA_INIT消息时,本地对等方(响应方)会回复并为消息结构分配内存。我们将会话称为 半开放 IKE 会话,直到在 IKE_AUTH 消息的帮助下进行身份验证。 对等方建立 IKE 安全关联 (SA) 后,会话将成为 完全打开的 IKE 会话。

要了解 IKEv2 DDoS 漏洞, 让我们 看一下攻击者可以针对 IKE SA 创建简单攻击媒介的一些方法:

-

发送大量 SA_INIT 消息(无IKE_AUTH消息),攻击者可以为其创建半开放 IKE 安全关联结构。该攻击 会导致设备利用资源并耗尽内存。

-

分别在发起方和响应方上发送具有正确SPI_i和SPI_r的大量垃圾IKE_AUTH数据包。 设备在尝试解密数据包时内存不足。

-

连续发送SA_INIT数据包。设备在尝试为加密数据包生成密钥时内存不足。

-

在完全打开的 IKE 会话期间每秒发送大量重新生成密钥的请求。

-

发送大量具有不同邮件标识符 (ID) 的邮件。设备将所有传入的 IKE 消息排队并耗尽内存。

如何保护 IKE 实施

我们提供强大的基础架构来缓解和监控 IKEv1 和 IKEv2 协议的 DDoS 攻击。当防火墙运行 IPsec VPN 服务的 iked 进程(在程序包中 junos-ike )时,可以防止对 IKE 实施的攻击。

有关 IKEv2 的 DDoS 保护的详细信息,请参阅 RFC 8019, 保护互联网密钥交换协议版本 2 (IKEv2) 实施免受分布式拒绝服务攻击。 当您的防火墙使用 iked 进程运行 IPsec VPN 服务时, 我们会为 IKEv1 提供类似的保护。 我们不支持 RFC 提供的客户端谜题机制。

防御 DDoS 攻击

在 IKE 安全关联创建过程中,您可以启用多种 防御机制来抵御 DDoS 攻击。这些机制包括为半开放 IKE SA 配置速率限制和保留期,以及进一步管理重新生成密钥请求的传入汇率。 我们提供以下措施来 确保 IKE SA 免受 DDoS 攻击:

- 保护措施 f或半开放 IKE SA:

-

响应方在一定时间内不允许配置半打开的 IKE SA。您可以设置此限制,以便响应方在达到超时持续时间之前不会配置 SA。 有关更多详细信息,请参阅 session (Security IKE) 选项

timeout。 -

您可以对响应程序上允许的最大半开放 IKE SA 数设置限制。当半打开的 IKE SA 总数达到最大计数时,响应方将拒绝 IKEv1 和 IKEv2 SA 的新连接。有关更多详细信息,请参阅

max-count中的session (Security IKE)选项。 -

响应方对半开放 IKE SA 的会话计数强制实施阈值。当半开放 IKE SA 的总数达到 阈值时:

-

对于 IKEv2 SA,响应方会为任何新连接调用 cookie 机制。

-

对于 IKEv1 SA,响应方会拒绝新连接。

有关详细信息,请参见

thresholds中的 session (Security IKE)和send-cookiereduce-timeout选项。 -

-

响应方可以放弃重复的会话。有关详细信息,请参见

discard-duplicate中的session (Security IKE)选项。 -

您可以为身份验证失败和启动失败阶段设置回退超时。有关更多详细信息,请参阅session (Security IKE)选项和

init-phase-failureauth-phase-failure。backoff-timeouts

-

-

对于完全开放的 IKE SA:

-

您可以配置最大传入重新生成密钥请求速率,以限制扩展方案中的请求。有关更多详细信息,请参阅

incoming-exchange-max-rates中的session (Security IKE)选项。

-

-

响应方可以根据对等方 IKE ID 阻止来自对等方的传入 IKE 会话。有关详细信息,请参见blocklists (Security IKE)。

-

对于动态网关,您可以使用选项

connections-limit在 IKE 网关配置级别设置连接数限制。有关更多详细信息,请参阅网关(安全 IKE)。

有关如何配置这些选项的更多详细信息,请参阅 配置针对 IKE DDoS 攻击的防护。

我们不支持:

-

通过基于 kmd 进程的 IPsec VPN 服务提供 DDoS 保护。

-

防范 哈希和 URL 证书编码攻击,因为我们不支持这些编码类型。

监控 DDoS 攻击的方法

我们提供以下机制来监控 DDoS 攻击:

-

使用该命令列出所有成熟和未成熟的 IKE 安全关联。

show security ike security-associations有关更多详细信息,请参阅 显示安全 IKE 安全关联。 -

使用命令显示

show security ike statsIPsec VPN 隧道的全局 IKE 统计信息,例如正在进行、已建立、过期的统计信息。有关更多详细信息,请参阅 显示安全 IKE 统计信息。 -

使用该

show security ike active-peer命令 可显示与远程对等方成功进行 IKE 协商的详细信息。有关更多详细信息,请参阅 显示安全性 ike 主动对等方。 -

使用该

show security ike peers in-progress命令 显示正在进行的 IKE SA 的详细信息,包括半打开的 IKE SA。有关详细信息,请参见 show security ike peers。您还可以使用此命令查看被阻止、失败和退避对等方的详细信息。 -

使用该

clear security ike peers命令 清除已退避、已阻止、失败或正在进行的 IKE 对等方。有关详细信息,请参见 clear security ike peers。 -

要删除与需要阻止进一步通信的对等方的现有 IKE 安全关联,请使用

clear security ike security-associations命令。有关更多详细信息,请参阅 清除安全 IKE 安全关联。 -

IKE_GATEWAY_PEER_BLOCKED、IKE_GATEWAY_PEER_BACKOFF 和 IKE_GATEWAY_PEER_FAILED 的 iked system 日志 (syslog) 消息分别提供有关与远程对等方的 IKE 协商被阻止、已退避和失败的详细信息。

-

为了提高安全性,Junos OS 可为用户提供保护服务,以防止基于数据包的系统攻击,例如过滤、会话计数和速率限制。 有关更多详细信息,请参阅 [

edit security screen ids-option screen-name] 层次结构级别的 show firewall 命令和 ids-option 语句。

配置针对 IKE DDoS 攻击的保护

请参阅此部分,了解如何在 IKE 协议上配置针对 DDoS 攻击的保护。

先决条件

在配置针对 IKE DDoS 攻击的保护之前,请确保满足以下先决条件:

-

SRX 系列防火墙,支持

junos-ike使用 iked 进程运行 IPsec VPN 服务的软件包。 -

充当本地端点(响应方)的 SRX 系列防火墙可由远程 IKE 对等方(发起方)访问。

-

可以关联 IKE 阻止列表的 IKE 策略。

配置针对 IKE DDoS 攻击的防护涉及以下 操作 :

-

管理传入的半打开 IKE SA。

-

管理传入的完全打开 IKE SA。

-

配置多种阻止方法以阻止来自不同对等方的传入 IKE 会话,并将其中一个阻止列表与 IKE 对等方相关联。

请参阅以下任务以配置这些操作。

为半开放 IKE SA 配置 IKE 会话

概述

确保满足上述所有先决条件。

在本节中,你将了解如何为半开放 IKE SA 配置超时、最大计数和阈值。配置更改适用于新会话,而现有会话在之前未明确配置时将继续使用默认值。[edit security ike session half-open] 层次结构级别的这些配置范围适用于全局级别,而不是每个对等级别。

配置

-

要使用选项

timeout seconds设置响应程序生存期参数:[edit] user@host# set security ike session half-open timeout 150

在此期间,响应方不允许配置半打开的 IKE SA,直到达到超时持续时间。无论响应方的配置如何,发起方都可以继续具有 60 秒的超时持续时间。

-

要使用选项

max-count value设置响应方最大计数参数:[edit] user@host# set security ike session half-open max-count 1000

该选项设置响应方上半打开的 IKE 会话的最大数量。如果未指定,则默认值为 300。配置

max-count将禁用所有阈值。在这种情况下,您需要显式配置阈值以强制执行它们。 -

当响应方的会话计数达到限制时,使用该选项

threshold指定不同类型的操作。-

要使用选项

send-cookie count设置半打开的 IKE 会话的最小数量以强制执行 cookie 操作,请执行以下操作:[edit] user@host# set security ike session half-open threshold send-cookie 500

这指定响应方请求远程对等方重试会话启动的阈值限制,并在初始响应中将 cookie 发送回对等方。在这里,当半打开的 IKE 会话计数限制达到 500 时,IKE 进程将对新的 IKE 会话采用 cookie 机制。

-

要使用选项

reduced-timeout count timeout seconds设置半打开的 IKE 会话的最小数量以强制实施减少超时操作,请执行以下操作:[edit] user@host# set security ike session half-open threshold reduce-timeout 600 timeout 100

这指定了 iked 进程缩短新的半打开 IKE SA 的生存期的限制。半打开响应程序 IKE 会话计数降至阈值以下后,半打开响应程序 IKE 会话将再次使用默认超时值。

-

-

要设置该选项

discard-duplicate以丢弃重复的半打开 IKE 会话而不将响应发送回发起方,请执行以下操作:[edit] user@host# set security ike session half-open discard-duplicate

对于来自同一对等方的重复会话启动请求 (SA_INIT),并且具有不同的发起方 Cookie,并且在协商过程中没有 IKE SA,响应方将丢弃数据包。

-

您可以使用选项

backoff-timeouts设置退避超时。这为远程对等方在会话启动失败时退避提供了一些时间,从而确保同一对等方在此期间无法启动新会话。回退超时后,对等方可以启动新会话。会话启动可能会在两个阶段失败:初始化阶段和身份验证阶段。

-

要使用选项

backoff-timeouts auth-phase-failure value设置在IKE_AUTH阶段出现故障时的退避超时:[edit] user@host# set security ike session half-open backoff-timeouts auth-phase-failure 150

配置

auth-phase-failure时,任何被列入阻止列表的远程对等方都会退避,即使您未将回退配置为目标阻止列表规则的操作也是如此。退避的超时是为 配置auth-phase-failure的超时。在此示例中,设备在 150 秒后启动新会话。要覆盖特定规则的此退避超时,您可以显式配置backoff阻止列表rule的操作,并在 [edit security ike blocklists blocklist1 rule rule-name then backoff timeout-value] hierarchy level. -

要使用选项

backoff-timeouts init-phase-failure value设置在SA_INIT阶段出现故障时的退避超时:[edit] user@host# set security ike session half-open backoff-timeouts init-phase-failure 160

在此示例中,设备在 160 秒后启动新会话。

-

为完全打开的 IKE SA 配置 IKE 会话

概述

确保满足上述所有先决条件。

在本节中,你将了解如何使用 [edit security ike session full-open] 层次结构级别的选项incoming-exchange-max-rates为完全打开的 IKE SA 配置各种传入请求速率。

配置

配置该 incoming-exchange-max-rates 选项以在建立 IKE SA 后为远程对等方启动的各种交换设置最大速率。您可以配置三种类型的汇率 - IKE 重新生成密钥、IPsec 重新生成密钥和激活(也称为失效对等体检测)。

-

要使用选项

incoming-exchange-max-rates ike-rekey value设置传入对等方启动的 IKE 重新生成密钥最大速率,请执行以下操作:[edit] user@host# set security ike session full-open incoming-exchange-max-rates ike-rekey 200/60

该选项适用于在已存在 IKE SA 的现有对等方的基础上按对等方重新生成 IKEv2 密钥。

-

要使用选项

incoming-exchange-max-rates ipsec-rekey value设置传入对等方启动的 IPsec SA 重新密钥最大速率,请执行以下操作:[edit] user@host# set security ike session full-open incoming-exchange-max-rates ipsec-rekey 100/60

此限制适用于每个隧道。

-

要使用选项

incoming-exchange-max-rates keepalive value设置传入对等方启动的激活最大速率:[edit] user@host# set security ike session full-open incoming-exchange-max-rates keepalive 60/60

此限制适用于每个对等。

配置 IKE 会话阻止列表

概述

确保满足上述所有先决条件。

要根据对等方 IKE ID 阻止来自对等方的传入 IKE 会话,您需要配置一个或多个阻止列表。每个阻止列表包含一个或多个规则。每个规则都有一个匹配标准和一个操作。

配置阻止列表时,请考虑以下条件:

-

阻止列表规则适用于正在协商的新 IKE SA,不会影响现有 IKE SA。在对等身份验证阶段,设备应用阻止列表规则。

-

规则的应用顺序取决于列出这些规则的顺序。

-

根据角色(发起方或响应方)、ID 类型(IPv4 或 IPv6 地址、主机名、可分辨名称、电子邮件 ID 或密钥 ID)和 ID 模式(作为与 IKE ID 匹配的正则表达式)配置匹配标准。

-

您可以使用 ID 类型配置每个规则。这允许您为同一阻止列表中的不同规则配置不同的 IKE ID。

-

配置操作以放弃或拒绝对等连接。根据匹配,设备应用操作。或者,您可以使用这些操作设置退避计时器。

-

请参阅与 IKE 网关关联的 IKE 策略中的阻止列表。

-

每个 IKE 网关 仅支持一种类型的远程 IKE ID 类型。如果将阻止列表附加到网关,并使用包含不同 IKE ID 的规则对其进行配置,则网关将仅应用和匹配 IKE ID 类型与为 IKE 网关配置的规则相同的规则。

-

附加到 IKE 网关的阻止列表的隧道设置速率指标基于阻止列表中配置的规则数。

在本节中,你将了解如何配置阻止列表并将阻止列表关联到 IKE 策略。

配置

-

要创建具有多个规则的阻止列表:

-

创建阻止列表。

[edit] user@host# set security ike blocklists blocklist1 description block_from_remote

-

创建一个或多个规则。

[edit] user@host# set security ike blocklists blocklist1 rule rule1 description rule_1 user@host# set security ike blocklists blocklist1 rule rule2 description rule_2

您可以创建多个此类阻止列表及其规则。

-

-

要配置匹配标准并指定操作,请执行以下操作:

-

配置阻止列表中 blocklist1的rule1匹配标准。

[edit] user@host# set security ike blocklists blocklist1 rule rule1 match role initiator user@host# set security ike blocklists blocklist1 rule rule1 match id-type hostname user@host# set security ike blocklists blocklist1 rule rule1 match id-pattern "peer.*\.example\.net" user@host# set security ike blocklists blocklist1 rule rule2 match role initiator user@host# set security ike blocklists blocklist1 rule rule2 match id-type user-at-hostname user@host# set security ike blocklists blocklist1 rule rule2 match id-pattern "hr.example.com"

要使用一组 IKE ID 或部分 IKE ID 配置阻止列表,

id-pattern value请使用带有后缀或前缀的 。例如,当您需要匹配 hr.example.com、finance.example.com admin.example.com 时,可以使用值 *.example.com。在规则 rule1中,设备查找与模式 peer.*\.example\.net匹配的主机名。这里有 peer.example.net、peer.1.example.net 和 peer.uplink.example.net 是一些潜在的匹配。在规则 rule2中,设备查找与模式 hr.example.com匹配的电子邮件地址。同样,您可以根据不同的id-type或id-pattern为其他规则配置其他匹配标准。这些模式使用标准正则表达式。 -

指定匹配的操作:

[edit] user@host# set security ike blocklists blocklist1 rule rule1 then reject user@host# set security ike blocklists blocklist1 rule rule1 then backoff 60 user@host# set security ike blocklists blocklist1 rule rule2 then discard user@host# set security ike blocklists blocklist1 rule rule2 then backoff 100

-

-

要将阻止列表与 IKE 对等方关联:

-

在 IKE 策略 ike_policy1中配置阻止列表blocklist1。

[edit] user@host# set security ike policy ike_policy1 blocklist blocklist1

-

示例:为对等证书链验证配置设备

此示例说明如何为用于在 IKE 协商期间验证对等设备的证书链配置设备。

要求

在开始之前,请在提交本地证书请求时获取证书颁发机构 (CA) 的地址及其所需的信息(例如质询密码)。

概述

此示例说明如何为证书链配置本地设备、注册 CA 和本地证书、检查已注册证书的有效性以及检查对等设备的吊销状态。

拓扑学

此示例显示了主机 A 上的配置和操作命令,如 所示 图 10。系统会自动在主机 A 上创建动态 CA 配置文件,以允许主机 A 从销售 CA 下载 CRL 并检查主机 B 证书的吊销状态。

此示例显示了主机 A 的第 1 阶段和第 2 阶段协商的 IPsec VPN 配置。必须正确配置对等设备 (Host-B),以便成功协商第 1 阶段和第 2 阶段选项并建立安全关联 (SA)。有关为 VPN 配置对等设备的示例,请参阅 为站点到站点 VPN 配置远程 IKE ID 。

配置

要为证书链配置设备,请执行以下操作:

配置 CA 配置文件

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security pki ca-profile Root-CA ca-identity CA-Root set security pki ca-profile Root-CA enrollment url http://198.51.100.230:8080/scep/Root/ set security pki ca-profile Root-CA revocation-check crl set security pki ca-profile Eng-CA ca-identity Eng-CA set security pki ca-profile Eng-CA enrollment url http://198.51.100.230:8080/scep/Eng/ set security pki ca-profile Eng-CA revocation-check crl set security pki ca-profile Dev-CA ca-identity Dev-CA set security pki ca-profile Dev-CA enrollment url http://198.51.100.230:8080/scep/Dev/ set security pki ca-profile Dev-CA revocation-check crl

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置 CA 配置文件:

为根 CA 创建 CA 配置文件。

[edit security pki] user@host# set ca-profile Root-CA ca-identity CA-Root user@host# set ca-profile Root-CA enrollment url http://198.51.100.230:8080/scep/Root/ user@host# set ca-profile Root-CA revocation-check crl

为 Eng-CA 创建 CA 配置文件。

[edit security pki] user@host# set ca-profile Eng-CA ca-identity Eng-CA user@host# set ca-profile Eng-CA enrollment url http://198.51.100.230:8080/scep/Eng/ user@host# set ca-profile Eng-CA revocation-check crl

为 Dev-CA 创建 CA 配置文件。

[edit security pki] user@host# set ca-profile Dev-CA ca-identity Dev-CA user@host# set ca-profile Dev-CA enrollment url http://198.51.100.230:8080/scep/Dev/ user@host# set ca-profile Dev-CA revocation-check crl

结果

在配置模式下,输入 show security pki 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Root/";

}

revocation-check {

crl ;

}

}

ca-profile Eng-CA {

ca-identity Eng-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Eng/";

}

revocation-check {

crl ;

}

}

ca-profile Dev-CA {

ca-identity Dev-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Dev/";

}

revocation-check {

crl ;

}

}

如果完成设备配置,请从配置模式输入 commit。

注册证书

分步过程

要注册证书:

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile Root-CA

user@host> request security pki ca-certificate enroll ca-profile Eng-CA

user@host> request security pki ca-certificate enroll ca-profile Dev-CA

在提示符处键入 yes 以加载 CA 证书。

验证 CA 证书是否已在设备中注册。

user@host> show security pki ca-certificate ca-profile Root-CA Certificate identifier: Root-CA Issued to: Root-CA, Issued by: C = us, O = example, CN = Root-CA Validity: Not before: 08-14-2012 22:19 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)user@host> show security pki ca-certificate ca-profile Eng-CA Certificate identifier: Eng-CA Issued to: Eng-CA, Issued by: C = us, O = example, CN = Root-CA Validity: Not before: 08-15-2012 01:02 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)user@host> show security pki ca-certificate ca-profile Dev-CA Certificate identifier: Dev-CA Issued to: Dev-CA, Issued by: C = us, O = example, CN = Eng-CA Validity: Not before: 08-15-2012 17:41 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)验证已注册的 CA 证书的有效性。

user@host> request security pki ca-certificate verify ca-profile Root-CA CA certificate Root-CA verified successfully

user@host> request security pki ca-certificate verify ca-profile Eng-CA CA certificate Eng-CA verified successfully

user@host> request security pki ca-certificate verify ca-profile Dev-CA CA certificate Dev-CA verified successfully

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Host-A type rsa size 1024

注册本地证书。

user@host> request security pki local-certificate enroll certificate-id Host-A ca-profile Dev-CA challenge-password example domain-name host-a.example.net email host-a@example.net subject DC=example,CN=Host-A, OU=DEV,O=PKI,L=Sunnyvale,ST=CA,C=US

验证本地证书是否已在设备中注册。

user@host> show security pki local-certificate Issued to: Host-A, Issued by: C = us, O = example, CN = Dev-CA Validity: Not before: 09-17-2012 22:22 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(1024 bits)验证已注册的本地证书的有效性。

user@host> request security pki local-certificate verify certificate-id Host-A Local certificate Host-A verification success

检查 CRL 下载中配置的 CA 配置文件。

user@host> show security pki crl CA profile: Root-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Root-CA Effective date: 09- 9-2012 13:08 Next update: 09-21-2012 02:55 CA profile: Eng-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Eng-CA Effective date: 08-22-2012 17:46 Next update: 10-24-2015 03:33 CA profile: Dev-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Dev-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02

配置 IPsec VPN 选项

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security ike proposal ike_cert_prop_01 authentication-method rsa-signatures set security ike proposal ike_cert_prop_01 dh-group group5 set security ike proposal ike_cert_prop_01 authentication-algorithm sha1 set security ike proposal ike_cert_prop_01 encryption-algorithm aes-256-cbc set security ike policy ike_cert_pol_01 mode main set security ike policy ike_cert_pol_01 proposals ike_cert_prop_01 set security ike policy ike_cert_pol_01 certificate local-certificate Host-A set security ike gateway ike_cert_gw_01 ike-policy ike_cert_pol_01 set security ike gateway ike_cert_gw_01 address 192.0.2.51 set security ike gateway ike_cert_gw_01 external-interface ge-0/0/1.0 set security ike gateway ike_cert_gw_01 local-identity 192.0.2.31 set security ipsec proposal ipsec_prop_01 protocol esp set security ipsec proposal ipsec_prop_01 authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop_01 encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop_01 lifetime-seconds 300 set security ipsec policy ipsec_pol_01 proposals ipsec_prop_01 set security ipsec vpn ipsec_cert_vpn_01 bind-interface st0.1 set security ipsec vpn ipsec_cert_vpn_01 ike gateway ike_cert_gw_01 set security ipsec vpn ipsec_cert_vpn_01 ike ipsec-policy ipsec_pol_01

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置 IPsec VPN 选项,请执行以下操作:

配置第 1 阶段选项。

[edit security ike proposal ike_cert_prop_01] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy ike_cert_pol_01] user@host# set mode main user@host# set proposals ike_cert_prop_01 user@host# set certificate local-certificate Host-A [edit security ike gateway ike_cert_gw_01] user@host# set ike-policy ike_cert_pol_01 user@host# set address 192.0.2.51 user@host# set external-interface ge-0/0/1.0 user@host# set local-identity 192.0.2.31

配置第 2 阶段选项。

[edit security ipsec proposal ipsec_prop_01] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm 3des-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy ipsec_pol_01] user@host# set proposals ipsec_prop_01 [edit security ipsec vpn ipsec_cert_vpn_01] user@host# set bind-interface st0.1 user@host# set ike gateway ike_cert_gw_01 user@host# set ike ipsec-policy ipsec_pol_01

结果

在配置模式下,输入 show security ike 和 show security ipsec 命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show security ike

proposal ike_cert_prop_01 {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy ike_cert_pol_01 {

mode main;

proposals ike_cert_prop_01;

certificate {

local-certificate Host-A;

}

}

gateway ike_cert_gw_01 {

ike-policy ike_cert_pol_01;

address 192.0.2.51;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop_01 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 300;

}

policy ipsec_pol_01 {

proposals ipsec_prop_01;

}

vpn ipsec_cert_vpn_01 {

bind-interface st0.1;

ike {

gateway ike_cert_gw_01;

ipsec-policy ipsec_pol_01;

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

如果在对等设备之间的 IKE 协商期间证书验证成功,则会同时建立 IKE 和 IPsec 安全关联 (SA)。

如果证书有效,则 IKE SA 为 UP。仅当在对等设备上配置了吊销检查时,如果证书被吊销,IKE SA 才会关闭并形成 IPSEC SA

验证 IKE 第 1 阶段状态

目的

验证 IKE 第 1 阶段状态。

操作

show security ike security-associations从操作模式输入命令。

user@host> show security ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

2090205 DOWN 285feacb50824495 59fca3f72b64da10 Main 192.0.2.51

验证 IPsec 第 2 阶段状态

目的

验证 IPsec 第 2 阶段状态。

操作

show security ipsec security-associations从操作模式输入命令。

user@host> show security ipsec security-associations

Total active tunnels: 1

ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway

<131073 ESP:3des/sha1 a4756de9 207/ unlim - root 500 192.0.2.51

>131073 ESP:3des/sha1 353bacd3 207/ unlim - root 500 192.0.2.51

已吊销证书的 IKE 和 IPsec SA 故障

检查已吊销的证书

问题

如果在对等设备之间的 IKE 协商期间证书验证失败,请检查以确保对等方的证书未被吊销。动态 CA 配置文件允许本地设备从对等方的 CA 下载 CRL 并检查对等方证书的吊销状态。要启用动态 CA 配置文件,必须在父 CA 配置文件上配置该 revocation-check crl 选项。

解决方案

要检查对等方证书的吊销状态,请执行以下操作:

通过从操作模式输入 show security pki crl 命令,确定将显示对等设备的 CRL 的动态 CA 配置文件。

user@host> show security pki crl CA profile: Root-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Root-CA Effective date: 09- 9-2012 13:08 Next update: 09-21-2012 02:55 CA profile: Eng-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Eng-CA Effective date: 08-22-2012 17:46 Next update: 10-24-2015 03:33 CA profile: Dev-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Dev-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02 CA profile: dynamic-001 CRL version: V00000001 CRL issuer: C = us, O = example, CN = Sales-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02将在主机 A 上自动创建 CA 配置文件

dynamic-001,以便主机 A 可以从主机 B 的 CA (Sales-CA) 下载 CRL,并检查对等方证书的吊销状态。通过从操作模式输入 show security pki crl ca-profile dynamic-001 detail 命令来显示动态 CA 配置文件的 CRL 信息。

Enter

user@host> show security pki crl ca-profile dynamic-001 detail CA profile: dynamic-001 CRL version: V00000001 CRL issuer: C = us, O = example, CN = Sub11 Effective date: 09-19-2012 17:29 Next update: 09-20-2012 01:49 Revocation List: Serial number Revocation date 10647C84 09-19-2012 17:29 UTC主机 B 的证书(序列号 10647084)已被吊销。

IKEv2 分段

消息分段

如 RFC 7383《 互联网密钥交换协议第 2 版 (IKEv2) 消息分段》中所述,IKEv2 消息分段允许 IKEv2 在 IP 分段可能被阻止且对等方无法建立 IPsec 安全关联 (SA) 的环境中运行。IKEv2 分段将大型 IKEv2 消息拆分为一组较小的消息,以便在 IP 级别不存在分段。分段发生在对原始消息进行加密和身份验证之前,以便对每个片段进行单独加密和身份验证。在接收方上,片段被收集、验证、解密并合并到原始消息中。

要发生 IKEv2 分段,两个 VPN 对等方 都必须 通过在IKE_SA_INIT交换中包含 IKEV2_FRAGMENTATION_SUPPORTED 通知有效负载来指示分段支持。如果两个对等方都指示支持分段,则由消息交换的发起方决定是否使用 IKEv2 分段。

在 SRX 系列防火墙上,每条 IKEv2 消息最多允许 32 个分段。如果要发送或接收的 IKEv2 消息片段数量超过 32 个,则会丢弃这些消息片段,并且不会建立隧道。不支持重新传输单个消息片段

配置

在 SRX 系列防火墙上,默认情况下为 IPv4 和 IPv6 消息启用 IKEv2 分段。要禁用 IKEv2 分段,请在 [edit security ike gateway gateway-name fragmentation] 层次结构级别使用该disable语句。还可以使用该 size 语句来配置对消息进行分段的数据包大小;数据包大小范围为 500 到 1300 字节。如果未配置,则 size IPv4 流量的默认数据包大小为 576 字节,IPv6 流量的默认数据包大小为 1280 字节。大于配置的数据包大小的 IKEv2 数据包将被分段。

禁用或启用 IKEv2 分段或更改数据包分段大小后,IKE 网关上托管的 VPN 隧道将被关闭,IKE 和 IPsec SA 将重新协商。

警告

IKEv2 分段不支持以下功能:

路径 MTU 发现。

SNMP。

另请参阅

具有可信 CA 的 IKE 策略

此示例说明如何将受信任的 CA 服务器绑定到对等方的 IKE 策略。

在开始之前,您必须具有要与对等方的 IKE 策略关联的所有可信 CA 的列表。

您可以将 IKE 策略关联到单个受信任的 CA 配置文件或受信任的 CA 组。为了建立安全连接,IKE 网关使用 IKE 策略在验证证书时将自身限制为已配置的 CA 组(CA 配置文件)。不会验证由受信任的 CA 或受信任的 CA 组以外的任何源颁发的证书。如果存在来自 IKE 策略的证书验证请求,则 IKE 策略的关联 CA 配置文件将验证证书。如果 IKE 策略未与任何 CA 关联,则默认情况下,证书将由任何一个已配置的 CA 配置文件进行验证。

在此示例中,将创建名为的 root-ca CA 配置文件,并将 与 root-ca-identity 该配置文件关联。

您最多可以配置要添加到受信任 CA 组的 20 个 CA 配置文件。如果在受信任的 CA 组中配置 20 个以上的 CA 配置文件,则无法提交配置。

要查看设备上配置的 CA 配置文件和受信任的 CA 组,请运行 show security pki 命令。

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike_policy {

proposals ike_prop;

certificate {

local-certificate SPOKE;

trusted-ca ca-profile root-ca;

}

}

该命令在 show security ike 名为的 ike_policy IKE 策略下显示 CA 配置文件组以及与 IKE 策略关联的证书。

另请参阅

在 IKE 中配置仅建立隧道响应程序

本主题说明如何在因特网密钥交换 (IKE) 中配置仅建立隧道响应程序。从远程对等方启动隧道,并通过所有隧道发送流量。指定何时激活 IKE。

在 SRX 系列防火墙上 ,该 establish-tunnels 选项支持 responder-only 层次结构级别的和 responder-only-no-rekey 值 [edit security ipsec vpn vpn-name] 。

这些选项仅在站点到站点 VPN 上受支持。自动 VPN 不支持这些选项。

responder-only和responder-only-no-rekey选项不会从设备建立任何 VPN 隧道,因此 VPN 隧道是从远程对等方启动的。配置 responder-only时,已建立的隧道会根据配置的 IKE 和 IPsec 生存期值重新生成 IKE 和 IPsec 的密钥。配置 responder-only-no-rekey时,已建立的隧道不会从设备重新生成密钥,而是依靠远程对等方来启动密钥。如果远程对等方未启动重新生成密钥,则会在硬生存期到期后拆除隧道。

准备工作:

了解如何建立 AutoKey IKE IPsec 隧道。阅读 IPsec 概述。

要在 IKE 中配置仅建立隧道响应程序,请执行以下操作:

特定于平台的 IKEv2 响应方 行为

使用 功能资源管理器 确认平台和版本对特定功能的支持。

使用下表查看平台的特定于平台的行为。

| 平台 | 差异 |

|---|---|

| SRX 系列 |

|

变更历史表

是否支持某项功能取决于您使用的平台和版本。 使用 Feature Explorer 查看您使用的平台是否支持某项功能。

responder-onlyresponder-only-no-rekey 层次结构级别选项 [edit security ipsec vpn vpn-name] 和 的支持establish-tunnels ,是在 Junos OS 19.1R1 版的 SRX5000 系列上引入的。