将 Active Directory 配置为标识源

了解如何将 Active Directory 配置为 SRX 系列防火墙上的身份源。

示例:将 Active Directory 配置为 SRX 系列防火墙上的身份源

此示例说明如何通过配置 Windows Active Directory 域、LDAP 基础、要定向到强制门户的未经身份验证的用户以及基于源身份的安全策略来实现集成用户防火墙功能。此示例中针对强制门户的所有配置均通过传输层安全 (TLS) 进行。

要求

此示例使用以下硬件和软件组件:

-

一个 SRX 系列防火墙

-

Junos OS 12.1X47-D10 或更高版本(适用于 SRX 系列防火墙)

配置此功能之前,不需要除设备初始化之外的特殊配置。

了解如何注册证书,请参阅 注册证书。

概述

在集成用户防火墙功能的典型情景中,域和非域用户都希望通过 SRX 系列防火墙访问 Internet。SRX 系列防火墙读取并分析域中配置的域控制器的事件日志。因此,SRX 系列防火墙会检测 Active Directory 域控制器上的域用户。Active Directory 域生成一个身份验证表,作为集成用户防火墙的 Active Directory 身份验证源。SRX 系列防火墙使用此信息来实施策略,以实现基于用户或基于组的访问控制。

对于任何非域用户或非域设备上的域用户,网络管理员可以指定强制门户以强制用户提交防火墙身份验证(如果 SRX 系列防火墙支持流量类型的强制门户)。例如,HTTP)。用户输入名称和密码并通过防火墙身份验证后,SRX 系列防火墙将从 LDAP 服务器获取防火墙身份验证用户到组的映射信息,并可以相应地对用户实施用户防火墙策略控制。

从 Junos OS 17.4R1 版开始,除了 IPv4 地址外,还可以将 IPv6 地址用于 Active Directory 域控制器。为了说明这种支持,此示例使用 2001:db8:0:1:2a0:a502:0:1da 作为域控制器的地址。

在集成用户防火墙配置中,您不能使用主组,无论是使用其默认名称“域用户”还是任何其他名称(如果更改了它)。

在 Active Directory (AD) 中创建新用户时,该用户将添加到全局安全组“主组”,默认为“域用户”。与在 AD 中创建的其他组相比,“主要组”的具体性较低,因为所有用户都属于它。此外,它可能会变得非常大。

配置

程序

CLI 快速配置

要快速配置此示例,请将以下命令复制到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层级的 CLI 中,然后从配置模式进入 commit 。

set services user-identification active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123 set services user-identification active-directory-access domain example.net user administrator password $ABC123 set services user-identification active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da set access profile profile1 authentication-order ldap set access profile profile1 authentication-order password set access profile profile1 ldap-options base-distinguished-name CN=Users,DC=example,DC=net set access profile profile1 ldap-options search search-filter sAMAccountName= set access profile profile1 ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net set access profile profile1 ldap-options search admin-search password $ABC123 set access profile profile1 ldap-server 192.0.2.3 set access profile profile1 ldap-server 192.0.2.3 tls-type start-tls set access profile profile1 ldap-server 192.0.2.3 tls-peer-name peername set access profile profile1 ldap-server 192.0.2.3 tls-timeout 3 set access profile profile1 ldap-server 192.0.2.3 tls-min-version v1.2 set access profile profile1 ldap-server 192.0.2.3 no-tls-certificate-check set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain example.net set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application any set security policies from-zone trust to-zone untrust policy p2 match source-identity “example.net\user1” set security policies from-zone trust to-zone untrust policy p2 then permit set security user-identification authentication-source active-directory-authentication-table priority 125

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要建立 Windows Active Directory 域、配置强制门户以及配置其他安全策略,请执行本节中的步骤。

配置后,当流量到达时,SRX 系列防火墙会咨询用户防火墙进程,后者又会查询 Active Directory 身份验证源,以确定源是否在其身份验证表中。如果用户防火墙命中身份验证条目,SRX 系列防火墙将检查步骤 4 中配置的策略,以便采取进一步措施。如果用户防火墙未命中任何身份验证条目,SRX 系列防火墙将检查步骤 3 中配置的策略,以强制用户执行强制强制门户。

配置 LDAP 基本可分辨名称。

[edit services user-identification] user@host# set active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123

配置域名、域的用户名和密码,以及域中域控制器的名称和 IP 地址。

[edit services user-identification] user@host# set active-directory-access domain example.net user administrator password $ABC123 user@host# set active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da

-

配置访问配置文件并设置身份验证顺序和 LDAP 选项。

[edit access profile profile1] user@host# set authentication-order ldap user@host# set authentication-order password user@host# set ldap-options base-distinguished-name CN=Users,DC=example,DC=net user@host# set ldap-options search search-filter sAMAccountName= user@host# set ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net user@host# set ldap-options search admin-search password $ABC123 user@host# set ldap-server 192.0.2.3 user@host# set ldap-server 192.0.2.3 tls-type start-tls user@host# set ldap-server 192.0.2.3 tls-peer-name peername user@host# set ldap-server 192.0.2.3 tls-timeout 3 user@host# set ldap-server 192.0.2.3 tls-min-version v1.2 user@host# set ldap-server 192.0.2.3 no-tls-certificate-check

no-tls-certificate-check配置选项后,SRX 系列防火墙将忽略对服务器证书的验证,并且接受证书而不进行检查。 为源身份“unauthenticated-user”和“unknown-user”配置策略,并启用防火墙身份验证强制门户。如果未配置身份验证源,则需要配置源标识,从而断开连接。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user user@host# set then permit firewall-authentication user-firewall access-profile profile1 user@host#set then permit firewall-authentication user-firewall domain example.net

配置第二个策略以启用特定用户。

[edit security policies from-zone trust to-zone untrust policy p2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity “example.net\user1” user@host# set then permit

在策略语句中指定源身份时,请在组名或用户名前置域名和反斜杠。用引号将组合括起来。

将 Active Directory 认证表设置为集成用户防火墙信息检索的认证源,并指定检查用户信息表的顺序。

[edit security] user@host#

set user-identification authentication-source active-directory-authentication-table priority 125您必须将 Active Directory 身份验证表设置为集成用户防火墙信息检索的身份验证源,并指定使用命令

set security user-identification authentication-source active-directory-authentication-table priority value检查用户信息表的顺序。此选项的默认值为 125。所有身份验证源的默认优先级如下:

本地身份验证:100

集成用户防火墙:125

用户角色防火墙:150

统一访问控制 (UAC):200

该字段

priority指定 Active Directory 身份验证表的源。该值集确定在各种受支持的身份验证表中搜索以检索用户角色的顺序。请注意,这些是当前唯一支持的值。您可以输入 0 到 65,535 之间的任意值。Active Directory 身份验证表的默认优先级为 125。这意味着,即使未指定优先级值,也将从值 125(集成用户防火墙)的顺序开始搜索 Active Directory 身份验证表。系统会为每个认证表分配一个唯一的优先级值。值越低,优先级越高。例如,在优先级为 200 的表之前搜索优先级为 120 的表。将表的优先级值设置为 0 将禁用该表,并从搜索序列中删除优先级值。

有关详细信息,请参阅 了解 Active Directory 身份验证表 。

结果

在配置模式下,输入 show services user-identification active-directory-access 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show services user-identification active-directory-access

domain example.net {

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

domain-controller ad1 {

address 2001:db8:0:1:2a0:a502:0:1da;

}

user-group-mapping {

ldap {

base DC=example,DC=net;

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

}

}

}

在配置模式下,输入 show security policies 命令以确认您的策略配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity [ unauthenticated-user unknown-user ];

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

domain example.net;

}

}

}

}

}

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity “example.net\user1”;

}

then {

permit;

}

}

}

在配置模式下,输入 show access profile profile1 命令以确认您的访问配置文件配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show access profile profile1

authentication-order [ ldap password ];

ldap-options {

base-distinguished-name CN=Users,DC=example,DC=net;

search {

search-filter sAMAccountName=;

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=example,DC=net;

password "$ABC123"; ## SECRET-DATA

}

}

}

ldap-server {

192.0.2.3 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.2;

no-tls-certificate-check;

tls-peer-name peername;

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

确认配置工作正常。

验证与域控制器的连接

目的

验证是否至少配置并连接了一个域控制器。

行动

在作模式下,输入 show services user-identification active-directory-access domain-controller status 命令。

意义

域控制器显示为已连接或已断开连接。

验证 LDAP 服务器

目的

验证 LDAP 服务器是否正在提供用户到组的映射信息。

行动

在作模式下,输入 show services user-identification active-directory-access user-group-mapping status 命令。

意义

将显示 LDAP 服务器地址、端口号和状态。

验证认证表条目

目的

查看用户所属的组以及域中的用户、组和 IP 地址。

行动

在作模式下,输入 show services user-identification active-directory-access active-directory-authentication-table all 命令。

意义

将显示每个域的 IP 地址、用户名和组。

验证 IP 到用户的映射

目的

验证是否正在扫描事件日志。

行动

在作模式下,输入 show services user-identification active-directory-access statistics ip-user-mapping 命令。

意义

将显示查询和失败查询的计数。

验证 IP 探测计数

目的

验证是否正在进行 IP 探测。

行动

在作模式下,输入 show services user-identification active-directory-access statistics ip-user-probe 命令。

意义

将显示 IP 探测和失败 IP 探测的计数。

示例:将 Active Directory 配置为 SRX 系列防火墙上的身份源,以便对未经过身份验证和未知的用户使用 Web 重定向

此示例说明如何对未经过身份验证的用户和未知用户使用 Web 重定向,以通过 http 重定向到身份验证页面。

要求

此示例使用以下硬件和软件组件:

一个 SRX 系列防火墙

Junos OS 15.1X49-D70 或更高版本(适用于 SRX 系列防火墙)

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

fwauth 访问配置文件将 web-redirect 传递流量的请求重定向到 HTTP webauth(在 JWEB httpd 服务器中)。身份验证成功后,fwauth 将为用户防火墙创建防火墙身份验证。

配置

CLI 快速配置

要快速配置此示例,请将以下命令复制到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set system services web-management http set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain ad03.net

程序

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 在配置模式下使用 CLI 编辑器。

要将集成用户防火墙配置为对请求访问基于 HTTP 的资源的未经身份验证的用户使用 Web 重定向:

启用对 HTTP 流量的 Web 管理支持。

[edit system services] user@host# set system services web-management http

配置接口并分配 IP 地址。在 ge-0/0/1 接口上启用 Web 认证。

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http

配置安全策略,将未经过身份验证的用户或未知用户指定为源身份。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

从 Junos OS 17.4 R1 版开始,在配置源地址时,除了分配 IPv4 地址外,还可以分配 IPv6 地址。要在 [edit security policies from-zone trust to-zone untrust policy policy-name match source-address] 层次结构级别配置 IPv6 源地址、问题

any或any-IPv6命令。配置一个安全策略,允许对用户防火墙

web-redirect进行防火墙身份验证,并指定用户的预配置访问配置文件。[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect

配置指定域名的安全策略。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain ad03.net

结果

在配置模式下,输入 show system services 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show system services

web-management {

http {

port 123;

}

}

在配置模式下,输入 show interfaces 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication http;

}

}

}

}

在配置模式下,输入 show security policies 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect;

domain ad03.net;

}

}

}

}

}

}

在配置模式下,输入 show security policies 命令以确认您的策略配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

如果完成设备配置,请从配置模式输入 commit 。

验证

验证配置。

目的

验证配置是否正确。

行动

在作模式下,输入 show security policies 命令。

示例输出

user@host> show security policies

Default policy: permit-all

From zone: PCzone, To zone: Tunnelzone

Policy: p1, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ftp, junos-tftp, junos-dns-tcp, junos-dns-udp

Action: permit

意义

显示允许使用 Web 重定向作为作对用户防火墙进行防火墙身份验证的安全策略。

示例:将 Active Directory 配置为 SRX 系列防火墙上的身份源,以使用 Web 重定向到 HTTPS 对未经过身份验证和未知的用户进行身份验证

此示例说明如何对尝试访问 HTTPS 站点的未经身份验证和未知用户使用 web-redirect-to-https,以便他们能够通过 SRX 系列防火墙的内部 Webauth 服务器进行身份验证。

您还可以使用 web-redirect-https 对尝试访问 HTTP 站点的用户进行身份验证,尽管此示例中没有显示。

要求

此示例使用以下硬件和软件组件:

一个 SRX 系列防火墙

Junos OS 15.1X49-D70 或更高版本(适用于 SRX 系列防火墙)

概述

通过 web-redirect-https 功能,您可以安全地对尝试访问 HTTP 或 HTTPS 资源的未知和未经过身份验证的用户进行身份验证,方法是将用户的浏览器重定向到 SRX 系列服务网关的内部 HTTPS Webauth 服务器进行身份验证。也就是说,webauth 服务器向客户端系统发送 HTTPS 响应,重定向其浏览器以连接到 webauth 服务器进行用户身份验证。客户端请求到达的接口是重定向响应发送到的接口。 在这种情况下,HTTPS 保护的是身份验证过程,而不是用户的流量。

用户通过身份验证后,将显示一条消息,通知用户身份验证成功。浏览器将重定向以启动用户的原始目标 URL(无论是指向 HTTP 还是 HTTPS 站点),而无需用户重新键入该 URL。将显示以下消息:

Redirecting to the original url, please wait.

如果用户的目标资源是 HTTPS URL,则要使此过程成功,配置必须包括适用安全策略中引用的 SSL 终止配置文件。如果目标是 HTTP URL,则不需要 SSL 终止配置文件。

使用此功能可以获得更丰富的用户登录体验。例如,在浏览器中向用户显示登录页面,而不是要求用户输入其用户名和密码的弹出提示。使用 web-redirect-https 的效果与用户在客户端浏览器中键入 Web 认证 IP 地址的效果相同。从这个意义上说,web-redirect-https 提供了无缝的身份验证体验;用户不需要知道 Web 认证源的 IP 地址,而只需要知道他们尝试访问的资源的 IP 地址。

对于集成用户防火墙,安全策略配置语句包括 source-identity 元组,通过该元组可以指定应用安全策略的用户类别,在本例中为未经过身份验证和未知的用户。将“any”指定为源-地址元组的值允许源-标识元组值控制匹配。

出于安全原因,建议您使用 web-redirect-https 进行身份验证,而不是也受支持的 web-redirect。Web 重定向身份验证功能使用 HTTP 进行身份验证过程,在这种情况下,身份验证信息将以明文方式发送,因此是可读的。

此示例假定用户正在尝试访问 HTTPS 资源,例如 https://mymailsite.com。

配置

程序

CLI 快速配置

要快速配置此示例,请将以下命令复制到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set system services web-management https pki-local-certificate my-test-cert set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain mydomain.net set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile set services ssl termination profile my-ssl-profile server-certificate my-test-cert set access profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1 set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3 set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 在配置模式下使用 CLI 编辑器。

要为未经身份验证的用户或请求访问基于 HTTPS 的资源的未知用户配置 web-redirect-to-https,请输入以下语句。

启用对 HTTPS 流量的 Web 管理支持。

[edit system services] user@host# set system services web-management https pki-local-certificate my-test-cert

请注意,此示例适用于 HTTPS 用户流量,但对于流量流向 HTTP URL 站点的经过身份验证的用户,也支持 web-redirect-to-https 身份验证,尽管此处未显示该特定方案。在这种情况下,不需要 SSL 终止配置文件。

配置接口并分配 IP 地址。在 ge-0/0/1 接口上启用 Web 认证。

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https

配置一个安全策略,将 unauthenticated-user 和 unknown-user 指定为 source-identity 元组值。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

从 Junos OS 17.4 R1 版开始,在配置源地址时,除了分配 IPv4 地址外,还可以分配 IPv6 地址。要在 [edit security policies from-zone trust to-zone untrust policy policy-name match source-address] 层次结构级别配置 IPv6 源地址、问题

any或any-IPv6命令。将安全策略配置为允许对

web-redirect-to-https用户防火墙进行防火墙身份验证,并指定用户的预配置访问配置文件。[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https

配置安全策略的域名。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain mydomain.net

配置安全策略以引用要使用的 SSL 终止配置文件。

如果您已有适当的 SSL 终止配置文件,该配置文件提供实施所需的服务,则可以使用它。否则,请按照步骤 7 创建一个。

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile

指定要用于 SSL 终止服务的配置文件。

[edit services] user@host# set ssl termination profile my-ssl-profile server-certificate my-cert-type

定义 TLS 类型以通过 StartTLS 配置 LDAP。

[edit access] user@host# set profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls

配置要进行身份验证的对等主机名。

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1

指定 TLS 握手时的超时值。您可以输入 3 到 90 秒。

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3

将 TLS 版本(支持 v1.1 和 v1.2)指定为连接中启用的最低协议版本。

[edit ] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

结果

在配置模式下,输入 show system services 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show system services

web-management {

https {

pki-local-certificate my-test-cert;

}

在配置模式下,输入 show services ssl 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show services ssl

termination {

profile my-ssl-profile {

server-certificate my-cert-type;

}

}

在配置模式下,输入 show interfaces 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication {

https;

}

}

}

}

在配置模式下,输入 show security policies 命令以确认您的集成用户防火墙配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect-to-https;

domain mydomain.net;

ssl-termination-profile my-ssl-profile;

}

}

}

}

}

在配置模式下,输入 show access profile profile1 命令以确认您的访问配置文件配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

user@host# show access profile profile1

ldap-server {

198.51.100.0/24 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.1;

tls-peer-name peer1;

}

}

如果完成设备配置,请从配置模式输入 commit 。

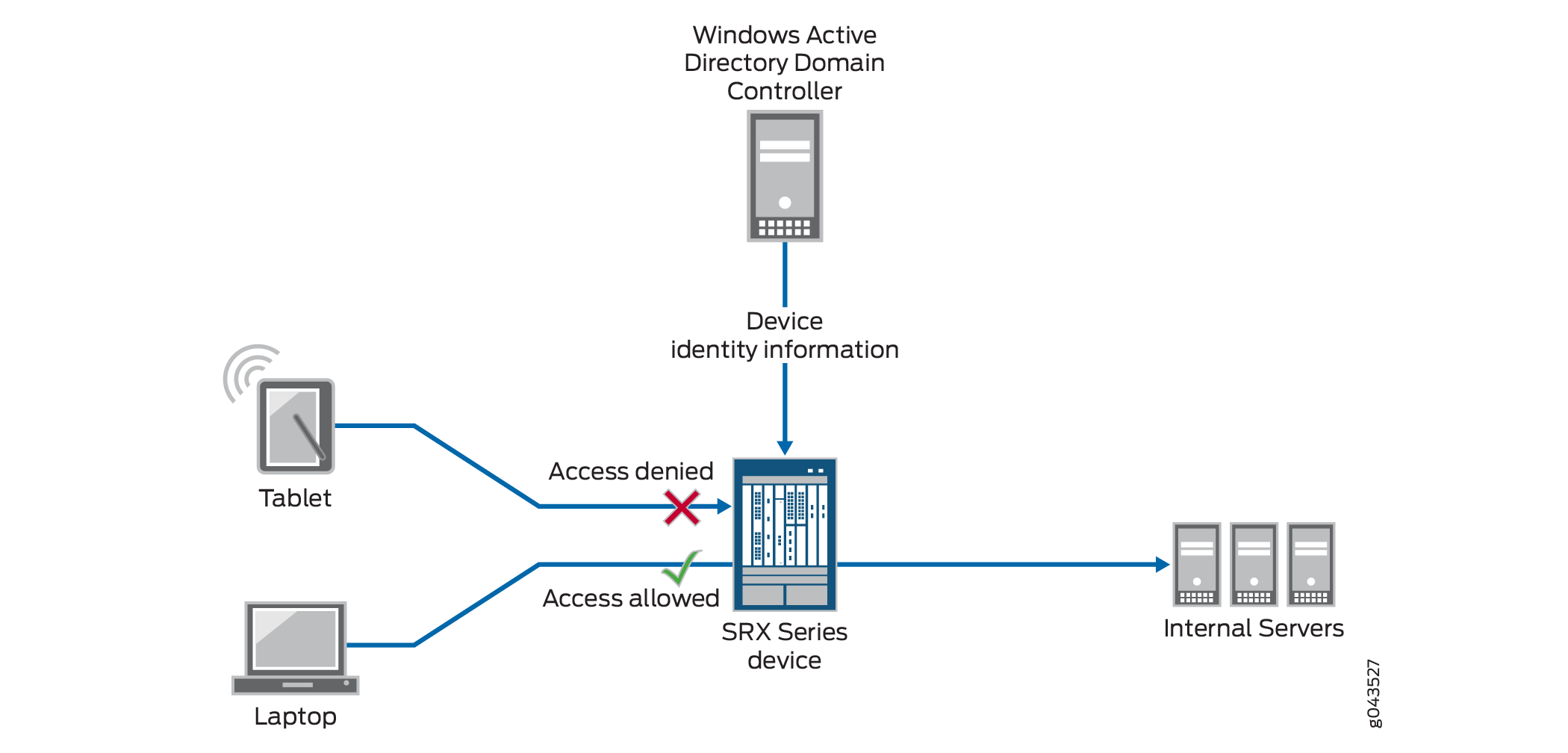

示例:配置设备身份认证功能

此示例说明如何配置设备身份身份验证功能,以基于经过身份验证的设备(而非其用户)的身份来控制对网络资源的访问。此示例使用 Microsoft Active Directory 作为身份验证源。它介绍了如何配置描述一台设备或一组设备的设备标识配置文件,以及如何在安全策略中引用该配置文件。如果设备与设备身份和安全策略参数匹配,则安全策略的作将应用于从该设备发出的流量。

出于各种原因,您可能希望使用设备的标识进行资源访问控制。例如,您可能不知道用户的身份。此外,某些公司可能拥有不支持 802.1 的旧交换机,或者可能没有网络访问控制 (NAC) 系统。设备身份验证功能旨在通过使您能够基于设备身份控制网络访问,从而为这些情况和其他类似情况提供解决方案。您可以控制适合设备标识规范的一组设备或单个设备的访问。

要求

此示例使用以下硬件和软件组件:

-

运行 Junos OS 15.1X49-D70 或更高版本的 SRX 系列服务网关设备。

-

具有域控制器和轻型目录访问协议 (LDAP) 服务器的 Microsoft Active Directory

Active Directory 域控制器具有 4 个内核和 8 GB 内存的高性能配置。

注意:SRX 系列通过读取域控制器事件日志来获取设备的 IP 地址。读取事件日志的过程会消耗域控制器 CPU 资源,这可能会导致 CPU 使用率过高。因此,Active Directory 域控制器应具有至少 4 个内核和 8 GB 内存的高性能配置。

-

内部企业网络上的服务器。

概述

从 Junos OS 15.1X49-D70 版和 Junos OS 17.3R1 版开始,SRX 系列支持基于通过 Active Directory 或第三方网络访问控制 (NAC) 系统身份验证的设备的身份来控制对网络资源的访问。此示例使用 Active Directory 作为身份验证源。

您必须配置身份验证源才能使此功能正常工作。

此示例包含以下配置部件:

-

区域及其接口

您必须配置安全策略中指定的源实体和目标实体所属的区域。如果未对其进行配置,则引用设备标识配置文件的安全策略将无效。

-

设备标识配置文件

除了安全策略之外,您还可以配置设备身份配置文件;您可以从安全策略中引用它。设备标识配置文件指定可由一个或多个设备匹配的设备标识。对于 Active Directory,您只能在配置文件中指定 device-identity 属性。

在此示例中,device-identity 属性规范为 company-computers。

注意:设备标识配置文件在 CLI 中称为。

end-user-profile -

安全策略

您可以配置一个安全策略,如果该策略的作将应用于从与设备标识配置文件属性以及安全策略的其余参数匹配的任何设备发出的流量。

注意:您可以在安全策略

source-end-user-profile的字段中指定设备标识配置文件的名称。 -

身份验证源

配置用于对设备进行身份验证的身份验证源。此示例使用 Active Directory 作为设备身份身份验证源。

如果 Active Directory 是身份验证源,则 SRX 系列通过读取 Active Directory 域的事件日志来获取经过身份验证设备的身份信息。然后,设备查询 Active Directory 的 LDAP 接口,以识别设备所属的组,并使用设备的 IP 地址进行查询。

为此,设备将实现具有 Microsoft 分布式 COM/Microsoft RPC 堆栈的 Windows Management Instrumentation (WMI) 客户端,并使用身份验证机制与 Active Directory 域中的 Windows Active Directory 控制器进行通信。它是从 Active Directory 域的事件日志中提取设备信息的设备 wmic 守护程序。

wmic 守护程序还使用相同的 WMI DCOM 接口监视 Active Directory 事件日志中的更改。发生更改时,设备会调整其本地设备身份身份验证表以反映这些更改。

从 Junos OS 17.4R1 版开始,可以将 IPv6 地址分配给 Active Directory 域控制器和 LDAP 服务器。Junos OS 17.4R1 之前的版本只能分配 IPv4 地址。

拓扑学

在此示例中,属于 marketing-zone 区域的用户希望访问内部公司服务器上的资源。访问控制基于设备的身份。在此示例中,company-computers 被指定为设备标识。因此,安全策略作仅应用于符合该规范并符合安全策略标准的设备。授予或拒绝访问服务器资源的设备是设备。访问不受用户标识的控制。

已建立两个 SRX 系列区域:一个包括网络设备(marketing-zone),另一个包括内部服务器(servers-zone)。SRX 系列防火墙接口 ge-0/0/3.1 的 IP 地址为 192.0.2.18/24 被分配给市场营销区域区域。SRX 系列防火墙接口 ge-0/0/3.2 的 IP 地址为 192.0.2.14/24 被分配给服务器区域。

此示例涵盖以下活动:

-

SRX 系列防火墙使用 WMI DCOM 接口连接到 Active Directory 域控制器,以获取有关经 Active Directory 验证的设备的信息。

当用户登录网络并接受身份验证时,有关用户设备的信息将写入事件日志。

-

SRX 系列从 Active Directory 域控制器的事件日志中提取设备信息。

-

SRX 系列使用提取的信息从 Active Directory LDAP 服务器获取设备所属的组列表。

-

SRX 系列创建本地设备身份认证表,并将从域控制器和 LDAP 服务器获取的设备身份信息存储在该表中。

-

当来自设备的流量到达 SRX 系列防火墙时,SRX 系列会检查设备身份认证表,查找发出流量的设备的匹配条目。

-

如果 SRX 系列找到请求访问的设备的匹配条目,它将检查安全策略表中是否有安全策略,该

source-end-user-profile策略的字段指定设备身份配置文件,其设备身份规范与请求访问的设备的设备身份规范相匹配。 -

匹配的安全策略将应用于从设备发出的流量。

图 1 显示了此示例的拓扑。

的设备标识功能的拓扑

的设备标识功能的拓扑

配置

若要在 Active Directory 环境中配置设备标识功能,请执行以下任务:

CLI 快速配置

要快速配置此示例,请将以下命令复制到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/3.1 family inet address 192.0.2.18/24

set interfaces ge-0/0/3.2 family inet address 192.0.2.14/24

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all

set services user-identification device-information authentication-source active-directory

set services user-identification device-information end-user-profile profile-name marketing-west-coast domain-name example.net

set services user-identification device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit

set services user-identification active-directory-access domain example.net user user1 password pswd

set services user-identification active-directory-access domain example.net domain-controller dc-example address 203.0.113.0

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1

set services user-identification active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple

set services user-identification active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389

set services user-identification active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net

set services user-identification active-directory-access authentication-entry-timeout 100

set services user-identification active-directory-access wmi-timeout 60

在 Active Directory 环境中配置集成用户防火墙设备身份认证功能

分步过程

此过程包括配置 SRX 系列防火墙以支持 Active Directory 环境中的设备身份认证功能所需的配置语句。

-

配置用于 marketing-zone 和 servers-zone 的接口。

[edit interfaces] user@host# set ge-0/0/3.1 family inet address 192.0.2.18/24 user@host# set ge-0/0/3.2 family inet address 192.0.2.14/24 -

配置 marketing-zone 和 servers-zone,并为其分配接口。

[edit security zones] user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all -

配置身份验证源以指定 Microsoft Active Directory。必须指定身份验证源才能使设备标识功能正常工作。这是必需的值。

[edit services user-identification] user@host# set device-information authentication-source active-directory -

为设备身份配置文件配置设备身份规范,该规范也称为

end-user-profile。[edit services user-identification] user@host# set device-information end-user-profile profile-name marketing-west-coast domain-name example.net user@host#set device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers -

配置一个名为 mark-server-access 的安全策略,该策略引用名为 marketing-west-coast 的设备标识配置文件。安全策略允许属于市场营销区域区域的任何设备(与设备标识配置文件规范匹配)访问目标服务器的资源。

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit -

将 SRX 系列防火墙配置为与 Active Directory 通信并使用 LDAP 服务。

要获取实施设备身份认证功能所需的组信息,SRX 系列防火墙使用轻型目录访问协议 (LDAP)。SRX 系列充当与 LDAP 服务器通信的 LDAP 客户端。通常,Active Directory 域控制器充当 LDAP 服务器。默认情况下,设备中的 LDAP 模块查询域控制器中的 Active Directory。

[edit services user-identification] user@host# set active-directory-access domain example.net user user1 password pswd user@host# set active-directory-access domain example.net domain-controller dc-example address 203.0.113.0 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1 user@host set active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389 user@host# set active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net user@host# set active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple user@host# set active-directory-access authentication-entry-timeout 100 user@host# set active-directory-access wmi-timeout 60

结果

show interfaces进入配置模式。

user@host#show interfaces

ge-0/0/3 {

unit 1 {

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

family inet {

address 192.0.2.14/24;

}

}

}

show security zones进入配置模式。

user@host#show security zones

security-zone marketing-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

show services user-identification device-information end-user-profile进入配置模式。

user@host#show services user-identification device-information end-user-profile

domain-name example.net

attribute device-identity {

string company-computers;

}

show services user-identification device-information authentication-source进入配置模式。

user@host#show services user-identification device-information authentication-source active-directory;

show security policies进入配置模式。

user@host#show security policies

from-zone marketing-zone to-zone servers-zone {

policy mark-server-access {

match {

source-address any;

destination-address any;

application any;

source-end-user-profile {

marketing-west-coast;

}

}

then {

permit;

}

}

}

show services user-identification active-directory-access进入配置模式。

user@host#show services user-identification active-directory-access

domain example-net {

user {

user1;

password $ABC123; ## SECRET-DATA

}

ip-user-mapping {

discovery-method {

wmi {

event-log-scanning-interval 30;

initial-event-log-timespan 1;

}

}

}

user-group-mapping {

ldap {

base dc=example,DC=net;

address 198.51.100.9 {

port 389;

}

}

}

}

show services user-identification active-directory-access domain example-net进入配置模式。

user@host#show services user-identification active-directory-access domain example-net

user {

user1;

password $ABC123 ## SECRET-DATA

}

domain-controller dc-example {

address 203.0.113.0;

}

验证

验证设备身份认证表内容

目的

验证设备身份验证表是否包含预期的条目及其组。

行动

在这种情况下,设备身份认证表包含三个条目。以下命令显示所有三个条目的广泛信息。

在作模式下输入 show services user-identification device-information table all extensive 命令以显示表的内容。

示例输出

命令-名称

Domain: example.net

Total entries: 3

Source IP: 192.0.2.19

Device ID: example-dev1

Device-Groups: device_group1,

device_group2,device_group3,

device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.22

Device ID: example-dev2

Device-Groups: device_group06,

device_group7, device_group8,

device_group9, device_group10

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.19

Device ID: example-dev3

Device-Groups: device_group1, device_group2,

device_group3, device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

意义

该表应包含包含所有经过身份验证的设备及其所属组的信息的条目。

示例:根据源区域将用户身份信息配置为会话日志

此示例说明如何配置基于区域的集成用户防火墙用户身份功能,该功能指示系统根据安全策略中配置的源区域(从区域)记录用户身份信息。基于区域的用户身份功能扩大了其身份信息写入日志的用户范围,以包括属于其流量与安全策略匹配的区域的所有用户。

要求

从 Junos OS 15.1X49-D60 和 Junos OS 17.3R1 版开始支持此功能。从 Junos OS 15.1X49-D60 开始,您可以在当前支持的任何 SRX 系列防火墙上配置和运行此功能。

概述

此示例说明如何配置集成用户防火墙,以便根据安全策略中的源区域在会话日志中记录用户身份信息。为此,必须为源身份日志记录配置指定为源区域的区域。对于基于区域的用户身份日志记录,安全策略的作必须包括会话创建 (session-init) 和会话关闭 (session-close) 事件。

当满足所有条件时,用户名将在会话开始(或会话初始化)和会话结束(或会话拆卸)开始时写入日志。请注意,如果安全策略拒绝用户访问资源,则会将按名称标识用户的条目写入日志中,即,如果配置了会话关闭。

使用基于区域的用户身份功能时,安全策略中的源区域(从区域)启动用户身份日志记录事件。

在引入此功能之前,有必要在安全策略中包含源身份元组 (source-identity),以指示系统将用户身份信息(即用户名或组名)写入日志。如果在与用户流量匹配的区域对中的任何策略中配置了源身份元组,并且配置了会话关闭日志,则用户身份将写入日志。

但是,源标识功能特定于单个用户或一组用户,它限制了安全策略在这方面的应用。

它是存储在本地 Active Directory 表中的用户名,当为用户身份日志记录配置策略的源区域时,系统会将该用户名写入日志。SRX 系列防火墙以前通过读取域控制器事件日志来获取用户身份信息。SRX 系列防火墙将该信息存储在其 Active Directory 表中。

您可以在安全策略中使用源身份元组,该策略还将为用户身份日志记录配置的区域指定为其源区域。由于集成用户防火墙仅在集成用户防火墙依赖于源标识元组时从 Microsoft 域控制器收集用户所属组的名称,因此,如果使用基于区域的用户标识日志记录功能而不配置源标识,则日志将仅包含请求访问的用户的名称,而不包含用户所属的组。

将区域配置为支持源身份日志记录后,该区域可作为要记录其用户身份信息的任何安全策略中的从区域规范重用。

总而言之,在以下情况下,用户名将写入日志:

用户属于为源身份日志记录配置的区域。

用户发出资源访问请求,其生成的流量与安全策略匹配,该安全策略的源区域(从区域)元组指定了限定区域。

作为其作的一部分,安全策略包括会话初始化 (session-init) 和会话结束 (session-close) 事件。

源身份日志功能的优势包括:

在单一规范中涵盖各种用户,即属于为源身份日志记录配置的区域的所有用户。

继续在安全策略中对源地址使用地址范围,而不会失去用户身份日志记录。

在多个安全策略中重用为源身份日志记录配置的区域。

由于它的配置独立于安全策略,因此您可以在一个或多个策略中将区域指定为源区域。

如果将为基于区域的用户身份日志记录配置的区域指定为目标区域而不是源区域,则不会记录用户身份。

要使此功能正常工作,必须配置以下信息:

为在预期安全策略中用作源区域(from-zone)的区域配置的源身份日志语句。

一个安全策略,用于指定:

作为其源区域的合格区域。

session-init 和 session-close 事件作为其作的一部分。

配置

要配置源身份日志记录功能,请执行以下任务:

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层 [edit] 级的 CLI 中,然后从配置模式进入 commit 。

set security zones security-zone trust source-identity-log set security policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp set security policies from-zone trust to-zone untrust policy appfw-policy1 then permit set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

配置区域以支持源身份日志记录并在安全策略中使用它

分步过程

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅 在配置模式下使用 CLI 编辑器。

为信任区域配置源身份日志记录。在安全策略中将此区域用作源区域时,系统会将用户身份信息写入应用该安全策略的所有用户的会话日志中。

[edit security] user@host# set zones security-zone trust source-identity-log

配置名为 appfw-policy1 的安全策略,该策略将区域信任指定为其源区域的术语。源身份日志记录将应用于其流量与安全策略的元组匹配的任何用户。

此安全策略允许用户访问 junos-ftp 服务。为用户建立会话时,将记录用户的身份。它也会在会话结束时记录下来。

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then permit

配置 appfw-policy1 安全策略的作,以包括会话启动和会话关闭事件的日志记录。

注意:您必须将安全策略配置为记录会话启动和会话关闭事件,源身份日志功能才能生效。用户标识信息将与这些事件一起写入日志。

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

结果

在配置模式下,输入 show security zones 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

验证

此部分显示为用户会话生成的会话日志。日志输出:

显示用户名 user1,该名在会话打开开始时显示,然后在会话关闭开始时再次显示。

导致将用户名写入日志的安全策略配置将区域信任指定为其源区域。已为源身份日志记录配置了区域信任。

包括从用户的请求流量、策略匹配标准和 NAT 设置中获取的信息。

包含有关用户的身份信息,这些信息是从 Active Directory 数据库获取的。该信息包括“MyCompany/Administrator”的角色参数,该参数显示用户所属的组。

在此方案中,用户请求访问瞻博网络 junos-ftp 服务,日志也会记录该服务。 表 1 调出特定于源标识日志函数配置的日志部分:

会话创建 这是会话启动,从记录会话设置信息的日志的第一部分开始。 用户名 user1 显示在会话创建日志录制的开头。 |

user1 RT_FLOW_SESSION_CREATE |

会话创建之后是标准信息,这些信息根据与安全策略元组匹配的用户流量定义会话。 |

|

源地址、源端口、目标地址、目标端口。 |

source-address=“198.51.100.13/24” source-port=“635” destination-address=“198.51.100.10/24” destination-port=“51” |

应用服务 这是用户请求访问且安全策略允许的应用程序服务。 |

service-name=“junos-ftp” |

源区域、目标区域 日志的下方是区域规范,其中将 trust 显示为源区域,untrust 显示为定义的目标区域。 |

source-zone-name=“信任” destination-zone-name=“不信任” |

会话关闭 这是会话关闭启动,它开始于日志记录的第二部分,该部分涵盖会话拆卸和关闭。 用户名 user1 显示在会话关闭记录的开头。 |

user1 RT_FLOW - RT_FLOW_SESSION_CLOSE |

验证是否已记录用户身份信息

目的

请注意,集成用户防火墙仅从 Microsoft 域控制器收集配置为源标识的组。如果使用基于区域的用户身份功能而不配置源身份,则日志将仅包含用户的名称,即不记录任何组信息。在这种情况下,日志的“roles=”部分将显示“N/A”。在以下示例中,假定使用了源标识元组,并且“roles=”部分显示了用户“Administrator”所属的组的长列表。

行动

显示日志信息。

示例输出

命令-名称

<14>1 2015-01-19T15:03:40.482+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CREATE [user@host2636 192.0.2.123 source-address=”198.51.100.13“ source-port=”635” destination-address=”198.51.100.10” destination-port=”51” service-name=”junos-ftp” nat-source-address=”203.0.113.10” nat-source-port=”12349” nat-destination-address ="198.51.100.13" nat-destination-port="3522" nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust" session-id-22="12245" username="MyCompany/Administrator " roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" application="UNKNOWN" nested-application="UNKNOWN" encrypted="UNKNOWN"] session created 192.0.2.1/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 junos-ftp 10.1.1.1/547798->10.1.2.10/21 None None 6 appfw-policy1 trust untrust 20000025 MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Ownersexample-team, Domain Admins) ge-0/0/0.0 UNKNOWN UNKNOWN UNKNOWN <14>1 2015-01-19T15:03:59.427+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CLOSE [user@host2636 192.0.2.123 reason="idle Timeout” source-address=”198.51.100.13“ source-port=”635”" destination-address=”198.51.100.10” destination-port=”51" service-name="junos-ftp" nat-source-address="203.0.113.10" nat-source-port="12349" nat-destination-address ="198.51.100.13" "nat-destination-port="3522" src-nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust"session-id-32="20000025" packets-from-client="3" bytes-from-client="180" packets-from-server="0" bytes-from-server="0" elapsed-time="19" application="INCONCLUSIVE" nested-application="INCONCLUSIVE" username=" J “MyCompany /Administrator” roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" encrypted="UNKNOWN"] session closed idle Timeout: 111.1.1.10/1234>10.1.1.11/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 1 None None 6 appfw-policy1 trust untrust 20000025 3(180) 0(0) 19 INCONCLUSIVE INCONCLUSIVE MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins) ge-0/0/0.1 UNKNOWN

将 Active Directory 配置为防火墙上的标识源

表 2 介绍了在防火墙上将 Active Directory 配置为标识源的步骤。

| 配置步骤 |

命令 |

|---|---|

| 步骤 1:配置认证表 可以配置 Active Directory 身份验证表。 您可以配置优先级选项。 |

认证表

认证表优先级

|

| 步骤 2:配置超时 您可以为身份验证表中的条目配置有效的认证条目和无效的认证条目超时。默认 您可以查看认证表条目的超时信息。 |

有效认证条目

无效的认证条目

查看超时信息

|

| 步骤 3:配置 Windows 事件日志验证和统计信息 您可以验证认证表是否正在获取 IP 地址和用户信息。 您可以查看有关读取事件日志的统计信息。 您可以将防火墙身份验证配置为 WMIC 的备份 |

Windows 事件日志验证

Windows 事件日志统计信息

防火墙身份验证作为 WMIC 的备份

|

| 步骤 4:配置域 PC 探测 默认情况下,按需探测处于启用状态。您可以禁用按需探测。禁用按需探测时,可以使用手动探测。 您可以配置探针超时值。默认超时为 10 秒。 您可以显示探针统计信息。 |

禁用按需探测

启用手动探测

探测超时值

显示探针统计信息

|

| 步骤 5:配置 LDAP 服务器状态和统计信息 您可以验证 LDAP 连接状态。 您可以查看对 LDAP 服务器进行的查询计数。 |

LDAP 服务器状态

LDAP 服务器统计信息

|

将 Active Directory 配置为 NFX 设备上的标识源

在集成用户防火墙功能的典型方案中,域用户希望通过 NFX 设备访问 Internet。设备读取并分析域中配置的域控制器的事件日志。因此,设备会检测 Active Directory 域控制器上的域用户。Active Directory 域生成一个身份验证表,作为集成用户防火墙的 Active Directory 身份验证源。设备使用此信息来强制实施策略,以实现基于用户或基于组的访问控制。

在 Active Directory (AD) 中创建新用户时,该用户将添加到全局安全组“主组”,默认为“域用户”。与在 AD 中创建的其他组相比,“主要组”的具体性较低,因为所有用户都属于它。此外,它可能会变得非常大。

在集成用户防火墙配置中,您不能使用主组,无论是使用其默认名称“域用户”还是任何其他名称(如果更改了它)。

要建立 Windows Active Directory 域并配置另一个安全策略,请执行以下作:

要验证配置是否工作正常,请执行以下作:

输入 show services user-identification active-directory-access domain-controller status 命令,验证是否至少配置并连接了一个域控制器。

输入 show services user-identification active-directory-access user-group-mapping status 命令,验证 LDAP 服务器是否提供了用户到组的映射信息。

输入 show services user-identification active-directory-access active-directory-authentication-table all 命令,验证认证表条目。将显示每个域的 IP 地址、用户名和组。

输入 show services user-identification active-directory-access statistics ip-user-mapping 命令,验证 IP 到用户的映射。将显示查询和失败查询的计数。

输入 show services user-identification active-directory-access statistics ip-user-probe 命令,验证是否正在进行 IP 探测。

输入 show services user-identification active-directory-access statistics user-group-mapping 命令,验证是否正在查询用户到组的映射。