Parte 1: Configuração inicial para conectividade com a Internet

Visão geral do exemplo

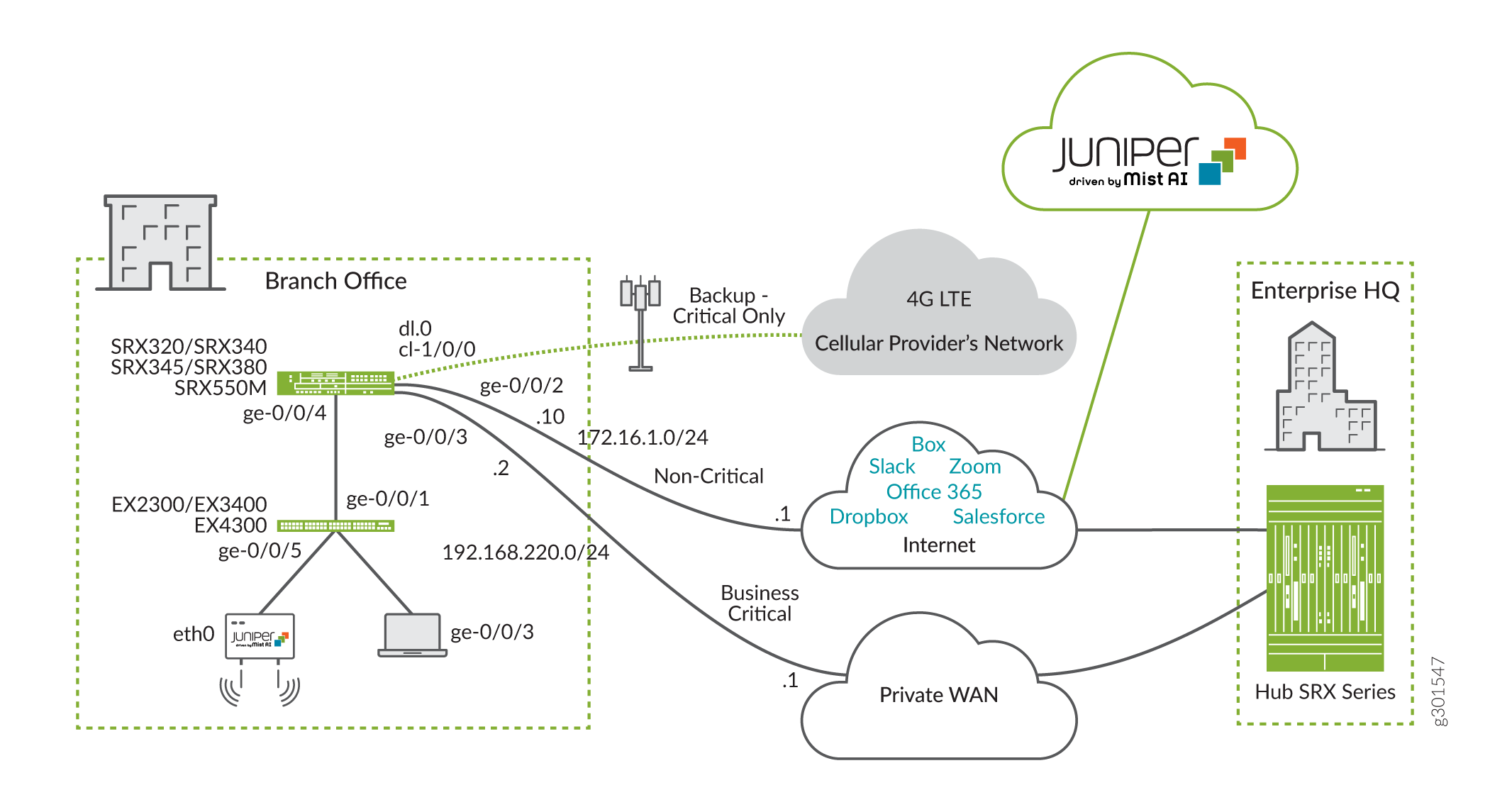

Este exemplo de configuração mostra como implantar uma filial de pequeno a médio porte com um gateway de serviços SRX, switches da Série EX e APs mist. O exemplo usa dois links WAN no modo Ativo/Ativo com um link de backup LTE. Além disso, o Juniper Mist Cloud é usado para configurar o switch EX e o Mist AP como parte da garantia com e sem fio, respectivamente.

O exemplo também mostra como usar o monitoramento de desempenho e o roteamento baseado em políticas para fornecer qualidade de experiência do aplicativo (AppQoE). O AppQoE prioriza de maneira inteligente o tráfego crítico dos negócios quando um ou mais links falham.

Requisitos

Você precisará do seguinte hardware e software para configurar este exemplo:

Um dispositivo da Série SRX300 (SRX320, SRX340, SRX345, SRX380) ou um dispositivo da Série SRX5000 (SRX550M): Versão de software: Junos OS Versão 19.4R1 ou superior.

Este exemplo requer a instalação de uma licença de identificação de aplicativos, e o download e instalação do pacote de identificação do aplicativo. Consulte licenças da Série SRX para obter mais informações. Use o

show system licensee osshow services application-identification statuscomandos.Nota:As atualizações do pacote de assinatura do aplicativo Junos OS são autorizadas por um serviço de assinatura licenciado separadamente. Você deve instalar a chave de licença de atualização de assinatura de aplicativo de identificação de aplicativos em seu dispositivo para baixar e, em seguida, instalar as atualizações de banco de dados de assinatura fornecidas pela Juniper Networks. Quando sua chave de licença expira, você pode continuar a usar o conteúdo do pacote de assinatura de aplicativos armazenado localmente, mas você não pode atualizar o pacote.

Um switch Ethernet da Série EX (EX2300, EX3400 ou EX4300): versão de software: Junos OS 19.4R1 ou superior.

Um ou mais pontos de acesso MIST (AP12, AP41, AP43, AP61 ou AP32).

Um Mini-PIM LTE para o gateway de serviços SRX.

Uma placa SIM com assinatura de serviços de dados.

Um login no Juniper Mist Cloud. Crie sua conta em: Juniper Mist Cloud .

Detalhes da implantação

Neste exemplo, configuramos um SRX550 para fornecer DHCP e SNAT. O SRX fornece acesso seguro de saída à Internet para o switch EX, Mist AP e os dispositivos clientes no local. O link principal se conecta a uma rede WAN privada (por exemplo, um Serviço de LAN Privada Virtual (VPLS), o link secundário usa Internet de banda larga pelo acesso Ethernet. O link de backup usa uma rede celular LTE.

Os links primários e secundários operam no modo Ativo/Ativo. O modem LTE não é usado a menos que os links primários e secundários caiam.

O switch EX4300-24P usado neste exemplo se conecta ao dispositivo SRX e oferece a funcionalidade de Camada 2 com fio (ponte) para a filial. Um chassi virtual (VC) de vários switches EX2300, EX3400 e EX4300 oferece suporte a uma maior densidade de portas para filiais maiores. Para acesso sem fio, conectamos um ponto de acesso Juniper Mist AP61 ao switch EX.

O Juniper Mist Cloud fornece rapidamente o switch da série EX e o AP mist para a conectividade de filial desejada assim que a filial tiver o acesso à Internet necessário.

Uma variedade de gateways de serviços SRX são compatíveis neste exemplo. Começamos com uma configuração padrão de fábrica modificada para um SRX550. A configuração padrão de fábrica pode variar entre modelos SRX. O leitor deve garantir que a configuração do SRX corresponda às especificidades de sua topologia.

O exemplo tem três seções principais:

Primeiro, você executa a configuração inicial no SRX e EX. Essa configuração fornece acesso à Internet ao site da filial (com S-NAT) para o EX, o AP mist e as VLANs da filial.

Em seguida, você usa o Juniper Mist Cloud para provisionar o switch EX e o Mist AP para provisionar a conectividade sem fio para VLANs de filiais.

Na última parte, você configura o gateway de serviços SRX para fornecer roteamento avançado baseado em políticas (APBR) para oferecer suporte à qualidade da experiência do aplicativo (AppQoE). Essa configuração mapeia o tráfego de negócios para o link desejado e implementa sondas SLA para determinar quando o tráfego deve cair em um link de backup. Essa política também ativa o modem LTE quando os links primários e secundários não atendem aos SLAs relacionados.

A Figura 1 mostra a topologia da filial.

de Internet redundante

de Internet redundante

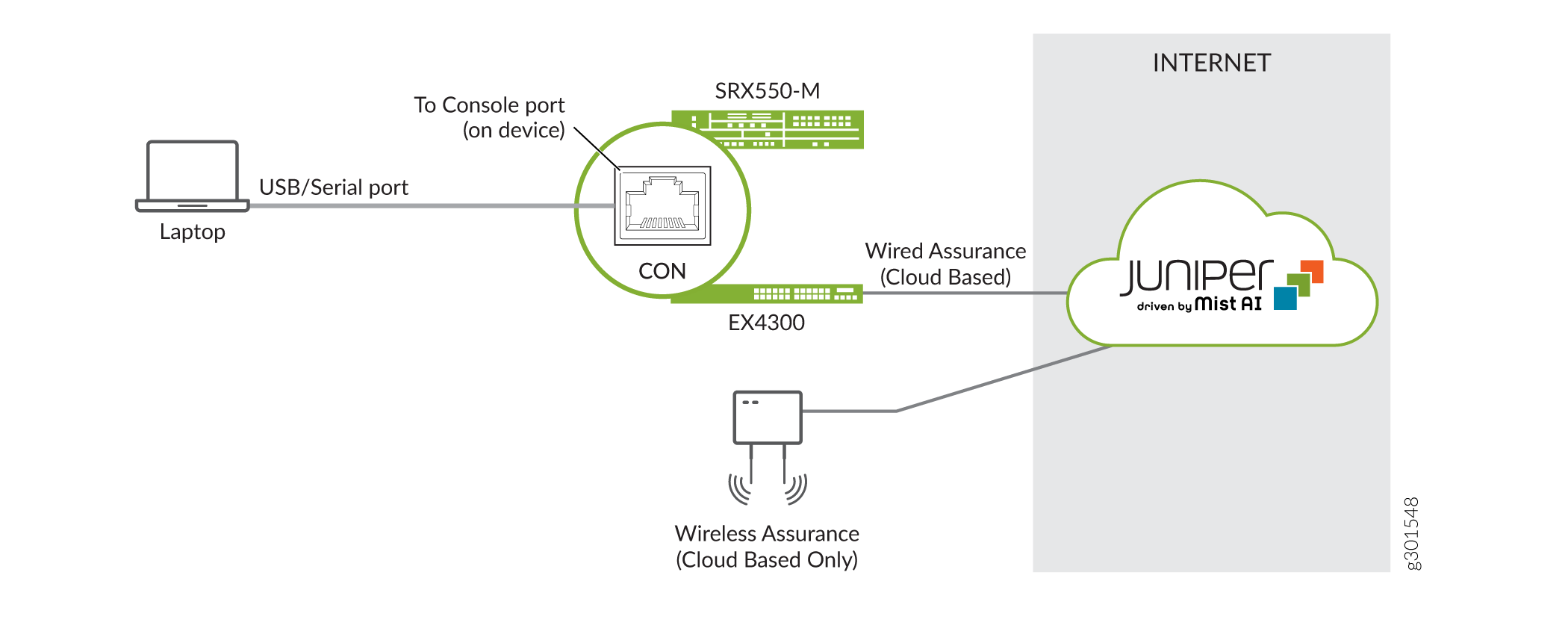

A Figura 2 mostra a rede de gerenciamento para o exemplo da filial. Neste exemplo, contamos com o acesso ao console. Os dispositivos SRX e EX oferecem suporte a uma rede de gerenciamento baseada em Ethernet. O AP da Mist só pode ser gerenciado pela nuvem.

de gerenciamento de filial

de gerenciamento de filial

Nossa topologia tem o seguinte layout de hardware no dispositivo da Série SRX:

Uma configuração de linha de base mínima é carregado no SRX. Uma seção posterior fornece a linha de base inicial.

O slot 1 no dispositivo da Série SRX contém um Mini-PIM LTE.

O slot 1 do LTE Mini-PIM tem uma placa SIM instalada.

A interface ge-0/0/3 se conecta ao enlace WAN principal.

A interface ge-0/0/2 se conecta ao link da Internet de banda larga.

A interface cl-1/0/0 identifica o slot para o modem Mini-PIM.

O link sobre a rede celular termina na interface dl0.0.

A interface ge-0/0/2 recebe seu endereço IP, máscara de rede e gateway padrão via DHCP. Você configura um endereço IP estático e uma rota padrão na interface de WAN privada (ge-0/0/3) compatível com o provedor de WAN.

O provedor de serviços celulares atribui o endereço IP, a máscara de rede e o gateway padrão à interface LTE (cl-1/0/0).

No switch EX, temos o seguinte layout:

Uma configuração padrão de fábrica é carregado e modificado com uma senha raiz para permitir que a configuração padrão se comprometa.

A interface ge-0/0/1 no switch EX se conecta à interface ge-0/0/4 do SRX.

A interface ETH0 do ponto de acesso Mist se conecta ao ge-0/0/5 do switch EX.

No AP da Mist, temos o seguinte layout:

A interface ETH0 do ponto de acesso se conecta ao ge-0/0/5 do switch EX.

Você deve configurar e gerenciar o AP da Mist através da Juniper Mist Cloud. Você configura o AP da Mist usando a Juniper Mist Cloud na segunda parte deste exemplo.

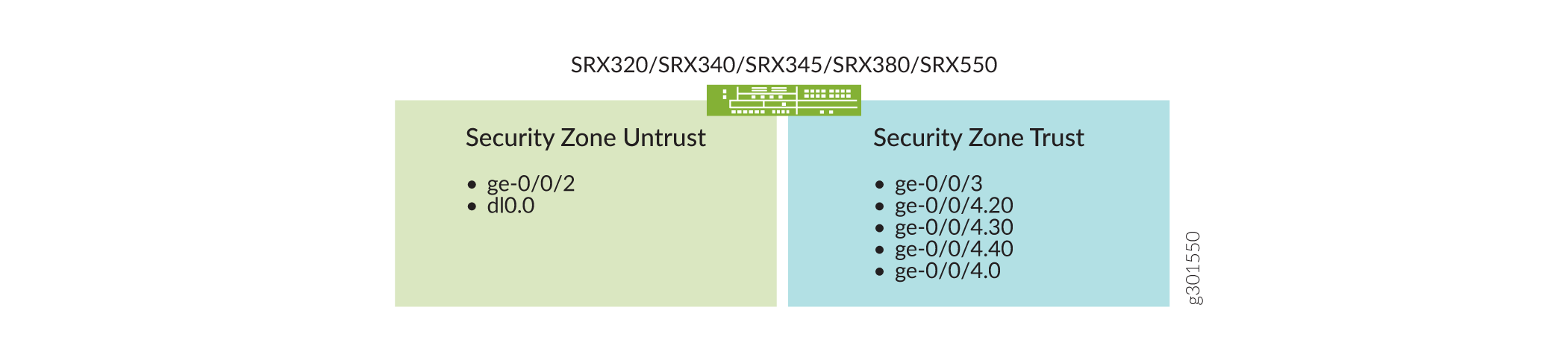

Configuramos duas zonas de segurança no dispositivo SRX, uma zona de segurança confiável nomeada trust e uma zona de segurança não confiável chamada untrust. Com interfaces em diferentes zonas de segurança, separamos o tráfego e mitigamos os riscos para a intranet corporativa. As zonas de segurança são usadas para implementar políticas de segurança claras e simplificadas. Hospedamos interfaces com acesso à Internet na untrust zona. O enlace WAN privado e outras interfaces internas na Intranet corporativa estão na trust zona. Embora existam cinco VLANs, apenas três podem ser roteada para fora do site da filial. Você também configura um VLAN restrito e padrão. As VLANs são as seguintes:

VLAN 1 é o VLAN padrão no dispositivo SRX. Essa configuração combina o SRX com o VLAN padrão de fábrica no switch EX.

Os dispositivos de IoT usam VLAN 20. Os dispositivos de IoT são comumente usados para controladores de iluminação e HVAC.

As câmeras de vigilância usam VLAN 30.

Dispositivos corporativos com fio usam VLAN 40.

O VLAN 99 funciona como um VLAN restrito para todas as portas com fio não usadas e para portas que usam perfis dinâmicos. O dispositivo SRX não tem esse VLAN configurado. O resultado é um VLAN não roteável com apenas escopo local do site.

O perfil dinâmico é usado neste exemplo. As portas não configuradas começam no VLAN 99. A porta do switch é reconfigurada para o VLAN associado quando a Juniper Mist Cloud reconhece o dispositivo.

Consulte a Figura 3 e a Tabela 1 para obter informações sobre interfaces, zonas de segurança e políticas de segurança configuradas no SRX, por exemplo.

de segurança

de segurança

A Tabela 1 detalha a política de segurança do SRX e o comportamento esperado para fluxos de tráfego entre as zonas confiáveis e não confiáveis.

Da zona |

Para a zona |

Comportamento da política de segurança para permitir o tráfego |

|---|---|---|

Confiar |

Confiar |

Não |

não confiável |

não confiável |

Não |

Confiar |

não confiável |

Sim |

não confiável |

Confiar |

Somente iniciado pela confiança. |

A Tabela 2 lista as informações de endereço VLAN e IP para as interfaces do SRX.

Interface |

VLAN ID |

Endereço IP |

Máscara de rede |

|---|---|---|---|

cl-1/0/0 |

— |

Atribuído por provedor de serviços |

— |

ge-0/0/2 |

— |

172.16.1.10 (DHCP) |

255.255.255.0 |

ge-0/0/3 |

— |

192.168.220.2 |

255.255.255.0 |

ge-0/0/4,0 |

1 |

192.168.1.1 |

255.255.255.0 |

ge-0/0/4,20 |

20 |

10.10.20.1 |

255.255.255.0 |

ge-0/0/4,30 |

30 |

10.10.30.1 |

255.255.255.0 |

ge-0/0/4,40 |

40 |

10.10.40.1 |

255.255.255.0 |

A Tabela 3 lista as VLANs, o uso e o tipo de porta usados neste exemplo. Todas as outras portas do dispositivo da Série SRX e do switch EX são portas VLAN não registradas.

VLAN |

VLAN ID |

Nome |

Tipo de porta SRX para EX |

Uso |

|---|---|---|---|---|

vlan1 |

1 |

Padrão |

não registrado/nativo |

Usado pelo dispositivo SRX, pelo switch EX e pelos pontos de acesso para gerenciamento. |

vlan20 |

20 |

Muito |

Tagged |

Usado por dispositivos de IoT. |

vlan30 |

30 |

Segurança |

Tagged |

Usado por câmeras de vigilância. |

vlan40 |

40 |

Corporativa |

Tagged |

Usado por funcionários. |

vlan99 |

99 |

Restrito |

Tagged |

Padrão para todas as outras portas. Oferece suporte a perfis dinâmicos para realocar dispositivos reconhecidos para um VLAN roteável. |

Configuração inicial

Configure o SRX para fornecer acesso à Internet ao switch EX e ao MIST AP

Esta seção mostra como configurar o dispositivo da Série SRX para fornecer acesso à Internet ao switch da Série EX e ao MIST AP. Essa conectividade de Internet permite que o switch da Série EX e o AP mist se registrem e depois sejam configurados através da Nuvem da Juniper Mist. Em uma seção posterior, você revisa o SRX para adicionar configuração ao AppQoE.

Você pode implantar este exemplo em uma variedade de dispositivos de gateway de serviço SRX. Começamos com a linha de base funcional mostrada abaixo. A configuração padrão de fábrica pode variar entre modelos SRX. O leitor deve garantir que a linha de base do SRX corresponda às especificidades de sua topologia.

Configuração da linha de base de início de carga no SRX

Garanta que seu gateway de serviços SRX tenha uma linha de base funcional compatível com a topologia de exemplo. As configurações padrão de fábrica podem variar de acordo com o modelo SRX. Vários dispositivos SRX oferecem suporte a este exemplo. Dada essa variância, é mais fácil documentar a solução assumindo a linha de base funcional mostrada abaixo.

Siga essas etapas para carregar sua configuração de linha de base SRX.

-

Depois de salvar sua configuração existente, exclua-a para começar de novo, por exemplo:

[edit] root@srx# save backup Wrote 599 lines of configuration to 'backup' [edit] root@srx# delete This will delete the entire configuration Delete everything under this level? [yes,no] (no) yes

-

Atribua uma senha raiz forte. O mostrado abaixo é apenas para fins de documentação!

[edit] root@srx# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

Copie e cole os comandos de configuração abaixo da linha de base em um editor de texto e modifique conforme necessário para atender ao seu ambiente. Carregue seus comandos editados no CLI usando o comando de

load set terminalmodo de configuração.set system host-name Mist-SRX-GW set system name-server 8.8.8.8 set system ntp server 216.239.35.12 set system time-zone America/Los_Angeles set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust interfaces dl0.0 set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set protocols l2-learning global-mode switching

-

Comprometa a configuração da linha de base:

[edit] root@srx# commit commit complete [edit] root@Mist-SRX-GW#

Ao fazer alterações na autenticação do sistema ou no acesso ao gerenciamento, considere o uso commit confirmed. A configuração reverterá automaticamente a restauração do acesso remoto que suas mudanças resultam isoladamente do dispositivo.

A linha de base inicial fornece essa funcionalidade:

-

Um nome de host do sistema e autenticação do usuário raiz.

-

Retivemos as configurações padrão de fábrica para o LTE Mini-PIM (cl-1/0/0) e as interfaces de dialer dl0.0.

-

Você configura um nome de domínio acessível ao público e um servidor NTP, juntamente com o fuso horário local.

-

Você modifica a estrofe de registro padrão do sistema para incluir informações relacionadas à sessão. Detalhes sobre sessões bloqueadas e aceitas são úteis se você precisar depurar problemas de conectividade em um gateway de serviços SRX.

-

Configurações básicas de zona de segurança com definição da confiança e das zonas não confiáveis. Usamos o NAT de origem como parte deste exemplo. A regra NAT padrão de fábrica é deixada na linha de base para salvar alguns erros de digitação mais tarde.

Execute a configuração inicial do SRX

-

Crie as VLANs para os quatro tipos de dispositivos de filial que se conectam à intranet corporativa. Você também cria um VLAN de infraestrutura que é usado para dar suporte à atribuição de endereços baseados em DHCP para o switch EX e o AP mist. A interface ge-0/0/4 é atribuída ao VLAN de infraestrutura. Veja a tabela 3.

set vlans vlan-infra vlan-id 1 set vlans vlan20 vlan-id 20 set vlans vlan30 vlan-id 30 set vlans vlan40 vlan-id 40

-

Configure a interface ge-0/0/4 usada para fornecer serviços DHCP ao switch EX e ao MIST AP. Essa configuração define a interface como um tronco com marcação VLAN flexível para oferecer suporte a uma mistura de tráfego não registrado e marcado. Neste exemplo, o VLAN 1 é usado como um VLAN nativo que não transporta uma tag VLAN.

set interfaces ge-0/0/4 flexible-vlan-tagging set interfaces ge-0/0/4 native-vlan-id 1 set interfaces ge-0/0/4 unit 0 vlan-id 1 set interfaces ge-0/0/4 unit 0 family inet address 192.168.1.1/24

-

Configure uma sub-rede IP para cada VLAN na interface do tronco SRX conforme a Tabela 2.

set interfaces ge-0/0/4 unit 20 vlan-id 20 set interfaces ge-0/0/4 unit 20 family inet address 10.10.20.1/24 set interfaces ge-0/0/4 unit 30 vlan-id 30 set interfaces ge-0/0/4 unit 30 family inet address 10.10.30.1/24 set interfaces ge-0/0/4 unit 40 vlan-id 40 set interfaces ge-0/0/4 unit 40 family inet address 10.10.40.1/24

-

Configure um pool de endereços DHCP usado para atribuir endereços IP ao switch EX e AO MIST. Configure a interface ge-0/0/4.0 para ser um servidor DHCP

set system services dhcp-local-server group InfraPool interface ge-0/0/4.0 set access address-assignment pool InfraPool family inet network 192.168.1.0/24 set access address-assignment pool InfraPool family inet range junosRange low 192.168.1.2 set access address-assignment pool InfraPool family inet range junosRange high 192.168.1.254 set access address-assignment pool InfraPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool InfraPool family inet dhcp-attributes router 192.168.1.1

-

Crie um servidor DHCP e um pool de endereços IP para atribuir a dispositivos no vlan20. Configure a interface ge-0/0/4.20 para ser um endereço DHCP Server

set system services dhcp-local-server group IOT-NET_DHCP-POOL interface ge-0/0/4.20 set access address-assignment pool IOT-NET_DHCP-POOL family inet network 10.10.20.0/24 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE low 10.10.20.10 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE high 10.10.20.100 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes router 10.10.20.1

-

Crie um servidor DHCP e um pool de endereços IP para atribuir a dispositivos no vlan30. Configure a interface ge-0/0/4.30 para ser um endereço DHCP Server

set system services dhcp-local-server group CAMERA-NET_DHCP-POOL interface ge-0/0/4.30 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet network 10.10.30.0/24 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE low 10.10.30.10 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE high 10.10.30.100 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes router 10.10.30.1

-

Crie um servidor DHCP e um pool de endereços IP para atribuir a dispositivos no vlan40. Configure a interface ge-0/0/4.40 para ser um endereço DHCP Server

set system services dhcp-local-server group CORPORATE-NET_DHCP-POOL interface ge-0/0/4.40 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet network 10.10.40.0/24 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE low 10.10.40.10 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE high 10.10.40.100 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes router 10.10.40.1

-

Coloque as interfaces ge-0/0/3 e ge-0/0/4 na zona de confiança. A interface ge-0/0/4 funciona como um tronco. Certifique-se de incluir todas as unidades lógicas configuradas.

set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces ge-0/0/4.20 set security zones security-zone trust interfaces ge-0/0/4.30 set security zones security-zone trust interfaces ge-0/0/4.40

Nota:Lembre-se neste exemplo, a configuração do SRX de linha de base tem um conjunto de zonas de confiança para permitir todos os protocolos e serviços de entrada do host. Se desejado, você poderia restringir os serviços de entrada do host a apenas DHCP e ICMP. Isso permite a atribuição de endereços DHCP e testes subsequentes de ping entre o switch EX e o gateway de serviços SRX.

-

Coloque a interface ge-0/0/2 usada para acessar a Internet de banda larga na zona não confiável.

set security zones security-zone untrust interfaces ge-0/0/2.0

-

Configure a interface ge-0/0/3 que se conecta ao provedor de WAN privado. Inclua uma descrição para indicar sua função como o link para a WAN privada usada principalmente para tráfego crítico para os negócios.

set interfaces ge-0/0/3 unit 0 description "Private WAN Link-Business Critical and broadband internet backup" set interfaces ge-0/0/3 unit 0 family inet address 192.168.220.2/24

-

Você configura uma rota padrão estática para o enlace WAN privado que aponta para a WAN privada para tráfego não local. Essa rota tem uma preferência modificada para garantir que ela seja menos preferida do que a rota padrão aprendida via DHCP no link da Internet de banda larga. A preferência modificada faz com que o SRX rotee o tráfego não classificado pelo link da Internet de banda larga quando estiver operacional. Se desejado, você poderia definir uma preferência de 12 para tornar as duas rotas padrão iguais custos e, em seguida, o equilíbrio de carga tráfego não classificado.

set routing-options static route 0.0.0.0/0 next-hop 192.168.220.1 preference 13

-

Coloque a interface ge-0/0/2 na zona não confiável.

set security zones security-zone untrust interfaces ge-0/0/2.0

-

Configure a interface ge-0/0/2 que se conecta ao provedor de Internet de banda larga. Inclua uma descrição para indicar sua função como o link de Internet de banda larga e configurar a interface para ser um cliente DHCP. Essa interface recebe um endereço IP e uma rota padrão pelo servidor DHCP do provedor de Internet.

set interfaces ge-0/0/2 unit 0 description "Broadband Internet Interface - Primary for business, backup for critical" set interfaces ge-0/0/2 unit 0 family inet dhcp vendor-id Juniper-srx550

-

Configure a zona não confiável para dar suporte a DHCP e ping. A atribuição de endereços baseada em DHCP é usada no link da Internet de banda larga.

set security zones security-zone untrust host-inbound-traffic system-services dhcp set security zones security-zone untrust host-inbound-traffic system-services ping

Nota:As interfaces não confiáveis recebem uma rota padrão via DHCP ou pelo provedor de serviços celulares para o enlace LTE.

-

Você configura uma política de NAT para o fluxo de tráfego entre interfaces na zona de confiança. A política oferece suporte ao tráfego VLAN no enlace WAN privado. A linha de base inicial do SRX inclui uma regra NAT padrão de fábrica para o tráfego entre a confiança e as zonas não confiáveis. Essa política padrão oferece suporte ao tráfego VLAN enviado à Internet de banda larga ou às interfaces LTE.

set security nat source rule-set trust-to-trust from zone trust set security nat source rule-set trust-to-trust to zone trust set security nat source rule-set trust-to-trust rule source-nat-rule1 match source-address 0.0.0.0/0 set security nat source rule-set trust-to-trust rule source-nat-rule1 then source-nat interface

-

Crie um livro de endereços e uma política de segurança para permitir o tráfego entre as zonas confiáveis e não confiáveis. Certifique-se de incluir as sub-redes de rede para todas as quatro VLANs e incluir os aplicativos suportados na política. Você permite todos os aplicativos desde que o tráfego seja originário de uma das VLANs no site da filial.

set security address-book global address Default 192.168.1.0/24 set security address-book global address IoT 10.10.20.0/24 set security address-book global address Security 10.10.30.0/24 set security address-book global address Corporate 10.10.40.0/24 set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Default set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address IoT set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Security set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Corporate set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match destination-address any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust then permit

-

Configure a interface do modem (LTE-MPIM) e ative o slot com a placa SIM inserida.

Nota:A linha de base do SRX reteve algumas das configurações da interface de modem de uma configuração padrão de fábrica.

set interfaces cl-1/0/0 description "LTE Backup Internet Interface - Critical Only" set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

-

Configure a interface do dialer. Certifique-se de remover a opção de discador padrão

always-onde fábrica da configuração. Esperamos ativação sob demanda do link LTE somente quando a WAN privada e os links de Internet de banda larga estiverem desligados.set interfaces dl0 unit 0 dialer-options dial-string "*99" delete interfaces dl0 unit 0 dialer-options always-on

Nota:Retivemos algumas das configurações padrão de dialer de fábrica na configuração de linha de base inicial do SRX. Certifique-se de remover a opção

always-onde discador da linha de base inicial. Não faz mal tentar remover uma declaração de configuração que não existe. Excluir explicitamente essa opção impede a ativação indesejada do link do modem LTE. Ativar o modem LTE geralmente tem um impacto no faturamento. -

Comprometa a configuração no dispositivo SRX.

[edit] root@Mist-SRX-GW# commit commit complete

-

Defina o nome do ponto de acesso (APN) para o SIM no modem (LTE-MPIM).

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

Carregue um padrão de fábrica no switch EX

Nesta seção você carrega e confirma uma configuração padrão de fábrica no switch EX. Essa configuração resulta em uma interface IRB configurada como um cliente DHCP com todas as portas de switch pertencentes ao VLAN padrão (VLAN ID 1). Com essa configuração, tanto o switch EX quanto o AP da Mist são capazes de obter um endereço DHCP atribuído do SRX. O endereço IP vem do pool de endereços 192.168.1.2-254/24.

Se desejado, você pode zerar o switch EX em vez de carregar um padrão de fábrica. Uma senha raiz não é necessária quando você zera o dispositivo. Se você optar pelo método de zeroize, verá mensagens de provisionamento zero touch (ZTP) no console. Você pode querer entrar no modo de configuração e emitir o delete chassis auto-image-upgrade seguido por um commit para evitar essas mensagens.

Independentemente do método usado, mais tarde, quando estiver sob controle da Juniper Mist Cloud, uma senha raiz será (re)configurada.

-

Acesse o switch EX usando o console e carregue a configuração padrão de uma fábrica.

[edit] root@ex# load factory-default warning: activating factory configuration

-

Atribua uma senha raiz forte. O mostrado abaixo é apenas para fins de documentação!

[edit] root@ex# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

Comprometa a configuração padrão de fábrica modificada:

[edit] root@ex# commit commit complete [edit] root@ex#

Nota:Depois de carregar um padrão de fábrica, o nome de host anteriormente atribuído permanece em vigor até que você reinicialize o switch EX.

Nesse ponto, o SRX deve ter conectividade tanto na WAN privada quanto nos provedores de Internet de banda larga. Além disso, ele deveria ter atribuído endereços IP ao switch EX e ao AP da Mist a partir do pool de endereços 192.168.1.0/24. A configuração DCHP fornecida ao EX e AO AP inclui um servidor de nome de domínio e uma rota padrão.

Você configura o SNAT para tráfego entre a confiança e as zonas não confiáveis, bem como para tráfego entre interfaces na zona de confiança.

Verifique a conectividade inicial da Internet por meio do SRX

Propósito

Confirme que o SRX tem conectividade de Internet através da WAN privada e dos links de banda larga. Verifique também que o SRX fornece acesso à Internet (com SNAT) ao switch EX (e AO MIST).

Ação

root@mist-SRX-GW> show dhcp client binding

IP address Hardware address Expires State Interface

172.16.1.22 f0:4b:3a:09:ca:02 68649 BOUND ge-0/0/2.0

root@mist-SRX-GW> show route

inet.0: 10 destinations, 11 routes (10 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:27:07, metric 0

> to 172.16.1.1 via ge-0/0/2.0

[Static/13] 01:04:13

> to 192.168.220.1 via ge-0/0/3.0

. . .

root@mist-SRX-GW> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (184.30.231.148): 56 data bytes

64 bytes from 184.30.231.148: icmp_seq=0 ttl=49 time=3.138 ms

64 bytes from 184.30.231.148: icmp_seq=1 ttl=49 time=3.292 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 3.138/3.215/3.292/0.077 ms

.

Ambas as rotas padrão estão presentes no dispositivo SRX. Devido à preferência de rota modificada pela rota padrão estática para o provedor de WAN, você espera que todo o tráfego seja direcionado pelo enlace de Internet de banda larga quando estiver operacional. O SRC direciona o tráfego pelo enlace WAN privado quando o link de internet de banda larga está desativado. A saída também confirma que o SRX recebeu um endereço IP e uma rota padrão via DHCP do provedor de Internet de banda larga.

A saída também confirma que o SRX tem acesso à Internet e resolução de nome de trabalho. Você pode testar que ambos os caminhos de encaminhamento funcionam desativando alternadamente a WAN privada ou os links de Internet de banda larga (não mostrados para brevidade).

Na parte três deste NCE, você adiciona o APBR (Advanced Policy Based Routing, roteamento com base em políticas avançadas), sondas de monitoramento de desempenho e instâncias de roteamento. Essa configuração direciona o tráfego de aplicativos correspondente em uma instância de roteamento, que então seleciona o próximo salto de encaminhamento com base no estado atual da WAN privada e dos links de Internet de banda larga como parte do AppQoE. Depois de configurar o APBR, você espera ver o tráfego crítico tomando o enlace WAN privado, apesar da menor preferência de rota na instância principal.

Confirme a atribuição do endereço DHCP ao switch EX e ao AP da Mist.

Verifique se o SRX está atribuindo endereços IP ao switch EX e ao AP mist conectado. Você pode obter o endereço MAC do EX com o show interfaces irb comando. Você confirma o endereço MAC do AP da Mist olhando para o adesivo no chassi. Neste exemplo, o endereço MAC do switch EX termina em A2:01, e o MAC do MIST AP termina com C3:37.

Você pode ver endereços DHCP do pool 192.168.1.0/24 sendo atribuídos a outros clientes com fio no switch EX. Como mostrado aqui para o dispositivo corporativo com fio com endereço MAC terminando em 80:84. Mais tarde, neste exemplo, você configura o tronco VLAN e os pools de endereços DHCP por VLAN para uso de clientes com e sem fio.

root@mist-SRX-GW> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.1.5 44 20:4e:71:a6:a7:01 85013 BOUND ge-0/0/4.0 192.168.1.2 41 d4:20:b0:00:c3:37 78301 BOUND ge-0/0/4.0 192.168.1.7 45 ec:3e:f7:c6:80:84 64379 BOUND ge-0/0/4.0

A saída confirma que o dispositivo SRX atribuiu endereços IP ao switch EX, ao AP mist e a um cliente corporativo com fio.

Os leasings DHCP podem persistir por várias horas. Às vezes, em uma configuração de laboratório, é útil reiniciar o processo DHCP no SRX e no switch EX para acelerar as coisas. Use o restart dhcp-service immediately comando para realizar essa ação. Você também pode usar comandos como clear dhcp [server|client] binding all atualizar o estado do DHCP.

Verifique a conectividade da Internet a partir do switch EX.

Você não pode gerar pings do MIST AP. Você determina sua conexão de Internet e seu status de conexão de nuvem olhando para o padrão de piscar DE LED conforme o Padrão blink LED.

{master:0}

root> show route

inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:00:07, metric 0

> to 192.168.1.1 via irb.0

192.168.1.0/24 *[Direct/0] 00:03:55

> via irb.0

192.168.1.3/32 *[Local/0] 00:03:55

Local via irb.0

{master:0}

root> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (104.86.1.14): 56 data bytes

64 bytes from 104.86.1.14: icmp_seq=0 ttl=43 time=4.064 ms

64 bytes from 104.86.1.14: icmp_seq=1 ttl=43 time=4.315 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.064/4.190/4.315/0.125 ms

A saída mostra que o switch EX é atribuído a um endereço IP do pool de endereços 192.168.1.0/24, e que uma rota padrão atribuída ao DHCP está presente. Você confirma o acesso à Internet e a resolução bem-sucedida de nomes de domínio com um ping bem-sucedido para www.juniper.net.

Verifique a conectividade de Internet no AP da Mist. Você pode determinar sua conectividade de Internet e seu status de conexão de nuvem olhando para o padrão de piscar DE LED conforme o Padrão blink LED.

Nesta fase do exemplo, o AP da Mist deve ter acesso à Internet e deve ser capaz de se conectar à Nuvem da Juniper Mist. Portanto, você espera ver um LED branco sólido. Você configura o AP através da Juniper Mist Cloud em uma etapa posterior, quando o LED deve ficar verde.

Verifique se o LLDP está funcionando entre o switch EX e o MIST AP conectado. Este exemplo usa o ID do chassi (endereço MAC) aprendido através do LLDP para traçar portas de perfil automaticamente com APs Mist conectados. Um perfil de tronco é aplicado a portas com dispositivos que possuem endereços MAC correspondentes.

{master:0}

root> show lldp neighbors

Local Interface Parent Interface Chassis Id Port info System Name

ge-0/0/5 - d4:20:b0:00:c3:37 ETH0 Mist

A saída verifica se o switch EX e o AP da Mist estão trocando mensagens LLDP com sucesso. Observe o endereço MAC para o AP da Mist na saída. Este endereço MAC é usado em uma seção posterior para oferecer suporte a perfis dinâmicos.

Significado

As etapas de validação confirmam que tudo está funcionando como esperado. Ambas as rotas padrão estão presentes no SRX. Você também confirmou a atribuição de endereços baseados em DHCP para o EX, Mist AP e o cliente corporativo com fio. O switch EX e o MIST AP agora têm o acesso à Internet necessário para ser configurado e gerenciado através da Nuvem Juniper Mist.

Verificação da detecção de módulos Mini-PIM pelo Junos OS

Propósito

Verifique se o Junos OS detecta os módulos Mini-PIM.

Ação

Verifique a instalação do LTE Mini-PIM no dispositivo SRX.

user@host> show chassis hardware

root@Mist-SRX-GW> show chassis hardware

Hardware inventory:

Item Version Part number Serial number Description

Chassis DA4018AK0020 SRX550M

Midplane REV 12 750-063950 BCAL7302

Routing Engine REV 07 711-062269 BCAH4029 RE-SRX550M

FPC 0 FPC

PIC 0 6x GE, 4x GE SFP Base PIC

FPC 1 REV 03 650-096889 EV2619AF0085 FPC

PIC 0 LTE for AE

FPC 2 REV 08 750-032730 ACPX8538 FPC

PIC 0 1x GE High-Perf SFP mPIM

FPC 5 REV 04 750-064615 BCAH7052 FPC

PIC 0 8x GE SFP gPIM

FPC 7 REV 13 750-030454 ACLZ9488 FPC

Power Supply 0 Rev 05 740-024283 CI03052 PS 645W AC

Significado

A saída confirma a instalação e o reconhecimento do LTE Mini-PIM.

Verificando a versão de firmware do Mini-PIM

Propósito

Verifique a versão de firmware do Mini-PIM.

Ação

No dispositivo da Série SRX, verifique a versão de firmware do módulo LTE Mini-PIM.

user@host>show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

FPC 2

PIC 0 SFPI2CMFPGA 13 0.9.0 0 OK

Routing Engine 0 RE BIOS 0 2.10 2.10 OK

Routing Engine 0 RE BIOS Backup 1 2.10 2.10 OK

Significado

A saída mostra a versão de firmware do Mini-PIM como 17.1.80. Atualize o firmware se necessário. Para obter mais informações sobre como atualizar o firmware no LTE, consulte o Módulo de Interface Mini-Física LTE.