Caso de uso: Mist Edge Proxy para Eduroam

Ao planejar sua implantação do Juniper Mist™ e do eduroam, leia este caso de uso para ver como você pode integrar o Juniper Mist Access Assurance ao eduroam usando o Mist Edge como um proxy IdP.

Visão geral

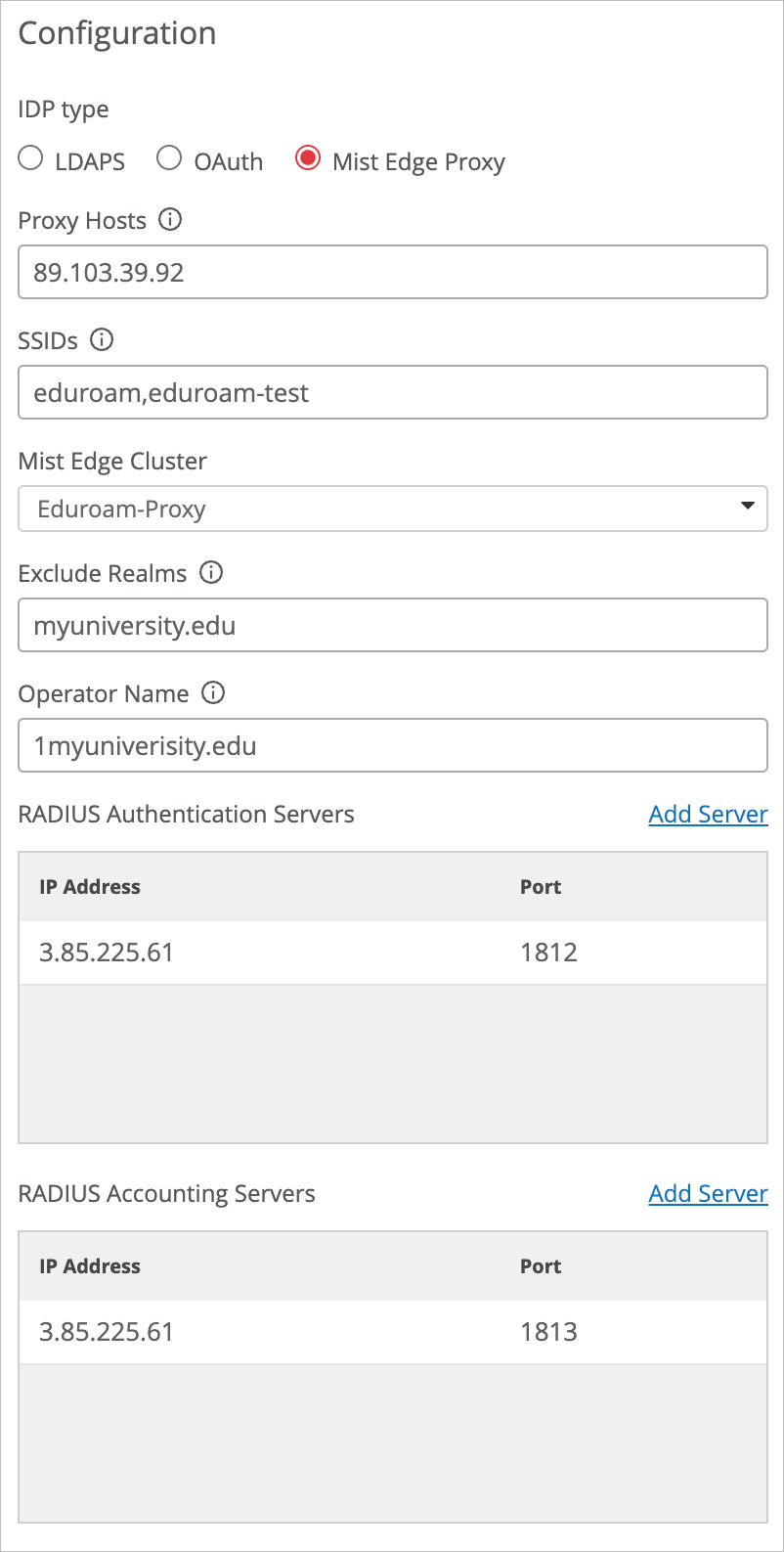

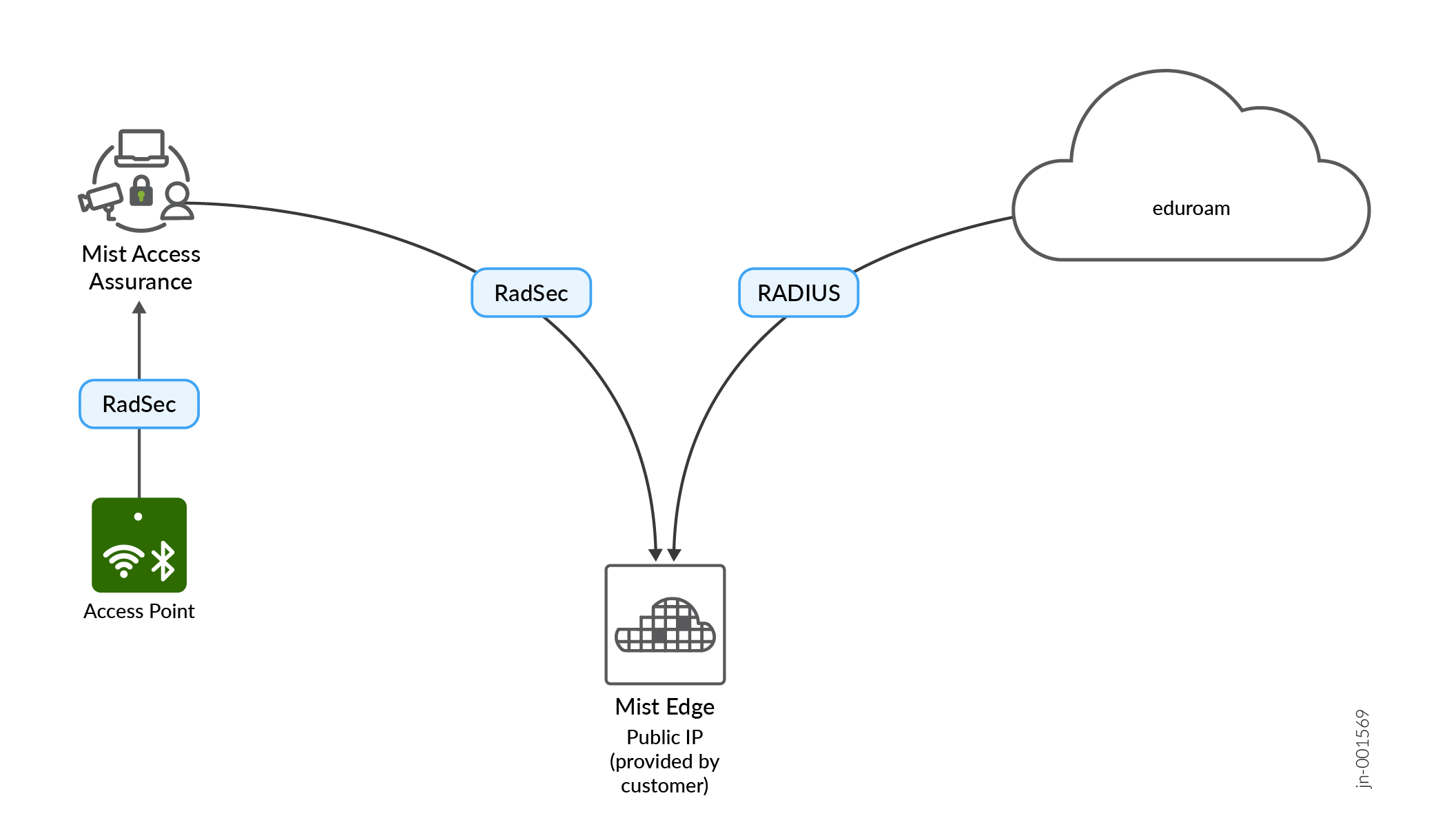

Este caso de uso mostra como você pode integrar o Juniper Mist Access Assurance com NROs (Operadores de Roaming Nacionais) eduroam usando o Mist Edge atuando como um proxy RADIUS. O Mist Edge atua como um gateway para servidores eduroam RADIUS com um IP público estático ou IP NAT atribuído de forma que possa ser registrado como um cliente RADIUS no portal de administração do eduroam.

O Mist Edge Proxy é usado em particular com fluxos de autenticação eduroam SP e IdP; isso não afeta a autenticação de usuários domésticos.

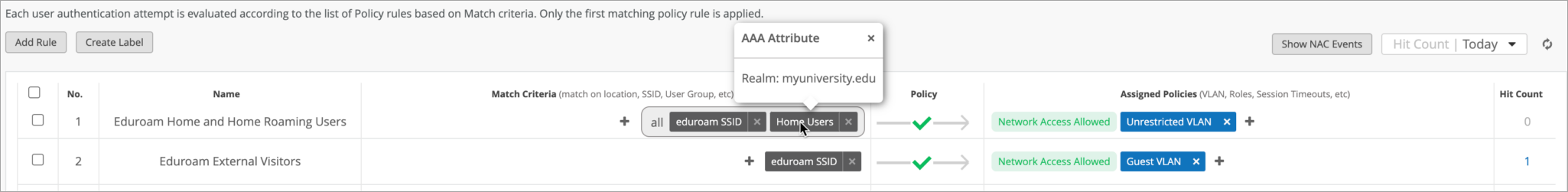

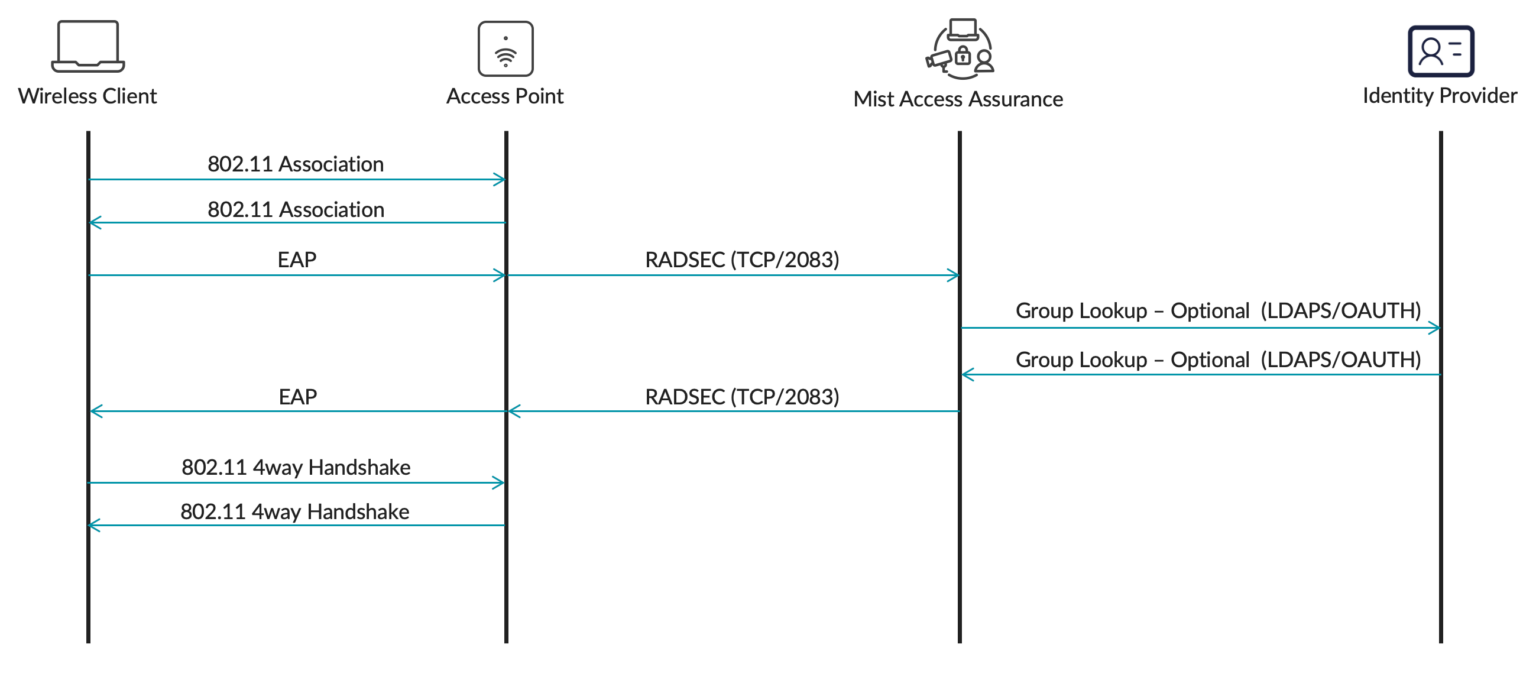

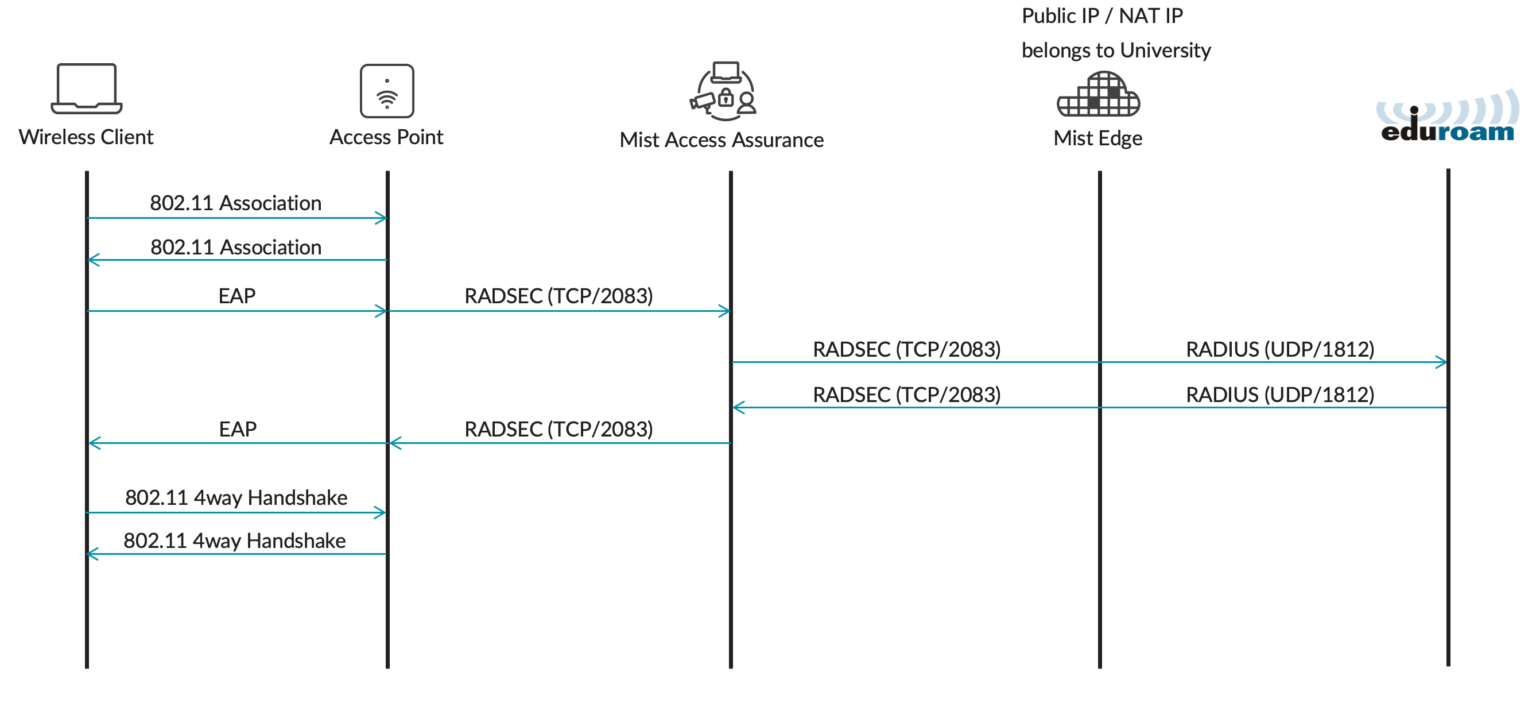

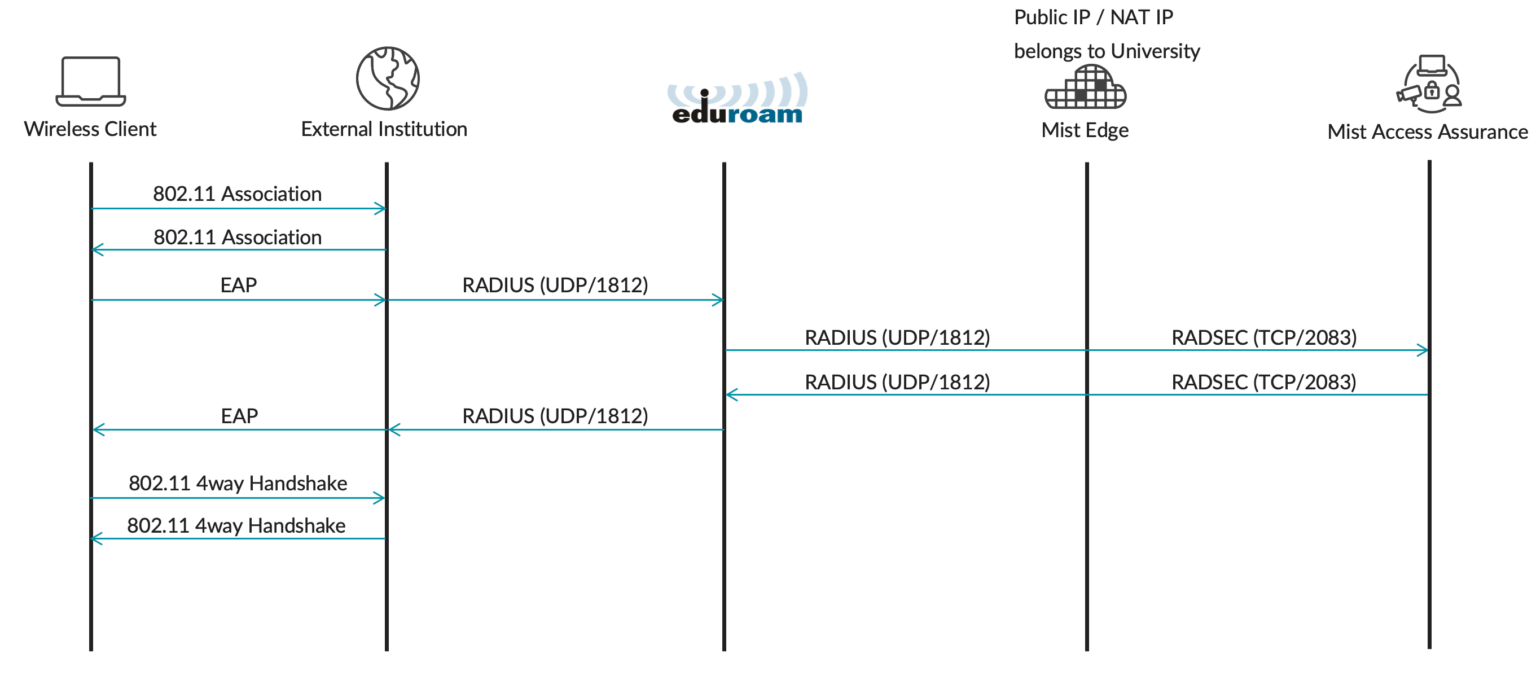

Os fluxos de chamada a seguir ilustram três tipos de usuários em redes eduroam e como cada tipo é autenticado por meio do Mist Access Assurance e do proxy do Mist Edge: usuários domésticos no campus, visitantes externos no campus (SP) e usuários móveis domésticos (IdP).

Usuários domésticos

Os usuários domésticos são clientes que estão se conectando ao eduroam SSID em seu próprio campus universitário. Por exemplo, um usuário com uma conta @university1.edu está atualmente na Universidade 1. Este usuário está em seu reino "doméstico". Esse é o cenário típico para a maioria das autenticações que acontecem diariamente nesta universidade.

Esse cenário não requer proxy do Mist Edge. O usuário é autenticado diretamente com o Mist Access Assurance.

Visitantes Externos

Visitantes externos são clientes que visitam um campus universitário de outra instituição. Por exemplo, um usuário com uma conta @university2.edu está visitando a Universidade 1 no momento. Esse usuário é identificado por um reino que não é o reino "inicial".

Esse cenário requer que Mist Edge Proxy IDP encaminhe solicitações de autenticação para university2.edu via servidores RADIUS eduroam. Os visitantes externos são autenticados por meio de um proxy do Mist Edge, em que o Mist Edge faz solicitações de autenticação de proxies para os servidores RADIUS nacionais do eduroam.

Usuários de roaming doméstico

Os usuários de roaming doméstico são clientes que estão visitando uma instituição diferente e gostariam de se autenticar em um SSID eduroam usando suas credenciais da universidade de origem.

Neste exemplo, um usuário com uma conta @university1.edu está visitando a Universidade 2. As solicitações autenticação vêm de university2.edu via servidores eduroam RADIUS para university1.edu. As solicitações de acesso RADIUS dos servidores RADIUS nacionais eduroam são recebidas pelo proxy Mist Edge e, em seguida, encaminhadas para o serviço Mist Access Assurance para autenticação.

Requisitos de firewall

Mist Edge uses Out Of Band Management interface (OOBM) for all its proxy functionalities. You need to ensure that traffic can flow to and from the Mist Edge OOBM interface.

Allow the following ports and destinations:

-

Inbound (towards Mist Edge OOBM interface)

-

RADIUS Auth & Acct (1812 / 1813 UDP). You can limit source IPs to eduroam national RADIUS servers.

-

RadSec (2083 TCP). You can limit source IPs based on the following document.

-

-

Outbound (from Mist Edge OOBM interface):

-

RADIUS Auth & Acct (1812 / 1813 UDP)

-

RadSec (2083 TCP) towards radsec.nac.mist.com

-

HTTPS (443 TCP) towards ep-terminator.<mist_cloud_env>.mist.com (more on correct endpoint for your cloud environment in this document).

-

- Mist Access Assurance only supports EAP-TLS, TEAP or EAP-TTLS methods for home users and home roaming users.

- For external visitors any EAP method is supported, including PEAP-MSCHAPv2. EAP method support is determined by an external institution RADIUS servers.

- Dedicated Mist Edge(s) are a must for the IDP proxy functionality.

- For proxy service redundancy, multiple Mist Edges can be used as part of the same Mist Edge cluster.

Configurar o Juniper Mist

Configurar o eduroam

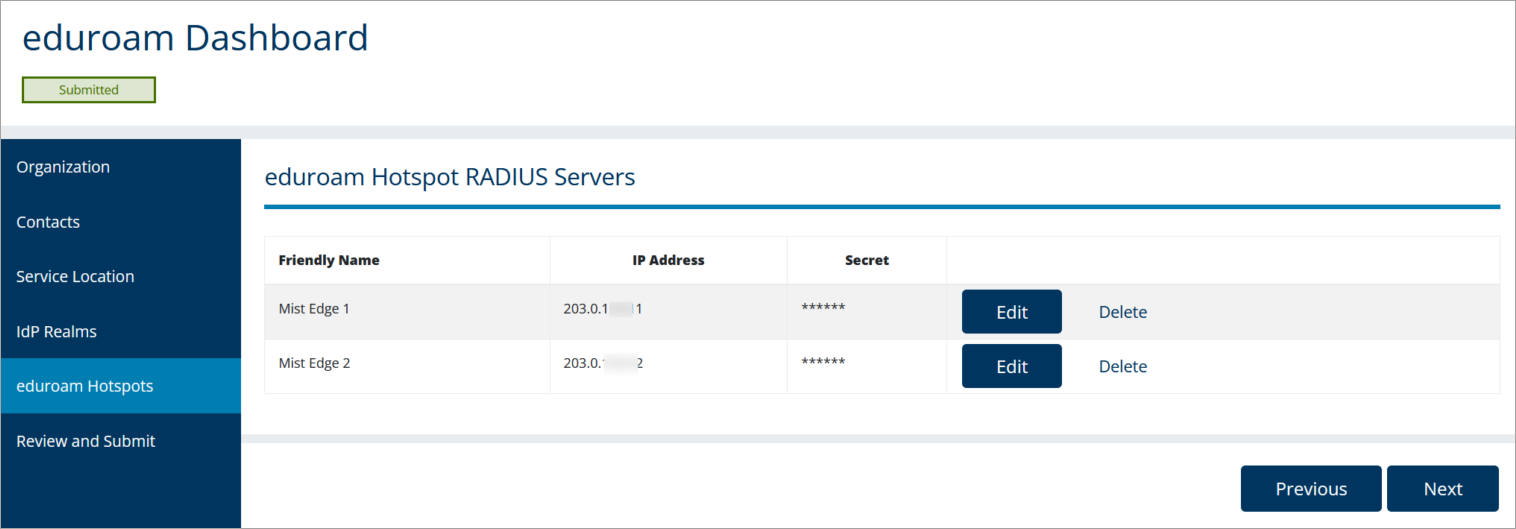

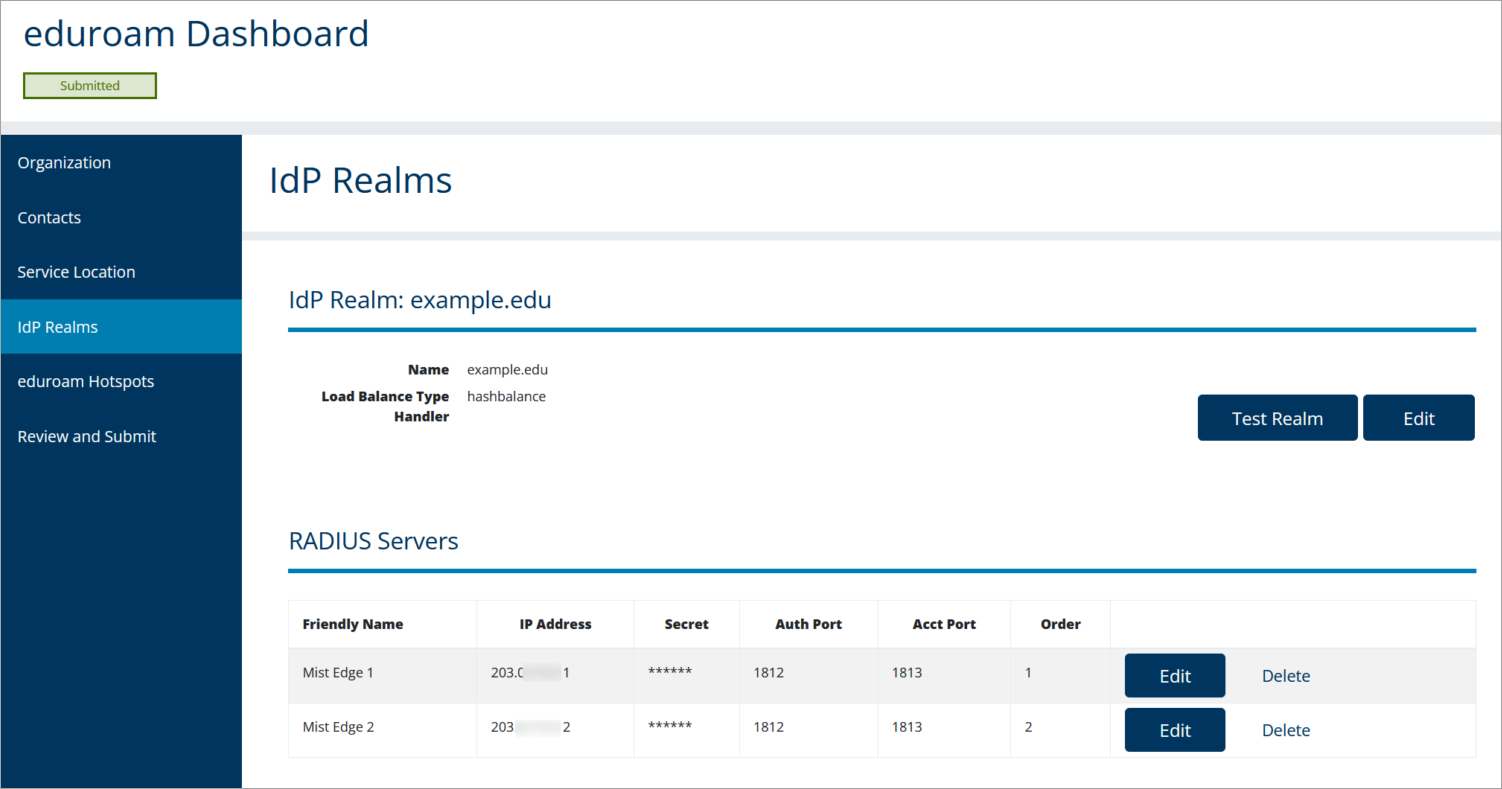

No console de administração do eduroam, adicione seus Mist Edges. Dependendo do eduroam NRO, o console de administração pode parecer diferente, mas os pontos de integração gerais permanecerão os mesmos.

Servidores Eduroam Hotspot RADIUS

Reinos Eduroam IdP

Verificação

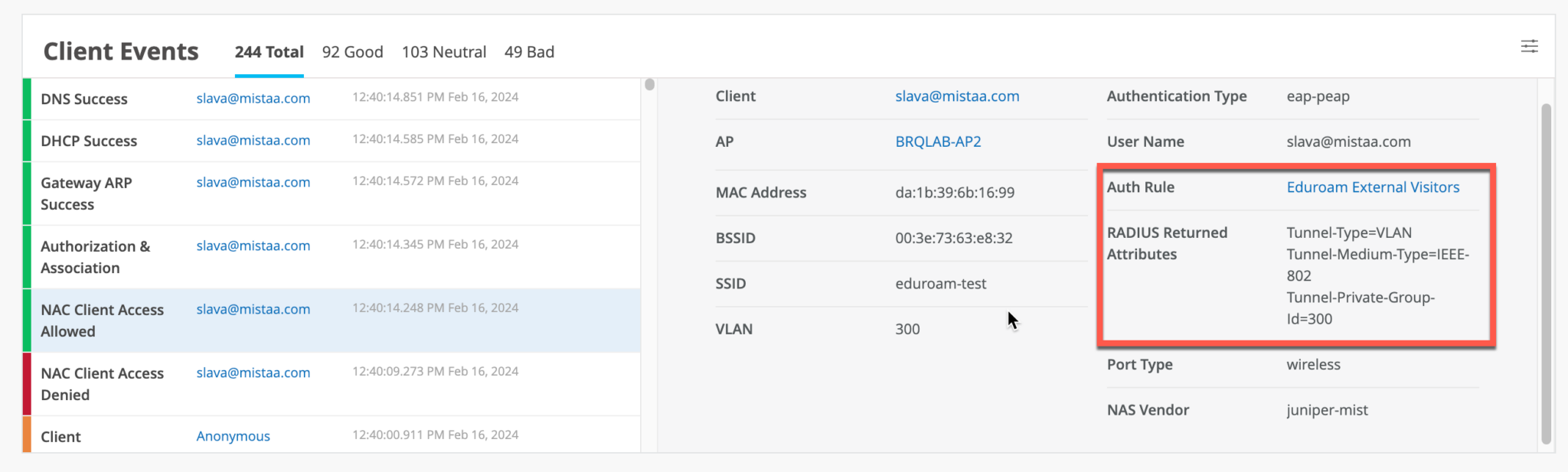

Para verificar a configuração, verifique os eventos na página Insights do cliente ou em Eventos NAC na página Políticas de autenticação.

Somente para usuários externos, um evento NAC Client Access Allowed ou Denied será gerado sem nenhum outro evento NAC, devido ao fato de que a autenticação é tratada por um servidor RADIUS externo (eduroam).

Dica de solução de problemas: Se você não estiver vendo os resultados esperados, revise a configuração do firewall. Verifique se você abriu todas as portas e destinos necessários.