Integrar a ID do Microsoft Entra como um provedor de identidade

Siga estas etapas para entender as opções de ID do Entra, adicionar a Mist como um novo registro no ID do Entra e adicionar seu provedor de identidade à sua organização do Juniper Mist.

O Microsoft Azure Active Directory (Azure AD), agora conhecido como Microsoft Entra ID, é uma solução de gerenciamento de identidade e acesso. Com o Juniper Mist Access Assurance, você pode integrar um serviço de autenticação ao Entra ID usando o OAuth para executar:

- Autenticação de usuário com TLS com túnel do protocolo de autenticação extensível (EAP-TTLS)

- Executa a autenticação delegada, ou seja, verifica o nome de usuário e a senha usando o OAuth.

- Recupera informações de associação de grupo de usuários para dar suporte a políticas de autenticação baseadas nessa identidade de usuário.

- Obtém o status — ativo ou suspenso — de uma conta de usuário.

- Autorização de usuário com protocolo de autenticação extensível — Segurança de Camada de Transporte (EAP-TLS) e EAP-TTLS

- Recupera informações de associação de grupo de usuários para dar suporte a políticas de autenticação baseadas nessa identidade de usuário.

- Obtém o status — ativo ou suspenso — de uma conta de usuário

-

EAP-TTLS com protocolo de autenticação de senha (PAP)

- Executa a autenticação delegada, ou seja, verifica o nome de usuário e a senha usando OAuth ou ROPC (Resource Owner Password Credentials).

- Recupera informações de associação de grupo de usuários para dar suporte a políticas de autenticação baseadas nessa identidade de usuário.

- Obtém o status — ativo ou suspenso — de uma conta de usuário

Configuração no Portal de ID do Entra

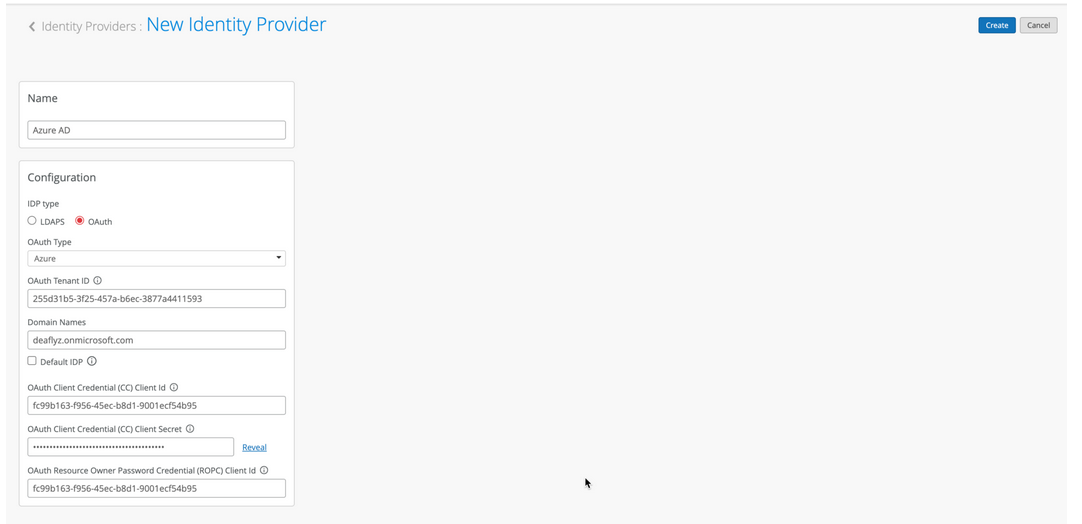

Para integrar o ID do Entra com o Juniper Mist Access Assurance, você precisa do ID do cliente, do segredo do cliente e do ID do locatário, que são valores gerados pelo portal do ID do Entra.

As capturas de tela de aplicativos de terceiros estão corretas no momento da publicação. Não temos como saber quando ou se as capturas de tela serão precisas no futuro. Consulte o site de terceiros para obter orientação sobre alterações nessas telas ou os fluxos de trabalho envolvidos.

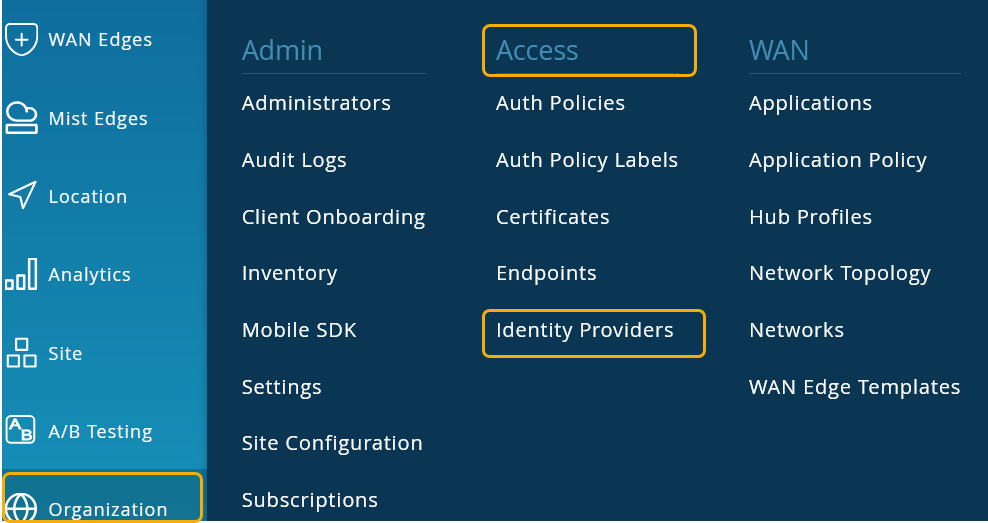

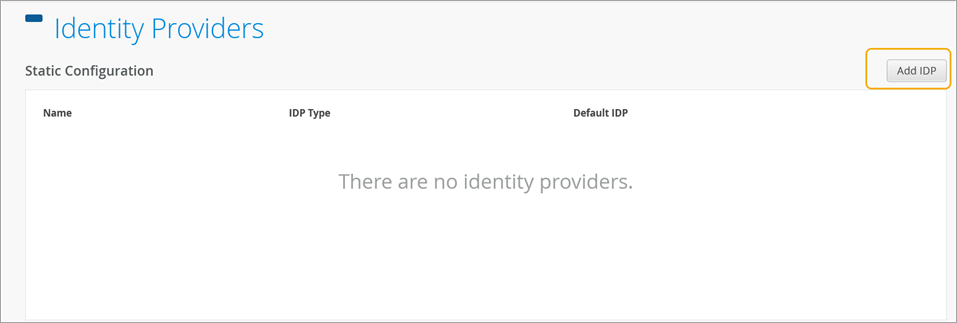

Configuração no Painel da Juniper Mist

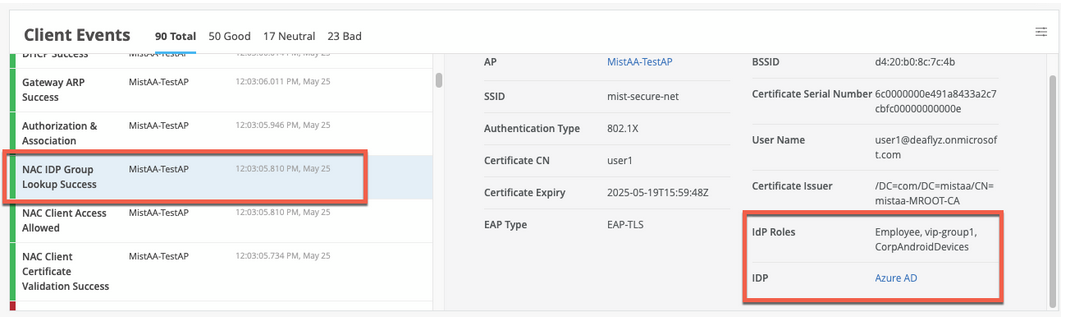

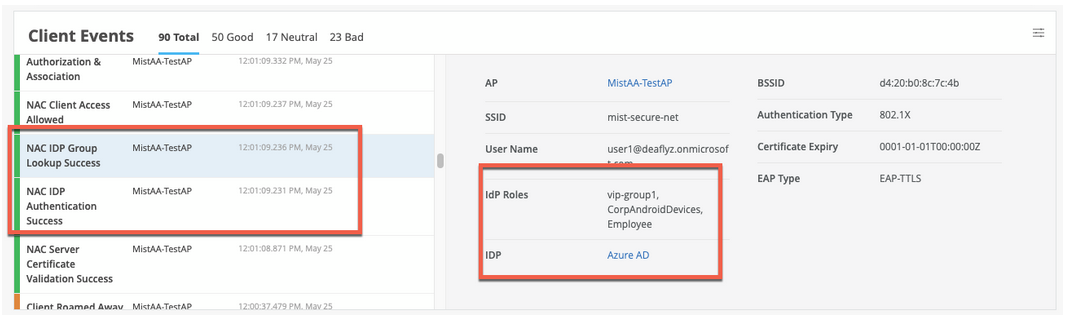

No portal Juniper Mist, acesse Monitoramento > Insights > Eventos do Cliente.

Quando o Juniper Mist Access Assurance autentica um usuário usando o EAP-TLS com o Azure AD, você pode ver o evento de sucesso da pesquisa de grupo de IDP do NAC , conforme mostrado abaixo:

Para autenticação EAP-TTLS, você verá o evento NAC IDP Authentication Success. Esse evento indica que o Azure AD validou as credenciais do usuário. Para essa autenticação, você também verá o evento NAC IDP Group Lookup Success que busca associações de grupo de usuários.

Autenticação EAP-TTLS com o Azure AD e o ROPC

O EAP-TTLS aproveita o fluxo OAuth das Credenciais de Senha do Proprietário do Recurso (ROPC) com o Azure AD para autenticar usuários e recuperar informações do grupo de usuários. Você deve considerar vários fatores ao usar uma autenticação herdada, como o fluxo ROPC, que verifica apenas o nome de usuário e a senha e ignora a autenticação multifator (MFA).

- Você deve configurar os dispositivos cliente com o perfil sem fio correto, usando o MDM (gerenciamento de dispositivo móvel) ou um GPO (Objeto de Política de Grupo). Se você fornecer apenas nome de usuário e senha no prompt de login, a autenticação herdada não funcionará para alguns sistemas operacionais.

- O nome de usuário que um usuário insere deve estar no formato UPN (Nome Principal do Usuário) (username@domain).

- Você deve configurar os clientes para confiar no certificado do servidor.

- Os usuários devem fazer logon pelo menos uma vez no portal do Azure antes de tentar acessar usando a autenticação ROPC. Esta etapa é importante para testar contas de usuário.

- O portal do Azure deve armazenar senhas de usuário em contas de nuvem completas ou em um AD local em que a sincronização de senha está habilitada com o Azure AD Connect. Não há suporte para usuários de autenticação federada.

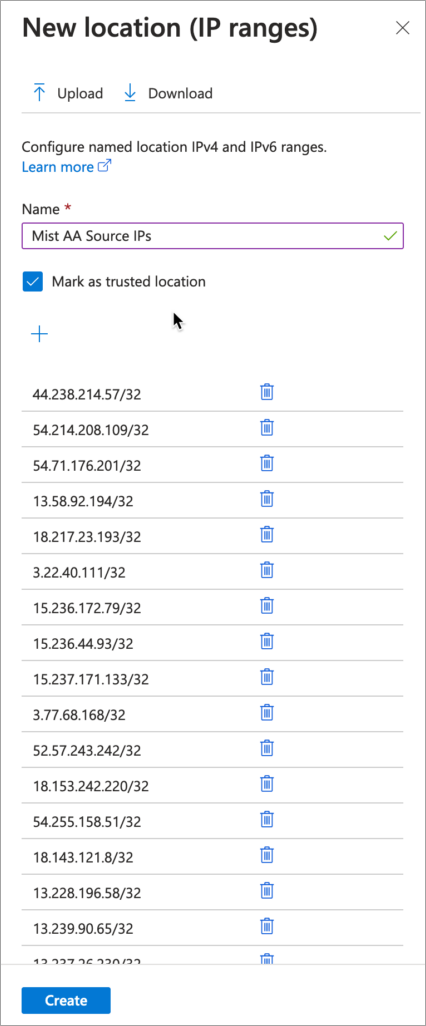

- Você deve desabilitar a MFA para usuários que selecionam a autenticação ROPC. Uma maneira de obter o desvio de MFA para EAP-TTLS é marcar os endereços IP de origem do Mist Access Assurance como locais confiáveis usando o procedimento a seguir:

- No portal do Microsoft Entra, acesse Proteção > Acesso Condicional > Locais nomeados e selecione Novo local.

- Em Novo local (intervalos de IP), insira os detalhes.

Figura 5: Ignorar MFA para entrar de um intervalo

de endereços IP confiáveis

de endereços IP confiáveis

- Insira um nome para o local.

- Selecione Marcar como local confiável.

- Insira o intervalo de IP para os endereços IP do Juniper Mist Access Assurance.

- Clique em Criar.

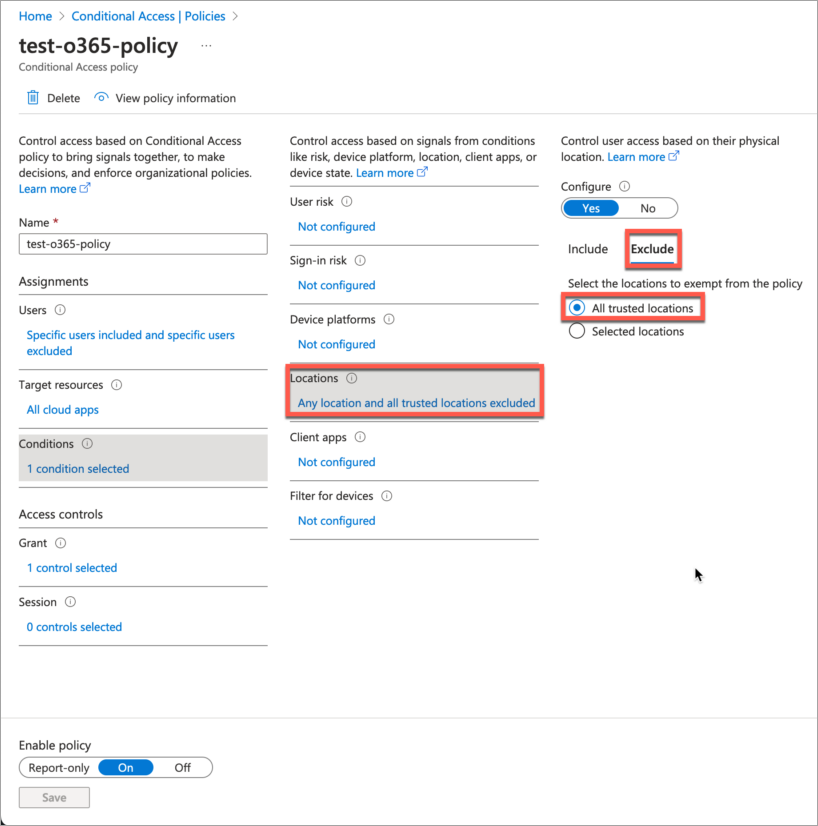

- Na política de MFA de Acesso Condicional, consulte as fontes de IP confiáveis como critérios de exclusão.

Figura 6: Excluir local nomeado da política

de acesso

de acesso