VPNv2 do grupo

Leia este tópico para saber mais sobre o Grupo VPNv2 no Junos OS.

O VPNv2 do grupo apresenta o conceito de um grupo confiável para eliminar túneis ponto a ponto e o roteamento overlay associado. Todos os membros do grupo compartilham uma associação de segurança comum (SA), também conhecida como SA do grupo.

Visão geral do grupo VPNv2

Uma associação de segurança IPsec (SA) é um acordo unidirecional entre os participantes da rede privada virtual (VPN) que define as regras para uso para algoritmos de autenticação e criptografia, mecanismos de troca chave e comunicações seguras. Com muitas implementações de VPN, o SA é um túnel ponto a ponto entre dois dispositivos de segurança (ver Figura 1).

O VPNv2 do grupo estende a arquitetura IPsec para oferecer suporte a SAs que são compartilhadas por um grupo de dispositivos de segurança (ver Figura 2). Com o Grupo VPNv2, a conectividade entre todos é alcançada preservando os endereços IP de origem e destino originais no cabeçalho externo.

O VPNv2 do grupo é uma versão aprimorada do recurso vpn do grupo introduzido em um lançamento anterior do Junos OS para firewalls da Série SRX. O VPNv2 do grupo nos dispositivos da Juniper oferece suporte a RFC 6407, The Group Domain of Interpretation (GDOI) e interopera com outros dispositivos que estão em conformidade com a RFC 6407.

- Entendendo o protocolo de GDOI para VPNv2 do grupo

- Entendendo os servidores e membros do VPNv2 do grupo

- Entendendo as limitações do VPNv2 do grupo

- Entendendo a comunicação entre membros do servidor VPNv2 do grupo

- Entendendo as principais operações do VPNv2 do grupo

Entendendo o protocolo de GDOI para VPNv2 do grupo

O VPNv2 do grupo é baseado no RFC 6407, The Group Domain of Interpretation (GDOI). Esta RFC descreve o protocolo entre membros do grupo e servidores do grupo para estabelecer SAs entre os membros do grupo. As mensagens de GDOI criam, mantêm ou apagam SAs para um grupo de dispositivos.

O protocolo GDOI é executado na porta UDP 848. A Internet Security Association e o Key Management Protocol (ISAKMP) definem duas fases de negociação para estabelecer SAs para um túnel IKE IPsec. A fase 1 permite que dois dispositivos estabeleçam uma SA ISAKMP para outros protocolos de segurança, como o GDOI.

Com o Grupo VPNv2, a negociação de SA ISAKMP da Fase 1 é realizada entre um servidor do grupo e um membro do grupo. O servidor e o membro devem usar a mesma política ISAKMP. As trocas de GDOI entre o servidor e o membro estabelecem os SAs que são compartilhados com outros membros do grupo. Um membro do grupo não precisa negociar o IPsec com outros membros do grupo. As trocas de GDOI devem ser protegidas pelos SAs de Fase 1 do ISAKMP.

Existem dois tipos de trocas de GDOI:

A

groupkey-pulltroca permite que um membro solicite SAs e chaves compartilhadas pelo grupo do servidor. Os membros do grupo devem se registrar em um servidor de grupo por meio de umagroupkey-pulltroca.A

groupkey-pushtroca é uma única mensagem rekey que permite que o servidor envie SAs e chaves do grupo para os membros antes que os SAs do grupo existente expiram. As mensagens rekey são mensagens não solicitadas enviadas do servidor aos membros.

Entendendo os servidores e membros do VPNv2 do grupo

O centro do VPNv2 do grupo é o controlador de grupo/servidor de chave (GCKS). Um cluster de servidor pode ser usado para fornecer redundância GCKS.

O GCKS ou o servidor de grupo executam as seguintes tarefas:

Controla a associação de grupos.

Gera chaves de criptografia.

Envia novos SAs de grupo e chaves para os membros. Os membros do grupo criptografam o tráfego com base nos SAs do grupo e nas chaves fornecidas pelo servidor do grupo.

Um servidor de grupo pode atender a vários grupos. Um único dispositivo de segurança pode ser um membro de vários grupos.

Cada grupo é representado por um identificador de grupo, que é um número entre 1 e 4.294.967.295. O servidor do grupo e os membros do grupo são ligados pelo identificador do grupo. Só pode haver um identificador de grupo por grupo, e vários grupos não podem usar o mesmo identificador de grupo.

A seguir, uma visão de alto nível das ações de servidor e membro do Grupo VPNv2:

O servidor do grupo ouve a porta UDP 848 para que os membros se inscrevam.

Para se registrar no servidor do grupo, o membro primeiro estabelece uma SA IKE com o servidor. Um dispositivo membro deve fornecer autenticação correta da Fase 1 do IKE para participar do grupo. A autenticação de chave pré-compartilhada por membro é suportada.

Após autenticação e registro bem-sucedidos, o dispositivo membro recupera SAs e chaves do grupo para o identificador de grupo especificado do servidor com uma troca de GDOI

groupkey-pull.O servidor adiciona o membro à associação do grupo.

Os membros do grupo trocam pacotes criptografados com chaves SA do grupo.

O servidor envia atualizações de SA e chave para membros do grupo com mensagens rekey (GDOI groupkey-push). O servidor envia mensagens rekey antes que os SAs expirem para garantir que as chaves válidas estejam disponíveis para criptografar o tráfego entre membros do grupo.

Uma mensagem re-chave enviada pelo servidor requer uma mensagem de reconhecimento (ack) de cada membro do grupo. Se o servidor não receber uma mensagem ack do membro, a mensagem re-chave será retransmitida na configuração retransmission-period (o padrão é de 10 segundos). Se não houver resposta do membro após a configuração number-of-retransmission (o padrão é de 2 vezes), o membro será removido dos membros registrados do servidor. O IKE SA entre o servidor e o membro também é removido.

O servidor também envia mensagens rekey para fornecer novas chaves aos membros quando a SA do grupo tiver mudado.

Entendendo as limitações do VPNv2 do grupo

Os servidores VPNv2 do grupo operam apenas com membros do Grupo VPNv2 que oferecem suporte a RFC 6407, The Group Domain of Interpretation (GDOI).

Os seguintes não são suportados no Grupo VPNv2:

SNMP.

Negar política do servidor VPN Cisco GET.

Suporte para PKI para autenticação de IKE da Fase 1.

Colocação de servidor e membro de grupo, onde as funções de servidor e membro coexistem no mesmo dispositivo físico.

Membros do grupo configurados como clusters de chassi.

Interface J-Web para configuração e monitoramento.

Tráfego de dados multicast.

O VPNv2 do grupo não é suportado em implantações onde os endereços IP não podem ser preservados — por exemplo, em toda a Internet onde o NAT é usado.

Entendendo a comunicação entre membros do servidor VPNv2 do grupo

A comunicação entre membros do servidor permite que o servidor envie mensagens de GDOI groupkey-push (rekey) aos membros. Se a comunicação entre membros do servidor não estiver configurada para o grupo, os membros podem enviar mensagens de GDOI groupkey-pull para se registrar e se reinscrever no servidor, mas o servidor não poderá enviar groupkey-push mensagens aos membros.

A comunicação entre membros do servidor é configurada para o grupo usando a server-member-communication declaração de configuração na [edit security group-vpn server] hierarquia. As seguintes opções podem ser definidas:

O algoritmo de autenticação (sha-256 ou sha-384) usado para autenticar o membro no servidor. Não há algoritmo padrão.

Algoritmo de criptografia usado para comunicações entre o servidor e o membro. Você pode especificar aes-128-cbc, aes-192-cbc ou aes-256-cbc. Não há algoritmo padrão.

Tipo de comunicação unicast para mensagens rekey enviadas aos membros do grupo.

Vida útil para a chave chave de criptografia (KEK). O padrão é de 3600 segundos.

Número de vezes que o servidor do grupo retransmite

groupkey-pushmensagens a um membro do grupo sem resposta (o padrão é 2 vezes) e o período de tempo entre retransmissões (o padrão é de 10 segundos).

Se a comunicação entre membros do servidor para um grupo não estiver configurada, a lista de membros exibida pelo comando mostra que os membros do show security group-vpn server registered-members grupo que se registraram no servidor; os membros podem estar ativos ou não. Quando a comunicação entre membros do servidor para um grupo é configurada, a lista de membros do grupo é liberada. Para o tipo de comunicação unicast, o show security group-vpn server registered-members comando mostra apenas membros ativos.

Entendendo as principais operações do VPNv2 do grupo

Este tópico contém as seguintes seções:

Chaves do grupo

O servidor do grupo mantém um banco de dados para rastrear o relacionamento entre grupos de VPN, membros do grupo e chaves do grupo. Existem dois tipos de chaves de grupo que o servidor baixa para os membros:

Chave de criptografia de chave (KEK) — usada para criptografar trocas de rekey SA (GDOI

groupkey-push). Um KEK é suportado por grupo.Chave de criptografia de tráfego (TEK) — usada para criptografar e descriptografar o tráfego de dados IPsec entre membros do grupo.

A chave associada a uma SA é aceita por um membro do grupo apenas se houver uma política de correspondência configurada no membro. Uma chave aceita é instalada para o grupo, enquanto uma chave descartada é descartada.

Mensagens rekey

Se o grupo estiver configurado para comunicações de membros do servidor, o servidor envia SA e atualizações importantes aos membros do grupo com mensagens rekey (GDOI groupkey-push). As mensagens rekey são enviadas antes que os SAs expirem; isso garante que as chaves válidas estejam disponíveis para criptografar o tráfego entre os membros do grupo.

O servidor também envia mensagens rekey para fornecer novas chaves aos membros quando há uma mudança na associação do grupo ou a SA do grupo mudou (por exemplo, uma política de grupo é adicionada ou excluída).

As opções de comunicação entre membros do servidor devem ser configuradas no servidor para permitir que o servidor envie mensagens rekey aos membros do grupo.

O servidor do grupo envia uma cópia da mensagem de re-chave unicast para cada membro do grupo. Após o recebimento da mensagem pronta, os membros devem enviar um reconhecimento (ACK) ao servidor. Se o servidor não receber uma ACK de um membro (incluindo a retransmissão de mensagens rekey), o servidor considera o membro inativo e o remove da lista de membros. O servidor deixa de enviar mensagens prontas para o membro.

As number-of-retransmission declarações e retransmission-period configuração para comunicações de membros do servidor controlam o reenconsão de mensagens rekey pelo servidor quando nenhuma ACK é recebida de um membro.

O intervalo em que o servidor envia mensagens rekey é baseado no valor da declaração de lifetime-seconds configuração naedit security group-vpn server group group-name [] hierarquia. Novas chaves são geradas antes do término das chaves KEK e TEK.

O lifetime-seconds KEK está configurado como parte das comunicações de membros do servidor; o padrão é de 3600 segundos. O lifetime-seconds para o TEK está configurado para a proposta IPsec; o padrão é de 3600 segundos.

Registro de membros

Se um membro do grupo não receber uma nova chave SA do servidor antes que a chave atual expira, o membro deve se reregistor com o servidor e obter chaves atualizadas com uma troca de GDOI groupkey-pull .

Visão geral da configuração do VPNv2 do grupo

Este tópico descreve as principais tarefas para configurar o VPNv2 do grupo.

O controlador/servidor chave (GCKS) do grupo gerencia as associações de segurança VPNv2 (SAs) do grupo, gerando chaves de criptografia e distribuindo-as aos membros do grupo. Você pode usar um cluster de servidor VPNv2 de grupo para fornecer redundância de GCKS. Veja a compreensão dos clusters de servidor VPNv2 do grupo.

No(s) servidor(s) do grupo, configure o seguinte:

- IKE Fase 1 SA. Veja a configuração da Fase 1 do IKE para o Grupo VPNv2 .

- SA IPsec. Veja a compreensão da configuração de SA IPsec para VPNv2 do grupo.

- Informações de grupos de VPN, incluindo o identificador do grupo, gateways IKE para membros do grupo, o número máximo de membros no grupo e comunicações de membros do servidor. A configuração do grupo inclui uma política de grupo que define o tráfego ao qual a SA e as chaves se aplicam. O cluster do servidor e a janela de tempo antireplay podem ser configurados opcionalmente. Veja a visão geral da configuração do VPNv2 do grupo e entenda o direcionamento de tráfego VPNv2 do grupo.

No membro do grupo, configure o seguinte:

IKE Fase 1 SA. Veja a configuração da Fase 1 do IKE para o Grupo VPNv2 .

SA IPsec. Veja a compreensão da configuração de SA IPsec para VPNv2 do grupo.

Política de IPsec que define a zona de entrada (geralmente uma LAN protegida), a zona de saída (geralmente uma WAN) e o grupo vpn ao qual a política se aplica. Também podem ser especificadas regras de exclusão ou falha em aberto. Veja a compreensão do direcionamento de tráfego VPNv2 do grupo.

Política de segurança para permitir tráfego VPN em grupo entre as zonas especificadas na política de IPsec.

A operação VPNv2 do grupo requer uma topologia de roteamento de trabalho que permita que os dispositivos clientes cheguem aos seus locais pretendidos em toda a rede.

O grupo está configurado no servidor com a group declaração de configuração na [edit security group-vpn server] hierarquia.

As informações do grupo consistem nas seguintes informações:

Identificador de grupo — um valor que identifica o grupo de VPN. O mesmo identificador de grupo deve ser configurado no membro do grupo.

Cada membro do grupo está configurado com a declaração de

ike-gatewayconfiguração. Pode haver várias instâncias dessa declaração de configuração, uma para cada membro do grupo.Políticas de grupo — políticas que devem ser baixadas aos membros. As políticas de grupo descrevem o tráfego ao qual a SA e as chaves se aplicam. Veja a compreensão do direcionamento de tráfego VPNv2 do grupo.

Limite de membro — o número máximo de membros do grupo. Após o limite de membro para um grupo ser atingido, um servidor para de responder às

groupkey-pulliniciações de novos membros. Veja a compreensão dos clusters de servidor VPNv2 do grupo.Comunicação entre membros do servidor — configuração opcional que permite ao servidor enviar

groupkey-pushmensagens rekey aos membros.Cluster de servidor — configuração opcional que oferece suporte à redundância do controlador de grupo/servidor de chave (GCKS). Veja a compreensão dos clusters de servidor VPNv2 do grupo.

Antireplay — configuração opcional que detecta interceptação e repetição de pacotes. Veja a compreensão do VPNv2 Antireplay do grupo.

Entendendo a configuração da Fase 1 do IKE para o Grupo VPNv2

Uma SA da Fase 1 do IKE entre um servidor de grupo e um membro do grupo estabelece um canal seguro para negociar SAs IPsec que são compartilhadas por um grupo. Para VPNs IPsec padrão em dispositivos de segurança da Juniper Networks, a configuração de SA da Fase 1 consiste em especificar uma proposta, política e gateway IKE.

Para o VPNv2 do grupo, a configuração de SA da Fase 1 de IKE é semelhante à configuração para VPNs IPsec padrão, mas é realizada nas [edit security group-vpn server ike] e [edit security group-vpn member ike] hierarquias.

Na configuração da proposta de IKE, você define o método de autenticação e os algoritmos de autenticação e criptografia que serão usados para abrir um canal seguro entre os participantes. Na configuração da política de IKE, você define o modo em que o canal da Fase 1 será negociado, especifica o tipo de troca de chave a ser usada e faz referência à proposta da Fase 1. Na configuração de gateway IKE, você faz referência à política de Fase 1.

A proposta de IKE e a configuração de políticas no servidor do grupo devem corresponder à proposta do IKE e à configuração de políticas dos membros do grupo. Em um servidor de grupo, um gateway IKE está configurado para cada membro do grupo. Em um membro do grupo, até quatro endereços de servidor podem ser especificados na configuração do gateway IKE.

Entendendo a configuração de SA IPsec para VPNv2 do grupo

Após o servidor e o membro terem estabelecido um canal seguro e autenticado na negociação da Fase 1, eles prossigam para estabelecer os SAs IPsec que são compartilhados pelos membros do grupo para proteger dados que são transmitidos entre os membros. Embora a configuração de SA IPsec para o Grupo VPNv2 seja semelhante à configuração para VPNs padrão, um membro do grupo não precisa negociar a SA com outros membros do grupo.

A configuração de IPsec para VPNv2 do grupo consiste nas seguintes informações:

No servidor do grupo, uma proposta de IPsec é configurada para que o protocolo de segurança, autenticação e algoritmo de criptografia sejam usados para a SA. A proposta de SA IPsec está configurada no servidor do grupo com a

proposaldeclaração de configuração na [edit security group-vpn server ipsec] hierarquia.No membro do grupo, um Autokey IKE está configurado que faz referência ao identificador do grupo, ao servidor do grupo (configurado com a declaração de

ike-gatewayconfiguração) e à interface usada pelo membro para se conectar aos pares do grupo. O IKE autokey está configurado no membro com a declaração devpnconfiguração na [edit security group-vpn member ipsec] hierarquia.

Consulte também

Entendendo o direcionamento de tráfego VPNv2 do grupo

O servidor do grupo distribui associações de segurança IPsec (SAs) e chaves para membros de um grupo específico. Todos os membros que pertencem ao mesmo grupo compartilham o mesmo conjunto de SAs IPsec. A SA instalada em um membro de grupo específico é determinada pela política associada à SA do grupo e à política de IPsec que está configurada no membro do grupo.

- Políticas de grupo configuradas em servidores de grupo

- Políticas de IPsec configuradas em membros do grupo

- Falha no fechamento

- Excluir e abrir regras

- Prioridades das políticas e regras do IPsec

Políticas de grupo configuradas em servidores de grupo

Em um grupo de VPN, cada SA de grupo e a chave que o servidor empurra para um membro estão associados a uma política de grupo. A política do grupo descreve o tráfego no qual a chave deve ser usada, incluindo protocolo, endereço fonte, porta de origem, endereço de destino e porta de destino. No servidor, a política do grupo está configurada com as match-policy policy-name opções no nível [edit security group-vpn server group name ipsec-sa name] de hierarquia.

As políticas de grupo idênticas (configuradas com o mesmo endereço de origem, endereço de destino, porta de origem, porta de destino e valores de protocolo) não podem existir para um único grupo. Um erro é devolvido se você tentar confirmar uma configuração que contenha políticas de grupo idênticas para um grupo. Se isso ocorrer, você deve excluir uma das políticas de grupo idênticas antes de confirmar a configuração.

Políticas de IPsec configuradas em membros do grupo

No membro do grupo, uma política de IPsec consiste nas seguintes informações:

Zona de entrada (

from-zone) para tráfego em grupo.Zona de saída (

to-zone) para tráfego em grupo.O nome do grupo ao qual a política IPsec se aplica. Apenas um nome VPNv2 do grupo pode ser mencionado por um par específico de zona/zona para zona.

A interface usada pelo membro do grupo para se conectar ao Grupo VPNv2 deve pertencer à zona de saída. Esta interface é especificada com a group-vpn-external-interface declaração no nível [edit security group-vpn member ipsec vpn vpn-name] de hierarquia.

No membro do grupo, a política de IPsec está configurada no nível [edit security ipsec-policy] de hierarquia. O tráfego compatível com a política de IPsec é verificado ainda mais contra regras de exclusão e fail-open que estão configuradas para o grupo.

Falha no fechamento

Por padrão, o tráfego que não corresponda a regras ou políticas de grupo não correspondidas ou não recebidos do servidor do grupo é bloqueado; isso é conhecido como fail-close.

Excluir e abrir regras

Nos membros do grupo, os seguintes tipos de regras podem ser configurados para cada grupo:

Tráfego excluído da criptografia VPN. Exemplos desse tipo de tráfego podem incluir protocolos de roteamento BGP ou OSPF. Para excluir o tráfego de um grupo, use a

set security group-vpn member ipsec vpn vpn-name exclude ruleconfiguração. No máximo 10 regras de exclusão podem ser configuradas.Tráfego essencial para a operação do cliente e que deve ser enviado em texto claro (não criptografado) se o membro do grupo não tiver recebido uma chave de criptografia de tráfego (TEK) válida para a SA IPsec. As regras abertas por falha permitem esse fluxo de tráfego enquanto todo o tráfego está bloqueado. Habilite o fail-open com a

set security group-vpn member ipsec vpn vpn-name fail-open ruleconfiguração. No máximo 10 regras sem falhas podem ser configuradas.

Prioridades das políticas e regras do IPsec

As políticas e regras do IPsec têm as seguintes prioridades para o membro do grupo:

Exclua as regras que definem o tráfego a ser excluído da criptografia VPN.

Políticas de grupo que são baixadas do servidor do grupo.

Regras abertas por falha que definem o tráfego que é enviado em texto claro se não houver TEK válida para a SA.

Política de fechamento de falhas que bloqueia o tráfego. Esse é o padrão se o tráfego não corresponder a regras ou políticas de grupo que não correspondam a exclusões ou falhas abertas.

Consulte também

Entendendo o processo de sondagem de recuperação do VPNv2 do grupo

Duas situações podem indicar que um membro do grupo está fora de sincronização com o servidor do grupo e outros membros do grupo:

O membro do grupo recebe um pacote Encapsulating Security Payload (ESP) com um índice de parâmetro de segurança (SPI) não reconhecido.

Há tráfego IPsec de saída, mas não há tráfego IPsec de entrada no membro do grupo.

Quando uma situação é detectada, um processo de sondagem de recuperação pode ser desencadeado no membro do grupo. O processo de sondagem de recuperação inicia trocas de GDOI groupkey-pull em intervalos específicos para atualizar a SA do membro do servidor do grupo. Se houver um ataque DoS de pacotes SPI ruins ou se o próprio remetente estiver fora de sincronização, a indicação fora de sincronização no membro do grupo pode ser um alarme falso. Para evitar sobrecarregar o sistema, a groupkey-pull iniciação é reencarnada em intervalos de 10, 20, 40, 80, 160 e 320 segundos.

O processo de sondagem de recuperação é desativado por padrão. Para habilitar o processo de sondagem de recuperação, configure recovery-probe no nível [edit security group-vpn member ipsec vpn vpn-name] de hierarquia.

Entendendo o VPNv2 Antireplay do grupo

Antireplay é um recurso IPsec que pode detectar quando um pacote é interceptado e depois repetido por invasores. O antireplay é desativado por padrão para um grupo.

Cada pacote IPsec contém um data-tempo. O membro do grupo verifica se o temporizador do pacote está dentro do valor configuradoanti-replay-time-window. Um pacote é descartado se o data-tempo exceder o valor.

Recomendamos que o NTP seja configurado em todos os dispositivos que oferecem suporte ao antireplay do Grupo VPNv2.

Os membros do grupo que estão sendo executados em instâncias de firewall virtual vSRX em uma máquina de host onde o hipervisor está sendo executado sob uma carga pesada podem experimentar problemas que podem ser corrigidos reconfigurando o anti-replay-time-window valor. Se os dados que correspondem à política de IPsec no membro do grupo não forem transferidos, verifique se há show security group-vpn member ipsec statistics erros de D3P na saída. Certifique-se de que o NTP esteja operando corretamente. Se houver erros, ajuste o anti-replay-time-window valor.

Consulte também

Exemplo: Configuração de um servidor e membros VPNv2 de grupo

Este exemplo mostra como configurar um servidor VPNv2 de grupo para fornecer suporte de controlador de grupo/servidor chave (GCKS) aos membros do grupo VPNv2.

Requisitos

O exemplo usa os seguintes componentes de hardware e software:

Um firewall da Série SRX suportado ou uma instância de firewall virtual vSRX que executa o Junos OS Release 15.1X49-D30 ou posterior que oferece suporte ao Grupo VPNv2. Esta instância de firewall virtual da Série SRX ou firewall virtual vSRX opera como um servidor VPNv2 de grupo.

Dois firewalls da Série SRX suportados ou instâncias de firewall virtual vSRX executando o Junos OS Release 15.1X49-D30 ou posteriores que oferecem suporte ao Grupo VPNv2. Esses dispositivos ou instâncias operam como membros do grupo VPNv2.

Dois dispositivos da Série MX suportados que executam o Junos OS Release 15.1R2 ou posteriores que oferecem suporte ao Grupo VPNv2. Esses dispositivos operam como membros do grupo VPNv2.

Um nome de host, uma senha de administrador raiz e acesso de gerenciamento devem ser configurados em cada dispositivo. Recomendamos que o NTP também seja configurado em cada dispositivo.

A operação VPNv2 do grupo requer uma topologia de roteamento de trabalho que permita que os dispositivos clientes cheguem aos seus locais pretendidos em toda a rede. Esses exemplos se concentram na configuração do Grupo VPNv2; a configuração de roteamento não está descrita.

Visão geral

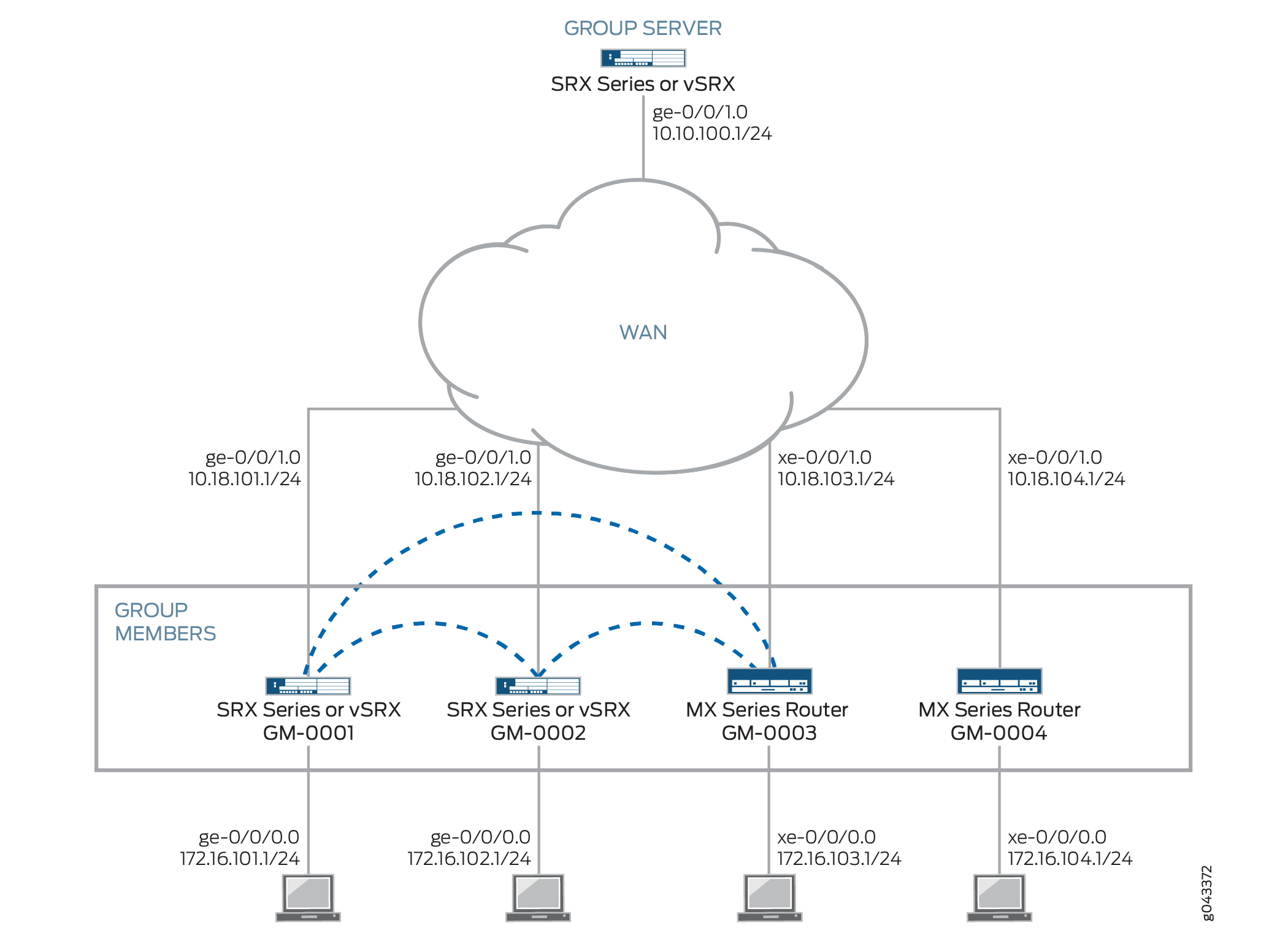

Neste exemplo, a rede VPNv2 do grupo consiste em um servidor e quatro membros. Dois dos membros são firewalls da Série SRX ou instâncias de firewall virtual vSRX, enquanto os outros dois membros são dispositivos da Série MX. Os SAs vpn de grupo compartilhado protegem o tráfego entre os membros do grupo.

Os SAs de VPN do grupo devem ser protegidos por uma SA de Fase 1. Portanto, a configuração de VPN do grupo deve incluir a configuração das negociações da Fase 1 do IKE no servidor do grupo e nos membros do grupo.

O mesmo identificador de grupo deve ser configurado tanto no servidor do grupo quanto nos membros do grupo. Neste exemplo, o nome do grupo é GROUP_ID-0001 e o identificador do grupo é 1. A política de grupo configurada no servidor especifica que a SA e a chave são aplicadas ao tráfego entre sub-redes na faixa 172.16.0.0/12.

No firewall da Série SRX ou membros do grupo de firewall virtual vSRX, uma política de IPsec é configurada para o grupo com a zona DE LAN como a zona de entrada (tráfego de entrada) e a zona WAN como zona de entrada (tráfego de saída). Uma política de segurança também é necessária para permitir o tráfego entre as zonas de LAN e WAN.

Topologia

Figura 3 mostra que os dispositivos da Juniper Networks serão configurados para este exemplo.

Configuração

- Configuração do servidor do grupo

- Configuração de membro do grupo GM-0001 (firewall da Série SRX ou instância de firewall virtual vSRX)

- Configuração de membro do grupo GM-0002 (firewall da Série SRX ou instância de firewall virtual vSRX)

- Configuração do membro do grupo GM-0003 (dispositivo da Série MX)

- Configuração do membro do grupo GM-0004 (dispositivo da Série MX)

Configuração do servidor do grupo

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o servidor VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

Configure as rotas estáticas.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

Configure a proposta, a política e os gateways IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

Configure a proposta IPsec.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

Configure o grupo.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

Configure as comunicações de servidor para membro.

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

Configure a política do grupo a ser baixada para os membros do grupo.

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de membro do grupo GM-0001 (firewall da Série SRX ou instância de firewall virtual vSRX)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o membro VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configure as rotas estáticas.

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

Configure a proposta, a política e o gateway IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

Configure o IPsec SA.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configure a política de IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de membro do grupo GM-0002 (firewall da Série SRX ou instância de firewall virtual vSRX)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o membro VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configure as rotas estáticas.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

Configure a proposta, a política e o gateway IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

Configure o IPsec SA.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configure a política de IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do membro do grupo GM-0003 (dispositivo da Série MX)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Procedimento passo a passo

Para configurar o membro VPNv2 do grupo:

Configure as interfaces.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

Configure o roteamento.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

Configure a proposta, a política e o gateway do IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

Configure o IPsec SA.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

Configure o filtro de serviço.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

Configure o conjunto de serviços.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacesshow servicesshow routing-optionsshow securitycomandos e show firewall os comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

Configuração do membro do grupo GM-0004 (dispositivo da Série MX)

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.104.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.104.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.104.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy SubSrv mode main set security group-vpn member ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway SubSrv ike-policy SubSrv set security group-vpn member ike gateway SubSrv server-address 10.17.101.1 set security group-vpn member ike gateway SubSrv server-address 10.17.102.1 set security group-vpn member ike gateway SubSrv server-address 10.17.103.1 set security group-vpn member ike gateway SubSrv server-address 10.17.104.1 set security group-vpn member ike gateway SubSrv local-address 10.18.104.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway SubSrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.101.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.102.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.103.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.104.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Procedimento passo a passo

Para configurar o membro VPNv2 do grupo:

Configure as interfaces.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.104.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.104.1/24 user@host# set ms-0/2/0 unit 0 family inet

Configure o roteamento.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.104.254

Configure a proposta, a política e o gateway do IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.104.1

Configure o IPsec SA.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

Configure o filtro de serviço.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.101.1/32 user@host# set term inbound-ks from source-address 10.10.101.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.17.101.1/32 user@host# set term outbound-ks from destination-address 10.17.102.1/32 user@host# set term outbound-ks from destination-address 10.17.103.1/32 user@host# set term outbound-ks from destination-address 10.17.104.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

Configure o conjunto de serviços.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacesshow servicesshow routing-optionsshow securitycomandos e show firewall os comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.104.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.104.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.104.254;

route 10.18.102.0/24 next-hop 10.18.104.254;

route 10.18.103.0/24 next-hop 10.18.104.254;