Nesta página

Entendendo as limitações do cluster de servidor VPNv2 do grupo

Entendendo as mensagens de cluster de servidor VPNv2 do grupo

Entendendo as mudanças de configuração com clusters de servidor VPNv2 do grupo

Migrando um servidor VPNv2 de grupo autônomo para um cluster de servidor VPNv2 em grupo

Exemplo: Configuração de um cluster de servidor VPNv2 de grupo e membros

Clusters de servidor VPNv2 do grupo

Leia este tópico para saber mais sobre clusters de servidor VPNv2 do grupo.

O cluster de servidor VPNv2 do grupo oferece redundância de controlador de grupo/servidor de chave (GCKS), portanto, não há um único ponto de falha para toda a rede VPN do grupo.

Entendendo os clusters de servidor VPNv2 do grupo

No protocolo de domínio de interpretação em grupo (GDOI), o controlador de grupo/servidor de chave (GCKS) gerencia as associações de segurança de VPN (SAs) do grupo, gera chaves de criptografia e as distribui aos membros do grupo. Os membros do grupo criptografam o tráfego com base nos SAs do grupo e nas chaves fornecidas pela GCKS. Se o GCKS falhar, os membros do grupo não poderão registrar ou obter chaves. Um cluster de servidor VPNv2 do grupo oferece redundância GCKS para que não haja um único ponto de falha para toda a rede VPN do grupo. Os clusters de servidor VPNv2 do grupo também podem fornecer balanceamento de carga, escalabilidade e redundância de enlaces.

Todos os servidores em um cluster de servidor VPNv2 de grupo devem ser suportados em firewalls da Série SRX ou instâncias de firewall virtual vSRX. Os clusters de servidor VPNv2 do grupo são uma solução proprietária da Juniper Networks e não têm interoperabilidade com a GCKS de outros fornecedores.

- Servidor-raiz e sub-servidores

- Registro de membros do grupo com clusters de servidor

- Detecção de peer morto

- Balanceamento de carga

Servidor-raiz e sub-servidores

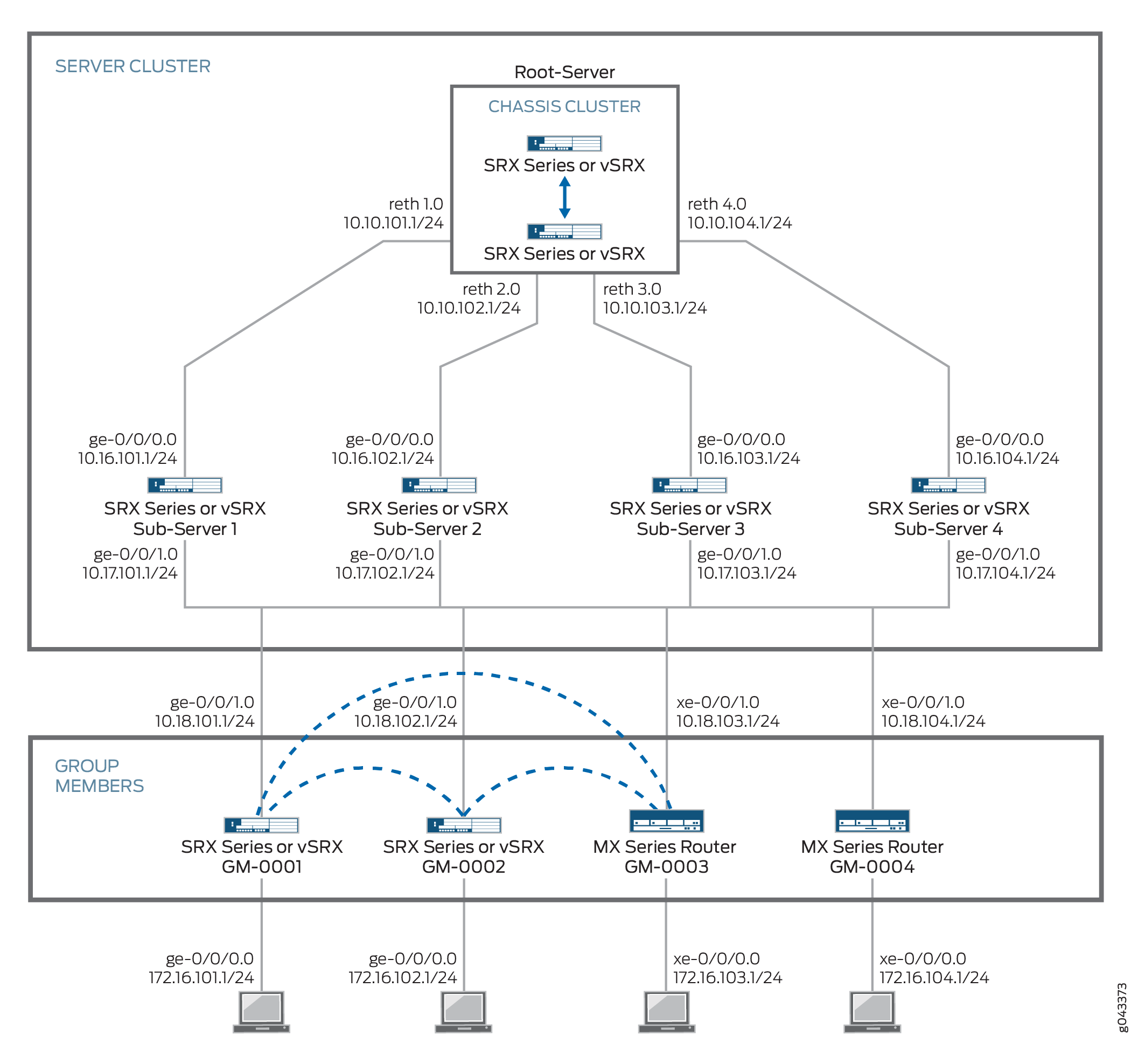

Um cluster de servidor VPNv2 de grupo consiste em um servidor raiz com até quatro sub-servidores conectados. Todos os servidores do cluster compartilham as mesmas chaves de SA e criptografia distribuídas aos membros do Grupo VPNv2. Os servidores do cluster podem ser localizados em diferentes locais, conforme mostrado em Figura 1.

As mensagens entre servidores no cluster são criptografadas e autenticadas por SAs IKE. O servidor raiz é responsável por gerar e distribuir chaves de criptografia para sub-servidores; devido a essa responsabilidade, recomendamos que o servidor-raiz seja configurado como um cluster de chassi. Sub-servidores são dispositivos únicos e não podem ser clusters de chassi. Os sub-servidores devem ser capazes de se conectar ao servidor raiz, embora os links diretos entre sub-servidores não sejam necessários.

Se um sub-servidor perder sua conexão com o servidor raiz, nenhuma conexão adicional com o sub-servidor dos membros do grupo é permitida e os SAs são excluídos. Por isso, recomendamos que você use um link diferente para conectar cada sub-servidor ao servidor raiz.

Os clusters de servidor VPNv2 do grupo estão configurados com as server-cluster declarações no nível [edit security group-vpn server group-name] de hierarquia. Os valores a seguir devem ser configurados para cada servidor em um cluster:

A função do servidor — especifique ou

root-serversub-server. Um determinado servidor pode fazer parte de vários clusters de servidor VPNv2 do grupo, mas deve ter a mesma função de servidor em todos os clusters. Um servidor não pode ser configurado com a função de servidor raiz em um grupo e a função de sub-servidor em outro grupo.Você deve garantir que há apenas um servidor raiz a qualquer momento para um cluster de servidor VPNv2 do grupo.

Gateway IKE — Especifique o nome de um gateway IKE configurado no nível [

edit security group-vpn server ike] de hierarquia. Para um servidor raiz, o gateway IKE deve ser um sub-servidor no cluster; até quatro sub-servidores podem ser especificados. Para sub-servidores, o gateway IKE deve ser o servidor raiz.O servidor raiz e os sub-servidores devem ser configurados e

dead-peer-detection always-sendnão podem ser configurados para um endereço IP dinâmico (não especificado). Os membros do grupo não estão configurados com detecção de peer inativo.

A configuração do VPNv2 do grupo deve ser a mesma em cada sub-servidor em um determinado grupo.

Cada sub-servidor no cluster de servidor VPNv2 do grupo opera como um GCKS normal para registrar e excluir membros. Após o registro bem-sucedido de membros, o servidor de registro é responsável pelo envio de atualizações ao membro. Para um determinado grupo, você pode configurar o número máximo de membros do Grupo VPNv2 que podem ser aceitos por cada sub-servidor; esse número deve ser o mesmo em todos os sub-servidores do cluster. Um sub-servidor deixa de responder às solicitações de registro de novos membros quando atinge o número máximo configurado de membros do Grupo VPNv2. Veja Balanceamento de carga.

Registro de membros do grupo com clusters de servidor

Os membros do grupo podem se registrar em qualquer servidor no cluster de servidor VPNv2 do Grupo para um determinado grupo, no entanto, recomendamos que os membros se conectem apenas a sub-servidores e não ao servidor raiz. Até quatro endereços de servidor podem ser configurados em cada membro do grupo. Os endereços de servidor configurados em membros do grupo podem ser diferentes. No exemplo mostrado abaixo, o membro do grupo A está configurado para sub-servidores de 1 a 4, enquanto o membro B está configurado para sub-servidores 4 e 3:

Membro do grupo A: |

Membro do grupo B: |

|

Endereços do servidor: |

Sub-servidor 1 Sub-servidor 2 Sub-servidor 3 Sub-servidor 4 |

Sub-servidor 4 Sub-servidor 3 |

A ordem que o servidor endereça está configurada em um membro é importante. Um membro do grupo tenta se registrar no primeiro servidor configurado. Se o registro com um servidor configurado não for bem-sucedido, o membro do grupo tenta se registrar no próximo servidor configurado.

Cada servidor em um cluster de servidor VPNv2 do grupo opera como um GCKS normal para registrar e excluir membros. Após o registro bem-sucedido, o servidor de registro é responsável por enviar atualizações ao membro por meio de groupkey-push intercâmbios. Para um determinado grupo, você pode configurar o número máximo de membros do grupo que pode ser aceito por cada servidor, no entanto, esse número deve ser o mesmo em todos os servidores do cluster para um determinado grupo. Ao atingir o número máximo configurado de membros do grupo, um servidor deixa de responder às solicitações de registro por parte de novos membros. Veja Balanceamento de carga mais informações.

Detecção de peer morto

Para verificar a disponibilidade de servidores peer em um cluster de servidor VPNv2 do grupo, cada servidor no cluster deve ser configurado para enviar solicitações de detecção de peer (DPD) inativos, independentemente de haver tráfego IPsec de saída para o peer. Isso está configurado com a dead-peer-detection always-send declaração no nível [edit security group-vpn server ike gateway gateway-name] de hierarquia.

Um servidor ativo em um cluster de servidor VPNv2 de grupo envia sondas DPD para o(s) gateway(s) IKE(s) configurado no cluster do servidor. O DPD não deve ser configurado para um grupo porque vários grupos podem compartilhar a mesma configuração de gateway IKE de servidor peer. Quando o DPD detecta que um servidor está desativado, o IKE SA com esse servidor é excluído. Todos os grupos marcam o servidor como inativo e o DPD para o servidor é interrompido.

O DPD não deve ser configurado para o gateway IKE para membros do grupo.

Quando o DPD marca o servidor raiz como inativo, os sub-servidores param de responder a novas solicitações de membros do grupo, no entanto, os SAs existentes para os membros atuais do grupo permanecem ativos. Um sub-servidor inativo não envia exclusões aos membros do grupo porque os SAs ainda podem ser válidos e os membros do grupo podem continuar usando SAs existentes.

Se uma SA IKE expirar enquanto um servidor peer ainda estiver ativo, o DPD aciona a negociação de SA IKE. Como tanto os servidores raiz quanto os sub-servidores podem acionar SAs de IKE por meio de DPD, a negociação simultânea pode resultar em vários SAs IKE. Neste caso, não é esperado nenhum impacto na funcionalidade de cluster de servidor.

Balanceamento de carga

O balanceamento de carga no cluster de servidor VPNv2 do grupo pode ser alcançado configurando o valor certo member-threshold para o grupo. Quando o número de membros registrados em um servidor excede o valor, o member-threshold registro subsequente de membros nesse servidor é rejeitado. O registro do membro falha no próximo servidor configurado no membro do grupo até chegar a um servidor cujo member-threshold ainda não foi alcançado.

Existem duas restrições na configuração do member-threshold:

Para um determinado grupo, o mesmo

member-thresholdvalor deve ser configurado no servidor raiz e em todos os sub-servidores em um cluster de servidor de grupo. Se o número total de membros do grupo exceder o valor configuradomember-threshold, então umgroupkey-pullregistro iniciado por um novo membro é rejeitado (o servidor não envia uma resposta).Um servidor pode oferecer suporte a membros em vários grupos. Cada servidor tem um número máximo de membros do grupo que pode suportar. Se um servidor atingir o número máximo de membros que pode suportar, um

groupkey-pullregistro iniciado por um novo membro será rejeitado mesmo que omember-thresholdvalor de um grupo específico não tenha sido alcançado.

Não há sincronização de membros entre servidores no cluster. O servidor raiz não tem informações sobre o número de membros registrados em sub-servidores. Cada sub-servidor só pode mostrar seus próprios membros registrados.

Consulte também

Entendendo as limitações do cluster de servidor VPNv2 do grupo

Observe as seguintes ressalvas ao configurar clusters de servidor VPNv2 do grupo:

A autenticação de certificados não é suportada para autenticação de servidor; apenas as chaves pré-compartilhadas podem ser configuradas.

Não há sincronização de configuração entre servidores no cluster de servidor VPNv2 do grupo.

Ao habilitar um cluster de servidor VPNv2 em grupo, a configuração deve ser feita no servidor raiz primeiro e depois nos sub-servidores. Até que a configuração seja sincronizada manualmente entre os servidores, a perda de tráfego pode ser esperada durante a mudança de configuração.

Em certos casos de canto, os SAs nos membros do VPNv2 do grupo podem estar fora de sincronia. Os membros de VPN do grupo podem sincronizar os SAs recebendo uma nova chave por meio de uma

groupkey-pulltroca. Você pode liberar SAs manualmente em um membro VPNv2 do grupo com osclear security group-vpn member ipsec security-associationscomandos ouclear security group-vpn member grouppara ajudar a acelerar a recuperação.O cluster de servidor VPNv2 do grupo não oferece suporte a ISSU.

Se a última

groupkey-pullmensagem for perdida durante o registro de um membro do Grupo VPNv2, um servidor pode considerar o membro como um membro registrado, embora o membro possa falhar no próximo servidor no cluster do servidor. Neste caso, o mesmo membro pode parecer estar registrado em vários servidores. Se o limite total de membros em todos os servidores for igual ao número total de membros implantados, os membros subsequentes do grupo podem não se registrar.

Observe as seguintes ressalvas para as operações de cluster do chassi no servidor raiz:

Nenhuma estatística é preservada.

Nenhum estado ou dados de negociação são salvos. Se um cluster de chassi de servidor raiz ocorrer durante uma

groupkey-pullougroupkey-pushnegociação, a negociação não será reiniciada após o failover.Se ambos os nós de cluster de chassi de um servidor raiz forem desativados durante uma re-chave de uma chave de criptografia, alguns membros do Grupo VPNv2 podem receber a nova chave enquanto outros membros não o fazem. O tráfego pode ser afetado. Limpar manualmente os SAs em um membro VPNv2 do grupo com os

clear security group-vpn member ipsec security-associationscomandos ouclear security group-vpn member groupcomandos pode ajudar a acelerar a recuperação quando o servidor raiz se tornar acessível.Em um ambiente de grande escala, o failover RG0 no servidor raiz pode levar tempo. Se o intervalo de DPD e o limiar em um sub-servidor forem configurados com pequenos valores, ele pode resultar na marcação do sub-servidor no servidor raiz como inativo durante um failover RG0. O tráfego pode ser afetado. Recomendamos que você configure o gateway IKE para o sub-servidor com um valor de DPD

interval*thresholdsuperior a 150 segundos.

Entendendo as mensagens de cluster de servidor VPNv2 do grupo

Todas as mensagens entre servidores em um cluster de servidor VPNv2 do grupo são criptografadas e autenticadas por uma associação de segurança IKE (SA). Cada sub-servidor inicia uma SA IKE com o servidor raiz; esta SA IKE deve ser estabelecida antes que as mensagens possam ser trocadas entre os servidores.

Esta seção descreve as mensagens trocadas entre o servidor raiz e os sub-servidores.

Trocas de clusters

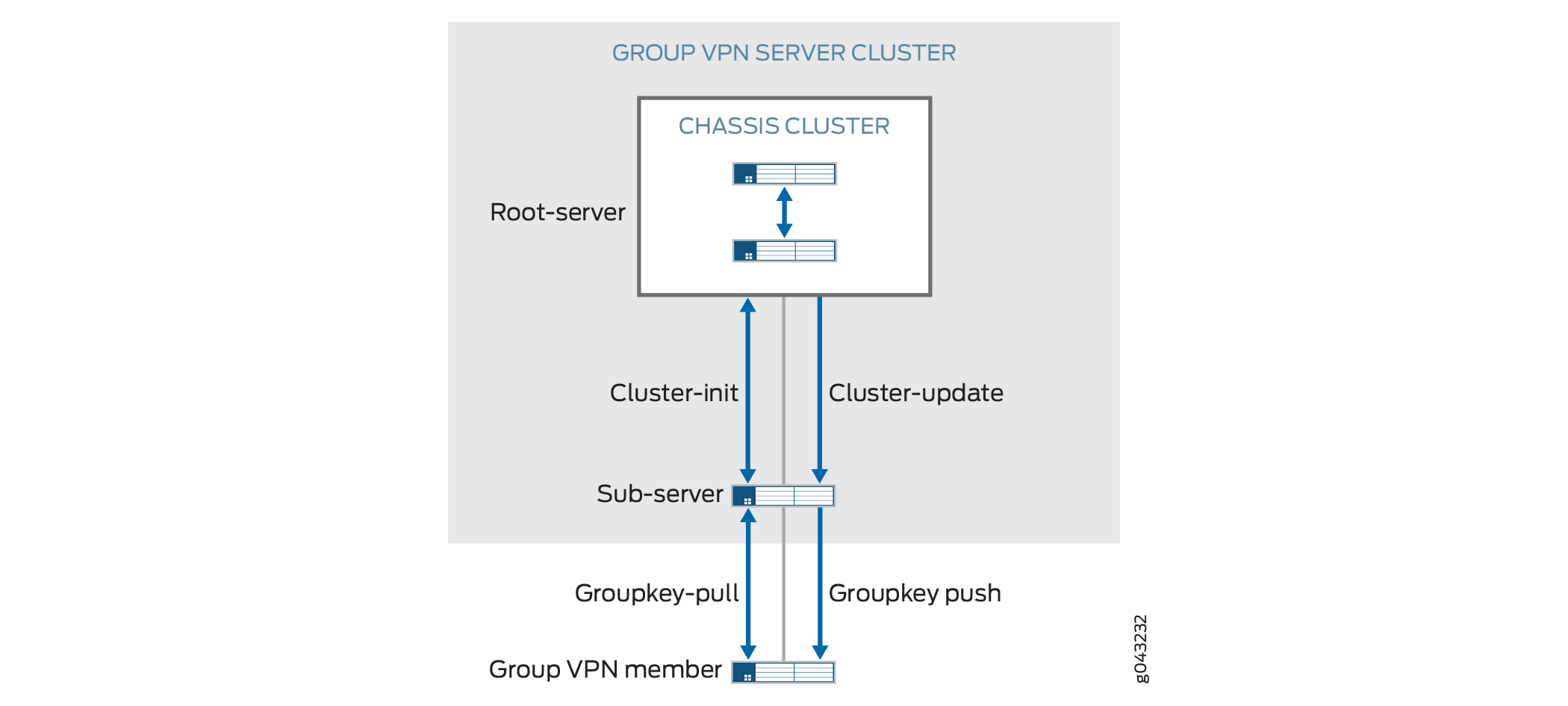

Figura 2 mostra as mensagens básicas trocadas entre o cluster de servidor VPNv2 e os membros do Grupo VPNv2.

Trocas de clusters emit

Um sub-servidor lança uma troca de inicialização de cluster (cluster-init) com o servidor raiz para obter informações chave de SA e criptografia. O servidor raiz responde enviando informações sa atuais para o sub-servidor através da cluster-init troca.

Os sub-servidores podem então responder às solicitações de registro dos membros do Grupo VPNv2 por meio de uma groupkey-pull troca. A groupkey-pull troca permite que um membro VPNv2 do grupo solicite SAs e chaves compartilhadas pelo grupo de um sub-servidor.

Os sub-servidores iniciam uma cluster-init troca com o servidor raiz quando:

O servidor raiz é considerado inativo. Este é o estado inicial assumido do servidor raiz. Se não houver SA IKE entre o servidor raiz e o sub-servidor, o sub-servidor inicia uma SA IKE com o servidor raiz. Após uma troca bem-sucedida

cluster-init, o sub-servidor obtém informações sobre SAs e marca o servidor-raiz como ativo.A vida útil suave da SA expira.

Uma

cluster-updatemensagem é recebida para excluir todos os SAs.Há mudanças na configuração de grupos.

Se a cluster-init troca falhar, o sub-servidor redireciona a troca com o servidor raiz a cada 5 segundos.

Mensagens de atualização de clusters

A groupkey-push troca é uma única mensagem rekey que permite que um controlador de grupo/servidor-chave (GCKS) envie SAs do grupo e chaves para os membros antes que os SAs do grupo existente expirem e atualize a associação do grupo. Mensagens rekey são mensagens não solicitadas enviadas do GCKS aos membros

Ao gerar novas chaves de criptografia para um SA, o servidor raiz envia atualizações de SA para todos os sub-servidores ativos por meio de uma cluster-update mensagem. Após receber um cluster-update do servidor raiz, o sub-servidor instala a nova SA e envia as novas informações de SA por meio de um groupkey-push para seus membros de grupo registrados.

Uma cluster-update mensagem enviada do servidor raiz requer um reconhecimento do sub-servidor. Se não houver reconhecimento recebido de um sub-servidor, o servidor raiz retransmite o cluster-update período de retransmissão configurado (o padrão é de 10 segundos). O servidor raiz não retransmite se a detecção de peer morto (DPD) indicar que o sub-servidor está indisponível. Se um sub-servidor não atualizar as informações de SA após receber um cluster-update, ele não enviará um reconhecimento e o servidor raiz retransmite a cluster-update mensagem.

Se a vida suave de um SA expirar antes que um novo SA seja recebido do servidor raiz, o sub-servidor envia uma cluster-init mensagem para o servidor raiz para obter todos os SAs e não envia uma groupkey-push mensagem aos seus membros até que tenha uma nova atualização. Se a dura vida de um SA expirar no sub-servidor antes de receber um novo SA, o sub-servidor marca o servidor raiz inativo, apaga todos os membros do grupo registrado e continua a enviar cluster-init mensagens para o servidor raiz.

Uma cluster-update mensagem pode ser enviada para excluir uma SA ou um membro do grupo; isso pode ser o resultado de um clear comando ou uma mudança de configuração. Se um sub-servidor receber uma cluster-update mensagem para excluir uma SA, ele enviará uma groupkey-push mensagem de exclusão aos membros do grupo e excluirá a SA correspondente. Se todos os SAs de um grupo forem excluídos, o sub-servidor inicia uma cluster-init troca com o servidor raiz. Se todos os membros registrados forem excluídos, o sub-servidor excluirá todos os membros registrados localmente.

Entendendo as mudanças de configuração com clusters de servidor VPNv2 do grupo

Os clusters de servidor VPNv2 do grupo se comportam de forma diferente dos servidores independentes do Grupo VPNv2 quando há mudanças na configuração que resultam em novas chaves de criptografia e mudanças nas associações de segurança (SAs). O servidor raiz envia atualizações ou exclusões SA para sub-servidores por meio cluster-update de mensagens. Os sub-servidores então enviam groupkey-push mensagens aos membros. Os sub-servidores não podem enviar mensagens de exclusão aos membros do grupo sem antes receber mensagens de exclusão do servidor raiz.

Todas as alterações de configuração devem ser feitas no servidor raiz primeiro e depois em sub-servidores para garantir que os membros do grupo recebam atualizações ou exclusões, como esperado. Até que a configuração seja sincronizada entre os servidores no cluster de servidor VPNv2 do grupo, pode-se esperar uma perda de tráfego.

Tabela 1 descreve os efeitos de várias mudanças de configuração nos servidores VPNv2 do grupo.

Mudança de configuração |

Ação de servidor VPNv2 de grupo autônomo |

Ação de cluster de servidor VPNv2 do grupo |

|

|---|---|---|---|

Servidor root |

Sub-servidor |

||

Alterar a proposta, a política ou o gateway do IKE |

Exclua a SA IKE para o gateway afetado. Para propostas de IKE, políticas ou exclusões de gateway, exclua os membros registrados para o gateway afetado. |

||

Alterar proposta de IPsec |

As mudanças fazem efeito após a relquisão da chave de criptografia de tráfego (TEK). |

||

Mudanças de grupo: |

|||

Exclua o nome do grupo |

Envie "excluir todos" para os membros do grupo. Exclua todos os SAs IKE do grupo. Exclua todas as chaves do grupo imediatamente. Exclua todos os membros registrados do grupo. |

Envie "excluir tudo" para sub-servidores. Exclua todas as chaves do grupo imediatamente. Marque todos os pares inativos. Exclua os SAs de IKE sub-servidor. Exclua todos os SAs IKE de membros. |

Exclua todos os SAs IKE de membros. Exclua todas as chaves do grupo imediatamente. Exclua todos os membros registrados do grupo. Marque peer inativo. Exclua os SAs IKE do servidor peer. |

ID de mudança |

Envie "excluir todos" para todos os membros. Exclua todos os SAs IKE do grupo. Exclua todas as chaves do grupo imediatamente. Exclua todos os membros registrados do grupo. Gere novas chaves de acordo com a configuração. |

Envie "excluir tudo" para sub-servidores. Exclua todos os SAs IKE de membros do grupo. Exclua todas as chaves do grupo imediatamente. Marque todos os pares inativos. Exclua todos os SAs IKE do servidor peer. Gere novas chaves de acordo com a configuração. |

Exclua todos os SAs IKE de membros do grupo. Exclua todas as chaves do grupo imediatamente. Exclua todos os membros registrados do grupo. Marque peer inativo. Exclua os SAs IKE do servidor peer. Inicie uma nova |

Adicione ou exclua o gateway IKE |

Sem alterações para adições. Para exclusões, exclua o IKE SA e os membros registrados para o gateway afetado. |

||

Adicione ou altere a janela de tempo anti-replay |

O novo valor entra em vigor após a relquisão da TEK. |

||

Adicione ou não altere nenhum anti-replay |

O novo valor entra em vigor após a relquisão da TEK. |

||

Mudanças na comunicação entre membros do servidor: |

|||

Adicionar |

Exclua todos os membros registrados. Gere a chave de criptografia de chave (KEK) SA. |

Gere KEK SA. Envie um novo KEK SA para o sub-servidor. Exclua todos os SAs IKE de membros. |

Exclua todos os membros registrados. |

Mudar |

O novo valor entra em vigor após a relançação da KEK. |

||

Excluir |

Enviar exclusão para excluir todos os KEK SAs. Exclua a KEK SA. |

Enviar exclusão para sub-servidores. Exclua a KEK SA. Exclua todos os SAs IKE de membros. |

Exclua a KEK SA. |

SA IPsec: |

|||

Adicionar |

Gere um novo TEK SA. Atualize a nova SA TEK sobre os membros. |

Gere um novo TEK SA. Envie novos TEK SA para sub-servidores. |

Sem ação. |

Mudar |

O novo valor entra em vigor após a relquisão da TEK. Se a política de correspondência mudar, o TEK atual será removido imediatamente e excluir o push de chave de grupo é enviado porque os membros precisam ser notificados explicitamente de que essa configuração é removida. |

Se a política de correspondência mudar, envie a exclusão para sub-servidores. Exclua a TEK imediatamente. |

Se a política de correspondência mudar, exclua a TEK imediatamente. |

Excluir |

Exclua a TEK imediatamente. Enviar exclusão para excluir este TEK SA. |

Enviar exclusão para sub-servidores. Exclua a TEK imediatamente. |

Exclua a TEK imediatamente. |

Tabela 2 descreve os efeitos da mudança na configuração de cluster de servidor VPNv2 do grupo.

Você deve garantir que exista apenas um servidor raiz em um cluster de servidor a qualquer momento.

Mudança na configuração do cluster do servidor |

Cluster de servidor VPNv2 do grupo |

|

|---|---|---|

Servidor root |

Sub-servidor |

|

Proposta de IKE, política ou gateway (cluster peer) |

Para adições, não há mudanças. Para alterações ou exclusões, exclua a SA IKE para os peers afetados. |

|

Cluster de servidor: |

||

Adicionar |

Nenhum. |

Envie "excluir todos" para os membros do grupo. Exclua todos os SAs IKE de membros do grupo. Exclua todos os TEKs e KEKs imediatamente no grupo. Exclua todos os membros registrados do grupo. Enviar |

Mudar de papel Você deve garantir que exista apenas um servidor raiz em um cluster de servidor a qualquer momento. |

Envie "excluir tudo" para sub-servidores. Exclua todos os SAs IKE de membros do grupo. Exclua todos os TEKs e KEKs imediatamente no grupo. Marque todos os pares inativos. Exclua todos os SAs IKE do servidor peer. Enviar |

Rekey TEK. Rekey KEK. Envie novas chaves para sub-servidores. Envie novas chaves para os membros. |

Adicionar peer |

Nenhum. |

|

Exclua peer |

Marque peer inativo. IKE SA clear peer. |

Marque peer inativo. CLARO KEK. Clear TEK. IKE SA clear peer. |

Período de retransmissão de alterações |

Nenhum. |

|

Exclua o cluster do servidor |

Envie "excluir tudo" para sub-servidores. Exclua todos os TEKs e KEKs imediatamente no grupo. Marque todos os pares inativos. Exclua todos os SAs IKE do servidor peer. Gere novos TEKs e KEKs de acordo com a configuração. |

Exclua todos os SAs IKE de membros do grupo. Exclua todos os TEKs e KEKs imediatamente no grupo. Exclua todos os membros registrados do grupo. Marque peer inativo. Exclua os SAs IKE do servidor peer. Gere novos TEK e KEK de acordo com a configuração. |

Migrando um servidor VPNv2 de grupo autônomo para um cluster de servidor VPNv2 em grupo

Esta seção descreve como migrar um servidor VPNv2 independente para um cluster de servidor VPNv2 do grupo.

Para migrar um servidor VPNv2 independente para um servidor raiz:

Recomendamos muito que o servidor-raiz seja um cluster de chassi.

Para adicionar um sub-servidor ao cluster de servidor VPNv2 do grupo:

No servidor raiz, configure tanto um gateway IKE de servidor VPNv2 do grupo quanto um gateway IKE de cluster de servidor para o sub-servidor. As SAs e o tráfego de membros existentes não devem ser afetados.

No sub-servidor, configure o cluster do servidor. Lembre-se que a configuração VPNv2 do grupo deve ser a mesma em cada servidor no cluster, com exceção dos gateways IKE de servidor VPNv2 do grupo, a função de servidor no cluster e as configurações de gateway IKE de cluster de servidor. No sub-servidor, a função de servidor configurada no cluster deve ser

sub-server. Configure um gateway IKE de servidor VPNv2 de grupo e um gateway IKE de cluster de servidor para o servidor raiz.

Para excluir um sub-servidor do cluster de servidor VPNv2 do grupo:

No servidor raiz, exclua tanto o gateway IKE de servidor VPNv2 do grupo quanto as configurações de gateway IKE de cluster de servidor para o sub-servidor. As SAs e o tráfego de membros existentes não devem ser afetados.

Desativar o sub-servidor.

Consulte também

Exemplo: Configuração de um cluster de servidor VPNv2 de grupo e membros

Este exemplo mostra como configurar um cluster de servidor VPNv2 de grupo para fornecer redundância e escalabilidade do controlador de grupo/servidor chave (GCKS) aos membros do grupo VPNv2.

Requisitos

O exemplo usa os seguintes componentes de hardware e software:

Oito firewalls da Série SRX suportados ou instâncias de firewall virtual vSRX que executam o Junos OS Release 15.1X49-D30 ou posteriores que oferecem suporte ao Grupo VPNv2:

Dois dispositivos ou instâncias estão configurados para operar como um cluster de chassi. O cluster do chassi opera como o servidor raiz no cluster de servidor VPNv2 do grupo. Os dispositivos ou instâncias devem ter a mesma versão e licenças de software.

O servidor-raiz é responsável por gerar e distribuir chaves de criptografia para sub-servidores no cluster de servidor VPN do grupo; devido a essa responsabilidade, recomendamos que o servidor raiz seja um cluster de chassi.

Quatro outros dispositivos ou instâncias operam como sub-servidores no cluster de servidor VPNv2 do grupo.

Outros dois dispositivos ou instâncias operam como membros do grupo VPNv2.

Dois dispositivos da Série MX suportados que executam o Junos OS Release 15.1R2 ou posteriores que oferecem suporte ao Grupo VPNv2. Esses dispositivos operam como membros do grupo VPNv2.

Um nome de host, uma senha de administrador raiz e acesso de gerenciamento devem ser configurados em cada firewall da Série SRX ou em uma instância de firewall virtual vSRX. Recomendamos que o NTP também seja configurado em cada dispositivo.

As configurações neste exemplo se concentram no que é necessário para a operação VPNv2 do grupo, com base na topologia mostrada em Figura 3. Algumas configurações, como interface, roteamento ou configurações de cluster de chassi, não estão incluídas aqui. Por exemplo, a operação VPNv2 do grupo requer uma topologia de roteamento em trabalho que permita que os dispositivos clientes cheguem aos seus locais pretendidos em toda a rede; este exemplo não abrange a configuração de roteamento estático ou dinâmico.

Visão geral

Neste exemplo, a rede VPNv2 do grupo consiste em um cluster de servidor e quatro membros. O cluster de servidor consiste em um servidor raiz e quatro sub-servidores. Dois dos membros são firewalls da Série SRX ou instâncias de firewall virtual vSRX, enquanto os outros dois membros são dispositivos da Série MX.

Os SAs de VPN do grupo devem ser protegidos por uma SA de Fase 1. Portanto, a configuração de VPN do grupo deve incluir a configuração das negociações da Fase 1 do IKE no servidor raiz, nos sub-servidores e nos membros do grupo. As configurações de IKE são descritas da seguinte forma.

No servidor raiz:

A política

SubSrvde IKE é usada para estabelecer SAs de Fase 1 com cada sub-servidor.Um gateway IKE é configurado com detecção de peer (DPD) inativo para cada sub-servidor.

A função de cluster do servidor é

root-servere cada sub-servidor é configurado como um gateway IKE para o cluster de servidor.

O servidor raiz deve ser configurado para oferecer suporte à operação de cluster do chassi. No exemplo, as interfaces Ethernet redundantes no servidor raiz se conectam a cada um dos sub-servidores no cluster do servidor; toda a configuração do cluster do chassi não é mostrada.

Em cada sub-servidor:

Duas políticas de IKE estão configuradas:

RootSrvé usado para estabelecer uma SA de Fase 1 com o servidor raiz, eGMsé usado para estabelecer as SAs da Fase 1 com cada membro do grupo.As chaves pré-compartilhadas são usadas para proteger os SAs de Fase 1 entre o servidor raiz e os sub-servidores e entre os sub-servidores e os membros do grupo. Certifique-se de que as chaves pré-compartilhadas usadas são chaves fortes. Nos sub-servidores, a chave pré-compartilhada configurada para a política

RootSrvde IKE deve combinar com a chave pré-compartilhada configurada no servidor raiz, e a chave pré-compartilhada configurada para a políticaGMsde IKE deve combinar com a chave pré-compartilhada configurada nos membros do grupo.Um gateway IKE está configurado com DPD para o servidor raiz. Além disso, um gateway IKE está configurado para cada membro do grupo.

A função de cluster do servidor é

sub-servere o servidor raiz está configurado como o gateway IKE para o cluster de servidor.

Em cada membro do grupo:

A política

SubSrvde IKE é usada para estabelecer os SAs da Fase 1 com os sub-servidores.A configuração do gateway IKE inclui os endereços para os sub-servidores.

Em firewalls da Série SRX ou membros do grupo de firewall virtual vSRX, uma política de IPsec é configurada para o grupo com a zona LAN como a zona de entrada (tráfego de entrada) e a zona WAN como zona de entrada (tráfego de saída). Uma política de segurança também é necessária para permitir o tráfego entre as zonas de LAN e WAN.

O mesmo identificador de grupo deve ser configurado tanto no servidor do grupo quanto nos membros do grupo. Neste exemplo, o nome do grupo é GROUP_ID-0001 e o identificador do grupo é 1. A política de grupo configurada no servidor especifica que a SA e a chave são aplicadas ao tráfego entre sub-redes na faixa 172.16.0.0/12.

Topologia

Figura 3 mostra que os dispositivos da Juniper Networks serão configurados para este exemplo.

Configuração

- Configurando o root-server

- Configuração do sub-servidor 1

- Configuração do sub-servidor 2

- Configuração do sub-servidor 3

- Configuração do sub-servidor 4

- Configuração do GM-0001 (firewall da Série SRX ou instância de firewall virtual vSRX)

- Configuração do GM-0002 (firewall da Série SRX ou instância de firewall virtual vSRX)

- Configuração do GM-0003 (dispositivo da Série MX)

- Configuração do GM-0004 (dispositivo da Série MX)

Configurando o root-server

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 description To_SubSrv01 set interfaces reth1 unit 0 family inet address 10.10.101.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 description To_SubSrv02 set interfaces reth2 unit 0 family inet address 10.10.102.1/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 description To_SubSrv03 set interfaces reth3 unit 0 family inet address 10.10.103.1/24 set interfaces reth4 redundant-ether-options redundancy-group 1 set interfaces reth4 unit 0 description To_SubSrv04 set interfaces reth4 unit 0 family inet address 10.10.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces reth1.0 set security zones security-zone GROUPVPN interfaces reth2.0 set security zones security-zone GROUPVPN interfaces reth3.0 set security zones security-zone GROUPVPN interfaces reth4.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set chassis cluster reth-count 5 set chassis cluster redundancy-group 1 node 0 priority 254 set chassis cluster redundancy-group 1 node 1 priority 1 set chassis cluster redundancy-group 0 node 0 priority 254 set chassis cluster redundancy-group 0 node 1 priority 1 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy SubSrv mode main set security group-vpn server ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway SubSrv01 ike-policy SubSrv set security group-vpn server ike gateway SubSrv01 address 10.16.101.1 set security group-vpn server ike gateway SubSrv01 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv01 local-address 10.10.101.1 set security group-vpn server ike gateway SubSrv02 ike-policy SubSrv set security group-vpn server ike gateway SubSrv02 address 10.16.102.1 set security group-vpn server ike gateway SubSrv02 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv02 local-address 10.10.102.1 set security group-vpn server ike gateway SubSrv03 ike-policy SubSrv set security group-vpn server ike gateway SubSrv03 address 10.16.103.1 set security group-vpn server ike gateway SubSrv03 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv03 local-address 10.10.103.1 set security group-vpn server ike gateway SubSrv04 ike-policy SubSrv set security group-vpn server ike gateway SubSrv04 address 10.16.104.1 set security group-vpn server ike gateway SubSrv04 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv04 local-address 10.10.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role root-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv01 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv02 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv03 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv04 set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o servidor-raiz:

Configure zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 description To_SubSrv01 user@host# set reth1 unit 0 family inet address 10.10.101.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 description To_SubSrv02 user@host# set reth2 unit 0 family inet address 10.10.102.1/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 description To_SubSrv03 user@host# set reth3 unit 0 family inet address 10.10.103.1/24 user@host# set reth4 redundant-ether-options redundancy-group 1 user@host# set reth4 unit 0 description To_SubSrv04 user@host# set reth4 unit 0 family inet address 10.10.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces reth1.0 user@host# set interfaces reth2.0 user@host# set interfaces reth3.0 user@host# set interfaces reth4.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Configure o cluster do chassi.

[edit chassis cluster] user@host# set reth-count 5 user@host# set redundancy-group 1 node 0 priority 254 user@host# set redundancy-group 1 node 1 priority 1 user@host# set redundancy-group 0 node 0 priority 254 user@host# set redundancy-group 0 node 1 priority 1

Configure a proposta, a política e o gateway IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy SubSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway SubSrv01] user@host# set ike-policy SubSrv user@host# set address 10.16.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.101.1 [edit security group-vpn server ike gateway SubSrv02] user@host# set ike-policy SubSrv user@host# set address 10.16.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.102.1 [edit security group-vpn server ike gateway SubSrv03] user@host# set ike-policy SubSrv user@host# set address 10.16.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.103.1 [edit security group-vpn server ike gateway SubSrv04] user@host# set ike-policy SubSrv user@host# set address 10.16.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.104.1

Configure o IPsec SA.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Configure o grupo de VPN.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role root-server user@host# set server-cluster ike-gateway SubSrv01 user@host# set server-cluster ike-gateway SubSrv02 user@host# set server-cluster ike-gateway SubSrv03 user@host# set server-cluster ike-gateway SubSrv04 user@host# set server-cluster retransmission-period 10 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

Configure a política do grupo.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show chassis clustere show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv01;

family inet {

address 10.10.101.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv02;

family inet {

address 10.10.102.1/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv03;

family inet {

address 10.10.103.1/24;

}

}

}

reth4 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv04;

family inet {

address 10.10.104.1/24;

}

}

}

[edit]

user@host# show chassis cluster

reth-count 5;

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy SubSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SubSrv01 {

ike-policy SubSrv;

address 10.16.101.1;

dead-peer-detection always-send;

local-address 10.10.101.1;

}

gateway SubSrv02 {

ike-policy SubSrv;

address 10.16.102.1;

dead-peer-detection always-send;

local-address 10.10.102.1;

}

gateway SubSrv03 {

ike-policy SubSrv;

address 10.16.103.1;

dead-peer-detection always-send;

local-address 10.10.103.1;

}

gateway SubSrv04 {

ike-policy SubSrv;

address 10.16.104.1;

dead-peer-detection always-send;

local-address 10.10.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role root-server;

ike-gateway SubSrv01;

ike-gateway SubSrv02;

ike-gateway SubSrv03;

ike-gateway SubSrv04;

retransmission-period 10;

}

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

reth1.0;

reth2.0;

reth3.0;

reth4.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do sub-servidor 1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.101.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.101.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.101.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.101.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o sub-servidor no cluster de servidor VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.101.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Configure a proposta, a política e o gateway IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.101.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.101.1

Configure o IPsec SA.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Configure o grupo de VPN.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Configure a política do grupo.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacescomandos e show security os comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.101.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.101.1;

dead-peer-detection always-send;

local-address 10.16.101.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.101.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.101.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.101.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.101.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do sub-servidor 2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.102.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.102.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.102.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.102.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o sub-servidor no cluster de servidor VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.102.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Configure a proposta, a política e o gateway IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.102.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.102.1

Configure o IPsec SA.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Configure o grupo de VPN.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

Configure a política do grupo.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfaces comandos e show security os comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.102.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.102.1;

dead-peer-detection always-send;

local-address 10.16.102.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.102.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.102.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.102.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.102.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do sub-servidor 3

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.103.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.103.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.103.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.103.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.103.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o sub-servidor no cluster de servidor VPNv2 do grupo:

Configure interfaces, zonas de segurança e políticas de segurança.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.103.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.103.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Configure a proposta, a política e o gateway IKE.