NESTA PÁGINA

Entendendo a atualização do arquivo de dados do Sophos Antivirus

Exemplo: Configuração de objetos personalizados do Sophos Antivirus

Exemplo: Configurando o perfil de recurso do Sophos Antivirus

Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus

Exemplo: Configuração de políticas de Segurança do Sophos Antivirus Firewall

Exemplo: Configurar o Sophos Antivirus Live Protection versão 2.0

Configurar grupos de reputação de arquivos do Sophos Antivirus

Configurar o Sophos Antivirus Live Protection versão 2.0 com proxy da Web

Proteção antivírus Sophos

O verificador antivírus Sophos usa um cache interno local para manter as respostas de consulta do servidor de lista externo para melhorar o desempenho da pesquisa. A verificação antivírus da Sophos é oferecida como uma alternativa menos intensiva da CPU do que o recurso antivírus completo baseado em arquivo. Para obter mais informações, consulte os seguintes tópicos:

Visão geral do Sophos Antivirus Protection

O antivírus Sophos é uma solução antivírus na nuvem. O banco de dados de padrões de vírus e malware está localizado em servidores externos que são mantidos pelos servidores da Sophos (Lista Extensível da Sophos), portanto, não há necessidade de baixar e manter grandes bancos de dados de padrões no dispositivo da Juniper. Antes do lançamento do Junos OS 23.1R1, o scanner antivírus da Sophos também usava um cache interno local para manter as respostas de consulta do servidor de lista externo para melhorar o desempenho da pesquisa.

Como uma quantidade significativa de tráfego processado pela Juniper Content Segurança é baseada em HTTP, a verificação do Uniform Resource Identifier (URI) é usada para impedir efetivamente que conteúdo mal-intencionado chegue ao cliente ou servidor do endpoint. As seguintes verificações são executadas para o tráfego HTTP: pesquisa de URI, detecção de tipo de arquivo verdadeiro e pesquisa de soma de verificação de arquivo. Os seguintes protocolos de camada de aplicativo são suportados: HTTP, FTP, SMTP, POP3 e IMAP.

O recurso antivírus completo baseado em arquivo não é suportado a partir do Junos OS versão 15.1X49-D10 e do Junos OS versão 17.3R1 em diante. Para versões anteriores, a verificação antivírus da Sophos é oferecida como uma alternativa menos intensiva em CPU do que o recurso antivírus completo baseado em arquivo. A Sophos suporta os mesmos protocolos que o antivírus completo e funciona da mesma maneira; no entanto, ele ocupa menos memória e é compatível com dispositivos de baixo custo que têm menos memória.

A partir do Junos OS Release 15.1X49-D100, o tráfego de passagem IPv6 para protocolos HTTP, HTTPS, FTP, SMTP, POP3 e IMAP é compatível com o antivírus Sophos, a filtragem da Web e os recursos de segurança de filtragem de conteúdo do Content Segurança.

A partir do Junos OS Release 12.3X48-D35 e do Junos OS Release 17.3R1, a taxa de transferência de sessão única do Content Segurança Sophos Antivirus (SAV) é aumentada para otimizar o encaminhamento de proxy tcp.

A partir do Junos OS Release 19.4R1, o recurso antivírus oferece suporte a protocolos SMTPS, IMAPS e POP3S implícitos e explícitos, e oferece suporte apenas a FTPS explícitos de modo passivo.

Modo implícito — conecte-se à porta criptografada SSL/TLS usando um canal seguro.

Modo explícito — primeiro conecte-se ao canal não seguro e, em seguida, proteja a comunicação emitindo o comando STARTTLS. Para POP3S, use o comando STLS.

A partir do Junos OS versão 23.1R1, a Segurança de conteúdo oferece suporte ao novo antivírus Sophos Live Protection versão 2.0. A nova versão do antivírus Sophos usa uma conexão HTTPS para a comunicação entre dispositivos e servidores. Para a conexão HTTPS, você deve criar um perfil de iniciação SSL e adicionar o perfil à configuração padrão do mecanismo Sophos.

A partir do Junos OS Release 24.4R1, introduzimos o suporte a proxy Web para o antivírus Sophos 2.0 de Segurança de Conteúdo. Além disso, apresentamos os grupos de reputação de arquivos com base no valor de reputação de arquivos para controlar o tráfego e fornecer mais controle sobre a segurança.

Veja também

Recursos do Sophos Antivirus

O antivírus Sophos possui os seguintes recursos principais:

Sophos antivirus expanded MIME decoding support—O antivírus Sophos oferece suporte de decodificação para HTTP, POP3, SMTP e IMAP. O suporte à decodificação MIME inclui o seguinte para cada protocolo suportado:

Decodificação de cabeçalho aninhado e de várias partes

Decodificação Base64, decodificação de citações impressas e decodificação de palavras codificadas no campo de assunto

Sophos antivirus supports HTTPS traffic— A partir do Junos OS Release 12.3X48-D25 e do Junos OS Release 17.3R1, o Sophos Antivirus sobre proxy de encaminhamento SSL oferece suporte ao tráfego HTTPS. O proxy de encaminhamento do Sophos Antivirus over SSL faz isso interceptando o tráfego HTTPS que passa pelo firewall da Série SRX. O canal de segurança do firewall da Série SRX é dividido como um canal SSL entre o cliente e o firewall da Série SRX e outro canal SSL entre o firewall da Série SRX e o servidor HTTPS. O proxy de encaminhamento SSL atua como o terminal para ambos os canais e encaminha o tráfego de texto não criptografado para a Segurança de conteúdo. A Segurança de conteúdo extrai o URL e as informações de soma de verificação do arquivo do tráfego de texto não criptografado. O scanner antivírus da Sophos determina se as solicitações devem ser bloqueadas ou permitidas.

O proxy de encaminhamento SSL não oferece suporte à autenticação do cliente. Se a autenticação do cliente for exigida pelo servidor, a Segurança de Conteúdo ignorará o tráfego. A Segurança de conteúdo ignora o tráfego HTTPS nas seguintes condições:

Se o proxy SSL não analisar o primeiro pacote de handshake do cliente, o proxy de encaminhamento SSL ignorará o tráfego.

Se o handshake do proxy SSL com o cliente e o servidor estiver incompleto devido a problemas de compatibilidade, a conexão será interrompida.

Se o recurso do sistema estiver baixo, o proxy de encaminhamento SSL não poderá lidar com a nova conexão e o antivírus Sophos ignorará o tráfego.

Se o tráfego HTTPS atingir a lista de permissões de proxy de encaminhamento SSL, proxy de encaminhamento SSL e antivírus Sophos ignoram o tráfego.

Sophos antivirus scan result handling—Com o antivírus Sophos, o TCP, o tráfego é fechado normalmente quando um vírus é encontrado e o conteúdo dos dados é descartado.

Há suporte para as seguintes opções de modo de falha: tamanho do conteúdo, padrão, mecanismo não pronto, falta de recurso, tempo limite e muitas solicitações. Você pode definir as seguintes ações: bloquear, registrar e permitir e permitir. O tratamento do modo de falha das opções suportadas com o Sophos é praticamente o mesmo que com o antivírus completo.

Sophos Uniform Resource Identifier checking— A Sophos fornece verificação de Uniform Resource Identifier (URI), que é semelhante às pesquisas de lista de rotas nulas (RBL) em tempo real antispam. A verificação de URI é uma maneira de analisar o conteúdo de URI no tráfego HTTP no banco de dados da Sophos para identificar malware ou conteúdo malicioso. Como o malware é predominantemente estático, um mecanismo de soma de verificação é usado para identificar malware para melhorar o desempenho. Os arquivos que podem usar uma soma de verificação incluem .exe, .zip, .rar, .swf, .pdf e .ole2 (doc e xls).

Se você tem um dispositivo da Juniper Networks protegendo uma rede interna que não tem tráfego HTTP ou tem servidores web que não são acessíveis ao mundo externo, você pode desativar a verificação de URI. Se os servidores da Web não estiverem acessíveis ao mundo externo, é improvável que contenham informações de URI que estejam no banco de dados de URI da Sophos. A verificação de URI está ativada por padrão.

A partir do Junos OS Release 18.4R1, a verificação de URI está desativada por padrão.

Veja também

Entendendo a atualização do arquivo de dados do Sophos Antivirus

O antivírus Sophos usa um pequeno conjunto de arquivos de dados que precisam ser atualizados periodicamente. Esses arquivos de dados contêm apenas informações sobre a lógica de varredura de orientação e não contêm o banco de dados de padrão completo. O banco de dados de padrões principal, que inclui proteção contra vírus críticos, verificações de URI, malware, worms, cavalos de Troia e spyware, está localizado em servidores remotos da Lista Extensível da Sophos mantidos pela Sophos.

Os arquivos de dados do Sophos são atualizados por HTTP ou HTTPS e podem ser atualizados manualmente ou programados para serem atualizados automaticamente. Com o antivírus Sophos:

O intervalo de atualização automática do banco de dados de assinaturas é uma vez por dia por padrão. Esse intervalo pode ser alterado.

Não há interrupção no recurso de verificação de vírus durante a atualização do arquivo de dados. Se a atualização falhar, os arquivos de dados existentes continuarão a ser usados.

Por padrão, o URL para a atualização do arquivo de dados do antivírus Sophos é http://update.juniper-updates.net/SAV/.

O recurso de verificação de antivírus Sophos é um serviço de assinatura licenciado separadamente. Quando sua chave de licença de antivírus expirar, a funcionalidade não funcionará mais porque o banco de dados de pesquisa de padrão está localizado em servidores remotos da Sophos. Você tem um período de carência de 30 dias para atualizar sua licença.

Veja também

Comparação do Sophos Antivirus com o Kaspersky Antivirus

O recurso Kaspersky e Express Antivirus não é compatível com o Junos OS versão 15.1x49-D10 e o Junos OS versão 17.3R1 em diante. Para versões anteriores, o Sophos Antivirus é muito parecido com o Juniper Express Antivirus e também tem semelhanças com o recurso Full Antivirus:

Ao contrário das soluções Juniper Express e Full Antivirus, o banco de dados de antivírus e malware da Sophos é armazenado em um grupo de servidores remotos da Lista Extensível da Sophos. As consultas são executadas usando o protocolo DNS. A Sophos mantém esses servidores, portanto, não há necessidade de baixar e manter grandes bancos de dados de padrões no dispositivo da Juniper. Porque o banco de dados é remoto e há uma resposta mais rápida a novos surtos de vírus. O banco de dados do antivírus não tem limitação de tamanho, mas há uma limitação com o tamanho do arquivo de verificação.

Observação:O antivírus Sophos usa um conjunto de arquivos de dados que precisam ser atualizados regularmente. Esses não são arquivos de padrão de vírus típicos; Eles são um conjunto de pequenos arquivos que ajudam a orientar a lógica de verificação de vírus. Você pode baixar manualmente os arquivos de dados ou configurar o download automático.

A Sophos não fornece a mesma detecção de pré-triagem que o Kaspersky Antivirus. A Sophos fornece uma solução semelhante que faz parte do mecanismo Sophos e não pode ser ativada e desativada.

O recurso de verificação de antivírus Sophos é um serviço de assinatura licenciado separadamente. Além disso, o banco de dados de pesquisa de padrões está localizado em servidores remotos mantidos pela Sophos, portanto, quando sua chave de licença de antivírus expirar, a funcionalidade não funcionará mais. Você tem um período de carência de 30 dias para atualizar sua licença.

Veja também

Visão geral da configuração do Sophos Antivirus

O antivírus Sophos faz parte do conjunto de recursos de Segurança de conteúdo, portanto, primeiro você configura as opções de Segurança de conteúdo (objetos personalizados), configura o recurso Sophos e, em seguida, cria uma política de Segurança de conteúdo e uma política de segurança. A política de segurança controla todo o tráfego encaminhado pelo dispositivo, e a política de Segurança de conteúdo especifica quais parâmetros usar para verificar o tráfego. A política de Segurança de conteúdo também é usada para vincular um conjunto de protocolos a um ou mais perfis de recursos de Segurança de conteúdo, incluindo o antivírus Sophos neste caso.

Você deve concluir as seguintes tarefas para configurar o antivírus Sophos:

- Configure objetos personalizados de Segurança de conteúdo e listas MIME. Veja Exemplo: Configuração de objetos personalizados do Sophos Antivirus,

- Configure o perfil de recursos do antivírus Sophos. Consulte Exemplo: Configurando o perfil de recursos do Sophos Antivirus.

- Configure uma política de Segurança de conteúdo. Consulte Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus

- Configure uma política de segurança. Consulte Exemplo: Configuração de políticas de Segurança do Sophos Antivirus Firewall.

Para configurar o Sophos Antivirus Live Protection versão 2.0, consulte Exemplo: Configurar o Sophos Antivirus Live Protection versão 2.0.

Para usar o antivírus Sophos durante a execução de uma atualização de software em serviço (ISSU), remova as seguintes opções de configuração. Esse cuidado se aplica somente a atualizações de ISSU e não a atualizações autônomas. Depois de concluir o ISSU, você pode reativar as configurações. O recurso antivírus Sophos funciona normalmente quando ambos os dispositivos são ativados.

-

edit security utm default-configuration anti-virus forwarding-mode holdset -

edit security utm default-configuration anti-virus forwarding-mode inline-tap

Para configurar o proxy de encaminhamento do antivírus Sophos sobre SSL para oferecer suporte ao tráfego HTTPS, consulte Configurar o proxy SSL com Segurança de conteúdo.

Exemplo: Configuração de objetos personalizados do Sophos Antivirus

Este exemplo mostra como criar objetos personalizados globais de Segurança de conteúdo para serem usados com o antivírus Sophos.

Requerimentos

Antes de começar, leia sobre os objetos personalizados da Segurança de conteúdo. Consulte Visão geral da Segurança de conteúdo.

Visão geral

Configure listas MIME. Isso inclui a criação de uma lista de permissões MIME e uma lista de exceções MIME para verificação de antivírus. Neste exemplo, você ignora a verificação de vídeos do QuickTime, a menos que eles contenham o tipo MIME quicktime-inapropriado.

Configuração

Tramitação processual

Configuração rápida da GUI

Procedimento passo a passo

Para configurar uma lista MIME:

Clique na guia Configurar na barra de tarefas e selecione Segurança>UTM>Objetos Personalizados.

Clique na guia Lista de padrões MIME e, em seguida, clique em Adicionar.

Na caixa Nome do Padrão MIME, digite avmime2.

Na caixa Valor do Padrão MIME, digite video/quicktime e clique em Adicionar.

Na caixa Valor do Padrão MIME, digite image/x-portable-anympa e clique em Adicionar.

Na caixa Valor do Padrão MIME, digite x-world/x-vrml e clique em Adicionar.

Procedimento passo a passo

Para configurar uma lista de exceções MIME:

Clique na guia Configurar na barra de tarefas e selecione Segurança>UTM>Objetos Personalizados.

Clique na guia Lista de padrões MIME e selecione Adicionar.

Na caixa Nome do Padrão MIME, digite exception-avmime2.

Na caixa Valor do padrão MIME, digite video/quicktime-inappropriate e clique em Adicionar.

Procedimento passo a passo

Configure uma lista de padrões de URL (lista de permissões) de URLs ou endereços que serão ignorados pela verificação antivírus. Depois de criar a lista de padrões de URL, você criará uma lista de categorias de URL personalizada e adicionará a lista de padrões a ela.

Como você usa listas de padrões de URL para criar listas de categorias de URL personalizadas, você deve configurar objetos personalizados da lista de padrões de URL antes de configurar listas de categorias de URL personalizadas.

Para configurar uma lista de permissões de padrão de URL:

Clique na guia Configurar na barra de tarefas e selecione Segurança>UTM>Objetos Personalizados.

Clique na guia Lista de Padrões de URL e, em seguida, clique em Adicionar.

Na caixa Nome do padrão de URL, insira urlist2.

Na caixa Valor do Padrão de URL, insira http://example.net. (Você também pode usar o endereço IP do servidor em vez do URL.)

Procedimento passo a passo

Salve sua configuração:

Clique em OK para verificar sua configuração e salvá-la como uma configuração candidata.

Se terminar de configurar o dispositivo, clique em Ações>Confirmar.

Suporte a curinga de padrão de URL — A regra curinga é a seguinte: \*\.[]\?* e você deve preceder todas as URLs curinga com http://. Você pode usar "*" somente se estiver no início da URL e for seguido por um ".". Você só pode usar "?" no final do URL.

Há suporte para a seguinte sintaxe curinga: http://*. example.net, http://www.example.ne?, http://www.example.n??. Não há suporte para a seguinte sintaxe curinga: *.example.net , www.example.ne?, http://*example.net http://*.

Procedimento passo a passo

Para configurar a proteção antivírus usando a CLI, você deve criar seus objetos personalizados na seguinte ordem:

-

Crie a lista de permissões MIME.

[edit security utm] user@host# set custom-objects mime-pattern avmime2 value [video/quicktime image/x-portable-anymap x-world/x-vrml]

Crie a lista de exceções MIME.

[edit security utm] user@host# set custom-objects mime-pattern exception-avmime2 value [video/quicktime-inappropriate]

Configure uma lista de padrões de URL (lista de permissões) de URLs ou endereços que você deseja ignorar. Depois de criar a lista de padrões de URL, você cria uma lista de categorias de URL personalizada e adiciona a lista de padrões a ela. Configure um objeto personalizado de lista de padrões de URL criando o nome da lista e adicionando valores a ele da seguinte maneira. Ao usar listas de padrões de URL para criar listas de categorias de URL personalizadas, você deve configurar objetos personalizados da lista de padrões de URL antes de configurar listas de categorias de URL personalizadas.

[edit security utm] user@host# set custom-objects url-pattern urllist2 value [http://www. example.net 192.168.1.5]

Observação:Suporte a curinga de padrão de URL — A regra curinga é a seguinte: \*\.[]\?* e você deve preceder todas as URLs curinga com http://. Você só pode usar "*" se estiver no início da URL e for seguido por um ".". Você só pode usar "?" no final do URL.

Há suporte para a seguinte sintaxe curinga: http://*. example.net, http://www.example.ne?, http://www.example.n??. Não há suporte para a seguinte sintaxe curinga: *.example.net , www.example.ne?, http://*example.net http://*.

Configure um objeto personalizado da lista de categorias de URL usando a lista de padrões de URL urllist2 que você criou anteriormente:

[edit security utm] user@host# set custom-objects custom-url-category custurl2 value urllist2

Verificação

Verifique a configuração de objetos personalizados do Sophos Antivirus

Finalidade

Para verificar a configuração de objetos personalizados do Sophos Antivirus., insira o show security utm custom-objects comando.

Ação

No modo operacional, insira o show security utm custom-objects comando para verificar a configuração de objetos personalizados do Sophos Antivirus.

Exemplo: Configurando o perfil de recurso do Sophos Antivirus

Este exemplo mostra como configurar um perfil de antivírus Sophos que define os parâmetros que serão usados para verificação de vírus.

Requerimentos

Antes de começar:

Instale uma licença de antivírus Sophos. Consulte o Guia de instalação e atualização.

Configure objetos personalizados para Segurança de conteúdo. Consulte Exemplo: Configuração de objetos personalizados do Sophos Antivirus.

Visão geral

A configuração a seguir define o Sophos como o mecanismo antivírus e define parâmetros, como intervalo de atualização do arquivo de dados, opções de notificação para administradores, opções de fallback e limites de tamanho de arquivo.

O [edit security utm feature-profile] nível de hierarquia está obsoleto no Junos OS Release 18.2R1. Para obter mais informações, consulte Visão geral da Segurança de conteúdo.

Configuração

Tramitação processual

Configuração rápida da GUI

Procedimento passo a passo

O exemplo a seguir mostra como criar um perfil personalizado da Sophos. Se você quiser usar o perfil pré-configurado da Juniper Networks, use o perfil chamado junos-sophos-av-defaults em sua política de Segurança de Conteúdo. Consulte Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus.

Selecione e configure o tipo de mecanismo. Como você está configurando o antivírus Sophos, você configura o sophos-engine:

Procedimento passo a passo

Clique na guia Configurar na barra de tarefas e selecione Segurança>UTM>Anti-Virus.

Clique na guia Opções globais e, em seguida, clique em Sophos.

Clique em OK e confirme suas alterações.

Retorne à tela Opções globais do antivírus como fez na etapa 1 e defina os seguintes parâmetros:

Procedimento passo a passo

Na lista de permissões do MIME, selecione exception-avmime2.

Na lista de permissões de URL, selecione custurl2.

Na caixa Intervalo de atualização de padrão (s), digite 2880.

Na caixa, digite o endereço de e-mail que receberá notificações de atualização do arquivo de dados de e-mail do SophosAdmin. Por exemplo - admin@ example.net.

Na caixa Assunto da mensagem personalizada, digite Sophos Data File Updated.

Clique em OK para verificar sua configuração e salvá-la como uma configuração candidata.

Configure um perfil para o sophos-engine e defina parâmetros.

Procedimento passo a passo

Clique na guia Configurar na barra de tarefas e selecione Segurança>UTM>Anti-Virus. Clique em Adicionar.

Na caixa Adicionar perfil, clique na guia Principal .

Na caixa Nome do perfil, digite sophos-prof1.

Na caixa Tempo limite de gotejamento, digite 180.

Ao habilitar a opção trickling, é importante entender que o trickling pode enviar parte do arquivo para o cliente durante a verificação antivírus. É possível que parte do conteúdo seja recebido pelo cliente e o cliente seja infectado antes que o arquivo seja totalmente verificado.

A verificação de URI está ativada por padrão. Para desativá-lo, desmarque sim na caixa de seleção URI.

Na caixa Limite de tamanho do conteúdo, digite 20000.

Na caixa Tempo limite do mecanismo de varredura, digite 1800.

Defina as configurações de fallback clicando na guia Configurações de fallback . Neste exemplo, todas as opções de fallback são definidas como log e permitir. Clique em Registrar e permitir para os seguintes itens: Ação padrão, Tamanho do conteúdo, Mecanismo não pronto, Tempo limite, Sem recurso, Muitas solicitações.

Configure as opções de notificação clicando na guia Opções de notificação . Você pode configurar notificações para ações de bloqueio de fallback e não bloqueio de fallback e para detecção de vírus.

Procedimento passo a passo

Para definir notificações para configurações de fallback:

Em Tipo de notificação, clique em Protocolo.

Para Notificar remetente de e-mail, clique em sim.

Na caixa Mensagem personalizada, digite Ocorreu uma ação de bloqueio de fallback.

Na caixa Assunto da mensagem personalizada, digite Alerta de fallback de antivírus***.

Para configurar as opções de notificação para detecção de vírus, clique na guia Opções de notificação cont...

Procedimento passo a passo

Para o botão de opção Tipo de notificação, selecione Protocolo.

Para o botão de opção Notificar remetente de email, selecione sim.

Na caixa Mensagem personalizada, digite Vírus foi detectado.

Na caixa Assunto da mensagem personalizada, digite Vírus detectado***.

Clique em OK para verificar sua configuração e salvá-la como uma configuração candidata.

Se terminar de configurar o dispositivo, clique em Ações>Confirmar.

Procedimento passo a passo

Para configurar o perfil de recurso do antivírus Sophos usando a CLI:

O exemplo a seguir mostra como criar um perfil personalizado da Sophos. Se você quiser usar o perfil pré-configurado da Juniper Networks, use o perfil chamado junos-sophos-av-defaults em sua política de Segurança de Conteúdo. Consulte Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus.

Selecione e configure o tipo de mecanismo. Como você está configurando o antivírus Sophos, você configura o sophos-engine.

[edit] user@host# set security utm default-configuration anti-virus type sophos-engine

Comprometa a configuração.

Selecione um intervalo de tempo para atualizar os arquivos de dados. O intervalo padrão de atualização de padrão de antivírus é de 1440 minutos (a cada 24 horas). Você pode optar por deixar esse padrão ou alterá-lo. Você também pode forçar uma atualização manual, se necessário. Para alterar o padrão de a cada 24 horas para a cada 48 horas:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update interval 2880

Configure o dispositivo de rede com os detalhes do servidor proxy para baixar a atualização de padrão de um servidor remoto:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update proxy

Opcionalmente, habilite o mecanismo Sophos para se conectar com segurança a servidores externos por meio de um proxy. Além disso, você pode configurar a autenticação de proxy no perfil de proxy. Ao definir um nome de usuário e uma senha, você pode habilitar o acesso seguro a feeds e serviços externos.

[edit] user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password> user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile

Na maioria das circunstâncias, você não precisará alterar a URL para atualizar o banco de dados padrão. Se você precisar alterar essa opção, use o seguinte comando:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update url http://www.example.net/test-download

Você pode configurar o dispositivo para notificar um administrador especificado quando os arquivos de dados forem atualizados. Esta é uma notificação por email com uma mensagem personalizada e uma linha de assunto personalizada.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update email-notify admin-email admin@example.net custom-message “Sophos antivirus data file was updated” custom-message-subject “AV data file updated”

Configure uma lista de opções de fallback como bloquear, registrar e permitir ou permitir. A configuração padrão é log e permissão. Você pode usar as configurações padrão ou alterá-las.

Configure a ação de tamanho do conteúdo. Neste exemplo, se o tamanho do conteúdo for excedido, a ação executada será bloquear.

Primeiro, crie o perfil chamado sophos-prof1.

[edit security utm feature-profile anti-virus] user@host# set profile sophos-prof1

Configure a opção de fallback do tamanho do conteúdo como bloquear.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options content-size block

Configure a opção de fallback padrão para registrar e permitir.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options default log-and-permit

Configure o log-and-permit se o mecanismo antivírus não estiver pronto.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options engine-not-ready log-and-permit

Configure o log-and-permit se o dispositivo estiver sem recursos.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options out-of-resources log-and-permit

Configure o log-and-permit se ocorrer um tempo limite de verificação de vírus.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options timeout log-and-permit

Configure o log-and-permit se houver muitas solicitações para o mecanismo de vírus manipular.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options too-many-requests log-and-permit

Configure as opções de notificação. Você pode configurar notificações para bloqueio de fallback, ações de não bloqueio de fallback e detecção de vírus.

Nesta etapa, configure uma mensagem personalizada para a ação de bloqueio de fallback e envie uma notificação para ações somente de protocolo para o administrador e o remetente.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set notification-options fallback-block custom-message ***Fallback block action occurred*** custom-message-subject Antivirus Fallback Alert notify-mail-sender type protocol-only allow email administrator-email admin@example.net

Configure uma notificação para detecção de vírus somente de protocolo e envie uma notificação.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host#set notification-options virus-detection type protocol-only notify-mail-sender custom-message-subject ***Virus detected*** custom-message Virus has been detected

Configure os parâmetros de tamanho do conteúdo.

Ao configurar o valor content-size, lembre-se de que, em determinados casos, o tamanho do conteúdo está disponível nos cabeçalhos do protocolo, portanto, o fallback max-content-size é aplicado antes que uma solicitação de verificação seja enviada. No entanto, em muitos casos, o tamanho do conteúdo não é fornecido nos cabeçalhos do protocolo. Nesses casos, o payload TCP é enviado para o scanner antivírus e se acumula até o final do payload. Se a carga acumulada exceder o valor máximo do tamanho do conteúdo, o fallback max-content-size será aplicado. A ação de fallback padrão é log e permit, portanto, talvez você queira alterar essa opção para bloquear, caso em que esse pacote é descartado e uma mensagem de bloqueio é enviada ao cliente.

Neste exemplo, se o tamanho do conteúdo exceder 20 MB, o pacote será descartado.

[edit security utm default-configuration anti-virus] user@host# set scan-options content-size-limit 20000

A verificação de URI está ativada por padrão. Para desativar a verificação de URI:

[edit security utm default-configuration anti-virus] user@host# set scan-options no-uri-check

Defina a configuração de tempo limite para a operação de varredura para 1800 segundos.

[edit security utm default-configuration anti-virus] user@host# set scan-options timeout 1800

Os servidores da Lista Extensível da Sophos contêm o banco de dados de vírus e malware para operações de verificação. Defina o tempo limite de resposta para esses servidores como 3 segundos (o padrão é 2 segundos).

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-timeout 3

Configure a opção de repetição do servidor Sophos Extensible List para 2 tentativas (o padrão é 1).

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-retry 2

Defina a configuração de gotejamento para 180 segundos. Se você usar trickling, também poderá definir parâmetros de tempo limite. O gotejamento se aplica apenas ao HTTP. O gotejamento HTTP é um mecanismo usado para impedir que o cliente ou servidor HTTP atinja o tempo limite durante uma transferência de arquivos ou durante a verificação de antivírus.

Ao ativar a opção trickling, lembre-se de que o trickling pode enviar parte de um arquivo para o cliente durante a verificação antivírus. Portanto, é possível que parte do conteúdo possa ser recebido pelo cliente antes que o arquivo tenha sido totalmente verificado.

[edit security utm default-configuration anti-virus] user@host# set trickling timeout 180

Configure o módulo antivírus para usar listas de bypass MIME e listas de exceções. Você pode usar suas próprias listas de objetos personalizados ou pode usar a lista padrão que acompanha o dispositivo chamada junos-default-bypass-mime. Neste exemplo, você usa as listas que configurou anteriormente.

[edit security utm default-configuration anti-virus] user@host# set mime-whitelist list avmime2 [edit security utm feature-profile anti-virus] user@host# set mime-whitelist list exception-avmime2

Configure o módulo antivírus para usar listas de desvio de URL. Se você estiver usando uma lista de permissões de URL, essa será uma categoria de URL personalizada que você configurou anteriormente como um objeto personalizado. As listas de permissões de URL são válidas apenas para tráfego HTTP. Neste exemplo, você usa as listas configuradas anteriormente.

[edit security utm default-configuration anti-virus] user@host# set url-whitelist custurl2

Verificação

Obtenção de informações sobre o status atual do antivírus

Finalidade

Ação

Do modo operacional, digite o show security utm anti-virus status comando para visualizar o status do antivírus.

user@host>show security utm anti-virus status

Significado

Data de expiração da chave do antivírus — A data de expiração da chave de licença.

Servidor de atualização — URL para o servidor de atualização do arquivo de dados.

Intervalo — O período de tempo, em minutos, em que o dispositivo atualizará o arquivo de dados do servidor de atualização.

Status de atualização do padrão — Quando o arquivo de dados será atualizado em seguida, exibido em minutos.

Último resultado — Resultado da última atualização. Se você já tiver a versão mais recente, isso exibirá

already have latest database.

Versão da assinatura do antivírus — Versão do arquivo de dados atual.

Tipo de mecanismo de verificação — O tipo de mecanismo antivírus que está em execução no momento.

Informações do mecanismo de varredura — Resultado da última ação que ocorreu com o mecanismo de varredura atual.

Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus

Este exemplo mostra como criar uma política de Segurança de Conteúdo para o antivírus Sophos.

Requerimentos

Antes de criar a política de Segurança de conteúdo, crie objetos personalizados e o perfil de recurso da Sophos.

-

Configure objetos personalizados de Segurança de conteúdo e listas MIME. Consulte Exemplo: Configuração de objetos personalizados do Sophos Antivirus.

Configure o perfil de recursos do antivírus Sophos. Consulte Exemplo: Configurando o perfil de recursos do Sophos Antivirus.

Visão geral

Depois de criar um perfil de recurso antivírus, configure uma política de Segurança de conteúdo para um protocolo de verificação antivírus e anexe essa política a um perfil de recurso. Neste exemplo, o HTTP será verificado em busca de vírus, conforme indicado pela http-profile instrução. Você também pode verificar outros protocolos criando perfis diferentes ou adicionando outros protocolos ao perfil, como: imap-profile, pop3-profile e smtp-profile.

Configuração

Tramitação processual

Configuração rápida da GUI

Procedimento passo a passo

Para configurar uma política de Segurança de Conteúdo para o antivírus Sophos:

Clique na guia Configurar na barra de tarefas e selecione Segurança>Política>UTM Políticas. Em seguida, clique em Adicionar.

Clique na guia Principal . Na caixa Nome da política, digite utmp3.

Clique na guia Perfis de antivírus . Na lista de perfis HTTP, selecione sophos-prof1.

Clique em OK para verificar sua configuração e salvá-la como uma configuração candidata.

Se terminar de configurar o dispositivo, selecione Ações>Confirmar.

Procedimento passo a passo

Para configurar uma política de Segurança de Conteúdo para o antivírus Sophos:

-

Vá para a hierarquia Editar segurança de Segurança de conteúdo.

[edit] user@host# edit security utm

-

Crie a política de Segurança de conteúdo utmp3 e anexe-a ao perfil http sophos-prof1. Você pode usar as configurações padrão do perfil de recursos da Sophos substituindo sophos-prof1 na instrução acima por junos-sophos-av-defaults.

[edit security utm] user@host# set utm-policy utmp3 anti-virus http-profile sophos-prof1

Verificação

Verificar a configuração da política de Segurança de conteúdo

Finalidade

Para verificar a configuração da política de Segurança de Conteúdo.

Ação

No modo operacional, insira o show security utm utm-policy utmp3 comando.

Exemplo: Configuração de políticas de Segurança do Sophos Antivirus Firewall

Este exemplo mostra como criar uma política de segurança para o antivírus Sophos.

Requerimentos

Antes de criar a política de segurança, crie objetos personalizados, o perfil de recursos da Sophos e a política de Segurança de conteúdo.

-

Configure objetos personalizados de Segurança de conteúdo e listas MIME. Consulte Exemplo: Configuração de objetos personalizados do Sophos Antivirus.

Configure o perfil de recursos do antivírus Sophos. Consulte Exemplo: Configurando o perfil de recursos do Sophos Antivirus.

-

Configure uma política de Segurança de conteúdo. Consulte Exemplo: Configuração de políticas de Segurança de conteúdo do Sophos Antivirus.

Visão geral

Crie uma política de segurança de firewall que fará com que o tráfego da zona não confiável para a zona confiável seja verificado pelo antivírus Sophos usando as configurações de perfil de recurso definidas em Exemplo: Configurando o perfil de recurso do Sophos Antivirus. Como a configuração do aplicativo de correspondência é definida como any, todos os tipos de aplicativos serão verificados.

Configuração

Tramitação processual

Configuração rápida da GUI

Procedimento passo a passo

Para configurar uma política de segurança para o antivírus Sophos:

Configure a política não confiável para confiar para corresponder a qualquer endereço de origem ou endereço de destino e selecione os aplicativos a serem verificados para

any.Procedimento passo a passo

Clique na guia Configurar na barra de tarefas e selecione Segurança>Políticas>Políticas de FW. Em seguida, selecione Adicionar.

Na caixa Nome da Política, digite p3.

Na caixa Ação de Política, selecione permitir.

Na lista Da Zona, selecione não confiável.

Na lista Para Zona, selecione confiança.

Nas caixas Endereço de Origem e Endereço de Destino, certifique-se de que Correspondente esteja definido como qualquer.

Nas caixas Aplicativos, selecione qualquer um na lista Aplicativos/Conjuntos e mova-o para a lista Correspondente.

-

Anexe a política de Segurança de conteúdo chamada utmp3 à política de segurança do firewall. Isso fará com que o tráfego correspondente seja verificado pelo recurso antivírus Sophos.

Procedimento passo a passo

-

Na caixa Editar Política, clique na guia Serviços de Aplicativos .

-

Na lista Política de Segurança de Conteúdo, selecione utmp3.

-

Clique em OK para verificar sua configuração e salvá-la como uma configuração candidata.

Se você tiver terminado de configurar o dispositivo, selecione Ações>Confirmar.

Procedimento passo a passo

Para configurar uma política de segurança para o antivírus Sophos:

Configure a política untrust to trust para corresponder a qualquer endereço de origem.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match source-address any

Configure a política untrust to trust para corresponder a qualquer endereço de destino.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match destination-address any

Configure a política não confiável para confiar para corresponder a qualquer tipo de aplicativo.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match application any

-

Anexe a política de Segurança de conteúdo chamada utmp3 à política de segurança do firewall. Isso fará com que o tráfego correspondente seja verificado pelo recurso antivírus Sophos.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 then permit application-services utm-policy utmp3

Verificação

Para verificar a configuração, insira o show security policies comando.

Verificar a Configuração da Política de Segurança

Finalidade

Para verificar a configuração da política de segurança, insira o show security policies comando.

Ação

No modo operacional, insira o show security policies comando.

Exemplo: Configurar o Sophos Antivirus Live Protection versão 2.0

Use este exemplo de configuração para configurar e verificar o Sophos Antivirus Live Protection versão 2.0 em seu dispositivo. O antivírus Sophos é uma solução antivírus na nuvem. O banco de dados de padrões de vírus e malware nos servidores externos mantidos pelos servidores da Sophos (Lista Extensível da Sophos) isolam e protegem seu dispositivo. A partir do Junos OS versão 23.1R1, a segurança de conteúdo oferece suporte ao Sophos Antivirus Live Protection versão 2.0. A nova versão do antivírus usa o protocolo HTTPS para se comunicar entre o firewall da Série SRX e o servidor Sophos.

| Pontuação de legibilidade |

|

| Tempo de leitura |

Menos de 15 minutos. |

| Tempo de configuração |

Menos de uma hora. |

- Pré-requisitos de exemplo

- Antes de começar

- Visão geral funcional

- Visão geral da topologia

- Ilustração de topologia

- Configuração passo a passo no dispositivo em teste (DUT)

- Verificação

- Apêndice 1: Definir comandos em todos os dispositivos

- Apêndice 2: Mostrar saída de configuração no DUT

Pré-requisitos de exemplo

| Requisitos de hardware | Firewall da Série SRX e Firewall virtual vSRX |

| Requisitos de software | Junos OS versão 23.1R1 ou posterior |

| Requisitos de licenciamento | Licença do Sophos Antivirus Live Protection versão 2.0 Use o |

Antes de começar

| Benefícios |

O banco de dados de padrões de vírus e malware nos servidores externos mantidos pelos servidores da Sophos (Lista Extensível da Sophos) isolam e protegem seu dispositivo. Fornece conexão segura baseada em HTTPS entre o firewall da Série SRX e o servidor Sophos. |

| Recursos úteis: |

|

| Saiba mais |

|

| Experiência prática |

|

| Saiba Mais |

|

Visão geral funcional

A Tabela 2 fornece um resumo rápido dos componentes de configuração implementados neste exemplo.

| Perfis |

|

| Perfil de iniciação | A configuração do servidor Sophos no firewall da Série SRX inclui o perfil de iniciação SSL ( O perfil de iniciação é obrigatório para permitir que o firewall da Série SRX inicie uma sessão HTTPS com o servidor Sophos para verificar os pacotes. O perfil de iniciação SSL também criptografa e descriptografa pacotes de e para o servidor Sophos. |

| Perfil de proxy | O perfil de proxy SSL, |

| Perfil do recurso |

O perfil de recurso, Você pode ter mais de um perfil de recurso para diferentes políticas de segurança de conteúdo. |

| Políticas |

|

| Política de segurança de conteúdo |

A política content_security_p1de segurança de conteúdo , define os protocolos antivírus (HTTP, FTP, SMTP, POP3 e IMAP) e anexa essa política a um perfil de recurso de segurança, |

| Políticas de Segurança |

Duas políticas de segurança ( Anexamos a |

| Zonas de Segurança |

|

|

|

Segmento de rede na zona do host (Cliente). |

|

|

Segmento de rede na zona do servidor de destino (serviço Web). |

|

|

Segmento de rede através do qual o firewall da Série SRX interage com o servidor Sophos. |

| Protocolos |

|

| HTTPS |

As sessões HTTPS são estabelecidas entre o cliente e o servidor Web, o firewall da Série SRX e o servidor Sophos. |

| Tarefas de verificação primária |

|

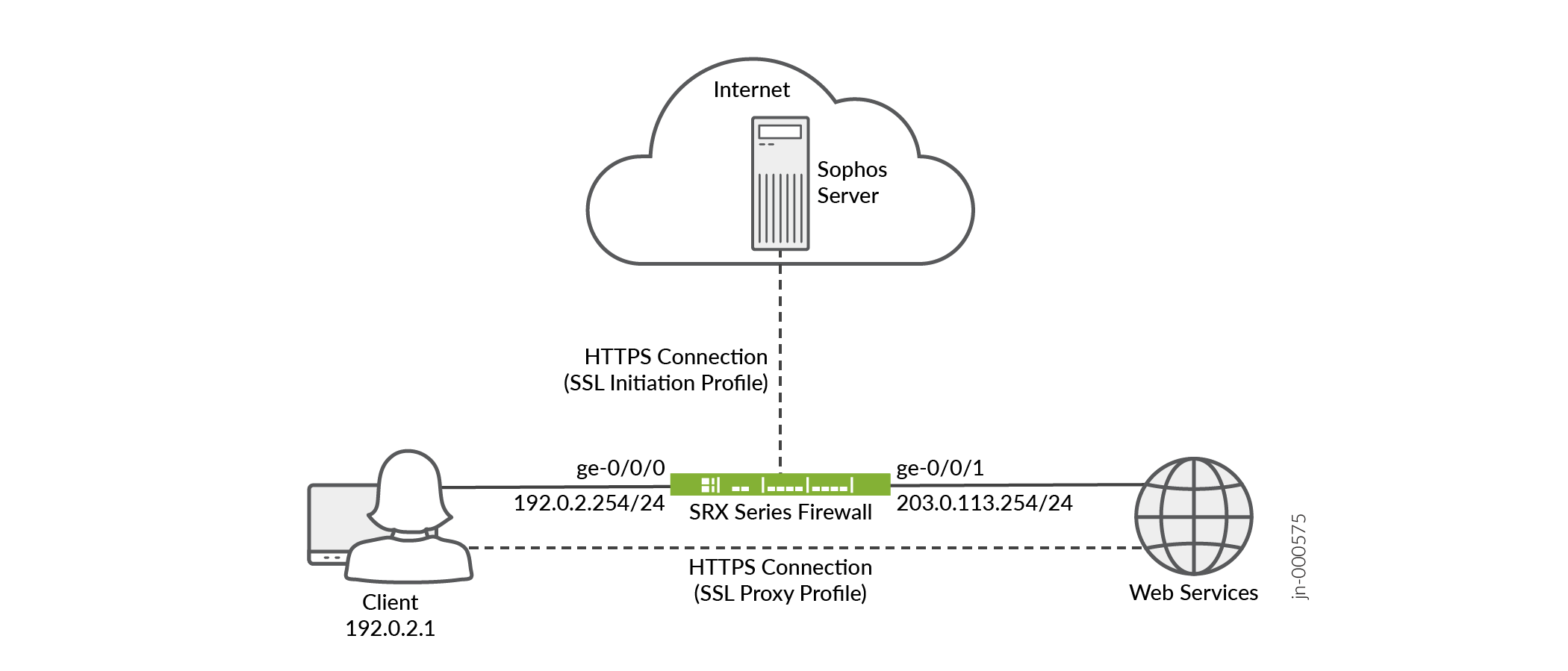

Visão geral da topologia

Neste exemplo, o cliente inicia uma solicitação ao serviço Web através do firewall da Série SRX. Quando o firewall da Série SRX recebe a solicitação, ele entra em contato com o servidor Sophos para verificar a autenticidade do serviço Web. O antivírus Sophos versão 2.0 usa conexão HTTPS para a comunicação do firewall da Série SRX com o servidor Sophos. Com base na resposta recebida do servidor Sophos, o firewall da série SRX permite ou bloqueia o tráfego conforme definido na política de segurança de conteúdo.

| Função | defunção de componentes de topologia | |

|---|---|---|

| Cliente | Serviço Web de solicitações | Inicia a sessão HTTPS com o servidor Web através do firewall da Série SRX. |

| Firewall da Série SRX | Firewall da Juniper Network | Inicia a sessão HTTPS com o servidor antivírus Sophos. Ele também criptografa e descriptografa os pacotes para o cliente. |

| Servidor Sophos | Servidor antivírus | Autentica o conteúdo recebido do firewall da Série SRX. |

| Servidor Web | Provedor de serviços da Web | Responde à solicitação do cliente. |

Ilustração de topologia

do Sophos Antivirus Live Protection

do Sophos Antivirus Live Protection

Configuração passo a passo no dispositivo em teste (DUT)

Para obter exemplos completos de configurações no DUT, consulte:

-

Configure as interfaces do dispositivo.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 192.0.2.254/24 user@host# set ge-0/0/1 unit 0 family inet address 203.0.113.254/24 -

Habilite o antivírus Sophos no dispositivo. Configure o modo de encaminhamento e o tipo de tráfego que o antivírus Sophos deve verificar.

[edit security] user@host# set utm default-configuration anti-virus type sophos-engine user@host# set utm default-configuration anti-virus forwarding-mode inline-tap user@host# set utm default-configuration anti-virus scan-options no-uri-check -

Defina um perfil de iniciação SSL para adicionar à configuração do servidor Sophos no firewall da Série SRX.

[edit services] user@host# set ssl initiation profile ssl_init_prof client-certificate content_security_cert user@host# set ssl initiation profile ssl_init_prof actions ignore-server-auth-failure -

Inclua o perfil de iniciação SSL na configuração do servidor Sophos. Essa configuração é obrigatória para permitir que o firewall da Série SRX inicie uma sessão HTTPS com o servidor Sophos para verificar os pacotes. O perfil de iniciação também criptografa e descriptografa pacotes de e para o servidor Sophos.

[edit security] user@host# set utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof -

Defina um perfil de proxy SSL para aplicar às políticas de segurança. O perfil de proxy SLL permite que o firewall da Série SRX descriptografe os pacotes para processamento adicional de aplicativos.

[edit services] user@host# set ssl proxy profile ssl_pr1 root-ca content_security_cert user@host# set ssl proxy profile ssl_pr1 actions ignore-server-auth-failure -

Defina o perfil de recurso para indicar o tipo de tráfego que o antivírus Sophos deve verificar anexando o perfil às políticas de segurança de conteúdo. Você pode definir mais de um perfil de recurso para diferentes políticas de segurança de conteúdo.

[edit security] user@host# set utm feature-profile anti-virus profile content_security_sav_fp -

Defina zonas de segurança.

[edit security zones] user@host# set security-zone untrust description untrust user@host# set security-zone untrust host-inbound-traffic system-services all user@host# set security-zone untrust host-inbound-traffic protocols all user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone trust description trust user@host# set security-zone trust host-inbound-traffic system-services all user@host# set security-zone trust host-inbound-traffic protocols all user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone internet description internet -

Defina uma política de segurança de conteúdo e anexe um perfil de recurso a ela para indicar o tipo de tráfego que o servidor Sophos deve verificar.

[edit security utm] user@host# set utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp -

Defina políticas de segurança e configure critérios de correspondência a serem aplicados ao tráfego entre as diferentes zonas de segurança.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone trust policy p1 match destination-address any user@host# set from-zone trust to-zone trust policy p1 match application any user@host# set from-zone trust to-zone trust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 user@host# set from-zone trust to-zone trust policy p1 then permit application-services utm-policy content_security_p1 user@host# set from-zone trust to-zone trust policy trust_to_internet match source-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match destination-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match application any user@host# set from-zone trust to-zone trust policy trust_to_internet then permit user@host# set default-policy permit-all

Verificação

Forneça uma lista de comandos show usados para verificar o recurso neste exemplo.

| Tarefa de verificação de | comando |

|---|---|

| mostrar status do antivírus utm de segurança | Exibe o tipo e o status do antivírus instalado em seu dispositivo. |

| mostrar estatísticas de antivírus utm de segurança | Exibe as estatísticas de desempenho do antivírus em seu dispositivo. |

- Verificação de tipo de mecanismo de verificação de antivírus

- Verificação de desempenho do mecanismo de verificação de antivírus

Verificação de tipo de mecanismo de verificação de antivírus

Finalidade

Verifique o tipo de mecanismo de verificação antivírus instalado em seu dispositivo.

Ação

Do modo operacional, entre no show security utm anti-virus status para view o status do antivírus instalado.

user@host> show security utm anti-virus status

UTM anti-virus status:

Anti-virus key expire date: 2024-02-23 16:00:00

Forwarding-mode: continuous delivery

Scan engine type: sophos-engine

Scan engine information: running

Significado

A saída de exemplo confirma que o antivírus Sophos está disponível em seu dispositivo.

Verificação de desempenho do mecanismo de verificação de antivírus

Finalidade

Verifique o desempenho do mecanismo de verificação antivírus em seu dispositivo.

Ação

Do modo operacional, entre no show security utm anti-virus statistics para view as estatísticas de desempenho do antivírus em seu dispositivo.

user@host> show security utm anti-virus statistics

UTM Anti Virus statistics:

Intelligent-prescreening passed: 0

MIME-whitelist passed: 0

URL-whitelist passed: 0

Session abort: 0

Scan Request:

Total Clean Threat-found Fallback

2 1 1 0

Fallback:

Log-and-Permit Block Permit

Engine not ready: 0 0 0

Out of resources: 0 0 0

Timeout: 0 0 0

Maximum content size: 0 0 0

Too many requests: 0 0 0

Decompress error: 0 0 0

Others: 0 0 0

Significado

O valor de saída Threat-found de exemplo mostra que o antivírus detectou 1 ameaça. Os outros valores de estatísticas são seguros.

Apêndice 1: Definir comandos em todos os dispositivos

Defina a saída do comando em todos os dispositivos.

set security utm default-configuration anti-virus type sophos-engine set security utm default-configuration anti-virus forwarding-mode inline-tap set security utm default-configuration anti-virus scan-options no-uri-check set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof set security utm feature-profile anti-virus profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp set security zones security-zone untrust description untrust set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust description trust set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone internet description internet set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 set security policies from-zone trust to-zone untrust policy p1 then permit application-services utm-policy content_security_p1 set security policies from-zone trust to-zone internet policy trust_to_internet match source-address any set security policies from-zone trust to-zone internet policy trust_to_internet match destination-address any set security policies from-zone trust to-zone internet policy trust_to_internet match application any set security policies from-zone trust to-zone internet policy trust_to_internet then permit set security policies default-policy permit-all set services ssl initiation profile ssl_init_prof client-certificate content_security-cert set services ssl initiation profile ssl_init_prof actions ignore-server-auth-failure set services ssl proxy profile ssl_pr1 root-ca content_security-cert set services ssl proxy profile ssl_pr1 actions ignore-server-auth-failure

Apêndice 2: Mostrar saída de configuração no DUT

Show no DUT.

No modo de configuração, confirme sua configuração inserindo os comandos , show interfaces, , show security policiesshow security zones, e show services ssl .show security utm Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

user@host# show security utm

default-configuration {

anti-virus {

type sophos-engine;

forwarding-mode {

inline-tap;

}

scan-options {

no-uri-check;

}

sophos-engine {

server {

ssl-profile ssl_init_prof;

}

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-sophos-av-defaults;

}

}

utm-policy content_security_p1 {

anti-virus {

http-profile content_security_sav_fp;

ftp {

upload-profile content_security_sav_fp;

download-profile content_security_sav_fp;

}

smtp-profile content_security_sav_fp;

pop3-profile content_security_sav_fp;

imap-profile content_security_sav_fp;

}

}

user@host# show show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.254/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 203.0.113.254/24;

}

}

}

user@host# show security zones

security-zone untrust {

description untrust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

description trust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone internet {

description internet;

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl_pr1;

}

utm-policy content_security_p1;

}

}

}

}

}

from-zone trust to-zone internet {

policy trust_to_internet {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@host# show services ssl

initiation {

profile ssl_init_prof {

client-certificate content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

proxy {

profile ssl_pr1 {

root-ca content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

Configurar grupos de reputação de arquivos do Sophos Antivirus

O antivírus Sophos classifica o tráfego de entrada em quatro grupos de reputação de arquivos, que permitem controlar o tráfego e fornecer mais controle sobre a segurança. A Tabela 3 lista os quatro grupos de reputação de arquivos.

| Grupo de reputação de arquivos |

Valor da reputação do arquivo |

Ação de reputação de arquivo |

|---|---|---|

| Malwares |

≤19 |

Bloco |

| Aplicativos Potencialmente Indesejados |

20 a 29 |

Você pode configurar para permitir, registrar e permitir ou bloquear o tráfego conforme sua necessidade. |

| Desconhecido |

30 a 69 |

Você pode configurar para permitir, registrar e permitir ou bloquear o tráfego conforme sua necessidade. |

| Conhecido bom/limpo |

≥70 |

Permitir |

Para configurar a ação de reputação de arquivos, use os seguintes comandos:

-

Configure a ação de reputação de arquivo para tráfego de aplicativos potencialmente indesejados:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action potentially-unwanted-applications (block | log-and-permit | permit)

-

Configure a ação de reputação de arquivo para tráfego desconhecido:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action unknown (block | log-and-permit | permit)

Você pode visualizar o status da ação de reputação de arquivos usando o comando show security utm anti-virus statistics .

Veja também

Configurar o Sophos Antivirus Live Protection versão 2.0 com proxy da Web

Você pode usar um servidor proxy para estabelecer uma conexão segura entre seu dispositivo de segurança e o servidor Sophos. Quando você configura um servidor proxy, seu dispositivo estabelece uma conexão com o servidor proxy e, em seguida, o servidor proxy inicia uma nova conexão com o servidor Sophos.

Para configurar o servidor proxy:

-

Crie um perfil de iniciação SSL, consulte perfil (Iniciação SSL).

-

Anexe o perfil de iniciação SSL à configuração padrão da Sophos:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl-profile-name

-

Configure o perfil de proxy:

[edit] user@host# set services proxy profile proxy-profile-name protocol http host host-name user@host# set services proxy profile proxy-profile-name protocol http port port-number

-

Anexe o perfil do proxy da Web à configuração padrão da Sophos:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile-name

Você pode visualizar o status do servidor proxy usando o comando show security utm anti-virus status .

Veja também

Gerenciando arquivos de dados do Sophos Antivirus

Antes de começar:

Instale uma licença de antivírus Sophos. Consulte o Installation and Upgrade Guide.

Configure o Sophos como o recurso antivírus para o dispositivo. Consulte Exemplo: Configurando o perfil de recursos do Sophos Antivirus. Para definir o tipo de mecanismo antivírus, execute a

set security utm feature-profile anti-virus type sophos-engineinstrução.

Neste exemplo, você configura o dispositivo de segurança para atualizar os arquivos de dados automaticamente a cada 4320 minutos (a cada 3 dias). O intervalo de atualização do arquivo de dados padrão é de 1440 minutos (a cada 24 horas).

Para atualizar automaticamente os arquivos de dados do Sophos:

[edit security utm feature-profile anti-virus] user@host# set sophos-engine pattern-update interval 4320

Os comandos a seguir são executados no modo operacional da CLI.

Para atualizar manualmente os arquivos de dados:

user@host> request security utm anti-virus sophos-engine pattern-update

Para recarregar manualmente os arquivos de dados:

user@host> request security utm anti-virus sophos-engine pattern-reload

Para excluir manualmente os arquivos de dados:

user@host> request security utm anti-virus sophos-engine pattern-delete

Para verificar o status do antivírus, que também mostra a versão dos arquivos de dados:

user@host> show security utm anti-virus status

Para verificar o status do servidor proxy:

user@host> show security utm anti-virus status

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.