Inscreva-se em um certificado

Saiba mais sobre como se inscrever e gerenciar vários certificados PKI.

A CA emite certificados digitais, o que ajuda a estabelecer uma conexão segura entre dois endpoints por validação de certificados. Os tópicos a seguir descrevem como configurar certificados de CA on-line ou locais usando SCEP.

Inscreva certificados digitais on-line: visão geral da configuração

Você pode usar CMPv2 ou SCEP para inscrever certificados digitais. Para inscrever um certificado on-line:

Gere um keypair no dispositivo. Veja certificados digitais auto-assinados.

Crie um perfil ou perfis de CA que contenham informações específicas para um CA. Veja exemplo: configure um perfil de CA.

Somente para SCEP, inscreva-se no certificado CA. Consulte a inscrição de um certificado de CA on-line usando o SCEP.

Inscreva-se o certificado local da CA cujo certificado de CA você já carregou anteriormente. Veja exemplo: inscreva um certificado local on-line usando o SCEP.

Configure o reencamamento automático. Veja exemplo: usar o SCEP para renovar automaticamente um certificado local.

Inscrição de certificados

- Inscrição em certificados on-line de CA

- Solicitações de certificados locais

- Inscrição em certificados CMPv2 e SCEP

- Exemplo: gere manualmente um CSR para o certificado local

- Exemplo: Carregue manualmente ca e certificados locais

- Configure o proxy de encaminhamento de PKI e SSL para autenticar usuários

- Configure certificados digitais para interfaces de serviços adaptativos

Inscrição em certificados on-line de CA

Com o SCEP, você pode configurar seu dispositivo Juniper Networks para obter um certificado de CA on-line e iniciar a inscrição on-line para o ID do certificado especificado. A chave pública da CA verifica certificados de pares remotos.

Solicitações de certificados locais

Ao criar uma solicitação de certificado local, o dispositivo gera um certificado EE no formato PKCS 10 a partir de um keypair que você gerou anteriormente usando o mesmo ID do certificado.

Um nome de assunto está associado à solicitação de certificado local na forma de nome comum (CN), unidade organizacional (OU), nome da organização (O), localidade (L), estado (ST), país (C) e componente de domínio (DC). Além disso, um SAN está associado na forma a seguir:

-

Endereço IP

-

Endereço de e-mail

-

FQDN

Especifique o nome do assunto no formato DN entre aspas, incluindo o componente de domínio (DC), nome comum (CN), número de série (SN), nome da unidade organizacional (OU), nome da organização (O), localidade (L), estado (ST) e país (C).

Alguns CAs não oferecem suporte a um endereço de e-mail como nome de domínio em um certificado. Se você não incluir um endereço de e-mail na solicitação de certificado local, não poderá usar um endereço de e-mail como ID IKE local quando configurar o dispositivo como um peer dinâmico. Em vez disso, você pode usar um FQDN (se estiver no certificado local), ou deixar o campo de ID local vazio. Se você não especificar uma ID local para um peer dinâmico, insira o hostname.domain-name peer no dispositivo na outra extremidade do túnel IPsec no campo de ID peer.

Inscrição em certificados CMPv2 e SCEP

Com base no seu ambiente de implantação, você pode usar CMPv2 ou SCEP para a inscrição on-line de certificados. Este tópico descreve algumas das diferenças básicas entre os dois protocolos.

A Tabela 1 descreve as diferenças entre os protocolos de inscrição de certificados CMPv2 e SCEP.

Atributo |

CMPv2 |

SCEP |

|---|---|---|

Tipos de certificados suportados: |

DSA, ECDSA e RSA |

Apenas RSA |

Padrões suportados |

RFCs 4210 e 4211 |

Rascunho do Ietf |

A inscrição de certificados, solicitações de reencamamento e respostas diferem entre CMPv2 e SCEP. Com o CMPv2, nenhum comando separado para inscrever certificados de CA. Com o SCEP, você inscreve certificados de CA com o request security pki ca-certificate enroll comando e especifique o perfil da CA. Um perfil de CA deve ser configurado com CMPv2 ou SCEP.

Exemplo: gere manualmente um CSR para o certificado local

Este exemplo mostra como gerar um CSR manualmente.

Requisitos

Gere uma chave pública e privada. Veja certificados digitais auto-assinados.

Visão geral

Neste exemplo, você gera uma solicitação de certificado usando o ID de certificado de um keypair público-privado que você já gerou (ca-ipsec). Em seguida, você especifica o nome de domínio (example.net) e o nome comum associado (abc). A solicitação do certificado é exibida no formato PEM.

Você copia a solicitação de certificado gerado e cola-o no campo apropriado no site da CA para obter um certificado local (consulte a documentação do servidor ca para determinar onde colar a solicitação do certificado.) Quando o conteúdo PKCS 10 é exibido, o hash MD5 e o hash SHA-1 do arquivo PKCS nº 10 também são exibidos.

Configuração

Procedimento

Procedimento passo a passo

Para gerar um certificado local manualmente:

-

Especifique a ID do certificado, o nome do domínio e o nome comum.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Verificação

Para ver o CSR, entre no show security pki certificate-request detail comando.

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Exemplo: Carregue manualmente ca e certificados locais

Este exemplo mostra como carregar o CA e os certificados locais manualmente.

Requisitos

Antes de começar:

-

Gere um keypair público-privado. Veja certificados digitais auto-assinados.

-

Crie um perfil de CA. Consulte a Autoridade de Certificados

O perfil ca só é necessário para o certificado ca e não para o certificado local.

-

Gere uma solicitação de certificado. Veja exemplo: Gere manualmente um CSR para o certificado local e envie-o para o servidor CA.

Visão geral

Neste exemplo, você baixa os certificados local.cert e ca.cert e salva os certificados no /var/tmp/directory no dispositivo.

Depois de baixar certificados de um CA, você transfere certificados para o dispositivo (por exemplo, usando FTP).

Em seguida, você pode carregar os seguintes arquivos de certificado em um dispositivo que executa o Junos OS:

Um certificado local ou EE que identifica seu dispositivo local. Este certificado é sua chave pública.

Um certificado ca que contém a chave pública da CA.

Um CRL que lista quaisquer certificados revogados pela CA.

Você pode carregar vários certificados EE no dispositivo.

Configuração

Procedimento

Procedimento passo a passo

Para carregar os arquivos de certificado em um dispositivo:

Carregue o certificado local.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Carregue o certificado ca.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Examine a impressão digital do certificado ca; se for correto para este certificado ca, selecione sim para aceitar.

Verificação

Para verificar os certificados carregados corretamente, insira os comandos e show security pki ca-certificate entre show security pki local-certificate no modo operacional.

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Configure o proxy de encaminhamento de PKI e SSL para autenticar usuários

Usuários que não são domínio podem configurar o PKI para validar a integridade, confidencialidade e autenticidade do tráfego. O PKI inclui certificados digitais emitidos pelo CA, validade e datas de validade do certificado, detalhes sobre o proprietário e emissor do certificado e políticas de segurança.

Para qualquer usuário não-domínio ou usuário de domínio em uma máquina não-domínio, o administrador especifica um portal cativo para forçar o usuário a realizar autenticação de firewall (se o firewall suportar portal cativo para o tipo de tráfego). Depois que o usuário digita um nome e senha e passa pela autenticação do firewall, o dispositivo recebe informações de usuário ou grupo de autenticação de firewall e pode aplicar a política de firewall do usuário para controlar o usuário de acordo. Além do portal cativo, se o endereço IP ou as informações do usuário não estiverem disponíveis no log de eventos, o usuário pode novamente fazer login no PC Windows para gerar uma entrada de log de eventos. Em seguida, o sistema gera a entrada de autenticação do usuário de acordo.

Para permitir que o dispositivo autenticar os usuários por meio de HTTPs, os usuários devem configurar e habilitar o proxy de encaminhamento SSL. Você precisa gerar um certificado local, adicionar um perfil de terminação SSL, adicionar um perfil de proxy SSL e fazer referência ao perfil de proxy SSL na política de segurança. Se o proxy de encaminhamento SSL não estiver habilitado, o firewall não pode autenticar usuários que estão usando HTTPS, mas para usuários que estão usando HTTP, FPT e Telnet, a autenticação pode ser realizada como esperado.

Para gerar PKI e habilitar o proxy de encaminhamento SSL:

Gere um keypair PKI público-privado para um certificado digital local.

user@host# request security pki generate-key-pair certificate-id ssl-inspect-ca size 2048 type rsa

Gere manualmente um certificado autoassinado para a determinada DN.

user@host# request security pki local-certificate generate-self-signed certificate-id ssl-inspect-ca domain-name www.mycompany.net subject "CN=www.mycompany.com,OU=IT,O=MY COMPANY,L=Sunnyvale,ST=CA,C=US" email security-admin@mycompany.net

Definir o perfil de acesso a ser usado para serviços de rescisão de SSL.

user@host# set services ssl termination profile for_userfw server-certificate ssl-inspect-ca

Configure o certificado carregado como root-ca no perfil de proxy SSL.

user@host# set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

Especifique a opção

ignore-server-auth-failurese você não quiser importar toda a lista de CA e não quiser sessões perdidas.user@host# set services ssl proxy profile ssl-inspect-profile actions ignore-server-auth-failure

Adicione um perfil de terminação SSL às políticas de segurança.

user@host# set security policies from-zone untrust to-zone trust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile for_userfw

Confirmar a configuração.

user@hot# commit

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a seção de comportamento de serviços de terminação SSL específicos da plataforma para obter notas relacionadas à sua plataforma.

Configure certificados digitais para interfaces de serviços adaptativos

Uma implementação de certificado digital usa o PKI, o que exige que você gere um papel-chave que consista em uma chave pública e uma chave privada. As chaves são criadas com um gerador de números aleatórios e são usadas para criptografar e descriptografar dados. Em redes que não usam certificados digitais, um dispositivo habilitado para IPsec criptografa dados com a chave privada e os pares IPsec descriptografam os dados com a chave pública.

Com certificados digitais, o processo de compartilhamento chave requer um nível adicional de complexidade. Primeiro, você e seus pares IPsec solicitam que um CA envie um certificado de CA que contenha a chave pública da CA. Em seguida, você solicita à CA que lhe atribua um certificado digital local que contenha a chave pública e algumas informações adicionais. Quando a CA processa sua solicitação, ela assina seu certificado local com a chave privada da CA. Em seguida, você instala o certificado ca e o certificado local em seu roteador e carrega a CA em dispositivos remotos antes que você possa estabelecer túneis IPsec com seus pares.

Para certificados digitais, o Junos OS oferece suporte a VeriSign, Coax, Cisco Systems e Microsoft Windows CAs para os PICs de serviços adaptativos (AS) e multisserviços.

As tarefas a seguir permitem que você implemente certificados digitais.

- Configure as propriedades da autoridade de certificados

- Configure a lista de revogação de certificados

- Gerencie certificados digitais

- Configure o autoenrollamento de um certificado de roteador

Configure as propriedades da autoridade de certificados

A CA é uma organização de terceiros confiável que cria, inscreve, valida e revoga certificados digitais.

Para configurar um CA e suas propriedades para OS e PICs multisserviços, inclua as seguintes declarações no [edit security pki] nível de hierarquia:

[edit security pki] ca-profile ca-profile-name { ca-identity ca-identity; enrollment { url url-name; retry number-of-attempts; retry-interval seconds; } }

As tarefas para configurar as propriedades da CA são:

- Especifique o nome do perfil da CA

- Especifique uma URL de inscrição

- Especifique as propriedades de inscrição

Especifique o nome do perfil da CA

O perfil ca contém o nome e URL do CA ou RA, bem como algumas configurações de temporizantes de nova tentativa. Os certificados de CA emitidos pelaLace, VeriSign, Cisco Systems e Microsoft são compatíveis.

Para especificar o nome do perfil da CA, inclua no ca-profile statement nível de [edit security pki] segurança:

[edit security pki] ca-profile ca-profile-name;

Você também precisa especificar o nome da identidade ca usada na solicitação do certificado. Esse nome normalmente é o nome de domínio. Para especificar o nome da identidade ca, inclua a ca-identity declaração no [edit security pki ca-profile ca-profile-name] nível:

[edit security pki ca-profile ca-profile-name]

ca-identity ca-identity;

Especifique uma URL de inscrição

Você especifica o local da CA onde seu roteador deve enviar as solicitações de inscrição de certificados baseadas em SCEP. Para especificar a localização do CA nomeando a URL ca, inclua a url declaração no nível de [edit security pki enrollment] hierarquia:

[edit security pki ca-profile ca-profile-name enrollment]

url url-name;

url-name é a localização da CA. O formato é http://CA_name, onde CA_name está o nome de DNS de host ca ou endereço IP.

Especifique as propriedades de inscrição

Você pode especificar o número de vezes em que um roteador será reencaída uma solicitação de certificado e o tempo, em segundos, o roteador deve aguardar entre as tentativas de inscrição.

Por padrão, o número de retries de inscrição é definido para 0, um número infinito de retries. Para especificar quantas vezes um roteador será re-enviado uma solicitação de certificado, inclua a retry number-of-attempts declaração no [edit security pki ca-profile ca-profile-name enrollment] nível de hierarquia:

[edit security pki ca-profile ca-profile-name enrollment]

retry number-of-attempts;

O intervalo é number-of-attempts de 0 a 100.

Para especificar a quantidade de tempo, em segundos, que um roteador deve esperar entre as tentativas de inscrição, inclua a retry-interval seconds declaração no [edit security pki ca-profile ca-profile-name enrollment] nível de hierarquia:

[edit security pki ca-profile ca-profile-name enrollment]

retry-interval seconds;

O intervalo é seconds de 0 a 3600.

Configure a lista de revogação de certificados

As tarefas para configurar o CRL são:

- Especifique uma URL LDAP

- Configure o intervalo entre as atualizações de CRL

- Verificar o certificado de substituição se o download do CRL falhar

Especifique uma URL LDAP

Você pode especificar a URL para o servidor LDAP onde seu CA armazena seu CRL atual. Se o CA incluir o ponto de distribuição de certificados (CDP) no certificado digital, você não precisará especificar uma URL para o servidor LDAP. O CDP é um campo dentro do certificado que contém informações sobre como recuperar o CRL para o certificado. O roteador usa essas informações para baixar o CRL automaticamente.

Configure uma URL LDAP se quiser usar um CDP diferente do especificado no certificado. Qualquer URL LDAP configurada tem precedência sobre o CDP incluído no certificado.

Você pode configurar até três URLs para cada perfil de CA.

Se o servidor LDAP exigir uma senha para acessar o CRL, você precisa incluir a password declaração.

Para configurar o roteador para recuperar o CRL do servidor LDAP, inclua a url declaração e especifique o nome de URL no [edit security pki ca-profile ca-profile-name revocation-check crl] nível de hierarquia:

[edit security pki ca-profile ca-profile-name revocation-check crl]

url {

url-name;

}

url-name é o nome do servidor CA LDAP. O formato é ldap://server-name, onde server-name está o nome de DNS do host ca ou endereço IP.

Para especificar o uso de uma senha para acessar o CRL, inclua a password declaração no nível de [edit security pki ca-profile ca-profile-name revocation-check crl url] hierarquia:

[edit security pki ca-profile ca-profile-name revocation-check crl url] password password;

password é a senha secreta que o servidor LDAP requer para acesso.

Configure o intervalo entre as atualizações de CRL

Por padrão, o intervalo de tempo entre as atualizações de CRL é de 24 horas. Para configurar a quantidade de tempo entre as atualizações de CRL, inclua a refresh-interval declaração no nível de [edit security pki ca-profile ca-profile-name revocation-check crl] hierarquia:

[edit security pki ca-profile ca-profile-name revocation-check crl]

refresh-interval number-of-hours;

O intervalo de 0 a 8784 é de 0 a 8784.

Verificar o certificado de substituição se o download do CRL falhar

Por padrão, se o roteador não puder acessar a URL LDAP ou recuperar um CRL válido, a verificação do certificado falhará e o túnel IPsec não estiver estabelecido. Para substituir esse comportamento e permitir a autenticação do peer IPsec quando o CRL não for baixado, inclua a disable on-download-failure declaração no nível de [edit security pki ca-profile ca-profile-name revocation-check crl] hierarquia:

[edit security pki ca-profile ca-profile-name revocation-check crl] disable on-download-failure;

Gerencie certificados digitais

Depois de configurar o perfil ca, você pode solicitar um certificado ca da CA confiável. Em seguida, você deve gerar um keypair público/privado. Quando o keypair estiver disponível, você pode gerar um certificado local on-line ou manualmente.

As tarefas para gerenciar certificados digitais são:

- Solicite um certificado digital de CA para PICs de AS e multisserviços

- Gerar um keypair público/privado

- Gerar e inscrever um certificado digital local

Solicite um certificado digital de CA para PICs de AS e multisserviços

Para obter informações sobre como configurar um perfil de CA, consulte Configure as Propriedades da Autoridade de Certificados.

Neste exemplo, o certificado é inscrito on-line e instalado no roteador automaticamente.

user@host> request security pki ca-certificate enroll ca-profile entrust

Received following certificates: Certificate: C=us, O=juniper Fingerprint:00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f Do you want to load the above CA certificate ? [yes,no] (no) yes

Se você obter o certificado ca diretamente do CA (por exemplo, como um anexo de e-mail ou download do site), você pode instalá-lo com o request security pki ca-certificate load comando. Para obter mais informações, veja o CLI Explorer.

Gerar um keypair público/privado

Após obter um certificado para um AS PIC ou MS-PIC, você deve gerar uma chave público-privada antes de gerar um certificado local. A chave pública está incluída no certificado digital local e a chave privada é usada para descriptografar dados recebidos de pares. Para gerar um keypair público-privado, emita o request security pki generate-key-pair certificate-id certificate-id-name comando.

O exemplo a seguir mostra como gerar uma chave público-privada para um AS PIC ou MS-PIC:

user@host>request security pki generate-key-pair certificate-id local-entrust2 Generated key pair local-entrust2, key size 1024 bits

Gerar e inscrever um certificado digital local

Você pode gerar e inscrever certificados digitais locais on-line ou manualmente. Para gerar e inscrever um certificado local on-line usando o SCEP para um AS PIC ou MS-PIC, emita o request security pki local-certificate enroll comando. Para gerar uma solicitação de certificado local manualmente no formato PKCS-10, emita o request security pki generate-certificate-request comando.

Se você criar a solicitação de certificado local manualmente, você também deve carregar o certificado manualmente. Para instalar manualmente um certificado em seu roteador, emita o request security pki local-certificate load comando.

O exemplo a seguir mostra como gerar uma solicitação de certificado local manualmente e mandá-la à CA para processamento:

user@host> request security pki generate-certificate-request certificate-id local-entrust2 domain-name router2.example.com filename entrust-req2 subject cn=router2.example.com

Generated certificate request -----BEGIN CERTIFICATE REQUEST----- MIIBoTCCAQoCAQAwGjEYMBYGA1UEAxMPdHAxLmp1bmlwZXIubmV0MIGfMA0GCSqG SIb3DQEBAQUAA4GNADCBiQKBgQCiUFklQws1Ud+AqN5DDxRs2kVyKEhh9qoVFnz+ Hz4c9vsy3B8ElwTJlkmIt2cB3yifB6zePd+6WYpf57Crwre7YqPkiXM31F6z3YjX H+1BPNbCxNWYvyrnSyVYDbFj8o0Xyqog8ACDfVL2JBWrPNBYy7imq/K9soDBbAs6 5hZqqwIDAQABoEcwRQYJKoZIhvcNAQkOMTgwNjAOBgNVHQ8BAf8EBAMCB4AwJAYD VR0RAQH/BBowGIIWdHAxLmVuZ2xhYi5qdW5pcGVyLm5ldDANBgkqhkiG9w0BAQQF AAOBgQBc2rq1v5SOQXH7LCb/FdqAL8ZM6GoaN5d6cGwq4bB6a7UQFgtoH406gQ3G 3iH0Zfz4xMIBpJYuGd1dkqgvcDoH3AgTsLkfn7Wi3x5H2qeQVs9bvL4P5nvEZLND EIMUHwteolZCiZ70fO9Fer9cXWHSQs1UtXtgPqQJy2xIeImLgw== -----END CERTIFICATE REQUEST----- Fingerprint: 0d:90:b8:d2:56:74:fc:84:59:62:b9:78:71:9c:e4:9c:54:ba:16:97 (sha1) 1b:08:d4:f7:90:f1:c4:39:08:c9:de:76:00:86:62:b8 (md5)

A CA confiável assina digitalmente o certificado local e o devolve a você. Copie o arquivo do certificado no roteador e carregue o certificado:

user@host> request security pki local-certificate load filename /tmp/router2-cert certificate-id local-entrust2 Local certificate local-entrust2 loaded successfully

O nome do arquivo enviado a você pela CA pode não corresponder ao nome do identificador de certificados. No entanto, o certificate-id nome deve sempre combinar com o nome do keypair que você gerou para o roteador.

Depois que os certificados locais e ca tiverem sido carregados, você pode consultar certificados de referência em sua configuração IPsec. Usando valores padrão nos PICs DE e Multisserviços, você não precisa configurar uma proposta de IPsec ou uma política IPsec. No entanto, você deve configurar uma proposta de IKE que especifica o uso de certificados digitais, fazer referência à proposta do IKE e localizar o certificado em uma política de IKE e aplicar o perfil da CA ao conjunto de serviços.

Configure o autoenrollamento de um certificado de roteador

Use a auto-re-enrollment declaração para configurar o reenrollamento automático de um certificado de roteador existente especificado antes da data de validade existente. Essa função reencamilha automaticamente o certificado do roteador. O processo de reencaminho solicita à CA que emita um novo certificado de roteador com uma nova data de validade. A data do reencamamento automático é determinada pelos seguintes parâmetros:

re-enroll-trigger-time— A porcentagem da diferença entre a data/hora do início do certificado do roteador (quando o certificado foi gerado) e o período de validade. Ore-enroll-trigger-timeusado para especificar quanto tempo de reencamamento automático deve ser iniciado antes do término.validity-period— O número de dias após a emissão quando o certificado do roteador expirará, conforme definido quando um certificado é gerado.

Por padrão, esse recurso não é habilitado a menos que esteja configurado explicitamente. Isso significa que um certificado que não tiver o reenrollamento automático configurado expirará em sua data de validade normal.

A ca-profile declaração especifica qual CA será contatada para renovar o certificado de expiração. Este é o CA que emitiu o certificado de roteador original.

A challenge-password declaração fornece à CA de emissão a senha do certificado de roteador, conforme definido pelo administrador e normalmente obtido na página web de inscrição do SCEP do CA. A senha tem 16 caracteres de comprimento.

Opcionalmente, o keypair do certificado do roteador pode ser regenerado usando a re-generate-keypair declaração.

Para configurar propriedades de reenrollamento automático, inclua as seguintes declarações no nível de [edit security pki] hierarquia:

[edit security pki] auto-re-enrollment { certificate-id { ca-profile ca-profile-name; challenge-password password; re-enroll-trigger-time-percentage percentage; re-generate-keypair; validity-period days; } }

percentage é a porcentagem para o tempo de reenroll trigger. A faixa pode ser de 1 a 99%.

days é o número de dias para o período de validade. A faixa pode ser de 1 a 4095.

As tarefas para configurar o reencamamento automático de certificados são:

- Especifique a ID do certificado

- Especifique o perfil da CA

- Especifique a senha do desafio

- Especifique o tempo de acionamento de reenroll

- Especifique o keypair regenerado

- Especifique o período de validade

Especifique a ID do certificado

Use a certificate-id declaração para especificar o nome do certificado do roteador para configurar para reenrollamento automático. Para especificar a ID do certificado, inclua a declaração no nível de [edit security pki auto-re-enrollment] hierarquia:

[edit security pki auto-re-enrollment] certificate-id certificate-name;

Especifique o perfil da CA

Use a ca-profile declaração para especificar o nome do perfil ca do certificado do roteador previamente especificado pela ID do certificado. Para especificar o perfil da CA, inclua a declaração no nível de [edit security pki auto-re-enrollment certificate-id certificate-name] hierarquia:

[edit security pki auto-re-enrollment certificate-id certificate-name] ca-profile ca-profile-name;

Os referenciados ca-profile devem ter uma URL de inscrição configurada no nível de [edit security pki ca-profile ca-profile-name enrollment url] hierarquia.

Especifique a senha do desafio

A senha do desafio é usada pelo CA especificado pelo ID do certificado PKI para reenrollamento e revogação. Para especificar a senha do desafio, inclua a seguinte declaração no nível de [edit security pki auto-re-enrollment certificate-id certificate-name] hierarquia:

[edit security pki auto-re-enrollment certificate-id certificate-name] challenge-password password;

Especifique o tempo de acionamento de reenroll

Use a re-enroll-trigger-time declaração para definir a porcentagem do período de validade antes do término em que o reencamamento ocorre. Para especificar o tempo de reenroll trigger, inclua a seguinte declaração no nível de [edit security pki auto-re-enrollment certificate-id certificate-name] hierarquia:

[edit security pki auto-re-enrollment certificate-id certificate-name] re-enroll-trigger-time percentage;

percentage é a porcentagem para o tempo de reenroll trigger. A faixa pode ser de 1 a 99%.

Especifique o keypair regenerado

Quando um keypair regenerado é configurado, um novo keypair é gerado durante o reenrollamento. No reencamamento bem-sucedido, um novo keypair e um novo certificado substituem o antigo certificado e o keypair. Para gerar um novo keypair, inclua a seguinte declaração no nível de [edit security pki auto-re-enrollment certificate-id certificate-name] hierarquia:

[edit security pki auto-re-enrollment certificate-id certificate-name] re-generate-keypair;

Especifique o período de validade

A validity-period declaração especifica o período de validade do certificado do roteador, em número de dias, de que o certificado de roteador especificado permanece válido. Para especificar o período de validade, inclua a declaração no nível de [edit security pki auto-re-enrollment certificate-id certificate-name] hierarquia:

[edit security pki auto-re-enrollment certificate-id certificate-name] validity-period days;

days é o número de dias para o período de validade. A faixa pode ser de 1 a 4095.

Inscreva-se em um certificado de CA usando SCEP

- Inscreva um certificado de CA on-line usando SCEP

- Exemplo: inscreva um certificado local on-line usando o SCEP

- Exemplo: usar o SCEP para renovar automaticamente um certificado local

Inscreva um certificado de CA on-line usando SCEP

Antes de começar:

Gere um keypair público e privado.

Crie um perfil de CA.

Para inscrever um certificado de CA on-line:

Recuperar o certificado ca on-line usando SCEP.

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

O comando é processado sincronizadamente para fornecer a impressão digital do certificado ca recebido.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Confirme se o certificado correto está carregado. O certificado ca só é carregado quando você digita yes no prompt CLI.

Para obter mais informações sobre o certificado, como o comprimento de bit do keypair, use o comando

show security pki ca-certificate.

Exemplo: inscreva um certificado local on-line usando o SCEP

Este exemplo mostra como inscrever um certificado local on-line usando o SCEP.

Requisitos

Antes de começar:

Gere um keypair público e privado. Veja certificados digitais auto-assinados.

Configure um perfil de CA. Veja exemplo: configure um perfil de CA.

Para SCEP, inscreva-se no certificado CA. Consulte a inscrição de um certificado de CA on-line usando o SCEP.

Visão geral

Neste exemplo, você configura seu dispositivo juniper networks para obter um certificado local on-line e iniciar a inscrição on-line para o ID de certificado especificado com SCEP. Você especifica o caminho de URL para o servidor CA no nome ca-profile-ipsecdo perfil ca.

Você usa o request security pki local-certificate enroll scep comando para iniciar a inscrição on-line para o ID do certificado especificado. Começando no Junos OS Release 15.1X49-D40 e Junos OS Release 17.3R1, a scep palavra-chave é suportada e necessária. Você deve especificar o nome do perfil ca (por exemplo ca-profile-ipsec), a ID do certificado correspondente a um keypair gerado anteriormente (por exemplo qqq), e as seguintes informações:

-

A senha do desafio fornecida pelo administrador da CA para a inscrição e reenrollamento de certificados.

O RFC8894 afirma que a senha do desafio é opcional quando um certificado existente assina uma solicitação de renovação. A senha do desafio não é obrigatória. Você pode confirmar a configuração mesmo sem desafiar a senha.

Pelo menos um dos seguintes valores:

O nome de domínio para identificar o proprietário do certificado nas negociações de IKE , por exemplo.

qqq.example.netA identidade do proprietário do certificado para negociação de IKE com a declaração de e-mail,

qqq@example.netpor exemplo.O endereço IP se o dispositivo estiver configurado para um endereço IP estático , por exemplo

10.10.10.10.

Especifique o nome do assunto no formato DN entre aspas, incluindo o componente de domínio (DC), nome comum (CN), número de série (SN), nome da unidade organizacional (OU), nome da organização (O), localidade (L), estado (ST) e país (C).

Após obter os certificados do dispositivo e começar a inscrição on-line para a ID do certificado, o comando é processado de forma assíncrona.

Configuração

Procedimento

Procedimento passo a passo

Para inscrever um certificado local on-line:

Especifique o perfil da CA.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Inicie o processo de inscrição executando o comando do modo operacional.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Se você definir sn no campo de assunto sem o número de série, então o número de série é lido diretamente do dispositivo e adicionado ao CSR.

A partir do Junos OS Release 19.4R2, uma mensagem ECDSA Keypair not supported with SCEP for cert_id <certificate id> de aviso é exibida quando você tenta inscrever certificado local usando a chave ECDSA com o SCEP, pois a chave ECDSA não é suportada com o SCEP.

Verificação

Para verificar se a configuração está funcionando corretamente, insira o show security pki comando.

Exemplo: usar o SCEP para renovar automaticamente um certificado local

Você pode usar CMPv2 ou SCEP para inscrever certificados digitais. Este exemplo mostra como renovar os certificados locais automaticamente usando o SCEP.

Requisitos

Antes de começar:

Obtenha um certificado em linha ou manualmente. Veja certificados digitais.

Obtenha um certificado local. Veja exemplo: inscreva um certificado local on-line usando o SCEP.

Visão geral

Você pode permitir que o dispositivo renove automaticamente os certificados que adquiriu por meio de inscrição on-line ou carregado manualmente. A renovação automática do certificado impede que você tenha que se lembrar de renovar certificados no dispositivo antes do término do certificado e ajuda a manter certificados válidos o tempo todo.

A renovação automática do certificado é desativada por padrão. Você pode habilitar a renovação automática do certificado e configurar o dispositivo para enviar automaticamente uma solicitação para renovar um certificado antes de expirar. Você pode especificar quando a solicitação de reencamamento do certificado deve ser enviada; o gatilho para o reencamamento é a porcentagem da vida útil do certificado que permanece antes do término. Por exemplo, se a solicitação de renovação for enviada quando a vida útil restante do certificado for de 10%, então configure 10 para o gatilho de reenrollamento.

Para que a renovação automática do certificado funcione, certifique-se de que o dispositivo seja capaz de alcançar o servidor CA e o certificado permaneça no dispositivo durante o processo de renovação. Além disso, você também deve garantir que a CA que emite o certificado possa devolver a mesma DN. A CA não deve modificar o nome do assunto ou a extensão do nome do sujeito alternativo no novo certificado.

Você pode habilitar e desabilitar a renovação automática do certificado SCEP para todos os certificados de SCEP ou por certificado. Você usa o set security pki auto-re-enrollment scep comando para habilitar e configurar o reenrollamento de certificados. Neste exemplo, você especifica a ID do certificado de CA e ca-ipsec define o nome do perfil da CA associado ao certificado para ca-profile-ipsec. Você define a senha do desafio para o certificado ca para a senha do desafio fornecida pelo administrador da CA; essa senha deve ser a mesma configurada anteriormente para o CA. Você também define a porcentagem para o gatilho de reenrollamento para 10. Durante o reenrollamento automático, o dispositivo da Juniper Networks por padrão usa o keypair existente. Uma boa prática de segurança é regenerar um novo papel-chave para o reencaminho. Para gerar um novo keypair, use o re-generate-keypair comando.

Configuração

Procedimento

Procedimento passo a passo

Para habilitar e configurar o reencamamento de certificados local:

Use o comando a seguir para habilitar e configurar o reenrollamento de certificados.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

A partir do Junos OS Release 15.1X49-D40 e Junos OS Release 17.3R1, a

sceppalavra-chave é suportada e necessária.Se você terminar de configurar o dispositivo, confirme a configuração.

[edit] user@host# commit

Verificação

Para verificar se a configuração está funcionando corretamente, insira o comando do show security pki local-certificate detail modo operacional.

Inscreva um certificado de CA on-line usando CMPv2

O request security pki local-certificate enroll cmpv2 comando usa o CMPv2 para inscrever um certificado digital local on-line. Esse comando carrega certificados de entidade final e CA com base na configuração do servidor CA. Você deve criar o perfil da CA antes da inscrição dos certificados de CA porque a URL de inscrição é extraída do perfil da CA.

Este tópico descreve a inscrição de certificados com o protocolo CMPv2.

- Mensagens de inscrição e reencamamento de certificados

- Certificado EE com certificado de CA do emissor

- Certificado EE com cadeia de certificados ca

Mensagens de inscrição e reencamamento de certificados

O protocolo CMPv2 envolve principalmente as operações de inscrição e reenrollamento de certificados. O processo de inscrição de certificados inclui mensagens de solicitação de inicialização e resposta à inicialização, enquanto o reenrollamento de certificados inclui solicitação de atualização chave e mensagens de resposta à atualização chave.

O servidor CMPv2 responde com a resposta de inicialização (IP). A resposta contém o certificado EE, juntamente com certificados ca opcionais. Você pode verificar a integridade da mensagem e a autenticidade da mensagem Resposta de inicialização usando informações secretas compartilhadas de acordo com a RFC 4210. Você também pode verificar a Resposta de Inicialização usando a chave pública da CA do emissor. Antes de renovar um certificado de EE, você deve ter um certificado de CA válido inscrito no dispositivo.

A resposta de inicialização ou a mensagem de resposta à atualização chave podem conter um certificado de CA do emissor ou uma cadeia de certificados de CA. Os certificados de CA recebidos nas respostas são tratados como certificados de CA confiáveis e armazenados no dispositivo receptor se a loja ca confiável. Esses certificados de CA são usados posteriormente para validação do certificado EE.

Não oferecemos suporte ao reencamamento de certificados de CA. Se um certificado de CA expirar, você deve desembrulhá-lo do certificado ca atual e inscrevê-lo novamente.

Certificado EE com certificado de CA do emissor

Em um cenário simples, a mensagem de resposta à inicialização pode conter apenas um certificado EE, nesse caso, as informações de CA são fornecidas separadamente. O certificado é armazenado na loja de certificados EE.

A mensagem de resposta à inicialização pode conter um certificado EE, bem como um certificado CA de emissor auto-assinado. O certificado EE é armazenado pela primeira vez na loja de certificados e, em seguida, o certificado ca é verificado. Se o certificado ca for encontrado e o DN sujeito do certificado ca na mensagem de resposta de inicialização corresponde ao DN emissor do certificado EE, o certificado de CA é armazenado na loja de certificados ca para o nome do perfil ca especificado no comando de inscrição de certificado CMPv2. Se o certificado ca já existe na loja de certificados ca, nenhuma ação é tomada.

Certificado EE com cadeia de certificados ca

Em muitas implantações, o certificado EE é emitido por um CA intermediário em uma cadeia de certificados. Neste caso, a mensagem de resposta à inicialização pode conter o certificado EE, juntamente com uma lista de certificados de CA na cadeia. Os certificados de CA intermediários e os certificados de CA raiz auto-assinados são todos necessários para validar o certificado EE. A cadeia de CA também pode ser necessária para validar certificados recebidos de dispositivos peer com hierarquias semelhantes. A seção a seguir descreve como os certificados na cadeia de CA são armazenados.

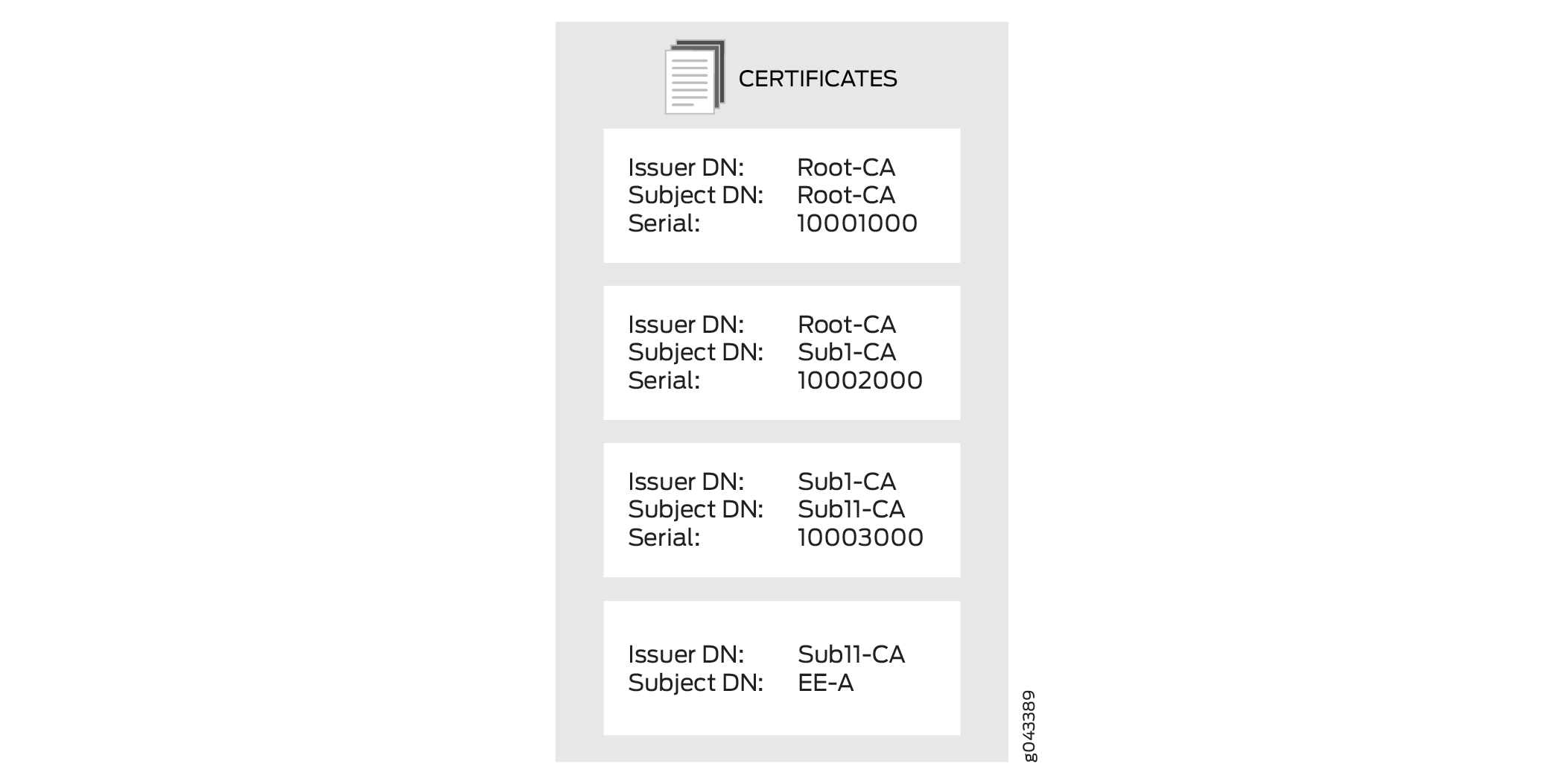

Na Figura 1, a mensagem de resposta à inicialização inclui o certificado EE e três certificados de CA em uma cadeia de certificados.

de certificados ca

de certificados ca

Na imagem acima, o certificado EE é armazenado na loja de certificados EE. Cada certificado ca precisa de um perfil de CA. O certificado ca com o assunto DN Sub11-CA é o primeiro CA da cadeia e é o emissor do certificado EE. Ele é armazenado no perfil ca especificado com o comando de inscrição de certificado CMPv2.

O dispositivo verifica a presença de cada um dos certificados ca restantes na cadeia na loja ca. Se um certificado ca não estiver presente na loja ca, ele é salvo e um perfil de CA é criado para ele. O novo nome de perfil ca é criado usando os 16 dígitos menos significativos do número de série do certificado ca. Se o número de série for maior que 16 dígitos, os dígitos mais significativos além de 16 dígitos serão truncados. Se o número de série for menor que 16 dígitos, os dígitos mais significativos restantes serão preenchidos com 0s. Por exemplo, se o número de série estiver 11111000100010001000, o nome do perfil da CA será 1000100010001000. Se o número de série for 10001000, o nome do perfil da CA será 0000000010001000.

É possível que vários números de série de certificados possam ter os mesmos 16 dígitos menos significativos. Nesse caso, -00 é anexada ao nome do perfil para criar um nome de perfil ca exclusivo; nomes de perfil de CA adicionais são criados incrementando o número anexo, de -01 até -99. Por exemplo, os nomes de perfil da CA podem ser 1000100010001000, 1000100010001000-00e 1000100010001000-01.

Instale um certificado digital em seu roteador

Um certificado digital é um meio eletrônico para verificar sua identidade por meio de um terceiro confiável, conhecido como CA. Alternativamente, você pode usar um certificado autoassinado para atestar sua identidade. O servidor ca que você usa pode ser propriedade e operado por uma CA independente ou por sua própria organização, nesse caso você se torna seu próprio CA. Se você usa um CA independente, deve entrar em contato com eles para os endereços de seus servidores CA e CRL (para obter certificados e CRLs) e para as informações que eles exigem ao enviar solicitações de certificados pessoais. Quando você é seu próprio CA, você mesmo determina essas informações. O PKI fornece uma infraestrutura para o gerenciamento de certificados digitais.

Solicite manualmente um certificado digital

Para obter certificados digitais manualmente, você deve configurar um perfil de CA, gerar um keypair privado-público, criar um certificado local e carregar os certificados no roteador. Após o carregamento dos certificados, eles podem ser mencionados na configuração IPsec-VPN.

O procedimento a seguir mostra como você pode configurar um perfil de CA:

Entenda o protocolo ACME

Saiba mais sobre o protocolo ACME e como inscrever o certificado.

- O que é o protocolo ACME

- Inscreva um certificado local usando Let's Encrypt Server

- Reenroll manualmente certificado local

- Exclua a conta ACME

O que é o protocolo ACME

O protocolo Automated Certificate Management Environment (ACME) é um novo padrão de inscrição PKI usado por vários servidores PKI, como o Let's Encrypt. O certificado Let's Encrypt permite o uso gratuito de certificados webserver em firewalls, e isso pode ser usado no Juniper Secure Connect e J-Web. O Junos OS reenrolla automaticamente os certificados Let's Encrypt na ocorrência de cada 25 dias.

O protocolo ACME permite a inscrição de certificados do servidor Let's Encrypt ou servidores habilitados para ACME. Os firewalls inscrevem os certificados do servidor Let's Encrypt, e o Juniper Secure Connect valida os certificados sem copiar e baixar quaisquer certificados de CA.

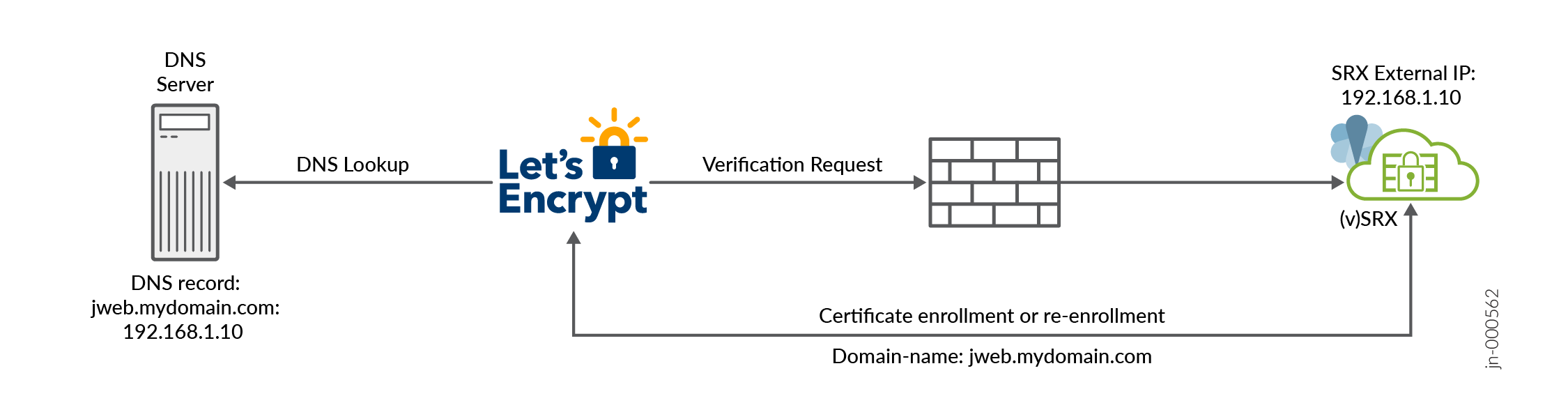

Ao usar o Let's Encrypt, certifique-se de que o servidor Let's Encrypt seja capaz de resolver o nome do domínio no endereço IP da interface de firewall, conforme mostrado na Figura 2. O servidor Let's Encrypt deve ser capaz de alcançar a interface de firewall na porta TCP 80. Durante a inscrição do certificado, o firewall habilita temporariamente essa solicitação de entrada automaticamente. Se o seu firewall ou um dispositivo intermediário ou um roteador estiver bloqueando a porta TCP 80, a inscrição do certificado falhará.

O firewall usa a porta 443 para comunicação de saída com o Let's Encrypt Server . Garanta que suas políticas de segurança de rede permitam esse tráfego de saída. A comunicação pela porta 80 para o servidor Let's Encrypt não é suportada para conexões de saída do firewall.

Limitações

-

A vinculação de conta externa e dns-01 não é suportada.

-

A ACME não pode ser usada quando a J-Web ouve a porta 80

-

O certificado curinga não é suportado, como

*.mydomain.com; em vez disso, você pode inscrever vários nomes de DNS.

Inscreva um certificado local usando Let's Encrypt Server

Este exemplo mostra como inscrever o certificado local usando o Let's Encrypt.

-

Especifique o perfil da CA. O processo de inscrição da ACME não inclui validação de CRL.

[edit] user@host# set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 user@host# set security pki ca-profile ISRG_Root_X1 revocation-check disable user@host# set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt user@host# set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory

-

Confirmar a configuração.

[edit] user@host# commit

-

Carregue o certificado ca.

[edit] user@host> request security pki ca-certificate load ca-profile ISRG_Root_X1 filename ISRG_Root_X1.pem

Para baixar o certificado ISRG_Root_X1.pem , consulte KB84991.

-

Crie uma ID chave ACME.

[edit] user@host> request security pki generate-key-pair size 2048 type rsa acme-key-id mydomain

-

Prepare a inscrição do certificado local.

[edit] user@host> request security pki generate-key-pair size 2048 type rsa certificate-id service-mydomain

-

Inscreva um certificado com um nome de domínio.

Ao usar o Let's Encrypt, certifique-se de que o servidor Let's Encrypt seja capaz de resolver o nome do domínio no endereço IP da interface de firewall, conforme mostrado na Figura 2. O servidor Let's Encrypt deve ser capaz de alcançar a interface de firewall na porta TCP 80. Durante a inscrição do certificado, o firewall habilita temporariamente essa solicitação de entrada automaticamente. Se o seu firewall ou um dispositivo intermediário ou um roteador estiver bloqueando a porta TCP 80, a inscrição do certificado falhará.

O firewall usa a porta 443 para comunicação de saída com o Let's Encrypt Server . Garanta que suas políticas de segurança de rede permitam esse tráfego de saída. A comunicação pela porta 80 para o servidor Let's Encrypt não é suportada para conexões de saída do firewall.

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydoamin certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

Inscreva um certificado com vários nomes de domínio.

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydomain certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com,remote-acess.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

-

Assim que a inscrição estiver concluída, o certificado emitido será carregado no certificado de id service-mydomian.

Reenroll manualmente certificado local

Para renovar um certificado local on-line:

-

Inicie a solicitação de reencamamento.

[edit] user@host> request security pki local-certificate re-enroll acme acme-key-id mydomain certificate-id serice-mydomain ca-profile Lets_Encrypt re-generate-keypair

-

Assim que o reencaminho estiver concluído, o certificado emitido será carregado em service-mydomian de certificado id.

Exclua a conta ACME

Para excluir a conta ACME, execute a seguinte etapa:

-

Emita o comando a seguir.

[edit] user@host> clear security pki acme account acme-key-id mydomain ca-profile Lets_Encrypt

Você só pode excluir a chave da conta ACME se o ACME for ativado ou criado pela inscrição.

Comportamento de serviços de terminação SSL específicos da plataforma

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Use a tabela a seguir para revisar comportamentos específicos da plataforma para sua plataforma:

| Diferença de plataforma | |

|---|---|

| Série SRX |

|