Filtragem de URL

Visão geral da filtragem de URL

Você pode usar a filtragem de URL para determinar qual conteúdo da Web não é acessível aos usuários.

Os componentes deste recurso incluem:

-

Arquivo de banco de dados de filtro de URL

-

Configuração de um ou mais modelos (até oito por perfil)

-

Plug-in de filtro de URL (jservices-urlf)

-

Daemon de filtragem de URL (filtrado por url)

O arquivo de banco de dados do filtro de URL é armazenado no Mecanismo de Roteamento e contém todos os URLs desautorizados. Modelos configurados definem qual tráfego monitorar, quais critérios combinar e quais ações tomar. Você configura os modelos e a localização do arquivo de banco de dados do filtro de URL em um perfil.

A partir do Junos OS Release 17.2R2 e 17.4R1 para Serviços adaptativos, você pode desabilitar a filtragem do tráfego HTTP que contém um endereço IP incorporado (por exemplo, http:/10.1.1.1) pertencente a um nome de domínio não permitido no banco de dados do filtro de URL. A partir do Junos OS Release 19.3R2, essa mesma funcionalidade é suportada para serviços de próxima geração no MX240, MX480 e MX960.

Para habilitar o recurso de filtragem de URL, você deve configurar jservices-urlf como o package-name nível de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] hierarquia. Uma vez habilitado, o jservices-urlf mantém o perfil de filtragem de URL e recebe todo o tráfego a ser filtrado, os critérios de filtragem e a ação a ser tomada no tráfego filtrado.

O MX-SPC3 não precisa jservices-urlf explicitamente como o package-name nível de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] hierarquia. Ele é suportado por padrão.

O daemon de filtragem de URL (filtrado por url), que também reside no Mecanismo de Roteamento, resolve o nome de domínio de cada URL no banco de dados do filtro de URL para uma lista de endereços IPv4 e IPv6. Em seguida, ele baixa a lista de endereços IP para o serviço PIC, que executa jservices-urlf. Em seguida, a url filtrada interage com o processo de firewall dinâmico (dfwd) para instalar filtros no Mecanismo de encaminhamento de pacotes para pontuar o tráfego selecionado do Mecanismo de encaminhamento de pacotes para o PIC de serviço.

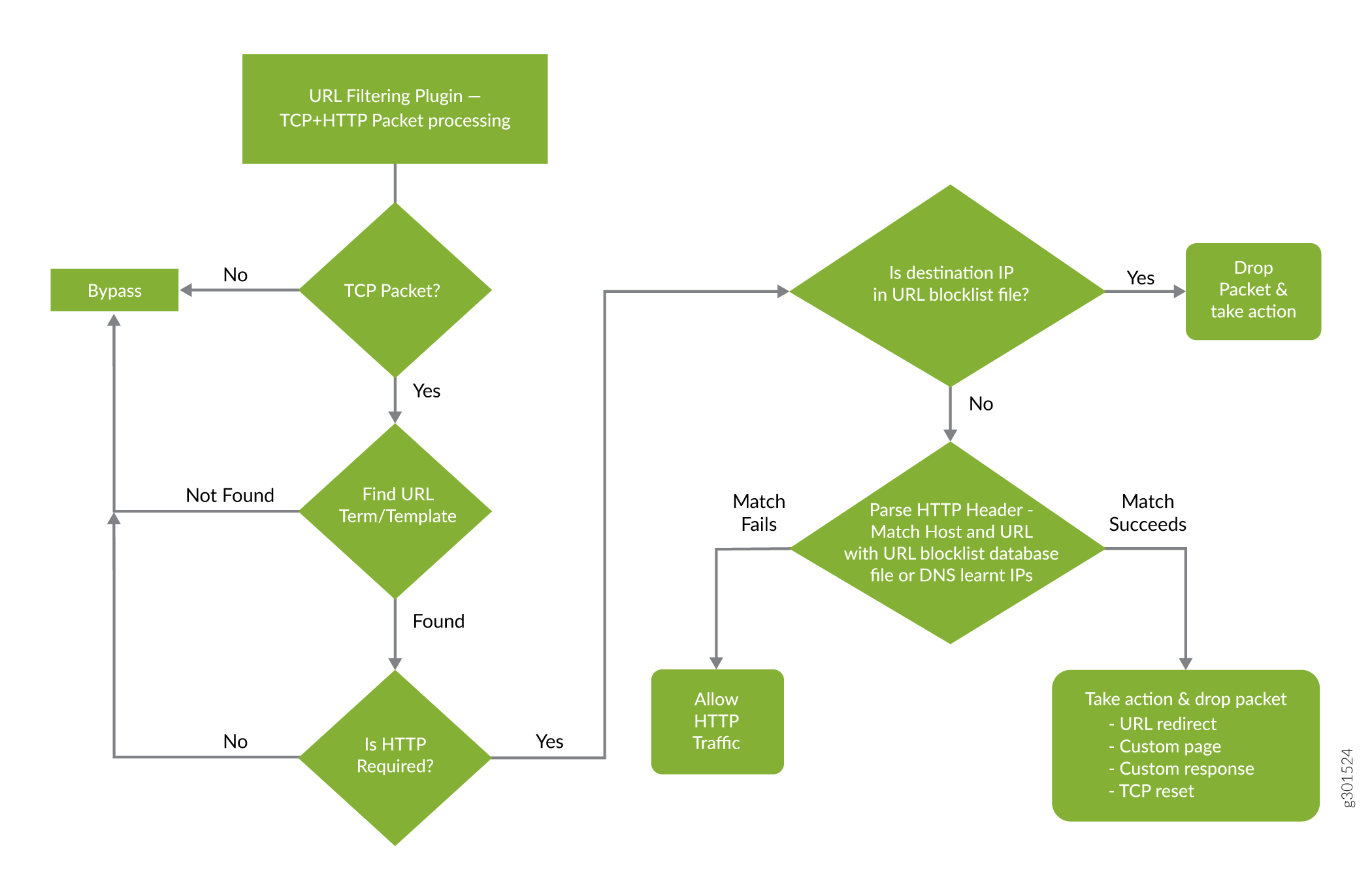

À medida que o novo tráfego HTTP e HTTPS chega ao roteador, uma decisão é tomada com base nas informações no arquivo de banco de dados do filtro de URL. As regras de filtragem são verificadas e o roteador aceita o tráfego e o transmite ou bloqueia o tráfego. Se o tráfego estiver bloqueado, uma das seguintes ações configuradas será tomada:

-

Um redirecionamento HTTP é enviado ao usuário.

-

Uma página personalizada é enviada ao usuário.

-

Um código de status HTTP é enviado ao usuário.

-

Um reset de TCP é enviado.

Aceitar também é uma opção. Neste caso, o tráfego não está bloqueado.

A Figura 1 ilustra a filtragem de URL para sessões DE HTTP.

HTTP

HTTP

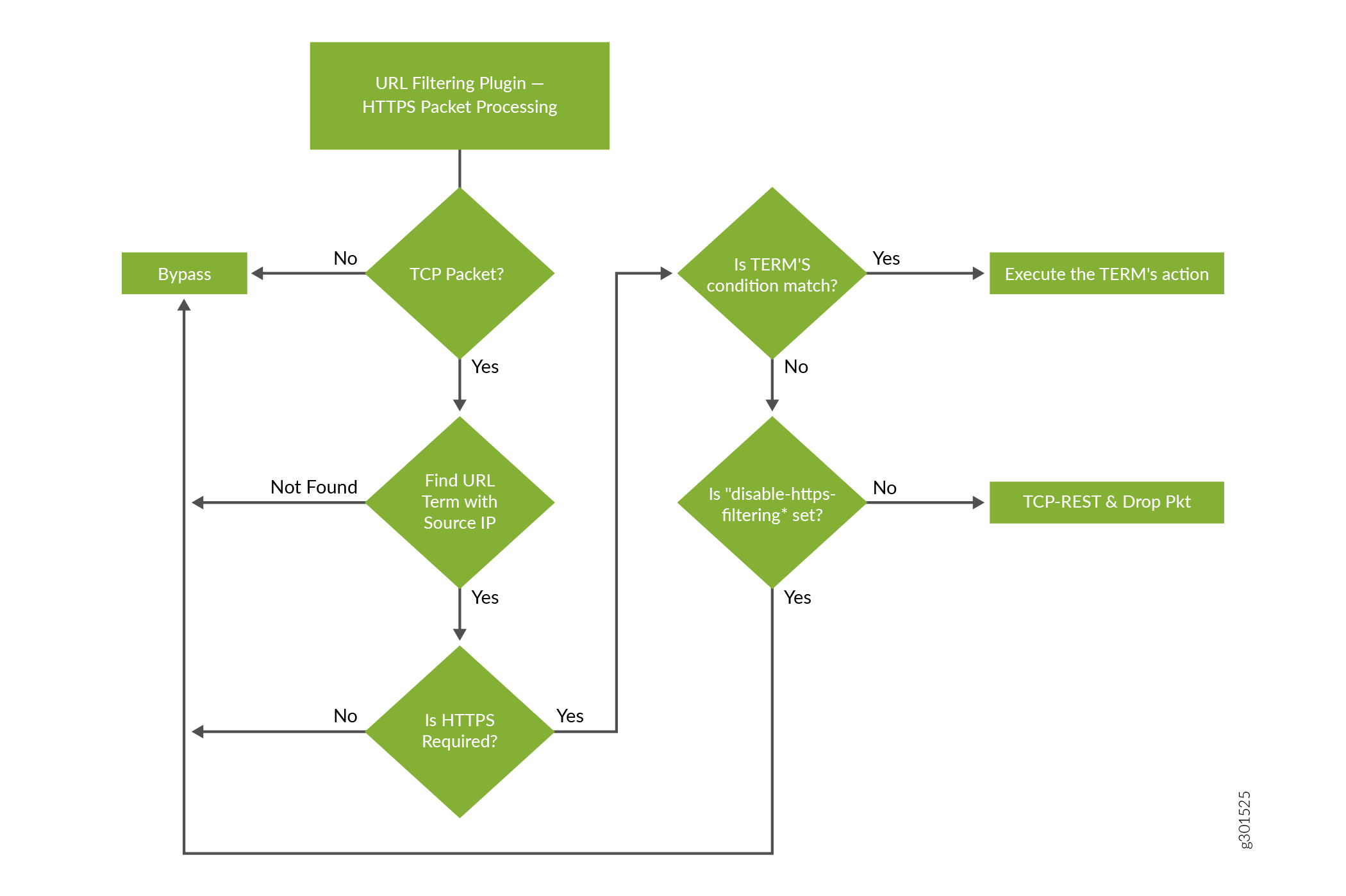

A Figura 2 ilustra a filtragem de URL para sessões de HTTPS.

Para obter mais detalhes sobre o recurso de filtragem de URL, veja as seguintes seções:

Arquivo de banco de dados do filtro de URL

O arquivo de banco de dados do filtro de URL contém entradas de URLs e endereços IP. Crie o arquivo de banco de dados do filtro de URL no formato indicado na Tabela 1 e localize-o no mecanismo de roteamento no diretório /var/db/filtrado por url .

| Entrada |

Descrição |

Exemplo |

|---|---|---|

| FQDN |

Nome de domínio totalmente qualificado. |

www.badword.com/jjj/bad.jpg |

| URL |

URL de string completo sem o protocolo de Camada 7. |

www.srch.com/*badword*/ www.srch.com www.srch.com/xyz www.srch.com/xyz* |

| Endereço IPv4 |

Solicitação de HTTP em um endereço IPv4 específico. |

10.1.1.199 |

| Endereço IPv6 |

Solicitação de HTTP em um endereço IPv6 específico. |

1::1 |

Você deve especificar um banco de dados de filtro de URL personalizado no perfil. Se necessário, você também pode atribuir um arquivo de banco de dados de filtro de URL personalizado com qualquer modelo, e esse banco de dados tem precedência sobre o banco de dados configurado no nível do perfil.

Se você alterar o conteúdo do arquivo de banco de dados do filtro de URL, use o request services (url-filter | web-filter) update comando. Outros comandos que ajudam a manter o arquivo de banco de dados do filtro de URL incluem:

-

request services (url-filter | web-filter) delete -

request services (url-filter | web-filter) force -

request services (url-filter | web-filter) validate

Advertências do perfil do filtro de URL

O perfil do filtro de URL consiste de um a oito modelos. Cada modelo consiste em um conjunto de interfaces lógicas configuradas onde o tráfego é monitorado para filtragem de URL e um ou mais termos.

Um termo é um conjunto de critérios de correspondência com ações a serem tomadas se os critérios de correspondência forem atendidos. Você deve configurar pelo menos um termo para configurar a filtragem de URL. Cada termo consiste em uma from declaração e uma then declaração, onde a from declaração define os prefixos IP de origem e as portas de destino que são monitoradas. A then declaração especifica as medidas a serem tomadas. Se você omitir a from declaração, qualquer prefixo IP de origem e qualquer porta de destino serão considerados compatíveis. Mas você pode omitir apenas uma from declaração por modelo ou por perfil.

Configuração de exemplo de vários termos sem as declarações

template1 {

client-interfaces [ xe-4/0/3.35 xe-4/0/3.36 ];

server-interfaces xe-4/0/0.31;

dns-source-interface xe-4/0/0.1;

dns-routing-instance data_vr;

routing-instance data_vr2;

dns-server 50.0.0.3;

dns-retries 3;

url-filter-database url_database.txt;

term term1 {

then {

tcp-reset;

}

}

term term2 {

then {

redirect-url www.google.com;

}

}

}

Se você omitir mais de uma from declaração por modelo, receberá a seguinte mensagem de erro no commit:

URLFD_CONFIG_FAILURE: Configuration not valid: Cannot have two wild card terms in template template1 error: configuration check-out failed

Veja também

Configuração da filtragem de URL

Para configurar o recurso de filtragem de URL, você deve primeiro configurar jservices-urlf como o package-name nível de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] hierarquia. Para obter mais informações sobre a configuração da extension-provider package package-name declaração de configuração, consulte a declaração do pacote (Carregamento no PIC ).

O MX-SPC3 não precisa jservices-urlf explicitamente como o package-name nível de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] hierarquia. Ele é suportado por padrão.

A filtragem de URL está configurada em um PIC de serviço. As interfaces com as quais você está lidando são interfaces de serviço (que usam o ms prefixo) ou interfaces agregadas de multisserviços (AMS) (que usam o ams prefixo). Para obter mais informações sobre interfaces AMS, consulte o guia de usuário de interfaces de serviços adaptativos para dispositivos de roteamento a partir da compreensão de interfaces agregadas de multisserviços.

Um perfil de filtragem de URL é uma coleção de modelos. Cada modelo consiste em um conjunto de critérios que define quais URLs são desautorizadas e como o destinatário é notificado.

Para configurar o perfil de URL:

Veja também

Filtragem de solicitações de DNS para domínios de sites não permitidos

- Visão geral da filtragem de solicitações de DNS

- Como configurar a filtragem de solicitações de DNS

- Suporte multilocatário para filtragem de DNS

- Configuração do suporte a vários locatários para filtragem de DNS

- Exemplo: configuração de suporte multilocatário para filtragem de DNS

Visão geral da filtragem de solicitações de DNS

A partir do Junos OS Release 18.3R1, você pode configurar a filtragem de DNS para identificar solicitações de DNS para domínios de site não permitidos. A partir do Junos OS Release 19.3R2, você pode configurar a filtragem de DNS se estiver executando serviços de próxima geração com a placa de serviços MX-SPC3. Os serviços de próxima geração têm suporte para roteadores MX240, MX480 e MX960. Para solicitações de DNS dos tipos A, AAAA, MX, CNAME, TXT, SRV e ANY, você configura a ação a ser tomada para uma solicitação de DNS para um domínio desautorizado. Você também pode:

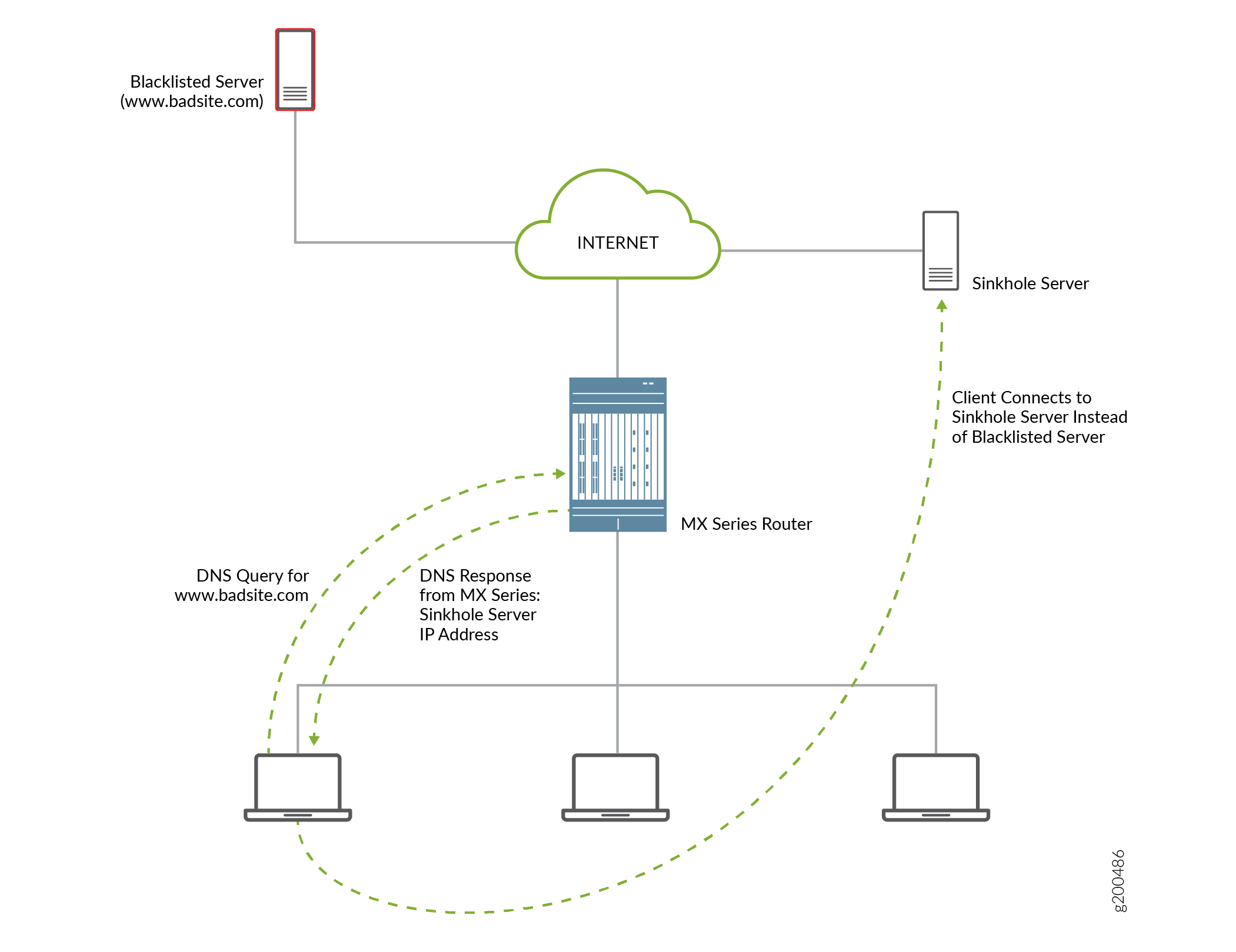

Bloqueie o acesso ao site enviando uma resposta DNS que contenha o endereço IP ou o nome de domínio totalmente qualificado (FQDN) de um servidor sumidouro de DNS. Isso garante que, quando o cliente tenta enviar tráfego para o domínio desautorizado, o tráfego vai para o servidor sumidor (ver Figura 3).

Registre a solicitação e permita o acesso.

A partir da versão 21.1R1 do Junos OS, você também pode configurar as seguintes ações para uma solicitação de DNS para um domínio desautorizado:

- Alerta

- Aceitar

- Gota

- Drop-no-log

Para outros tipos de solicitação de DNS para um domínio desautorizado, a solicitação é registrada e o acesso é permitido.

As ações tomadas pelo servidor sumidouro não são controladas pelo recurso de filtragem de solicitação de DNS; você é responsável por configurar as ações do servidor sumidouro. Por exemplo, o servidor sumidouro poderia enviar uma mensagem ao solicitante ou de que o domínio não é acessível e impedir o acesso ao domínio desautorizado.

não permitido

não permitido

Benefícios

A filtragem de DNS redireciona as solicitações de DNS para domínios de sites não permitidos para servidores sumidos, ao mesmo tempo em que impede que qualquer pessoa que opere o sistema veja a lista de domínios não permitidos. Isso porque os nomes de domínio não permitidos estão em um formato criptografado.

Arquivo de banco de dados de filtro de domínio desautorizado

A filtragem de solicitação de DNS requer um banco de dados de filtro de domínio não permitido .txt arquivo, que identifica cada nome de domínio não permitido, a ação para realizar uma solicitação de DNS para o domínio não permitido, e o endereço IP ou nome de domínio totalmente qualificado (FQDN) de um servidor sumidor DNS.

Perfil do filtro de DNS

Você configura um perfil de filtro DNS para especificar qual arquivo de banco de dados de filtro de domínio não permitido usar. Você também pode especificar as interfaces em que a filtragem de solicitação de DNS é realizada, limitar a filtragem a solicitações de servidores DNS específicos e limitar a filtragem a solicitações de prefixos de endereço IP de origem específica.

Como configurar a filtragem de solicitações de DNS

Para filtrar as solicitações de DNS para domínios de site não permitidos, execute o seguinte:

- Como configurar um banco de dados de filtro de domínio

- Como configurar um perfil de filtro de DNS

- Como configurar um conjunto de serviços para filtragem de DNS

Como configurar um banco de dados de filtro de domínio

Crie um ou mais arquivos de banco de dados de filtro de domínio que incluam uma entrada para cada domínio desautorizado. Cada entrada especifica o que fazer com uma solicitação de DNS para um domínio de site desautorizado.

Para configurar um arquivo de banco de dados de filtro de domínio:

Como configurar um perfil de filtro de DNS

Um perfil de filtro DNS inclui configurações gerais para filtrar solicitações de DNS para domínios de sites não permitidos, e inclui até 32 modelos. As configurações do modelo aplicam-se a solicitações de DNS em interfaces lógicas de uplink e downlink específicas ou instâncias de roteamento, ou a solicitações de DNS de prefixos de endereço IP de origem específica, e substituem as configurações correspondentes no nível de perfil de DNS. Você pode configurar até oito perfis de filtro DNS.

Para configurar um perfil de filtro de DNS:

Como configurar um conjunto de serviços para filtragem de DNS

[edit services service-set service-set-name] user@host# set web-filter-profile profile-name user@host# set syslog host hostname class urlf-logs user@host# set next-hop-service inside-service-interface interface-name.unit-number user@host# set next-hop-service outside-service-interface interface-name.unit-number

Suporte multilocatário para filtragem de DNS

Visão geral

A partir do Junos OS Release 21.1R1, você pode configurar feeds de domínio personalizados por cliente ou subgrupo IP. É possível:

- Configure nomes e ações de domínio para vários locatários, de forma que os feeds de domínio possam ser gerenciados por locatário.

- Configure o gerenciamento hierárquico de feed de domínio por perfil, por modelo de filtro dns ou por termo de filtro dns.

- Feeds de domínio isentos no nível de IP, sub-rede ou CIDR.

Para implementar o suporte mutiltenant para filtragem de DNS, a criação do arquivo de banco de dados do filtro de domínio em modelo ou nível de perfil é desativado. Você não precisa especificar um arquivo no modelo ou nível de perfil. A partir do Junos OS 21.1R1, por padrão, está disponível um arquivo global com nome fixo, nsf_multi_tenant_dn_custom_file.txt (formato de texto simples) ou dnsf_multi_tenant_dn_custom_file_hashed.txt (arquivo criptografado).

Cada entrada no arquivo do banco de dados tem os seguintes itens:

nome de domínio de hashed, endereço sumidouro IPv4, endereço sumidouro IPv6, sumidouro FQDN, ID, ação, nome do feed.

O hash do arquivo é calculado e anexo à lista de entradas de nomes de domínio no arquivo. O hash do arquivo é calculado usando uma chave e método global ,que é validado com o hash de arquivo computado usando a chave de hash configurada na [edit services web-filter] hierarquia. A validação do arquivo só será bem sucedida se o hash de arquivo calculado corresponde ao hash do arquivo presente no arquivo.

Cada entrada em nsf_multi_tenant_dn_custom_file.txt arquivo consiste em um campo adicional chamado feed-name. Este nome de feed é usado como um indicador para agrupar um conjunto de nomes de domínio e mapeá-los para um locatário (perfil, modelo, termo ou endereço IP).

Quando os pacotes DNS são recebidos de um endereço IP SRC específico, o nome de feed correspondente é obtido e a busca acontece em relação aos nomes de domínio mapeados com o nome de feed associado ao termo. Se o nome do feed não for provisionado para esse endereço IP, ele volta para o nome do feed configurado no nível de modelo e a olhada acontece em relação aos nomes de domínio mapeados com o nome do feed associado ao modelo. Se o nome do feed não estiver configurado no modelo, então a busca é contra os nomes de domínio mapeados em relação ao nome do feed associado ao perfil.

Configuração do suporte a vários locatários para filtragem de DNS

Exemplo: configuração de suporte multilocatário para filtragem de DNS

Configuração

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova qualquer quebra de linha, altere os detalhes necessários para combinar com a configuração da sua rede e, em seguida, copie e cole os comandos no CLI no nível de hierarquia [editar].

set services service-set Test Zone3 syslog mode stream set services service-set Test Zone3 syslog source-address 10.1.1.1 set services service-set Test Zone3 syslog stream t1 category urlf set services service-set Test Zone3 syslog stream t1 host 10.10.1.1 set services service-set Test Zone3 syslog stream t1 routing-instance client_vr4 set services service-set Test Zone3 web-filter-profile Test-Profile-3-Zone3 set services service-set Test Zone3 next-hop-service inside-service-interface ams3.24 set services service-set Test Zone3 next-hop-service outside-service-interface ams3.25 set services web-filter multi-tenant-support set services web-filter multi-tenant-hash file-hash-key ascii-text "$9$VjsgJikP36AGD6Ap0hcbs2" set services web-filter multi-tenant-hash hash-method hmac-sha2-256 set services web-filter profile Test-Profile-3-Zone3 feed-name abc set services web-filter profile Test-Profile-3-Zone3 global-dns-filter-stats-log-timer 20 set services web-filter profile Test-Profile-3-Zone3 dns-filter statistics-log-timer 5 set services web-filter profile Test-Profile-3-Zone3 dns-filter dns-resp-ttl 100 set services web-filter profile Test-Profile-3-Zone3 dns-filter wildcarding-level 10 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: client-interfaces xe-7/0/2.32 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: server-interfaces xe-7/2/0.36 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 from src-ip-prefix 10.12.1.1 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 from src-ip-prefix 2001:db8::0/96 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer3 from src-ip-prefix 2001:db8:bbbb::/96 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer3 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: client-interfaces xe-7/0/2.32 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: server-interfaces xe-7/2/0.36 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 term Test-Profile-3-Zone3-Area2-Customer1 from src-ip-prefix 22.21.128.0/17 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 term Test-Profile-3-Zone3-Area2-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term Test-Profile-3-Zone4-Area2-Customer1 from src-ip-prefix 2001:0db8:0001:/48 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term Test-Profile-3-Zone4-Area2-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term wildcard then dns-sinkhole set interfaces xe-7/0/0 unit 0 family inet address 10.11.1.1/24 set interfaces xe-7/0/1 unit 0 family inet address 10.12.1.1/24 set interfaces xe-7/0/2 flexible-vlan-tagging set interfaces xe-7/0/2 mtu 9192 set interfaces xe-7/0/2 encapsulation flexible-ethernet-services set interfaces xe-7/0/2 unit 1 vlan-id 10 set interfaces xe-7/0/2 unit 1 family inet address 198.31.100.1/24 set interfaces xe-7/0/2 unit 31 vlan-id 31 set interfaces xe-7/0/2 unit 31 family inet address 198.51.70.1/24; set interfaces xe-7/0/2 unit 31 family inet6 address 2001:db8:10::0/96 set interfaces xe-7/0/2 unit 32 vlan-id 32 set interfaces xe-7/0/2 unit 32 family inet address 198.51.71.1/24; set interfaces xe-7/0/2 unit 32 family inet6 address 2001:db8:11::0/96 set interfaces xe-7/0/2 unit 33 vlan-id 33 set interfaces xe-7/0/2 unit 33 family inet address 198.51.72.1/24 set interfaces xe-7/0/2 unit 33 family inet6 address 2001:db8:12::0/96 set interfaces xe-7/0/2 unit 34 vlan-id 34 set interfaces xe-7/0/2 unit 34 family inet address 198.51.73.1/24 set interfaces xe-7/0/2 unit 34 family inet6 address 2001:db8:13::0/96 set interfaces xe-7/0/2 unit 35 vlan-id 35 set interfaces xe-7/0/2 unit 35 vlan-id 35 family inet address 198.51.74.1/24 set interfaces xe-7/0/2 unit 3135 vlan-id 35 family inet6 address 2001:db8:14::0/96 set interfaces xe-7/0/2 unit 36 vlan-id 36 set interfaces xe-7/0/2 unit 36 family inet address 198.51.75.1/24 set interfaces xe-7/0/2 unit 36 family inet6 address 2001:db8:15::0/96 set interfaces xe-7/0/2 unit 37 vlan-id 37 set interfaces xe-7/0/2 unit 37 family inet address 198.51.76.1/24 set interfaces xe-7/0/2 unit 37 family inet6 address 2001:db8:16::0/96 set interfaces xe-7/0/2 unit 38 vlan-id 38 set interfaces xe-7/0/2 unit 38 family inet address 198.51.77.1/24 set interfaces xe-7/0/2 unit 38 family inet6 address 2001:db8:17::0/96 set interfaces xe-7/0/2 unit 39 vlan-id 39 set interfaces xe-7/0/2 unit 39 family inet address 198.51.78.1/24 set interfaces xe-7/0/2 unit 39 family inet6 address 2001:db8:18::0/96 set interfaces xe-7/0/2 unit 40 vlan-id 40 set interfaces xe-7/0/2 unit 40 family inet address 198.51.79.1/24 set interfaces xe-7/0/2 unit 40 family inet6 address 2001:db8:19::0/96 set interfaces xe-7/0/2 unit 41 vlan-id 41 set interfaces xe-7/0/2 unit 41 family inet address 198.51.80.1/24 set interfaces xe-7/0/2 unit 41 family inet6 address 2001:db8:20::0/96 set interfaces xe-7/2/0 flexible-vlan-tagging set interfaces xe-7/2/0 mtu 1514 set interfaces xe-7/2/0 encapsulation flexible-ethernet-services set interfaces xe-7/2/0 inactive unit 1 vlan-id 1 set interfaces xe-7/2/0 inactive unit 1 family inet address 198.168.50.0/24 set interfaces xe-7/2/0 inactive unit 1 family inet6 address 2001:0db0:1600:0::1/112 set interfaces xe-7/2/0 unit 2 vlan-id 2 set interfaces xe-7/2/0 unit 2 vlan-id 2 family inet address 198.100.70.0/24 set interfaces xe-7/2/0 unit 31 vlan-id 31 set interfaces xe-7/2/0 unit 31 family inet address 10.1.0.1/16 set interfaces xe-7/2/0 unit 31 family inet6 address 2001:0db0:1601:0::1/112 set interfaces xe-7/2/0 unit 32 vlan-id 32 set interfaces xe-7/2/0 unit 32 family inet address 10.2.0.1/16 set interfaces xe-7/2/0 unit 32 family inet6 address 2001:0db0:1602:0::1/112 set interfaces xe-7/2/0 unit 33 vlan-id 33 set interfaces xe-7/2/0 unit 33 family inet address 10.3.0.1/16 set interfaces xe-7/2/0unit 33 vlan-id 33 family inet6 address 2001:0db0:1603:0::1/112 set interfaces xe-7/2/0 unit 34 vlan-id 34 set interfaces xe-7/2/0 unit 34 family inet address 10.0.0.1/16 set interfaces xe-7/2/0 unit 34 family inet6 address 2001:0db0:1600:0::1/112 set interfaces xe-7/2/0 unit 35 vlan-id 35 set interfaces xe-7/2/0 unit 35 family inet address 10.4.0.1/16 set interfaces xe-7/2/0 unit 35 family inet6 address 2001:0db0:1604:0::1/112 set interfaces xe-7/2/0 unit 36 vlan-id 36 set interfaces xe-7/2/0 unit 36 family inet address 10.5.0.1/16 set interfaces xe-7/2/0 unit 36 family inet6 address 2001:0db0:1605:0::1/112 set interfaces xe-7/2/0 unit 37 vlan-id 37 set interfaces xe-7/2/0 unit 37 family inet address 10.6.0.1/16 set interfaces xe-7/2/0unit 37 family inet6 address 2001:0db0:1606:0::1/112 set interfaces xe-7/2/0 unit 38 vlan-id 38 set interfaces xe-7/2/0 unit 38 family inet address 10.7.0.1/16 set interfaces xe-7/2/0 unit 38 vlan-id 38 family inet6 address 2001:0db0:160:0::1/112 set interfaces ams3 load-balancing-options member-interface mams-3/0/0 set interfaces ams3 load-balancing-options member-interface mams-3/1/0 set interfaces ams3 load-balancing-options member-failure-options redistribute-all-traffic enable-rejoin set interfaces ams3 load-balancing-options high-availability-options many-to-one preferred-backup mams-3/1/0 set interfaces ams3 unit 22 family inet set interfaces ams3 unit 22 family inet6 set interfaces ams3 unit 22 service-domain inside set interfaces ams3 unit 22 load-balancing-options hash-keys ingress-key (source-ip destination-ip ) set interfaces ams3 unit 24 family inet set interfaces ams3 unit 24 family inet6 set interfaces ams3 unit 24 service-domain inside set interfaces ams3 unit 24 family inet6 load-balancing-options hash-keys ingress-key (source-ip destination-ip) set interfaces ams3 unit 25 family inet set interfaces ams3 unit 25 family inet6 set interfaces ams3 unit 25 service-domain inside set interfaces ams3 unit 25 load-balancing-options hash-keys ingress-key (source-ip destination-ip ) set routing-instances client_vr4 instance-type virtual-router set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 2001:0db0:bbbb:0::0/49 next-hop 2001:0db0:7070:71::2 set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 2001:0db0:aaaa:8000::0/49 next-hop 2001:0db0:7070:71::3 set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 60::0/64 next-hop ams3.24 set routing-instances client_vr4 routing-options static route 10.12.1.1 next-hop 192.168.1.2 set routing-instances client_vr4 routing-options static route 22.21.128.0/17 next-hop 192.168.1.3 set routing-instances client_vr4 routing-options static route 0.0.0.0/0 next-hop ams3.24 set routing-instances client_vr4 routing-options static route 10.11.10.10/16 next-hop 192.168.1.4 set routing-instances client_vr4 routing-options static route 10.10.23.10/16 next-hop 192.168.1.5 set routing-instances client_vr4 routing-options static route 10.1.0.0/16 next-hop 192.168.1.6 set routing-instances client_vr4 routing-options static route 10.20.20.0/16 next-hop 192.168.1.7 set routing-instances client_vr4 routing-options static route 10.2.0.0/16 next-hop 192.168.1.8 set routing-instances client_vr4 routing-options static route 10.30.20.0/16 next-hop 192.168.1.9 set routing-instances client_vr4 routing-options static route 10.3.0.0/16 next-hop 192.168.10. set routing-instances client_vr4 routing-options static route 10.40.20.0/16 next-hop 192.168.1.11 set routing-instances client_vr4 routing-options static route 10.4.0.0/16 next-hop 192.168.1.12 set routing-instances client_vr4 routing-options static route 10.50.20.0/16 next-hop 192.168.1.13 set routing-instances client_vr4 interface xe-7/0/0.0 set routing-instances client_vr4 interface xe-7/0/2.32 set routing-instances client_vr4 interface ams3.24 set routing-instances server_vr4 instance-type virtual-router set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:0db0:2221:0::0/48 next-hop ams3.25 set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:db8:ffff::1/128 next-hop 2001:0db0:1605:0::2 set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:db8:bbbb::1/128 next-hop 2001:0db0:1605:0::3 set routing-instances server_vr4 routing-options static route 10.10.20.1 next-hop ams3.25 set routing-instances server_vr4 routing-options static route 60.0.6.0/24 next-hop 192.0.2.2 set routing-instances server_vr4 routing-options static route 60.0.18.0/24 next-hop 192.0.2.3 set routing-instances server_vr4 routing-options static route 10.9.9.0/24 next-hop ams3.25 set routing-instances server_vr4 routing-options static route 60.0.19.0/24 next-hop 192.0.2.4 set routing-instances server_vr4 routing-options static route 60.0.20.0/24 next-hop 192.0.2.5 set routing-instances server_vr4 routing-options static route 60.0.21.0/24 next-hop 192.0.2.6 set routing-instances server_vr4 routing-options static route 60.0.22.0/24 next-hop 192.0.2.7 set routing-instances server_vr4 routing-options static route 60.0.23.0/24 next-hop 192.0.2.8 set routing-instances server_vr4 routing-options static route 60.0.24.0/24 next-hop 192.0.2.9 set routing-instances server_vr4 routing-options static route 60.0.25.0/24 next-hop 192.0.2.10 set routing-instances server_vr4 routing-options static route 60.0.26.0/24 next-hop 192.0.2.11 set routing-instances server_vr4 routing-options static route 60.0.27.0/24 next-hop 192.0.2.12 set routing-instances server_vr4 routing-options static route 60.0.28.0/24 next-hop 192.0.2.13 set routing-instances server_vr4 routing-options static route 10.1.0.0/16 next-hop ams3.25 set routing-instances server_vr4 interface xe-7/0/1.0 set routing-instances server_vr4 interface xe-7/2/0.36 set routing-instances server_vr4 interface ams3.25 set routing-options static route 0.0.0.0/0 next-hop 10.48.179.254

Integração do Juniper ATP Cloud e filtragem de Web em roteadores da Série MX

- Visão geral

- Configuração do perfil do filtro da Web para amostragem

- Filtragem de GeoIP

- Lista de permitidores globais e blocos globais

Visão geral

O Juniper Advanced Threat Prevention (Juniper ATP Cloud) é integrado com roteadores da série MX para proteger todos os hosts em sua rede contra ameaças de segurança em evolução, empregando um software de detecção de ameaças baseado em nuvem com um sistema de firewall de próxima geração.

Este tópico oferece uma visão geral do Juniper ATP Cloud, Policy Enforcer, Security Intelligence, filtragem web e seus benefícios quando integrados aos roteadores da Série MX (MX240, MX480 e MX960).

- Benefícios

- Entendendo o Policy Enforcer e o Juniper ATP Cloud

- Inteligência de segurança (SecIntel) — Visão geral

- Filtragem de Web (filtrada por URL) — Visão geral

Benefícios

Simplifica a implantação e aprimora os recursos anti-ameaças quando integrados com os roteadores MX.

Oferece proteção contra ameaças de "dia zero" usando uma combinação de ferramentas para fornecer cobertura robusta contra ameaças sofisticadas e evasivas.

Verifica o tráfego de entrada e saída com aprimoramentos de políticas que permitem aos usuários parar malwares, colocar em quarentena sistemas infectados, evitar a exfiltração de dados e interromper o movimento lateral.

Oferece alta disponibilidade para fornecer serviço ininterrupto.

Oferece escalabilidade para lidar com cargas crescentes que exigem mais recursos de computação, maior largura de banda da rede para receber mais submissões de clientes e um grande armazenamento para malware.

Fornece inspeção profunda, relatórios acionáveis e bloqueio de malware em linha.

Entendendo o Policy Enforcer e o Juniper ATP Cloud

O Juniper Networks Security Director é composto por um recurso chamado Policy Enforcer (PE) que permite que ele aprenda com as condições de ameaças, automatize a criação de políticas e implemente dinamicamente a aplicação aos dispositivos da Juniper na rede.

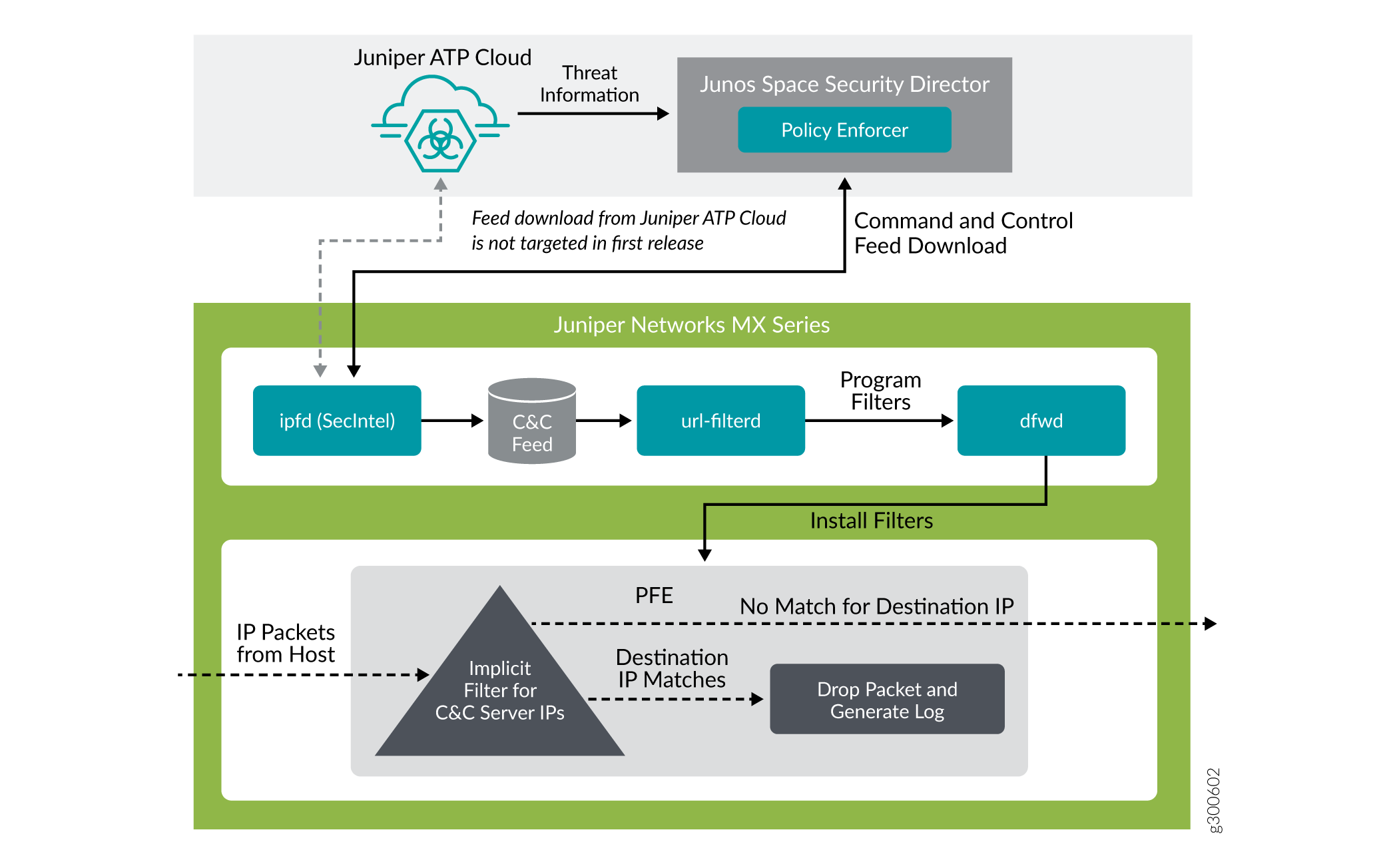

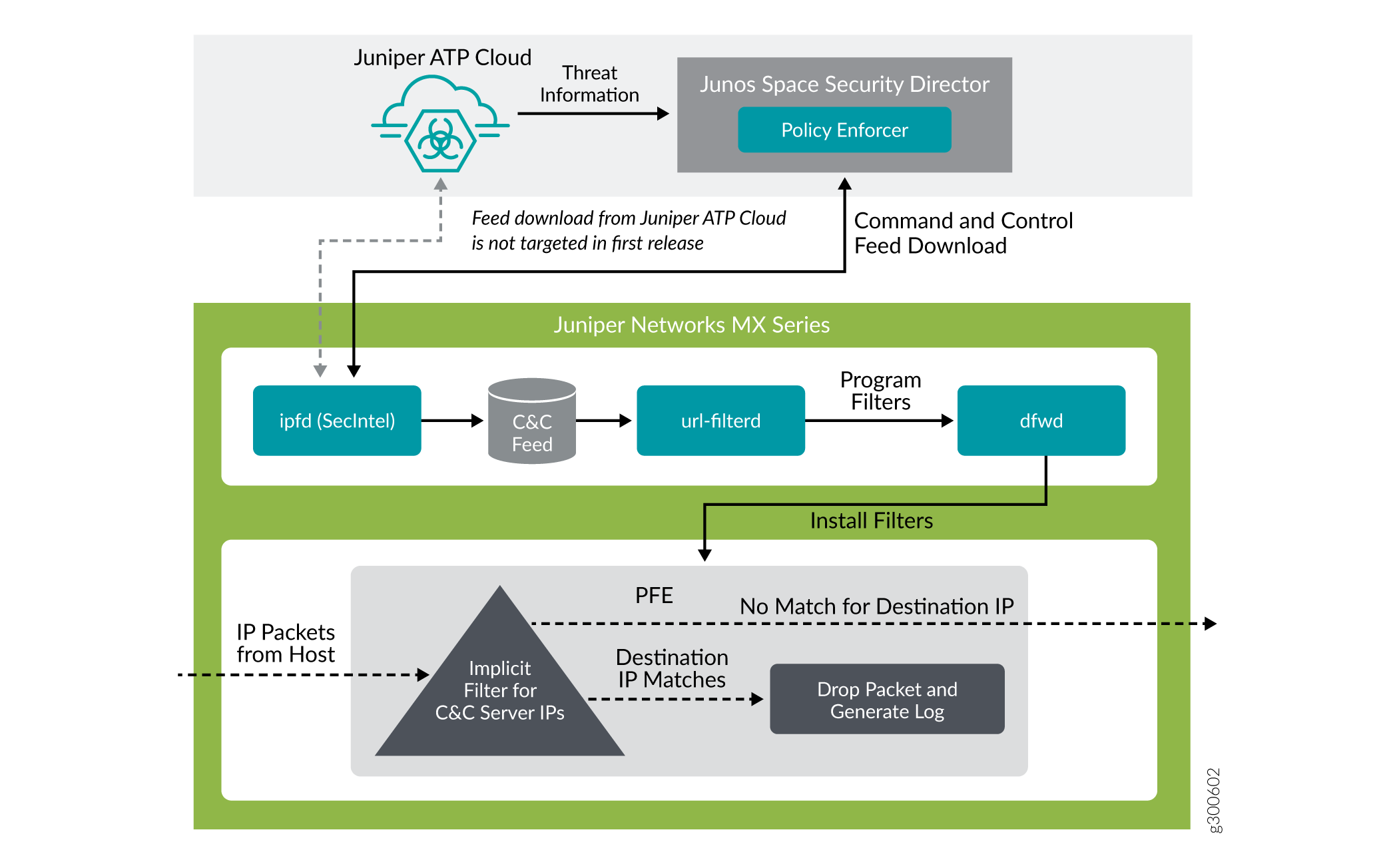

A Figura 4 ilustra o fluxo de tráfego entre o PE, o ATP Cloud da Juniper e o roteador MX, que funciona como um firewall.

O Policy Enforcer (PE) aprende com as condições de ameaças, automatiza a criação de políticas e implanta a aplicação em dispositivos Juniper na rede.

O Juniper Advanced Threat Prevention (Juniper ATP Cloud) protege todos os hosts da sua rede, empregando um software de detecção de ameaças baseado em nuvem com um sistema de firewall de próxima geração.

O roteador MX busca os feeds de inteligência de ameaças do Policy Enforcer (PE) e implementa essas políticas para quarentena de hosts comprometidos. Ela compreende os seguintes componentes importantes:

Processo de inteligência de segurança

Processo de filtragem de Web

Processo de firewall

de sistema

de sistema

Para entender a funcionalidade da arquitetura do sistema, considere o seguinte exemplo — se um usuário baixar um arquivo da Internet e esse arquivo passar por um firewall MX, o arquivo pode ser enviado à nuvem Juniper ATP Cloud para inspeção de malware (dependendo das configurações da sua configuração). Se o arquivo for determinado como malware, PE identificará o endereço IP e o endereço MAC do host que baixaram o arquivo. Com base em uma política definida pelo usuário, esse host pode ser colocado em uma VLAN de quarentena ou impedido de acessar a Internet.

Os roteadores da Série MX (MX240, MX480 e MX960) podem ser integrados ao Juniper ATP Cloud para evitar que hosts comprometidos (botnets) se comuniquem com servidores de comando e controle:

A partir do Junos OS Release 18.4R1 com os serviços adaptativos como um recurso de segurança em linha

A partir do Junos OS Release 19.3R2 com os Serviços de próxima geração como um recurso de segurança em linha

Inteligência de segurança (SecIntel) — Visão geral

O processo de inteligência de segurança (IPFD), é responsável por baixar os feeds de inteligência de segurança e analisar do conector de feed ou servidor de feed de nuvem ATP Cloud. O processo de IPFD nas plataformas MX busca os feeds IPv4/IPv6 de comando e controle do Policy Enforcer. Os feeds C&C são essencialmente uma lista de servidores que são servidores de comando e controle conhecidos para botnets. A lista também inclui servidores que são fontes conhecidas para downloads de malwares. Assim, as informações coletadas são salvas em um arquivo (urlf_si_cc_db.txt) criado sob o diretório /var/db/filtrado por url .

O formato de arquivo dos IPs desautorizados enviados pelo IPFD para o processo de filtragem da web é o seguinte:

IPv4 address | IPv6 address, threat-level.

Este threat-level é um inteiro que varia de 1 a 10 para indicar o nível de ameaça de arquivos digitalizados para malware e para hosts infectados. Aqui, 1 representa o menor nível de ameaça e 10 representa o mais alto nível de ameaça.

Por exemplo: 178.10.19.20, 4

Aqui, 178.10.19.20 indica o IP não permitido e 4 indica o threat-level.

O banco de dados de feed C&C é sincronizado no mecanismo de roteamento de backup. O IPFD então compartilha as informações para o processo de filtragem da web (filtrado por url). O processo de filtragem da web lê o conteúdo do arquivo e configura os filtros de acordo.

Configuração da inteligência de segurança para baixar o feed CC do Policy Enforcer

Para baixar os feeds de comando e controle IPv4/IPv6 do Juniper ATP Cloud/Policy Enforcer, inclua a security-intelligence declaração na [edit services] hierarquia conforme mostrado no seguinte exemplo:

security-intelligence { authentication { auth-token 7QGSBL5ZRKR5UHUZ2X2R6QLHB656D5EN; } url https://10.92.83.245:443/api/v1/manifest.xml; traceoptions { file security-inteligence.log size 1g; level all; flag all; } }

Filtragem de Web (filtrada por URL) — Visão geral

O processo de filtragem da web lê o conteúdo do arquivo obtido do IPFD e configura os filtros no Mecanismo de encaminhamento de pacotes de acordo. O processo de filtragem de web aplica os feeds de comando e controle programando os filtros no Mecanismo de encaminhamento de pacotes para bloquear os pacotes destinados aos endereços IP bloqueados e gerar logs para relatar o incidente.

A Figura 5 ilustra a forma como o feed da C&C é obtido pelo IPFD e depois processado pelo processo de filtragem da web.

Web

Web

O perfil do filtro web pode ter mais de um modelo. Cada modelo consiste em um conjunto de interfaces lógicas configuradas para filtragem de Web e um ou mais termos. Um termo é um conjunto de critérios de correspondência com ações a serem tomadas se os critérios de correspondência forem atendidos. Para configurar o perfil do filtro web para usar o feed C&C buscado dinamicamente, você pode configurar o security-intelligence-policy comando sob o nível de [edit services web-filter profile profile-name hierarquia. Você não precisa configurar um termo para perfis security-intelligence-policy de filtro de web baseados.

Você pode configurar as seguintes ações de nível de ameaça para o perfil do filtro web no nível de edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action hierarquia:

dropdrop-and-loglog

Você pode configurar apenas um threat-action para cada threat level. threat-action Se não estiver configurado para um determinado threat level, o padrão threat-action será accept.

Veja também

Configuração do perfil do filtro da Web para amostragem

A partir do Junos OS Release 19.3R1, o processo de filtragem de web (filtrado por url) oferece suporte a amostragem em linha de pacotes como uma ação de nível de ameaça. Os pacotes são descartados, logados e amostrados com base na ação de ameaças que você configura. Para cenários dimensionados, a amostragem de pacotes é preferida em vez da opção de registro. Junto com as ações de nível de ameaça existentes, você pode configurar as seguintes ações de nível de ameaça no perfil do filtro da Web no nível de edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action hierarquia:

drop-and-sampledrop-log-and-samplelog-and-samplesample

O monitoramento de fluxo em linha amostra os pacotes e envia os registros de fluxo no formato IPFIX para um coletor de fluxo. Você pode obter o nível de ameaça para os pacotes amostrados recebidos no coletor externo, combinando o IP recebido dos pacotes amostrados com a entrada IP correspondente em /var/db/url-filterd/urlf_si_cc_db.txt. Você pode configurar a amostragem usando qualquer um dos seguintes métodos:

Associe uma instância de amostragem com o FPC em que a interface de mídia está presente no nível de

[edit chassis]hierarquia. Se você estiver configurando uma amostra de fluxos IPv4, fluxos IPv6 ou fluxos VPLS, você pode configurar o tamanho da tabela de hash de fluxo para cada família.Configure as propriedades do modelo para o monitoramento de fluxo em linha no nível de

[edit services flow-monitoringhierarquia.Configure uma instância de amostragem e associe o endereço IP do servidor de fluxo, o número da porta, a taxa de exportação de fluxo e especifique os coletores no

[edit forwarding-optionsnível de hierarquia.

- Associar uma instância de amostragem ao FPC

- Configure uma instância de amostragem e associe o modelo à instância de amostragem.

- Configure a instância de amostra e associe o endereço IP do servidor de fluxo e outros parâmetros.

- Exemplo: configuração do perfil do filtro da Web para definir diferentes níveis de ameaças

Associar uma instância de amostragem ao FPC

Para associar a instância definida a um determinado FPC, MPC ou DPC, você inclui a sampling-instance declaração no [edit chassis fpc number] nível hierárquico, conforme mostrado no exemplo a seguir:

chassis {

redundancy {

graceful-switchover;

}

fpc 0 {

pic0 {

inline-services {

bandwidth 10g;

}

}

}

pic 2 {

inline-services {

bandwidth 10g;

}

}

pic 3 {

inline-services {

bandwidth 10g;

}

}

sampling-instance 1to1;

inline-services{

flow-table-size {

ipv4-flow-table-size 5;

ipv6flow-table-size 5;

}

}

}

Configure uma instância de amostragem e associe o modelo à instância de amostragem.

Para configurar as propriedades do modelo para o monitoramento de fluxo em linha, inclua as seguintes declarações no nível de edit services flow-monitoring hierarquia, conforme mostrado no exemplo a seguir:

services {

flow-monitoring {

version-ipfix {

template ipv4 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

option-refresh-rate {

packets 48000;

seconds 60;

}

ipv4-template;

template ipv6 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

ipv6-template;

}

}

}

Configure a instância de amostra e associe o endereço IP do servidor de fluxo e outros parâmetros.

Para configurar uma instância de amostragem e associar o endereço IP do servidor de fluxo e outros parâmetros. incluem as seguintes declarações na [edit forwarding-options] hierarquia, conforme mostrado no exemplo a seguir:

forwarding-options {

sampling {

traceoptions {

file ipfix.log size 10k;

}

instance {

1to1 {

input {

rate 1;

}

family inet {

output {

flow-server 192.168.9.194;

port 2055;;

autonomous-system-type origin;

version-ipfix {

template {

ipv4;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

family inet6 {

output {

flow-server 192.168.9.194;

port 2000;

autonomous-system-type origin;

version-ipfix {

template {

ipv6;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

}

}

Exemplo: configuração do perfil do filtro da Web para definir diferentes níveis de ameaças

web-filter {

profile Profile1 ;

security-intelligence-policy{

file-type txt;

threat-level 7 {

threat-action {

log-and-sample;

}

}

threat-level 8 {

threat-action {

drop-log-and-sample;

}

}

threat-level 10 {

threat-action {

drop-log-and-sample;

}

}

threat-level 5{

threat-action {

drop-log-and-sample;

}

}

threat-level 6 {

threat-action {

drop-log-and-sample;

}

}

threat-level 9{

threat-action {

drop-log-and-sample;

}

}

}

url-filter-template template1 {

client-interfaces ge-0/0/4.0;

client-routing-instance inet.0;

}

}

traceoptions {

file webfilter_log size 1g;

level all;

flag all;

}

}

}

Veja também

Filtragem de GeoIP

Visão geral

Os feeds GeoIP são essencialmente uma lista de endereços IP para mapeamentos de código de país. A partir do Junos OS 21.4R1, você pode configurar locais geo baseados em IP em roteadores da Série MX para obter os feeds GeoIP do Policy Enforcer. Ao implantar os feeds GeoIP, você pode habilitar a rede para evitar que os dispositivos se comuniquem com endereços IP pertencentes a países específicos.

Você pode configurar o processo de inteligência de segurança (IPFD) em roteadores da série MX para obter os feeds GeoIP do Policy Enforcer. Semelhante aos feeds de IP C&C ou IPv6 existentes, o IPFD baixa os feeds GeoIP do Policy Enforcer. O IPFD traduz o feed no formato de arquivo que é processado pelo processo de filtragem da web (filtrado por url) posteriormente.

A partir do Junos OS 22.1R1, você pode configurar o processo de inteligência de segurança (IPFD) em roteadores da série MX para obter os feeds GeoIP da Juniper ATP Cloud. Semelhante aos feeds de C&C IP ou IPv6 existentes, o IPFD baixa os feeds GeoIP do Juniper ATP Cloud.

Como configurar a filtragem de GeoIP em roteadores da Série MX

As informações coletadas pelo IPFD são salvas em um arquivo (urlf_si_geoip_db.txt) criado no local /var/db/filtrado por url .

O formato do arquivo enviado pelo IPFD para o processo de filtragem web é o seguinte:

IPv4 address|IPv6 address,Prefix,threat-level,VRF-name,Gen-num. Gen-num é sempre 0. VRF-name refere-se a um código de país.

Por exemplo, 178,10,19,22,12.255,EUA,0

O IPFD e o processo de filtragem web mantêm uma conexão de pconn para comunicar a criação ou atualização de arquivos que contêm feeds GeoIP. O processo de filtragem de Web aplica os feeds geoIP programando os filtros no PFE para bloquear os pacotes destinados aos países bloqueados. As APIs fornecidas pelo liburlf são usadas para validar e analisar os arquivos.

O processo de filtragem web lê o arquivo que contém a lista de endereços IP e os filtros PFE são programados com os endereços IP de destino listados no feed e a ação configurada para o país associado.

-

Países com filtros globais estão configurados sob a regra global em um perfil. Todos os endereços IP para países específicos dessa regra global são programados em um único filtro e aplicados a todos os modelos do perfil. Você pode configurar um perfil para obter dinamicamente o feed GeoIP configurando

geo-ip rule match country country-namena[edit services web-filter profile profile-name security-intelligence-policy]hierarquia. Filtro de grupo- Grupos de países estão configurados sob um modelo. Todos os endereços IP associados aos países para um Grupo são programados em um filtro de grupo aplicado aos modelos nos quais esse grupo está configurado. Grupo é uma lista de países definidos em um arquivo json que é analisado por liburlf.

Para configurar um filtro de grupo, você deve configurar um arquivo json no local /var/db/filtrado por url , onde o arquivo group.json contém os mapeamentos de grupo.

O formato do arquivo json é o seguinte:

[{"group_name" : "group1","country" : ["ZA","YE"]},{"group_name" : "group2","country" : ["YT"]}]Para obter feeds GeoIP dinamicamente, você pode configurar um filtro global usando um único perfil ou configurar vários filtros de grupo usando templates. Não apoiamos as duas configurações juntas.

Os grupos criados no arquivo json são referidos na cláusula de correspondência geoIP definida na

[edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy geo-ip rule match group group-name]hierarquia.

Lista de permitidores globais e blocos globais

Você pode optar por personalizar o feed de IP adicionando sua própria lista de permitidos e blocos. Isso pode ser útil para gerenciar feeds de inteligência personalizados para seu centro de operações de segurança ou como uma medida temporária para falsos positivos. A partir da versão 21.4R1 do Junos OS, você pode permitir ou bloquear determinados endereços IP com base na configuração por meio de uma CLI ou um arquivo. Você pode configurar uma lista separada para permitirlist e uma lista separada para blocklist ou incluir os endereços IP em um arquivo e incluir o nome do arquivo na configuração CLI.

Você pode criar uma IP-address-list hierarquia [edit services web-filter] . Aqui, IP-address-list contém a lista de endereços IP que devem ser permitidos ou bloqueados. Você também pode criar um arquivo que contenha os endereços IP que precisam ser permitidos ou bloqueados no local /var/db/filtrado por url . Os endereços IP configurados como parte da lista de endereços IP ou arquivo são programados como parte do filtro global, que é anexado a todos os modelos.

Você pode definir uma lista de permitidores global configurando white-list (IP-address-list | file-name) na edit services web-filter profile profile-name security-intelligence-policy hierarquia. Você pode definir uma lista de bloqueio global configurando a black-list (IP-address-list | file-name) edit services web-filter profile profile-name security-intelligence-policy hierarquia. Aqui, a IP-address-list, refere-se ao nome da lista de endereços IP especificada na [edit services web-filter] hierarquia. Refere-se file-name ao nome do arquivo que contém a lista dos endereços IP que devem ser permitidos ou bloqueados. O arquivo deve estar no local /var/db/filtrado por url e deve ter o mesmo nome que na configuração.

O formato do arquivo de lista de permitir global é o seguinte:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 198.51.100.1,32,0,junos-default-vrf,0

O formato do arquivo de blocklist global é o seguinte:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 192.168.1.1,255,junos-default-vrf,0

O processo de filtragem da Web analisa a lista de endereços e programas IP de lista de bloqueio globais ou de lista global que os termos do filtro implícitos com os endereços IP configurados permitem ou bloqueiam os pacotes.

Tabela de histórico de mudanças

O suporte de recursos é determinado pela plataforma e versão que você está usando. Use o Feature Explorer para determinar se um recurso é suportado em sua plataforma.

[edit services web-filter] hierarquia. Antes da versão 18.3R1 do Junos OS, configure o perfil no nível hierárquicos

[edit services url-filter] .