Visão geral da Network Address Translation

Visão geral do Endereçamento de Rede Junos Address Aware

O Junos Address Aware Endereçamento de Redes fornece a funcionalidade Network Address Translation (NAT) para a tradução de endereços IP. Isso é particularmente importante porque a Internet Assigned Numbers Authority (IANA) alocou o último grande bloco de endereços IPv4 no início de 2011.

Este tópico inclui as seguintes seções:

- Benefícios do NAT

- Visão geral do conceito e das instalações do NAT

- NAT básico de IPv4 para IPv4

- NAPT determinístico

- NAT de destino estático

- Duas vezes NAT

- IPv6 NAT

- Suporte a gateway de nível de aplicativo (ALG)

- NAT-PT com DNS ALG

- NAT dinâmico

- NAT64 dinâmico

- 464XLAT

- Dual-Stack Lite

- Suporte a placa de linha de endereçamento de rede Junos Address Aware

Benefícios do NAT

O NAT oferece suporte a uma ampla gama de metas de rede, incluindo:

-

Ocultar um conjunto de endereços de host em uma rede privada por trás de um pool de endereços públicos para proteger os endereços de host contra ataques diretos em ataques de rede e evitar o esgotamento de endereços IPv4

-

Fornecer as ferramentas para a transição para o IPv6 com base nos requisitos de negócios e garantir o crescimento ininterrupto de assinantes e serviços

-

Fornecendo coexistência IPv4-IPv6

Visão geral do conceito e das instalações do NAT

O Junos Address Aware Endereçamento de Redes oferece NAT de nível de operadora (CGN) para redes IPv4 e IPv6 e facilita o trânsito de tráfego entre diferentes tipos de redes.

Junos Address Aware O Endereçamento de Rede oferece suporte a um conjunto diversificado de opções de tradução de NAT:

-

Tradução de origem estática — Permite ocultar uma rede privada. Ele apresenta um mapeamento um-para-um entre o endereço original e o endereço traduzido; O mapeamento é configurado estaticamente. Para obter mais informações, consulte NAT básico .

-

NAPT determinístico — elimina a necessidade de registro de tradução de endereços, garantindo que o endereço e a porta IPv4 ou IPv6 de origem original sempre sejam mapeados para o mesmo endereço IPv4 pós-NAT e intervalo de portas.

-

Dynamic-source translation— Inclui duas opções: tradução dinâmica de origem somente de endereço e Network Address Port Translation (NAPT):

-

Tradução dinâmica de fonte somente de endereço — mdash; Um endereço NAT é selecionado dinamicamente de um pool NAT de origem e o mapeamento do endereço de origem original para o endereço convertido é mantido enquanto houver pelo menos um fluxo ativo que use esse mapeamento. Para obter mais informações, consulte NAT dinâmico.

-

NAPT — O endereço de origem original e a porta de origem são convertidos. O endereço e a porta traduzidos são retirados do pool NAT correspondente. Para obter mais informações, consulte NAPT .

-

-

Tradução de destino estático — Permite que você torne os servidores privados selecionados acessíveis. Ele apresenta um mapeamento um-para-um entre o endereço traduzido e o endereço de destino; O mapeamento é configurado estaticamente. Para obter mais informações, consulte NAT de destino estático.

-

Tradução de protocolo — permite que você atribua endereços de um pool de forma estática ou dinâmica à medida que as sessões são iniciadas nos limites IPv4 ou IPv6. Para obter mais informações, consulte Configurando NAT-PT, NAT-PT com DNS ALG e NAT64 stateful.

-

Encapsulamento de pacotes IPv4 em pacotes IPv6 usando softwires — permite que os pacotes viajem por softwires até um endpoint NAT de nível de operadora, onde passam por processamento NAT de origem para ocultar o endereço de origem original. Para obter mais informações, consulte Visão geral dos serviços de tunelamento para transição de IPv4 para IPv6.

O Junos Address Aware Endereçamento de Rede oferece suporte à funcionalidade NAT descrita em RFCs da IETF e rascunhos da Internet, conforme mostrado em " Padrões NAT e SIP suportados" na Referência de padrões.

Nem todos os tipos de NAT são suportados em todos os tipos de interface. Veja a comparação de recursos NAT de nível de operadora para o Junos Address Aware por tipo de placa de interface, que lista os recursos disponíveis nas interfaces suportadas.

NAT básico de IPv4 para IPv4

Basic Network Address Translation ou Basic NAT é um método pelo qual os endereços IP são mapeados de um grupo para outro, de forma transparente para os usuários finais. Network Address Port Translation ou NAPT é um método pelo qual muitos endereços de rede e suas portas TCP/UDP são convertidos em um único endereço de rede e suas portas TCP/UDP. Juntas, essas duas operações, conhecidas como NAT tradicional, fornecem um mecanismo para conectar uma região com endereços privados a uma região externa com endereços registrados globalmente exclusivos.

O NAT tradicional, especificado no RFC 3022, Tradutor de endereços de rede IP tradicional, é totalmente suportado pelo Junos Address Aware Endereçamento de Rede. Além disso, o NAPT tem suporte para endereços de origem.

NAT básico

Com o NAT básico, um bloco de endereços externos é reservado para converter endereços de hosts em um domínio privado à medida que eles originam sessões para o domínio externo. Para pacotes de saída da rede privada, o NAT básico converte endereços IP de origem e campos relacionados, como IP, TCP, UDP e somas de verificação de cabeçalho ICMP. Para pacotes de entrada, o NAT básico converte o endereço IP de destino e as somas de verificação listadas acima.

O hairpinning é suportado para NAT básico.

NAPT

Use o NAPT para permitir que os componentes da rede privada compartilhem um único endereço externo. O NAPT converte o identificador de transporte (por exemplo, número da porta TCP, número da porta UDP ou ID da consulta ICMP) da rede privada em um único endereço externo. O NAPT pode ser combinado com o NAT básico para usar um pool de endereços externos em conjunto com a conversão de portas.

Para pacotes de saída da rede privada, o NAPT converte o endereço IP de origem, o identificador de transporte de origem (porta TCP/UDP ou ID de consulta ICMP) e campos relacionados, como IP, TCP, UDP e somas de verificação de cabeçalho ICMP. Para pacotes de entrada, o NAPT converte o endereço IP de destino, o identificador de transporte de destino e as somas de verificação de cabeçalho de IP e transporte.

Nos roteadores da Série MX com MS-MICs e MS-MPCs, se você configurar uma regra NAT NAPT44 e o endereço IP de origem de um pacote falsificado for igual ao pool NAT e a condição de correspondência de regra NAT falhar, o pacote será continuamente repetido entre o PIC de serviços e o Mecanismo de Encaminhamento de Pacotes. Recomendamos que você limpe manualmente a sessão e crie um filtro para bloquear a falsificação de IP do pool NAT nessas condições.

O hairpinning tem suporte para NAPT.

NAPT determinístico

Use NAPT44 determinístico para garantir que o endereço IPv4 de origem original e a porta sempre sejam mapeados para o mesmo endereço IPv4 pós-NAT e intervalo de portas, e que o mapeamento reverso de um determinado endereço IPv4 externo traduzido e porta seja sempre mapeado para o mesmo endereço IP interno. Isso elimina a necessidade de registro de tradução de endereços. A partir do Junos OS Release 17.4R1, o NAPT64 determinístico é suportado no MS-MPC e no MS-MIC. O NAPT64 determinístico garante que o endereço IPv6 e a porta de origem originais sempre sejam mapeados para o mesmo endereço IPv4 pós-NAT e intervalo de portas, e que o mapeamento reverso de um determinado endereço IPv4 externo traduzido e da porta seja sempre mapeado para o mesmo endereço IPv6 interno.

NAT de destino estático

Use o NAT de destino estático para converter o endereço de destino do tráfego externo em um endereço especificado em um pool de destino. O pool de destino contém um endereço e nenhuma configuração de porta.

Para obter mais informações sobre o NAT de destino estático, consulte RFC 2663, Terminologia e considerações do NAT (Tradutor de endereços de rede IP).

Duas vezes NAT

No Twice NAT, os endereços de origem e destino estão sujeitos a tradução à medida que os pacotes atravessam o roteador NAT. As informações de origem a serem traduzidas podem ser apenas endereço ou endereço e porta. Por exemplo, você usaria o Twice NAT quando estiver conectando duas redes nas quais todos ou alguns endereços em uma rede se sobrepõem aos endereços em outra rede (seja a rede privada ou pública). No NAT tradicional, apenas um dos endereços é traduzido.

Para configurar o Twice NAT, você deve especificar um endereço de destino e um endereço de origem para a direção, pool ou prefixo de correspondência e tipo de tradução.

Você pode configurar gateways de nível de aplicativo (ALGs) para ICMP e traceroute sob regras de firewall stateful, NAT ou classe de serviço (CoS) quando o Twice NAT estiver configurado no mesmo conjunto de serviços. Esses ALGs não podem ser aplicados a fluxos criados pelo Protocolo de Controle de Gateway de Pacotes (PGCP). O Twice NAT não oferece suporte a outros ALGs. Por padrão, o recurso Twice NAT pode afetar cabeçalhos IP, TCP e UDP incorporados na carga útil de mensagens de erro ICMP.

O Twice NAT, especificado no RFC 2663, Terminologia e considerações do IP Network Address Translator (NAT), é totalmente suportado pelo Junos Address Aware Endereçamento de Rede.

IPv6 NAT

O IPv6-to-IPv6 NAT (NAT66), definido no rascunho da Internet draft-mrw-behave-nat66-01, IPv6-to-IPv6 Network Address Translation (NAT66), é totalmente suportado pelo Junos Address Aware Endereçamento de Rede.

Suporte a gateway de nível de aplicativo (ALG)

O Junos Address Aware Endereçamento de Rede oferece suporte a vários ALGs. Você pode usar regras NAT para filtrar o tráfego de entrada com base no ALGS. Para obter mais informações, consulte Visão geral das regras de Network Address Translation.

NAT-PT com DNS ALG

NAT-PT e Domain Name System (DNS) ALG são usados para facilitar a comunicação entre hosts IPv6 e hosts IPv4. Usando um pool de endereços IPv4, o NAT-PT atribui endereços desse pool aos nós IPv6 de forma dinâmica à medida que as sessões são iniciadas nos limites IPv4 ou IPv6. As sessões de entrada e saída devem atravessar o mesmo roteador NAT-PT para que ele possa rastrear essas sessões. RFC 2766, Network Address Translation - Protocol Translation (NAT-PT), recomenda o uso de NAT-PT para tradução entre nós somente IPv6 e nós somente IPv4, e não para conversão de IPv6 para IPv6 entre nós IPv6 ou conversão de IPv4 para IPv4 entre nós IPv4.

DNS é um sistema de nomenclatura hierárquica distribuído para computadores, serviços ou qualquer recurso conectado à Internet ou a uma rede privada. O DNS ALG é um agente específico do aplicativo que permite que um nó IPv6 se comunique com um nó IPv4 e vice-versa.

Quando o DNS ALG é empregado com o NAT-PT, o DNS ALG converte endereços IPv6 em consultas e respostas DNS para os endereços IPv4 correspondentes e vice-versa. Os mapeamentos de nome para endereço IPv4 são mantidos no DNS com consultas "A". Os mapeamentos de nome para endereço IPv6 são mantidos no DNS com consultas "AAAA".

Para consultas DNS IPv6, use a do-not-translate-AAAA-query-to-A-query instrução no nível da [edit applications application application-name] hierarquia.

NAT dinâmico

O fluxo dinâmico de NAT é mostrado na Figura 1.

dinâmico de NAT

dinâmico de NAT

Com o NAT dinâmico, você pode mapear um endereço IP privado (origem) para um endereço IP público extraído de um pool de endereços IP registrados (públicos). Os endereços NAT do pool são atribuídos dinamicamente. A atribuição dinâmica de endereços também permite que alguns endereços IP públicos sejam usados por vários hosts privados, em contraste com um pool de tamanho igual exigido pelo NAT estático de origem.

Para obter mais informações sobre a tradução dinâmica de endereços, consulte RFC 2663, Terminologia e considerações do IP Network Address Translator (NAT).

NAT64 dinâmico

O fluxo stateful NAT64 é mostrado na Figura 2.

NAT64 stateful

NAT64 stateful

O NAT64 stateful é um mecanismo para migrar para uma rede IPv6 e, ao mesmo tempo, lidar com o esgotamento de endereços IPv4. Ao permitir que clientes somente IPv6 entrem em contato com servidores IPv4 usando UDP, TCP ou ICMP unicast, vários clientes somente IPv6 podem compartilhar o mesmo endereço de servidor IPv4 público. Para permitir o compartilhamento do endereço do servidor IPv4, o NAT64 converte os pacotes IPv6 de entrada em IPv4 (e vice-versa).

Quando o NAT64 stateful é usado em conjunto com o DNS64, nenhuma alteração geralmente é necessária no cliente IPv6 ou no servidor IPv4. O DNS64 está fora do escopo deste documento porque normalmente é implementado como um aprimoramento dos servidores DNS implantados no momento.

O NAT64 stateful, especificado no RFC 6146, NAT64 stateful: Network Address and Protocol Translation from IPv6 Clients to IPv4 Servers, é totalmente suportado pelo Junos Address Aware Endereçamento de Rede.

464XLAT

A partir do Junos OS Release 17.1R1, você pode configurar um 464XLAT Provider-Side Translater (PLAT). Isso é suportado apenas em MS-MICs e MS-MPCs. O 464XLAT fornece uma técnica simples e escalável para um cliente IPv4 com um endereço privado para se conectar a um host IPv4 em uma rede IPv6. O 464XLAT suporta apenas IPv4 no modelo cliente-servidor, portanto, não oferece suporte a comunicação ponto a ponto IPv4 ou conexões IPv4 de entrada.

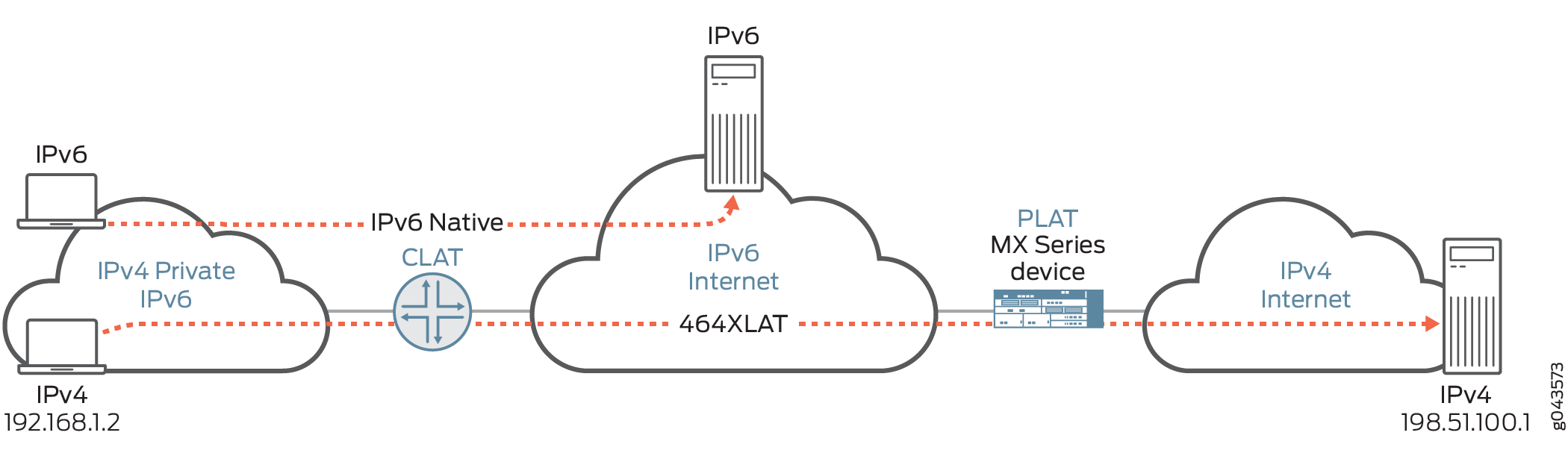

Um tradutor do lado do cliente (CLAT), que não é um produto da Juniper Networks, converte o pacote IPv4 em IPv6 incorporando os endereços de origem e destino IPv4 em prefixos IPv6/96 e envia o pacote por uma rede IPv6 para o PLAT. O PLAT converte o pacote em IPv4 e envia o pacote para o host IPv4 em uma rede IPv4 (consulte a Figura 3).

wireline 464XLAT

wireline 464XLAT

XLAT464 oferece as vantagens de não ter que manter uma rede IPv4 e não ter que atribuir endereços IPv4 públicos adicionais.

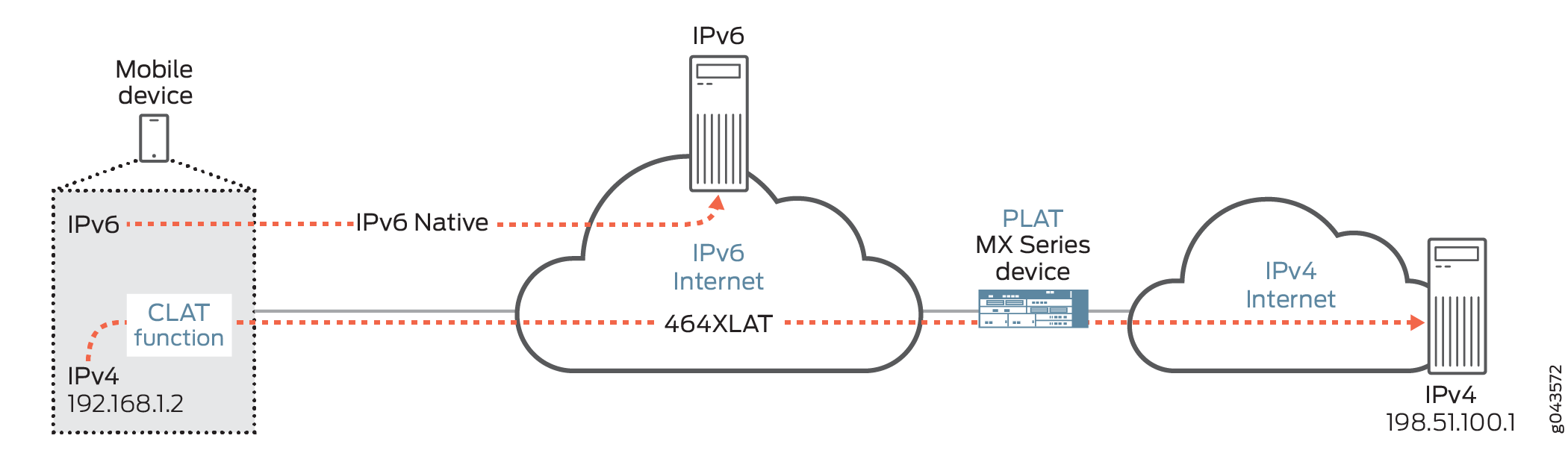

O CLAT pode residir no dispositivo móvel do usuário final em uma rede móvel somente IPv6, permitindo que os provedores de rede móvel implantem o IPv6 para que seus usuários and ofereçam suporte a aplicativos somente IPv4 em dispositivos móveis (consulte a Figura 4).

sem fio 464XLAT

sem fio 464XLAT

Dual-Stack Lite

O fluxo Dual-stack Lite (DS-Lite) é mostrado na Figura 5.

DS-Lite

DS-Lite

O DS-Lite emprega túneis IPv4 sobre IPv6 para cruzar uma rede de acesso IPv6 para alcançar um NAT IPv4-IPv4 de nível de operadora. Isso facilita a introdução em fases do IPv6 na Internet, fornecendo compatibilidade com versões anteriores do IPv4.

O DS-Lite é suportado em roteadores da série MX com MS-DPCs e em roteadores da Série M com MS-100, MS-400 e MS-500 MultiServices PICS. A partir do Junos OS versão 17.4R1, o DS-Lite é suportado em roteadores da Série MX com MS-MPCs e MS-MICs. A partir do Junos OS versão 19.2R1, o DS-Lite é suportado em roteadores MX Virtual Chassis e MX Broadband Network Gateway (BNG).

Suporte a placa de linha de endereçamento de rede Junos Address Aware

Junos Address Aware As tecnologias de Endereçamento de Rede estão disponíveis nas seguintes placas de linha:

-

MultiServices Dense Port Concentrator (MS-DPC)

-

PICS multisserviços MS-100, MS-400 e MS-500

-

Concentrador Modular de Portas Multisserviços (MS-MPC) e Placa de Interface Modular Multisserviços (MS-MIC)

-

Concentradores modulares de portas (NAT em linha).

Para obter uma lista dos tipos de NAT específicos suportados em cada tipo de placa, consulte Comparação de recursos NAT de nível de operadora para o Junos Address Aware por tipo de placa de interface.

Veja também

Exemplos de cenários de transição de IPv6

O Junos OS oferece suporte a muitos cenários de transição IPv6 exigidos pelos clientes do Junos OS. Veja a seguir exemplos selecionados:

- Exemplo 1: Esgotamento de IPv4 com uma rede de acesso não IPv6

- Exemplo 2: Esgotamento de IPv4 com uma rede de acesso IPv6

- Exemplo 3: esgotamento de IPv4 para redes móveis

Exemplo 1: Esgotamento de IPv4 com uma rede de acesso não IPv6

A Figura 6 mostra um cenário no qual o provedor de serviços de Internet (ISP) não alterou significativamente sua rede IPv4. Essa abordagem permite que os hosts IPv4 acessem a Internet IPv4 e os hosts IPv6 acessem a Internet IPv6. Um host de pilha dupla pode ser tratado como um host IPv4 quando usa o serviço de acesso IPv4 e como um host IPv6 quando usa o serviço de acesso IPv6.

de acesso IPv4

de acesso IPv4

Dois novos tipos de dispositivos devem ser implantados nessa abordagem: um gateway doméstico de pilha dupla e uma Network Address Translation (NAT) de nível de operadora de pilha dupla. O gateway doméstico dual-stack integra encaminhamento IPv4 e funções de tunelamento v6-sobre-v4. Ele também pode integrar uma função NAT v4-v4. O NAT (CGN) de nível de operadora de pilha dupla integra tunelamento v6 sobre v4 e funções NAT v4-v4 de nível de operadora.

Exemplo 2: Esgotamento de IPv4 com uma rede de acesso IPv6

No cenário mostrado na Figura 7, a rede do ISP é somente IPv6.

de acesso IPv6

de acesso IPv6

A solução dual-stack lite (DS-Lite) acomoda ISPs somente IPv6. O melhor modelo de negócios para essa abordagem é que o equipamento de instalações do cliente (CPE) tenha integrado as funções de tunelamento do IPv6 para um backbone IPv4, tunelamento do IPv4 para um backbone IPv6 e possa detectar automaticamente qual solução é necessária.

Nem todos os clientes de um determinado ISP devem mudar do acesso IPv4 para o acesso IPv6 simultaneamente; Na verdade, a transição pode ser melhor gerenciada trocando grupos de clientes (por exemplo, todos aqueles conectados a um único ponto de presença) de forma incremental. Essa abordagem incremental deve ser mais fácil de planejar, agendar e executar do que uma conversão geral.

Exemplo 3: esgotamento de IPv4 para redes móveis

A complexidade das redes móveis exige uma abordagem de migração flexível para garantir o mínimo de interrupções e a máxima compatibilidade com versões anteriores durante a transição. O NAT64 pode ser usado para permitir que dispositivos IPv6 se comuniquem com hosts IPv4 sem modificar os clientes.

Visão geral da implementação do NAT de nível de operadora do Junos OS

O Junos OS permite que você implemente e escale uma solução CGNAT (CarrierGrade Network Address Translation) com base no tipo de interfaces de serviços usadas para sua implementação:

MultiServices Denser Port Concentrator (MS-DPC) — O pacote de serviços de camada 3 é usado para configurar o NAT para PICs de serviços adaptativos MS-DPC. Essa solução oferece a funcionalidade NAT descrita na Visão geral do Endereçamento de Rede do Junos Address Aware.

PICs multisserviços MS-100, MS-400 e MS-500 — O pacote de serviços de camada 3 é usado para configurar o NAT para PICs multisserviços. Essa solução oferece a funcionalidade NAT descrita na Visão geral do Endereçamento de Rede do Junos Address Aware.

Concentrador Modular de Portas Multisserviços (MS-MPC) e Placa de Interface Modular Multisserviços (MS-MIC) — MS-MPCs e MS-MICs são pré-configurados para permitir a configuração de NAT de nível de operadora. Essa solução oferece a funcionalidade NAT descrita na Visão geral do Endereçamento de Rede do Junos Address Aware.

NAT em linha para placas de linha do Concentrador Modular de Portas (MPC)— O NAT em linha aproveita os recursos de serviços das placas de linha MPC, permitindo uma implementação econômica da funcionalidade NAT no plano de dados, conforme descrito em Visão geral da Network Address Translation em linha.

Veja também

Comparação de recursos NAT de nível de operadora para o Junos Address Aware por tipo de placa de interface

A Tabela 1 resume as diferenças de recursos entre as implementações de NAT de nível de operadora do Junos OS.

A partir do Junos OS versão 17.2R1, o NAT em linha tem suporte no MPC5E e no MPC6E.

A partir do lançamento do Junos OS 17.4R1, o NAT em linha tem suporte no MPC7E, MPC8E e MPC9E.

Característica |

MS-DPC MS-100 MS-400 MS-500 |

MS-MPC MS-MIC |

MPC1, MPC2, MPC3, MPC5E, MPC6E, MPC7E, MPC8E e MPC9E NAT em linha |

|---|---|---|---|

NAT de origem estática |

Sim |

Sim |

Sim |

NAT de origem dinâmica - somente endereço |

Sim |

Sim |

Não |

Dynamic Source NAT - Tradução de porta NAPT com alocação segura de bloco de porta |

Sim |

sim (NAT de origem dinâmica - Tradução de porta NAPT com alocação de bloco de porta segura suportada para MS-MPC e MS-MIC a partir do Junos OS Release 14.2R2) |

Não |

Dynamic Source NAT - Tradução de porta NAPT44 com alocação determinística de bloco de porta |

Sim |

sim (NAT de origem dinâmica - Tradução de porta NAPT44 com alocação de bloco de porta determinística suportada para MS-MPC e MS-MIC a partir do Junos OS versão 17.3R1, no Junos OS versão 14.2R7 e versões 14.2 posteriores, na versão 15.1R3 e versões 15.1 posteriores e na versão 16.1R5 e versões 16.1 posteriores) |

Não |

Dynamic Source NAT - Tradução de porta NAPT64 com alocação determinística de bloco de porta |

Não |

sim (NAT de origem dinâmica - Tradução de porta NAPT64 com alocação de bloco de porta determinística suportada para MS-MPC e MS-MIC a partir do Junos OS versão 17.4R1) |

Não |

NAT de destino estático |

Sim |

Sim |

Sim

Observação:

O NAT de destino pode ser implementado indiretamente. Veja a visão geral da Network Address Translation em linha |

Duas vezes NAT |

Sim |

sim (duas vezes NAT suportado para MS-MPC e MS-MIC a partir do Junos OS Release 15.1R1) |

Sim

Observação:

Duas vezes o NAT pode ser implementado indiretamente. Veja a visão geral da Network Address Translation em linha |

NAPT - Preservar paridade e intervalo |

Sim |

sim (NAPT - Preservar paridade e intervalo suportados para MS-MPC e MS-MIC a partir do Junos OS versão 15.1R1) |

Não |

NAPT - APP/FEI/EIM |

Sim |

Sim |

Não |

IKE ALG |

Não |

sim (a partir do Junos OS versão 14.2R7, 15.1R5, 16.1R2 e 17.1R1) |

Não |

NAT64 dinâmico |

Sim |

Sim |

Não |

NAT64 dinâmico com APP/EIM/EIF |

Não |

Sim |

Não |

NAT64 stateful com ALGs

|

Não |

Sim |

Não |

DS-Lite |

Sim |

sim (DS-Lite suportado para MS-MPC e MS-MIC a partir do lançamento do Junos OS 17.4R1) |

Não |

6º |

Sim |

Não |

Não |

6to4 |

Sim |

Não |

Não |

464XLAT |

Não |

Sim (a partir do Junos OS Release 17.1R1) |

Não |

Endereço de sobreposição no pool de NAT |

Sim |

Sim |

Não |

| Pool de sobrecarga |

Sim |

Não |

Não |

Protocolo de controle de porta |

Sim |

sim (o protocolo de controle de porta com NAPT44 é suportado para MS-MPC e MS-MIC a partir do Junos OS Release 17.4R1. A partir do Junos OS Release 18.2R1, o protocolo de controle de porta no MS-MPC e no MS-MIC oferece suporte ao DS-Lite. O PCP fornece um mecanismo para controlar o encaminhamento de pacotes de entrada por dispositivos upstream, como NAT44 e dispositivos de firewall, e um mecanismo para reduzir o tráfego de manutenção de atividade de aplicativos). |

Não |

CGN-PIC |

Sim |

Não |

Não |

Suporte AMS |

Não |

Sim |

Não |

Encaminhamento de porta |

Sim |

sim (o encaminhamento de porta é suportado para MS-MPC e MS-MIC a partir do Junos OS Release 17.4R1.) |

Não |

Sem tradução |

Sim |

sim (nenhuma tradução suportada para MS-MPC e MS-MIC a partir do Junos OS Release 15.1R1) |

Sim |

A Tabela 2 resume a disponibilidade de tipos de tradução por tipo de placa de linha.

Tipo de tradução |

MS-DPC MS-100 MS-400 MS-500 |

MS-MPC MS-MIC |

MPC1, MPC2, MPC3, MPC5E, MPC6E, MPC7E, MPC8E e MPC9E NAT em linha |

|---|---|---|---|

|

Sim |

Sim |

Sim |

|

Sim |

Não |

Não |

|

Sim |

Não |

Não |

|

Sim |

yes ( |

Não |

|

Não |

sim ( |

Não |

|

Sim |

Sim |

Não |

|

Sim |

Sim |

Não |

|

Sim |

Sim |

Não |

|

Sim |

Não |

Não |

|

Sim |

Não |

Não |

|

Não |

Sim (a partir do Junos OS Release 17.1R1) |

Não |

|

Sim |

Sim |

Não |

|

Sim |

sim ( |

yes ( |

|

Sim |

sim ( |

Não |

|

Sim |

sim ( |

Não |

ALGs disponíveis para NAT com reconhecimento de endereço do Junos OS

Os seguintes gateways de nível de aplicativo (ALGs) listados na Tabela 3 são suportados para processamento de NAT nas plataformas listadas.

Para exibir os detalhes de implementação (porta, protocolo e assim por diante) para esses aplicativos padrão do Junos OS, localize o nome ALG padrão do Junos OS na tabela e procure o nome listado groupsno . Por exemplo, para obter junos-tftp detalhes sobre o TFTP, procure conforme mostrado.

O Junos OS fornece o junos-alg, que permite que outros ALGs funcionem lidando com registros ALG, fazendo com que pacotes de caminho lento fluam por ALGs registrados e transferindo eventos ALG para os plug-ins ALG. O junos-alg ALG está disponível automaticamente nas plataformas MS-MPC e MS-MIC e não requer configuração adicional.

Os gateways de camada de aplicativo (ALGs) de shell remoto (RSH) e login remoto (rlogin) não são suportados com a tradução de porta de endereço de rede (NAPT) em roteadores da Série MX com MS-MICs e MS-MPCs.

user@host# show groups junos-defaults applications application junos-tftp application-protocol tftp; protocol udp; destination-port 69;

A Tabela 3 resume os ALGs disponíveis para o NAT com reconhecimento de endereço do Junos OS para placas de interfaces de serviços.

ALG |

MS-DPC |

MS-MPC, MS-MIC |

Nome ALG padrão do Junos OS |

|---|---|---|---|

TCP básico ALG |

Sim |

Sim |

Observação:

ALGs específicos do Junos OS não são suportados. No entanto, um recurso chamado rastreador TCP, disponível por padrão, executa a ordenação de segmentos e o rastreamento de retransmissão e conexão, validações para conexões TCP. |

UDP básico ALG |

Sim |

Sim |

Observação:

O rastreador TCP executa verificações limitadas de integridade e validação para UDP. |

INICIALIZAÇÃO |

Sim |

Não |

|

Serviços DCE RPC |

Sim |

Sim |

|

DNS |

Sim |

Sim |

|

DNS |

Não |

Não |

|

FTP |

Sim |

Sim |

|

RAS de gatekeeper (a partir do Junos OS Release 17.1R1) |

Não |

Sim |

|

H323 |

Não |

Sim |

|

ICMP |

Sim |

Sim

Observação:

No Junos OS versão 14.1 e anteriores, as mensagens ICMP são tratadas por padrão, mas o suporte a PING ALG não é fornecido. A partir do Junos OS 14.2, as mensagens ICMP são tratadas por padrão e o suporte a PING ALG é fornecido. |

|

IIOP |

Sim |

Não |

|

IKE ALG |

Não |

Sim

Observação:

A partir do Junos OS versão 14.2R7, 15.1R5, 16.1R2 e 17.1R1, o IKE ALG ALG tem suporte em MS-MPCs e MS-MICs. |

|

IP |

Sim |

O rastreador TCP, disponível por padrão nessas plataformas, executa verificações limitadas de integridade e validação. |

|

NETBIOS |

Sim |

Não |

|

NETSHOW |

Sim |

Não |

|

PPTP |

Sim |

Sim |

|

ÁUDIO REAL |

Sim |

Não |

|

Serviços de mapa de porta RPC e RPC da Sun |

Sim |

Sim |

|

RTSP |

Sim |

Sim |

|

SIP |

Sim |

Sim |

O SIP

Observação:

As sessões SIP são limitadas a 12 horas (720 minutos) para processamento de NAT nas placas de interface MS-MIC e MS-MPC. As sessões SIP no MS-DPC não têm limites de tempo. |

SNMP |

Sim |

Não |

|

SQLNET |

Sim |

Sim |

|

TFTP |

Sim |

Sim |

|

Traceroute |

Sim |

Sim |

|

Serviço de shell remoto Unix |

Sim |

Sim

Observação:

Shell remoto (RSH) O ALG não é compatível com a conversão de porta de endereço de rede (NAPT). |

|

WINFrame |

Sim |

Não |

|

DISCUSSÃO-UDP |

Não |

Sim |

|

MS RPC |

Não |

Sim |

|

Veja também

ALGs disponíveis por padrão para NAT com reconhecimento de endereço do Junos OS no roteador ACX500

Os seguintes gateways de nível de aplicativo (ALGs) listados na Tabela 4 são suportados para processamento NAT em roteadores ACX500.

Para exibir os detalhes de implementação (porta, protocolo e assim por diante) para esses aplicativos padrão do Junos OS, localize o nome ALG padrão do Junos OS na tabela e procure o nome listado groupsno . Por exemplo, para obter junos-tftp detalhes sobre o TFTP, procure conforme mostrado.

O ALG para NAT é suportado apenas nos roteadores internos ACX500.

O Junos OS fornece o junos-alg, que permite que outros ALGs funcionem lidando com registros ALG, fazendo com que pacotes de caminho lento fluam por ALGs registrados e transferindo eventos ALG para os plug-ins ALG. O junos-alg ALG está disponível automaticamente no roteador ACX500 e não requer configuração adicional.

Os gateways da camada de aplicativo (ALGs) de login remoto (rlogin) não são suportados com a tradução de porta de endereço de rede (NAPT) no roteador ACX500.

| ALG |

Roteador ACX500 |

Nome ALG padrão do Junos OS |

|---|---|---|

| TCP básico ALG |

Sim |

Observação:

ALGs específicos do Junos OS não são suportados. No entanto, um recurso chamado rastreador TCP, disponível por padrão, executa a ordenação de segmentos e o rastreamento de retransmissão e conexão, validações para conexões TCP. |

| UDP básico ALG |

Sim |

Observação:

O rastreador TCP executa verificações limitadas de integridade e validação para UDP. |

| DNS |

Sim |

|

| FTP |

Sim |

|

| ICMP |

Sim

Observação:

As mensagens ICMP são tratadas por padrão, mas o suporte a PING ALG não é fornecido. |

|

| TFTP |

Sim |

|

| Serviço de shell remoto Unix |

Sim

Observação:

Shell remoto (RSH) O ALG não é compatível com a conversão de porta de endereço de rede (NAPT). |

|

Detalhes de suporte da ALG

Esta seção inclui detalhes sobre os ALGs. Inclui o seguinte:

TCP básico

Este ALG executa a verificação básica de sanidade em pacotes TCP. Se encontrar erros, ele gera os seguintes eventos de anomalia e mensagens de log do sistema:

-

Porta zero de origem ou destino do TCP

-

Falha na verificação do comprimento do cabeçalho TCP

-

Número de sequência TCP zero e nenhum sinalizador são definidos

-

O número de sequência zero do TCP e os sinalizadores FIN/PSH/RST são definidos

-

TCP FIN/RST ou SYN(URG|FIN|RST) são definidas

O TCP ALG executa as seguintes etapas:

-

Quando o roteador recebe um pacote SYN, o ALG cria fluxos TCP diretos e reversos e os agrupa em uma conversa. Ele rastreia o handshake de três vias TCP.

-

O mecanismo de defesa SYN rastreia o estado de estabelecimento da conexão TCP. Ele espera que a sessão TCP seja estabelecida dentro de um pequeno intervalo de tempo (atualmente 4 segundos). Se o handshake de três vias TCP não for estabelecido nesse período, a sessão será encerrada.

-

Um mecanismo de keepalive detecta sessões TCP com endpoints não responsivos.

-

Os erros ICMP são permitidos somente quando um fluxo corresponde às informações do seletor especificadas nos dados ICMP.

UDP básico

Este ALG executa a verificação básica de sanidade em cabeçalhos UDP. Se encontrar erros, ele gera os seguintes eventos de anomalia e mensagens de log do sistema:

-

Porta de origem ou destino UDP 0

-

Falha na verificação de comprimento do cabeçalho UDP

O UDP ALG executa as seguintes etapas:

-

Quando recebe o primeiro pacote, o ALG cria fluxos bidirecionais para aceitar o tráfego de sessão UDP direto e reverso.

-

Se a sessão ficar ociosa por mais do que o tempo ocioso máximo permitido (o padrão é 30 segundos), os fluxos serão excluídos.

-

Os erros ICMP são permitidos somente quando um fluxo corresponde às informações do seletor especificadas nos dados ICMP.

DNS

O Sistema de Nomes de Domínio (DNS) ALG lida com dados associados à localização e tradução de nomes de domínio em endereços IP. O ALG normalmente é executado na porta 53. O ALG monitora pacotes de consulta e resposta DNS e suporta apenas tráfego UDP. O ALG não suporta traduções de payload. O DNS ALG fecha a sessão somente quando uma resposta é recebida ou um tempo limite ocioso é atingido.

Veja a seguir um exemplo para configurar o DNS ALG:

-

Criação de interface NAT.

[edit] services { service-set set-dns { nat-rules nat-dns; interface-service { service-interface ms-0/2/0; } } -

Configurando o pool NAT.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

Definição de regras NAT para DNS ALG.

[edit] services { nat { rule nat-dns { match-direction input; term term1 { from { source-address { 10.50.50.2/32; } applications junos-dns-udp;; } then { translated { source-pool p-napt; translation-type { basic-nat44; } } } } } } -

Conjuntos de serviços de associação à interface.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-dns; } output { service-set set-dns; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

FTP

FTP é o protocolo de transferência de arquivos, especificado no RFC 959. Além da conexão de controle principal, também são feitas conexões de dados para qualquer transferência de dados entre o cliente e o servidor; e o host, a porta e a direção são negociados por meio do canal de controle.

Para o FTP de modo não passivo, o serviço de firewall stateful do Junos OS varre os dados do aplicativo cliente para servidor em busca do comando PORT, que fornece o endereço IP e o número da porta aos quais o servidor se conecta. Para o FTP de modo passivo, o serviço de firewall stateful do Junos OS varre os dados do aplicativo cliente para servidor para o comando PASV e, em seguida, varre as respostas de servidor para cliente para a resposta 227, que contém o endereço IP e o número da porta aos quais o cliente se conecta.

Há uma complicação adicional: o FTP representa esses endereços e números de porta em ASCII. Como resultado, quando endereços e portas são regravados, o número de sequência TCP pode ser alterado e, posteriormente, o serviço NAT precisa manter esse delta nos números SEQ e ACK executando a sequência NAT em todos os pacotes subsequentes.

O suporte para firewall stateful e serviços NAT requer que você configure o FTP ALG na porta TCP 21 para habilitar o protocolo de controle FTP. O ALG executa as seguintes tarefas:

-

Aloca automaticamente portas de dados e permissões de firewall para conexão dinâmica de dados

-

Cria fluxos para a conexão de dados negociada dinamicamente

-

Monitora a conexão de controle nos modos ativo e passivo

-

Reescreve os pacotes de controle com o endereço NAT apropriado e as informações de porta

No ACX500, para que o FTP passivo funcione corretamente sem o FTP Application Layer Gateway (ALG) habilitado (não especificando a application junos-ftp instrução no nível da [edit services nat rule rule-name term term-name from] hierarquia), você deve habilitar a funcionalidade de pool de endereços emparelhado (APP) habilitada (incluindo a address-pooling instrução no nível da [edit services nat rule rule-name term term-name then translated] hierarquia). Essa configuração faz com que as sessões de FTP de dados e controle recebam o mesmo endereço NAT.

Veja a seguir um exemplo de configuração do FTP ALG:

-

Criação de interface NAT.

[edit] services { service-set set-ftp { nat-rules nat-ftp; interface-service { service-interface ms-0/2/0; } } -

Configurando o pool NAT.

[edit] services { nat { pool p-napt { address 10.30.30.0/24; port { range low 9000 high 9010; } } } -

Definição de regras NAT para FTP ALG.

[edit] services { nat { rule nat-ftp { match-direction input; term term1 { from { source-address { 10.10.10.0/24; } applications junos-ftp; } then { translated { source-pool p-napt; translation-type { napt-44; } } } } } } -

Conjuntos de serviços de associação à interface.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-ftp; } output { service-set set-ftp; } } address 10.10.10.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.10.10.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

ICMP

O Internet Control Message Protocol (ICMP) é definido no RFC 792. O Junos OS permite que as mensagens ICMP sejam filtradas por tipo específico ou valor de código de tipo específico. Os pacotes de erro ICMP que não têm um tipo e código especificamente configurados são comparados com qualquer fluxo existente na direção oposta para verificar a legitimidade do pacote de erro. Os pacotes de erro ICMP que passam pela correspondência de filtro estão sujeitos à tradução NAT.

O ICMP ALG sempre rastreia o tráfego de ping com estado usando o número de sequência ICMP. Cada resposta de eco é encaminhada somente se houver uma solicitação de eco com o número de sequência correspondente. Para qualquer fluxo de ping, apenas 20 solicitações de eco podem ser encaminhadas sem receber uma resposta de eco. Quando você configura o NAT dinâmico, o identificador de pacote PING é convertido para permitir que hosts adicionais no pool NAT usem o mesmo identificador.

O suporte para serviços NAT requer que você configure o ICMP ALG se o protocolo for necessário. Você pode configurar o tipo e o código ICMP para filtragem adicional.

TFTP

O TFTP (Trivial File Transfer Protocol) é especificado no RFC 1350. As solicitações TFTP iniciais são enviadas para a porta de destino UDP 69. Fluxos adicionais podem ser criados para obter ou colocar arquivos individuais. O suporte a serviços NAT requer que você configure o TFTP ALG para a porta de destino UDP 69.

Veja a seguir um exemplo para configurar o TFTP ALG:

-

Criação de interface NAT.

[edit] services { service-set set-tftp { nat-rules nat-tftp; interface-service { service-interface ms-0/2/0; } } -

Configurando o pool NAT.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

Definição de regras NAT para TFTP ALG.

[edit] services { nat { rule nat-tftp { match-direction input; term term1 { from { source-address { 10.50.50.2/32; } applications junos-tftp; } then { translated { source-pool p-napt; translation-type { dynamic-nat44; } } } } } } -

Conjuntos de serviços de associação à interface.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-tftp; } output { service-set set-tftp; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

Serviços de shell remoto UNIX

Três protocolos formam a base para os serviços de shell remoto do UNIX:

-

Executivo — Execução remota de comandos; Permite que um usuário no sistema cliente execute um comando no sistema remoto. O primeiro comando do cliente (

rcmd) para o servidor (rshd) usa a conhecida porta TCP 512. Uma segunda conexão TCP pode ser aberta a pedido dorcmd. O número da porta do cliente para a segunda conexão é enviado ao servidor como uma cadeia de caracteres ASCII. -

Login — Mais conhecido como

rlogin; usa a conhecida porta TCP 513. Para obter detalhes, consulte RFC 1282. Nenhum processamento especial de firewall é necessário. -

Shell — Execução remota de comandos; Permite que um usuário no sistema cliente execute um comando no sistema remoto. O primeiro comando do cliente (

rcmd) para o servidor (rshd) usa a conhecida porta TCP 514. Uma segunda conexão TCP pode ser aberta a pedido dorcmd. O número da porta do cliente para a segunda conexão é enviado ao servidor como uma cadeia de caracteres ASCII.

Os serviços de shell remoto NAT exigem que qualquer porta de origem dinâmica atribuída esteja dentro do intervalo de portas 512 a 1023. Se você configurar um pool NAT, esse intervalo de portas será reservado exclusivamente para aplicativos de shell remotos.

Veja a seguir um exemplo de configuração do RSH ALG:

-

Criação de interface NAT.

[edit] services { service-set set-rsh { nat-rules nat-rsh; interface-service { service-interface ms-0/2/0; } } -

Configurando o pool NAT.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

Definição de regras de NAT para RSH ALG.

[edit] services { nat { rule nat-rsh { match-direction input; term term1 { from { source-address { 510.0.50.2/32; } applications junos-rsh; } then { translated { source-pool p-napt; translation-type { dynamic-nat44; } } } } } } -

Conjuntos de serviços de associação à interface.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-rsh; } output { service-set set-rsh; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

Veja também

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.

deterministic-napt64 compatível com MS-MPC e MS-MIC

stateful-nat464

twice-dynamic-nat-44 compatível com MS-MPC e MS-MIC

twice-basic-nat-44 compatível com NAT em linha

twice-dynamic-nat-44 compatível com MS-MPC e MS-MIC

twice-dynamic-napt-44 compatível com MS-MPC e MS-MIC

deterministic-napt44 compatível com MS-MPC e MS-MIC