AutoVPN on Hub-and-Spoke Devices

AutoVPN supports an IPsec VPN aggregator (known as a hub) that serves as a single termination point for multiple tunnels to remote sites (known as spokes). AutoVPN allows network administrators to configure a hub for current and future spokes.

Understanding AutoVPN

AutoVPN supports an IPsec VPN aggregator (known as a hub) that serves as a single termination point for multiple tunnels to remote sites (known as spokes). AutoVPN allows network administrators to configure a hub for current and future spokes. No configuration changes are required on the hub when spoke devices are added or deleted, thus allowing administrators flexibility in managing large-scale network deployments.

- Secure Tunnel Modes

- Authentication

- Configuration and Management

- Understanding AutoVPN Limitations

- Understanding AutoVPN with Traffic Selectors

Secure Tunnel Modes

AutoVPN is supported on route-based IPsec VPNs. For route-based VPNs, you configure a secure tunnel (st0) interface and bind it to an IPsec VPN tunnel. st0 interfaces in AutoVPN networks can be configured in one of two modes:

Point-to-point mode—By default, a st0 interface configured at the [

edit interfaces st0 unit x] hierarchy level is in point-to-point mode. Starting with Junos OS Release 17.4R1, IPv6 address is supported on AutoVPN.Point-to-multipoint mode—In this mode, the

multipointoption is configured at the [edit interfaces st0 unit x] hierarchy level on both AutoVPN hub and spokes. st0 interfaces on the hub and spokes must be numbered and the IP address configured on a spoke must exist in the hub's st0 interface subnetwork.

Table 1 compares AutoVPN point-to-point and point-to-multipoint secure tunnel interface modes.

Point-to-Point Mode |

Point-to-Multipoint Mode |

|---|---|

Supports IKEv1 or IKEv2. |

Supports IKEv1 or IKEv2. |

Supports IPv4 and IPv6 traffic. |

Supports IPv4 or IPv6. |

Traffic selectors |

Dynamic routing protocols (OSPF, OSPFv3 and iBGP) |

Dead peer detection |

Dead peer detection |

Allows spoke devices to be SRX Series or third-party devices. |

This mode is only supported with SRX Series Firewalls. |

Authentication

AutoVPNs support both certificate and preshared key based authentication methods.

For certificate based authentication in AutoVPN hubs and spokes, you can use X.509 public key infrastructure (PKI) certificates. The group IKE user type configured on the hub allows strings to be specified to match the alternate subject field in spoke certificates. Partial matches for the subject fields in spoke certificates can also be specified. See Understanding Spoke Authentication in AutoVPN Deployments.

Starting in Junos OS Release 21.2R1, SRX5000 line with SPC3 card and vSRX Virtual Firewall running iked process supports AutoVPN with seeded preshared key.

The SRX5000 line with the SPC3 card and vSRX Virtual Firewall supports AutoVPN

with PSK, only if you install the junos-ike package.

We support AutoVPN with the following two options:

- Auto-VPN seeded PSK: Multiple peers connecting to same gateway having different pre-shared key.

- Auto-VPN shared PSK: Multiple peers connecting to same gateway having same pre-shared key.

Seeded PSK is different from non-seeded PSK (that is, same shared PSK). Seeded PSK

uses master key to generate the shared PSK for the peer. So each peer will have

different PSK connecting to the same gateway. For example: Consider a scenario where

peer 1 with the IKE ID user1@juniper.net and peer 2 with IKE ID

user2@juniper.net attempts to connect to gateway. In this

scenario the gateway that is configured as HUB_GW containing the

master key configured as ThisIsMySecretPreSharedkey will have the

different PSK as follows:

Peer 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

Peer 2: 3db8385746f3d1e639435a882579a9f28464e5c7

This means, for different users with different user id and same master key will generate a different or unique preshared key.

You can use either seeded-pre-shared-key or

pre-shared-key for Auto-VPN PSK:

- Different preshared key: If the

seeded-pre-shared-keyis set, different IKE preshared key is used by the VPN gateway to authenticate each remote peer. The peer preshared keys are generated using themaster-keyset in the IKE gateway and shared across the peers.To enable the VPN gateway to use a different IKE preshared key (PSK) for authenticating each remote peer, use the new CLI commands

seeded-pre-shared-key ascii-textorseeded-pre-shared-key hexadecimalunder the[edit security ike policy policy_name]hierarchy level.This command is mutually exclusive with

pre-shared-keycommand under the same hierarchy.See policy.

- Shared/Same preshared key: If

pre-shared-key-typeis not configured, then the PSK is considered to be shared. Same IKE preshared key is used by the VPN gateway to authenticate all remote peers.To enable the VPN gateway to use the same IKE PSK for authenticating all remote peers, use the existing CLI commands

pre-sharedkey ascii-textorpre-shared-key hexadecimal.

At the VPN gateway, you can bypass the IKE ID validation using the

general-ikeid configuration statement under the [edit

security ike gateway gateway_name dynamic]

hierarchy level. If this option is configured, then during authentication of remote

peer, the VPN gateway allows any remote IKE ID connection. See general-ikeid.

The SRX5000 line with SPC3 card and vSRX Virtual Firewall running iked

process

(with the junos-ike package) supports the

following IKE modes:

|

IKE Mode |

SRX5000 line with SPC3 Card and vSRX Virtual Firewall running iked process |

|

|---|---|---|

|

Shared PSK |

Seeded-PSK |

|

|

IKEv2 |

Yes |

Yes |

|

IKEv2 with any- |

Yes |

Yes |

|

IKEv1 Aggressive Mode |

Yes |

Yes |

|

IKEv1 Aggressive Mode with

|

Yes |

Yes |

|

IKEv1 main mode |

Yes |

No |

|

IKEv1 main mode with

any-remote-id/ |

Yes |

No |

Configuration and Management

AutoVPN is configured and managed on SRX Series Firewalls using the CLI. Multiple AutoVPN hubs can be configured on a single SRX Series Firewall. The maximum number of spokes supported by a configured hub is specific to the model of the SRX Series Firewall.

Understanding AutoVPN Limitations

The following features are not supported for AutoVPN:

Policy-based VPNs are not supported.

The RIP dynamic routing protocol is not supported with AutoVPN tunnels.

Manual keys and Autokey IKE with preshared keys are not supported.

Configuring static next-hop tunnel binding (NHTB) on the hub for spokes is not supported.

Multicast is not supported.

The group IKE ID user type is not supported with an IP address as the IKE ID.

When the group IKE ID user type is used, the IKE ID should not overlap with other IKE gateways configured on the same external interface.

Understanding AutoVPN with Traffic Selectors

AutoVPN hubs can be configured with multiple traffic selectors to protect traffic to spokes. This feature provides the following benefits:

A single VPN configuration can support many different peers.

VPN peers can be non-SRX Series Firewalls.

A single peer can establish multiple tunnels with the same VPN.

A larger number of tunnels can be supported than with AutoVPN with dynamic routing protocols.

Starting with Junos OS Release 17.4R1, AutoVPN networks that use secure tunnel interfaces in point-to-point mode support IPv6 addresses for traffic selectors and for IKE peers.

When the hub-to-spoke tunnel is established, the hub uses auto route insertion (ARI), known in previous releases as reverse route insertion (RRI), to insert the route to the spoke prefix in its routing table. The ARI route can then be imported to routing protocols and distributed to the core network.

AutoVPN with traffic selectors can be configured with the secure tunnel (st0) interface in point-to-point mode for both IKEv1 and IKEv2.

Dynamic routing protocols are not supported on st0 interfaces when traffic selectors are configured.

Note the following caveats when configuring AutoVPN with traffic selectors:

Dynamic routing protocols are not supported with traffic selectors with st0 interfaces in point-to-point mode.

Auto Discovery VPN and IKEv2 configuration payload cannot be configured with AutoVPN with traffic selectors.

Spokes can be non-SRX Series Firewalls; however, note the following differences:

In IKEv2, a non-SRX Series spoke can propose multiple traffic selectors in a single SA negotiation. This is not supported on SRX Series Firewalls and the negotiation is rejected.

A non-SRX Series spoke can identify specific ports or protocols for traffic selector use. Ports and protocols are not supported with traffic selectors on SRX Series Firewalls and the negotiation is rejected.

See Also

Understanding Spoke Authentication in AutoVPN Deployments

In AutoVPN deployments, the hub and spoke devices must have valid X.509 PKI certificates loaded.

You can use the show security pki local-certificate detail command to

display information about the certificates loaded in a device.

This topic covers the configuration on the hub that allows spokes to authenticate and connect to the hub using certificates:

Group IKE ID Configuration on the Hub

The group IKE ID feature allows a number of spoke devices to share an IKE configuration on the hub. The certificate holder’s identification, in the subject or alternate subject fields in each spoke’s X.509 certificate, must contain a part that is common to all spokes; the common part of the certificate identification is specified for the IKE configuration on the hub.

For example, the IKE ID example.net can be configured

on the hub to identify spokes with the hostnames device1.example.net, device2.example.net, and device3.example.net. The certificate on each spoke must contain a hostname identity

in the alternate subject field with example.net in the

right-most part of the field; for example, device1.example.net. In this example, all spokes use this hostname identity in their

IKE ID payload. During IKE negotiation, the IKE ID from a spoke is

used to match the common part of the peer IKE identity configured

on the hub. A valid certificate authenticates the spoke.

The common part of the certificate identification can be one of the following:

A partial hostname in the right-most part of the alternate subject field of the certificate, for example

example.net.A partial e-mail address in the right-most part of the alternate subject field of the certificate, for example

@example.net.A container string, a set of wildcards, or both to match the subject fields of the certificate. The subject fields contain details of the digital certificate holder in Abstract Syntax Notation One (ASN.1) distinguished name (DN) format. Fields can include organization, organizational unit, country, locality, or common name.

To configure a group IKE ID to match subject fields in certificates, you can specify the following types of identity matches:

Container—The hub authenticates the spoke’s IKE ID if the subject fields of the spoke’s certificate exactly match the values configured on the hub. Multiple entries can be specified for each subject field (for example,

ou=eng,ou=sw). The order of values in the fields must match.Wildcard—The hub authenticates the spoke’s IKE ID if the subject fields of the spoke’s certificate match the values configured on the hub. The wildcard match supports only one value per field (for example,

ou=engorou=swbut notou=eng,ou=sw). The order of the fields is inconsequential.

The following example configures a group IKE ID with the partial

hostname example.net in the alternate subject field of

the certificate.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

In this example, example.net is the common part

of the hostname identification used for all spokes. All X.509 certificates

on the spokes must contain a hostname identity in the alternate subject

field with example.net in the right-most part. All spokes

must use the hostname identity in their IKE ID payload.

The following example configures a group IKE ID with wildcards

to match the values sales in the organizational unit and example in the organization subject fields of the certificate.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

In this example, the fields ou=sales,o=example are

the common part of the subject field in the certificates expected

from the spokes. During IKE negotiation, if a spoke presents a certificate

with the subject fields cn=alice,ou=sales,o=example in

its certificate, authentication succeeds and the tunnel is established.

If a spoke presents a certificate with the subject fields cn=thomas,ou=engineer,o=example in its certificate, the certificate is rejected by the hub as the

organization unit should be sales.

Excluding a Spoke Connection

To exclude a particular spoke from connecting to the hub, the certificate for that spoke must be revoked. The hub needs to retrieve the latest certificate revocation list (CRL) from the CA that contains the serial number of the revoked certificate. The hub will then refuse a VPN connection from the revoked spoke. Until the latest CRL is available in the hub, the hub might continue to establish a tunnel from the revoked spoke. For more information, see Understanding Online Certificate Status Protocol and Certificate Revocation Lists and Understanding Certificate Authority Profiles.

See Also

AutoVPN Configuration Overview

The following steps describe the basic tasks for configuring AutoVPN on hub and spoke devices. The AutoVPN hub is configured once for all current and new spokes.

To configure the AutoVPN hub:

To configure an SRX Series AutoVPN spoke device:

Enroll a CA certificate and the local certificate in the device.

Use the preshared key based authentication method, if you configure preshared key authentication on the hub.

Create an st0 interface and configure it in point-to-multipoint mode.

Configure an IKE policy to match the IKE policy configured on the hub.

Configure an IKE gateway with an ID to match the group IKE ID configured on the hub.

Configure an IPsec policy to match the IPsec policy configured on the hub.

Configure a dynamic routing protocol.

The examples listed in this topic use SRX Series Firewalls running Junos OS for the hub and spoke configurations. If your spoke devices are not running Junos OS, you need to configure Next-Hop Tunnel Binding. For more details, see Example: Configuring the Multipoint VPN Configuration with Next-Hop Tunnel Binding.

See Also

Example: Configuring Basic AutoVPN with iBGP

This example shows how to configure an AutoVPN hub to act as a single termination point, and then configure two spokes to act as tunnels to remote sites. This example configures iBGP to forward packets through the VPN tunnels and uses certificate based authentication.

For authentication with preshared key, see ‘Configure Phase 1 options’ step at Step-by-Step Procedure hub to configure the hub, Step-by-Step Procedure spoke1 to configure the spoke1, and the Step-by-Step Procedure spoke2 to configure the spoke2.

Requirements

This example uses the following hardware and software components:

-

Three supported SRX Series Firewalls as AutoVPN hub and spokes

-

Junos OS Release 12.1X44-D10 and later that support AutoVPN

Before you begin:

-

Obtain the address of the certificate authority (CA) and the information they require (such as the challenge password) when you submit requests for local certificates.

You should be familiar with the dynamic routing protocol that is used to forward packets through the VPN tunnels. For more information about specific requirements for a dynamic routing protocol, see the Routing Protocols Overview.

Overview

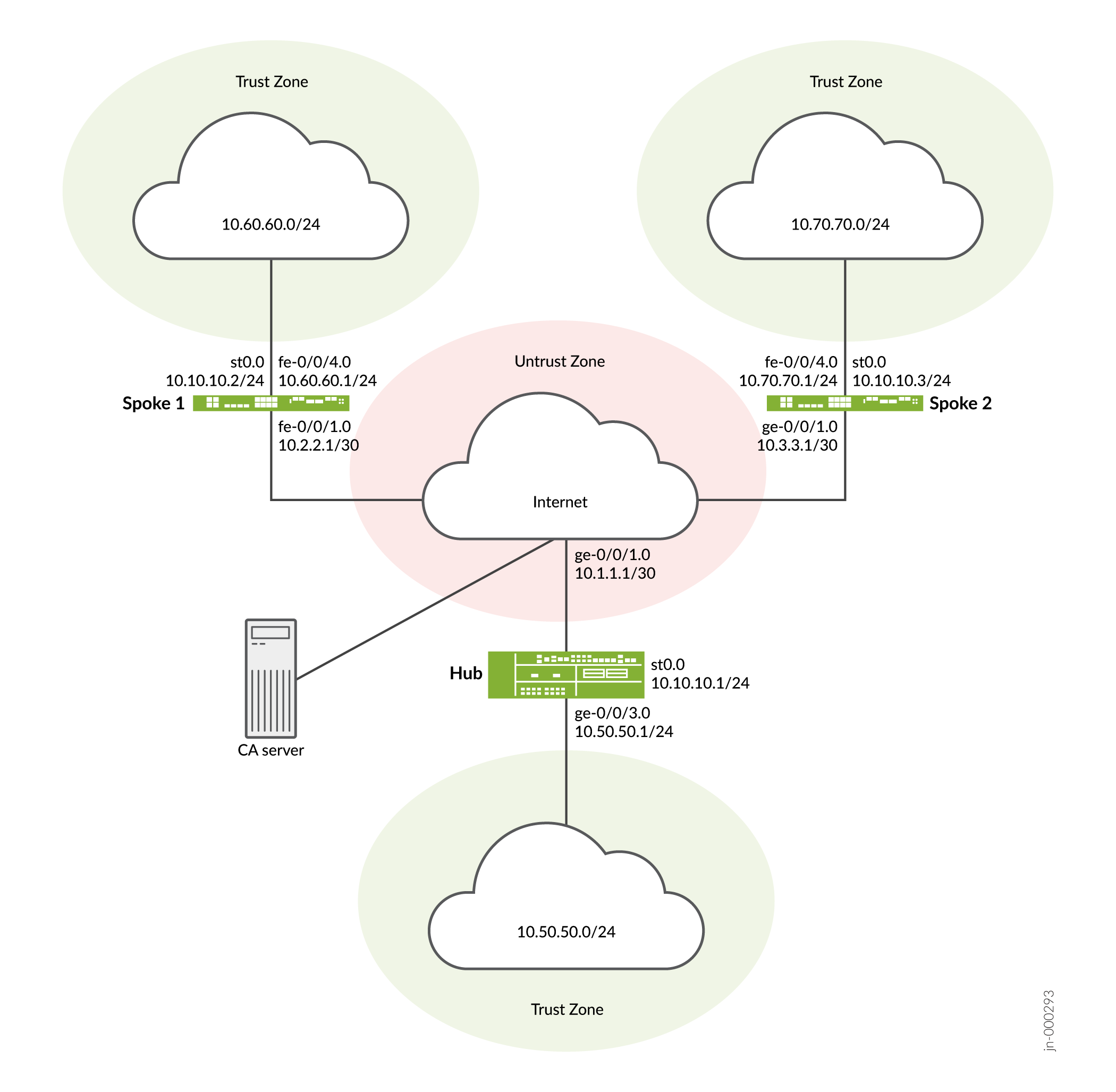

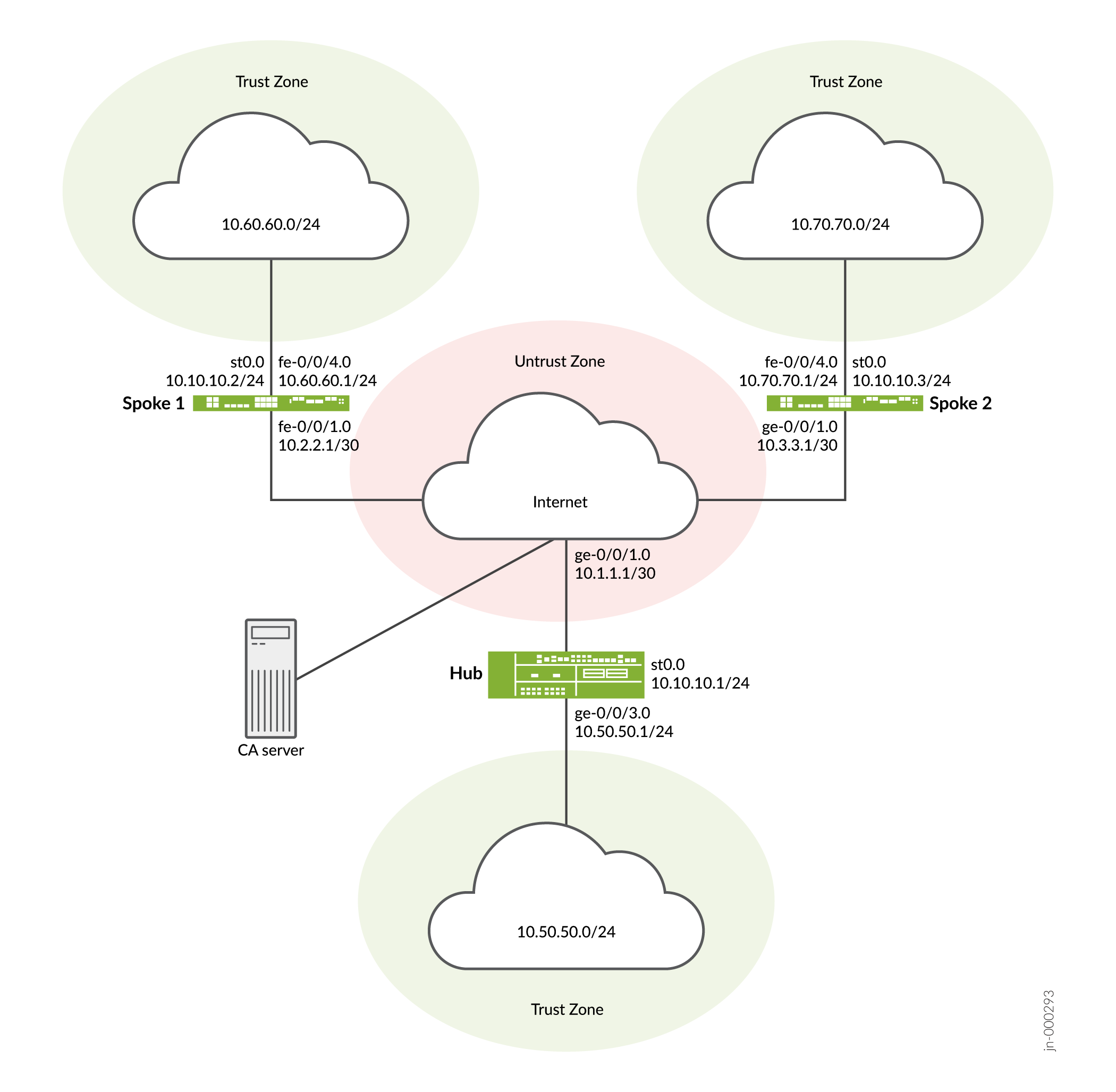

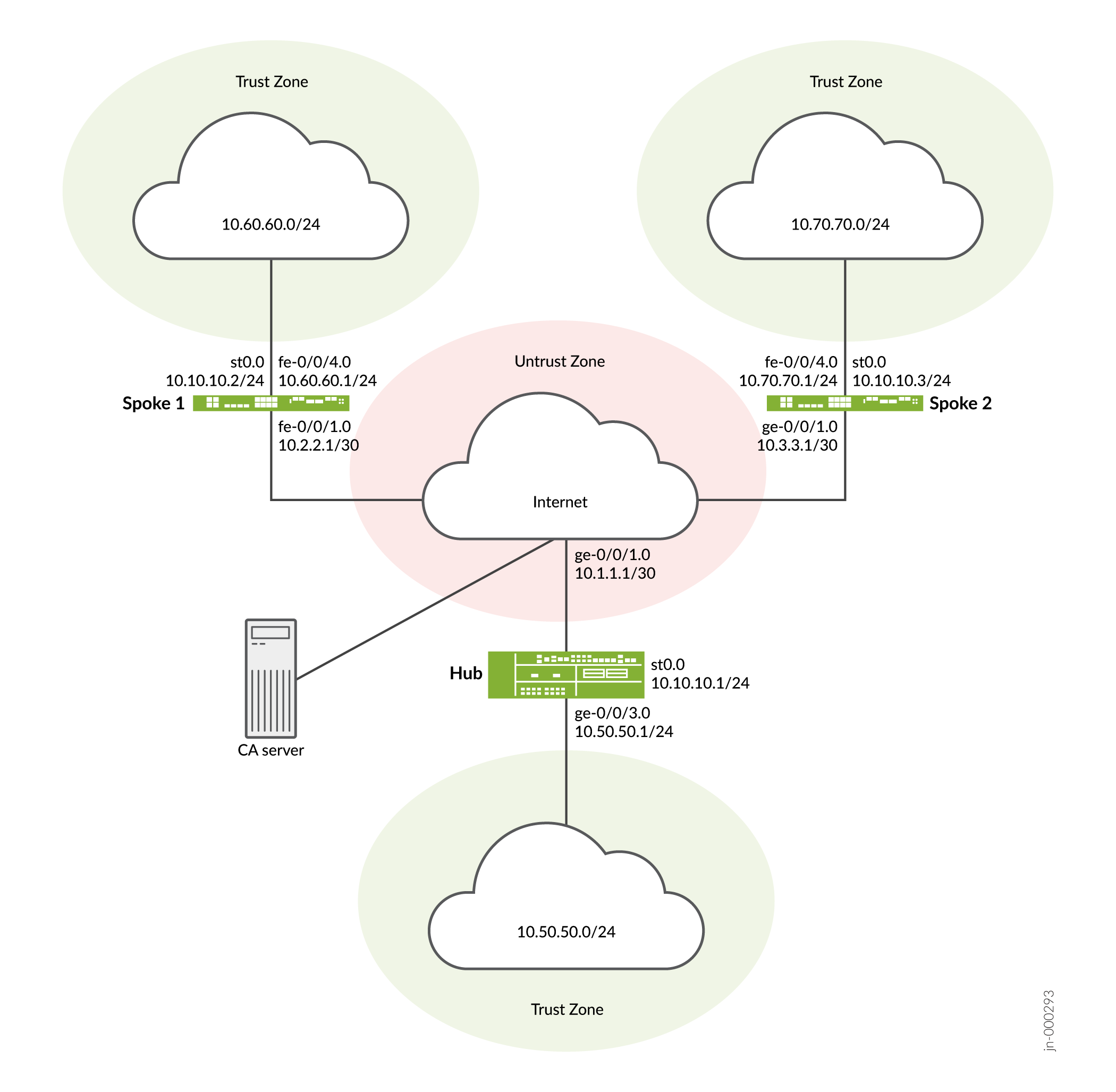

This example shows the configuration of an AutoVPN hub and the subsequent configurations of two spokes.

In this example, the first step is to enroll digital certificates in each device using the Simple Certificate Enrollment Protocol (SCEP). The certificates for the spokes contain the organizational unit (OU) value “SLT” in the subject field; the hub is configured with a group IKE ID to match the value “SLT” in the OU field.

The spokes establish IPsec VPN connections to the hub, which allows them to communicate with each other as well as access resources on the hub. Phase 1 and Phase 2 IKE tunnel options configured on the AutoVPN hub and all spokes must have the same values. Table 3 shows the options used in this example.

|

Option |

Value |

|---|---|

|

IKE proposal: |

|

|

Authentication method |

RSA digital certificates |

|

Diffie-Hellman (DH) group |

2 |

|

Authentication algorithm |

SHA-1 |

|

Encryption algorithm |

AES 128 CBC |

|

IKE policy: |

|

|

Mode |

Main |

|

IPsec proposal: |

|

|

Protocol |

ESP |

|

Authentication algorithm |

HMAC MD5 96 |

|

Encryption algorithm |

DES CBC |

|

IPsec policy: |

|

|

Perfect Forward Secrecy (PFS) group |

14 |

The same certificate authority (CA) is configured on all devices.

Junos OS only supports a single level of certificate hierarchy.

Table 4 shows the options configured on the hub and on all spokes.

|

Option |

Hub |

All Spokes |

|---|---|---|

|

IKE gateway: |

||

|

Remote IP address |

Dynamic |

10.1.1.1 |

|

Remote IKE ID |

Distinguished name (DN) on the spoke’s certificate with the

string |

DN on the hub’s certificate |

|

Local IKE ID |

DN on the hub’s certificate |

DN on the spoke’s certificate |

|

External interface |

ge-0/0/1.0 |

Spoke 1: fe-0/0/1.0 Spoke 2: ge-0/0/1.0 |

|

VPN: |

||

|

Bind interface |

st0.0 |

st0.0 |

|

Establish tunnels |

(not configured) |

Immediately on configuration commit |

Table 5 shows the configuration options that are different on each spoke.

|

Option |

Spoke 1 |

Spoke 2 |

|---|---|---|

|

st0.0 interface |

10.10.10.2/24 |

10.10.10.3/24 |

|

Interface to internal network |

(fe-0.0/4.0) 10.60.60.1/24 |

(fe-0.0/4.0) 10.70.70.1/24 |

|

Interface to Internet |

(fe-0/0/1.0) 10.2.2.1/30 |

(ge-0/0/1.0) 10.3.3.1/30 |

Routing information for all devices is exchanged through the VPN tunnels.

In this example, the default security policy that permits all traffic is used for all devices. More restrictive security policies should be configured for production environments. See Security Policies Overview.

Topology

Figure 1 shows the SRX Series Firewalls to be configured for AutoVPN in this example.

Configuration

To configure AutoVPN, perform these tasks:

The first section describes how to obtain CA and local certificates online using the Simple Certificate Enrollment Protocol (SCEP) on the hub and spoke devices. Ignore this step, if you are using PSK.

Enroll Device Certificates with SCEP

Step-by-Step Procedure

To enroll digital certificates with SCEP on the hub:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Step-by-Step Procedure

To enroll digital certificates with SCEP on spoke 1:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedThe organizational unit (OU) shown in the subject field is

SLT. The IKE configuration on the hub includesou=SLTto identify the spoke.

Step-by-Step Procedure

To enroll digital certificates with SCEP on spoke 2:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedThe organizational unit (OU) shown in the subject field is

SLT. The IKE configuration on the hub includesou=SLTto identify the spoke.

Configuring the Hub

CLI Quick Configuration

To quickly configure this example, copy the following commands, paste them

into a text file, remove any line breaks, change any details necessary to

match your network configuration, copy and paste the commands into the CLI

at the [edit] hierarchy level, and then enter

commit from configuration mode.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Step-by-Step Procedure

The following example requires you to navigate various levels in the configuration hierarchy. For instructions on how to do that, see Using the CLI Editor in Configuration Mode.

To configure the hub:

-

Configure the interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

Configure routing protocol.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

Configure Phase 1 options.

If you intend to use preshared keys instead of certificates for the authentication, make the following changes in your configuration:

In the ike proposal, at the [

edit security ike proposal ike-proposal] hierarchy level, replaceauthentication-method rsa-signatureswith theauthentication-method pre-shared-keys.For details about the options, see proposal (Security IKE).

In the ike policy, at the [

edit security ike policy policy-name] hierarchy level, replacecertificate local-certificate Local1with thepre-shared-key ascii-text key.For example,

set pre-shared-key ascii-text juniper123

For details about the options, see policy (Security IKE).

In the ike gateway, at the [

edit security ike gateway hub-to-spoke-gw] hierarchy level,Replace

dynamic distinguished-name wildcard OU=SLTwith thedynamic hostname domain-name.For example,

set dynamic hostname juniper.netEnsure your device is able to resolve the hostname. Alternatively, you can use

set dynamic general-ikeidandset dynamic ike-user-type group-ike-idfor the spoke dynamic identity.

Replace

local-identity distinguished-namewith thelocal-identity hostname hub-hostname.For example,

set local-identity hostname hub.juniper.net.Ensure your device is able to resolve the hostname. Alternatively, you can use

inet ip-addressas inset local-identity inet 192.168.1.100.

For details about the options, see gateway (Security IKE).

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure Phase 2 options.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

Configure zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

Configure the default security policy.

[edit security policies] user@host# set default-policy permit-all

-

Configure the CA profile. Ignore this step, if you are using PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Results

From configuration mode, confirm your configuration by entering the

show interfaces, show policy-options,

show protocols, show routing-options,

show security ike, show security

ipsec, show security zones, show security

policies, and show security pki commands. If

the output does not display the intended configuration, repeat the

configuration instructions in this example to correct it.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

If you are done configuring the device, enter commit from

configuration mode.

Configuring Spoke 1

CLI Quick Configuration

To quickly configure this example, copy the following commands, paste them

into a text file, remove any line breaks, change any details necessary to

match your network configuration, copy and paste the commands into the CLI

at the [edit] hierarchy level, and then enter

commit from configuration mode.

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Step-by-Step Procedure

The following example requires you to navigate various levels in the configuration hierarchy. For instructions on how to do that, see Using the CLI Editor in Configuration Mode.

To configure spoke 1:

-

Configure interfaces.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

Configure routing protocol.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

Configure Phase 1 options.

If you intend to use preshared keys instead of certificates for the authentication, make the following changes in your configuration.

In the ike proposal, at the [

edit security ike proposal ike-proposal] hierarchy level, replaceauthentication-method rsa-signatureswith theauthentication-method pre-shared-keys.In the ike policy, at the [

edit security ike policy policy-name] hierarchy level, replacecertificate local-certificate Local1with thepre-shared-key ascii-text key.In the ike gateway, at the [

edit security ike gateway hub-to-spoke-gw] hierarchy level,Replace

local-identity distinguished-namewith thelocal-identity hostname spoke1-hostname.For example,

set local-identity hostname spoke1.juniper.net.

Replace

remote-identity distinguished-namewith theremote-identity hostname hub-hostname.For example,

set remote-identity hostname hub.juniper.net

Ensure your device is able to resolve the hostname. Alternatively, you can use

inet ip-addressas inset local-identity inet 172.16.1.100andset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

Configure Phase 2 options.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configure zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure the default security policy.

[edit security policies] user@host# set default-policy permit-all

-

Configure the CA profile. Ignore this step, if you are using PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Results

From configuration mode, confirm your configuration by entering the

show interfaces, show policy-options,

show protocols, show routing-options,

show security ike, show security

ipsec, show security zones, show security

policies, and show security pki commands. If

the output does not display the intended configuration, repeat the

configuration instructions in this example to correct it.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

If you are done configuring the device, enter commit from

configuration mode.

Configuring Spoke 2

CLI Quick Configuration

To quickly configure this example, copy the following commands, paste them

into a text file, remove any line breaks, change any details necessary to

match your network configuration, copy and paste the commands into the CLI

at the [edit] hierarchy level, and then enter

commit from configuration mode.

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Step-by-Step Procedure

The following example requires you to navigate various levels in the configuration hierarchy. For instructions on how to do that, see Using the CLI Editor in Configuration Mode.

To configure spoke 2:

-

Configure interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

Configure routing protocol.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

Configure Phase 1 options.

If you intend to use preshared keys instead of certificates for the authentication, make the following changes in your configuration.

In the ike proposal, at the [

edit security ike proposal ike-proposal] hierarchy level, replaceauthentication-method rsa-signatureswith theauthentication-method pre-shared-keys.In the ike policy, at the [

edit security ike policy policy-name] hierarchy level, replacecertificate local-certificate Local1with thepre-shared-key ascii-text key.In the ike gateway, at the [

edit security ike gateway hub-to-spoke-gw] hierarchy level,Replace

local-identity distinguished-namewith thelocal-identity hostname spoke2-hostname.For example,

set local-identity hostname spoke2.juniper.net

Replace

remote-identity distinguished-namewith theremote-identity hostname hub-hostname.For example,

set remote-identity hostname hub.juniper.net

Ensure your device is able to resolve the hostname. Alternatively, you can use

inet ip-addressas inset local-identity inet 10.0.1.100andset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure Phase 2 options.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configure zones.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure the default security policy.

[edit security policies] user@host# set default-policy permit-all

-

Configure the CA profile. Ignore this step, if you are using PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Results

From configuration mode, confirm your configuration by entering the

show interfaces, show policy-options,

show protocols, show routing-options,

show security ike, show security

ipsec, show security zones, show security

policies, and show security pki commands. If

the output does not display the intended configuration, repeat the

configuration instructions in this example to correct it.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

If you are done configuring the device, enter commit from

configuration mode.

Verification

Confirm that the configuration is working properly.

- Verifying IKE Phase 1 Status

- Verifying IPsec Phase 2 Status

- Verifying IPsec Next-Hop Tunnels

- Verifying BGP

- Verifying Learned Routes

Verifying IKE Phase 1 Status

Purpose

Verify the IKE Phase 1 status.

Action

From operational mode, enter the show security ike security-associations command.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

Meaning

The show security ike security-associations command lists

all active IKE Phase 1 SAs. If no SAs are listed, there was a problem with

Phase 1 establishment. Check the IKE policy parameters and external

interface settings in your configuration. Phase 1 proposal parameters must

match on the hub and spokes.

Verifying IPsec Phase 2 Status

Purpose

Verify the IPsec Phase 2 status.

Action

From operational mode, enter the security ipsec security-associations command.

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

Meaning

The show security ipsec security-associations command lists

all active IKE Phase 2 SAs. If no SAs are listed, there was a problem with

Phase 2 establishment. Check the IKE policy parameters and external

interface settings in your configuration. Phase 2 proposal parameters must

match on the hub and spokes.

Verifying IPsec Next-Hop Tunnels

Purpose

Verify the IPsec next-hop tunnels.

Action

From operational mode, enter the show security ipsec next-hop-tunnels command.

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

Meaning

The next-hop gateways are the IP addresses for the st0

interfaces of the spokes. The next hop should be associated with the correct

IPsec VPN name.

Verifying BGP

Purpose

Verify that BGP references the IP addresses for the st0

interfaces of the spokes.

Action

From operational mode, enter the show bgp summary command.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

Verifying Learned Routes

Purpose

Verify that routes to the spokes have been learned.

Action

From operational mode, enter the show route 10.60.60.0 command.

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

From operational mode, enter the show route 10.70.70.0 command.

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

Example: Configuring Basic AutoVPN with iBGP for IPv6 Traffic

This example shows how to configure an AutoVPN hub to act as a single termination point, and then configure two spokes to act as tunnels to remote sites. This example configures AutoVPN for IPv6 environment using iBGP to forward packets through the VPN tunnels using the certificate based authentication. For authentication with preshared key, set up a similar configuration shown at Example: Configuring Basic AutoVPN with iBGP.

Requirements

This example uses the following hardware and software components:

-

Three supported SRX Series Firewalls as AutoVPN hub and spokes.

-

Junos OS Release 18.1R1 and later releases.

Before you begin:

-

Obtain the address of the certificate authority (CA) and the information they require (such as the challenge password) when you submit requests for local certificates.

You should be familiar with the dynamic routing protocol that is used to forward packets through the VPN tunnels. For more information about specific requirements for a dynamic routing protocol, see the Routing Protocols Overview.

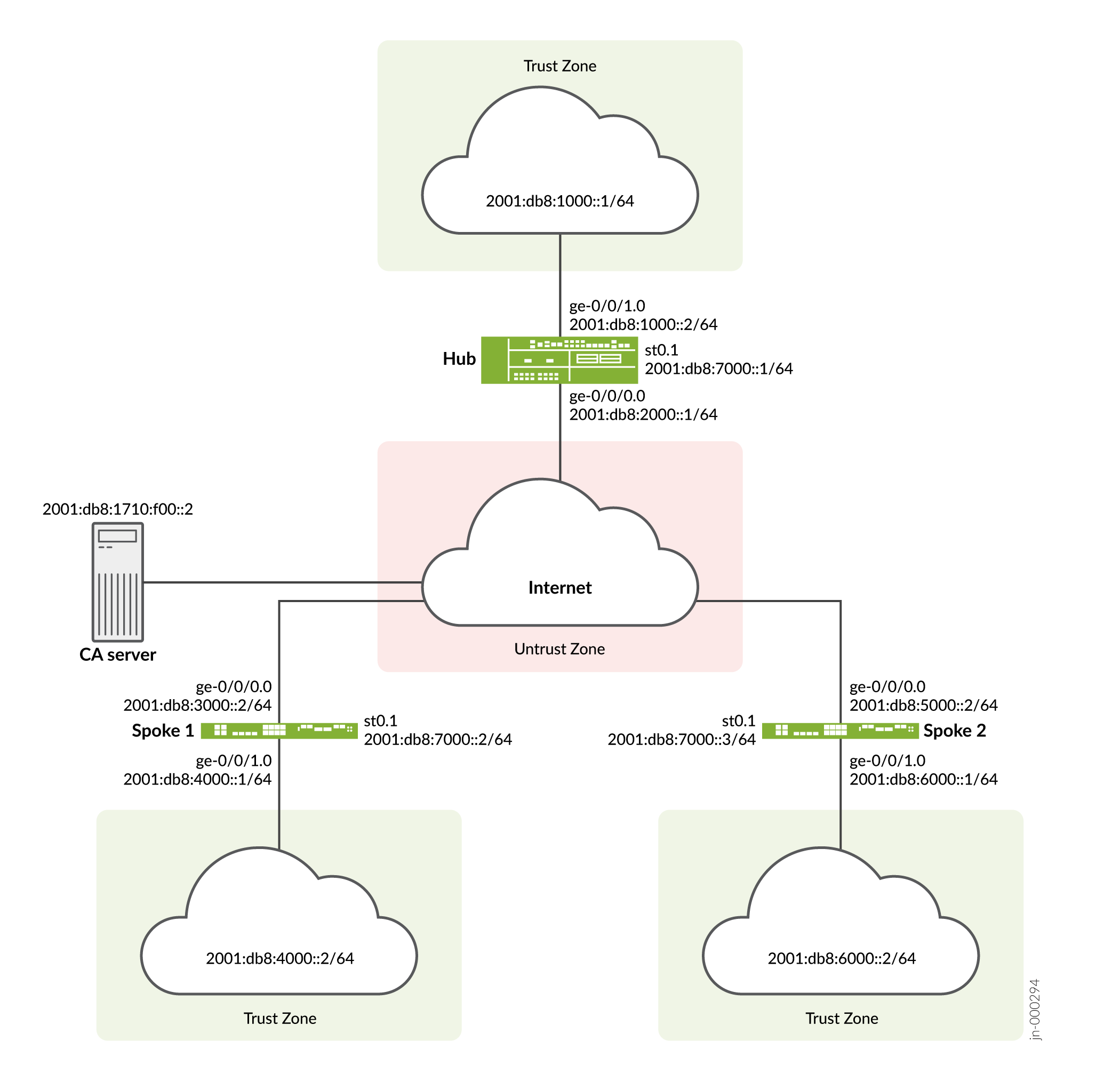

Overview

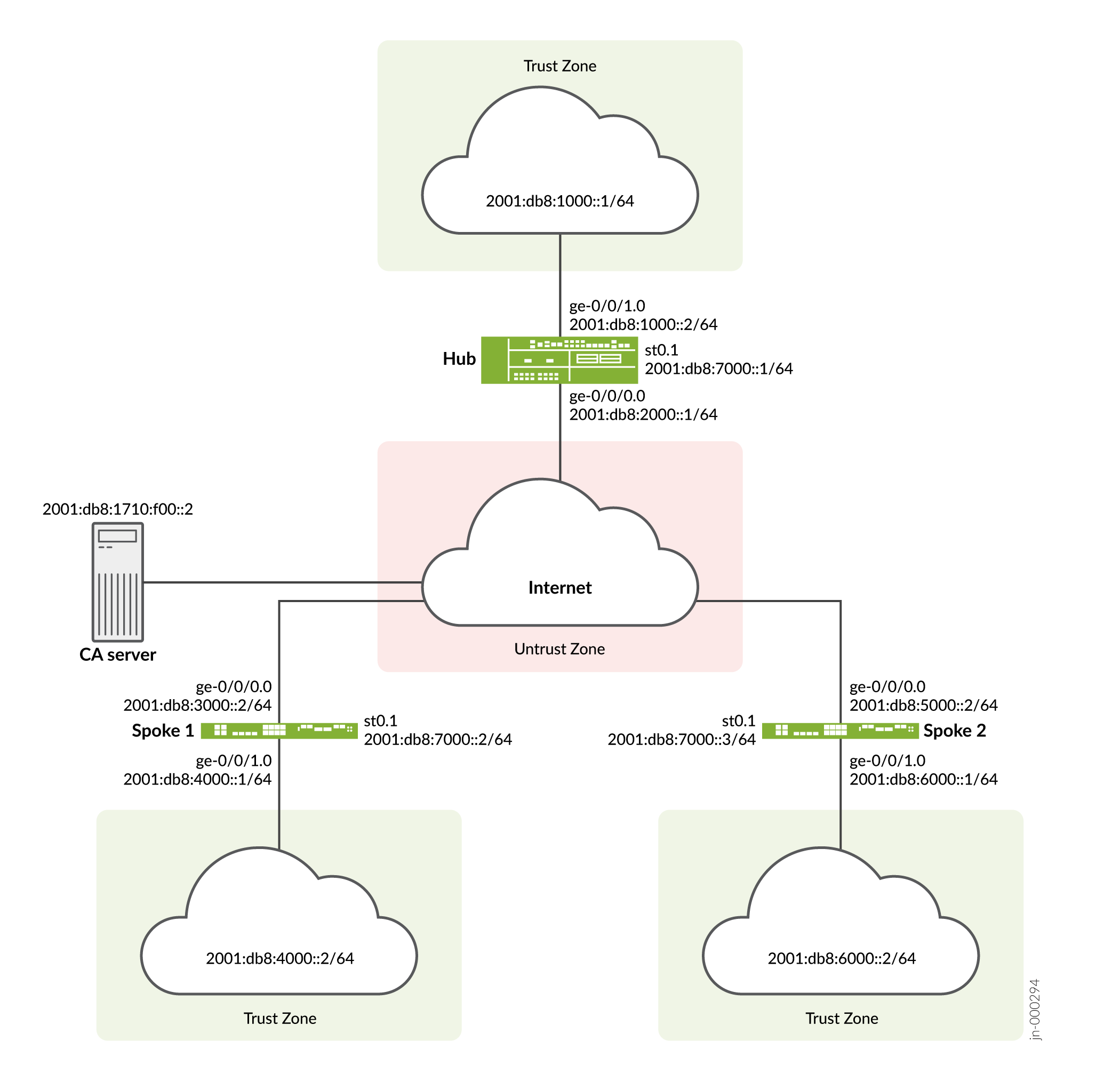

This example shows the configuration of an AutoVPN hub and the subsequent configurations of two spokes .

In this example, the first step is to enroll digital certificates in each device using the Simple Certificate Enrollment Protocol (SCEP). The certificates for the spokes contain the organizational unit (OU) value “SLT” in the subject field; the hub is configured with a group IKE ID to match the value “SLT” in the OU field.

The spokes establish IPsec VPN connections to the hub, which allows them to communicate with each other as well as access resources on the hub. Phase 1 and Phase 2 IKE tunnel options configured on the AutoVPN hub and all spokes must have the same values. Table 6 shows the options used in this example.

|

Option |

Value |

|---|---|

|

IKE proposal: |

|

|

Authentication method |

RSA digital certificates |

|

Diffie-Hellman (DH) group |

19 |

|

Authentication algorithm |

SHA-384 |

|

Encryption algorithm |

AES 256 CBC |

|

IKE policy: |

|

|

Mode |

Main |

|

IPsec proposal: |

|

|

Protocol |

ESP |

|

Lifetime Seconds |

3000 |

|

Encryption algorithm |

AES 256 GCM |

|

IPsec policy: |

|

|

Perfect Forward Secrecy (PFS) group |

19 |

The same certificate authority (CA) is configured on all devices.

Junos OS only supports a single level of certificate hierarchy.

Table 7 shows the options configured on the hub and on all spokes.

|

Option |

Hub |

All Spokes |

|---|---|---|

|

IKE gateway: |

||

|

Remote IP address |

Dynamic |

2001:db8:2000::1 |

|

Remote IKE ID |

Distinguished name (DN) on the spoke’s certificate with the

string |

DN on the hub’s certificate |

|

Local IKE ID |

DN on the hub’s certificate |

DN on the spoke’s certificate |

|

External interface |

ge-0/0/0 |

Spoke 1: ge-0/0/0.0 Spoke 2: ge-0/0/0.0 |

|

VPN: |

||

|

Bind interface |

st0.1 |

st0.1 |

|

Establish tunnels |

(not configured) |

establish-tunnels on-traffic |

Table 8 shows the configuration options that are different on each spoke.

|

Option |

Spoke 1 |

Spoke 2 |

|---|---|---|

|

st0.0 interface |

2001:db8:7000::2/64 |

2001:db8:7000::3/64 |

|

Interface to internal network |

(ge-0/0/1.0) 2001:db8:4000::1/64 |

(ge-0/0/1.0) 2001:db8:6000::1/64 |

|

Interface to Internet |

(ge-0/0/0.0) 2001:db8:3000::2/64 |

(ge-0/0/0.0) 2001:db8:5000::2/64 |

Routing information for all devices is exchanged through the VPN tunnels.

In this example, the default security policy that permits all traffic is used for all devices. More restrictive security policies should be configured for production environments. See Security Policies Overview.

Topology

Figure 2 shows the SRX Series Firewalls to be configured for AutoVPN in this example.

Configuration

To configure AutoVPN, perform these tasks:

The first section describes how to obtain CA and local certificates online using the Simple Certificate Enrollment Protocol (SCEP) on the hub and spoke devices.

Enroll Device Certificates with SCEP

Step-by-Step Procedure

To enroll digital certificates with SCEP on the hub:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Step-by-Step Procedure

To enroll digital certificates with SCEP on spoke 1:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedThe organizational unit (OU) shown in the subject field is

SLT. The IKE configuration on the hub includesou=SLTto identify the spoke.

Step-by-Step Procedure

To enroll digital certificates with SCEP on spoke 2:

-

Configure the CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Enroll the CA certificate.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Type yes at the prompt to load the CA certificate.

-

Generate a key pair.

user@host> request security pki generate-key-pair certificate-id Local1

-

Enroll the local certificate.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Verify the local certificate.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedThe organizational unit (OU) shown in the subject field is

SLT. The IKE configuration on the hub includesou=SLTto identify the spoke.

Configuring the Hub

CLI Quick Configuration

To quickly configure this example, copy the following commands, paste them

into a text file, remove any line breaks, change any details necessary to

match your network configuration, copy and paste the commands into the CLI

at the [edit] hierarchy level, and then enter

commit from configuration mode.