ON THIS PAGE

Understanding Secondary VLAN Trunk Ports and Promiscuous Access Ports on PVLANs

Using 802.1X Authentication and Private VLANs Together on the Same Interface

Creating a Private VLAN on a Single Switch with ELS Support (CLI Procedure)

Creating a Private VLAN on a Single QFX Switch without ELS Support

Creating a Private VLAN on a Single EX Series Switch without ELS Support (CLI Procedure)

Creating a Private VLAN Spanning Multiple QFX Series Switches without ELS Support

Creating a Private VLAN Spanning Multiple EX Series Switches with ELS Support (CLI Procedure)

Creating a Private VLAN Spanning Multiple EX Series Switches without ELS Support(CLI Procedure)

Example: Configuring a Private VLAN on a Single Switch with ELS Support

Example: Configuring a Private VLAN on a Single QFX Series Switch

Example: Configuring a Private VLAN on a Single EX Series Switch

Example: Configuring a Private VLAN Spanning Multiple QFX Switches

Example: Configuring a Private VLAN Spanning Multiple Switches With an IRB Interface

Example: Configuring a Private VLAN Spanning Multiple EX Series Switches

Private VLANs

Understanding Private VLANs

VLANs limit broadcasts to specified users. Private VLANs (PVLANs) take this concept a step further by limiting communication within a VLAN. PVLANs accomplish this by restricting traffic flows through their member switch ports (which are called private ports) so that these ports communicate only with a specified uplink trunk port or with specified ports within the same VLAN. The uplink trunk port or link aggregation group (LAG) is usually connected to a router, firewall, server, or provider network. Each PVLAN typically contains many private ports that communicate only with a single uplink port, thereby preventing the ports from communicating with each other.

PVLANs provide Layer 2 isolation between ports within a VLAN, splitting a broadcast domain into multiple discrete broadcast subdomains by creating secondary VLANs (community VLANs and an isolated VLAN) inside a primary VLAN. Ports within the same community VLAN can communicate with each other. Ports within an isolated VLAN can communicate only with a single uplink port.

Just like regular VLANs, PVLANs are isolated on Layer 2 and require one of the following options to route Layer 3 traffic among the secondary VLANs:

A promiscuous port connection with a router

A routed VLAN interface (RVI)

To route Layer 3 traffic among secondary VLANs, a PVLAN needs only one of the options mentioned above. If you use an RVI, you can still implement a promiscuous port connection to a router with the promiscuous port set up to handle only traffic that enters and exits the PVLAN.

PVLANs are useful for restricting the flow of broadcast and unknown unicast traffic and for limiting the communication between known hosts. Service providers use PVLANs to keep their customers isolated from each other. Another typical use for a PVLAN is to provide per-room Internet access in a hotel.

You can configure a PVLAN to span switches that support PVLANs.

This topic explains the following concepts regarding PVLANs on EX Series switches:

- Benefits of PVLANs

- Typical Structure and Primary Application of PVLANs

- Typical Structure and Primary Application of PVLANs on MX Series Routers

- Typical Structure and Primary Application of PVLANs on EX Series Switches

- Routing Between Isolated and Community VLANs

- PVLANs Use 802.1Q Tags to Identify Packets

- PVLANs Use IP Addresses Efficiently

- PVLAN Port Types and Forwarding Rules

- Creating a PVLAN

- Limitations of Private VLANs

Benefits of PVLANs

The need to segregate a single VLAN is particularly useful in the following deployment scenarios:

Server farms—A typical Internet service provider uses a server farm to provide Web hosting for numerous customers. Locating the various servers within a single server farm provides ease of management. Security concerns arise if all servers are in the same VLAN because Layer 2 broadcasts go to all servers in the VLAN.

Metropolitan Ethernet networks—A metro service provider offers Layer 2 Ethernet access to assorted homes, rental communities, and businesses. The traditional solution of deploying one VLAN per customer is not scalable and is difficult to manage, leading to potential waste of IP addresses. PVLANs provide a more secure and more efficient solution.

Typical Structure and Primary Application of PVLANs

A PVLAN can be configured on a single switch or can be configured to span multiple switches. The types of domains and ports are:

Primary VLAN—The primary VLAN of the PVLAN is defined with an 802.1Q tag (VLAN ID) for the complete PVLAN. The primary PVLAN can contain multiple secondary VLANs (one isolated VLAN and multiple community VLANs).

Isolated VLAN/isolated port—A primary VLAN can contain only one isolated VLAN. An interface within an isolated VLAN can forward packets only to a promiscuous port or the Inter-Switch Link (ISL) port. An isolated interface cannot forward packets to another isolated interface; and an isolated interface cannot receive packets from another isolated interface. If a customer device needs to have access only to a gateway router, the device must be attached to an isolated trunk port.

Community VLAN/community port—You can configure multiple community VLANs within a single PVLAN. An interface within a specific community VLAN can establish Layer 2 communications with any other interface that belongs to the same community VLAN. An interface within a community VLAN can also communicate with a promiscuous port or the ISL port. If you have, for example, two customer devices that you need to isolate from other customer devices but that must be able to communicate with one another, use community ports.

Promiscuous port—A promiscuous port has Layer 2 communications with all interfaces in the PVLAN, regardless of whether an interface belongs to an isolated VLAN or a community VLAN. A promiscuous port is a member of the primary VLAN but is not included within any secondary subdomain. Layer 3 gateways, DHCP servers, and other trusted devices that need to communicate with endpoint devices are typically connected to a promiscuous port.

Inter-Switch Link (ISL)—An ISL is a trunk port that connects multiple switches in a PVLAN and contains two or more VLANs. It is required only when a PVLAN spans multiple switches.

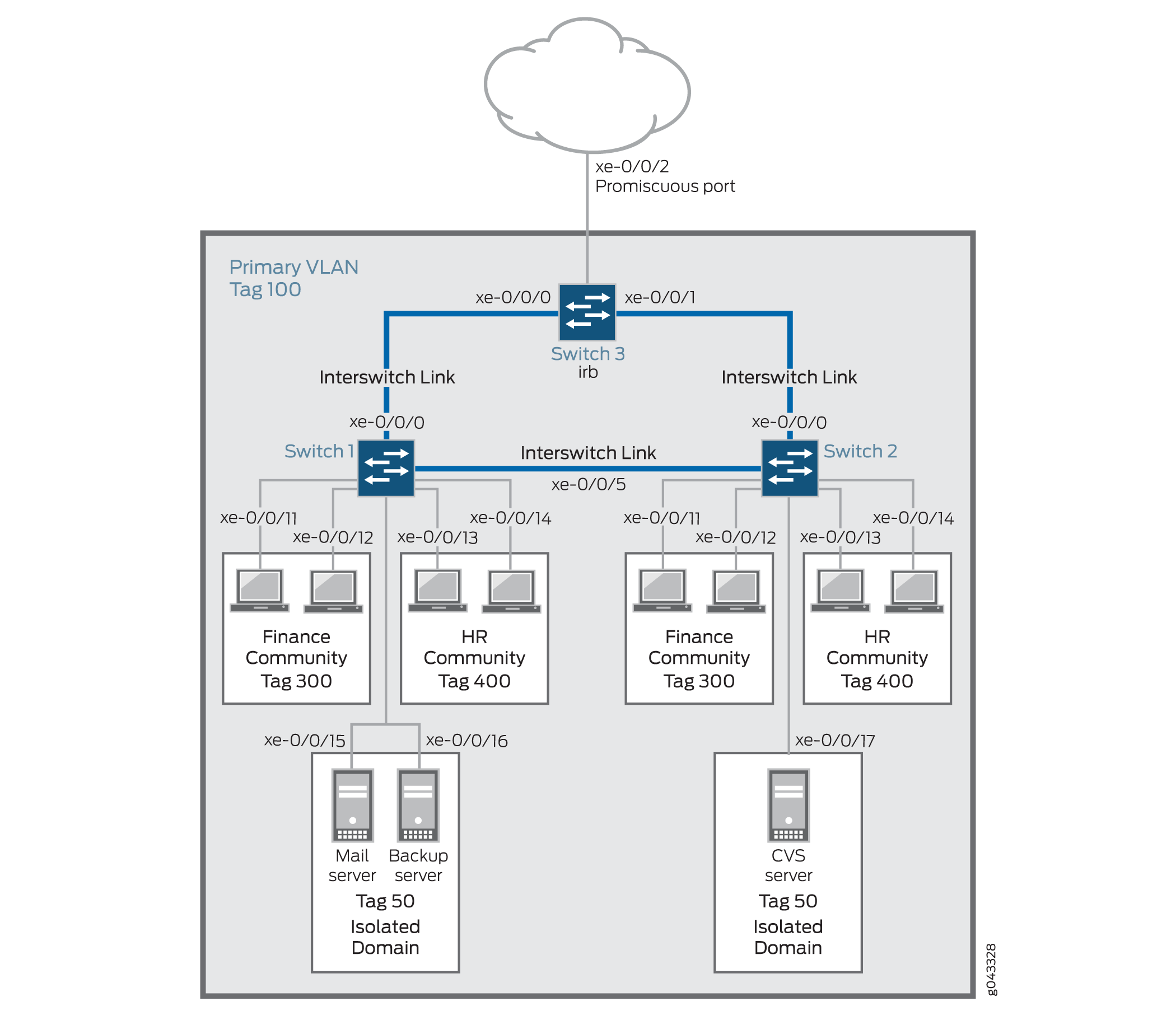

The configured PVLAN is the primary domain (primary VLAN). Within the PVLAN, you configure secondary VLANs, which become subdomains nested within the primary domain. A PVLAN can be configured on a single switch or can be configured to span multiple switches. The PVLAN shown in Figure 1 includes two switches, with a primary PVLAN domain and various subdomains.

As shown in Figure 3, a PVLAN has only one primary domain and multiple secondary domains. The types of domains are:

Primary VLAN—VLAN used to forward frames downstream to isolated and community VLANs. The primary VLAN of the PVLAN is defined with an 802.1Q tag (VLAN ID) for the complete PVLAN. The primary PVLAN can contain multiple secondary VLANs (one isolated VLAN and multiple community VLANs).

Secondary isolated VLAN—VLAN that receives packets only from the primary VLAN and forwards frames upstream to the primary VLAN. The isolated VLAN is a secondary VLAN nested within the primary VLAN. A primary VLAN can contain only one isolated VLAN. An interface within an isolated VLAN (isolated interface) can forward packets only to a promiscuous port or the PVLAN trunk port. An isolated interface cannot forward packets to another isolated interface; nor can an isolated interface receive packets from another isolated interface. If a customer device needs to have access only to a router, the device must be attached to an isolated trunk port.

Secondary interswitch isolated VLAN—VLAN used to forward isolated VLAN traffic from one switch to another through PVLAN trunk ports. 802.1Q tags are required for interswitch isolated VLANs because IEEE 802.1Q uses an internal tagging mechanism by which a trunking device inserts a 4-byte VLAN frame identification tab into the packet header. An interswitch isolated VLAN is a secondary VLAN nested within the primary VLAN.

Secondary community VLAN—VLAN used to transport frames among members of a community (a subset of users within the VLAN) and to forward frames upstream to the primary VLAN. A community VLAN is a secondary VLAN nested within the primary VLAN. You can configure multiple community VLANs within a single PVLAN. An interface within a specific community VLAN can establish Layer 2 communications with any other interface that belongs to the same community VLAN. An interface within a community VLAN can also communicate with a promiscuous port or the PVLAN trunk port.

Figure 2 shows a PVLAN

spanning multiple switches, where the primary VLAN (100) contains two community domains (300 and 400) and one interswitch isolated domain.

Primary and secondary VLANs count against the limit of 4089 VLANs supported on the QFX Series. For example, each VLAN in Figure 2 counts against this limit.

Typical Structure and Primary Application of PVLANs on MX Series Routers

The configured PVLAN becomes the primary domain, and secondary VLANs become subdomains that are nested inside the primary domain. A PVLAN can be created on a single router. The PVLAN shown in Figure 3 includes one router, with one primary PVLAN domain and multiple secondary subdomains.

The types of domains are:

Primary VLAN—VLAN used to forward frames downstream to isolated and community VLANs.

Secondary isolated VLAN—VLAN that receives packets only from the primary VLAN and forwards frames upstream to the primary VLAN.

Secondary interswitch isolated VLAN—VLAN used to forward isolated VLAN traffic from one router to another through PVLAN trunk ports.

Secondary community VLAN—VLAN used to transport frames among members of a community, which is a subset of users within the VLAN, and to forward frames upstream to the primary VLAN.

PVLANs are supported on MX80 routers, on MX240, MX480, and MX960 routers with DPCs in enhanced LAN mode, on MX Series routers with MPC1, MPC2, and Adaptive Services PICs.

Typical Structure and Primary Application of PVLANs on EX Series Switches

The primary VLAN of the PVLAN is defined with an 802.1Q tag (VLAN ID) for the complete PVLAN. On EX9200 switches, each secondary VLAN must also be defined with its own separate VLAN ID.

Figure 4 shows a

PVLAN on a single switch, where the primary VLAN (VLAN 100) contains two community VLANs (VLAN 300 and VLAN 400) and one isolated VLAN (VLAN 50).

Figure 5 shows a PVLAN

spanning multiple switches, where the primary VLAN (VLAN 100) contains two community VLANs (VLAN 300 and VLAN 400) and one isolated VLAN (VLAN 200). It also shows that Switches

1 and 2 are connected through an interswitch link (PVLAN trunk link).

Also, the PVLANs shown in Figure 4 and Figure 5 use a promiscuous port connected to a router as the means to route Layer 3 traffic among the community and isolated VLANs. Instead of using the promiscuous port connected to a router, you can configure an RVI on the switch in Figure 4 or one of the switches shown in Figure 5 (on some EX switches).

To route Layer 3 traffic between isolated and community VLANs, you must either connect a router to a promiscuous port, as shown in Figure 4 and Figure 5, or configure an RVI.

If you choose the RVI option, you must configure one RVI for the primary VLAN in the PVLAN domain. This RVI serves the entire PVLAN domain regardless of whether the domain includes one or more switches. After you configure the RVI, Layer 3 packets received by the secondary VLAN interfaces are mapped to and routed by the RVI.

When setting up the RVI, you must also enable proxy Address Resolution Protocol (ARP) so that the RVI can handle ARP requests received by the secondary VLAN interfaces.

For information about configuring PVLANs on a single switch and on multiple switches, see Creating a Private VLAN on a Single EX Series Switch (CLI Procedure). For information about configuring an RVI, see Configuring a Routed VLAN Interface in a Private VLAN on an EX Series Switch.

Routing Between Isolated and Community VLANs

To route Layer 3 traffic between isolated and community VLANs, you must connect an external router or switch to a trunk port of the primary VLAN. The trunk port of the primary VLAN is a promiscuous port; therefore, it can communicate with all the ports in the PVLAN.

PVLANs Use 802.1Q Tags to Identify Packets

When packets are marked with a customer-specific 802.1Q tag, that tag identifies ownership of the packets for any switch or router in the network. Sometimes, 802.1Q tags are needed within PVLANs to keep track of packets from different subdomains. Table 1 indicates when a VLAN 802.1Q tag is needed on the primary VLAN or on secondary VLANs.

| On a Single Switch | On Multiple Switches | |

|---|---|---|

| Primary VLAN | Specify an 802.1Q tag by setting a VLAN ID. |

Specify an 802.1Q tag by setting a VLAN ID. |

| Secondary VLAN | No tag needed on VLANs. |

VLANs need 802.1Q tags:

|

PVLANs Use IP Addresses Efficiently

PVLANs provide IP address conservation and efficient allocation of IP addresses. In a typical network, VLANs usually correspond to a single IP subnet. In PVLANs, the hosts in all secondary VLANs belong to the same IP subnet because the subnet is allocated to the primary VLAN. Hosts within the secondary VLAN are assigned IP addresses based on IP subnets associated with the primary VLAN, and their IP subnet masking information reflects that of the primary VLAN subnet. However, each secondary VLAN is a separate broadcast domain.

PVLAN Port Types and Forwarding Rules

PVLANs can use up to six different port types. The network depicted inFigure 2 uses a promiscuous port to transport information to the router, community ports to connect the finance and HR communities to their respective switches, isolated ports to connect the servers, and a PVLAN trunk port to connect the two switches. PVLAN ports have different restrictions:

Promiscuous trunk port—A promiscuous port has Layer 2 communications with all the interfaces that are in the PVLAN, regardless of whether the interface belongs to an isolated VLAN or a community VLAN. A promiscuous port is a member of the primary VLAN, but is not included within one of the secondary subdomains. Layer 3 gateways, DHCP servers, and other trusted devices that need to communicate with endpoint devices are typically connected to a promiscuous port.

PVLAN trunk link—The PVLAN trunk link, which is also known as the interswitch link, is required only when a PVLAN is configured to span multiple switches. The PVLAN trunk link connects the multiple switches that compose the PVLAN.

PVLAN trunk port—A PVLAN trunk port is required in multiswitch PVLAN configurations to span the switches. The PVLAN trunk port is a member of all VLANs within the PVLAN (that is, the primary VLAN, the community VLANs, and the interswitch isolated VLAN), and it carries traffic from the primary VLAN and all secondary VLANs. It can communicate with all ports other than the isolated ports.

Communication between a PVLAN trunk port and an isolated port is usually unidirectional. A PVLAN trunk port’s membership in the interswitch isolated VLAN is egress-only, meaning that an isolated port can forward packets to a PVLAN trunk port, but a PVLAN trunk port does not forward packets to an isolated port (unless the packets ingressed on a promiscuous access port and are therefore being forwarded to all the secondary VLANs in the same primary VLAN as the promiscuous port).

Secondary VLAN trunk port (not shown)—Secondary trunk ports carry secondary VLAN traffic. For a given private VLAN, a secondary VLAN trunk port can carry traffic for only one secondary VLAN. However, a secondary VLAN trunk port can carry traffic for multiple secondary VLANs as long as each secondary VLAN is a member of a different primary VLAN. For example, a secondary VLAN trunk port can carry traffic for a community VLAN that is part of primary VLAN pvlan100 and also carry traffic for an isolated VLAN that is part of primary VLAN pvlan400.

Community port—Community ports communicate among themselves and with their promiscuous ports. Community ports serve only a select group of users. These interfaces are separated at Layer 2 from all other interfaces in other communities or isolated ports within their PVLAN.

Isolated access port—Isolated ports have Layer 2 connectivity only with promiscuous ports and PVLAN trunk ports—an isolated port cannot communicate with another isolated port even if these two ports are members of the same isolated VLAN (or interswitch isolated VLAN) domain. Typically, a server, such as a mail server or a backup server, is connected on an isolated port. In a hotel, each room would typically be connected on an isolated port, meaning that room-to-room communication is not possible, but each room can access the Internet on the promiscuous port.

Promiscuous access port (not shown)—These ports carry untagged traffic. Traffic that ingresses on a promiscuous access port is forwarded to all secondary VLAN ports on the device. If traffic ingresses into the device on a VLAN-enabled port and egresses on a promiscuous access port, the traffic is untagged on egress. If tagged traffic ingresses on a promiscuous access port, the traffic is discarded.

Interswitch link port—An interswitch link (ISL) port is a trunk port that connects two routers when a PVLAN spans those routers. The ISL port is a member of all VLANs within the PVLAN (that is, the primary VLAN, the community VLANs, and the isolated VLAN).

Communication between an ISL port and an isolated port is unidirectional. An ISL port’s membership in the interswitch isolated VLAN is egress-only, meaning that incoming traffic on the ISL port is never assigned to the isolated VLAN. An isolated port can forward packets to a PVLAN trunk port, but a PVLAN trunk port cannot forward packets to an isolated port. Table 3 summarizes whether Layer 2 connectivity exists between the different types of ports.

Table 2 summarizes Layer 2 connectivity between the different types of ports within a PVLAN on EX Series switches that support ELS.

From Port Type |

To Isolated Ports? |

To Promiscuous Ports? |

To Community Ports? |

To Inter-Switch Link Port? |

|---|---|---|---|---|

Isolated |

Deny |

Permit |

Deny |

Permit |

Promiscuous |

Permit |

Permit |

Permit |

Permit |

Community 1 |

Deny |

Permit |

Permit |

Permit |

Port Type |

Promiscuous Trunk |

PVLAN Trunk |

Secondary Trunk |

Community |

Isolated Access |

Promiscuous access |

|---|---|---|---|---|---|---|

Promiscuous trunk |

Yes |

Yes |

Yes |

Yes |

Yes |

Yes |

PVLAN trunk |

Yes |

Yes |

Yes |

Yes—same community only |

Yes |

Yes |

Secondary Trunk |

Yes |

Yes |

No |

Yes |

No |

Yes |

Community |

Yes |

Yes |

Yes |

Yes—same community only |

No |

Yes |

Isolated access |

Yes |

Yes—unidirectional only |

No |

No |

No |

Yes |

Promiscuous access |

Yes |

Yes |

Yes |

Yes |

Yes |

No |

Table 4 summarizes whether or not Layer 2 connectivity exists between the different types of ports within a PVLAN.

Port Type To: → From:↓ |

Promiscuous |

Community |

Isolated |

PVLAN Trunk |

RVI |

|---|---|---|---|---|---|

Promiscuous |

Yes |

Yes |

Yes |

Yes |

Yes |

Community |

Yes |

Yes—same community only |

No |

Yes |

Yes |

Isolated |

Yes |

No |

No |

Yes Note:

This communication is unidirectional. |

Yes |

PVLAN trunk |

Yes |

Yes—same community only |

Yes Note:

This communication is unidirectional. |

Yes |

Yes |

RVI |

Yes |

Yes |

Yes |

Yes |

Yes |

As noted in Table 4, Layer 2 communication between an isolated port and a PVLAN trunk port is unidirectional. That is, an isolated port can only send packets to a PVLAN trunk port, and a PVLAN trunk port can only receive packets from an isolated port. Conversely, a PVLAN trunk port cannot send packets to an isolated port, and an isolated port cannot receive packets from a PVLAN trunk port.

If you enable no-mac-learning on a primary

VLAN, all isolated VLANs (or the interswitch isolated VLAN) in the

PVLAN inherit that setting. However, if you want to disable MAC address

learning on any community VLANs, you must configure no-mac-learning on each of those VLANs.

Creating a PVLAN

The flowchart shown in Figure 6 gives you a general idea of the process for creating PVLANs. If you complete your configuration steps in the order shown, you will not violate these PVLAN rules. (In the PVLAN rules, configuring the PVLAN trunk port applies only to a PVLAN that spans multiple routers.)

The primary VLAN must be a tagged VLAN.

If you are going to configure a community VLAN ID, you must first configure the primary VLAN.

If you are going to configure an isolation VLAN ID, you must first configure the primary VLAN.

Configuring a voice over IP (VoIP) VLAN on PVLAN interfaces is not supported.

Configuring a VLAN on a single router is relatively simple, as shown in Figure 6.

Configuring a primary VLAN consists of these steps:

Configure the primary VLAN name and 802.1Q tag.

Set no-local-switching on the primary VLAN.

Configure the promiscuous trunk port and access ports.

Make the promiscuous trunk and access ports members of the primary VLAN.

Within a primary VLAN, you can configure secondary community VLANs or secondary isolated VLANs or both. Configuring a secondary community VLAN consists of these steps:

Configure a VLAN using the usual process.

Configure access interfaces for the VLAN.

Assign a primary VLAN to the community VLAN,

Isolated VLANs are created internally when the isolated VLAN has access interfaces as members and the option no-local-switching is enabled on the primary VLAN.

802.1Q tags are required for interswitch isolated VLANs because IEEE 802.1Q uses an internal tagging mechanism by which a trunking device inserts a 4-byte VLAN frame identification tab into the packet header.

Trunk ports are only needed for multirouter PVLAN configurations—the trunk port carries traffic from the primary VLAN and all secondary VLANs.

Limitations of Private VLANs

The following constraints apply to private VLAN configurations:

An access interface can belong to only one PVLAN domain, that is, it cannot participate in two different primary VLANs.

A trunk interface can be a member of two secondary VLANs as long as the secondary VLANs are in two different primary VLANs. A trunk interface cannot be a member of two secondary VLANs that are in the same primary VLAN.

A single region of Multiple Spanning Tree Protocol (MSTP) must be configured on all VLANs that are included within the PVLAN.

VLAN Spanning Tree Protocol (VSTP) is not supported.

IGMP snooping is not supported with private VLANs.

Routed VLAN interfaces are not supported on private VLANs

Routing between secondary VLANs in the same primary VLAN is not supported.

Some configuration statements cannot be specified on a secondary VLAN. You can configure the following statements at the

[edit vlans vlan-name switch-options]hierarchy level only on the primary PVLAN.If you want to change a primary VLAN to be a secondary VLAN, you must first change it to a normal VLAN and commit the change. For example, you would follow this procedure:

Change the primary VLAN to be a normal VLAN.

Commit the configuration.

Change the normal VLAN to be a secondary VLAN.

Commit the configuration.

Follow the same sequence of commits if you want to change a secondary VLAN to be a primary VLAN. That is, make the secondary VLAN a normal VLAN and commit that change and then change the normal VLAN to be a primary VLAN.

The following features are not supported on PVLANs on Junos OS switches with support for the ELS configuration style:

Egress VLAN firewall filters

Ethernet ring protection (ERP)

Flexible VLAN tagging

Multichassis link aggregation groups (MC-LAGs)

Port mirroring

Q-in-Q tunneling

VLAN Spanning Tree Protocol (VSTP)

Voice over IP (VoIP)

You can configure the following statements at the [edit

vlans vlan-name switch-options] hierarchy

level only on the primary PVLAN:

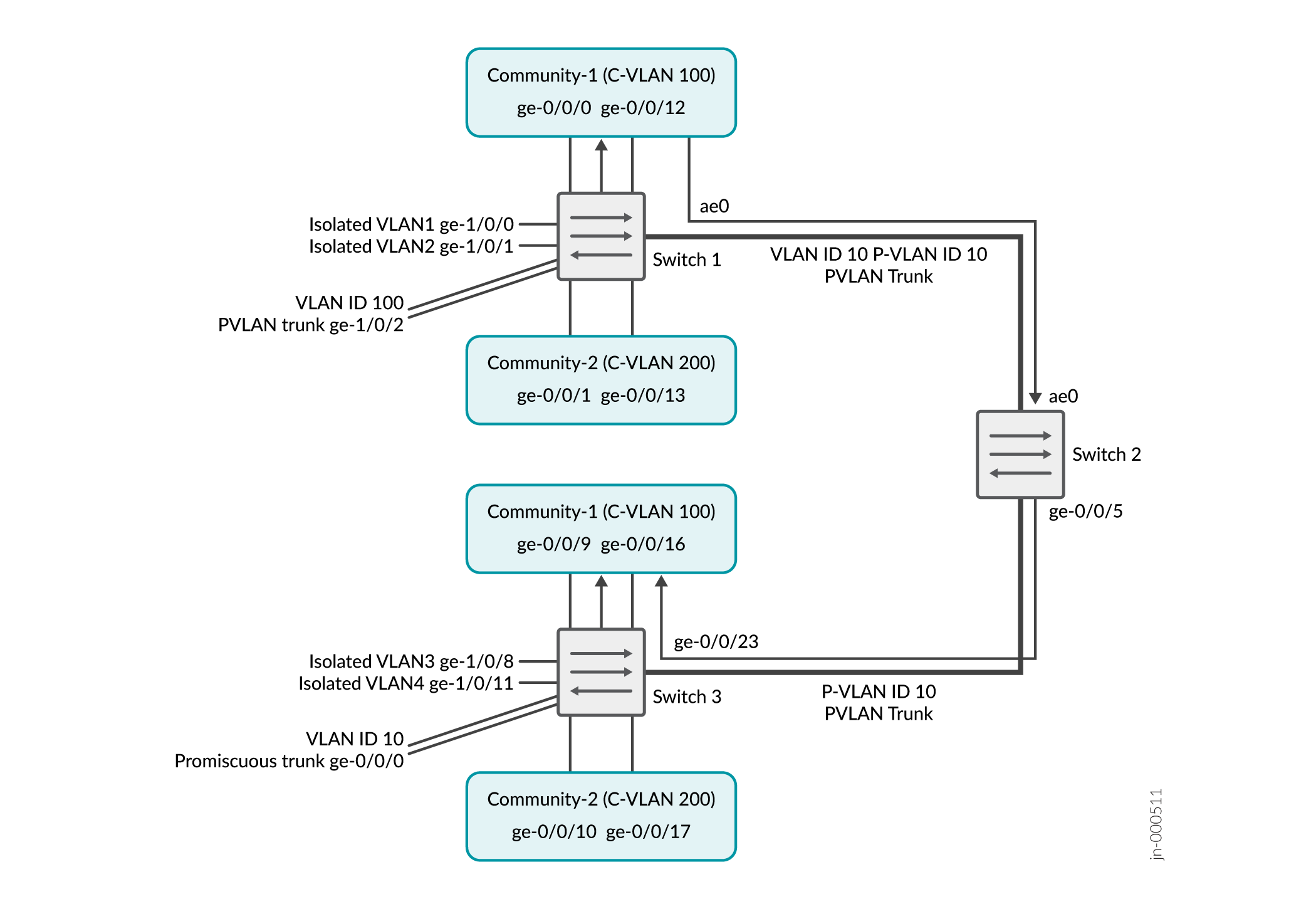

Understanding PVLAN Traffic Flows Across Multiple Switches

This topic illustrates and explains three different traffic flows on a sample multiswitch network configured with a private VLAN (PVLAN). PVLANs restrict traffic flows through their member switch ports (which are called “private ports”) so that they communicate only with a specific uplink trunk port or with specified ports within the same VLAN.

This topic describes:

- Community VLAN Sending Untagged Traffic

- Isolated VLAN Sending Untagged Traffic

- PVLAN Tagged Traffic Sent on a Promiscuous Port

Community VLAN Sending Untagged Traffic

In this example a member of Community-1 on Switch 1 sends untagged traffic on interface ge-0/0/12. The arrows in Figure 7 represent the resulting traffic flow.

In this example the community-1 members are assigned C-VLAN ID 100 that is mapped to P-VLAN ID 10.

In this scenario, the following activity takes place on Switch 1:

-

Community-1 VLAN on interface ge-0/0/0 and ge-0/0/12: Learning

-

pvlan100 on interface ge-0/0/0 and ge-0/0/12: Replication

-

Community-1 VLAN on interface ge-0/0/12: Receives untagged traffic

-

Community-1 VLAN interface ge-0/0/0: Traffic exits untagged

-

PVLAN trunk port: Traffic exits from ge-1/0/2 and from ae0 with tag 10

-

Community-2: Interfaces receive no traffic

-

Isolated VLANs: Interfaces receive no traffic

In this scenario, this activity takes place on Switch 3:

-

Community-1 VLAN on interface ge-0/0/23 (PVLAN trunk): Learning

-

pvlan100 on interface ge-0/0/23: Replication

-

Community-1 VLAN on interfaces ge-0/0/9 and ge-0/0/16: Receive untagged traffic

-

Promiscuous trunk port: Traffic exits from ge-0/0/0 with tag 10

-

Community-2: Interfaces receive no traffic

-

Isolated VLANs: Interfaces receive no traffic

Isolated VLAN Sending Untagged Traffic

In this scenario, isolated VLAN1 on Switch 1 at interface ge-1/0/0 sends untagged traffic. The arrows in Figure 8 represent this traffic flow.

In this scenario, the following activity takes place on Switch 1:

-

Isolated VLAN1 on interface ge-1/0/0: Learning

-

pvlan100 on interface ge-1/0/0: Replication

-

Traffic exits from pvlan-trunk ge-1/0/2 and ae0 with tag 50

-

Community-1 and Community-2: Interfaces receive no traffic

-

Isolated VLANs: Interfaces receive no traffic

In this scenario, this activity takes place on Switch 3:

-

VLAN on interface ge-0/0/23 (PVLAN trunk port): Learning

-

pvlan100 on interface ge0/0/23: Replication

-

Promiscuous trunk port: Traffic exits from ge-0/0/0 with tag 100

-

Community-1 and Community-2: Interfaces receive no traffic

-

Isolated VLANs: Receive no traffic

PVLAN Tagged Traffic Sent on a Promiscuous Port

In this scenario, PVLAN tagged traffic is sent on a promiscuous port. The arrows in Figure 9 represent this traffic flow.

In this scenario, the following activity takes place on Switch 1:

-

pvlan100 VLAN on interface ae0 (PVLAN trunk): Learning

-

Community-1, Community-2, and all isolated VLANs on interface ae0: Replication

-

VLAN on interface ae0: Replication

-

Traffic exits from pvlan-trunk ge-1/0/2 with tag 100

-

Community-1 and Community-2: Interfaces receive traffic

-

Isolated VLANs: Receive traffic

In this scenario, this activity takes place on Switch 3:

-

pvlan100 on interface ge-0/0/0: Learning

-

Community-1, Community-2 and all isolated VLANs on interface ge-0/0/0: Replication

-

VLAN on interface ge-0/0/0: Replication

-

Community-1 and Community-2: Interfaces receive traffic

-

Isolated VLANs: Receive traffic

Understanding Secondary VLAN Trunk Ports and Promiscuous Access Ports on PVLANs

VLANs limit broadcasts to specified users. Private VLANs (PVLANs) take this concept a step further by splitting a VLAN into multiple broadcast subdomains and essentially putting secondary VLANs inside a primary VLAN. PVLANs restrict traffic flows through their member ports so that these ports communicate only with a specified uplink trunk port or with specified ports within the same VLAN. The uplink trunk port is usually connected to a router, firewall, server, or provider network. A PVLAN typically contains many private ports that communicate only with a single uplink, thereby preventing the ports from communicating with each other.

Secondary trunk ports and promiscuous access ports extend the functionality of PVLANs for use in complex deployments, such as:

-

Enterprise VMWare Infrastructure environments

-

Multitenant cloud services with VM management

-

Web hosting services for multiple customers

For example, you can use secondary VLAN trunk ports to connect QFX devices to VMware servers that are configured with private VLANs. You can use promiscuous access ports to connect QFX devices to systems that do not support trunk ports but do need to participate in private VLANs.

This topic explains the following concepts regarding PVLANs on the QFX Series:

PVLAN Port Types

PVLANs can use the following different port types:

-

Promiscuous trunk port—A promiscuous port is an upstream trunk port connected to a router, firewall, server, or provider network. A promiscuous trunk port can communicate with all interfaces, including the isolated and community ports within a PVLAN.

-

PVLAN trunk port—A PVLAN trunk port is required in multiswitch PVLAN configurations to span the switches. The PVLAN trunk port is a member of all VLANs within the PVLAN (that is, the primary VLAN, the community VLANs, and the interswitch isolated VLAN), and it carries traffic from the primary VLAN and all secondary VLANs. It can communicate with all ports.

Communication between a PVLAN trunk port and an isolated port is usually unidirectional. A PVLAN trunk port’s membership in the interswitch isolated VLAN is egress-only, meaning that an isolated port can forward packets to a PVLAN trunk port, but a PVLAN trunk port does not forward packets to an isolated port (unless the packets ingressed on a promiscuous access port and are therefore being forwarded to all the secondary VLANs in the same primary VLAN as the promiscuous port).

-

Secondary VLAN trunk port—Secondary VLAN trunk ports carry secondary VLAN traffic. For a given private (primary) VLAN, a secondary VLAN trunk port can carry traffic for only one secondary VLAN. However, a secondary VLAN trunk port can carry traffic for multiple secondary VLANs as long as each secondary VLAN is a member of a different primary VLAN. For example, a secondary VLAN trunk port can carry traffic for a community VLAN that is part of primary VLAN pvlan100 and also carry traffic for an isolated VLAN that is part of primary VLAN pvlan400.

Note:When traffic egresses from a secondary VLAN trunk port, it normally carries the tag of the primary VLAN that the secondary port is a member of. If you want traffic that egresses from a secondary VLAN trunk port to retain its secondary VLAN tag, use the extend-secondary-vlan-id statement.

-

Community port—Community ports communicate among themselves and with their promiscuous ports. Community ports serve only a select group of users. These interfaces are separated at Layer 2 from all other interfaces in other communities or isolated ports within their PVLAN.

-

Isolated access port—Isolated ports have Layer 2 connectivity only with promiscuous ports and PVLAN trunk ports. An isolated access port cannot communicate with another isolated port even if these two ports are members of the same isolated VLAN.

-

Promiscuous access port—These ports carry untagged traffic and can be a member of only one primary VLAN. Traffic that ingresses on a promiscuous access port is forwarded to the ports of the secondary VLANs that are members of the primary VLAN that the promiscuous access port is a member of. In this case, the traffic carries the appropriate secondary VLAN tag when it egresses from the secondary VLAN port if the secondary VLAN port is a trunk port. If traffic ingresses on a secondary VLAN port and egresses on a promiscuous access port, the traffic is untagged on egress. If tagged traffic ingresses on a promiscuous access port, the traffic is discarded.

Secondary VLAN Trunk Port Details

When using a secondary VLAN trunk port, be aware of the following:

-

You must configure an isolation VLAN ID for each primary VLAN that the secondary VLAN trunk port will participate in. This is true even if the secondary VLANs that the secondary VLAN trunk port will carry are confined to a single device.

-

If you configure a port to be a secondary VLAN trunk port for a given primary VLAN, you can also configure the same physical port to be any of the following:

-

Secondary VLAN trunk port for another primary VLAN

-

PVLAN trunk for another primary VLAN

-

Promiscuous trunk port

-

Access port for a non-private VLAN

-

-

Traffic that ingresses on a secondary VLAN trunk port (with a secondary VLAN tag) and egresses on a PVLAN trunk port retains the secondary VLAN tag on egress.

-

Traffic that ingresses on a secondary VLAN trunk port and egresses on a promiscuous trunk port has the appropriate primary VLAN tag on egress.

-

Traffic that ingresses on a secondary VLAN trunk port and egresses on a promiscuous access port is untagged on egress.

-

Traffic that ingresses on a promiscuous trunk port with a primary VLAN tag and egresses on a secondary VLAN trunk port carries the appropriate secondary VLAN tag on egress. For example, assume that you have configured the following on a switch:

-

Primary VLAN 100

-

Community VLAN 200 as part of the primary VLAN

-

Promiscuous trunk port

-

Secondary trunk port that carries community VLAN 200

If a packet ingresses on the promiscuous trunk port with primary VLAN tag 100 and egresses on the secondary VLAN trunk port, it carries tag 200 on egress.

-

Use Cases

On the same physical interface, you can configure multiple secondary VLAN trunk ports (in different primary VLANs) or combine a secondary VLAN trunk port with other types of VLAN ports. The following use cases provide examples of doing this and show how traffic would flow in each case:

- Secondary VLAN Trunks In Two Primary VLANS

- Secondary VLAN Trunk and Promiscuous Trunk

- Secondary VLAN Trunk and PVLAN Trunk

- Secondary VLAN Trunk and Non-Private VLAN Interface

- Traffic Ingressing on Promiscuous Access Port

Secondary VLAN Trunks In Two Primary VLANS

For this use case, assume you have two switches with the following configuration:

-

Primary VLAN pvlan100 with tag 100.

-

Isolated VLAN isolated200 with tag 200 is a member of pvlan100.

-

Community VLAN comm300 with tag 300 is a member of pvlan100.

-

-

Primary VLAN pvlan400 with tag 400.

-

Isolated VLAN isolated500 with tag 500 is a member of pvlan400.

-

Community VLAN comm600 with tag 600 is a member of pvlan400.

-

-

Interface xe-0/0/0 on Switch 1 connects to a VMware server (not shown) that is configured with the private VLANs used in this example. This interface is configured with secondary VLAN trunk ports to carry traffic for secondary VLAN comm600 and the isolated VLAN (tag 200) that is a member of pvlan100.

-

Interface xe-0/0/0 on Switch 2 is shown configured as a promiscuous trunk port or promiscuous access port. In the latter case, you can assume that it connects to a system (not shown) that does not support trunk ports but is configured with the private VLANs used in this example.

-

On Switch 1, xe-0/0/6 is a member of comm600 and is configured as a trunk port.

-

On Switch 2, xe-0/0/6 is a member of comm600 and is configured as an access port.

Figure 10 shows this topology and how traffic for isolated200 and comm600 would flow after ingressing on xe-0/0/0 on Switch 1. Note that traffic would flow only where the arrows indicate. For example, there are no arrows for interfaces xe-0/0/2, xe-0/0/3, and xe-0/0/5 on Switch 1 because no packets would egress on those interfaces.

Here is the traffic flow for VLAN isolated200:

Note that traffic for VLAN isolated200 does not egress on isolated access port xe-0/0/2 on Switch 1 or secondary VLAN trunk port xe-0/0/2 on Switch 2 even though these two ports are members of the same isolated VLAN.

Here is the traffic flow for VLAN comm600:

-

After traffic for comm600 ingresses on the secondary VLAN trunk port on Switch 1, it egresses on the PVLAN trunk port because the PVLAN trunk port is a member of all the VLANs. The packets keep the secondary VLAN tag (600) when egressing.

-

Traffic for comm600 also egresses on community port xe-0/0/6 on Switch 1. The traffic is tagged because the port is configured as a trunk.

-

After traffic for comm600 ingresses on the PVLAN trunk port on Switch 2, it egresses on xe-0/0/0, if this interface is configured as a promiscuous trunk port.

Note:If xe-0/0/0 on Switch 2 is configured as a promiscuous access port, the port can participate in only one primary VLAN. In this case, the promiscuous access port is part of pvlan100, so traffic for comm600 does not egress from it

-

Traffic for comm600 also egresses on community port xe-0/0/6 on Switch 2. In this case, the traffic is untagged because the port mode is access.

Secondary VLAN Trunk and Promiscuous Trunk

For this use case, assume you have two switches configured with the same ports and VLANs as in the previous use case, with one exception: In this case, xe-0/0/0 on Switch 1 is configured as a secondary VLAN trunk port for VLAN pvlan100 and is also configured as a promiscuous trunk port for pvlan400.

Figure 11 shows this topology and how traffic for isolated200 (member of pvlan100) and comm600 (member of pvlan400) would flow after ingressing on Switch 1.

The traffic flow for VLAN isolated200 is the same as in the previous use case, but the flow for comm600 is different. Here is the traffic flow for VLAN comm600:

Secondary VLAN Trunk and PVLAN Trunk

For this use case, assume you have two switches configured with the same ports and VLANs as in the previous use cases except that xe-0/0/0 on Switch 1 is configured as a secondary VLAN trunk port for VLAN pvlan100 and is also configured as a PVLAN trunk port for pvlan400.

Figure 12 shows this topology and how traffic for comm300 (member of pvlan100) and comm600 (member of pvlan400) would flow after ingressing on Switch 1.

Here is the traffic flow for VLAN comm300:

Here is the traffic flow for VLAN comm600:

-

After traffic for comm600 ingresses on the PVLAN port xe-0/0/0 on Switch 1, it egresses on the community port xe-0/0/6 on Switch 1. The packets keep the secondary VLAN tag (600) when egressing because xe-0/0/6 is a trunk port.

-

Traffic for comm600 also egresses on PVLAN trunk port xe-0/0/1 because that PVLAN trunk port is a member of all the VLANs. The packets keep the secondary VLAN tag (600) when egressing.

-

After traffic for comm600 ingresses on the PVLAN trunk port on Switch 2, it egresses on xe-0/0/0, if this interface is configured as a promiscuous trunk port.

It does not egress on xe-0/0/0 if this interface is configured as a promiscuous access port because the port can participate only in pvlan100.

-

Traffic for comm600 also egresses on community port xe-0/0/6 on Switch 2. This traffic is untagged on egress because xe-0/0/6 is an access port.

Secondary VLAN Trunk and Non-Private VLAN Interface

For this use case, assume you have two switches configured with the same ports and VLANs as in the previous use cases except for these differences:

-

Configuration for xe-0/0/0 on Switch 1:

-

Secondary VLAN trunk port for VLAN pvlan100

-

Access port for vlan700

-

-

Port xe-0/0/6 on both switches is an access port for vlan700.

Figure 13 shows this topology and how traffic for isolated200 (member of pvlan100) and vlan700 would flow after ingressing on Switch 1.

Here is the traffic flow for VLAN isolated200:

Note that traffic for VLAN isolated200 does not egress on isolated access port xe-0/0/2 on Switch 1 or secondary VLAN trunk port xe-0/0/2 on Switch 2 even though these two ports are members of the same isolated VLAN.

After traffic for vlan700 ingresses on the access port configured on xe-0/0/0 on Switch 1, it egresses on access port xe-0/0/6 because that port is a member of the same VLAN. Traffic for vlan700 is not forwarded to Switch 2 (even though xe-0/0/6 on Switch 2 is a member of vlan700) because the PVLAN trunk on xe-0/0/1 does not carry this VLAN.

Traffic Ingressing on Promiscuous Access Port

For this use case, assume you have two switches configured with the same ports and VLANs as in the previous use case except that xe-0/0/0 on Switch 1 is configured as a promiscuous access port and is a member of pvlan100. Figure 14 shows this topology and how untagged traffic would flow after ingressing through this interface on Switch 1.

As the figure shows, untagged traffic that ingresses on a promiscuous access port is forwarded to all the secondary VLAN ports that are members of the same primary VLAN that the promiscuous access port is a member of. The traffic is untagged when it egresses from access ports and tagged on egress from a trunk port (xe-0/0/2 on Switch 2).

Using 802.1X Authentication and Private VLANs Together on the Same Interface

- Understanding Using 802.1X Authentication and PVLANs Together on the Same Interface

- Configuration Guidelines for Combining 802.1X Authentication with PVLANs

- Example: Configuring 802.1X Authentication with Private VLANs in One Configuration

Understanding Using 802.1X Authentication and PVLANs Together on the Same Interface

You can now configure both 802.1X authentication and private VLANs (PVLANs) on the same interface.

IEEE 802.1X authentication provides network edge security, protecting Ethernet LANs from unauthorized user access by blocking all traffic to and from a supplicant (client) at the interface until the supplicant's credentials are presented and matched on the authentication server (a RADIUS server).

Private VLANs (PVLANs) provide Layer 2 isolation between ports within a VLAN, splitting a broadcast domain into multiple discrete broadcast subdomains by creating secondary VLANs. PVLANs are useful for restricting the flow of broadcast and unknown unicast traffic and for limiting the communication between known hosts.

On a switch that is configured with both 802.1X authentication and PVLANs, when a new device is attached to the PVLAN network, the device is authenticated and then is assigned to a secondary VLAN based on the PVLAN configuration or RADIUS profile. The device then obtains an IP address and is given access to the PVLAN network.

This document does not provide detailed information about 802.1X authentication or private VLANs. For those details, see the feature documentation that is specific to those individual features. For 802.1X, see User Access and Authentication User Guide. For PVLANs, see Ethernet Switching User Guide.

Configuration Guidelines for Combining 802.1X Authentication with PVLANs

Keep the following guidelines and limitations in mind for configuring these two features on the same interface:

You cannot configure an 802.1X-enabled interface as a promiscuous interface (an interface that is a member of the primary VLAN by configuration) or as an interswitch-link (ISL) interface.

Multiple users cannot be authenticated over different VLANs belonging to the same PVLAN domain on a logical interface—for example, if interface ge-0/0/0 is configured as

supplicant multipleand clients C1 and C2 are authenticated and are added to dynamic VLANs V1 and V2, respectively, then V1 and V2 must belong to different PVLAN domains.If the VoIP VLAN and the data VLAN are different, those two VLANs must be in different PVLAN domains.

When PVLAN membership is changed (that is, an interface is reconfigured in a different PVLAN), clients must be reauthenticated.

Example: Configuring 802.1X Authentication with Private VLANs in One Configuration

- Requirements

- Overview

- Configuring 802.1X Authentication with Private VLANs in One Configuration

- Verification

Requirements

Junos OS Release 18.2R1 or later

EX2300, EX3400, or EX4300 switch

Before you begin, specify the RADIUS server or servers to be used as the authentication server. See Specifying RADIUS Server Connections on Switches (CLI Procedure).

Overview

The following configuration section shows the access profile configuration, the 802.1X authentication configuration, and finally the VLANs (including PVLANs) configuration.

Configuring 802.1X Authentication with Private VLANs in One Configuration

Procedure

CLI Quick Configuration

[edit] set access radius-server 10.20.9.199 port 1812 set access radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set access profile dot1x-auth authentication-order radius set access profile authp authentication-order radius set access profile authp radius authentication-server 10.204.96.165 set switch-options voip interface ge-0/0/8.0 vlan voip set interfaces ge-0/0/8 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/8 unit 0 family ethernet-switching vlan members data set protocols dot1x authenticator authentication-profile-name authp set protocols dot1x authenticator interface ge-0/0/8.0 supplicant multiple set protocols dot1x authenticator interface ge-0/0/8.0 mac-radius set vlans community vlan-id 20 set vlans community private-vlan community set vlans community-one vlan-id 30 set vlans community-one private-vlan community set vlans isolated vlan-id 200 set vlans isolated private-vlan isolated set vlans pvlan vlan-id 2000 set vlans pvlan isolated-vlan isolated set vlans pvlan community-vlans [community community-one] set vlans data vlan-id 43 set vlans voip vlan-id 33

Step-by-Step Procedure

To configure 802.1X authentication and PVLANs in one configuration:

Configure the access profile:

[edit access] set radius-server 10.20.9.199 port 1812 set radius-server 10.20.9.199 secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf" set profile dot1x-auth authentication-order radius set profile authp authentication-order radius set profile authp radius authentication-server 10.204.96.165 [edit switch-options] set voip interface ge-0/0/8.0 vlan voip

Note:The configured VoIP VLAN cannot be a PVLAN (primary, community, or isolated).

Configure the 802.1X settings:

[edit interfaces] set ge-0/0/8 unit 0 family ethernet-switching interface-mode access set ge-0/0/8 unit 0 family ethernet-switching vlan members data [edit protocols] set dot1x authenticator authentication-profile-name authp set dot1x authenticator interface ge-0/0/8.0 supplicant multiple set dot1x authenticator interface ge-0/0/8.0 mac-radius

Note:The configured data VLAN could also be a community VLAN or an isolated VLAN.

Configure the VLANs (including the PVLANs):

[edit vlans] set community vlan-id 20 set community private-vlan community set community-one vlan-id 30 set community-one private-vlan community set isolated vlan-id 200 set isolated private-vlan isolated set pvlan vlan-id 2000 set pvlan isolated-vlan isolated set pvlan community-vlans [community community-one] set data vlan-id 43 set voip vlan-id 33

Results

From configuration mode, confirm your configuration by entering

the following show commands on the switch. If the output

does not display the intended configuration, repeat the instructions

in this example to correct the configuration.

user@switch# show access

radius-server {

10.20.9.199 {

port 1812;

secret "$9$Lqa7dsaZjP5F245Fn/0OX7-V24JGDkmf"; ## SECRET-DATA

}

}

profile dot1x-auth {

authentication-order radius;

}

profile authp {

authentication-order radius;

radius {

authentication-server 10.204.96.165;

}

}

user@switch# show interfaces

ge-0/0/8 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members data;

}

}

}

}

user@switch# show protocols

dot1x {

authenticator {

authentication-profile-name authp;

interface {

ge-0/0/8.0 {

supplicant multiple;

mac-radius;

}

}

}

}

user@switch# show switch-options

voip {

interface ge-0/0/8.0 {

vlan voip;

}

}

user@switch# show vlans

community {

vlan-id 20;

private-vlan community;

}

community-one {

vlan-id 30;

private-vlan community;

}

data {

vlan-id 43;

}

isolated {

vlan-id 200;

private-vlan isolated;

}

pvlan {

vlan-id 2000;

isolated-vlan isolated;

community-vlans [community community-one];

}

voip {

vlan-id 33;

}

Verification

- Verify That Client MAC Addresses Are Learned on the Primary VLAN

- Verify That the Primary VLAN Is an Authenticated VLAN

Verify That Client MAC Addresses Are Learned on the Primary VLAN

Purpose

Show that a client MAC address has been learned on the primary VLAN.

Action

user@switch> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC, SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 1 entries, 1 learned

Routing instance : default-switch

Vlan MAC MAC Age Logical NH RTR

name address flags interface Index ID

pvlan 00:30:48:8C:66:BD D - ge-0/0/8.0 0 0 Verify That the Primary VLAN Is an Authenticated VLAN

Purpose

Show that the primary VLAN is shown as an authenticated VLAN.

Action

user@switch> show dot1x interface ge-0/0/8.0 detail

ge-0/0/8.0

Role: Authenticator

Administrative state: Auto

Supplicant mode: Multiple

Number of retries: 3

Quiet period: 60 seconds

Transmit period: 30 seconds

Mac Radius: Enabled

Mac Radius Strict: Disabled

Reauthentication: Enabled Reauthentication interval: 40 seconds

Supplicant timeout: 30 seconds

Server timeout: 30 seconds

Maximum EAPOL requests: 1

Guest VLAN member: <not configured>

Number of connected supplicants: 1

Supplicant: user5, 00:30:48:8C:66:BD

Operational state: Authenticated

Authentication method: Radius

Authenticated VLAN: pvlan

Reauthentication due in 17 secondsPutting Access Port Security on Private VLANs

- Understanding Access Port Security on PVLANs

- Configuration Guidelines for Putting Access Port Security Features on PVLANs

- Example: Configuring Access Port Security on a PVLAN

Understanding Access Port Security on PVLANs

You can now enable access port security features, such as DHCP snooping, on private VLANs (PVLANs).

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic and to even limit the communication between known hosts. The PVLAN feature allows you to split a broadcast domain into multiple isolated broadcast subdomains, essentially putting a VLAN inside a VLAN.

Ethernet LANs are vulnerable to attacks such as address spoofing (forging) and Layer 2 denial of service (DoS) on network devices. The following access port security features help protect your device against losses of information and productivity that such attacks can cause, and you can now configure these security features on a PVLAN:

DHCP snooping—Filters and blocks ingress DHCP server messages on untrusted ports. DHCP snooping builds and maintains a database of DHCP lease information, which is called the DHCP snooping database.

DHCPv6 snooping—DHCP snooping for IPv6.

DHCP option 82—Also known as the DHCP Relay Agent Information option. Helps protect the switch against attacks such as spoofing of IP addresses and MAC addresses and DHCP IP address starvation. Option 82 provides information about the network location of a DHCP client. The DHCP server uses this information to implement IP addresses or other parameters for the client.

DHCPv6 options:

Option 37—Remote ID option for DHCPv6; inserts information about the network location of the remote host into DHCPv6 packets.

Option 18—Circuit ID option for DHCPv6; inserts information about the client port into DHCPv6 packets.

Option 16—Vendor ID option for DHCPv6; inserts information about the vendor of the client hardware into DHCPv6 packets.

Dynamic ARP inspection (DAI)—Prevents Address Resolution Protocol (ARP) spoofing attacks. ARP requests and replies are compared against entries in the DHCP snooping database, and filtering decisions are made on the basis of the results of those comparisons.

IP source guard—Mitigates the effects of IP address spoofing attacks on the Ethernet LAN; validates the source IP address in the packet sent from an untrusted access interface against the DHCP snooping database. If the packet cannot be validated, it is discarded.

IPv6 source guard—IP source guard for IPv6.

IPv6 neighbor discovery inspection—Prevents IPv6 address spoofing attacks; compares neighbor discovery requests and replies against entries in the DHCPv6 snooping database, and filtering decisions are made on the basis of the results of those comparisons.

This document does not provide detailed information about access port security features or PVLANs. For those details, see the feature documentation that is specific to those individual features. For access port security, see Security Services Administration Guide. For PVLANs, see Ethernet Switching User Guide.

Configuration Guidelines for Putting Access Port Security Features on PVLANs

Keep the following guidelines and limitations in mind for configuring access port security features on PVLANs:

You must apply the same access port security features on both the primary vlan and all its secondary VLANs.

A PVLAN can have only one integrated routing and bridging (IRB) interface, and the IRB interface must be on the primary VLAN.

Limitations on access port security configurations on PVLANs are the same as those for access port security features configurations that are not in PVLANs. See the access port security documentation at Security Services Administration Guide.

Example: Configuring Access Port Security on a PVLAN

Requirements

Junos OS Release 18.2R1 or later

EX4300 switch

Overview

The following configuration section shows:

Configuration of a private VLAN, with the primary VLAN (

vlan-pri) and its three secondary VLANs—community VLANs (vlan-hrandvlan-finance) and isolated VLAN (vlan-iso).Configuration of the interfaces that are used to send communications between the interfaces on those VLANs.

Configuration of access security features on the primary and secondary VLANs that make up the PVLAN.

Table 5 lists the settings for the example topology.

| Interface | Description |

|---|---|

ge-0/0/0.0 |

Primary VLAN (vlan1-pri) trunk interface |

ge-0/0/11.0 |

User 1, HR Community (vlan-hr) |

ge-0/0/12.0 |

User 2, HR Community (vlan-hr) |

ge-0/0/13.0 |

User 3, Finance Community (vlan-finance) |

ge-0/0/14.0 |

User 4, Finance Community (vlan-finance) |

ge-0/0/15.0 |

Mail server, Isolated (vlan-iso) |

ge-0/0/16.0 |

Backup server, Isolated (vlan-iso) |

ge-1/0/0.0 |

Primary VLAN (vlan-pri) trunk interface |

Configuring Access Port Security on a PVLAN

Procedure

CLI Quick Configuration

set vlans vlan-pri vlan-id 100 set vlans vlan-hr private-vlan community vlan-id 200 set vlans vlan-finance private-vlan community vlan-id 300 set vlans vlan-iso private-vlan isolated vlan-id 400 set vlans vlan-pri community-vlan vlan-hr set vlans vlan-pri community-vlan vlan-finance set vlans vlan-pri isolated-vlan vlan-iso set interfaces ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr set interfaces ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr set interfaces ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance set interfaces ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance set interfaces ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set interfaces ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri set vlans vlan-pri forwarding-options dhcp-security arp-inspection set vlans vlan-pri forwarding-options dhcp-security ip-source-guard set vlans vlan-pri forwarding-options dhcp-security ipv6-source-guard set vlans vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-pri forwarding-options dhcp-security option-82 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-hr forwarding-options dhcp-security arp-inspection set vlans vlan-hr forwarding-options dhcp-security ip-source-guard set vlans vlan-hr forwarding-options dhcp-security ipv6-source-guard set vlans vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-hr forwarding-options dhcp-security option-82 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-finance forwarding-options dhcp-security arp-inspection set vlans vlan-finance forwarding-options dhcp-security ip-source-guard set vlans vlan-finance forwarding-options dhcp-security ipv6-source-guard set vlans vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-finance forwarding-options dhcp-security option-82 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay set vlans vlan-iso forwarding-options dhcp-security arp-inspection set vlans vlan-iso forwarding-options dhcp-security ip-source-guard set vlans vlan-iso forwarding-options dhcp-security ipv6-source-guard set vlans vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection set vlans vlan-iso forwarding-options dhcp-security option-82 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 set vlans vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Step-by-Step Procedure

To configure a private VLAN (PVLAN) and then configure access port security features on that PVLAN:

Configure the PVLAN—Create the primary VLAN and its secondary VLANs and assign VLAN IDs to them. Associate interfaces with the VLANs. (For details on configuring VLANs, see Configuring VLANs for EX Series Switches with ELS Support (CLI Procedure).)

[edit vlans] user@switch# set vlan-pri vlan-id 100 user@switch# set vlan-hr private-vlan community vlan-id 200 user@switch# set vlan-finance private-vlan community vlan-id 300 user@switch# set vlan-iso private-vlan isolated vlan-id 400 user@switch# set vlan-pri community-vlan vlan-hr user@switch# set vlan-pri community-vlan vlan-finance user@switch# set vlan-pri isolated-vlan vlan-iso

[edit interfaces] user@switch# set ge-0/0/11 unit 0 family ethernet-switching interface-mode access vlan members vlan-hr user@switch# set ge-0/0/12 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-hr user@switch# set ge-0/0/13 unit 0 family ethernet-switching interface-mode access vlan members vlan-finance user@switch# set ge-0/0/14 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-finance user@switch# set ge-0/0/15 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/16 unit 0 family ethernet-switching interface-mode access vlan members vlan-iso user@switch# set ge-0/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri user@switch# set ge-1/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members vlan-pri

Configure access port security features on the primary VLAN and all its secondary VLANs:

Note:When you configure ARP inspection, IP source guard, IPv6 source guard, neighbor discovery inspection, DHCP option 82, or DHCPv6 options, then DHCP snooping and DHCPv6 snooping are automatically configured.

[edit vlans] user@switch# set vlan-pri forwarding-options dhcp-security arp-inspection user@switch# set vlan-pri forwarding-options dhcp-security ip-source-guard user@switch# set vlan-pri forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-pri forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-pri forwarding-options dhcp-security option-82 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-pri forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-hr forwarding-options dhcp-security arp-inspection user@switch# set vlan-hr forwarding-options dhcp-security ip-source-guard user@switch# set vlan-hr forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-hr forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-hr forwarding-options dhcp-security option-82 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-hr forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-finance forwarding-options dhcp-security arp-inspection user@switch# set vlan-finance forwarding-options dhcp-security ip-source-guard user@switch# set vlan-finance forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-finance forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-finance forwarding-options dhcp-security option-82 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-finance forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay user@switch# set vlan-iso forwarding-options dhcp-security arp-inspection user@switch# set vlan-iso forwarding-options dhcp-security ip-source-guard user@switch# set vlan-iso forwarding-options dhcp-security ipv6-source-guard user@switch# set vlan-iso forwarding-options dhcp-security neighbor-discovery-inspection user@switch# set vlan-iso forwarding-options dhcp-security option-82 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options option-16 user@switch# set vlan-iso forwarding-options dhcp-security dhcpv6-options light-weight-dhcpv6-relay

Results

From configuration mode, confirm your configuration

by entering the following show commands on the switch.

If the output does not display the intended configuration, repeat

the instructions in this example to correct the configuration.

[edit]

user@switch# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-1/0/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members vlan-pri;

}

}

}

}

ge-0/0/11 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/12 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/13 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/14 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-hr;

}

}

}

}

ge-0/0/15 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

ge-0/0/16 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members vlan-iso;

}

}

}

}

user@switch# show vlans

vlan-finance {

vlan-id 300;

private-vlan community;

interface {

ge-0/0/13.0;

ge-0/0/14.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-hr {

vlan-id 200;

private-vlan community;

interface {

ge-0/0/11.0;

ge-0/0/12.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-iso {

vlan-id 400;

private-vlan isolated;

interface {

ge-0/0/15.0;

ge-0/0/16.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

vlan-pri {

vlan-id 100;

community-vlan vlan-finance;

community-vlan vlan-hr;

isolated-vlan vlan-iso;

interface {

ge-0/0/0.0;

ge-1/0/0.0;

}

forwarding-options {

dhcp-security {

arp-inspection;

ip-source-guard;

neighbor-discovery-inspection;

ipv6-source-guard;

option-82;

dhcpv6-options light-weight-dhcpv6-relay;

dhcpv6-options option-16;

}

}

}

Verification

Verify That Access Security Features Are Working as Expected

Purpose

Verify that the access port security features that you configured on your PVLAN are working as expected.

Action

Use the show dhcp-security and the clear

dhcp-security CLI commands to verify that the features are working

as expected. See details about those commands in Security Services Administration Guide.

Creating a Private VLAN on a Single Switch with ELS Support (CLI Procedure)

This task uses Junos OS for switches with support for the Enhanced Layer 2 Software (ELS) configuration style. If your EX Series switch runs software that does not support ELS, see Creating a Private VLAN on a Single EX Series Switch (CLI Procedure). For ELS details, see Using the Enhanced Layer 2 Software CLI.

Private VLANs are not supported on QFX5100 switches and QFX10002 switches running Junos OS Release 15.1X53.

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic or limit the communication between known hosts. Private VLANs (PVLANs) enable you to split a broadcast domain (primary VLAN) into multiple isolated broadcast subdomains (secondary VLANs), essentially putting a VLAN inside a VLAN. This procedure describes how to create a PVLAN on a single switch.

You must specify a VLAN ID for each secondary VLAN even if the PVLAN is configured on a single switch.

You do not need to preconfigure the primary VLAN. This topic shows the primary VLAN being configured as part of this PVLAN configuration procedure.

For a list of guidelines on configuring PVLANs, see Understanding Private VLANs.

To configure a private VLAN on a single switch:

Creating a Private VLAN on a Single QFX Switch without ELS Support

If your switch runs software that supports ELS, see Creating a Private VLAN on a Single Switch with ELS Support (CLI Procedure).

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic and to even limit the communication between known hosts. The private VLAN (PVLAN) feature allows you to split a broadcast domain into multiple isolated broadcast subdomains, essentially putting a secondary VLAN inside a primary VLAN. This topic describes how to configure a PVLAN on a single switch.

Before you begin, configure names for all secondary VLANs that will be part of the primary VLAN. (You do not need to preconfigure the primary VLAN—it is configured as part of this procedure.) You do not need to create VLAN IDs (tags) for the secondary VLANs. It does not impair functioning if you tag the secondary VLANS, but tags are not used when secondary VLANs are configured on a single switch.

Keep these rules in mind when configuring a PVLAN:

-

The primary VLAN must be a tagged VLAN.

-

If you are going to configure a community VLAN, you must first configure the primary VLAN and the PVLAN trunk port. You must also configure the primary VLAN to be private using the pvlan statement.

-

If you are going to configure an isolated VLAN, you must first configure the primary VLAN and the PVLAN trunk port.

If you complete your configuration steps in the order shown, you will not violate these PVLAN rules. To configure a private VLAN on a single switch:

Creating a Private VLAN on a Single EX Series Switch without ELS Support (CLI Procedure)

If your switch runs software that supports ELS, see Creating a Private VLAN on a Single Switch with ELS Support (CLI Procedure).

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic and to even limit the communication between known hosts. The private VLAN (PVLAN) feature on EX Series switches enables you to split a broadcast domain, also known as a primary VLAN, into multiple isolated broadcast subdomains, also known as secondary VLANs. Splitting the primary VLAN into secondary VLANs essentially nests a VLAN inside another VLAN. This topic describes how to configure a PVLAN on a single switch.

Before you begin, configure names for all secondary VLANs that will be part of the primary VLAN. (Unlike the secondary VLANs, you do not need to preconfigure the primary VLAN—this procedure provides the complete configuration of the primary VLAN.) Although tags are not needed when a secondary VLAN is configured on a single switch, configuring a secondary VLAN as tagged does not adversely affect its functionality. For instructions on configuring the secondary VLANs, see Configuring VLANs for EX Series Switches.

Keep these rules in mind when configuring a PVLAN on a single switch:

The primary VLAN must be a tagged VLAN.

Configuring a VoIP VLAN on PVLAN interfaces is not supported.

To configure a private VLAN on a single switch:

Isolated VLANs are not configured as part of this process. Instead, they are created internally if no-local-switching is enabled on the primary VLAN and the isolated VLAN has access interfaces as members.

To optionally enable routing between isolated and community VLANs by using a routed VLAN interface (RVI) instead of a promiscuous port connected to a router, see Configuring a Routed VLAN Interface in a Private VLAN on an EX Series Switch.

Only an EX8200 switch or EX8200 Virtual Chassis support the use of an RVI to route Layer 3 traffic between isolated and community VLANs in a PVLAN domain.

Creating a Private VLAN Spanning Multiple QFX Series Switches without ELS Support

If your switch runs software that supports ELS, see Creating a Private VLAN Spanning Multiple EX Series Switches with ELS Support (CLI Procedure).

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic and to even limit the communication between known hosts. The private VLAN (PVLAN) feature allows you to split a broadcast domain into multiple isolated broadcast subdomains, essentially putting a secondary VLAN inside a primary VLAN. This topic describes how to configure a PVLAN to span multiple switches.

Before you begin, configure names for all secondary VLANs that will be part of the primary VLAN. (You do not need to preconfigure the primary VLAN—it is configured as part of this procedure.) You do not need to create VLAN IDs (tags) for the secondary VLANs. It does not impair functioning if you tag the secondary VLANS, but tags are not used when secondary VLANs are configured on a single switch.

The following rules apply to creating PVLANs:

-

The primary VLAN must be a tagged VLAN.

-

If you are going to configure a community VLAN, you must first configure the primary VLAN and the PVLAN trunk port. You must also configure the primary VLAN to be private using the pvlan statement.

-

If you are going to configure an isolated VLAN, you must first configure the primary VLAN and the PVLAN trunk port.

If you complete your configuration steps in the order shown, you will not violate these PVLAN rules. To configure a private VLAN to span multiple switches:

Creating a Private VLAN Spanning Multiple EX Series Switches with ELS Support (CLI Procedure)

This task uses Junos OS for EX Series switches with support for the Enhanced Layer 2 Software (ELS) configuration style If your switch runs software that does not support ELS, see Creating a Private VLAN Spanning Multiple EX Series Switches (CLI Procedure). For ELS details, see Using the Enhanced Layer 2 Software CLI.

Private VLANs are not supported on QFX5100 switches and QFX10002 switches running Junos OS Release 15.1X53.

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic or limit the communication between known hosts. Private VLANs (PVLANs) enable you to split a broadcast domain (primary VLAN) into multiple isolated broadcast subdomains (secondary VLANs), essentially putting a VLAN inside a VLAN. This procedure describes how to configure a PVLAN to span multiple switches.

For a list of guidelines on configuring PVLANs, see Understanding Private VLANs.

To configure a PVLAN to span multiple switches, perform the following procedure on all the switches that will participate in the PVLAN::

Creating a Private VLAN Spanning Multiple EX Series Switches without ELS Support(CLI Procedure)

If your switch runs software that supports ELS, see Creating a Private VLAN Spanning Multiple EX Series Switches with ELS Support (CLI Procedure).

For security reasons, it is often useful to restrict the flow of broadcast and unknown unicast traffic and to even limit the communication between known hosts. The private VLAN (PVLAN) feature on EX Series switches enables an administrator to split a broadcast domain, also known as a primary VLAN, into multiple isolated broadcast subdomains, also known as secondary VLANs. Splitting the primary VLAN into secondary VLANs essentially nests a VLAN inside another VLAN. This topic describes how to configure a PVLAN to span multiple switches.

Before you begin, configure names for all secondary VLANs that will be part of the primary VLAN. (Unlike the secondary VLANs, you do not need to preconfigure the primary VLAN—this procedure provides the complete configuration of the primary VLAN.) For instructions on configuring the secondary VLANs, see Configuring VLANs for EX Series Switches.

The following rules apply to creating PVLANs:

-

The primary VLAN must be a tagged VLAN.

-

You must configure the primary VLAN and the PVLAN trunk port before configuring the secondary VLANs.

-

Configuring a VoIP VLAN on PVLAN interfaces is not supported.

-

If the Multiple VLAN Registration Protocol (MVRP) is configured on the PVLAN trunk port, the configuration of secondary VLANs and the PVLAN trunk port must be committed with the same commit operation.

To configure a private VLAN to span multiple switches:

To optionally enable routing between isolated and community VLANs by using a routed VLAN interface (RVI) instead of a promiscuous port connected to a router, see Configuring a Routed VLAN Interface in a Private VLAN on an EX Series Switch.