Implementar certificados para Juniper Secure Connect

Lea este tema para obtener información sobre la implementación de certificados de Juniper Secure Connect.

Antes de implementar Juniper Secure Connect, asegúrese de que el firewall de la serie SRX utilice un certificado adecuado en lugar del certificado predeterminado generado por el sistema. Debe elegir un certificado firmado o un certificado autofirmado o un certificado firmado de Let's Encrypt. Cuando el usuario inicia una conexión con el firewall de la serie SRX mediante Juniper Secure Connect, la aplicación valida el certificado de puerta de enlace.

Cómo implementar un certificado

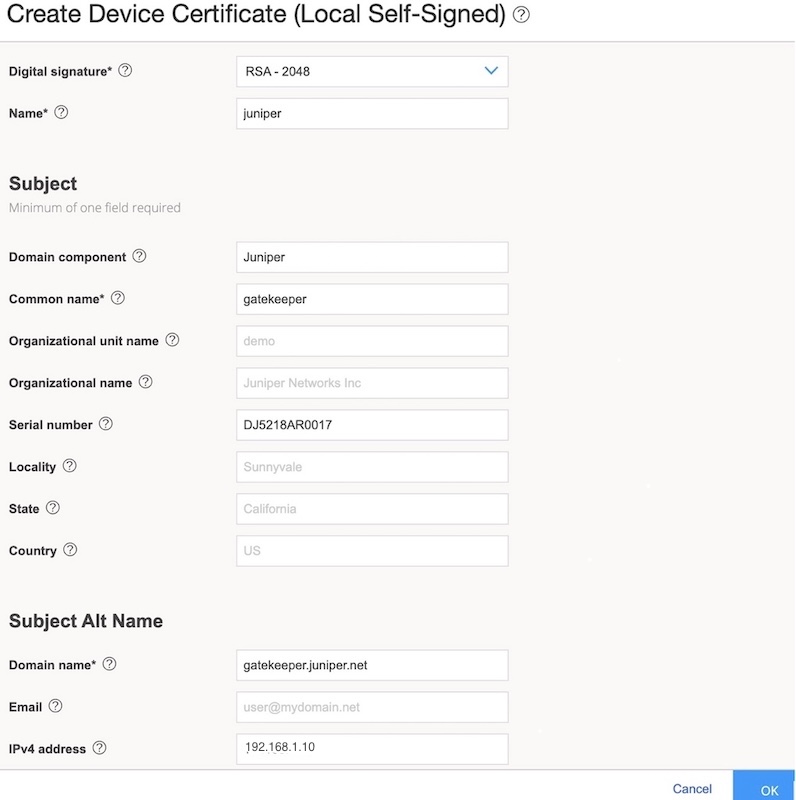

Para implementar un certificado, debe generar e instalar los certificados necesarios. Puede generar una solicitud de certificado o un certificado autofirmado navegando a Administración de dispositivos > Certificados > dispositivo en la interfaz J-Web, como se muestra en la figura 1.

La figura 1 muestra el mínimo de valores que debe configurar. Asegúrese de que estos valores coincidan con su propia organización. Si inicia una solicitud de firma de certificado (CSR), la CA debe firmar el certificado antes de cargarlo en el firewall de la serie SRX.

autofirmado

autofirmado

Después de crear un certificado autofirmado o cargar un certificado firmado, debe enlazar el certificado al firewall de la serie SRX navegando a Administración de dispositivos > Configuración básica > Servicios del sistema > certificado HTTPS > HTTPS y seleccione el nombre adecuado.

Para generar un certificado autofirmado mediante la interfaz de línea de comandos (CLI), consulte Configurar varios dominios y certificados.

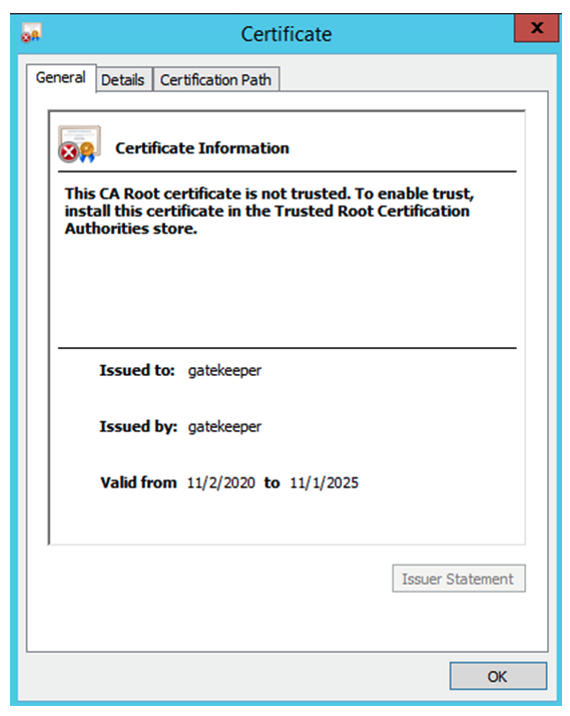

Después de cargar el certificado en el firewall de la serie SRX, puede validar el certificado viendo la información del certificado en la barra del explorador. Los pasos necesarios para ver la información del certificado dependen de su navegador y de su versión. La figura 2 muestra el certificado en Windows después de descargar el certificado público. Muestra la información del certificado que configuró en el firewall de la serie SRX.

del certificado

del certificado

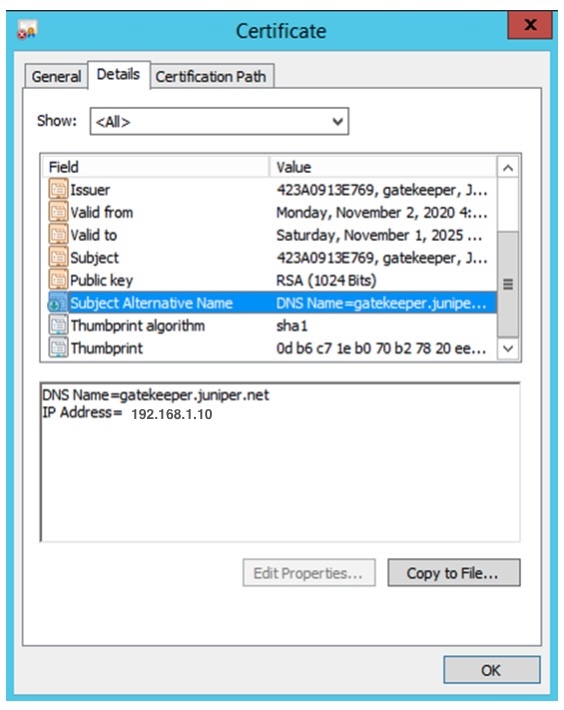

La figura 3 muestra todos los detalles del certificado configurado en el firewall de la serie SRX.

detallada del certificado

detallada del certificado

Debe comprobar lo siguiente en la información del certificado en el navegador:

-

Compruebe si el nombre alternativo del sujeto coincide con el certificado generado.

-

Compruebe si hay un mensaje de advertencia sobre la huella digital/huella digital. Se muestra un mensaje de advertencia si no exportó el certificado de CA desde el firewall de la serie SRX a todos los clientes.

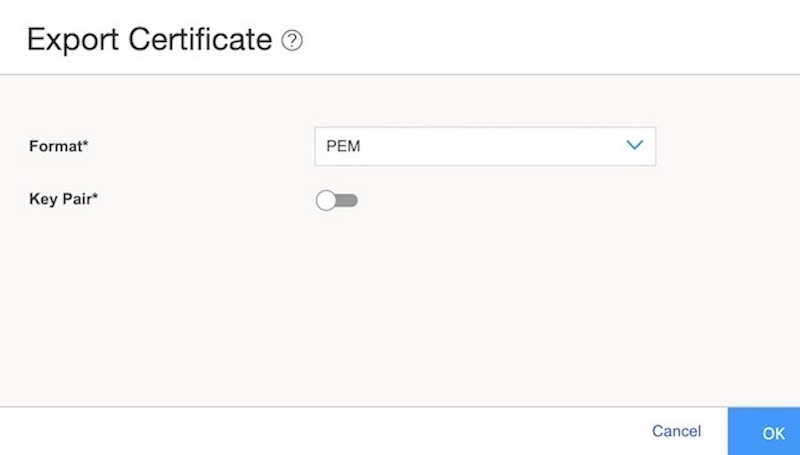

Se recomienda exportar el certificado autofirmado del firewall de la serie SRX en formato .pem o el certificado raíz de CA de la CA que firmó la CSR a cada cliente. Puede hacerlo manualmente o distribuirlo mediante un paquete de implementación de cliente para Windows y macOS. Consulte Crear paquetes de instalación para la implementación de Juniper Secure Connect en Windows y Crear paquetes de lanzamiento para la instalación de Juniper Secure Connect.

En la tabla 1 se muestra la ubicación del directorio de aplicaciones de Juniper Secure Connect en la que puede colocar el certificado exportado en diferentes plataformas.

| Plataforma |

Ubicación del directorio |

|---|---|

| Windows |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| macOS |

/Biblioteca/Soporte de aplicaciones/Juniper/SecureConnect/cacerts/ |

| Androide |

/Juniper/Exportación |

| Ios |

/Archivos/Conexión segura/ |

Según las versiones del sistema operativo y de la aplicación Juniper Secure Connect, las rutas absolutas para las ubicaciones de importación y exportación pueden cambiar. Para exportar el certificado, selecciónelo en Administración de dispositivos > Administración de certificados > Certificados y expórtelo.

autofirmado

autofirmado

Configurar varios dominios y certificados

Juniper Secure Connect admite varios perfiles de conexión con diferentes URL en formato FQDN/RealmName. Para asegurarse de que estas solicitudes de conexión no muestren ninguna advertencia de certificado, como administrador, puede enlazar varios certificados a varios dominios o un solo certificado a varios dominios en el firewall de la serie SRX. Estas URL contienen nombres de dominio utilizados en los perfiles de conexión de su aplicación Juniper Secure Connect.

En esta configuración, se crean varios certificados con varios nombres de dominio en el firewall de la serie SRX.

Antes de empezar, como administrador:

Complete la configuración básica del firewall de la serie SRX.

Identifique los nombres de dominio que se asociarán con Juniper Secure Connect. Estos se asignan a los perfiles de conexión de Juniper Secure Connect, que son URL en formato FQDN o FQDN/RealmName. Consulte la tabla 2 para ver los ejemplos de nombres de dominio y certificados utilizados en esta configuración.

Si necesita asignar varios nombres de dominio a un solo certificado, genere el certificado externamente. Si tiene un certificado Let's Encrypt, asegúrese de generarlo con el servidor Let's Encrypt. Consulte Protocolo ACME.

| Nombre de dominio |

Certificado |

|---|---|

| srx.example.com |

internal |

| gateway.example.com | external |

| gateway1.example.com | letsencrypt |

| gateway2.example.com | letsencrypt |

Configure los certificados de puerta de enlace para los nombres de dominio mencionados en las direcciones URL del firewall de la serie SRX mediante las instrucciones de configuración.

Para configurar varios certificados y varios dominios mediante la CLI:

-

Inicie sesión en el firewall de la serie SRX mediante la CLI.

-

Si necesita un certificado autofirmado, genere un par de claves pública/privada de infraestructura de clave pública (PKI) para un certificado digital local en el firewall de la serie SRX.

user@host> request security pki generate-key-pair size 2048 type rsa certificate-id internal user@host> request security pki generate-key-pair size 2048 type rsa certificate-id external

-

Genere y cargue manualmente certificados autofirmados. También puede cargar un certificado firmado por CA generado externamente.

user@host> request security pki local-certificate generate-self-signed certificate-id internal subject DC=example.com CN=srx domain-name srx.example.com user@host> request security pki local-certificate generate-self-signed certificate-id external subject DC=example.com CN=gateway domain-name gateway.example.com

-

Ingrese al modo de configuración.

-

Configure varios dominios usando

virtual-domainla opción y asócielos con el certificado correspondiente. Asegúrese de generar el certificado externamente. Si tiene un certificado Let's Encrypt, consulte Protocolo ACME.user@host# set system services web-management https virtual-domain srx.example.com pki-local-certificate internal user@host# set system services web-management https virtual-domain gateway.example.com pki-local-certificate external

-

Configure un certificado con varios nombres de dominio. Asegúrese de generar estos certificados por separado. Consulte Protocolo ACME.

user@host# set system services web-management https virtual-domain gateway1.example.com pki-local-certificate letsencrypt user@host# set system services web-management https virtual-domain gateway2.example.com pki-local-certificate letsencrypt

-

Cuando termine de configurar la función en su dispositivo, ingrese

commitdesde el modo de configuración.

Los usuarios finales ahora pueden usar los certificados correspondientes para iniciar una conexión. Esto garantiza que cuando la aplicación Juniper Secure Connect inicie una conexión, el certificado del lado del servidor se valide y sea de confianza si el certificado correspondiente se carga en el cliente de Juniper Secure Connect.

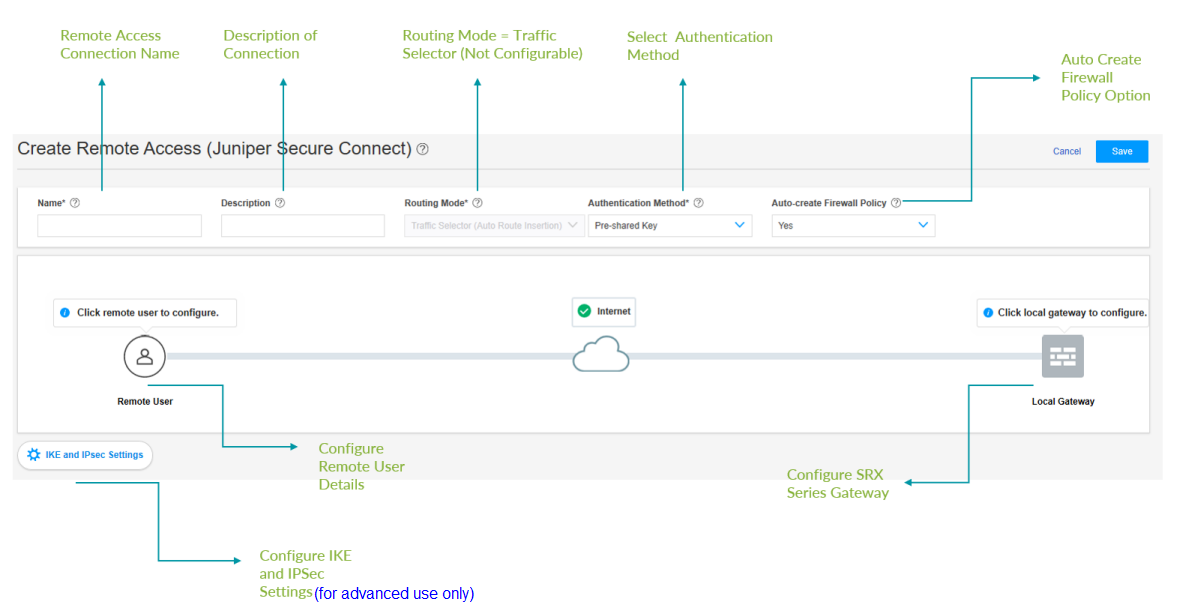

Familiarícese con el asistente Secure Connect de Juniper en J-Web

Si planea usar J-Web, familiarícese con Juniper Secure Connect Wizard en J-Web. Juniper Secure Connect le permite crear un túnel VPN de acceso remoto entre el usuario remoto y la red interna en pocos pasos con un asistente VPN intuitivo y fácil de usar en J-Web.

Cuando vaya a VPN > VPN IPsec y seleccione Crear VPN > acceso remoto > Juniper Secure Connect, aparece la página Crear acceso remoto (Juniper Secure Connect) como se muestra en la figura 5.

El asistente de configuración de VPN le permite configurar Juniper Secure Connect en solo unos pocos pasos, como se muestra en la Tabla 3.

| Opciones |

Lo que configura aquí |

|---|---|

| Nombre |

Nombre de la conexión de acceso remoto. Este nombre se mostrará en la aplicación Juniper Secure Connect en el dispositivo cliente remoto cuando no seleccione un perfil predeterminado. Ejemplo: Cuando no se utiliza un perfil predeterminado: https://<srx-series-device-ip-address>/<remote access connection name>) Cuando se utiliza un perfil predeterminado: https://<srx-series-device-ip-address>/). |

| Descripción |

Descripción de la conexión de acceso remoto. |

| Modo de enrutamiento |

El modo de enrutamiento está establecido en Selector de tráfico (inserción automática de rutas) de forma predeterminada. No puede cambiar esta opción. |

| Método de autenticación |

Pre-compartido: Este método de autenticación es simple y fácil de usar, pero es menos seguro que los certificados. Si selecciona la opción precompartida, puede utilizar:

|

| Basado en certificados: este método de autenticación utiliza el Protocolo de autenticación extensible (EAP). Si selecciona la opción basada en certificados, puede utilizar:

|

|

| Creación automática de políticas de firewall |

Opción para crear automáticamente una política de firewall. |

| Usuario remoto |

|

| Puerta de enlace local |

|

| IKE e IPSec |

|

Ahora que comprende las opciones de configuración. Comencemos con la configuración.

Según el método de autenticación que haya seleccionado, consulte cualquiera de estos temas:

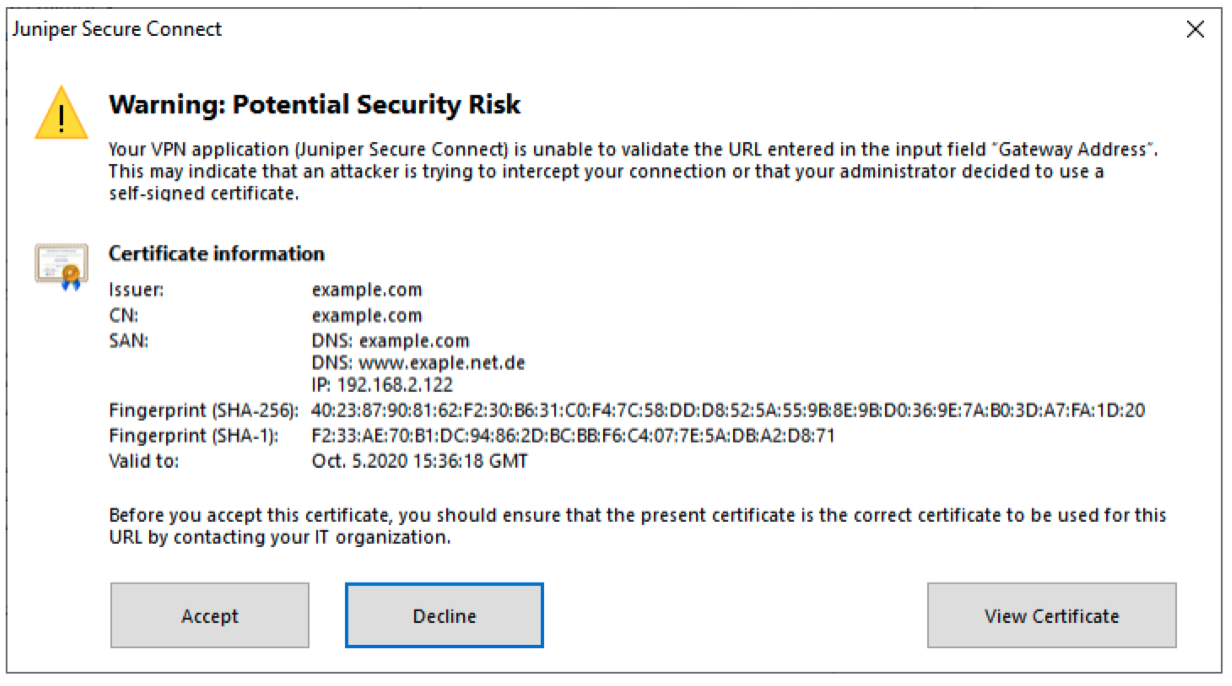

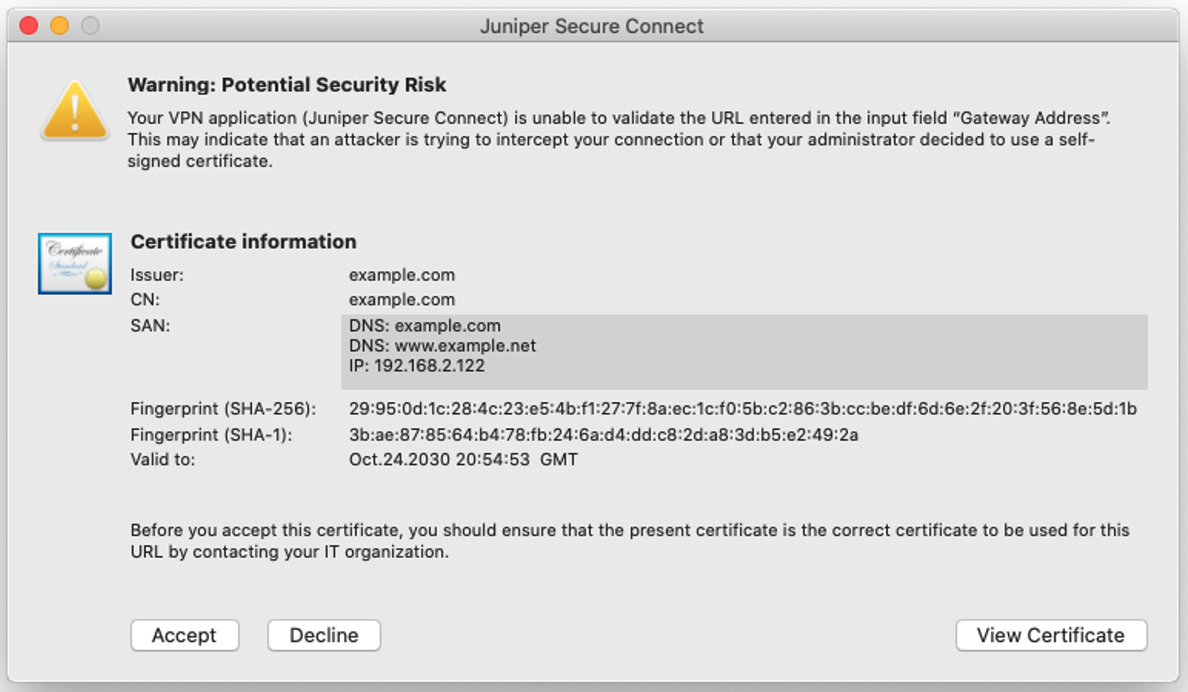

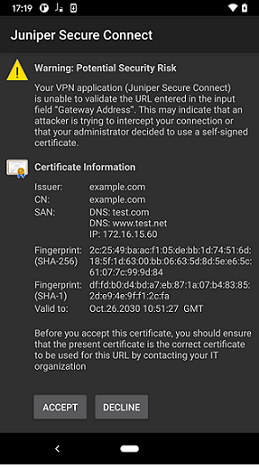

Mensajes de advertencia del certificado de puerta de enlace

Cuando el usuario inicia una conexión, la aplicación valida si el certificado de puerta de enlace es válido. En esta sección, verá diferentes mensajes de advertencia relacionados con el certificado de puerta de enlace.

Si el firewall de la serie SRX tiene habilitado un certificado generado por el sistema, no puede establecer ninguna conexión con la aplicación.

Para obtener más información sobre un certificado de puerta de enlace válido, le recomendamos que comprenda los diferentes mensajes de advertencia que ve en la aplicación Juniper Secure Connect.

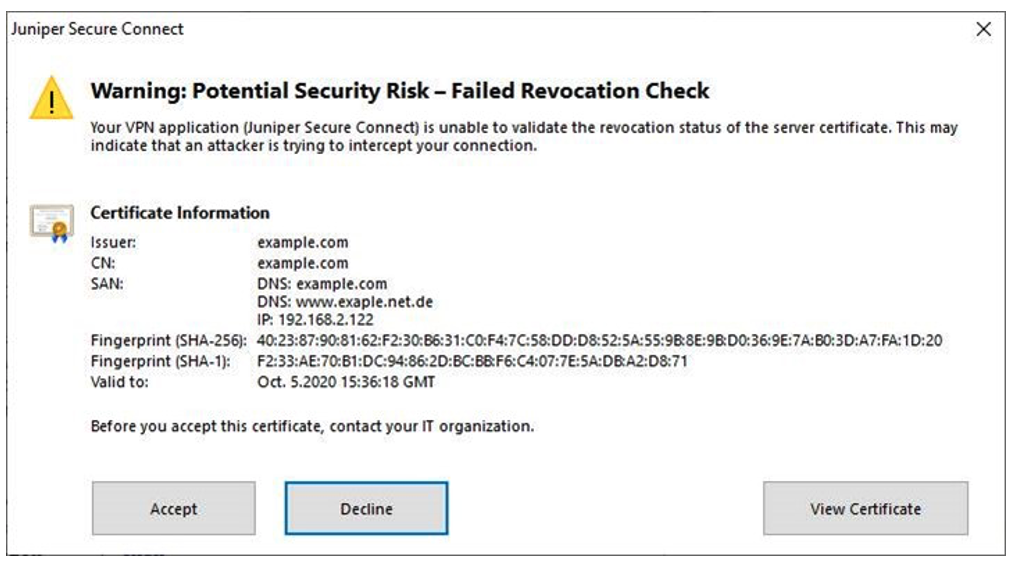

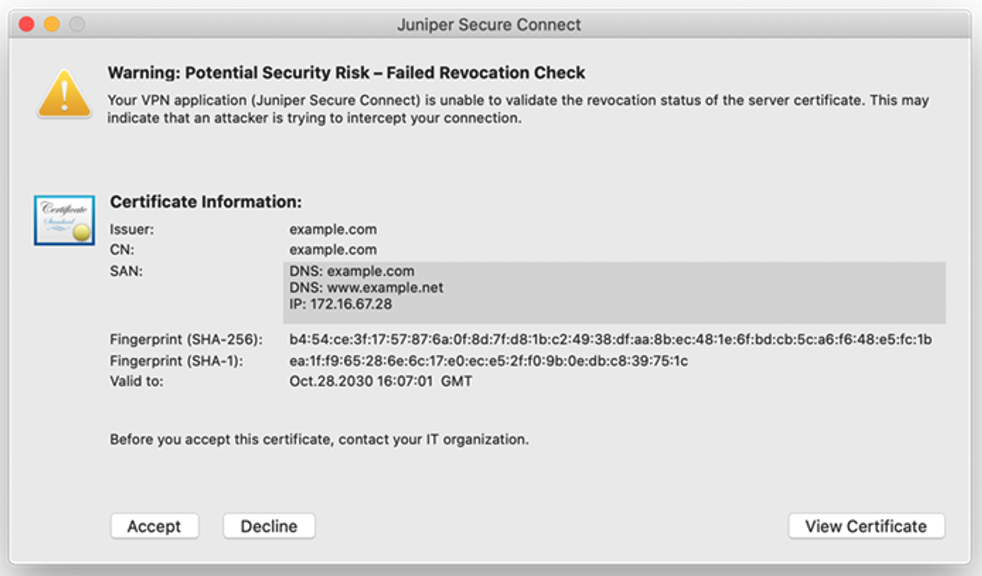

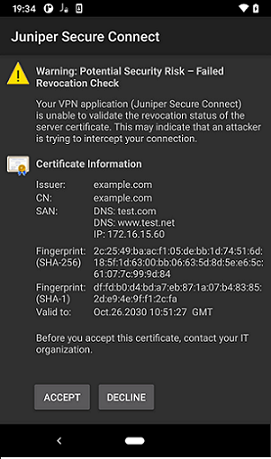

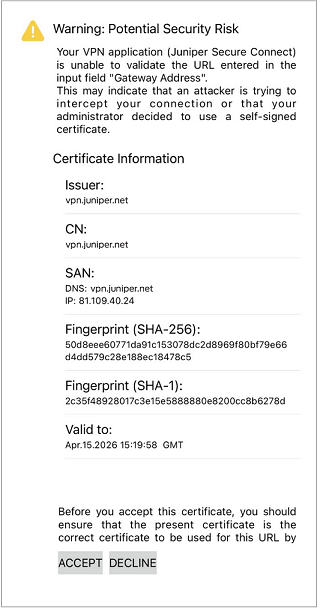

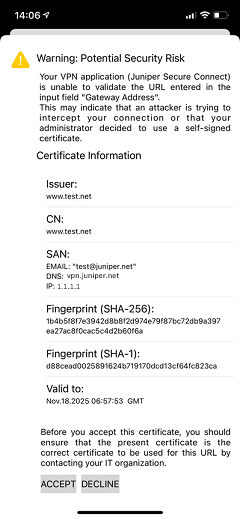

Si la puerta de enlace utiliza un certificado en el que el certificado raíz no se ha distribuido a la aplicación (Crear paquetes de instalación para la implementación de Juniper Secure Connect en Windows y Crear paquetes de lanzamiento para la instalación de Juniper Secure Connect en macOS), aparecerá un mensaje de advertencia que se muestra en las Figuras 6, 7, 8 y 9 según la plataforma en la que está instalada la aplicación Juniper Secure Connect.

La figura 6 es un mensaje de advertencia de ejemplo en la plataforma Windows si la aplicación no tiene un certificado raíz.

Windows

Windows

La figura 7 es un mensaje de advertencia de muestra en la plataforma macOS si la aplicación no tiene un certificado raíz.

macOS

macOS

La figura 8 es un mensaje de advertencia de ejemplo en la plataforma Android si la aplicación no tiene un certificado raíz.

Android

Android

La figura 9 es un mensaje de advertencia de ejemplo en la plataforma iOS si la aplicación no tiene un certificado raíz.

iOS

iOS

La apariencia de la página del mensaje de advertencia depende de dónde esté instalada la aplicación Juniper Secure Connect.

Los detalles que se muestran en el mensaje de advertencia dependen del certificado configurado en Juniper Secure Connect. En la tabla 4 se muestran los detalles en un ejemplo de mensaje de advertencia.

| Información del certificado |

Descripción |

|---|---|

| Emisor |

Nombre del emisor del certificado. |

| CN |

Nombre común (CN) representa el nombre del sujeto en el certificado. |

| SAN |

Nombre alternativo del sujeto (SAN) representa el nombre alternativo del sujeto en el certificado. |

| Huellas |

Representa la sección de huellas digitales y digitales del certificado. |

Como administrador del sistema, debe informar a los usuarios qué acción deben realizar cuando se muestra un mensaje de advertencia. La forma más sencilla de validar el certificado como administrador es hacer clic en el mensaje de advertencia en la barra de herramientas del explorador para mostrar los detalles del certificado como se muestra en la Figura 2 y la Figura 3 o cargar el certificado raíz correcto en el cliente.

Los usuarios observan el siguiente mensaje de advertencia si la aplicación no puede alcanzar la CRL (lista de revocación de certificados) del certificado firmado cargado en el firewall de la serie SRX.

Cuando utiliza un certificado firmado y si la aplicación Juniper Secure Connect no puede acceder a la lista de revocación de certificados (CRL) para validar el certificado de puerta de enlace, la aplicación solicita a los usuarios el mensaje de advertencia (como se muestra en las figuras 10, 11, 12 y 13) cada vez que se conectan hasta que se puede acceder a la CRL. Juniper Networks recomienda encarecidamente que usted o su usuario informen de este mensaje de error a su organización de TI para solucionar el error de descarga de CRL.