Jerarquía de configuración de WAN de garantía de WAN de Juniper Mist

Introducción a la jerarquía de configuración

Configuración de la WAN de Garantía de WAN de Juniper Mist

Los administradores de red deben entender que cada pieza del rompecabezas construye las políticas, la seguridad y la conectividad de su red en el servicio en la nube de la Garantía de WAN de Juniper Mist. Una implementación completa de SD-WAN requiere que cada parte complete la conectividad entre sitios. Mist traduce automáticamente su intención de tráfico en configuraciones para dispositivos de borde WAN mediante el modelo de redes basadas en la intención (IBN) de Mist. Cada parte trabaja en conjunto para construir asignaciones de interfaz complejas, seguridad, políticas de enrutamiento y, dependiendo de la plataforma, zonas de destino. Por lo tanto, comprender el modelo de intención de Mist es crucial a medida que profundizamos en la jerarquía de configuración de la Garantía de WAN de Juniper Mist.

Enrutamiento basado en la intención

La IBN resuelve varios problemas. Por ejemplo, considere la necesidad de una comunicación segura entre dos redes. Un modelo de intención establece que la comunicación segura requiere un túnel seguro entre la red A y la red B. En este caso, un administrador de red identifica qué tráfico utiliza el túnel y describe otras propiedades generales deseadas. Pero un operador no especificaría o ni siquiera sabría cómo construir un túnel. Para implementar un túnel, debe saber cuántos dispositivos proteger, cómo hacer anuncios BGP y qué características y parámetros activar. Por el contrario, un sistema IBN genera automáticamente una configuración completa de todos los dispositivos en función de la descripción del servicio. Luego, realiza comprobaciones continuas del estado deseado y el estado operativo de la red, utilizando un sistema de validación de circuito cerrado para verificar constantemente que la configuración sea correcta. IBN es un modelo de operación de red declarativa. Se diferencian de las redes imperativas tradicionales en que requieren que los ingenieros de red especifiquen la secuencia de acciones necesarias en elementos individuales de la red y crean un margen potencial de error significativo.

Características clave del modelo basado en la intención:

- No requieren tanta dirección explícita como requieren los modelos de red tradicionales.

- Cree políticas basadas en qué red va a qué aplicación.

- Configure las redes y aplicaciones de la Garantía de WAN de Juniper Mist en toda la organización.

- Envíe solo las configuraciones pertinentes.

- Configure solo las aplicaciones que utiliza un dispositivo. Si un dispositivo no usa una aplicación, la red basada en la intención no la configura en ese dispositivo.

Veamos el ejemplo de la configuración de DHCP en una LAN y supongamos que la interfaz ya está configurada y asignada a una zona.

Pasos necesarios en la CLI de Junos:

- Vaya al nivel de servicios del sistema de Junos y habilite DHCP-local-server para su interfaz.

- Vaya a la asignación de direcciones del sistema de Junos y cree un grupo de direcciones que especifique la red de destino, el rango de direcciones del grupo, la puerta de enlace predeterminada y cualquier otro atributo DHCP.

- Vaya a la zona de seguridad y habilite el tráfico de entrada de host para el servicio del sistema DHCP a fin de permitir que la serie SRX procese las solicitudes DHCP de los clientes.

Los pasos anteriores requieren varias líneas de configuración distribuidas en tres jerarquías de configuración como mínimo.

El mismo flujo de trabajo se optimiza significativamente en Mist:

- Primero, navegue hasta su configuración de LAN y ábrala para editarla.

- A continuación, habilite el botón de opción Servidor DHCP para desbloquear la configuración y rellenar los campos obligatorios (Inicio IP, Fin IP y puerta de enlace).

- Guarde la configuración de la LAN y, luego, guarde la configuración del dispositivo.

Elementos de la jerarquía de configuración

- Elementos de configuración para toda la organización

- Redes

- Anuncio de ruta (publicidad a través de superposición)

- Acceso a la nube de Mist

- Usuarios

- Aplicaciones

- Dirección de tráfico

- Política de aplicación

Elementos de configuración para toda la organización

La parte superior de la configuración de Mist se denomina su organización de Mist. Estos elementos afectan a todo su despliegue de red de área amplia definida por software (SD-WAN). Los distintos componentes de este nivel de configuración se convierten en bloques de creación para orígenes y destinos en su despliegue. Una vez identificadas, las solicitudes de tráfico asocian un remitente y el destino deseado de manera adecuada. Los elementos ayudan a construir diferentes componentes de despliegue de la Garantía de WAN de Juniper Mist según su plataforma. Al identificar el origen y el destino, se crearán túneles IPsec a través de la WAN y las zonas de seguridad asociadas en el firewall de la serie SRX de Juniper®. Estos componentes en el enrutador con Session Smart™ de Juniper® Networks se convierten en el origen y el destino correspondientes para ayudar a construir el intercambio de metadatos de enrutamiento vectorial seguro (SVR). Las dos plataformas abordan el desafío de SD-WAN de manera única, por lo que es importante conocer su plataforma de garantía de WAN de Juniper Mist.

Redes

La red de garantía de WAN de WAN de Juniper Mist es el "quién" en el paradigma basado en intenciones de Mist. Las redes son fuentes de la solicitud en su red. Las redes le permiten definir grupos de "usuarios". Una vez que cree este elemento en su diseño de Mist, la red estará definida para su uso en toda la organización.

Características de las redes en el enrutador con Session Smart™ de Juniper® Networks:

- Mist Networks crea inquilinos en segundo plano para SVR.

- El enrutador con Session Smart identifica a los inquilinos en la interfaz lógica (interfaz de red).

- Las configuraciones de interfaz LAN y WAN identifican su inquilino (fuente de solicitud).

Características de las redes en el firewall de la serie SRX de Juniper®:

- Las redes crean libretas de direcciones que se utilizan como fuente para las políticas de seguridad y las políticas de enrutamiento avanzado basado en políticas (APBR).

- Las configuraciones se aplican al dispositivo si se configura una política de aplicación .

- Para la LAN, el nombre de la zona se deriva del nombre de la red especificada.

- Para la WAN, el nombre de la zona se basa en el nombre de la WAN.

Anuncio de ruta (publicidad a través de superposición)

La garantía de WAN se trata de la abstracción de la red de transporte en la SD-WAN. Puede anunciar redes a través de SD-WAN para control y accesibilidad con la publicidad de rutas. Luego, las redes establecidas en sus segmentos de LAN se pueden anunciar en la superposición. La configuración de estas redes genera las direcciones de origen para las políticas de servicio. La traducción de direcciones de red (TDR) para el origen y el destino puede enrutar el tráfico a sus usuarios si es necesario.

El propósito de SD-WAN es la conectividad entre sitios. Por lo tanto, las redes se pueden anunciar a través de la superposición para permitir el alcance entre sus dispositivos SD-WAN. Con esta configuración, su red compartirá la dirección en la WAN para que otros dispositivos sepan cómo comunicarse con ella.

Acceso a la nube de Mist

Mist es una solución de pila completa. Solo algunos de sus dispositivos son enrutadores WAN Edge o SD-WAN. Algunos dispositivos querrán tener acceso a la nube de Mist para aprovechar otras soluciones, como la garantía inalámbrica y por cable en puntos de acceso y conmutadores inalámbricos. El acceso a la nube de Mist generará automáticamente reglas específicas de firewall o política, lo que permitirá a los dispositivos llamar a casa a Mist sin necesidad de una política de aplicación explícita. Sin embargo, no desea este nivel de acceso en todos los dispositivos detrás del borde de la WAN en una implementación de SD-WAN, ya que hacerlo puede suponer un desafío para las políticas de los enrutadores. Por lo general, seleccione Acceso a la nube de Mist para AP o conmutadores, de modo que pueda monitorear y solucionar problemas de estos dispositivos desde el portal de Mist.

Habilitar el acceso a la nube de Mist garantiza que todo lo que se encuentre detrás del borde de la WAN pueda llegar a la nube de Mist sin necesidad de expresar manualmente las políticas de conectividad. Los puertos y protocolos para esta configuración incluyen los siguientes:

- TCP/443

- DNS/53

- SSH/2200

- NTP/123

- Syslog/6514

- ICMP

Usuarios

No dejes que la etiqueta te engañe. Users no representa a un solo usuario en su red. Los usuarios son subconjuntos de subredes o subredes conectadas indirectamente. Dado que las redes son "quién", piense en los usuarios como una subdivisión de esa identidad de red. A menudo existen reglas universales para tratar las redes de la misma manera. Por ejemplo, para el 99 % de su tráfico, desea que las sesiones hagan lo mismo. Pero, ¿qué ocurre cuando bloquea el acceso a una red corporativa desde una red de invitados y solo una IP necesita acceso a la impresora? En esta situación, agregue un usuario. Para aquellos familiarizados con la plataforma de enrutamiento con Session Smart, compare un usuario con un inquilino. También puede crear usuarios para definir prefijos indirectos en la red.

- Los usuarios pueden definir permisos granulares. Por ejemplo, su segmento de LAN puede necesitar acceso a Internet, pero debe restringirlo a un dispositivo de red en particular. Entonces, aquí, crearía una política de acceso alrededor de ese escritorio.

- A veces es necesario alcanzar prefijos conectados indirectamente detrás de un enrutador en el segmento LAN. Por ejemplo, imagine un enrutador detrás de un dispositivo que conecta varios dispositivos a una aplicación externa.

Aplicaciones

Las aplicaciones constituyen el "qué" en el paradigma del modelo basado en la intención de Mist. Las aplicaciones son lo que su red ofrece. Las aplicaciones representan destinos de tráfico y reciben el nombre de lo que un cliente accedería, como una "base de datos" o "Internet". Una vez que cree este elemento en su diseño de Mist, la aplicación se define para su uso en toda la organización.

Características de las aplicaciones en el enrutador con Session Smart™ de Juniper® Networks

- Las aplicaciones de Mist crean servicios en segundo plano para SVR.

- Las aplicaciones pueden ser puertos, protocolos, prefijos, dominios personalizados o nombres de aplicaciones de la biblioteca AppID integrada.

Puertos, protocolos y prefijos es donde gira toda la política.

- Las aplicaciones personalizadas son un conjunto de puertos, protocolos o prefijos.

- Las aplicaciones se asignan al ID de aplicación de Internet.

- Las categorías de URL son URL de punto de fuerza.

Características de las aplicaciones en el firewall de la serie SRX de Juniper®

- Las aplicaciones determinan el destino utilizado en una política de seguridad.

- Un prefijo de 0.0.0.0/0 con el protocolo "cualquiera" se resuelve en cualquiera dentro de la política de Garantía de WAN de Juniper Mist. No se necesita libreta de direcciones ni solicitud.

- Las aplicaciones personalizadas en el borde de la WAN utilizan el "tipo" de motor integrado de la serie SRX y son una combinación de una libreta de direcciones y aplicaciones.

- Las aplicaciones se asignan al motor AppID de capa 7 de la serie SRX.

- Las categorías de URL son URL de punto de fuerza.

Dirección de tráfico

La dirección del tráfico es el "cómo" en el paradigma del modelo basado en intenciones de Mist. La dirección del tráfico es la forma en que se definen las diferentes rutas que el tráfico puede tomar para llegar a su destino. Si el tráfico a una aplicación tiene varias rutas de acceso, puede restringir las rutas a un subconjunto de rutas y configurar un orden de preferencia. También puede cargar y equilibrar numerosas transmisiones en las rutas disponibles.

Características de la dirección de tráfico en el enrutador con Session Smart™ de Juniper® Networks:

-

El enrutador con Session Smart™ de Juniper® se basa en sesiones y utiliza técnicas de monitoreo continuo de rutas tanto para rutas subyacentes como superpuestas, con el fin de encontrar la mejor ruta disponible para cualquier aplicación.

- Hay tres estrategias de dirección para la serie SSR:

-

Ordenado: este es el valor predeterminado: ir en orden de la lista. Las rutas activas en la parte superior tienen prioridad. Si una ruta desciende, muévase a la siguiente ruta activa de la lista. Esto crea una lista ordenada.

-

Ponderado: Le permite establecer el orden deseado en función del peso. Por ejemplo, dos rutas ponderadas, ambas establecidas en 5, dan como resultado sesiones ECMP en las dos rutas. Por otro lado, dos rutas ponderadas, una configurada en 5 y la otra configurada en 10, dan como resultado una dirección ordenada, con las sesiones tomando primero la ruta de menor peso.

-

ECMP: Equilibre completamente la carga del tráfico con un algoritmo de multirruta de igual costo. Las sesiones se dividirán uniformemente en todas las rutas disponibles.

-

-

A diferencia de los firewalls de la serie SRX, la dirección de tráfico no es necesaria en una política de aplicación para el SSR si ya existe una ruta para el tráfico en su RIB. Hay situaciones en las que configurar la dirección de tráfico en una política de aplicación dará como resultado un comportamiento no deseado. Consulte Retorno de Internet a través de Hub para obtener más información.

-

El SSR es compatible con políticas de dirección de tráfico que pueden dirigir el tráfico de dos maneras:

-

Hacia la superposición con varias opciones para dirigir este tráfico a través de diferentes rutas de WAN mediante el enrutamiento vectorial seguro (SVR). Para la dirección del tráfico en la superposición, la WAN Assurance de Mist se basa en el BGP para enrutar el tráfico entre dispositivos SSR. Puede aprovechar este comportamiento para intercambiar y propagar rutas entre sus redes existentes y sus dispositivos SSR.

-

Enrutado localmente una o más interfaces específicas, lo cual es común para el tráfico de ruptura local (subyacente). Para los clientes que no desean realizar enrutamiento dinámico con SSR o los clientes sin soluciones de enrutamiento dinámico existentes, consulte Retorno de Internet a través del Hub para obtener más información.

-

-

En el caso de las políticas de aplicaciones que tienen una acción de bloqueo, no introduzca ninguna dirección de tráfico

-

SSR emplea un comportamiento de denegación por defecto. No es necesario crear políticas de bloqueo a menos que un objeto de red determinado ya tenga acceso a una aplicación más amplia y desee limitar un rango específico dentro de ese espacio de direcciones.

Características de la dirección de tráfico en el firewall de la serie SRX de Juniper®:

- El firewall de la serie SRX de Juniper® se basa en zonas, y la zona de destino está determinada por las rutas configuradas dentro de una política de dirección de tráfico .

- La dirección de tráfico configura las instancias de enrutamiento de tipo reenvío y la política de enrutamiento pertinente para importar rutas. Para la serie SRX, esta instancia de enrutamiento se utiliza en APBR.

- Hay varias estrategias de dirección para la serie SRX:

- Ordenado: Predeterminado, ir en orden de la lista. La parte superior tiene prioridad y, a continuación, la tolerancia a fallos a la siguiente. Crea una lista ordenada.

- Ponderado: Le permite establecer el orden deseado en función del peso. Por ejemplo, dos rutas ponderadas, ambas establecidas en 5, generan ECMP en las dos rutas. Por otro lado, dos rutas ponderadas con una establecida en 5 y la otra configurada en 10 dan como resultado una dirección ordenada con el tráfico tomando primero la ruta de menor peso.

- ECMP: Equilibre completamente la carga del tráfico con un algoritmo de multirruta de igual costo. El tráfico se dividirá uniformemente en todas las rutas disponibles.

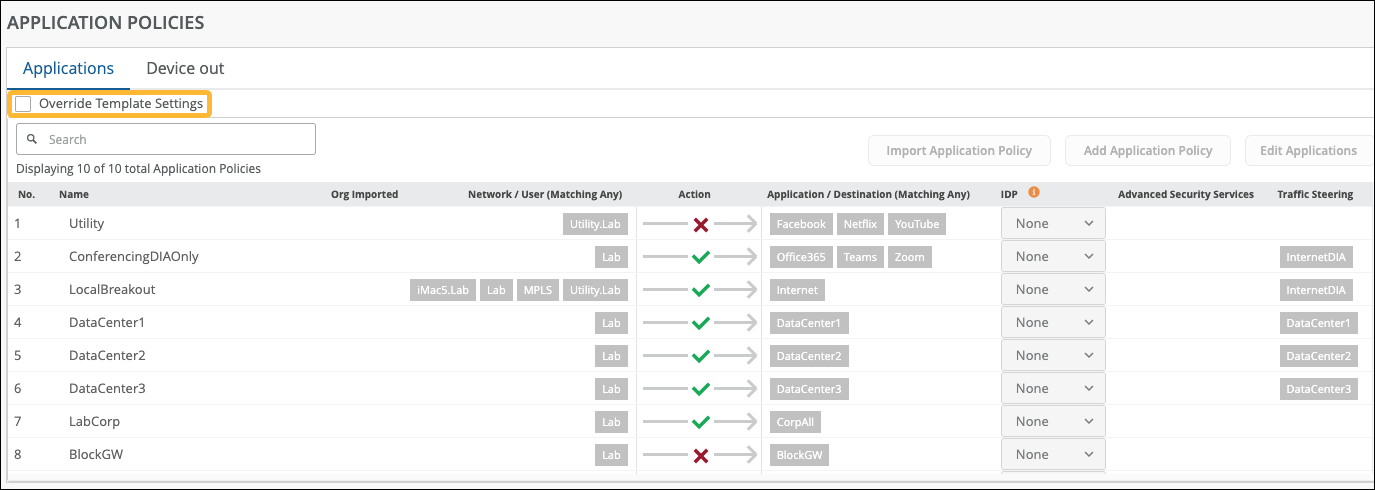

Política de aplicación

El "quién", el "qué" y el "cómo" se unen con la Política de aplicación. El modelo basado en intenciones de Mist simplifica la generación manual de rutas y políticas de seguridad a través de Junos OS en la serie SRX con miles de líneas de código. También simplifica el despliegue de un enrutador con Session Smart para aquellos que están haciendo la transición de un despliegue de Session Smart basado en el conductor a la garantía de WAN. Ya no necesita permisos explícitos ni asignaciones de interfaz para ponerse en marcha. La garantía de WAN es de confianza cero. Esta característica está implícita y forma parte del modelo basado en la intención. Debe otorgar permiso explícitamente para permitir que una red acceda a una aplicación. De lo contrario, no se enrutará.

El orden solo importa cuando se sale de su red local en el enrutador de Session Smart™ de Juniper® Networks. El enrutador con Session Smart utiliza las coincidencias más específicas. Como resultado, la dirección del tráfico no es necesaria para el tráfico local. Además, el uso de un bloque en su dirección de tráfico no funciona con SVR, ya que socava el proceso propietario. Si no desea que un dispositivo, subred o red acceda a una aplicación, no cree una dirección de tráfico para ese dispositivo.

Características de la política de aplicación en el firewall de la serie SRX de Juniper®:

La trayectoria de dirección determina la zona de destino en la serie SRX. Asegúrese de que las políticas tengan asignada la dirección de tráfico , ya que el orden de las políticas es importante cuando se trabaja con la serie SRX. Como un firewall tradicional basado en zonas, usa una lista de reglas que generan filtros y políticas. La mayoría de las reglas específicas deben estar en la parte superior de la lista de políticas de aplicación de la serie SRX.

Escalamiento de su red: Automatizaciσn en Mist

- Plantillas de borde de WAN

- Perfiles de hub

- Variables del sitio

- Introducción a la aplicación de plantillas

- Importar y exportar plantillas

- Anular la plantilla

- Política de aplicaciones a nivel organizacional

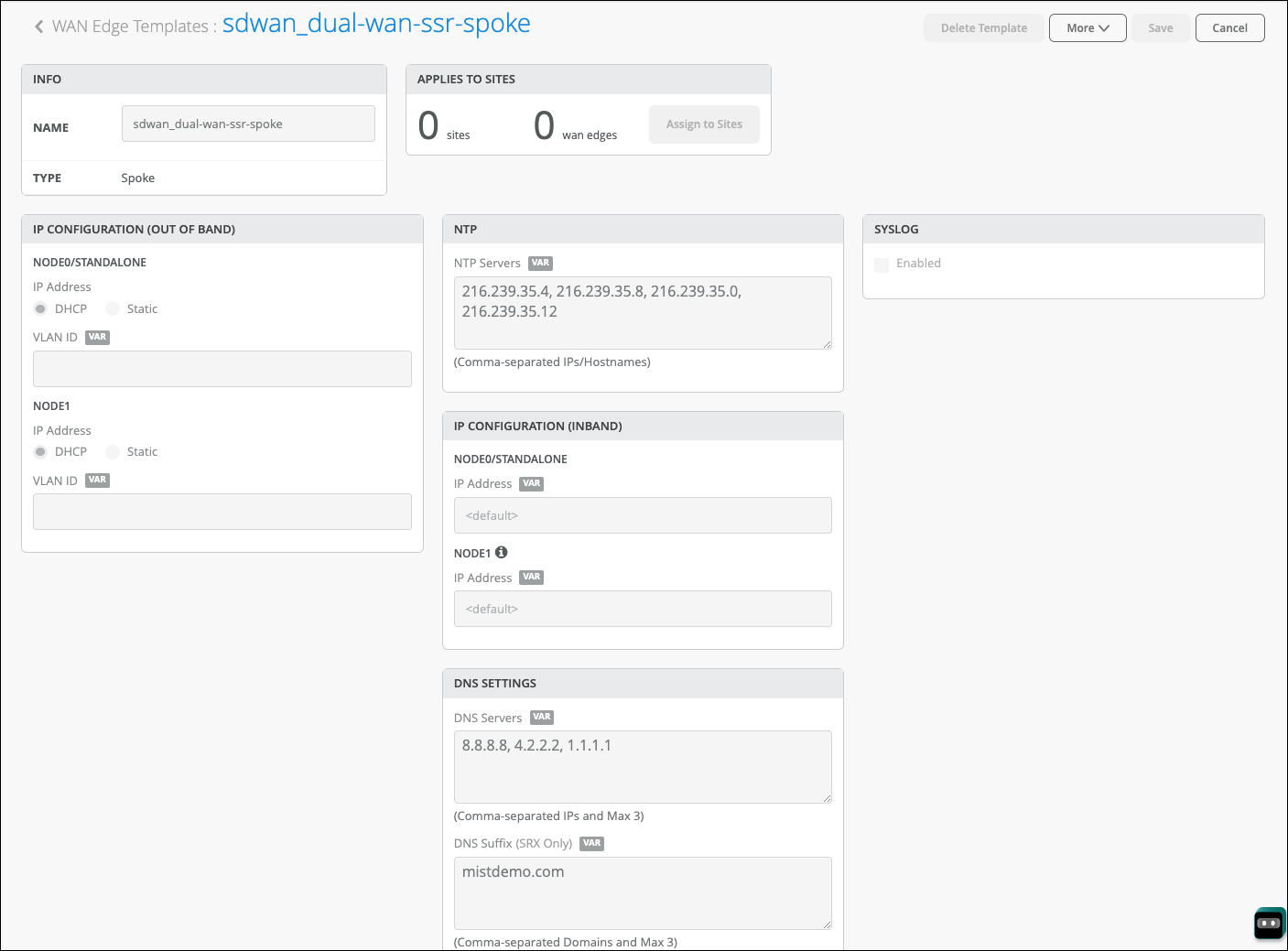

Plantillas de borde de WAN

Una vez que los elementos de configuración básicos de SD-WAN están en su lugar, Mist le permite implementar nuevos dispositivos de borde de WAN a través de plantillas de borde de WAN. Toda esa configuración anterior se puede crear con plantillas de WAN Edge. Estas plantillas funcionan desde un dispositivo perimetral independiente hasta un despliegue completo de SD-WAN con cientos de sitios. El proceso de automatización elimina errores y simplifica el despliegue de múltiples sitios radiales y cabeceras.

Las plantillas reducen o eliminan las tareas de configuración comunes y eliminan el error humano al configurar múltiples dispositivos. Plantillas de borde de WAN:

- Aplique estándares en toda una implementación.

- Asegúrese de que todos sus dispositivos de red apunten al mismo DNS (8.8.8.8).

- Proporcionan un comportamiento predecible porque usan el mismo protocolo de tiempo de red (NTP) para la sincronización y el registro. (Esto también afecta a certificados específicos).

- Simplifique la solución de problemas y la administración.

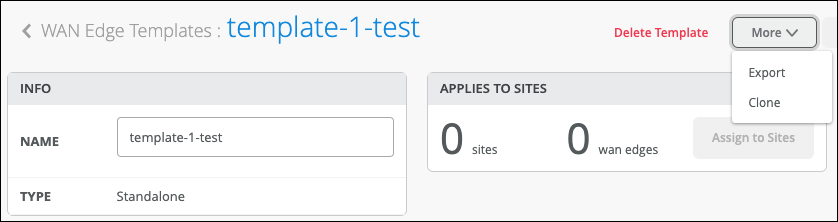

Figura 1: Plantilla

de borde de WAN

de borde de WAN

Sin embargo, las plantillas de borde de WAN hacen más que automatizar tareas. Puede usar una plantilla para estandarizar una configuración que se pueda aplicar de forma coherente en todos los sitios, incluso si en realidad no implementa todas las características en todos los sitios. Por ejemplo, es posible que no necesite una red de invitados en todos los sitios, pero al incluir la configuración en la plantilla, está reservando esa interfaz. Si los planes futuros requieren una red de invitados, la interfaz está lista para ser utilizada.

Estas plantillas también permiten:

- Pedidos masivos de hardware para puertos y grupos de sitios a través de modelos específicos.

- Casos de uso específicos y flujos de tráfico.

- Diferentes redes corporativas de LAN.

- Redes de invitados.

Las plantillas de WAN Edge configuran automáticamente información repetitiva como una IP, una puerta de enlace o una VLAN. Además, las plantillas de WAN Edge pueden incluir dirección de tráfico, políticas de acceso, preferencias de enrutamiento y cualquier configuración adicional que desee estandarizar. Recuerde que necesitará un prefijo, TDR u otra información local para la conectividad WAN y LAN.

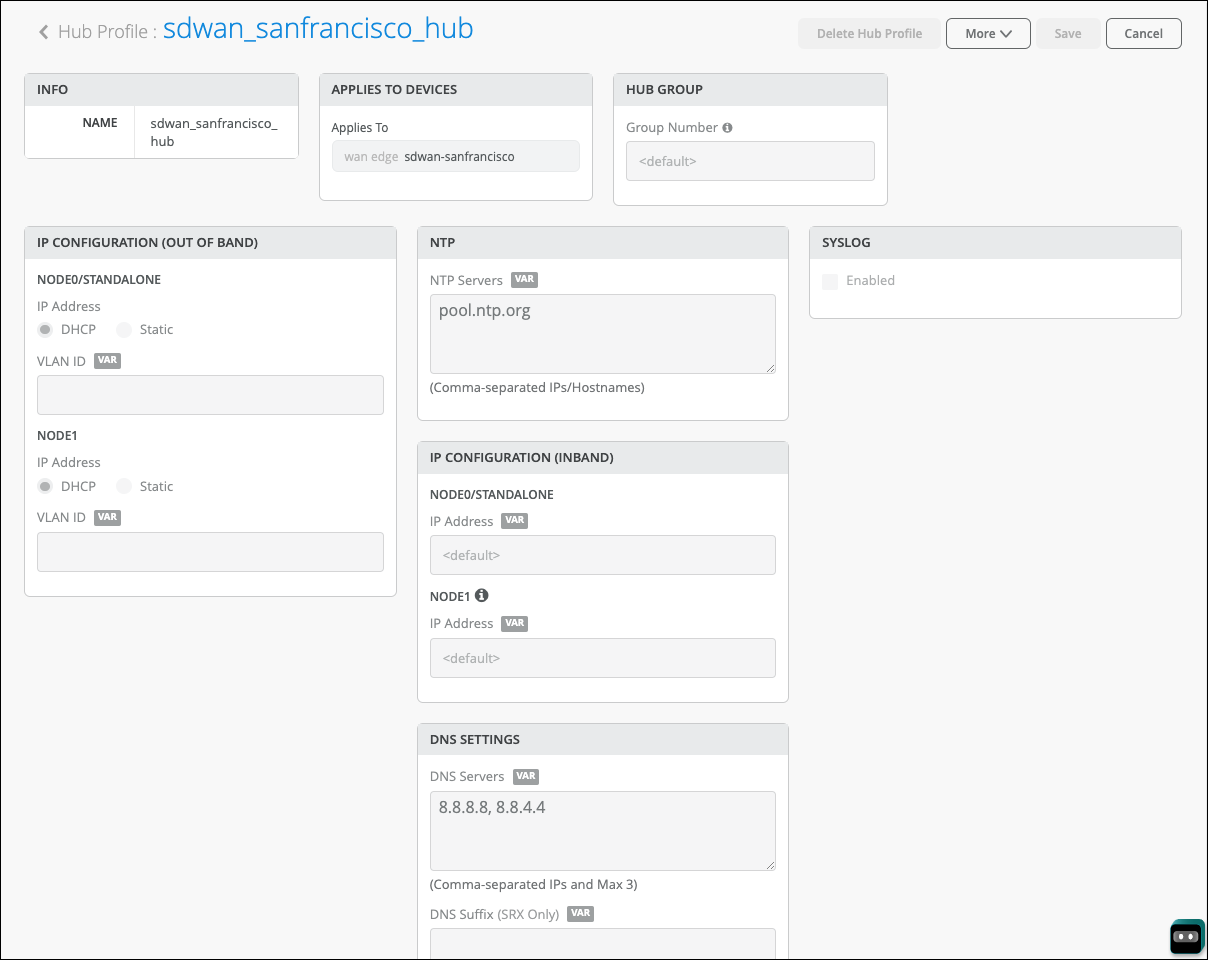

Perfiles de hub

Los perfiles de hub funcionan con plantillas de WAN Edge. Los concentradores no están en el borde y son universalmente únicos en toda su red. Los centros afectan la forma en que Mist construye la red superpuesta. Cada sucursal u oficina remota construye la comunicación SD-WAN con el concentrador. La topología viene determinada por los puntos de conexión de superposición que forman una única superposición. Cada interfaz WAN de hub crea un punto de conexión superpuesto para los radios. Las interfaces de WAN radiales asignan las interfaces de WAN concentrador adecuadas, definiendo la topología. Esta es la abstracción de la red de transporte. Dado que las dos plataformas para la garantía de WAN resuelven la abstracción de manera diferente, debe comprender sus matices al crear esa red superpuesta.

® Firewall de la serie SRX de Juniper

La superposición de la serie SRX SD-WAN combina un enrutador virtual para la separación de rutas y túneles IPsec para un tráfico de tránsito seguro. Las configuraciones de WAN determinan la topología y crean la red superpuesta. Una cosa a tener en cuenta es que solo puede implementar una superposición por organización. Sin embargo, puede tener muchas rutas dentro de esta superposición en varios tipos de transporte y aislar y reenviar el tráfico de forma segura. Para los dispositivos de la serie SRX, la superposición combina una zona de seguridad, un enrutador virtual y túneles IPsec.

® Enrutador con Session Smart™ de Juniper Networks

La superposición de Session Smart SD-WAN es su vecindario, lo que implica comunicación propietaria a través de BFD en el puerto 1280 para la vida y la fluctuación, la latencia y la pérdida entre los pares de Session Smart. Cuando configure una interfaz WAN en un perfil de concentrador, se crea un punto de conexión central superpuesto. En el enrutador con Session Smart, el punto de conexión es el extremo receptor del SVR.

Suceden algunas cosas cuando asigna una interfaz WAN radial al punto de conexión del concentrador superpuesto. El radio establecerá la conectividad de pares e identificará los vecindarios y vectores para SVR, que es la abstracción de Session Smart de la red de transporte.

Una nota final sobre la superposición: La serie SRX y los enrutadores con Session Smart no pueden existir en una sola superposición. Estos dispositivos se pueden emparejar a través de BGP en el centro, pero sus soluciones para crear conectividad entre sitios son únicas y no pueden funcionar juntas en la misma superposición. Si tiene planes de migración, identifique qué rutas necesitan publicidad y anúncialas en el centro.

Tenga en cuenta las siguientes consideraciones sobre el perfil del centro:

- Primero se deben crear perfiles de hub para que las plantillas radiales sepan dónde conectarse.

- Los concentradores deben tener direcciones IP estáticas para los puntos de conexión de superposición.

- La configuración del punto de conexión de superposición se expone en la plantilla radial de WAN Edge.

- No hay límite para la cantidad de centros que puede incorporar dentro de estas pautas:

- Un centro por centro de datos

- Dos concentradores para la redundancia (clústeres de alta disponibilidad)

Los radios eligen el concentrador principal a través de la dirección de tráfico y una política de aplicación. El aprovisionamiento sin intervención (ZTP) requiere DHCP (para implementación física), a menos que se realice ZTP y luego se migre a la red de destino. También puede preparar los dispositivos manualmente.

del hub

del hub

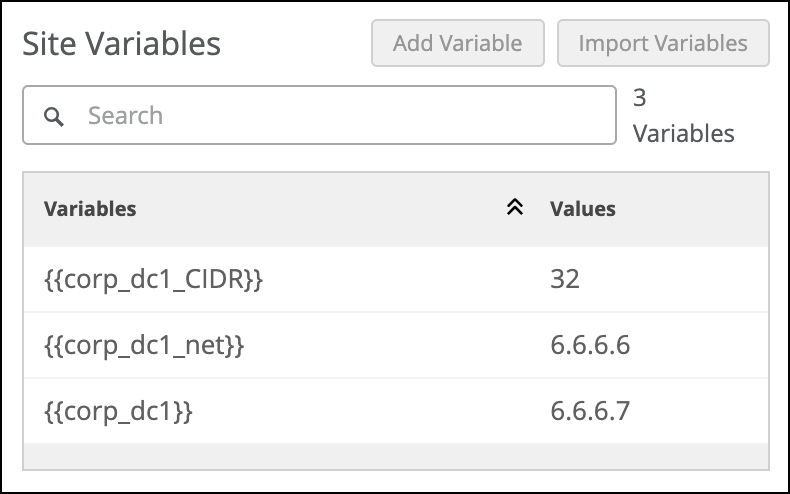

Variables del sitio

Las variables de sitio se configuran por sitio. Cuando planifique una red de manera integral, puede crear plantillas estándar para clústeres específicos de bordes de WAN y bordes de WAN. Idealmente, solo tiene un dispositivo de borde de WAN por sitio (o un único borde de WAN lógico si el dispositivo está agrupado). Dado que las variables pueden diferir según el sitio, los administradores las utilizan en las plantillas o en la página de configuración de WAN Edge. La transformación se produce cuando la configuración se representa y se inserta en el dispositivo.

Tenga en cuenta las siguientes consideraciones sobre las variables del sitio:

- La sintaxis de las variables coincide con Jinja2 y está contenida entre llaves dobles, así: {{variableName}}

- La interfaz de usuario aplica las llaves iniciales y finales como parte del nombre.

- Limitaciones de variables del sitio:

- No hay espacios en la variable.

- No hay caracteres especiales (excepto el carácter de subrayado) dentro del campo variable.

- Las variables solo se pueden usar en un campo y no pueden especificar un prefijo completo.

Por ejemplo, 10.88.88.88/24 necesitaría al menos dos variables, una para la dirección IP (10.88.88.88) y otra para la longitud del prefijo (24).

Figura 3: Variables del sitio

sitio

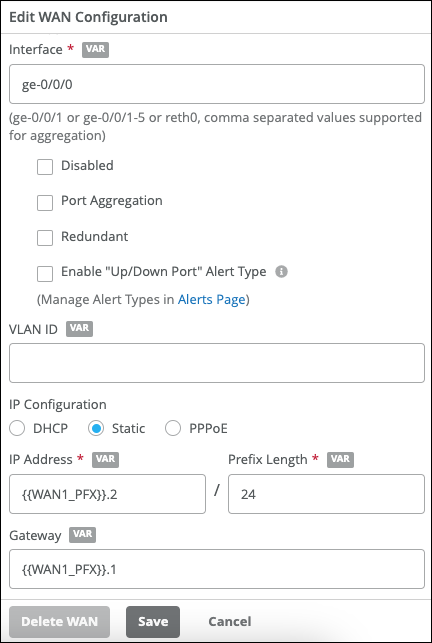

La mejor manera de utilizar el poder real de las plantillas es con variables de sitio. Se requieren muchos elementos de configuración para desplegar el hardware. Tiene sentido combinar las plantillas de borde de WAN y las variables de sitio. Considere la siguiente situación en la que puede definir subredes IP completas de los primeros tres octetos, dejando una configuración mínima en cada dispositivo:

Cree plantillas estándar y coloque variables en interfaces estándar como su WAN de cualquiera de estas maneras:

- Con una variable WAN1PFX, digamos {{192.168.170}}, y en el campo WAN de la página Configuración, sería {{WAN1PFX}}.1 para la IP local y {{WAN1PFX}}.2 para la puerta de enlace.

- Podría definir un par de variables {{WAN1IP}} y {{WAN1_GW}}; sin embargo, hay lugares donde se puede reutilizar la subred, pero no la IP específica.

Figura 4: Variables del sitio en la configuración

de la WAN

de la WAN

Otro caso de uso sólido es el octeto mágico, donde el tercer octeto se convierte en una variable, y esa variable también puede aplicarse a varios campos. Por ejemplo, se puede usar una variable {{SITEID}} tanto para el tercer octeto como para una etiqueta VLAN. En ese caso, el prefijo de red podría ser 192.168. {{SITEID}}.1/24 con el ID de VLAN {{SITE_ID}}. Recuerde que, aunque las plantillas de WAN Edge solo se aplican a WAN Edge, las variables de sitio también se aplican a los conmutadores y AP. El propósito de la automatización es simplificar los despliegues y aumentar la reutilización.

Introducción a la aplicación de plantillas

Recuerde que un sitio es una colección de todos sus activos en una sola ubicación. Se da a entender que solo habrá un borde de WAN. Una característica clave de la administración de Mist a través de Juniper Mist AI es su capacidad para usar plantillas de configuración para agrupar instancias de borde de WAN y realizar actualizaciones masivas. Las plantillas proporcionan uniformidad y comodidad, mientras que la jerarquía proporciona escala y granularidad.

Importar y exportar plantillas

Ninguna solución cubre todas las circunstancias. Puede tener varias plantillas. Para ahorrar tiempo, clona una plantilla. A continuación, personalice la copia clonada modificándola según sea necesario.

Ejemplo de modificación de plantilla

{

"type": "standalone",

"ip_configs": {

"LAN": {

"type": "static"

"ip":

"{{LAN1_PFX}}.1" ,

"netmask": "/24*

}

},

"dhcpd_config" : {},

"dns_servers" : [

"8.8.8.8"

],

....

}

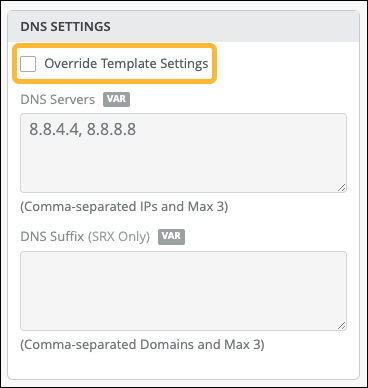

Anular la plantilla

Las plantillas se aplican a los sitios, que se aplican a los dispositivos. Se utilizan plantillas para estandarizar las configuraciones, pero siempre existen excepciones. En lugar de crear una plantilla ligeramente diferente para un sitio, se anula la configuración de la plantilla en el dispositivo.

plantilla

plantilla

Si necesita anular la plantilla, puede habilitar la opción Anular configuración de plantilla para los bloques de configuración necesarios por dispositivo. En la figura 7 se muestra cómo puede invalidar el DNS y la política de aplicaciones , pero ninguna de las otras configuraciones, como WAN, LAN o servidores NTP.

aplicación

aplicación

La captura de pantalla ilustra una acción de todo o nada. Cuando anula la configuración de la plantilla, esta configuración ya hereda las políticas de aplicación de la plantilla de WAN Edge.

Debe tener asignado uno de los siguientes roles para anular la configuración:

- Súper usuario

- Administrador de red (acceso a todos los sitios)

- Administración de red (acceso a sitios específicos, grupos o sitios)

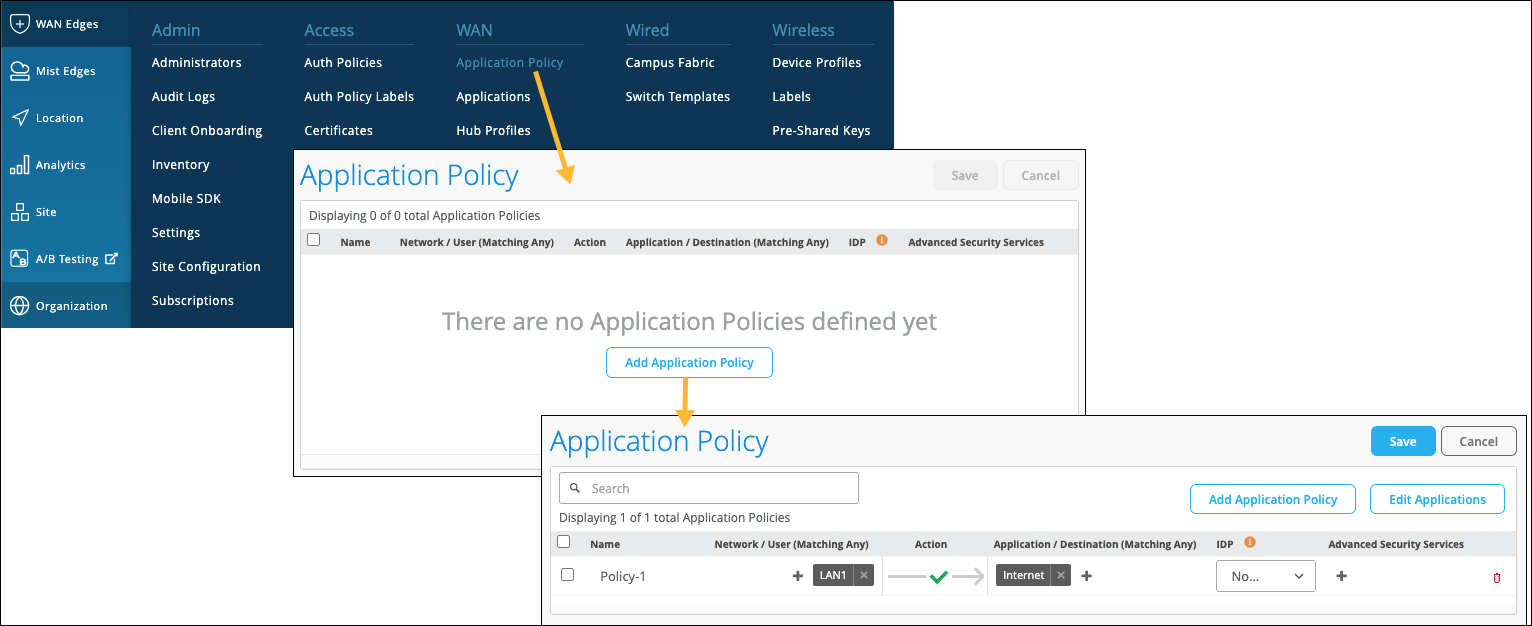

Política de aplicaciones a nivel organizacional

La Figura 8 muestra la opción de configuración de la Política de aplicación en el nivel de la organización.

Aunque las plantillas ahorran tiempo al implementar varios dispositivos, es posible que tenga varias plantillas para tener en cuenta diferentes modelos de dispositivos o configuraciones ligeramente diferentes. Puede crear la misma directiva de aplicación en cada plantilla, pero considere la posibilidad de usar una directiva de aplicación de nivel de organización como método abreviado. Con una política de aplicación a nivel organizativo, puede crear reglas de aplicación importables en plantillas de borde de WAN y perfiles de hub para topologías de red a gran escala.

Exploremos algunas prácticas recomendadas y restricciones para usar una política de aplicación a nivel organizacional. Asigne a cada directiva de aplicación a nivel de organización un nombre único globalmente o obtendrá errores al guardar la configuración. La política importada tiene todos los campos atenuados porque no está pensada para modificarse. No hay dirección de tráfico a nivel organizacional, lo cual tiene sentido, ya que la dirección de tráfico se aplica a las conexiones locales y a la intención.

Considere la posibilidad de aplicar una política de aplicación a nivel organizativo a un bloque LAN o a una subred. Si crea una "superred" LAN de 10/8, la política permitirá que cualquier cosa procedente de 10/any llegue a Internet, lo que significa que funcionaría para todos sus sitios. Por eso la planificación es crucial. Diseñe su red para agilizar la resolución de problemas con patrones de tráfico similares, independientemente de la implementación. Por ejemplo, algunos sitios tienen LTE y el tráfico debe salir allí en ese sitio en lugar de en otros. Además, algunos sitios son independientes y otros son SD-WAN. Una política universal podría aplicarse a ambos indicando a la dirección del tráfico en sitios independientes que salgan de la WAN a la capa subyacente, mientras que los sitios van a la superposición para los radios de SD-WAN.

En resumen, el caso de uso de una política a nivel de organización es describir patrones de tráfico en toda la red, independientemente del sitio; Como política, usted define lo que está permitido y lo que no. Luego, cuando se aplica al sitio o la plantilla (que se aplica a los lugares), agrega la parte de dirección que le brinda la pieza final del rompecabezas.

Consideraciones de diseño de WAN

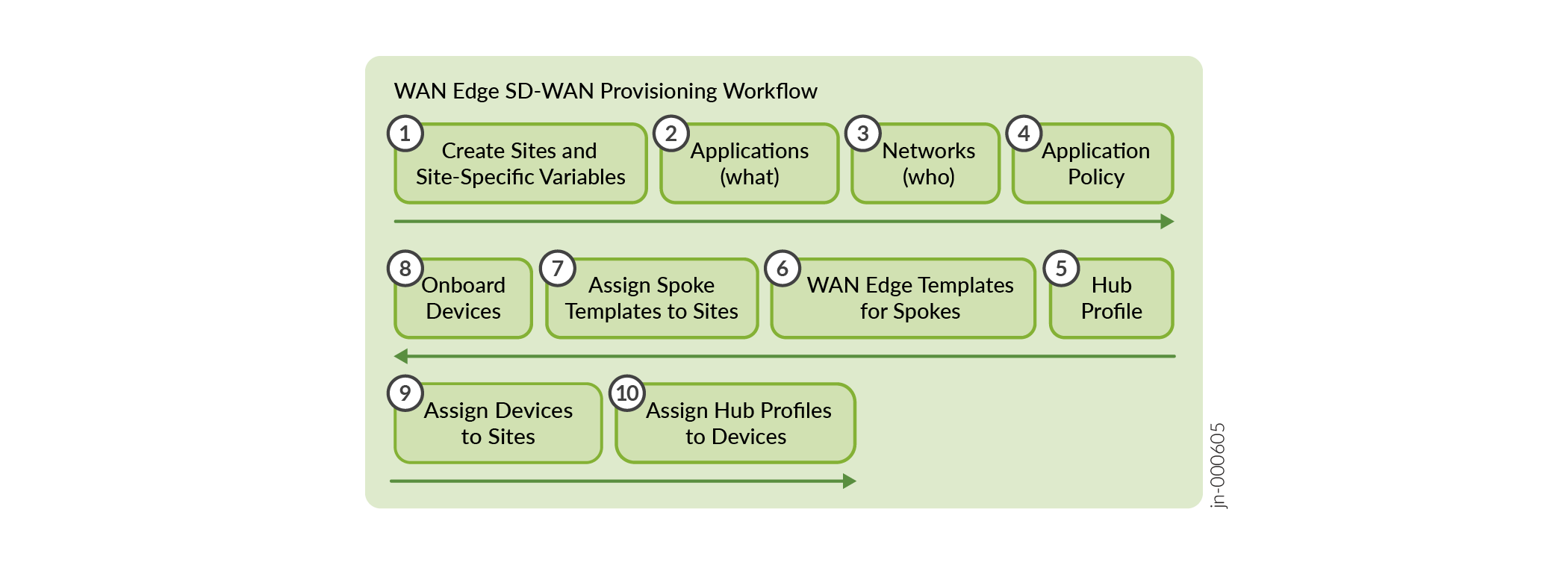

En la figura 9, se muestra el flujo de trabajo para el aprovisionamiento de borde de WAN.

Revisar los bloques que componen el proyecto completado es fundamental para desplegar una SD-WAN, de la siguiente manera:

- Piense en "quién" (red) constituye la fuente de solicitudes en su organización.

- Considere "qué" destinos (aplicaciones) acceden los usuarios.

- ¿Dónde van esos elementos en su organización? Considere los tipos de sitio.

- Finalmente, considere "cómo" (dirección de tráfico) esos usuarios obtienen y obtienen acceso a sus destinos de tráfico.

- Ahora puede usar el poder de Mist AI, plantillas y variables para escalar.

Aprovisionamiento de SD-WAN

El orden de las operaciones importa. Cuando se prepare para implementar el aprovisionamiento de SD-WAN, complete las tareas en este orden:

- Primero, planifique su red con plantillas, pensando en el despliegue de manera integral.

- Los perfiles de hub deben preceder a las plantillas de radios de WAN Edge.

- Diseñe primero con sus aplicaciones (destinos de tráfico) y luego con redes (quiénes).

Puede analizar aplicaciones y ser más granular más adelante.

- Asegúrese de conocer sus redes (fuentes de tráfico).

Las redes informan la política y la dirección del tráfico.

- Aplique la política de aplicación adecuada en ambos extremos (radios y concentradores).

Esfuércese por lograr la accesibilidad de extremo a extremo al establecer puntos de conexión superpuestos. Tenga en cuenta que no puede conectar un punto de conexión MPLS aislado a un punto de conexión de Internet.