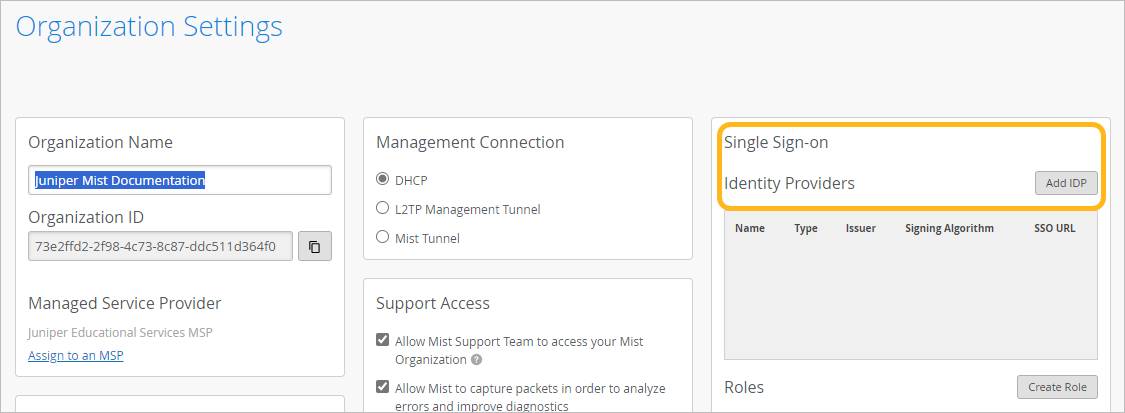

Agregar proveedores de identidad y usuarios

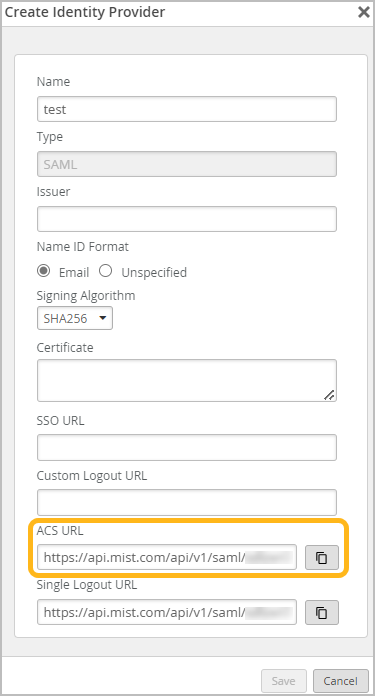

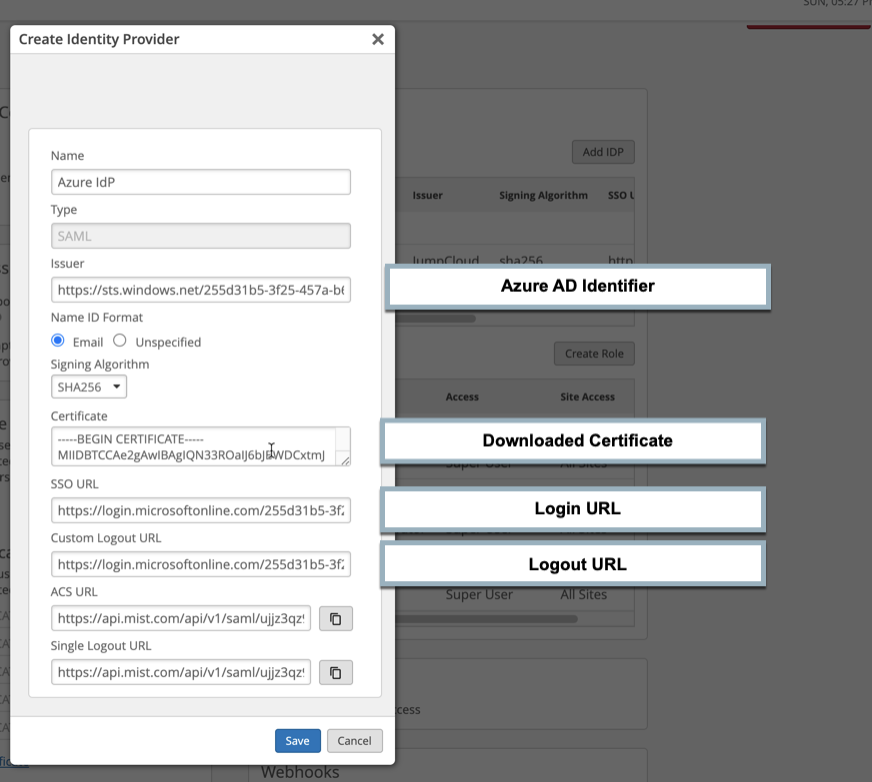

Siga estos pasos para agregar proveedores de identidades (IdP) que se utilizarán para autenticar a los usuarios del portal.

Agregue sus IdP a su organización y, a continuación, agregue sus roles personalizados, elimine las cuentas locales innecesarias y proporcione a los usuarios instrucciones de inicio de sesión por primera vez.

Nota:

Necesita el rol de administrador de superusuario para configurar el inicio de sesión único.

Para agregar proveedores de identidad:

Si se producen errores, consulte Solución de problemas con la configuración del proveedor de identidades.