Agregar proveedores de identidad para Juniper Mist Access Assurance

Siga estos pasos para agregar sus proveedores de identidad a su organización y mejorar la autenticación y el control de acceso. Comprenda las diversas opciones disponibles en la configuración del proveedor de identidad (DPI).

Juniper Mist™ Access Assurance se integra con varios proveedores de identidad (IdP) para mejorar la autenticación y el control de acceso. Los proveedores de identidad sirven como fuente de autenticación (en caso de EAP-TTLS) y fuente de autorización (mediante la obtención de membresías a grupos de usuarios, estado de la cuenta, etc.) para EAP-TLS o EAP-TTLS.

Estos son los IDP compatibles:

-

Identificador de Microsoft Entra (anteriormente conocido como Azure Active Directory)

-

Identidad de la fuerza laboral de Okta

-

Google Workspace

-

Juniper Mist Edge Proxy

Juniper Mist Access Assurance utiliza proveedores de identidad (IdP) para:

- Obtenga contexto de identidad adicional, como pertenencias a grupos de usuarios y estado de cuenta de los clientes.

Esta información está disponible en métodos de autenticación basados en certificados, como el Protocolo de autenticación extensible de seguridad de la capa de transporte (EAP-TLS) y el Protocolo de autenticación extensible y TLS en túnel (EAP-TTLS).

- Autentique a los clientes validando las credenciales. EAP-TTLS admite la autenticación basada en credenciales.

Recuerde que la configuración de IdP es opcional para la autenticación basada en certificados EAP-TLS, pero es obligatoria para la autenticación basada en credenciales (EAP-TTLS). Si está configurando un IdP, asegúrese de tener los detalles necesarios, como el ID de cliente y el secreto de cliente, del proveedor de identidad.

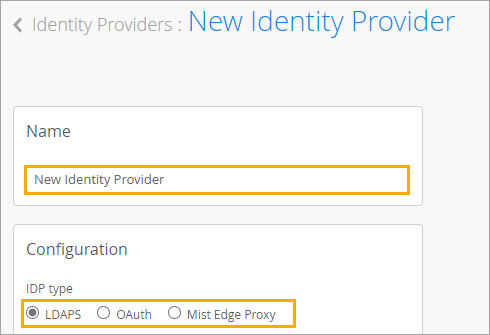

Juniper Mist Access Assurance utiliza los siguientes protocolos para integrarse en cualquier IdP con el fin de buscar usuarios y obtener información del estado del dispositivo:

- Protocolo de acceso a directorios ligero y seguro (LDAP)

- OAuth 2.0

La configuración de IDP es opcional para la autenticación basada en certificados EAP-TLS y obligatoria para la autenticación basada en credenciales (EAP-TTLS).

Requisitos previos

-

Si usa Azure, Okta o IdP similares, regístrese con el IdP. Puede obtener el ID de cliente y los detalles del secreto de cliente del IdP después del registro.

Para obtener ayuda, consulte:

Si usa el proxy de Mist Edge como DPI, reclame o registre un Mist Edge y cree un grupo de Mist Edge.

Para realizar estas tareas, seleccione Mist Edge en el menú de la izquierda del portal de Juniper Mist. A continuación, use los botones para reclamar Mist Edge, Crear Mist Edge y Crear clúster.

Para agregar proveedores de identidad para Juniper Mist Access Assurance: