Mejora del rendimiento de VPN de capa 3

En este tema se presentan los próximos saltos compuestos encadenados (CNH) y se proporciona un ejemplo de cómo habilitar CNH encadenado en enrutadores de PE consecutivos.

Próximos saltos compuestos encadenados para VPN y circuitos de capa 2

Los enrutadores de transporte de paquetes de la serie PTX de Juniper Networks, las plataformas de enrutamiento universal 5G de la serie MX con interfaces MIC y MPC, y los enrutadores de núcleo T4000 están diseñados principalmente para manejar grandes volúmenes de tráfico en el núcleo de grandes redes. Los CNH encadenados ayudan a facilitar esta capacidad al permitir que el enrutador procese volúmenes mucho mayores de rutas. Un CNH encadenado permite que el enrutador dirija conjuntos de rutas que comparten el mismo destino a un siguiente salto de reenvío común, en lugar de que cada ruta también incluya el destino. En el caso de que se cambie un destino de red, en lugar de tener que actualizar todas las rutas que comparten ese destino con la nueva información, solo el siguiente salto de reenvío compartido se actualiza con la nueva información. Los CNH encadenados continúan apuntando a este próximo salto de reenvío, que ahora contiene el nuevo destino.

Cuando se crean los siguientes saltos para los LSP MPLS en los enrutadores, la información de la etiqueta correspondiente a la etiqueta MPLS más interna se extrae en un CNH encadenado. El CNH encadenado se almacena en el motor de reenvío de paquetes de entrada. El CNH encadenado apunta a un siguiente salto llamado siguiente salto de reenvío que reside en el motor de reenvío de paquetes de salida. El siguiente salto de reenvío contiene toda la demás información (todas las etiquetas excepto las etiquetas más internas, así como la información IFA/IP correspondiente al nodo real del siguiente salto). Muchos siguientes saltos compuestos encadenados pueden compartir el mismo salto de reenvío. Además, separar la etiqueta más interna (es decir, la etiqueta VPN) del siguiente salto de reenvío y almacenarla en el PFE de entrada (dentro del siguiente salto compuesto encadenado) ayuda a conservar la memoria del motor de reenvío de paquetes de salida al reducir el número de cadenas de reescritura almacenadas en el motor de reenvío de paquetes de salida.

La Tabla 1 muestra la compatibilidad con CNH encadenados para enrutadores de entrada o tránsito en la red MPLS.

Plataforma |

L2 VPN |

L3 VPN |

L2 CKT |

|---|---|---|---|

Serie PTX |

Entrada y tránsito |

Entrada y tránsito |

Solo entrada |

Serie MX |

Solo entrada |

Solo entrada |

Solo entrada |

Para habilitar CNH encadenados en un enrutador T4000, el chasis debe estar configurado para usar la opción en el modo de servicios de enhanced-mode red.

Beneficios del siguiente lúpulo compuesto encadenado

CNH encadenado optimiza la memoria y el rendimiento del enrutador al reducir el tamaño de la tabla de reenvío. El enrutador puede utilizar la misma entrada del siguiente salto en la tabla de reenvío para rutas con diferentes destinos cuando el siguiente salto es el mismo. Esto reduce el número de entradas en la tabla de reenvío y reduce el número de cambios cuando se debe modificar la entrada del siguiente salto.

Aceptar actualizaciones de rutas con etiquetas VPN internas únicas en VPN de capa 3

Para las VPN de capa 3 configuradas en enrutadores de Juniper Networks, Junos OS normalmente asigna una etiqueta VPN interna para cada interfaz de enrutamiento y reenvío virtual (VRF) orientada al borde del cliente (CE) de un enrutador perimetral de proveedor (PE). Sin embargo, otros proveedores asignan una etiqueta VPN para cada ruta aprendida a través de las interfaces orientadas a CE de un enrutador PE. Esta práctica aumenta exponencialmente el número de etiquetas VPN, lo que conduce a un procesamiento lento del sistema y a un tiempo de convergencia lento.

CNH encadenados es una función de composición que concatena las cadenas de reescritura parcial asociadas con los siguientes saltos individuales para formar una cadena de reescritura más grande que se agrega a un paquete. Al usar esta función, la cantidad de rutas con etiquetas VPN internas únicas que pueden ser procesadas por un enrutador de Juniper Networks aumenta sustancialmente. Los elementos comunes de actualización de rutas asociados con las VPN de capa 3 se combinan, lo que reduce la cantidad de actualizaciones de ruta y estados individuales que el enrutador de Juniper Networks debe mantener, y conduce a un rendimiento mejorado de escalado y convergencia.

Los enrutadores de la serie ACX admiten la chained-composite-next-hop ingress instrucción CLI en el nivel de [edit routing-options forwarding-table] jerarquía solo para VPN de capa 3. No se admite la chained-composite-next-hop ingress instrucción CLI para los servicios de capa 2.

Puede configurar el enrutador en función del número de etiquetas VPN que desee administrar y de si desea o no crear CNH encadenados para rutas etiquetadas con IPv6:

- Aceptar hasta un millón de actualizaciones de rutas VPN de capa 3

- Aceptar más de un millón de actualizaciones de rutas VPN de capa 3

- Habilitación de próximos saltos compuestos encadenados para rutas de unidifusión etiquetadas con IPv6

Aceptar hasta un millón de actualizaciones de rutas VPN de capa 3

Para los enrutadores de Juniper Networks que participan en una red de proveedores mixtos con hasta un millón de etiquetas VPN de capa 3, incluya la l3vpn instrucción en el nivel de [edit routing-options forwarding-table chained-composite-next-hop ingress] jerarquía. La l3vpn instrucción está deshabilitada de forma predeterminada.

Los enrutadores serie ACX no admiten la chained-composite-next-hop ingress instrucción CLI en el [edit routing-options forwarding-table] hierarchy level.

Le recomendamos que configure la l3vpn instrucción siempre que haya desplegado enrutadores de Juniper Networks en redes de proveedores mixtos de hasta un millón de rutas para admitir VPN de capa 3.

Dado que el uso de esta instrucción también puede mejorar el rendimiento de VPN de capa 3 de los enrutadores de Juniper Networks en redes en las que solo se implementan enrutadores de Juniper Networks, recomendamos configurar las instrucciones también en estas redes.

Puede configurar la l3vpn instrucción en los siguientes enrutadores:

Enrutadores serie ACX

Enrutadores serie MX

Enrutadores M120

Enrutadores M320 con uno o más FPC III mejorados

Enrutadores serie T (para Junos OS versión 10.4 y posteriores)

Para aceptar hasta un millón de actualizaciones de rutas VPN de capa 3 con etiquetas VPN internas únicas, configure la l3vpn instrucción. Esta instrucción solo se admite en enrutadores PE conectados indirectamente. La configuración de esta instrucción en un enrutador que está conectado directamente a un enrutador PE no proporciona ningún beneficio. Puede configurar la l3vpn instrucción en un enrutador con una combinación de vínculos a enrutadores PE conectados directamente e indirectamente.

No puede configurar la instrucción y las l3vpn subinstrucciones al mismo tiempo que ha configurado la instrucción vpn-unequal-cost .

Para configurar el enrutador para que acepte hasta un millón de actualizaciones de rutas VPN de capa 3 con etiquetas VPN internas únicas:

Después de configurar la l3vpn instrucción, puede determinar si una ruta VPN de capa 3 forma parte de un CNH encadenado examinando el resultado de visualización de los siguientes comandos:

show route route-value extensiveshow route forwarding-table destination destination-value extensive

Aceptar más de un millón de actualizaciones de rutas VPN de capa 3

En el caso de los enrutadores de Juniper Networks que participan en una red de proveedores mixtos con más de un millón de etiquetas VPN de capa 3, incluya la extended-space instrucción en el nivel jerárquico [edit routing-options forwarding-table chained-composite-next-hop ingress l3vpn] . La extended-space instrucción está deshabilitada de forma predeterminada.

Las chained-composite-next-hop ingress instrucciones y extended-space no se admiten en los enrutadores de la serie ACX.

Se recomienda configurar la extended-space instrucción en redes de proveedores mixtos que contengan más de un millón de rutas para admitir VPN de capa 3.

Dado que el uso de estas instrucciones también puede mejorar el rendimiento de VPN de capa 3 de los enrutadores de Juniper Networks en redes en las que solo se implementan enrutadores de Juniper Networks, recomendamos configurar la instrucción también en estas redes.

El uso de la extended-space instrucción puede duplicar el número de rutas con etiquetas VPN internas únicas que pueden ser procesadas por un enrutador de Juniper Networks. Sin embargo, al configurar escenarios de VPN de capa 3 a gran escala, tenga en cuenta las siguientes directrices:

La

extended-spaceinstrucción solo se admite en enrutadores de la serie MX que solo contienen MPC.El chasis debe estar configurado para usar la opción en el modo de servicios de

enhanced-ipred.Para obtener más información acerca de la configuración de los servicios de red del chasis, consulte la Biblioteca de administración de Junos OS.

Asegúrese de configurar el equilibrio de carga por paquete para las directivas asociadas.

Para obtener más información acerca de la configuración de directivas, consulte la Guía del usuario de directivas de enrutamiento, filtros de firewall y políticas de tráfico.

Recomendamos encarecidamente usar motores de enrutamiento de 64 bits que ejecuten Junos OS de 64 bits para admitir prefijos VPN de capa 3 con etiquetas VPN internas únicas a mayor escala.

Para configurar el enrutador para que acepte más de un millón de actualizaciones de rutas VPN de capa 3 con etiquetas VPN internas únicas:

Una vez completada la configuración, puede determinar si una ruta VPN de capa 3 forma parte de un CNH examinando la salida de visualización de los siguientes comandos:

show route route-value extensiveshow route forwarding-table destination destination-value extensive

Habilitación de próximos saltos compuestos encadenados para rutas de unidifusión etiquetadas con IPv6

Puede habilitar CNH encadenados para rutas de unidifusión etiquetadas con IPv6 configurando las instrucciones labeled-bgp e inet6 :

[edit routing-options forwarding-table chained-composite-next-hop ingress labeled-bgp] jerarquía. Esta instrucción está deshabilitada de forma predeterminada.

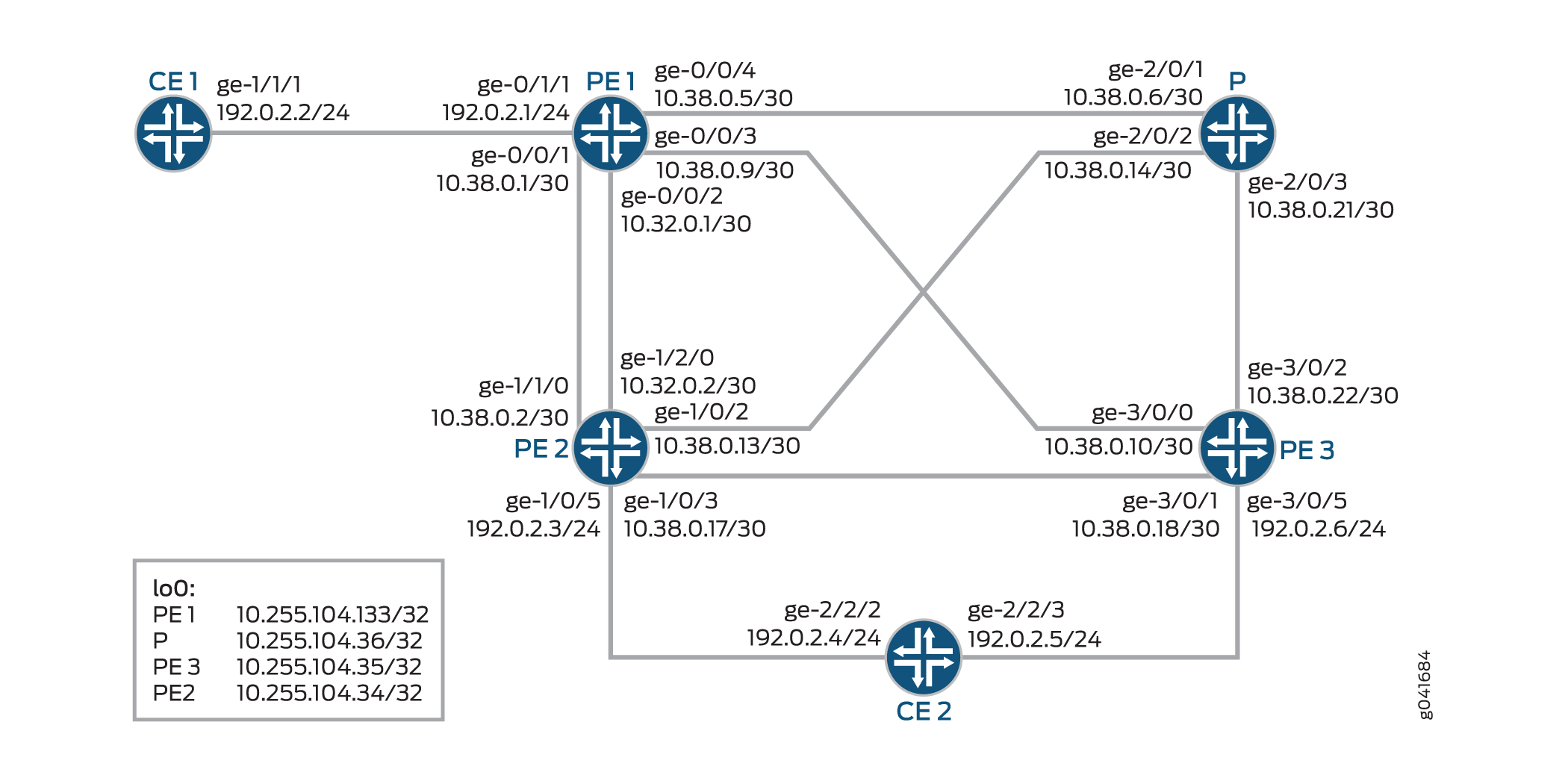

Ejemplo: configuración de próximos saltos compuestos encadenados para conexiones directas de PE-PE en VPN

En este ejemplo se muestra cómo habilitar conexiones de red privada virtual (VPN) de capa 3 del enrutador perimetral del proveedor (PE) consecutivas con CNH encadenados para interfaces MIC y MPC en enrutadores serie MX y T4000.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Seis enrutadores que pueden ser una combinación de enrutadores MX240, MX480, MX960 o T4000.

-

Junos OS versión 13.3 ejecutándose en todos los dispositivos.

Antes de empezar:

-

Configure las interfaces del dispositivo.

-

Configure los siguientes protocolos de enrutamiento en todos los enrutadores:

-

MPLS

-

BGP

-

LSP de LDP como túneles entre los dispositivos PE

-

OSPF o cualquier otro protocolo IGP

-

Visión general

Antes de Junos OS versión 13.3, en un caso de VPN de capa 3 degenerado sin la presencia de un enrutador de núcleo MPLS, se utilizaba el comportamiento anterior de siguiente salto indirecto aplanado y siguiente salto de unidifusión porque no había ninguna etiqueta externa disponible en la conexión PE-PE consecutiva y el dispositivo de PE de entrada solo enviaba etiquetas VPN únicas. En un escenario de múltiples rutas VPN de capa 3 con rutas mixtas PE-PE y PE-P-PE, tampoco se podían usar CNH encadenados.

En las plataformas que solo admiten interfaces MIC y MPC, los CNH encadenados están habilitados de forma predeterminada. En las plataformas que admiten interfaces DPC y MPC, la configuración de VPN de capa 3 requería que la pe-pe-connection instrucción admitiera CNH encadenados para conexiones PE-PE. Sin embargo, la pe-pe-connection instrucción no se admitía únicamente en plataformas con interfaces MIC y FPC.

Como solución a estas limitaciones, a partir de Junos OS versión 13.3, se ha mejorado la compatibilidad con CNH encadenados para identificar automáticamente la capacidad de la plataforma subyacente en CNH encadenados en el momento del inicio, sin depender de la configuración del usuario, y para decidir el tipo de salto siguiente (compuesto o indirecto) que se incrustará en la etiqueta VPN de capa 3. Esto mejora la compatibilidad con conexiones PE-PE consecutivas en VPN de capa 3 con CNH encadenados y elimina la necesidad de la pe-pe-connection instrucción.

Para habilitar CNH encadenados para dispositivos PE conectados directamente, además de incluir la l3vpn instrucción en el nivel de [edit routing-options forwarding-table chained-composite-next-hop ingress] jerarquía, realice los siguientes cambios:

-

En las plataformas de enrutamiento universal 5G de la serie MX que contienen FPC DPC y MPC, los CNH encadenados están deshabilitados de forma predeterminada. Para habilitar CNH encadenados en MX240, MX480 y MX960, el chasis debe estar configurado para usar la opción en el

enhanced-ipmodo de servicios de red. -

En los enrutadores T4000 Core que contienen MPC y FPC, los CNH encadenados están deshabilitados de forma predeterminada. Para habilitar CNH encadenados en un enrutador T4000, el chasis debe estar configurado para usar la opción en el modo de servicios de

enhanced-modered.

Topología

PE-PE

PE-PE

Configuración

- Configuración rápida de CLI

- Configuración de VPN de capa 3 de múltiples rutas con próximos saltos compuestos encadenados

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

CE1

set interfaces ge-1/1/1 unit 0 family inet address 192.0.2.2/24

set interfaces ge-1/1/1 unit 0 family iso

set interfaces ge-1/1/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 198.51.100.1/24

set protocols bgp group PE type external

set protocols bgp group PE peer-as 200

set protocols bgp group PE neighbor 192.0.2.1

set routing-options autonomous-system 100

PE1

set interfaces ge-0/0/1 unit 0 family inet address 10.38.0.1/30

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces ge-0/0/2 unit 0 family inet address 10.38.0.5/30

set interfaces ge-0/0/2 unit 0 family mpls

set interfaces ge-0/0/3 unit 0 family inet address 10.38.0.9/30

set interfaces ge-0/0/3 unit 0 family mpls

set interfaces ge-0/0/4 unit 0 family inet address 10.32.0.1/30

set interfaces ge-0/0/4 unit 0 family mpls

set interfaces ge-0/1/1 unit 0 family inet address 192.0.2.1/24

set interfaces ge-0/1/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.133/32

set chassis network-services enhanced-ip

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-options autonomous-system 200

set routing-options forwarding-table export lbpp

set protocols mpls interface 10.38.0.1/30

set protocols mpls interface 10.32.0.1/30

set protocols mpls interface 10.38.0.5/30

set protocols mpls interface 10.38.0.9/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.133

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.134 local-preference 200

set protocols bgp group PEs neighbor 10.255.104.135

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set policy-options policy-statement lbpp then load-balance per-packet

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-0/1/1.0

set routing-instances vpn-a route-distinguisher 200:1

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a vrf-table-label

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 100

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.2

PE2

set interfaces ge-1/0/2 unit 0 family inet address 10.38.0.13/30

set interfaces ge-1/0/2 unit 0 family mpls

set interfaces ge-1/0/3 unit 0 family inet address 10.32.0.17/30

set interfaces ge-1/0/3 unit 0 family mpls

set interfaces ge-1/0/5 unit 0 family inet address 192.0.2.3/24

set interfaces ge-1/0/5 unit 0 family mpls

set interfaces ge-1/1/0 unit 0 family inet address 10.38.0.2/30

set interfaces ge-1/1/0 unit 0 family mpls

set interfaces ge-1/2/0 unit 0 family inet address 10.32.0.2/30

set interfaces ge-1/2/0 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.134/32

set chassis network-services enhanced-ip

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-1/0/5.0

set routing-instances vpn-a route-distinguisher 200:2

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 300

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.3

set protocols mpls interface 10.38.0.2/30

set protocols mpls interface 10.32.0.2/30

set protocols mpls interface 10.38.0.13/30

set protocols mpls interface 10.38.0.17/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.134

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols bgp group PEs neighbor 10.255.104.135

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 200

P

set interfaces ge-2/0/1 unit 0 family inet address 10.38.0.6/30

set interfaces ge-2/0/1 unit 0 family mpls

set interfaces ge-2/0/2 unit 0 family inet address 10.38.0.14/30

set interfaces ge-2/0/2 unit 0 family mpls

set interfaces ge-2/0/3 unit 0 family inet address 10.38.0.21/30

set interfaces ge-2/0/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.136/32

set protocols mpls interface 10.38.0.6/30

set protocols mpls interface 10.38.0.14/30

set protocols mpls interface 10.38.0.21/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.136

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

set routing-options autonomous-system 200

PE3

set interfaces ge-3/0/0 unit 0 family inet address 10.38.0.10/30r0-r3

set interfaces ge-3/0/0 unit 0 family mpls

set interfaces ge-3/0/1 unit 0 family inet address 10.38.0.18/30r0-r1-2

set interfaces ge-3/0/1 unit 0 family mpls

set interfaces ge-3/0/2 unit 0 family inet address 10.38.0.22/30

set interfaces ge-3/0/2 unit 0 family mpls

set interfaces ge-3/0/5 unit 0 family inet address 192.0.2.6/24r0-r1-1

set interfaces ge-3/0/5 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.255.104.135/32

set chassis network-services enhanced-mode

set routing-options forwarding-table chained-composite-next-hop ingress l3vpn

set routing-options autonomous-system 200

set routing-instances vpn-a instance-type vrf

set routing-instances vpn-a interface ge-3/0/5.0

set routing-instances vpn-a route-distinguisher 200:3

set routing-instances vpn-a vrf-target target:200:1

set routing-instances vpn-a protocols bgp group CE type external

set routing-instances vpn-a protocols bgp group CE peer-as 300

set routing-instances vpn-a protocols bgp group CE neighbor 192.0.2.5

set protocols mpls interface 10.38.0.10/30

set protocols mpls interface 10.38.0.18/30

set protocols mpls interface 10.38.0.22/30

set protocols bgp group PEs type internal

set protocols bgp group PEs local-address 10.255.104.135

set protocols bgp group PEs family inet unicast

set protocols bgp group PEs family inet-vpn unicast

set protocols bgp group PEs neighbor 10.255.104.133

set protocols bgp group PEs neighbor 10.255.104.134

set protocols ospf area 0.0.0.0 interface all

set protocols ospf area 0.0.0.0 interface fxp0.0 disable

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set protocols ldp interface all

set protocols ldp interface fxp0.0 disable

CE2

set interfaces ge-2/2/2 unit 0 family inet address 192.0.2.4/24

set interfaces ge-2/2/2 unit 0 family mpls

set interfaces ge-2/2/3 unit 0 family inet address 192.0.2.5/24

set interfaces ge-2/2/3 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 198.51.100.2/24

set protocols bgp group PE type external

set protocols bgp group PE metric-out 50

set protocols bgp group PE peer-as 200

set protocols bgp group PE export s2b

set protocols bgp group PE neighbor 192.0.2.4

set protocols bgp group PE neighbor 192.0.2.5

set policy-options policy-statement s2b from protocol direct

set policy-options policy-statement s2b then accept

set routing-options autonomous-system 300

Configuración de VPN de capa 3 de múltiples rutas con próximos saltos compuestos encadenados

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar VPN básica de capa 3 con CNH encadenado en el enrutador PE1:

Repita este procedimiento para los enrutadores PE2 y PE3 en el dominio MPLS, después de modificar los nombres de interfaz, las direcciones y cualquier otro parámetro adecuados para cada enrutador.

-

Configure las interfaces en el enrutador PE1.

PE1 to CE1[edit interfaces]user@PE1 # set ge-0/1/1 unit 0 family inet address 192.0.2.1/24 user@PE1 # set ge-0/1/1 unit 0 family mplsPE1 to PE2[edit interfaces]user@PE1 # set ge-0/0/1 unit 0 family inet address 10.38.0.1/30 user@PE1 # set ge-0/0/1 unit 0 family mpls user@PE1 # set ge-0/0/2 unit 0 family inet address 10.38.0.5/30 user@PE1 # set ge-0/0/2 unit 0 family mplsPE1 to P[edit interfaces]user@PE1 # set ge-0/0/4 unit 0 family inet address 10.32.0.1/30 user@PE1 # set ge-0/0/4 unit 0 family mplsPE1 to PE3[edit interfaces]user@PE1 # set ge-0/0/3 unit 0 family inet address 10.38.0.9/30 user@PE1 # set ge-0/0/3 unit 0 family mplsLoopback interface[edit interfaces]user@PE1 # set lo0 unit 0 family inet address 10.255.104.133/32 -

Active el modo IP mejorado en el chasis PE1.

[edit chassis]use@PE1# set network-services enhanced-ip -

Habilite CNH encadenado en la VPN global de capa 3.

[edit routing-options]use@PE1# set forwarding-table chained-composite-next-hop ingress l3vpn -

Configurar el sistema autónomo para PE1.

[edit routing-options]user@PE1# set autonomous-system 200 -

Exporte la directiva configurada para el equilibrio de carga.

[edit routing-options]user@PE1# set forwarding-table export lbpp -

Configure MPLS en las interfaces PE1 que se conectan al enrutador P y otros enrutadores PE.

[edit protocols]user@PE1# set mpls interface 10.38.0.1/30 user@PE1# set mpls interface 10.32.0.1/30 user@PE1# set mpls interface 10.38.0.5/30 user@PE1# set mpls interface 10.38.0.9/30 -

Configure el grupo IBGP para que PE1 se empareje con los enrutadores PE2 y PE3.

[edit protocols]user@PE1# set bgp group PEs type internal user@PE1# set bgp group PEs local-address 10.255.104.133 user@PE1# set bgp group PEs family inet unicast user@PE1# set bgp group PEs family inet-vpn unicast user@PE1# set bgp group PEs neighbor 10.255.104.134 local-preference 200 user@PE1# set bgp group PEs neighbor 10.255.104.135 -

Configure OSPF con capacidad de ingeniería de tráfico en todas las interfaces de PE1, excluyendo la interfaz de administración.

[edit protocols]user@PE1# set ospf area 0.0.0.0 interface all user@PE1# set ospf area 0.0.0.0 interface fxp0.0 disable user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive -

Configure LDP en todas las interfaces de PE1, excluyendo la interfaz de administración.

[edit protocols]user@PE1# set ldp interface all user@PE1# set ldp interface fxp0.0 disable -

Configure una política para equilibrar la carga del tráfico por paquete.

[edit policy-options]user@PE1# set policy-statement lbpp then load-balance per-packet -

Configure una instancia de enrutamiento VRF en la interfaz CE1 de PE1.

[edit routing-instances]user@PE1# set vpn-a instance-type vrf user@PE1# set vpn-a interface ge-0/1/1.0 -

Configure los parámetros de la instancia de enrutamiento.

[edit routing-instances]user@PE1# set vpn-a route-distinguisher 200:1 user@PE1# set vpn-a vrf-target target:200:1 user@PE1# set vpn-a vrf-table-label -

Configure un grupo EBGP para la instancia de enrutamiento, de modo que PE1 pueda emparejarse con CE1.

[edit routing-instances]user@PE1# set vpn-a protocols bgp group CE type external user@PE1# set vpn-a protocols bgp group CE peer-as 100 user@PE1# set vpn-a protocols bgp group CE neighbor 192.0.2.2

Resultados

Desde el modo de configuración, escriba los comandos , show interfaces, show routing-instancesshow protocolsshow routing-options, , y show policy-options para confirmar la show chassisconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

PE1

user@PE1# show chassis

network-services enhanced-ip;

user@PE1# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.38.0.1/30;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 10.38.0.5/30;

}

family mpls;

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.38.0.9/30;

}

family mpls;

}

}

ge-0/0/4 {

unit 0 {

family inet {

address 10.32.0.1/30;

}

family mpls;

}

}

ge-0/1/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.104.133/32;

}

}

}

user@PE1# show protocols

mpls {

interface 10.38.0.1/30;

interface 10.32.0.1/30;

interface 10.38.0.5/30;

interface 10.38.0.9/30;

}

bgp {

group PEs {

type internal;

local-address 10.255.104.133;

family inet {

unicast;

}

family inet-vpn {

unicast;

}

neighbor 10.255.104.134 {

local-preference 200;

}

neighbor 10.255.104.135;

}

}

ospf {

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

interface lo0.0 {

passive;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

user@PE1# show routing-options

autonomous-system 200;

forwarding-table {

export lbpp;

chained-composite-next-hop {

ingress {

l3vpn;

}

}

}

user@PE1# show routing-instances

vpn-a {

instance-type vrf;

interface ge-0/1/1.0;

route-distinguisher 200:1;

vrf-target target:200:1;

vrf-table-label;

protocols {

bgp {

group CE {

type external;

peer-as 100;

neighbor 192.0.2.2;

}

}

}

}

user@PE1# show policy-options

policy-statement lbpp {

then {

load-balance per-packet;

}

}

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de las rutas

- Verificación de los próximos saltos encadenados en la conexión directa de PE-PE

Verificación de las rutas

Propósito

Verifique que los prefijos VPN de capa 3 hacia PE1-PE2 apunten a CNH encadenados.

Acción

Desde el modo operativo, ejecute el show route 198.51.100.2 table vpn-a extensive comando.

user@PE1> show route 198.51.100.2 table vpn-a extensive

vpn-a.inet.0: 7 destinations, 10 routes (7 active, 0 holddown, 0 hidden)

198.51.100.2/24 (2 entries, 1 announced)

TSI:

KRT in-kernel 198.51.100.2/3 -> {composite(720)}

Page 0 idx 0, (group CE type External) Type 1 val 938eaa8 (adv_entry)

Advertised metrics:

Nexthop: Self

AS path: [200] 300 I

Communities: target:200:1

Path 198.51.100.2 from 10.255.104.133 Vector len 4. Val: 0

*BGP Preference: 170/-101

Route Distinguisher: 200:2

Next hop type: Indirect

Address: 0x9391654

Next-hop reference count: 12

Source: 10.255.104.133

Next hop type: Router, Next hop index: 1048580

Next hop: 10.32.0.2 via ge-0/0/2.0

Session Id: 0x1

Next hop: 10.38.0.2 via ge-0/0/1.0, selected

Session Id: 0x3

Protocol next hop: 10.255.104.133

Push 300192

Composite next hop: 0x93918a4 718 INH Session ID: 0x9

Indirect next hop: 0x941c000 1048581 INH Session ID: 0x9

State: <Secondary Active Int Ext ProtectionCand>

Local AS: 200 Peer AS: 200

Age: 28 Metric: 50 Metric2: 1

Validation State: unverified

Task: BGP_203.0.113.1.133+57173

Announcement bits (2): 0-KRT 1-BGP_RT_Background

AS path: 300 I

Communities: target:200:1

Import Accepted

VPN Label: 300192

Localpref: 100

Router ID: 10.255.104.133

Primary Routing Table bgp.l3vpn.0

Composite next hops: 1

Protocol next hop: 10.255.104.133 Metric: 1

Push 300192

Composite next hop: 0x93918a4 718 INH Session ID: 0x9

Indirect next hop: 0x941c000 1048581 INH Session ID: 0x9

Indirect path forwarding next hops: 2

Next hop type: Router

Next hop: 10.32.0.2 via ge-1/0/0.0

Session Id: 0x1

Next hop: 10.38.0.2 via ge-1/1/2.0

Session Id: 0x3

10.255.104.133/32 Originating RIB: inet.3

Metric: 1 Node path count: 1

Forwarding nexthops: 2

Nexthop: 10.32.0.2 via ge-0/0/2.0

BGP Preference: 170/-101

Route Distinguisher: 200:3

Next hop type: Indirect

Address: 0x9391608

Next-hop reference count: 9

Source: 10.255.104.131

Next hop type: Router, Next hop index: 722

Next hop: 10.38.0.10 via ge-0/0/1.0, selected

Session Id: 0x4

Protocol next hop: 10.255.104.131

Push 299936

Composite next hop: 0x9391690 723 INH Session ID: 0xb

Indirect next hop: 0x941c0fc 1048583 INH Session ID: 0xb

State: <Secondary NotBest Int Ext ProtectionCand>

Inactive reason: Not Best in its group - Router ID

Local AS: 200 Peer AS: 200

Age: 28 Metric: 50 Metric2: 1

Validation State: unverified

Task: BGP_203.0.113.1.131+63797

AS path: 300 I

Communities: target:200:1

Import Accepted

VPN Label: 299936

Localpref: 100

Router ID: 10.255.104.131

Primary Routing Table bgp.l3vpn.0

Composite next hops: 1

Protocol next hop: 10.255.104.131 Metric: 1

Push 299936

Composite next hop: 0x9391690 723 INH Session ID: 0xb

Indirect next hop: 0x941c0fc 1048583 INH Session ID: 0xb

Indirect path forwarding next hops: 1

Next hop type: Router

Next hop: 10.38.0.10 via ge-1/0/2.0

Session Id: 0x4

10.255.104.131/32 Originating RIB: inet.3

Metric: 1 Node path count: 1

Forwarding nexthops: 1

Nexthop: 10.38.0.10 via ge-1/0/2.0

Significado

El enrutador PE2 es el CNH para que PE1 alcance CE2.

Verificación de los próximos saltos encadenados en la conexión directa de PE-PE

Propósito

Verifique que se genere el próximo salto encadenado para la conexión directa de PE-PE en CE1.

Acción

Desde el modo operativo, ejecute el ping comando.

user@CE1> ping 192.0.2.4 !!!!! --- lsping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss

Significado

CNH encadenado está habilitado para la conexión PE1 a PE2.