EN ESTA PÁGINA

Visión general

Tipos de VPN

Una red privada virtual (VPN) consta de dos áreas topológicas: la red del proveedor y la red del cliente. La red del cliente se encuentra comúnmente en múltiples sitios físicos y también es privada (no Internet). El sitio de un cliente normalmente constaría de un grupo de enrutadores u otros equipos de red ubicados en una única ubicación física. La red del proveedor, que se ejecuta en toda la infraestructura pública de Internet, consiste en enrutadores que proporcionan servicios VPN a la red de un cliente, así como enrutadores que brindan otros servicios. La red del proveedor conecta los diversos sitios del cliente en lo que el cliente y el proveedor parecen ser una red privada.

Para garantizar que las VPN permanezcan privadas y aisladas de otras VPN y de la Internet pública, la red del proveedor mantiene políticas que mantienen separada la información de enrutamiento de diferentes VPN. Un proveedor puede dar servicio a varias VPN siempre y cuando sus políticas mantengan separadas las rutas de diferentes VPN. Del mismo modo, el sitio de un cliente puede pertenecer a varias VPN siempre que mantenga separadas las rutas de las diferentes VPN.

El sistema operativo Junos® (Junos OS) proporciona varios tipos de VPN; Puede elegir la mejor solución para su entorno de red. Cada una de las siguientes VPN tiene diferentes capacidades y requiere diferentes tipos de configuración:

VPN de capa 2

La implementación de una VPN de capa 2 en un enrutador es similar a la implementación de una VPN con una tecnología de capa 2, como ATM o Frame Relay. Sin embargo, para una VPN de capa 2 en un enrutador, el tráfico se reenvía al enrutador en formato de capa 2. MPLS lo transporta a través de la red del proveedor de servicios y luego lo convierte de nuevo al formato de capa 2 en el sitio receptor. Puede configurar diferentes formatos de capa 2 en los sitios de envío y recepción. La seguridad y privacidad de una VPN MPLS de capa 2 son iguales a las de una VPN ATM o Frame Relay.

En una VPN de capa 2, el enrutamiento se produce en los enrutadores del cliente, normalmente en el enrutador CE. El enrutador CE conectado a un proveedor de servicios en una VPN de capa 2 debe seleccionar el circuito adecuado para enviar el tráfico. El enrutador de PE que recibe el tráfico lo envía a través de la red del proveedor de servicios al enrutador de PE conectado al sitio receptor. Los enrutadores de PE no necesitan almacenar ni procesar las rutas del cliente; solo necesitan configurarse para enviar datos al túnel apropiado.

Para una VPN de capa 2, los clientes deben configurar sus propios enrutadores para transportar todo el tráfico de capa 3. El proveedor de servicios solo necesita saber cuánto tráfico debe transportar la VPN de capa 2. Los enrutadores del proveedor de servicios transportan tráfico entre los sitios del cliente mediante interfaces VPN de capa 2. La topología VPN viene determinada por las políticas configuradas en los enrutadores PE.

VPN de capa 3

En una VPN de capa 3, el enrutamiento se produce en los enrutadores del proveedor de servicios. Por lo tanto, las VPN de capa 3 requieren más configuración por parte del proveedor de servicios, ya que los enrutadores de PE del proveedor de servicios deben almacenar y procesar las rutas del cliente.

En Junos OS, las VPN de capa 3 se basan en RFC 4364, Redes privadas virtuales (VPN) BGP/MPLS IP. Esta RFC define un mecanismo mediante el cual los proveedores de servicios pueden usar sus redes troncales de IP para proporcionar servicios VPN de capa 3 a sus clientes. Los sitios que componen una VPN de capa 3 están conectados a través de la red troncal de Internet pública existente de un proveedor.

Las VPN basadas en RFC 4364 también se conocen como VPN BGP/MPLS porque BGP se usa para distribuir información de enrutamiento VPN a través de la red troncal del proveedor y MPLS se usa para reenviar tráfico VPN a través de la red troncal a sitios VPN remotos.

Las redes de clientes, debido a que son privadas, pueden usar direcciones públicas o privadas, tal como se define en RFC 1918, Asignación de direcciones para Internets privadas. Cuando las redes de clientes que usan direcciones privadas se conectan a la infraestructura pública de Internet, las direcciones privadas pueden superponerse con las direcciones privadas utilizadas por otros usuarios de la red. Las VPN BGP/MPLS resuelven este problema prefijando un identificador VPN a cada dirección de un sitio VPN en particular, creando así una dirección que es única tanto dentro de la VPN como dentro de la Internet pública. Además, cada VPN tiene su propia tabla de enrutamiento específica de VPN que contiene la información de enrutamiento solo para esa VPN.

VPLS

El servicio de LAN privada virtual (VPLS) le permite conectar sitios de clientes dispersos geográficamente como si estuvieran conectados a la misma LAN. En muchos sentidos, funciona como una VPN de capa 2. Las VPN VPLS y de capa 2 utilizan la misma topología de red y funcionan de manera similar. Un paquete que se origina dentro de la red de un cliente se envía primero a un dispositivo CE. Luego se envía a un enrutador PE dentro de la red del proveedor de servicios. El paquete atraviesa la red del proveedor de servicios a través de un LSP MPLS. Llega al enrutador de PE de salida, que luego reenvía el tráfico al dispositivo CE en el sitio del cliente de destino.

La diferencia clave en VPLS es que los paquetes pueden atravesar la red del proveedor de servicios de manera punto a multipunto, lo que significa que un paquete que se origina en un dispositivo CE puede difundirse a enrutadores PE en VPLS. Por el contrario, una VPN de capa 2 reenvía paquetes solo de manera punto a punto. El destino de un paquete recibido de un dispositivo CE por un enrutador PE debe conocerse para que la VPN de capa 2 funcione correctamente.

Solo en una red de capa 3, puede configurar el servicio de LAN privada virtual (VPLS) para conectar sitios de redes de área local (LAN) Ethernet dispersos geográficamente entre sí a través de una red troncal MPLS. Para los clientes de ISP que implementan VPLS, todos los sitios parecen estar en la misma LAN Ethernet aunque el tráfico viaje a través de la red del proveedor de servicios. VPLS está diseñado para transportar tráfico Ethernet a través de una red de proveedores de servicios habilitada para MPLS. En cierto modo, VPLS imita el comportamiento de una red Ethernet. Cuando un enrutador PE configurado con una instancia de enrutamiento VPLS recibe un paquete de un dispositivo CE, primero comprueba la tabla de enrutamiento adecuada para el destino del paquete VPLS. Si el enrutador tiene el destino, lo reenvía al enrutador PE apropiado. Si no tiene el destino, difunde el paquete a todos los demás enrutadores PE que son miembros de la misma instancia de enrutamiento VPLS. Los enrutadores PE reenvían el paquete a sus dispositivos CE. El dispositivo CE que es el destinatario previsto del paquete lo reenvía a su destino final. Los otros dispositivos CE lo descartan.

Instancias de enrutamiento de enrutador virtual

Una instancia de enrutamiento de enrutador virtual, como una instancia de enrutamiento y reenvío VPN (VRF), mantiene tablas de enrutamiento y reenvío independientes para cada instancia. Sin embargo, muchos pasos de configuración necesarios para las instancias de enrutamiento VRF no son necesarios para las instancias de enrutamiento de enrutador virtual. En concreto, no es necesario configurar un diferenciador de ruta, una directiva de tabla de enrutamiento (las vrf-exportinstrucciones, y route-distinguisher y) vrf-importo MPLS entre los enrutadores P.

Sin embargo, debe configurar interfaces lógicas independientes entre cada uno de los enrutadores del proveedor de servicios que participan en una instancia de enrutamiento de enrutador virtual. También debe configurar interfaces lógicas independientes entre los enrutadores del proveedor de servicios y los enrutadores del cliente que participan en cada instancia de enrutamiento. Cada instancia de enrutador virtual requiere su propio conjunto único de interfaces lógicas para todos los enrutadores participantes.

La figura 1 muestra cómo funciona esto. Los enrutadores G y H del proveedor de servicios están configurados para las instancias de enrutamiento de enrutadores virtuales rojo y verde. Cada enrutador de proveedor de servicios está conectado directamente a dos enrutadores de cliente local, uno en cada instancia de enrutamiento. Los enrutadores del proveedor de servicios también están conectados entre sí a través de la red del proveedor de servicios. Estos enrutadores necesitan cuatro interfaces lógicas: una interfaz lógica para cada uno de los enrutadores del cliente conectados localmente y una interfaz lógica para transportar el tráfico entre los dos enrutadores del proveedor de servicios para cada instancia de enrutador virtual.

de enrutamiento de enrutador virtual

de enrutamiento de enrutador virtual

Las VPN de capa 3 no tienen este requisito de configuración. Si configura varias instancias de enrutamiento VPN de capa 3 en un enrutador PE, todas las instancias pueden usar la misma interfaz lógica para comunicarse con otro enrutador PE. Esto es posible porque las VPN de capa 3 utilizan etiquetas MPLS (VPN) que diferencian el tráfico que entra y sale de varias instancias de enrutamiento. Sin etiquetas MPLS y VPN, como en una instancia de enrutamiento de enrutador virtual, necesita interfaces lógicas independientes para separar el tráfico de diferentes instancias.

Un método para proporcionar esta interfaz lógica entre los enrutadores del proveedor de servicios es mediante la configuración de túneles entre ellos. Puede configurar la seguridad IP (IPsec), la encapsulación de enrutamiento genérico (GRE) o los túneles IP-IP entre los enrutadores del proveedor de servicios, terminando los túneles en la instancia del enrutador virtual.

VPN y sistemas lógicos

Puede particionar un único enrutador físico en varios sistemas lógicos que realicen tareas de enrutamiento independientes. Debido a que los sistemas lógicos realizan un subconjunto de las tareas que antes manejaba el enrutador físico, los sistemas lógicos ofrecen una manera eficaz de maximizar el uso de una única plataforma de enrutamiento.

Los sistemas lógicos realizan un subconjunto de las acciones de un enrutador físico y tienen sus propias tablas de enrutamiento, interfaces, políticas e instancias de enrutamiento. Un conjunto de sistemas lógicos dentro de un solo enrutador puede manejar las funciones que anteriormente realizaban varios enrutadores pequeños.

Los sistemas lógicos admiten VPN de capa 2, VPN de capa 3, VPLS y circuitos de capa 2. Para obtener más información acerca de los sistemas lógicos, consulte la Guía del usuario de sistemas lógicos para enrutadores y conmutadores.

A partir de la versión 17.4R1 de Junos OS, la compatibilidad con VPN Ethernet (EVPN) también se ha extendido a los sistemas lógicos que se ejecutan en dispositivos MX. Las mismas opciones y rendimiento de EVPN están disponibles, y se pueden configurar bajo la [edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] jerarquía.

Descripción de las VPN de capa 3

Las redes privadas virtuales (VPN) son redes privadas que utilizan una red pública para conectar dos o más sitios remotos. En lugar de conexiones dedicadas entre redes, las VPN utilizan conexiones virtuales enrutadas (tunelizadas) a través de redes públicas que suelen ser redes de proveedores de servicios.

La VPN de capa 3 opera en el nivel de capa 3 del modelo OSI, la capa de red. Una VPN de capa 3 se compone de un conjunto de sitios de clientes que están conectados a través de la red troncal de Internet pública existente de un proveedor de servicios. Se utiliza un modelo peer-to-peer para conectarse a los sitios del cliente, donde los proveedores de servicios aprenden las rutas del cliente en el emparejamiento con los clientes. La información de enrutamiento común se comparte en la red troncal del proveedor mediante BGP multiprotocolo, y el tráfico VPN se reenvía a los sitios del cliente mediante MPLS.

Junos OS admite VPN de capa 3 basadas en RFC 4364. La RFC describe las VPN que utilizan túneles MPLS para la conectividad, BGP para distribuir información de accesibilidad y una red troncal IP para el transporte. Los proveedores de servicios utilizan sus redes troncales de IP para vincular un conjunto de sitios de clientes que pertenecen a la misma VPN.

Componentes de una VPN de capa 3

Hay tres tipos principales de VPN MPLS: VPN de capa 2, circuitos de capa 2 y VPN de capa 3. Todos los tipos de VPN MPLS comparten ciertos componentes:

-

Dispositivos CE: dispositivos perimetrales del cliente (CE) en las instalaciones del cliente que se conectan a la red del proveedor. Algunos modelos llaman a estos dispositivos de equipo en las instalaciones del cliente (CPE).

-

Red de clientes: sitios de clientes con dispositivos CE que pertenecen a la VPN.

-

Red de proveedores: la red troncal del proveedor de servicios que ejecuta la red troncal de MPLS.

-

Dispositivos P: dispositivos del proveedor (P) dentro del núcleo de la red del proveedor. Los dispositivos del proveedor no están conectados a ningún dispositivo en el sitio de un cliente y forman parte del túnel entre pares de dispositivos PE. Los dispositivos del proveedor admiten la funcionalidad de ruta de conmutación de etiquetas (LSP) como parte de la compatibilidad del túnel, pero no admiten la funcionalidad VPN.

-

Dispositivos PE: dispositivos perimetrales de proveedor (PE) dentro de una red central de proveedor de servicios que se conectan directamente a un dispositivo CE en las instalaciones del cliente.

-

MP-BGP: los dispositivos de PE utilizan MP-BGP para distribuir las rutas del cliente a los dispositivos de PE adecuados a través de la red troncal de MPLS.

Terminología de VPN de capa 3

Las VPN utilizan una terminología distinta para identificar los componentes de la red:

-

Tabla de enrutamiento IP (también denominada tabla de enrutamiento global): esta tabla contiene rutas de proveedores de servicios no incluidas en un VRF. Los dispositivos del proveedor necesitan esta tabla para poder comunicarse entre sí, mientras que la tabla VRF es necesaria para llegar a todos los dispositivos del cliente en una VPN en particular. Por ejemplo, un enrutador PE con la interfaz A a un enrutador CE y la interfaz B a un enrutador P de red troncal coloca las direcciones de interfaz A en el VRF y las direcciones de interfaz B en la tabla de enrutamiento IP global.

-

Diferenciador de ruta: valor de 64 bits antepuesto a una dirección IP. Esta etiqueta única ayuda a identificar las rutas de los diferentes clientes a medida que los paquetes fluyen a través del mismo túnel del proveedor de servicios.

Debido a que una red de tránsito típica está configurada para manejar más de una VPN, es probable que los enrutadores del proveedor tengan configuradas varias instancias de VRF. Como resultado, dependiendo del origen del tráfico y de las reglas de filtrado aplicadas al tráfico, las tablas de enrutamiento BGP pueden contener varias rutas para una dirección de destino determinada. Dado que BGP requiere que se importe exactamente una ruta BGP por destino a la tabla de reenvío, BGP debe tener una forma de distinguir entre los mensajes de información de accesibilidad de capa de red (NLRI) potencialmente idénticos recibidos de diferentes VPN.

Un diferenciador de ruta es un número único localmente que identifica toda la información de ruta para una VPN en particular. Los identificadores numéricos únicos permiten a BGP distinguir entre rutas que de otro modo serían idénticas.

Cada instancia de enrutamiento que configure en un enrutador PE debe tener un distintivo de ruta único. Hay dos formatos posibles:

-

as-number:number—Donde, as-number es un número de sistema autónomo (AS) (un valor de 2 bytes) en el intervalo de 1 a 65.535 y number es cualquier valor de 4 bytes. Le recomendamos que use un número de AS no privado asignado por la Autoridad de asignación de números de Internet (IANA), preferiblemente el número de AS del ISP o del cliente.

-

ip-address:number—Donde, ip-address es una dirección IP (un valor de 4 bytes) y number es cualquier valor de 2 bytes. La dirección IP puede ser cualquier dirección de unidifusión única globalmente. Se recomienda utilizar la dirección que configure en la instrucción router-id, que es una dirección IP pública en el intervalo de prefijos asignado.

-

-

Destino de ruta (RT): un valor de 64 bits que se utiliza para identificar el dispositivo de PE de salida final para las rutas del cliente en un VRF determinado para permitir el uso compartido complejo de rutas. El destino de ruta define qué ruta forma parte de una VPN. Un destino de ruta único ayuda a distinguir entre diferentes servicios VPN en el mismo enrutador. Cada VPN también tiene una política que define cómo se importan las rutas a la tabla VRF del enrutador. Una VPN de capa 2 se configura con políticas de importación y exportación. Una VPN de capa 3 utiliza un destino de ruta único para distinguir entre rutas VPN. Por ejemplo, el RT permite compartir rutas en una red de servicio compartido con varios clientes. Cada ruta VPN puede tener uno o más RT. Un dispositivo PE maneja los RT como valores de comunidad de BGP extendidos y utiliza los RT para instalar rutas del cliente.

-

Rutas VPN-IPv4: ruta que consta de una secuencia de 96 bits compuesta por una etiqueta RD de 64 bits antepuesta a una dirección IPv4 de 32 bits. Los dispositivos PE exportan las rutas VPN-IPv4 en las sesiones de IBGP a los otros dispositivos del proveedor. Estas rutas se intercambian a través de la red troncal MPLS mediante iBGP. Cuando el dispositivo de PE saliente recibe la ruta, elimina el distintivo de ruta y anuncia la ruta a los dispositivos CE conectados, normalmente a través de anuncios de ruta BGP IPv4 estándar.

-

VRF: la tabla de enrutamiento y reenvío virtual (VRF) distingue las rutas para diferentes clientes, así como las rutas de clientes de las rutas del proveedor en el dispositivo PE. Estas rutas pueden incluir espacios de direcciones de red privadas superpuestos, rutas públicas específicas del cliente y rutas de proveedores en un dispositivo PE útil para el cliente.

Una instancia de VRF consta de una o varias tablas de enrutamiento, una tabla de reenvío derivada, las interfaces que utilizan la tabla de reenvío y las directivas y protocolos de enrutamiento que determinan qué se incluye en la tabla de reenvío. Dado que cada instancia está configurada para una VPN determinada, cada VPN tiene tablas, reglas y políticas independientes que controlan su funcionamiento.

Se crea una tabla VRF independiente para cada VPN que tiene una conexión a un enrutador CE. La tabla VRF se rellena con rutas recibidas de sitios CE conectados directamente asociados con la instancia VRF y con rutas recibidas de otros enrutadores PE en la misma VPN.

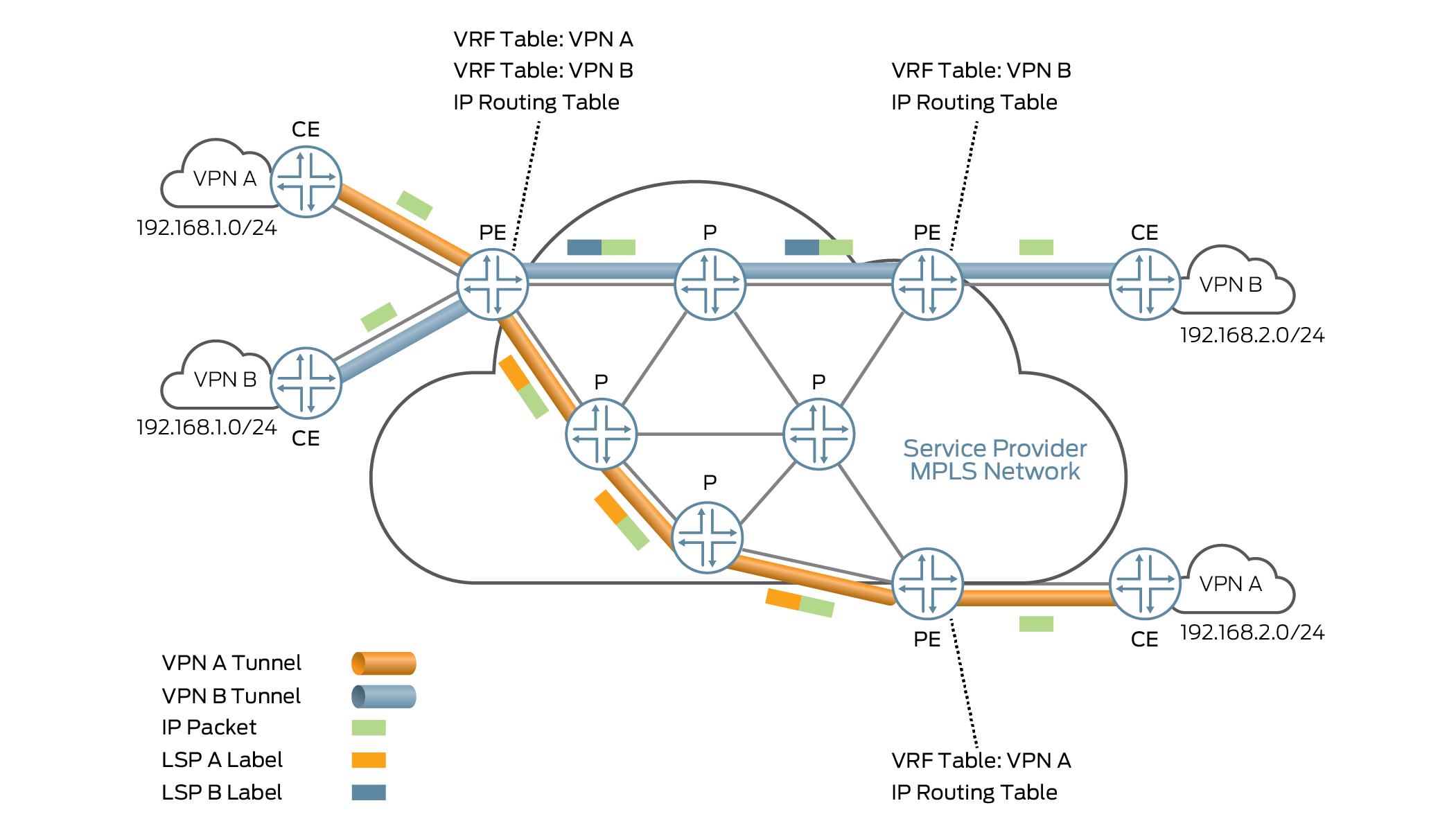

Arquitectura VPN de capa 3

Una VPN de capa 3 vincula los enrutadores perimetrales del cliente (enrutadores CE) con enrutadores en el borde de la red del proveedor de servicios (enrutadores PE). Una VPN de capa 3 utiliza un modelo de enrutamiento par entre enrutadores PE y CE locales que se conectan directamente. Es decir, sin necesidad de varios saltos en la red troncal del proveedor para conectar pares de enrutadores PE y CE. Los enrutadores PE distribuyen información de enrutamiento a todos los enrutadores CE que pertenecen a la misma VPN, según el distintivo de ruta BGP, localmente y a través de la red del proveedor. Cada VPN tiene su propia tabla de enrutamiento para esa VPN, coordinada con las tablas de enrutamiento de los enrutadores pares CE y PE. Los enrutadores CE y PE tienen tablas VRF diferentes. Cada enrutador CE tiene una sola tabla VRF porque las otras VPN son invisibles para el CE. Un enrutador PE puede conectarse a más de un enrutador CE, por lo que el enrutador PE tiene una tabla de enrutamiento IP general y una tabla VRF para cada CE conectado con una VPN.

La figura 2 muestra la arquitectura general de una VPN de capa 3.

El enrutador PE sabe qué tabla VRF usar para los paquetes que llegan de sitios VPN remotos porque cada tabla VRF tiene uno o más atributos de comunidad extendidos asociados con hit. Los atributos de comunidad identifican la ruta como perteneciente a una colección específica de enrutadores. El atributo de comunidad de destino de ruta identifica una colección de sitios (más exactamente, la colección de sus tablas VRF) a los que un enrutador PE distribuye rutas. El enrutador PE utiliza el destino de ruta para importar las rutas VPN remotas correctas en sus tablas VRF.

La importación y exportación de rutas VPN entre sitios VPN no es automática. Este proceso está controlado por las políticas de enrutamiento de BPG. Las políticas de enrutamiento establecen las reglas para intercambiar información de enrutamiento a través de la red MPLS del proveedor de servicios y deben configurarse correctamente y mantenerse cuando cambie la topología de red.

El enrutador PE clasifica las rutas IPv4 anunciadas por un enrutador CE par y recibidas por el enrutador PE como rutas VPN-IPv4. Cuando un enrutador de PE de entrada recibe rutas anunciadas de un enrutador CE par conectado directamente, el enrutador de PE de entrada comprueba la ruta recibida con la política de exportación de VRF para esa VPN. Es decir, el enrutador de PE de entrada decide qué enrutadores de PE remotos necesitan saber acerca de las rutas anunciadas. Este es un proceso de dos pasos:

-

Si la política de exportación establecida acepta la ruta, el enrutador PE convierte la información al formato VPN-IPv4 agregando el diferenciador de ruta a la dirección IPv4. A continuación, el enrutador PE anuncia la ruta VPN-IPv4 a los enrutadores PE remotos. La directiva de destino de exportación configurada de la tabla VRF determina el valor del destino de ruta adjunto. Las sesiones de IBGP distribuyen las rutas VNP-IPv4 a través de la red central del proveedor de servicios.

-

Si la política de exportación establecida no acepta la ruta, el enrutador de PE no exporta la ruta a otros enrutadores de PE, pero el enrutador de PE utiliza la ruta localmente. Esto sucede, por ejemplo, cuando dos enrutadores CE en la misma VPN se conectan directamente al mismo enrutador PE para que el tráfico general pueda fluir de un sitio CE a otro.

Cuando un enrutador de PE de salida al otro lado de la red del proveedor de servicios recibe una ruta, el enrutador de PE de salida comprueba la ruta con la política de importación de IBGP vigente entre los enrutadores de PE. Si el enrutador de PE de salida acepta la ruta, el enrutador de PE de salida agrega la ruta a la tabla de enrutamiento bgp.l3vpn.0. El enrutador también comprueba la ruta con la política de importación de VRF para la VPN. Si se acepta la ruta, el enrutador PE de salida elimina el diferenciador de ruta y coloca la ruta en la tabla VRF correcta. Las tablas VRF utilizan la convención de nomenclatura routing-instance-name.inet.0, por lo que "VPN A" suele configurar la tabla como vpna.inet.0).

Estándares de VPN de capa 3 compatibles

Junos OS admite sustancialmente las siguientes RFC, que definen estándares para redes privadas virtuales (VPN) de capa 3.

RFC 2283, Extensiones multiprotocolo para BGP-4

RFC 2685, Identificador de redes privadas virtuales

RFC 2858, Extensiones multiprotocolo para BGP-4

RFC 4364, Redes privadas virtuales (VPN) BGP/MPLS IP

RFC 4379, Detección de errores en el plano de datos de conmutación de etiquetas multiprotocolo (MPLS)

La funcionalidad traceroute solo se admite en enrutadores de tránsito.

RFC 4576, Uso de un bit de opciones de anuncio de estado de vínculo (LSA) para evitar bucles en redes privadas virtuales (VPN) BGP/MPLS IP

RFC 4577, OSPF como protocolo perimetral proveedor/cliente para redes privadas virtuales (VPN) BGP/MPLS IP

RFC 4659, Extensión de red privada virtual (VPN) BGP-MPLS IP para VPN IPv6

RFC 4684, Distribución de rutas restringidas para conmutación de etiquetas multiprotocolo (BGP/MPLS) Protocolo de Internet (IP) Redes privadas virtuales (VPN)

Las siguientes RFC no definen un estándar, pero proporcionan información sobre la tecnología relacionada con las VPN de capa 3. El IETF los clasifica como una "Mejor práctica actual" o "informativa".

RFC 1918, Asignación de direcciones para Internets privadas

RFC 2917, UNA ARQUITECTURA VPN IP MPLS CENTRAL

Ver también

Descripción del reenvío de VPN de capa 3 a través del núcleo

Los enrutadores PE de la red principal del proveedor son los únicos enrutadores configurados para admitir VPN y, por lo tanto, son los únicos enrutadores que tienen información sobre las VPN. Desde el punto de vista de la funcionalidad VPN, los enrutadores del proveedor (P) en el núcleo (aquellos enrutadores P que no están conectados directamente a los enrutadores CE) son simplemente enrutadores a lo largo del túnel entre los enrutadores PE de entrada y salida.

Los túneles pueden ser LDP o MPLS. Cualquier enrutador P a lo largo del túnel debe admitir el protocolo utilizado para el túnel, ya sea LDP o MPLS.

Cuando el reenvío de enrutador PE a enrutador PE se tuneliza a través de rutas de conmutación de etiquetas (LSP) MPLS, los paquetes MPLS tienen una pila de etiquetas de dos niveles (consulte la figura 3):

-

Etiqueta externa: etiqueta asignada a la dirección del próximo salto del BGP por el siguiente salto IGP

-

Etiqueta interna: etiqueta que el próximo salto del BGP asignó para la dirección de destino del paquete

La figura 4 ilustra cómo se asignan y quitan las etiquetas:

-

Cuando el enrutador X de CE reenvía un paquete al enrutador PE1 con un destino de enrutador Y de CE, la ruta PE identifica el próximo salto del BGP al enrutador Y y asigna una etiqueta que corresponde al siguiente salto del BGP e identifica el enrutador CE de destino. Esta etiqueta es la etiqueta interior.

-

Luego, el enrutador PE1 identifica la ruta del IGP al siguiente salto del BGP y asigna una segunda etiqueta que corresponde al LSP del siguiente salto del BGP. Esta etiqueta es la etiqueta exterior.

-

La etiqueta interna sigue siendo la misma mientras el paquete atraviesa el túnel LSP. La etiqueta exterior se intercambia en cada salto a lo largo del LSP y luego es desplegada por el enrutador del penúltimo salto (el tercer enrutador P).

-

El enrutador PE2 extrae la etiqueta interna de la ruta y reenvía el paquete al enrutador Y.

etiquetas

etiquetas

Descripción de los atributos de VPN de capa 3

La distribución de rutas dentro de una VPN se controla a través de atributos de comunidad extendidos BGP. RFC 4364 define los siguientes tres atributos utilizados por las VPN:

-

VPN de destino: identifica un conjunto de sitios dentro de una VPN a los que un enrutador perimetral de proveedor (PE) distribuye rutas. Este atributo también se denomina destino de ruta. El enrutador de PE de salida utiliza el destino de ruta para determinar si una ruta recibida está destinada a una VPN a la que presta servicio el enrutador.

La figura 5 ilustra la función del destino de ruta. El enrutador PE PE1 agrega el destino de ruta "VPN B" a las rutas recibidas del enrutador perimetral del cliente (CE) en el sitio 1 en VPN B. Cuando recibe la ruta, el enrutador de salida PE2 examina el destino de la ruta, determina que la ruta es para una VPN a la que presta servicio y acepta la ruta. Cuando el enrutador de salida PE3 recibe la misma ruta, no acepta la ruta porque no da servicio a ningún enrutador CE en VPN B.

-

VPN de origen: identifica un conjunto de sitios y la ruta correspondiente como procedentes de uno de los sitios de ese conjunto.

-

Sitio de origen: identifica de forma exclusiva el conjunto de rutas que un enrutador de PE aprendió de un sitio en particular. Este atributo garantiza que una ruta aprendida de un sitio determinado a través de una conexión PE-CE determinada no se distribuya de nuevo al sitio a través de una conexión PE-CE diferente. Es particularmente útil si está utilizando BGP como protocolo de enrutamiento entre los enrutadores PE y CE y si a diferentes sitios de la VPN se les han asignado los mismos números de sistema autónomo (AS).

rutas

rutas

Enrutadores en una VPN

La figura 6 ilustra cómo proporcionan los enrutadores perimetrales del proveedor (PE) la funcionalidad VPN; el proveedor y los enrutadores perimetrales del cliente (CE) no tienen requisitos de configuración especiales para las VPN.

Introducción a la configuración de VPN de capa 3

Para configurar la funcionalidad de red privada virtual (VPN) de capa 3, debe habilitar la compatibilidad con VPN en el enrutador perimetral del proveedor (PE). También debe configurar los enrutadores de proveedor (P) que den servicio a la VPN y debe configurar los enrutadores perimetrales del cliente (CE) para que sus rutas se distribuyan en la VPN.

Para configurar VPN de capa 3, incluya las siguientes instrucciones:

description text; instance-type vrf; interface interface-name; protocols { bgp { group group-name { peer-as as-number; neighbor ip-address; } multihop ttl-value; } (ospf | ospf3) { area area { interface interface-name; } domain-id domain-id; domain-vpn-tag number; sham-link { local address; } sham-link-remote address <metric number>; } rip { rip-configuration; } } route-distinguisher (as-number:id | ip-address:id); router-id address; routing-options { autonomous-system autonomous-system { independent-domain; loops number; } forwarding-table { export [ policy-names ]; } interface-routes { rib-group group-name; } martians { destination-prefix match-type <allow>; } maximum-paths { path-limit; log-interval interval; log-only; threshold percentage; } maximum-prefixes { prefix-limit; log-interval interval; log-only; threshold percentage; } multipath { vpn-unequal-cost; } options { syslog (level level | upto level); } rib routing-table-name { martians { destination-prefix match-type <allow>; } multipath { vpn-unequal-cost; } static { defaults { static-options; } route destination-prefix { next-hop [next-hops]; static-options; } } } } static { defaults { static-options; } route destination-prefix { policy [ policy-names ]; static-options; } } vrf-advertise-selective { family { inet-mvpn; inet6-mvpn; } } vrf-export [ policy-names ]; vrf-import [ policy-names ]; vrf-target (community | export community-name | import community-name); vrf-table-label;

Puede incluir estas instrucciones en los siguientes niveles jerárquicos:

[edit routing-instances routing-instance-name][edit logical-systems logical-system-name routing-instances routing-instance-name]

El [edit logical-systems] nivel de jerarquía no es aplicable en los enrutadores de la serie ACX.

Las sham-linkinstrucciones, sham-link-remote, y vrf-advertise-selective no son aplicables en los enrutadores de la serie ACX.

Para las VPN de capa 3, solo algunas de las instrucciones de la [edit routing-instances] jerarquía son válidas. Para obtener la jerarquía completa, consulte Biblioteca de protocolos de enrutamiento de Junos OS.

Además de estas instrucciones, debe habilitar un protocolo de señalización, sesiones IBGP entre los enrutadores PE y un protocolo de puerta de enlace interior (IGP) en los enrutadores PE y P.

De forma predeterminada, las VPN de capa 3 están deshabilitadas.

Muchos de los procedimientos de configuración para VPN de capa 3 son comunes a todos los tipos de VPN.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

[edit logical-systems logical-system-name routing-instances routing-instance-name protocols evpn] jerarquía.