Túneles basados en el siguiente salto para VPN de capa 3

En este tema se describe la configuración de un túnel de encapsulación de enrutamiento genérico dinámico (GRE) y un túnel dinámico de MPLS a través de UDP para admitir el próximo salto compuesto de túnel. También proporciona información sobre la configuración del reenvío de ruta inversa para proteger contra la suplantación de identidad.

Configurar túneles dinámicos MPLS-over-GRE basados en saltos siguientes

Los túneles MPLS-over-GRE basados en el siguiente salto crean un túnel compuesto del siguiente salto, un siguiente salto indirecto y un siguiente salto de reenvío para resolver una ruta de destino del túnel. Puede configurar túneles MPLS a través de GRE basados en el próximo salto junto con la desencapsulación de túneles basada en filtros de firewall.

En la serie ACX, a partir de Junos OS Evolved versión 24.2R1, puede configurar un túnel dinámico basado en GRE basado en el próximo salto incluyendo la gre next-hop-based-tunnel instrucción en la jerarquía [edit routing-options dynamic-tunnels].

Puede configurar la desencapsulación basada en filtros del firewall MPLS a través de GRE incluyendo la gre instrucción en el nivel de jerarquía [edit firewall family family-name filter filter-name term term-name then decapsulate]. Solo se admite la acción de desencapsulación en la regla de filtro de firewall. La desencapsulación basada en filtros de firewall MPLS a través de GRE solo se admite para la familia inet.

Puede recuperar estadísticas de túnel de encapsulación configurando un intervalo específico mediante la interval instrucción en el nivel de jerarquía [edit routing-options dynamic-tunnels statistics]. También puede utilizar el show dynamic-tunnels database statistics comando para ver las estadísticas.

- Configurar la encapsulación para el túnel dinámico del próximo salto

- Configurar filtros de firewall para la desencapsulación

- Habilitación de estadísticas de encapsulación

- Limitaciones

Configurar la encapsulación para el túnel dinámico del próximo salto

Para configurar la encapsulación para el túnel dinámico del próximo salto, debe incluir la gre next-hop-based-tunnel instrucción en el nivel de jerarquía [edit routing-options dynamic-tunnels].

A continuación se muestra un ejemplo de configuración para la encapsulación MPLS-over-GRE:

[edit]

protocols {

bgp {

group IBGP {

type internal;

local-address 192.168.19.190;

family inet {

unicast;

}

}

neighbor 192.168.20.11;

}

}

routing-options {

dynamic-tunnels {

gre full-resolved-next-hop-based-tunnel;

gre next-hop-based-tunnel;

test_tunnel {

source-address 192.168.19.190;

gre;

destination-networks {

192.168.20.0/24 preference 4;

}

}

}

}

Configurar filtros de firewall para la desencapsulación

En la siguiente configuración, hacemos coincidir el protocolo SIP, DIP, para que coincida con los paquetes de túnel. El filtro de firewall debe asignarse a la instancia de enrutamiento predeterminada.

Con la acción, PFE programa el enrutador para quitar los encabezados del túnel y continuar el procesamiento basado en el encabezado interno.

forwarding-options {

family inet {

filter {

input f1;

}

}

}

firewall {

family inet {

filter f1 {

term t1 {

from {

source-address {

192.168.9.190/32;

}

destination-address {

10.255.10.11/32;

} }

then {

decapsulate {

gre;

}

}

}

term t2 {

then accept;

}

}

}

}

Habilitación de estadísticas de encapsulación

PFE tiene la capacidad de proporcionar las estadísticas de encapsulación en un paquete y a nivel de recuento de bytes. El valor de recuento de bytes incluye el encabezado de encapsulación. De forma predeterminada, las estadísticas no están habilitadas para la encapsulación del túnel, ya que los contadores usados para las estadísticas son un recurso compartido. Por lo tanto, debe habilitar la asignación de contadores configurando la instrucción CLI encap-stats-enable .

Para habilitar las estadísticas de encapsulación, configure la siguiente CLI:

user@host# set system packet-forwarding-options tunnel encap-stats-enable

Limitaciones

A continuación, se indican las limitaciones al configurar túneles dinámicos MPLS a través de GRE basados en el siguiente salto en la serie ACX:

-

No se admite la propagación TTL para el túnel dinámico basado en el próximo salto.

-

No se admite la clase de servicio ni la UMT.

-

No se admite la detección de MTU de ruta para encapsulación IPv4 e IPv6 porque no se mantiene la caché de flujo para el paquete encapsulado en el nodo de origen del túnel.

-

No se admite la suplantación de identidad en la desencapsulación de túnel para la IP de origen interno.

-

En una regla de filtro de firewall, solo

decapsulate mpls-in-udpydecapsulate grese admite para la desencapsulación de túnel. No se admiten otras reglas de filtro de firewall sobre la interfaz principal entrante debido a la limitación de la ruta de datos. -

La regla de desencapsulación del filtro de firewall solo admite el VRF predeterminado.

-

No se admiten estadísticas de túnel por nivel de salto siguiente compuesto de túnel.

-

La asignación de contadores de estadísticas se realiza por orden de llegada (FCFS). Tras un reinicio del sistema o un reinicio evo-pefmand, es posible que algunos de los contadores tengan un valor distinto de cero después del reinicio y que los contadores no se incrementen.

-

La máscara de prefijo /32 para IPv4 y /128 para IPv6 solo se admite en reglas de filtro basadas en desencapsulación. No se admite la lista de prefijos de filtro de firewall en las reglas de filtro basadas en desencapsulación.

-

No se admite el etiquetado VLAN flexible.

-

No se admite el túnel GRE dinámico de próximo salto basado en interfaz.

-

La

set chassis loopback-dynamic-tunnelinstrucción de configuración no es aplicable para la plataforma ACX, ya que se admiten la encapsulación y desencapsulación del túnel de velocidad de línea. -

No se admite el núcleo IPv6.

Ejemplo: configuración de túneles GRE dinámicos basados en saltos siguientes

En este ejemplo se muestra cómo configurar un túnel de encapsulación de enrutamiento genérico dinámico (GRE) que incluye un próximo salto compuesto de túnel (CNH) en lugar de un siguiente salto de interfaz. El túnel GRE dinámico basado en el salto siguiente tiene una ventaja de escalabilidad sobre los túneles GRE dinámicos basados en interfaz.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Cinco enrutadores de la serie MX con MPC y MIC.

-

Junos OS versión 16.2 o posterior ejecutándose en los enrutadores PE.

Antes de empezar:

-

Configure las interfaces de dispositivo, incluida la interfaz de circuito cerrado.

-

Configure el ID del enrutador y el número de sistema autónomo del dispositivo.

-

Establezca una sesión interna de BGP (IBGP) con el dispositivo de PE remoto.

-

Establezca un emparejamiento OSPF entre los dispositivos.

Visión general

A partir de Junos OS versión 16.2, un túnel de encapsulación de enrutamiento genérico dinámico (GRE) admite la creación de un siguiente salto compuesto de túnel para cada túnel GRE configurado.

De forma predeterminada, para cada nuevo túnel GRE dinámico configurado, se crea una interfaz de túnel lógico correspondiente. Esto se denomina túnel dinámico basado en interfaz y es el modo predeterminado para crear túneles dinámicos. En el túnel dinámico basado en interfaces, el número de túneles que se pueden configurar en un dispositivo depende del número total de interfaces admitidas en el dispositivo. El túnel GRE dinámico basado en el salto siguiente elimina la dependencia de las interfaces físicas, y la encapsulación del túnel GRE se implementa como una instrucción del siguiente salto sin crear una interfaz de túnel lógico. Esto proporciona una ventaja de escala para el número de túneles dinámicos que se pueden crear en un dispositivo.

A partir de Junos OS versión 17.1, en los enrutadores serie MX con MPC y MIC aumenta el límite de escala de los túneles GRE dinámicos basados en el próximo salto. El aumento de los valores de escala beneficia a las redes de centros de datos, donde se requiere un enrutador de puerta de enlace para comunicarse con varios servidores a través de una infraestructura IP; por ejemplo, en Contrail Networking.

En un momento dado, puede existir en un dispositivo el túnel dinámico basado en el salto siguiente o el túnel GRE dinámico basado en interfaz predeterminado. Un cambio de un modo de túnel a otro elimina los túneles existentes y crea nuevos túneles en el nuevo modo de túnel de acuerdo con los límites de escala admitidos. De manera similar, en un momento dado, para el mismo destino de túnel, el tipo de encapsulación de túnel basado en el salto siguiente puede ser GRE o UDP.

Para habilitar el túnel GRE dinámico basado en el salto siguiente, incluya la next-hop-based-tunnel instrucción en el nivel de [edit routing-options dynamic-tunnels gre] jerarquía.

La característica de túnel dinámico existente requiere una configuración estática completa. Actualmente, se ignora la información del túnel recibida de los dispositivos del mismo nivel en las rutas anunciadas. A partir de Junos OS versión 17.4R1, en los enrutadores de la serie MX, los túneles GRE dinámicos basados en el siguiente salto se señalizan mediante la comunidad extendida de encapsulación BGP. La política de exportación de BGP se utiliza para especificar los tipos de túnel, anunciar la información del túnel del lado del remitente, y analizar y transmitir la información del túnel del lado del receptor. Se crea un túnel de acuerdo con la comunidad de túneles de tipo recibido.

BGP admite múltiples encapsulaciones de túnel. Al recibir varias capacidades, se crea el túnel dinámico basado en el salto siguiente en función de la política de BGP configurada y las preferencias de túnel. La preferencia de túnel debe ser coherente en ambos extremos del túnel para que se configure el túnel. De forma predeterminada, se prefiere el túnel MPLS-over-UDP (MPLSoUDP) sobre los túneles GRE. Si existe una configuración de túnel dinámico, tiene prioridad sobre la comunidad de túneles recibidos.

Al configurar un túnel GRE dinámico basado en el próximo salto, tenga en cuenta las siguientes consideraciones:

-

La creación de túneles dinámicos se activa en el proceso de resolución del siguiente salto del protocolo IBGP.

-

Se permite un cambio del modo de túnel basado en el salto siguiente al modo de túnel basado en interfaz (y viceversa), y esto puede afectar el rendimiento de la red en términos de los valores de escala de túnel IP admitidos en cada modo.

-

El túnel de malla automático RSVP no es compatible con la configuración de túnel dinámico basado en el salto siguiente.

-

Esta característica admite la creación de túneles GRE dinámicos basados en los próximos saltos IPv6 asignados a IPv4.

-

Las siguientes características no son compatibles con la configuración de túnel GRE dinámico basado en el salto siguiente:

-

RSVP malla automática

-

Sistemas lógicos

-

Recopilación de estadísticas de tráfico por túnel en el lado del remitente (serie MX)

-

Cumplimiento de QoS, como la vigilancia y la configuración, en la interfaz del túnel.

-

Descubrimiento de la unidad de transmisión máxima de ruta

-

Característica clave de GRE

-

Operación, administración y mantenimiento (OAM) de GRE para mensajes keepalive GRE.

-

Topología

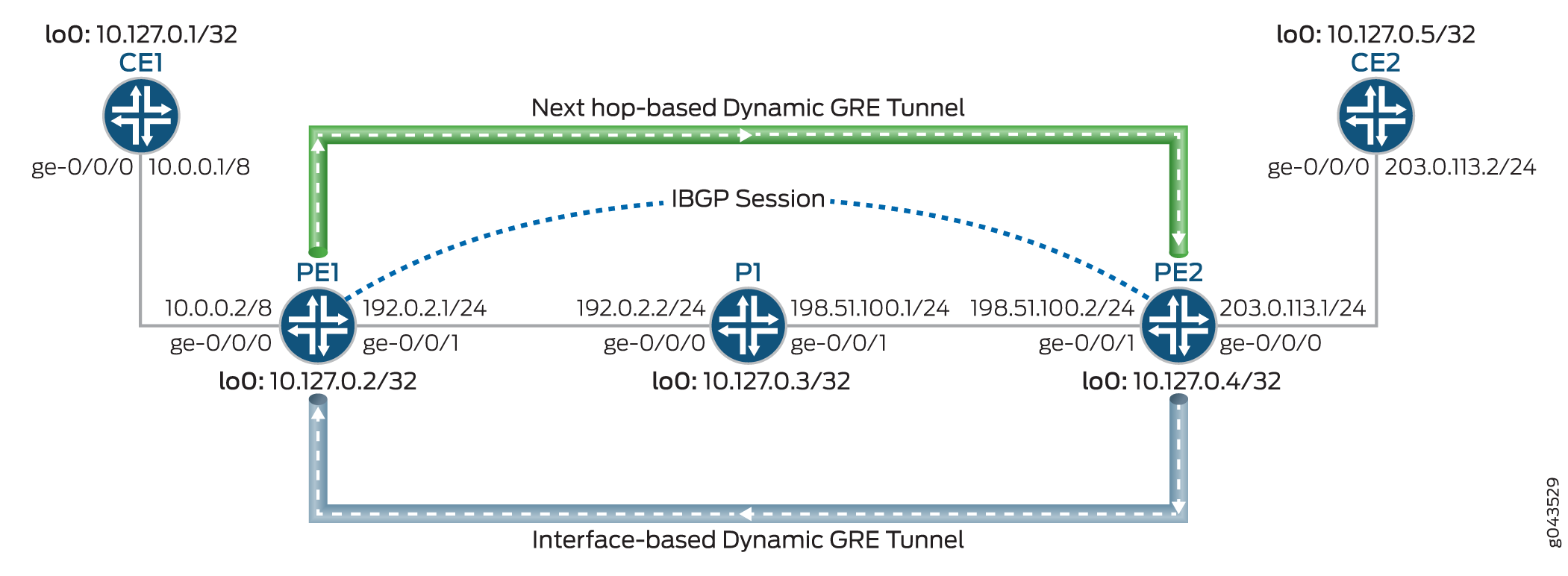

La figura 1 ilustra un escenario de VPN de capa 3 sobre túneles GRE dinámicos. Los dispositivos perimetrales del cliente (CE), CE1 y CE2, se conectan a los dispositivos perimetrales del proveedor (PE), PE1 y PE2, respectivamente. Los dispositivos PE están conectados a un dispositivo de proveedor ( Dispositivo P1) y una sesión interna de BGP (IBGP) interconecta los dos dispositivos de PE. Se configuran dos túneles GRE dinámicos entre los dispositivos PE. El túnel dinámico del dispositivo PE1 al dispositivo PE2 se basa en el modo de túnel del salto siguiente, y el túnel dinámico del dispositivo PE2 al dispositivo PE1 se basa en el modo de túnel de interfaz.

El túnel GRE dinámico basado en el salto siguiente se maneja de la siguiente manera:

-

Después de configurar un túnel GRE dinámico basado en el siguiente salto, se crea una ruta de máscara de destino de túnel con un CNH de túnel para los siguientes saltos del protocolo en la tabla de enrutamiento inet.3. Esta ruta de túnel IP solo se retira cuando se elimina la configuración del túnel dinámico.

Los atributos CNH del túnel incluyen lo siguiente:

-

Cuando CNH VPN de capa 3 está deshabilitado: dirección de origen y destino, cadena de encapsulación y etiqueta VPN.

-

Cuando la CNH VPN de capa 3 y la asignación de etiquetas VPN por prefijo están habilitadas: dirección de origen, dirección de destino y cadena de encapsulación.

-

Cuando la CNH VPN de capa 3 está habilitada y la asignación de etiquetas VPN por prefijo está deshabilitada: dirección de origen, dirección de destino y cadena de encapsulación. En este caso, la ruta se agrega a la otra tabla de instancia de enrutamiento y reenvío virtual con una ruta secundaria.

-

-

Los dispositivos PE se interconectan mediante una sesión de IBGP. La ruta del IBGP del siguiente salto a un vecino remoto del BGP es el protocolo del siguiente salto, que se resuelve mediante la ruta de la máscara de túnel con el siguiente salto del túnel.

-

Después de que el siguiente salto se resuelve sobre el siguiente salto compuesto del túnel, se crean los siguientes saltos indirectos con los siguientes saltos de reenvío.

-

El túnel CNH se utiliza para reenviar los siguientes saltos de los siguientes saltos indirectos.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

CE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/8

set interfaces lo0 unit 0 family inet address 10.127.0.1/8

set routing-options router-id 10.127.0.1

set routing-options autonomous-system 65200

set protocols bgp group ce1-pe1 export export-loopback-direct

set protocols bgp group ce1-pe1 peer-as 65100

set protocols bgp group ce1-pe1 neighbor 10.0.0.2

set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0

set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.1/8 exact

set policy-options policy-statement export-loopback-direct term term-1 then accept

CE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.2/24

set interfaces lo0 unit 0 family inet address 10.127.0.5/32

set routing-options router-id 10.127.0.5

set routing-options autonomous-system 65200

set protocols bgp group ce1-pe1 export export-loopback-direct

set protocols bgp group ce1-pe1 peer-as 65100

set protocols bgp group ce1-pe1 neighbor 203.0.113.1

set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0

set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.5/8 exact

set policy-options policy-statement export-loopback-direct term term-1 then accept

PE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/8

set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.127.0.2/32

set routing-options static route 10.33.0.0/16 next-hop 192.0.2.2

set routing-options router-id 10.127.0.2

set routing-options autonomous-system 65100

set routing-options dynamic-tunnels gre next-hop-based-tunnel

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe2 source-address 10.127.0.2

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe2 gre

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/16

set protocols bgp group IBGP type internal

set protocols bgp group IBGP local-address 10.127.0.2

set protocols bgp group IBGP family inet-vpn unicast

set protocols bgp group IBGP neighbor 10.127.0.4

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set routing-instances L3VPN-Over-GRE-PE1 instance-type vrf

set routing-instances L3VPN-Over-GRE-PE1 interface ge-0/0/0.0

set routing-instances L3VPN-Over-GRE-PE1 route-distinguisher 10.127.0.2:1

set routing-instances L3VPN-Over-GRE-PE1 vrf-target target:600:1

set routing-instances L3VPN-Over-GRE-PE1 protocols bgp group pe1-ce1 peer-as 65200

set routing-instances L3VPN-Over-GRE-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

P1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24

set interfaces ge-0/0/0 unit 0 family mpls

set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24

set interfaces ge-0/0/1 unit 0 family mpls

set interfaces lo0 unit 0 family inet address 10.127.0.3/32

set routing-options router-id 10.127.0.3

set routing-options autonomous-system 65100

set protocols ospf area 0.0.0.0 interface ge-0/0/0.0

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

PE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.1/24

set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24

set interfaces lo0 unit 0 family inet address 10.127.0.4/32

set routing-options nonstop-routing

set routing-options router-id 10.127.0.4

set routing-options autonomous-system 65100

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe1 source-address 10.127.0.4

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe1 gre

set routing-options dynamic-tunnels gre-dyn-tunnel-to-pe1 destination-networks 10.127.0.0/16

set protocols bgp group IBGP type internal

set protocols bgp group IBGP local-address 10.127.0.4

set protocols bgp group IBGP family inet-vpn unicast

set protocols bgp group IBGP neighbor 10.127.0.2

set protocols ospf area 0.0.0.0 interface ge-0/0/1.0

set protocols ospf area 0.0.0.0 interface lo0.0 passive

set routing-instances L3VPN-Over-GRE-PE2 instance-type vrf

set routing-instances L3VPN-Over-GRE-PE2 interface ge-0/0/0.0

set routing-instances L3VPN-Over-GRE-PE2 route-distinguisher 10.127.0.4:1

set routing-instances L3VPN-Over-GRE-PE2 vrf-target target:600:1

set routing-instances L3VPN-Over-GRE-PE2 protocols bgp group ebgp peer-as 65200

set routing-instances L3VPN-Over-GRE-PE2 protocols bgp group ebgp neighbor 203.0.113.2 as-override

Procedimiento

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar el dispositivo PE1:

-

Configure las interfaces del dispositivo, incluida la interfaz de circuito cerrado del dispositivo.

[edit interfaces] user@PE1# set ge-0/0/0 unit 0 family inet address 10.0.0.2/8 user@PE1# set ge-0/0/1 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-0/0/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 10.127.0.2/8/32 -

Configure una ruta estática para las rutas del dispositivo PE1 con el dispositivo P1 como destino del próximo salto.

[edit routing-options] user@PE1# set static route 172.16.0.0/16 next-hop 192.0.2.2 -

Configure el ID del enrutador y el número de sistema autónomo para el dispositivo PE1.

[edit routing-options] user@PE1# set router-id 10.127.0.2 user@PE1# set autonomous-system 65100 -

Configure el emparejamiento de IBGP entre los dispositivos PE.

[edit protocols] user@PE1# set bgp group IBGP type internal user@PE1# set bgp group IBGP local-address 10.127.0.2 user@PE1# set bgp group IBGP family inet-vpn unicast user@PE1# set bgp group IBGP neighbor 10.127.0.4 -

Configure OSPF en todas las interfaces del dispositivo PE1, excluyendo la interfaz de administración.

[edit protocols] user@PE1# set ospf area 0.0.0.0 interface ge-0/0/1.0 user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive -

Habilite la configuración del túnel GRE dinámico basado en el próximo salto en el dispositivo PE1.

[edit routing-options] user@PE1# set dynamic-tunnels gre next-hop-based-tunnel -

Configure los parámetros dinámicos del túnel GRE del dispositivo PE1 al dispositivo PE2.

[edit routing-options] user@PE1# set dynamic-tunnels gre-dyn-tunnel-to-pe2 source-address 10.127.0.2 user@PE1# set dynamic-tunnels gre-dyn-tunnel-to-pe2 gre user@PE1# set dynamic-tunnels gre-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/16 -

Exporte la política de equilibrio de carga a la tabla de reenvío.

[edit routing-options] user@PE1# set forwarding-table export pplb -

Configure una instancia de enrutamiento VRF en el dispositivo PE1 y otros parámetros de instancia de enrutamiento.

[edit routing-instances] user@PE1# set L3VPN-Over-GRE-PE1 instance-type vrf user@PE1# set L3VPN-Over-GRE-PE1 interface ge-0/0/0.0 user@PE1# set L3VPN-Over-GRE-PE1 route-distinguisher 10.127.0.2:1 user@PE1# set L3VPN-Over-GRE-PE1 vrf-target target:600:1 -

Habilite BGP en la configuración de la instancia de enrutamiento para emparejamiento con el dispositivo CE1.

[edit routing-instances] user@PE1# set L3VPN-Over-GRE-PE1 protocols bgp group pe1-ce1 peer-as 65200 user@PE1# set L3VPN-Over-GRE-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

Resultados

Desde el modo de configuración, escriba los comandos , show routing-optionsshow protocols, y show routing-instances para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@PE1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.0.0.2/8;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.127.0.2/32;

}

}

}

user@PE1# show routing-options

static {

route 172.16.0.0/16 next-hop 192.0.2.2;

}

router-id 10.127.0.2;

autonomous-system 65100;

dynamic-tunnels {

gre next-hop-based-tunnel;

gre-dyn-tunnel-to-pe2 {

source-address 10.127.0.2;

gre;

destination-networks {

10.127.0.0/16;

}

}

}

user@PE1# show protocols

bgp {

group IBGP {

type internal;

local-address 127.0.0.2;

family inet-vpn {

unicast;

}

neighbor 127.0.0.4;

}

}

ospf {

area 0.0.0.0 {

interface ge-0/0/1.0;

interface lo0.0 {

passive;

}

}

}

user@PE1# show routing-instances

L3VPN-Over-GRE-PE1 {

instance-type vrf;

interface ge-0/0/0.0;

route-distinguisher 127.0.0.2:1;

vrf-target target:600:1;

protocols {

bgp {

group pe1-ce1 {

peer-as 200;

neighbor 10.0.0.1 {

as-override;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de la conexión entre dispositivos PE

- Verificar las rutas de túnel dinámico en el dispositivo PE1

- Verificar las rutas de túnel dinámico en el dispositivo PE2

- Verificar que las rutas tengan el indicador indirecto esperado de próximo salto

Verificación de la conexión entre dispositivos PE

Propósito

Compruebe el estado de emparejamiento del BGP entre el dispositivo PE1 y el dispositivo PE2, y las rutas del BGP recibidas del dispositivo PE2.

Acción

Desde el modo operativo, ejecute los show bgp summary comandos y show route receive-protocol bgp ip-address table bgp.l3vpn.0 .

user@PE1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

127.0.0.4 100 139 136 0 0 58:23 Establ

bgp.l3vpn.0: 2/2/2/0

L3VPN-Over-GRE-PE1.inet.0: 2/2/2/0

10.0.0.1 200 135 136 0 0 58:53 Establ

L3VPN-Over-GRE-PE1.inet.0: 1/1/1/0

user@PE1> show route receive-protocol bgp 10.127.0.4 table bgp.l3vpn.0 bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 10.127.0.4:1:127.0.0.5/8 * 127.0.0.4 65100 65200 I 10.127.0.4:1:203.0.113.0/24 * 127.0.0.4 65100 I

Significado

-

En la primera salida, el estado de sesión BGP es

Establ, lo que significa que la sesión está activa y los dispositivos PE están emparejados. -

En la segunda salida, el dispositivo PE1 aprendió dos rutas BGP del dispositivo PE2.

Verificar las rutas de túnel dinámico en el dispositivo PE1

Propósito

Compruebe las rutas en la tabla de enrutamiento inet.3 y la información de la base de datos de túnel dinámico en el dispositivo PE1.

Acción

Desde el modo operativo, ejecute los show route table inet.3 comandos y show dynamic-tunnels database terse .

user@PE1> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/8 *[Tunnel/300] 01:01:45

Tunnel

10.127.0.4/8 *[Tunnel/300] 00:10:24

Tunnel Composite

user@PE1> show dynamic-tunnels database terse

Table: inet.3

Destination-network: 10.127.0.0/8

Destination Source Next-hop Type Status

10.127.0.4/8 10.127.0.2 0xb395e70 nhid 612 gre Up

Significado

-

En la primera salida, dado que el dispositivo PE1 está configurado con el túnel GRE dinámico basado en el salto siguiente, se crea una ruta compuesta de túnel para la entrada de ruta de la tabla de enrutamiento inet.3.

-

En la segunda salida, el túnel GRE dinámico creado del dispositivo PE1 al dispositivo PE2 está activo y tiene asignado un ID de salto siguiente en lugar de una interfaz de salto siguiente.

Verificar las rutas de túnel dinámico en el dispositivo PE2

Propósito

Compruebe las rutas en la tabla de enrutamiento inet.3 y la información de la base de datos de túnel dinámico en el dispositivo PE2.

Acción

Desde el modo operativo, ejecute los show route table inet.3 comandos y show dynamic-tunnels database terse .

user@PE2> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/8 *[Tunnel/300] 01:06:52

Tunnel

10.127.0.2/8 *[Tunnel/300] 01:04:45

> via gr-0/1/0.32769

user@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 127.0.0.0/8 Destination Source Next-hop Type 10. 10.127.0.2/8 10.127.0.4 gr-0/1/0.32769 gre Up

Significado

-

En el primer resultado, dado que el dispositivo PE2 tiene la configuración predeterminada de túnel GRE dinámico basado en la interfaz, se crea una nueva interfaz para la entrada de ruta de la tabla de enrutamiento inet.3.

-

En la segunda salida, el túnel GRE dinámico creado desde el dispositivo PE2 al dispositivo PE1 está activo y tiene asignado el nombre de interfaz recién creado.

Verificar que las rutas tengan el indicador indirecto esperado de próximo salto

Propósito

Compruebe que los dispositivos PE1 y PE2 estén configurados para mantener el siguiente salto indirecto al enlace del siguiente salto de reenvío en la tabla de reenvío del motor de reenvío de paquetes.

Acción

Desde el modo operativo, ejecute el comando en los show krt indirect-next-hop dispositivos PE1 y PE2.

user@PE1> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048574 Protocol next-hop address: 10.127.0.4

RIB Table: bgp.l3vpn.0

Label: Push 299792

Policy Version: 1 References: 2

Locks: 3 0xb2ab630

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: GRE, Reference count: 3, nhid: 612

Destination address: 10.127.0.4, Source address: 10.127.0.2

Tunnel id: 1, VPN Label: Push 299792, TTL action: prop-ttl

IGP FRR Interesting proto count : 2

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3c6d9c

IGP Route handle(hex) : 0xb1ad230 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

user@PE2> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048574 Protocol next-hop address: 10.127.0.2

RIB Table: bgp.l3vpn.0

Label: Push 299792

Policy Version: 2 References: 2

Locks: 3 0xb2ab630

Flags: 0x2

INH Session ID: 0x145

INH Version ID: 0

Ref RIB Table: unknown

Next hop: via gr-0/1/0.32769

Label operation: Push 299792

Label TTL action: prop-ttl

Load balance label: Label 299792: None;

Label element ptr: 0xb395d40

Label parent element ptr: 0x0

Label element references: 1

Label element child references: 0

Label element lsp id: 0

Session Id: 0x144

IGP FRR Interesting proto count : 2

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3d36e8

IGP Route handle(hex) : 0xb1af060 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

Significado

-

En la primera salida, el dispositivo PE1 tiene un túnel GRE dinámico basado en el siguiente salto al dispositivo PE2.

-

En la segunda salida, el dispositivo PE2 tiene un túnel GRE dinámico basado en la interfaz para el dispositivo PE1.

Solución de problemas

Para solucionar problemas de los túneles dinámicos basados en el próximo salto, consulte:

Comandos de solución de problemas

Problema

La configuración del túnel GRE dinámico basado en el salto siguiente no está surtiendo efecto.

Solución

Para solucionar problemas de la configuración del túnel GRE basado en el próximo salto, utilice los siguientes traceoptions comandos en la jerarquía de instrucciones [edit routing-options dynamic-tunnels] :

-

traceoptions file file-name -

traceoptions file size file-size -

traceoptions flag all

Por ejemplo:

[edit routing-options dynamic-tunnels]

traceoptions {

file gre_dyn_pe1.wri size 4294967295;

flag all;

}

Ejemplo: configuración de túneles dinámicos MPLS a través de UDP basados en saltos siguientes

En este ejemplo se muestra cómo configurar un túnel dinámico MPLS a través de UDP que incluye un próximo salto compuesto de túnel. La función MPLS a través de UDP proporciona una ventaja de escala en el número de túneles IP admitidos en un dispositivo.

A partir de Junos OS versión 18.3R1, los túneles MPLS a través de UDP son compatibles con los enrutadores de la serie PTX y los conmutadores de la serie QFX. Para cada túnel dinámico configurado en un enrutador PTX o un conmutador QFX, se crea un siguiente salto compuesto de túnel, un salto siguiente indirecto y un siguiente salto de reenvío para resolver la ruta de destino del túnel. También puede usar el control de políticas para resolver el túnel dinámico sobre prefijos seleccionados incluyendo la instrucción de configuración forwarding-rib en el nivel de [edit routing-options dynamic-tunnels] jerarquía.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

-

Cinco enrutadores de la serie MX con MPC y MIC.

-

Junos OS versión 16.2 o posterior ejecutándose en los enrutadores perimetrales del proveedor (PE).

Antes de empezar:

-

Configure las interfaces de dispositivo, incluida la interfaz de circuito cerrado.

-

Configure el ID del enrutador y el número de sistema autónomo del dispositivo.

-

Establezca una sesión interna de BGP (IBGP) con el dispositivo de PE remoto.

-

Establezca un emparejamiento OSPF entre los dispositivos.

Visión general

A partir de Junos OS versión 16.2, un túnel UDP dinámico admite la creación de un próximo salto compuesto de túnel para cada túnel UDP configurado. Estos túneles UDP dinámicos basados en el próximo salto se denominan túneles MPLS sobre UDP. El siguiente salto compuesto de túnel está habilitado de forma predeterminada para los túneles MPLS sobre UDP.

Los túneles MPLS sobre UDP pueden ser de naturaleza bidireccional o unidireccional.

-

Bidireccional: cuando los dispositivos PE se conectan a través de túneles MPLS a través de UDP en ambas direcciones, se denomina túnel MPLS sobre UDP bidireccional.

-

Unidireccional: cuando dos dispositivos PE están conectados a través del túnel MPLS sobre UDP en una dirección y a través de MPLS/IGP en la otra dirección, se denomina túnel MPLS sobre UDP unidireccional.

Los túneles MPLS a través de UDP unidireccionales se usan en escenarios de migración o en casos en los que dos dispositivos PE se proporcionan conectividad entre sí a través de dos redes separadas. Dado que no existe un túnel de dirección inversa para los túneles MPLS sobre UDP unidireccionales, debe configurar una desencapsulación MPLS sobre UDP basada en filtros en el dispositivo de PE remoto para reenviar el tráfico.

A partir de Junos OS versión 18.2R1, en enrutadores serie PTX y QFX10000 con túneles MPLS a través de UDP unidireccionales, debe configurar el dispositivo PE remoto con un filtro de entrada para paquetes MPLS sobre UDP y una acción para desencapsular los encabezados IP y UDP para reenviar los paquetes en la dirección inversa del túnel.

Por ejemplo, en el dispositivo de PE remoto, el dispositivo PE2, se requiere la siguiente configuración para los túneles MPLS a través de UDP unidireccionales:

PE2

[edit firewall filter] user@host# set Decap_Filter term udp_decap from protocol udp user@host# set Decap_Filter term udp_decap from destination-port 6635 user@host# set Decap_Filter term udp_decap then count UDP_PKTS user@host# set Decap_Filter term udp_decap then decapsulate mpls-in-udp user@host# set Decap_Filter term def then count def_pkt user@host# set Decap_Filter term def then accept

En la configuración de ejemplo anterior, Decap_Filter es el nombre del filtro de firewall utilizado para la desencapsulación MPLS-over-UDP. El término udp_decap es el filtro de entrada para aceptar paquetes UDP en la interfaz central del dispositivo PE2 y, a continuación, desencapsular los paquetes MPLS sobre UDP en paquetes MPLS sobre IP para reenviarlos.

Puede usar los comandos del modo operativo del firewall existente, por ejemplo show firewall filter , para ver la desencapsulación MPLS sobre UDP basada en filtros.

Por ejemplo:

user@host >show firewall filter Decap_Filter Filter: Decap_Filter Counters: Name Bytes Packets UDP_PKTS 16744 149 def_pkt 13049 136

Para túneles MPLS a través de UDP unidireccionales:

-

Solo se admite la dirección IPv4 como encabezado externo. La desencapsulación MPLS sobre UDP basada en filtros no admite la dirección IPv6 en el encabezado externo.

-

Solo se admite la instancia de enrutamiento predeterminada después de la desencapsulación.

A partir de Junos OS versión 17.1, en los enrutadores serie MX con MPC y MIC, se aumenta el límite de escala de los túneles MPLS a través de UDP.

A partir de la versión 19.2R1 de Junos, en los enrutadores serie MX con MPC y MIC, la arquitectura de operadora compatible con operadora (CSC) se puede implementar con túneles MPLS sobre UDP que transportan tráfico MPLS a través de túneles UDP IPv4 dinámicos que se establecen entre los dispositivos PE de la operadora compatibles. Con esta mejora, la ventaja de escalabilidad que proporcionaban los túneles MPLS sobre UDP aumenta aún más. La compatibilidad de CSC con túnel MPLS a través de UDP no es compatible con el túnel UDP IPv6.

La característica de túnel dinámico existente requiere una configuración estática completa. Actualmente, se ignora la información del túnel recibida de los dispositivos del mismo nivel en las rutas anunciadas. A partir de Junos OS versión 17.4R1, en los enrutadores de la serie MX, los túneles dinámicos MPLS a través de UDP basados en el siguiente salto se señalizan mediante la comunidad extendida de encapsulación BGP. La política de exportación de BGP se utiliza para especificar los tipos de túnel, anunciar la información del túnel del lado del remitente, y analizar y transmitir la información del túnel del lado del receptor. Se crea un túnel de acuerdo con la comunidad de túneles de tipo recibido.

BGP admite múltiples encapsulaciones de túnel. Al recibir varias capacidades, se crea el túnel dinámico basado en el salto siguiente en función de la política de BGP configurada y las preferencias de túnel. La preferencia de túnel debe ser coherente en ambos extremos del túnel para que se configure el túnel. De forma predeterminada, se prefiere el túnel MPLS sobre UDP sobre los túneles GRE. Si existe una configuración de túnel dinámico, tiene prioridad sobre la comunidad de túneles recibidos.

Al configurar un túnel MPLS a través de UDP dinámico basado en el siguiente salto, tenga en cuenta las siguientes consideraciones:

-

Se debe configurar una sesión de IBGP entre los dispositivos PE.

-

Se permite un cambio entre las encapsulaciones de túnel dinámico basadas en el próximo salto (UDP y GRE), lo que puede afectar al rendimiento de la red en términos de los valores de escala de túnel IP admitidos en cada modo.

-

Tener tipos de encapsulación de túnel dinámico basados en el próximo salto GRE y UDP para el mismo destino de túnel conduce a un error de confirmación.

-

Para túneles MPLS a través de UDP unidireccionales, debe configurar explícitamente la desencapsulación MPLS sobre UDP basada en filtros en el dispositivo PE remoto para que los paquetes se reenvíen.

-

El cambio de motor de enrutamiento correcto (GRES) es compatible con MPLS-over-UDP, y los indicadores de tipo de túnel MPLS-over-UDP son compatibles con ISSU y NSR unificados.

-

Los túneles MPLS a través de UDP son compatibles con MX virtual (vMX) en modo Lite.

-

Los túneles MPLS sobre UDP admiten la creación de túneles GRE dinámicos basados en los próximos saltos IPv6 mapeados IPv4.

-

Los túneles MPLS sobre UDP son compatibles con la interoperabilidad con la estela, en la que los túneles MPLS sobre UDP se crean desde el contrail vRouter a una puerta de enlace MX. Para habilitar esto, se requiere que la siguiente comunidad se anuncie en la ruta desde el enrutador de la serie MX al enrutador contrail vRouter:

[edit policy-options community] udp members 0x030c:64512:13;

En un momento dado, solo se admite un tipo de túnel en el enrutador virtual contrail: túneles GRE dinámicos basados en el próximo salto, túneles MPLS sobre UDP o VXLAN.

-

Las siguientes características no son compatibles con la configuración de túnel MPLS a través de UDP dinámica basada en el próximo salto:

-

RSVP malla automática

-

Configuración de túnel GRE y UDP IPV6 simple

-

Sistemas lógicos

-

Topología

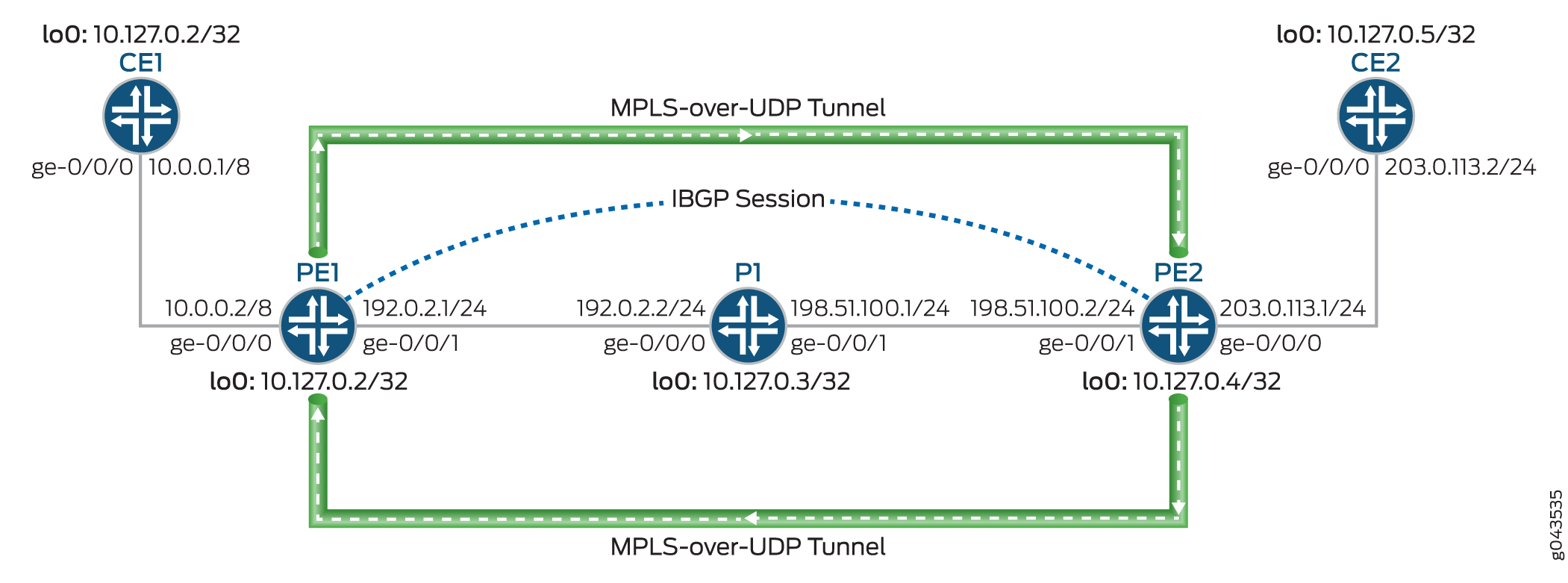

La figura 2 ilustra un escenario de VPN de capa 3 sobre túneles MPLS dinámicos a través de UDP. Los dispositivos perimetrales del cliente (CE), CE1 y CE2, se conectan a los dispositivos perimetrales del proveedor (PE), PE1 y PE2, respectivamente. Los dispositivos PE están conectados a un dispositivo de proveedor (dispositivo P1) y una sesión interna de BGP (IBGP) interconecta los dos dispositivos de PE. Se configura un túnel dinámico MPL a través de UDP bidireccional basado en el siguiente salto entre los dispositivos PE.

El túnel MPLS-over-UDP se maneja de la siguiente manera:

-

Después de configurar un túnel MPLS a través de UDP, se crea una ruta de máscara de destino de túnel con un próximo salto compuesto de túnel para el túnel en la tabla de enrutamiento inet.3. Esta ruta de túnel IP solo se retira cuando se elimina la configuración del túnel dinámico.

Entre los atributos del próximo salto compuesto de túnel se incluyen los siguientes:

-

Cuando el siguiente salto compuesto de VPN de capa 3 está deshabilitado: dirección de origen y destino, cadena de encapsulación y etiqueta VPN.

-

Cuando la asignación de etiquetas VPN compuesta por el siguiente salto y por prefijo de la VPN de capa 3 está habilitada: dirección de origen, dirección de destino y cadena de encapsulación.

-

Cuando se habilita el siguiente salto compuesto de VPN de capa 3 y se deshabilita la asignación de etiquetas VPN por prefijo: dirección de origen, dirección de destino y cadena de encapsulación. En este caso, la ruta se agrega a la otra tabla de instancia de enrutamiento y reenvío virtual con una ruta secundaria.

-

-

Los dispositivos PE se interconectan mediante una sesión de IBGP. La ruta del IBGP del siguiente salto a un vecino remoto del BGP es el protocolo del siguiente salto, que se resuelve mediante la ruta de la máscara de túnel con el siguiente salto del túnel.

-

Después de que el protocolo del siguiente salto se resuelve sobre el siguiente salto compuesto del túnel, se crean los siguientes saltos indirectos con los siguientes saltos de reenvío.

-

El siguiente salto compuesto de túnel se utiliza para reenviar los siguientes saltos de los siguientes saltos indirectos.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

CE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/8 set interfaces lo0 unit 0 family inet address 10.127.0.1/32 set routing-options router-id 10.127.0.1 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 100 set protocols bgp group ce1-pe1 neighbor 10.0.0.2 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.1/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

CE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.2/24 set interfaces lo0 unit 0 family inet address 10.127.0.5/32 set routing-options router-id 10.127.0.5 set routing-options autonomous-system 65200 set protocols bgp group ce1-pe1 export export-loopback-direct set protocols bgp group ce1-pe1 peer-as 65100 set protocols bgp group ce1-pe1 neighbor 203.0.113.1 set policy-options policy-statement export-loopback-direct term term-1 from interface lo0.0 set policy-options policy-statement export-loopback-direct term term-1 from route-filter 10.127.0.5/32 exact set policy-options policy-statement export-loopback-direct term term-1 then accept

PE1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/8 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.2/32 set routing-options static route 10.33.0/16 next-hop 192.0.2.2 set routing-options router-id 10.127.0.2 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.2 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.4 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE1 instance-type vrf set routing-instances MPLS-over-UDP-PE1 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 set routing-instances MPLS-over-UDP-PE1 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 set routing-instances MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

P1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/0 unit 0 family mpls set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.3/32 set routing-options router-id 10.127.0.3 set routing-options autonomous-system 65100 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

PE2

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.127.0.4/8 set routing-options nonstop-routing set routing-options router-id 10.127.0.4 set routing-options autonomous-system 65100 set routing-options forwarding-table export pplb set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 source-address 10.127.0.4 set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 udp set routing-options dynamic-tunnels udp-dyn-tunnel-to-pe1 destination-networks 10.127.0.0/24 set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.127.0.4 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 10.127.0.2 set protocols ospf area 0.0.0.0 interface ge-0/0/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set routing-instances MPLS-over-UDP-PE2 instance-type vrf set routing-instances MPLS-over-UDP-PE2 interface ge-0/0/0.0 set routing-instances MPLS-over-UDP-PE2 route-distinguisher 10.127.0.4:1 set routing-instances MPLS-over-UDP-PE2 vrf-target target:600:1 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp peer-as 65200 set routing-instances MPLS-over-UDP-PE2 protocols bgp group ebgp neighbor 203.0.113.2 as-override

Procedimiento

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar el dispositivo PE1:

-

Configure las interfaces del dispositivo, incluida la interfaz de circuito cerrado del dispositivo.

[edit interfaces] user@PE1# set ge-0/0/0 unit 0 family inet address 10.0.0.2/8 user@PE1# set ge-0/0/1 unit 0 family inet address 192.0.2.1/24 user@PE1# set ge-0/0/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 10.127.0.2/8

-

Configure una ruta estática para las rutas del dispositivo PE1 con el dispositivo P1 como destino del próximo salto.

[edit routing-options] user@PE1# set static route 10.33.0.0/16 next-hop 192.0.2.2

-

Configure el ID del enrutador y el número de sistema autónomo para el dispositivo PE1.

[edit routing-options] user@PE1# set router-id 10.127.0.2 user@PE1# set autonomous-system 65100

-

(Solo serie PTX) Configure el control de políticas para resolver la ruta del túnel dinámico MPLS a través de UDP sobre prefijos seleccionados.

[edit routing-options dynamic-tunnels] user@PTX-PE1# set forwarding-rib inet.0 inet-import dynamic-tunnel-fwd-route-import

-

(Solo serie PTX) Configure la política de importación de inet para resolver rutas de destino de túnel dinámico a través de .

[edit policy-options] user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 from route-filter 10.127.0.4/32 exact user@PTX-PE1# set policy-statement dynamic-tunnel-fwd-route-import term 1 then accept user@PTX-PE1# set policy-options policy-statement dynamic-tunnel-fwd-route-import then reject

-

Configure el emparejamiento de IBGP entre los dispositivos PE.

[edit protocols] user@PE1# set bgp group IBGP type internal user@PE1# set bgp group IBGP local-address 10.127.0.2 user@PE1# set bgp group IBGP family inet-vpn unicast user@PE1# set bgp group IBGP neighbor 10.127.0.4

-

Configure OSPF en todas las interfaces del dispositivo PE1, excluyendo la interfaz de administración.

[edit protocols] user@PE1# set ospf area 0.0.0.0 interface ge-0/0/1.0 user@PE1# set ospf area 0.0.0.0 interface lo0.0 passive

-

Habilite la configuración del túnel GRE dinámico basado en el próximo salto en el dispositivo PE1.

Nota:Este paso solo es necesario para ilustrar la diferencia de implementación entre los túneles GRE dinámicos basados en el próximo salto y los túneles MPLS sobre UDP.

[edit routing-options] user@PE1# set dynamic-tunnels gre next-hop-based-tunnel

-

Configure los parámetros del túnel MPLS sobre UDP del dispositivo PE1 al dispositivo PE2.

[edit routing-options] user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 source-address 10.127.0.2 user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 udp user@PE1# set dynamic-tunnels udp-dyn-tunnel-to-pe2 destination-networks 10.127.0.0/24

-

Configure una instancia de enrutamiento VRF en el dispositivo PE1 y otros parámetros de instancia de enrutamiento.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 instance-type vrf user@PE1# set MPLS-over-UDP-PE1 interface ge-0/0/0.0 user@PE1# set MPLS-over-UDP-PE1 route-distinguisher 10.127.0.2:1 user@PE1# set MPLS-over-UDP-PE1 vrf-target target:600:1

-

Habilite BGP en la configuración de la instancia de enrutamiento para emparejamiento con el dispositivo CE1.

[edit routing-instances] user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 peer-as 65200 user@PE1# set MPLS-over-UDP-PE1 protocols bgp group pe1-ce1 neighbor 10.0.0.1 as-override

Resultados

Desde el modo de configuración, escriba los comandos , show routing-optionsshow protocols, y show routing-instances para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@PE1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.0.0.2/8;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.127.0.2/32;

}

}

}

user@PE1# show routing-options

static {

route 10.33.0.0/16 next-hop 192.0.2.2;

}

router-id 10.127.0.2;

autonomous-system 65100;

forwarding-table {

export pplb;

}

dynamic-tunnels {

gre next-hop-based-tunnel;

udp-dyn-tunnel-to-pe2 {

source-address 10.127.0.2;

udp;

destination-networks {

10.127.0.0/24;

}

}

}

user@PE1# show protocols

bgp {

group IBGP {

type internal;

local-address 10.127.0.2;

family inet-vpn {

unicast;

}

neighbor 10.127.0.4;

}

}

ospf {

area 0.0.0.0 {

interface ge-0/0/1.0;

interface lo0.0 {

passive;

}

}

}

user@PE1# show routing-instances

MPLS-over-UDP-PE1 {

instance-type vrf;

interface ge-0/0/0.0;

route-distinguisher 10.127.0.2:1;

vrf-target target:600:1;

protocols {

bgp {

group pe1-ce1 {

peer-as 65200;

neighbor 10.0.0.1 {

as-override;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Verificación de la conexión entre dispositivos PE

- Verificar las rutas de túnel dinámico en el dispositivo PE1

- Verificar las rutas de túnel dinámico en el dispositivo PE2

- Verificar que las rutas tengan el indicador indirecto esperado de próximo salto

Verificación de la conexión entre dispositivos PE

Propósito

Compruebe el estado de emparejamiento del BGP entre el dispositivo PE1 y el dispositivo PE2, y las rutas del BGP recibidas del dispositivo PE2.

Acción

Desde el modo operativo, ejecute los show bgp summary comandos y show route receive-protocol bgp ip-address table bgp.l3vpn.0 .

user@PE1> show bgp summary

Groups: 2 Peers: 2 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

bgp.l3vpn.0

2 2 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.127.0.4 65100 139 136 0 0 58:23 Establ

bgp.l3vpn.0: 2/2/2/0

MPLS-over-UDP-PE1.inet.0: 2/2/2/0

10.10.0.1 65200 135 136 0 0 58:53 Establ

MPLS-over-UDP-PE1.inet.0: 1/1/1/0

user@PE1> show route receive-protocol bgp 10.127.0.4 table bgp.l3vpn.0 bgp.l3vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path 10.127.0.4:1:127.0.0.5/8 * 10.127.0.4 65100 65200 I

Significado

-

En la primera salida, el estado de sesión BGP es

Establ, lo que significa que la sesión está activa y los dispositivos PE están emparejados. -

En la segunda salida, el dispositivo PE1 aprendió una ruta BGP del dispositivo PE2.

Verificar las rutas de túnel dinámico en el dispositivo PE1

Propósito

Compruebe las rutas en la tabla de enrutamiento inet.3 y la información de la base de datos de túnel dinámico en el dispositivo PE1.

Acción

Desde el modo operativo, ejecute los show route table inet.3comandos , show dynamic-tunnels database terse, show dynamic-tunnels databasey show dynamic-tunnels database summary .

user@PE1> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:21:18

Tunnel

127.0.0.4/8 *[Tunnel/300] 00:21:18

Tunnel Composite

user@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 10.127.0.0/24 Destination Source Next-hop Type Status 10.127.0.4/8 10.127.0.2 0xb395b10 nhid 613 udp Up

user@PE1> show dynamic-tunnels database

Table: inet.3

. . .

Tunnel to: 10.127.0.4/32

Reference count: 2

Next-hop type: UDP

Source address: 10.127.0.2 Tunnel Id: 2

Next hop: tunnel-composite, 0xb395b10, nhid 613

VPN Label: Push 299776 Reference count: 3

Traffic Statistics: Packets 0, Bytes 0

State: Up

user@PE1> show dynamic-tunnels database summary Dynamic Tunnels, Total 1 displayed GRE Tunnel: Active Tunnel Mode, Next Hop Base IFL Based, Total 0 displayed, Up 0, Down 0 Nexthop Based, Total 0 displayed, Up 0, Down 0 RSVP Tunnel: Total 0 displayed UDP Tunnel: Total 1 displayed, Up 1, Down 0

Significado

-

En el primer resultado, dado que el dispositivo PE1 está configurado con el túnel MPLS a través de UDP, se crea una ruta compuesta de túnel para la entrada de ruta de la tabla de enrutamiento inet.3.

-

En las salidas restantes, el túnel MPLS a través de UDP se muestra con el tipo de encapsulación del túnel, los parámetros del próximo salto del túnel y el estado del túnel.

Verificar las rutas de túnel dinámico en el dispositivo PE2

Propósito

Compruebe las rutas en la tabla de enrutamiento inet.3 y la información de la base de datos de túnel dinámico en el dispositivo PE2.

Acción

Desde el modo operativo, ejecute el comando y los show route table inet.3show dynamic-tunnels database terse comandos.

user@PE2> show route table inet.3

inet.3: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.127.0.0/24 *[Tunnel/300] 00:39:31

Tunnel

10.127.0.2/32 *[Tunnel/300] 00:24:53

Tunnel Composite

user@PE1> show dynamic-tunnels database terse Table: inet.3 Destination-network: 127.0.0.0/8 Destination Source Next-hop Type Status 10.127.0.2/32 10.127.0.4 0xb395450 nhid 615 udp Up

Significado

Los resultados muestran la creación del túnel MPLS a través de UDP y el ID del salto siguiente asignado como interfaz del salto siguiente, similar al dispositivo PE1.

Verificar que las rutas tengan el indicador indirecto esperado de próximo salto

Propósito

Compruebe que los dispositivos PE1 y PE2 estén configurados para mantener el siguiente salto indirecto al enlace del siguiente salto de reenvío en la tabla de reenvío del motor de reenvío de paquetes.

Acción

Desde el modo operativo, ejecute el comando en los show krt indirect-next-hop dispositivos PE1 y PE2.

user@PE1> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048574 Protocol next-hop address: 10.127.0.4

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 1

Locks: 3 0xb2ab630

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 613

Destination address: 10.127.0.4, Source address: 10.127.0.2

Tunnel id: 2, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 1

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3c70dc

IGP Route handle(hex) : 0xb1ae688 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

user@PE2> show krt indirect-next-hop

Indirect Nexthop:

Index: 1048575 Protocol next-hop address: 10.127.0.2

RIB Table: bgp.l3vpn.0

Label: Push 299776

Policy Version: 1 References: 2

Locks: 3 0xb2ab740

Flags: 0x0

INH Session ID: 0x0

INH Version ID: 0

Ref RIB Table: unknown

Tunnel type: UDP, Reference count: 3, nhid: 615

Destination address: 10.127.0.2, Source address: 10.127.0.4

Tunnel id: 1, VPN Label: Push 299776, TTL action: prop-ttl

IGP FRR Interesting proto count : 2

Chain IGP FRR Node Num : 1

IGP Resolver node(hex) : 0xb3d3a28

IGP Route handle(hex) : 0xb1ae634 IGP rt_entry protocol : Tunnel

IGP Actual Route handle(hex) : 0x0 IGP Actual rt_entry protocol : Any

Significado

Los resultados muestran que se crea un túnel MPLS sobre UDP dinámico basado en el siguiente salto entre los dispositivos PE.

Solución de problemas

Para solucionar problemas de los túneles dinámicos basados en el próximo salto, consulte:

Comandos de solución de problemas

Problema

La configuración del túnel MPLS a través de UDP dinámica basada en el siguiente salto no está surtiendo efecto.

Solución

Para solucionar problemas de la configuración del túnel MPLS a través de UDP basada en el salto siguiente, use los siguientes traceroute comandos en la jerarquía de instrucciones [edit routing-options dynamic-tunnels] :

-

traceoptions file file-name -

traceoptions file size file-size -

traceoptions flag all

Por ejemplo:

[edit routing-options dynamic-tunnels]

traceoptions {

file udp_dyn_pe1.wri size 4294967295;

flag all;

}

Descripción general de la protección antisuplantación de identidad para túneles dinámicos basados en el próximo salto

Con el aumento en el despliegue de túneles IP a gran escala en los centros de datos, es necesario agregar medidas de seguridad que permitan a los usuarios limitar el tráfico malicioso de las máquinas virtuales (VM) comprometidas. Un posible ataque es la inyección de tráfico en una VPN de cliente arbitraria desde un servidor comprometido a través del enrutador de puerta de enlace. En tales casos, las comprobaciones antisuplantación de identidad en túneles IP garantizan que solo las fuentes legítimas inyecten tráfico en los centros de datos desde sus túneles IP designados.

Los túneles IP dinámicos basados en el siguiente salto crean un túnel compuesto del siguiente salto para cada túnel dinámico creado en el dispositivo. Dado que los túneles dinámicos basados en el salto siguiente eliminan la dependencia de las interfaces físicas para cada nuevo túnel dinámico configurado, la configuración de túneles dinámicos basados en el salto siguiente proporciona una ventaja de escalabilidad sobre el número de túneles dinámicos que se pueden crear en un dispositivo. A partir de Junos OS versión 17.1, las capacidades anti-spoofing para túneles IP dinámicos basados en el próximo salto se proporcionan para túneles dinámicos basados en el salto siguiente. Con esta mejora, se implementa una medida de seguridad para evitar la inyección de tráfico en una VPN arbitraria del cliente desde un servidor comprometido a través del enrutador de puerta de enlace.

La suplantación de identidad se implementa mediante comprobaciones de reenvío de ruta inversa en el motor de reenvío de paquetes. Las comprobaciones se implementan para el tráfico que llega a través del túnel hacia la instancia de enrutamiento. Actualmente, cuando el enrutador de la puerta de enlace recibe tráfico de un túnel, solo se realiza la búsqueda de destino y el paquete se reenvía en consecuencia. Cuando la protección antisuplantación está habilitada, el enrutador de puerta de enlace también realiza una búsqueda de dirección de origen del encabezado IP del paquete de encapsulación en la VPN, además de la búsqueda de destino del túnel. Esto garantiza que las fuentes legítimas inyecten tráfico a través de sus túneles IP designados. Como resultado, la protección antisuplantación garantiza que el tráfico del túnel se reciba de una fuente legítima en los túneles designados.

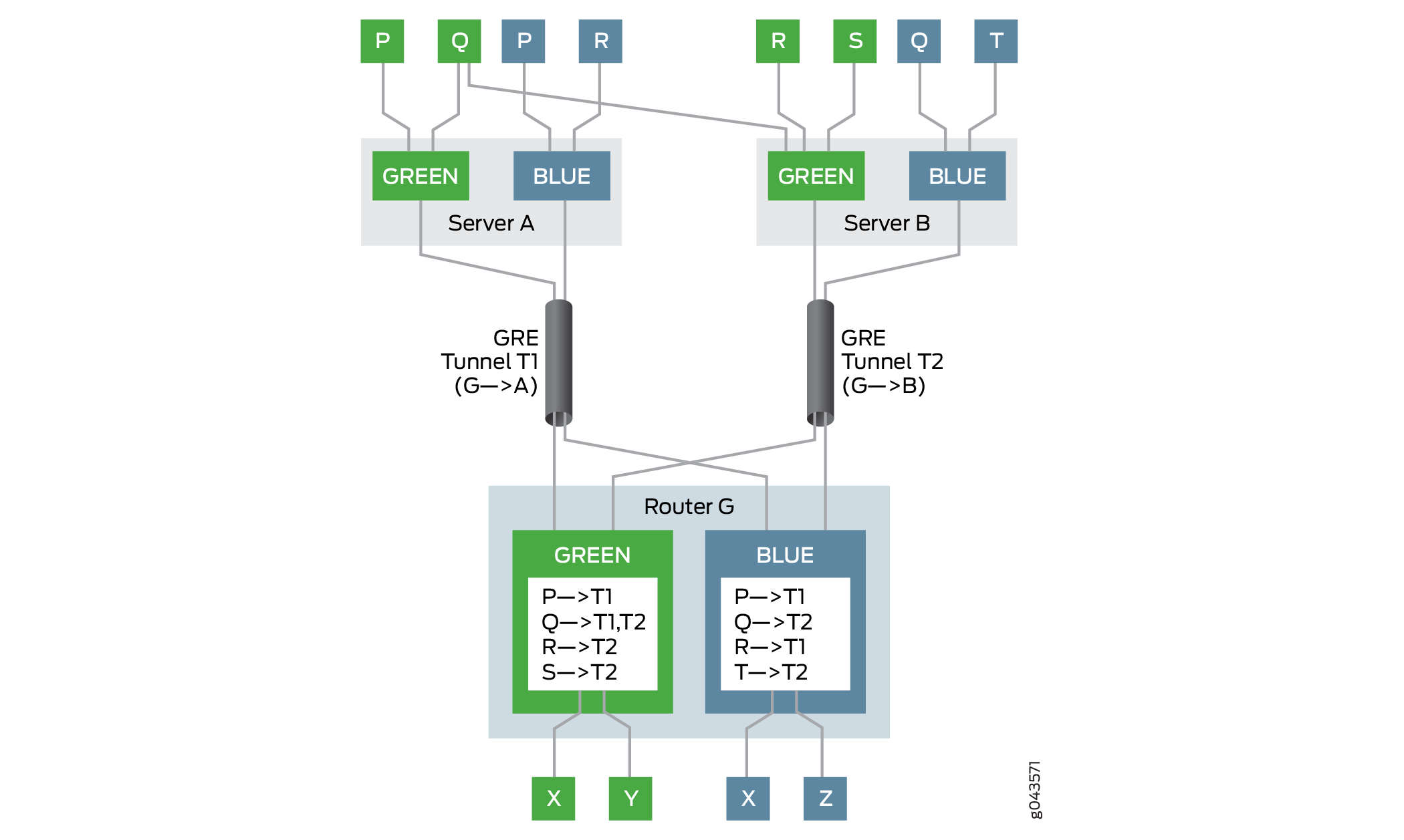

La figura 3 ilustra una topología de ejemplo con los requisitos para la protección antisuplantación de identidad.

salto siguiente

salto siguiente

En este ejemplo, el enrutador de puerta de enlace es el enrutador G. El enrutador G tiene dos VPN: verde y azul. Los dos servidores, el servidor A y el servidor B, pueden llegar a las VPN verde y azul en el enrutador G a través de los túneles dinámicos T1 y T2 basados en el próximo salto, respectivamente. Varios hosts y máquinas virtuales (P, Q, R, S y T) conectados a los servidores pueden llegar a las VPN a través del enrutador de puerta de enlace, el enrutador G. El enrutador G tiene las tablas de enrutamiento y reenvío virtual (VRF) para VPN verdes y azules, cada una rellenada con la información de accesibilidad para las máquinas virtuales en esas VPN.

Por ejemplo, en VPN Green, el enrutador G utiliza el túnel T1 para llegar al host P, el túnel T2 para llegar a los hosts R y S, y el equilibrio de carga se realiza entre los túneles T1 y T2 para llegar al host de host múltiple Q. En VPN Blue, el enrutador G utiliza el túnel T1 para llegar a los hosts P y R, y el túnel T2 para llegar a los hosts Q y T.

La comprobación pasa por reenvío de ruta inversa cuando:

Un paquete proviene de una fuente legítima en su túnel designado.

El host P en VPN Green envía un paquete al host X mediante el túnel T1. Dado que el enrutador G puede llegar al host P a través del túnel T1, permite que el paquete pase y reenvíe el paquete al host X.

Un paquete proviene de un origen multihost en sus túneles designados.

El host Q en VPN Green es multihost en los servidores A y B, y puede llegar al enrutador G a través de los túneles T1 y T2. El host Q envía un paquete al host Y mediante el túnel T1 y un paquete al host X mediante el túnel T2. Debido a que el enrutador G puede llegar al host Q a través de los túneles T1 y T2, permite que los paquetes pasen y los reenvíe a los hosts Y y X, respectivamente.

Las VPN de capa 3 no tienen habilitada la protección antisuplantación de identidad de forma predeterminada. Para habilitar la suplantación de identidad para túneles dinámicos basados en el salto siguiente, incluya la ip-tunnel-rpf-check instrucción en el nivel jerárquico [edit routing-instances routing-instance-name routing-options forwarding-table] . La comprobación de reenvío de ruta inversa solo se aplica a la instancia de enrutamiento VRF. El modo predeterminado se establece en strict, donde el paquete que proviene de un origen en un túnel no designado no pasa la comprobación. El ip-tunnel-rpf-check modo se puede establecer como loose, donde la comprobación de reenvío de ruta inversa falla cuando el paquete proviene de una fuente inexistente. Se puede configurar un filtro de firewall opcional bajo la ip-tunnel-rpf-check instrucción para contar y registrar los paquetes que no superaron la comprobación de reenvío de ruta inversa.

La siguiente salida de ejemplo muestra una configuración antisuplantación de identidad:

[edit routing-instances routing-instance-name routing-options forwarding-table]

ip-tunnel-rpf-check {

mode loose;

fail-filter filter-name;

}

Tenga en cuenta las siguientes directrices cuando configure la protección contra suplantación de identidad para túneles dinámicos basados en el próximo salto:

La protección antisuplantación de identidad solo se puede habilitar para túneles IPv4 y tráfico de datos IPv4. Las capacidades anti-spoofing no son compatibles con túneles IPv6 ni con tráfico de datos IPv6.

La suplantación de identidad para túneles dinámicos basados en el próximo salto puede detectar y evitar una máquina virtual comprometida (comprobación de reenvío de ruta inversa de origen interno), pero no un servidor comprometido que suplantación de etiquetas.

Los túneles IP basados en el salto siguiente pueden originarse y terminar en una tabla de enrutamiento inet.0.

La protección antisuplantación de identidad es eficaz cuando la instancia de enrutamiento VRF tiene interfaces de conmutación de etiquetas (LSI) (mediante el

vrf-table-label) o interfaces de túnel virtual (VT). Conper-next-hoplabel en la instancia de enrutamiento VRF, no se admite la protección antisuplantación de identidad.El

rpf fail-filtersolo es aplicable al paquete IP interno.La habilitación de las comprobaciones antisuplantación de identidad no afecta al límite de escala de los túneles dinámicos basados en el salto siguiente en un dispositivo.

La utilización de recursos del sistema con la protección antisuplantación habilitada para la instancia de enrutamiento VRF es ligeramente superior a la utilización de túneles dinámicos basados en el salto siguiente sin la protección antisuplantación habilitada.

La protección antisuplantación requiere comprobaciones adicionales de la dirección IP de origen, lo que tiene un impacto mínimo en el rendimiento de la red.

El cambio de motor de enrutamiento elegante (GRES) y la actualización de software en servicio (ISSU) son compatibles con la protección antisuplantación de identidad.

Ejemplo: configuración de la protección antisuplantación de identidad para túneles dinámicos basados en el salto siguiente

En este ejemplo se muestra cómo configurar las comprobaciones de reenvío de ruta inversa para la instancia de enrutamiento virtual de enrutamiento y reenvío (VRF) para habilitar la protección antisuplantación de identidad para túneles dinámicos basados en el salto siguiente. Las comprobaciones aseguran que las fuentes legítimas inyectan tráfico a través de sus túneles IP designados.

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Tres enrutadores de la serie MX con MIC, cada uno conectado a un dispositivo host.

Junos OS versión 17.1 o posterior ejecutándose en uno o todos los enrutadores.

Antes de empezar:

Habilite la configuración de servicios de túnel en el concentrador PIC flexible.

Configure las interfaces del enrutador.

Configure el ID del enrutador y asigne un número de sistema autónomo para el enrutador.

Establezca una sesión interna de BGP (IBGP) con los extremos del túnel.

Configure RSVP en todos los enrutadores.

Configure OSPF o cualquier otro protocolo de puerta de enlace interior en todos los enrutadores.

Configure dos túneles IP dinámicos basados en el próximo salto entre los dos enrutadores.

Configure una instancia de enrutamiento VRF para cada conexión de enrutador a host.

Visión general

A partir de Junos OS versión 17.1, las capacidades antisuplantación de identidad se agregan a los túneles IP dinámicos basados en el próximo salto, donde se implementan comprobaciones del tráfico que llega a través del túnel a la instancia de enrutamiento mediante el reenvío de ruta inversa en el motor de reenvío de paquetes.

Actualmente, cuando el enrutador de puerta de enlace recibe tráfico de un túnel, solo se realiza la búsqueda de la dirección de destino antes del reenvío. Con la protección antisuplantación de identidad, el enrutador de puerta de enlace realiza una búsqueda de dirección de origen del encabezado IP del paquete de encapsulación en la VPN para asegurarse de que las fuentes legítimas inyectan tráfico a través de sus túneles IP designados. Esto se denomina modo estricto y es el comportamiento predeterminado de la protección anti-suplantación de identidad. Para pasar tráfico desde túneles no designados, la comprobación de reenvío de ruta inversa está habilitada en el modo de pérdida. Para el tráfico recibido de orígenes inexistentes, se produce un error en la comprobación del reenvío de ruta inversa tanto para los modos estrictos como para los sueltos.

La suplantación de identidad se admite en las instancias de enrutamiento VRF. Para habilitar la suplantación de identidad para túneles dinámicos, incluya la ip-tunnel-rpf-check instrucción en el nivel jerárquico [edit routing-instances routing-instance-name routing-options forwarding-table] .

Topología

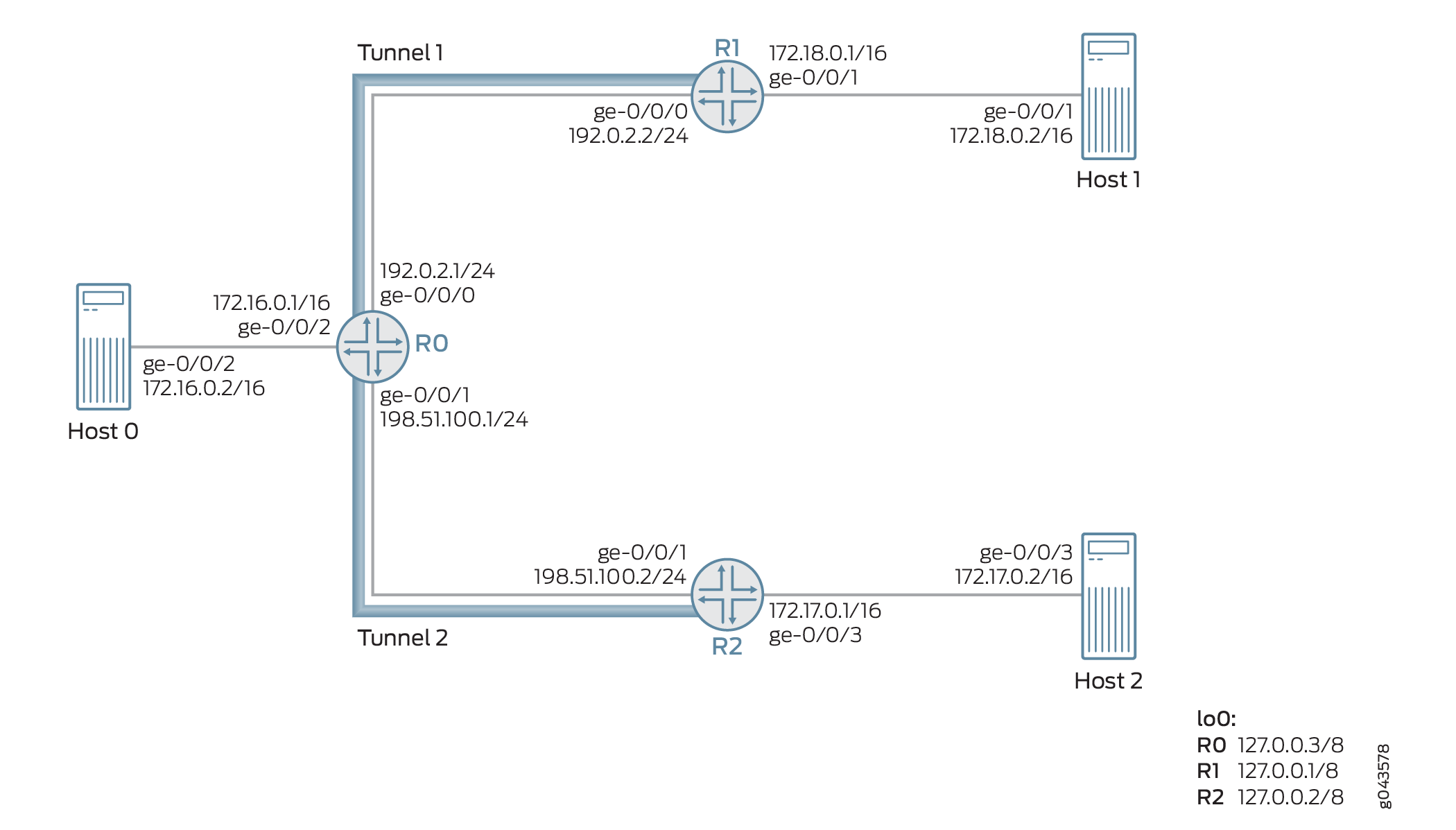

La figura 4 ilustra un ejemplo de topología de red habilitada con protección antisuplantación de identidad. Los enrutadores R0, R1 y R2 están conectados a los hosts Host0, Host1 y Host2, respectivamente. Dos túneles dinámicos basados en el próximo salto de encapsulación de enrutamiento genérico (GRE), el túnel 1 y el túnel 2, conectan el enrutador R0 con los enrutadores R1 y R2, respectivamente. La instancia de enrutamiento VRF se ejecuta entre cada enrutador y sus dispositivos host conectados.

siguientes

siguientes

Tomando como ejemplo, se reciben tres paquetes (paquetes A, B y C) en el enrutador 0 desde el enrutador R2 a través del túnel GRE dinámico basado en el siguiente salto (túnel 2). La dirección IP de origen de estos paquetes es 172.17.0.2 (paquete A), 172.18.0.2 (paquete B) y 172.20.0.2 (paquete C).

La dirección IP de origen de los paquetes A y B pertenece al host 2 y al host 1, respectivamente. El paquete C es un túnel de origen inexistente. El túnel designado en este ejemplo es el túnel 2 y el túnel no designado es el túnel 1. Por lo tanto, los paquetes se procesan de la siguiente manera:

Packet A—Dado que el origen procede de un túnel designado (túnel 2), el paquete A pasa la comprobación de reenvío de ruta inversa y se procesa para su reenvío a través del túnel 2.

Packet B—Dado que el origen proviene del túnel 1, que es un túnel no desinado, el paquete B no supera de forma predeterminada la comprobación de reenvío de ruta inversa en el modo estricto. Si el modo flexible está habilitado, se permite el reenvío del paquete B.

Packet C: dado que el origen es un origen de túnel inexistente, el paquete C no supera la comprobación de reenvío de ruta inversa y el paquete no se reenvía.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

Enrutador R0

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.1/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 1 set interfaces ge-0/0/2 unit 0 family inet address 172.16.0.1/16 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set routing-options router-id 10.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.1 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set routing-options dynamic-tunnels T2 source-address 198.51.100.1 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 10.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 30.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN1 instance-type vrf set routing-instances VPN1 interface ge-0/0/2.0 set routing-instances VPN1 route-distinguisher 100:100 set routing-instances VPN1 vrf-target target:100:1 set routing-instances VPN1 vrf-table-label set routing-instances VPN1 routing-options forwarding-table ip-tunnel-rpf-check mode strict set routing-instances VPN1 protocols bgp group External type external set routing-instances VPN1 protocols bgp group External family inet unicast set routing-instances VPN1 protocols bgp group External peer-as 200 set routing-instances VPN1 protocols bgp group External neighbor 172.16.0.1

Enrutador R1

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.2/24 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 2 set interfaces ge-0/0/1 unit 0 family inet address 172.18.0.1/16 set interfaces lo0 unit 0 family inet address 20.1.1.1/32 set routing-options router-id 20.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T1 source-address 192.0.2.2 set routing-options dynamic-tunnels T1 gre set routing-options dynamic-tunnels T1 destination-networks 192.0.2.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 20.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 30.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN2 instance-type vrf set routing-instances VPN2 interface ge-0/0/1.0 set routing-instances VPN2 route-distinguisher 100:200 set routing-instances VPN2 vrf-target target:200:1 set routing-instances VPN2 vrf-table-label

R2

set interfaces ge-0/0/1 unit 0 family inet address 198.51.100.2/24 set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2 unit 0 vlan-id 3 set interfaces ge-0/0/2 unit 0 family inet address 172.17.0.1/16 set interfaces lo0 unit 0 family inet address 30.1.1.1/32 set routing-options router-id 30.1.1.1 set routing-options autonomous-system 100 set routing-options dynamic-tunnels gre next-hop-based-tunnel set routing-options dynamic-tunnels T2 source-address 198.51.100.2 set routing-options dynamic-tunnels T2 gre set routing-options dynamic-tunnels T2 destination-networks 198.51.100.0/24 set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols bgp group IBGP type internal set protocols bgp group IBGP local-address 30.1.1.1 set protocols bgp group IBGP family inet-vpn unicast set protocols bgp group IBGP neighbor 20.1.1.1 set protocols bgp group IBGP neighbor 10.1.1.1 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface all set routing-instances VPN3 instance-type vrf set routing-instances VPN3 interface ge-0/0/2.0 set routing-instances VPN3 route-distinguisher 100:300 set routing-instances VPN3 vrf-target target:300:1 set routing-instances VPN3 vrf-table-label

Procedimiento

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar el enrutador R0:

Configure las interfaces del enrutador R0, incluida la interfaz de circuito cerrado.