Conexión de VPN de capa 3 a VPN de capa 2

Descripción general de la interconexión de VPN de capa 2 con VPN de capa 3

A medida que los servicios de capa 2 basados en MPLS aumentan en demanda, surgen nuevos desafíos para que los proveedores de servicios puedan interoperar con los servicios de capa 2 y capa 3 y ofrecer a sus clientes servicios de valor agregado. Junos OS tiene varias características para satisfacer las necesidades de los proveedores de servicios. Una de estas características es el uso de una interfaz de túnel lógico. Esta funcionalidad de Junos OS utiliza una PIC de túnel para conectar paquetes de ida y vuelta desde el motor de reenvío de paquetes a fin de vincular la red de capa 2 con la red de capa 3. La solución está limitada por las restricciones de ancho de banda del túnel lógico impuestas por la PIC del túnel.

Interconexión de VPN de capa 2 con aplicaciones VPN de capa 3

La interconexión de una VPN de capa 2 con una VPN de capa 3 ofrece los siguientes beneficios:

Una sola línea de acceso para proporcionar múltiples servicios: las VPN tradicionales a través de circuitos de capa 2 requieren el aprovisionamiento y el mantenimiento de redes separadas para servicios IP y VPN. Por el contrario, las VPN de capa 2 permiten compartir la infraestructura de red central de un proveedor entre los servicios IP y VPN de capa 2, lo que reduce el costo de proporcionar esos servicios.

Flexibilidad: el proveedor de servicios puede acomodar muchos tipos diferentes de redes. Si todos los sitios de una VPN son propiedad de la misma empresa, se trata de una intranet. Si varios sitios son propiedad de diferentes empresas, la VPN es una extranet. Un sitio puede estar ubicado en más de una VPN.

Amplia gama de políticas posibles: puede dar a cada sitio en una VPN una ruta diferente a cada otro sitio, o puede forzar el tráfico entre ciertos pares de sitios enrutados a través de un tercer sitio y así pasar cierto tráfico a través de un firewall.

Red escalable: este diseño mejora la escalabilidad porque elimina la necesidad de enrutadores perimetrales de proveedor (PE) para mantener todas las rutas VPN del proveedor de servicios. Cada enrutador PE mantiene una tabla VRF para cada uno de sus sitios conectados directamente. Cada conexión de cliente (como un PVC Frame Relay, un PVC ATM o una VLAN) se asigna a una tabla VRF específica. Por lo tanto, es un puerto en el enrutador PE y no un sitio asociado con una tabla VRF. Se pueden asociar varios puertos en un enrutador PE a una sola tabla VRF. Es la capacidad de los enrutadores PE para mantener varias tablas de reenvío lo que admite la segregación por VPN de la información de enrutamiento.

Uso de reflectores de ruta: los enrutadores perimetrales de los proveedores pueden mantener sesiones de IBGP para enrutar reflectores como alternativa a una malla completa de sesiones de IBGP. La implementación de varios reflectores de ruta mejora la escalabilidad del modelo RFC 2547bis porque elimina la necesidad de un único componente de red para mantener todas las rutas VPN.

Varias VPN se mantienen separadas y distintas entre sí: los enrutadores perimetrales del cliente no se emparejan entre sí. Dos sitios tienen conectividad IP solo a través de la red troncal común, y solo si hay una VPN que contiene ambos sitios. Esta característica mantiene las VPN separadas y distintas entre sí, incluso si dos VPN tienen un espacio de direcciones superpuesto.

Fácil de usar para los clientes: los clientes pueden obtener servicios de red troncal IP de un proveedor de servicios, y no necesitan mantener sus propias redes troncales.

Ejemplo: interconexión de una VPN de capa 2 con una VPN de capa 3

En este ejemplo se proporciona un procedimiento paso a paso y comandos para interconectar y verificar una VPN de capa 2 con una VPN de capa 3. Contiene las siguientes secciones:

Requisitos

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Junos OS versión 9.3 o posterior

Cinco enrutadores de la serie MX

Tres enrutadores serie M

Dos enrutadores serie T

Descripción general y topología

Una VPN de capa 2 es un tipo de red privada virtual (VPN) que utiliza etiquetas MPLS para transportar datos. La comunicación se produce entre los enrutadores perimetrales del proveedor (PE).

Las VPN de capa 2 utilizan BGP como protocolo de señalización y, en consecuencia, tienen un diseño más simple y requieren menos sobrecarga de aprovisionamiento que las VPN tradicionales en circuitos de capa 2. La señalización BGP también permite el descubrimiento automático de pares VPN de capa 2. Las VPN de capa 2 pueden tener una topología de malla completa o radial. El mecanismo de tunelización en la red principal es, normalmente, MPLS. Sin embargo, las VPN de capa 2 también pueden usar otros protocolos de tunelización, como GRE.

Las VPN de capa 3 se basan en RFC 2547bis, VPN IP BGP/MPLS. RFC 2547bis define un mecanismo mediante el cual los proveedores de servicios pueden usar sus redes troncales IP para proporcionar servicios VPN a sus clientes. Una VPN de capa 3 es un conjunto de sitios que comparten información de enrutamiento común y cuya conectividad está controlada por una colección de políticas. Los sitios que componen una VPN de capa 3 están conectados a través de la red troncal de Internet pública existente de un proveedor. Las VPN RFC 2547bis también se conocen como VPN BGP/MPLS porque BGP se usa para distribuir información de enrutamiento VPN a través de la red troncal del proveedor y MPLS se usa para reenviar el tráfico VPN a través de la red troncal a sitios VPN remotos.

Las redes de clientes, debido a que son privadas, pueden usar direcciones públicas o privadas, tal como se define en RFC 1918, Asignación de direcciones para Internets privadas. Cuando las redes de clientes que usan direcciones privadas se conectan a la infraestructura pública de Internet, las direcciones privadas pueden superponerse con las mismas direcciones privadas utilizadas por otros usuarios de la red. Las VPN MPLS/BGP resuelven este problema agregando un distinguidor de ruta. Un distinguidor de ruta es un prefijo de identificador de VPN que se agrega a cada dirección de un sitio VPN en particular, creando así una dirección que es única tanto dentro de la VPN como dentro de Internet.

Además, cada VPN tiene su propia tabla de enrutamiento específica de VPN que contiene la información de enrutamiento solo para esa VPN. Para separar las rutas de una VPN de las rutas de la Internet pública o de las de otras VPN, el enrutador PE crea una tabla de enrutamiento independiente para cada VPN denominada tabla de enrutamiento y reenvío VPN (VRF). El enrutador PE crea una tabla VRF para cada VPN que tiene una conexión a un enrutador perimetral del cliente (CE). Cualquier cliente o sitio que pertenezca a la VPN solo puede acceder a las rutas de las tablas VRF para esa VPN. Cada tabla VRF tiene uno o más atributos de comunidad extendidos asociados que identifican la ruta como perteneciente a una colección específica de enrutadores. Uno de ellos, el atributo route target , identifica una colección de sitios (tablas VRF) a los que un enrutador PE distribuye rutas. El enrutador PE utiliza el destino de ruta para restringir la importación de rutas remotas en sus tablas VRF.

Cuando un enrutador PE de entrada recibe rutas anunciadas de un enrutador CE conectado directamente, comprueba la ruta recibida con la política de exportación de VRF para esa VPN.

Si coincide, la ruta se convierte al formato VPN-IPv4, es decir, el diferenciador de ruta se agrega a la ruta. A continuación, el enrutador PE anuncia la ruta en formato VPN-IPv4 a los enrutadores PE remotos. También adjunta un destino de ruta a cada ruta aprendida de los sitios conectados directamente. El destino de ruta adjunto a la ruta se basa en el valor de la directiva de destino de exportación configurada de la tabla VRF. A continuación, las rutas se distribuyen mediante sesiones de IBGP, que se configuran en la red central del proveedor.

Si la ruta desde el enrutador CE no coincide, no se exporta a otros enrutadores PE, pero aún se puede usar localmente para el enrutamiento, por ejemplo, si dos enrutadores CE en la misma VPN están conectados directamente al mismo enrutador PE.

Cuando un enrutador de PE de salida recibe una ruta, la compara con la política de importación en la sesión de IBGP entre los enrutadores de PE. Si se acepta, el enrutador coloca la ruta en su tabla bgp.l3vpn.0. Al mismo tiempo, el enrutador comprueba la ruta con respecto a la política de importación de VRF para la VPN. Si coincide, el diferenciador de ruta se elimina de la ruta y la ruta se coloca en la tabla VRF (la routing-instance-nametabla .inet.0) en formato IPv4.

Topología

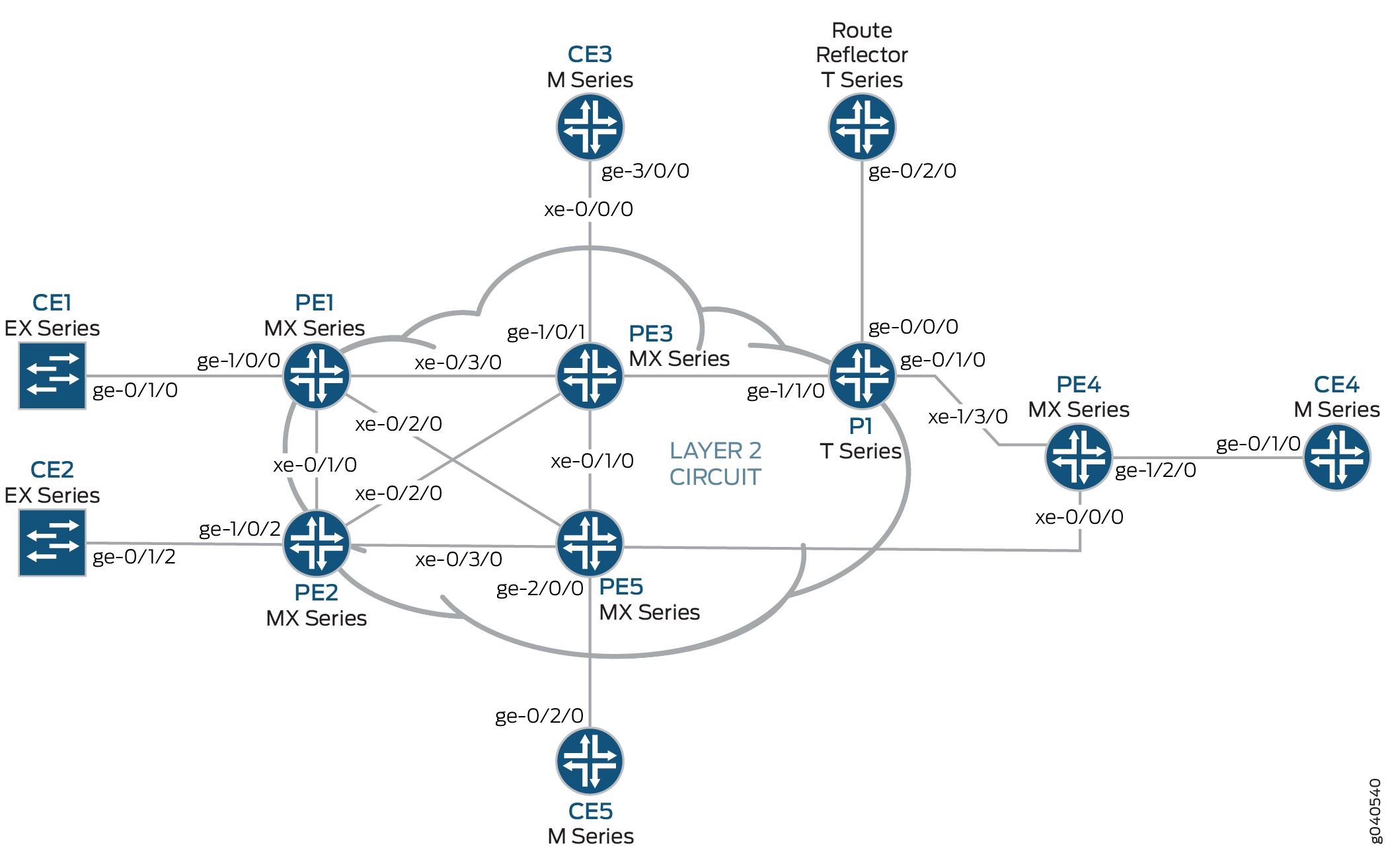

La figura 1 muestra la topología física de una interconexión VPN de capa 2 a VPN de capa 3.

de capa 3

de capa 3

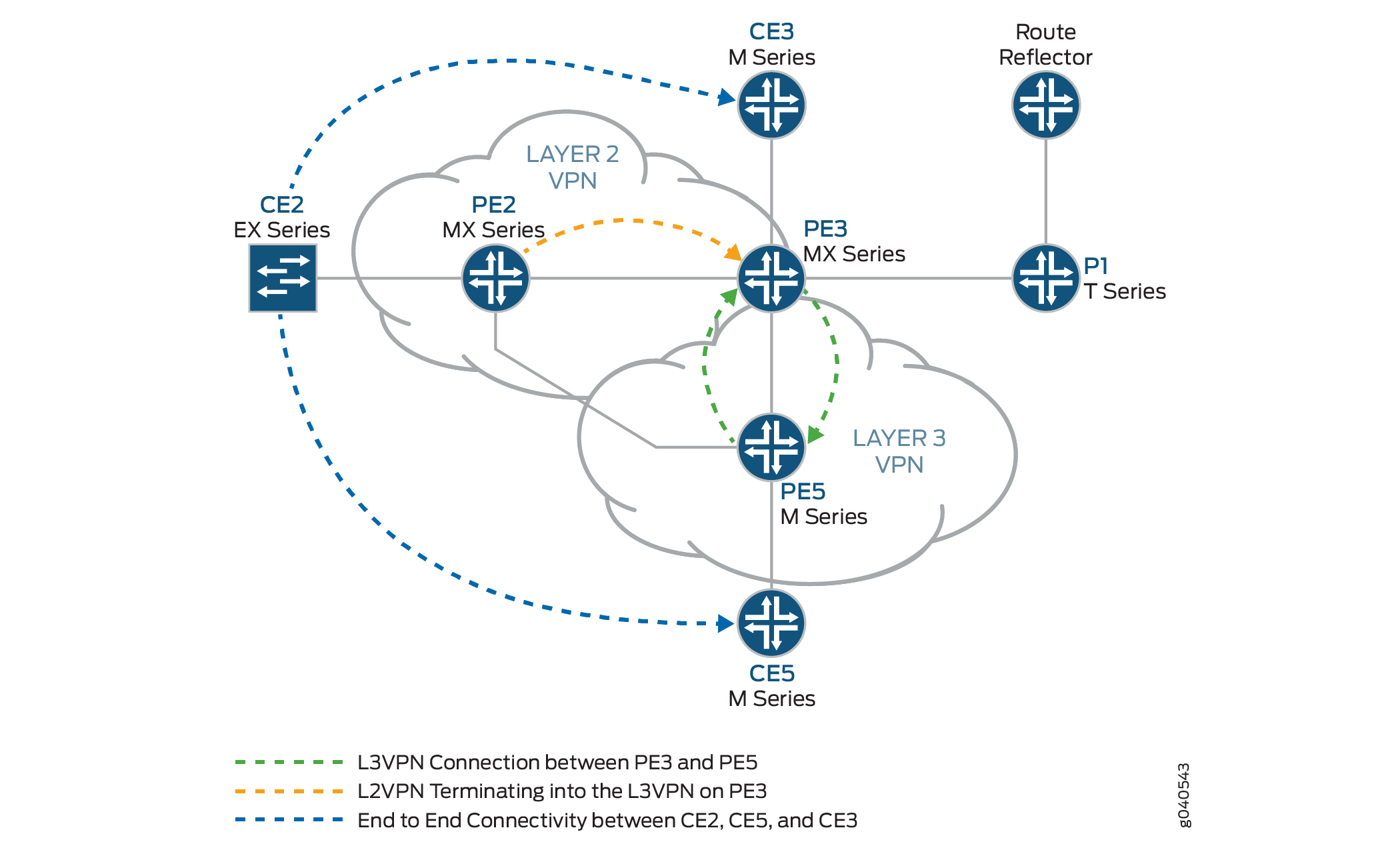

La topología lógica de una interconexión VPN de capa 2 a VPN de capa 3 se muestra en la figura 2.

de capa 3

de capa 3

Las siguientes definiciones describen el significado de las abreviaturas de dispositivo utilizadas en la Figura 1 y la Figura 2.

Dispositivo perimetral del cliente (CE): dispositivo en las instalaciones del cliente que proporciona acceso a la VPN del proveedor de servicios a través de un vínculo de datos a uno o más enrutadores perimetrales del proveedor (PE).

Normalmente, el dispositivo CE es un enrutador IP que establece una adyacencia con sus enrutadores PE conectados directamente. Una vez establecida la adyacencia, el enrutador CE anuncia las rutas VPN locales del sitio al enrutador PE y aprende las rutas VPN remotas del enrutador PE.

Dispositivo perimetral del proveedor (PE): dispositivo o conjunto de dispositivos en el borde de la red del proveedor que presenta la vista del proveedor del sitio del cliente.

Los enrutadores PE intercambian información de enrutamiento con enrutadores CE. Los enrutadores de PE son conscientes de las VPN que se conectan a través de ellos, y los enrutadores de PE mantienen el estado de VPN. Solo se requiere un enrutador PE para mantener rutas VPN para aquellas VPN a las que está conectado directamente. Después de aprender las rutas VPN locales de los enrutadores CE, un enrutador PE intercambia información de enrutamiento VPN con otros enrutadores PE mediante IBGP. Finalmente, cuando se usa MPLS para reenviar tráfico de datos VPN a través de la red troncal del proveedor, el enrutador de PE de entrada funciona como el enrutador de conmutación de etiquetas de entrada (LSR) y el enrutador de PE de salida funciona como el LSR de salida.

Dispositivo del proveedor (P): dispositivo que opera dentro de la red central del proveedor y no interactúa directamente con ningún CE.

Aunque el dispositivo P es una parte clave de la implementación de VPN para los clientes del proveedor de servicios y puede proporcionar enrutamiento para muchos túneles operados por el proveedor que pertenecen a diferentes VPN, no es consciente de VPN y no mantiene el estado VPN. Su función principal es permitir que el proveedor de servicios escale sus ofertas VPN, por ejemplo, actuando como un punto de agregación para múltiples enrutadores PE.

Los enrutadores P funcionan como LSR de tránsito MPLS cuando reenvían tráfico de datos VPN entre enrutadores PE. Los enrutadores P solo son necesarios para mantener las rutas a los enrutadores PE del proveedor; no están obligados a mantener información específica de enrutamiento VPN para cada sitio del cliente.

Configuración

Para interconectar una VPN de capa 2 con una VPN de capa 3, realice estas tareas:

Configuración de los protocolos e interfaces básicos

Procedimiento paso a paso

En cada enrutador PE y P, configure OSPF con extensiones de ingeniería de tráfico en todas las interfaces. Deshabilite OSPF en la interfaz fxp0.0.

[edit protocols] ospf { traffic-engineering; area 0.0.0.0 { interface all; interface fxp0.0 { disable; } } }En todos los enrutadores principales, habilite MPLS en todas las interfaces. Deshabilite MPLS en la interfaz fxp0.0.

[edit protocols] mpls { interface all; interface fxp0.0 { disable; } }En todos los enrutadores principales, cree un grupo par BGP interno y especifique la dirección del reflector de ruta (192.0.2.7) como vecino. Habilite también que BGP lleve mensajes de información de accesibilidad de la capa de red (NLRI) VPLS de capa 2 para este grupo par mediante la inclusión de la

signalinginstrucción en el nivel de[edit protocols bgp group group-name family l2vpn]jerarquía.[edit protocols] bgp { group RR { type internal; local-address 192.0.2.2; family l2vpn { signaling; } neighbor 192.0.2.7; } }En el enrutador PE3, cree un grupo par BGP interno y especifique la dirección IP del reflector de ruta (192.0.2.7) como vecino. Habilite BGP para que transporte mensajes NLRI VPLS de capa 2 para este grupo par y habilite el procesamiento de direcciones VPN-IPv4 incluyendo la

unicastinstrucción en el[edit protocols bgp group group-name family inet-vpn]nivel de jerarquía.[edit protocols] bgp { group RR { type internal; local-address 192.0.2.3; family inet-vpn { unicast; } family l2vpn { signaling; } neighbor 192.0.2.7; } }Para el dominio VPN de capa 3 en el enrutador PE3 y PE5, habilite RSVP en todas las interfaces. Deshabilite RSVP en la interfaz fxp0.0.

[edit protocols] rsvp { interface all; interface fxp0.0 { disable; } }En los enrutadores PE3 y PE5, cree rutas conmutadas por etiqueta (LSP) al reflector de ruta y a los demás enrutadores PE. En el siguiente ejemplo se muestra la configuración en el enrutador PE5.

[edit protocols] mpls { label-switched-path to-RR { to 192.0.2.7; } label-switched-path to-PE2 { to 192.0.2.2; } label-switched-path to-PE3 { to 192.0.2.3; } label-switched-path to-PE4 { to 192.0.2.4; } label-switched-path to-PE1 { to 192.0.2.1; } }En los enrutadores PE1, PE2, PE3 y PE5, configure las interfaces principales con una dirección IPv4 y habilite la familia de direcciones MPLS. En el siguiente ejemplo se muestra la configuración de la interfaz xe-0/1/0 en el enrutador PE2.

[edit] interfaces { xe-0/1/0 { unit 0 { family inet { address 10.10.2.2/30; } family mpls; } } }En los enrutadores PE2 y PE3, configure LDP para el protocolo de señalización MPLS VPN de capa 2 para todas las interfaces. Deshabilite LDP en la interfaz fxp0.0. (También se puede usar RSVP).

[edit protocols] ldp { interface all; interface fxp0.0 { disable; } }En el reflector de ruta, cree un grupo par BGP interno y especifique las direcciones IP de los enrutadores PE como vecinos.

[edit] protocols { bgp { group RR { type internal; local-address 192.0.2.7; family inet { unicast; } family inet-vpn { unicast; } family l2vpn { signaling; } cluster 192.0.2.7; neighbor 192.0.2.1; neighbor 192.0.2.2; neighbor 192.0.2.4; neighbor 192.0.2.5; neighbor 192.0.2.3; } } }En el reflector de ruta, configure los LSP MPLS hacia los enrutadores PE3 y PE5 para resolver los próximos saltos del BGP desde la tabla de enrutamiento inet.3.

[edit] protocols { mpls { label-switched-path to-pe3 { to 192.0.2.3; } label-switched-path to-pe5 { to 192.0.2.5; } interface all; } }

Configuración de las interfaces VPN

Procedimiento paso a paso

El enrutador PE2 es un extremo de la VPN de capa 2. El enrutador PE3 está realizando la unión de VPN de capa 2 entre la VPN de capa 2 y la VPN de capa 3. El enrutador PE3 utiliza la interfaz de túnel lógico (interfaz lt) configurada con diferentes unidades de interfaz lógica aplicadas en dos instancias diferentes de VPN de capa 2. El paquete se entrelaza a través de la interfaz lt configurada en el enrutador PE3. La configuración del enrutador PE5 contiene la interfaz PE-CE.

En el enrutador PE2, configure la encapsulación de la interfaz ge-1/0/2. Incluya la instrucción de encapsulación y especifique la

ethernet-cccopción (vlan-ccctambién se admite la encapsulación) en el nivel de[edit interfaces ge-1/0/2]jerarquía. La encapsulación debe ser la misma en todo un dominio VPN de capa 2 (enrutadores PE2 y PE3). Además, configure la interfaz lo0.[edit] interfaces { ge-1/0/2 { encapsulation ethernet-ccc; unit 0; } lo0 { unit 0 { family inet { address 192.0.2.2/24; } } } }En el enrutador PE2, configure la instancia de enrutamiento en el nivel de jerarquía [

edit routing-instances]. Además, configure el protocolo VPN de capa 2 en el nivel de jerarquía [edit routing-instances routing-instances-name protocols]. Configure el ID del sitio remoto como 3. El ID de sitio 3 representa el enrutador PE3 (Hub-PE). La VPN de capa 2 utiliza LDP como protocolo de señalización. Tenga en cuenta que en el ejemplo siguiente, tanto la instancia de enrutamiento como el protocolo se denominanl2vpn.[edit] routing-instances {l2vpn{ # routing instance instance-type l2vpn; interface ge-1/0/2.0; route-distinguisher 65000:2; vrf-target target:65000:2; protocols {l2vpn{ # protocol encapsulation-type ethernet; site CE2 { site-identifier 2; interface ge-1/0/2.0 { remote-site-id 3; } } } } } }En el enrutador PE5, configure la interfaz Gigabit Ethernet para el vínculo

ge-2/0/0PE-CE y configure lalo0interfaz.[edit interfaces] ge-2/0/0 { unit 0 { family inet { address 198.51.100.8/24; } } } lo0 { unit 0 { } }En el enrutador PE5, configure la instancia de enrutamiento VPN de capa 3 (

L3VPN) en el nivel de[edit routing-instances]jerarquía. Configure también BGP en el nivel jerárquico[edit routing-instances L3VPN protocols].[edit] routing-instances { L3VPN { instance-type vrf; interface ge-2/0/0.0; route-distinguisher 65000:5; vrf-target target:65000:2; vrf-table-label; protocols { bgp { group ce5 { neighbor 198.51.100.2 { peer-as 200; } } } } } }En un enrutador de la serie MX, como el enrutador PE3, debe crear la interfaz de servicios de túnel que se utilizará para los servicios de túnel. Para crear la interfaz de servicio de túnel, incluya la

bandwidthinstrucción y especifique la cantidad de ancho de banda que se va a reservar para los servicios de túnel en gigabits por segundo en el nivel jerárquico[edit chassis fpc slot-number pic slot-number tunnel-services].[edit] chassis { dump-on-panic; fpc 1 { pic 1 { tunnel-services { bandwidth 1g; } } } }En el enrutador PE3, configure la interfaz de Gigabit Ethernet.

Incluya la

addressinstrucción en el nivel jerárquico[edit interfaces ge-1/0/1.0 family inet]y especifique198.51.100.9/24como la dirección IP.[edit] interfaces { ge-1/0/1 { unit 0 { family inet { address 198.51.100.9/24; } } } }En el enrutador PE3, configure la interfaz de

lt-1/1/10.0túnel lógico en el nivel jerárquico[edit interfaces lt-1/1/10 unit 0]. El enrutador PE3 es el enrutador que une la VPN de capa 2 a la VPN de capa 3 mediante la interfaz de túnel lógico. La configuración de las interfaces de la unidad par es lo que hace la interconexión.Para configurar la interfaz, incluya la

encapsulationinstrucción y especifique laethernet-cccopción. Incluya lapeer-unitinstrucción y especifique la unidad1de interfaz lógica como interfaz de túnel del mismo nivel. Incluya lafamilyinstrucción y especifique lacccopción.[edit] interfaces { lt-1/1/10 { unit 0 { encapsulation ethernet-ccc; peer-unit 1; family ccc; } } }En el enrutador PE3, configure la interfaz de

lt-1/1/10.1túnel lógico en el nivel jerárquico[edit interfaces lt-1/1/10 unit 1].Para configurar la interfaz, incluya la

encapsulationinstrucción y especifique laethernetopción. Incluya lapeer-unitinstrucción y especifique la unidad0de interfaz lógica como interfaz de túnel del mismo nivel. Incluya lafamilyinstrucción y especifique lainetopción. Incluya laaddressinstrucción en el nivel de[edit interfaces lt-1/1/10 unit 0]jerarquía y especifique198.51.100.7/24como la dirección IPv4.[edit] interfaces { lt-1/1/10 { unit 1 { encapsulation ethernet; peer-unit 0; family inet { address 198.51.100.7/24; } } } }En el enrutador PE3, agregue la unidad de

ltinterfaz 1 a la instancia de enrutamiento en el nivel jerárquico[edit routing-instances L3VPN]. Configure el tipo de instancia comovrfconltla unidad par 1 como interfaz PE-CE para terminar la VPN de capa 2 en el enrutador PE2 en la VPN de capa 3 en el enrutador PE3.[edit] routing-instances { L3VPN { instance-type vrf; interface ge-1/0/1.0; interface lt-1/1/10.1; route-distinguisher 65000:33; vrf-target target:65000:2; vrf-table-label; protocols { bgp { export direct; group ce3 { neighbor 198.51.100.10 { peer-as 100; } } } } } }En el enrutador PE3, agregue la

ltunidad de interfaz 0 a la instancia de enrutamiento en el nivel jerárquico[edit routing-instances protocols l2vpn]. Configure también el mismo destino vrf para las instancias de enrutamiento VPN de capa 2 y VPN de capa 3, de modo que las rutas se puedan filtrar entre las instancias. La configuración de ejemplo del paso anterior muestra el destino vrf para la instancia deL3VPNenrutamiento. En el ejemplo siguiente se muestra el destino vrf para la instancia del2vpnenrutamiento.[edit] routing-instances { l2vpn { instance-type l2vpn; interface lt-1/1/10.0; route-distinguisher 65000:3; vrf-target target:65000:2; protocols { l2vpn { encapsulation-type ethernet; site CE3 { site-identifier 3; interface lt-1/1/10.0 { remote-site-id 2; } } } } } }En el enrutador PE3, configure la

policy-statementinstrucción para exportar las rutas aprendidas desde la unidad de interfaz conectada directamentelt1 a todos los enrutadores CE para la conectividad, si es necesario.[edit] policy-options { policy-statement direct { term 1 { from protocol direct; then accept; } } }

Resultados

El siguiente resultado muestra la configuración completa del enrutador PE2:

Enrutador PE2

interfaces {

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.2.2/30;

}

family mpls;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.10.5.1/30;

}

family mpls;

}

}

xe-0/3/0 {

unit 0 {

family inet {

address 10.10.4.1/30;

}

family mpls;

}

}

ge-1/0/2 {

encapsulation ethernet-ccc;

unit 0;

}

fxp0 {

apply-groups [ re0 re1 ];

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.2;

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

l2vpn {

instance-type l2vpn;

interface ge-1/0/2.0;

route-distinguisher 65000:2;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE2 {

site-identifier 2;

interface ge-1/0/2.0 {

remote-site-id 3;

}

}

}

}

}

}

El siguiente resultado muestra la configuración final del enrutador PE5:

Enrutador PE5

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 10.10.4.2/30;

}

family mpls;

}

}

xe-0/1/0 {

unit 0 {

family inet {

address 10.10.6.2/30;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family inet {

address 10.10.9.1/30;

}

family mpls;

}

}

xe-1/1/0 {

unit 0 {

family inet {

address 10.10.3.2/30;

}

family mpls;

}

}

ge-2/0/0 {

unit 0 {

family inet {

address 198.51.100.8/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.5/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all {

link-protection;

}

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE3 {

to 192.0.2.3;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group to-rr {

type internal;

local-address 192.0.2.5;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-2/0/0.0;

route-distinguisher 65000:5;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

group ce5 {

neighbor 198.51.100.2 {

peer-as 200;

}

}

}

}

}

}

El siguiente resultado muestra la configuración final del enrutador PE3:

Enrutador PE3

chassis {

dump-on-panic;

fpc 1 {

pic 1 {

tunnel-services {

bandwidth 1g;

}

}

}

network-services ip;

}

interfaces {

ge-1/0/1 {

unit 0 {

family inet {

address 198.51.100.9/24;

}

}

}

lt-1/1/10 {

unit 0 {

encapsulation ethernet-ccc;

peer-unit 1;

family ccc;

}

unit 1 {

encapsulation ethernet;

peer-unit 0;

family inet {

address 198.51.100.7/24;

}

}

}

xe-2/0/0 {

unit 0 {

family inet {

address 10.10.20.2/30;

}

family mpls;

}

}

xe-2/1/0 {

unit 0 {

family inet {

address 10.10.6.1/30;

}

family mpls;

}

}

xe-2/2/0 {

unit 0 {

family inet {

address 10.10.5.2/30;

}

family mpls;

}

}

xe-2/3/0 {

unit 0 {

family inet {

address 10.10.1.2/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

}

routing-options {

static {

route 172.0.0.0/8 next-hop 172.19.59.1;

}

autonomous-system 65000;

}

protocols {

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

label-switched-path to-RR {

to 192.0.2.7;

}

label-switched-path to-PE2 {

to 192.0.2.2;

}

label-switched-path to-PE5 {

to 192.0.2.5;

}

label-switched-path to-PE4 {

to 192.0.2.4;

}

label-switched-path to-PE1 {

to 192.0.2.1;

}

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

group RR {

type internal;

local-address 192.0.2.3;

family inet-vpn {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.7;

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface all;

interface fxp0.0 {

disable;

}

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

}

policy-options {

policy-statement direct {

term 1 {

from protocol direct;

then accept;

}

}

}

routing-instances {

L3VPN {

instance-type vrf;

interface ge-1/0/1.0;

interface lt-1/1/10.1;

route-distinguisher 65000:33;

vrf-target target:65000:2;

vrf-table-label;

protocols {

bgp {

export direct;

group ce3 {

neighbor 198.51.100.10 {

peer-as 100;

}

}

}

}

}

l2vpn {

instance-type l2vpn;

interface lt-1/1/10.0;

route-distinguisher 65000:3;

vrf-target target:65000:2;

protocols {

l2vpn {

encapsulation-type ethernet;

site CE3 {

site-identifier 3;

interface lt-1/1/10.0 {

remote-site-id 2;

}

}

}

}

}

}

Verificación

Verifique la interconexión de VPN de capa 2 a VPN de capa 3:

- Verificación de la interfaz VPN PE2 del enrutador

- Verificación de la interfaz VPN del enrutador PE3

- Verificación de la conectividad de extremo a extremo del enrutador CE2 al enrutador CE5 y al enrutador CE3

Verificación de la interfaz VPN PE2 del enrutador

Propósito

Compruebe que la VPN de capa 2 esté activa y funcionando en la interfaz PE2 del enrutador y que todas las rutas estén allí.

Acción

Utilice el

show l2vpn connectionscomando para comprobar que el ID del sitio de conexión es 3 para el enrutador PE3 y que el estado esUp.user@PE2> show l2vpn connections Layer-2 VPN connections: Legend for connection status (St) EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS EM -- encapsulation mismatch WE -- interface and instance encaps not same VC-Dn -- Virtual circuit down NP -- interface hardware not present CM -- control-word mismatch -> -- only outbound connection is up CN -- circuit not provisioned <- -- only inbound connection is up OR -- out of range Up -- operational OL -- no outgoing label Dn -- down LD -- local site signaled down CF -- call admission control failure RD -- remote site signaled down SC -- local and remote site ID collision LN -- local site not designated LM -- local site ID not minimum designated RN -- remote site not designated RM -- remote site ID not minimum designated XX -- unknown connection status IL -- no incoming label MM -- MTU mismatch MI -- Mesh-Group ID not available BK -- Backup connection ST -- Standby connection PF -- Profile parse failure PB -- Profile busy RS -- remote site standby Legend for interface status Up -- operational Dn -- down Instance: l2vpn Local site: CE2 (2) connection-site Type St Time last up # Up trans 3 rmt Up Jan 7 14:14:37 2010 1 Remote PE: 192.0.2.3, Negotiated control-word: Yes (Null) Incoming label: 800000, Outgoing label: 800001 Local interface: ge-1/0/2.0, Status: Up, Encapsulation: ETHERNETUse el

show route tablecomando para verificar que la ruta VPN de capa 2 esté presente y que haya un próximo salto a través de10.10.5.2laxe-0/2/0.0interfaz. El siguiente resultado comprueba que las rutas VPN de capa 2 están presentes en la tabla l2vpn.l2vpn.0. Se debe mostrar una salida similar para el enrutador PE3.user@PE2> show route table l2vpn.l2vpn.0 l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 65000:2:2:3/96 *[L2VPN/170/-101] 02:40:35, metric2 1 Indirect 65000:3:3:1/96 *[BGP/170] 02:40:35, localpref 100, from 192.0.2.7 AS path: I > to 10.10.5.2 via xe-0/2/0.0Verifique que el enrutador PE2 tenga una etiqueta MPLS VPN de capa 2 que apunte a la etiqueta LDP al enrutador PE3 en ambas direcciones (PUSH y POP).

user@PE2> show route table mpls.0 mpls.0: 13 destinations, 13 routes (13 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 1 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 2 *[MPLS/0] 1w3d 08:57:41, metric 1 Receive 300560 *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 300560(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.2.1 via xe-0/1/0.0, Pop 301008 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Swap 299856 301536 *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301536(S=0) *[LDP/9] 19:45:53, metric 1 > to 10.10.4.2 via xe-0/3/0.0, Pop 301712 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Swap 315184 301728 *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 301728(S=0) *[LDP/9] 16:14:52, metric 1 > to 10.10.5.2 via xe-0/2/0.0, Pop 800000 *[L2VPN/7] 02:40:35 > via ge-1/0/2.0, Pop Offset: 4 ge-1/0/2.0 *[L2VPN/7] 02:40:35, metric2 1 > to 10.10.5.2 via xe-0/2/0.0, Push 800001 Offset: -4

Significado

La l2vpn instancia de enrutamiento está activa en la interfaz ge-1/0/2 y la ruta VPN de capa 2 se muestra en la tabla l2vpn.l2vpn.0. La tabla mpls.0 muestra las rutas VPN de capa 2 utilizadas para reenviar el tráfico mediante una etiqueta LDP.

Verificación de la interfaz VPN del enrutador PE3

Propósito

Compruebe que la conexión VPN de capa 2 del enrutador PE2 y del enrutador PE3 esté Up funcionando.

Acción

Compruebe que la sesión BGP con el reflector de ruta para la familia

l2vpn-signalingy la familiainet-vpnestá establecida.user@PE3> show bgp summary Groups: 2 Peers: 2 Down peers: 0 Table Tot Paths Act Paths Suppressed History Damp State Pending bgp.l2vpn.0 1 1 0 0 0 0 bgp.L3VPN.0 1 1 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active /Received/Accepted/Damped... 192.0.2.7 65000 2063 2084 0 1 15:35:16 Establ bgp.l2vpn.0: 1/1/1/0 bgp.L3VPN.0: 1/1/1/0 L3VPN.inet.0: 1/1/1/0 l2vpn.l2vpn.0: 1/1/1/0

El siguiente resultado verifica la ruta VPN de capa 2 y la etiqueta asociada a ella.

user@PE3> show route table l2vpn.l2vpn.0 detail l2vpn.l2vpn.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) 65000:2:2:3/96 (1 entry, 1 announced) *BGP Preference: 170/-101 Route Distinguisher: 65000:2 Next hop type: Indirect Next-hop reference count: 4 Source: 192.0.2.7 Protocol next hop: 192.0.2.2 Indirect next hop: 2 no-forward State: <Secondary Active Int Ext> Local AS: 65000 Peer AS: 65000 Age: 2:45:52 Metric2: 1 Task: BGP_65000.192.0.2.7+60585 Announcement bits (1): 0-l2vpn-l2vpn AS path: I (Originator) Cluster list: 192.0.2.7 AS path: Originator ID: 192.0.2.2 Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100 Accepted Label-base: 800000, range: 2, status-vector: 0x0 Localpref: 100 Router ID: 192.0.2.7 Primary Routing Table bgp.l2vpn.0El siguiente resultado muestra la ruta L2VPN MPLS.0 en la tabla de rutas mpls.0.

user@PE3> show route table mpls.0 mpls.0: 21 destinations, 21 routes (21 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 0 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 1 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 2 *[MPLS/0] 1w3d 09:05:41, metric 1 Receive 16 *[VPN/0] 15:59:24 to table L3VPN.inet.0, Pop 315184 *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315184(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.20.1 via xe-2/0/0.0, Pop 315200 *[LDP/9] 01:13:44, metric 1 to 10.10.20.1 via xe-2/0/0.0, Swap 625297 > to 10.10.6.2 via xe-2/1/0.0, Swap 299856 315216 *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315216(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.6.2 via xe-2/1/0.0, Pop 315232 *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315232(S=0) *[LDP/9] 16:21:45, metric 1 > to 10.10.1.1 via xe-2/3/0.0, Pop 315248 *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315248(S=0) *[LDP/9] 16:21:53, metric 1 > to 10.10.5.1 via xe-2/2/0.0, Pop 315312 *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315312(S=0) *[RSVP/7] 15:02:40, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path to-pe5 315328 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 315360 *[RSVP/7] 15:02:40, metric 1 > to 10.10.20.1 via xe-2/0/0.0, label-switched-path to-RR 316272 *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 316272(S=0) *[RSVP/7] 01:13:27, metric 1 > to 10.10.6.2 via xe-2/1/0.0, label-switched-path Bypass->10.10.9.1 800001 *[L2VPN/7] 02:47:33 > via lt-1/1/10.0, Pop Offset: 4 lt-1/1/10.0 *[L2VPN/7] 02:47:33, metric2 1 > to 10.10.5.1 via xe-2/2/0.0, Push 800000 Offset: -4Utilice el

show route table mpls.0comando con ladetailopción para ver los atributos BGP de la ruta, como el tipo de salto siguiente y las operaciones de etiqueta.user@PE5> show route table mpls.0 detail lt-1/1/10.0 (1 entry, 1 announced) *L2VPN Preference: 7 Next hop type: Indirect Next-hop reference count: 2 Next hop type: Router, Next hop index: 607 Next hop: 10.10.5.1 via xe-2/2/0.0, selected Label operation: Push 800000 Offset: -4 Protocol next hop: 192.0.2.2 Push 800000 Offset: -4 Indirect next hop: 8cae0a0 1048574 State: <Active Int> Age: 2:46:34 Metric2: 1 Task: Common L2 VC Announcement bits (2): 0-KRT 2-Common L2 VC AS path: I Communities: target:65000:2 Layer2-info: encaps:ETHERNET, control flags:Control-Word, mtu: 0, site preference: 100

Verificación de la conectividad de extremo a extremo del enrutador CE2 al enrutador CE5 y al enrutador CE3

Propósito

Compruebe la conectividad entre los enrutadores CE2, CE3 y CE5.

Acción

Haga ping a la dirección IP del enrutador CE3 desde el enrutador CE2.

user@CE2> ping 198.51.100.10 # CE3 IP address PING 198.51.100.10 (198.51.100.10): 56 data bytes 64 bytes from 198.51.100.10: icmp_seq=0 ttl=63 time=0.708 ms 64 bytes from 198.51.100.10: icmp_seq=1 ttl=63 time=0.610 ms

Haga ping a la dirección IP del enrutador CE5 desde el enrutador CE2.

user@CE2> ping 198.51.100.2 # CE5 IP address PING 198.51.100.2 (198.51.100.2): 56 data bytes 64 bytes from 198.51.100.2: icmp_seq=0 ttl=62 time=0.995 ms 64 bytes from 198.51.100.2: icmp_seq=1 ttl=62 time=1.005 ms