Métodos de monitoreo de VPN

Lea este tema para comprender varias formas en que puede supervisar el túnel VPN en un firewall de la serie SRX.

Esperaríamos que el túnel VPN funcione de manera óptima todo el tiempo. Pero ese no es el caso en un escenario del mundo real. Sabemos que el túnel VPN puede estar inactivo debido a múltiples razones.

Junos OS ofrece los siguientes métodos para supervisar una VPN:

-

IPsec datapath verificación mediante el Protocolo de mensajes de control de Internet (ICMP) para comprobar la ruta de datos.

-

Configuración del protocolo de detección de pares inactivos (DPD) para comprobar la funcionalidad del par IKE.

-

Configuración de supervisión de túnel VPN para comprobar la funcionalidad de la asociación de seguridad (SA) IPsec.

Además, puede usar las siguientes características de VPN global para supervisar:

-

Los pares VPN de una SA pueden dejar de sincronizarse cuando uno de los pares no responde. Por ejemplo, si uno de los pares se reinicia, podría enviar un índice de parámetros de seguridad (SPI) incorrecto. Puede habilitar el dispositivo para que detecte dicho evento y volver a sincronizar los pares configurando la función de respuesta SPI incorrecta. Para obtener más información acerca de la

respond-bad-spi max-responsesopción, consulte ike (Seguridad). -

Puede enviar periódicamente solicitudes ICMP al par para determinar si es accesible con él. Para obtener más información acerca de la

vpn-monitor-optionsopción, consulte ipsec (seguridad).

Puede elegirconfigurar cualquiera de los métodos explicados en este tema para supervisar su VPN.

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la Comportamiento de supervisión de VPN específico de la plataforma sección para obtener notas relacionadas con su plataforma.

Comprobación de ruta de datos IPsec

La comprobación de ruta de datos IPsec es un proceso de validación de la ruta de datos entre los extremos del túnel para comprobar que la ruta de acceso está clara y no está bloqueada por ningún firewall de tránsito.

- ¿Por qué necesita la comprobación de ruta de datos IPsec?

- ¿Cómo funciona la comprobación de ruta de datos IPsec?

¿Por qué necesita la comprobación de ruta de datos IPsec?

El estado de la interfaz de túnel seguro (st0) en modo punto a punto para VPN basadas en rutas suele basarse en el estado del túnel VPN. Después de que el dispositivo establece la asociación de seguridad (SA) IPsec, Junos OS agrega rutas asociadas con la interfaz st0 a la tabla de reenvío. Si la red tiene un firewall de tránsito entre los extremos del túnel VPN, es posible que el firewall bloquee el tráfico de datos IPsec que utiliza rutas activas en la interfaz st0. Como resultado, es posible que se produzca pérdida de tráfico.

Para evitar esta pérdida de tráfico, debe habilitar la comprobación de ruta de datos IPsec. Cuando se habilita esta característica, el dispositivo Junos OS no abre la interfaz st0 hasta que comprueba la ruta de datos. Puede configurar la comprobación de ruta de datos con las siguientes opciones:

-

Puede configurar con la instrucción

[set security ipsec vpn vpn-name vpn-monitor verify-path]para túneles VPN basados en rutas y de sitio a sitio. -

Si hay un dispositivo NAT delante del extremo del túnel del mismo nivel, el firewall traduce la dirección IP del extremo del túnel par a la dirección IP del dispositivo NAT. Para que la solicitud ICMP del monitor VPN llegue al extremo del túnel par, debe especificar explícitamente la dirección IP original y sin traducir del extremo del túnel par detrás del dispositivo NAT. Puede configurarlo con la instrucción configuration

[set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip]. -

Puede configurar el tamaño del paquete que se utiliza para comprobar una ruta de datos IPsec antes de que se abra la interfaz st0. Utilice la instrucción de

[set security ipsec vpn vpn-name vpn-monitor verify-path packet-size]configuración. El tamaño del paquete configurable varía de 64 a 1350 bytes; El valor predeterminado es 64 bytes.

Tenga en cuenta los siguientes puntos al usar la comprobación de ruta de datos IPsec:

-

La interfaz de origen y las direcciones IP de destino que configure para la operación de supervisión de VPN no tienen ningún efecto en la comprobación de la ruta de datos de IPsec. El origen de las solicitudes ICMP en la comprobación de ruta de datos IPsec es el extremo del túnel local.

-

Cuando se habilita la comprobación de ruta de datos IPsec, Junos OS activa automáticamente la supervisión de VPN solo después de que la interfaz st0 esté activa. Se recomienda configurar la opción en el nivel de jerarquía cuando habilite la

vpn-monitor optimizedcomprobación de ruta de[edit security ipsec vpn vpn-name]datos IPsec. -

Si se produce una conmutación por error del clúster de chasis durante la comprobación de la ruta de datos de IPsec, el nuevo nodo activo inicia de nuevo la comprobación. Junos OS no activa la interfaz st0 hasta que la verificación se realiza correctamente.

-

Para las reclaves de SA IPsec, Junos OS no realiza la comprobación de rutas de datos IPsec, ya que el estado de la interfaz st0 no cambia para las reclaves.

-

Junos OS no admite la comprobación de rutas de datos IPsec en interfaces st0 en modo punto a multipunto que se utilizan con AutoVPN, VPN de detección automática (ADVPN) y varios selectores de tráfico.

-

La supervisión de VPN y la comprobación de rutas de datos de IPsec no admiten direcciones IPv6. Por lo tanto, no puede usar la comprobación de ruta de datos IPsec con túneles IPv6.

¿Cómo funciona la comprobación de ruta de datos IPsec?

Al configurar la comprobación de ruta de datos IPsec, se producen los eventos siguientes:

-

Después de que el dispositivo establece el túnel VPN, envía una solicitud ICMP al extremo del túnel par para comprobar la ruta de datos IPsec. Las solicitudes ICMP del monitor VPN deben poder acceder al extremo del túnel del mismo nivel y deben poder responder a la solicitud ICMP. Mientras la comprobación de la ruta de datos está en curso, el campo de la salida del VPN Monitoring

show security ipsec security-association detailcomando muestra la letra V. -

Junos OS activa la interfaz st0 solo cuando recibe una respuesta del par. El

show interface st0.xresultado del comando muestra el estado de la interfaz st0 durante y después de la verificación de ruta de datos: Link-Layer-Down antes de que finalice la verificación y Up después de que la verificación finalice correctamente. -

Si el par no envía una respuesta ICMP, el dispositivo envía otra solicitud ICMP en el intervalo de monitor VPN configurado hasta que alcanza el valor de umbral de monitor VPN configurado. Tenga en cuenta que el intervalo predeterminado del monitor VPN es de 10 segundos y el valor predeterminado del umbral del monitor VPN es 10 veces. Si la comprobación no se realiza correctamente, la entrada del registro del KMD_VPN_DOWN_ALARM_USER sistema indica el motivo como un error de ruta de verificación de supervisión VPN. El dispositivo registra un error en eventos de túnel en la salida del

show security ipsec security-association detailcomando. Elshow security ipsec tunnel-events-statisticscomando muestra el número de veces que se produjo el error. Puede configurar el intervalo del monitor VPN y el valor del umbral del monitor VPN mediante lavpn-monitor-optionsopción de configuración en el nivel jerárquico [edit security ipsec]. -

Si el par no envía una respuesta ICMP incluso después de alcanzar el valor de umbral de monitor VPN, Junos OS desactiva el túnel VPN y renegocia el túnel VPN.

Consulte también

Detección de pares muertos

La detección de pares inactivos (DPD) es un protocolo basado en estándares que utiliza el tráfico de red para detectar la vida de un par IKE en una conexión IPsec.

¿Cómo funciona DPD?

Durante la creación del túnel IPsec, los pares de VPN negocian para decidir si usar o no el método de detección de pares inactivos (DPD). Si los pares aceptan usar el método DPD, cuando no hay tráfico activo, el protocolo DPD envía mensajes periódicos al par y espera una respuesta. Si el par no responde a los mensajes, el protocolo DPD asume que el par ya no está disponible. El comportamiento de DPD es el mismo para los protocolos IKEv1 e IKEv2. Los temporizadores de DPD se activan tan pronto como la IKE establece la asociación de seguridad (SA) de fase 1.

Un firewall de la serie SRX utiliza el protocolo DPD para detectar la vida en una conexión VPN IPsec.

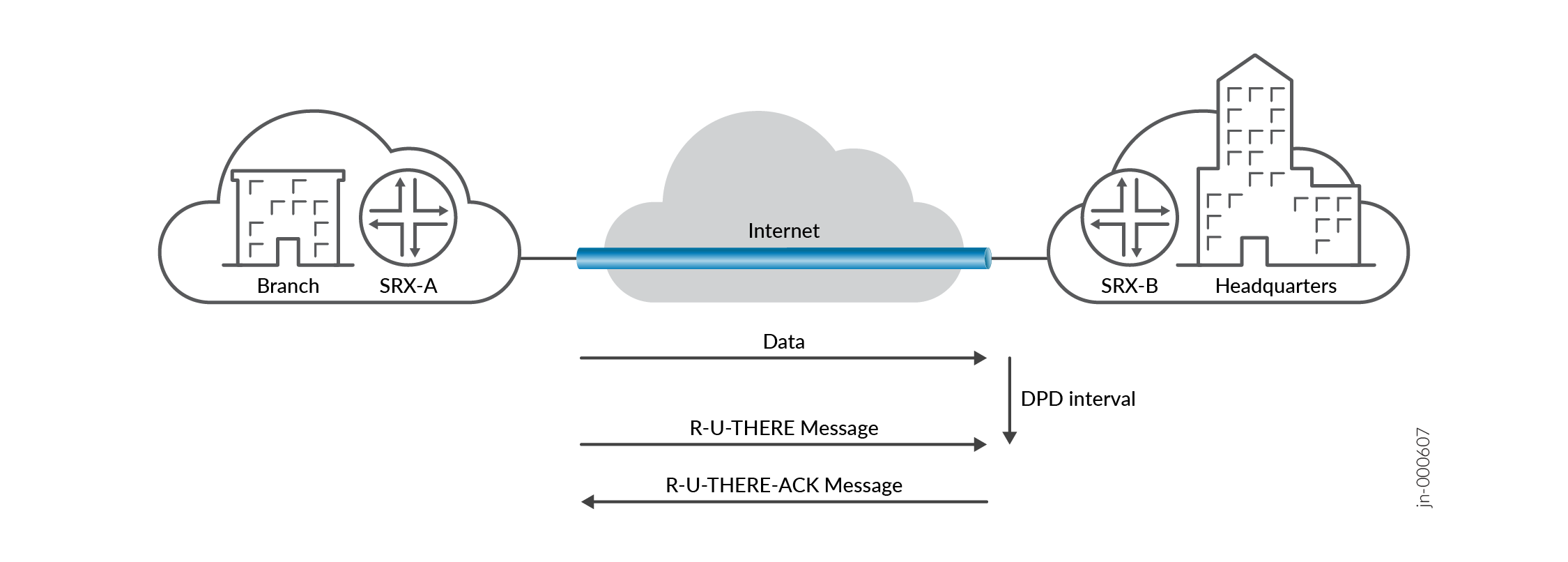

Figura 1 muestra el intercambio de mensajes DPD entre los pares IKE en un túnel VPN IPsec. Los sucesos siguientes se producen cuando el dispositivo firewall realiza DPD:

-

El firewall SRX-A espera hasta el intervalo DPD especificado para comprobar si ha recibido algún tráfico del par, SRX-B.

-

Si SRX-A no recibe ningún tráfico de SRX-B durante el intervalo de DPD especificado, envía una carga de notificación de fase 1 de IKE cifrada (un mensaje R-U-THERE) a SRX-B.

-

SRX-A espera el acuse de recibo del DPD, un mensaje R-U-THERE-ACK, de SRX-B.

-

Si SRX-A recibe un mensaje R-U-THERE-ACK de SRX-B durante este intervalo, considera que el par está vivo. A continuación, SRX-A restablece su contador de mensajes R-U-THERE para ese túnel e inicia un nuevo intervalo.

-

Si SRX-A no recibe un mensaje R-U-THERE-ACK durante el intervalo, considera que el par, SRX-B, está inactivo. A continuación, SRX-A elimina la SA de fase 1 y toda la SA de fase 2 para ese par.

-

Parámetros de DPD configurables

Aquí hay una lista de parámetros DPD que deberá configurar:

-

Modo: en función de la actividad del tráfico, puede configurar DPD en uno de los siguientes modos:

-

Optimizado: en el modo optimizado , cuando el dispositivo iniciador envía paquetes salientes al par, si no hay tráfico IKE o IPsec entrante del par dentro del intervalo configurado, el dispositivo iniciador activa mensajes R-U-THERE. DPD funciona en este modo predeterminado a menos que configure otro modo.

-

Túnel inactivo de sondeo: en el modo de túnel inactivo de sondeo , el dispositivo activa mensajes R-U-THERE si no hay tráfico IKE o IPsec entrante o saliente dentro de un intervalo configurado. El dispositivo envía mensajes R-U-THERE periódicamente al par hasta que haya actividad de tráfico. Este modo ayuda en la detección temprana de un par que está inactivo, lo que garantiza la disponibilidad del túnel durante el flujo de tráfico activo.

Nota:En este escenario, cuando se configura el modo de túnel inactivo de sondeo, el dispositivo activa mensajes R-U-THERE si un túnel queda inactivo, independientemente del tráfico en otro túnel para la misma SA de IKE.

-

Siempre enviar: en el modo de envío permanente , el dispositivo envía mensajes R-U-THERE en un intervalo configurado, independientemente de la actividad de tráfico entre los pares. Se recomienda utilizar el modo de túnel inactivo de sondeo en lugar del modo de envío permanente.

-

-

Intervalo: utilice el parámetro interval para especificar la cantidad de tiempo (en segundos) que el dispositivo espera el tráfico de su par antes de enviar un mensaje R-U-THERE. El intervalo predeterminado es de 10 segundos. A partir de Junos OS versión 15.1X49-D130, hemos reducido el intervalo de parámetros de intervalo permitido en el que se envían los mensajes R-U-THERE al dispositivo emparejado de 10 segundos a 60 segundos a 2 segundos a 60 segundos. Se recomienda establecer el parámetro de umbral mínimo en 3, cuando el parámetro de intervalo DPD se establece en menos de 10 segundos.

-

Umbral: utilice el parámetro threshold para especificar el número máximo de veces que el dispositivo envía el mensaje R-U-THERE sin recibir una respuesta del par antes de considerar que el par está inactivo. El número predeterminado de transmisiones es cinco, con un rango permitido de 1 a 5 reintentos.

Tenga en cuenta las siguientes consideraciones antes de configurar DPD:

-

Después de agregar la configuración de DPD a una puerta de enlace existente con túneles activos, el dispositivo comienza a activar mensajes R-U-THERE sin borrar la SA de fase 1 o fase 2.

-

Cuando elimina la configuración de DPD de una puerta de enlace existente con túneles activos, el dispositivo deja de activar mensajes R-U-THERE para los túneles. Pero esto no afecta a IKE ni a IPsec SA.

-

Cuando se modifican los parámetros de configuración de DPD, como los valores de modo, intervalo o umbral, IKE actualiza la operación de DPD sin borrar las SA de fase 1 o fase 2.

-

Si configura la puerta de enlace de IKE con supervisión de DPD y VPN sin especificar la opción de establecer túneles inmediatamente, IKE no iniciará la negociación de fase 1. Al configurar DPD, también debe configurar la

establish-tunnelsimmediatelyopción en el nivel de jerarquía [edit security ipsec vpn vpn-name] para desactivar la interfaz st0 cuando no haya ninguna SA de fase 1 y fase 2 disponible. Consulte vpn (Seguridad) para ver laestablish-tunnelsopción . -

Si configura la puerta de enlace de IKE con varias direcciones IP del mismo nivel y DPD, pero no logra establecer la SA de fase 1 con la primera dirección IP del mismo nivel, IKE intenta establecerse con la siguiente dirección IP del mismo nivel. DPD solo se activa después de que IKE establezca SA de fase 1. Consulte dead-peer-detection.

-

Si configura la puerta de enlace de IKE con varios pares y DPD, pero la conexión falla con la dirección IP del par actual, IKE borra las SA de fase 1 y fase 2 y DPD realiza una conmutación por error a la siguiente dirección IP del mismo nivel. Consulte puerta de enlace (IKE de seguridad).

-

Puede existir más de una SA de fase 1 o fase 2 con el mismo par debido a negociaciones simultáneas. En este caso, DPD envía mensajes R-U-THERE a toda la SA de fase 1. Si la puerta de enlace no recibe respuestas DPD durante el número configurado de veces consecutivas, borra la SA de fase 1 y la SA de fase 2 asociada (solo para IKEv2).

Para obtener más información acerca de la implementación de DPD, consulte RFC 3706, Un método basado en el tráfico para detectar pares muertos de intercambio de claves por Internet (IKE).

Si el par IKE está activo, ¿significa que la VPN subyacente está activa?

Piense si DPD garantiza la funcionalidad de SA IPsec. Consulte Supervisión de túneles VPN .

Consulte también

Supervisión de túneles VPN

La supervisión de VPN es una característica propiedad de Junos OS de la supervisión de un túnel VPN.

Aunque el protocolo de detección de pares inactivos (DPD) comprueba la vida de un par IKE, no garantiza la vida de una VPN subyacente. No tenemos un método basado en estándares para comprobar si la VPN subyacente está activa. La supervisión de VPN es un mecanismo propiedad de Junos OS para comprobar el funcionamiento de una asociación de seguridad IPsec.

¿Cómo funciona la supervisión de túnel VPN?

La supervisión de VPN utiliza solicitudes de eco (o pings) del Protocolo de mensajes de control de Internet (ICMP) y datos de firma, como el ID de túnel, en el paquete ICMP para determinar si el túnel VPN está activo.

Cuando se habilita la supervisión VPN, el dispositivo envía solicitudes de eco ICMP a través del túnel VPN a la puerta de enlace del mismo nivel o a un destino especificado en el otro extremo del túnel. El dispositivo envía las solicitudes de forma predeterminada a intervalos de 10 segundos durante un máximo de 10 veces consecutivas. Si el dispositivo no recibe ninguna respuesta después de 10 pings consecutivos, considera que la VPN está inactiva y borra la asociación de seguridad IPsec.

Utilice los siguientes modos de funcionamiento para supervisar los túneles VPN:

-

Modo de envío permanente: en este modo, el dispositivo envía un paquete de supervisión VPN una vez en cada intervalo configurado, independientemente del tráfico en el túnel. Después de habilitar la supervisión VPN, Junos OS utiliza el modo de envío permanente como modo predeterminado si no especifica uno.

-

Modo optimizado: en este modo, el dispositivo envía un paquete de supervisión VPN una vez cada intervalo configurado solo si hay tráfico saliente y no hay tráfico entrante a través del túnel durante el intervalo. Si hay tráfico entrante a través del túnel VPN, el dispositivo considera que el túnel está activo y deja de enviar pings al par. Puede usar el modo optimizado para ahorrar recursos en el dispositivo, ya que en este modo el dispositivo envía pings solo cuando necesita determinar la vida del par. El envío de pings también puede activar costosos enlaces de copia de seguridad que de otro modo no se utilizarían.

El dispositivo funciona en el modo predeterminado de envío permanente si no configura el modo optimizado explícitamente.

Consulte también

Configurar la detección de pares inactivos

Antes de empezar, asegúrese de que tiene configurada la puerta de enlace IKE . Consulte Puerta de enlace (IKE de seguridad) para obtener más información.

En estaprueba, aprenderá a configurar el protocolo de detección de pares inactivos (DPD) y sus parámetros en los firewalls de la serie SRX de Juniper Networks®. Para habilitar el dispositivo con DPD:

Con el firewall ejecutando el iked proceso para el servicio VPN IPsec, puede usar DPD con varias direcciones del mismo nivel por puerta de enlace. Consulte Puerta de enlace (IKE de seguridad) para obtener más información.

Configurar la supervisión de túnel VPN

Antes de comenzar, debe tener un túnel VPN existente.

En este tema, aprenderá a habilitar la supervisión de túnel VPN y a establecer los parámetros de intervalo y umbral para los paquetes ping usados para la supervisión de VPN en los firewalls de la serie SRX de Juniper Networks®.

La supervisión de VPN puede provocar aleteo de túnel en algunos entornos si el par no acepta paquetes ping en función de la dirección IP de origen o destino del paquete.

Comportamiento de supervisión de VPN específico de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar los comportamientos específicos de la plataforma para su plataforma.

|

Plataforma |

Diferencia |

|---|---|

|

Serie SRX |

|

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.

st0 interfaz.