Interfaz de túnel seguro en un enrutador virtual

Lea este tema para obtener información sobre la interfaz de túnel seguro (st0) en un enrutador virtual.

Una interfaz de túnel seguro (st0) es una interfaz interna que utilizan las VPN basadas en rutas para enrutar el tráfico de texto sin cifrar a un túnel VPN IPsec.

Descripción de la compatibilidad del enrutador virtual con VPN basadas en rutas

Esta característica incluye compatibilidad con instancias de enrutamiento para VPN basadas en rutas. En versiones anteriores, cuando se colocaba una interfaz st0 en una instancia de enrutamiento no predeterminada, los túneles VPN de esta interfaz no funcionaban correctamente. Puede colocar la interfaz st0 en una instancia de enrutamiento y configurar cada unidad en modo punto a punto o modo multipunto. Por lo tanto, el tráfico VPN ahora funciona correctamente en un VR no predeterminado. Ahora puede configurar diferentes subunidades de la interfaz st0 en distintas instancias de enrutamiento. Se admiten las siguientes funciones para las instancias de enrutamiento no predeterminadas:

Administración manual de claves

Tráfico de tránsito

Autotráfico

Monitoreo de VPN

VPN de Hub-and-spoke

Protocolo de carga de seguridad de encapsulación (ESP)

Protocolo de encabezado de autenticación (AH)

Modo agresivo o modo principal

st0 anclado en la interfaz de circuito cerrado (lo0)

Número máximo de enrutadores virtuales (VR) admitidos en un firewall de la serie SRX

Aplicaciones como Application Layer Gateway (ALG), detección y prevención de intrusiones (IDP) y Content Security

Detección de pares muertos (DPD)

Clúster de chasis activo/de copia de seguridad

Abrir primero la ruta más corta (OSPF) sobre st0

Protocolo de información de enrutamiento (RIP) sobre st0

VPN basada en políticas dentro de VR

Descripción de las limitaciones del enrutador virtual

Cuando se configura VPN en firewalls de la serie SRX, se admite la superposición de direcciones IP entre enrutadores virtuales con las siguientes limitaciones:

Una dirección de interfaz externa IKE no puede superponerse con ningún otro enrutador virtual.

Una dirección de interfaz interna o de confianza puede superponerse en cualquier otro enrutador virtual.

Una dirección de interfaz st0 no puede superponerse en una VPN basada en ruta en túneles de punto a multipunto, como NHTB.

Una dirección de interfaz st0 puede superponerse en una VPN basada en ruta en túneles punto a punto.

Consulte también

Ejemplo: Configuración de una interfaz st0 en un enrutador virtual

En este ejemplo se muestra cómo configurar una interfaz st0 en un enrutador virtual.

Requisitos

Antes de comenzar, configure las interfaces y asígnelas a zonas de seguridad. Consulte "Descripción general de las zonas de seguridad".

Descripción general

En este ejemplo, se realizan las operaciones siguientes:

Configure las interfaces.

Configure las propuestas de fase 1 de IKE.

Configure las políticas de IKE y haga referencia a las propuestas.

Configure una puerta de enlace IKE y haga referencia a la política.

Configure las propuestas de fase 2.

Configure políticas y haga referencia a las propuestas.

Configure IKE de clave automática y haga referencia a la política y la puerta de enlace.

Configure la directiva de seguridad.

Configure la instancia de enrutamiento.

Configure el enlace VPN a la interfaz de túnel.

Configure las opciones de enrutamiento.

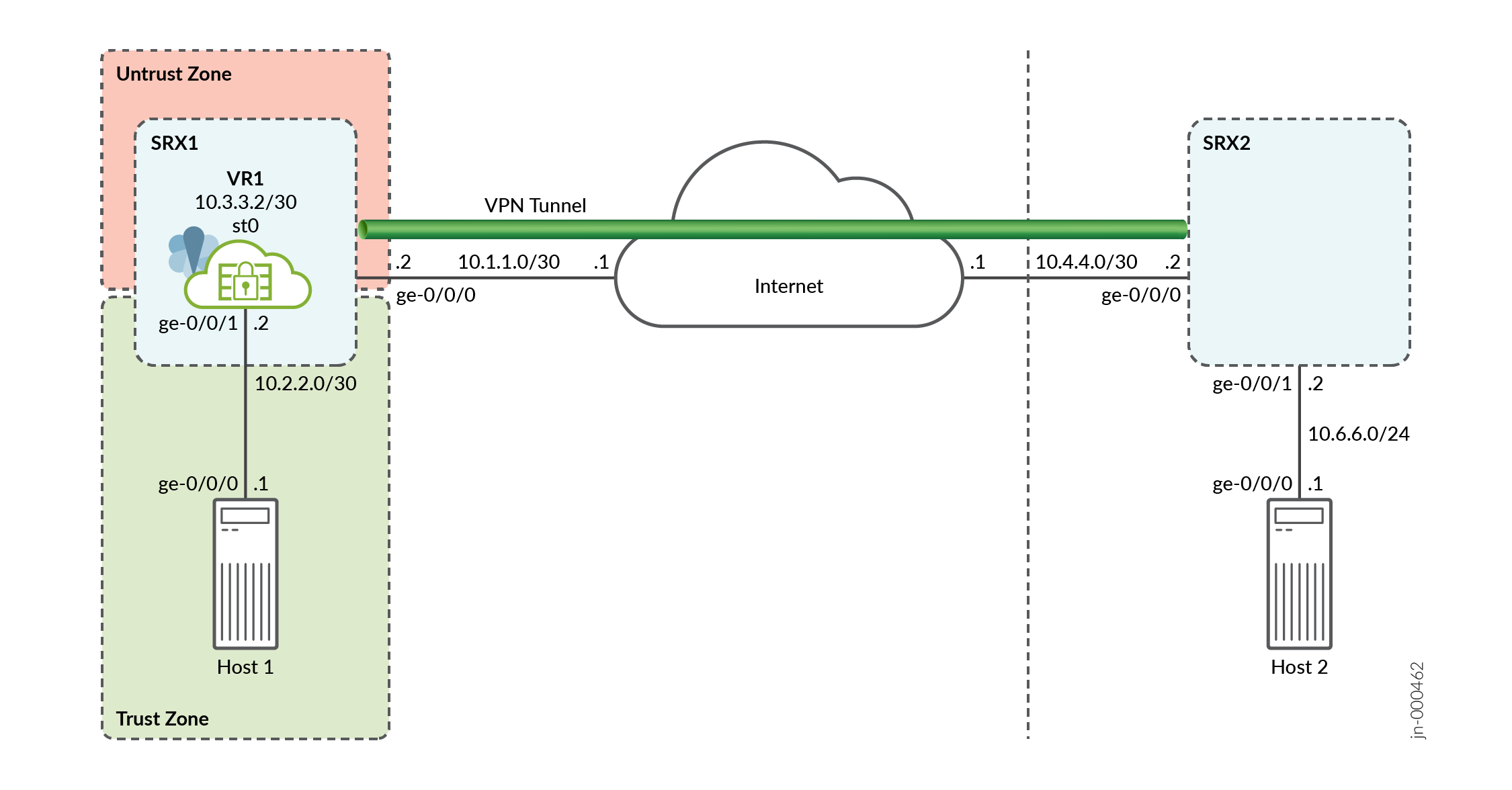

Figura 1muestra la topología utilizada en este ejemplo.

En las tablas siguientes se muestran los parámetros de configuración.

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Interfaces |

ge-0/0/0.0 |

10.1.1.2/30 |

|

ge-0/0/1.0 |

10.2.2.2/30 |

|

|

st0.0 (interfaz de túnelización) |

10.3.3.2/30 |

|

|

Instancia de enrutamiento (enrutador virtual) |

VR1 |

ge-0/0/1.0 st0.0 |

|

Rutas estáticas |

10.6.6.0/24 |

El siguiente salto es st0.0. |

|

Zonas de seguridad |

confiar |

|

|

no confiar |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

first_ikeprop |

|

|

Política |

first_ikepol |

|

|

Puerta de enlace |

Primero |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

first_ipsecprop |

|

|

Política |

first_ipsecpol |

|

|

VPN |

first_vpn |

|

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 set interfaces st0 unit 0 family inet address 10.3.3.2/30 set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone untrust interfaces st0.0 set security ike proposal first_ikeprop authentication-method pre-shared-keys set security ike proposal first_ikeprop dh-group group2 set security ike proposal first_ikeprop authentication-algorithm md5 set security ike proposal first_ikeprop encryption-algorithm 3des-cbc set security ike policy first_ikepol mode main set security ike policy first_ikepol proposals first_ikeprop set security ike policy first_ikepol pre-shared-key ascii-text "$ABC123" set security ike gateway first ike-policy first_ikepol set security ike gateway first address 10.4.4.2 set security ike gateway first external-interface ge-0/0/0.0 set security ipsec proposal first_ipsecprop protocol esp set security ipsec proposal first_ipsecprop authentication-algorithm hmac-md5-96 set security ipsec proposal first_ipsecprop encryption-algorithm 3des-cbc set security ipsec policy first_ipsecpol perfect-forward-secrecy keys group1 set security ipsec policy first_ipsecpol proposals first_ipsecprop set security ipsec vpn first_vpn bind-interface st0.0 set security ipsec vpn first_vpn ike gateway first set security ipsec vpn first_vpn ike ipsec-policy first_ipsecpol set security ipsec vpn first_vpn establish-tunnels immediately set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security policies from-zone untrust to-zone trust policy p2 match source-address any set security policies from-zone untrust to-zone trust policy p2 match destination-address any set security policies from-zone untrust to-zone trust policy p2 match application any set security policies from-zone untrust to-zone trust policy p2 then permit set routing-instances VR1 instance-type virtual-router set routing-instances VR1 interface ge-0/0/1.0 set routing-instances VR1 interface st0.0 set routing-instances VR1 routing-options static route 10.6.6.0/24 next-hop st0.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar un st0 en una realidad virtual:

Configure las interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 user@host# set interfaces st0 unit 0 family inet address 10.3.3.2/30

-

Configure zonas de seguridad.

[edit] user@host# set security zones security-zone trust interfaces ge-0/0/1 user@host# set security zones security-zone untrust interfaces ge-0/0/0 user@host# set security zones security-zone untrust interfaces st0.0

Configure la fase 1 del túnel IPsec.

[edit security ike] user@host# set proposal first_ikeprop authentication-method pre-shared-keys user@host# set proposal first_ikeprop dh-group group2 user@host# set proposal first_ikeprop authentication-algorithm md5 user@host# set proposal first_ikeprop encryption-algorithm 3des-cbc

Configure las políticas de IKE y haga referencia a las propuestas.

[edit security ike] user@host# set policy first_ikepol mode main user@host# set policy first_ikepol proposals first_ikeprop user@host# set policy first_ikepol pre-shared-key ascii-text "$ABC123"

Configure la puerta de enlace de IKE y haga referencia a la política.

[edit security ike] user@host# set gateway first ike-policy first_ikepol user@host# set gateway first address 10.4.4.2 user@host# set gateway first external-interface ge-0/0/0.0

Configure la fase 2 del túnel IPsec.

[edit security ipsec] user@host# set proposal first_ipsecprop protocol esp user@host# set proposal first_ipsecprop authentication-algorithm hmac-md5-96 user@host# set proposal first_ipsecprop encryption-algorithm 3des-cbc

Configure las políticas y haga referencia a las propuestas.

[edit security ipsec] user@host# set policy first_ipsecpol perfect-forward-secrecy keys group1 user@host# set policy first_ipsecpol proposals first_ipsecprop

Configure IKE de clave automática y haga referencia a la política y la puerta de enlace.

[edit security ipsec] user@host# set vpn first_vpn ike gateway first user@host# set vpn first_vpn ike ipsec-policy first_ipsecpol user@host# set vpn first_vpn establish-tunnels immediately

Configure el enlace VPN a la interfaz de túnel.

[edit security ipsec] user@host# set vpn first_vpn bind-interface st0.0

Configure la directiva de seguridad.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone untrust policy p1 match destination-address any user@host# set from-zone trust to-zone untrust policy p1 match application any user@host# set from-zone trust to-zone untrust policy p1 then permit user@host# set from-zone untrust to-zone trust policy p2 match source-address any user@host# set from-zone untrust to-zone trust policy p2 match destination-address any user@host# set from-zone untrust to-zone trust policy p2 match application any user@host# set from-zone untrust to-zone trust policy p2 then permit

Configure st0 en la instancia de enrutamiento.

[edit routing-instances] user@host# set VR1 instance-type virtual-router user@host# set VR1 interface ge-0/0/1.0 user@host# set VR1 interface st0.0

Configure las opciones de enrutamiento.

[edit routing-instances VR1 routing-options] user@host# set static route 10.6.6.0/24 next-hop st0.0

Resultados

Desde el modo de configuración, escriba los comandos show security y show routing-instances para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

user@host# show security

ike {

proposal first_ikeprop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy first_ikepol {

mode main;

proposals first_ikeprop;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway first {

ike-policy first_ikepol;

address 10.4.4.2;

external-interface ge-0/0/0.0;

}

}

ipsec {

proposal first_ipsecprop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy first_ipsecpol {

perfect-forward-secrecy {

keys group1;

}

proposals first_ipsecprop;

}

vpn first_vpn {

bind-interface st0.0;

ike {

gateway first;

ipsec-policy first_ipsecpol;

}

establish-tunnels immediately;

}

}

policies {

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

zones {

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/0.0;

st0.0;

}

}

}

user@host# show routing-instances

VR1 {

instance-type virtual-router;

interface ge-0/0/1.0;

interface st0.0;

routing-options {

static {

route 10.6.6.0/24 next-hop st0.0;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice esta tarea:

Verificación de una interfaz st0 en el enrutador virtual

Propósito

Compruebe la interfaz st0 en el enrutador virtual.

Acción

Desde el modo operativo, ingrese el comando show interfaces st0.0 detail . El número que aparece para la tabla de enrutamiento corresponde al orden en que las tablas de show route all enrutamiento del comando.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.