VPN IPsec IPv6

Lea este tema para obtener información sobre las VPN IPsec IPv6.

Juniper Networks admite IKE manual y de clave automática con configuraciones de claves previamente compartidas para VPN IPsec IPv6.

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la Comportamiento de los túneles IPv6 específicos de la plataforma sección para obtener notas relacionadas con su plataforma.

Compatibilidad de la característica VPN para direcciones IPv6

Un túnel VPN de sitio a sitio basado en rutas con una interfaz de túnel seguro punto a punto puede funcionar en los modos de túnel IPv4 en IPv4, IPv6 en IPv6, IPv6 en IPv4 o IPv4 en IPv6. Las direcciones IPv6 pueden estar en el encabezado IP externo, que representa el extremo del túnel, o en el encabezado IP interno, que representa las direcciones de origen y destino finales de un paquete.

Tabla 1 define la compatibilidad con direcciones IPv6 en las características de VPN.

Característica |

Compatible |

Excepciones |

|---|---|---|

Compatibilidad con IKE e IPsec: |

||

IKEv1 e IKEv2 |

Sí |

A menos que se especifique, todas las funciones compatibles son aplicables a IKEv1 e IKEv2. |

VPN basada en ruta |

Sí |

– |

VPN basada en políticas |

Sí |

Las VPN basadas en políticas IPv6 no son compatibles con los firewalls serie SRX en las configuraciones de clúster de chasis. |

VPN de sitio a sitio |

Sí |

Solo se admite VPN individual de sitio a sitio. No se admite la VPN de sitio a sitio (NHTB) de varios a uno. La configuración de NHTB no se puede confirmar para modos de túnel que no sean túneles IPv4 en IPv4. |

VPN de punto final dinámico |

Sí |

– |

VPN de acceso telefónico |

Sí |

– |

AutoVPN |

Sí |

Las redes AutoVPN que utilizan interfaces de túnel seguro en modo punto a punto admiten direcciones IPv6 para selectores de tráfico y para pares IKE. AutoVPN en modo punto a multipunto no admite tráfico IPv6. |

VPN de grupo |

No |

– |

Interfaces de túnel punto a punto |

Sí |

– |

Interfaces de túnel punto a multipunto |

No |

– |

Escenario radial para VPN de sitio a sitio |

Sí |

– |

Interfaces de túnel numeradas y no numeradas |

Sí |

– |

Enrutamiento estático y dinámico de unidifusión (RIP, OSPF, BGP) |

Sí |

– |

Enrutamiento dinámico de multidifusión (PIM) |

No |

– |

Enrutador virtual |

Sí |

– |

Sistema lógico |

No |

– |

SA automática y manual y gestión de claves |

Sí |

– |

Varias SPU |

Sí |

– |

Clúster de chasis |

Sí |

- |

Estadísticas, registros, depuración por túnel |

Sí |

– |

SNMP MIB |

Sí |

– |

Selección de dirección local |

Sí |

Cuando se configuran varias direcciones de la misma familia de direcciones en una interfaz física externa a un par VPN, se recomienda configurar |

Terminación de la dirección de circuito cerrado |

Sí |

– |

Xauth o modecfg sobre IPv6 |

No |

– |

Inserto SPC |

Sí |

– |

ISSU |

Sí |

– |

Nombre DNS como dirección de puerta de enlace IKE |

Sí |

Al igual que con los túneles IPv4, los cambios de dirección de puerta de enlace del mismo nivel en el nombre DNS no se admiten con los túneles IPv6. |

Autenticación de certificado o clave previamente compartida |

Sí |

– |

NAT-Traversal (NAT-T) para pares IKE IPv4 |

Sí |

NAT-T solo se admite para los modos de túnel IPv6 en IPv4 e IPv4 en IPv4 con IKEv1. No se admiten los modos de túnel IPv6 en IPv6 e IPv4 en IPv6. IKEv2 no es compatible con NAT-T. No se admite NAT-T de IPv6 a IPv4 o de IPv4 a IPv6. |

Detección de pares inactivos (DPD) y conmutación por error de puerta de enlace DPD |

Sí |

La conmutación por error de puerta de enlace DPD solo se admite para diferentes direcciones de puerta de enlace dentro de la misma familia. No se admite la conmutación por error de una dirección de puerta de enlace IPv6 a una dirección de puerta de enlace IPv4, o viceversa. |

Conjuntos de cifrado, algoritmos de autenticación y grupos DH admitidos en Junos OS versión 12.1X45-D10 para firewalls serie SRX. |

Sí |

– |

Propuestas y políticas genéricas para IPv6 e IPv4 |

Sí |

– |

General IKE ID |

Sí |

– |

Modos de transporte ESP y AH |

No |

Estos modos no son compatibles con IPv4. |

Modos de túnel ESP y AH |

Sí |

No se admite el modo de túnel AH con encabezados y opciones de extensión mutables. |

Número de secuencia extendido |

No |

– |

Pares de ID de proxy único |

Sí |

– |

Varios pares de selectores de tráfico |

Sí |

Solo es compatible con IKEv1. |

Duración de IKE o SA IPsec, en segundos |

Sí |

– |

Duración de IKE SA, en kilobytes |

Sí |

– |

Monitoreo de VPN |

No |

No se puede confirmar la configuración con túneles IPv6. |

Bit DF |

Sí |

Para los túneles IPv6 en IPv6, el bit DF sólo se establece si se configura en el nivel |

Doble pila (túneles IPv4 e IPv6 paralelos) a través de una sola interfaz física |

Sí |

Para VPN de sitio a sitio basadas en rutas. Un solo túnel IPv4 puede funcionar en los modos de túnel IPv4 en IPv4 e IPv6 en IPv4, y un solo túnel IPv6 puede funcionar en los modos de túnel IPv4 en IPv6 e IPv6 en IPv6. |

Encabezados de extensión IPv6 |

Sí |

Los encabezados de extensión IPv6 y las opciones IPv4 para paquetes IKE e IPsec se aceptan, pero no se procesan. No se admite AH con opciones y EH mutables. |

Fragmentación y reensamblaje |

Sí |

– |

Afinidad de sesión VPN |

Sí |

– |

Tráfico de multidifusión |

No |

– |

Servicios de IP de túnel (pantalla, NAT, ALG, IPS, AppSecure) |

Sí |

– |

Reordenación de paquetes para fragmentos IPv6 a través de túnel |

No |

– |

Detección de reenvío bidireccional (BFD) a través de rutas OSPFv3 en interfaz st0 |

No |

– |

Protocolo de descubrimiento de vecinos (NDP) a través de interfaces st0 |

No |

– |

Compatibilidad con PKI: |

||

PKI en enrutador virtual |

Sí |

– |

Autenticación de firma RSA (tamaño de clave de 512, 1024, 2048 o 4096 bits) |

Sí |

– |

Autenticación de firma DSA (tamaño de clave de 1024, 2048 o 4096 bits) |

Sí |

– |

Firmas de ECDSA |

Sí |

– |

Autenticación de cadena de certificados |

No |

– |

Inscripción automática o manual a través de IPv4 |

Sí |

– |

Revocación automática o manual mediante IPv4 |

Sí |

– |

Inscripción automática o manual mediante IPv6 |

No |

– |

Revocación automática o manual mediante IPv6 |

No |

– |

Direcciones IPv6 dentro de campos de certificados PKI |

No |

– |

Consulte también

Descripción del procesamiento de paquetes IPv6 IKE e IPsec

En este tema, se incluyen las siguientes secciones:

Procesamiento de paquetes IKE IPv6

El Intercambio de claves por Internet (IKE) forma parte del conjunto de protocolos IPsec. Permite automáticamente que dos extremos de túnel configuren asociaciones de seguridad (SA) y negocien claves secretas entre sí. No es necesario configurar manualmente los parámetros de seguridad. IKE también proporciona autenticación para la comunicación de pares pares.

El procesamiento de paquetes IKE en redes IPv6 implica los siguientes elementos:

Carga de identificación del Protocolo de administración de claves y asociaciones de seguridad de Internet (ISAKMP)

La carga de identificación ISAKMP se utiliza para identificar y autenticar a los pares IPv6 que se comunican. Hay dos tipos de ID (ID_IPV6_ADDR y ID_IPV6_ADDR_SUBNET) habilitados para IPv6. El tipo de ID indica el tipo de identificación que se va a utilizar. El tipo ID_IPV6_ADDR especifica una única dirección IPv6 de 16 octetos. Este tipo de ID representa una dirección IPv6. El tipo ID_IPV6_ADDR_SUBNET especifica un rango de direcciones IPv6 representadas por dos valores de 16 octetos. Este tipo de ID representa una máscara de red IPv6. Tabla 2 enumera los tipos de ID y sus valores asignados en la carga de identificación.

Tabla 2: Tipos de ID ISAKMP y sus valores Tipo de identificación

valor

RESERVADO

0

ID_IPV4_ADDR

1

ID_FQDN

2

ID_USER_FQDN

3

ID_IPV4_ADDR_SUBNET

4

ID_IPV6_ADDR

5

ID_IPV6_ADDR_SUBNET

6

ID_IPV4_ADDR_RANGE

7

ID_IPV6_ADDR_RANGE

8

ID_DER_ASN1_DN

9

ID_DER_ASN1_GN

10

ID_KEY_ID

11

ID_LIST

12

El tipo ID_IPV6_ADDR_RANGE especifica un rango de direcciones IPv6 representadas por dos valores de 16 octetos. El primer valor del octeto representa la dirección IPv6 inicial y el segundo valor del octeto representa la dirección IPv6 final del intervalo. Todas las direcciones IPv6 que se encuentran entre la primera y la última dirección IPv6 se consideran parte de la lista.

En esta versión no se admiten dos tipos de ID en la carga de identificación ISAKMP (ID_IPV6_ADDR_RANGE y ID_IPV4_ADDR_RANGE).

Proxy ID

Se utiliza un ID de proxy durante la fase 2 de la negociación de IKE. Se genera antes de que se establezca un túnel IPsec. Un ID de proxy identifica la SA que se utilizará para la VPN. Se generan dos ID de proxy: local y remoto. El ID de proxy local hace referencia a la dirección/red IPv4 o IPv6 local y a la máscara de subred. El ID de proxy remoto hace referencia a la dirección/red IPv4 o IPv6 remota y a la máscara de subred.

Asociación de seguridad

Una SA es un acuerdo entre los participantes de VPN para admitir una comunicación segura. Las SA se diferencian en función de tres parámetros: índice de parámetros de seguridad (SPI), dirección IPv6 de destino y protocolo de seguridad (AH o ESP). El SPI es un valor único asignado a una SA para ayudar a identificar una SA entre varias SA. En un paquete IPv6, la SA se identifica a partir de la dirección de destino en el encabezado IPv6 externo y el protocolo de seguridad se identifica a partir del encabezado AH o ESP.

Procesamiento de paquetes IPsec IPv6

Una vez que se completan las negociaciones de IKE y las dos puertas de enlace IKE han establecido SA de fase 1 y fase 2, IPsec IPv6 emplea tecnologías de autenticación y cifrado para proteger los paquetes IPv6. Dado que las direcciones IPv6 tienen 128 bits en comparación con las direcciones IPv4, que tienen una longitud de 32 bits, el procesamiento de paquetes IPsec IPv6 requiere más recursos.

No se admite el reordenamiento de paquetes para fragmentos IPv6 a través de un túnel.

Los dispositivos con direccionamiento IPv6 no realizan la fragmentación. Los hosts IPv6 deben realizar el descubrimiento de MTU de ruta o enviar paquetes menores que el tamaño mínimo de MTU IPv6 de 1280 bytes.

En este tema, se incluyen las siguientes secciones:

- Protocolo AH en IPv6

- Protocolo ESP en IPv6

- Opciones de IPv4 y encabezados de extensión IPv6 con AH y ESP

- Cálculo del valor de comprobación de integridad en IPv6

- Construcción de cabecera en modos de túnel

Protocolo AH en IPv6

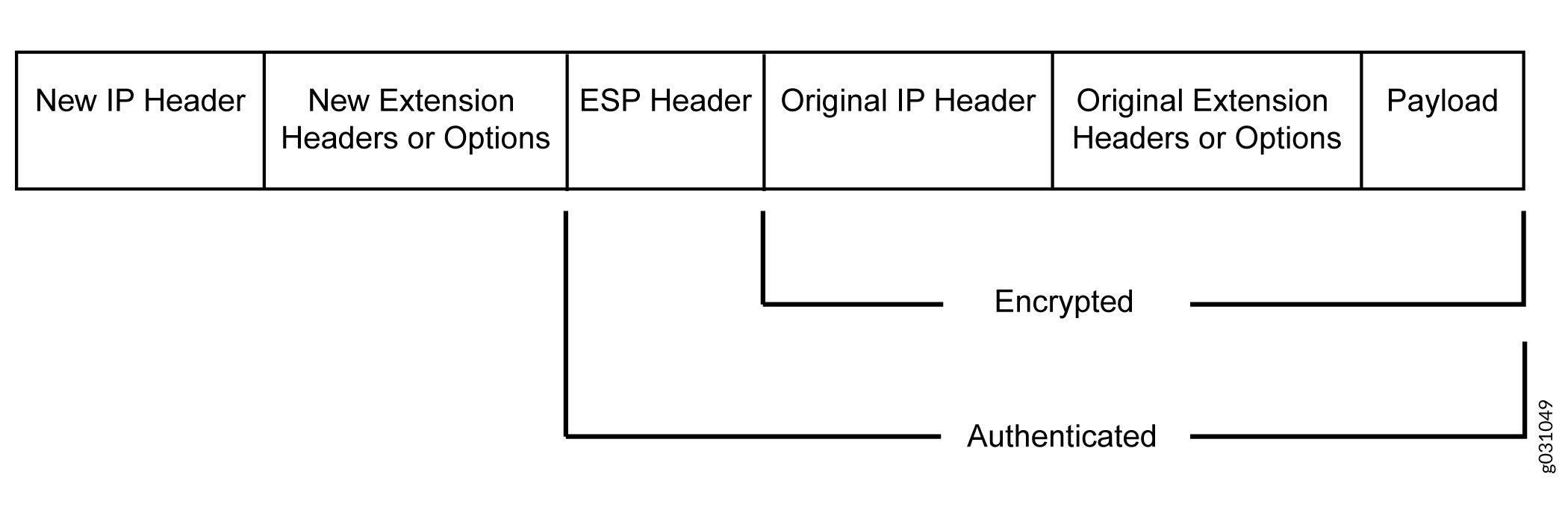

El protocolo AH proporciona integridad y autenticación de datos para paquetes IPv6. IPv6 IPsec utiliza encabezados de extensión (por ejemplo, opciones de salto a salto y enrutamiento) que deben organizarse de una manera determinada en el datagrama IPv6. En el modo de túnel AH, el encabezado AH sigue inmediatamente al nuevo encabezado IPv6 externo similar al del modo de túnel AH IPv4. Los encabezados de extensión se colocan después del encabezado interno original. Por lo tanto, en el modo de túnel AH, todo el paquete se encapsula agregando un nuevo encabezado IPv6 externo, seguido de un encabezado de autenticación, un encabezado interno, encabezados de extensión y el resto del datagrama original, como se muestra en Figura 1.

A diferencia de ESP, el algoritmo de autenticación AH cubre el encabezado externo, así como cualquier nuevo encabezado y opción de extensión.

El modo de túnel AH en los firewalls de la serie SRX no admite opciones mutables IPv4 ni encabezados de extensión mutables IPv6. Consulte Tabla 3.

Protocolo ESP en IPv6

El protocolo ESP proporciona cifrado y autenticación para paquetes IPv6. Dado que IPv6 IPsec utiliza encabezados de extensión (por ejemplo, opciones de salto a salto y enrutamiento) en el datagrama IPv6, la diferencia más importante entre el modo de túnel ESP IPv6 y el modo de túnel ESP IPv4 es la ubicación de los encabezados de extensión en el diseño del paquete. En el modo de túnel ESP, el encabezado ESP sigue inmediatamente al nuevo encabezado IPv6 externo similar al del modo de túnel ESP IPv4. Por lo tanto, en el modo de túnel ESP, todo el paquete se encapsula agregando un nuevo encabezado IPv6 externo, seguido de un encabezado ESP, un encabezado interno, encabezados de extensión y el resto del datagrama original, como se muestra en Figura 2.

Opciones de IPv4 y encabezados de extensión IPv6 con AH y ESP

Se pueden recibir paquetes IPsec con opciones IPv4 o encabezados de extensión IPv6 para su desencapsulación en firewalls serie SRX. Tabla 3 muestra las opciones de IPv4 o los encabezados de extensión IPv6 compatibles con el protocolo ESP o AH en los firewalls de la serie SRX. Si se recibe un paquete IPsec no compatible, se produce un error en el cálculo de ICV y se descarta el paquete.

Opciones o encabezados de extensión |

Dispositivos SRX300, SRX320, SRX340, SRX345 y SRX550HM |

Dispositivos SRX5400, SRX5600 y SRX5800 |

|---|---|---|

ESP con opciones IPv4 |

Compatible |

Compatible |

ESP con encabezados de extensión IPv6 |

Compatible |

Compatible |

AH con opciones inmutables IPv4 |

Compatible |

Compatible |

AH con encabezados de extensión inmutables IPv6 |

Compatible |

Compatible |

AH con opciones mutables IPv4 |

No compatible |

No compatible |

AH con encabezados de extensión mutables IPv6 |

No compatible |

No compatible |

Cálculo del valor de comprobación de integridad en IPv6

El protocolo AH verifica la integridad del paquete IPv6 calculando un valor de comprobación de integridad (ICV) en el contenido del paquete. ICV generalmente se construye sobre un algoritmo de autenticación como MD5 o SHA-1. Los cálculos de ICV IPv6 difieren de los de IPv4 en términos de dos campos de encabezado: encabezado mutable y encabezado de extensión opcional.

Puede calcular el ICV AH sobre los campos de encabezado IPv6 que son inmutables en tránsito o predecibles en valor al llegar a los extremos del túnel. También puede calcular el ICV AH sobre el encabezado AH y los datos de protocolo de nivel superior (considerados inmutables en tránsito). Puede calcular el ICV ESP en todo el paquete IPv6, excluyendo el nuevo encabezado IPv6 externo y los encabezados de extensión opcionales.

A diferencia de IPv4, IPv6 tiene un método para etiquetar opciones como mutables en tránsito. Los encabezados de extensión opcionales de IPv6 contienen un indicador que indica mutabilidad. Este indicador determina el procesamiento adecuado.

Las opciones mutables IPv4 y los encabezados de extensión IPv6 no son compatibles con el protocolo AH.

Construcción de cabecera en modos de túnel

En el modo de túnel, las direcciones de origen y destino del encabezado IPv4 o IPv6 externo representan los extremos del túnel, mientras que las direcciones de origen y destino del encabezado IPv4 o IPv6 interno representan las direcciones de origen y destino finales. Tabla 4 resume cómo se relaciona el encabezado IPv6 externo con el encabezado IPv6 o IPv4 interno para los modos de túnel IPv6 en IPv6 o IPv4 en IPv6. En los campos de encabezado externo, "Construido" significa que el valor del campo de encabezado externo se construye independientemente del valor en el campo de encabezado interno.

Campos de encabezado |

Cabezal exterior en el encapsulador |

Cabezal interior en el desencapsulador |

|---|---|---|

Versión |

6. |

Sin cambios. |

Campo DS |

Copiado del encabezado interior. |

Sin cambios. |

Campo ECN |

Copiado del encabezado interior. |

Construido. |

etiqueta de flujo |

0. |

Sin cambios. |

Longitud de la carga útil |

Construido. |

Sin cambios. |

Siguiente encabezado |

AH, ESP y encabezado de enrutamiento. |

Sin cambios. |

Límite de salto |

64. |

Decremento. |

Dirección SRC |

Construido. |

Sin cambios. |

Dirección Dest |

Construido. |

Sin cambios. |

Encabezados de extensión |

Nunca copiado. |

Sin cambios. |

Tabla 5 resume cómo se relaciona el encabezado IPv4 externo con el encabezado IPv6 o IPv4 interno para los modos de túnel IPv6 en IPv4 o IPv4 en IPv4. En los campos de encabezado externo, "Construido" significa que el valor del campo de encabezado externo se construye independientemente del valor en el campo de encabezado interno.

Campos de encabezado |

Encabezado externo |

Encabezado interno |

|---|---|---|

Versión |

4. |

Sin cambios. |

longitud del encabezado |

Construido. |

Sin cambios. |

Campo DS |

Copiado del encabezado interior. |

Sin cambios. |

Campo ECN |

Copiado del encabezado interior. |

Construido. |

longitud total |

Construido. |

Sin cambios. |

IDENTIFICACIÓN |

Construido. |

Sin cambios. |

banderas (DF, MF) |

Construido. |

Sin cambios. |

desplazamiento de fragmentos |

Construido. |

Sin cambios. |

TTL |

64. |

Decremento. |

protocolo |

AH, ESP |

Sin cambios. |

checksum |

Construido. |

Construido. |

Dirección SRC |

Construido. |

Sin cambios. |

Dirección Dest |

Construido. |

Sin cambios. |

Opciones |

Nunca copiado. |

Sin cambios. |

Para el modo de túnel IPv6 en IPv4, el bit No fragmentar (DF) está desactivado de forma predeterminada. Si las df-bit set opciones o df-bit copy están configuradas en el nivel de jerarquía [edit security ipsec vpn vpn-name] para la VPN IPv4 correspondiente, el bit DF se establece en el encabezado IPv4 externo.

Para el modo de túnel IPv4 en IPv4, el bit DF del encabezado IPv4 externo se basa en la df-bit opción configurada para el encabezado IPv4 interno. Si df-bit no está configurado para el encabezado IPv4 interno, el bit DF se borra en el encabezado IPv4 externo.

Consulte también

Descripción general de la configuración de IPsec IPv6

Juniper Networks admite IKE manual y de clave automática con configuraciones de claves previamente compartidas para VPN IPsec IPv6.

VPN de IKE de clave automática: en una configuración de VPN de IKE de clave automática, las claves secretas y las SA se crean automáticamente mediante el mecanismo IKE de clave automática. Para configurar una VPN IKE de clave automática IPv6, se requieren dos fases de negociaciones: fase 1 y fase 2.

Fase 1: en esta fase, los participantes establecen un canal seguro para negociar las SA de IPsec.

Fase 2: en esta fase, los participantes negocian las SA de IPsec para autenticar y cifrar los paquetes de datos IPv6.

Para obtener más información acerca de las negociaciones de fase 1 y fase 2, vea Intercambio de claves por red

Consulte también

Ejemplo: Configuración de una VPN manual de IPsec IPv6

En este ejemplo se muestra cómo configurar una VPN manual IPv6 IPsec.

Requisitos

Antes de empezar:

Comprenda cómo funcionan las VPN. Consulte Información general sobre IPsec.

Comprender el procesamiento de paquetes IPsec IPv6. Consulte Descripción del procesamiento de paquetes IPv6 IKE e IPsec.

Descripción general

En una configuración VPN manual, las claves secretas se configuran manualmente en los dos extremos IPsec.

En este ejemplo, usted:

Configure los parámetros de autenticación para una VPN denominada vpn-sunnyvale.

Configure los parámetros de cifrado para vpn-sunnyvale.

Especifique la interfaz de salida para la SA.

Especifique la dirección IPv6 del par.

Defina el protocolo IPsec. Seleccione el protocolo ESP porque la configuración incluye autenticación y cifrado.

Configure un índice de parámetros de seguridad (SPI).

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ipsec vpn vpn-sunnyvale manual authentication algorithm hmac-md5–96 key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual encryption algorithm 3des-cbc key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual external-interface ge-0/0/14.0 set security ipsec vpn vpn-sunnyvale manual gateway 2001:db8:1212::1112 set security ipsec vpn vpn-sunnyvale manual protocol esp set security ipsec vpn vpn-sunnyvale manual spi 12435

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar algoritmos de seguridad:

Configure los parámetros de autenticación.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set authentication algorithm hmac-md5–96 key ascii-text “$ABC123”

Configure los parámetros de cifrado.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set encryption algorithm 3des-cbc key ascii-text “$ABC123”

Especifique la interfaz de salida para la SA.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set external-interface ge-0/0/14.0

Especifique la dirección IPv6 del par.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set gateway 2001:db8:1212::1112

Defina el protocolo IPsec.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set protocol esp

Configure un SPI.

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set spi 12435

Resultados

Desde el modo de configuración, confírmela con el comando show security ipsec vpn vpn-sunnyvale. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

[user@host]show security ipsec vpn vpn-sunnyvale

manual {

gateway 2001:db8:1212::1112 ;

external-interface ge-0/0/14.0 ;

protocol esp ;

spi 12435 ;

authentication {

algorithm hmac-md5-96 ;

key ascii-text $ABC123” ;## SECRET DATA

}

encryption {

algorithm 3des-cbc ;

key ascii-text $ABC123”; ## SECRET DATA

}

}

Verificación

Ejemplo: Configuración de una VPN basada en políticas de IKE de clave automática IPv6

En este ejemplo se muestra cómo configurar una VPN IKE de clave automática IPv6 basada en políticas para permitir que los datos IPv6 se transfieran de forma segura entre la sucursal y la oficina corporativa.

Las VPN basadas en políticas IPv6 solo se admiten en dispositivos independientes SRX300, SRX320, SRX340, SRX345 y SRX550HM.

Requisitos

En este ejemplo, se utiliza el siguiente hardware:

-

Dispositivo SRX300

Antes de empezar:

-

Comprenda cómo funcionan las VPN. Consulte Información general sobre IPsec.

-

Comprender el procesamiento de paquetes IPv6 IKE e IPsec. Consulte Descripción del procesamiento de paquetes IPv6 IKE e IPsec.

Descripción general

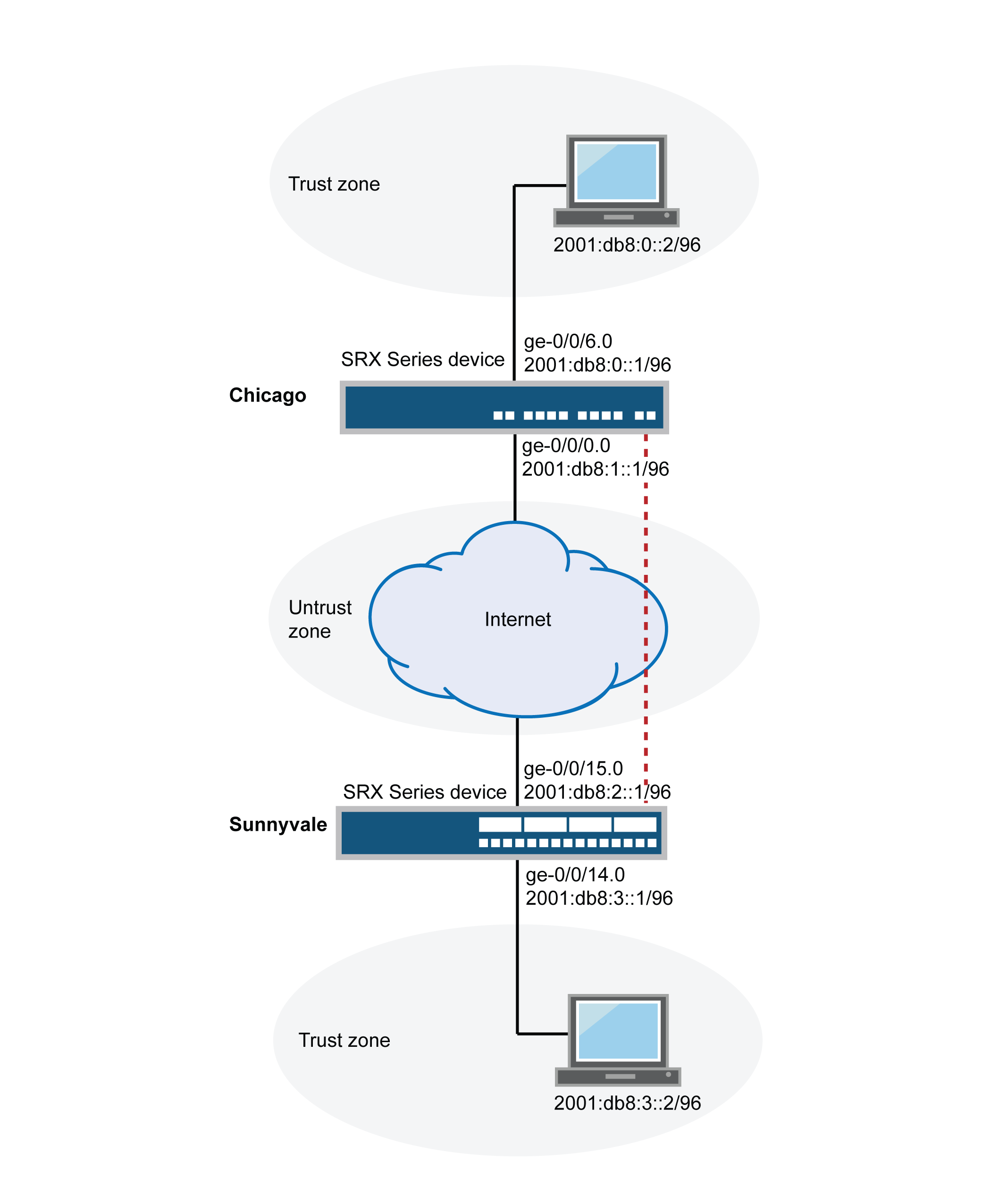

En este ejemplo, se configura una VPN basada en políticas de IKE IPv6 para una sucursal de Chicago, Illinois, ya que no es necesario conservar los recursos del túnel ni configurar muchas directivas de seguridad para filtrar el tráfico a través del túnel. Los usuarios de la oficina de Chicago utilizarán la red privada virtual para conectarse con sus sedes empresariales en Sunnyvale, California.

Figura 3 muestra un ejemplo de una topología VPN basada en políticas de IKE IPv6. En esta topología, un firewall de la serie SRX se encuentra en Sunnyvale y otro firewall de la serie SRX (puede ser un segundo firewall de la serie SRX o un dispositivo de terceros) se encuentra en Chicago.

En este ejemplo, se configuran interfaces, una ruta predeterminada IPv6, zonas de seguridad y libretas de direcciones. A continuación, configure la fase 1 de IKE, la fase 2 de IPsec, una directiva de seguridad y los parámetros TCP-MSS. Consulte Tabla 6 a través de Tabla 10.

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Interfaces |

GE-0/0/14.0 |

2001:db8:3::1/96 |

|

ge-0/0/15.0 |

2001:db8:0:2::1/96 |

|

|

Zonas de seguridad |

Tóxido |

|

|

Untrust |

|

|

|

Entradas de la libreta de direcciones |

Sunnyvale |

|

|

Chicago |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

IPv6-IKE-fase1-propuesta |

|

|

Política |

ipv6-ike-phase1-policy |

|

|

Puerta de enlace |

gw-C hicago |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

IPv6-IPSEC-fase2-propuesta |

|

|

Política |

ipv6-ipsec-phase2-policy |

|

|

VPN |

IPv6-IKE-VPN-Chicago |

|

|

Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Esta política de seguridad permite el tráfico desde la zona de confianza a la zona de no confianza . |

IPv6-VPN-TR-UNTR |

|

|

Esta política de seguridad permite el tráfico desde la zona de no confianza a la zona de confianza . |

IPv6-VPN-UNTR-TR |

|

|

Esta política de seguridad permite todo el tráfico desde la zona de confianza a la zona de no confianza . Debe poner la política de ipv6-vpn-tr-untr antes de la política de seguridad de permiso-cualquiera. Junos OS realiza una búsqueda de políticas de seguridad comenzando en la parte superior de la lista. Si la política de permiso-cualquiera precede a la política de ipv6-vpn-tr-untr, todo el tráfico de la zona de confianza coincidirá con la política de permiso-cualquier y se permitirá. Por lo tanto, ningún tráfico coincidirá con la política ipv6-vpn-tr-untr. |

permiso-cualquiera |

|

|

Propósito |

Parámetros de configuración |

|---|---|

|

TCP-MSS se negocia como parte de la negociación de tres vías TCP y limita el tamaño máximo de un segmento TCP para ajustarse mejor a los límites de MTU en una red. Esto es especialmente importante para el tráfico VPN, ya que la sobrecarga de encapsulación de IPsec, junto con la sobrecarga de IP y trama, puede hacer que el paquete ESP resultante supere la MTU de la interfaz física, lo que provoca fragmentación. La fragmentación da como resultado un mayor uso del ancho de banda y de los recursos del dispositivo. Se recomienda un valor 1350 como punto de partida para la mayoría de las redes basadas en Ethernet con una MTU de 1500 o superior. Es posible que deba experimentar con distintos valores de TCP-MSS para obtener un rendimiento óptimo. Por ejemplo, es posible que necesite cambiar el valor si algún dispositivo en la ruta de acceso tiene una MTU baja o si hay alguna sobrecarga adicional, como PPP o Frame Relay. |

Valor MSS: 1350 |

Configuración

- Configuración de información básica de red, zona de seguridad y libreta de direcciones

- Configurar ICR

- Configurar IPsec

- Configuración de políticas de seguridad

- Configurar TCP-MSS

Configuración de información básica de red, zona de seguridad y libreta de direcciones

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set security zones security-zone Untrust interfaces ge-0/0/15.0 set security zones security-zone Untrust host-inbound-traffic system-services ike set security zones security-zone Trust interfaces ge-0/0/14.0 set security zones security-zone Trust host-inbound-traffic system-services all set security address-book book1 address Sunnyvale 2001:db8:3::2/96 set security address-book book1 attach zone Trust set security address-book book2 address Chicago 2001:db8:0::2/96 set security address-book book2 attach zone Untrust

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar información básica de red, zona de seguridad y libreta de direcciones:

-

Configure la información de interfaz Ethernet.

[edit] user@host# set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 user@host# set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96

-

Configure la información de rutas estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

-

Configure la zona de seguridad No confiar en él .

[edit] user@host# edit security zones security-zone Untrust

-

Asigne una interfaz a la zona de seguridad No confiar en ella.

[edit security zones security-zone Untrust] user@host# set interfaces ge-0/0/15.0

-

Especifique los servicios del sistema permitidos para la zona de seguridad Falta de confianza .

[edit security zones security-zone Untrust] user@host# set host-inbound-traffic system-services ike

-

Configure la zona de seguridad de óxido T.

[edit] user@host# edit security zones security-zone Trust

-

Asigne una interfaz a la zona de seguridad Confianza .

[edit security zones security-zone Trust] user@host# set interfaces ge-0/0/14.0

-

Especifique los servicios del sistema permitidos para la zona de seguridad Confianza.

[edit security zones security-zone Trust] user@host# set host-inbound-traffic system-services all

-

Cree una libreta de direcciones y adjunte una zona a ella.

[edit security address-book book1] user@host# set address Sunnyvale 2001:db8:3::2/96 user@host# set attach zone Trust

-

Cree otra libreta de direcciones y adjunte una zona a ella.

[edit security address-book book2] user@host# set address Chicago 2001:db8:0::2/96 user@host# set attach zone Untrust

Resultados

Desde el modo de configuración, ingrese los comandos show interfaces, show routing-options, show security zones y show security address-book para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/14 {

unit 0 {

family inet6 {

address 2001:db8:3::1/96;

}

}

}

ge-0/0/15 {

unit 0 {

family inet6 {

address 2001:db8:2::1/96;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

[edit]

user@host# show security zones

security-zone Untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/15.0;

}

}

security-zone Trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/14.0;

}

}

[edit]

user@host# show security address-book

book1 {

address Sunnyvale 2001:db8:3::2/96;

attach {

zone Trust;

}

}

book2 {

address Chicago 2001:db8:0::2/96;

attach {

zone Untrust;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar ICR

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ike proposal ipv6-ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ipv6-ike-phase1-proposal dh-group group2 set security ike proposal ipv6-ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ipv6-ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ipv6-ike-phase1-policy mode aggressive set security ike policy ipv6-ike-phase1-policy proposals ipv6-ike-phase1-proposal set security ike policy ipv6-ike-phase1-policy pre-shared-key ascii-text 1111111111111111 set security ike gateway gw-chicago external-interface ge-0/0/15.0 set security ike gateway gw-chicago ike-policy ipv6-ike-phase1-policy set security ike gateway gw-chicago address 2001:db8:0:1::1/96

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar ICR:

-

Cree la propuesta de fase 1 de IKE.

[edit security ike] user@host# set proposal ipv6-ike-phase1-proposal

-

Defina el método de autenticación de la propuesta de ICR.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

-

Defina el grupo Diffie-Hellman de la propuesta de ICR.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set dh-group group2

-

Defina el algoritmo de autenticación de la propuesta de ICR.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-algorithm sha1

-

Defina el algoritmo de cifrado de la propuesta de ICR.

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Cree una política de fase 1 de IKE.

[edit security ike] user@host# set policy ipv6-ike-phase1-policy

-

Establezca el modo de política de fase 1 de IKE.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set mode aggressive

-

Especifique una referencia a la propuesta de ICR.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set proposals ipv6-ike-phase1-proposal

-

Defina el método de autenticación de políticas de fase 1 de IKE.

[edit security ike policy ipv6-ike-phase1-policy] user@host# set pre-shared-key ascii-text 1111111111111111

-

Cree una puerta de enlace de fase 1 de IKE y defina su interfaz externa.

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/15.0

-

Defina la referencia de política de fase 1 de IKE.

[edit security ike gateway gw-chicago] user@host# set ike-policy ipv6-ike-phase1-policy

-

Asigne una dirección IP a la puerta de enlace de fase 1 de IKE.

[edit security ike gateway gw-chicago] user@host# set address 2001:db8:1::1

Resultados

Desde el modo de configuración, confírmela con el comando show security ike. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ike

proposal ipv6-ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ike-phase1-policy {

mode ;

proposals ipv6-ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ipv6-ike-phase1-policy;

address 2001:db8:1::1;

external-interface ge-0/0/15.0;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar IPsec

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ipsec proposal ipv6-ipsec-phase2-proposal protocol esp set security ipsec proposal ipv6-ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipv6-ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipv6-ipsec-phase2-policy proposals ipv6-ipsec-phase2-proposal set security ipsec policy ipv6-ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipv6-ike-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipv6-ike-vpn-chicago ike ipv6-ipsec-policy ipsec-phase2-policy

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar IPsec:

-

Cree una propuesta de fase 2 de IPsec.

[edit] user@host# set security ipsec proposal ipv6-ipsec-phase2-proposal

-

Especifique el protocolo de propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipv6- ipsec-phase2-proposal] user@host# set protocol esp

-

Especifique el algoritmo de autenticación de propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

-

Especifique el algoritmo de cifrado de la propuesta de fase 2 de IPsec.

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

-

Cree la directiva de fase 2 de IPsec.

[edit security ipsec] user@host# set policy ipv6-ipsec-phase2-policy

-

Especifique la referencia de propuesta de fase 2 de IPsec.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set proposals ipv6-ipsec-phase2-proposal

-

Especifique PFS de fase 2 IPsec para usar el grupo 2 de Diffie-Hellman.

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

-

Especifique la puerta de enlace de ICR.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike gateway gw-chicago

-

Especifique la directiva de fase 2 de IPsec.

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike ipsec-policy ipv6-ipsec-phase2-policy

Resultados

Desde el modo de configuración, confírmela con el comando show security ipsec. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ipsec

proposal ipv6-ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipv6-ipsec-phase2-proposal;

}

vpn ipv6-ike-vpn-chicago {

ike {

gateway gw-chicago;

ipsec-policy ipv6-ipsec-phase2-policy;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de políticas de seguridad

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match source-address Sunnyvale set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match destination-address Chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match application any set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match source-address Chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match destination-address Sunnyvale set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match application any set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr set security policies from-zone Trust to-zone Untrust policy permit-any match source-address any set security policies from-zone Trust to-zone Untrust policy permit-any match destination-address any set security policies from-zone Trust to-zone Untrust policy permit-any match application any set security policies from-zone Trust to-zone Untrust policy permit-any then permit insert security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr before policy permit-any

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar políticas de seguridad:

-

Cree la política de seguridad para permitir el tráfico desde la zona Confianza a la zona No confianza .

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy ipv6-vpn-tr-untr match source-address Sunnyvale user@host# set policy ipv6-vpn-tr-untr match destination-address Chicago user@host# set policy ipv6-vpn-tr-untr match application any user@host# set policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr

-

Cree la política de seguridad para permitir el tráfico desde la zona de no confianza a la zona de confianza .

[edit security policies from-zone Untrust to-zone Trust] user@host# set policy ipv6-vpn-untr-tr match source-address Sunnyvale user@host# set policy ipv6-vpn-untr-tr match destination-address Chicago user@host# set policy ipv6-vpn-untr-tr match application any user@host# set policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr

-

Cree la política de seguridad para permitir el tráfico desde la zona Confianza a la zona No confianza .

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy permit-any match source-address any user@host# set policy permit-any match destination-address any user@host# set policy permit-any match application any user@host# set policy permit-any then permit

-

Reordene las políticas de seguridad para que la política de seguridad vpn-tr-untr se coloque por encima de la política de seguridad de permiso-cualquiera.

[edit security policies from-zone Trust to-zone Untrust] user@host# insert policy ipv6-vpn-tr-untr before policy permit-any

Resultados

Desde el modo de configuración, confírmela con el comando show security policies. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone Trust to-zone Untrust {

policy ipv6-vpn-tr-untr {

match {

source-address Sunnyvale;

destination-address Chicago;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-untr-tr;

}

}

}

}

policy permit-any {

match {

source-address any;

destination-address any;

application any;

}

then {

permit

}

}

}

from-zone Untrust to-zone Trust {

policy ipv6-vpn-untr-tr {

match {

source-address Chicago;

destination-address Sunnyvale;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-tr-untr;

}

}

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar TCP-MSS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security flow tcp-mss ipsec-vpn mss 1350

Procedimiento paso a paso

Para configurar la información TCP-MSS:

-

Configure la información de TCP-MSS.

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

Resultados

Desde el modo de configuración, confírmela con el comando show security flow. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificación del estado de la fase 1 de IKE

Propósito

Verifique el estado de la fase 1 de IKE.

Acción

Antes de iniciar el proceso de verificación, debe enviar tráfico desde un host en Sunnyvale a un host en Chicago. Para las VPN basadas en políticas, un host independiente debe generar el tráfico; el tráfico iniciado desde el firewall de la serie SRX no coincidirá con la política de VPN. Se recomienda que el tráfico de prueba se realice desde un dispositivo independiente en un lado de la VPN a un segundo dispositivo en el otro extremo de la VPN. Por ejemplo, inicie ping desde 2001:db8:3::2/96 hasta 2001:db8:0::2/96.

Desde el modo operativo, ingrese el comando show security ike security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ike security-associations index index_number detail.

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 5 2001:db8:1::1 UP e48efd6a444853cf 0d09c59aafb720be Aggressive

user@host> show security ike security-associations index 5 detail

IKE peer 2001:db8:1::1, Index 5,

Role: Initiator, State: UP

Initiator cookie: e48efd6a444853cf, Responder cookie: 0d09c59aafb720be

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Lifetime: Expires in 19518 seconds

Peer ike-id: not valid

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : sha1

Encryption : aes-128-cbc

Pseudo random function: hmac-sha1

Traffic statistics:

Input bytes : 1568

Output bytes : 2748

Input packets: 6

Output packets: 23

Flags: Caller notification sent

IPSec security associations: 5 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 2900338624

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Flags: Caller notification sent, Waiting for doneSignificado

El show security ike security-associations comando enumera todas las asociaciones de seguridad (SA) de fase 1 de IKE activas. Si no hay ninguna SA en la lista, hubo un problema con el establecimiento de la fase 1. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración.

Si las SA aparecen en la lista, revise la siguiente información:

-

Índice: este valor es único para cada SA de IKE, que puede utilizar en el

show security ike security-associations index index_number detailcomando para obtener más información acerca de la SA. -

Dirección remota: compruebe que la dirección IP remota sea correcta.

-

Estado

-

UP: se estableció la SA de fase 1.

-

DOWN: hubo un problema al establecer la SA de fase 1.

-

-

Modo: verifica que se esté utilizando el modo correcto.

Compruebe que los siguientes elementos son correctos en su configuración:

-

Interfaces externas (la interfaz debe ser la que recibe los paquetes de ICR)

-

Parámetros de política de ICR

-

Información de claves precompartidas

-

Parámetros de propuesta de fase 1 (deben coincidir en ambos pares)

El comando show security ike security-associations index 5 detail enumera información adicional acerca de la asociación de seguridad con el número de índice 5:

-

Algoritmos de autenticación y cifrado utilizados

-

Duración de la fase 1

-

Estadísticas de tráfico (puede utilizarse para verificar que el tráfico fluye correctamente en ambas direcciones)

-

Información de la función del iniciador y del respondedor

La solución de problemas se realiza de mejor manera en el mismo nivel que usa la función de respondedor.

-

Cantidad de SA de IPsec creadas

-

Número de negociaciones de la Fase 2 en curso

Comprobación del estado de fase 2 de IPsec

Propósito

Compruebe el estado de fase 2 de IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations. Después de obtener un número de índice desde el comando, utilice el comando show security ipsec security-associations index index_number detail.

user@host> show security ipsec security-associations total configured sa: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway 2 ESP:aes-128/sha1 14caf1d9 3597/ unlim - root 500 2001:db8:1::1 2 ESP:aes-128/sha1 9a4db486 3597/ unlim - root 500 2001:db8:1::1

user@host> show security ipsec security-associations index 2 detail

Virtual-system: Root

Local Gateway: 2001:db8:2::1, Remote Gateway: 2001:db8:1::1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

DF-bit: clear

Direction: inbound, SPI: 14caf1d9, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 9a4db486, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64Significado

El resultado del comando show security ipsec security-associations muestra la siguiente información:

-

El número de identificación es 2. Utilice este valor con el comando para obtener más información acerca de

show security ipsec security-associations indexesta SA en particular. -

Existe un par SA IPsec que usa el puerto 500, lo que indica que no se implementó ningún recorrido TDR. (El recorrido TDR utiliza el puerto 4500 u otro puerto aleatorio de número alto.)

-

El SPI, la vida útil (en segundos) y los límites de uso (o tamaño de vida útil en KB) se muestran para ambas direcciones. El valor 3597/unlim indica que la duración de la fase 2 expira en 3597 segundos y que no se especificó ningún tamaño de vida útil, lo que indica que la duración es ilimitada. La duración de la fase 2 puede diferir de la duración de la fase 1, ya que la fase 2 no depende de la fase 1 después de que la VPN esté activa.

-

La supervisión de VPN no está habilitada para esta SA, como lo indica un guión en la columna Mon. Si la supervisión de VPN está habilitada, aparece U (arriba) o D (abajo).

-

El sistema virtual (vsys) es el sistema raíz y siempre enumera 0.

El resultado del comando show security ipsec security-associations index 2 detail muestra la siguiente información:

-

Las identidades local y remota constituyen el ID de proxy para la SA.

Una discrepancia de ID de proxy es una de las razones más comunes de un error de fase 2. Para las VPN basadas en políticas, el ID de proxy se deriva de la política de seguridad. Las direcciones locales y remotas se derivan de las entradas de la libreta de direcciones y el servicio se deriva de la aplicación configurada para la directiva. Si se produce un error en la fase 2 debido a una discrepancia de ID de proxy, puede utilizar la directiva para confirmar qué entradas de la libreta de direcciones están configuradas. Verifique que las direcciones coincidan con la información que se envía. Compruebe el servicio para asegurarse de que los puertos coinciden con la información que se envía.

Para algunos proveedores de terceros, el ID de proxy se debe especificar manualmente para que coincida.

Comportamiento de los túneles IPv6 específicos de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar el comportamiento específico de la plataforma para su plataforma.

| Plataforma | Diferencia |

|---|---|

| Serie SRX |

|