EN ESTA PÁGINA

Información general sobre la configuración de VPNv2 de grupo

Descripción de la configuración de fase 1 de IKE para el grupo VPNv2

Descripción de la configuración de SA de IPsec para el grupo VPNv2

Descripción del proceso de sondeo de recuperación de VPNv2 de grupo

Ejemplo: Configuración de un servidor VPNv2 de grupo y miembros

VPNv2 de grupo

Lea este tema para obtener información sobre Group VPNv2 en Junos OS.

El grupo VPNv2 introduce el concepto de grupo de confianza para eliminar los túneles punto a punto y su enrutamiento de superposición asociado. Todos los miembros del grupo comparten una asociación de seguridad común (SA), también conocida como SA de grupo.

Descripción general de VPN de grupo v2

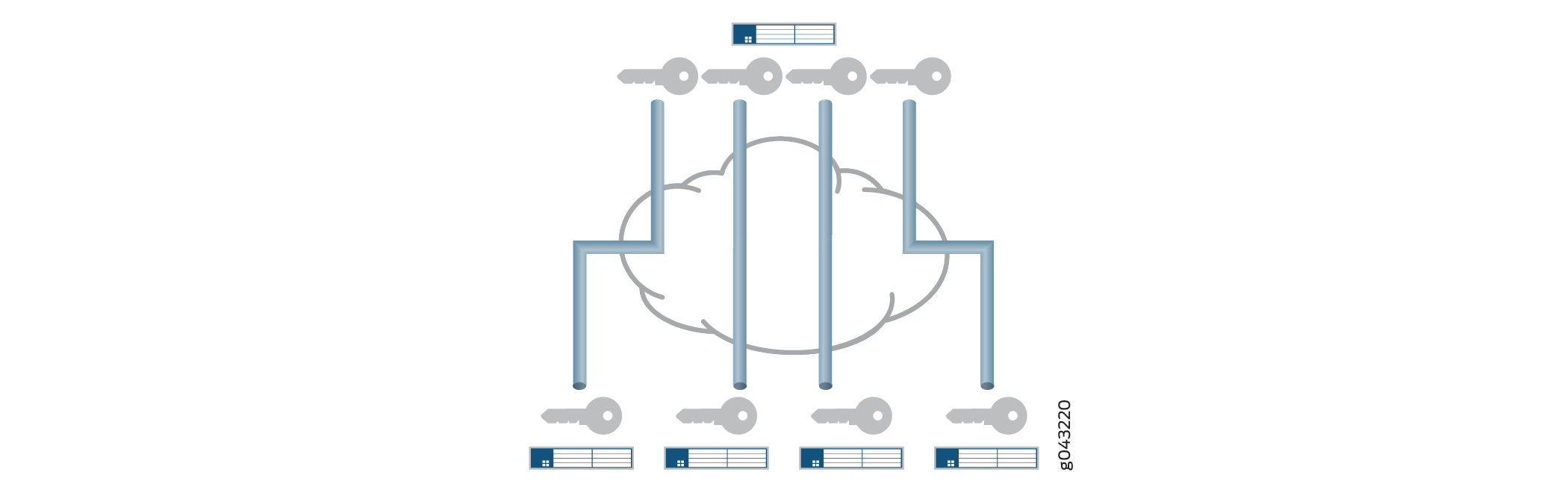

Una asociación de seguridad (SA) IPsec es un acuerdo unidireccional entre los participantes de la red privada virtual (VPN) que define las reglas que se deben usar para los algoritmos de autenticación y cifrado, los mecanismos de intercambio de claves y las comunicaciones seguras. Con muchas implementaciones de VPN, la SA es un túnel punto a punto entre dos dispositivos de seguridad (consulte Figura 1).

El grupo VPNv2 amplía la arquitectura IPsec para admitir SA compartidas por un grupo de dispositivos de seguridad (consulte Figura 2). Con el grupo VPNv2, la conectividad cualquiera a cualquiera se logra conservando las direcciones IP de origen y destino originales en el encabezado exterior.

Group VPNv2 es una versión mejorada de la función VPN de grupo introducida en una versión anterior de Junos OS para firewalls de la serie SRX. El grupo VPNv2 en dispositivos Juniper admite RFC 6407, el dominio de interpretación de grupo (GDOI) e interopera con otros dispositivos que cumplen con RFC 6407.

- Descripción del protocolo GDOI para el grupo VPNv2

- Descripción de los servidores VPNv2 de grupo y los miembros

- Descripción de las limitaciones de VPN de grupo v2

- Descripción de la comunicación entre servidores y miembros de VPN de grupo

- Descripción de las operaciones clave de VPNv2 de grupo

Descripción del protocolo GDOI para el grupo VPNv2

El grupo VPNv2 se basa en RFC 6407, El dominio de interpretación del grupo (GDOI). Esta RFC describe el protocolo entre los miembros del grupo y los servidores del grupo para establecer SA entre los miembros del grupo. Los mensajes GDOI crean, mantienen o eliminan SA para un grupo de dispositivos.

El protocolo GDOI se ejecuta en el puerto UDP 848. El Protocolo de administración de claves y asociaciones de seguridad de Internet (ISAKMP) define dos fases de negociación para establecer SA para un túnel IPsec de IKE. La fase 1 permite que dos dispositivos establezcan una SA ISAKMP para otros protocolos de seguridad, como GDOI.

Con el grupo VPNv2, la negociación de SA ISAKMP de fase 1 se realiza entre un servidor de grupo y un miembro del grupo. El servidor y el miembro deben utilizar la misma directiva ISAKMP. Los intercambios GDOI entre el servidor y el miembro establecen las SA que se comparten con otros miembros del grupo. Un miembro del grupo no necesita negociar IPsec con otros miembros del grupo. Los intercambios GDOI deben estar protegidos por SA ISAKMP fase 1.

Hay dos tipos de intercambios GDOI:

El

groupkey-pullintercambio permite a un miembro solicitar SA y claves compartidas por el grupo desde el servidor. Los miembros del grupo deben registrarse en un servidor de grupo a través de ungroupkey-pullintercambio.El

groupkey-pushintercambio es un mensaje de reclave única que permite al servidor enviar SA de grupo y claves a los miembros antes de que caduquen las SA de grupo existentes. Los mensajes de cambio de clave son mensajes no solicitados enviados desde el servidor a los miembros.

Descripción de los servidores VPNv2 de grupo y los miembros

El centro del grupo VPNv2 es el controlador de grupo/servidor de claves (GCKS). Se puede usar un clúster de servidores para proporcionar redundancia de GCKS.

El GCKS o el servidor de grupo realizan las siguientes tareas:

Controla la pertenencia a grupos.

Genera claves de cifrado.

Envía nuevas claves y SA de grupo a los miembros. Los miembros del grupo cifran el tráfico en función de las SA de grupo y las claves proporcionadas por el servidor del grupo.

Un servidor de grupo puede dar servicio a varios grupos. Un único dispositivo de seguridad puede ser miembro de varios grupos.

Cada grupo está representado por un identificador de grupo, que es un número entre 1 y 4.294.967.295. El servidor de grupo y los miembros del grupo están vinculados entre sí por el identificador de grupo. Solo puede haber un identificador de grupo por grupo y varios grupos no pueden usar el mismo identificador de grupo.

A continuación se muestra una vista de alto nivel de las acciones del servidor VPN de grupo y de los miembros:

El servidor de grupo escucha en el puerto UDP 848 para que los miembros se registren.

Para registrarse en el servidor del grupo, el miembro primero establece una SA de IKE con el servidor. Un dispositivo miembro debe proporcionar la autenticación de fase 1 de IKE correcta para unirse al grupo. Se admite la autenticación de clave previamente compartida por miembro.

Tras una autenticación y registro correctos, el dispositivo miembro recupera las SA de grupo y las claves para el identificador de grupo especificado del servidor con un intercambio GDOI

groupkey-pull.El servidor agrega el miembro a la pertenencia del grupo.

Los miembros del grupo intercambian paquetes cifrados con claves SA de grupo.

El servidor envía actualizaciones de SA y claves a los miembros del grupo con mensajes de reclave (GDOI groupkey-push). El servidor envía mensajes de cambio de clave antes de que caduquen las SA para asegurarse de que hay claves válidas disponibles para cifrar el tráfico entre los miembros del grupo.

Un mensaje de reclave enviado por el servidor requiere un mensaje de confirmación (ack) de cada miembro del grupo. Si el servidor no recibe un mensaje ack del miembro, el mensaje de reclave se retransmite en el configurado retransmission-period (el valor predeterminado es 10 segundos). Si no hay respuesta del miembro después de la configuración number-of-retransmission (el valor predeterminado es 2 veces), el miembro se elimina de los miembros registrados del servidor. También se elimina la SA de IKE entre el servidor y el miembro.

El servidor también envía mensajes de cambio de clave para proporcionar nuevas claves a los miembros cuando la SA del grupo ha cambiado.

Descripción de las limitaciones de VPN de grupo v2

Los servidores VPN de grupo v2 solo funcionan con miembros de grupo VPNv2 compatibles con RFC 6407, El dominio de interpretación de grupo (GDOI).

El grupo VPNv2 no admite lo siguiente:

SNMP.

Denegar política del servidor Cisco GET VPN.

Compatibilidad con PKI para la autenticación IKE de fase 1.

Colocación de servidor de grupo y miembro, donde las funciones de servidor y miembro coexisten en el mismo dispositivo físico.

Miembros del grupo configurados como clústeres de chasis.

Interfaz J-Web para configuración y monitoreo.

Tráfico de datos de multidifusión.

VPN de grupo v2 no se admite en implementaciones en las que no se pueden conservar direcciones IP, por ejemplo, en Internet donde se usa NAT.

Descripción de la comunicación entre servidores y miembros de VPN de grupo

La comunicación servidor-miembro permite al servidor enviar mensajes GDOI groupkey-push (rekey) a los miembros. Si la comunicación entre los miembros del servidor no está configurada para el grupo, los miembros pueden enviar mensajes GDOI groupkey-pull para registrarse y volver a registrarse en el servidor, pero el servidor no puede enviar groupkey-push mensajes a los miembros.

La comunicación entre los miembros del servidor se configura para el grupo mediante la server-member-communication instrucción de configuración en la jerarquía [edit security group-vpn server]. Se pueden definir las siguientes opciones:

Algoritmo de autenticación (sha-256 o sha-384) utilizado para autenticar al miembro en el servidor. No hay ningún algoritmo predeterminado.

Algoritmo de cifrado utilizado para las comunicaciones entre el servidor y el miembro. Puede especificar aes-128-cbc, aes-192-cbc o aes-256-cbc. No hay ningún algoritmo predeterminado.

Tipo de comunicación de unidifusión para mensajes de reclave enviados a los miembros del grupo.

Duración de la clave de cifrado de claves (KEK). El valor predeterminado es de 3600 segundos.

Número de veces que el servidor del grupo retransmite

groupkey-pushmensajes a un miembro del grupo sin respuesta (el valor predeterminado es 2 veces) y el período de tiempo entre retransmisiones (el valor predeterminado es 10 segundos).

Si la comunicación entre los miembros del servidor y un grupo no está configurada, la lista de pertenencia mostrada por el comando muestra los show security group-vpn server registered-members miembros del grupo que se han registrado en el servidor; los miembros pueden estar activos o no. Cuando se configura la comunicación entre los miembros del servidor y un grupo, se borra la lista de pertenencia al grupo. Para el tipo de comunicación de unidifusión, el show security group-vpn server registered-members comando muestra solo los miembros activos.

Descripción de las operaciones clave de VPNv2 de grupo

Este tema contiene las siguientes secciones:

Claves de grupo

El servidor de grupo mantiene una base de datos para realizar un seguimiento de la relación entre los grupos VPN, los miembros del grupo y las claves de grupo. Hay dos tipos de claves de grupo que el servidor descarga a los miembros:

Clave de cifrado de clave (KEK): se utiliza para cifrar los intercambios de reclave SA (GDOI

groupkey-push). Se admite una KEK por grupo.Clave de cifrado de tráfico (TEK): se utiliza para cifrar y descifrar el tráfico de datos IPsec entre los miembros del grupo.

La clave asociada a una SA es aceptada por un miembro del grupo solo si hay una directiva coincidente configurada en el miembro. Se instala una clave aceptada para el grupo, mientras que se descarta una clave rechazada.

Mensajes de reclave

Si el grupo está configurado para comunicaciones entre los miembros del servidor, el servidor envía actualizaciones de SA y claves a los miembros del grupo con mensajes de reclave (GDOI groupkey-push). Los mensajes de cambio de clave se envían antes de que caduquen las SA; Esto garantiza que haya claves válidas disponibles para cifrar el tráfico entre los miembros del grupo.

El servidor también envía mensajes de cambio de clave para proporcionar nuevas claves a los miembros cuando hay un cambio en la pertenencia al grupo o la SA del grupo ha cambiado (por ejemplo, se agrega o elimina una directiva de grupo).

Las opciones de comunicación de los miembros del servidor deben configurarse en el servidor para permitir que el servidor envíe mensajes de cambio de clave a los miembros del grupo.

El servidor de grupo envía una copia del mensaje de reclave de unidifusión a cada miembro del grupo. Al recibir el mensaje de cambio de clave, los miembros deben enviar un acuse de recibo (ACK) al servidor. Si el servidor no recibe una ACK de un miembro (incluida la retransmisión de mensajes de reclave), el servidor considera que el miembro está inactivo y lo elimina de la lista de miembros. El servidor deja de enviar mensajes de reclave al miembro.

Las number-of-retransmission instrucciones y retransmission-period configuración para las comunicaciones entre los miembros del servidor controlan el reenvío de mensajes de reclave por parte del servidor cuando no se recibe ninguna ACK de un miembro.

El intervalo en el que el servidor envía mensajes de cambio de clave se basa en el valor de la lifetime-seconds instrucción de configuración en la jerarquía [edit security group-vpn server group group-name]. Las nuevas claves se generan antes de la expiración de las claves KEK y TEK.

El lifetime-seconds para la KEK se configura como parte de las comunicaciones entre los miembros del servidor; el valor predeterminado es 3600 segundos. El lifetime-seconds para el TEK está configurado para la propuesta IPsec; el valor predeterminado es 3600 segundos.

Registro de miembros

Si un miembro del grupo no recibe una nueva clave SA del servidor antes de que caduque la clave actual, el miembro debe volver a registrarse en el servidor y obtener claves actualizadas con un intercambio GDOI groupkey-pull .

Información general sobre la configuración de VPNv2 de grupo

En este tema se describen las tareas principales para configurar VPN de grupo.

El controlador de grupo/servidor de claves (GCKS) administra las asociaciones de seguridad (SA) VPNv2 de grupo, genera claves de cifrado y las distribuye a los miembros del grupo. Puedes usar un clúster de servidores VPN v2 de grupo para proporcionar redundancia de GCKS. Consulte Descripción de los clústeres de servidores VPN v2 de grupo.

En los servidores de grupo, configure lo siguiente:

- SA fase 1 de IKE. Consulte Descripción de la configuración de fase 1 de IKE para el grupo VPNv2 .

- SA IPsec. Consulte Descripción de la configuración de SA de IPsec para el grupo VPNv2.

- Información del grupo VPN, incluido el identificador del grupo, las puertas de enlace IKE para los miembros del grupo, el número máximo de miembros del grupo y las comunicaciones entre los miembros del servidor. La configuración de grupo incluye una directiva de grupo que define el tráfico al que se aplican la SA y las claves. Opcionalmente, se puede configurar un clúster de servidores y una ventana de tiempo antirreproducción. Consulte Descripción general de la configuración de VPN de grupo v2 y Descripción de la dirección de tráfico de VPN de grupo.

En el miembro del grupo, configure lo siguiente:

SA fase 1 de IKE. Consulte Descripción de la configuración de fase 1 de IKE para el grupo VPNv2 .

SA IPsec. Consulte Descripción de la configuración de SA de IPsec para el grupo VPNv2.

Directiva IPsec que define la zona entrante (normalmente una LAN protegida), la zona de salida (normalmente una WAN) y el grupo VPN al que se aplica la directiva. También se pueden especificar reglas de exclusión o de apertura errónea. Consulte Descripción de la dirección de tráfico de VPNv2 de grupo.

Directiva de seguridad para permitir el tráfico VPN de grupo entre las zonas especificadas en la directiva IPsec.

La operación de VPNv2 de grupo requiere una topología de enrutamiento funcional que permita a los dispositivos cliente llegar a sus sitios previstos en toda la red.

El grupo se configura en el servidor con la group instrucción configuration en la jerarquía [edit security group-vpn server].

La información del grupo consta de la siguiente información:

Identificador de grupo: valor que identifica al grupo VPN. Se debe configurar el mismo identificador de grupo en el miembro del grupo.

Cada miembro del grupo se configura con la instrucción de

ike-gatewayconfiguración. Puede haber varias instancias de esta instrucción de configuración, una para cada miembro del grupo.Políticas de grupo: directivas que se van a descargar a los miembros. Las directivas de grupo describen el tráfico al que se aplican la SA y las claves. Consulte Descripción de la dirección de tráfico de VPNv2 de grupo.

Umbral de miembros: el número máximo de miembros del grupo. Después de alcanzar el umbral de miembros para un grupo, un servidor deja de responder a

groupkey-pulllas iniciaciones de nuevos miembros. Consulte Descripción de los clústeres de servidores VPN v2 de grupo.Comunicación entre el servidor y el miembro: configuración opcional que permite al servidor enviar

groupkey-pushmensajes de reclave a los miembros.Clúster de servidores: configuración opcional que admite la redundancia del controlador de grupo/servidor de claves (GCKS). Consulte Descripción de los clústeres de servidores VPN v2 de grupo.

Antirreproducción: configuración opcional que detecta la interceptación y reproducción de paquetes. Consulte Descripción de la antirreproducción de VPNv2 de grupo.

Descripción de la configuración de fase 1 de IKE para el grupo VPNv2

Una SA de fase 1 de IKE entre un servidor de grupo y un miembro del grupo establece un canal seguro en el que negociar SA IPsec compartidas por un grupo. Para VPN IPsec estándar en dispositivos de seguridad de Juniper Networks, la configuración de SA de fase 1 consiste en especificar una propuesta, una política y una puerta de enlace de IKE.

Para el grupo VPNv2, la configuración de SA de fase 1 de IKE es similar a la configuración de las VPN IPsec estándar, pero se realiza en las jerarquías [edit security group-vpn server ike] y [edit security group-vpn member ike].

En la configuración de la propuesta de IKE, se establece el método de autenticación y los algoritmos de autenticación y cifrado que se utilizarán para abrir un canal seguro entre los participantes. En la configuración de la política de IKE, se establece el modo en el que se negociará el canal de fase 1, se especifica el tipo de intercambio de claves que se va a utilizar y se hace referencia a la propuesta de fase 1. En la configuración de la puerta de enlace de IKE, se hace referencia a la política de fase 1.

La propuesta de IKE y la configuración de políticas del servidor de grupo deben coincidir con la propuesta de IKE y la configuración de políticas de los miembros del grupo. En un servidor de grupo, se configura una puerta de enlace IKE para cada miembro del grupo. En un miembro del grupo, se pueden especificar hasta cuatro direcciones de servidor en la configuración de puerta de enlace IKE.

Descripción de la configuración de SA de IPsec para el grupo VPNv2

Después de que el servidor y el miembro hayan establecido un canal seguro y autenticado en la negociación de fase 1, proceden a establecer las SA de IPsec que comparten los miembros del grupo para proteger los datos que se transmiten entre los miembros. Aunque la configuración de SA de IPsec para VPN de grupo v2 es similar a la configuración de VPN estándar, un miembro del grupo no necesita negociar la SA con otros miembros del grupo.

La configuración de IPsec para el grupo VPNv2 consta de la siguiente información:

En el servidor de grupo, se configura una propuesta IPsec para el protocolo de seguridad, la autenticación y el algoritmo de cifrado que se usarán para la SA. La propuesta de SA IPsec se configura en el servidor de grupo con la

proposalinstrucción configuration en la jerarquía [edit security group-vpn server ipsec].En el miembro del grupo, se configura una IKE de clave automática que hace referencia al identificador de grupo, al servidor de grupo (configurado con la instrucción de

ike-gatewayconfiguración) y a la interfaz utilizada por el miembro para conectarse a los pares del grupo. El IKE de clave automática se configura en el miembro con lavpninstrucción configuration en la jerarquía [edit security group-vpn member ipsec].

Consulte también

Descripción de la dirección de tráfico VPNv2 de grupo

El servidor de grupo distribuye asociaciones de seguridad (SA) IPsec y claves a los miembros de un grupo especificado. Todos los miembros que pertenecen al mismo grupo comparten el mismo conjunto de SA IPsec. La SA instalada en un miembro específico del grupo viene determinada por la directiva asociada a la SA del grupo y la directiva IPsec configurada en el miembro del grupo.

- Directivas de grupo configuradas en servidores de grupo

- Políticas IPsec configuradas en miembros del grupo

- Error-cierre

- Excluir y no abrir reglas

- Prioridades de las políticas y reglas de IPsec

Directivas de grupo configuradas en servidores de grupo

En un grupo VPN, cada SA de grupo y clave que el servidor inserta a un miembro están asociadas a una directiva de grupo. La directiva de grupo describe el tráfico en el que se debe usar la clave, incluidos el protocolo, la dirección de origen, el puerto de origen, la dirección de destino y el puerto de destino. En el servidor, la directiva de grupo se configura con las match-policy policy-name opciones en el nivel de jerarquía [edit security group-vpn server group name ipsec-sa name].

Las directivas de grupo idénticas (configuradas con la misma dirección de origen, dirección de destino, puerto de origen, puerto de destino y valores de protocolo) no pueden existir para un solo grupo. Se devuelve un error si intenta confirmar una configuración que contiene directivas de grupo idénticas para un grupo. Si esto ocurre, debe eliminar una de las directivas de grupo idénticas antes de poder confirmar la configuración.

Políticas IPsec configuradas en miembros del grupo

En el miembro del grupo, una directiva IPsec consta de la siguiente información:

Zona entrante (

from-zone) para tráfico de grupo.Zona de salida (

to-zone) para el tráfico de grupo.Nombre del grupo al que se aplica la directiva IPsec. Solo un par específico de zona o zona solo puede hacer referencia a un nombre VPN de grupo-v2.

La interfaz que utiliza el miembro del grupo para conectarse al grupo VPNv2 debe pertenecer a la zona de salida. Esta interfaz se especifica con la group-vpn-external-interface instrucción en el nivel de jerarquía [edit security group-vpn member ipsec vpn vpn-name].

En el miembro del grupo, la directiva IPsec se configura en el nivel de jerarquía [edit security ipsec-policy]. El tráfico que coincide con la directiva IPsec se compara con las reglas de exclusión y apertura de errores configuradas para el grupo.

Error-cierre

De forma predeterminada, se bloquea el tráfico que no coincide con las reglas de exclusión o de apertura errónea o las directivas de grupo recibidas del servidor de grupo; Esto se conoce como error de cierre.

Excluir y no abrir reglas

En los miembros del grupo, se pueden configurar los siguientes tipos de reglas para cada grupo:

Tráfico que está excluido del cifrado VPN. Algunos ejemplos de este tipo de tráfico pueden ser los protocolos de enrutamiento BGP u OSPF. Para excluir tráfico de un grupo, utilice la

set security group-vpn member ipsec vpn vpn-name exclude ruleconfiguración. Se puede configurar un máximo de 10 reglas de exclusión.Tráfico que es crítico para la operación del cliente y que debe enviarse en texto sin cifrar (sin cifrar) si el miembro del grupo no ha recibido una clave de cifrado de tráfico (TEK) válida para la SA IPsec. Las reglas de apertura de errores permiten que este tráfico fluya mientras se bloquea el resto del tráfico. Habilite la apertura de errores con la

set security group-vpn member ipsec vpn vpn-name fail-open ruleconfiguración. Se puede configurar un máximo de 10 reglas de apertura de errores.

Prioridades de las políticas y reglas de IPsec

Las directivas y reglas de IPsec tienen las siguientes prioridades para el miembro del grupo:

Excluya las reglas que definen el tráfico que se va a excluir del cifrado VPN.

Directivas de grupo que se descargan del servidor de grupo.

Reglas de error de apertura que definen el tráfico que se envía en texto sin cifrar si no hay ningún TEK válido para la SA.

Política de cierre de errores que bloquea el tráfico. Este es el valor predeterminado si el tráfico no coincide con las reglas de exclusión o de apertura errónea o las directivas de grupo.

Consulte también

Descripción del proceso de sondeo de recuperación de VPNv2 de grupo

Dos situaciones podrían indicar que un miembro del grupo no está sincronizado con el servidor del grupo y otros miembros del grupo:

El miembro del grupo recibe un paquete de carga de seguridad encapsuladora (ESP) con un índice de parámetros de seguridad (SPI) no reconocido.

Hay tráfico IPsec saliente, pero no tráfico IPsec entrante en el miembro del grupo.

Cuando se detecta cualquiera de las situaciones, se puede activar un proceso de sondeo de recuperación en el miembro del grupo. El proceso de sondeo de recuperación inicia intercambios GDOI groupkey-pull a intervalos específicos para actualizar la SA del miembro desde el servidor del grupo. Si se produce un ataque DoS de paquetes SPI defectuosos o si el propio remitente no está sincronizado, la indicación de falta de sincronización en el miembro del grupo podría ser una falsa alarma. Para evitar sobrecargar el sistema, se vuelve a intentar la groupkey-pull iniciación a intervalos de 10, 20, 40, 80, 160 y 320 segundos.

El proceso de sondeo de recuperación está deshabilitado de forma predeterminada. Para habilitar el proceso de sondeo de recuperación, configure recovery-probe en el nivel de jerarquía [edit security group-vpn member ipsec vpn vpn-name].

Descripción de Group VPNv2 Antirreproducción

Antirreproducción es una característica IPsec que puede detectar cuándo un paquete es interceptado y luego reproducido por los atacantes. La antirreproducción está deshabilitada de forma predeterminada para un grupo.

Cada paquete IPsec contiene una marca de hora. El miembro del grupo comprueba si la marca de tiempo del paquete se encuentra dentro del valor configuradoanti-replay-time-window. Un paquete se descarta si la marca de tiempo supera el valor.

Se recomienda configurar NTP en todos los dispositivos compatibles con la antirreproducción del grupo VPNv2.

Los miembros del grupo que se ejecutan en instancias de vSRX Virtual Firewall en un equipo host donde el hipervisor se ejecuta bajo una carga pesada pueden experimentar problemas que se pueden corregir reconfigurando el anti-replay-time-window valor. Si no se transfieren datos que coincidan con la directiva IPsec del miembro del grupo, compruebe si hay errores de D3P en el show security group-vpn member ipsec statistics resultado. Asegúrese de que NTP funciona correctamente. Si hay errores, ajuste el anti-replay-time-window valor.

Consulte también

Ejemplo: Configuración de un servidor VPNv2 de grupo y miembros

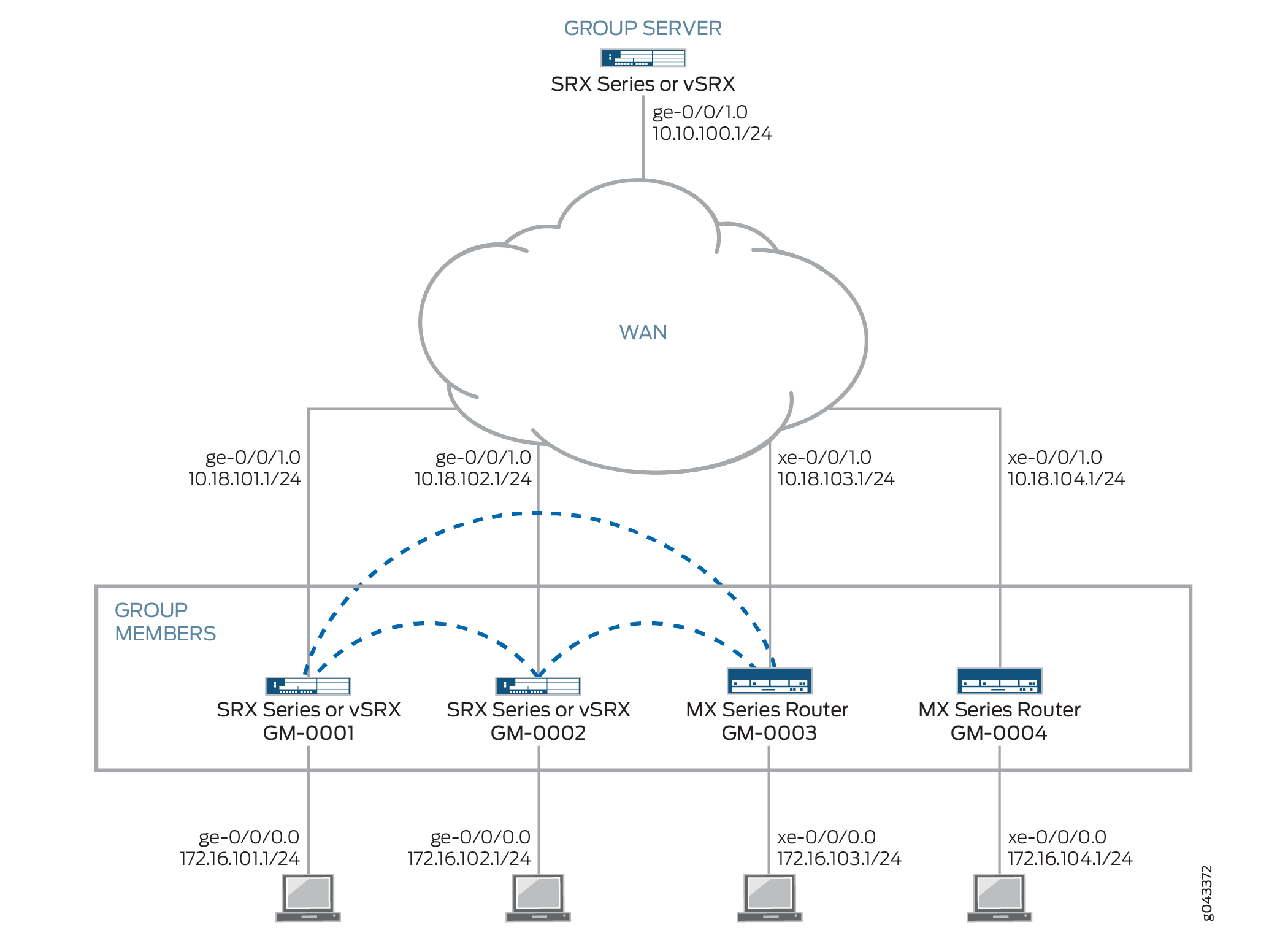

En este ejemplo se muestra cómo configurar un servidor VPNv2 de grupo para proporcionar compatibilidad con el controlador de grupo/servidor de claves (GCKS) a los miembros del grupo VPN v2.

Requisitos

En el ejemplo se utilizan los siguientes componentes de hardware y software:

Una instancia de firewall serie SRX o firewall virtual vSRX compatible que ejecute Junos OS versión 15.1X49-D30 o posterior que admita Group VPNv2. Esta instancia de firewall de la serie SRX o firewall virtual vSRX funciona como un servidor VPNv2 de grupo.

Dos firewalls de la serie SRX compatibles o instancias de firewall virtual vSRX que ejecuten Junos OS versión 15.1X49-D30 o posterior que admitan el grupo VPNv2. Estos dispositivos o instancias funcionan como miembros del grupo VPN de grupo.

Dos dispositivos compatibles de la serie MX que ejecuten Junos OS versión 15.1R2 o posterior que admitan Group VPNv2. Estos dispositivos funcionan como miembros del grupo VPN v2 de grupo.

En cada dispositivo se deben configurar un nombre de host, una contraseña de administrador raíz y acceso de administración. Recomendamos que NTP también se configure en cada dispositivo.

La operación de VPNv2 de grupo requiere una topología de enrutamiento funcional que permita a los dispositivos cliente llegar a sus sitios previstos en toda la red. Este ejemplo se centra en la configuración de VPN de grupo; No se describe la configuración de enrutamiento.

Descripción general

En este ejemplo, la red VPN v2 de grupo consta de un servidor y cuatro miembros. Dos de los miembros son firewalls de la serie SRX o instancias de firewall virtual vSRX, mientras que los otros dos miembros son dispositivos de la serie MX. Las SA de VPN de grupo compartido protegen el tráfico entre los miembros del grupo.

Las SA de VPN de grupo deben estar protegidas por una SA de fase 1. Por lo tanto, la configuración de VPN de grupo debe incluir la configuración de negociaciones de fase 1 de IKE tanto en el servidor de grupo como en los miembros del grupo.

Se debe configurar el mismo identificador de grupo tanto en el servidor de grupo como en los miembros del grupo. En este ejemplo, el nombre del grupo es GROUP_ID-0001 y el identificador de grupo es 1. La directiva de grupo configurada en el servidor especifica que la SA y la clave se aplican al tráfico entre subredes en el intervalo 172.16.0.0/12.

En los miembros del grupo Firewall serie SRX o Firewall virtual vSRX, se configura una política IPsec para el grupo con la zona LAN como zona de origen (tráfico entrante) y la zona WAN como zona de destino (tráfico saliente). También se necesita una política de seguridad para permitir el tráfico entre las zonas LAN y WAN.

Topología

Figura 3 muestra los dispositivos de Juniper Networks que se van a configurar para este ejemplo.

Configuración

- Configuración del servidor de grupo

- Configuración del miembro del grupo GM-0001 (firewall de la serie SRX o instancia de firewall virtual vSRX)

- Configuración del miembro del grupo GM-0002 (firewall de la serie SRX o instancia de firewall virtual vSRX)

- Configuración del miembro del grupo GM-0003 (dispositivo de la serie MX)

- Configuración del miembro del grupo GM-0004 (dispositivo de la serie MX)

Configuración del servidor de grupo

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el servidor VPNv2 de grupo:

Configure interfaces, zonas de seguridad y políticas de seguridad.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

Configure las rutas estáticas.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

Configure la propuesta, la política y las puertas de enlace de IKE.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

Configure la propuesta IPsec.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

Configure el grupo.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

Configure las comunicaciones de servidor a miembro.

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

Configure la directiva de grupo para descargarla a los miembros del grupo.

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

Resultados

Desde el modo de configuración, escriba los comandos , y show security para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del miembro del grupo GM-0001 (firewall de la serie SRX o instancia de firewall virtual vSRX)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el miembro VPNv2 de grupo:

Configure interfaces, zonas de seguridad y políticas de seguridad.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configure las rutas estáticas.

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

Configure la propuesta, la política y la puerta de enlace de IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

Configure la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configure la directiva IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

Desde el modo de configuración, escriba los comandos , y show security para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del miembro del grupo GM-0002 (firewall de la serie SRX o instancia de firewall virtual vSRX)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el miembro VPNv2 de grupo:

Configure interfaces, zonas de seguridad y políticas de seguridad.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Configure las rutas estáticas.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

Configure la propuesta, la política y la puerta de enlace de IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

Configure la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Configure la directiva IPsec.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

Desde el modo de configuración, escriba los comandos , y show security para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del miembro del grupo GM-0003 (dispositivo de la serie MX)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Procedimiento paso a paso

Para configurar el miembro VPNv2 de grupo:

Configure las interfaces.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

Configure el enrutamiento.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

Configure la propuesta, la política y la puerta de enlace de IKE.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

Configure la SA IPsec.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

Configure el filtro de servicio.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

Configure el conjunto de servicios.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

Resultados

Desde el modo de configuración, escriba los comandos , show routing-options, show servicesshow security, y show firewall para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

Configuración del miembro del grupo GM-0004 (dispositivo de la serie MX)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.104.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.104.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.104.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy SubSrv mode main set security group-vpn member ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway SubSrv ike-policy SubSrv set security group-vpn member ike gateway SubSrv server-address 10.17.101.1 set security group-vpn member ike gateway SubSrv server-address 10.17.102.1 set security group-vpn member ike gateway SubSrv server-address 10.17.103.1 set security group-vpn member ike gateway SubSrv server-address 10.17.104.1 set security group-vpn member ike gateway SubSrv local-address 10.18.104.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway SubSrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.101.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.102.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.103.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.104.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Procedimiento paso a paso

Para configurar el miembro VPNv2 de grupo:

Configure las interfaces.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.104.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.104.1/24 user@host# set ms-0/2/0 unit 0 family inet

Configure el enrutamiento.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.104.254

Configure la propuesta, la política y la puerta de enlace de IKE.