VPN IPsec basadas en CoS

Lea este tema para comprender las VPN IPsec basadas en CoS y cómo puede configurar la función en dispositivos Junos OS.

Admitimos la característica de clase de servicio (CoS) de Junos, que puede proporcionar varias clases de servicio para VPN. En el dispositivo, puede configurar varias clases de reenvío para transmitir paquetes, definir qué paquetes se colocan en cada cola de salida, programar el nivel de servicio de transmisión para cada cola y administrar la congestión. IKE negocia un túnel IPsec para cada clase de reenvío (FC) y cada FC se asigna a un conjunto de valores de punto de código de servicios diferenciados (DSCP).

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la Comportamiento de VPN IPsec basado en CoS específico de la plataforma sección para obtener notas relacionadas con su plataforma.

Descripción de las VPN IPsec basadas en CoS con varias SA IPsec

En este tema, aprenderá acerca de los conceptos relacionados conlas VPN IPsec basadas en código de servicio (CoS).

- Descripción general

- Ventajas

- Asignar FC a SA IPsec

- Negociación de SA IPsec

- Reintroducir

- Agregar o eliminare FC de una VPN

- Detección de pares muertos (DPD)

- Comandos

- Funciones de VPN compatibles

Descripción general

Las clases de reenvío de CoS (FC) configuradas en el dispositivo Junos OS se pueden asignar a asociaciones de seguridad (SA) IPsec. Los paquetes para cada FC se asignan a una SA IPsec diferente, lo que proporciona tratamiento de CoS en el dispositivo local y en enrutadores intermedios. Esta función es propiedad de Juniper Networks y funciona con dispositivos Junos OS compatibles y versiones de Junos OS. El dispositivo del mismo nivel VPN debe ser un dispositivo Junos OS que admita esta característica o cualquier otro producto que admitala misma funcionalidad de la misma manera que el dispositivo Junos OS.

Ventajas

-

Le ayuda a garantizar diferentes flujos de datos, con cada túnel utilizando un conjunto separado de asociaciones de seguridad.

-

Le ayuda a facilitar las implementaciones de VPN IPsec donde se requiere tráfico diferenciado, como voz sobre IP.

Asignar FC a SA IPsec

Puede configurar hasta 8 clases de reenvío (FC) para una VPN con la multi-sa forwarding-classes instrucción configuration en el nivel de jerarquía [edit security ipsec vpn vpn-name]. El número de SA IPsec negociadas con una puerta de enlace del mismo nivel se basa en el número de FC configuradas para la VPN. La asignación de FC a SA IPsec se aplica a todos los selectores de tráfico configurados para la VPN.

Todas las SA IPsec creadas para las FC de una VPN específica están representadas por el mismo ID de túnel. Los eventos relacionados con el túnel tienen en cuenta el estado y las estadísticas de todas las SA de IPsec. Todas las SA de IPsec relacionadas con un túnel se anclan a la misma SPU o al mismo ID de subproceso en el dispositivo Junos OS.

El orden de configuración de FC no tiene por qué ser el mismo en ambos pares. Por lo tanto, Junos OS no garantiza el mismo par SA IPsec para el mismo FC en ambos extremos del túnel VPN.

Negociación de SA IPsec

Cuando se configuran varios FC para una VPN, se negocia una SA IPsec única con el par para cada FC. Además, se negocia una SA IPsec predeterminada para enviar paquetes que no coincidan con un FC configurado. El IPsec predeterminado se negocia incluso si el dispositivo par VPN no está configurado para FC o no admite la asignación de FC a IPsec SA. La SA IPsec predeterminada es la primera SA IPsec que se negocia y la última SA que se derriba.

Según el número de FC configuradas, cuandolas SA IPsec estén en proceso de negociación, es posible que lleguen paquetes con una FC para la que aún no se ha negociado una SA IPsec. Hasta que se negocie una SA IPsec para un FC determinado, el tráfico se envía a la SA IPsec predeterminada. Un paquete con una FC que no coincide con ninguna de las SA IPsec se envía en la SA IPsec predeterminada.

La asignación de FC a SA IPsec se realiza en la puerta de enlace VPN local. Es posible que las puertas de enlace locales y del mismo nivel tengan FC configuradas en un orden diferente. Cada puerta de enlace del mismo nivel asigna FC en el orden en que se completan las negociaciones de SA de IPsec. Por lo tanto, las puertas de enlace locales y del mismo nivel pueden tener diferentes asignaciones de FC a SA IPsec. Una puerta de enlace deja de negociar nuevas SA de IPsec una vez que se alcanza el número configurado de FC. Una puerta de enlace del mismo nivel puede iniciar más SA IPsec que el número de FC configuradas en la puerta de enlace local. En este caso, la puerta de enlace local acepta las solicitudes adicionales de SA de IPsec: hasta 18 SA de IPsec. La puerta de enlace local utiliza las otras SA de IPsec solo para descifrar el tráfico IPsec entrante. Si se recibe un paquete con un FC que no coincide con ningún FC configurado, el paquete se envía en la SA FC IPsec predeterminada.

Si se recibe una notificación de eliminación para la SA IPsec predeterminada del dispositivo del mismo nivel, solo se elimina la SA IPsec predeterminada y la SA IPsec predeterminada se negocia de nuevo. Durante este tiempo, se eliminará el tráfico que podría ir a la SA predeterminada de IPsec. El túnel VPN solo se desactiva si la SA de IPsec predeterminada es la última SA.

Si la establish-tunnels immediately opción está configurada y confirmada para la VPN, el dispositivo Junos OS negocia la SA de IPsec sin esperar a que llegue el tráfico. Si no se completan las negociaciones para una SA IPsec para un FC configurado, las negociaciones se vuelven a intentar cada 60 segundos.

Si la establish-tunnels on-traffic opción está configurada para la VPN, el dispositivo Junos OS negocia las SA de IPsec cuando llega el primer paquete de datos; el FC para el primer paquete no importa. Con cualquiera de las dos opciones, primero se negocia la SA IPsec predeterminada y, a continuación, cada SA IPsec se negocia una por una en el orden en que se configuran las FC en el dispositivo.

Reintroducir

Cuando se utilizan varias SA con dirección de tráfico de punto de código de servicios diferenciados (DSCP) con selectores de tráfico, se produce el siguiente comportamiento durante la reclave: Cuando los selectores de tráfico realizan la reintroducción de claves, si uno o varios de los selectores de tráfico no pueden volver a introducir la clave por cualquier motivo, la SA específica se desactiva cuando expirala duración s. En este caso, el tráfico que suele coincidir con la SA específica se envía a través del selector de tráfico predeterminado.

Agregar o eliminare FC de una VPN

Cuando se agregan o eliminan FC de una VPN, las SA de IKE e IPsec para la VPN se activan o desactivan y reinician las negociaciones. El clear security ipsec security-associations comando borra todas las SA de IPsec.

Detección de pares muertos (DPD)

Cuando DPD está configurado con esta característica, el optimized modo envía sondeos sólo cuando hay tráfico saliente y no hay tráfico entrante en ninguna SA IPsec. Mientras que el probe-idle modo envía sondeos solo cuando no hay tráfico entrante ni saliente en ninguna de las SA IPsec. La supervisión de VPN no es compatible con la función DPD.

Comandos

El show security ipsec sa details index tunnel-id comando muestra todos los detalles de SA de IPsec, incluido el nombre FC.

El show security ipsec stats index tunnel-id comando muestra estadísticas para cada FC.

Funciones de VPN compatibles

Las siguientes características de VPN son compatibles con VPN IPsec basadas en CoS:

-

VPN de sitio a sitio basadas en rutas. No se admiten VPN basadas en políticas.

-

Selectores de tráfico.

-

AutoVPN.

-

VPN de detección automática (ADVPN).

-

IKEv2. IKEv1 no es compatible.

-

Detección de pares muertos (DPD). No se admite la supervisión de VPN.

-

PMI no es compatible.

Descripción de los selectores de tráfico y las VPN IPsec basadas en CoS

Un selector de tráfico es un acuerdo entre los pares de IKE para permitir el tráfico a través de un túnel VPN si el tráfico coincide con un par especificado de direcciones locales y remotas. Solo se permite el tráfico que se ajuste a un selector de tráfico a través de la asociación de seguridad (SA) asociada.

La característica VPN IPsec basada en CoS admite los siguientes escenarios

-

Uno o varios selectores de tráfico en una VPN de sitio a sitio basada en rutas con los mismos FC.

-

Varios selectores de tráfico, con diferentes FC para cada selector de tráfico. Este escenario requiere configuraciones de VPN independientes.

En este tema se describen las configuraciones de VPN y la SA de IPsec que se negocian para cada escenario.

En los siguientes escenarios, se configuran tres FC en el dispositivo Junos OS:

forwarding-classes {

queue 7 voip-data;

queue 6 web-data;

queue 5 control-data;

}En el primer escenario, VPN vpn1 se configura con un único selector de tráfico ts1 y los tres FC. En esta configuración, se negocian cuatro SA IPsec para el selector de tráfico ts1: una para la SA IPsec predeterminada y tres para las SA IPsec asignadas a FC.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

En el segundo escenario, VPN vpn1 se configura con dos selectores de tráfico ts1 y ts2 y los tres FC. En esta configuración, se negocian cuatro SA IPsec para el selector de tráfico ts1 y cuatro SA IPsec para el selector de tráfico ts2. Para cada selector de tráfico, hay una SA IPsec negociada para la SA IPsec predeterminada y tres SA IPsec negociadas para las SA IPsec asignadas a FC.

ipsec {

vpn vpn1 {

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data

forwarding-class control-data;

}

}

}

En el tercer escenario, los selectores de tráfico ts1 y ts2 admiten diferentes conjuntos de FC. Los selectores de tráfico deben configurarse para diferentes VPN. En esta configuración, se negocian cuatro SA IPsec para el selector de tráfico ts1 en VPN vpn1: una para la SA IPsec predeterminada y tres para las SA IPsec asignadas a FC.

ipsec {

vpn vpn1 {

bind-interface st0.0;

ts1 {

local-ip 192.168.3.0/24;

remote-ip 192.168.4.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

forwarding-class control-data;

}

vpn vpn2 {

bind-interface st0.0;

ts2 {

local-ip 192.168.6.0/24;

remote-ip 192.168.7.0/24;

}

multi-sa {

forwarding-class web-data;

forwarding-class voip-data;

}

}

Consulte también

Ejemplo: Configuree VPN IPsec basadas en CoS

En este ejemplo se muestra cómo configurar una VPN IPsec basada en CoS con varias SA IPsec para permitir la asignación de paquetes para cada clase de reenvío a una SA IPsec diferente, proporcionando así un tratamiento de CoS en el dispositivo local y en enrutadores intermedios.

Esta función es propiedad de Juniper Networks y solo funciona con dispositivos Junos OS compatibles y versiones de Junos OS. El dispositivo del par VPN debe ser un dispositivo Junos OS que admita esta función.

Requisitos

En este ejemplo, se utiliza el siguiente hardware:

Dispositivos Junos OS, como el firewall de la serie SRX

Antes de empezar:

Comprender cómo las clases de reenvío (FC) de clase de servicio (CoS) configuradas en el firewall de la serie SRX se pueden asignar a asociaciones de seguridad (SA) IPsec. Consulte Descripción de VPN IPsec basadas en CoS con varias SA IPsec.

Comprender los selectores de tráfico y las VPN IPsec basadas en CoS. Consulte Descripción de los selectores de tráfico y las VPN IPsec basadas en CoS.

Descripción general

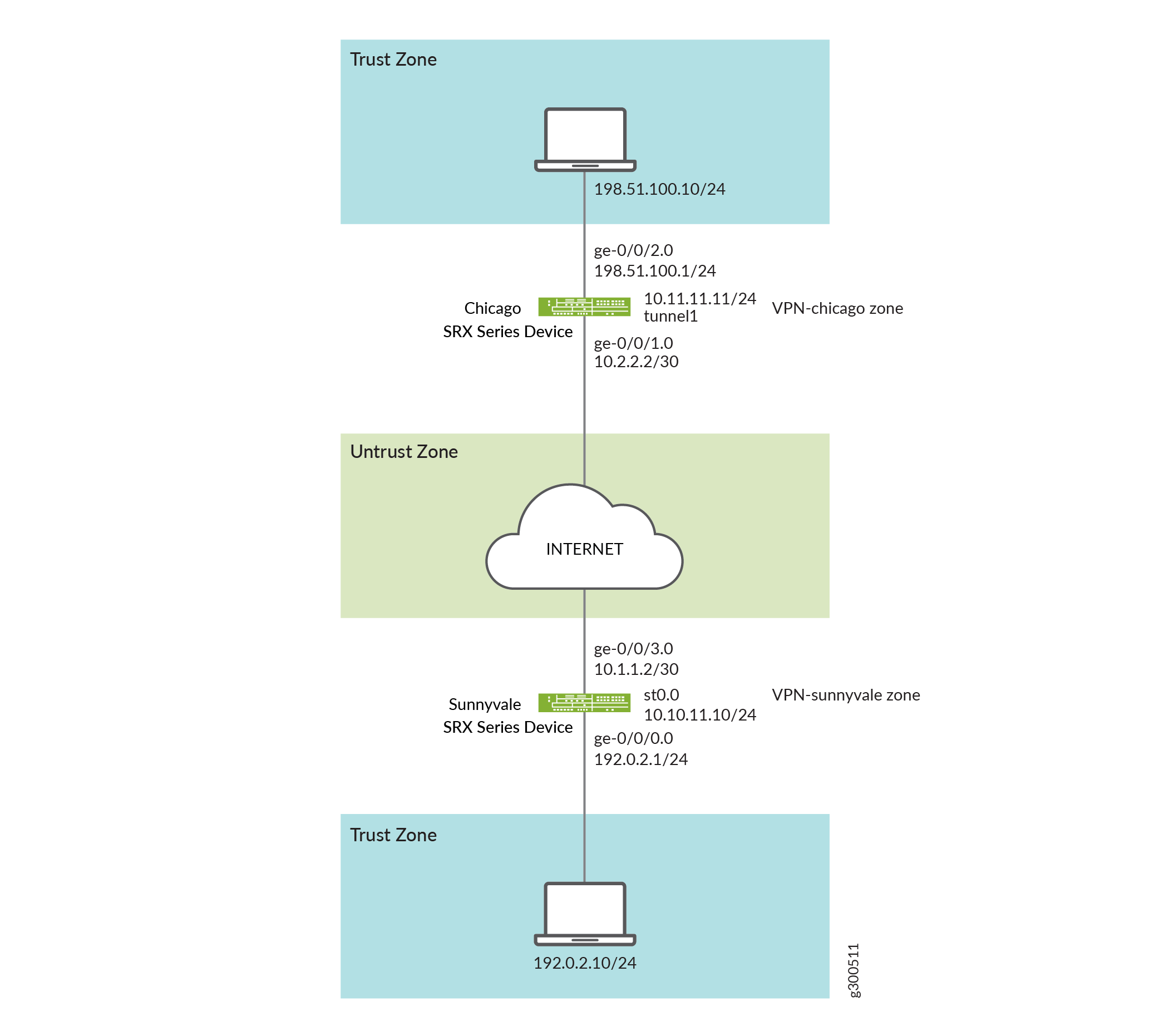

En este ejemplo, se configura una VPN basada en rutas IPsec para una sucursal de Chicago, ya que no es necesario conservar los recursos del túnel ni configurar muchas directivas de seguridad para filtrar el tráfico a través del túnel. Los usuarios de la oficina de Chicago usarán la VPN para conectarse a su sede corporativa en Sunnyvale.

Figura 1 muestra un ejemplo de una topología VPN basada en rutas IPsec. En esta topología, un firewall serie SRX se encuentra en Sunnyvale y un firewall serie SRX se encuentra en Chicago.

En este ejemplo, se configuran interfaces, una ruta predeterminada IPv4 y zonas de seguridad. A continuación, se configuran IKE, IPsec, una política de seguridad y los parámetros CoS. Consulte Tabla 1 a través de Tabla 4.

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Interfaces |

ge-0/0/0.0 |

192.0.2.1/24 |

|

ge-0/0/3.0 |

10.1.1.2/30 |

|

|

st0.0 (interfaz de túnelización) |

10.10.11.10/24 |

|

|

Rutas estáticas |

0.0.0.0/0 (ruta predeterminada) |

El siguiente salto es st0.0. |

|

Zonas de seguridad |

confiar |

|

|

no confiar |

|

|

|

vpn |

La interfaz st0.0 está vinculada a esta zona. |

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

ike-proposal |

|

|

Política |

ike-policy |

|

|

Puerta de enlace |

gw-sunnyvale |

|

|

Característica |

Nombre |

Parámetros de configuración |

|---|---|---|

|

Propuesta |

ipsec_prop |

|

|

Política |

ipsec_pol |

|

|

VPN |

ipsec_vpn1 |

|

|

Propósito |

Nombre |

Parámetros de configuración |

|---|---|---|

|

La política de seguridad permite el tráfico desde la zona de confianza a la zona VPN. |

vpn |

|

|

La política de seguridad permite el tráfico desde la zona VPN a la zona de confianza. |

vpn |

|

Configuración

- Configuración de información básica de red y zonas de seguridad

- Configuración de CoS

- Configurar ICR

- Configurar IPsec

- Configuración de políticas de seguridad

Configuración de información básica de red y zonas de seguridad

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 set interfaces st0 unit 0 family inet address 10.10.11.10/24 set routing-options static route 0.0.0.0/0 next-hop st0.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone vpn-chicago interfaces st0.0 set security zones security-zone vpn-chicago host-inbound-traffic protocols all set security zones security-zone vpn-chicago host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust host-inbound-traffic protocols all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la información de la interfaz, la ruta estática y la zona de seguridad:

Configure la información de interfaz Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/3 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces st0 unit 0 family inet address 10.10.11.10/24

Configure la información de rutas estáticas.

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop st0.0

Configure la zona de seguridad de no confianza.

[edit ] user@host# edit security zones security-zone untrust

Especifique los servicios del sistema permitidos para la zona de seguridad de no confianza.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic protocols all

Asigne una interfaz a la zona de seguridad.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/3.0

Especifique los servicios del sistema permitidos para la zona de seguridad.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike

Configure la zona de seguridad de confianza.

[edit] user@host# edit security zones security-zone trust

Asigne una interfaz a la zona de seguridad de confianza.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/0.0

Especifique los servicios del sistema permitidos para la zona de seguridad de confianza.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all

Configure la zona de seguridad vpn.

[edit] user@host# edit security zones security-zone vpn

Asigne una interfaz a la zona de seguridad.

[edit security zones security-zone vpn-chicago] user@host# set interfaces st0.0 user@host# set host-inbound-traffic protocols all user@host# set host-inbound-traffic system-services all

Resultados

Desde el modo de configuración, escriba los comandos , y show security zones para confirmar la show interfacesconfiguración. show routing-options Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.1.1.2/30;

}

}

}

st0 {

unit 0 {

family inet {

address 10.10.11.10/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop st0.0;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn-chicago {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de CoS

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set class-of-service classifiers dscp ba-classifier import default set class-of-service classifiers dscp ba-classifier forwarding-class best-effort loss-priority high code-points 000000 set class-of-service classifiers dscp ba-classifier forwarding-class ef-class loss-priority high code-points 000001 set class-of-service classifiers dscp ba-classifier forwarding-class af-class loss-priority high code-points 001010 set class-of-service classifiers dscp ba-classifier forwarding-class network-control loss-priority high code-points 000011 set class-of-service classifiers dscp ba-classifier forwarding-class res-class loss-priority high code-points 000100 set class-of-service classifiers dscp ba-classifier forwarding-class web-data loss-priority high code-points 000101 set class-of-service classifiers dscp ba-classifier forwarding-class control-data loss-priority high code-points 000111 set class-of-service classifiers dscp ba-classifier forwarding-class voip-data loss-priority high code-points 000110 set class-of-service forwarding-classes queue 7 voip-data set class-of-service forwarding-classes queue 6 control-data set class-of-service forwarding-classes queue 5 web-data set class-of-service forwarding-classes queue 4 res-class set class-of-service forwarding-classes queue 2 af-class set class-of-service forwarding-classes queue 1 ef-class set class-of-service forwarding-classes queue 0 best-effort set class-of-service forwarding-classes queue 3 network-control set class-of-service interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier set class-of-service interfaces ge-0/0/3 unit 0 scheduler-map sched_1 set class-of-service scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 set class-of-service scheduler-maps sched_1 forwarding-class control-data scheduler Q6 set class-of-service scheduler-maps sched_1 forwarding-class web-data scheduler Q5 set class-of-service scheduler-maps sched_1 forwarding-class res-class scheduler Q4 set class-of-service scheduler-maps sched_1 forwarding-class af-class scheduler Q2 set class-of-service scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 set class-of-service scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 set class-of-service scheduler-maps sched_1 forwarding-class network-control scheduler Q3 set class-of-service schedulers Q7 transmit-rate percent 5 set class-of-service schedulers Q7 priority strict-high set class-of-service schedulers Q6 transmit-rate percent 25 set class-of-service schedulers Q6 priority high set class-of-service schedulers Q5 transmit-rate remainder set class-of-service schedulers Q5 priority high set class-of-service schedulers Q4 transmit-rate percent 25 set class-of-service schedulers Q4 priority medium-high set class-of-service schedulers Q3 transmit-rate remainder set class-of-service schedulers Q3 priority medium-high set class-of-service schedulers Q2 transmit-rate percent 10 set class-of-service schedulers Q2 priority medium-low set class-of-service schedulers Q1 transmit-rate percent 10 set class-of-service schedulers Q1 priority medium-low set class-of-service schedulers Q0 transmit-rate remainder set class-of-service schedulers Q0 priority low

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar CoS:

Configure clasificadores agregados de comportamiento para DiffServ CoS.

[edit class-of-service] user@host# edit classifiers dscp ba-classifier user@host# set import default

Configure un clasificador de clase de reenvío de máximo esfuerzo.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class best-effort loss-priority high code-points 000000

Defina el valor DSCP que se asignará a la clase de reenvío.

[edit class-of-service classifiers dscp ba-classifier] user@host# set forwarding-class ef-class loss-priority high code-points 000001 user@host# set forwarding-class af-class loss-priority high code-points 001010 user@host# set forwarding-class network-control loss-priority high code-points 000011 user@host# set forwarding-class res-class loss-priority high code-points 000100 user@host# set forwarding-class web-data loss-priority high code-points 000101 user@host# set forwarding-class control-data loss-priority high code-points 000111 user@host# set forwarding-class voip-data loss-priority high code-points 000110

Defina ocho clases de reenvío (nombres de cola) para las ocho colas.

[edit class-of-service forwarding-classes] user@host# set queue 7 voip-data user@host# set queue 6 control-data user@host# set queue 5 web-data user@host# set queue 4 res-class user@host# set queue 2 af-class user@host# set queue 1 ef-class user@host# set queue 0 best-effort user@host# set queue 3 network-control

Configure clasificadores en las interfaces de entrada (ge).

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 classifiers dscp ba-classifier

Aplique la asignación del programador a la interfaz ge.

[edit class-of-service] user@host# set interfaces ge-0/0/3 unit 0 scheduler-map sched_1

Configure la asignación del programador para asociar programadores a clases de reenvío definidas.

[edit class-of-service] user@host# set scheduler-maps sched_1 forwarding-class voip-data scheduler Q7 user@host# set scheduler-maps sched_1 forwarding-class control-data scheduler Q6 user@host# set scheduler-maps sched_1 forwarding-class web-data scheduler Q5 user@host# set scheduler-maps sched_1 forwarding-class res-class scheduler Q4 user@host# set scheduler-maps sched_1 forwarding-class af-class scheduler Q2 user@host# set scheduler-maps sched_1 forwarding-class ef-class scheduler Q1 user@host# set scheduler-maps sched_1 forwarding-class best-effort scheduler Q0 user@host# set scheduler-maps sched_1 forwarding-class network-control scheduler Q3

Defina los programadores con prioridad y velocidades de transmisión.

[edit set class-of-service] user@host# set schedulers Q7 transmit-rate percent 5 user@host# set schedulers Q7 priority strict-high user@host# set schedulers Q6 transmit-rate percent 25 user@host# set schedulers Q6 priority high user@host# set schedulers Q5 transmit-rate remainder user@host# set schedulers Q5 priority high user@host# set schedulers Q4 transmit-rate percent 25 user@host# set schedulers Q4 priority medium-high user@host# set schedulers Q3 transmit-rate remainder user@host# set schedulers Q3 priority medium-high user@host# set schedulers Q2 transmit-rate percent 10 user@host# set schedulers Q2 priority medium-low user@host# set schedulers Q1 transmit-rate percent 10 user@host# set schedulers Q1 priority medium-low user@host# set schedulers Q0 transmit-rate remainder user@host# set schedulers Q0 priority low

Resultados

Desde el modo de configuración, confírmela con el comando show class-of-service. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show class-of-service

classifiers {

dscp ba-classifier {

import default;

forwarding-class best-effort {

loss-priority high code-points 000000;

}

forwarding-class ef-class {

loss-priority high code-points 000001;

}

forwarding-class af-class {

loss-priority high code-points 001010;

}

forwarding-class network-control {

loss-priority high code-points 000011;

}

forwarding-class res-class {

loss-priority high code-points 000100;

}

forwarding-class web-data {

loss-priority high code-points 000101;

}

forwarding-class control-data {

loss-priority high code-points 000111;

}

forwarding-class voip-data {

loss-priority high code-points 000110;

}

}

}

forwarding-classes {

queue 7 voip-data;

queue 6 control-data;

queue 5 web-data;

queue 4 res-class;

queue 2 af-class;

queue 1 ef-class;

queue 0 best-effort;

queue 3 network-control;

}

interfaces {

ge-0/0/3 {

unit 0 {

classifiers {

dscp ba-classifier;

}

}

}

ge-0/0/3 {

unit 0 {

scheduler-map sched_1;

}

}

}

scheduler-maps {

sched_1 {

forwarding-class voip-data scheduler Q7;

forwarding-class control-data scheduler Q6;

forwarding-class web-data scheduler Q5;

forwarding-class res-class scheduler Q4;

forwarding-class af-class scheduler Q2;

forwarding-class ef-class scheduler Q1;

forwarding-class best-effort scheduler Q0;

forwarding-class network-control scheduler Q3;

}

}

schedulers {

Q7 {

transmit-rate percent 5;

priority strict-high;

}

Q6 {

transmit-rate percent 25;

priority high;

}

Q5 {

transmit-rate {

remainder;

}

priority high;

}

Q4 {

transmit-rate percent 25;

priority medium-high;

}

Q3 {

transmit-rate {

remainder;

}

priority medium-high;

}

Q2 {

transmit-rate percent 10;

priority medium-low;

}

Q1 {

transmit-rate percent 10;

priority medium-low;

}

Q0 {

transmit-rate {

remainder;

}

priority low;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar ICR

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ike proposal ike-proposal authentication-method pre-shared-keys set security ike proposal ike-proposal dh-group group14 set security ike proposal ike-proposal authentication-algorithm sha-256 set security ike proposal ike-proposal encryption-algorithm aes-256-cbc set security ike policy ike-policy mode main set security ike policy ike-policy proposals ike-proposal set security ike policy ike-policy pre-shared-key ascii-text $ABC123 set security ike gateway gw-sunnyvale external-interface ge-0/0/3.0 set security ike gateway gw-sunnyvale ike policy ike-policy set security ike gateway gw-sunnyvale address 10.2.2.2 set security ike gateway gw-sunnyvale version v2-only

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar ICR:

Cree la propuesta de ICR.

[edit security ike] user@host# set proposal ike-proposal

Defina el método de autenticación de la propuesta de ICR.

[edit security ike proposal ike-proposal] user@host# set authentication-method pre-shared-keys

Defina el grupo Diffie-Hellman de la propuesta de ICR.

[edit security ike proposal ike-proposal] user@host# set dh-group group14

Defina el algoritmo de autenticación de la propuesta de ICR.

[edit security ike proposal ike-proposal] user@host# set authentication-algorithm sha-256

Defina el algoritmo de cifrado de la propuesta de ICR.

[edit security ike proposal ike-proposal] user@host# set encryption-algorithm aes-256-cbc

Cree una política de ICR.

[edit security ike] user@host# set policy ike-policy

Establezca el modo de política de ICR.

[edit security ike policy ike-policy] user@host# set mode main

Especifique una referencia a la propuesta de ICR.

[edit security ike policy ike-policy] user@host# set proposals ike-proposal

Defina el método de autenticación de política de ICR.

[edit security ike policy ike-policy] user@host# set pre-shared-key ascii-text $ABC123

Cree una puerta de enlace ICR y defina su interfaz externa.

[edit security ike] user@host# set gateway gw-sunnyvale external-interface ge-0/0/3.0

Defina la referencia de política de ICR.

[edit security ike gateway gw-sunnyvale] user@host# set ike policy ike-policy

Defina la dirección de puerta de enlace de ICR.

[edit security ike gateway gw-sunnyvale] user@host# set address 10.2.2.2

Defina la versión de puerta de enlace de ICR.

[edit security ike gateway gw-sunnyvale] user@host# set version v2-only

Resultados

Desde el modo de configuración, confírmela con el comando show security ike. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text "$ABC123";

}

gateway gw-sunnyvale {

ike policy ike-policy;

address 10.2.2.2;

external-interface ge-0/0/3.0;

version v2-only;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configurar IPsec

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security ipsec traceoptions flag all set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha-256 set security ipsec proposal ipsec_prop encryption-algorithm aes256-cbc set security ipsec proposal ipsec_prop lifetime-seconds 3600 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn ipsec_vpn1 bind-interface st0.0 set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class ef-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class af-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class res-class set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class web-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class control-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class voip-data set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class network-control set security ipsec vpn ipsec_vpn1 multi-sa forwarding-class best-effort set security ipsec vpn ipsec_vpn1 ike gateway gw_sunnyvale set security ipsec vpn ipsec_vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn ipsec_vpn1 establish-tunnels immediately set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25 set security ipsec vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar IPsec:

Habilite las opciones de seguimiento de IPsec.

[edit] user@host# set security ipsec traceoptions flag all

Cree una propuesta IPsec.

[edit] user@host# set security ipsec proposal ipsec_prop

Especifique el protocolo de propuesta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Especifique el algoritmo de autenticación de propuesta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-sha-256

Especifique el algoritmo de cifrado de propuesta de IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm aes256-cbc

Especifique la duración (en segundos) de una asociación de seguridad (SA) IPsec.

[set security ipsec proposal ipsec_prop] user@host# set lifetime-seconds 3600

Cree la política de IPsec.

[edit security ipsec] user@host# set policy ipsec_pol

Especifique la referencia de propuesta de IPsec.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Especifique la interfaz que se va a enlazar.

[edit security ipsec] user@host# set vpn ipsec_vpn1 bind-interface st0.0

Configure la clase de reenvío a la SA IPsec múltiple.

[edit security ipsec] user@host# set vpn ipsec_vpn1 multi-sa forwarding-class ef-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class af-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class res-class user@host# set vpn ipsec_vpn1 multi-sa forwarding-class web-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class control-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class voip-data user@host# set vpn ipsec_vpn1 multi-sa forwarding-class network-control user@host# set vpn ipsec_vpn1 multi-sa forwarding-class best-effort

Especifique la puerta de enlace de ICR.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike gateway gw_sunnyvale

Especifique las directivas IPsec.

[edit security ipsec] user@host# set vpn ipsec_vpn1 ike ipsec-policy ipsec_pol

Especifique que el túnel se abra inmediatamente para negociar la SA de IPsec cuando llegue el primer paquete de datos para enviarlo.

[edit security ipsec] user@host# set vpn ipsec_vpn1 establish-tunnels immediately

Configure direcciones IP locales para un selector de tráfico.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 local-ip 203.0.113.2/25

Configure direcciones IP remotas para un selector de tráfico.

[edit security ipsec] user@host# set vpn ipsec_vpn1 traffic-selector ipsec_vpn1_TS1 remote-ip 192.0.2.30/24

Resultados

Desde el modo de configuración, confírmela con el comando show security ipsec. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security ipsec

traceoptions {

flag all;

}

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha-256;

encryption-algorithm aes256-cbc;

}

proposal ipsec_prop {

lifetime-seconds 3600;

}

policy ipsec_pol {

proposals ipsec_prop;

}

vpn ipsec_vpn1 {

bind-interface st0.0;

multi-sa {

forwarding-class ef-class;

forwarding-class af-class;

forwarding-class res-class;

forwarding-class web-data;

forwarding-class control-data;

forwarding-class voip-data;

forwarding-class network-control;

forwarding-class best-effort;

}

ike {

gateway gw_sunnyvale;

ipsec-policy ipsec_pol;

}

traffic-selector ipsec_vpn1_TS1 {

local-ip 203.0.113.2/25;

remote-ip 192.0.2.30/24;

}

establish-tunnels immediately;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de políticas de seguridad

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set security policies from-zone trust to-zone vpn policy vpn match source-address sunnyvale set security policies from-zone trust to-zone vpn policy vpn match destination-address chicago set security policies from-zone trust to-zone vpn policy vpn match application any set security policies from-zone trust to-zone vpn policy vpn then permit set security policies from-zone vpn to-zone trust policy vpn match source-address chicago set security policies from-zone vpn to-zone trust policy vpn match destination-address sunnyvale set security policies from-zone vpn to-zone trust policy vpn match application any set security policies from-zone vpn to-zone trust policy vpn then permit

Habilite las opciones de seguimiento de las políticas de seguridad para solucionar los problemas relacionados con las políticas.

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar políticas de seguridad:

Cree la política de seguridad para permitir tráfico desde la zona de confianza a la zona VPN.

[edit security policies from-zone trust to-zone vpn] user@host# set policy vpn match source-address sunnyvale user@host# set policy vpn match destination-address chicago user@host# set policy vpn match application any user@host# set policy vpn then permit

Cree la política de seguridad para permitir tráfico desde la zona VPN a la zona de confianza.

[edit security policies from-zone vpn to-zone trust] user@host# set policy vpn match source-address chicago user@host# set policy vpn match destination-address sunnyvale user@host# set policy vpn match application any user@host# set policy vpn then permit

Resultados

Desde el modo de configuración, confírmela con el comando show security policies. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone trust to-zone vpn {

policy vpn {

match {

source-address sunnyvale;

destination-address chicago;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn {

match {

source-address chicago;

destination-address sunnyvale;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Comprobación de asociaciones de seguridad IPsec

Propósito

Verifique el estado de IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations. Después de obtener un número de índice del comando, utilice los show security ipsec security-associations index 131073 detail comandos y show security ipsec statistics index 131073 .

Para abreviar, los resultados del comando show no muestran todos los valores de la configuración. Sólo se muestra un subconjunto de la configuración. El resto de la configuración del sistema se ha sustituido por puntos suspensivos (...).

user@host> show security ipsec security-associations Total active tunnels: 2 Total Ipsec sas: 18 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:aes256/sha256 2d8e710b 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5f3a3239 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 5d227e19 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 5490da 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 211fb8bc 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 dde29cd0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 49b64080 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 314afea0 1949/ unlim - root 500 5.0.0.1 <131073 ESP:aes256/sha256 fec6f6ea 1949/ unlim - root 500 5.0.0.1 >131073 ESP:aes256/sha256 428a3a0d 1949/ unlim - root 500 5.0.0.1 ...

user@host> show security ipsec security-associations index 131073 detail

ID: 131073 Virtual-system: root, VPN Name: IPSEC_VPN1

Local Gateway: 4.0.0.1, Remote Gateway: 5.0.0.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 18, Fail#: 0, Def-Del#: 0 Flag: 0x600a39

Multi-sa, Configured SAs# 9, Negotiated SAs#: 9

Tunnel events:

Mon Apr 23 2018 22:20:54 -0700: IPSec SA negotiation successfully completed (1 times)

Mon Apr 23 2018 22:20:54 -0700: IKE SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:20:18 -0700: User cleared IKE SA from CLI, corresponding IPSec SAs cleared (1 times)

Mon Apr 23 2018 22:19:55 -0700: IPSec SA negotiation successfully completed (2 times)

Mon Apr 23 2018 22:19:23 -0700: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Mon Apr 23 2018 22:19:23 -0700: Bind-interface's zone received. Information updated (1 times)

Mon Apr 23 2018 22:19:23 -0700: External interface's zone received. Information updated (1 times)

Direction: inbound, SPI: 2d8e710b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: outbound, SPI: 5f3a3239, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1563 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: default

Direction: inbound, SPI: 5d227e19, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Multi-sa FC Name: best-effort

Direction: outbound, SPI: 5490da, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1930 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1551 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

...user@host> show security ipsec statistics index 131073 ESP Statistics: Encrypted bytes: 952 Decrypted bytes: 588 Encrypted packets: 7 Decrypted packets: 7 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 FC Name Encrypted Pkts Decrypted Pkts Encrypted bytes Decrypted bytes best-effort 7 7 952 588 custom_q1 0 0 0 0 custom_q2 0 0 0 0 network-control 0 0 0 0 custom_q4 0 0 0 0 custom_q5 0 0 0 0 custom_q6 0 0 0 0 custom_q7 0 0 0 0 default 0 0 0 0

Significado

El resultado del comando show security ipsec security-associations muestra la siguiente información:

El número de identificación es 131073. Utilice este valor con el comando show security ipsec security-associations index para obtener más información acerca de esta SA en particular.

Hay un par SA IPsec que usa el puerto 500.

El SPI, la vida útil (en segundos) y los límites de uso (o tamaño de vida útil en KB) se muestran para ambas direcciones. El valor 1949/ unlim indica que la duración de la fase expira en 1949 segundos y que no se ha especificado ningún tamaño de vida útil, lo que indica que es ilimitada.

La supervisión de VPN no está habilitada para esta SA, como lo indica un guión en la columna Mon. Si está habilitada la supervisión de VPN, U indica que la supervisión está activa y D indica que la supervisión está inactiva.

El show security ike security-associations index 131073 detail comando muestra información adicional sobre la SA con un número de índice de 131073:

La identidad local y la identidad remota constituyen el ID de proxy para la SA. Una discrepancia de ID de proxy es una de las causas más comunes de un error de fase. Si no aparece ninguna SA de IPsec, confirme que las propuestas de fase, incluida la configuración del ID de proxy, son correctas para ambos pares.

Muestra todos los detalles de la SA secundaria, incluido el nombre de la clase de reenvío.

El show security ipsec statistics index 131073 comando enumera las estadísticas de cada nombre de clase de reenvío.

Un valor de error de cero en la salida indica una condición normal.

Recomendamos ejecutar este comando varias veces para observar cualquier problema de pérdida de paquetes en una VPN. El resultado de este comando también muestra las estadísticas de los contadores de paquetes cifrados y descifrados, los contadores de errores, etc.

Debe habilitar las opciones de seguimiento del flujo de seguridad para investigar qué paquetes ESP están experimentando errores y por qué.

Descripción de la compatibilidad con CoS en interfaces st0

Puede configurar características de clase de servicio (CoS) como clasificador, aplicador de política, colas, programación, formas, marcadores de reescritura y canales virtuales en la interfaz de túnel seguro (st0) para VPN punto a punto.

La interfaz de túnel st0 es una interfaz interna que se puede utilizar en VPN basadas en rutas para enrutar tráfico de texto sin formato a un túnel VPN IPsec. Las siguientes funciones de CoS son compatibles con la interfaz st0 en todos los firewalls serie SRX y vSRX2.0 disponibles:

-

Clasificadores

-

Aplicadores de políticas

-

Cola, programación y formas

-

Marcadores de reescritura

-

Canales virtuales

Limitaciones de la compatibilidad con CoS en interfaces st0 VPN

Se aplican las siguientes limitaciones al soporte de CoS en interfaces st0 VPN:

-

La cantidad máxima de colas de software es 2048. Si la cantidad de interfaces st0 supera los 2048, no se pueden crear suficientes colas de software para todas las interfaces st0.

-

Solo las redes VPN basadas en rutas pueden aplicar funciones de CoS en interfaces st0. Tabla 5 describe la compatibilidad con funciones CoS st0 para los distintos tipos de VPN.

Tabla 5: Compatibilidad de las funciones de CoS para VPN Características de clasificador VPN de sitio a sitio (P2P) VPN automática (P2P) VPN/AD-VPN automática/de sitio a sitio (P2MP) Clasificadores, aplicadores de políticas y marcadores de reescritura

Compatible

Compatible

Compatible

Colas, programación y formas según interfaces lógicas de st0

Compatible

No compatible

No compatible

Colas, programación y formas según canales virtuales

Compatible

Compatible

Compatible

-

En los dispositivos SRX300, SRX320, SRX340, SRX345 y SRX550HM, una interfaz lógica st0 puede enlazarse a varios túneles VPN. Las ocho colas para la interfaz lógica st0 no pueden redireccionar el tráfico a diferentes túneles, por lo que no se admite la tunelización previa.

La función de canal virtual se puede utilizar como solución en dispositivos SRX300, SRX320, SRX340, SRX345 y SRX550HM.

-

Al definir una velocidad de modelación de CoS en una interfaz de túnel st0, tenga en cuenta las siguientes restricciones:

-

La velocidad de modelación en la interfaz de túnel debe ser inferior a la de la interfaz de salida física.

-

La velocidad de modelación sólo mide el tamaño del paquete que incluye el paquete interno de texto sin formato de capa 3 con un encabezado ESP/AH y una encapsulación de encabezado IP exterior. La encapsulación exterior de capa 2 agregada por la interfaz física no se factoriza en la medida de la velocidad de modelación.

-

El comportamiento de CoS funciona de la manera esperada cuando la interfaz física solo incluye el tráfico de túnel IP-IP o GRE moldeado. Si la interfaz física incluye otro tráfico, con lo cual se reduce el ancho de banda disponible para el tráfico de interfaz de túnel, las funciones de CoS no funcionarán de la manera esperada.

-

-

En los dispositivos de SRX550M, SRX5400, SRX5600 y SRX5800, el límite de ancho de banda y los valores de límite de tamaño de ráfaga en una configuración de aplicador de política corresponden a una limitación que no es por sistema. Este es el mismo comportamiento de aplicación de política que en la interfaz física.

Consulte también

Comportamiento de VPN IPsec basado en CoS específico de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar los comportamientos específicos de la plataforma para sus plataformas.

| Plataforma | Diferencia |

|---|---|

| Serie SRX |

|

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.