VPN de detección automática

Obtenga información sobre la VPN de detección automática y cómo configurarla en los firewalls de la serie SRX.

La VPN de detección automática (ADVPN) establece dinámicamente túneles VPN entre los radios para evitar enrutar el tráfico a través del concentrador.

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la Multidifusión específica de la plataforma en el comportamiento de ADVPN sección para obtener notas relacionadas con su plataforma.

Descripción de la VPN de detección automática

Auto Discovery VPN (ADVPN) es una tecnología que permite al concentrador central informar dinámicamente a los radios sobre una mejor ruta para el tráfico entre dos radios. Cuando ambos radios reconocen la información del Hub, establecen un túnel de acceso directo y cambian la topología de enrutamiento para que el host llegue al otro lado sin enviar tráfico a través del Hub.

- Protocolo ADVPN

- Establecer un acceso directo

- Roles de iniciador y respondedor de acceso directo

- Atributos de acceso directo

- Terminación de acceso directo

- Compatibilidad con multidifusión mediante PIM

- Limitaciones de configuración de ADVPN

Protocolo ADVPN

ADVPN utiliza una extensión del protocolo IKEv2 para intercambiar mensajes entre dos pares, que permite que los radios establezcan un túnel de acceso directo entre sí. Los dispositivos que admiten la extensión ADVPN envían una ADVPN_SUPPORTED notificación en la carga de notificación de IKEv2 , incluida su información de capacidad y el número de versión de ADVPN, durante el intercambio inicial de IKE. Un dispositivo compatible con ADVPN puede actuar como un sugeridor de acceso directo o como un compañero de acceso directo, pero no ambos.

Establecer un acceso directo

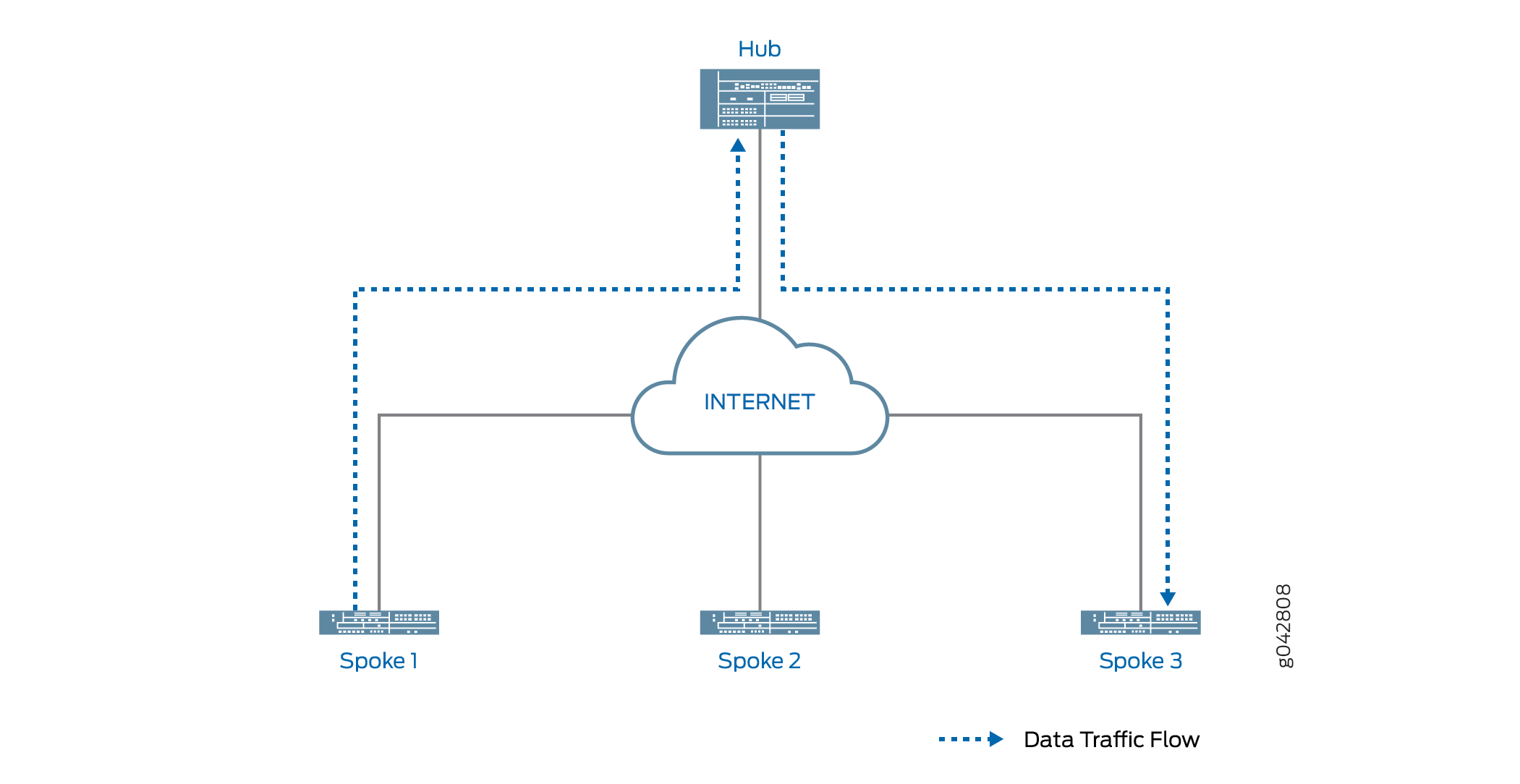

Una puerta de enlace VPN IPsec puede actuar como un sugestor de acceso directo cuando observa que el tráfico sale de un túnel con uno de sus pares y entra en un túnel con otro par. Figura 1 muestra el tráfico del Spoke 1 al Spoke 3 que pasa por el Hub.

Cuando ADVPN está configurado en los dispositivos, la información de la capacidad de acceso directo de ADVPN se intercambia entre el concentrador y los radios. Siempre y cuando los radios 1 y 3 hayan anunciado previamente la capacidad de socio de acceso directo de ADVPN al Hub, el Hub puede sugerir que los radios 1 y 3 establezcan un acceso directo entre sí.

El sugerente de acceso directo utiliza sus SA IKEv2 ya establecidas con los pares para iniciar un intercambio de accesos directos con uno de los dos pares. Si el interlocutor acepta el intercambio de acceso directo, el sugerente de acceso directo comienza un intercambio de accesos directos con el otro par. El intercambio de accesos directos incluye información que permite a los pares (denominados socios de acceso directo) establecer SA de IKE e IPsec entre sí. La creación del acceso directo entre los socios de acceso directo comienza solo después de que ambos pares acepten el intercambio de acceso directo.

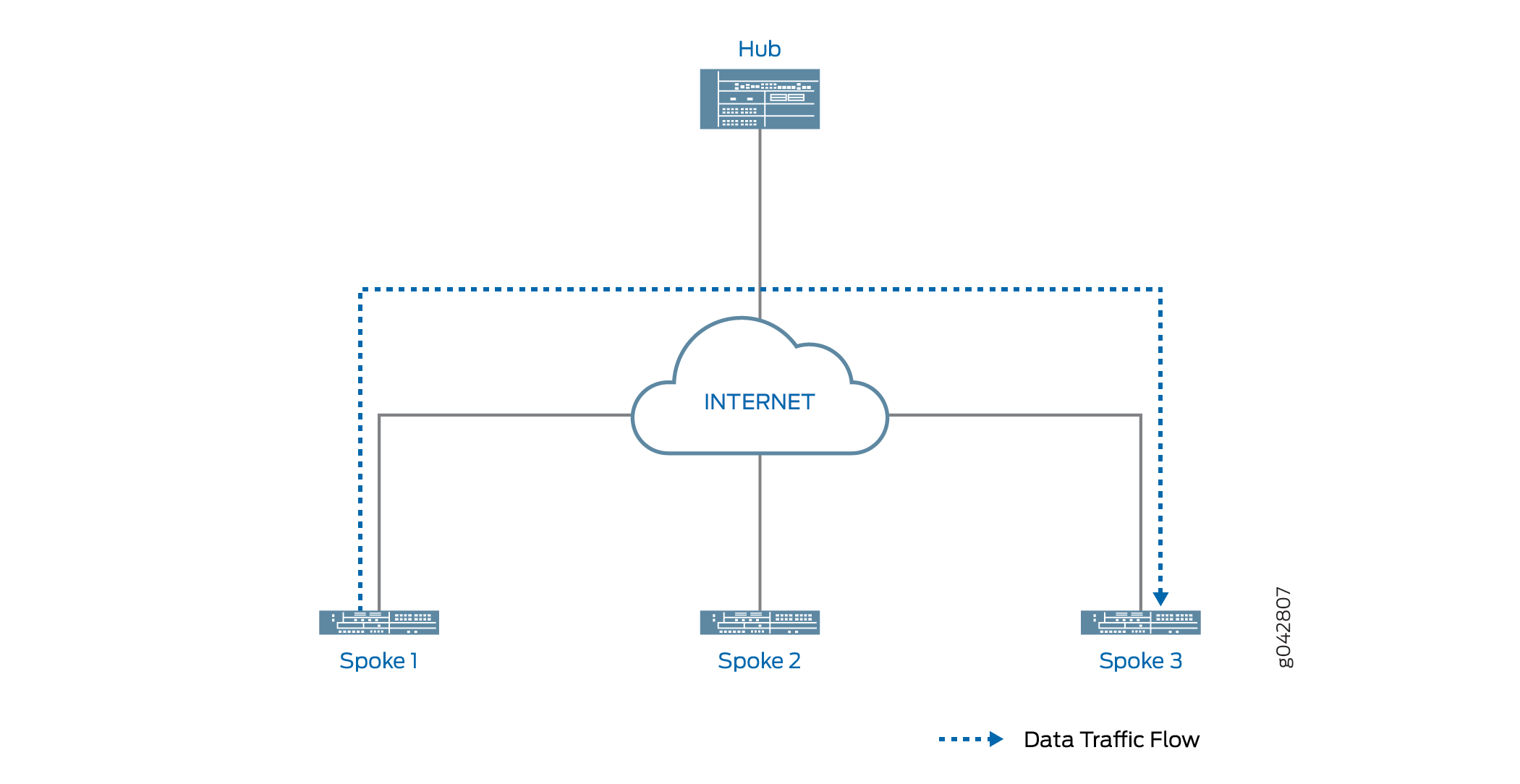

Figura 2 muestra el tráfico que pasa a través de un acceso directo entre los radios 1 y 3. No es necesario que el tráfico del Spoke 1 al Spoke 3 atraviese el Hub.

Roles de iniciador y respondedor de acceso directo

El sugerente de acceso directo elige a uno de los socios de acceso directo para que actúe como iniciador del acceso directo; El otro socio actúa como respondedor. Si uno de los socios está detrás de un dispositivo NAT, entonces el socio detrás del dispositivo NAT se elige como iniciador. Si ninguno de los socios está detrás de un dispositivo NAT, el sugerente elige aleatoriamente a uno de los socios como iniciador; El otro socio actúa como respondedor. Si ambos socios están detrás de dispositivos NAT, no se puede crear un acceso directo entre ellos; El sugerente no envía un intercambio de acceso directo a ninguno de los pares.

El sugerente de acceso directo comienza el intercambio de accesos directos con el respondedor primero. Si el respondedor acepta la sugerencia de acceso directo, notificará al iniciador.

Mediante el uso de la información contenida en la notificación del sugerente de acceso directo, el iniciador del acceso directo establece un intercambio IKEv2 con el respondedor y se establece una nueva SA de IPsec entre los dos socios. En cada socio, la ruta a la red detrás de su socio ahora apunta al acceso directo en lugar del túnel entre el socio y el sugerente. El tráfico que se origina detrás de uno de los socios que está destinado a una red detrás del otro socio de acceso directo fluye a través del acceso directo.

Si los socios rechazan la sugerencia de acceso directo, los socios notifican al sugerente el motivo del rechazo. En este caso, el tráfico entre los socios continúa fluyendo a través del sugerente de acceso directo.

Atributos de acceso directo

El acceso directo recibe algunos de sus atributos del sugerente de acceso directo, mientras que otros atributos se heredan de la configuración del túnel VPN sugerente-socio. Tabla 1 muestra los parámetros del acceso directo.

|

Atributos |

Recibido/heredado de |

|---|---|

|

ADVPN |

Configuración |

|

Antirreproducción |

Configuración |

|

Algoritmo de autenticación |

Configuración |

|

Detección de pares muertos |

Configuración |

|

Bit DF |

Configuración |

|

Algoritmo de cifrado |

Configuración |

|

Establecer túneles |

Sugeridor |

|

Interfaz externa |

Configuración |

|

Política de puerta de enlace |

Configuración |

|

General IKE ID |

Configuración |

|

Versión de IKE |

Configuración |

|

Intervalo de instalación |

Configuración |

|

Dirección local |

Configuración |

|

Identidad local |

Sugeridor |

|

Recorrido NAT |

Configuración |

|

Confidencialidad directa perfecta |

Configuración |

|

Protocolo |

Configuración |

|

Proxy ID |

No aplica |

|

Dirección remota |

Sugeridor |

|

Identidad remota |

Sugeridor |

|

Responder mal SPI |

Configuración |

|

Selector de tráfico |

No aplica |

Terminación de acceso directo

De forma predeterminada, el acceso directo dura indefinidamente. Los socios de acceso directo terminan el acceso directo si el tráfico cae por debajo de una velocidad especificada durante un tiempo especificado. De forma predeterminada, el acceso directo finaliza si el tráfico cae por debajo de 5 paquetes por segundo durante 300 segundos; Los valores de tiempo de inactividad y umbral de inactividad son configurables para los socios. Puede eliminar manualmente el acceso directo en cualquiera de los socios de acceso directo con los clear security ike security-association comandos o clear security ipsec security-association para borrar la SA IKE o IPsec correspondiente. Cualquiera de los socios de acceso directo puede terminar el acceso directo en cualquier momento enviando una carga de eliminación de IKEv2 al otro socio de acceso directo.

Cuando finaliza el acceso directo, se eliminan la SA de IKE correspondiente y todas las SA IPsec secundarias. Una vez finalizado el acceso directo, la ruta correspondiente se elimina en ambos socios de acceso directo y el tráfico entre los dos pares vuelve a fluir a través del sugerente. La información de terminación del acceso directo se envía de un socio al sugerente.

La duración de un acceso directo es independiente del túnel entre el sugerente de acceso directo y el compañero de acceso directo. El acceso directo no termina simplemente porque el túnel entre el sugerente y el socio haya terminado.

Compatibilidad con multidifusión mediante PIM

Los firewalls de la serie SRX admiten multidifusión independiente de protocolo (PIM) en modo punto a multipunto (P2MP) en la infraestructura ADVPN. Puede habilitar PIM en la interfaz de túnel seguro del firewall, st0, con modo P2MP. La compatibilidad con el tráfico de multidifusión mediante PIM en ADVPN es similar a la compatibilidad con AutoVPN. ADVPN sigue las mismas consideraciones que AutoVPN al configurar la compatibilidad con multidifusión. Para obtener más información sobre cómo comprender la compatibilidad con multidifusión mediante PIM en infraestructuras P2MP, consulte Descripción de AutoVPN. Para habilitar PIM en la interfaz st0 P2MP:

-

En el entorno de alta disponibilidad multinodo, la multidifusión P2MP se logra utilizando túneles locales de nodo. El protocolo de enrutamiento a través de la interfaz st0 no admite el túnel de estado sincronizado. Consulte Compatibilidad con VPN IPsec en alta disponibilidad multinodo.

Uno de los firewalls de la serie SRX es un sugerente de acceso directo y el resto de los firewalls son socios de acceso directo. Normalmente, el emisor de multidifusión reside detrás del sugerente de acceso directo, mientras que los receptores de multidifusión están detrás de los socios de acceso directo. Para la compatibilidad con la multidifusión, la interfaz de túnel seguro, st0, en el sugerente y los dispositivos asociados están configurados con el modo PIM P2MP. En cada uno de estos dispositivos, la interfaz st0 P2MP rastrea todas las uniones PIM por vecino para garantizar que el reenvío o la replicación de multidifusión ocurran solo a aquellos vecinos que están en estado unido.

Los firewalls de la serie SRX admiten tráfico de multidifusión IP en modo disperso PIM a través de la interfaz st0 P2MP. El sugerente actúa como el enrutador de primer salto (FHR) o el punto de encuentro (RP). Los socios pueden actuar como enrutadores de último salto (LHR) en la red P2MP. Los dispositivos de la red replican los paquetes de datos de multidifusión a los vecinos que se unen al grupo de multidifusión.

Para obtener más información sobre cómo configurar PIM en una infraestructura P2MP, consulte Configurar la compatibilidad de multidifusión en la infraestructura P2MP.

Limitaciones de configuración de ADVPN

Tenga en cuenta las siguientes limitaciones al configurar ADVPN:

-

ADVPN solo se admite para comunicaciones de sitio a sitio. La configuración de un sugerente de ADVPN solo está permitida en concentradores AutoVPN.

-

No puede configurar los roles de sugerente y socio. Cuando ADVPN está habilitado en una puerta de enlace, no puede deshabilitar los roles de sugerente y socio en la puerta de enlace.

-

No puede crear un acceso directo entre socios que estén detrás de dispositivos NAT. El sugerente puede iniciar un intercambio de accesos directos solo si uno de los socios está detrás de un dispositivo NAT o si ningún socio está detrás de los dispositivos NAT.

- Para usar una dirección IPv6 para ADVPN:

-

Debe configurar la interfaz st0 compatible con P2MP en todos los dispositivos radiales.

-

Debe ejecutar protocolos de enrutamiento dinámico (DRP), como OSPFv3, para actualizar la preferencia de enrutamiento al túnel de acceso directo sobre un túnel estático.

-

Tenga en cuenta que no puede configurar la función de monitor VPN con ADVPN basado en interfaz IPv6 P2MP st0.

-

-

Puede ejecutar el servicio ADVPN con un DRP que admita la dirección IPv6 o la dirección IPv4, pero no ambas al mismo tiempo.

-

Para los cambios de configuración en el socio, como habilitar, deshabilitar o cambiar de rol, el iked:

Desmonta y renegocia la SA de IKE estática y la SA de IPsec para intercambiar la nueva capacidad.

Limpia el acceso directo IKE SA y la SA IPsec, así como la información de sugerencias existente.

-

Para cambios de configuración que no sean ADVPN, como:

El cambio en la configuración del túnel estático que lleva a la eliminación de la SA de IKE estática y la SA IPsec, el iked desactiva el acceso directo IKE SA y la SA IPsec. El iked limpia la información de sugerencia. El túnel de acceso directo no se renegocia de nuevo, hasta que recibe una sugerencia de acceso directo del sugerente.

El cambio de configuración del túnel estático que conduce a la eliminación de la SA IPsec del túnel estático solamente, el iked desactiva el acceso directo IKE SA y la SA IPsec. El iked limpia la información de sugerencia. El túnel de acceso directo no se renegocia de nuevo, hasta que recibe una sugerencia de acceso directo del sugerente.

No se admiten las siguientes configuraciones con ADVPN con los procesos kmd e iked:

-

IKEv1

-

VPN basada en políticas

-

Carga de configuración de IKEv2

-

Selectores de tráfico

-

Interfaces de túnel seguras punto a punto

-

Clave precompartida inicializada

-

Clave precompartida compartida: no es compatible con el proceso de KMD

Descripción del enrutamiento de tráfico con túneles de acceso directo

Las aletas del túnel o los cambios catastróficos pueden hacer que tanto los túneles estáticos como los túneles de acceso directo caigan. Cuando esto sucede, el tráfico a un destino específico puede enrutarse a través de un túnel de acceso directo inesperado en lugar de a través de un túnel estático esperado.

En Figura 3, existen túneles estáticos entre el hub y cada uno de los radios. Las adyacencias de OSPF se establecen entre el hub y los radios. El radio-A también tiene un túnel de acceso directo con el radio-B y se establecen adyacencias OSPF entre los radios. El concentrador (el sugerente de acceso directo) reconoce que si la conectividad entre el concentrador y el radios A deja de funcionar, se puede acceder a la red del radio-A a través del túnel de acceso directo entre el radio B y el radio A.

En Figura 4, el túnel estático entre el hub y el radio-A está inactivo. Si hay tráfico nuevo del radio-C al radio-A, el radio-C reenvía el tráfico al concentrador porque no tiene un túnel de acceso directo con el radio-A. El concentrador no tiene un túnel estático activo con el radio-A, pero reconoce que hay un túnel de acceso directo entre el radio-A y el radio-B, por lo que reenvía el tráfico del radio-C al radio-bocado B.

Siempre y cuando tanto los radios B como los radiales C admitan la capacidad de socio de VPN de detección automática (ADVPN), el hub puede sugerir que los radios establezcan un acceso directo entre sí. Esto ocurre aunque no haya tráfico directo entre los dos radios. El tráfico del radio-C al radio-A viaja a través del túnel de acceso directo entre los radios C y B, y luego a través del túnel de acceso directo entre los radios B y A (véase Figura 5).

Cuando se restablece el túnel estático entre el hub y el radio A, el túnel se anuncia a todos los radios. Spoke C aprende que hay una mejor ruta para llegar a Spoke A; en lugar de pasar tráfico a través del radio-B, reenvía el tráfico del radio-A al concentrador. El hub sugiere que se establezca un túnel de acceso directo entre los radios C y A. Cuando el túnel de acceso directo se establece entre los radios C y A, el tráfico fluye a través del túnel de acceso directo (consulte Figura 6). El tráfico entre los radios C y A ya no circula por el radio, y el túnel de acceso directo entre el radios B y el radios C desaparece finalmente.

Puede utilizar la connection-limit opción en el nivel de jerarquía [edit security ike gateway gateway-name advpn partner] para establecer el número máximo de túneles de acceso directo que se pueden crear con diferentes socios de acceso directo mediante una puerta de enlace determinada. El número máximo, que también es el predeterminado, depende de la plataforma.

Consulte también

Ejemplo: Mejora de la utilización de recursos de red con túneles dinámicos VPN de detección automática

Si va a implementar una red AutoVPN, es posible que pueda aumentar el uso de recursos de red configurando la VPN de detección automática (ADVPN). En las redes AutoVPN, el tráfico VPN fluye a través del hub incluso cuando el tráfico viaja de un radio a otro. ADVPN permite que los túneles VPN se establezcan dinámicamente entre los radios, lo que puede resultar en una mejor utilización de los recursos de red. Utilice este ejemplo para configurar ADVPN de modo que habilite túneles VPN radiales dinámicos en su red AutoVPN.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Tres firewalls compatibles de la serie SRX como concentrador y radios AutoVPN.

Junos OS versión 12.3X48-D10 o versiones posteriores compatibles con ADVPN.

Certificados digitales inscritos en el hub and spoke que permiten que los dispositivos se autentiquen entre sí.

Antes de empezar:

Obtenga la dirección de la entidad de certificación (CA) y la información que necesitan (como la contraseña de desafío) cuando envíe solicitudes de certificados locales.

Inscribir los certificados digitales en cada dispositivo.

Consulte Inscribir certificado.

En este ejemplo se utiliza el protocolo de enrutamiento dinámico OSPF, así como configuraciones de rutas estáticas para reenviar paquetes a través de túneles VPN. Debe estar familiarizado con el protocolo de enrutamiento dinámico OSPF que se utiliza para reenviar paquetes a través de los túneles VPN.

Descripción general

En este ejemplo se muestran las configuraciones de un concentrador AutoVPN y dos radios para ADVPN. Los radios establecen conexiones VPN IPsec con el concentrador, lo que les permite comunicarse entre sí, así como acceder a los recursos del concentrador. Mientras que el tráfico se pasa inicialmente de un radio al otro a través del concentrador, ADVPN permite que los radios establezcan una asociación de seguridad directa entre ellos. El hub actúa como el sugerente de acceso directo. En el concentrador, la configuración de ADVPN deshabilita el partner rol. En los radios, la configuración de ADVPN deshabilita el suggester rol.

Algunas opciones de túnel IKE de fase 1 y fase 2 configuradas en el concentrador y los radios AutoVPN deben tener los mismos valores. Tabla 2 muestra los valores utilizados en este ejemplo.

La opción |

valor |

|---|---|

Propuesta de IKE: |

|

Método de autenticación |

rsa-signatures |

Grupo Diffie-Hellman (DH) |

group5 |

Algoritmo de autenticación |

sha1 |

Algoritmo de cifrado |

aes-256-cbc |

Política de IKE: |

|

Certificado |

certificado local |

Puerta de enlace IKE: |

|

Versión |

Solo v2 |

Propuesta IPsec: |

|

Protocolo |

esp |

Algoritmo de autenticación |

HMAC-SHA1-96 |

Algoritmo de cifrado |

aes-256-cbc |

Directiva IPsec: |

|

Grupo Perfect Forward Secrecy (PFS) |

group5 |

La configuración de puerta de enlace de IKE en el concentrador y los radios incluye valores remotos y locales que identifican a los pares VPN. Tabla 3 muestra la configuración de puerta de enlace IKE para el concentrador y los radios en este ejemplo.

La opción |

Concentrador |

Radios |

|---|---|---|

Dirección IP remota |

Dinámico |

Habló 1: 11.1.1.1 Habló 2: 11.1.1.1 |

Dirección IP local |

11.1.1.1 |

Habló 1: 21.1.1.2 Habló 2: 31.1.1.2 |

ID de IKE remoto |

Nombre distinguido (DN) con la cadena "XYZ" en el campo de la organización (O) y "Ventas" en el campo de la unidad organizativa (OU) en los certificados de los radios |

DN con la cadena "Ventas" en el campo OU del certificado del hub |

Local IKE ID |

DN en el certificado del hub |

DN en el certificado de los radios |

El hub autentica el ID de IKE de los radios si los campos de asunto de los certificados de los radios contienen la cadena "XYZ" en el campo O y "Ventas" en el campo OU.

En este ejemplo, la directiva de seguridad predeterminada que permite todo el tráfico se usa para todos los dispositivos. Se deben configurar políticas de seguridad más restrictivas para los entornos de producción. Consulte Descripción general de las políticas de seguridad.

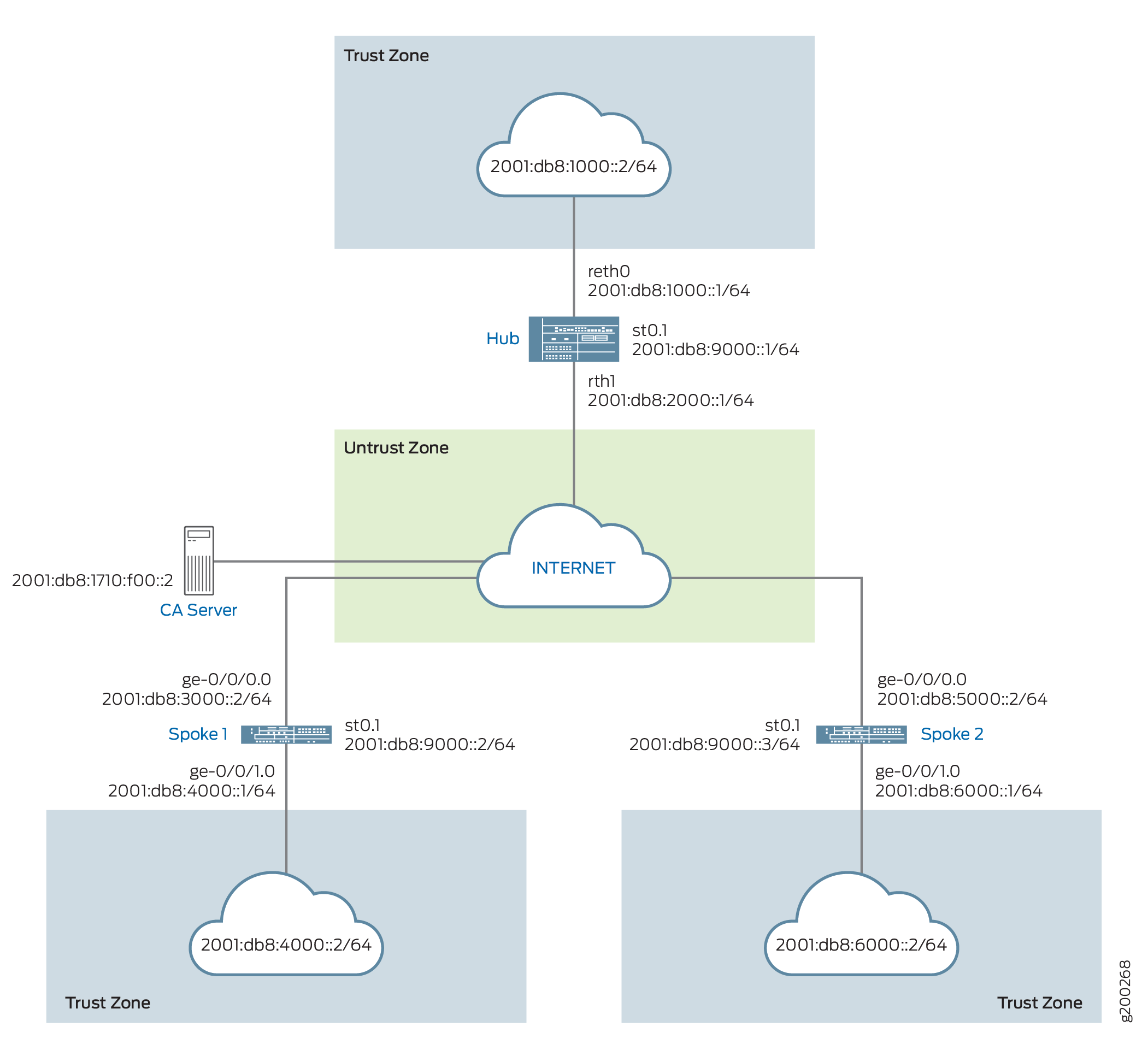

Topología

Figura 7 muestra los firewalls de la serie SRX que se van a configurar para este ejemplo.

Configuración

- Configuración del sugerente (Hub)

- Configuración del socio (radio 1)

- Configuración del socio (Spoke 2)

Configuración del sugerente (Hub)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 11.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.1/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 10 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 21.1.1.0/24 next-hop 11.1.1.2 set routing-options static route 31.1.1.0/24 next-hop 11.1.1.2 set routing-options router-id 172.16.1.1 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Suggester_Certificate_ID set security ike gateway SUGGESTER_GW ike-policy IKE_POL set security ike gateway SUGGESTER_GW dynamic distinguished-name wildcard O=XYZ, OU=Sales set security ike gateway SUGGESTER_GW dynamic ike-user-type group-ike-id set security ike gateway SUGGESTER_GW dead-peer-detection set security ike gateway SUGGESTER_GW local-identity distinguished-name set security ike gateway SUGGESTER_GW external-interface reth1.0 set security ike gateway SUGGESTER_GW local-address 11.1.1.1 set security ike gateway SUGGESTER_GW advpn partner disable set security ike gateway SUGGESTER_GW advpn suggester set security ike gateway SUGGESTER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn SUGGESTER_VPN bind-interface st0.1 set security ipsec vpn SUGGESTER_VPN ike gateway SUGGESTER_GW set security ipsec vpn SUGGESTER_VPN ike ipsec-policy IPSEC_POL set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el sugerente:

Configurar interfaces.

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 11.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.1/24

Configure el protocolo de enrutamiento y las rutas estáticas.

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 10 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 21.1.1.0/24 next-hop 11.1.1.2 user@host# set static route 31.1.1.0/24 next-hop 11.1.1.2 user@host# set router-id 172.16.1.1

Configure las opciones de la fase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Suggester_Certificate_ID [edit security ike gateway SUGGESTER_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard O=XYZ, OU=Sales user@host# set dynamic ike-user-type group-ike-id user@host# set dead-peer-detection user@host# set local-identity distinguished-name user@host# set external-interface reth1.0 user@host# set local-address 11.1.1.1 user@host# set advpn partner disable user@host# set advpn suggester user@host# set version v2-only

Configure las opciones de la fase 2.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn SUGGESTER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway SUGGESTER_GW user@host# set ike ipsec-policy IPSEC_POL

Configure la información del certificado.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

Configurar zonas.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-options, show security pkishow security ipsecshow security ikeshow security zones, y show security policies para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 11.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 10;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 21.1.1.0/24 next-hop 11.1.1.2;

route 31.1.1.0/24 next-hop 11.1.1.2;

}

router-id 172.16.1.1;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Suggester_Certificate_ID;

}

}

gateway SUGGESTER_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard O=XYZ, OU=Sales;

}

ike-user-type group-ike-id;

}

dead-peer-detection {

}

local-identity distinguished-name;

external-interface reth1.0

local-address 11.1.1.1;

advpn {

partner {

disable;

}

suggester {

]

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn SUGGESTER_VPN {

bind-interface st0.1;

ike {

gateway SUGGESTER_GW;

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del socio (radio 1)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 25.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 21.1.1.2/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.2/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 21.1.1.1 set routing-options static route 31.1.1.0/24 next-hop 21.1.1.1 set routing-options router-id 172.16.1.2 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner1_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface reth1 set security ike gateway PARTNER_GW local-address 21.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el radio 1:

Configurar interfaces.

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 25.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 21.1.1.2/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.2/24

Configure el protocolo de enrutamiento y las rutas estáticas.

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set protocols ospf area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 21.1.1.1 user@host# set static route 31.1.1.0/24 next-hop 21.1.1.1 user@host# set router-id 172.16.1.2

Configure las opciones de la fase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner1_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface reth1 user@host# set local-address 21.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

Configure las opciones de la fase 2.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

Configure la información del certificado.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

Configurar zonas.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-options, show security pkishow security ipsecshow security ikeshow security zones, y show security policies para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 25.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 21.1.1.2/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.2/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 21.1.1.1;

route 31.1.1.0/24 next-hop 21.1.1.1;

}

router-id 172.16.1.2;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner1_Certificate_ID;

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface reth1;

local-address 21.1.1.2;

advpn {

suggester {

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración del socio (Spoke 2)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/2 unit 0 family inet address 31.1.1.2/24 set interfaces ge-0/0/4 unit 0 family inet address 36.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.3/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface ge-0/0/4.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 31.1.1.1 set routing-options static route 21.1.1.0/24 next-hop 31.1.1.1 set routing-options router-id 172.16.1.3 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner2_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW dead-peer-detection set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface ge-0/0/2.0 set security ike gateway PARTNER_GW local-address 31.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces st0.1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el radio 2:

Configurar interfaces.

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 31.1.1.2/24 user@host# set ge-0/0/4 unit 0 family inet address 36.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.3/24

Configure el protocolo de enrutamiento y las rutas estáticas.

[edit protocols ospf user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface ge-0/0/4.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 31.1.1.1 user@host# set static route 21.1.1.0/24 next-hop 31.1.1.1 user@host# set router-id 172.16.1.3

Configure las opciones de la fase 1.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner2_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface ge-0/0/2.0 user@host# set local-address 31.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

Configure las opciones de la fase 2.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

Configure la información del certificado.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

Configurar zonas.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/4.0 user@host# set interfaces st0.1 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/2.0

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

Resultados

Desde el modo de configuración, escriba los comandos , show protocols, show routing-options, show security pkishow security ipsecshow security ikeshow security zones, y show security policies para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 31.1.1.2/24;

}

}

}

ge-0/0/4{

unit 0 {

family inet {

address 36.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.3/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface ge-0/0/4.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 31.1.1.1;

route 21.1.1.0/24 next-hop 31.1.1.1;

}

router-id 172.16.1.3;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner2_Certificate_ID

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface ge-0/0/2.0;

local-address 31.1.1.2;

advpn {

suggester{

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/4.0;

st0.1;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente. Primero, verifique que haya túneles establecidos entre el concentrador AutoVPN y los radios. Cuando el tráfico pasa de un radio a otro a través del concentrador, se puede establecer un acceso directo entre los radios. Compruebe que los socios de acceso directo hayan establecido un túnel entre ellos y que haya una ruta al mismo nivel instalada en los socios.

- Verificación de túneles entre el hub y los radios

- Verificación del túnel de acceso directo entre socios

Verificación de túneles entre el hub y los radios

Propósito

Verifique que haya túneles establecidos entre el concentrador AutoVPN y los radios. El tráfico inicial de un radio a otro debe viajar a través del hub.

Acción

Desde el modo operativo, introduzca los show security ike security-associations comandos y show security ipsec security-associations en el concentrador y los radios.

En el hub se introducen los siguientes comandos:

user@host> show security ike security-associations node1: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node1:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 28196 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 28219 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node1: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2999/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2999/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 3022/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 3022/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node1:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 2, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 201326594 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 21.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 3, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 28 destinations, 28 routes (27 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

25.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.2 via st0.1

36.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.3 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.2 via st0.1

172.16.1.3/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:00:48, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.2 st0.1 Full 172.16.1.2 128 -

En el radio 1 se introducen los siguientes comandos:

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 578872 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 11.1.1.1

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 11.1.1.1, Index 578872, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28183 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 de912bcd 2985/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 98a2b155 2985/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 29 destinations, 29 routes (28 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:11:46, metric 16

> to 172.16.1.1 via st0.1

36.1.1.0/24 *[OSPF/10] 00:11:46, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:11:46, metric 15

> to 172.16.1.1 via st0.1

172.16.1.3/32 *[OSPF/10] 00:11:46, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:16:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

En el radio 2 se introducen los siguientes comandos:

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 2299162 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 11.1.1.1

user@host> show security ike security-associations detail

IKE peer 11.1.1.1, Index 2299162, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28135 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 a9d301b0 2936/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 44ccf265 2936/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 31.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 36 destinations, 36 routes (35 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:00:09, metric 16

> to 172.16.1.1 via st0.1

25.1.1.0/24 *[OSPF/10] 00:00:09, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:00:09, metric 15

> to 172.16.1.1 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:09, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:17:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

Significado

El show security ike security-associations comando enumera todas las SA de fase 1 de IKE activas. El show security ipsec security-associations comando enumera todas las SA de fase 2 de IKE activas. El hub muestra dos túneles activos, uno para cada radio. Cada radio muestra un túnel activo hacia el hub.

Si no se enumera ninguna SA para la fase 1 de IKE, se produjo un problema con el establecimiento de la fase 1. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. Los parámetros de la propuesta de fase 1 deben coincidir en el hub y los radios.

Si no se enumera ninguna SA para la fase 2 de IKE, se produjo un problema con el establecimiento de la fase 2. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. Los parámetros de propuesta de la fase 2 deben coincidir en el hub y los radios.

El show route protocol ospf comando muestra las entradas de la tabla de enrutamiento que aprendieron del protocolo OSPF. El show ospf neighbor comando muestra información sobre los vecinos de OSPF.

Verificación del túnel de acceso directo entre socios

Propósito

El concentrador AutoVPN puede actuar como un sugestor de acceso directo cuando nota que el tráfico sale de un túnel con uno de sus radios y entra en un túnel con otro radio. Se establece una nueva SA IPsec, o acceso directo, entre los dos socios de acceso directo. En cada socio, la ruta a la red detrás de su socio ahora apunta al túnel de acceso directo en lugar del túnel entre el socio y el sugerente (concentrador).

Acción

Desde el modo operativo, introduzca los show security ike security-associationscomandos , show security ipsec security-associations, show route protocol ospfy show ospf neighbor en los radios.

En el hub se introducen los siguientes comandos:

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 27781 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 260

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 27804 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 244

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- s Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2584/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2584/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 2607/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 2607/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 13:09:48 -0800: Bind-interface's address received. Information updated (1 times)

Tue Jan 13 2015 13:09:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2578 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2001 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64