Opciones de sesión para el acceso de los suscriptores

Las opciones de sesión permiten especificar varias características para DHCP, L2TP y sesiones de suscriptor PPP terminadas. Las opciones de sesión se configuran en los perfiles de acceso que determinan los parámetros para el acceso, la autenticación, la autorización y la contabilidad del suscriptor.

Descripción de las opciones de sesión para el acceso de suscriptores

Puede utilizar perfiles de acceso para configurar varias características de las sesiones que se crean para los suscriptores DHCP, L2TP y PPP terminados. Puede establecer límites en el acceso de los suscriptores en función de cuánto tiempo ha estado activa la sesión, cuánto tiempo ha estado inactivo el usuario o ambos. Puede limitar las sesiones de los suscriptores por nombre de usuario y por perfil de acceso. También puede establecer parámetros que modifiquen el nombre de usuario de un suscriptor al iniciar sesión en función del perfil de acceso del suscriptor.

- Tiempos de espera de la sesión del suscriptor

- Límites de sesiones de suscriptores por nombre de usuario y perfil de acceso

- Ventajas de limitar las sesiones para nombres de usuario con la CLI

- Modificación del nombre de usuario del suscriptor

- Beneficios de la modificación del nombre de usuario del suscriptor

Tiempos de espera de la sesión del suscriptor

Puede limitar el acceso de los suscriptores configurando un tiempo de espera de sesión o un tiempo de espera de inactividad. Utilice un tiempo de espera de sesión para especificar un período de tiempo fijo al que el suscriptor puede tener acceso. Utilice un tiempo de espera de inactividad para especificar un período máximo de tiempo que el suscriptor puede estar inactivo. Puede usar estos tiempos de espera por separado o juntos. De forma predeterminada, no hay tiempo de espera presente.

Para todos los tipos de suscriptor distintos de DHCP (como suscriptores con túnel L2TP y terminados con PPP), el valor de tiempo de espera de la sesión limita el suscriptor sesión. Para los suscriptores de DHCP, el valor de tiempo de espera de sesión se utiliza para limitar la concesión cuando no hay ninguna otra configuración de tiempo de concesión. La concesión caduca cuando caduca el valor de tiempo de espera. Si este valor no lo proporciona ni la CLI ni RADIUS, la concesión de DHCP no caduca.

El tiempo de espera de inactividad se basa en estadísticas contables para el suscriptor. El enrutador determina la inactividad del suscriptor mediante la supervisión del tráfico de datos, tanto ascendente desde el usuario (entrada) como descendente hacia el usuario (salida). Se ignora el tráfico de control. El suscriptor no se considera inactivo mientras se detecte tráfico de datos en cualquier dirección.

Opcionalmente, puede especificar que solo se supervise el tráfico de entrada del suscriptor; Se ignora el tráfico de salida. Esta configuración es útil en los casos en los que el LNS envía tráfico al par remoto incluso cuando el par no está activo, como cuando el LNS no tiene habilitadas las señales de mantenimiento de PPP y, por lo tanto, no puede detectar que el par no está activo. En esta situación, dado que de forma predeterminada el LAC supervisa tanto el tráfico de entrada como el de salida, detecta el tráfico de salida del LNS y no cierra la sesión del suscriptor o retrasa la detección de inactividad hasta que cese el tráfico de salida. Cuando se especifica que solo se monitorea el tráfico de entrada, el LAC puede detectar que el par está inactivo y, luego, iniciar el cierre de sesión.

Cuando expira cualquiera de los períodos de tiempo de espera, los suscriptores que no son de DHCP cierran la sesión correctamente, de manera similar a una desconexión iniciada por RADIUS o un cierre de sesión iniciado por CLI. Los suscriptores de DHCP se desconectan. El valor de Acct-Terminate-Cause [atributo RADIUS 49] incluye un código de motivo de 5 para un tiempo de espera de sesión y un código de 4 para un tiempo de espera de inactividad.

Puede configurar estas limitaciones para el acceso de los suscriptores por suscriptor mediante los atributos de RADIUS Session-Timeout [27] y Idle-Timeout [28]. RADIUS devuelve estos atributos en los mensajes de aceptación de acceso en respuesta a los mensajes de solicitud de acceso del servidor de acceso. A partir de la versión 19.4R1 de Junos OS, el atributo Session-Timeout [27] se admite en los mensajes de CoA de RADIUS. Esta capacidad es útil, por ejemplo, cuando los suscriptores compran acceso a Internet por un período de tiempo específico y deben cerrar la sesión cuando expire la sesión.

Cuando llega una CoA con Session-Timeout, el tiempo de espera se cuenta desde el momento en que se activó la sesión. Esto tiene las siguientes consecuencias:

Si el valor del atributo es mayor que el tiempo de actividad de la sesión actual y está entre los valores de tiempo de espera mínimo y máximo, se cierra la sesión del suscriptor cuando haya transcurrido ese número de segundos desde la activación de la sesión. Por ejemplo, supongamos que la sesión se activa a las 12:00:00 y que el CoA se recibe a las 12:00:30 con un valor de 120 segundos. La sesión del suscriptor se cierra a las 12:02:00.

Otra forma de ver esto con los mismos valores es que el tiempo de actividad de la sesión actual es de 30 segundos y el valor del atributo es de 120 segundos. La sesión del suscriptor se cierra cuando han pasado 90 segundos más.

Si el valor del atributo es mayor que el tiempo de actividad de la sesión actual pero menor que el valor de tiempo de espera mínimo de 60 segundos, se cierra la sesión del suscriptor cuando el tiempo de actividad alcanza los 60 segundos.

Si el valor del atributo es mayor que el tiempo de actividad de la sesión actual, pero mayor que el valor de tiempo de espera máximo de 31 622 400 segundos, se cierra la sesión del suscriptor cuando el tiempo de actividad alcanza los 31 622 400 segundos.

Si el valor del atributo es menor que el tiempo de actividad de sesión actual, no se aplica el tiempo de espera de la sesión. AAA responde al mensaje de CoA con un NAK. Por ejemplo, la sesión no se ve afectada si el tiempo de espera de la sesión es de 60 segundos, pero el tiempo de actividad es de 100 segundos.

La aplicación de un tiempo de espera de sesión de acuerdo con las reglas anteriores también depende de si todos los demás aspectos de la CoA se realizan correctamente. Por ejemplo, si la CoA incluye una activación de servicio y esa activación de servicio falla, no se aplica el tiempo de espera de la sesión. AAA responde al mensaje de CoA con un NAK.

Si el valor de Session-Timeout es 0, se cancelará el tiempo de espera de sesión existente para esa sesión.

Los proveedores de servicios a menudo optan por aplicar las mismas limitaciones a un gran número de suscriptores. Puede reducir el esfuerzo de aprovisionamiento de RADIUS para este escenario definiendo las limitaciones para los suscriptores en un perfil de acceso por instancia de enrutamiento. Si lo hace, los atributos de RADIUS devueltos posteriormente para un suscriptor determinado que haya iniciado sesión con el perfil anulan los valores por instancia de enrutamiento.

Le recomendamos que no configure un tiempo de espera de sesión para los suscriptores que reciben servicios de voz. Dado que el tiempo de espera de la sesión se basa únicamente en el tiempo y no en la actividad del usuario, es probable que interrumpa a los suscriptores que usan activamente un servicio de voz y termine sus llamadas de forma inesperada (desde el punto de vista del suscriptor). Este resultado es una preocupación particular para las llamadas a los servicios de emergencia.

Recomendamos que no configure un tiempo de espera de inactividad para suscriptores de DHCP. Cuando el tiempo de espera expira sin actividad y la conexión finaliza, el protocolo no tiene forma de informar al cliente. En consecuencia, estos suscriptores se ven obligados a reiniciar su dispositivo CPE la próxima vez que intenten acceder a Internet.

Compare el comportamiento cuando se configura un tiempo de espera de inactividad para suscriptores PPP. En este caso, la expiración del tiempo de espera hace que PPP termine el vínculo con el par. Según el dispositivo CPE, esta terminación permite que el par vuelva a intentar la conexión automáticamente, ya sea a pedido o de inmediato. En cualquier caso, no se requiere la intervención del suscriptor.

El intervalo disponible para establecer un tiempo de espera es el mismo si lo configura en la CLI o a través de los atributos RADIUS:

Los tiempos de espera de sesión se pueden establecer de 1 minuto a 527,040 minutos en la CLI y el número correspondiente de segundos (60 a 31,622,400) en el atributo Session-Timeout [27].

Los tiempos de espera de inactividad se pueden establecer de 10 minutos a 1440 minutos en la CLI y el número correspondiente de segundos (de 600 a 86.400) en el atributo Idle-Timeout [28].

El enrutador interpreta los valores de los atributos para ajustarlos a los intervalos admitidos. Por ejemplo, para Session-Timeout [27]:

Un valor de cero se trata como si no se agotara el tiempo de espera.

Un valor en el intervalo de 1 a 59 se eleva a 60 segundos.

Un valor que supera los 31.622.400 se reduce a 31.622.400 segundos.

Para tiempo de espera de inactividad [28]:

Un valor de cero se trata como si no se agotara el tiempo de espera.

Un valor en el intervalo de 1 a 599 se eleva a 600 segundos.

Un valor que supere los 86.400 se reduce a 86.400 segundos.

En las configuraciones que utilizan VLAN de suscriptor creadas dinámicamente, el tiempo de espera de inactividad también elimina las VLAN de suscriptor inactivas cuando se alcanza el umbral de inactividad. Además de eliminar las VLAN dinámicas de suscriptor inactivas, el tiempo de espera de inactividad también elimina las VLAN dinámicas cuando nunca se crearon sesiones de cliente (por ejemplo, en caso de que no se creen sesiones de cliente en la VLAN dinámica o después de que ocurra un error durante la creación de la sesión o la autenticación de cliente cuando no se crean sesiones de cliente en la VLAN dinámica).

Los tiempos de espera de sesión e inactividad para eliminar VLAN de suscriptor dinámico solo son útiles en casos de uso muy limitados; Normalmente, ninguno de los tiempos de espera está configurado para este propósito.

Una posible circunstancia en la que podrían ser útiles es cuando las VLAN dinámicas no tienen un protocolo de capa superior que ayude a determinar cuándo se elimina la VLAN con la remove-when-no-subscribers instrucción; por ejemplo, cuando la VLAN admite IP a través de Ethernet sin DHCP en un modelo de acceso empresarial con direcciones fijas. Sin embargo, el acceso comercial es generalmente un servicio de nivel superior al acceso residencial y, como tal, generalmente no está sujeto a tiempos de espera debido a la inactividad, como podría desearse para los suscriptores residenciales.

Un tiempo de espera de inactividad puede ser apropiado en ciertas situaciones al por mayor de capa 2, donde la conexión se puede volver a generar cuando se recibe cualquier paquete del CPE.

Cuando utilice el tiempo de espera de inactividad para la eliminación de VLAN dinámica, tenga en cuenta lo siguiente:

El período de tiempo de espera de inactividad comienza después de que se crea una interfaz VLAN dinámica de suscriptor o se detiene la actividad de tráfico en una interfaz VLAN dinámica de suscriptor.

Si se crea una nueva sesión de cliente o se reactiva correctamente una sesión de cliente, se restablece el tiempo de espera de inactividad del cliente.

La eliminación de VLAN de suscriptores inactivos solo funciona con VLAN que se hayan autenticado.

Límites de sesiones de suscriptores por nombre de usuario y perfil de acceso

Los suscriptores legítimos pueden compartir sus credenciales de inicio de sesión con personas no autorizadas, gastando recursos del proveedor de servicios sin beneficio para el proveedor. A partir de Junos OS versión 18.4R1, puede controlar o impedir el uso compartido de credenciales de inicio de sesión limitando el número de sesiones de suscriptor activas que se permiten para un nombre de usuario específico asociado con un perfil de acceso. También puede lograr este control con RADIUS, pero configurar el límite localmente en el BNG elimina la dependencia de un servidor externo.

Cuando se configura un límite, se realiza un seguimiento de las sesiones activas para la combinación de nombre de usuario y perfil de acceso. El número de sesiones rastreadas se comprueba cuando authd recibe una nueva solicitud de inicio de sesión de sesión. Si el número de sesiones rastreadas coincide con el límite, el nuevo intento de inicio de sesión se rechaza y se cuenta como una solicitud bloqueada.

Cuando authd recibe una solicitud de cierre de sesión o de finalización del cliente para una sesión, el recuento de sesiones rastreadas se reduce para esa entrada de nombre de usuario/perfil de acceso. Si esto continúa hasta que no haya sesiones activas para la combinación, la entrada se elimina de la tabla de límite de sesiones. Todas las entradas de nombre de usuario/perfil de acceso asociadas se eliminan de la tabla si elimina el perfil de acceso o el límite de sesión de la configuración.

El número total de sesiones de un nombre de usuario puede superar el límite configurado para un perfil de acceso determinado, ya que se puede utilizar el mismo nombre de usuario con varios perfiles de acceso.

Para sesiones de suscriptor apiladas, como PPP con VLAN autoconfiguradas, ambos nombres de usuario de la pila se utilizan para la autenticación y, en consecuencia, ambos se cuentan para el límite de sesión.

El límite configurado se aplica a los suscriptores activos existentes, pero las sesiones existentes no se derriban si el número de sesiones activas supera el límite para un suscriptor con esa combinación de nombre de usuario y perfil de acceso.

Considere una situación en la que actualmente hay cinco sesiones activas para una combinación determinada de nombre de usuario y perfil de acceso cuando configura un límite de dos.

El recuento de sesiones activas se registra como cinco en la entrada de la tabla de límite de sesiones para la combinación.

Un nuevo suscriptor con el mismo nombre de usuario y perfil de acceso intenta iniciar sesión. El intento se bloquea porque ya se ha superado el límite de dos sesiones (cinco > dos).

Un suscriptor existente cierra la sesión, lo que reduce el recuento de sesiones activas a cuatro.

Un nuevo suscriptor con el mismo nombre de usuario y perfil de acceso intenta iniciar sesión. El intento se bloquea porque aún se supera el límite de dos sesiones (cuatro > dos).

Tres suscriptores existentes cierran sesión, lo que reduce el recuento de sesiones activas a una.

Un nuevo suscriptor con el mismo nombre de usuario y perfil de acceso intenta iniciar sesión. El intento está permitido porque aún no se ha alcanzado el límite de dos sesiones (una < dos).

El diseño de límite de sesión evita un evento de denegación de servicio en el que un usuario malintencionado realice múltiples intentos de inicio de sesión con el nombre de usuario y el perfil de acceso correctos, pero con una contraseña incorrecta. Los numerosos intentos de inicio de sesión pueden superar el límite de sesiones configurado, pero esto no ocurre porque el recuento de sesiones rastreadas se incrementa solo cuando el estado de la sesión del suscriptor pasa al estado activo, que los inicios de sesión maliciosos no logran.

Ventajas de limitar las sesiones para nombres de usuario con la CLI

Le permite limitar el número de sesiones localmente en el enrutador, en lugar de depender de un servidor RADIUS externo para proporcionar el límite.

Previene algunos ataques de denegación de servicio basados en múltiples inicios de sesión.

Modificación del nombre de usuario del suscriptor

Para aplicaciones al por mayor de capa 2, algunos proveedores de servicios de red emplean la modificación del nombre de usuario para dirigir a los suscriptores a la red empresarial minorista adecuada. Esta modificación también se denomina eliminación del nombre de usuario, ya que algunos de los caracteres del nombre de usuario se eliminan y se descartan. El resto de la cadena se convierte en el nuevo nombre de usuario modificado. Un servidor AAA externo utiliza el nombre de usuario modificado para la autenticación de la sesión y la contabilidad. Los parámetros de modificación se aplican de acuerdo con un perfil de acceso del suscriptor que también determina el contexto del suscriptor y de la sesión; es decir, la instancia lógica System:Routing (LS:RI) utilizada por el suscriptor. Solo se admite el sistema lógico predeterminado (principal). Debido a que el mayorista diferencia entre varios minoristas colocando cada uno en un LS:RI diferente, los nombres de usuario se modifican adecuadamente para cada minorista.

Puede seleccionar hasta ocho caracteres como delimitadores para marcar el límite entre las partes descartadas y retenidas del nombre de usuario original; No hay un delimitador predeterminado. La parte del nombre situada a la derecha del delimitador seleccionado se descarta junto con el delimitador. Mediante la configuración de varios delimitadores, una estructura de nombre de usuario determinada puede dar lugar a diferentes nombres de usuario modificados. Puede configurar la dirección en la que se analiza el nombre original para determinar qué delimitador marca el límite. De forma predeterminada, la dirección de análisis es de izquierda a derecha.

Considere los siguientes ejemplos:

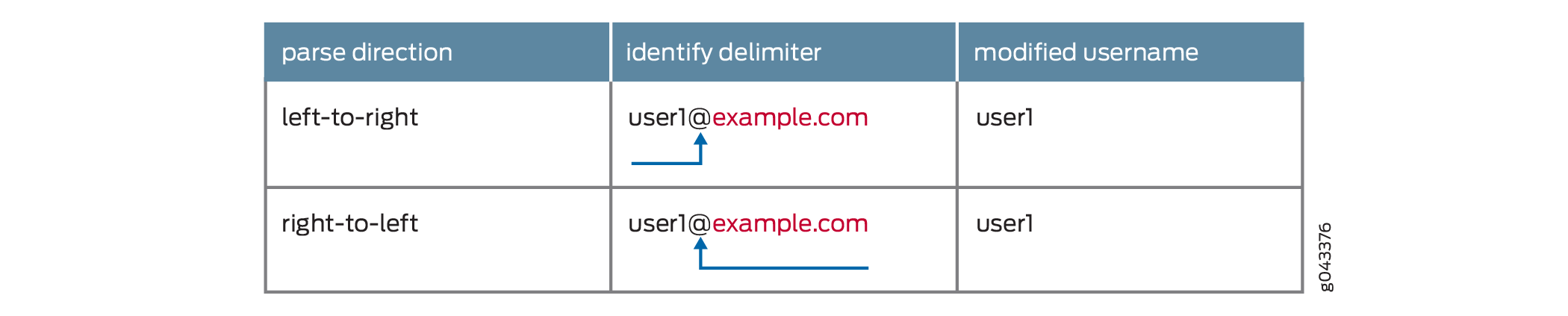

Especifique un delimitador, @. El nombre de usuario es user1@example.com. En este caso, la dirección de análisis no importa. En cualquier caso, se encuentra el delimitador único y se descarta example.com. El nombre de usuario modificado es user1.

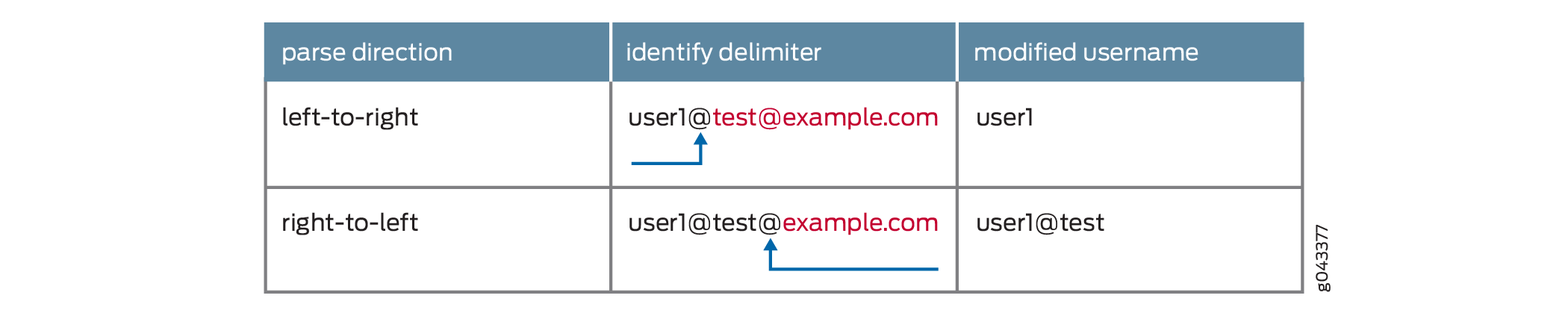

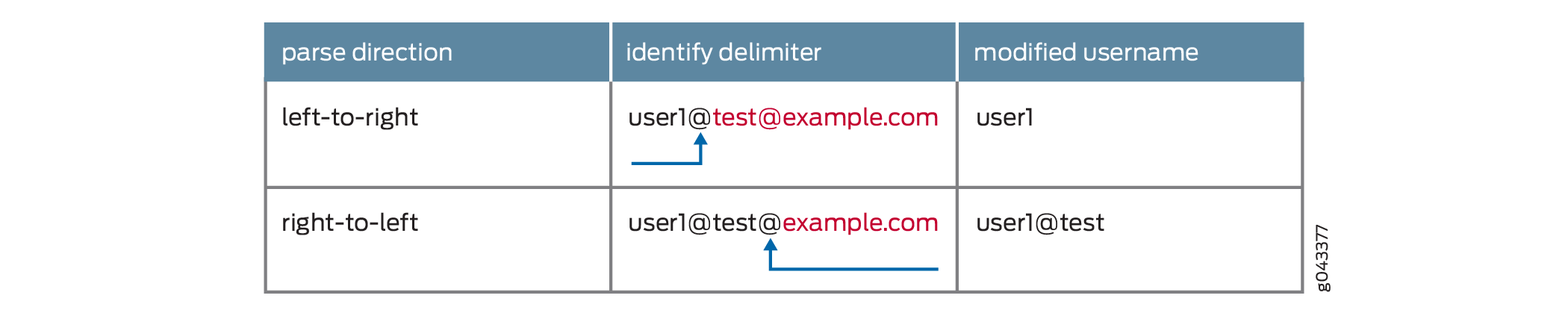

Especifique un delimitador, @. El nombre de usuario es user1@test@example.com. En este caso, la dirección de análisis da como resultado diferentes nombres de usuario.

La dirección de análisis es de izquierda a derecha: la @ del extremo izquierdo se identifica como delimitador y se descarta test@example.com. El nombre de usuario modificado es user1.

La dirección de análisis es de derecha a izquierda: el @ del extremo derecho se identifica como delimitador y se descarta example.com. El nombre de usuario modificado es user1@test.

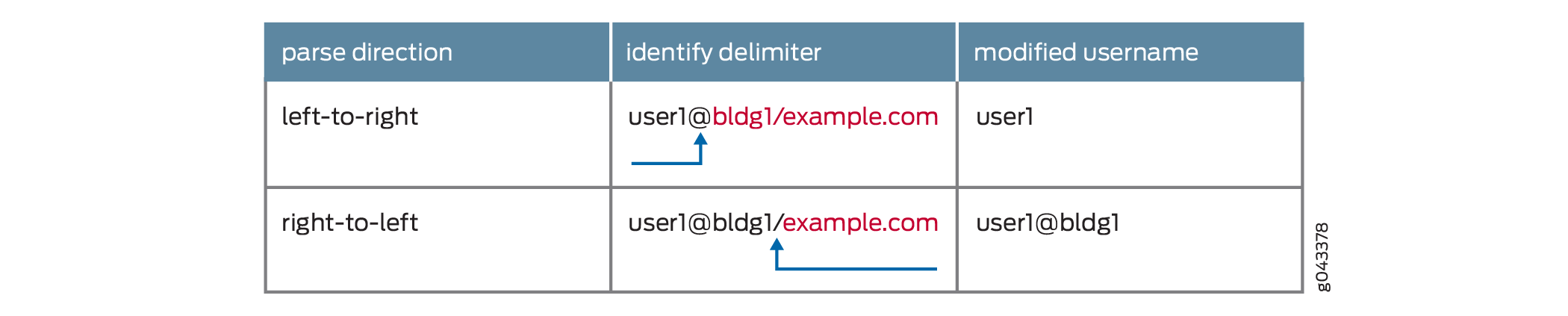

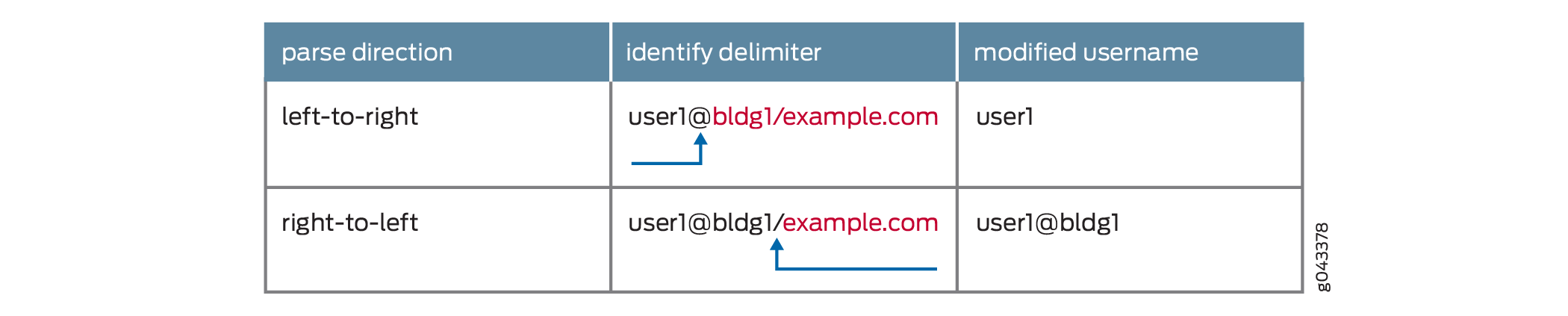

Especifique dos delimitadores, @ y /. El nombre de usuario es user1@bldg1/example.com. La dirección de análisis da como resultado diferentes nombres de usuario.

La dirección de análisis es de izquierda a derecha: la @ se identifica como el delimitador y se descarta bldg1/example.com. El nombre de usuario modificado es user1.

La dirección de análisis es de derecha a izquierda: / se identifica como el delimitador y se descarta example.com. El nombre de usuario modificado es user1@bldg1.

Puede configurar un perfil de acceso de suscriptor para que una parte de cada cadena de inicio de sesión de suscriptor sea eliminada y posteriormente utilizada como un nombre de usuario modificado por un servidor AAA externo para autenticación de sesión y contabilidad. El nombre de usuario modificado aparece, por ejemplo, en los mensajes de solicitud de acceso, inicio de cuenta y detención de RADIUS, así como en las solicitudes de desconexión iniciadas por RADIUS y las solicitudes de cambio de autorización (CoA).

Beneficios de la modificación del nombre de usuario del suscriptor

Permite a los proveedores de servicios de red al por mayor de capa 2 dirigir fácilmente a los suscriptores a la red empresarial minorista adecuada.

Ver también

Opciones de tiempo de espera de la sesión del suscriptor

Las opciones de tiempo de espera de la sesión del suscriptor le permiten poner límites al acceso de los suscriptores en función de cuánto tiempo ha estado activa la sesión, cuánto tiempo ha estado inactivo el usuario o ambos. Las opciones de sesión de suscriptor se aplican tanto a las sesiones de suscriptor con túnel L2TP como con terminación PPP. Para los suscriptores de DHCP, el tiempo de espera de la sesión limita el tiempo de concesión de DHCP.

Para configurar los atributos de tiempo de espera en RADIUS, consulte la documentación del servidor RADIUS.

Para configurar las limitaciones de las sesiones de los suscriptores, configure las opciones de sesión en el perfil de cliente que se apliquen al suscriptor:

Finalice el suscriptor cuando expire el tiempo de espera de sesión configurado, independientemente de la actividad.

[edit access profile profile-name session-options] user@host# set client-session-timeout minutes

Finalice el suscriptor cuando no haya tráfico de datos de entrada o salida mientras dure el tiempo de espera de inactividad configurado.

[edit access profile profile-name session-options] user@host# set client-idle-timeout minutes

Terminar el suscriptor cuando no haya tráfico de datos de entrada durante el tiempo de espera de inactividad configurado; Ignore el tráfico de salida.

[edit access profile profile-name session-options] user@host# set client-idle-timeout minutes user@host# set client-idle-timeout-ingress-only

Por ejemplo, para configurar opciones de tiempo de espera de sesión en el acc-prof perfil de cliente, especificando un tiempo de espera de inactividad de 15 minutos, que solo se supervise el tráfico de entrada y que se agote el tiempo de espera de la sesión después de 120 minutos:

[edit]

access {

profile {

acc-prof {

session-options {

client-idle-timeout 15;

client-idle-timeout-ingress-only;

client-session-timeout 120;

}

}

}

}

Limitación del número de sesiones activas por nombre de usuario y perfil de acceso

Puede controlar el grado en que los suscriptores legítimos pueden compartir sus credenciales de inicio de sesión limitando el número de sesiones de suscriptor activas que se permiten para un nombre de usuario específico asociado con un perfil de acceso.

Para limitar el número de sesiones activas por nombre de usuario y perfil de acceso:

-

[edit access profile profile-name] user@host# set session-limit-per-username number

Por ejemplo, para establecer el número máximo de sesiones activas por nombre de usuario en cinco para el perfil de acceso isp-weg-4:

[edit access profile isp-weg-4] user@host# set session-limit-per-username 5

Puede utilizar el show network-access aaa statistics session-limit-per-username comando para ver las estadísticas de las sesiones activas y las solicitudes bloqueadas.

Puede utilizar el comando como ayuda para la clear network-access aaa statistics session-limit-per-username username depuración borrando las estadísticas de solicitudes bloqueadas para cualquiera de los siguientes casos:

Para todos los nombres de usuario en todos los perfiles de acceso.

Para un nombre de usuario específico en todos los perfiles de acceso.

Para un nombre de usuario específico en un perfil de acceso específico.

Para todos los nombres de usuario de un perfil de acceso específico.

Configuración de la modificación del nombre de usuario para sesiones de suscriptor

Puede utilizar las opciones de sesión del suscriptor para establecer parámetros que modifiquen el nombre de usuario de un suscriptor al iniciar sesión en función del perfil de acceso del suscriptor. Esta modificación también se denomina eliminación del nombre de usuario, ya que algunos de los caracteres del nombre de usuario se eliminan y se descartan. El resto de la cadena se convierte en el nuevo nombre de usuario modificado. Un servidor AAA externo utiliza el nombre de usuario modificado para la autenticación de la sesión y la contabilidad. Esta capacidad puede ser útil, por ejemplo, en implementaciones al por mayor de capa 2, donde los proveedores de servicios de red emplean modificaciones de nombre de usuario para dirigir a los suscriptores a la red empresarial minorista adecuada.

Los parámetros de modificación se aplican de acuerdo con un perfil de acceso del suscriptor que también determina el contexto del suscriptor y de la sesión; es decir, la instancia lógica System:Routing (LS:RI) utilizada por el suscriptor. Solo se admite el sistema lógico predeterminado (principal). Debido a que el mayorista diferencia entre varios minoristas colocando cada uno en un LS:RI diferente, los nombres de usuario se modifican adecuadamente para cada minorista.

Puede seleccionar hasta ocho caracteres como delimitadores para marcar el límite entre las partes descartadas y retenidas del nombre de usuario original; No hay un delimitador predeterminado. La parte del nombre situada a la derecha del delimitador seleccionado se descarta junto con el delimitador. Mediante la configuración de varios delimitadores, una estructura de nombre de usuario determinada puede dar lugar a diferentes nombres de usuario modificados. Puede configurar la dirección en la que se analiza el nombre original para determinar qué delimitador marca el límite. De forma predeterminada, la dirección de análisis es de izquierda a derecha.

Para configurar la modificación del nombre de usuario:

En el ejemplo siguiente, el perfil de opciones de AAA, aaa1, especifica un perfil de acceso de suscriptor, entA, para los suscriptores del sistema lógico predeterminado y la instancia de enrutamiento 1. El perfil de acceso, entA, especifica que los nombres de usuario se examinan de izquierda a derecha hasta que se encuentra el delimitador, @. El perfil de opciones AAA se aplica a suscriptores PPP en túnel que pertenecen al perfil de grupo, FD1.

[edit access aaa-options aaa1] user@host# access-profile entA user@host# aaa-context default:1 [edit access profile entA session-options strip-user-name] user@host# set delimiter @ user@host# set parse-direction left-to-right [edit access group-profile FD1 ppp] user@host# set ppp-options aaa-options aaa1

Dada esa configuración, supongamos que un suscriptor intenta iniciar sesión con el nombre de usuario user1@example.com. Cuando se examina este nombre, el delimitador y la cadena example.com se descartan, dejando un nombre de usuario modificado de user1. Tenga en cuenta que el resultado es el mismo si la dirección de análisis se establece para examinar el nombre de derecha a izquierda, ya que solo se define un delimitador y solo uno está presente en el nombre de usuario original.

Ahora supongamos que el suscriptor inicia sesión con el nombre de usuario user1@test@example.com. Para un nombre de usuario como este, la dirección de análisis marca una diferencia en el nombre de usuario modificado. La configuración determina que la primera instancia del delimitador @ se encuentra primero, ya que el nombre se analiza de izquierda a derecha. Este delimitador y la cadena test@example.com se descartan, dejando user1 como nombre de usuario modificado.

¿Qué sucede cuando la configuración establece una dirección de análisis diferente?

[edit access profile entA session-options strip-user-name] user@host# set delimiter @ user@host# set parse-direction right-to-left

En este caso, para el nombre de usuario user1@test@example.com, se identifica la segunda instancia del delimitador y se descarta con la cadena @example.com. El nombre de usuario modificado es user1@test.

Puede lograr los mismos resultados de diferentes nombres de usuario modificados en función de la dirección del análisis configurando más de un delimitador como en la configuración siguiente, donde se especifican dos delimitadores, @ y /.

[edit access profile entA session-options strip-user-name] user@host# set delimiter [@ /] user@host# set parse-direction left-to-right

Para el nombre de usuario user1@bldg1/example.com, el análisis de izquierda a derecha identifica primero el delimitador @ y el nombre de usuario modificado es user1. Analizando de derecha a izquierda en su lugar, identifica primero el delimitador / y lo elimina con la cadena example.com, dejando un nombre de usuario modificado de user1@bldg1.

Ver también

Eliminación de VLAN de suscriptor dinámico inactivas

Los tiempos de espera de las sesiones de suscriptor le permiten establecer límites en el acceso de los suscriptores en función de cuánto tiempo ha estado activa la sesión, cuánto tiempo ha estado inactivo el usuario o ambos. En las configuraciones que utilizan VLAN de suscriptor creadas dinámicamente, el tiempo de espera de inactividad también:

Elimina las VLAN de suscriptor inactivas cuando se alcanza el umbral de inactividad.

Elimina las VLAN dinámicas cuando nunca se crearon sesiones de cliente (por ejemplo, en caso de que no se creen sesiones de cliente en la VLAN dinámica o tras la aparición de un error durante la creación de la sesión o la autenticación de cliente cuando no se creen sesiones de cliente en la VLAN dinámica).

Los tiempos de espera de sesión normalmente no se utilizan para eliminar VLAN de suscriptor dinámico. El tiempo de espera puede ser útil solo en casos de uso muy limitados. Un caso podría ser cuando las VLAN dinámicas no tienen un protocolo de capa superior que ayude a determinar cuándo se elimina la VLAN con la remove-when-no-subscribers instrucción; por ejemplo, cuando la VLAN admite IP sobre Ethernet sin DHCP en un modelo de acceso empresarial con direcciones fijas.

Para configurar el atributo de tiempo de espera de inactividad en RADIUS, consulte la documentación del servidor RADIUS.

Para eliminar las VLAN de suscriptor dinámico inactivas:

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.