Autenticación RIP

Descripción de la autenticación RIP

RIPv2 proporciona soporte de autenticación para que los vínculos RIP puedan requerir claves de autenticación (contraseñas) antes de que se activen. La autenticación proporciona una capa adicional de seguridad en la red más allá de las otras funciones de seguridad. De forma predeterminada, esta autenticación está deshabilitada.

Las claves de autenticación se pueden especificar en texto sin formato o en formato MD5. La autenticación requiere que todos los enrutadores de la red o subred RIP tengan configurado el mismo tipo de autenticación y clave (contraseña).

Este tipo de autenticación no se admite en redes RIPv1.

La autenticación MD5 usa una suma de comprobación MD5 codificada que se incluye en el paquete transmitido. Para que la autenticación MD5 funcione, los dispositivos de enrutamiento de recepción y transmisión deben tener la misma clave MD5. Se define una clave MD5 para cada interfaz. Si MD5 está habilitado en una interfaz, esa interfaz acepta actualizaciones de enrutamiento solo si la autenticación MD5 se realiza correctamente. De lo contrario, se rechazarán las actualizaciones. El dispositivo de enrutamiento solo acepta paquetes RIPv2 enviados mediante el mismo identificador de clave (ID) que está definido para esa interfaz. A partir de Junos OS versión 20.3R1, admitemos varias claves de autenticación MD5 para RIPv2 para mayor seguridad. Esto admite la adición de claves MD5 con sus start-time. Los paquetes RIPv2 se transmiten con autenticación MD5 mediante la primera clave configurada. La autenticación RIPv2 cambia a la siguiente clave según su clave start-timeconfigurada. Esto proporciona una conmutación automática de claves sin intervención del usuario para cambiar las claves MD5, como en el caso de tener solo una clave MD5.

Tenga en cuenta que la autenticación RIPv2 descrita en este tema no se admite en Junos OS versiones 15.1X49, 15.1X49-D30 o 15.1X49-D40.

Ver también

Habilitación de la autenticación con contraseñas de texto sin formato

Para configurar la autenticación que requiere que se incluya una contraseña de texto sin formato en el paquete transmitido, habilite la autenticación simple realizando estos pasos en todos los dispositivos RIP de la red:

- Vaya a la parte superior de la jerarquía de configuración.

- Realice las tareas de configuración descritas en la tabla 1.

- Si termina de configurar el enrutador, confirme la configuración.

Tarea |

Editor de configuración de CLI |

|---|---|

Vaya al nivel de extracción en la jerarquía de configuración. |

Desde el editar protocolos de extracción |

Establezca el tipo de autenticación en simple. |

Establezca el tipo de autenticación en simple:

|

Establezca la clave de autenticación en una contraseña de texto simple. La contraseña puede tener del 1 al 16 caracteres contiguos y puede incluir cualquier cadena ASCII. |

Establezca la clave de autenticación en una contraseña de texto simple:

|

Ver también

Ejemplo: Configurar la autenticación de ruta para RIP con una sola clave MD5

En este ejemplo, se muestra cómo configurar la autenticación para una red RIP.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar este ejemplo.

Visión general

Puede configurar el enrutador para autenticar las consultas de ruta RIP. De forma predeterminada, la autenticación está deshabilitada. Puede usar uno de los métodos de autenticación siguientes:

Autenticación simple: usa una contraseña de texto que se incluye en el paquete transmitido. El enrutador receptor usa una clave de autenticación (contraseña) para verificar el paquete.

Autenticación MD5: crea una suma de comprobación codificada que se incluye en el paquete transmitido. El enrutador receptor usa una clave de autenticación (contraseña) para comprobar la suma de comprobación MD5 del paquete.

En este ejemplo, se muestra la autenticación MD5.

La figura 1 muestra la topología utilizada en este ejemplo.

de red de autenticación RIP

de red de autenticación RIP

La configuración rápida de CLI muestra la configuración de todos los dispositivos en la Figura 1. La sección #d59e69__d59e238 describe los pasos del dispositivo R1.

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el [edit] nivel de jerarquía.

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-type md5 set protocols rip authentication-key "$ABC123$ABC123" set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimiento paso a paso

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de CLI.

Para configurar la autenticación RIP:

Configure las interfaces de red.

En este ejemplo, se muestran varias direcciones de interfaz de circuito cerrado para simular redes conectadas.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30 user@R1# set lo0 unit 1 family inet address 172.16.0.1/32 user@R1# set lo0 unit 1 family inet address 192.168.1.1/32

Cree el grupo RIP y agregue la interfaz.

Para configurar RIP en Junos OS, debe configurar un grupo que contenga las interfaces en las que rip está habilitado. No es necesario habilitar RIP en la interfaz de circuito cerrado.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

Cree la política de enrutamiento para anunciar rutas directas y aprendidas por RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

Aplique la política de enrutamiento.

En Junos OS, solo puede aplicar políticas de exportación RIP a nivel de grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

Requiere autenticación MD5 para consultas de ruta RIP recibidas en una interfaz.

Las contraseñas deben coincidir con los enrutadores RIP vecinos. Si la contraseña no coincide, el paquete se rechaza. La contraseña puede tener del 1 al 16 caracteres contiguos y puede incluir cualquier cadena ASCII.

No ingrese la contraseña como se muestra aquí. La contraseña que se muestra aquí es la contraseña cifrada que se muestra en la configuración después de que la contraseña real ya está configurada.

[edit protocols rip] user@R1# set authentication-type md5 user@R1# set authentication-key "$ABC123$ABC123"

Configure las operaciones de rastreo para rastrear la autenticación.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

Resultados

Desde el modo de configuración, ingrese los comandos , show protocolsy show policy-options para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 172.16.0.1/32;

address 192.168.1.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-type md5;

authentication-key $ABC123$ABC123; ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Si ha terminado de configurar el dispositivo , ingrese confirmación desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Comprobación de errores de autenticación

- Verificar que la autenticación MD5 está habilitada en los paquetes de actualización RIP

Comprobación de errores de autenticación

Propósito

Compruebe que no se produzcan errores de autenticación.

Acción

Desde el modo operativo, ingrese el show rip statistics comando.

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

fe-1/2/0.1: 5 routes learned; 2 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 2669 10 2

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 2675 11 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 0 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

Significado

El resultado muestra que no hay errores de autenticación.

Verificar que la autenticación MD5 está habilitada en los paquetes de actualización RIP

Propósito

Utilice operaciones de seguimiento para comprobar que la autenticación MD5 está habilitada en las actualizaciones de RIP.

Acción

Desde el modo operativo, ingrese el show log comando.

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

Significado

El resultado (necesita MD5) muestra que todas las actualizaciones de ruta requieren autenticación MD5.

Ejemplo: Configurar la autenticación de ruta para RIP con varias claves MD5

En este ejemplo, se muestra cómo configurar la autenticación para una red RIP mediante varias claves MD5 y cómo configurar una transición de claves MD5 en una interfaz RIP.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:.

Tres enrutadores serie ACX

Junos OS versión 20.3 o posterior

Visión general

La autenticación MD5 usa una suma de comprobación MD5 codificada que se incluye en el paquete transmitido. Para que la autenticación MD5 funcione, los dispositivos de enrutamiento de recepción y transmisión deben tener la misma clave MD5.

Se define una clave MD5 para cada interfaz. Si MD5 está habilitado en una interfaz, esa interfaz acepta actualizaciones de enrutamiento solo si la autenticación MD5 se realiza correctamente. De lo contrario, se rechazarán las actualizaciones. El dispositivo de enrutamiento solo acepta paquetes RIPv2 enviados mediante el mismo identificador de clave (ID) que está definido para esa interfaz.

Para mayor seguridad, puede configurar varias claves MD5, cada una con un ID de clave único, y establecer la fecha y hora para cambiar a una nueva clave. El receptor del paquete RIPv2 usa el ID para determinar qué clave usar para la autenticación. RIPv2 con varias funciones de clave MD5 admite la adición de claves MD5 con su tiempo de inicio. Los paquetes RIPv2 se transmiten con autenticación MD5 mediante la primera clave configurada. La autenticación RIPv2 cambia a la siguiente clave según su tiempo de inicio de clave respectivo configurado. Esto proporciona una conmutación automática de claves sin intervención del usuario para cambiar las claves MD5 como en caso de tener solo una clave MD5.

En este ejemplo, se muestra la autenticación de claves MD5 de muliple RIPv2.

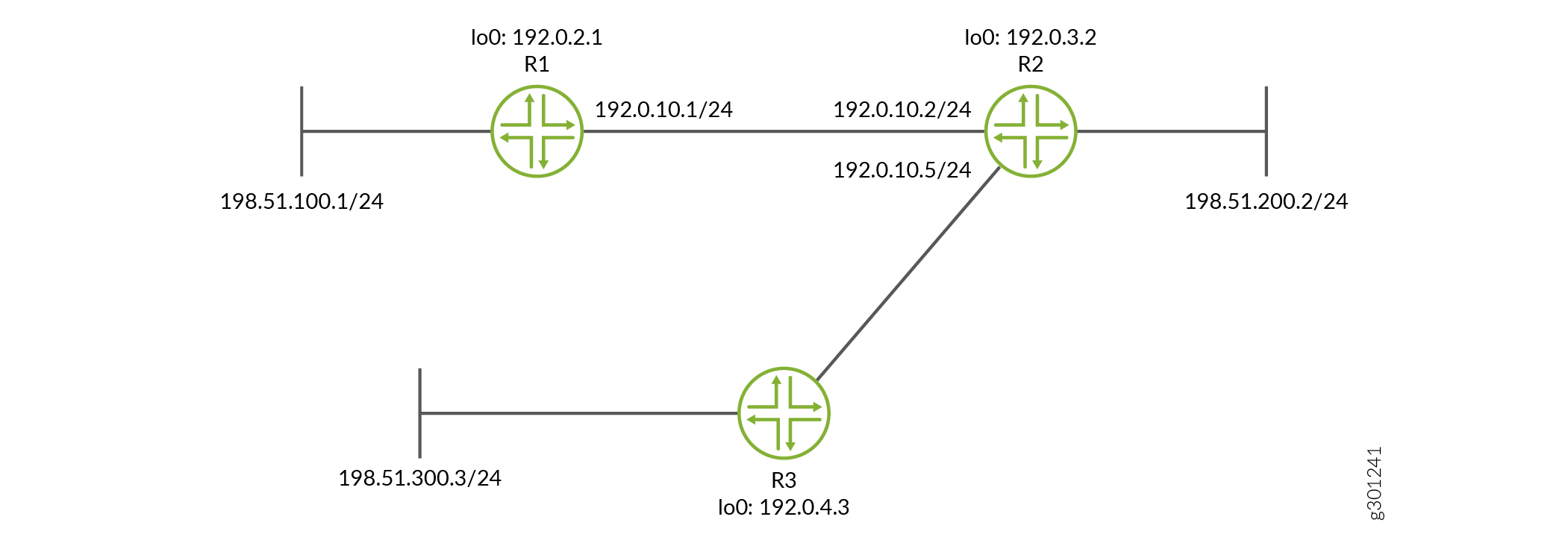

La figura 2 muestra la topología utilizada en este ejemplo.

MD5

MD5

La configuración rápida de CLI muestra la configuración de todos los dispositivos en la Figura 2. La sección Configuración rápida de cli describe los pasos en el dispositivo R1.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el [edit] nivel de jerarquía.

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set interfaces lo0 unit 1 family inet address 172.16.0.1/32 set interfaces lo0 unit 1 family inet address 192.168.1.1/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set interfaces lo0 unit 2 family inet address 192.168.2.2/32 set interfaces lo0 unit 2 family inet address 172.16.2.2/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip authentication-type md5 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set interfaces lo0 unit 3 family inet address 192.168.3.3/32 set interfaces lo0 unit 3 family inet address 172.16.3.3/32 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 set protocols rip authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 set protocols rip authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 set protocols rip traceoptions file rip-authentication-messages set protocols rip traceoptions flag auth set protocols rip traceoptions flag packets set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimiento paso a paso

El siguiente ejemplo requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de CLI.

Para configurar la autenticación RIP:

Configure las interfaces de red.

En este ejemplo, se muestran varias direcciones de interfaz de circuito cerrado para simular redes conectadas.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 192.0.10.1/24 user@R1# set lo0 unit 1 family inet address 198.51.100.1/24 user@R1# set lo0 unit 1 family inet address 192.0.2.1/32

Cree el grupo RIP y agregue la interfaz.

Para configurar RIP en Junos OS, debe configurar un grupo que contenga las interfaces en las que rip está habilitado. No es necesario habilitar RIP en la interfaz de circuito cerrado.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0

Cree la política de enrutamiento para anunciar rutas directas y aprendidas por RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

Aplique la política de enrutamiento.

En Junos OS, solo puede aplicar políticas de exportación RIP a nivel de grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

Puede configurar varias claves MD5 mediante diferentes ID de clave. Los IDENTIFICA de claves deben coincidir con los identificaciones clave de los enrutadores RIP vecinos. Si un enrutador recibe un paquete con un id de clave que no está dentro de su conjunto de claves configurado, el paquete se rechaza y se considera como error de autenticación.

El ID de clave puede ser un número del 0 al 255 que identifica de forma exclusiva una clave MD5 y el valor de la clave puede ser una cadena ASCII de hasta 16 caracteres.

No ingrese la contraseña como se muestra aquí. La contraseña que se muestra aquí es la contraseña cifrada que se muestra en la configuración después de que la contraseña real ya está configurada.

[edit protocols rip] user@R1# set authentication-selective-md5 key-id key key-value start-time time user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

Puede

authentication-selective-md5repetirse para configurar varias claves.Si desea migrar desde una clave de autenticación md5 existente, puede configurar otra clave con un tiempo de inicio en el futuro con suficiente margen de maniobra para permitir la configuración de todos los enrutadores en el vínculo. La transición a la nueva clave se basa en su hora de inicio y ocurre tan pronto como el reloj alcanza la hora de inicio. Para eliminar claves que ya no son válidas, ingrese el siguiente comando:.

[edit protocols rip] user@host# delete authentication-selective-md5 key-id

Nota:La hora de inicio es relevante solo para la transmisión y no para recibir paquetes RIPv2. La aceptación de los paquetes recibidos se basa en las claves configuradas.

Por ejemplo, si la hora ahora es el 1 de febrero de 2020 a las 1:00 a. m. y está configurada la siguiente clave:

[edit protocols rip] user@host# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01

Si desea hacer la transición de esta clave a otra clave el 2 de marzo a las 2:00 a. m., y puede configurar todos los enrutadores del vínculo con la nueva clave al mismo tiempo, puede configurar la siguiente clave:

[edit protocols rip] user@host# set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01

A las 2:00 a.m., una vez que todos los enrutadores cambien a la nueva clave, puede eliminar con seguridad la clave con el id 2 ingresando el siguiente comando.

[edit protocols rip] user@host# delete authentication-selective-md5 2

Eliminación de la clave activa: si elimina la clave activa de última prueba, el sistema comprueba la configuración actual y usa la clave con el ID de clave más reciente dentro de la configuración existente para la transmisión de paquetes RIPv2.

Por ejemplo, si configuró las siguientes claves con los key-ids:

[edit protocols rip] user@R1# set authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 user@R1#set authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 user@R1#set authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01

La clave activa en esta configuración es la clave con ID de clave 4 y se utiliza para enviar el paquete RIPv2 fuera. Si elimina el ID 4 de la clave activa, el sistema comprueba la configuración actual y busca la clave con el tiempo de inicio más reciente, es decir, la clave con id 3 y la usa para la transmisión de paquetes.

Configure las operaciones de rastreo para rastrear la autenticación.

[edit protocols rip traceoptions] user@R1# set file rip-authentication-messages user@R1# set flag auth user@R1# set flag packets

Resultados

Desde el modo de configuración, ingrese los comandos , show protocolsy show policy-options para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 192.0.10.1/24;

}

}

}

lo0 {

unit 1 {

family inet {

address 198.51.100.1/24;

address 192.0.2.1/32;

}

}

}

user@R1# show protocols

rip {

traceoptions {

file rip-authentication-messages;

flag auth;

flag packets;

}

authentication-selective-md5 2 key $ABC123$ABC123 start-time 2020-02-01.01:01 ## SECRET-DATA

authentication-selective-md5 3 key $MNO123$MNO123 start-time 2020-03-02.02:01 ## SECRET-DATA

authentication-selective-md5 4 key $XYZ123$XYZ123 start-time 2020-04-03.03:01 ## SECRET-DATA

group rip-group {

export advertise-routes-through-rip;

neighbor ge-0/0/5.0;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Si ha terminado de configurar el dispositivo , ingrese confirmación desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Comprobación de errores de autenticación

- Comprobación de la clave MD5 activa actual.

- Verificar que la autenticación MD5 está habilitada en los paquetes de actualización RIP

Comprobación de errores de autenticación

Propósito

Para comprobar si hay contadores de errores de autenticación.

Acción

Desde el modo operativo, ingrese el show rip statistics comando.

user@R1> show rip statistics

RIPv2 info: port 520; holddown 120s.

rts learned rts held down rqsts dropped resps dropped

5 0 0 0

ge-0/0/5.0: 5 routes learned; 28 routes advertised; timeout 180s; update interval 30s

Counter Total Last 5 min Last minute

------- ----------- ----------- -----------

Updates Sent 53058 20 4

Triggered Updates Sent 2 0 0

Responses Sent 0 0 0

Bad Messages 0 0 0

RIPv1 Updates Received 0 0 0

RIPv1 Bad Route Entries 0 0 0

RIPv1 Updates Ignored 0 0 0

RIPv2 Updates Received 26538 10 2

RIPv2 Bad Route Entries 0 0 0

RIPv2 Updates Ignored 0 0 0

Authentication Failures 23853 0 0

RIP Requests Received 0 0 0

RIP Requests Ignored 0 0 0

none 0 0 0

Significado

El Authentication Failures contador muestra el recuento de errores de autenticación. Este resultado muestra que el recuento de errores de autenticación es 23853.

Comprobación de la clave MD5 activa actual.

Propósito

Para comprobar la clave activa actual que se está utilizando.

Acción

Desde el modo operativo, ingrese el show rip neighbor fe-1/2/0 comando.

user@R1> show rip neighbor fe-1/2/0

Local Source Destination Send Receive In

Neighbor State Address Address Mode Mode Met

-------- ----- ------- ----------- ---- ------- ---

fe-1/2/0 Up 14.14.14.1 224.0.0.9 mcast both 1

Auth type: SELECTIVE-MD5, Active key ID: 2, Start time: 1970 Jan 1 05:30:00 IST

Verificar que la autenticación MD5 está habilitada en los paquetes de actualización RIP

Propósito

Utilice operaciones de seguimiento para comprobar que la autenticación MD5 está habilitada en las actualizaciones de RIP.

Acción

Desde el modo operativo, ingrese el show log comando.

user@R1> show log rip-authentication-messages | match md5 Feb 15 15:45:13.969462 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:45:43.229867 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:13.174410 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:46:42.716566 sending msg 0xb9a8c04, 3 rtes (needs MD5) Feb 15 15:47:11.425076 sending msg 0xb9a8c04, 3 rtes (needs MD5) ...

Significado

El resultado (necesita MD5) muestra que todas las actualizaciones de ruta requieren autenticación MD5.