TDR estático

La TDR estática asigna el tráfico de red desde una dirección IP externa estática a una dirección IP o red interna. Crea una traducción estática de direcciones reales a direcciones asignadas. La TDR estática proporciona conectividad a Internet a los dispositivos de red a través de una LAN privada con una dirección IP privada no registrada.

Descripción de la TDR estática

La TDR estática define una asignación uno a uno de una subred IP a otra subred IP. La asignación incluye la traducción de direcciones IP de destino en una dirección y la traducción de direcciones IP de origen en la dirección inversa. Desde el dispositivo TDR, la dirección de destino original es la dirección IP del host virtual, mientras que la dirección asignada es la dirección IP del host real.

La TDR estática permite que las conexiones se originen desde cualquier lado de la red, pero la traducción se limita a uno a uno o entre bloques de direcciones del mismo tamaño. Para cada dirección privada, se debe asignar una dirección pública. No se necesitan grupos de direcciones.

La TDR estática también admite los siguientes tipos de traducción:

Para asignar varias direcciones IP y rangos de puertos especificados a una misma dirección IP y a diferentes rangos de puertos

Para asignar una dirección IP y un puerto específicos a una dirección IP y un puerto diferentes

La traducción de direcciones de puerto (PAT) también es compatible con la asignación estática entre el puerto de destino (rango) y el puerto mapeado (rango).

La dirección de destino original, junto con otras direcciones en los grupos TDR de origen y destino, no deben superponerse dentro de la misma instancia de enrutamiento.

En la búsqueda de reglas TDR, las reglas TDR estáticas tienen prioridad sobre las reglas TDR de destino y el mapeo inverso de reglas TDR estáticas tiene prioridad sobre las reglas TDR de origen.

Descripción de las reglas estáticas de TDR

Las reglas de traducción de direcciones de red estáticas (TDR) especifican dos capas de condiciones de coincidencia:

Dirección del tráfico: le permite especificar desde la interfaz, desde la zona o desde la instancia de enrutamiento.

Información del paquete: pueden ser direcciones y puertos de origen, y direcciones y puertos de destino.

Para todo el tráfico ALG, excepto FTP, se recomienda no utilizar las opciones source-address de regla estática de TDR o source-port. La creación de sesiones de datos puede fallar si se utilizan estas opciones, ya que la dirección IP y el valor del puerto de origen, que es un valor aleatorio, pueden no coincidir con la regla estática de TDR. Para el tráfico ALG FTP, se puede utilizar esta source-address opción porque se puede proporcionar una dirección IP que coincida con la dirección de origen de una regla TDR estática.

Cuando se configuran las direcciones de origen y de destino como condiciones de coincidencia para una regla, el tráfico se hace coincidir con la dirección de origen y la dirección de destino. Dado que la TDR estática es bidireccional, el tráfico en la dirección opuesta coincide con la regla inversa y la dirección de destino del tráfico coincide con la dirección de origen configurada.

Si varias reglas estáticas de TDR se superponen en las condiciones de coincidencia, se elige la regla más específica. Por ejemplo, si las reglas A y B especifican las mismas direcciones IP de origen y destino, pero la regla A especifica el tráfico de la zona 1 y la regla B especifica el tráfico de la interfaz ge-0/0/0, la regla B se utiliza para realizar TDR estático. Se considera que una coincidencia de interfaz es más específica que una coincidencia de zona, que es más específica que una coincidencia de instancia de enrutamiento.

Dado que las reglas TDR estáticas no admiten direcciones ni puertos superpuestos, no deben utilizarse para asignar una dirección IP externa a varias direcciones IP internas para el tráfico ALG. Por ejemplo, si diferentes sitios desean acceder a dos servidores FTP diferentes, los servidores FTP internos deben asignarse a dos direcciones IP externas diferentes.

Para la acción de la regla estática de TDR, especifique la dirección traducida y (opcionalmente) la instancia de enrutamiento.

En la búsqueda de TDR, las reglas TDR estáticas tienen prioridad sobre las reglas TDR de destino y el mapeo inverso de reglas TDR estáticas tiene prioridad sobre las reglas TDR de origen.

Descripción general de la configuración estática de TDR

Las principales tareas de configuración para TDR estático son las siguientes:

- Configure reglas de TDR estáticas que se alineen con sus requisitos de red y seguridad.

- Configure las entradas ARP del proxy TDR para las direcciones IP en la misma subred de la interfaz de entrada.

Ejemplo: Configuración de TDR estático para la traducción de una sola dirección

En este ejemplo se describe cómo configurar una asignación TDR estática de una sola dirección privada a una dirección pública.

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas.

En la Figura 1, los dispositivos en la zona de no confianza acceden a un servidor en la zona de confianza a través de la dirección pública 203.0.113.200/32. Para los paquetes que ingresan al dispositivo de seguridad de Juniper Networks desde la zona de no confianza con la dirección IP de destino 203.0.113.200/32, la dirección IP de destino se traduce a la dirección privada 192.168.1.200/32. Para una nueva sesión que se origina en el servidor, la dirección IP de origen en el paquete saliente se traduce a la dirección pública 203.0.113.200/32.

de una sola dirección estática TDR

de una sola dirección estática TDR

En este ejemplo, se describen las siguientes configuraciones:

Conjunto de reglas

rs1de TDR estáticas con reglasr1para hacer coincidir los paquetes de la zona de no confianza con la dirección de destino 203.0.113.200/32. Para los paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 192.168.1.200/32.ARP de proxy para la dirección 203.0.113.200 en la interfaz ge-0/0/0.0. Esto permite que el dispositivo de seguridad de Juniper Networks responda a las solicitudes ARP recibidas en la interfaz para esa dirección.

Políticas de seguridad para permitir el tráfico hacia y desde el servidor 192.168.1.200.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat static rule-set rs1 from zone untrust set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.200/32 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security address-book global address server-1 192.168.1.200/32 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-1 set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-1 set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar una asignación de TDR estática desde una dirección privada a una dirección pública:

Cree un conjunto de reglas de TDR estático.

[edit security nat static] user@host# set rule-set rs1 from zone untrust

Configure una regla que coincida con los paquetes y traduzca la dirección de destino de los paquetes a una dirección privada.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.200/32 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.200/32

Configure el ARP del proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

Configure una dirección en la libreta de direcciones global.

[edit security address-book global] user@host# set address server-1 192.168.1.200/32

Configure una política de seguridad que permita el tráfico desde la zona de no confianza al servidor de la zona de confianza.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-1 application any user@host# set policy server-access then permit

Configure una política de seguridad que permita todo el tráfico desde el servidor de la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-1 destination-address any application any user@host# set policy permit-all then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.200/32;

}

then {

static-nat prefix 192.168.1.200/32;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-1;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-1;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificar la configuración estática de TDR

Propósito

Compruebe que hay tráfico que coincide con el conjunto de reglas estáticas de TDR.

Acción

Desde el modo operativo, introduzca el show security nat static rule comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Ejemplo: Configuración de TDR estático para la traducción de subredes

En este ejemplo se describe cómo configurar una asignación TDR estática de una dirección de subred privada a una dirección de subred pública.

Los bloques de direcciones para la asignación estática de TDR deben tener el mismo tamaño.

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas. En la Figura 2, los dispositivos en la zona de no confianza acceden a los dispositivos en la zona de confianza a través de la dirección de subred pública 203.0.113.0/24. Para los paquetes que ingresan al dispositivo de seguridad de Juniper Networks desde la zona de no confianza con una dirección IP de destino en la subred 203.0.113.0/24, la dirección IP de destino se traduce a una dirección privada en la subred 192.168.1.0/24. Para las nuevas sesiones que se originan en la subred 192.168.1.0/24, la dirección IP de origen en los paquetes salientes se traduce a una dirección en la subred pública 203.0.113.0/24.

de subred TDR estática

de subred TDR estática

En este ejemplo, se describen las siguientes configuraciones:

Conjunto de reglas

rs1de TDR estáticas con reglasr1para hacer coincidir los paquetes recibidos en la interfaz ge-0/0/0.0 con una dirección IP de destino en la subred 203.0.113.0/24. Para paquetes coincidentes, la dirección de destino se traduce a una dirección en la subred 192.168.1.0/24.ARP de proxy para los intervalos de direcciones 203.0.113.1/32 a 203.0.113.249/32 en la interfaz ge-0/0/0.0. Esto permite que el dispositivo de seguridad de Juniper Networks responda a las solicitudes ARP recibidas en la interfaz para esas direcciones. La dirección 203.0.113.250/32 está asignada a la propia interfaz, por lo que esta dirección no se incluye en la configuración del ARP del proxy.

Políticas de seguridad para permitir el tráfico hacia y desde la subred 192.168.1.0/24.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat static rule-set rs1 from interface ge-0/0/0.0 set security nat static rule-set rs1 rule r1 match destination-address 203.0.113.0/24 set security nat static rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32 set security address-book global address server-group 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy permit-all match source-address server-group set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy server-access match source-address any set security policies from-zone untrust to-zone trust policy server-access match destination-address server-group set security policies from-zone untrust to-zone trust policy server-access match application any set security policies from-zone untrust to-zone trust policy server-access then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar una asignación de TDR estática desde una dirección de subred privada a una dirección de subred pública:

Cree un conjunto de reglas de TDR estático.

[edit security nat static] user@host# set rule-set rs1 from interface ge-0/0/0.0

Configure una regla que coincida con los paquetes y traduzca la dirección de destino de los paquetes a una dirección de una subred privada.

[edit security nat static] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.0/24 user@host# set rule-set rs1 rule r1 then static-nat prefix 192.168.1.0/24

Configure el ARP del proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.249/32

Configure una dirección en la libreta de direcciones global.

[edit security address-book global] user@host# set address server-group 192.168.1.0/24

Configure una política de seguridad que permita el tráfico desde la zona de no confianza a la subred de la zona de confianza.

[edit security policies from-zone untrust to-zone trust] user@host# set policy server-access match source-address any destination-address server-group application any user@host# set policy server-access then permit

Configure una política de seguridad que permita todo el tráfico desde la subred de la zona de confianza a la zona de no confianza.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address server-group destination-address any application any user@host# set policy permit-all then permit

Resultados

Desde el modo de configuración, ingrese los comandos y show security policies para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

static {

rule-set rs1 {

from interface ge-0/0/0.0;

rule r1 {

match {

destination-address 203.0.113.0/24;

}

then {

static-nat prefix 192.168.1.0/24;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.1/32 to 203.0.113.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address server-group;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy server-access {

match {

source-address any;

destination-address server-group;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funcione correctamente, realice las siguientes tareas:

Verificar la configuración estática de TDR

Propósito

Compruebe que hay tráfico que coincide con el conjunto de reglas estáticas de TDR.

Acción

Desde el modo operativo, introduzca el show security nat static rule comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Ejemplo: Configuración de NAT64 estático para traducción de subred

Utilice este ejemplo de configuración para configurar el NAT64 estático a fin de permitir una traducción sin problemas entre los espacios de direcciones IPv6 e IPv4. Puede usar el NAT64 estático en entornos que pasan de IPv4 a IPv6 para garantizar una comunicación confiable entre versiones de IP.

| Puntuación de legibilidad |

|

| Tiempo de lectura |

Menos de 15 minutos. |

| Tiempo de configuración |

Menos de una hora. |

- Ejemplo de requisitos previos

- Antes de empezar

- Descripción general funcional

- Descripción general de la topología

- Ilustración de topología

- Configurar NAT64 estático en un dispositivo sometido a prueba (DUT)

- Verificación

- Apéndice 1: Establecer comandos en todos los dispositivos

- Apéndice 2: Muestra la salida de la configuración en DUT

Ejemplo de requisitos previos

Utilice este ejemplo de configuración para configurar y comprobar el NAT64 estático en el dispositivo. El NAT64 estático permite una comunicación fluida entre clientes solo IPv6 y servidores IPv4 al traducir direcciones IPv6 a IPv4 utilizando un prefijo NAT64 bien conocido (64:ff9b::/96). Esta característica es particularmente útil en entornos que pasan de IPv4 a IPv6, ya que elimina la necesidad de configuraciones de doble pila a la vez que garantiza una comunicación confiable entre versiones de IP.

| Requisitos de hardware |

Firewall virtual vSRX |

| Requisitos de software |

Junos OS versión 24.1R1 o posterior |

| Requisitos de licencia |

Active una licencia de seguridad para habilitar la Traducción de direcciones de red (TDR) y las funciones de seguridad. |

Antes de empezar

| Beneficios |

|

| Recursos útiles: |

|

| Saber más |

|

| Experiencia práctica |

|

| Aprende más |

|

Descripción general funcional

| Perfiles |

|

| Perfil de traducción | La configuración NAT64 incluye un perfil de traducción para definir la asignación entre IPv6 e IPv4. |

| Perfil de prefijo | Especifica el prefijo conocido NAT64 (64:ff9b::/96) para la traducción de direcciones IPv6 a IPv4. |

| Mapeo de direcciones |

Asigna direcciones IPv6 o subredes específicas a direcciones IPv4 correspondientes para facilitar la traducción. |

| Políticas |

|

| Política de entrada |

Permite que los clientes solo IPv6 inicien tráfico hacia servidores IPv4 haciendo coincidir las reglas de traducción de NAT64. |

| Política de salida |

Permite el tráfico de retorno desde los servidores IPv4 a los clientes IPv6 según reglas NAT64. |

| Zonas de seguridad |

|

|

|

Segmento de red para clientes solo IPv6 que inician conexiones. |

|

|

Segmento de red donde residen los servidores IPv4, respondiendo a las solicitudes de los clientes. |

| Zona NAT64 |

Una zona dedicada al procesamiento de NAT64, lo que garantiza una traducción y una gestión del tráfico eficientes. |

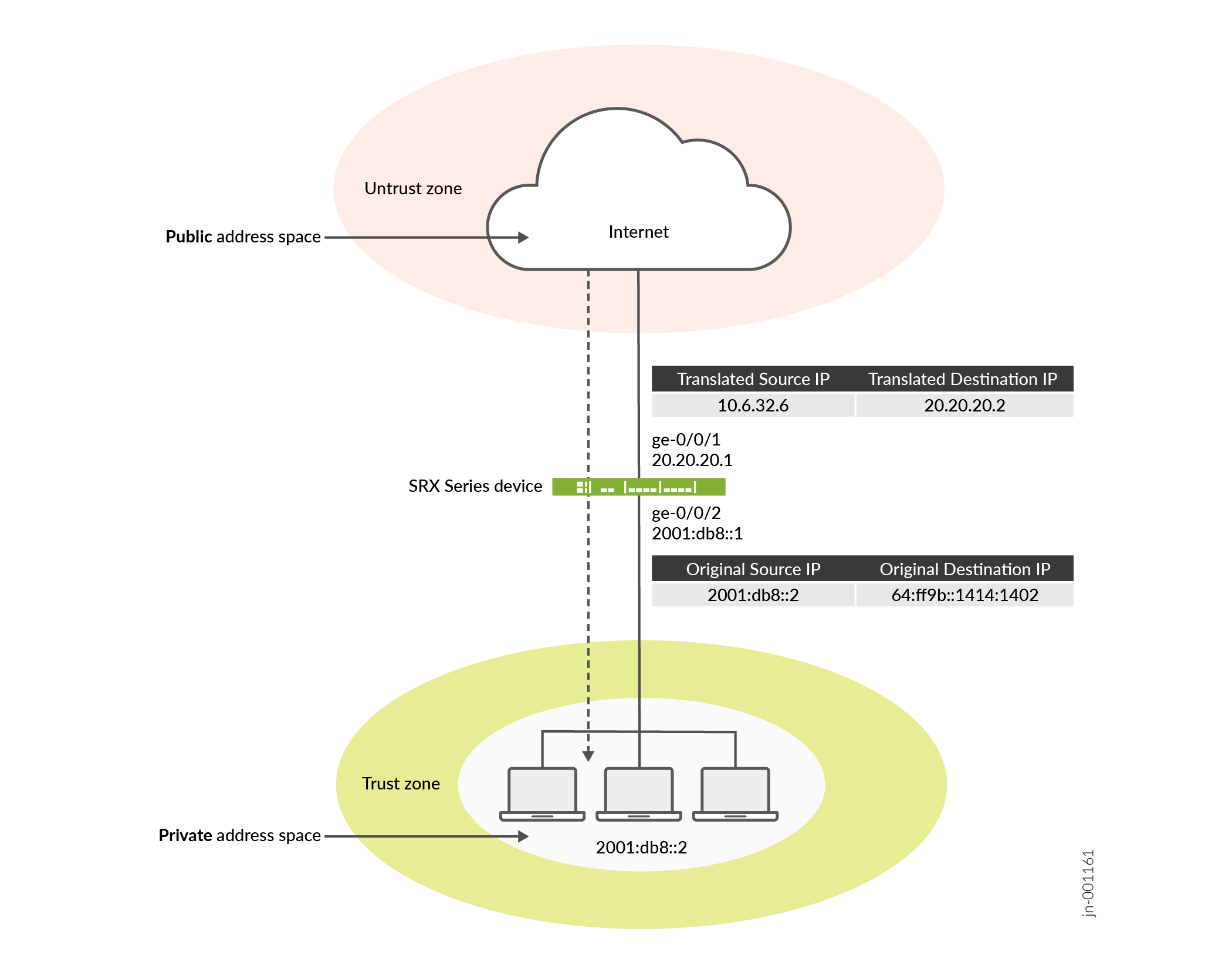

Descripción general de la topología

En esta topología NAT64 estática, un cliente solo IPv6 se comunica con un servidor IPv4 a través del firewall de la serie SRX. El firewall traduce las direcciones IPv6 a IPv4 mediante asignaciones estáticas de NAT64, mientras que un servidor DNS64 sintetiza respuestas DNS IPv6 para una resolución de direcciones sin problemas. Esta configuración garantiza una comunicación fluida entre los clientes solo IPv6 y los servidores IPv4 sin necesidad de configuraciones de doble pila.

| Componentes de topología |

Función |

Función |

|---|---|---|

| Cliente |

Dispositivo solo IPv6 |

Inicia solicitudes desde un entorno solo IPv6 para comunicarse con servidores IPv4. |

| Firewall de la serie SRX |

Puerta de enlace NAT64 |

Traduce direcciones IPv6 a direcciones IPv4 mediante la asignación estática NAT64 configurada, lo que garantiza una comunicación fluida entre las versiones de IP. |

| Servidor DNS64 |

Traductor de DNS |

Convierte las respuestas DNS IPv4 para el cliente, lo que permite la resolución de direcciones. |

| Servidor IPv4 |

Servidor de destino |

Responde a las solicitudes de los clientes mediante su dirección IPv4, lo que permite la interacción con clientes solo IPv6 a través de NAT64. |

Ilustración de topología

de subred NAT64 estática

de subred NAT64 estática

Configurar NAT64 estático en un dispositivo sometido a prueba (DUT)

Para obtener configuraciones de ejemplo completas en el DUT, consulte:

Verificación

Verificar configuración estática de NAT64

Propósito

Compruebe que hay tráfico que coincide con el conjunto de reglas estático de NAT64.

Acción

Desde el modo operativo, introduzca el show security nat static rule comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

Significado

Verificar la aplicación de NAT64 al tráfico

Propósito

Compruebe que NAT64 se aplica al tráfico especificado.

Acción

Desde el modo operativo, introduzca el show security flow session comando.

Significado

Apéndice 1: Establecer comandos en todos los dispositivos

En el siguiente ejemplo, se requiere navegar por varios niveles de la jerarquía de configuración de Junos OS. Para obtener instrucciones detalladas sobre cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración.

set security nat source pool p1 address 10.6.32.0/24 set security nat source rule-set src_rs1 from zone trust set security nat source rule-set src_rs1 to zone untrust set security nat source rule-set src_rs1 rule source_rule match source-address 2001:db8::/96 set security nat source rule-set src_rs1 rule source_rule match destination-address 0.0.0.0/0 set security nat source rule-set src_rs1 rule source_rule then source-nat pool p1 set security nat static rule-set static_rs1 from zone trust set security nat static rule-set static_rs1 rule static_rule match destination-address 64:ff9b::/96 set security nat static rule-set static_rs1 rule static_rule then static-nat inet set security nat proxy-arp interface ge-0/0/2.0 address 10.6.32.1/32 to 10.6.32.249/32 set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/2.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/1 unit 0 family inet address 20.20.20.1/24 set interfaces ge-0/0/2 unit 0 family inet6 address 2001:db8::1/96

Apéndice 2: Muestra la salida de la configuración en DUT

Muestra la salida del comando en el DUT.

Desde el modo operativo, compruebe la configuración mediante los siguientes comandos. Si el resultado

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 20.20.20.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet6 {

address 2001:db8::1/96;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host# show security nat

source {

pool p1 {

address {

10.6.32.0/24;

}

}

rule-set src_rs1 {

from zone trust;

to zone untrust;

rule source_rule {

match {

source-address 2001:db8::/96;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

p1;

}

}

}

}

}

}

static {

rule-set static_rs1 {

from zone trust;

rule static_rule {

match {

destination-address 64:ff9b::/96;

}

then {

static-nat {

inet;

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

10.6.32.1/32 to 10.6.32.249/32;

}

}

}

Ejemplo: Configuración de TDR estático para asignación de puertos

En este ejemplo, se describe cómo configurar asignaciones estáticas de TDR de una dirección pública a direcciones privadas en un rango especificado de puertos.

En este tema, se incluyen las siguientes secciones:

Requisitos

Antes de empezar:

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Cree zonas de seguridad y asígneles interfaces. Consulte Descripción de las zonas de seguridad.

Descripción general

En este ejemplo se utiliza la zona de seguridad de confianza para el espacio de direcciones privadas y la zona de seguridad de no confianza para el espacio de direcciones públicas.

En la Figura 4, los dispositivos en la zona de no confianza acceden a un servidor en la zona de confianza por medio de las direcciones públicas 203.0.113.1/32, 203.0.113.1/32 y 203.0.113.3/32. Para los paquetes que ingresan al dispositivo de seguridad de Juniper Networks desde la zona de no confianza con las direcciones IP de destino 203.0.113.1/32, 203.0.113.1/32 y 203.0.113.3/32, la dirección IP de destino se traduce a las direcciones privadas 10.1.1.1/32, 10.1.1.2/32 y 10.1.1.2/32.

de puertos

de puertos

-

Para configurar el puerto de destino, debe utilizar una dirección IP para el campo de dirección de destino en lugar de un prefijo de dirección IP.

-

Debe configurar el puerto de destino para configurar el puerto asignado y viceversa.

-

Utilice el mismo rango de números para los puertos al configurar el puerto de destino y el puerto asignado.

-

Si no configura el puerto de destino y el puerto asignado, la asignación de IP será la asignación uno a uno.

-

No se permite la superposición de direcciones ni la superposición de direcciones y puertos.

En este ejemplo, se describen las siguientes configuraciones:

Conjunto de reglas de TDR estático rs1 con la regla r1 para hacer coincidir los paquetes de la zona de no confianza con la dirección de destino 203.0.113.1/32 y el puerto de destino 100 a 200. Para paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.1/32 y se asigna al puerto 300 a 400.

La regla TDR estática establece rs1 con la regla r2 para hacer coincidir los paquetes de la zona de no confianza con la dirección de destino 203.0.113.1/32 y el puerto de destino 300 a 400. Para paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.2/32 y se asigna al puerto 300 a 400.

La regla TDR estática establece rs1 con la regla r3 para hacer coincidir los paquetes de la zona de no confianza con la dirección de destino 203.0.113.3/32 y el puerto de destino 300. Para los paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.2/32 y se asigna al puerto 200.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security nat static rule-set rs from zone untrustset security nat static rule-set rs rule r1 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1/32set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.1/32set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r3 match destination-address 203.0.113.3/32set security nat static rule-set rs rule r3 match destination-port 300set security nat static rule-set rs rule r3 then static-nat prefix 10.1.1.2/32set security nat static rule-set rs rule r3 then static-nat prefix mapped-port 200

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar una asignación de TDR estática desde una dirección de subred privada a una dirección de subred pública:

Cree un conjunto de reglas de TDR estático.

[edit security nat static]user@host# set rule-set rs from zone untrustConfigure una regla que coincida con los paquetes y traduzca la dirección de destino de los paquetes a una dirección privada.

[edit security nat static]user@host# set rule-set rs rule r1 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r1 match destination-port 100 to 200user@host# set rule-set rs rule r1 then static-nat prefix 10.1.1.1/32user@host# set rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400Configure una regla que coincida con los paquetes y traduzca la dirección de destino de los paquetes a una dirección privada.

[edit security nat static]user@host# set rule-set rs rule r2 match destination-address 203.0.113.1/32user@host# set rule-set rs rule r2 match destination-port 300 to 400user@host# set rule-set rs rule r2 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400Configure una regla que coincida con los paquetes y traduzca la dirección de destino de los paquetes a una dirección privada.

[edit security nat static]user@host# set rule-set rs rule r3 match destination-address 203.0.113.3/32user@host# set rule-set rs rule r3 match destination-port 300user@host# set rule-set rs rule r3 then static-nat prefix 10.1.1.2/32user@host# set rule-set rs rule r3 then static-nat prefix mapped-port 200

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security nat configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show security nat

security {

nat {

static {

rule-set rs {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.1/32;

destination-port 100 to 200;

}

then {

static-nat {

prefix {

10.1.1.1/32;

mapped-port 300 to 400;

}

}

}

}

rule r2 {

match {

destination-address 203.0.113.1/32;

destination-port 300 to 400;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 300 to 400;

}

}

}

}

rule r3 {

match {

destination-address 203.0.113.3/32;

destination-port 300;

}

then {

static-nat {

prefix {

10.1.1.2/32;

mapped-port 200;

}

}

}

}

}

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración estática de TDR

Propósito

Compruebe que hay tráfico que coincide con el conjunto de reglas estáticas de TDR.

Acción

Desde el modo operativo, introduzca el show security nat static rule comando. Vea el campo Resultados de traducción para comprobar si hay tráfico que coincida con la regla.

user@host> show security nat static rule all

Total static-nat rules: 3

Static NAT rule: r2 Rule-set: rs

Rule-Id : 3

Rule position : 2

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 300 - 400

Host addresses : 10.1.1.2

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r3 Rule-set: rs

Rule-Id : 4

Rule position : 3

From zone : untrust

Destination addresses : 203.0.113.3

Destination ports : 300 - 300

Host addresses : 10.1.1.2

Host ports : 200 - 200

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Static NAT rule: r1 Rule-set: rs

Rule-Id : 9

Rule position : 1

From zone : untrust

Destination addresses : 203.0.113.1

Destination ports : 100 - 200

Host addresses : 10.1.1.1

Host ports : 300 - 400

Netmask : 32

Host routing-instance : N/A

Translation hits : 0

Solución de problemas

Solución de problemas de configuración de puertos estáticos TDR

Problema

Los errores de configuración de asignación de puertos TDR estáticos se producen durante una confirmación.

Las configuraciones no válidas con direcciones IP y puertos superpuestos dan como resultado un error de confirmación.

En el siguiente ejemplo, se muestran configuraciones no válidas con direcciones y puertos superpuestos:

set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 match destination-address 203.0.113.1set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.2set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r1 match destination-address 203.0.113.1set security nat static rule-set rs rule r1 match destination-port 100 to 200set security nat static rule-set rs rule r1 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r1 then static-nat prefix mapped-port 300 to 400set security nat static rule-set rs rule r2 match destination-address 203.0.113.2set security nat static rule-set rs rule r2 match destination-port 300 to 400set security nat static rule-set rs rule r2 then static-nat prefix 10.1.1.1set security nat static rule-set rs rule r2 then static-nat prefix mapped-port 390 to 490

Se mostró el siguiente mensaje de error cuando se envió la configuración antes mencionada para confirmar:

error: 'prefix/mapped-port' of static nat rule r2 overlaps with 'prefix/mapped-port' of static nat rule r1 error: configuration check-out failed

Solución

Para configurar el puerto de destino, debe evitar la superposición de direcciones o de direcciones y puertos. Para obtener un ejemplo de configuración válida, consulte Configuración

Configurar TDR y PAT estáticos para QFX5120

Para TDR de destino y PAT de TDR de destino:

-

Habilite el ARP de proxy en interfaces públicas si la dirección IP pública traducida se encuentra en la misma subred que la dirección asignada a la interfaz pública.

-

Agregue una ruta estática para la dirección IP pública traducida con el siguiente salto como dirección IP privada local.

Monitoreo de información estática de TDR

Propósito

Vea información de reglas TDR estáticas.

Acción

Seleccione Monitor>TDR>Static TDR en la interfaz de usuario de J-Web o ingrese el siguiente comando CLI:

show security nat static rule

La tabla 3 resume los campos de salida clave en la pantalla TDR estática.

Campo |

Valores |

Acción |

|---|---|---|

Nombre del conjunto de reglas |

Nombre del conjunto de reglas. |

Seleccione todos los conjuntos de reglas o un conjunto de reglas específico para mostrar en la lista. |

Total de reglas |

Número de reglas configuradas. |

– |

IDENTIFICACIÓN |

Número de ID de regla. |

– |

Posición |

Posición de la regla que indica el orden en que se aplica al tráfico. |

– |

Nombre |

Nombre de la regla. |

– |

Nombre del conjunto de reglas |

Nombre del conjunto de reglas. |

– |

De |

Nombre de la instancia o interfaz o zona de enrutamiento de la que proviene el paquete |

– |

Direcciones de origen |

Direcciones IP de origen. |

– |

Puertos de origen |

Números de puerto fuente. |

– |

Direcciones de destino |

Dirección IP de destino y máscara de subred. |

– |

Puertos de destino |

Números de puerto de destino . |

– |

Direcciones de host |

Nombre de las direcciones de host. |

– |

Puertos de host |

Números de puerto de host. |

|

máscara de red |

Dirección IP de subred. |

– |

Instancia de enrutamiento de host |

Nombre de la instancia de enrutamiento de la que procede el paquete. |

– |

Umbral de alarma |

Umbral de alarma de utilización. |

– |

Sesiones (correctas/fallidas/actuales) |

Sesiones exitosas, fallidas y actuales.

|

– |

Resultados de la traducción |

Número de veces que se utiliza una traducción de la tabla de traducción para una regla TDR estática. |

– |

Gráfico de los 10 principales resultados de traducción |

Muestra el gráfico de los 10 principales resultados de traducción. |

– |