Ejemplos: configuración de MSDP

Descripción de MSDP

El Protocolo de detección de origen de multidifusión (MSDP) se usa para conectar dominios de enrutamiento de multidifusión. Normalmente se ejecuta en el mismo enrutador que el punto de encuentro en modo disperso (RP) de multidifusión independiente del protocolo (PIM). Cada enrutador MSDP establece adyacencias con pares MSDP internos y externos, de manera similar a como BGP establece pares. Estos enrutadores pares se informan entre sí sobre las fuentes activas dentro del dominio. Cuando detectan orígenes activos, los enrutadores pueden enviar mensajes de unión explícitos en modo disperso PIM al origen activo.

El par con la dirección IP más alta escucha pasivamente un número de puerto conocido y espera a que el lado con la dirección IP inferior establezca una conexión de Protocolo de control de transmisión (TCP). Cuando un RP de modo disperso PIM que ejecuta MSDP detecta un nuevo origen local, envía el tipo, la longitud y los valores (TLV) activos del origen a sus pares MSDP. Cuando se recibe un TLV activo en origen, se realiza una comprobación del reenvío de ruta inversa del par (RPF par) (no es lo mismo que una comprobación del RPF de multidifusión) para asegurarse de que este par se encuentra en la ruta que conduce de vuelta al RP de origen. De lo contrario, se elimina el TLV activo de origen. Este TLV se cuenta como un mensaje activo de origen "rechazado".

La comprobación MSDP peer-RPF es diferente de las comprobaciones RPF normales realizadas por enrutadores de multidifusión que no son MSDP. El objetivo de la comprobación del RPF par es impedir que los mensajes activos de origen se repitan. El enrutador R acepta mensajes activos de origen originados por el enrutador S solo desde el enrutador vecino N o un miembro del grupo de malla MSDP.

S ------------------> N ------------------> R

El enrutador R (el enrutador que acepta o rechaza mensajes de origen activo) localiza de forma determinista su vecino MSDP del mismo nivel RPF (enrutador N). Se aplica una serie de reglas en un orden determinado a los mensajes activos de origen recibidos, y la primera regla que se aplica determina el vecino del RPF del mismo nivel. Se rechazan todos los mensajes activos de origen de otros enrutadores.

Las seis reglas aplicadas a los mensajes activos de origen originados en el enrutador S recibidos en el enrutador R desde el enrutador N son las siguientes:

Si el enrutador N originó el mensaje de origen activo (el enrutador N es el enrutador S), entonces el enrutador N también es el vecino del RPF par y se aceptan sus mensajes activos de origen.

Si el enrutador N es miembro del grupo de malla R del enrutador o es el par configurado, el enrutador N es el vecino del RPF del mismo nivel y se aceptan sus mensajes activos de origen.

Si el enrutador N es el próximo salto del BGP de la ruta RPF de multidifusión activa hacia el enrutador S (el enrutador N instaló la ruta en el enrutador R), entonces el enrutador N es el vecino del RPF par y se aceptan sus mensajes activos de origen.

Si el enrutador N es un par BGP externo (EBGP) o BGP interno (IBGP) del enrutador R, y el último número de sistema autónomo (AS) en la ruta del AS del BGP al enrutador S es el mismo que el número de AS del enrutador N, entonces el enrutador N es el vecino del RPF del par y se aceptan sus mensajes activos de origen.

Si el enrutador N utiliza el mismo salto siguiente que el siguiente salto al enrutador S, entonces el enrutador N es el vecino del RPF par y se aceptan sus mensajes activos de origen.

Si el enrutador N no cumple ninguno de estos criterios, entonces el enrutador N no es un vecino de MSDP peer-RPF y se rechazan sus mensajes activos de origen.

Los pares MSDP que reciben TLV activos de origen pueden estar limitados por la información de accesibilidad de BGP. Si la ruta del AS de la información de accesibilidad de la capa de red (NLRI) contiene el número de AS del par receptor antepuesto penúltimo, el par emisor está usando el par receptor como siguiente salto para este origen. Si no se recibe la información del horizonte dividido, el par se puede podar de la lista de distribución de TLV activa en origen.

Para obtener información acerca de la configuración de grupos de malla MSDP, consulte Ejemplo: Configuración de MSDP con límites de origen activo y grupos de malla.

Ver también

Configuración de MSDP

Para configurar el Protocolo de detección de origen de multidifusión (MSDP), incluya la msdp instrucción:

msdp { disable; active-source-limit { maximum number; threshold number; } data-encapsulation (disable | enable); export [ policy-names ]; group group-name { ... group-configuration ... } hold-time seconds; import [ policy-names ]; local-address address; keep-alive seconds; peer address { ... peer-configuration ... } rib-group group-name; source ip-prefix</prefix-length> { active-source-limit { maximum number; threshold number; } } sa-hold-time seconds; traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier > <disable>; } group group-name { disable; export [ policy-names ]; import [ policy-names ]; local-address address; mode (mesh-group | standard); peer address { ... same statements as at the [edit protocols msdp peer address] hierarchy level shown just following ... } traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier> <disable>; } } peer address { disable; active-source-limit { maximum number; threshold number; } authentication-key peer-key; default-peer; export [ policy-names ]; import [ policy-names ]; local-address address; traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier> <disable>; } } }

Puede incluir esta instrucción en los siguientes niveles jerárquicos:

[edit protocols][edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]

De forma predeterminada, MSDP está deshabilitado.

Ver también

Ejemplo: configuración de MSDP en una instancia de enrutamiento

En este ejemplo se muestra cómo configurar MSDP en una instancia de VRF.

Requisitos

Antes de empezar:

Configure las interfaces del enrutador.

Configure un protocolo de puerta de enlace interior o un enrutamiento estático. Consulte la biblioteca de protocolos de enrutamiento de Junos OS para dispositivos de enrutamiento.

Habilite PIM. Consulte Descripción general de PIM.

Visión general

Puede configurar MSDP en los siguientes tipos de instancias:

Expedición

Sin reenvío

Enrutador virtual

VPLS

VRF (en inglés)

El uso principal de MSDP en una instancia de enrutamiento es admitir cualquier RP de difusión en la red, lo que permite configurar RP redundantes. El direccionamiento de RP de cualquier difusión requiere compatibilidad con MSDP para sincronizar los orígenes activos entre los RP.

Este ejemplo incluye la siguiente configuración de MSDP.

authentication-key: de forma predeterminada, los enrutadores de multidifusión aceptan y procesan cualquier mensaje MSDP con formato correcto desde la dirección del mismo nivel configurada. Este comportamiento predeterminado puede infringir las directivas de seguridad de muchas organizaciones, ya que los mensajes MSDP, por definición, proceden de otro dominio de enrutamiento que escapa al control de las prácticas de seguridad de la organización del enrutador de multidifusión.

El enrutador puede autenticar mensajes MSDP mediante la opción de firma TCP message digest 5 (MD5) para sesiones de emparejamiento MSDP. Esta autenticación proporciona protección contra la introducción de paquetes falsificados en una sesión de emparejamiento MSDP. Dos organizaciones que implementan la autenticación MSDP deben decidir sobre una clave legible por humanos en ambos pares. Esta clave se incluye en el cálculo de la firma MD5 para cada segmento MSDP enviado entre los dos pares.

Puede configurar una clave de autenticación MSDP por par, tanto si el interlocutor MSDP se define en un grupo como individualmente. Si configura diferentes claves de autenticación para el mismo par, una en un grupo y otra individualmente, se utilizará la clave individual.

La clave par puede ser una cadena de texto de hasta 16 letras y dígitos. Las cadenas pueden incluir cualquier carácter ASCII con la excepción de (,), &, y [. Si incluye espacios en una clave de autenticación MSDP, escriba todos los caracteres entre comillas (" ").

Al agregar, quitar o cambiar una clave de autenticación MSDP en una sesión de emparejamiento se restablece la sesión de MSDP existente y se establece una nueva sesión entre los pares de MSDP afectados. Esta finalización inmediata de la sesión evita retransmisiones excesivas y eventuales tiempos de espera de sesión debido a claves no coincidentes.

importar y exportar: todos los protocolos de enrutamiento utilizan la tabla de enrutamiento para almacenar las rutas que aprenden y para determinar qué rutas anuncian en sus paquetes de protocolo. La directiva de enrutamiento le permite controlar qué rutas almacenan y recuperan de la tabla de enrutamiento los protocolos de enrutamiento.

Puede configurar la directiva de enrutamiento globalmente, para un grupo o para un par individual. En este ejemplo se muestra cómo configurar la directiva para un elemento del mismo nivel individual.

Si configura la directiva de enrutamiento en el nivel de grupo, cada par de un grupo hereda la directiva de enrutamiento del grupo.

La instrucción import aplica directivas a los mensajes activos de origen que se importan a la caché activa de origen desde MSDP. La instrucción export aplica directivas a los mensajes activos de origen que se exportan desde la caché activa de origen a MSDP. Si especifica más de una directiva, se evalúan en el orden especificado, del primero al último, y la primera política coincidente se aplica a la ruta. Si no se encuentra ninguna coincidencia para la directiva de importación, MSDP comparte con la tabla de enrutamiento sólo las rutas que se aprendieron de los enrutadores MSDP. Si no se encuentra ninguna coincidencia para la directiva de exportación, se aplica la directiva de exportación MSDP predeterminada a las entradas de la caché activa en origen. Consulte la Tabla 1 para obtener una lista de las condiciones de coincidencia.

Tabla 1: Condiciones de coincidencia del filtro de mensajes activo de origen de MSDP Condición de coincidencia

Partidos activados

interfaz

Interfaz o interfaces de enrutador especificadas por nombre o dirección IP

vecino

Dirección del vecino (la dirección de origen en el encabezado IP del mensaje activo de origen)

route-filter

Dirección de grupo de multidifusión incrustada en el mensaje activo de origen

fuente-dirección-filtro

Dirección de origen de multidifusión incrustada en el mensaje activo de origen

local-address: identifica la dirección del enrutador que está configurando como enrutador MSDP (el enrutador local). Cuando configure MSDP, se requiere la instrucción de dirección local . El enrutador también debe ser un punto de encuentro en modo disperso (RP) de multidifusión independiente del protocolo (PIM).

par: un enrutador MSDP debe saber qué enrutadores son sus pares. Las relaciones del mismo nivel se definen explícitamente configurando los enrutadores vecinos que son los pares MSDP del enrutador local. Después de establecer las relaciones pares, los pares MSDP intercambian mensajes para anunciar orígenes de multidifusión activos. Debe configurar al menos un par para que MSDP funcione. Al configurar MSDP, se requiere la instrucción del mismo nivel . El enrutador también debe ser un punto de encuentro en modo disperso (RP) de multidifusión independiente del protocolo (PIM).

Puede organizar los pares de MSDP en grupos. Cada grupo debe contener al menos un par. Organizar los pares en grupos es útil si desea bloquear orígenes de algunos pares y aceptarlos de otros, o establecer opciones de seguimiento en un grupo y no en otros. En este ejemplo se muestra cómo configurar los pares MSDP en grupos. Si configura pares MSDP en un grupo, cada par de un grupo hereda todas las opciones de nivel de grupo.

Topología

La figura 1 muestra la topología de este ejemplo.

de instancia VRF

de instancia VRF

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact set policy-options policy-statement sa-filter term bad-groups from route-filter 224.77.0.0/16 orlonger set policy-options policy-statement sa-filter term bad-groups then reject set policy-options policy-statement sa-filter term bad-sources from source-address-filter 10.0.0.0/8 orlonger set policy-options policy-statement sa-filter term bad-sources from source-address-filter 127.0.0.0/8 orlonger set policy-options policy-statement sa-filter term bad-sources then reject set policy-options policy-statement sa-filter term accept-everything-else then accept set routing-instances VPN-100 instance-type vrf set routing-instances VPN-100 interface ge-0/0/0.100 set routing-instances VPN-100 interface lo0.100 set routing-instances VPN-100 route-distinguisher 10.255.120.36:100 set routing-instances VPN-100 vrf-target target:100:1 set routing-instances VPN-100 protocols ospf export bgp-to-ospf set routing-instances VPN-100 protocols ospf area 0.0.0.0 interface lo0.100 set routing-instances VPN-100 protocols ospf area 0.0.0.0 interface ge-0/0/0.100 set routing-instances VPN-100 protocols pim rp static address 11.11.47.100 set routing-instances VPN-100 protocols pim interface lo0.100 mode sparse-dense set routing-instances VPN-100 protocols pim interface lo0.100 version 2 set routing-instances VPN-100 protocols pim interface ge-0/0/0.100 mode sparse-dense set routing-instances VPN-100 protocols pim interface ge-0/0/0.100 version 2 set routing-instances VPN-100 protocols msdp export sa-filter set routing-instances VPN-100 protocols msdp import sa-filter set routing-instances VPN-100 protocols msdp group 100 local-address 10.10.47.100 set routing-instances VPN-100 protocols msdp group 100 peer 10.255.120.39 authentication-key “New York” set routing-instances VPN-100 protocols msdp group to_pe local-address 10.10.47.100 set routing-instances VPN-100 protocols msdp group to_pe peer 11.11.47.100

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar una instancia de enrutamiento MSDP:

Configure la directiva de exportación de BGP.

[edit policy-options] user@host# set policy-statement bgp-to-ospf term 1 from protocol bgp user@host# set policy-statement bgp-to-ospf term 1 then accept

Configure una directiva que filtre determinadas direcciones de origen y grupo y acepte todas las demás direcciones de origen y grupo.

[edit policy-options] user@host# set policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact user@host# set policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact user@host# set policy-statement sa-filter term bad-groups from route-filter 224.77.0.0/16 orlonger user@host# set policy-statement sa-filter term bad-groups then reject user@host# set policy-statement sa-filter term bad-sources from source-address-filter 10.0.0.0/8 orlonger user@host# set policy-statement sa-filter term bad-sources from source-address-filter 127.0.0.0/8 orlonger user@host# set policy-statement sa-filter term bad-sources then reject user@host# set policy-statement sa-filter term accept-everything-else then accept

Configure el tipo de instancia de enrutamiento y las interfaces.

[edit routing-instances] user@host# set VPN-100 instance-type vrf user@host# set VPN-100 interface ge-0/0/0.100 user@host# set VPN-100 interface lo0.100

Configure el diferenciador de ruta de la instancia de enrutamiento y el destino de VRF.

[edit routing-instances] user@host# set VPN-100 route-distinguisher 10.255.120.36:100 user@host# set VPN-100 vrf-target target:100:1

Configure OSPF en la instancia de enrutamiento.

[edit routing-instances] user@host# set VPN-100 protocols ospf export bgp-to-ospf user@host# set VPN-100 protocols ospf area 0.0.0.0 interface lo0.100 user@host# set VPN-100 protocols ospf area 0.0.0.0 interface ge-0/0/0.100

Configure PIM en la instancia de enrutamiento.

[edit routing-instances] user@host# set VPN-100 protocols pim rp static address 11.11.47.100 user@host# set VPN-100 protocols pim interface lo0.100 mode sparse-dense user@host# set VPN-100 protocols pim interface lo0.100 version 2 user@host# set VPN-100 protocols pim interface ge-0/0/0.100 mode sparse-dense user@host# set VPN-100 protocols pim interface ge-0/0/0.100 version 2

Configure MSDP en la instancia de enrutamiento.

[edit routing-instances] user@host# set VPN-100 protocols msdp export sa-filter user@host# set VPN-100 protocols msdp import sa-filter user@host# set VPN-100 protocols msdp group 100 local-address 10.10.47.100 user@host# set VPN-100 protocols msdp group 100 peer 10.255.120.39 authentication-key “New York” [edit routing-instances] user@host# set VPN-100 protocols msdp group to_pe local-address 10.10.47.100 [edit routing-instances] user@host# set VPN-100 protocols msdp group to_pe peer 11.11.47.100

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit routing-instances] user@host# commit

Resultados

Confirme la configuración introduciendo el comando show policy-options y el comando show routing-instances desde el modo de configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

user@host# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

}

policy-statement sa-filter {

term bad-groups {

from {

route-filter 224.0.1.2/32 exact;

route-filter 224.77.0.0/16 orlonger;

}

then reject;

}

term bad-sources {

from {

source-address-filter 10.0.0.0/8 orlonger;

source-address-filter 127.0.0.0/8 orlonger;

}

then reject;

}

term accept-everything-else {

then accept;

}

}

user@host# show routing-instances

VPN-100 {

instance-type vrf;

interface ge-0/0/0.100; ## 'ge-0/0/0.100' is not defined

interface lo0.100; ## 'lo0.100' is not defined

route-distinguisher 10.255.120.36:100;

vrf-target target:100:1;

protocols {

ospf {

export bgp-to-ospf;

area 0.0.0.0 {

interface lo0.100;

interface ge-0/0/0.100;

}

}

pim {

rp {

static {

address 11.11.47.100;

}

}

interface lo0.100 {

mode sparse-dense;

version 2;

}

interface ge-0/0/0.100 {

mode sparse-dense;

version 2;

}

}

msdp {

export sa-filter;

import sa-filter;

group 100 {

local-address 10.10.47.100;

peer 10.255.120.39 {

authentication-key "Hashed key found - Replaced with $ABC123abc123"; ## SECRET-DATA

}

}

group to_pe {

local-address 10.10.47.100;

peer 11.11.47.100;

}

}

}

}

Verificación

Para comprobar la configuración, ejecute los siguientes comandos:

mostrar instancia de msdp VPN-100

mostrar VPN-100 activo de origen MSDP

mostrar instancia de uso de multidifusión VPN-100

mostrar tabla de rutas VPN-100.inet.4

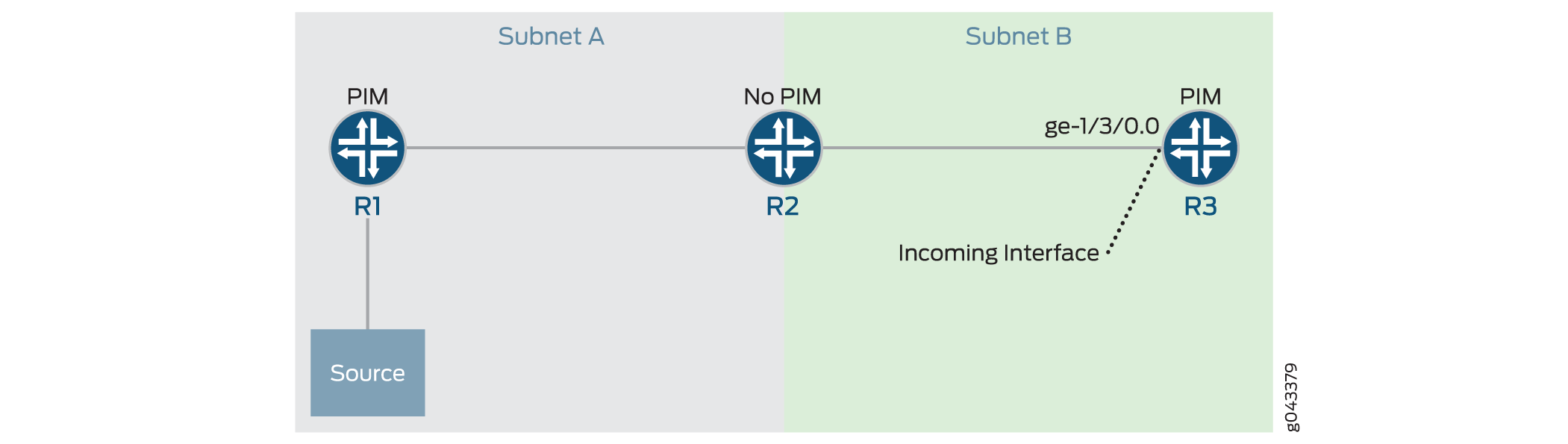

Configuración de la interfaz para aceptar tráfico de un origen remoto

Puede configurar una interfaz entrante para aceptar tráfico de multidifusión desde un origen remoto. Un origen remoto es un origen que no está en la misma subred que la interfaz entrante. La figura 2 muestra dicha topología, donde R2 se conecta al origen R1 en una subred y a la interfaz entrante en R3 (ge-1/3/0.0 en la figura) en otra subred.

remoto

remoto

En esta topología, R2 es un dispositivo de paso a través que no ejecuta PIM, por lo que R3 es el primer enrutador de salto para los paquetes de multidifusión enviados desde R1. Dado que R1 y R3 se encuentran en subredes diferentes, el comportamiento predeterminado de R3 es ignorar R1 como origen remoto. Sin embargo, puede hacer que R3 acepte tráfico de multidifusión de R1 habilitando accept-remote-source en la interfaz de destino.

Para aceptar tráfico de una fuente remota:

Ver también

Ejemplo: configuración de MSDP con límites de origen activo y grupos de malla

En este ejemplo se muestra cómo configurar MSDP para filtrar mensajes activos de origen y limitar la inundación de mensajes activos de origen.

Requisitos

Antes de empezar:

Configure las interfaces del enrutador.

Configure un protocolo de puerta de enlace interior o un enrutamiento estático. Consulte la biblioteca de protocolos de enrutamiento de Junos OS para dispositivos de enrutamiento.

Habilite el modo disperso PIM. Consulte Descripción general de PIM.

Configure el enrutador como un RP de modo disperso PIM. Consulte Configuración de RP de PIM locales.

Visión general

Un enrutador interesado en mensajes MSDP, como un RP, podría tener que procesar un gran número de mensajes MSDP, especialmente mensajes activos de origen, que llegan de otros enrutadores. Debido a la necesidad potencial de un enrutador para examinar, procesar y crear tablas de estado para muchos paquetes MSDP, existe la posibilidad de un ataque de denegación de servicio (DoS) basado en MSDP en un enrutador que ejecuta MSDP. Para minimizar esta posibilidad, puede configurar el enrutador para limitar el número de mensajes activos de origen que acepta el enrutador. Además, puede configurar un umbral para aplicar la detección temprana aleatoria (RED) para eliminar algunos pero no todos los mensajes de origen activo de MSDP.

De forma predeterminada, el enrutador acepta 25.000 mensajes activos de origen antes de ignorar el resto. El límite puede ser de 1 a 1.000.000. El límite se aplica tanto al número de mensajes como al número de pares MSDP.

De forma predeterminada, el router acepta 24.000 mensajes activos de origen antes de aplicar el perfil RED para evitar un posible ataque DoS. Este número también puede variar de 1 a 1,000,000. Los siguientes 1000 mensajes son examinados por el perfil RED y los mensajes aceptados procesados. Si no configura perfiles de caída (como no lo hace este ejemplo), RED sigue vigente y funciona como el mecanismo principal para administrar la congestión. En el perfil de colocación RED predeterminado, cuando el nivel de llenado de la cola de paquetes es del 0 por ciento, la probabilidad de caída es del 0 por ciento. Cuando el nivel de llenado es del 100 por ciento, la probabilidad de caída es del 100 por ciento.

El enrutador ignora los mensajes activos de origen con paquetes TCP encapsulados. La multidifusión no utiliza TCP; Los segmentos dentro de los mensajes activos de origen son probablemente el resultado de la actividad del gusano.

El número configurado para el umbral debe ser menor que el número configurado para el número máximo de orígenes MSDP activos.

Puede configurar un límite de origen activo globalmente, para un grupo o para un par. Si se configuran límites de origen activo en varios niveles de la jerarquía (como se muestra en este ejemplo), se aplican todos.

Puede configurar un límite de origen activo para un intervalo de direcciones, así como para un par específico. Un límite de origen activo por origen utiliza un prefijo IP y una longitud de prefijo en lugar de una dirección específica. Puede configurar más de un límite de origen activo por origen. El partido más largo determina el límite.

Los límites de origen activo por origen se pueden combinar con límites de origen activo a nivel de jerarquía del mismo nivel, de grupo y global (instancia). Los límites por fuente se aplican antes que cualquier otro tipo de límite de fuente activa. Los límites se prueban en el siguiente orden:

Por fuente

Por par o grupo

Por instancia

Un mensaje de origen activo debe "pasar" todos los límites establecidos antes de ser aceptado. Por ejemplo, si un origen está configurado con un límite de origen activo de 10.000 grupos de multidifusión activos y la instancia está configurada con un límite de 5000 (y no hay otros orígenes o límites configurados), sólo se aceptan 5000 mensajes de origen activo de este origen.

Los grupos de malla MSDP son grupos de elementos del mismo nivel configurados en una topología de malla completa que limita la inundación de mensajes activos de origen a los pares vecinos. Cada miembro del grupo de malla debe tener una conexión par con todos los demás miembros del grupo de malla. Cuando se recibe un mensaje activo de origen de un miembro del grupo de malla, el mensaje activo de origen siempre se acepta, pero no se inunda a otros miembros del mismo grupo de malla. Sin embargo, el mensaje de origen activo se inunda a los pares del grupo que no son de malla o a los miembros de otros grupos de malla. De forma predeterminada, se aplican reglas de inundación estándar si no se especifica el grupo de malla .

Al configurar grupos de malla MSDP, debe configurar todos los miembros de la misma manera. Si no configura una malla completa, puede producirse una inundación excesiva de mensajes activos en origen.

Una aplicación común para los grupos de malla MSDP es la omisión de comprobación del reenvío de ruta inversa del par (RPF del mismo nivel). Por ejemplo, si hay dos pares MSDP dentro de un sistema autónomo (AS) y solo uno de ellos tiene una sesión MSDP externa a otro AS, el par MSDP interno suele rechazar los mensajes activos de origen entrantes retransmitidos por el par con el vínculo externo. El rechazo se produce porque el par MSDP externo debe ser accesible por el par MSDP interno a través del siguiente salto hacia el origen en otro AS, y esta condición del siguiente salto no es segura. Para evitar rechazos, configure un grupo de malla MSDP en el par MSDP interno para que siempre acepte mensajes activos en origen.

Una forma alternativa de omitir la comprobación del par RPF es configurar un par predeterminado. En redes con un solo par MSDP, especialmente las redes de código auxiliar, el mensaje de origen activo siempre debe aceptarse. Un par predeterminado de MSDP es un par MSDP desde el que se aceptan todos los mensajes activos de origen sin realizar la comprobación del RPF del mismo nivel. Puede establecer un par predeterminado en el nivel del mismo nivel o de grupo incluyendo la instrucción default-peer .

La Tabla 2 explica cómo las inundaciones son manejadas por pares en este ejemplo. .

Mensaje activo de origen recibido de |

Mensaje activo de origen inundado a |

Mensaje activo de origen no inundado a |

|---|---|---|

Par 21 |

Par 11, Par 12, Par 13, Par 31, Par 32 |

Par 22 |

Par 11 |

Par 21, Par 22, Par 31, Par 32 |

Par 12, Par 13 |

Par 31 |

Par 21, Par 22, Par 11, Par 12, Par 13, Par 32 |

– |

La figura 3 ilustra la inundación de mensajes activos de origen entre diferentes grupos de malla y pares dentro del mismo grupo de malla.

origen

origen

En este ejemplo se incluye la siguiente configuración:

active-source-limit máximo 10000: aplica un límite de 10.000 fuentes activas a todas las demás pares.

desactivación de encapsulación de datos: en un enrutador RP que utiliza MSDP, deshabilita la encapsulación predeterminada de los datos de multidifusión recibidos en los mensajes de registro MSDP dentro de los mensajes activos de origen de MSDP.

La encapsulación de datos MSDP se refiere principalmente a fuentes ráfagas de tráfico de multidifusión. Las fuentes que envían sólo un paquete cada pocos minutos tienen problemas con el tiempo de espera de las relaciones de estado entre las fuentes y sus grupos de multidifusión (S,G). Los enrutadores pierden datos mientras intentan restablecer las tablas de estado (S,G). Como resultado, los mensajes de registro de multidifusión contienen datos, y esta encapsulación de datos en mensajes activos de origen MSDP se puede activar o desactivar mediante la configuración.

De forma predeterminada, la encapsulación de datos MSDP está habilitada. Un RP que ejecuta MSDP toma los paquetes de datos que llegan al mensaje de registro del origen y encapsula los datos dentro de un mensaje activo de origen MSDP.

Sin embargo, la encapsulación de datos crea una entrada de caché de reenvío de multidifusión en la tabla inet.1 (esta también es la tabla de reenvío) y una entrada de tabla de enrutamiento en la tabla inet.4 . Sin encapsulación de datos, MSDP crea sólo una entrada de tabla de enrutamiento en la tabla inet.4 . En algunas circunstancias, como la presencia de gusanos de Internet u otras formas de ataque DoS, la tabla de reenvío del router podría llenarse con estas entradas. Para evitar que la tabla de reenvío se llene con entradas MSDP, puede configurar el enrutador para que no utilice la encapsulación de datos MSDP. Sin embargo, si deshabilita la encapsulación de datos, el enrutador ignora y descarta los datos encapsulados. Sin encapsulación de datos, es posible que las aplicaciones de multidifusión con fuentes de ráfaga con intervalos de transmisión superiores a unos 3 minutos no funcionen bien.

group MSDP-group-local-address 10.1.2.3: especifica la dirección del enrutador local (este enrutador).

group MSDP-group mode mesh-group: especifica que todos los elementos del mismo nivel que pertenecen al grupo MSDP-group son miembros del grupo de malla.

group MSDP-group peer 10.10.10.10: impide el envío de mensajes activos de origen al par vecino 10.10.10.10.

group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500: aplica un límite de 7500 fuentes activas al par MSDP 10.10.10.10 del grupo MSDP-group.

par 10.0.0.1 límite de fuente activa máximo 5000 umbral 4000: aplica un límite de 4000 fuentes activas y un límite de 5000 fuentes activas al par MSDP 10.0.0.1.

source 10.1.0.0/16 active-source-limit máximo 500: aplica un límite de 500 fuentes activas a cualquier fuente de la red 10.1.0.0/16.

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set protocols msdp data-encapsulation disable set protocols msdp active-source-limit maximum 10000 set protocols msdp peer 10.0.0.1 active-source-limit maximum 5000 set protocols msdp peer 10.0.0.1 active-source-limit threshold 4000 set protocols msdp source 10.1.0.0/16 active-source-limit maximum 500 set protocols msdp group MSDP-group mode mesh-group set protocols msdp group MSDP-group local-address 10.1.2.3 set protocols msdp group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500

Procedimiento paso a paso

El ejemplo siguiente requiere que navegue por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar rutas activas de origen MSDP y grupos de malla:

(Opcional) Deshabilite la encapsulación de datos.

[edit protocols msdp] user@host# set data-encapsulation disable

Configure los límites de origen activo.

[edit protocols msdp] user@host# set peer 10.0.0.1 active-source-limit maximum 5000 threshold 4000 user@host# set group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500 user@host# set active-source-limit maximum 10000 user@host# set source 10.1.0.0/16 active-source-limit maximum 500

(Opcional) Configure el umbral en el que se registran los mensajes de advertencia y la cantidad de tiempo entre los mensajes de registro.

[edit protocols msdp] user@host# set active-source-limit log-warning 80 user@host# set active-source-limit log-interval 20

Configure el grupo de malla.

[edit protocols msdp] user@host# set group MSDP-group mode mesh-group user@host# set group MSDP-group peer 10.10.10.10 user@host# set group MSDP-group local-address 10.1.2.3

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit routing-instances] user@host# commit

Resultados

Confirme la configuración introduciendo el comando show protocols .

user@host# show protocols

msdp {

data-encapsulation disable;

active-source-limit {

maximum 10000;

}

peer 10.0.0.1 {

active-source-limit {

maximum 5000;

threshold 4000;

}

}

source 10.1.0.0/16 {

active-source-limit {

maximum 500;

}

}

group MSDP-group {

mode mesh-group;

local-address 10.1.2.3;

peer 10.10.10.10 {

active-source-limit {

maximum 7500;

}

}

}

}

Verificación

Para comprobar la configuración, ejecute los siguientes comandos:

Mostrar MSDP de origen activo

Mostrar estadísticas de MSDP

Seguimiento del tráfico del protocolo MSDP

Las operaciones de seguimiento registran mensajes detallados sobre el funcionamiento de los protocolos de enrutamiento, como los distintos tipos de paquetes de protocolo de enrutamiento enviados y recibidos, y las acciones de directiva de enrutamiento. Puede especificar qué operaciones de seguimiento se registran incluyendo indicadores de seguimiento específicos. En la tabla siguiente se describen los indicadores que puede incluir.

Bandera |

Descripción |

|---|---|

todo |

Realice un seguimiento de todas las operaciones. |

General |

Realizar un seguimiento de eventos generales. |

keepalive |

Rastrea mensajes keepalive. |

normal |

Realizar un seguimiento de eventos normales. |

Paquetes |

Realice un seguimiento de todos los paquetes MSDP. |

política |

Seguimiento del procesamiento de políticas. |

ruta |

Realice un seguimiento de los cambios de MSDP en la tabla de enrutamiento. |

fuente activa |

Rastrear paquetes activos de origen. |

source-active-request |

Rastrear paquetes de solicitud activos de origen. |

fuente-activa-respuesta |

Rastrear paquetes de respuesta activos de origen. |

estado |

Transiciones de estado de seguimiento. |

tarea |

Procesamiento de tareas de seguimiento. |

temporizador |

Procesamiento del temporizador de seguimiento. |

Puede configurar el seguimiento de MSDP para todos los pares, para todos los pares de un grupo determinado o para un par determinado.

En el ejemplo siguiente, el seguimiento está habilitado para todos los paquetes de protocolo de enrutamiento. Luego, el seguimiento se reduce para centrarse solo en los pares de MSDP en un grupo en particular. Para configurar las operaciones de seguimiento para MSDP:

Ver también

Deshabilitar MSDP

Para deshabilitar MSDP en el enrutador, incluya la disable instrucción:

disable;

Puede deshabilitar MSDP globalmente para todos los pares, para todos los pares de un grupo o para un par individual.

Globalmente para todos los pares MSDP en los siguientes niveles jerárquicos:

[edit protocols msdp][edit logical-systems logical-system-name protocols msdp][edit routing-instances routing-instance-name protocols msdp][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp]

Para todos los pares de un grupo en los siguientes niveles jerárquicos:

[edit protocols msdp group group-name][edit logical-systems logical-system-name protocols msdp group group-name][edit routing-instances routing-instance-name protocols msdp group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp group group-name]

Para un par individual en los siguientes niveles jerárquicos:

[edit protocols msdp peer address][edit protocols msdp group group-name peer address][edit logical-systems logical-system-name protocols msdp peer address][edit logical-systems logical-system-name protocols msdp group group-name peer address][edit routing-instances routing-instance-name protocols msdp peer address][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp peer address][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp group group-name peer address]

Si deshabilita MSDP en el nivel de grupo, cada par del grupo queda deshabilitado.

Ejemplo: configuración de MSDP

Configure un enrutador para que actúe como un punto de encuentro de modo disperso PIM y un par MSDP:

[edit]

routing-options {

interface-routes {

rib-group ifrg;

}

rib-groups {

ifrg {

import-rib [inet.0 inet.2];

}

mcrg {

export-rib inet.2;

import-rib inet.2;

}

}

}

protocols {

bgp {

group lab {

type internal;

family any;

neighbor 192.168.6.18 {

local-address 192.168.6.17;

}

}

}

pim {

dense-groups {

224.0.1.39/32;

224.0.1.40/32;

}

rib-group mcrg;

rp {

local {

address 192.168.1.1;

}

}

interface all {

mode sparse-dense;

version 1;

}

}

msdp {

rib-group mcrg;

group lab {

peer 192.168.6.18 {

local-address 192.168.6.17;

}

}

}

}