EN ESTA PÁGINA

Configuración de la protección de ruta en una red MPLS (procedimiento de la CLI)

Impedir el uso de una ruta de acceso que anteriormente falló

Configuración de la protección de vínculo y nodo de interAS de MPLS con BGP etiquetado

Ejemplo: Configuración de la protección de salida VPN de capa 3 con PLR como protector

Descripción de MPLS y la protección de rutas en conmutadores de la serie EX

Protección de nodos y rutas de acceso para LSP MPLS

MPLS y protección del tráfico

Normalmente, cuando un LSP falla, el enrutador inmediatamente anterior de la falla indica la interrupción al enrutador de entrada. El enrutador de entrada calcula una nueva ruta al enrutador de salida, establece el nuevo LSP y, a continuación, dirige el tráfico de la ruta de acceso errónea a la nueva ruta. Este proceso de reenrutamiento puede llevar mucho tiempo y ser propenso a fallar. Por ejemplo, las señales de interrupción al enrutador de entrada pueden perderse o la nueva ruta puede tardar demasiado en aparecer, lo que resulta en caídas significativas de paquetes. Junos OS proporciona varios mecanismos complementarios para protegerse contra errores de LSP:

Rutas secundarias en espera: puede configurar rutas principales y secundarias. Las rutas secundarias se configuran con la

standbyinstrucción. Para activar la protección de tráfico, debe configurar estas rutas de espera solo en el enrutador de entrada. Si se produce un error en la ruta principal, el enrutador de entrada redirige inmediatamente el tráfico de la ruta fallida a la ruta en espera, eliminando así la necesidad de calcular una nueva ruta y señalar una nueva ruta. Para obtener información acerca de la configuración de LSP en espera, consulte Configuración del modo de espera activa de rutas secundarias para LSP.Reenrutamiento rápido: el reenrutamiento rápido se configura en un LSP para minimizar el efecto de un error en el LSP. El reenrutamiento rápido permite que un enrutador que precede desde la falla se enrute rápidamente alrededor de la falla al enrutador aguas abajo de la falla. Luego, el enrutador ascendente señala la interrupción al enrutador de entrada, manteniendo así la conectividad antes de que se establezca un nuevo LSP. Para obtener una descripción detallada del reenrutamiento rápido, consulte Información general sobre el reenrutamiento rápido. Para obtener información acerca de cómo configurar el reenrutamiento rápido, consulte Configuración del reenrutamiento rápido.

Protección de vínculos: puede configurar la protección de vínculos para garantizar que el tráfico que atraviesa una interfaz específica de un enrutador a otro pueda seguir llegando a su destino en caso de que se produzca un error en esta interfaz. Cuando la protección de vínculos está configurada para una interfaz y configurada para un LSP que atraviesa esta interfaz, se crea un LSP de omisión que controla este tráfico si se produce un error en la interfaz. El LSP de derivación utiliza una interfaz y una ruta diferentes para llegar al mismo destino. Para obtener información acerca de cómo configurar la protección de vínculos, consulte Configuración de la protección de vínculos en interfaces utilizadas por los LSP.

Cuando la ruta secundaria en espera y el reenrutamiento rápido o la protección de vínculos están configurados en un LSP, se habilita la protección total del tráfico. Cuando se produce una falla en un LSP, el enrutador que precede a la falla enruta el tráfico alrededor de la falla y notifica la falla al enrutador de entrada. Este reenrutamiento mantiene el flujo de tráfico mientras se espera que se procese la notificación en el enrutador de entrada. Después de recibir la notificación de fallo, el enrutador de entrada redirige inmediatamente el tráfico de la ruta principal parcheada a la ruta de espera más óptima.

El reenrutamiento rápido y la protección de vínculos proporcionan un tipo similar de protección del tráfico. Ambas características proporcionan un servicio de transferencia rápida y emplean un diseño similar. El reenrutamiento rápido y la protección de enlaces se describen en RFC 4090, Extensiones de reenrutamiento rápido a RSVP-TE para túneles LSP. Sin embargo, solo debe configurar uno u otro. Aunque puede configurar ambos, hay poco o ningún beneficio en hacerlo.

Descripción general de la protección de vínculos de nodo

La protección de vínculo de nodo (copia de seguridad varios a uno o de instalaciones) amplía las capacidades de protección de enlaces y proporciona una protección ligeramente diferente contra el reenrutamiento rápido. Mientras que la protección de vínculos es útil para seleccionar una ruta alternativa al mismo enrutador cuando falla un vínculo específico, y el reenrutamiento rápido protege las interfaces o nodos a lo largo de toda la ruta de un LSP, la protección de vínculo de nodo establece una ruta de derivación que evita un nodo en particular en la ruta de LSP.

Cuando habilite la protección de vínculo de nodo para un LSP, también debe habilitar la protección de vínculos en todas las interfaces RSVP de la ruta. Una vez habilitada, se establecen los siguientes tipos de rutas de derivación:

LSP de derivación del siguiente salto: proporciona una ruta alternativa para que un LSP llegue a un enrutador vecino. Este tipo de ruta de derivación se establece cuando se habilita la protección de vínculo de nodo o la protección de vínculo.

LSP de derivación de siguiente salto: proporciona una ruta alternativa para un LSP a través de un enrutador vecino en ruta hacia el enrutador de destino. Este tipo de ruta de derivación se establece exclusivamente cuando se configura la protección node-link.

Figura 1 ilustra el ejemplo de topología de red MPLS utilizada en este tema. La red de ejemplo utiliza OSPF como protocolo de puerta de enlace interior (IGP) y como política para crear tráfico.

La red MPLS en Figura 1 ilustra una red solo de enrutador que consta de LSP unidireccionales entre R1 y R5, (lsp2-r1-to-r5) y entre R6 y R0 (lsp1-r6-to-r0). Ambos LSP tienen rutas estrictas configuradas que pasan por la interfaz fe-0/1/0.

En la red mostrada en Figura 1, ambos tipos de rutas de derivación están preestablecidas alrededor del nodo protegido (R2). Una ruta de derivación del siguiente salto evita la interfaz fe-0/1/0 al pasar por R7, y una ruta de derivación del siguiente salto evita R2 por completo pasar R7 por y R9 hacia R4. Ambos LSP protegidos comparten ambas rutas de derivación que atraviesan el nodo o vínculo fallido (muchos LSP protegidos por una ruta de derivación).

La protección de vínculo de nodo (respaldo varios a uno o de instalaciones) permite que un enrutador inmediatamente ascendente de una falla de nodo use un nodo alternativo para reenviar el tráfico a su vecino descendente. Esto se logra preestableciendo una ruta de derivación compartida por todos los LSP protegidos que atraviesan el vínculo con errores.

Cuando se produce una interrupción, el enrutador inmediatamente anterior a la interrupción conmuta el tráfico protegido al nodo de derivación y, a continuación, señala la falla al enrutador de entrada. Al igual que el reenrutamiento rápido, la protección de vínculo de nodo proporciona reparación local, restaurando la conectividad más rápido de lo que el enrutador de entrada puede establecer una ruta secundaria en espera o señalar un nuevo LSP primario.

La protección de vínculo de nodo es adecuada en las siguientes situaciones:

Se requiere protección del nodo y del vínculo descendente.

El número de LSP que deben protegerse es grande.

Satisfacer los criterios de selección de ruta (prioridad, ancho de banda y color de vínculo) para rutas de derivación es menos crítico.

No se requiere control en la granularidad de los LSP individuales.

Descripción general de la protección de rutas

Las principales ventajas de la protección de rutas son el control sobre dónde va el tráfico después de una falla y la pérdida mínima de paquetes cuando se combina con un reenrutamiento rápido (copia de seguridad individual o protección de enlaces). La protección de ruta es la configuración, dentro de una ruta de conmutación de etiquetas (LSP), de dos tipos de rutas: una ruta principal, utilizada en operaciones normales, y una ruta secundaria utilizada cuando falla la principal, como se muestra en Figura 2.

En Figura 2, una red MPLS formada por ocho enrutadores tiene una ruta principal entre R1 y R5 que está protegida por la ruta secundaria entre R1 y R5. Cuando se detecta un error, como un evento de interrupción de la interfaz, se envía un mensaje de error del Protocolo de reserva de recursos (RSVP) al enrutador de entrada que cambia el tráfico a la ruta secundaria, manteniendo el flujo de tráfico.

Si la ruta secundaria está preseñalizada o en espera, el tiempo de recuperación de una falla es más rápido que si la ruta secundaria no está preseñalizada. Cuando la ruta secundaria no está preseñalizada, se produce un retraso en la configuración de la llamada durante el cual se establece la nueva ruta física para el LSP, lo que prolonga el tiempo de recuperación. Si se corrige el error en la ruta principal, y después de unos minutos de tiempo de espera, el enrutador de entrada devuelve el tráfico de la ruta secundaria a la ruta principal.

Debido a que el enrutador de entrada proporciona protección de ruta para toda la ruta, puede haber algunas desventajas, por ejemplo, doble reserva de recursos y protección innecesaria de vínculos. Al proteger un solo recurso a la vez, la protección local puede remediar estas desventajas.

Configuración de la protección de ruta en una red MPLS (procedimiento de la CLI)

La implementación de MPLS en conmutadores serie EX de Junos OS proporciona protección de ruta como mecanismo de protección contra errores de ruta conmutada de etiquetas (LSP). La protección de ruta reduce el tiempo necesario para volver a calcular una ruta en caso de fallo dentro del túnel MPLS. La protección de ruta se configura en el conmutador perimetral del proveedor de entrada de la red MPLS. No configure el conmutador perimetral del proveedor de salida ni los conmutadores de proveedor para la protección de rutas. Puede especificar explícitamente qué conmutadores de proveedor se utilizan para las rutas principal y secundaria, o puede dejar que el software calcule las rutas automáticamente.

Antes de configurar la protección de rutas, asegúrese de tener:

Se han configurado un conmutador perimetral del proveedor de entrada y un conmutador perimetral del proveedor de salida. Consulte Configuración de MPLS en conmutadores perimetrales de proveedor mediante IP a través de MPLS o Configuración de MPLS en conmutadores perimetrales EX8200 y EX4500 de proveedor mediante conexión cruzada de circuitos.

Configurado al menos un conmutador de proveedor (tránsito). Consulte Configuración de MPLS en conmutadores de proveedor EX8200 y EX4500.

Se verificó la configuración de la red MPLS.

Para configurar la protección de rutas, realice las siguientes tareas en el conmutador perimetral del proveedor de entrada:

- Configuración de la ruta principal

- Configuración de la ruta secundaria

- Configuración del temporizador de reversión

Configuración de la ruta principal

La primary instrucción crea la ruta principal, que es la ruta preferida del LSP. La secondary instrucción crea una ruta alternativa si la ruta principal ya no puede llegar al conmutador perimetral del proveedor de salida.

En las tareas descritas en este tema, el lsp-name ya se ha configurado en el conmutador perimetral del proveedor de entrada como lsp_to_240 y la dirección de interfaz de circuito cerrado en el conmutador perimetral del proveedor remoto ya se ha configurado como 127.0.0.8.

Cuando el software cambia de la ruta principal a una secundaria, intenta continuamente revertir a la ruta principal, volviendo a ella cuando se puede acceder de nuevo, pero no antes de la hora especificada en la revert-timer instrucción.

Puede configurar cero rutas principales o una ruta principal. Si no configura una ruta principal, la primera ruta secundaria (si se ha configurado una ruta secundaria) se selecciona como ruta de acceso. Si no especifica ninguna ruta con nombre, o si la ruta que especifica está vacía, el software toma todas las decisiones de enrutamiento necesarias para que los paquetes lleguen al conmutador perimetral del proveedor de salida.

Para configurar una ruta principal:

-

Cree la ruta principal para el LSP:

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set primary primary_path_lsp_to_240

-

Configure una ruta explícita para la ruta principal especificando la dirección IP de la interfaz de circuito cerrado o la dirección IP del conmutador o el nombre de host de cada conmutador utilizado en el túnel MPLS. Puede especificar los tipos de vínculo como o strictloose en cada

pathinstrucción. Si el tipo de vínculo es strict, el LSP debe ir a la siguiente dirección especificada en lapathinstrucción sin atravesar otros conmutadores. Si el tipo de vínculo es loose, el LSP puede atravesar otros conmutadores antes de llegar a este conmutador. Esta configuración utiliza la designación predeterminada strict para las rutas.Nota:Puede habilitar la protección de ruta sin especificar qué conmutadores de proveedor se utilizan. Si no enumera los conmutadores de proveedor específicos que se usarán para el túnel MPLS, el conmutador calcula la ruta.

Consejo:No incluya el conmutador perimetral del proveedor de entrada en estas instrucciones. Enumere la dirección IP de la interfaz de circuito cerrado o la dirección del conmutador o el nombre de host de todos los demás saltos de conmutación en secuencia, terminando con el conmutador perimetral del proveedor de salida.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path primary_path_lsp_to_240 127.0.0.2 user@switch# set path primary_path_lsp_to_240 127.0.0.3 user@switch# set path primary_path_lsp_to_240 127.0.0.8

Configuración de la ruta secundaria

Puede configurar cero o más rutas secundarias. Todas las rutas secundarias son iguales y el software las prueba en el orden en que aparecen en la configuración. El software no intenta cambiar entre rutas secundarias. Si la primera ruta secundaria de la configuración no está disponible, se prueba la siguiente, etc. Para crear un conjunto de rutas iguales, especifique rutas secundarias sin especificar una ruta principal. Si no especifica ninguna ruta con nombre, o si la ruta que especifica está vacía, el software toma todas las decisiones de enrutamiento necesarias para llegar al conmutador perimetral del proveedor de salida.

Para configurar la ruta secundaria:

Cree una ruta secundaria para el LSP:

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set secondary secondary_path_lsp_to_240 standby

Configure una ruta explícita para la ruta secundaria especificando la dirección IP de la interfaz de circuito cerrado o la dirección IP del conmutador o el nombre de host de cada conmutador utilizado en el túnel MPLS. Puede especificar los tipos de vínculo como o strictloose en cada

pathinstrucción. Esta configuración utiliza la designación predeterminada strict para las rutas.Consejo:No incluya el conmutador perimetral del proveedor de entrada en estas instrucciones. Enumere la dirección IP de la interfaz de circuito cerrado o la dirección del conmutador o el nombre de host de todos los demás saltos de conmutación en secuencia, terminando con el conmutador perimetral del proveedor de salida.

[edit protocols mpls label-switched-path lsp_to_240 to 127.0.0.8] user@switch# set path secondary_path_lsp_to_240 127.0.0.4 user@switch# set path primary_path_lsp_to_240 127.0.0.8

Configuración del temporizador de reversión

Para los LSP configurados con rutas principales y secundarias, opcionalmente puede configurar un temporizador de reversión. Si la ruta principal deja de funcionar y el tráfico se cambia a la ruta secundaria, el temporizador de reversión especifica la cantidad de tiempo (en segundos) que el LSP debe esperar antes de poder revertir el tráfico a la ruta principal. Si la ruta principal experimenta algún problema de conectividad o de estabilidad durante este tiempo, se reinicia el temporizador.

Si no configura explícitamente el temporizador de reversión, se establece de forma predeterminada en 60 segundos.

Para configurar el temporizador de reversión para LSP configurados con rutas principales y secundarias:

Para todos los LSP del conmutador:

[edit protocols mpls] user@switch# set revert-timer 120

Para un LSP específico en el conmutador:

[edit protocols mpls label-switched-path] user@switch# set lsp_to_240 revert-timer 120

Impedir el uso de una ruta de acceso que anteriormente falló

Si configura una ruta alternativa a través de la red en caso de que se produzca un error en la ruta activa, es posible que no desee que el tráfico vuelva a la ruta de acceso con errores, incluso si ya no falla. Cuando se configura una ruta principal, el tráfico cambia a la ruta secundaria durante un error y vuelve a la ruta principal cuando regresa.

A veces, cambiar el tráfico de nuevo a una ruta principal que ha fallado anteriormente puede no ser una idea particularmente sólida. En este caso, configure solo las rutas secundarias, lo que dará como resultado que la siguiente ruta secundaria configurada se establezca cuando falle la primera ruta secundaria. Más adelante, si la primera ruta secundaria entra en funcionamiento, Junos OS no volverá a ella, sino que seguirá utilizando la segunda ruta secundaria.

Configuración de la protección de vínculo y nodo de interAS de MPLS con BGP etiquetado

- Descripción de protección de vínculo de interAS de CEMP

- Ejemplo: Configurar la protección de vínculo a nodo de la CEMP del interAS

Descripción de protección de vínculo de interAS de CEMP

La protección de vínculos es esencial en una red MPLS para garantizar la restauración del tráfico en caso de fallo de la interfaz. El enrutador de entrada elige un vínculo alternativo a través de otra interfaz para enviar tráfico a su destino.

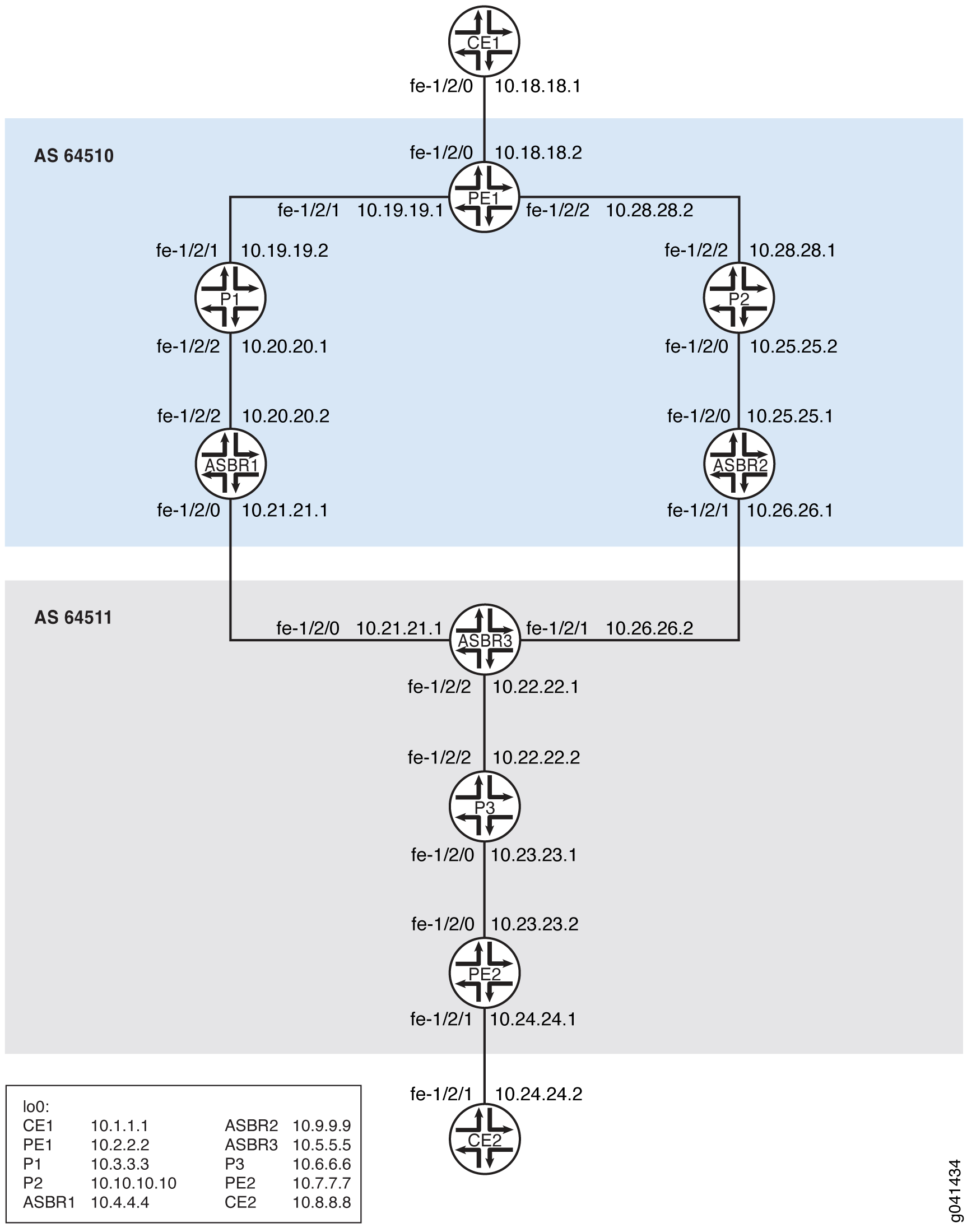

En Figura 3, los enrutadores de borde del sistema autónomo (ASBR) ejecutan BGP externos (EBGP) a ASBR en otro sistema autónomo (AS) para intercambiar etiquetas para rutas /32 IPv4. En los AS, el BGP interno (IBGP) propaga las rutas a los dispositivos de borde del proveedor (PE). Si el vínculo del dispositivo ASBR3 al dispositivo ASBR1 deja de funcionar, hasta que el dispositivo ASBR3 reinstale el nuevo salto siguiente, se elimina todo el tráfico que vaya hacia el AS 64510 desde el AS 64511 a través del vínculo ASBR3-ASBR1. Se puede lograr una restauración rápida del tráfico si Device ASBR3 preprograma una ruta de respaldo a través de Device ASBR4 o a través de una ruta directa a Device ASBR2 si existe (no se muestra en el diagrama). Esto supone que el dispositivo ASBR3 aprende una ruta MPLS sin bucles para las rutas que necesitan protegerse a través de IBGP o EBGP.

Esta solución no maneja ningún error en el dispositivo ASBR3 para el tráfico que va al AS 64511 del AS 64510 por el vínculo ASBR3-ASBR1. Esta solución está limitada a la protección directa de vínculo a nodo del interAS con etiqueta de BGP . Esta solución no admite la restauración de servicios entre enrutadores de proveedor (P) y ASBR cuando hay un fallo de ASBR. Por ejemplo, esta solución no controla un error en el vínculo P3-ASBR3.

Esta funcionalidad admitida es similar a la multiruta BGP, excepto que sólo se usa un salto siguiente para el reenvío activo y una segunda ruta está en modo protegido.

En un entorno de interAS MPLS, la protección de vínculos se puede habilitar cuando labeled-unicast se usa para enviar tráfico entre AS. Por lo tanto, la protección del vínculo del CELM interAS se configura en el vínculo entre dos enrutadores de diferentes AS.

Para configurar la protección de vínculos en una interfaz, utilice la protection instrucción en el nivel de [edit protocols bgp group group-name family inet labeled-unicast] jerarquía:

protocols {

bgp {

group test1 {

type external;

local-address 192.168.1.2;

family inet {

labeled-unicast {

protection;

}

}

}

}

}

La protección de vínculos interAS MPLS solo se admite con labeled-unicast pares externos en una instancia de enrutamiento principal.

El vínculo en el que se configura la protección se conoce como ruta de protección. Una ruta de protección se selecciona sólo después de seleccionar la mejor ruta y no se selecciona en los siguientes casos:

La mejor ruta es una ruta que no sea BGP.

Varios saltos siguientes están activos, como en la ruta múltiple BGP.

Ejemplo: Configurar la protección de vínculo a nodo de la CEMP del interAS

En este ejemplo se muestra cómo configurar la protección de extremo final en una implementación de interAS con VPN de capa 3.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar este ejemplo.

Descripción general

En Figura 4. los enrutadores de borde del sistema autónomo (ASBR) ejecutan BGP externos (EBGP) a ASBR en otro sistema autónomo (AS) para intercambiar etiquetas para rutas /32 IPv4. En los AS, el BGP interno (IBGP) propaga las rutas a los dispositivos de borde del proveedor (PE).

Si el vínculo del dispositivo ASBR3 al dispositivo ASBR1 deja de funcionar, hasta que ASBR3 reinstale el nuevo salto siguiente, se elimina todo el tráfico que vaya hacia el AS 64510 desde el AS 64511 a través del vínculo ASBR3-ASBR1.

En este ejemplo se muestra cómo lograr una restauración rápida del tráfico configurando Device ASBR3 para preprogramar una ruta de copia de seguridad a través de Device ASBR2.

Esta solución no controla el error de dispositivo P3 a dispositivo ASBR3. Tampoco controla un error en el dispositivo ASBR3 para el tráfico que va hacia el AS 645111 desde el AS 64510 a través del vínculo ASBR3-ASBR1. Este tráfico se interrumpe.

Topología

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, a continuación, copie y pegue los comandos en la CLI en el nivel de [edit] jerarquía.

Dispositivo ASBR1

set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.4.4.4/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.4.4.4 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.21.21.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

Dispositivo ASBR2

set interfaces fe-1/2/0 unit 0 description to-P2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR3 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.9.9.9/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE1 to 10.2.2.2 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface lo0.0 set protocols bgp group To-PE1 type internal set protocols bgp group To-PE1 local-address 10.9.9.9 set protocols bgp group To-PE1 family inet unicast set protocols bgp group To-PE1 family inet labeled-unicast set protocols bgp group To-PE1 export next-hop-self set protocols bgp group To-PE1 neighbor 10.2.2.2 family inet labeled-unicast set protocols bgp group To-ASBR3 type external set protocols bgp group To-ASBR3 family inet labeled-unicast set protocols bgp group To-ASBR3 export To-ASBR3 set protocols bgp group To-ASBR3 neighbor 10.26.26.2 peer-as 64511 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement To-ASBR3 term 1 from route-filter 10.2.2.2/32 exact set policy-options policy-statement To-ASBR3 term 1 then accept set policy-options policy-statement To-ASBR3 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64510

Dispositivo ASBR3

set interfaces fe-1/2/0 unit 0 description to-ASBR1 set interfaces fe-1/2/0 unit 0 family inet address 10.21.21.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P3 set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/1 unit 0 description to-ASBR2 set interfaces fe-1/2/1 unit 0 family inet address 10.26.26.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.5.5.5/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/1.0 set protocols mpls traffic-engineering bgp-igp-both-ribs set protocols mpls label-switched-path To_PE2 to 10.7.7.7 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/1.0 set protocols bgp group To-PE2 type internal set protocols bgp group To-PE2 local-address 10.5.5.5 set protocols bgp group To-PE2 family inet unicast set protocols bgp group To-PE2 export next-hop-self set protocols bgp group To-PE2 neighbor 10.7.7.7 family inet labeled-unicast set protocols bgp group To-ASBR1 type external set protocols bgp group To-ASBR1 family inet labeled-unicast protection set protocols bgp group To-ASBR1 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR1 export To-ASBR1 set protocols bgp group To-ASBR1 neighbor 10.21.21.1 peer-as 64510 set protocols bgp group To-ASBR2 type external set protocols bgp group To-ASBR2 family inet labeled-unicast protection set protocols bgp group To-ASBR2 family inet labeled-unicast per-prefix-label set protocols bgp group To-ASBR2 export To-ASBR2 set protocols bgp group To-ASBR2 neighbor 10.26.26.1 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set policy-options policy-statement To-ASBR1 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR1 term 1 then accept set policy-options policy-statement To-ASBR1 term 2 then reject set policy-options policy-statement To-ASBR2 term 1 from route-filter 10.7.7.7/32 exact set policy-options policy-statement To-ASBR2 term 1 then accept set policy-options policy-statement To-ASBR2 term 2 then reject set policy-options policy-statement next-hop-self then next-hop self set routing-options autonomous-system 64511

Dispositivo CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.1/30 set interfaces lo0 unit 0 family inet address 10.1.1.1/32 set protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set protocols ospf area 0.0.0.2 interface lo0.0 passive

Dispositivo CE2

set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.2/30 set interfaces lo0 unit 0 family inet address 10.8.8.8/32 set protocols bgp group To_PE2 neighbor 10.24.24.1 export myroutes set protocols bgp group To_PE2 neighbor 10.24.24.1 peer-as 64511 set policy-options policy-statement myroutes from protocol direct set policy-options policy-statement myroutes then accept set routing-options autonomous-system 64509

Dispositivo P1

set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.2/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 family inet address 10.20.20.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.3.3.3/32 set protocols rsvp interface fe-1/2/1.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/1.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Dispositivo P2

set interfaces fe-1/2/0 unit 0 description to-ASBR2 set interfaces fe-1/2/0 unit 0 family inet address 10.25.25.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-PE1 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.1/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.10.10.10/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Dispositivo P3

set interfaces fe-1/2/2 unit 0 family inet address 10.22.22.2/30 set interfaces fe-1/2/2 unit 0 family mpls set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces lo0 unit 0 family inet address 10.6.6.6/32 set protocols rsvp interface fe-1/2/2.0 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive

Dispositivo PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.18.18.2/30 set interfaces fe-1/2/1 unit 0 family inet address 10.19.19.1/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces fe-1/2/2 unit 0 description to-P2 set interfaces fe-1/2/2 unit 0 family inet address 10.28.28.2/30 set interfaces lo0 unit 0 family inet address 10.2.2.2/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols rsvp interface fe-1/2/2.0 set protocols mpls label-switched-path To-ASBR1 to 10.4.4.4 set protocols mpls label-switched-path To-ASBR2 to 10.9.9.9 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols mpls interface fe-1/2/2.0 set protocols bgp group To_ASBR1 type internal set protocols bgp group To_ASBR1 local-address 10.2.2.2 set protocols bgp group To_ASBR1 family inet labeled-unicast set protocols bgp group To_ASBR1 neighbor 10.4.4.4 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE2 type external set protocols bgp group To_PE2 multihop ttl 20 set protocols bgp group To_PE2 local-address 10.2.2.2 set protocols bgp group To_PE2 family inet-vpn unicast set protocols bgp group To_PE2 neighbor 10.7.7.7 peer-as 64511 set protocols bgp group To_ASBR2 type internal set protocols bgp group To_ASBR2 local-address 10.2.2.2 set protocols bgp group To_ASBR2 family inet labeled-unicast set protocols bgp group To_ASBR2 neighbor 10.9.9.9 family inet labeled-unicast resolve-vpn set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/2.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set policy-options policy-statement vpnexport term 1 from protocol ospf set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE1 instance-type vrf set routing-instances vpn2CE1 interface fe-1/2/0.0 set routing-instances vpn2CE1 route-distinguisher 1:64510 set routing-instances vpn2CE1 vrf-import vpnimport set routing-instances vpn2CE1 vrf-export vpnexport set routing-instances vpn2CE1 protocols ospf export bgp-to-ospf set routing-instances vpn2CE1 protocols ospf area 0.0.0.2 interface fe-1/2/0.0 set routing-options autonomous-system 64510

Dispositivo PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.23.23.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.24.24.1/30 set interfaces lo0 unit 0 family inet address 10.7.7.7/32 set protocols rsvp interface fe-1/2/0.0 set protocols rsvp interface lo0.0 set protocols mpls label-switched-path To-ASBR3 to 10.5.5.5 set protocols mpls interface fe-1/2/0.0 set protocols mpls interface lo0.0 set protocols bgp group To_ASBR3 type internal set protocols bgp group To_ASBR3 local-address 10.7.7.7 set protocols bgp group To_ASBR3 family inet labeled-unicast set protocols bgp group To_ASBR3 neighbor 10.5.5.5 family inet labeled-unicast resolve-vpn set protocols bgp group To_PE1 type external set protocols bgp group To_PE1 multihop ttl 20 set protocols bgp group To_PE1 local-address 10.7.7.7 set protocols bgp group To_PE1 family inet-vpn unicast set protocols bgp group To_PE1 neighbor 10.2.2.2 peer-as 64510 set protocols ospf traffic-engineering set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set policy-options policy-statement vpnexport term 1 from protocol bgp set policy-options policy-statement vpnexport term 1 then community add test_comm set policy-options policy-statement vpnexport term 1 then accept set policy-options policy-statement vpnexport term 2 then reject set policy-options policy-statement vpnimport term 1 from protocol bgp set policy-options policy-statement vpnimport term 1 from community test_comm set policy-options policy-statement vpnimport term 1 then accept set policy-options policy-statement vpnimport term 2 then reject set policy-options community test_comm members target:1:64510 set routing-instances vpn2CE2 instance-type vrf set routing-instances vpn2CE2 interface fe-1/2/1.0 set routing-instances vpn2CE2 route-distinguisher 1:64510 set routing-instances vpn2CE2 vrf-import vpnimport set routing-instances vpn2CE2 vrf-export vpnexport set routing-instances vpn2CE2 protocols bgp group To_CE2 peer-as 64509 set routing-instances vpn2CE2 protocols bgp group To_CE2 neighbor 10.24.24.2 set routing-options autonomous-system 64511

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI de Junos OS.

Para configurar el escenario EBGP:

-

Configure las interfaces del enrutador.

[edit interfaces] user@ASBR3# set fe-1/2/0 unit 0 description to-ASBR1 user@ASBR3# set fe-1/2/0 unit 0 family inet address 10.21.21.2/30 user@ASBR3# set fe-1/2/0 unit 0 family mpls user@ASBR3# set fe-1/2/2 unit 0 description to-P3 user@ASBR3# set fe-1/2/2 unit 0 family inet address 10.22.22.1/30 user@ASBR3# set fe-1/2/2 unit 0 family mpls user@ASBR3# set fe-1/2/1 unit 0 description to-ASBR2 user@ASBR3# set fe-1/2/1 unit 0 family inet address 10.26.26.2/30 user@ASBR3# set fe-1/2/1 unit 0 family mpls user@ASBR3# set lo0 unit 0 family inet address 10.5.5.5/32

-

Configure un protocolo de puerta de enlace interior (IGP), como OSPF o IS-IS.

[edit protocols ospf] user@ASBR3# set traffic-engineering [edit protocols ospf area 0.0.0.0] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 passive user@ASBR3# set interface fe-1/2/1.0

-

Configure el número de sistema autónomo (AS).

[edit routing-options] user@ASBR3# set autonomous-system 64511

-

Configure la directiva de enrutamiento.

[edit policy-options policy-statement To-ASBR1] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement To-ASBR2] user@ASBR3# set term 1 from route-filter 10.7.7.7/32 exact user@ASBR3# set term 1 then accept user@ASBR3# set term 2 then reject [edit policy-options policy-statement next-hop-self] user@ASBR3# set then next-hop self

-

Configure las sesiones de EBGP.

[edit protocols bgp group To-ASBR1] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR1 user@ASBR3# set neighbor 10.21.21.1 peer-as 64510 [edit protocols bgp group To-ASBR2] user@ASBR3# set type external user@ASBR3# set family inet labeled-unicast protection user@ASBR3# set family inet labeled-unicast per-prefix-label user@ASBR3# set export To-ASBR2 user@ASBR3# set neighbor 10.26.26.1 peer-as 64510

-

Configure las sesiones de IBGP.

[edit protocols bgp group To-PE2] user@ASBR3# set type internal user@ASBR3# set local-address 10.5.5.5 user@ASBR3# set family inet unicast user@ASBR3# set export next-hop-self user@ASBR3# set neighbor 10.7.7.7 family inet labeled-unicast

-

Configure MPLS.

[edit protocols mpls] user@ASBR3# set traffic-engineering bgp-igp-both-ribs user@ASBR3# set label-switched-path To_PE2 to 10.7.7.7 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface fe-1/2/1.0

-

Configure un protocolo de señalización.

[edit protocols rsvp] user@ASBR3# set interface fe-1/2/2.0 user@ASBR3# set interface lo0.0 user@ASBR3# set interface fe-1/2/0.0 user@ASBR3# set interface fe-1/2/1.0

Resultados

Desde el modo de configuración, escriba los comandos , , y , para show routing-optionsconfirmar la show interfacesconfiguración. show protocolsshow policy-options Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

user@ASBR3# show interfaces

fe-1/2/0 {

unit 0 {

description to-ASBR1;

family inet {

address 10.21.21.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

description to-ASBR2;

family inet {

address 10.26.26.2/30;

}

family mpls;

}

}

fe-1/2/2 {

unit 0 {

description to-P3;

family inet {

address 10.22.22.1/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 10.5.5.5/32;

}

}

}

user@ASBR3# show protocols

rsvp {

interface fe-1/2/2.0;

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/1.0;

}

mpls {

traffic-engineering bgp-igp-both-ribs;

label-switched-path To_PE2 {

to 10.7.7.7;

}

interface lo0.0;

interface fe-1/2/0.0;

interface fe-1/2/2.0;

interface fe-1/2/1.0;

}

bgp {

group To-PE2 {

type internal;

local-address 10.5.5.5;

family inet {

unicast;

}

export next-hop-self;

neighbor 10.7.7.7 {

family inet {

labeled-unicast;

}

}

}

group To-ASBR1 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR1;

neighbor 10.21.21.1 {

peer-as 64510;

}

}

group To-ASBR2 {

type external;

family inet {

labeled-unicast {

protection;

}

}

export To-ASBR2;

neighbor 10.26.26.1 {

peer-as 64510;

}

}

}

ospf {

traffic-engineering;

area 0.0.0.0 {

interface fe-1/2/2.0;

interface lo0.0 {

passive;

}

interface fe-1/2/1.0;

}

}

user@ASBR3# show policy-options

policy-statement To-ASBR1 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement To-ASBR2 {

term 1 {

from {

route-filter 10.7.7.7/32 exact;

}

then accept;

}

term 2 {

then reject;

}

}

policy-statement next-hop-self {

then {

next-hop self;

}

}

user@ASBR3# show routing-options

autonomous-system 64511;

Si ha terminado de configurar los dispositivos, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Comprobación de las sesiones de vecino de BGP

Propósito

Compruebe que la protección BGP esté habilitada.

Acción

user@ASBR3# show bgp neighbor 10.21.21.1

Peer:10.21.21.1+58259 AS 64510 Local: 10.21.21.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR1 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.4.4.4 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 4 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/0.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10001

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 2

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 7 Sent 20 Checked 32

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 167 Updates 1 Refreshes 0 Octets 3288

Output Queue[0]: 0user@ASBR3# show bgp neighbor 10.26.26.1

Peer: 10.26.26.1+61072 AS 64510 Local: 10.26.26.2+179 AS 64511

Type: External State: Established Flags: <ImportEval Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ To-ASBR2 ]

Options: <Preference AddressFamily PeerAS Refresh>

Options: <Protection>

Address families configured: inet-labeled-unicast

Holdtime: 90 Preference: 170

NLRI configured with protection: inet-labeled-unicast

Number of flaps: 0

Peer ID: 10.9.9.9 Local ID: 10.5.5.5 Active Holdtime: 90

Keepalive Interval: 30 Group index: 5 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/1.0

NLRI for restart configured on peer: inet-labeled-unicast

NLRI advertised by peer: inet-labeled-unicast

NLRI for this session: inet-labeled-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-labeled-unicast

NLRI of received end-of-rib markers: inet-labeled-unicast

NLRI of all end-of-rib markers sent: inet-labeled-unicast

Peer supports 4 byte AS extension (peer-as 64510)

Peer does not support Addpath

Table inet.0 Bit: 10002

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 1

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 1

Last traffic (seconds): Received 21 Sent 9 Checked 42

Input messages: Total 170 Updates 2 Refreshes 0 Octets 3326

Output messages: Total 168 Updates 1 Refreshes 0 Octets 3307

Output Queue[0]: 0Significado

El resultado muestra que la Protection opción está habilitada para los pares EBGP, Device ASBR1 y Device ASBR2.

Esto también se muestra con la salida de pantalla NLRI configured with protection: inet-labeled-unicast .

Comprobación de las rutas

Propósito

Asegúrese de que la ruta de copia de seguridad esté instalada en la tabla de enrutamiento.

Acción

user@ASBR3> show route 10.2.2.2

inet.0: 12 destinations, 14 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.2.2.2/32 *[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.21.21.1 via fe-1/2/0.0, Push 299824

to 10.26.26.1 via fe-1/2/1.0, Push 299808

[BGP/170] 01:36:25, MED 2, localpref 100

AS path: 64510 I, validation-state: unverified

> to 10.26.26.1 via fe-1/2/1.0, Push 299808Significado

El show route comando muestra rutas activas y de respaldo al dispositivo PE1.

Configuración de la creación de reflejo del servicio de protección de salida para servicios de capa 2 señalizados por BGP

A partir de Junos OS versión 14.2, Junos OS admite la restauración del tráfico de salida cuando hay un error de vínculo o nodo en el nodo PE de salida. Si se produce un fallo de vínculo o nodo en la red principal, se puede activar un mecanismo de protección como el reenrutamiento rápido MPLS en los LSP de transporte entre los enrutadores PE para reparar la conexión en decenas de milisegundos. Un LSP de protección de salida aborda el problema de una falla de vínculo de nodo en el borde de la red (por ejemplo, una falla de un enrutador PE).

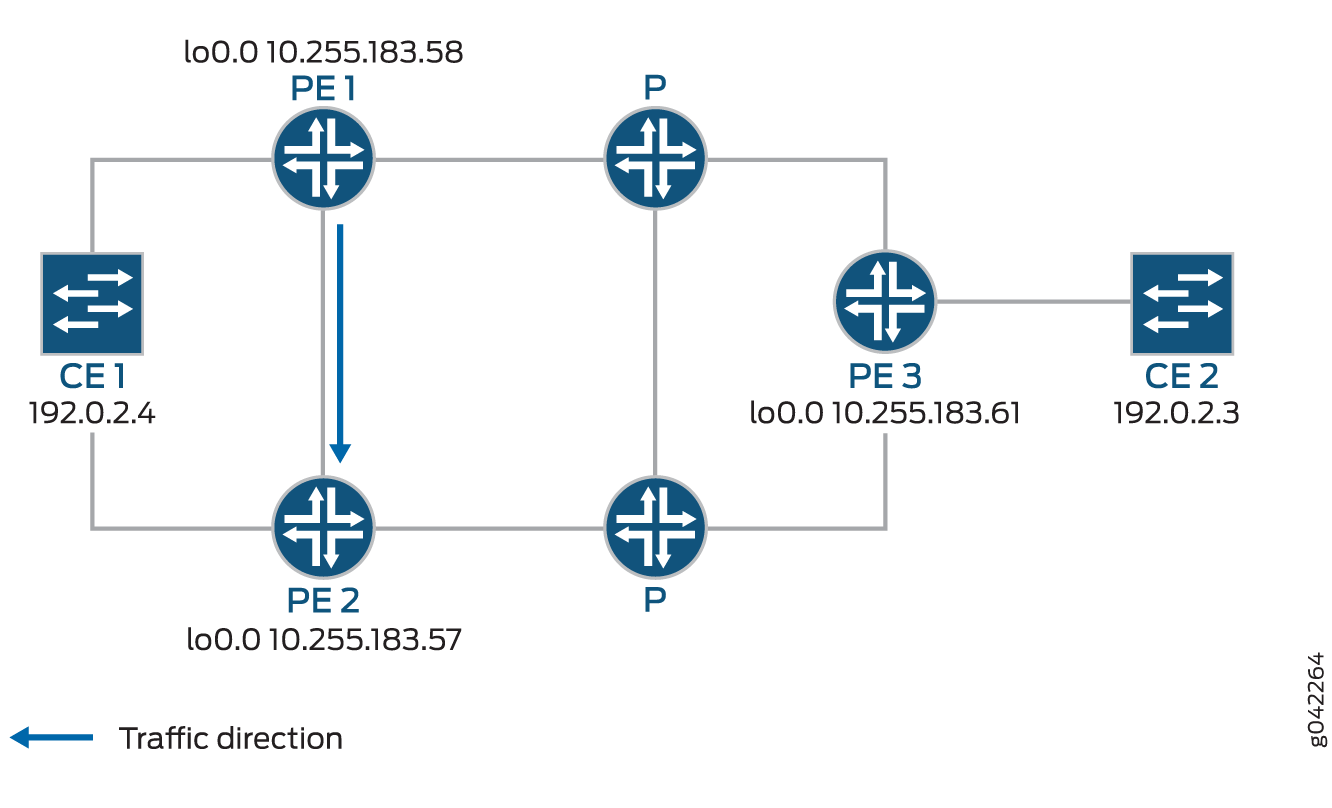

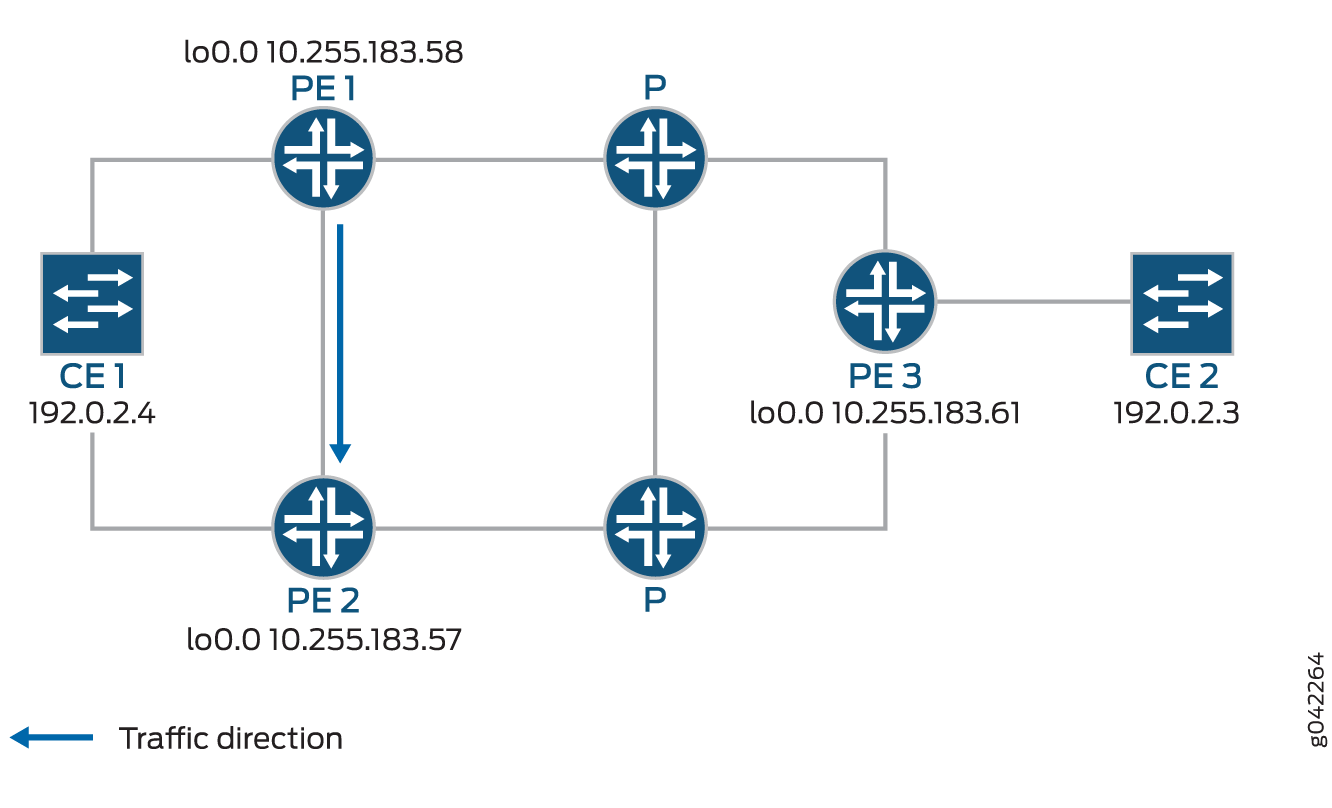

La figura 1 muestra una topología simplificada del caso de uso que explica esta característica.

CE1 es multihost para PE1 y PE2. Hay dos caminos que conectan CE1 y CE2. La ruta de trabajo es CE2-PE3-P-PE1-CE1, a través del pseudocable PW21. La ruta de protección es CE2-PE3-P-PE2-CE1, a través del pseudocable PW22 El tráfico fluye a través de la ruta de trabajo en circunstancias normales. Cuando el OAM de extremo a extremo entre CE1 y CE2 detecta un error en la ruta de trabajo, el tráfico se cambiará de la ruta de trabajo a la ruta de protección. La detección y recuperación de fallas de extremo a extremo se basa en el plano de control, por lo tanto, debe ser relativamente lenta. Para lograr una protección más rápida, se deben utilizar mecanismos de reparación locales similares a los utilizados por el reenrutamiento rápido MPLS. En la figura 1 anterior, si el vínculo o nodo falló en la red principal (como falla de vínculo en P-PE1, P-PE3 o falla de nodo en P), el reenrutamiento rápido de MPLS ocurrirá en los LSP de transporte entre PE1 y PE3. La falla podría repararse localmente en decenas de milisegundos. Sin embargo, si se produce un error de vínculo o nodo en el borde (como un error de vínculo en PE3-CE2 o un error de nodo en PE3), actualmente no hay ninguna reparación local, por lo que tenemos que confiar en la protección de extremo a extremo CE1-CE2 para reparar el error.

Dispositivo CE2: origen del tráfico

Enrutador PE3: enrutador de PE de entrada

Enrutador PE1: enrutador PE de salida (primario)

Enrutador PE2: enrutador de PE protector

Dispositivo CE1: Destino del tráfico

Cuando el enlace entre CE1 y PE1 deja de funcionar, PE1 redirigirá brevemente ese tráfico hacia CE1 a PE2. PE2 lo reenvía a CE1 hasta que el enrutador de entrada PE3 recalcula para reenviar el tráfico a PE2.

Inicialmente la dirección del tráfico era; CE2 – PE3 – P – PE1 – CE1.

Cuando el enlace entre CE1 – PE1 se caiga, el tráfico será; CE2 – PE3 – P – PE1 – PE2 –CE1. A continuación, PE3 vuelve a calcular la ruta; CE2 – PE3 – P – PE2 – CE1.

Ejemplo: Configuración de la creación de reflejo del servicio de protección de salida de MPLS para servicios de capa 2 señalados BGP

A partir de Junos OS versión 14.2, Junos OS admite la restauración del tráfico de salida cuando hay un error de vínculo o nodo en el nodo PE de salida. Si se produce un fallo de vínculo o nodo en la red principal, se puede activar un mecanismo de protección como el reenrutamiento rápido MPLS en los LSP de transporte entre los enrutadores PE para reparar la conexión en decenas de milisegundos. Un LSP de protección de salida aborda el problema de una falla de vínculo de nodo en el borde de la red (por ejemplo, una falla de un enrutador PE).

En este ejemplo se muestra cómo configurar la protección de vínculos para servicios de capa 2 señalizados por BGP.

Requisitos

Enrutadores serie MX con Junos OS versión 14.2 o posterior.

Descripción general

Si se produce un fallo de vínculo o nodo en la red principal, se puede activar un mecanismo de protección como el reenrutamiento rápido MPLS en los LSP de transporte entre los enrutadores PE para reparar la conexión en decenas de milisegundos. Un LSP de protección de salida aborda el problema de una falla de vínculo de nodo en el borde de la red (por ejemplo, una falla de un enrutador PE).

En este ejemplo se incluyen los siguientes conceptos e instrucciones de configuración que son exclusivos de la configuración de un LSP de protección de salida:

context-identifier: especifica una dirección IPv4 o IPv6 utilizada para definir el par de enrutadores PE que participan en el LSP de protección de salida. Se asigna a cada par ordenado de PE primario y el protector para facilitar el establecimiento de protección. Esta dirección es globalmente única o única en el espacio de direcciones de la red donde residen el PE principal y el protector.egress-protection: configura la información del protector para el circuito protegido de capa 2 y configura el circuito protector de capa 2 en el nivel jerárquico[edit protocols mpls]. Configura un LSP como un LSP de protección de salida en el nivel jerárquico[edit protocols mpls].protector: configura la creación de pseudocables en espera en el PE de respaldo para la protección de vínculos o nodos de la instancia.

Topología

En caso de fallo del enrutador PE PE1 de salida, el tráfico se cambia al LSP de protección de salida configurado entre el enrutador PE1 y el enrutador PE2 (el enrutador de PE protector):

Dispositivo CE2: origen del tráfico

Enrutador PE3: enrutador de PE de entrada

Enrutador PE1: enrutador PE de salida (primario)

Enrutador PE2: enrutador de PE protector

Dispositivo CE1: Destino del tráfico

Cuando el vínculo entre CE1 y PE1 deja de funcionar, PE1 redirigirá brevemente ese tráfico hacia CE1 a PE2. PE2 lo reenvía a CE1 hasta que el enrutador de entrada PE3 recalcula para reenviar el tráfico a PE2.

Inicialmente la dirección del tráfico era: CE2 – PE3 – P – PE1 – CE1.

Cuando el enlace entre CE1 – PE1 se caiga, el tráfico será: CE2 – PE3 – P – PE1 – PE2 –CE1. A continuación, PE3 vuelve a calcular la ruta: CE2 – PE3 – P – PE2 – CE1.

En este ejemplo, se muestra cómo configurar los enrutadores PE1, PE2 y PE3.

Configuración

Configuración rápida de CLI

Para configurar rápidamente un LSP de protección de salida, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con sus configuraciones de red, copie y pegue los comandos en la CLI e ingrese commit desde el modo de configuración.

PE1

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 primary set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.58 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag all set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection context-identifier 198.51.100.3 set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.58:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference primary set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE2

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols mpls egress-protection context-identifier 198.51.100.3 protector set protocols mpls egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias set protocols mpls egress-protection traceoptions file ep size 100m set protocols mpls egress-protection traceoptions flag all set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.57 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling egress-protection set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo egress-protection protector set routing-instances foo interface ge-2/0/2.0 set routing-instances foo route-distinguisher 10.255.183.57:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo hot-standby set routing-instances foo protocols l2vpn site foo site-identifier 1 set routing-instances foo protocols l2vpn site foo site-preference backup set routing-instances foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

PE3

set protocols rsvp interface all set protocols rsvp interface fxp0.0 disable set protocols mpls interface all set protocols mpls interface fxp0.0 disable set protocols bgp traceoptions file bgp.log world-readable set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.255.183.61 set protocols bgp group ibgp family inet unicast set protocols bgp group ibgp family l2vpn signaling set protocols bgp group ibgp neighbor 192.0.2.3 set protocols bgp group ibgp neighbor 192.0.2.4 set protocols isis traceoptions file isis-edge size 10m world-readable set protocols isis traceoptions flag error set protocols isis level 1 disable set protocols isis level 2 wide-metrics-only set protocols isis interface all point-to-point set protocols isis interface all level 2 metric 10 set protocols isis interface fxp0.0 disable set protocols ldp interface all set protocols ldp interface fxp0.0 disable set policy-options policy-statement lb then load-balance per-packet set routing-options traceoptions file ro.log set routing-options traceoptions flag normal set routing-options traceoptions flag route set routing-options autonomous-system 100 set routing-options forwarding-table export lb set routing-instances foo instance-type l2vpn set routing-instances foo interface ge-2/1/2.0 set routing-instances foo route-distinguisher 10.255.183.61:1 set routing-instances foo vrf-target target:9000:1 set routing-instances foo protocols l2vpn encapsulation-type ethernet-vlan set routing-instances foo protocols l2vpn site foo site-identifier 2 set routing-instances foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

Procedimiento paso a paso

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración.

Para configurar un LSP de protección de salida para el enrutador PE1:

Configure RSVP.

[edit protocols rsvp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

Configure MPLS para que use el LSP de protección de salida para proteger contra un error de vínculo al dispositivo CE1.

[edit protocols mpls] user@PE1# set interface all user@PE1# set interface fxp0.0 disable user@PE1# set egress-protection context-identifier 198.51.100.3 primary user@PE1# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE1# set egress-protection traceoptions file ep size 100m user@PE1# set egress-protection traceoptions flag all

Configure BGP.

[edit protocols bgp] user@PE1# set traceoptions file bgp.log world-readable user@PE1# set group ibgp type internal user@PE1# set group ibgp local-address 10.255.183.58 user@PE1# set group ibgp family inet unicast user@PE1# set group ibgp family l2vpn signaling egress-protection user@PE1# set group ibgp neighbor 192.0.2.3 user@PE1# set group ibgp neighbor 192.0.2.4

Configure IS-IS.

[edit protocols isis] user@PE1# set traceoptions file isis-edge size 10m world-readable user@PE1# set traceoptions flag error user@PE1# set level 1 disable user@PE1# set level 2 wide-metrics-only user@PE1# set interface all point-to-point user@PE1# set interface all level 2 metric 10 user@PE1# set interface fxp0.0 disable

Configure LDP.

[edit protocols ldp] user@PE1# set interface all user@PE1# set interface fxp0.0 disable

Configure una política de equilibrio de carga.

[edit] user@PE1# set policy-options policy-statement lb then load-balance per-packet

Configure las opciones de enrutamiento para exportar rutas en función de la directiva de equilibrio de carga.

[edit routing-options] user@PE1# set traceoptions file ro.log user@PE1# set traceoptions flag all user@PE1# set autonomous-system 100 user@PE1# set forwarding-table export lb

Configure BGP para anunciar nrli desde la instancia de enrutamiento con context-ID como próximo salto.

[edit routing-instances] user@PE1# set foo instance-type l2vpn user@PE1# set foo egress-protection context-identifier 198.51.100.3 user@PE1# set foo interface ge-2/0/2.0 user@PE1# set foo route-distinguisher 10.255.183.58:1 user@PE1# set foo vrf-target target:9000:1

Configure la instancia de l2vpn para usar el LSP de salida configurado.

[edit routing-instances] user@PE1# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE1# set foo protocols l2vpn site foo site-identifier 1 user@PE1# set foo protocols l2vpn site foo site-preference primary user@PE1# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

Cuando termine de configurar el dispositivo, ingrese

commiten el modo de configuración.

Procedimiento paso a paso

Para configurar un LSP de protección de salida para el enrutador PE2:

Configure RSVP.

[edit protocols rsvp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

Configure MPLS y el LSP que actúa como LSP de protección de salida.

[edit protocols mpls] user@PE2# set interface all user@PE2# set interface fxp0.0 disable user@PE2# set egress-protection context-identifier 198.51.100.3 protector user@PE2# set egress-protection context-identifier 198.51.100.3 advertise-mode stub-alias user@PE2# set egress-protection traceoptions file ep size 100m user@PE2# set egress-protection traceoptions flag all

Configure BGP.

[edit protocols bgp] user@PE2# set traceoptions file bgp.log world-readable user@PE2# set group ibgp type internal user@PE2# set group ibgp local-address 10.255.183.57 user@PE2# set group ibgp family inet unicast user@PE2# set group ibgp family l2vpn signaling user@PE2# set group ibgp family l2vpn egress-protection user@PE2# set group ibgp neighbor 192.0.2.3 user@PE2# set group ibgp neighbor 192.0.2.4

Configure IS-IS.

[edit protocols isis] user@PE2# set traceoptions file isis-edge size 10m world-readable user@PE2# set traceoptions flag error user@PE2# set level 1 disable user@PE2# set level 2 wide-metrics-only user@PE2# set interface all point-to-point user@PE2# set interface all level 2 metric 10 user@PE2# set interface fxp0.0 disable

Configure LDP.

[edit protocols ldp] user@PE2# set interface all user@PE2# set interface fxp0.0 disable

Configure una política de equilibrio de carga.

[edit] user@PE2# set policy-options policy-statement lb then load-balance per-packet

Configure las opciones de enrutamiento para exportar rutas en función de la directiva de equilibrio de carga.

[edit routing-options] user@PE2# set traceoptions file ro.log user@PE2# set traceoptions flag all user@PE2# set autonomous-system 100 user@PE2# set forwarding-table export lb

Configure BGP para anunciar nrli desde la instancia de enrutamiento con context-ID como próximo salto.

[edit routing-instances] user@PE2# set foo instance-type l2vpn user@PE2# set foo egress-protection protector user@PE2# set foo interface ge-2/0/2.0 user@PE2# set foo route-distinguisher 10.255.183.57:1 user@PE2# set foo vrf-target target:9000:1

Configure la instancia de l2vpn para usar el LSP de salida configurado.

[edit routing-instances] user@PE2# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE2# set foo protocols l2vpn site foo hot-standby user@PE2# set foo protocols l2vpn site foo site-identifier 1 user@PE2# set foo protocols l2vpn site foo site-preference backup user@PE2# set foo protocols l2vpn site foo interface ge-2/0/2.0 remote-site-id 2

Cuando termine de configurar el dispositivo, ingrese

commiten el modo de configuración.

Procedimiento paso a paso

Para configurar un LSP de protección de salida para el enrutador PE3:

Configure RSVP.

[edit protocols rsvp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configure MPLS.

[edit protocols mpls] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configure BGP.

[edit protocols bgp] user@PE3# set traceoptions file bgp.log world-readable user@PE3# set group ibgp type internal user@PE3# set group ibgp local-address 10.255.183.61 user@PE3# set group ibgp family inet unicast user@PE3# set group ibgp family l2vpn signaling user@PE3# set group ibgp neighbor 192.0.2.3 user@PE3# set group ibgp neighbor 192.0.2.4

Configure IS-IS.

[edit protocols isis] user@PE3# set traceoptions file isis-edge size 10m world-readable user@PE3# set traceoptions flag error user@PE3# set level 1 disable user@PE3# set level 2 wide-metrics-only user@PE3# set protocols isis interface all point-to-point [edit protocols isis] user@PE3# set protocols isis interface all level 2 metric 10 [edit protocols isis] user@PE3# set protocols isis interface fxp0.0 disable

Configure LDP.

[edit protocols ldp] user@PE3# set interface all user@PE3# set interface fxp0.0 disable

Configure una política de equilibrio de carga.

[edit] user@PE3# set policy-options policy-statement lb then load-balance per-packet

Configure las opciones de enrutamiento para exportar rutas en función de la directiva de equilibrio de carga.

[edit routing-options] user@PE3# set traceoptions file ro.log user@PE3# set traceoptions flag normal user@PE3# set traceoptions flag route user@PE3# set autonomous-system 100 user@PE3# set forwarding-table export lb

Configure BGP para anunciar nlri desde la instancia de enrutamiento con context-ID como próximo salto.

[edit] user@PE3# set routing-instances foo instance-type l2vpn user@PE3# set routing-instances foo interface ge-2/1/2.0 user@PE3# set routing-instances foo route-distinguisher 10.255.183.61:1 user@PE3# set routing-instances foo vrf-target target:9000:1

Configure l2vpn para especificar la interfaz que se conecta al sitio y la interfaz remota a la que desea que se conecte la interfaz especificada.

[edit routing-instances] user@PE3# set foo protocols l2vpn encapsulation-type ethernet-vlan user@PE3# set foo protocols l2vpn site foo site-identifier 2 user@PE3# set foo protocols l2vpn site foo interface ge-2/1/2.0 remote-site-id 1

Cuando haya terminado de configurar el dispositivo, ingrese

commitdesde configuración.

Resultados

Desde el modo de configuración, confirme su configuración en el enrutador PE1 introduciendo los show protocolscomandos , show policy-optionsy show routing-options . Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@PE1# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

primary;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.58;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE1# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE1# show routing-options

traceoptions {

file ro.log;

flag all;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE1# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

context-identifier {

198.51.100.3;

}

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.58:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 1;

site-preference primary;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

Desde el modo de configuración, confirme la configuración en el enrutador PE2 introduciendo los show protocolscomandos , show policy-optionsy show routing-options . Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@PE2# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

egress-protection {

context-identifier 198.51.100.3 {

protector;

advertise-mode stub-alias;

}

traceoptions {

file ep size 100m;

flag all;

}

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.57;

family inet {

unicast;

}

family l2vpn {

signaling {

egress-protection;

}

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE2# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE2# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE2# show routing-instances

foo {

instance-type l2vpn;

egress-protection {

protector;

}

interface ge-2/0/2.0;

route-distinguisher 10.255.183.57:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

hot-standby;

site-identifier 1;

site-preference backup;

interface ge-2/0/2.0 {

remote-site-id 2;

}

}

}

}

}

Desde el modo de configuración, confirme su configuración en el enrutador PE3 introduciendo los show protocolsshow policy-optionscomandos , y show routing-options . Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@PE3# show protocols

rsvp {

interface all;

interface fxp0.0 {

disable;

}

}

mpls {

interface all;

interface fxp0.0 {

disable;

}

}

bgp {

traceoptions {

file bgp.log world-readable;

}

group ibgp {

type internal;

local-address 10.255.183.61;

family inet {

unicast;

}

family l2vpn {

signaling;

}

neighbor 192.0.2.3;

neighbor 192.0.2.4;

}

}

isis {

traceoptions {

file isis-edge size 10m world-readable;

flag error;

}

level 1 disable;

level 2 wide-metrics-only;

interface all {

point-to-point;

level 2 metric 10;

}

interface fxp0.0 {

disable;

}

}

ldp {

interface all;

interface fxp0.0 {

disable;

}

}

[edit]

user@PE3# show policy-options

policy-statement lb {

then {

load-balance per-packet;

}

}

[edit]

user@PE3# show routing-options

traceoptions {

file ro.log;

flag normal;

flag route;

}

autonomous-system 100;

forwarding-table {

export lb;

}

[edit]

user@PE3# show routing-instances

foo {

instance-type l2vpn;

interface ge-2/1/2.0;

route-distinguisher 10.255.183.61:1;

vrf-target target:9000:1;

protocols {

l2vpn {

encapsulation-type ethernet-vlan;

site foo {

site-identifier 2;

interface ge-2/1/2.0 {

remote-site-id 1;

}

}

}

}

}

Verificación

Confirme que la configuración funcione correctamente.

- Verificación de la configuración de L2VPN

- Verificación de los detalles de la instancia de enrutamiento

- Verificación de la configuración de IS-IS

- Comprobación de la configuración de MPLS

Verificación de la configuración de L2VPN

Propósito

Compruebe que el LSP está protegido por la lógica de protección de conexión.

Acción

Desde el modo operativo, ejecute el show l2vpn connections extensive comando.

user@PE2> show l2vpn connections extensive

Layer-2 VPN connections:

Legend for connection status (St)

EI -- encapsulation invalid NC -- interface encapsulation not CCC/TCC/VPLS

EM -- encapsulation mismatch WE -- interface and instance encaps not same

VC-Dn -- Virtual circuit down NP -- interface hardware not present

CM -- control-word mismatch -> -- only outbound connection is up

CN -- circuit not provisioned <- -- only inbound connection is up

OR -- out of range Up -- operational

OL -- no outgoing label Dn -- down

LD -- local site signaled down CF -- call admission control failure

RD -- remote site signaled down SC -- local and remote site ID collision

LN -- local site not designated LM -- local site ID not minimum designated

RN -- remote site not designated RM -- remote site ID not minimum designated

XX -- unknown connection status IL -- no incoming label

MM -- MTU mismatch MI -- Mesh-Group ID not available

BK -- Backup connection ST -- Standby connection

PF -- Profile parse failure PB -- Profile busy

RS -- remote site standby SN -- Static Neighbor

LB -- Local site not best-site RB -- Remote site not best-site

VM -- VLAN ID mismatch

Legend for interface status

Up -- operational

Dn -- down

Instance: foo

Local site: foo (1)

connection-site Type St Time last up # Up trans

2 rmt Up Aug 3 00:08:14 2001 1

Local circuit: ge-2/0/2.0, Status: Up

Remote PE: 192.0.2.3

Incoming label: 32769, Outgoing label: 32768

Egress Protection: Yes

Time Event Interface/Lbl/PE

Aug 3 00:08:14 2001 PE route up

Aug 3 00:08:14 2001 Out lbl Update 32768

Aug 3 00:08:14 2001 In lbl Update 32769

Aug 3 00:08:14 2001 ckt0 up fe-0/0/0.0 Significado

La Egress Protection: Yes salida muestra que el PVC dado está protegido por la lógica de protección de conexión.

Verificación de los detalles de la instancia de enrutamiento

Propósito

Compruebe la información de la instancia de enrutamiento y el identificador de contexto configurado en el principal, que se utiliza como dirección del próximo salto en caso de error de vínculo de nodo.

Acción

Desde el modo operativo, ejecute el show route foo detail comando.

user@PE2> show route foo detail

foo:

Router ID: 0.0.0.0

Type: l2vpn non-forwarding State: Active

Interfaces:

lt-1/2/0.56

Route-distinguisher: 10.255.255.11:1

Vrf-import: [ __vrf-import-foo-internal__ ]

Vrf-export: [ __vrf-export-foo-internal__ ]

Vrf-import-target: [ target:100:200 ]

Vrf-export-target: [ target:100:200 ]

Fast-reroute-priority: low

Vrf-edge-protection-id: 198.51.100.3

Tables:

foo.l2vpn.0 : 5 routes (3 active, 0 holddown, 0 hidden)

foo.l2id.0 : 6 routes (2 active, 0 holddown, 0 hidden)

Significado

El context-id se establece en 198.51.100.3 y el Vrf-import: [ __vrf-import-foo-internal__] en el resultado menciona la política utilizada para reescribir la dirección del salto siguiente.

Verificación de la configuración de IS-IS

Propósito

Compruebe la información del identificador de contexto IS-IS.

Acción

Desde el modo operativo, ejecute el show isis context-identifier detail comando.

user@PE2> show isis context-identifier detail

IS-IS context database: Context L Owner Role Primary Metric 198.51.100.3 2 MPLS Protector pro17-b-lr-R1 0 Advertiser pro17-b, Router ID 10.255.107.49, Level 2, tlv protector Advertiser pro17-b-lr-R1, Router ID 10.255.255.11, Metric 1, Level 2, tlv prefix

Significado