Conceptos avanzados de MC-LAG

Descripción de la sincronización de la configuración

En este tema, se describe lo siguiente:

- Beneficios de la sincronización de configuración

- Cómo funciona la sincronización de la configuración

- Cómo habilitar la sincronización de configuración

- Grupos de configuración para configuraciones locales, remotas y globales

- Creación de grupos condicionales para determinados dispositivos

- Aplicación de grupos de configuración

- Detalles de configuración del dispositivo para sincronización de configuración

- Cómo se sincronizan las configuraciones y las confirmaciones entre dispositivos

Beneficios de la sincronización de configuración

La sincronización de configuraciones le permite propagar, sincronizar y confirmar configuraciones de un dispositivo a otro. Puede iniciar sesión en cualquiera de esos dispositivos para administrar todos los dispositivos, teniendo así un único punto de administración.

Cómo funciona la sincronización de la configuración

Utilice grupos de configuración para simplificar el proceso de configuración. Por ejemplo, puede crear un grupo de configuración para el dispositivo local, uno o más para los dispositivos remotos y otro para la configuración global, que es esencialmente una configuración común a todos los dispositivos.

Además, puede crear grupos condicionales para especificar cuándo se sincroniza una configuración con otro dispositivo. Puede habilitar la peers-synchronize instrucción en la [edit system commit] jerarquía para sincronizar las configuraciones y las confirmaciones entre los dispositivos de forma predeterminada. NETCONF a través de SSH proporciona una conexión segura entre los dispositivos, y el Protocolo de copia segura (SCP) copia las configuraciones de forma segura entre ellos.

Cómo habilitar la sincronización de configuración

Para habilitar la sincronización de la configuración, realice los siguientes pasos:

Asigne estáticamente el dispositivo local a los dispositivos remotos.

Cree grupos de configuración para configuraciones locales, remotas y globales.

Cree grupos condicionales.

Crear grupos de aplicación.

Habilite NETCONF a través de SSH.

Configure los detalles del dispositivo y los detalles de autenticación de usuario para la sincronización de la configuración.

Habilite la

peers-synchronizeinstrucción o emita elcommit peers-synchronizecomando para sincronizar y confirmar las configuraciones entre los dispositivos locales y remotos.

Grupos de configuración para configuraciones locales, remotas y globales

Puede crear grupos de configuración para configuraciones locales, remotas y globales. El dispositivo local utiliza un grupo de configuración local, el dispositivo remoto utiliza un grupo de configuración remoto y los dispositivos locales y remotos comparten un grupo de configuración global.

Por ejemplo, podría crear un grupo de configuración local denominado Grupo A, que incluiría la configuración utilizada por el dispositivo local (conmutador A), un grupo de configuración remoto denominado Grupo B, que incluiría la configuración utilizada por los dispositivos remotos (conmutador B, conmutador C y D) y un grupo de configuración global denominado Grupo C, que incluiría la configuración común a todos los dispositivos.

Cree grupos de configuración en el [edit groups] nivel jerárquico.

La sincronización de configuraciones no admite grupos anidados.

Creación de grupos condicionales para determinados dispositivos

Puede crear grupos condicionales para especificar cuándo se debe aplicar una configuración determinada a un dispositivo. Si desea aplicar la configuración global a todos los dispositivos en una configuración de cuatro dispositivos, por ejemplo, habilite la when peers [<name of local peer> <name of remote peer> <name of remote peer> <name of remote peer>] instrucción en el [edit groups] nivel de jerarquía. Si, por ejemplo, desea aplicar la configuración global (grupo C) a los dispositivos locales y remotos (conmutador A, conmutador B, conmutador C y conmutador D), puede ejecutar el set groups Group C when peers [Switch A Switch B Switch C Switch D] comando.

Aplicación de grupos de configuración

Para aplicar grupos de configuración, habilite la apply-groups instrucción en el nivel de [edit] jerarquía. Por ejemplo, para aplicar el grupo de configuración local (Grupo A, por ejemplo), el grupo de configuración remota (Grupo B, por ejemplo) y el grupo de configuración global (Grupo C, por ejemplo), ejecute el set apply-groups [ GroupA GroupB GroupC ] comando.

Detalles de configuración del dispositivo para sincronización de configuración

Para sincronizar configuraciones entre dispositivos, debe configurar el nombre de host o la dirección IP, el nombre de usuario y la contraseña de los dispositivos remotos. Para ello, ejecute el set peers <hostname-of-remote-peer> user <name-of-user> authentication <plain-text-password-string> comando en la [edit system commit] jerarquía del dispositivo local.

Por ejemplo, para sincronizar una configuración del conmutador A al B, ejecute el comando en el set peers SwitchB user administrator authentication test123 conmutador A.

También debe asignar estáticamente el dispositivo local a los dispositivos remotos. A esto, emita el set system commit peers

Por ejemplo, para sincronizar una configuración del conmutador A al conmutador B, al conmutador C y al conmutador D, configure lo siguiente en el conmutador A:

Conmutador A

[edit system commit]

peers {

switchB {

user admin-swB;

authentication "$ABC123";

}

switchC {

user admin-swC;

authentication ""$ABC123";

}

switchD {

user admin-swD;

authentication "$ABC123";

}

}

[edit system]

static-host-mapping [

SwitchA{

inet [ 10.92.76.2 ];

}

SwitchB{

inet [ 10.92.76.4 ];

}

SwitchC{

inet [ 10.92.76.6 ];

}

SwitchD{

inet [ 10.92.76.8 ];

}

}

}

Si solo desea sincronizar configuraciones del conmutador A al conmutador B, al conmutador C y al conmutador D, no necesita configurar la instrucción en el conmutador B, el conmutador C y el peers conmutador D.

Los detalles de configuración de las instrucciones peers también se utilizan para establecer una conexión NETCONF a través de SSH entre los dispositivos. Para activar NETCONF a través de SSH, ejecute el set system services netconf ssh comando en todos los dispositivos.

Cómo se sincronizan las configuraciones y las confirmaciones entre dispositivos

El dispositivo local (o solicitante) en el que habilite la peers-synchronize instrucción o emita el commit peers-synchronize comando copie y cargue su configuración en el dispositivo remoto (o que responde). Luego, cada dispositivo realiza una verificación de sintaxis en el archivo de configuración que se está confirmando. Si no se encuentra ningún error, la configuración se activa y se convierte en la configuración operativa actual en todos los dispositivos. Las confirmaciones se propagan mediante una llamada de procedimiento remota (RPC).

Durante la sincronización de la configuración se producen los siguientes eventos:

El dispositivo local envía el archivo sync-peers.conf (la configuración que se compartirá con los dispositivos especificados en el grupo condicional) a los dispositivos remotos.

Los dispositivos remotos cargan la configuración, envían los resultados de la carga al dispositivo local, exportan su configuración al dispositivo local y responden que la confirmación está completa.

El dispositivo local lee las respuestas de los dispositivos remotos.

Si se realiza correctamente, la configuración se confirma.

La sincronización de la configuración no se realiza correctamente si a) el dispositivo remoto no está disponible o b) se puede acceder al dispositivo remoto, pero se producen errores debido a los siguientes motivos:

La conexión SSH falla debido a problemas de usuario y autenticación.

La RPC de Junos OS falla porque no se puede obtener un bloqueo en la base de datos remota.

La carga de la configuración falla debido a problemas de sintaxis.

Se produce un error en la comprobación de confirmación.

La peers-synchronize instrucción utiliza el nombre de host o la dirección IP, el nombre de usuario y la contraseña de los dispositivos que configuró en la peers instrucción. Con la peers-synchronize instrucción habilitada, simplemente puede emitir el commit comando para sincronizar la configuración de un dispositivo a otro. Por ejemplo, si configuró la peers instrucción en el dispositivo local y desea sincronizar la configuración con el dispositivo remoto, simplemente puede ejecutar el commit comando en el dispositivo local. Sin embargo, si ejecuta el commit comando en el dispositivo local y no se puede acceder al dispositivo remoto, recibirá un mensaje de advertencia que indica que no se puede acceder al dispositivo remoto y que solo se confirma la configuración en el dispositivo local:

Aquí hay un ejemplo de mensaje de advertencia:

error: netconf: could not read hello error: did not receive hello packet from server error: Setting up sessions for peer: 'peer1' failed warning: Cannot connect to remote peers, ignoring it commit complete

Si no tiene la peers instrucción configurada con la información del dispositivo remoto y ejecuta el commit comando, solo se confirma la configuración en el dispositivo local. Si no se puede acceder al dispositivo remoto y hay otros errores, la confirmación no se realiza correctamente ni en el dispositivo local ni en el remoto.

Cuando habilita la peers-synchronize instrucción y emite el commit comando, la confirmación puede tardar más que una confirmación normal. Incluso si la configuración es la misma en todos los dispositivos y no requiere sincronización, el sistema intenta sincronizar las configuraciones.

El commit peers-synchronize comando también utiliza el nombre de host o la dirección IP, el nombre de usuario y la contraseña de los dispositivos configurados en la peers instrucción. Si ejecuta el commit peers-synchronize comando en el dispositivo local para sincronizar la configuración con el dispositivo remoto y se puede acceder al dispositivo remoto, pero hay otros errores, la confirmación falla tanto en el dispositivo local como en el remoto.

Descripción de la comprobación de la coherencia de la configuración del grupo de agregación de vínculos multichasis

Cuando hay una inconsistencia del grupo de agregación de vínculos de múltiples chasis (MC-LAG), se le notificará y podrá tomar medidas para resolverla. Un ejemplo de una inconsistencia es configurar ID de chasis idénticos en ambos pares en lugar de configurar ID de chasis únicos en ambos pares. Solo se comprueba la coherencia de los parámetros MC-LAG confirmados.

- Beneficios de usar MC-LAG Consistency Check

- Cómo funcionan las comprobaciones de coherencia de MC-LAG

- Requisitos de coherencia de la configuración

- Cuando no se puede contactar con pares remotos

- Habilitación de la comprobación de coherencia de la configuración de MC-LAG

- Aprender el estado de una comprobación de coherencia de configuración

Beneficios de usar MC-LAG Consistency Check

Esta función le ayuda a encontrar inconsistencias en los parámetros de configuración entre los pares del grupo de agregación de vínculos de varios chasis (MC-LAG).

Cómo funcionan las comprobaciones de coherencia de MC-LAG

Los siguientes eventos tienen lugar durante la comprobación de coherencia de la configuración después de emitir una confirmación en el par MC-LAG local:

Confirme una configuración de MC-LAG en el par MC-LAG local.

ICCP analiza la configuración de MC-LAG y, luego, envía la configuración al par MC-LAG remoto.

El par MC-LAG remoto recibe la configuración de MC-LAG del par MC-LAG local y la compara con su propia configuración de MC-LAG.

Si hay una inconsistencia grave entre las dos configuraciones de MC-LAG, la interfaz MC-LAG se desactiva y se emiten mensajes syslog.

Si hay una inconsistencia moderada entre las dos configuraciones, se emiten mensajes syslog.

Los siguientes eventos tienen lugar durante la comprobación de coherencia de la configuración después de emitir una confirmación en el par MC-LAG remoto:

Confirme una configuración de MC-LAG en el par MC-LAG remoto.

ICCP analiza la configuración de MC-LAG y, luego, envía la configuración al par MC-LAG local.

El par MC-LAG local recibe la configuración del par MC-LAG remoto y la compara con su propia configuración.

Si hay una inconsistencia grave entre las dos configuraciones, la interfaz MC-LAG se desactiva y se emiten mensajes syslog.

Si hay una inconsistencia moderada entre las dos configuraciones, se emiten mensajes syslog.

Requisitos de coherencia de la configuración

Existen diferentes requisitos de coherencia de configuración según los parámetros de MC-LAG. Los requisitos de coherencia son idénticos o únicos, lo que significa que algunos parámetros deben configurarse de forma idéntica y otros deben configurarse de forma única en los pares MC-LAG. Por ejemplo, el ID del chasis debe ser único en ambos pares, mientras que el modo LACP debe ser idéntico en ambos pares.

El nivel de cumplimiento de los requisitos de coherencia (idénticos o únicos) es obligatorio o deseado. Cuando el nivel de cumplimiento es obligatorio y configura el parámetro MC-LAG incorrectamente, el sistema desconecta la interfaz y emite un mensaje syslog.

Por ejemplo, recibe un mensaje syslog que dice: “Some of the Multichassis Link Aggregation (MC-LAG) configuration parameters between the peer devices are not consistent. The concerned MC-LAG interfaces were explictly brought down to prevent unwanted behavior.” Cuando corrija la inconsistencia y emita una confirmación exitosa, el sistema mostrará la interfaz. Cuando se desea la aplicación y configura el parámetro MC-LAG incorrectamente, recibirá un mensaje syslog que dice: Como se indica en el mensaje syslog, "Some of the Multichassis Link Aggregation(MC-LAG) configuration parameters between the peer devices are not consistent. This may lead to sub-optimal performance of the feature." el rendimiento no será óptimo en esta situación. También puede ejecutar el comando show interfaces mc-ae para mostrar el estado de comprobación de coherencia de la configuración de la interfaz Ethernet agregada de multichasis.

Si hay varias inconsistencias, solo se muestra la primera inconsistencia. Si el nivel de cumplimiento de un parámetro MC-LAG es obligatorio y no configuró ese parámetro correctamente, el comando muestra que la interfaz MC-LAG está inactiva.

Cuando no se puede contactar con pares remotos

Cuando se emite una confirmación en el par local y no se puede acceder al par remoto, se superará la comprobación de coherencia de la configuración para que el par local pueda aparecer en modo independiente. Cuando aparece el par remoto, ICCP intercambia las configuraciones entre los pares. Si se produce un error en la comprobación de coherencia, la interfaz MC-LAG deja de funcionar y el sistema le notifica el parámetro que ha causado la incoherencia. Cuando corrige la inconsistencia y emite una confirmación exitosa, el sistema abre la interfaz.

Habilitación de la comprobación de coherencia de la configuración de MC-LAG

La comprobación de coherencia está habilitada de forma predeterminada. En la tabla 1 se proporciona una lista de ejemplo de parámetros MC-LAG confirmados que se comprueba la coherencia, junto con sus requisitos de coherencia (idénticos o únicos), las jerarquías en las que se configuran los parámetros y los niveles de cumplimiento de comprobación de coherencia (obligatorios o deseados).

Botón de configuración |

Jerarquía |

Requisito de coherencia |

Cumplimiento |

|---|---|---|---|

|

Especifique el tiempo durante el cual se debe establecer una conexión entre chasis (ICCP) entre pares. |

|

|

|

|

Especifique el número máximo de direcciones MAC que se asociarán con una interfaz. |

|

|

|

|

Especifique el número máximo de direcciones MAC que se asociarán con la interfaz MC-AE. |

|

|

|

|

Especifique la cantidad máxima de direcciones MAC que se asociarán con una VLAN: el valor predeterminado es ilimitado, lo que puede dejar la red vulnerable a inundaciones. |

|

|

|

|

Especifique cuánto tiempo permanecen las direcciones MAC en la tabla de conmutación Ethernet. |

|

|

|

|

Especifique el temporizador de antigüedad ARP en minutos para una interfaz lógica de |

|

|

|

|

Especifique distintos identificadores de puente para distintas instancias de enrutamiento RSTP. |

|

|

|

|

Especifique diferentes identificadores de puente para distintas instancias de enrutamiento MSTP. |

|

|

|

|

Determine qué puente se elige como puente raíz para RSTP. Si dos puentes tienen el mismo costo de ruta para el puente raíz, la prioridad del puente determina qué puente se convierte en el puente designado para un segmento de LAN. |

|

|

|

|

Determine qué puente se elige como puente raíz para MSTP. Si dos puentes tienen el mismo costo de ruta para el puente raíz, la prioridad del puente determina qué puente se convierte en el puente designado para un segmento de LAN. |

|

|

|

|

Configure la protección de la unidad de datos del protocolo de puente (BPDU) en todos los puertos de borde de un conmutador para RSTP. |

|

|

|

|

Configure la protección de la unidad de datos del protocolo de puente (BPDU) en todos los puertos perimetrales de un conmutador para VSTP. |

|

|

|

|

Configure la protección de la unidad de datos del protocolo de puente (BPDU) en todos los puertos de borde de un conmutador para MSTP. |

|

|

|

|

Especifique un identificador de servicio para cada interfaz Ethernet agregada multichasis que pertenezca a un grupo de agregación de vínculos (LAG). |

|

|

|

|

Configure el intervalo mínimo después del cual el dispositivo de enrutamiento local transmite paquetes de saludo y, luego, espera recibir una respuesta de un vecino con el que ha establecido una sesión de BFD. |

|

|

|

|

Especifique el intervalo mínimo en el que el dispositivo de enrutamiento local transmite paquetes de saludo a un vecino con el que ha establecido una sesión de BFD. |

|

|

|

|

Especifique el intervalo mínimo después del cual el dispositivo de enrutamiento local debe recibir una respuesta de un vecino con el que haya establecido una sesión de BFD. |

|

|

|

|

Configure el número de paquetes de saludo no recibidos por un vecino que hace que la interfaz de origen se declare inactiva. |

|

|

|

|

Configure sesiones BFD de un solo salto. |

|

|

|

|

Especifique la contraseña de la clave de autenticación para verificar la autenticidad de los paquetes enviados por los pares que alojan un MC-LAG. |

|

|

|

|

Especifique el número de identificación del grupo de redundancia. El protocolo de control entre chasis (ICCP) utiliza el ID de grupo de redundancia para asociar varios chasis que realizan funciones de redundancia similares. |

|

|

|

|

Determine si un par está activo o inactivo mediante el intercambio de mensajes de keepalive a través del vínculo de administración entre los dos pares del protocolo de control entre chasis (ICCP). |

|

|

|

|

Especifique el número de identificación del dispositivo MC-LAG. |

|

|

|

|

Utilizado por ICCP para asociar varios chasis que realizan funciones de redundancia similares y para establecer un canal de comunicación de modo que las aplicaciones en chasis de emparejamiento puedan enviarse mensajes entre sí. |

|

|

|

|

Lo utiliza LACP para calcular el número de puerto de los vínculos miembro físicos del MC-LAG. |

|

|

|

|

Indica si un MC-LAG está en modo activo-en espera o en modo activo-activo. |

|

|

|

|

Especifique si el chasis se activa o permanece en modo de espera cuando se produce un error en un vínculo de interchasis. |

|

|

|

|

Especifique que si el par ICCP deja de funcionar, el sistema desconecta la interfaz lógica del vínculo de interchasis. |

|

|

|

|

Especifique que el nodo configurado como |

|

|

|

|

Especifique que LACP es activo o pasivo. |

|

|

|

|

Especifique el intervalo para la transmisión periódica de paquetes LACP. |

|

|

|

|

Defina el identificador del sistema LACP en el nivel de la interfaz de Ethernet agregada. |

|

|

|

|

Especifique una clave administrativa para el enrutador o conmutador. |

|

|

|

|

Configurar la compatibilidad con etiquetado mixto para paquetes sin etiquetar en un puerto. |

|

|

|

|

Sincronice las direcciones MAC para las interfaces de capa 3 de los conmutadores que participan en el MC-LAG. |

|

|

|

|

Configure un límite para la cantidad de direcciones MAC que se pueden aprender desde un dominio de puente, VLAN, conmutador virtual o conjunto de dominios de puente o VLAN. |

|

|

|

|

Asocie una interfaz de capa 3 con la VLAN. |

|

|

|

|

Habilite la supervisión IGMP. Un dispositivo de capa 2 supervisa los mensajes de unión y salida IGMP enviados desde cada host conectado a un enrutador de multidifusión. Esto permite que el dispositivo de capa 2 realice un seguimiento de los grupos de multidifusión y los puertos miembro asociados. El dispositivo de capa 2 utiliza esta información para tomar decisiones inteligentes y reenviar tráfico de multidifusión solo a los hosts de destino previstos. |

|

|

|

|

Especifique la familia de protocolos configurada en la interfaz lógica. |

|

|

|

|

Especifique una dirección IPv4 para la interfaz IRB. |

|

|

|

|

Especifique una dirección IPv6 para la interfaz IRB. |

|

|

|

|

Especifique un identificador de grupo VRRP. |

|

|

|

|

Solo para interfaces Ethernet, configure el enrutador o conmutador para que responda a cualquier solicitud ARP, siempre y cuando el enrutador o conmutador tenga una ruta activa a la dirección de destino de la solicitud ARP. |

|

|

|

|

Configure un protocolo de redundancia de enrutador virtual (VRRP) enrutador prioridad para convertirse en el enrutador predeterminado principal. El enrutador con la prioridad más alta dentro del grupo se convierte en el principal. |

|

|

|

|

Configure una clave de autenticación IPv4 del Protocolo de redundancia de enrutador virtual (VRRP). También debe especificar un esquema de autenticación VRRP incluyendo la instrucción authentication-type. |

|

|

|

|

Habilite la autenticación IPv4 del Protocolo de redundancia de enrutador virtual (VRRP) y especifique el esquema de autenticación para el grupo VRRP. |

|

|

|

|

Configure las direcciones de los enrutadores virtuales en un grupo IPv4 o IPv6 del Protocolo de redundancia de enrutador virtual (VRRP). |

|

|

|

|

Configure un tipo de encapsulación de capa de vínculo lógico. |

|

|

|

|

Admite la transmisión simultánea de VLAN 802.1Q de etiqueta única y de tramas de etiqueta doble en interfaces lógicas en el mismo puerto Ethernet y en interfaces lógicas de pseudocable. |

|

|

|

|

Para las interfaces de Fast Ethernet y Gigabit Ethernet, las interfaces Ethernet agregadas configuradas para VPLS y las interfaces de suscriptor pseudowire, habilite la recepción y transmisión de tramas etiquetadas con VLAN 802.1Q en la interfaz. |

|

|

|

|

Especifique el tamaño de la unidad máxima de transmisión (UMT) para el medio o protocolo. |

|

|

|

|

Determine si la interfaz lógica acepta o descarta paquetes según las etiquetas de VLAN. |

|

|

|

|

Especifique el nombre de la VLAN que pertenece a una interfaz. |

|

|

|

Aprender el estado de una comprobación de coherencia de configuración

Los siguientes comandos proporcionan información sobre el estado de la comprobación de coherencia de la configuración:

Ejecute el comando show multi-chassis mc-lag configuration-consistency list-of-parameters para ver la lista de parámetros MC-LAG confirmados que se comprueban en busca de inconsistencias, el requisito de consistencia (idéntico o único) y el nivel de cumplimiento (obligatorio o deseado).

Ejecute el comando show multi-chassis mc-lag configuration-consistency para ver la lista de parámetros MC-LAG confirmados que se comprueban en busca de inconsistencias, el requisito de consistencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la verificación de consistencia de la configuración. Los resultados son aprobado o reprobado.

Ejecute el comando show multi-chassis mc-lag configuration-consistency global-config para ver el estado de la comprobación de la coherencia de la configuración para todas las configuraciones globales relacionadas con la funcionalidad de MC-LAG, el requisito de coherencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la comprobación de la coherencia de la configuración. Los resultados son aprobado o reprobados.

Ejecute el comando show multi-chassis mc-lag configuration-consistency icl-config para ver el estado de la comprobación de la coherencia de la configuración de los parámetros relacionados con el vínculo de control de interchasis, el requisito de coherencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la comprobación de la coherencia de la configuración. Los resultados son aprobado o reprobado.

Ejecute el comando show multi-chassis mc-lag configuration-consistency mcae-config para ver el estado de la comprobación de la coherencia de la configuración de los parámetros relacionados con la interfaz Ethernet agregada de multichasis, el requisito de coherencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la comprobación de coherencia de la configuración. Los resultados son aprobado o reprobado.

Ejecute el comando show multi-chassis mc-lag configuration-consistency vlan-config para ver el estado de la comprobación de la coherencia de la configuración de los parámetros relacionados con la configuración de VLAN, el requisito de coherencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la comprobación de la coherencia de la configuración. Los resultados son aprobado o reprobados.

Ejecute el comando show multi-chassis mc-lag configuration-consistency vrrp-config para ver el estado de la comprobación de la coherencia de la configuración de los parámetros relacionados con la configuración de VRRP, el requisito de coherencia (idéntico o único), el nivel de aplicación (obligatorio o deseado) y el resultado de la comprobación de la coherencia de la configuración. Los resultados son aprobado o reprobado.

Ejecute el comando show interfaces mc-ae para ver el estado de comprobación de coherencia de la configuración de la interfaz Ethernet agregada de multichasis. Si hay varias inconsistencias, solo se muestra la primera inconsistencia. Si el nivel de cumplimiento para el parámetro MC-LAG es obligatorio y no configuró ese parámetro correctamente, el comando mostrará que la interfaz MC-LAG está inactiva.

Ver también

Unidifusión desconocida y espionaje IGMP

-

Durante un reinicio de par MC-LAG, el tráfico de multidifusión conocido se inunda hasta que el estado de supervisión IGMP se sincroniza con el par.

-

La inundación ocurre en todos los vínculos entre pares si ambos pares tienen membresía de LAN virtual.

Solo uno de los pares reenvía el tráfico en un vínculo MC-LAG determinado.

-

Los paquetes de multidifusión conocidos y desconocidos se reenvían a través de los pares mediante la adición del puerto ICL como puerto de enrutador de multidifusión.

-

La pertenencia a IGMP aprendida en vínculos MC-LAG se propaga entre pares.

Debe configurar la instrucción para que la

multichassis-lag-replicate-statesupervisión del protocolo de administración de grupos de Internet (IGMP) funcione correctamente en un entorno MC-LAG.

Compatibilidad con entidades de unidifusión de capa 3

La compatibilidad de la función de unidifusión de capa 3 incluye lo siguiente:

-

La compatibilidad con VRRP en espera activa habilita el enrutamiento de capa 3 a través de interfaces MC-AE.

-

La sincronización de la interfaz de VLAN enrutada (RVI) o de la dirección MAC de IRB permite a los pares de MC-LAG reenviar los paquetes de capa 3 que llegan a las interfaces de MC-AE con su propia dirección MAC de RVI o IRB o con la dirección MAC de sus pares RVI o IRB.

-

La sincronización del Protocolo de resolución de direcciones (ARP) permite la resolución ARP en ambos pares MC-LAG.

-

El relé DHCP con la opción 82 habilita la opción 82 en los pares MC-LAG. La opción 82 proporciona información acerca de la ubicación de red de los clientes DHCP. El servidor DHCP utiliza esta información para implementar direcciones IP u otros parámetros para el cliente.

Administración de dirección MAC

Si un MC-LAG está configurado para ser activo-activo, el tráfico ascendente y descendente podría pasar por diferentes dispositivos pares de MC-LAG. Dado que la dirección MAC solo se aprende en uno de los pares MC-LAG, el tráfico en la dirección inversa podría pasar por el otro par MC-LAG e inundar la red innecesariamente. Además, la dirección MAC de un cliente de una sola conexión solo se aprende en el par MC-LAG al que está conectado. Si un cliente conectado al dispositivo de red MC-LAG par necesita comunicarse con ese cliente de una sola conexión, el tráfico se inundará en el dispositivo de red MC-LAG par. Para evitar inundaciones innecesarias, cada vez que se aprende una dirección MAC en uno de los pares MC-LAG, la dirección se replica en el otro par MC-LAG. Se aplican las siguientes condiciones cuando se realiza la replicación de la dirección MAC:

Las solicitudes ARP gratuitas no se envían cuando cambia la dirección MAC en la interfaz IRB o RVI.

-

Las direcciones MAC aprendidas en un MC-LAG de un par MC-LAG se deben replicar como aprendidas en el mismo MC-LAG del otro par MC-LAG.

-

Las direcciones MAC aprendidas en clientes de borde de cliente (CE) de una sola conexión de un par MC-LAG deben replicarse como aprendidas en la interfaz ICL del otro par MC-LAG.

-

El aprendizaje de la dirección MAC en una ICL está deshabilitado en la ruta de datos. Depende del software para instalar direcciones MAC replicadas a través de ICCP.

Si tiene una VLAN sin IRB o RVI configurada, la replicación de la dirección MAC sincronizará las direcciones MAC.

Antigüedad de MAC

El soporte de antigüedad de MAC en Junos OS extiende la lógica Ethernet agregada para un MC-LAG especificado. Una dirección MAC en el software no se elimina hasta que todos los motores de reenvío de paquetes hayan eliminado la dirección MAC.

Protocolo de resolución de direcciones Metodología de soporte activo-activo de MC-LAG

El Protocolo de resolución de direcciones (ARP) asigna direcciones IP a direcciones MAC. Junos OS usa la supervisión de paquetes de respuesta ARP para admitir MC-LAG activo-activo, lo que proporciona una sincronización fácil sin la necesidad de mantener ningún estado específico. Sin sincronización, si un par de MC-LAG envía una solicitud ARP y el otro par de MC-LAG recibe la respuesta, la resolución de ARP no se realiza correctamente. Con la sincronización, los pares MC-LAG sincronizan las resoluciones ARP olfateando el paquete en el par MC-LAG que recibe la respuesta ARP y replicando esto en el otro par MC-LAG. Esto garantiza que las entradas en las tablas ARP de los pares MC-LAG sean coherentes.

Cuando se reinicia uno de los pares MC-LAG, se sincronizan los destinos ARP en su par MC-LAG. Dado que los destinos ARP ya están resueltos, su par MC-LAG puede reenviar paquetes de capa 3 fuera de la interfaz Ethernet agregada de multichasis.

Relé DHCP con la opción 82

El relé DHCP con la opción 82 proporciona información sobre la ubicación de red de los clientes DHCP. El servidor DHCP utiliza esta información para implementar direcciones IP u otros parámetros para el cliente. Con el relé DHCP habilitado, los paquetes de solicitud DHCP pueden tomar la ruta al servidor DHCP a través de cualquiera de los pares MC-LAG. Dado que los pares MC-LAG tienen nombres de host, direcciones MAC de chasis y nombres de interfaz diferentes, debe tener en cuenta estos requisitos al configurar el relé DHCP con la opción 82:

Si su entorno solo admite IPv6 o debe utilizar el proceso del agente de retransmisión DHCP extendido (JDHCP) por otros motivos, puede configurar la compatibilidad solo con versiones posteriores mediante el forwarding-options dhcp-relay forward-only comando para IPv4 y el forwarding-options dhcpv6 forward-only comando para IPv6. También debe verificar que el servidor DHCP de la red sea compatible con la opción 82.

-

Utilice la descripción de la interfaz en lugar del nombre de la interfaz.

-

No utilice el nombre de host como parte del ID de circuito o de la cadena de ID remoto.

-

No utilice la dirección MAC del chasis como parte de la cadena de ID remoto.

-

No habilite el ID de proveedor.

-

Si la interfaz ICL recibe paquetes de solicitud DHCP, los paquetes se descartan para evitar paquetes duplicados en la red.

Se ha agregado un contador llamado Due to received on ICL interface al

show helper statisticscomando, el cual rastrea los paquetes que la interfaz ICL descarta.A continuación, se muestra un ejemplo del resultado de la CLI:

user@switch> show helper statistics BOOTP: Received packets: 6 Forwarded packets: 0 Dropped packets: 6 Due to no interface in DHCP Relay database: 0 Due to no matching routing instance: 0 Due to an error during packet read: 0 Due to an error during packet send: 0 Due to invalid server address: 0 Due to no valid local address: 0 Due to no route to server/client: 0 Due to received on ICL interface: 6El resultado muestra que se descartaron seis paquetes recibidos en la interfaz ICL.

Características de unidifusión de capa 2 compatibles

-

Nota:

El aprendizaje de MAC se desactiva automáticamente en la ICL. En consecuencia, las direcciones MAC de origen no se pueden aprender localmente en la ICL. Sin embargo, las direcciones MAC de un nodo MC-LAG remoto se pueden instalar en la interfaz ICL. Por ejemplo, la dirección MAC de un cliente de conexión única en un nodo MC-LAG remoto se puede instalar en la interfaz ICL del nodo MC-LAG local.

Cómo funciona el aprendizaje y envejecimiento de unidifusión de capa 2:

-

Las direcciones MAC aprendidas se propagan a través de pares MC-LAG para todas las VLAN que se generan a través de los pares.

-

La antigüedad de las direcciones MAC se produce cuando la dirección MAC no se ve en ambos pares.

-

Las direcciones MAC aprendidas en vínculos de una sola conexión se propagan en todas las VLAN que tienen vínculos MC-LAG como miembros.

Multidifusión independiente de protocolo

La multidifusión independiente del protocolo (PIM) y el protocolo de administración de grupos de Internet (IGMP) proporcionan compatibilidad con la multidifusión de capa 3. Además del modo estándar de operación PIM, existe un modo especial llamado enrutador de doble designación PIM. El enrutador de doble designación PIM minimiza la pérdida de tráfico de multidifusión en caso de fallas.

Si utiliza multidifusión de capa 3, configure la dirección IP en el par MC-LAG activo con una dirección IP alta o una prioridad de enrutador designada alta.

El enrutador de doble designación PIM no se admite en conmutadores EX9200 y QFX10000.

La operación de PIM se describe en las secciones siguientes:

- Operación de PIM con elección de enrutador designado en modo normal

- Operación de PIM con modo de enrutador designado dual

- Manejo de fallas

Operación de PIM con elección de enrutador designado en modo normal

En el modo normal con elección de enrutador designado, las interfaces IRB o RVI en ambos pares MC-LAG se configuran con PIM habilitado. En este modo, uno de los pares MC-LAG se convierte en el enrutador designado a través del mecanismo de elección de enrutador designado PIM. El enrutador designado elegido mantiene el árbol de puntos de encuentro (RPT) y el árbol de ruta más corta (SPT) para que pueda recibir datos del dispositivo de origen. El enrutador designado elegido participa en actividades periódicas de unión y poda de PIM hacia el punto de encuentro o el origen.

El desencadenante para iniciar estas actividades de unión y poda son los informes de membresía del IGMP que se reciben de los receptores interesados. Los informes IGMP recibidos a través de interfaces Ethernet agregadas de múltiples chasis (potencialmente hash en cualquiera de los pares MC-LAG) y los vínculos de conexión única se sincronizan con el par MC-LAG a través de ICCP.

Ambos pares de MC-LAG reciben tráfico en su interfaz entrante (IIF). El enrutador no designado recibe tráfico mediante la interfaz ICL, la cual actúa como interfaz de enrutador de multidifusión (mrouter).

Si se produce un error en el enrutador designado, el enrutador no designado tiene que crear todo el árbol de reenvío (RPT y SPT), lo que puede causar pérdida de tráfico de multidifusión.

Operación de PIM con modo de enrutador designado dual

En el modo de enrutador designado dual, ambos pares MC-LAG actúan como enrutadores designados (activo y en espera) y envían mensajes periódicos de unión y poda ascendente hacia el punto de encuentro u origen, y finalmente se unen al RPT o SPT.

El par MC-LAG principal reenvía el tráfico de multidifusión a los dispositivos receptores, aun si el par MC-LAG en espera tiene una métrica de preferencia menor.

El par MC-LAG en espera también se une al árbol de reenvío y recibe los datos de multidifusión. El par MC-LAG en espera descarta los datos porque tiene una lista de interfaces de salida (OIL) vacía. Cuando el par MC-LAG en espera detecta el fallo principal del par MC-LAG, agrega la VLAN receptora al OIL y comienza a reenviar el tráfico de multidifusión.

Para habilitar un enrutador de doble designación de multidifusión, emita el set protocols pim interface interface-name dual-dr comando en las interfaces VLAN de cada par MC-LAG.

Manejo de fallas

Para garantizar una convergencia más rápida durante las fallas, configure la dirección IP en el par MC-LAG principal con una dirección IP más alta o con una prioridad de enrutador designada más alta. Esto garantiza que el par MC-LAG principal conserve la membresía del enrutador designado si el emparejamiento de PIM deja de funcionar.

Para garantizar que el tráfico converja si una interfaz MC-AE deja de funcionar, la interfaz ICL-PL siempre se agrega como un puerto mrouter. El tráfico de capa 3 se inunda a través de la entrada predeterminada o la entrada de espionaje a través de la interfaz ICL-PL, y el tráfico se reenvía en la interfaz MC-AE en el par MC-LAG. Si la interfaz ICL-PL deja de funcionar, la vecindad PIM desciende. En este caso, ambos pares MC-LAG se convierten en el enrutador designado. El par MC-LAG de respaldo derriba sus vínculos y se pierde el emparejamiento de enrutamiento. Si la conexión ICCP deja de funcionar, el par MC-LAG de respaldo cambia el ID del sistema LACP y desconecta las interfaces MC-AE. El estado de los vecinos de PIM permanece operativo.

Sincronización de informes IGMP

Los informes IGMP recibidos a través de interfaces MC-AE y vínculos de conexión única se sincronizan con los pares de MC-LAG. La aplicación cliente MCSNOOPD en el par MC-LAG recibe el paquete de sincronización a través de ICCP y, a continuación, envía una copia del paquete al kernel utilizando el mecanismo de PKT_INJECT socket de enrutamiento. Cuando el kernel recibe el paquete, lo envía al El proceso de protocolo de enrutamiento (RPD) habilita protocolos de multidifusión de capa 3, como PIM y IGMP, en interfaces VLAN enrutadas (RVI) configuradas en VLAN MC-LAG.

Supervisión IGMP en el modo activo-activo de MC-LAG

La supervisión IGMP en el modo activo-activo de MC-LAG se admite en enrutadores MX240, enrutadores MX480, enrutadores MX960 y conmutadores de la serie QFX.

Se incluyen los siguientes temas:

- Supervisión IGMP en MC-LAG Funcionalidad del modo activo-activo

- Topología de red típicamente admitida para la supervisión IGMP con puente activo-activo MC-LAG

- Actualizaciones de estado del plano de control desencadenadas por paquetes recibidos en chasis remoto

- Reenvío de datos

- Topología pura de capa 2 sin enrutamiento ni puente integrados

- Aprendizaje calificado

- Reenvío de datos con aprendizaje calificado

- Grupos estáticos en interfaces de conexión única

- Interfaces orientadas al enrutador como vínculos de múltiples chasis

Supervisión IGMP en MC-LAG Funcionalidad del modo activo-activo

Se admite el modo activo-activo del grupo de agregación de vínculos de múltiples chasis (MC-LAG) y la supervisión IGMP en modo activo-en espera. MC-LAG permite que un dispositivo forme una interfaz LAG lógica con dos o más dispositivos de red. MC-LAG ofrece beneficios adicionales, incluyendo redundancia a nivel de nodo, multiconexión y una red de capa 2 sin bucles sin ejecutar el protocolo de árbol de expansión (STP). Se admiten las siguientes características:

-

Sincronización de estado entre pares para supervisión IGMP en un dominio de puente con solo interfaces de capa 2

-

Aprendizaje calificado

-

Vínculos multichasis orientados al enrutador

Se admiten las siguientes mejoras en el puente activo-activo y el Protocolo de redundancia de enrutador virtual (VRRP) mediante enrutamiento y puente integrados (IRB):

-

Soporte MC-LAG para espionaje IGMP en un conmutador de capa 2 puro

-

Soporte MC-LAG para la intromisión IGMP en dominios puente que realizan aprendizaje calificado

-

Soporte para MC-Links como interfaces orientadas al enrutador

Se not admiten las siguientes funciones:

-

MC-LAG para instancias VPLS

-

Puertos troncales de MC-Links

-

Modo proxy para activo-activo

-

Agregar vínculos de interchasis a interfaces salientes según sea necesario

Los vínculos de interchasis se pueden agregar a la lista de interfaces salientes como interfaces orientadas al enrutador.

Topología de red típicamente admitida para la supervisión IGMP con puente activo-activo MC-LAG

La Figura 1 muestra una topología de red típica sobre la cual se admite la supervisión IGMP con puente activo-activo MC-LAG.

activo-activo

activo-activo

Las interfaces I3 e I4 son interfaces de una sola conexión. Los vínculos multichasis ae0.0 y ae0.1 pertenecen al mismo dominio de puente en ambos chasis. Las interfaces I3, ae0.0 y ae0.1 se encuentran en el mismo dominio de puente en el enrutador secundario activo (S-A). Las interfaces I4, ae0.0 y ae0.1 se encuentran en el mismo dominio de puente en el enrutador principal activo (P-A). Las interfaces I3, I4, ae0.0 y ae0.1 se encuentran en el mismo dominio de aprendizaje que el vínculo de interchasis (ICL) que conecta los dos chasis.

El enrutador activo principal es el chasis en el que el enrutamiento y el puente integrados se han convertido en PIM-DR. El enrutador activo secundario es el chasis en el cual el enrutamiento y el puente integrados no son PIM-DR. El enrutador P-A es el chasis responsable de extraer el tráfico del núcleo IP. Por lo tanto, la elección PIM-DR se utiliza para evitar la duplicación del tráfico de datos.

Los dominios de aprendizaje se describen en Aprendizaje calificado.

Para los hablantes IGMP (hosts y enrutadores) en el dominio de aprendizaje, P-A y S-A juntos deben aparecer como un solo dispositivo con interfaces I4, I3, ae0.0 y ae0.1.

No se deben enviar paquetes de control duplicados en vínculos de varios chasis, lo que significa que el paquete de control se debe enviar a través de un solo vínculo.

Actualizaciones de estado del plano de control desencadenadas por paquetes recibidos en chasis remoto

A continuación, se muestran las actualizaciones de estado del plano de control que desencadenan los paquetes recibidos en el chasis remoto:

-

El estado de pertenencia al enrutamiento de multidifusión de capa 3 se actualiza como resultado de los informes aprendidos en tramos remotos de vínculos multichasis y S-links conectados al chasis remoto.

-

El estado de pertenencia y la entrada de enrutamiento en la supervisión se actualizan cuando se reciben informes en los tramos remotos de un vínculo multichasis.

-

Cuando se reciben informes en enlaces S conectados al chasis remoto, no se actualiza el estado de pertenencia ni la entrada de enrutamiento en la intromisión.

-

Cuando se sincroniza el estado de espionaje de multidifusión entre enrutadores de PE, los temporizadores, como el temporizador de tiempo de espera de pertenencia a grupos, no se sincronizan. Cuando se recibe la notificación de sincronización, el enrutador de PE remoto que recibe la notificación inicia o reinicia el temporizador pertinente.

-

La lista de <s,g>s para los que se mantiene el estado es la misma tanto en el chasis sometido a supervisión siempre que las listas de interfaces salientes solo impliquen vínculos de varios chasis.

Reenvío de datos

En esta discusión, se supone que el enrutamiento y el puente integrados en el enrutador P-A es el PIM-DR. Extrae el tráfico de las fuentes en el núcleo. El tráfico también puede proceder en interfaces de capa 2 en el dominio de puente. Para los hosts conectados directamente al chasis P-A, no hay cambios en la forma en que se entregan los datos.

Para entregar tráfico a los hosts conectados a S-A (que es el no DR) en el vínculo de una sola conexión como I3, confiamos en el vínculo de interchasis. El tráfico que llega a P-A se envía a través de ICL a S-A para ser entregado a los enlaces que han reportado interés en s,g y los enlaces que están orientados al enrutador.

Cuando el tramo ae0 en P-A deja de funcionar, los hosts conectados al vínculo multichasis reciben tráfico a través de ICL. En S-A, el tráfico recibido en ICL se envía a vínculos de varios chasis en la lista de interfaces de salida para los cuales la contraparte de ae en P-A está inactiva.

Topología pura de capa 2 sin enrutamiento ni puente integrados

La figura 2 muestra que el chasis que se conecta al PIM-DR es el enrutador activo primario (P-A) y el otro es el enrutador activo secundario (S-A).

integrados

integrados

Aprendizaje calificado

En esta topología, las interfaces I1, I2, I3, I4, I5, I6, I7, I8, I9 e I10 son interfaces de una sola conexión. Los vínculos multichasis ae0.0 y ae0.1 pertenecen al mismo dominio de puente en ambos chasis. Las interfaces I10, I1, I7, I3, I5, ae0.0 y ae0.1 se encuentran en el mismo dominio de puente, bd1 en P-A. Las interfaces I9, I2, I8, I4, I6, ae0.0 y ae0.1 se encuentran en el mismo dominio de puente, bd1 en S-A.

En esta discusión se asume la siguiente configuración:

-

En P-A y S-A, el aprendizaje calificado está activado en bd1.

-

Las interfaces I1, I2, I3, ae0.0 e I4 pertenecen a vlan1, dominio de aprendizaje ld1.

-

Las interfaces I7, I8, I5, ae0.1 e I6 pertenecen a vlan2, dominio de aprendizaje ld2.

-

Las interfaces I9 e I10 pertenecen a vlan3, dominio de aprendizaje ld3.

Para los hablantes IGMP (hosts y enrutadores) en el mismo dominio de aprendizaje, ld1, P-A y S-A vinculados deben aparecer como un solo conmutador.

Para los hablantes IGMP (hosts y enrutadores) en el mismo dominio de aprendizaje, ld2, P-A y S-A vinculados deben aparecer como un solo conmutador.

Dado que no hay vínculos de varios chasis en el dominio de aprendizaje ld3, para los hablantes IGMP (hosts y enrutadores) en el dominio de aprendizaje ld3, P-A y S-A no parecerán ser un solo conmutador.

Esta discusión asume que el vínculo de interchasis ICL1 corresponde al dominio de aprendizaje ld1 y el vínculo de interchasis ICL2 corresponde al dominio de aprendizaje ld2.

Se admite el flujo de paquetes de control, con la excepción de pasar información a IRB.

Reenvío de datos con aprendizaje calificado

En esta discusión, se asume un dominio de aprendizaje (LD), ld1, y además se asume que la interfaz I1 en el enrutador P-A está conectada al PIM-DR en el dominio de aprendizaje y extrae el tráfico de las fuentes en el núcleo.

Para entregar tráfico a los hosts conectados al enrutador S-A (que es el no DR) en el vínculo de una sola conexión como I2, I4 (que pertenece a ld1), confiamos en ICL1. El tráfico que llega al enrutador P-A en la interfaz I1 se envía a través del vínculo de interchasis ICL1 al enrutador S-A para ser entregado a los vínculos que han reportado interés en s,g o los vínculos que están orientados hacia el enrutador en el dominio de aprendizaje LD1.

Cuando el tramo ae0 de la interfaz en el enrutador P-A deja de funcionar, los hosts conectados al vínculo multichasis reciben tráfico de la interfaz I1 mediante el vínculo de interchasis ICL1. En el enrutador S-A, el tráfico recibido en el vínculo de interchasis ICL1 se envía a los vínculos de varios chasis en la lista de interfaces de salida para los cuales la contraparte de Ethernet agregada en el enrutador P-A no funciona.

Además, se supone que la interfaz I9 en el enrutador S-A pertenece al dominio de aprendizaje ld3 con intereses en s,g, y que la interfaz I10 en el dominio de aprendizaje ld3 en el enrutador P-A recibe tráfico para s,g. La interfaz I9 no recibe datos en esta topología porque no hay vínculos de varios chasis (en modo a-a) y, por lo tanto, no hay vínculo de interchasis en el dominio de aprendizaje ld3.

Grupos estáticos en interfaces de conexión única

En el caso de los vínculos de varios chasis, la configuración de grupo estático debe existir en ambos tramos y no es necesaria la sincronización con el otro chasis.

No se admite la sincronización de los grupos estáticos en interfaces de una sola conexión entre el chasis. Sin embargo, la adición de interfaces lógicas a la lista predeterminada de interfaces de salida admite la entrega de tráfico a la interfaz dentro de una configuración estática.

Interfaces orientadas al enrutador como vínculos de múltiples chasis

Las consultas IGMP pueden llegar en cualquiera de los patos de los vínculos de multichasis, pero en ambos pares, el vínculo de multichasis debe considerarse como orientado al enrutador.

Los informes deben salir una sola vez del vínculo multichasis, es decir, de un solo tramo.

Se proporciona la siguiente compatibilidad MC-LAG para la supervisión IGMP en IRB:

-

Espionaje sin proxy

-

Las interfaces lógicas deben ser interfaces de salida para todas las rutas, incluida la ruta predeterminada

-

Supervisión IGMP en un conmutador de capa 2 puro

-

Espionaje IGMP en dominios de puente que realizan aprendizaje calificado

-

Interfaz orientada al enrutador MC-Links

Se not admiten las siguientes características:

-

Modo proxy para activo-activo

-

Soporte MC-LAG para instancias VPLS

-

Puertos de troncalización como vínculos de múltiples chasis

-

Agregar interfaces lógicas a interfaces salientes según sea necesario.

Sin embargo, las interfaces lógicas siempre se agregan como una interfaz orientada al enrutador a la lista de interfaces de salida.

Ver también

Descripción de MC-LAG en un conmutador de tránsito FCoE

Utilice un MC-LAG a fin de proporcionar una capa de agregación redundante para el tráfico del canal de fibra sobre Ethernet (FCoE).

En este tema, se describe lo siguiente:

- Topología MC-LAG compatible

- Supervisión de FIP y puertos de confianza de FCoE

- CoS y puente de centro de datos (DCB)

Topología MC-LAG compatible

Para admitir el transporte sin pérdidas del tráfico de FCoE a través de un MC-LAG, debe configurar la clase de servicio (CoS) adecuada en ambos conmutadores con miembros de puerto MC-LAG. La configuración de CoS debe ser la misma en ambos conmutadores MC-LAG, ya que los MC-LAG no llevan información de clase de reenvío ni de prioridad IEEE 802.1p.

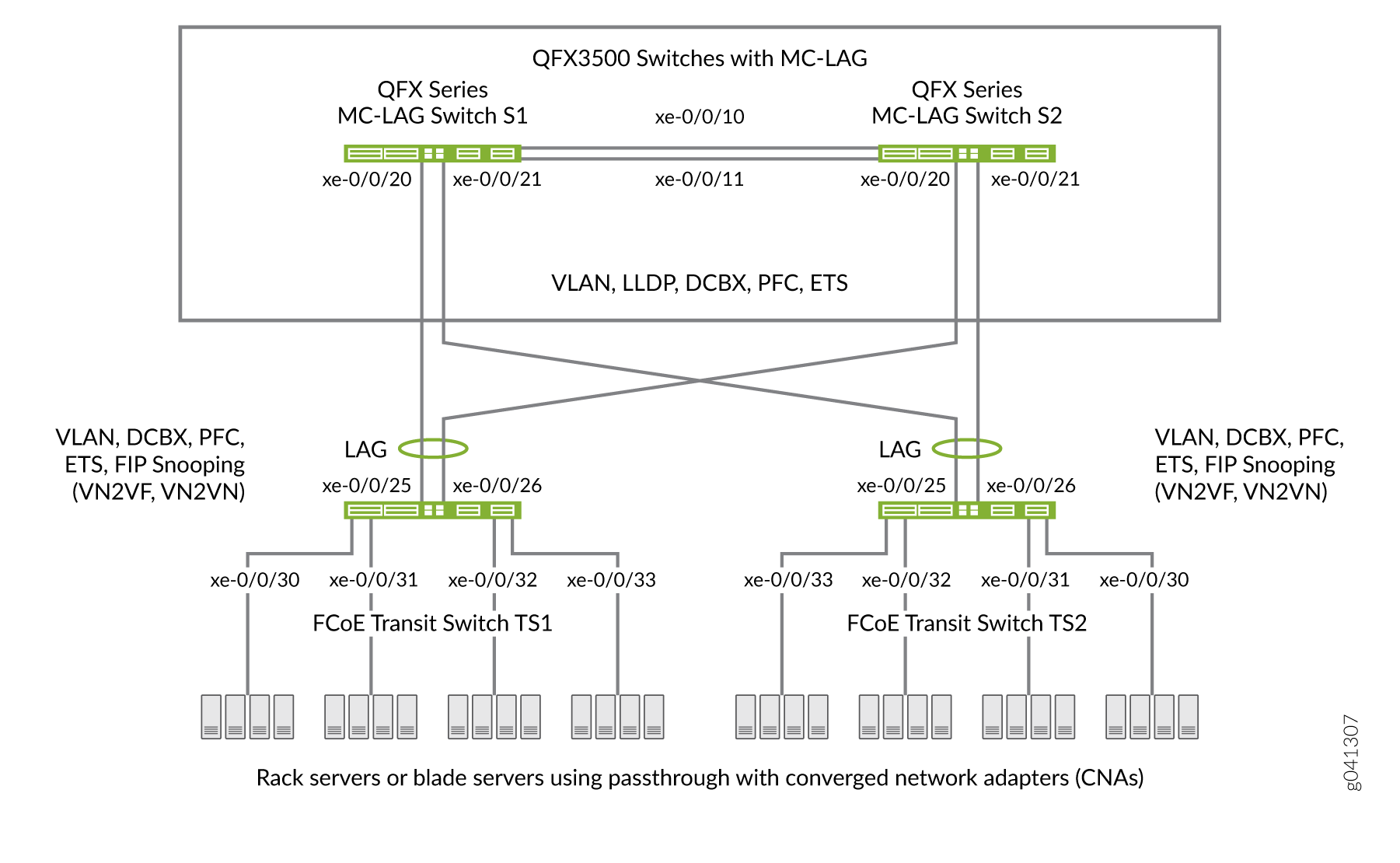

Los conmutadores que no están conectados directamente a hosts FCoE y que actúan como conmutadores de tránsito de paso admiten MC-LAG para el tráfico de FCoE en una topología de red de U invertida . La figura 3 muestra una topología de U invertida con conmutadores QFX3500.

de tránsito FCoE

de tránsito FCoE

Los conmutadores independientes admiten MC-LAG. Las configuraciones de chasis virtual y de estructura del chasis virtual (VCF) de modo mixto no admiten FCoE. Solo los VCF QFX5100 puros (que consisten solo en conmutadores QFX5100) admiten FCoE.

Los puertos que forman parte de una configuración de puerta de enlace FCoE-FC (una estructura de puerta de enlace FCoE-FC virtual) no admiten MC-LAG. Los puertos miembros de un MC-LAG actúan como puertos de conmutación de tránsito de paso.

Las siguientes reglas y directrices se aplican a los MC-LAG cuando se utilizan para el tráfico de FCoE. Las reglas y pautas ayudan a garantizar el manejo adecuado y las características de transporte sin pérdidas requeridas para el tráfico de FCoE.

Los dos conmutadores que forman el MC-LAG (conmutadores S1 y S2) no pueden usar puertos que formen parte de una estructura de puerta de enlace FCoE-FC. Los puertos del conmutador MC-LAG deben ser puertos de conmutación de tránsito de paso (se utilizan como parte de un conmutador de tránsito intermedio que no está conectado directamente a los hosts FCoE).

Los conmutadores MC-LAG S1 y S2 no se pueden conectar directamente a los hosts de FCoE.

Los dos conmutadores que sirven como dispositivos de acceso para hosts FCoE (conmutadores de tránsito FCoE TS1 y TS2) utilizan LAG estándar para conectarse a los conmutadores MC-LAG S1 y S2. Conmutadores de tránsito FCoE TS1 y TS2 pueden ser conmutadores independientes.

Los conmutadores de tránsito TS1 y TS2 deben usar puertos de conmutación de tránsito para los hosts FCoE y para los LAG estándar para los conmutadores MC-LAG S1 y S2.

Habilite la supervisión de FIP en la VLAN de FCoE en los conmutadores de tránsito TS1 y TS2. Puede configurar la supervisión de FIP de VN_Port a VF_Port (VN2VF_Port) o la supervisión de FIP de VN_Port a VN_Port (VN2VN_Port), dependiendo de si los hosts de FCoE necesitan acceder a destinos en la SAN FC (VN2VF_Port supervisión FIP) o a destinos en la red Ethernet (VN2VN_Port supervisión FIP).

La supervisión de FIP debe realizarse en el borde de acceso y no se admite en los conmutadores MC-LAG. No habilite la supervisión de FIP en los conmutadores S1 y S2 de MC-LAG. (No habilite la supervisión de FIP en los puertos MC-LAG que conectan los conmutadores S1 y S2 a los conmutadores TS1 y TS2 ni en los puertos LAG que conectan el conmutador S1 a S2).

Nota:Los conmutadores QFX10000 no admiten la supervisión de FIP; por lo tanto, no se pueden utilizar como conmutadores de acceso de supervisión FIP (conmutadores de tránsito TS1 y TS2) en esta topología.

La configuración de CoS debe ser coherente en los conmutadores MC-LAG. Dado que los MC-LAG no llevan información de clase o prioridad de reenvío, cada conmutador MC-LAG debe tener la misma configuración de CoS para admitir el transporte sin pérdidas. (En cada conmutador MC-LAG, el nombre, la cola de salida y el aprovisionamiento de CoS de cada clase de reenvío deben ser los mismos, y la configuración del control de flujo basado en prioridades (PFC) debe ser la misma).

Conmutadores de tránsito (acceso al servidor)

La función de los conmutadores de tránsito FCoE TS1 y TS2 es conectar los hosts de FCoE de forma multiconexión a los conmutadores MC-LAG, de modo que los conmutadores de tránsito TS1 y TS2 actúen como conmutadores de acceso para los hosts FCoE. (Los hosts FCoE están conectados directamente a los conmutadores de tránsito TS1 y TS2).

La configuración del conmutador de tránsito depende de si desea realizar VN2VF_Port supervisión FIP o FIP, y si los conmutadores VN2VN_Port tránsito también tienen puertos configurados como parte de una estructura virtual de puerta de enlace FCoE-FC. Los puertos que un conmutador QFX3500 utiliza en una estructura virtual de puerta de enlace FCoE-FC no se pueden incluir en la conexión LAG del conmutador de tránsito a los conmutadores MC-LAG. (Los puertos no pueden pertenecer a un conmutador de tránsito y a una puerta de enlace FCoE-FC; debe usar puertos diferentes para cada modo de operación).

Conmutadores MC-LAG (agregación FCoE)

La función de los conmutadores MC-LAG S1 y S2 es proporcionar conexiones redundantes y de carga equilibrada entre los conmutadores de tránsito FCoE. Los conmutadores MC-LAG S1 y S2 actúan como conmutadores de agregación. Los hosts FCoE no están conectados directamente a los conmutadores MC-LAG.

La configuración del conmutador MC-LAG es la misma independientemente del tipo de supervisión FIP que realicen los conmutadores de tránsito FCoE TS1 y TS2.

Supervisión de FIP y puertos de confianza de FCoE

Para mantener un acceso seguro, habilite la supervisión de FIP VN2VF_Port o la supervisión de FIP VN2VN_Port en los puertos de acceso del conmutador de tránsito conectados directamente a los hosts FCoE. La supervisión de FIP debe realizarse en el borde de acceso de la red para evitar el acceso no autorizado. Por ejemplo, en la Figura 3, habilita la supervisión de FIP en las VLAN de FCoE en los conmutadores de tránsito TS1 y TS2 que incluyen los puertos de acceso conectados a los hosts de FCoE.

No habilite la supervisión de FIP en los conmutadores utilizados para crear el MC-LAG. Por ejemplo, en la Figura 3, no habilitaría la supervisión de FIP en las VLAN de FCoE en los conmutadores S1 y S2.

Configure los vínculos entre conmutadores como puertos de confianza de FCoE para reducir la sobrecarga de supervisión de FIP y garantizar que el sistema realice la supervisión de FIP solo en el borde de acceso. En la topología de ejemplo, configure los puertos LAG TS1 y TS2 del conmutador de tránsito conectados a los conmutadores MC-LAG como puertos de confianza de FCoE, configure los puertos MC-LAG del conmutador S1 y S2 conectados a los conmutadores TS1 y TS2 como puertos de confianza de FCoE y configure los puertos en el LAG que conecta los conmutadores S1 a S2 como puertos de confianza de FCoE.

CoS y puente de centro de datos (DCB)

Los vínculos MC-LAG no contienen información de clase de reenvío ni de prioridad. Las siguientes propiedades de CoS deben tener la misma configuración en cada conmutador MC-LAG o en cada interfaz MC-LAG para admitir el transporte sin pérdida:

Nombre de clase de reenvío de FCoE: por ejemplo, la clase de reenvío para el tráfico de FCoE podría utilizar la clase de reenvío predeterminada

fcoeen ambos conmutadores MC-LAG.Cola de salida de FCoE: por ejemplo, la clase de reenvío se puede asignar a la cola 3 en ambos conmutadores MC-LAG (la

fcoecola 3 es la asignación predeterminada para lafcoeclase de reenvío).Clasificador: la clase de reenvío para el tráfico de FCoE debe asignarse al mismo punto de código IEEE 802.1p en cada interfaz miembro del MC-LAG en ambos conmutadores MC-LAG. Por ejemplo, la clase

fcoede reenvío FCoE podría asignarse a un punto011de código IEEE 802.1p (el punto011de código es la asignación predeterminada para lafcoeclase de reenvío).Control de flujo basado en prioridades (PFC): el PFC debe habilitarse en el punto de código FCoE de cada conmutador MC-LAG y aplicarse a cada interfaz MC-LAG mediante un perfil de notificación de congestión.

También debe configurar la selección de transmisión mejorada (ETS) en las interfaces de MC-LAG para proporcionar suficientes recursos de programación (ancho de banda, prioridad) para el transporte sin pérdidas. La configuración de ETS puede ser diferente en cada conmutador MC-LAG, siempre y cuando se programen recursos suficientes para admitir un transporte sin pérdidas para el tráfico de FCoE esperado.

El protocolo de descubrimiento de capa de vínculo (LLDP) y el protocolo de intercambio de capacidades de puente de centro de datos (DCBX) deben estar habilitados en cada interfaz miembro de MC-LAG (LLDP y DCBX están habilitados de forma predeterminada en todas las interfaces).

Al igual que con todas las demás configuraciones de FCoE, el tráfico de FCoE requiere una VLAN dedicada que solo contenga tráfico de FCoE, y la supervisión IGMP debe deshabilitarse en la VLAN de FCoE.

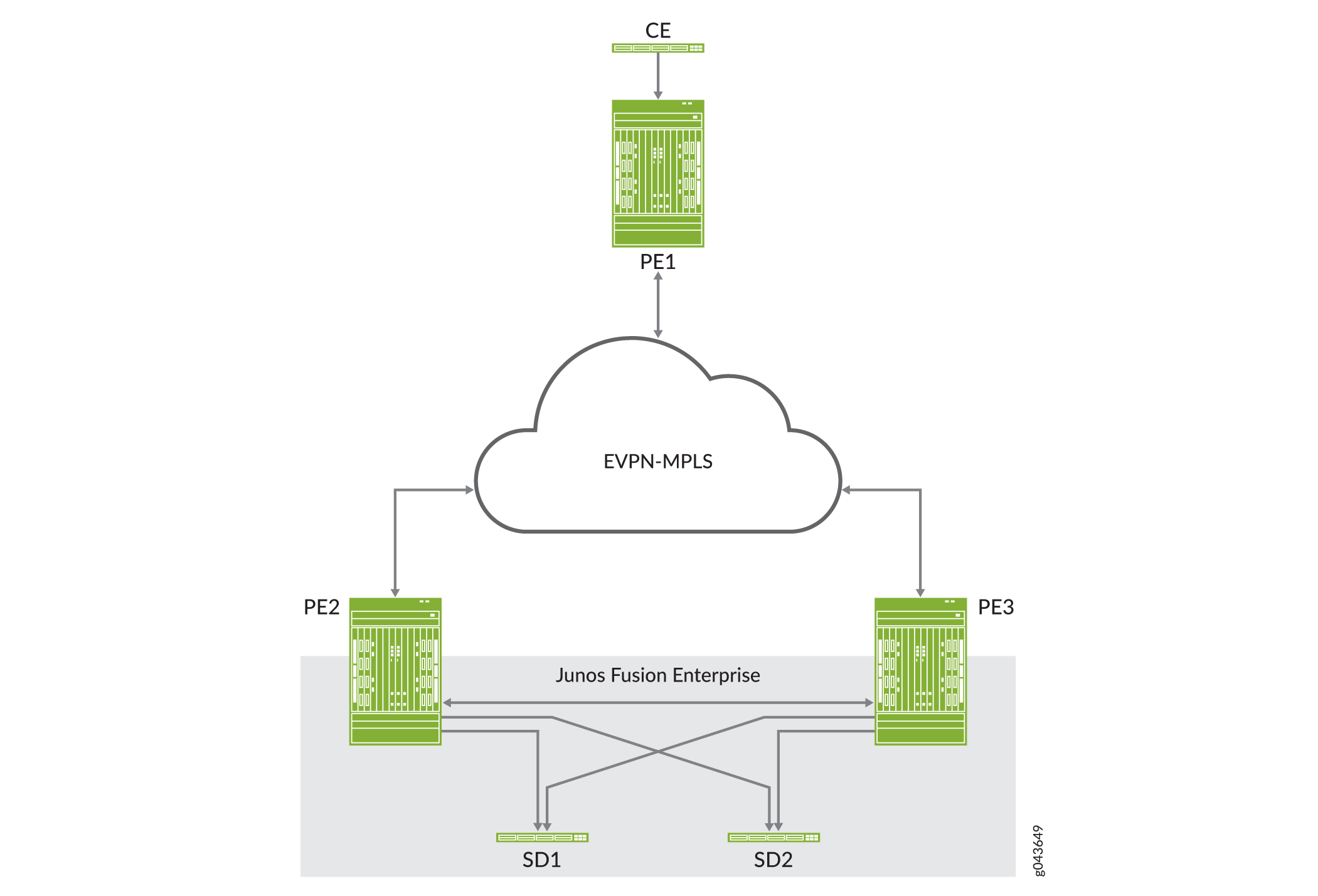

Descripción del interfuncionamiento de EVPN-MPLS con Junos Fusion Enterprise y MC-LAG

A partir de Junos OS versión 17.4R1, puede usar Ethernet VPN (EVPN) para extender una red de Junos Fusion Enterprise o de un grupo de agregación de vínculos multichasis (MC-LAG) a través de una red MPLS a un centro de datos o una red de campus. Con la introducción de esta función, ahora puede interconectar campus dispersos y sitios de centros de datos para formar un único puente virtual de capa 2.

La Figura 4 muestra una topología de Junos Fusion Enterprise con dos conmutadores EX9200 que sirven como dispositivos de agregación (PE2 y PE3) a los que los dispositivos satelitales son multiconexión. Los dos dispositivos de agregación utilizan un vínculo de interchasis (ICL) y el protocolo de protocolo de control de entre chasis (ICCP) de MC-LAG para conectar y mantener la topología de Junos Fusion Enterprise. PE1 en el entorno EVPN-MPLS interactúa con PE2 y PE3 en Junos Fusion Enterprise con MC-LAG.

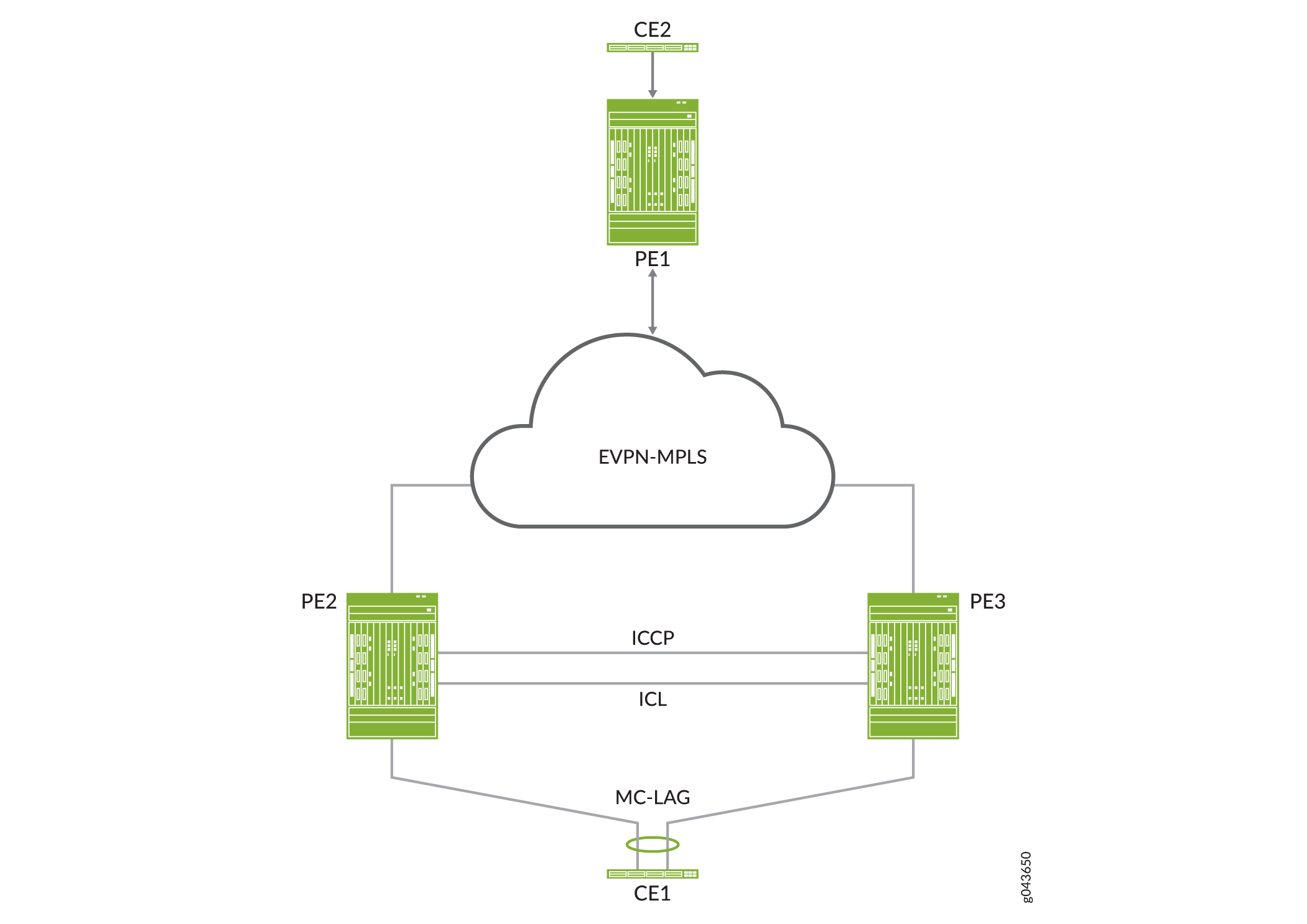

La figura 5 muestra una topología MC-LAG en la que el dispositivo de borde del cliente (CE) CE1 está multiconexión con PE2 y PE3. PE2 y PE3 utilizan una ICL y el protocolo ICCP de MC-LAG para conectar y mantener la topología. PE1 en el entorno EVPN-MPLS interactúa con PE2 y PE3 en el entorno MC-LAG.

A lo largo de este tema, la Figura 4 y la Figura 5 sirven como referencias para ilustrar varios escenarios y puntos.

Los casos de uso mostrados en la Figura 4 y la Figura 5 requieren la configuración de multiconexión de EVPN en modo activo-activo y MC-LAG en PE2 y PE3. EVPN con multiconexión activa-activa y MC-LAG tienen su propia lógica de reenvío para manejar el tráfico, en particular, el tráfico de difusión, el tráfico de unidifusión desconocido y el tráfico de multidifusión (BUM). A veces, la lógica de reenvío de EVPN con multiconexión activa-activa y MC-LAG se contradice entre sí y causa problemas. En este tema, se describen los problemas y la forma en que la función de interfuncionamiento EVPN-MPLS los resuelve.

Aparte de las implementaciones específicas de interfuncionamiento de EVPN-MPLS descritas en este tema, EVPN-MPLS, Junos Fusion Enterprise y MC-LAG ofrecen la misma funcionalidad y función que las características independientes.

- Beneficios de usar EVPN-MPLS con Junos Fusion Enterprise y MC-LAG

- Manejo de tráfico BUM

- Horizonte dividido

- Aprendizaje de MAC

- Manejo de vínculos descendentes entre puertos de cascada y ascendentes en Junos Fusion Enterprise

- Soporte de puerta de enlace de capa 3

Beneficios de usar EVPN-MPLS con Junos Fusion Enterprise y MC-LAG

Use EVPN-MPLS con Junos Fusion Enterprise y MC-LAG para interconectar campus dispersos y sitios de centro de datos para formar un único puente virtual de capa 2.

Manejo de tráfico BUM

En los casos de uso que se muestran en la Figura 4 y la Figura 5, PE1, PE2 y PE3 son pares EVPN, y PE2 y PE3 son pares MC-LAG. Ambos conjuntos de pares intercambian información de control y reenvían tráfico entre sí, lo que genera problemas. En la tabla 2 , se describen los problemas que surgen y cómo Juniper Networks resuelve los problemas en su implementación de la función de interfuncionamiento EVPN-MPLS.

Dirección de tráfico BUM |

EVPN interfuncionando con Junos Fusion Enterprise y MC-LAG Logic |

Problema |

Enfoque de implementación de Juniper Networks |

|---|---|---|---|

Con destino norte (PE2 recibe el paquete BUM de interfaces de conexión única o doble conectadas localmente). |

PE2 inunda el paquete BUM de la siguiente manera:

|

Entre PE2 y PE3, hay dos rutas de reenvío BUM: la ICL MC-LAG y una ruta EVPN-MPLS. Las múltiples rutas de reenvío dan como resultado duplicación de paquetes y bucles. |

|

Con destino sur (PE1 reenvía el paquete BUM a PE2 y PE3). |

PE2 y PE3 reciben una copia del paquete BUM e inundan el paquete fuera de todas sus interfaces locales, incluida la ICL. |

PE2 y PE3 reenvían el paquete BUM fuera de la ICL, lo que da como resultado duplicación de paquetes y bucles. |

Horizonte dividido

En los casos de uso mostrados en la Figura 4 y la Figura 5, el horizonte dividido impide que varias copias de un paquete BUM se reenvíen a un dispositivo CE (dispositivo satelital). Sin embargo, las implementaciones de horizonte dividido de EVPN-MPLS y MC-LAG se contradicen entre sí, lo que genera un problema. En la Tabla 3 , se explica el problema y cómo Juniper Networks lo resuelve en su implementación de la característica de interfuncionamiento EVPN-MPLS.

Dirección de tráfico BUM |

EVPN interfuncionando con Junos Fusion Enterprise y MC-LAG Logic |

Problema |

Enfoque de implementación de Juniper Networks |

|---|---|---|---|

Con destino norte (PE2 recibe el paquete BUM de una interfaz de conexión doble conectada localmente). |

|

La lógica de reenvío de EVPN-MPLS y MC-LAG se contradice entre sí y puede impedir que el tráfico BUM se reenvíe al ES. |

Admite sesgo local, con lo que se ignora el estado DF y no DF del puerto para el tráfico conmutado localmente. |

Con destino sur (PE1 reenvía el paquete BUM a PE2 y PE3). |

El tráfico recibido desde PE1 sigue las reglas de reenvío de EVPN, DF y no DF para un ES multiconexión. |

Ninguno. |

No aplicable. |

Aprendizaje de MAC

EVPN y MC-LAG utilizan el mismo método para aprender direcciones MAC, es decir, un dispositivo de PE aprende direcciones MAC de sus interfaces locales y sincroniza las direcciones con sus pares. Sin embargo, dado que tanto EVPN como MC-LAG están sincronizando las direcciones, surge un problema.

En la tabla 4 se describe el problema y cómo la implementación del interfuncionamiento EVPN-MPLS lo previene. Los casos de uso que se muestran en la Figura 4 y la Figura 5 ilustran el problema. En ambos casos de uso, PE1, PE2 y PE3 son pares EVPN, y PE2 y PE3 son pares MC-LAG.

Caso de uso de sincronización de MAC |

EVPN interfuncionando con Junos Fusion Enterprise y MC-LAG Logic |

Problema |

Enfoque de implementación de Juniper Networks |

|---|---|---|---|

Direcciones MAC aprendidas localmente en interfaces de conexión única o doble en PE2 y PE3. |

|

PE2 y PE3 funcionan como pares EVPN y MC-LAG, lo que da como resultado que estos dispositivos tengan varias rutas de sincronización MAC. |

|

Direcciones MAC aprendidas localmente en interfaces de conexión única o doble en PE1. |

Entre los pares de EVPN, las direcciones MAC se sincronizan mediante el plano de control del BGP de EVPN. |

Ninguno. |

No aplicable. |

Manejo de vínculos descendentes entre puertos de cascada y ascendentes en Junos Fusion Enterprise

Esta sección solo se aplica a EVPN-MPLS que interfunciona con una Junos Fusion Enterprise.

En el Junos Fusion Enterprise que se muestra en la Figura 4, suponga que el dispositivo de agregación PE2 recibe un paquete BUM de PE1 y que el vínculo entre el puerto en cascada en PE2 y el puerto de enlace ascendente correspondiente en el dispositivo satélite SD1 está inactivo. Independientemente de si el paquete BUM lo maneja MC-LAG o la multiconexión activa-activa de EVPN, el resultado es el mismo: el paquete se reenvía a través de la interfaz ICL a PE3, que lo reenvía a SD1 de doble conexión.

Para ilustrar mejor cómo EVPN con multiconexión activa-activa maneja esta situación con SD1 de base dual, suponga que la interfaz DF reside en PE2 y está asociada con el vínculo inactivo, y que la interfaz no DF reside en PE3. Por lo general, por EVPN con lógica de reenvío activo-activo de multiconexión, la interfaz que no es DF deja caer el paquete. Sin embargo, debido al vínculo descendente asociado con la interfaz DF, PE2 reenvía el paquete BUM a través de la ICL a PE3 y la interfaz no DF en PE3 reenvía el paquete a SD1.

Soporte de puerta de enlace de capa 3

La función de intertrabajo EVPN-MPLS admite la siguiente funcionalidad de puerta de enlace de capa 3 para dominios de puente extendidos y VLAN:

Interfaces de enrutamiento y puente integrados (IRB) para reenviar tráfico entre dominios de puente extendidos o VLAN.

Puertas de enlace de capa 3 predeterminadas para reenviar tráfico desde un servidor físico (sin sistema operativo) en un dominio de puente extendido o VLAN a un servidor físico o máquina virtual en otro dominio de puente extendido o VLAN.

Descripción de los valores incrementados de los contadores estadísticos para redes MC-LAG sin bucles

En un MC-LAG en un dominio de puente activo-activo, el resultado del siguiente comando muestra que los contadores de color MC-LAG aumentan continuamente. Este aumento en el recuento estadístico es un comportamiento esperado porque el atributo de color o contador MC-LAG funciona como un mecanismo de prevención de bucles.

request pfe execute target fpc0 command "show jnh 0 exceptions" |grep color GOT: mc lag color DISC(88) 554712463 144488623417 request pfe execute target fpc0 command "show jnh 0 exceptions" |grep color GOT: mc lag color DISC(88) 554712747 144488664296

La tabla de excepciones almacenada en el motor de reenvío de paquetes contiene una lista de contadores tal como se muestra en el siguiente resultado de ejemplo:

request pfe execute target fpc0 command "show jnh 0 exceptions" SENT: Ukern command: show jnh 0 exceptions GOT: Reason Type Packets Bytes GOT: ================================================================== GOT: Ucode Internal GOT: ---------------------- GOT: mcast stack overflow DISC(33) 0 0 GOT: sample stack error DISC(35) 0 0 GOT: undefined nexthop opcode DISC(36) 0 0 GOT: internal ucode error DISC(37) 0 0 GOT: invalid fabric hdr version DISC(41) 0 0 GOT: GOT: PFE State Invalid GOT: ---------------------- GOT: sw error DISC(64) 803092438 59795128826 GOT: child ifl nonlocal to pfe DISC(85) 0 0 GOT: invalid fabric token DISC(75) 179 42346 GOT: unknown family DISC(73) 0 0 GOT: unknown vrf DISC(77) 0 0 GOT: iif down DISC(87) 0 0 GOT: unknown iif DISC( 1) GOT: invalid stream DISC(72) 0 0 GOT: egress pfe unspecified DISC(19) 10889 1536998 GOT: invalid L2 token DISC(86) 26 1224 GOT: mc lag color DISC(88) 554693648 144486028726<<<<<<<<<<<<<<<<<<<<<<<< GOT: dest interface non-local to pfe DISC(27) 10939253797 2078273071209 GOT: invalid inline-svcs state DISC(90) 0 0 GOT: nh id out of range DISC(93) 0 0 GOT: invalid encap DISC(96) 0 0 GOT: replication attempt on empty irb DISC(97) 0 0 GOT: invalid selector entry DISC(98) 0 0 GOT: GOT: GOT: Packet Exceptions GOT: ---------------------- GOT: bad ipv4 hdr checksum DISC( 2) GOT: non-IPv4 layer3 tunnel DISC( 4) 0 0 GOT: GRE unsupported flags DISC( 5) 0 0 GOT: tunnel pkt too short DISC( 6) 0 0 GOT: tunnel hdr too long DISC( 7) 0 0 GOT: bad IPv6 options pkt DISC( 9) 0 0 GOT: bad IP hdr DISC(11) 0 0 GOT: bad IP pkt len DISC(12) 0 0 GOT: L4 len too short DISC(13) GOT: invalid TCP fragment DISC(14) 0 0 GOT: mtu exceeded DISC(21) 0 0 GOT: frag needed but DF set DISC(22) 0 0 GOT: ttl expired PUNT( 1) 9 769 GOT: IP options PUNT( 2) 16 512 GOT: xlated l2pt PUNT(14) 0 0 GOT: control pkt punt via ucode PUNT( 4) 0 0 GOT: frame format error DISC( 0) GOT: tunnel hdr needs reassembly PUNT( 8) 0 0 GOT: GRE key mismatch DISC(76) 0 0 GOT: my-mac check failed DISC(28) GOT: frame relay type unsupported DISC(38) 0 0 GOT: IGMP snooping control packet PUNT(12) 0 0 GOT: bad CLNP hdr DISC(43) 0 0 GOT: bad CLNP hdr checksum DISC(44) 0 0 GOT: Tunnel keepalives PUNT(58) 0 0 GOT: GOT: GOT: Bridging GOT: ---------------------- GOT: lt unknown ucast DISC(84) 0 0 GOT: dmac miss DISC(15) 0 0 GOT: mac learn limit exceeded DISC(17) 0 0 GOT: static mac on unexpected iif DISC(18) 0 0 GOT: no local switching DISC(20) 0 0 GOT: bridge ucast split horizon DISC(26) 39458 13232394 GOT: mcast smac on bridged iif DISC(24) 1263 200152 GOT: bridge pkt punt PUNT( 7) 0 0 GOT: iif STP blocked DISC( 3) GOT: oif STP blocked DISC(31) GOT: vlan id out of oif's range DISC(32) GOT: mlp pkt PUNT(11) 15188054 440453569 GOT: input trunk vlan lookup failed DISC(91) 0 0 GOT: output trunk vlan lookup failed DISC(92) 0 0 GOT: LSI/VT vlan validation failed DISC(94) 0 0 GOT: GOT: GOT: Firewall GOT: ---------------------- GOT: mac firewall DISC(78) GOT: firewall discard DISC(67) 0 0 GOT: tcam miss DISC(16) 0 0 GOT: firewall reject PUNT(36) 155559 59137563 GOT: firewall send to host PUNT(54) 0 0 GOT: firewall send to host for NAT PUNT(59) 0 0 GOT: GOT: GOT: Routing GOT: ---------------------- GOT: discard route DISC(66) 1577352 82845749 GOT: dsc ifl discard route DISC(95) 0 0 GOT: hold route DISC(70) 21130 1073961 GOT: mcast rpf mismatch DISC( 8) 0 0 GOT: resolve route PUNT(33) 2858 154202 GOT: control pkt punt via nh PUNT(34) 51807272 5283911584 GOT: host route PUNT(32) 23473304 1370843994 GOT: ICMP redirect PUNT( 3) 0 0 GOT: mcast host copy PUNT( 6) 0 0 GOT: reject route PUNT(40) 1663 289278 GOT: link-layer-bcast-inet-check DISC(99) 0 0 GOT:

Considere un despliegue de ejemplo en el que dos enrutadores perimetrales de proveedor (PE), PE1 y PE2, están conectados con una interfaz Ethernet agregada, ae0. respectivamente. Los grupos de agregación de vínculos de múltiples chasis (MC-LAG) se utilizan entre PE1 y PE2 para formar una interfaz LAG lógica entre los dos controladores. PE1 y PE2 en un MC-LAG usan un vínculo de protección de vínculos de control de interchasis (ICL-PL) para replicar la información de reenvío entre los pares.

Los mensajes del protocolo de control entre chasis (ICCP) se envían entre los dos dispositivos PE. En este ejemplo, se configura un MC-LAG en dos enrutadores, que constan de dos interfaces Ethernet agregadas, un vínculo de protección de vínculo de control de interchasis (ICL-PL), un vínculo de protección de varios chasis para ICL-PL e ICCP para los pares que alojan el MC-LAG.

El enrutador PE1 está conectado mediante otra interfaz Ethernet agregada, ae3, a un host, H1, y a otro host MC-LAG llamado C1. MC-LAG está habilitado en la ae3 interfaz.

El tráfico recibido en PE1 desde MC-LAG C1 se puede inundar a través de la ICL para llegar a PE2. Cuando los paquetes llegan a PE2, se pueden inundar de nuevo al MC-LAG C1. El tráfico enviado por el host de una sola conexión H1 se puede inundar a MC-LAG C1 y a ICL en PE1. Cuando PE2 recibe dicho tráfico de ICL, puede volver a inundarse a MC-LAG C1. Para proteger la topología MC-LAG de tales bucles, se implementa la capacidad de color MC-LAG. Esta funcionalidad se aplica en la entrada del vínculo ICL. Por lo tanto, cuando PE2 recibe un paquete de PE1, establece el color MC-LAG como activo o lo activa. Cuando PE2 requiere inundar el paquete hacia el vínculo MC-LAG, verifica si el bit de color MC-LAG está configurado o etiquetado como activado. Si se establece el color, deja caer el paquete en la interfaz de salida de las interfaces de vínculo miembro de MC-LAG ae3 y se incrementa el mc-lag color contador de las excepciones jnh.

Este comportamiento de aumento en el valor del contador es una condición esperada en un MC-LAG configurado en un dominio de puente activo/activo y cuando cualquier forma de tráfico que deba inundarse, como la difusión ARP o el tráfico de multidifusión, atraviesa la red.

Es posible que cada VLAN deje caer algunos paquetes para evitar bucles, y es posible que dicha caída de paquetes no sea específica de una VLAN.

A veces, en ambos LAG MC de los enrutadores de la serie MX, es posible que observe que el contador aumenta en FPC0 y FPC2, pero no aumenta en FPC2, como se muestra en el siguiente resultado de ejemplo:

request pfe execute target fpc0 command "show jnh 0 exceptions" |grep color GOT: mc lag color DISC(88) 558477875 144977739683 request pfe execute target fpc1 command "show jnh 0 exceptions" |grep color GOT: mc lag color DISC(88) 0 0 request pfe execute target fpc2 command "show jnh 0 exceptions" |grep color GOT: mc lag color DISC(88) 518499257 119130527834

Este comportamiento se produce porque en un enrutador de la serie MX con una MPC de 16 puertos y 10 Gigabit Ethernet (MPC 3D de 16x10GE), hay cuatro motores de reenvío de paquetes para cada MPC. Si examina un motor de reenvío de paquetes en FPC 0, 1 y 2, PFE1 en FPC1 no tiene ninguna interfaz que sea miembro de MC-LAG. Puede contener interfaces en otras interfaces Ethernet agregadas que no forman parte de MC-LAG. Por lo tanto, para obtener las estadísticas de contador correctas, debe examinar los otros motores de reenvío de paquetes ingresando el request pfe execute target fpc0 command "show jnh X exceptions" |grep color comando donde X puede ser 0, 1, 2 o 3.