Configuración de interfaces de túnel GRE

Descripción de la encapsulación de enrutamiento genérico

La encapsulación de enrutamiento genérico (GRE) proporciona una ruta privada y segura para transportar paquetes a través de una red pública mediante la encapsulación (o tunelización) de los paquetes.

En este tema se describe:

Descripción general de GRE

GRE encapsula los paquetes de datos y los redirige a un dispositivo que los desencapsula y los enruta a su destino final. Esto permite que los enrutadores de origen y destino funcionen como si tuvieran una conexión virtual punto a punto entre sí (porque el encabezado externo aplicado por GRE es transparente para el paquete de carga encapsulada). Por ejemplo, los túneles GRE permiten que protocolos de enrutamiento como RIP y OSPF reenvíen paquetes de datos de un enrutador a otro a través de Internet. Además, los túneles GRE pueden encapsular flujos de datos de multidifusión para su transmisión a través de Internet.

GRE se describe en RFC 2784 (obsoletos RFC anteriores 1701 y 1702). Los enrutadores son compatibles con RFC 2784, pero no completamente. (Para obtener una lista de limitaciones, consulte Limitaciones de configuración).

Como enrutador de origen de túnel, el enrutador encapsula un paquete de carga útil para su transporte a través del túnel a una red de destino. El paquete de carga se encapsula primero en un paquete GRE y, a continuación, el paquete GRE se encapsula en un protocolo de entrega. El enrutador que desempeña la función de enrutador remoto de túnel extrae el paquete tunelizado y lo reenvía a su destino.

No se admite el encadenamiento de servicios GRE, NAT e IPSec en enrutadores ACX1100-AC y ACX500.

La capa 2 sobre GRE no es compatible con ACX2200 enrutador.

Los enrutadores ACX admiten el protocolo de enrutamiento OSPF cuando se configura un túnel GRE en una interfaz WAN.

Túnel GRE

El sistema enruta los datos al punto de conexión GRE sobre las rutas establecidas en la tabla de rutas. (Estas rutas se pueden configurar estáticamente o aprender dinámicamente mediante protocolos de enrutamiento como RIP u OSPF). Cuando el extremo GRE recibe un paquete de datos, se desencapsula y se enruta de nuevo a su dirección de destino.

Los túneles GRE no tienen estado, es decir, el extremo del túnel no contiene información sobre el estado o la disponibilidad del extremo del túnel remoto. Por lo tanto, el enrutador que funciona como enrutador de origen de túnel no puede cambiar el estado de la interfaz de túnel GRE a inactivo si no se puede acceder al extremo remoto.

Para obtener más información sobre la tunelización GRE, consulte:

- Encapsulación y desencapsulación en el enrutador

- Número de túneles de origen y destino permitidos en un enrutador

Encapsulación y desencapsulación en el enrutador

Encapsulación: un enrutador que funciona como enrutador de origen de túnel encapsula y reenvía paquetes GRE de la siguiente manera:

Cuando un enrutador recibe un paquete de datos (carga útil) para ser tunelizado, envía el paquete a la interfaz del túnel.

La interfaz de túnel encapsula los datos en un paquete GRE y agrega un encabezado IP externo.

El paquete IP se reenvía sobre la base de la dirección de destino en el encabezado IP exterior.

Desencapsulación: un enrutador que funciona como enrutador remoto de túnel maneja los paquetes GRE de la siguiente manera:

Cuando el enrutador de destino recibe el paquete IP de la interfaz del túnel, se eliminan el encabezado IP externo y el encabezado GRE.

El paquete se enruta en función del encabezado IP interno.

Número de túneles de origen y destino permitidos en un enrutador

Los enrutadores ACX admiten hasta 64 túneles GRE entre enrutadores que transmiten paquetes de carga IPv4 o IPv6 a través de GRE.

Limitaciones de configuración

Algunas funciones de tunelización GRE no están disponibles actualmente en los enrutadores de la serie ACX. Tenga en cuenta las siguientes limitaciones cuando configure GRE en un enrutador ACX:

Funciones no compatibles: GRE en los enrutadores ACX no admite las siguientes funciones:

Enrutamiento virtual a través de GRE

Protocolo de detección de reenvío bidireccional (BFD) a través del modo distribuido GRE

MPLS a través de túneles GRE

GRE keepalives

Claves GRE, fragmentación de paquetes de carga útil y números de secuencia para paquetes fragmentados

Túneles dinámicos BGP

RFC 1701 y RFC 1702

RFC 2890: extensiones de números de clave y secuencia para GRE

IPv6 como encabezado de entrega

Descubrimiento de MTU de ruta GRE

Equilibrio de carga cuando NNI es ECMP

Estadísticas de interfaz en interfaces GRE

Clase de servicio y firewall en túnel GRE

Protocolo de enrutamiento: los enrutadores ACX no admiten protocolos de enrutamiento en interfaces GRE. Debe deshabilitar el enrutamiento en interfaces GRE en la jerarquía [editar protocolos]. Por ejemplo

[edit] user@host# show protocols ospf { area 0.0.0.0 { interface all; interface gr-0/0/10.0 { disable; } } }Nota:Esta limitación es aplicable a todos los protocolos de enrutamiento (como OSPF, ISIS).

Ver también

Configuración de la tunelización de encapsulación de enrutamiento genérico

La tunelización proporciona una ruta privada y segura para transportar paquetes a través de una red pública mediante la encapsulación de paquetes dentro de un protocolo de transporte conocido como protocolo de encapsulación IP. La encapsulación de enrutamiento genérico (GRE) es un protocolo de encapsulación IP que se utiliza para transportar paquetes a través de una red. La información se envía de una red a otra a través de un túnel GRE.

La tunelización GRE se logra a través de puntos finales de túnel enrutables que operan sobre los puntos finales físicos existentes y otros puntos de conexión lógicos. Los túneles GRE conectan un punto final con otro y proporcionan una ruta de datos clara entre ellos.

En este tema se describe:

- Configuración de un puerto de túnel GRE

- Configuración de túneles para usar encapsulación de enrutamiento genérico

Configuración de un puerto de túnel GRE

Para configurar túneles GRE en un enrutador, convierta un puerto de red o un puerto de enlace ascendente del enrutador en un puerto de túnel GRE para servicios de túnel. Cada puerto de túnel físico, denominado gr-fpc/pic/,port puede tener una o más interfaces lógicas, cada una de las cuales es un túnel GRE.

Después de la conversión a un puerto de túnel GRE, el puerto físico no se puede utilizar para el tráfico de red.

Para configurar un puerto de túnel GRE en un enrutador, debe crear interfaces lógicas de túnel y el ancho de banda en gigabits por segundo para reservar los servicios de túnel. Incluya la tunnel-services bandwidth (1g | 10g) instrucción en el nivel jerárquico [edit chassis fpc slot-number pic number].

Para configurar un puerto de túnel GRE, utilice cualquier puerto físico no utilizado en el enrutador para crear una interfaz de túnel lógico, como se muestra a continuación:

user@host# edit chassis

fpc 0 {

pic 0 {

tunnel-services {

port port-number;

}

}

}

Esto también crea una interfaz gr-.

Configuración de túneles para usar encapsulación de enrutamiento genérico

Normalmente, un puerto de túnel GRE aparece tan pronto como se configura y permanece activo mientras exista una dirección de origen de túnel válida o una interfaz esté operativa. Cada interfaz lógica que configure en el puerto se puede configurar como el origen o como el punto final de un túnel GRE.

Para configurar un puerto de túnel para que utilice GRE:

Descripción general de GRE Keepalive Time

Las interfaces de túnel de encapsulación de enrutamiento genérico (GRE) no tienen un mecanismo integrado para detectar cuándo un túnel está inactivo. Puede habilitar los mensajes keepalive para que sirvan como mecanismo de detección.

Cuando habilita una interfaz de túnel GRE para mensajes keepalive, la interfaz envía paquetes de solicitud keepalive al extremo remoto a intervalos regulares. Si el reenvío de ruta de datos para el túnel GRE funciona correctamente en todos los puntos, los paquetes de respuesta keepalive se devuelven al originador. Estos mensajes keepalive son procesados por el motor de enrutamiento.

Puede configurar mensajes keepalive en la interfaz de túnel GRE física o lógica. Si se configura en la interfaz física, los mensajes keepalive se envían a todas las interfaces lógicas que forman parte de la interfaz física. Si se configura en una interfaz lógica individual, los keepalives se envían solo en esa interfaz lógica.

Puede configurar la frecuencia con la que se envían los mensajes keepalive y el tiempo que la interfaz espera una respuesta keepalive antes de marcar el túnel como operativo inactivo.

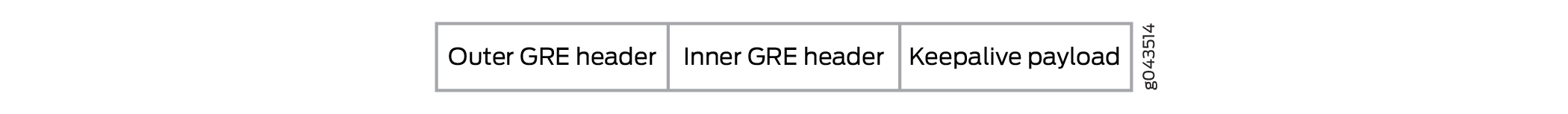

El paquete de solicitud keepalive se muestra en la figura 1.

de solicitud Keepalive

de solicitud Keepalive

La carga útil keepalive incluye información para garantizar que la respuesta keepalive se entregue correctamente a la aplicación responsable del proceso keepalive GRE.

El encabezado GRE externo incluye:

Dirección IP de origen: dirección IP del extremo que inicia la solicitud keepalive

Dirección IP de destino: dirección IP del extremo que recibe la solicitud keepalive

ID de protocolo GRE: IP

El encabezado GRE interno incluye:

Dirección IP de origen: dirección IP del extremo que recibe la solicitud keepalive

Dirección IP de destino: dirección IP del extremo que inicia la solicitud keepalive

ID de protocolo GRE: un valor que el motor de reenvío de paquetes reconoce como un paquete keepalive GRE

A partir de Junos OS versión 17.3R1, puede configurar interfaces de túnel de encapsulación de enrutamiento genérico (GRE) IPv6 en enrutadores serie MX. Esto le permite ejecutar un túnel GRE a través de una red IPv6. Las familias de carga de paquetes que se pueden encapsular dentro de los túneles GRE IPv6 incluyen IPv4, IPv6, MPLS e ISO. No se admite la fragmentación y el reensamblaje de los paquetes de entrega IPv6.

Para configurar una interfaz de túnel GRE IPv6, especifique direcciones IPv6 para source y destination en el nivel de [interfaces gr-0/0/0 unit 0 tunnel] jerarquía.

Keepalive no es compatible con GRE IPv6.

Ver también

Configuración de GRE Keepalive Time

- Configuración del tiempo de mantenimiento y el tiempo de espera para una interfaz de túnel GRE

- Mostrar configuración de tiempo GRE Keepalive

- Mostrar información de tiempo Keepalive en una interfaz de túnel GRE

Configuración del tiempo de mantenimiento y el tiempo de espera para una interfaz de túnel GRE

Puede configurar los keepalives en una interfaz de túnel de encapsulación de enrutamiento genérico (GRE) incluyendo tanto la instrucción como la keepalive-time hold-time instrucción en el nivel jerárquico [edit protocols oam gre-tunnel interface interface-name] .

Para el correcto funcionamiento de keepalives en una interfaz GRE, también debe incluir la family inet instrucción en el nivel jerárquico [edit interfaces interface-name unit unit] . Si no incluye esta instrucción, la interfaz se marca como inactiva.

Para configurar una interfaz de túnel GRE:

Para configurar el tiempo de mantenimiento de vida para una interfaz de túnel GRE:

Configure el protocolo de operación, administración y mantenimiento (OAM) en el nivel de

[edit protocols]jerarquía para la interfaz de túnel GRE.[edit] user@host# edit protocols oam

Configure la opción de interfaz de túnel GRE para el protocolo OAM.

[edit protocols oam] user@host# edit gre-tunnel interface interface-name

Configure el tiempo de keepalive de 1 a 50 segundos para la interfaz de túnel GRE.

[edit protocols oam gre-tunnel interface interface-name] user@host# set keepalive-time seconds

Configure el tiempo de espera de 5 a 250 segundos. Tenga en cuenta que el tiempo de espera debe ser al menos el doble del tiempo de mantenimiento.

[edit protocols oam gre-tunnel interface interface-name] user@host# set hold-time seconds

Mostrar configuración de tiempo GRE Keepalive

Propósito

Muestre el valor de tiempo keepalive configurado como 10 y el valor de tiempo de retención como 30 en una interfaz de túnel GRE (por ejemplo, gr-1/1/10.1).

Acción

Para mostrar los valores configurados en la interfaz de túnel GRE, ejecute el show oam gre-tunnel comando en el nivel de [edit protocols] jerarquía:

[edit protocols]

user@host# show oam gre-tunnel

interface gr-1/1/10.1 {

keepalive-time 10;

hold-time 30;

}

Mostrar información de tiempo Keepalive en una interfaz de túnel GRE

Propósito

Muestra la información de estado actual de una interfaz de túnel GRE cuando se configuran parámetros de tiempo keepalive y tiempo de espera en ella y cuando expira el tiempo de espera.

Acción

Para comprobar la información de estado actual en una interfaz de túnel GRE (por ejemplo, gr-3/3/0.3), ejecute los show interfaces gr-3/3/0.3 terse comandos y show interfaces gr-3/3/0.3 extensive operativos.

mostrar interfaces gr-3/3/0.3 concisa

user@host> show interfaces gr-3/3/0.3 terse

Interface Admin Link Proto Local Remote

gr-3/3/0.3 up up inet 192.0.2.1/24

mpls

mostrar interfaces gr-3/3/0.3 extensivo

user@host> show interfaces gr-3/3/0.3 extensive

Logical interface gr-3/3/0.3 (Index 73) (SNMP ifIndex 594) (Generation 900)

Flags: Point-To-Point SNMP-Traps 0x4000 IP-Header 10.1.19.11:10.1.19.12:47:df:64:0000000000000000 Encapsulation: GRE-NULL

Gre keepalives configured: On, Gre keepalives adjacency state: down

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Traffic statistics:

Input bytes : 15629992

Output bytes : 15912273

Input packets: 243813

Output packets: 179476

Local statistics:

Input bytes : 15322586

Output bytes : 15621359

Input packets: 238890

Output packets: 174767

Transit statistics:

Input bytes : 307406 0 bps

Output bytes : 290914 0 bps

Input packets: 4923 0 pps

Output packets: 4709 0 pps

Protocol inet, MTU: 1476, Generation: 1564, Route table: 0

Flags: Sendbcast-pkt-to-re

Addresses, Flags: Dest-route-down Is-Preferred Is-Primary

^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^^

Destination: 192.0.2/24, Local: 192.0.2.1, Broadcast: 192.0.2.255, Generation: 1366

Protocol mpls, MTU: 1464, Maximum labels: 3, Generation: 1565, Route table: 0

Cuando expire el tiempo de espera:

El túnel GRE permanecerá activo aunque la interfaz no pueda enviar ni recibir tráfico.

El

Linkestado seráUpy elGre keepalives adjacency stateseráDown.

Significado

La información de estado actual de una interfaz de túnel GRE con parámetros de tiempo keepalive y tiempo de espera se muestra como se esperaba cuando expira el tiempo de espera.

Habilitación de la fragmentación en túneles GRE

Para habilitar la fragmentación de paquetes IPv4 en túneles de encapsulación de enrutamiento genérico (GRE), incluya la instrucción y una clear-dont-fragment-bit configuración de unidad máxima de transmisión (MTU) para el túnel como parte de una configuración GRE existente en el [edit interfaces] nivel de jerarquía:

[edit interfaces]

gr-fpc/pic/port {

unit logical-unit-number {

clear-dont-fragment-bit;

...

family inet {

mtu 1000;

...

}

}

}

Esta instrucción borra el bit Don't Fragment (DF) en el encabezado del paquete, independientemente del tamaño del paquete. Si el tamaño del paquete supera el valor MTU del túnel, el paquete se fragmenta antes de la encapsulación. El tamaño máximo de MTU configurable en el AS o PIC multiservicio es de 9192 bytes.

La clear-dont-fragment-bit instrucción solo se admite en los enrutadores de la serie MX y en todos los enrutadores de la serie M, excepto el enrutador M320.

En las plataformas SRX, el borrado del bit DF en un túnel GRE solo se admite cuando el dispositivo está en modo de paquete o paquete selectivo; Esta función no se admite en el modo de flujo. Como resultado, cuando está en modo de flujo, se descarta un paquete que supera la MTU de la interfaz GRE con el conjunto de bits DF, a pesar de tener configurado en clear-dont-fragment-bit la interfaz GRE.

La fragmentación solo se habilita en paquetes IPv4 encapsulados en túneles GRE basados en IPv4.

Esta configuración solo se admite en túneles GRE en interfaces AS o multiservicios. Si confirma gre-fragmentation como tipo de encapsulación en una interfaz PIC de túnel estándar, aparecerá el siguiente mensaje de registro de consola cuando la PIC se conecte:

gr-fpc/pic/port: does not support this encapsulation

El motor de reenvío de paquetes actualiza el campo de identificación IP en el encabezado IP exterior de los paquetes encapsulados en GRE, de modo que es posible volver a ensamblar los paquetes después de la fragmentación. La comprobación de restricción de CLI anterior que requería que configurara la clear-dont-fragment-bit instrucción o una clave de túnel con la allow-fragmentation instrucción ya no se aplica.

Al configurar la clear-dont-fragment-bit instrucción en una interfaz con la familia de protocolos MPLS habilitada, debe especificar un valor MTU. Este valor de MTU no debe ser mayor que el valor máximo admitido (9192).