Filtrado de URL

Descripción general del filtrado de URL

Puede utilizar el filtrado de URL para determinar qué contenido web no es accesible para los usuarios.

Los componentes de esta función incluyen los siguientes:

-

Archivo de base de datos de filtros URL

-

Configuración de una o más plantillas (hasta ocho por perfil)

-

Complemento de filtro de URL (jservices-urlf)

-

Demonio de filtrado de URL (filtrado de URL)

El archivo de base de datos de filtros URL se almacena en el motor de enrutamiento y contiene todas las direcciones URL no permitidas. Las plantillas configuradas definen qué tráfico monitorear, qué criterios coincidir y qué acciones tomar. Configure las plantillas y la ubicación del archivo de base de datos de filtros URL en un perfil.

A partir de Junos OS versión 17.2R2 y 17.4R1, para los servicios adaptables, puede deshabilitar el filtrado del tráfico HTTP que contiene una dirección IP incrustada (por ejemplo, http:/10.1.1.1) que pertenece a un nombre de dominio no permitido en la base de datos de filtros URL. A partir de la versión 19.3R2 de Junos OS, esta misma funcionalidad se admite para los servicios de próxima generación en MX240, MX480 y MX960.

Para habilitar la función de filtrado de URL, debe configurarla jservices-urlf como en package-name el [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] nivel de jerarquía. Una vez habilitado, jservices-urlf mantiene el perfil de filtrado de URL y recibe todo el tráfico que se va a filtrar, los criterios de filtrado y la acción que se debe realizar en el tráfico filtrado.

MX-SPC3 no necesita jservices-urlf explícitamente como package-name en el nivel de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] jerarquía. Es compatible de forma predeterminada.

El daemon de filtrado de URL (filtrado de URL), que también reside en el motor de enrutamiento, resuelve el nombre de dominio de cada URL de la base de datos de filtros de URL en una lista de direcciones IPv4 e IPv6. A continuación, descarga la lista de direcciones IP en la PIC del servicio, la cual ejecuta jservices-urlf. A continuación, el filtrado de URL interactúa con el proceso de firewall dinámico (dfwd) para instalar filtros en el motor de reenvío de paquetes para enviar el tráfico seleccionado desde el motor de reenvío de paquetes a la PIC de servicio.

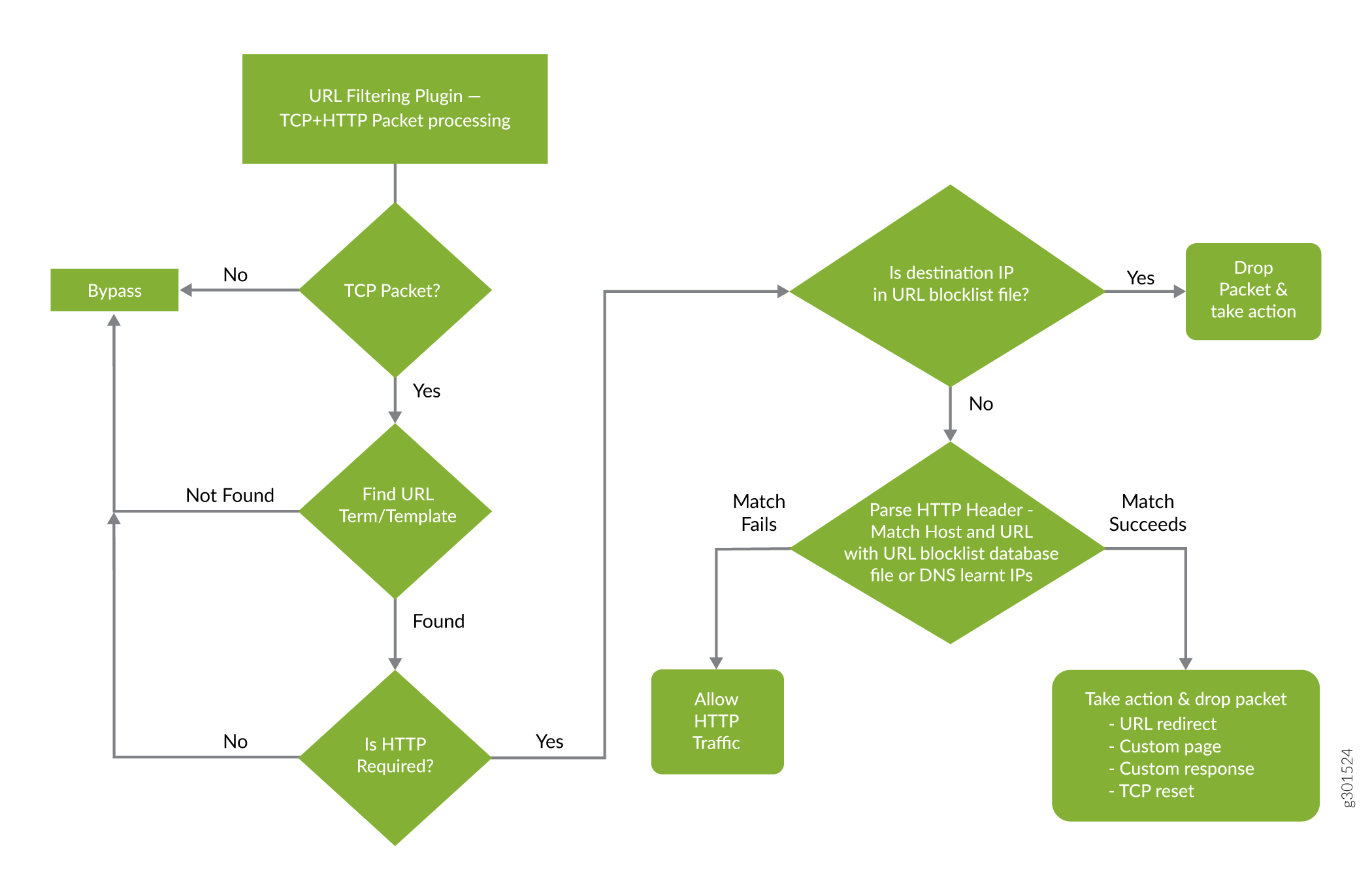

A medida que llega nuevo tráfico HTTP y HTTPS al enrutador, se toma una decisión basada en la información del archivo de base de datos del filtro de URL. Las reglas de filtrado se comprueban y el enrutador acepta el tráfico y lo pasa, o bien bloquea el tráfico. Si se bloquea el tráfico, se lleva a cabo una de las siguientes acciones configuradas:

-

Se envía una redirección HTTP al usuario.

-

Se envía una página personalizada al usuario.

-

Se envía un código de estado HTTP al usuario.

-

Se envía un restablecimiento de TCP.

Aceptar también es una opción. En este caso, el tráfico no se bloquea.

La figura 1 ilustra el filtrado de URL para sesiones HTTP.

HTTP

HTTP

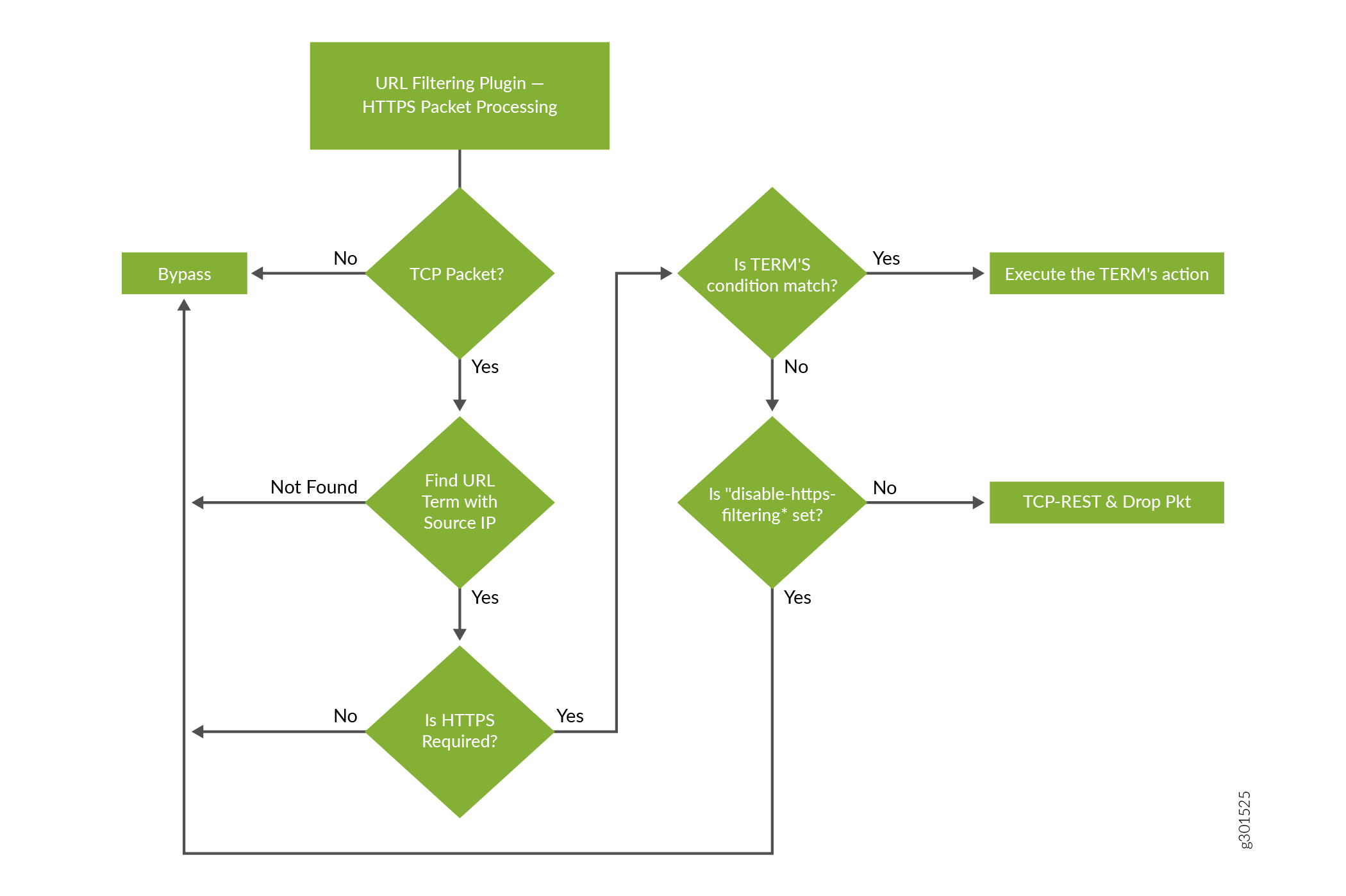

La figura 2 ilustra el filtrado de URL para sesiones HTTPS.

HTTPS

HTTPS

Para obtener más información sobre la función de filtrado de URL, consulte las siguientes secciones:

Archivo de base de datos de filtros URL

El archivo de base de datos de filtros URL contiene entradas de direcciones URL e IP. Cree el archivo de base de datos de filtros URL en el formato indicado en la tabla 1 y ubíquelo en el motor de enrutamiento en el directorio /var/db/url-filterd .

| Entrada |

Descripción |

Ejemplo |

|---|---|---|

| FQDN |

Nombre de dominio completo. |

www.badword.com/jjj/bad.jpg |

| URL |

URL de cadena completa sin el protocolo de capa 7. |

www.srch.com/*mala palabra*/ www.srch.com www.srch.com/xyz www.srch.com/xyz* |

| Dirección IPv4 |

Solicitud HTTP en una dirección IPv4 específica. |

10.1.1.199 |

| Dirección IPv6 |

Solicitud HTTP en una dirección IPv6 específica. |

1::1 |

Debe especificar una base de datos de filtros URL personalizada en el perfil. Si es necesario, también puede asignar un archivo de base de datos de filtro de URL personalizado con cualquier plantilla, y esa base de datos tiene prioridad sobre la base de datos configurada en el nivel de perfil.

Si cambia el contenido del archivo de base de datos de filtro de URL, utilice el request services (url-filter | web-filter) update comando. Otros comandos para ayudar a mantener el archivo de base de datos de filtro de URL son los siguientes:

-

request services (url-filter | web-filter) delete -

request services (url-filter | web-filter) force -

request services (url-filter | web-filter) validate

Advertencias del perfil de filtro de URL

El perfil de filtro de URL consta de una a ocho plantillas. Cada plantilla consta de un conjunto de interfaces lógicas configuradas en las que el tráfico se supervisa para determinar el filtrado de URL y uno o varios términos.

Un término es un conjunto de criterios de coincidencia con acciones que se deben realizar si se cumplen los criterios de coincidencia. Debe configurar al menos un término para configurar el filtrado de URL. Cada término consta de una from instrucción y una then instrucción, donde la from instrucción define los prefijos IP de origen y los puertos de destino que se monitorean. La then instrucción especifica la acción que se debe realizar. Si omite la from instrucción, se considera que cualquier prefijo IP de origen y cualquier puerto de destino coinciden. Pero solo puede omitir una from instrucción por plantilla o por perfil.

Ejemplo de configuración de varios términos sin instrucciones from

template1 {

client-interfaces [ xe-4/0/3.35 xe-4/0/3.36 ];

server-interfaces xe-4/0/0.31;

dns-source-interface xe-4/0/0.1;

dns-routing-instance data_vr;

routing-instance data_vr2;

dns-server 50.0.0.3;

dns-retries 3;

url-filter-database url_database.txt;

term term1 {

then {

tcp-reset;

}

}

term term2 {

then {

redirect-url www.google.com;

}

}

}

Si omite más de una from instrucción por plantilla, obtendrá el siguiente mensaje de error al confirmar:

URLFD_CONFIG_FAILURE: Configuration not valid: Cannot have two wild card terms in template template1 error: configuration check-out failed

Ver también

Configurar el filtrado de URL

Para configurar la función de filtrado de URL, primero debe configurarla jservices-urlf como en package-name el [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] nivel de jerarquía. Para obtener más información sobre cómo configurar la instrucción de extension-provider package package-name configuración, consulte la instrucción package (Loading on PIC).

MX-SPC3 no necesita jservices-urlf explícitamente como package-name en el nivel de [edit chassis fpc slot-number pic pic-number adaptive-services service-package extension-provider] jerarquía. Es compatible de forma predeterminada.

El filtrado de URL está configurado en una PIC de servicio. Las interfaces con las que está tratando son interfaces de servicios (que utilizan el ms prefijo) o interfaces de multiservicios agregados (AMS) (que utilizan el ams prefijo). Para obtener más información acerca de las interfaces AMS, consulte la Guía del usuario de interfaces de servicios adaptables para dispositivos de enrutamiento , comenzando con Descripción de interfaces de multiservicios agregadas.

Un perfil de filtrado de URL es una colección de plantillas. Cada plantilla consta de un conjunto de criterios que definen qué URL no están permitidas y cómo se notifica al destinatario.

Para configurar el perfil de URL:

Ver también

Filtrado de solicitudes de DNS para dominios de sitios web no permitidos

- Descripción general del filtrado de solicitudes DNS

- Cómo configurar el filtrado de solicitudes DNS

- Compatibilidad multitenencia con filtrado de DNS

- Configuración de la compatibilidad con varios inquilinos para el filtrado de DNS

- Ejemplo: Configuración de la compatibilidad multiinquilino para el filtrado de DNS

Descripción general del filtrado de solicitudes DNS

A partir de Junos OS versión 18.3R1, puede configurar el filtrado de DNS para identificar solicitudes DNS de dominios de sitios web no permitidos. A partir de Junos OS versión 19.3R2, puede configurar el filtrado de DNS si ejecuta servicios de última generación con la tarjeta de servicios MX-SPC3. Los servicios de próxima generación son compatibles con los enrutadores MX240, MX480 y MX960. Para los tipos de solicitud DNS A, AAAA, MX, CNAME, TXT, SRV y ANY, configure la acción que se realizará para una solicitud DNS para un dominio no permitido. Usted puede:

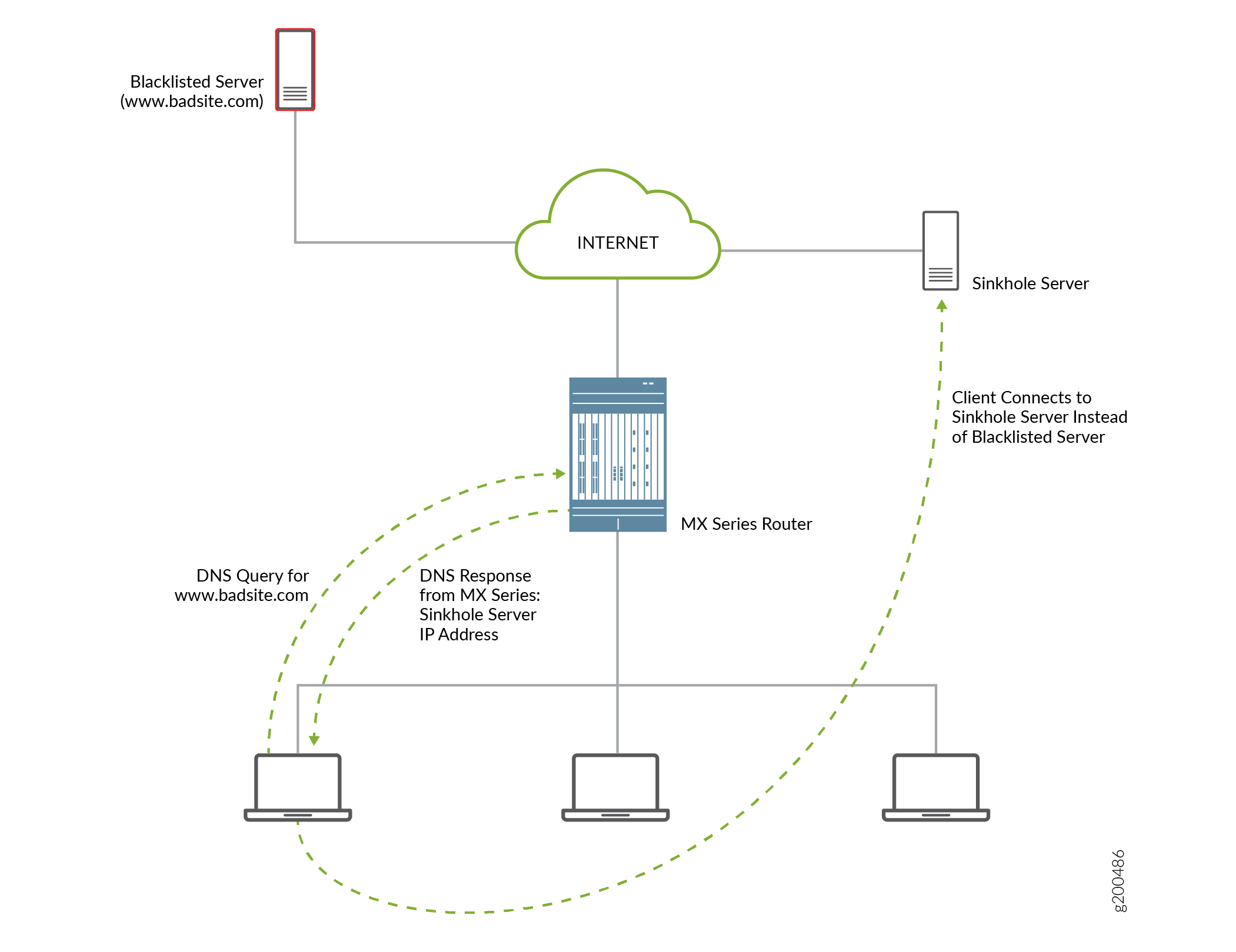

Bloquee el acceso al sitio web mediante el envío de una respuesta DNS que contenga la dirección IP o el nombre de dominio completo (FQDN) de un servidor de sumidero de DNS. Esto garantiza que cuando el cliente intente enviar tráfico al dominio no permitido, el tráfico se dirija al servidor de sumidero (consulte la Figura 3).

Registre la solicitud y permita el acceso.

A partir de la versión 21.1R1 de Junos OS, también puede configurar las siguientes acciones para una solicitud DNS para un dominio no permitido:

- Alerta

- Aceptar

- Soltar

- No se registra

Para otros tipos de solicitud DNS para un dominio no permitido, la solicitud se registra y se permite el acceso.

Las acciones que realiza el servidor de sumidero no están controladas por la función de filtrado de solicitudes DNS; Usted es responsable de configurar las acciones del servidor de sumidero. Por ejemplo, el servidor de sumidero podría enviar un mensaje al solicitante de que no se puede acceder al dominio e impedir el acceso al dominio no permitido.

no permitido

no permitido

Beneficios

El filtrado de DNS redirige las solicitudes de DNS de dominios de sitios web no permitidos a servidores de sumidero, al tiempo que evita que cualquier persona que opere el sistema vea la lista de dominios no permitidos. Esto se debe a que los nombres de dominio no permitidos están en un formato cifrado.

Archivo de base de datos de filtro de dominio no permitido

El filtrado de solicitudes DNS requiere un archivo .txt base de datos de filtros de dominio no permitido, que identifica cada nombre de dominio no permitido, la acción que se debe realizar en una solicitud DNS para el dominio no permitido y la dirección IP o el nombre de dominio completo (FQDN) de un servidor de sumidero de DNS.

Perfil de filtro DNS

Configure un perfil de filtro DNS para especificar qué archivo de base de datos de filtro de dominio no permitido se va a usar. También puede especificar las interfaces en las que se lleva a cabo el filtrado de solicitudes DNS, limitar el filtrado a solicitudes de servidores DNS específicos y limitar el filtrado a solicitudes de prefijos de direcciones IP de origen específicos.

Cómo configurar el filtrado de solicitudes DNS

Para filtrar las solicitudes DNS de dominios de sitios web no permitidos, realice lo siguiente:

- Cómo configurar una base de datos de filtros de dominio

- Cómo configurar un perfil de filtro DNS

- Cómo configurar un conjunto de servicios para el filtrado de DNS

Cómo configurar una base de datos de filtros de dominio

Cree uno o más archivos de base de datos de filtro de dominio que incluyan una entrada para cada dominio no permitido. Cada entrada especifica qué hacer con una solicitud DNS para un dominio de sitio web no permitido.

Para configurar un archivo de base de datos de filtro de dominio:

Cómo configurar un perfil de filtro DNS

Un perfil de filtro DNS incluye configuraciones generales para filtrar solicitudes DNS para dominios de sitios web no permitidos e incluye hasta 32 plantillas. La configuración de la plantilla se aplica a las solicitudes DNS en interfaces lógicas o instancias de enrutamiento de vínculo ascendente y descendente específicas, o a las solicitudes DNS de prefijos de direcciones IP de origen específicos, e invalida la configuración correspondiente en el nivel de perfil DNS. Puede configurar hasta ocho perfiles de filtro DNS.

Para configurar un perfil de filtro DNS:

Cómo configurar un conjunto de servicios para el filtrado de DNS

[edit services service-set service-set-name] user@host# set web-filter-profile profile-name user@host# set syslog host hostname class urlf-logs user@host# set next-hop-service inside-service-interface interface-name.unit-number user@host# set next-hop-service outside-service-interface interface-name.unit-number

Compatibilidad multitenencia con filtrado de DNS

Descripción general

A partir de la versión 21.1R1 de Junos OS, puede configurar fuentes de dominio personalizadas por cliente o subgrupo de IP. Puedes:

- Configure nombres de dominio y acciones para varios inquilinos, de modo que las fuentes de dominio se puedan administrar por inquilino.

- Configure la administración jerárquica de fuentes de dominio por perfil, por plantilla de filtro DNS o por término de filtro DNS.

- Fuentes de dominio exentas a nivel de IP, subred o CIDR.

Para implementar la compatibilidad con mutiltenant para el filtrado DNS, se deshabilita la creación del archivo de base de datos de filtro de dominio en el nivel de plantilla o perfil. No es necesario especificar un archivo a nivel de plantilla o perfil. A partir de Junos OS 21.1R1, de forma predeterminada, está disponible un archivo global con un nombre fijo, nsf_multi_tenant_dn_custom_file.txt (formato de texto sin formato) o dnsf_multi_tenant_dn_custom_file_hashed.txt (archivo cifrado).

Cada entrada en el archivo de base de datos tiene los siguientes elementos:

hashed-domain-name, dirección de sumidero IPv4, dirección de sumidero IPv6, FQDN de sumidero, ID, acción, nombre de fuente.

El hash del archivo se calcula y se agrega a la lista de entradas de nombre de dominio en el archivo. El hash del archivo se calcula utilizando una clave y un método globales, que se valida con el hash del archivo calculado mediante la clave hash configurada en la [edit services web-filter] jerarquía. La validación del archivo solo se realiza correctamente si el hash de archivo calculado coincide con el hash de archivo presente en el archivo.

Cada entrada en nsf_multi_tenant_dn_custom_file.txt archivo consta de un campo adicional llamado nombre de fuente. Este nombre de fuente se utiliza como indicador para agrupar un conjunto de nombres de dominio y asignarlos a un inquilino (perfil, plantilla, término o dirección IP).

Cuando los paquetes DNS se reciben de una dirección IP SRC en particular, se obtiene el nombre de fuente correspondiente y la búsqueda se realiza en los nombres de dominio asignados con el nombre de fuente asociado con el término. Si el nombre de fuente no está aprovisionado para esa dirección IP, entonces se recurre al nombre de fuente configurado en el nivel de plantilla y la búsqueda se realiza en los nombres de dominio asignados con el nombre de fuente asociado con la plantilla. Si el nombre de la fuente no está configurado en la plantilla, la búsqueda se realiza en los nombres de dominio asignados al nombre de fuente asociado con el perfil.

Configuración de la compatibilidad con varios inquilinos para el filtrado de DNS

Ejemplo: Configuración de la compatibilidad multiinquilino para el filtrado de DNS

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit].

set services service-set Test Zone3 syslog mode stream set services service-set Test Zone3 syslog source-address 10.1.1.1 set services service-set Test Zone3 syslog stream t1 category urlf set services service-set Test Zone3 syslog stream t1 host 10.10.1.1 set services service-set Test Zone3 syslog stream t1 routing-instance client_vr4 set services service-set Test Zone3 web-filter-profile Test-Profile-3-Zone3 set services service-set Test Zone3 next-hop-service inside-service-interface ams3.24 set services service-set Test Zone3 next-hop-service outside-service-interface ams3.25 set services web-filter multi-tenant-support set services web-filter multi-tenant-hash file-hash-key ascii-text "$9$VjsgJikP36AGD6Ap0hcbs2" set services web-filter multi-tenant-hash hash-method hmac-sha2-256 set services web-filter profile Test-Profile-3-Zone3 feed-name abc set services web-filter profile Test-Profile-3-Zone3 global-dns-filter-stats-log-timer 20 set services web-filter profile Test-Profile-3-Zone3 dns-filter statistics-log-timer 5 set services web-filter profile Test-Profile-3-Zone3 dns-filter dns-resp-ttl 100 set services web-filter profile Test-Profile-3-Zone3 dns-filter wildcarding-level 10 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: client-interfaces xe-7/0/2.32 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: server-interfaces xe-7/2/0.36 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 from src-ip-prefix 10.12.1.1 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 from src-ip-prefix 2001:db8::0/96 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer2 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer3 from src-ip-prefix 2001:db8:bbbb::/96 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area1 term Test-Profile-3-Zone3-Area1-Customer3 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: client-interfaces xe-7/0/2.32 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: server-interfaces xe-7/2/0.36 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 term Test-Profile-3-Zone3-Area2-Customer1 from src-ip-prefix 22.21.128.0/17 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone3-Area2 term Test-Profile-3-Zone3-Area2-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 feed-name customer2 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 inactive: client-routing-instance client_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 inactive: server-routing-instance server_vr4 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term Test-Profile-3-Zone4-Area2-Customer1 from src-ip-prefix 2001:0db8:0001:/48 set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term Test-Profile-3-Zone4-Area2-Customer1 then dns-sinkhole set services web-filter profile Test-Profile-3-Zone3 dns-filter-template Test-Profile-3-Zone4-Area2 term wildcard then dns-sinkhole set interfaces xe-7/0/0 unit 0 family inet address 10.11.1.1/24 set interfaces xe-7/0/1 unit 0 family inet address 10.12.1.1/24 set interfaces xe-7/0/2 flexible-vlan-tagging set interfaces xe-7/0/2 mtu 9192 set interfaces xe-7/0/2 encapsulation flexible-ethernet-services set interfaces xe-7/0/2 unit 1 vlan-id 10 set interfaces xe-7/0/2 unit 1 family inet address 198.31.100.1/24 set interfaces xe-7/0/2 unit 31 vlan-id 31 set interfaces xe-7/0/2 unit 31 family inet address 198.51.70.1/24; set interfaces xe-7/0/2 unit 31 family inet6 address 2001:db8:10::0/96 set interfaces xe-7/0/2 unit 32 vlan-id 32 set interfaces xe-7/0/2 unit 32 family inet address 198.51.71.1/24; set interfaces xe-7/0/2 unit 32 family inet6 address 2001:db8:11::0/96 set interfaces xe-7/0/2 unit 33 vlan-id 33 set interfaces xe-7/0/2 unit 33 family inet address 198.51.72.1/24 set interfaces xe-7/0/2 unit 33 family inet6 address 2001:db8:12::0/96 set interfaces xe-7/0/2 unit 34 vlan-id 34 set interfaces xe-7/0/2 unit 34 family inet address 198.51.73.1/24 set interfaces xe-7/0/2 unit 34 family inet6 address 2001:db8:13::0/96 set interfaces xe-7/0/2 unit 35 vlan-id 35 set interfaces xe-7/0/2 unit 35 vlan-id 35 family inet address 198.51.74.1/24 set interfaces xe-7/0/2 unit 3135 vlan-id 35 family inet6 address 2001:db8:14::0/96 set interfaces xe-7/0/2 unit 36 vlan-id 36 set interfaces xe-7/0/2 unit 36 family inet address 198.51.75.1/24 set interfaces xe-7/0/2 unit 36 family inet6 address 2001:db8:15::0/96 set interfaces xe-7/0/2 unit 37 vlan-id 37 set interfaces xe-7/0/2 unit 37 family inet address 198.51.76.1/24 set interfaces xe-7/0/2 unit 37 family inet6 address 2001:db8:16::0/96 set interfaces xe-7/0/2 unit 38 vlan-id 38 set interfaces xe-7/0/2 unit 38 family inet address 198.51.77.1/24 set interfaces xe-7/0/2 unit 38 family inet6 address 2001:db8:17::0/96 set interfaces xe-7/0/2 unit 39 vlan-id 39 set interfaces xe-7/0/2 unit 39 family inet address 198.51.78.1/24 set interfaces xe-7/0/2 unit 39 family inet6 address 2001:db8:18::0/96 set interfaces xe-7/0/2 unit 40 vlan-id 40 set interfaces xe-7/0/2 unit 40 family inet address 198.51.79.1/24 set interfaces xe-7/0/2 unit 40 family inet6 address 2001:db8:19::0/96 set interfaces xe-7/0/2 unit 41 vlan-id 41 set interfaces xe-7/0/2 unit 41 family inet address 198.51.80.1/24 set interfaces xe-7/0/2 unit 41 family inet6 address 2001:db8:20::0/96 set interfaces xe-7/2/0 flexible-vlan-tagging set interfaces xe-7/2/0 mtu 1514 set interfaces xe-7/2/0 encapsulation flexible-ethernet-services set interfaces xe-7/2/0 inactive unit 1 vlan-id 1 set interfaces xe-7/2/0 inactive unit 1 family inet address 198.168.50.0/24 set interfaces xe-7/2/0 inactive unit 1 family inet6 address 2001:0db0:1600:0::1/112 set interfaces xe-7/2/0 unit 2 vlan-id 2 set interfaces xe-7/2/0 unit 2 vlan-id 2 family inet address 198.100.70.0/24 set interfaces xe-7/2/0 unit 31 vlan-id 31 set interfaces xe-7/2/0 unit 31 family inet address 10.1.0.1/16 set interfaces xe-7/2/0 unit 31 family inet6 address 2001:0db0:1601:0::1/112 set interfaces xe-7/2/0 unit 32 vlan-id 32 set interfaces xe-7/2/0 unit 32 family inet address 10.2.0.1/16 set interfaces xe-7/2/0 unit 32 family inet6 address 2001:0db0:1602:0::1/112 set interfaces xe-7/2/0 unit 33 vlan-id 33 set interfaces xe-7/2/0 unit 33 family inet address 10.3.0.1/16 set interfaces xe-7/2/0unit 33 vlan-id 33 family inet6 address 2001:0db0:1603:0::1/112 set interfaces xe-7/2/0 unit 34 vlan-id 34 set interfaces xe-7/2/0 unit 34 family inet address 10.0.0.1/16 set interfaces xe-7/2/0 unit 34 family inet6 address 2001:0db0:1600:0::1/112 set interfaces xe-7/2/0 unit 35 vlan-id 35 set interfaces xe-7/2/0 unit 35 family inet address 10.4.0.1/16 set interfaces xe-7/2/0 unit 35 family inet6 address 2001:0db0:1604:0::1/112 set interfaces xe-7/2/0 unit 36 vlan-id 36 set interfaces xe-7/2/0 unit 36 family inet address 10.5.0.1/16 set interfaces xe-7/2/0 unit 36 family inet6 address 2001:0db0:1605:0::1/112 set interfaces xe-7/2/0 unit 37 vlan-id 37 set interfaces xe-7/2/0 unit 37 family inet address 10.6.0.1/16 set interfaces xe-7/2/0unit 37 family inet6 address 2001:0db0:1606:0::1/112 set interfaces xe-7/2/0 unit 38 vlan-id 38 set interfaces xe-7/2/0 unit 38 family inet address 10.7.0.1/16 set interfaces xe-7/2/0 unit 38 vlan-id 38 family inet6 address 2001:0db0:160:0::1/112 set interfaces ams3 load-balancing-options member-interface mams-3/0/0 set interfaces ams3 load-balancing-options member-interface mams-3/1/0 set interfaces ams3 load-balancing-options member-failure-options redistribute-all-traffic enable-rejoin set interfaces ams3 load-balancing-options high-availability-options many-to-one preferred-backup mams-3/1/0 set interfaces ams3 unit 22 family inet set interfaces ams3 unit 22 family inet6 set interfaces ams3 unit 22 service-domain inside set interfaces ams3 unit 22 load-balancing-options hash-keys ingress-key (source-ip destination-ip ) set interfaces ams3 unit 24 family inet set interfaces ams3 unit 24 family inet6 set interfaces ams3 unit 24 service-domain inside set interfaces ams3 unit 24 family inet6 load-balancing-options hash-keys ingress-key (source-ip destination-ip) set interfaces ams3 unit 25 family inet set interfaces ams3 unit 25 family inet6 set interfaces ams3 unit 25 service-domain inside set interfaces ams3 unit 25 load-balancing-options hash-keys ingress-key (source-ip destination-ip ) set routing-instances client_vr4 instance-type virtual-router set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 2001:0db0:bbbb:0::0/49 next-hop 2001:0db0:7070:71::2 set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 2001:0db0:aaaa:8000::0/49 next-hop 2001:0db0:7070:71::3 set routing-instances client_vr4 routing-options rib client_vr4.inet6.0 static route 60::0/64 next-hop ams3.24 set routing-instances client_vr4 routing-options static route 10.12.1.1 next-hop 192.168.1.2 set routing-instances client_vr4 routing-options static route 22.21.128.0/17 next-hop 192.168.1.3 set routing-instances client_vr4 routing-options static route 0.0.0.0/0 next-hop ams3.24 set routing-instances client_vr4 routing-options static route 10.11.10.10/16 next-hop 192.168.1.4 set routing-instances client_vr4 routing-options static route 10.10.23.10/16 next-hop 192.168.1.5 set routing-instances client_vr4 routing-options static route 10.1.0.0/16 next-hop 192.168.1.6 set routing-instances client_vr4 routing-options static route 10.20.20.0/16 next-hop 192.168.1.7 set routing-instances client_vr4 routing-options static route 10.2.0.0/16 next-hop 192.168.1.8 set routing-instances client_vr4 routing-options static route 10.30.20.0/16 next-hop 192.168.1.9 set routing-instances client_vr4 routing-options static route 10.3.0.0/16 next-hop 192.168.10. set routing-instances client_vr4 routing-options static route 10.40.20.0/16 next-hop 192.168.1.11 set routing-instances client_vr4 routing-options static route 10.4.0.0/16 next-hop 192.168.1.12 set routing-instances client_vr4 routing-options static route 10.50.20.0/16 next-hop 192.168.1.13 set routing-instances client_vr4 interface xe-7/0/0.0 set routing-instances client_vr4 interface xe-7/0/2.32 set routing-instances client_vr4 interface ams3.24 set routing-instances server_vr4 instance-type virtual-router set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:0db0:2221:0::0/48 next-hop ams3.25 set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:db8:ffff::1/128 next-hop 2001:0db0:1605:0::2 set routing-instances server_vr4 routing-options rib server_vr4.inet6.0 static route 2001:db8:bbbb::1/128 next-hop 2001:0db0:1605:0::3 set routing-instances server_vr4 routing-options static route 10.10.20.1 next-hop ams3.25 set routing-instances server_vr4 routing-options static route 60.0.6.0/24 next-hop 192.0.2.2 set routing-instances server_vr4 routing-options static route 60.0.18.0/24 next-hop 192.0.2.3 set routing-instances server_vr4 routing-options static route 10.9.9.0/24 next-hop ams3.25 set routing-instances server_vr4 routing-options static route 60.0.19.0/24 next-hop 192.0.2.4 set routing-instances server_vr4 routing-options static route 60.0.20.0/24 next-hop 192.0.2.5 set routing-instances server_vr4 routing-options static route 60.0.21.0/24 next-hop 192.0.2.6 set routing-instances server_vr4 routing-options static route 60.0.22.0/24 next-hop 192.0.2.7 set routing-instances server_vr4 routing-options static route 60.0.23.0/24 next-hop 192.0.2.8 set routing-instances server_vr4 routing-options static route 60.0.24.0/24 next-hop 192.0.2.9 set routing-instances server_vr4 routing-options static route 60.0.25.0/24 next-hop 192.0.2.10 set routing-instances server_vr4 routing-options static route 60.0.26.0/24 next-hop 192.0.2.11 set routing-instances server_vr4 routing-options static route 60.0.27.0/24 next-hop 192.0.2.12 set routing-instances server_vr4 routing-options static route 60.0.28.0/24 next-hop 192.0.2.13 set routing-instances server_vr4 routing-options static route 10.1.0.0/16 next-hop ams3.25 set routing-instances server_vr4 interface xe-7/0/1.0 set routing-instances server_vr4 interface xe-7/2/0.36 set routing-instances server_vr4 interface ams3.25 set routing-options static route 0.0.0.0/0 next-hop 10.48.179.254

Integración de la nube ATP de Juniper y el filtrado web en enrutadores de la serie MX

- Descripción general

- Configuración del perfil de filtro web para muestreo

- Filtrado de GeoIP

- Lista global de permitidos y lista global de bloqueos

Descripción general

La prevención de amenazas avanzadas de Juniper (nube ATP de Juniper) está integrada con los enrutadores de la serie MX para proteger todos los hosts de su red contra amenazas de seguridad en evolución mediante el empleo de software de detección de amenazas basado en la nube con un sistema de firewall de última generación.

En este tema, se proporciona una descripción general de la nube ATP de Juniper, el Agente de cumplimiento de políticas, la inteligencia de seguridad, el filtrado web y sus beneficios cuando se integran en enrutadores de la serie MX.

Para obtener más información sobre la plataforma y la versión, consulte Explorador de características .

- Beneficios

- Descripción del Agente de cumplimiento de políticas y ATP Cloud de Juniper

- Inteligencia de seguridad (SecIntel): descripción general

- Filtrado web (filtrado de URL): descripción general

Beneficios

-

Simplifica el despliegue y mejora las capacidades antiamenazas cuando se integra con los enrutadores MX.

-

Ofrece protección contra amenazas de "día cero" mediante una combinación de herramientas para proporcionar una cobertura sólida contra amenazas sofisticadas y evasivas.

-

Comprueba el tráfico entrante y saliente con mejoras de política que permiten a los usuarios detener el malware, poner en cuarentena los sistemas infectados, evitar la exfiltración de datos e interrumpir el movimiento lateral.

-

Admite alta disponibilidad para brindar un servicio ininterrumpido.

-

Ofrece escalabilidad para manejar cargas crecientes que requieren más recursos informáticos, mayor ancho de banda de red para recibir más envíos de clientes y un gran almacenamiento para malware.

-

Proporciona inspección profunda, informes procesables y bloqueo de malware en línea.

-

Ofrece la capacidad de proporcionar información de arrendamiento utilizando la información de VRF en los registros

Descripción del Agente de cumplimiento de políticas y ATP Cloud de Juniper

Security Director de Juniper Networks comprende una función llamada Agente de cumplimiento de políticas (PE) que le permite aprender de las condiciones de amenaza, automatizar la creación de políticas e implementar dinámicamente la aplicación en los dispositivos de Juniper en la red.

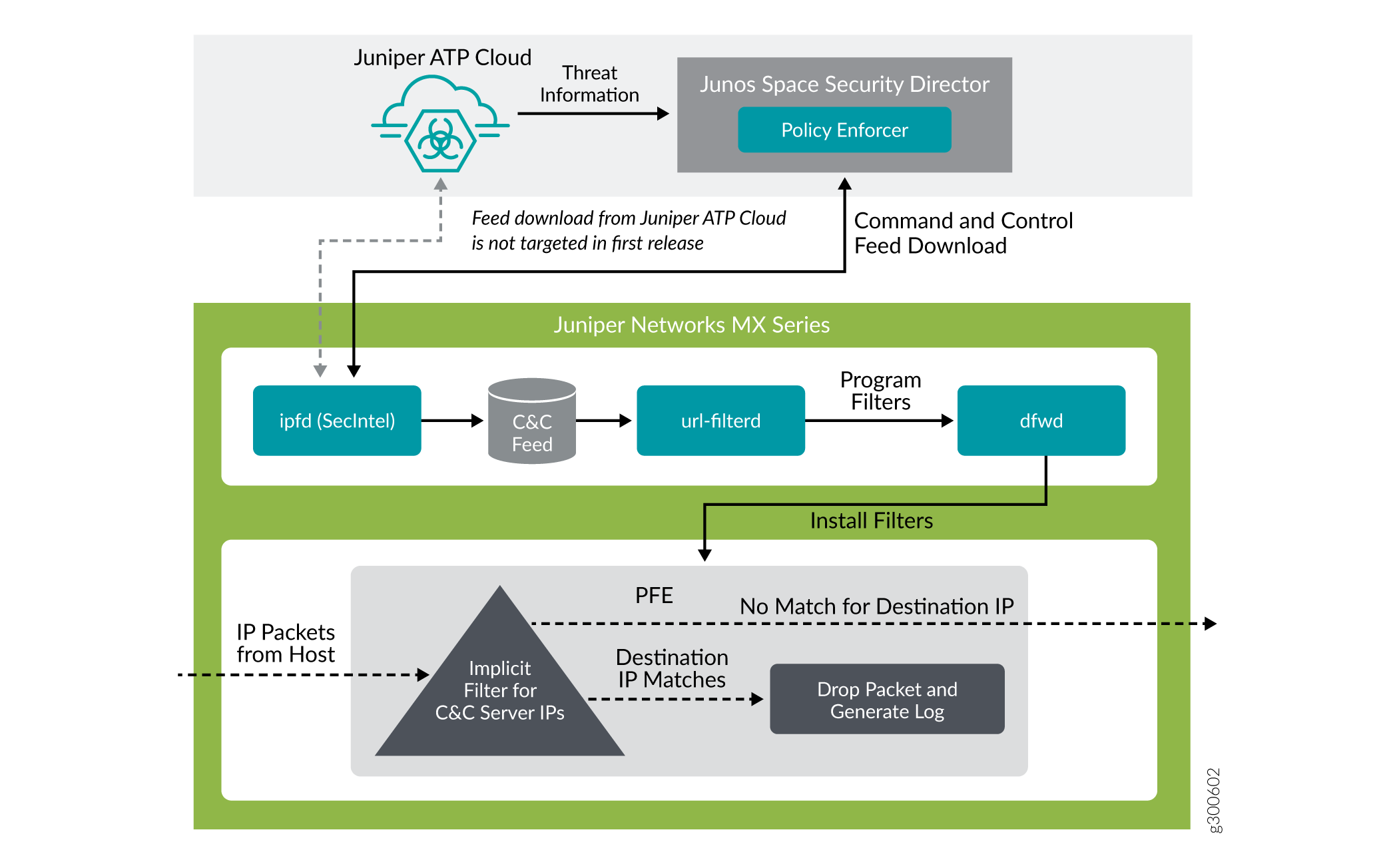

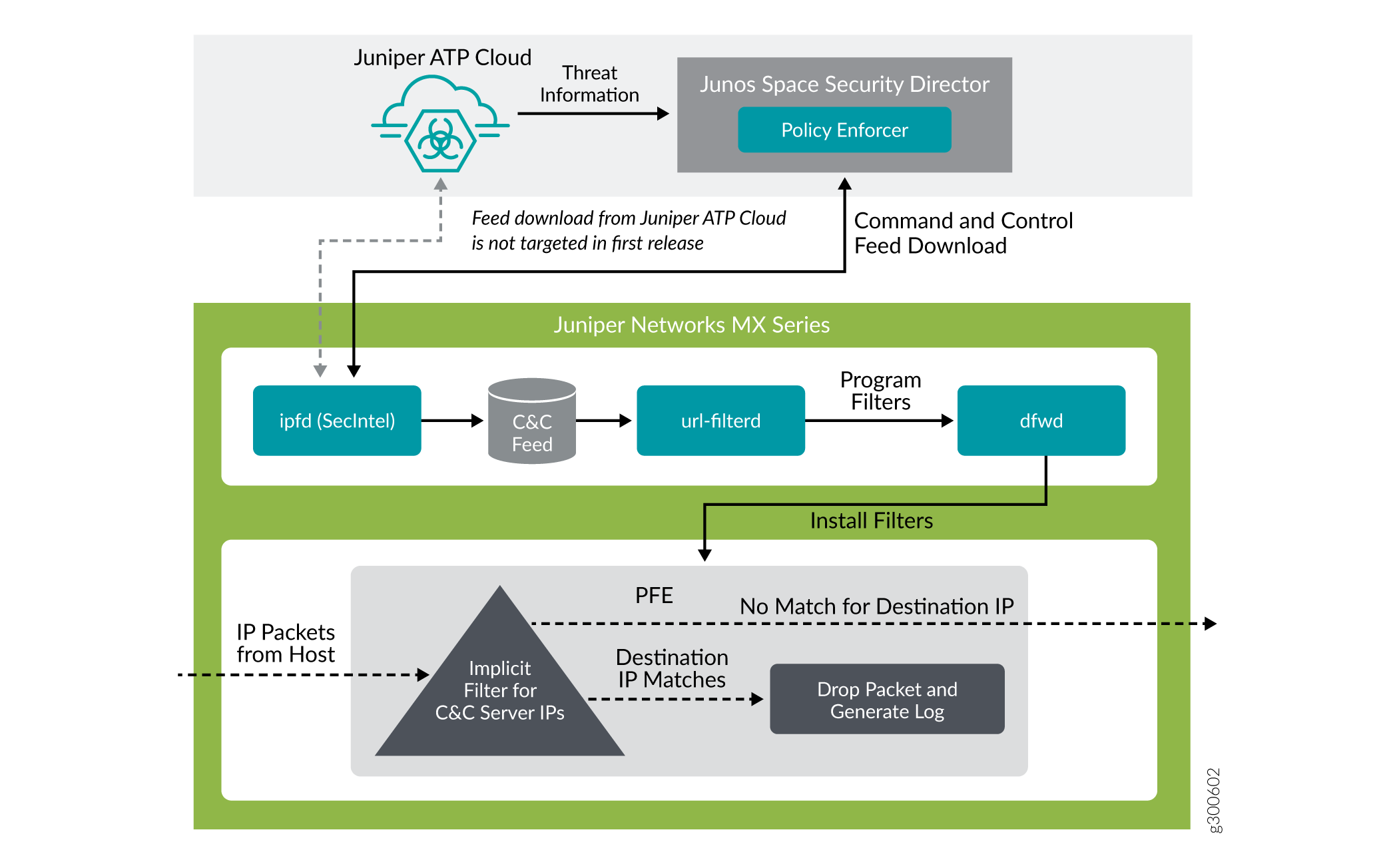

La Figura 4 ilustra el flujo de tráfico entre el PE, la nube ATP de Juniper y el enrutador MX, que funciona como un firewall.

-

El agente de cumplimiento de políticas (PE) aprende de las condiciones de amenaza, automatiza la creación de políticas y despliega el cumplimiento en los dispositivos de Juniper en la red.

-

La prevención de amenazas avanzadas de Juniper (nube ATP de Juniper) protege todos los hosts de su red mediante el empleo de un software de detección de amenazas basado en la nube con un sistema de firewall de última generación.

-

El enrutador MX obtiene las fuentes de inteligencia de amenazas del Agente de cumplimiento de políticas (PE) e implementa esas políticas para poner en cuarentena los hosts comprometidos. Se compone de los siguientes componentes importantes:

-

Proceso de inteligencia de seguridad

-

Proceso de filtrado web

-

Proceso de firewall

-

del sistema

del sistema

Para comprender la funcionalidad de la arquitectura del sistema, considere el siguiente ejemplo: si un usuario descarga un archivo de Internet y ese archivo pasa a través de un firewall MX, el archivo se puede enviar a la nube ATP Cloud de Juniper para su inspección de malware (según sus ajustes de configuración). Si se determina que el archivo es malware, el PE identifica la dirección IP y la dirección MAC del host que descargó el archivo. Según una política definida por el usuario, ese host se puede poner en una VLAN de cuarentena o bloquear el acceso a Internet.

Los enrutadores de la serie MX se pueden integrar con la nube ATP de Juniper para evitar que los hosts comprometidos (botnets) se comuniquen con los servidores de comando y control:

-

A partir de la versión 18.4R1 de Junos OS con los servicios adaptativos como capacidad de seguridad en línea

-

A partir de la versión 19.3R2 de Junos OS con los servicios de próxima generación como una capacidad de seguridad en línea

Los enrutadores MX Sseries pueden descargar C&C y Geo-IP desde cualquiera de los siguientes métodos:

-

Método indirecto: el Agente de cumplimiento de políticas actúa como un proxy de alimentación para todos los dispositivos en un entorno definido. Este método es beneficioso para evitar que dispositivos individuales accedan a los servicios en la nube de ATP de Juniper en Internet. Por lo tanto, disminuye la vulnerabilidad de los dispositivos que llegan a Internet.

-

Los enrutadores de la serie MX de método directo se inscriben directamente en la nube ATP de Juniper para descargar las fuentes de C&C y Geo-IP.

Inteligencia de seguridad (SecIntel): descripción general

El proceso de inteligencia de seguridad (IPFD) es responsable de descargar las fuentes de inteligencia de seguridad y analizarlas desde el conector de fuentes o el servidor de fuentes en la nube de ATP Cloud. El proceso de IPFD en las plataformas MX obtiene las fuentes IPv4/IPv6 de comando y control del Agente de cumplimiento de políticas. Las fuentes de C&C son esencialmente una lista de servidores que son servidores conocidos de comando y control para botnets. La lista también incluye servidores que son fuentes conocidas de descargas de malware. La información así obtenida se guarda en un archivo (urlf_si_cc_db.txt) creado en el directorio /var/db/url-filterd .

El formato de archivo de las IP no permitidas enviadas por IPFD al proceso de filtrado web es el siguiente:

IPv4 address | IPv6 address, threat-level.

Es threat-level un número entero que va del 1 al 10 para indicar el nivel de amenaza de los archivos analizados en busca de malware y de hosts infectados. Aquí, 1 representa el nivel de amenaza más bajo y 10 representa el nivel de amenaza más alto.

Por ejemplo: 178.10.19.20, 4

Aquí, 178.10.19.20 indica la IP no permitida y 4 indica el threat-level.

La base de datos de fuentes de C&C se sincroniza con el motor de enrutamiento de respaldo. IPFD luego comparte la información con el proceso de filtrado web (filtrado de URL). El proceso de filtrado web lee el contenido del archivo y configura los filtros en consecuencia.

Configuración de inteligencia de seguridad para descargar la fuente CC del Agente de cumplimiento de políticas

Para descargar las fuentes de comandos y controlar IPv4/IPv6 desde la nube ATP o el agente de cumplimiento de políticas de Juniper, incluya la security-intelligence instrucción en la [edit services] jerarquía como se muestra en el siguiente ejemplo:

security-intelligence {

authentication {

auth-token 7QGSBL5ZRKR5UHUZ2X2R6QLHB656D5EN;

}

url https://10.92.83.245:443/api/v1/manifest.xml;

traceoptions {

file security-inteligence.log size 1g;

level all;

flag all;

}

}

Filtrado web (filtrado de URL): descripción general

El proceso de filtrado web lee el contenido del archivo obtenido del IPFD y configura los filtros en el motor de reenvío de paquetes en consecuencia. El proceso de filtrado web aplica las fuentes de comandos y controles mediante la programación de los filtros en el motor de reenvío de paquetes para bloquear los paquetes destinados a las direcciones IP bloqueadas y generar registros para informar del incidente.

La Figura 5 ilustra la forma en que el IPFD obtiene la fuente de C&C y luego la procesa mediante el proceso de filtrado web.

web

web

El perfil de filtro web puede tener más de una plantilla. Cada plantilla consta de un conjunto de interfaces lógicas configuradas para el filtrado web y uno o más términos. Un término es un conjunto de criterios de coincidencia con acciones que se deben realizar si se cumplen los criterios de coincidencia. Para configurar el perfil de filtro web de modo que utilice la fuente de C&C obtenida dinámicamente, puede configurar el security-intelligence-policy comando en el nivel de [edit services web-filter profile profile-name jerarquía. No es necesario configurar un término para perfiles security-intelligence-policy de filtro web basados.

Puede configurar las siguientes acciones de nivel de amenaza para el perfil de filtro web en el edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action nivel jerárquico:

-

drop -

drop-and-log -

log

Solo puede configurar uno threat-action para cada threat level. Si no threat-action está configurado para un determinado threat level, el valor predeterminado threat-action es accept.

A partir de la versión 24.4R1 de Junos OS, para las amenazas configuradas con log acción, el nivel de amenaza y la información del inquilino o VRF se incrustan en los syslogs salientes. Los mapas de políticas de clase de servicio se mejoran con una nueva user-attribute integer palabra clave para almacenar e indicar el nivel de amenaza.

Puede configurar el user-attribute integer en la [editi class-of-service policy-map policy-name] jerarquía.

Se hace referencia al mapa de políticas en cada configuración de nivel de amenaza para asignar el nuevo atributo de usuario<> al término de filtro dfw que impulsa la acción configurada para cada nivel de amenaza. El mapa de políticas se utiliza en la [edit services web-filter profile profile-name security-intelligence-policy threat level integer policy-map policy-name] jerarquía o [edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy threat level integer policy-map policy-name] jerarquía para asignar el nivel de amenaza a un atributo de usuario.

Por ejemplo,

[edit] user@host set class-of-service policy-map threat1 user-attribute 1 user@host set class-of-service policy-map threat2 user-attribute 2 user@host set class-of-service policy-map threat3 user-attribute 3 ... ... user@host set class-of-service policy-map threat10 user-attribute 10 user@host set class-of-service policy-map white-list user-attribute 11 user@host set class-of-service policy-map black-list user-attribute 12 ...

[edit] user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 threat-action log user@host set services web-filter profile ATP-P1 security-intelligence-policy threat-level 1 policy-map threat1

Ver también

Configuración del perfil de filtro web para muestreo

A partir de la versión 19.3R1 de Junos OS, el proceso de filtrado web (filtrado de URL) admite el muestreo en línea de paquetes como una acción de nivel de amenaza. Los paquetes se descartan, se registran y se muestrean en función de la acción de amenaza que configure. Para escenarios escalados, se prefiere el muestreo de paquetes a la opción de registro. Junto con las acciones de nivel de amenaza existentes, puede configurar las siguientes acciones de nivel de amenaza en el perfil de filtro web en el nivel jerárquico edit web-filter profile profile-name security-intelligence-policy threat-level threat-level threat-action :

drop-and-sampledrop-log-and-samplelog-and-samplesample

La supervisión de flujo en línea muestrea los paquetes y envía los registros de flujo en formato IPFIX a un recopilador de flujo. Puede derivar el nivel de amenaza para los paquetes muestreados recibidos en el recopilador externo haciendo coincidir la IP recibida de los paquetes muestreados con la entrada IP correspondiente en /var/db/url-filterd/urlf_si_cc_db.txt. Puede configurar el muestreo mediante cualquiera de los siguientes métodos:

Asocie una instancia de muestreo con la FPC en la que la interfaz de medios está presente en el

[edit chassis]nivel de jerarquía. Si está configurando el muestreo de flujos IPv4, flujos IPv6 o flujos VPLS, puede configurar el tamaño de la tabla hash de flujo para cada familia.Configure las propiedades de plantilla para la supervisión del flujo en línea en el nivel de

[edit services flow-monitoringjerarquía.Configure una instancia de muestreo y asocie la dirección IP del servidor de flujo, el número de puerto, la velocidad de exportación de flujo y especifique los recopiladores en el

[edit forwarding-optionsnivel jerárquico.

- Asociar una instancia de muestreo con la FPC

- Configure una instancia de muestreo y asocie la plantilla con la instancia de muestreo.

- Configure la instancia de ejemplo y asocie la dirección IP del servidor de flujo y otros parámetros.

- Ejemplo: Configuración del perfil de filtro web para definir diferentes niveles de amenaza

Asociar una instancia de muestreo con la FPC

Para asociar la instancia definida con una FPC, MPC o CPC determinada, incluya la sampling-instance instrucción en el nivel de [edit chassis fpc number] jerarquía, como se muestra en el siguiente ejemplo:

chassis {

redundancy {

graceful-switchover;

}

fpc 0 {

pic0 {

inline-services {

bandwidth 10g;

}

}

}

pic 2 {

inline-services {

bandwidth 10g;

}

}

pic 3 {

inline-services {

bandwidth 10g;

}

}

sampling-instance 1to1;

inline-services{

flow-table-size {

ipv4-flow-table-size 5;

ipv6flow-table-size 5;

}

}

}

Configure una instancia de muestreo y asocie la plantilla con la instancia de muestreo.

Para configurar las propiedades de plantilla para la supervisión del flujo en línea, incluya las siguientes instrucciones en el nivel de edit services flow-monitoring jerarquía, como se muestra en el siguiente ejemplo:

services {

flow-monitoring {

version-ipfix {

template ipv4 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

option-refresh-rate {

packets 48000;

seconds 60;

}

ipv4-template;

template ipv6 {

flow-active-timeout 60;

flow-inactive-timeout 60;

template-refresh-rate {

packets 48000;

seconds 60;

}

ipv6-template;

}

}

}

Configure la instancia de ejemplo y asocie la dirección IP del servidor de flujo y otros parámetros.

Para configurar una instancia de muestreo y asociar la dirección IP del servidor de flujo y otros parámetros. Incluya las siguientes instrucciones en la [edit forwarding-options] jerarquía, como se muestra en el ejemplo siguiente:

forwarding-options {

sampling {

traceoptions {

file ipfix.log size 10k;

}

instance {

1to1 {

input {

rate 1;

}

family inet {

output {

flow-server 192.168.9.194;

port 2055;;

autonomous-system-type origin;

version-ipfix {

template {

ipv4;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

family inet6 {

output {

flow-server 192.168.9.194;

port 2000;

autonomous-system-type origin;

version-ipfix {

template {

ipv6;

}

}

}

inline-jflow {

source-address 192.168.9.195;

}

}

}

}

}

Ejemplo: Configuración del perfil de filtro web para definir diferentes niveles de amenaza

web-filter {

profile Profile1 ;

security-intelligence-policy{

file-type txt;

threat-level 7 {

threat-action {

log-and-sample;

}

}

threat-level 8 {

threat-action {

drop-log-and-sample;

}

}

threat-level 10 {

threat-action {

drop-log-and-sample;

}

}

threat-level 5{

threat-action {

drop-log-and-sample;

}

}

threat-level 6 {

threat-action {

drop-log-and-sample;

}

}

threat-level 9{

threat-action {

drop-log-and-sample;

}

}

}

url-filter-template template1 {

client-interfaces ge-0/0/4.0;

client-routing-instance inet.0;

}

}

traceoptions {

file webfilter_log size 1g;

level all;

flag all;

}

}

}

Ver también

Filtrado de GeoIP

Descripción general

Las fuentes GeoIP son esencialmente una lista de asignaciones de direcciones IP a códigos de país. A partir de Junos OS 21.4R1, puede configurar ubicaciones geográficas basadas en IP en enrutadores de la serie MX para obtener las fuentes GeoIP del Agente de cumplimiento de políticas. Al desplegar las fuentes GeoIP, puede habilitar la red para evitar que los dispositivos se comuniquen con direcciones IP que pertenecen a países específicos.

Puede configurar el proceso de inteligencia de seguridad (IPFD) en enrutadores de la serie MX para obtener las fuentes GeoIP del Agente de cumplimiento de políticas. De manera similar a las fuentes IP o IPv6 de C&C existentes, IPFD descarga las fuentes GeoIP del Agente de cumplimiento de políticas. IPFD traduce la fuente en el formato de archivo que se procesa mediante el proceso de filtrado web (filtrado de URL) posteriormente.

A partir de Junos OS 22.1R1, puede configurar el proceso de inteligencia de seguridad (IPFD) en enrutadores serie MX para obtener las fuentes GeoIP de la nube ATP de Juniper. De manera similar a las fuentes C&C IP o IPv6 existentes, IPFD descarga las fuentes GeoIP desde la nube ATP de Juniper.

Cómo configurar el filtrado de GeoIP en enrutadores de la serie MX

La información obtenida por IPFD se guarda en un archivo (urlf_si_geoip_db.txt) creado en la ubicación /var/db/url-filterd .

El formato del archivo enviado por IPFD al proceso de filtrado web es el siguiente:

IPv4 address|IPv6 address,Prefix,threat-level,VRF-name,Gen-num. Gen-num es siempre 0. VRF-name hace referencia a un código de país.

Por ejemplo, 178.10.19.22,12,255,US,0

IPFD y el proceso de filtrado web mantienen una conexión pconn para comunicar la creación o actualización de archivos que contienen fuentes GeoIP. El proceso de filtrado web refuerza las fuentes GeoIP programando los filtros en el PFE para bloquear los paquetes destinados a los países bloqueados. Las API proporcionadas por liburlf se utilizan para validar y analizar los archivos.

El proceso de filtrado web lee el archivo que contiene la lista de direcciones IP y los filtros PFE están programados con las direcciones IP de destino enumeradas en la fuente y la acción configurada para el país asociado.

-

Filtro global: los países se configuran según una regla global dentro de un perfil. Todas las direcciones IP de los países específicos de esa regla global se programan en un único filtro y se aplican a todas las plantillas del perfil. Puede configurar un perfil para obtener dinámicamente la fuente GeoIP configurando

geo-ip rule match country country-nameen la[edit services web-filter profile profile-name security-intelligence-policy]jerarquía . Filtro de grupo: los grupos de países se configuran bajo una plantilla. Todas las direcciones IP asociadas con los países de un grupo se programan en un filtro de grupo aplicado a las plantillas bajo las cuales se configura ese grupo. El grupo es una lista de países definidos en un archivo json analizado por liburlf.

Para configurar un filtro de grupo, debe configurar un archivo json en la ubicación /var/db/url-filterd , donde el archivo group.json contiene las asignaciones de grupo.

El formato del archivo json es el siguiente:

[{"group_name" : "group1","country" : ["ZA","YE"]},{"group_name" : "group2","country" : ["YT"]}]Para obtener feeds GeoIP de forma dinámica, puede configurar un filtro global usando un solo perfil o configurar múltiples filtros de grupo usando plantillas. No admitimos ambas configuraciones juntas.

Los grupos creados en el archivo json se mencionan en la cláusula de coincidencia GeoIP definida en la

[edit services web-filter profile profile-name url-filter-template template-name security-intelligence-policy geo-ip rule match group group-name]jerarquía.

Lista global de permitidos y lista global de bloqueos

Puede optar por personalizar la fuente IP agregando su propia lista de permitidos y bloqueados. Esto puede ser útil para administrar fuentes de inteligencia personalizadas para su centro de operaciones de seguridad o como medida temporal para falsos positivos. A partir de la versión 21.4R1 de Junos OS, puede permitir o bloquear determinadas direcciones IP según la configuración a través de una CLI o un archivo. Puede configurar una lista independiente para la lista de permitidos y una lista independiente para la lista de bloqueados, o bien incluir las direcciones IP en un archivo e incluir el nombre de archivo en la configuración de la CLI.

Puede crear un IP-address-list arroba en la [edit services web-filter] jerarquía. IP-address-list Aquí contiene la lista de direcciones IP que deben permitirse o bloquearse. También puede crear un archivo que contenga las direcciones IP que deben permitirse o bloquearse en la ubicación /var/db/url-filterd . Las direcciones IP configuradas como parte del archivo o de la lista de direcciones IP se programan como parte del filtro global, que se adjunta a todas las plantillas.

Puede definir una lista de permitidos global configurando white-list (IP-address-list | file-name) en la edit services web-filter profile profile-name security-intelligence-policy jerarquía. Puede definir una lista de bloqueo global configurando la black-list (IP-address-list | file-name) edit services web-filter profile profile-name security-intelligence-policy jerarquía. En este caso, , se IP-address-listrefiere al nombre de la lista de direcciones IP especificada en la [edit services web-filter] jerarquía. Se file-name refiere al nombre del archivo que contiene la lista de las direcciones IP que deben permitirse o bloquearse. El archivo debe estar en la ubicación /var/db/url-filterd y debe tener el mismo nombre que en la configuración.

El formato del archivo de la lista global de permitidos es el siguiente:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 198.51.100.1,32,0,junos-default-vrf,0

El formato del archivo de lista de bloqueo global es el siguiente:

Security Intelligence Policy Enforcement Version 2.0

IP Address,Prefix,Threat-level,VRF-Name,Gen-Num 192.168.1.1,255,junos-default-vrf,0

El proceso de filtrado web analiza la lista de direcciones IP de la lista global de permitidos o de la lista global de bloqueos y programa los términos de filtro implícitos con las direcciones IP configuradas para permitir o bloquear los paquetes.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

[edit services web-filter] nivel jerárquico. Antes de Junos OS versión 18.3R1, configure el perfil en el nivel jerárquico

[edit services url-filter] .