Descripción general de IPsec

Descripción de Junos VPN Site Secure

Junos VPN Site Secure es un conjunto de características de IPsec compatibles con las tarjetas de línea de multiservicios (MS-CPC, MS-MPC y MS-MIC), y se denominaba servicios IPsec en las versiones de Junos anteriores a la 13.2. En la versión 13.2 y posteriores de Junos OS, el término funciones IPsec se utiliza exclusivamente para referirse a la implementación de IPsec en PIC de servicios adaptativos y servicios de cifrado. Este tema proporciona una descripción general de Junos VPN Site Secure y tiene las siguientes secciones:

- IPsec

- Asociaciones de Seguridad

- ICR

- No compatible con TDR-T

- Comparación de IPsec en PIC ES y Junos VPN Site Secure en tarjetas de línea multiservicios

IPsec

La arquitectura IPsec proporciona un conjunto de seguridad para las capas de red IP versión 4 (IPv4) e IP versión 6 (IPv6). El conjunto proporciona funciones tales como autenticación de origen, integridad de datos, confidencialidad, protección de reproducción y no rechazo de origen. Además de IPsec, Junos OS también admite el intercambio de claves por red (IKE), que define mecanismos para la generación y el intercambio de claves y administra asociaciones de seguridad (SA).

IPsec también define una asociación de seguridad y un marco de administración de claves que se puede usar con cualquier protocolo de capa de red. La SA especifica qué política de protección se aplicará al tráfico entre dos entidades de capa IP. IPsec proporciona túneles seguros entre dos pares.

Asociaciones de Seguridad

Para utilizar los servicios de seguridad de IPsec, puede crear SA entre hosts. Una SA es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura por medio de IPsec. Hay dos tipos de SA:

-

Las SA manuales no requieren negociación; Todos los valores, incluidas las claves, son estáticos y se especifican en la configuración. Las SA manuales definen estáticamente los valores, algoritmos y claves del índice de parámetros de seguridad (SPI) que se utilizarán, y requieren configuraciones coincidentes en ambos extremos del túnel. Cada par debe tener las mismas opciones configuradas para que se lleve a cabo la comunicación.

-

Las SA dinámicas requieren una configuración adicional. Con las SA dinámicas, primero se configura ICR y luego la SA. IKE crea asociaciones de seguridad dinámicas; negocia SA para IPsec. La configuración de IKE define los algoritmos y las claves que se usan para establecer la conexión IKE segura con la puerta de enlace de seguridad par. Luego, esta conexión se usa para acordar dinámicamente las claves y otros datos utilizados por la SA de IPsec dinámica. La SA de IKE se negocia primero y, luego, se utiliza para proteger las negociaciones que determinan las SA de IPsec dinámicas.

ICR

ICR es un protocolo de administración de claves que crea SA dinámicas; negocia SA para IPsec. Una configuración de IKE define los algoritmos y las claves que se usan para establecer una conexión segura con una puerta de enlace de seguridad par.

IKE realiza las siguientes tareas:

-

Negocia y administra los parámetros IKE e IPsec.

-

Autentica el intercambio seguro de claves.

-

Proporciona autenticación mutua entre pares por medio de secretos compartidos (no contraseñas) y claves públicas.

-

Proporciona protección de identidad (en modo principal).

Ahora se admiten dos versiones del protocolo IKE (IKEv1 y IKEv2). IKE negocia atributos de seguridad y establece secretos compartidos para formar la SA de IKE bidireccional. En IKE, se establecen SA IPsec de entrada y salida y la SA de IKE protege los intercambios. A partir de Junos OS versión 11.4, IKEv1 y IKEv2 son compatibles de forma predeterminada en todos los enrutadores serie M, serie MX y serie T. IKE también genera material de claves, proporciona confidencialidad directa perfecta e intercambia identidades.

A partir de la versión 18.2R1 de Junos OS, puede configurar un enrutador de la serie MX con MS-MPC o MS-MIC para que actúe únicamente como un respondedor de IKE. En este modo de solo respondedor, el enrutador de la serie MX no inicia negociaciones de IKE, solo responde a las negociaciones de IKE iniciadas por la puerta de enlace del par. Esto puede ser necesario cuando se interopera con equipos de otros proveedores, como dispositivos de Cisco. Dado que la serie MX no admite los valores de protocolo y puerto del selector de tráfico, no puede iniciar un túnel IPsec a la puerta de enlace par de otro proveedor que espere estos valores. Mediante la configuración del modo de solo respuesta en la serie MX, el MX puede aceptar el selector de tráfico en la negociación de IKE iniciada desde la puerta de enlace del par.

A partir de la versión 18.2R1 de Junos OS, puede configurar el enrutador de la serie MX con MS-MPC o MS-MIC para enviar solo el certificado de entidad final para la autenticación IKE basada en certificados, en lugar de la cadena de certificados completa. Esto evita la fragmentación de IKE.

A partir de Junos OS versión 19.1R1, se agrega compatibilidad con nombres distintivos a la identificación de IKE (ID de IKE) que se utiliza para la validación de dispositivos de par VPN durante la negociación de IKE. El ID de IKE recibido por un enrutador de la serie MX de un par remoto puede ser una dirección IPv4 o IPv6, un nombre de host, un nombre de dominio completo (FQDN) o un nombre distinguido (DN). El ID de IKE enviado por el par remoto debe coincidir con lo esperado por el enrutador de la serie MX. De lo contrario, se producirá un error en la validación del ID de IKE y no se establecerá la VPN.

No compatible con TDR-T

Antes de la versión 17.4R1 de Junos OS, la traducción de direcciones de red-recorrido (TDR-T) no es compatible con el conjunto de características IPsec de Junos VPN Site Secure en los enrutadores de la serie MX, y debe deshabilitar TDR-T en el enrutador de la serie MX para evitar ejecutar TDR-T no compatible (consulte Deshabilitar TDR-T en enrutadores de la serie MX para manejar TDR con paquetes protegidos por IPsec). TDR-T es un método para solucionar los problemas de traducción de direcciones IP que se producen cuando los datos protegidos por IPsec pasan a través de un dispositivo TDR para la traducción de direcciones.

Comparación de IPsec en PIC ES y Junos VPN Site Secure en tarjetas de línea multiservicios

La tabla 1 compara la configuración de nivel superior de las características de IPsec en las interfaces de PIC ES e IPsec en las PIC de servicios adaptativos y Junos VPN Site Secure en tarjetas de línea de multiservicios.

| Configuración de ES PIC |

Configuración de tarjetas de línea de AS y multiservicios |

|---|---|

[edit security ipsec]

proposal {...}

|

[edit services ipsec-vpn ipsec]

proposal {...}

|

[edit security ipsec]

policy {...}

|

[edit services ipsec-vpn ipsec]

policy {...}

|

[edit security ipsec]

security-association sa-dynamic {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then dynamic {...}]

|

[edit security ipsec]

security-association sa-manual {...}

|

[edit services ipsec-vpn rule rule-name]

term term-name match-conditions {...}

then manual {...}]

|

[edit security ike]

proposal {...}

|

[edit services ipsec-vpn ike]

proposal {...}

|

[edit security ike]

policy {...}

|

[edit services ipsec-vpn ike]

policy {...}

|

| No disponible |

[edit services ipsec-vpn]

rule-set {...}

|

| No disponible |

[edit services ipsec-vpn]

service-set {...}

|

[edit interfaces es-fpc/pic/port] tunnel source address |

[edit services ipsec-vpn service-set set-name ipsec-vpn local-gateway address] |

[edit interfaces es-fpc/pic/port] tunnel destination address |

[edit services ipsec-vpn rule rule-name] remote-gateway address |

Aunque muchas de las mismas instrucciones y propiedades son válidas en ambas plataformas (MultiServices y ES), las configuraciones no son intercambiables. Debe confirmar una configuración completa para el tipo de PIC que está instalado en su enrutador.

Algoritmos de autenticación

La autenticación es el proceso de verificar la identidad del remitente. Los algoritmos de autenticación utilizan una clave compartida para comprobar la autenticidad de los dispositivos IPsec. Junos OS utiliza los siguientes algoritmos de autenticación:

Message Digest 5 (MD5) utiliza una función hash unidireccional para convertir un mensaje de longitud arbitraria en un resumen de mensaje de longitud fija de 128 bits. Debido al proceso de conversión, es matemáticamente inviable calcular el mensaje original calculándolo hacia atrás a partir del resumen del mensaje resultante. Del mismo modo, un cambio en un solo carácter del mensaje hará que genere un número de resumen de mensaje muy diferente.

Para comprobar que el mensaje no se ha manipulado, Junos OS compara la síntesis del mensaje calculada con una síntesis de mensaje que se descifra con una clave compartida. Junos OS usa la variante de código de autenticación de mensajes con hash MD5 (HMAC) que proporciona un nivel adicional de hash. MD5 se puede usar con encabezado de autenticación (AH), Seguridad de encapsulación carga (ESP) y Intercambio de claves por red (IKE).

El algoritmo de hash seguro 1 (SHA-1) utiliza un algoritmo más seguro que MD5. SHA-1 toma un mensaje de menos de 264 bits de longitud y genera un resumen de mensaje de 160 bits. El resumen del mensaje de gran tamaño garantiza que los datos no se hayan modificado y que se originen en el origen correcto. Junos OS usa la variante SHA-1 HMAC que proporciona un nivel adicional de hash. SHA-1 se puede usar con AH, ESP y IKE.

SHA-256, SHA-384 y SHA-512 (a veces agrupados bajo el nombre SHA-2) son variantes de SHA-1 y usan resúmenes de mensajes más largos. Junos OS admite la versión SHA-256 de SHA-2, que puede procesar todas las versiones del estándar de cifrado avanzado (AES), el estándar de cifrado de datos (DES) y el cifrado de triple DES (3DES).

Algoritmos de cifrado

El cifrado codifica los datos en un formato seguro para que no puedan ser descifrados por usuarios no autorizados. Al igual que los algoritmos de autenticación, una clave compartida se utiliza con algoritmos de cifrado para comprobar la autenticidad de los dispositivos IPsec. Junos OS utiliza los siguientes algoritmos de cifrado:

Cifrado de datos El encadenamiento de bloques de cifrado estándar (DES-CBC) es un algoritmo de bloque de clave secreta simétrica. DES utiliza un tamaño de clave de 64 bits, donde se utilizan 8 bits para la detección de errores y los 56 bits restantes proporcionan cifrado. DES realiza una serie de operaciones lógicas simples en la clave compartida, incluidas permutaciones y sustituciones. CBC toma el primer bloque de 64 bits de salida de DES, combina este bloque con el segundo bloque, lo devuelve al algoritmo DES y repite este proceso para todos los bloques posteriores.

Triple DES-CBC (3DES-CBC) es un algoritmo de cifrado similar a DES-CBC, pero proporciona un resultado de cifrado mucho más seguro porque utiliza tres claves para el cifrado de 168 bits (3 x 56 bits). 3DES funciona utilizando la primera clave para cifrar los bloques, la segunda clave para descifrar los bloques y la tercera clave para volver a cifrar los bloques.

El Estándar de cifrado avanzado (AES) es un método de cifrado de próxima generación basado en el algoritmo Rijndael desarrollado por los criptógrafos belgas Dr. Joan Daemen y Dr. Vincent Rijmen. Utiliza un bloque de 128 bits y tres tamaños de clave diferentes (128, 192 y 256 bits). Según el tamaño de la clave, el algoritmo realiza una serie de cálculos (10, 12 o 14 rondas) que incluyen la sustitución de bytes, la mezcla de columnas, el desplazamiento de filas y la adición de claves. El uso de AES junto con IPsec se define en RFC 3602, El algoritmo de cifrado de AES-CBC y su uso con IPsec.

A partir de la versión 17.3R1 de Junos OS, se admite el estándar de cifrado avanzado en modo Galois/Counter (AES-GCM) para MS-MPC y MS-MIC. Sin embargo, en el modo FIPS de Junos, AES-GCM no se admite en Junos OS versión 17.3R1. A partir de la versión 17.4R1 de Junos OS, AES-GCM se admite en el modo FIPS de Junos. AES-GCM es un algoritmo de cifrado autenticado diseñado para proporcionar autenticación y privacidad. AES-GCM utiliza hash universal sobre un campo binario de Galois para proporcionar cifrado autenticado y permite cifrado autenticado a velocidades de datos de decenas de Gbps.

Ver también

Protocolos IPsec

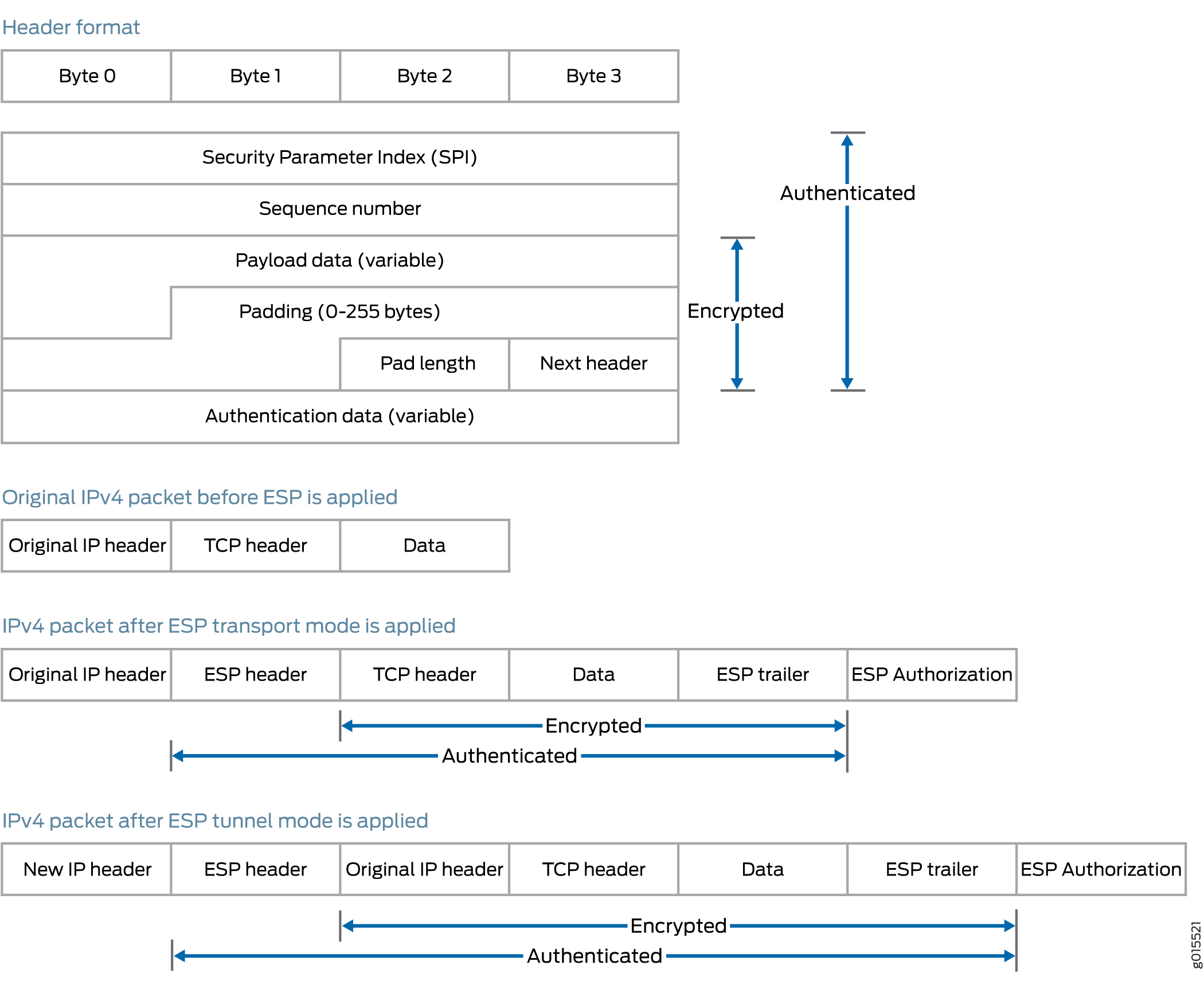

Los protocolos IPsec determinan el tipo de autenticación y cifrado que se aplica a los paquetes protegidos por el enrutador. Junos OS admite los siguientes protocolos IPsec:

AH: definido en RFC 2402, AH proporciona integridad sin conexión y autenticación de origen de datos para paquetes IPv4 e IPv6. También proporciona protección contra las repeticiones. AH autentica la mayor parte posible del encabezado IP, así como los datos de protocolo de nivel superior. Sin embargo, algunos campos del encabezado IP pueden cambiar en tránsito. Dado que el valor de estos campos puede no ser predecible para el remitente, no pueden protegerse con AH. En un encabezado IP, AH se puede identificar con un valor de en el

Protocolcampo de51un paquete IPv4 y elNext Headercampo de un paquete IPv6. En la Figura 1 se muestra un ejemplo de la protección IPsec que ofrece AH.Nota:AH no es compatible con los enrutadores de la serie T, M120 y M320.

AH

AH

ESP: definido en RFC 2406, ESP puede proporcionar cifrado y confidencialidad de flujo de tráfico limitado, o integridad sin conexión, autenticación de origen de datos y un servicio antirreproducción. En un encabezado IP, ESP se puede identificar como un valor de

50en elProtocolcampo de un paquete IPv4 y en elNext Headercampo de un paquete IPv6. En la Figura 2 se muestra un ejemplo de la protección IPsec que ofrece ESP.

ESP

ESP

Paquete: cuando se compara AH con ESP, hay algunos beneficios y deficiencias en ambos protocolos. ESP proporciona un nivel decente de autenticación y cifrado, pero lo hace solo para una parte del paquete IP. Por el contrario, aunque AH no proporciona cifrado, sí proporciona autenticación para todo el paquete IP. Debido a esto, Junos OS ofrece una tercera forma de protocolo IPsec denominada paquete de protocolos. La opción de paquete ofrece una combinación híbrida de autenticación AH con cifrado ESP.

Ver también

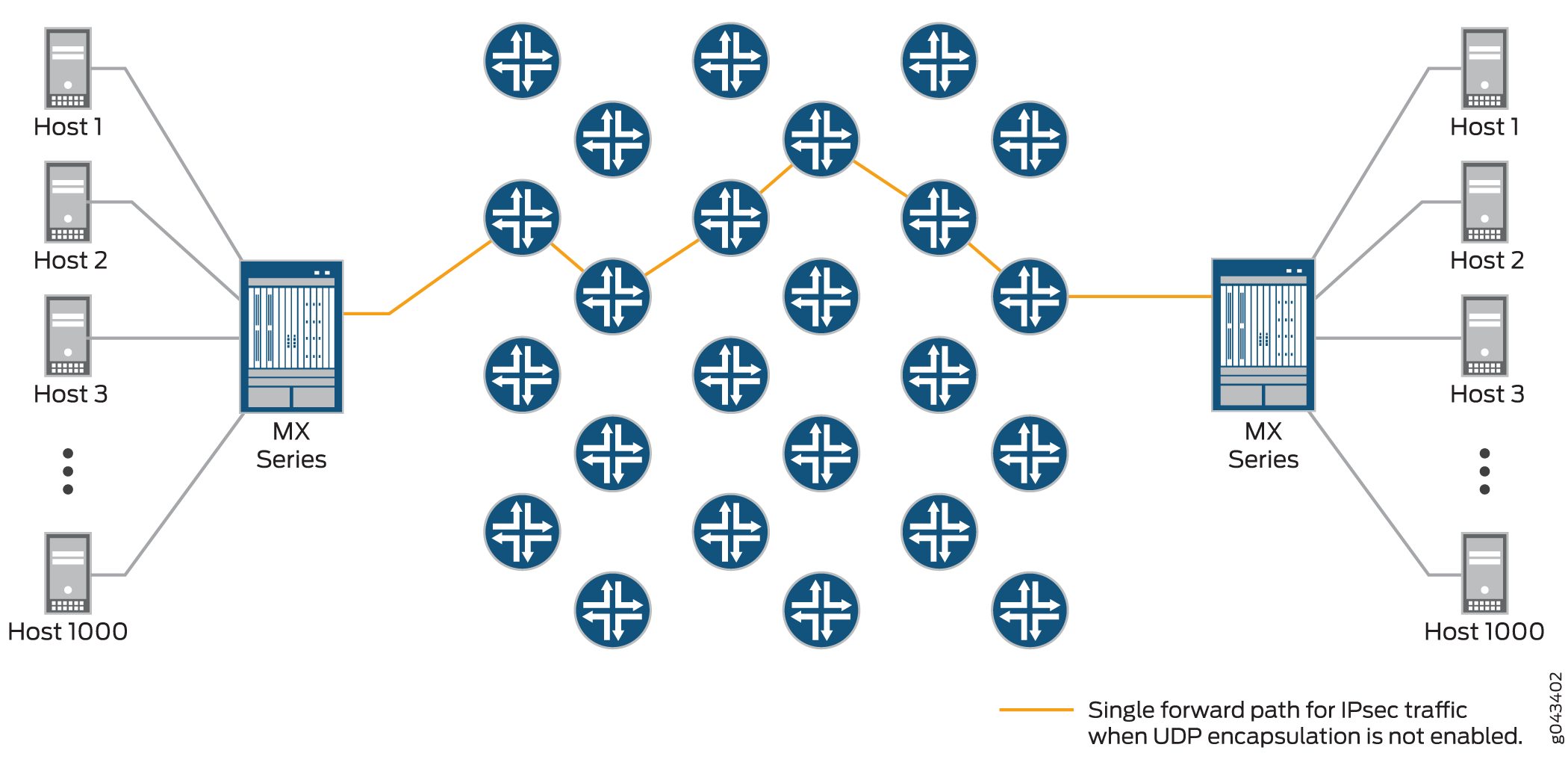

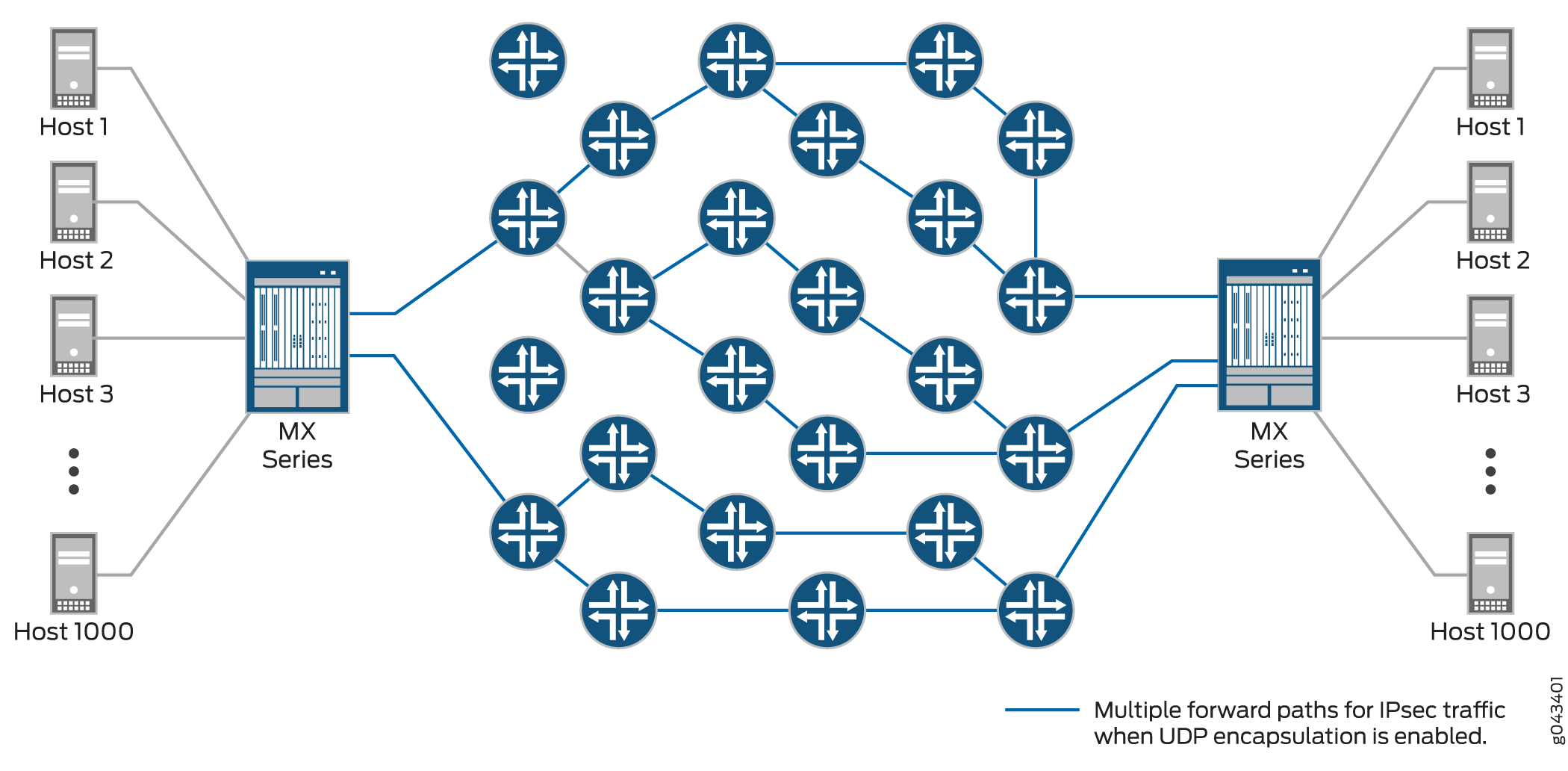

Reenvío de múltiples rutas IPsec con encapsulación UDP

IPsec proporciona túneles seguros entre dos pares y los paquetes encapsulados IPsec tienen encabezados IP que contienen direcciones IP de punto de conexión de túnel que no cambian. Esto da como resultado la selección de una única ruta de reenvío entre los pares, como se muestra en la Figura 3. Cuando el tráfico IPsec fluye entre centros de datos con miles de hosts, esta selección de ruta única limita la transferencia de datos.

de reenvío

de reenvío

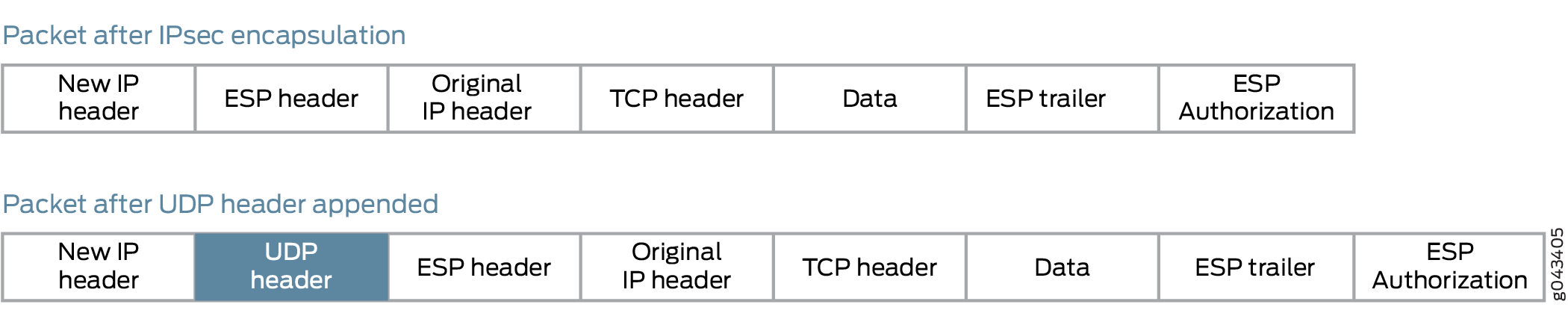

Puede superar este problema habilitando la encapsulación UDP de los paquetes IPsec, la cual anexa un encabezado UDP después del encabezado ESP, como se muestra en la Figura 4. Esto proporciona información de las capas 3 y 4 a los enrutadores intermedios, y los paquetes IPsec se reenvían por varias rutas, como se muestra en la Figura 5. La encapsulación UDP se habilita para el conjunto de servicios.

UDP adjunto

UDP adjunto

de reenvío

de reenvío

Puede configurar el puerto de destino UDP o utilizar el valor predeterminado de 4565. No puede configurar el 4500 como puerto de destino porque es un puerto bien conocido para recorridos TDR.

Junos OS genera el puerto UDP de origen a través de una función hash que funciona con los siguientes datos:

Dirección IP de origen

Dirección IP de destino

Protocolo de transporte

Puerto de origen de transporte

Puerto de destino del transporte

Un número aleatorio

Solo se utilizan los dos últimos bytes del hash resultante, por lo que se ocultan los detalles internos del encabezado IP.

Cuando se detecta TDR-T, solo se produce la encapsulación UDP de TDR-T, no la encapsulación UDP para paquetes IPsec.

Ver también

Estándares IPsec e IKE compatibles

En enrutadores con una o más MS-MPCS, MS-MICS o DPC, la versión para Canadá y Estados Unidos de Junos OS admite sustancialmente las siguientes RFC, las cuales definen estándares para la seguridad IP (IPsec) y el intercambio de claves por red (IKE).

-

Autenticación RFC 2085, HMAC-MD5 con prevención de reproducción

-

RFC 2401, arquitectura de seguridad para el protocolo de Internet (reemplazado por RFC 4301)

-

RFC 2402, encabezado de autenticación IP (reemplazado por RFC 4302)

-

RFC 2403, El uso de HMAC-MD5-96 dentro de ESP y AH

-

RFC 2404, El uso de HMAC-SHA-1-96 dentro de ESP y AH (reemplazado por RFC 4305)

-

RFC 2405, El algoritmo de cifrado ESP DES-CBC con IV explícito

-

RFC 2406, IP encapsulating Seguridad carga (ESP) (reemplazado por RFC 4303 y RFC 4305)

-

RFC 2407, El dominio de interpretación de seguridad de IP de Internet para ISAKMP (reemplazado por RFC 4306)

-

RFC 2408, Protocolo de administración de claves y asociaciones de seguridad de Internet (ISAKMP) (reemplazado por RFC 4306)

-

RFC 2409, El intercambio de claves por red (IKE) (reemplazado por RFC 4306)

-

RFC 2410, El algoritmo de cifrado NULL y su uso con IPsec

-

RFC 2451, Los algoritmos de cifrado ESP en modo CBC

-

RFC 2560, Infraestructura de clave pública de Internet X.509: protocolo de estado de certificado en línea (OCSP)

-

RFC 3193, Proteger L2TP mediante IPsec

-

RFC 3280, Perfil de lista de revocación de certificados (CRL) y certificado de infraestructura de clave pública de Internet X.509

-

RFC 3602, El algoritmo de cifrado de AES-CBC y su uso con IPsec

-

RFC 3948, Encapsulación UDP de paquetes ESP IPsec

-

RFC 4106, El uso del modo Galois/Counter (GCM) en la carga de seguridad de encapsulación (ESP) de IPsec

-

RFC 4210, Protocolo de administración de certificados (CMP) en infraestructura de clave pública X.509 de Internet

-

RFC 4211, Formato de mensajes de solicitud de certificados (CRMF) en infraestructura de clave pública X.509 de Internet

-

RFC 4301, Arquitectura de seguridad para el protocolo de Internet

-

RFC 4302, Encabezado de autenticación IP

-

RFC 4303, carga de Seguridad de encapsulación IP (ESP)

-

RFC 4305, Requisitos de implementación de algoritmo criptográfico para encapsulación de la carga de seguridad (ESP) y el encabezado de autenticación (AH)

-

RFC 4306, Protocolo de intercambio de claves por red (IKEv2)

-

RFC 4307, Algoritmos criptográficos para uso en el intercambio de claves por red versión 2 (IKEv2)

-

RFC 4308, Conjuntos criptográficos para IPsec

Solo se admite el conjunto VPN-A en Junos OS.

-

Autenticación RFC 4754, IKE e IKEv2 que usa el algoritmo de firma digital de curva elíptica (ECDSA)

-

RFC 4835, Requisitos de implementación de algoritmo criptográfico para encapsulación de la carga de seguridad (ESP) y el encabezado de autenticación (AH)

-

RFC 5996, Protocolo de intercambio de claves por red versión 2 (IKEv2) (reemplazado por RFC 7296)

-

RFC 7296, Protocolo de intercambio de claves por red versión 2 (IKEv2)

-

RFC 7427, Autenticación de firma en el intercambio de claves por red versión 2 (IKEv2)

-

RFC 7634, ChaCha20, Poly1305 y su uso en el Protocolo de intercambio de claves por red (IKE) e IPsec

-

Especificación RFC 8200, protocolo de Internet, versión 6 (IPv6)

Junos OS admite parcialmente las siguientes RFC para IPsec y IKE:

-

RFC 3526, Grupos Diffie-Hellman con exponencial más modular (MODP) para intercambio de claves por red (IKE)

-

RFC 5114, Grupos Diffie-Hellman adicionales para su uso con los estándares GTI-I

-

RFC 5903, Módulos A principales de grupos de curva elíptica (grupos ECP) para IKE y IKEv2

Los siguientes RFC y borradores de Internet no definen estándares, sino que proporcionan información acerca de IPsec, ICR y otras tecnologías relacionadas. El GTI-I los clasifica como "informativos".

-

RFC 2104, HMAC: Hash con claves para autenticación de mensajes

-

RFC 2412, El protocolo de determinación de claves OAKLEY

-

RFC 3706, Un método basado en el tráfico para detectar pares inactivos de intercambio de claves por red (IKE)

-

Borrador de Internet draft-eastlake-sha2-02.txt, Algoritmos de hash seguros de EE. UU. (SHA y HMAC-SHA) (caduca en julio del 2006)

Ver también

Términos y acrónimos de IPSec

Estándar de cifrado de datos triple (3DES)

Un algoritmo DES mejorado que proporciona cifrado de 168 bits al procesar datos tres veces con tres claves diferentes.

PIC de servicios adaptativos

Una tarjeta de interfaz física (PIC) de última generación que proporciona servicios IPsec y otros servicios, como la traducción de direcciones de red (TDR) y el firewall con estado, en plataformas de la serie M y la serie T.

Estándar de cifrado avanzado (AES)

Un método de cifrado de última generación que se basa en el algoritmo de Rijndael y utiliza un bloque de 128 bits, tres tamaños de clave diferentes (128, 192 y 256 bits) y varias rondas de procesamiento para cifrar los datos.

encabezado de autenticación (AH)

Componente del protocolo IPsec que se utiliza para comprobar que el contenido de un paquete no ha cambiado (integridad de datos) y para validar la identidad del remitente (autenticación de origen de datos). Para obtener más información acerca de AH, consulte RFC 2402.

autoridad de certificación (AC)

Una organización externa de confianza que genera, inscribe, valida y revoca certificados digitales. La AC garantiza la identidad de un usuario y emite claves públicas y privadas para el cifrado y descifrado de mensajes.

lista de revocación de certificados (CRL)

Una lista de certificados digitales que han sido invalidados antes de su fecha de vencimiento, incluyendo los motivos de su revocación y los nombres de las entidades que los han emitido. Una CRL impide el uso de certificados y firmas digitales que se hayan visto comprometidos.

Encadenamiento de bloques de cifrado (CBC)

Un método criptográfico que cifra bloques de texto cifrado utilizando el resultado del cifrado de un bloque para cifrar el siguiente bloque. Tras el descifrado, la validez de cada bloque de texto cifrado depende de la validez de todos los bloques de texto cifrado anteriores. Para obtener más información sobre cómo usar CBC con DES y ESP para proporcionar confidencialidad, consulte RFC 2405.

Estándar de cifrado de datos (DES)

Un algoritmo de cifrado que cifra y descifra los datos del paquete al procesar los datos con una única clave compartida. DES funciona en incrementos de bloques de 64 bits y proporciona cifrado de 56 bits.

certificado digital

Archivo electrónico que usa tecnología de clave pública y privada para verificar la identidad de un creador de certificados y distribuir claves a sus pares.

ES PIC

Una PIC que proporciona servicios de cifrado de primera generación y soporte de software para IPsec en plataformas serie M y serie T.

Encapsulación Seguridad carga (ESP)

Componente del protocolo IPsec que se utiliza para cifrar los datos de un paquete IPv4 o IPv6, proporcionar integridad de los datos y garantizar la autenticación del origen de los datos. Para obtener más información acerca de ESP, consulte RFC 2406.

Código de autenticación de mensajes hash (HMAC)

Un mecanismo para la autenticación de mensajes mediante funciones hash criptográficas. HMAC se puede usar con cualquier función hash criptográfica iterativa, como MD5 o SHA-1, en combinación con una clave secreta compartida. Para obtener más información acerca de HMAC, consulte RFC 2104.

Intercambio de claves por red (IKE)

Establece parámetros de seguridad compartidos para cualquier host o enrutador mediante IPsec. IKE establece las SA para IPsec. Para obtener más información acerca de IKE, consulte RFC 2407.

Síntesis del mensaje 5 (MD5)

Un algoritmo de autenticación que toma un mensaje de datos de longitud arbitraria y produce un resumen del mensaje de 128 bits. Para obtener más información, consulte RFC 1321.

Confidencialidad directa perfecta (PFS)

Proporciona seguridad adicional por medio de un valor secreto compartido de Diffie-Hellman. Con PFS, si una clave está comprometida, las claves anteriores y posteriores están protegidas porque no se derivan de claves anteriores.

Infraestructura clave pública (PKI)

Una jerarquía de confianza que permite a los usuarios de una red pública intercambiar datos de forma segura y privada mediante el uso de pares de claves criptográficas públicas y privadas que se obtienen y comparten con pares a través de una autoridad de confianza.

autoridad de registro (AR)

Una organización externa de confianza que actúa en nombre de una AC para garantizar la identidad de un usuario.

motor de enrutamiento

Una parte arquitectónica basada en PCI de un enrutador basado en Junos OS que maneja el proceso del protocolo de enrutamiento, el proceso de interfaz, algunos de los componentes del chasis, la administración del sistema y el acceso del usuario.

Asociación de seguridad (SA)

Especificaciones que deben acordarse entre dos dispositivos de red antes de que IKE o IPsec puedan funcionar. Las SA especifican principalmente opciones de protocolo, autenticación y cifrado.

Base de datos de asociaciones de seguridad (SADB)

Una base de datos en la que IPsec almacena, supervisa y procesa todas las SA.

Algoritmo de hash seguro 1 (SHA-1)

Un algoritmo de autenticación que toma un mensaje de datos de menos de 264 bits de longitud y produce un resumen de mensaje de 160 bits. Para obtener más información acerca de SHA-1, consulte RFC 3174.

Algoritmo de hash seguro 2 (SHA-2)

Sucesor del algoritmo de autenticación SHA-1 que incluye un grupo de variantes de SHA-1 (SHA-224, SHA-256, SHA-384 y SHA-512). Los algoritmos SHA-2 usan tamaños de hash más grandes y están diseñados para funcionar con algoritmos de cifrado mejorados, como AES.

Base de datos de políticas de seguridad (SPD)

Una base de datos que trabaja con el SADB para garantizar la máxima seguridad de los paquetes. En el caso de los paquetes entrantes, IPsec comprueba el SPD para comprobar si el paquete entrante coincide con la seguridad configurada para una política determinada. En el caso de los paquetes salientes, IPsec comprueba el SPD para ver si es necesario protegerlo.

Índice de parámetros de seguridad (SPI)

Identificador que se utiliza para identificar de forma exclusiva una SA en un host de red o un enrutador.

Protocolo simple de inscripción de certificados (SCEP)

Un protocolo que admite la distribución de claves públicas de AC y la autoridad de registro (AR), inscripción de certificados, revocación de certificados, consultas de certificados y consultas de lista de revocación de certificados (CRL).

Descripción general de IPsec para la serie ACX

El sistema operativo de Junos de Juniper Networks (Junos OS) admite IPsec. En este tema se incluyen las siguientes secciones, en las que se proporciona información de referencia sobre cómo configurar IPsec en enrutadores Metro universales de la serie ACX.

IPsec solo se admite en el enrutador con alimentación de CA ACX1100 y en los enrutadores ACX500. No se admite el encadenamiento de servicios (GRE, TDR e IPSec) en enrutadores ACX1100-AC y ACX500.

Los enrutadores ACX5048 y ACX5096 no admiten configuraciones IPsec.

Para obtener una lista de los estándares IPsec e IKE compatibles con Junos OS, consulte la Jerarquía de Junos OS y Referencia de RFC.

IPsec

La arquitectura IPsec proporciona un conjunto de seguridad para la capa de red IP versión 4 (IPv4). El conjunto proporciona funciones como autenticación de origen, integridad de datos, confidencialidad, protección de reproducción y no rechazo de origen. Además de IPsec, Junos OS también admite el intercambio de claves por red (IKE), que define mecanismos para la generación y el intercambio de claves y administra asociaciones de seguridad.

IPsec también define una asociación de seguridad y un marco de administración de claves que se puede usar con cualquier protocolo de capa de transporte. La asociación de seguridad especifica qué política de protección se aplicará al tráfico entre dos entidades de capa IP. IPsec proporciona túneles seguros entre dos pares.

Asociaciones de Seguridad

Para utilizar los servicios de seguridad de IPsec, se crean asociaciones de seguridad entre hosts. Una asociación de seguridad es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura por medio de IPsec. Hay dos tipos de asociaciones de seguridad:

Las asociaciones de seguridad manuales no requieren negociación; Todos los valores, incluidas las claves, son estáticos y se especifican en la configuración. Las asociaciones de seguridad manuales definen estáticamente los valores, algoritmos y claves del índice de parámetros de seguridad (SPI) que se utilizarán, y requieren configuraciones coincidentes en ambos extremos del túnel. Cada par debe tener las mismas opciones configuradas para que se lleve a cabo la comunicación.

Las asociaciones de seguridad dinámica requieren una configuración adicional. Con las asociaciones de seguridad dinámicas, primero se configura ICR y, luego, la asociación de seguridad. IKE crea asociaciones de seguridad dinámicas; negocia asociaciones de seguridad para IPsec. La configuración de IKE define los algoritmos y las claves que se usan para establecer la conexión IKE segura con la puerta de enlace de seguridad par. Luego, esta conexión se usa para acordar dinámicamente las claves y otros datos utilizados por la asociación de seguridad IPsec dinámica. La asociación de seguridad de IKE se negocia primero y, a continuación, se utiliza para proteger las negociaciones que determinan las asociaciones de seguridad dinámicas de IPsec.

ICR

IKE es un protocolo de administración de claves que crea asociaciones de seguridad dinámicas; negocia asociaciones de seguridad para IPsec. Una configuración de IKE define los algoritmos y las claves que se usan para establecer una conexión segura con una puerta de enlace de seguridad par.

IKE realiza las siguientes tareas:

Negocia y administra los parámetros IKE e IPsec.

Autentica el intercambio seguro de claves.

Proporciona autenticación mutua entre pares por medio de secretos compartidos (no contraseñas) y claves públicas.

Proporciona protección de identidad (en modo principal).

Ver también

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.