IPsec en línea

Descripción general de IPsec en línea

La arquitectura IPsec proporciona un conjunto de seguridad para las capas de red IP versión 4 (IPv4) e IP versión 6 (IPv6). El conjunto ofrece autenticación de origen, integridad de datos, confidencialidad, protección de reproducción y no rechazo de origen.

La arquitectura IPsec en línea consta de un bloque de motor IPsec especial que admite las operaciones de IPsec. El PFE (motor de reenvío de paquetes) es capaz de realizar cifrado IPsec o descifrado en línea dentro del PFE sin la necesidad de descargar a una tarjeta de servicios. Por lo tanto, IPsec en línea puede lograr una mayor transferencia de datos.

- Características destacadas del plano de datos IPsec en línea

- Asociaciones de Seguridad

- ICR

- detección de pares muertos (DPD)

- TDR-T

- Conectividad IPsec WAN

Características destacadas del plano de datos IPsec en línea

A continuación, se muestran las características más destacadas del plano de datos IPsec

-

Admite los protocolos IPsec IPv4 e IPv6

-

Admite AES-GCM de clave de 128 bits y clave de 256 bits

-

Admite hasta 2000 túneles por chasis

-

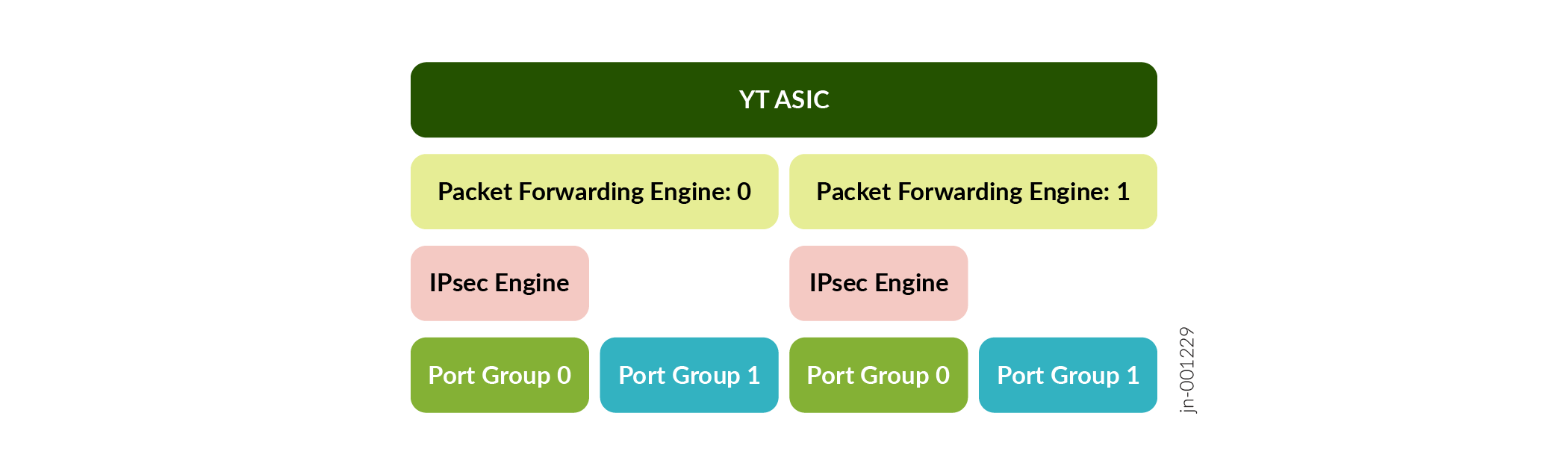

Cada ASIC de reenvío admite dos motores de reenvío de paquetes. A partir de Junos OS versión 24.4R1, se pueden configurar ambos motores de reenvío de paquetes, lo que admite hasta 600 Gbps semidúplex (300 Gbps medio dúplex por PFE).

Para obtener más información sobre la plataforma y la compatibilidad con la versión de Junos, consulte el Explorador de características.

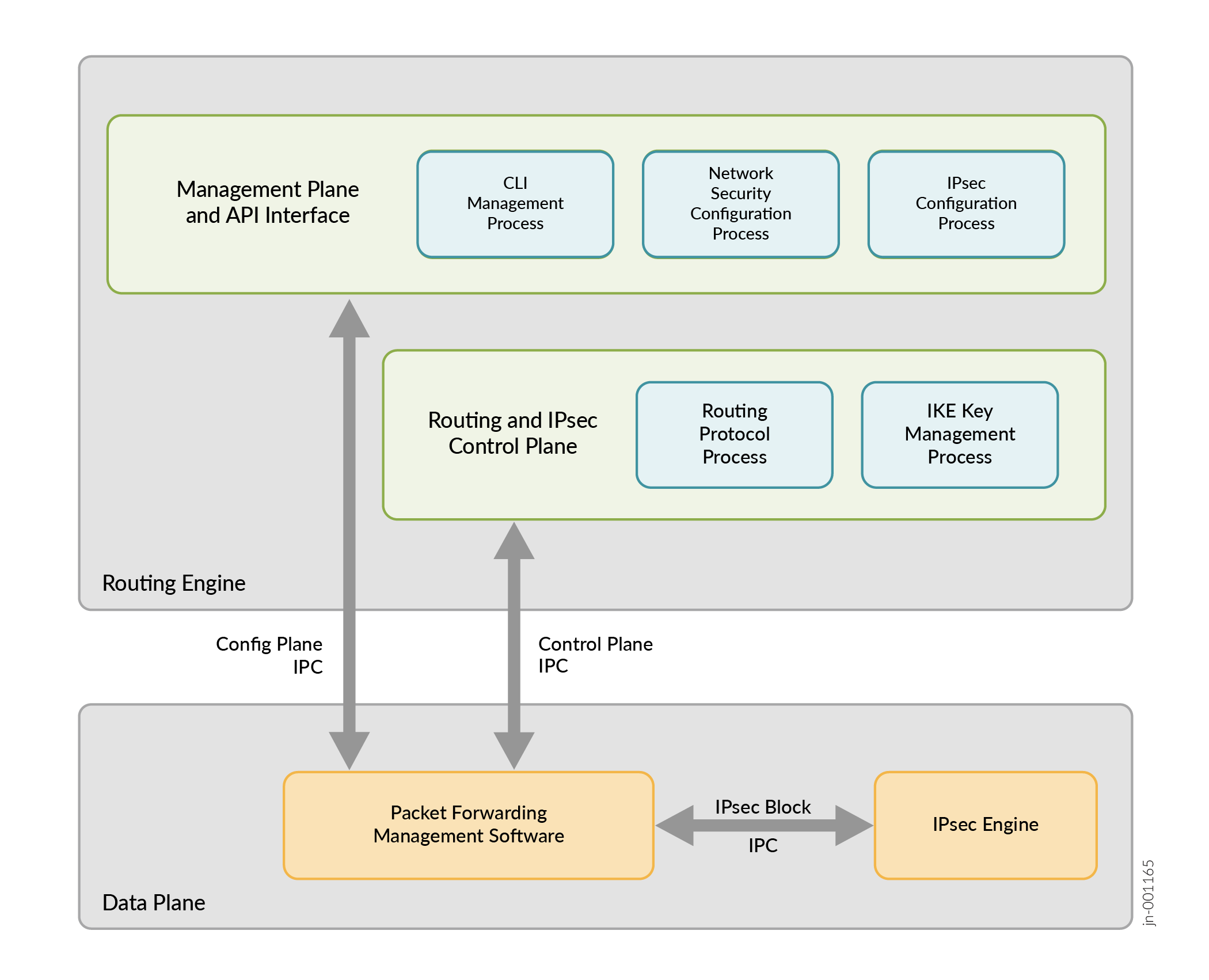

La figura 1 ilustra la arquitectura del plano de datos IPsec en línea, el plano de control, el plano de administración y la interfaz de API.

Las interfaces de servicios en línea son interfaces virtuales que residen en el motor de reenvío de paquetes. Para obtener más información, consulte Habilitación de interfaces de servicio en línea

Los enrutadores serie MX que admiten servicios IPsec en línea no usan una tarjeta de servicios como MS-MPC o SPC3, En su lugar, puede configurar servicios IPsec en línea en las MPC mediante la convención de nomenclatura si-FPC/pic/port. Sin embargo, para configurar los servicios IPsec en línea, debe habilitar los servicios de próxima generación en el enrutador de la serie MX. Consulte Unified-Services Framework para obtener más información.

Puede configurar servicios en línea con cuatro si IFD por PIC en el formato, si/fpc/pic/port-number. Si el fpc es 0 y pic 0, puede tener cuatro si ifds: , si-0/0/2 si-0/0/0 si-0/0/1 y .si-0/0/3

Se admiten las siguientes características:

-

Modo de túnel ESP con AES-128-GCM y AES-256-GCM para SA IPsec para encapsulaciones IPv4 e IPv6.

-

32 bits y número de secuencia extendido (64 bits).

-

IKEV2 con identidades locales y remotas, reautenticación, autenticación con certificados x509, fragmentación de IKE.

-

detección de pares muertos

-

Se admite la UMT de túnel por VPN. Si el paquete IPsec supera la UMT configurada, el paquete se fragmenta previamente y, a continuación, se encapsula ESP. Esto evita la fragmentación después de la encapsulación ESP.

-

Duración de SA en segundos (IKE y regeneración de IPsec).

-

Encapsulación UDP de paquetes ESP.

No se admiten las siguientes características:

-

Encabezado de autenticación (AH)

-

Modo de transporte

-

Reensamblaje de paquetes IPv4 antes del descifrado

-

Cifrado nulo según RFC4543

-

IKE-V1

Las funciones IPsec e IKE compatibles con IPsec en línea enumeran las funciones IPsec e IKE compatibles con IPsec en línea:

| Reportaje |

Aplicable a IKE |

Aplicable a IPsec |

|---|---|---|

| MD5 |

Sí |

No |

| SHA-256 |

Sí |

No |

| SHA-384 |

Sí |

No |

| SHA-512 |

Sí |

No |

| AES-128-GCM |

Sí |

Sí |

| AES-256-GCM |

Sí |

Sí |

| 3DES-CBC |

Sí (no recomendado) |

No |

| AES-128-CBC |

Sí |

No |

| AES-192-CBC |

Sí |

No |

| AES-256-CBC |

Sí |

No |

| DES-CBC |

Sí (no recomendado) |

No |

Una asociación de seguridad (SA) es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura por medio de IPsec. Una SA encapsula los algoritmos de cifrado e integridad, las claves criptográficas, la política de seguridad y la vida útil de la SA. Una SA de IKE contiene atributos para establecer una SA de IPsec, mientras que una SA de IPsec define los atributos para cifrar el tráfico de datos real.

ike-key-management-daemon (IKED), un demonio de RE de Junos, mantiene la duración de las SA de IKE e IPsec. Una configuración de IKE define los algoritmos y las claves que se usan para establecer una conexión segura con una puerta de enlace de seguridad par.

Es posible que encuentre caídas de paquetes después de una regeneración de claves de IPsec. Para mitigar este problema, se recomienda establecer segundos de vida útil diferentes en cada par IPsec para evitar eventos de regeneración de claves simultáneos. El inicio de la regeneración de claves IPsec se produce en la expiración de duración suave, que es un poco antes de los segundos de vida configurados. Por ejemplo, si un lado se establece en 86 400 segundos, el otro lado debe tener una configuración de duración que oscile entre 83 000 y 84 000 segundos para minimizar las posibilidades de regeneración de claves simultánea.

Además, para IPsec en línea, puede ser necesario configurarlo sa-install-interval según las características de la red para lograr un proceso de regeneración de claves sin pérdidas. Se recomienda establecer el valor en el que mejor se adapte a la red para evitar la sa-install-interval pérdida de paquetes durante la regeneración, especialmente en situaciones en las que la latencia de red es una preocupación.

Asociaciones de Seguridad

Para utilizar los servicios de seguridad de IPsec, cree SA entre dos puntos de conexión. Una SA es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura por medio de IPsec. Hay dos tipos de SA:

-

Las SA manuales no requieren negociación; Todos los valores, incluidas las claves, son estáticos y se especifican en la configuración. Las SA manuales definen estáticamente los valores, algoritmos y claves del índice de parámetros de seguridad (SPI) que se utilizarán, y requieren configuraciones coincidentes en ambos extremos del túnel. Cada par debe tener las mismas opciones configuradas para que se lleve a cabo la comunicación.

-

Las SA dinámicas requieren una configuración adicional. . IKE crea asociaciones de seguridad dinámicas; negocia SA para IPsec. La configuración de IKE define los algoritmos y las claves que se usan para establecer la conexión IKE segura con la puerta de enlace de seguridad par. Luego, esta conexión se usa para acordar dinámicamente las claves y otros datos utilizados por la SA de IPsec dinámica. La SA de IKE se negocia primero y, luego, se utiliza para proteger las negociaciones que determinan las SA de IPsec dinámicas.

ICR

ICR es un protocolo de administración de claves que crea SA dinámicas; negocia SA para IPsec. Una configuración de IKE define los algoritmos y las claves que se usan para establecer una conexión segura con una puerta de enlace de seguridad par.

IKE realiza las siguientes tareas:

-

Negocia y administra los parámetros IKE e IPsec.

-

Autentica el intercambio seguro de claves.

-

Proporciona autenticación mutua entre pares por medio de secretos compartidos (no contraseñas) y claves públicas.

-

Proporciona protección de identidad (en modo principal).

IPsec en línea solo es compatible con IKE versión 2 (IKE v2). IKE negocia atributos de seguridad y establece secretos compartidos para formar la SA de IKE bidireccional. Después de negociar las SA de IKE, se establecen las SA de IPsec de entrada y salida, y la SA de IKE protege el intercambio de SA de IPsec. IKE también genera material de claves, proporciona confidencialidad directa perfecta e intercambia identidades.

En el modo de solo respondedor, el enrutador de la serie MX no inicia negociaciones de IKE, solo responde a las negociaciones de IKE iniciadas por la puerta de enlace del par. Esto puede ser necesario al interoperar con equipos de otros proveedores, como dispositivos de Cisco. Dado que la serie MX no admite los valores de protocolo y puerto del selector de tráfico, no puede iniciar un túnel IPsec a la puerta de enlace par de otro proveedor que espere estos valores. Mediante la configuración del modo de solo respuesta en la serie MX, el MX puede aceptar el selector de tráfico en la negociación de IKE iniciada desde la puerta de enlace del par.

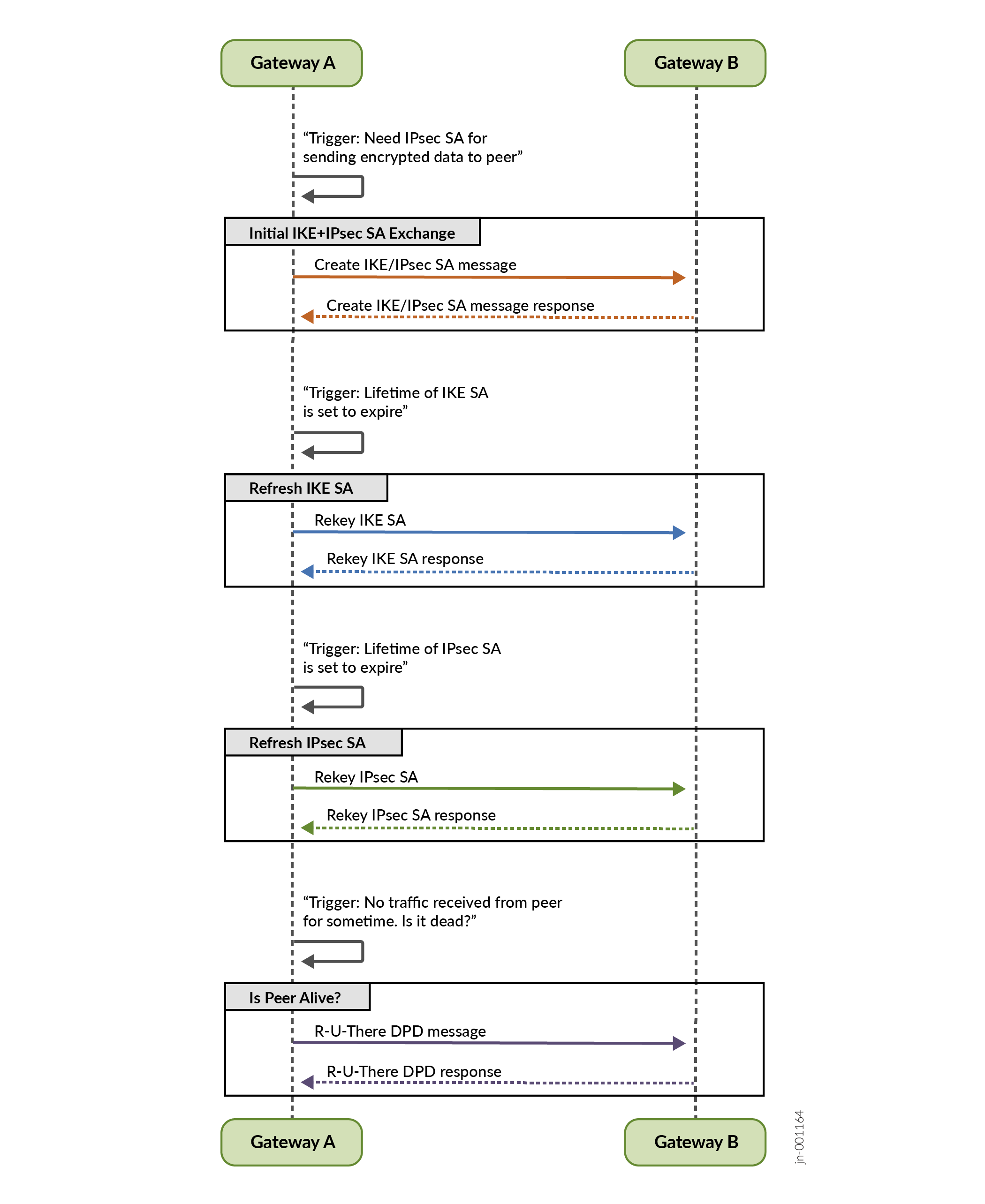

La figura 2 ilustra el intercambio de SA e IKE de IPsec entre puertas de enlace pares.

IPsec

IPsec

detección de pares muertos (DPD)

DPD es un método utilizado para comprobar la vivacidad del par IKE a fin de evitar agujeros negros en el tráfico de IPsec. Un dispositivo realiza esta comprobación enviando periódicamente sondeos DPD (mensaje R-U-THERE) y esperando la respuesta de DPD (mensaje R-U-THERE-ACK).

Puede configurar DPD en los siguientes modos:

-

always-send: indica al dispositivo que envíe un sondeo de DPD a intervalos regulares, independientemente de si hay tráfico IPsec saliente al par.

-

optimized: envíe un sondeo DPD si no hay tráfico IKE o IPsec entrante dentro del intervalo configurado después de enviar los paquetes salientes al par. Este es el modo DPD predeterminado.

-

probe-idle-túnel: envía la sonda DPD durante el tiempo de inactividad del tráfico entre pares.

TDR-T

La traducción de direcciones de red-recorrido (TDR-T) es un método utilizado para administrar los problemas relacionados con la traducción de direcciones IP que se producen cuando los datos protegidos por IPsec pasan a través de un dispositivo configurado con TDR para la traducción de direcciones

Conectividad IPsec WAN

Los enrutadores serie MX que admiten IPsec en línea tienen dos segmentos de motores de reenvío de paquetes (PFE) por ASIC de YT. Cada segmento de PFE tiene capacidad para hasta 800 Gbps de ancho de banda. Cada segmento de PFE tiene dos grupos de puertos (PG), para un total de cuatro PG por YT

puertos

puertos

Cada PG admite hasta 400 Gbps de ancho de banda para conectividad WAN para tráfico regular (no IPsec). El grupo de puertos 0 de cada segmento de PFE puede admitir IPsec.

Cada grupo de puertos que admite IPsec puede admitir una conectividad WAN de hasta 300 Gbps para tráfico IPsec, mientras que los 100 Gbps restantes se pueden usar para tráfico que no es IPsec.

Puede usar el show chassis fpc slot-number pic slot-number para mostrar la información del grupo de puertos y el estado de conectividad WAN de un puerto.

| Plataforma |

Diferencia |

|---|---|

| MX304 |

Admite la inserción y eliminación en línea de LMIC |

Ver también

Ejemplo: Configuración de túnel IPSec en línea punto a punto

En este ejemplo, se muestra cómo configurar el túnel IPsec en línea punto a punto para permitir que los datos se transfieran de forma segura entre dos sitios.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Dispositivo MX304 con los servicios unificados habilitados y la licencia requerida compatible. Para habilitar los servicios unificados en el dispositivo, ejecútelo

request system enable unified-servicesdesde la CLI y reinicie el dispositivo. Para obtener más información, consulte (Marco de servicios unificados). -

Versión 24.2R1 o posterior de Junos OS para enrutadores de la serie MX

Descripción general

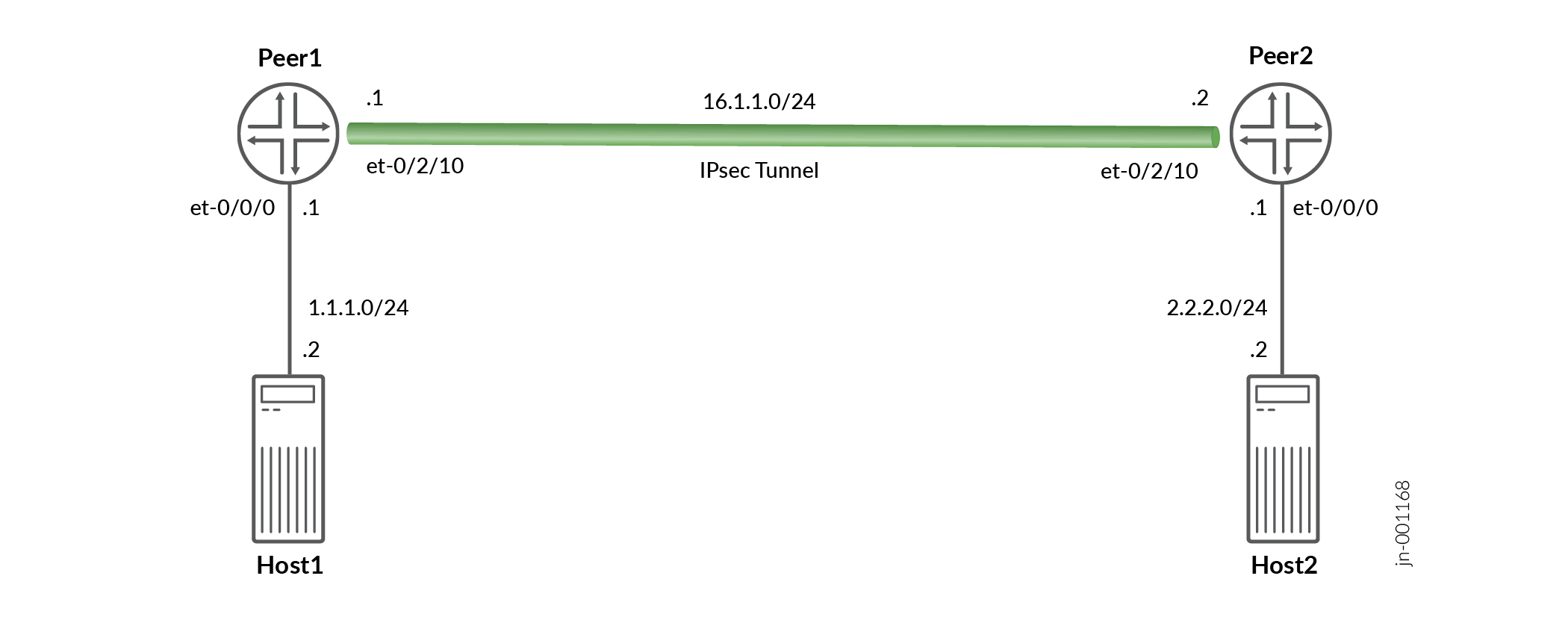

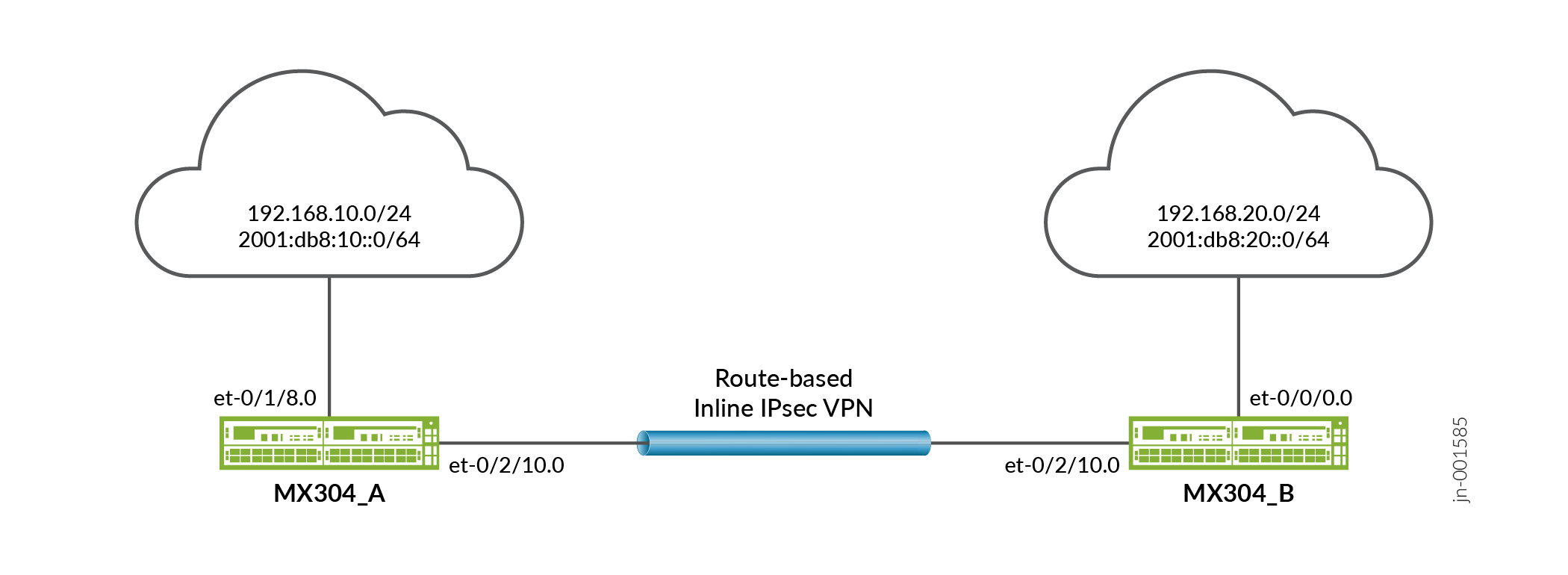

La figura 1 ilustra una topología con túnel IPSec en línea establecido entre dos pares MX304 (Peer1 y Peer2). En este ejemplo, se configura una VPN basada en rutas en Peer1 (MX304) y Peer2 (MX304). El Host1 y el Host2 usan la VPN para enviar tráfico de forma segura a través de Internet entre ambos hosts.

MX304

MX304

En este ejemplo, se configuran los servicios en línea (para habilitar los servicios en línea en la PIC), el conjunto de servicios, la política de seguridad, las interfaces y una ruta predeterminada IPv4. Consulte de la Tabla 3 a la Tabla 7 para ver los parámetros de configuración específicos utilizados en este ejemplo.

| Reportaje |

Parámetros de configuración |

|---|---|

| servicios en línea |

servicios en línea |

| Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

| conjunto de servicios |

SS1 |

interfaz de servicio interno (si-0/0/0.) interfaz de servicio externo (si-0/0/0.1) IPsec-VPN es ipsec_vpn |

| Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

| Propuesta |

ike_prop |

Método de autenticación: claves precompartidas |

| Política |

ike_policy |

|

| Puerta de enlace |

ike_gw |

|

| Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

| Propuesta |

ike_prop |

|

| Política |

ike_policy |

|

| VPN |

ipsec_vpn |

|

| Reportaje |

Nombre |

Parámetros de configuración |

|---|---|---|

| Interfaces |

|

|

| Rutas estáticas |

2.2.2.0/24 |

El siguiente salto es st0.1 |

Configuración

En este ejemplo, habilite los servicios insertados, configure los parámetros service-set, los parámetros de configuración IKE e IPsec, y la configuración de interfaz y ruta estática para Peer1. Puede utilizar la misma configuración con el cambio en la dirección de puerta de enlace IPSec, las direcciones de interfaz, etc. en Peer2.

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit]:

set chassis fpc 0 pic 0 inline-services set services service-set ss1 next-hop-service inside-service-interface si-0/0/0.0 set services service-set ss1 next-hop-service outside-service-interface si-0/0/0.1 set services service-set ss1 ipsec-vpn ipsec_vpn set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text "test123" set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 16.1.1.1 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 16.1.1.2 set security ike gateway ike_gw version v2-only set security ipsec proposal ipsec_prop description "IPSec Proposal" set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn ipsec_vpn bind-interface st0.1 set security ipsec vpn ipsec_vpn copy-outer-dscp set security ipsec vpn ipsec_vpn ike gateway ike_gw set security ipsec vpn ipsec_vpn ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpn establish-tunnels immediately set interfaces et-0/0/0 unit 0 family inet address 1.1.1.1/24 set interfaces si-0/0/0 unit 0 family inet set interfaces si-0/0/0 unit 0 family inet6 set interfaces si-0/0/0 unit 0 service-domain inside set interfaces si-0/0/0 unit 1 family inet set interfaces si-0/0/0 unit 1 family inet6 set interfaces si-0/0/0 unit 1 service-domain outside set interfaces et-0/2/10 unit 0 family inet address 16.1.1.2/24 set interfaces st0 unit 1 family inet set routing-options static route 2.2.2.0/24 next-hop st0.1

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS

Para configurar IPsec en línea en el enrutador MX304:

-

Habilite los servicios en línea.

[edit] user@host# set chassis fpc 0 pic 0 inline-services

-

Configurar un conjunto de servicios

[edit] user@host# set services service-set ss1 next-hop-service inside-service-interface si-0/0/0.0 user@host# set services service-set ss1 next-hop-service outside-service-interface si-0/0/0.1 user@host# set services service-set ss1 ipsec-vpn ipsec_vpn

-

Configurar propuesta de IKE de seguridad

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys

-

Configurar la política de IKE de seguridad

[edit] user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

-

Configurar la puerta de enlace IKE de seguridad

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 16.1.1.1 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 16.1.1.2 user@host# set security ike gateway ike_gw version v2-only

-

Configurar propuesta de IPsec de seguridad

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm

-

Configurar la política IPsec de seguridad

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

-

Configurar VPN IPsec de seguridad

[edit] user@host# set security ipsec vpn ipsec_vpn bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpn copy-outer-dscp user@host# set security ipsec vpn ipsec_vpn ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpn ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpn establish-tunnels immediately

-

Configure interfaces.

[edit] user@host# set interfaces et-0/0/0 unit 0 family inet address 1.1.1.1/24 user@host# set interfaces si-0/0/0 unit 0 family inet user@host# set interfaces si-0/0/0 unit 0 family inet6 user@host# set interfaces si-0/0/0 unit 0 service-domain inside user@host# set interfaces si-0/0/0 unit 1 family inet user@host# set interfaces si-0/0/0 unit 1 family inet6 user@host# set interfaces si-0/0/0 unit 1 service-domain outside user@host# set interfaces et-0/2/10 unit 0 family inet address 16.1.1.2/24 user@host# set interfaces st0 unit 1 family inet user@host# set interfaces st0 unit 1 family inet6

-

Configurar ruta estática

[edit] user@host# set routing-options static route 2.2.2.0/24 next-hop st0.1

Resultados

En el modo de configuración, ingrese los comandos y show security ipsec para confirmar la show security ike configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit security ike]

root@peer1# show

proposal ike_prop {

description "IKE Proposal";

authentication-method pre-shared-keys;

}

policy ike_policy {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$OY8RBcl8LNbYo7-"; ## SECRET-DATA

}

gateway ike_gw {

ike-policy ike_policy;

address 16.1.1.1;

external-interface et-0/2/10;

local-address 16.1.1.2;

version v2-only;

}

gateway ike_gwv6 {

ike-policy ike_policy;

address 1611::1;

external-interface et-0/2/10;

local-address 1611::2;

version v2-only;

}

[edit security ipsec]

root@peer1# show

proposal ipsec_prop {

description "IPSec Proposal";

protocol esp;

encryption-algorithm aes-256-gcm;

}

policy ipsec_policy {

proposals ipsec_prop;

}

vpn ipsec_vpn {

bind-interface st0.1;

ike {

gateway ike_gw;

ipsec-policy ipsec_policy;

}

establish-tunnels immediately;

}

Verificación

Realice estas tareas para confirmar que la configuración de IPsec en línea funciona correctamente

- Verificar el estado de ICR

- Verificación del estado de IPsec

- Tráfico de prueba a través del túnel IPSec

- Revise las estadísticas y los errores de tráfico de IPsec globalmente

Verificar el estado de ICR

Propósito

Verifique el estado de IKE.

Acción

En el modo operativo, ingrese el show security ike security-associations comando. Después de obtener un número de índice desde el comando, utilice el show security ike security-associations index index_number detail comando.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1 UP 422250f57a089b14 02ae4230bbf3c3fc IKEv2 16.1.1.1

user@host> show security ike security-associations index 1 Index State Initiator cookie Responder cookie Mode Remote Address 1 UP 422250f57a089b14 02ae4230bbf3c3fc IKEv2 16.1.1.1

user@host> show security ike security-associations index 1 detail

IKE peer 16.1.1.1, Index 1, Gateway Name: ike_gw

Role: Responder, State: UP

Initiator cookie: 422250f57a089b14, Responder cookie: 02ae4230bbf3c3fc

Exchange type: IKEv2, Authentication method: Pre-shared-keys

Local gateway interface: et-0/2/10.0

Routing instance: default

Local: 16.1.1.2:500, Remote: 16.1.1.1:500

Lifetime: Expires in 14789 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 16.1.1.1

AAA assigned IP: 0.0.0.0

PPK-profile: None

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1778

Output bytes : 1706

Input packets: 10

Output packets: 10

Input fragmented packets: 0

Output fragmented packets: 0

IPSec security associations: 10 created, 4 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500001

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 16.1.1.2:500, Remote: 16.1.1.1:500

Local identity: 16.1.1.2

Remote identity: 16.1.1.1

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 4

Response In : 0 Response Out : 4

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

Significado

El resultado del comando enumera todas las SA de show security ike security-associations ICR activas. Si no se enumera ninguna SA, implica que hay un problema con el establecimiento de ICR. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración.

Si las SA aparecen en la lista, revise la siguiente información:

-

Índice: el valor de Índice es único para cada SA de IKE, que puede utilizar en el

show security ike security-associations index detailcomando para obtener más información sobre la SA. -

Dirección remota: verifique que la dirección IP remota sea correcta

-

Estado

-

UP: indica que se ha establecido la SA de IKE.

-

DOWN: indica un problema al establecer la SA de IKE.

-

-

Modo: verifique que se esté utilizando el modo correcto

Compruebe que los siguientes elementos son correctos en su configuración:

-

Interfaces externas (la interfaz debe ser la que recibe los paquetes de ICR)

-

Parámetros de política de ICR

-

Información de claves precompartidas

-

Parámetros de propuesta (deben coincidir en ambos pares)

El show security ike security-associations index 1 detail comando enumera información adicional acerca de la asociación de seguridad con el número de índice 1

-

Algoritmos de autenticación y cifrado utilizados

-

Duración de la vida

-

Información de funciones

Verificación del estado de IPsec

Propósito

Verifique el estado de IPsec

Acción

En el modo operativo, ingrese el show security ipsec security-associations comando. Después de obtener un número de índice desde el comando, utilice el show security ipsec security-associations index index_number detail comando.

user@host> show security ipsec security-associations Total active tunnels: 2 Total IPsec sas: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500001 ESP:aes-gcm-256/aes256-gcm 0x8d92e737 3414/ unlim - root 500 16.1.1.1 >500001 ESP:aes-gcm-256/aes256-gcm 0x78634c46 3414/ unlim - root 500 16.1.1.1

user@host> show security ipsec security-associations index 500001

ID: 500001 Virtual-system: root, VPN Name: ipsec_vpn

Local Gateway: 16.1.1.2, Remote Gateway: 16.1.1.1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

Quantum Secured: No

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP: Enabled, Bind-interface: st0.1 , Policy-name: ipsec_policy

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Sun Oct 13 2024 11:33:44: IPSec SA is deleted because received DEL notification from peer (5 times) <- [repeated sequence END]

Sun Oct 13 2024 11:33:43: IPsec SA rekey succeeds (5 times) <- [repeated sequence START]

Sun Oct 13 2024 07:27:27: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 0

Distribution-Profile: si-0/0/0

Direction: inbound, SPI: 0x8d92e737, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3405 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2798 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only-no-rekey

IKE SA Index: 1

Direction: outbound, SPI: 0x78634c46, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3405 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2798 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only-no-rekey

IKE SA Index: 1

Significado

El resultado del show security ipsec security-associations comando muestra la siguiente información:

-

El número de identificación es 500001. Utilice este valor con el

show security ipsec security-associations indexcomando para obtener más información acerca de esta SA en particular. -

Existe un par SA IPsec que usa el puerto 500, lo que indica que no se implementó ningún recorrido TDR. (El recorrido TDR utiliza el puerto 4500 u otro puerto aleatorio de número alto.)

-

El SPI, la vida útil (en segundos) y los límites de uso (o tamaño de vida útil en KB) se muestran para ambas direcciones. El valor 3405/ unlimited indica que la duración caduca en 3405 segundos y que no se especificó un tamaño de vida útil, lo que indica que es ilimitada. Los valores de vida útil pueden diferir, ya que IPsec no depende de ICR después de que la VPN esté activa.

-

La supervisión de VPN no está habilitada para esta SA, como lo indica un guión en la columna Mon . Si está habilitada la supervisión de VPN, U indica que la supervisión está activa y D indica que la supervisión está inactiva.

El resultado del show security ipsec security-associations index 500001 detail comando muestra la siguiente información:

-

La identidad local y la identidad remota constituyen el ID de proxy para la SA.

Una de las causas más comunes de una falla de IPsec es una no coincidencia del ID de proxy. Si no aparece ninguna SA de IPsec, confirme que las propuestas de IPsec, incluida la configuración del ID de proxy, son correctas para ambos pares. Para VPN basadas en rutas, el ID de proxy predeterminado es local=0.0.0.0/0, remote=0.0.0.0/0.

Tráfico de prueba a través del túnel IPSec

Propósito

Compruebe el flujo de tráfico a través del túnel IPSec.

Acción

-

Envíe tráfico IPv4 de texto sin formato desde el Host1 al Host2 y viceversa.

-

Flujo de tráfico de Host1 a Host2: IP src: 1.1.1.1 e IP dst: 2.2.2.2

-

Flujo de tráfico de Host1 a Host2: IP Src: 2.2.2.2 e IP Dst: 1.1.1.1

Significado

En Peer1:

-

El tráfico IPv4 de texto sin formato recibido del host1 se cifraría antes de enviarse al par 2

-

El tráfico cifrado recibido de Peer2 se descifraría antes de enviarse hacia Host1

Revise las estadísticas y los errores de tráfico de IPsec globalmente

Propósito

Revise errores y contadores de encabezados de autenticación y ESP para una asociación de seguridad IPsec.

Acción

En el modo operativo, escriba show security ipsec statistics para ver las estadísticas a nivel global y show security ipsec statistics index index_number comando utilizando el número de índice IPsec para ver las estadísticas a nivel de índice de túnel.

user@host> show security ipsec statistics ESP Statistics: Encrypted bytes: 875126 Decrypted bytes: 1073684 Encrypted packets: 3677 Decrypted packets: 3677 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

user@host> show security ipsec statistics index 500001 ESP Statistics: Encrypted bytes: 875126 Decrypted bytes: 1073684 Encrypted packets: 3677 Decrypted packets: 3677 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Significado

Si ve problemas de pérdida de paquetes en una VPN, ejecute el show security ipsec statistics comando or show security ipsec statistics index index_number varias veces para confirmar si los contadores de paquetes cifrados y descifrados se incrementan. Compruebe si hay contadores de errores incrementales en la salida del comando.

clear security ipsec statistics comando.

Reenvío de paquetes IPsec en línea

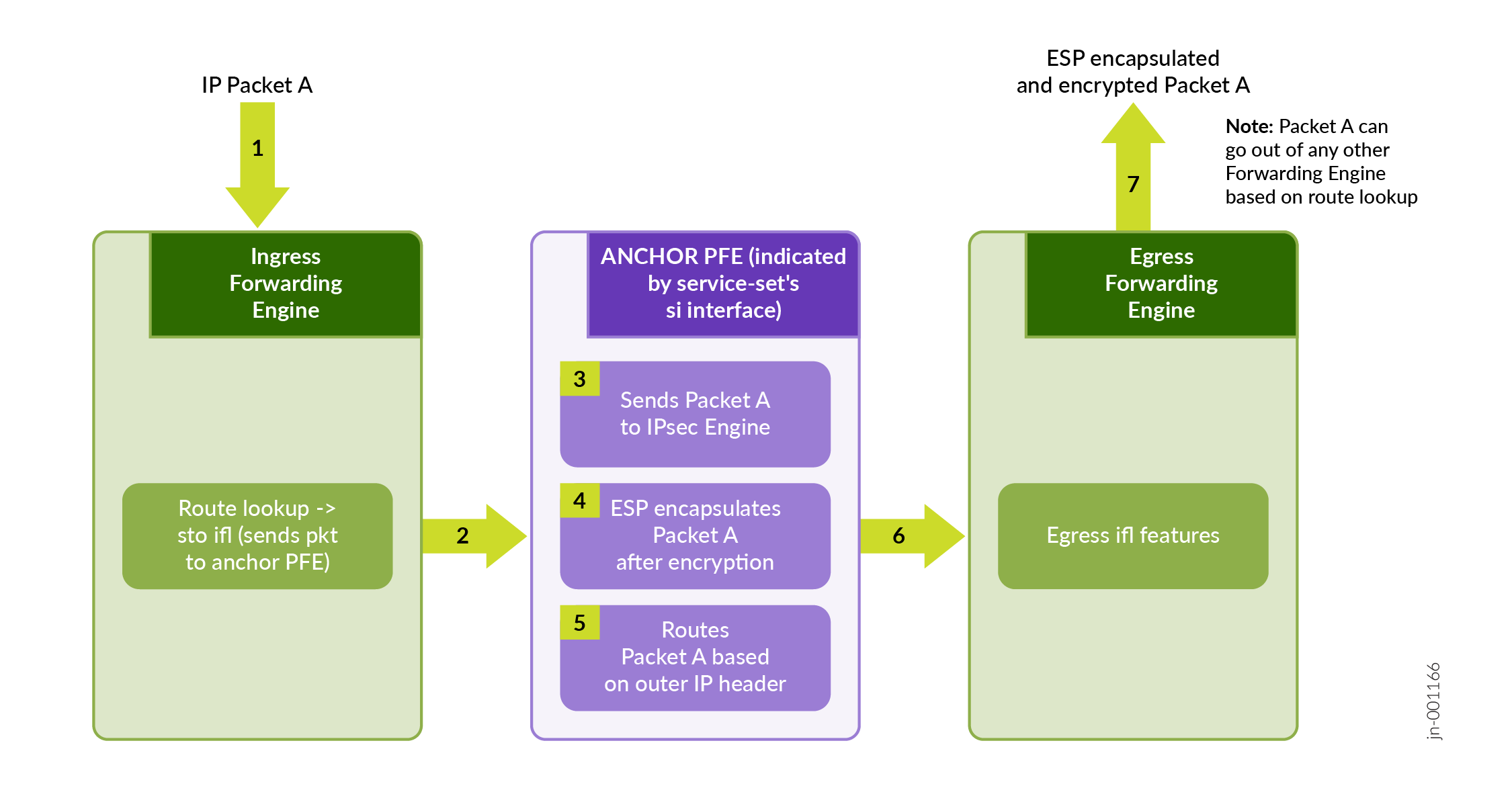

La Figura 5 ilustra una vista de alto nivel de un recorrido de paquetes IP. El paquete IP entra en el enrutador a través de una interfaz entrante y se somete a encapsulación ESP.

ESP

ESP

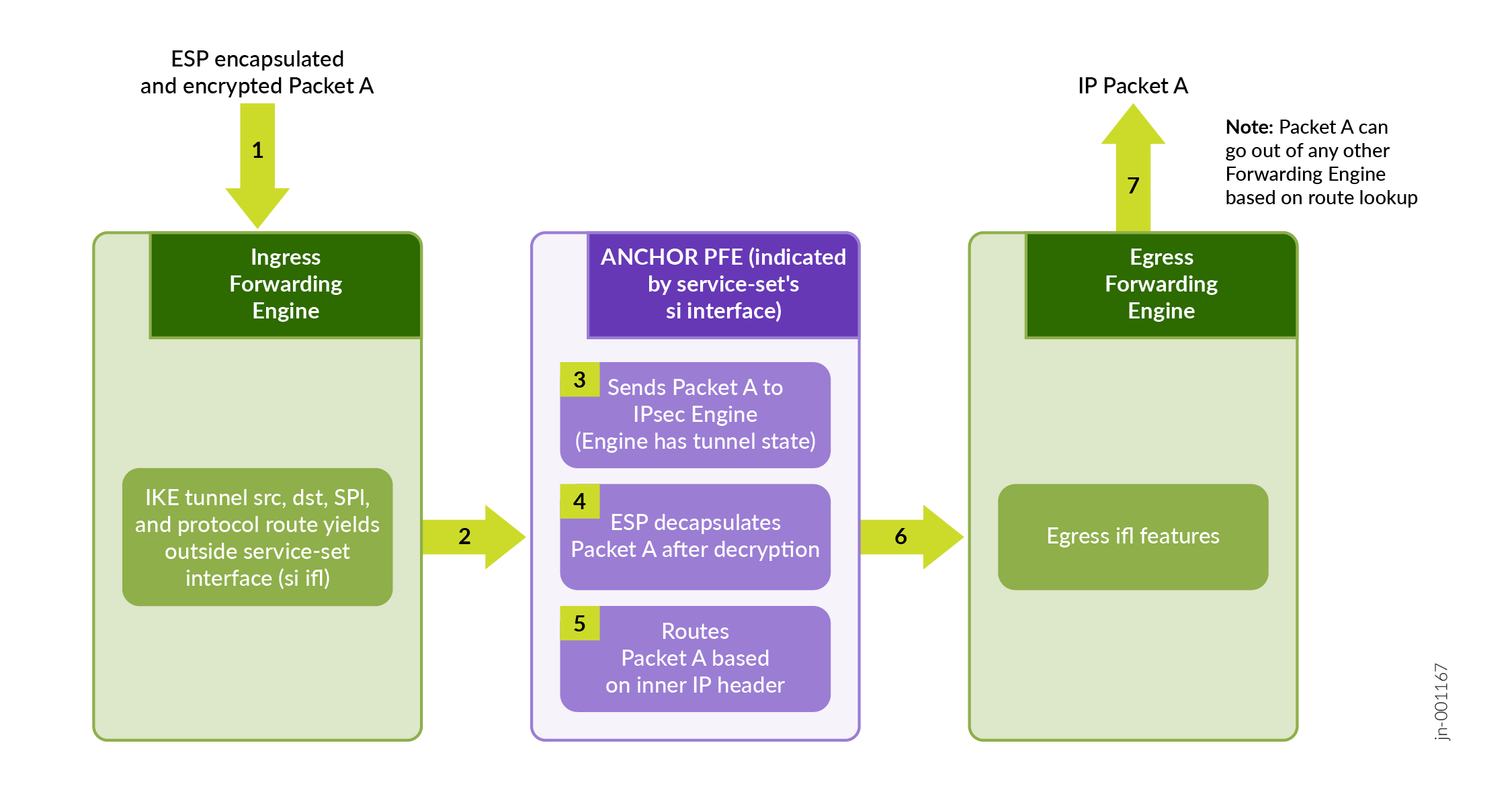

La figura 6 ilustra una vista de alto nivel del paquete encapsulado ESP que entra en el enrutador a través de una interfaz entrante y se somete a desencapsulación.

ESP

ESP

Reenvío de múltiples rutas IPsec en línea con encapsulación UDP

- Encapsulación UDP del tráfico ESP

- Encapsulación de tráfico VXLAN de capa 3 mediante interfaces de túnel flexible (FTI)

Encapsulación UDP del tráfico ESP

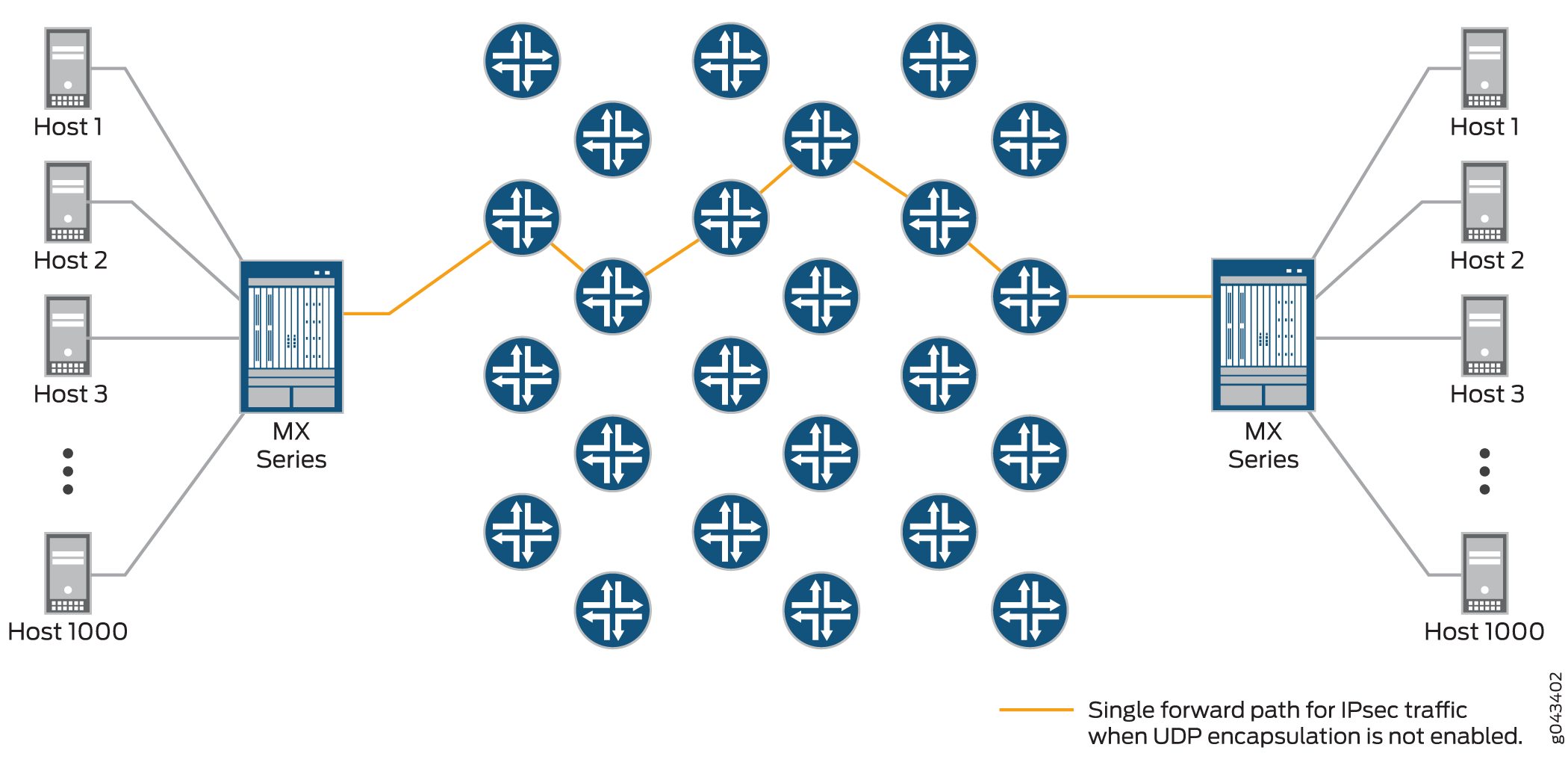

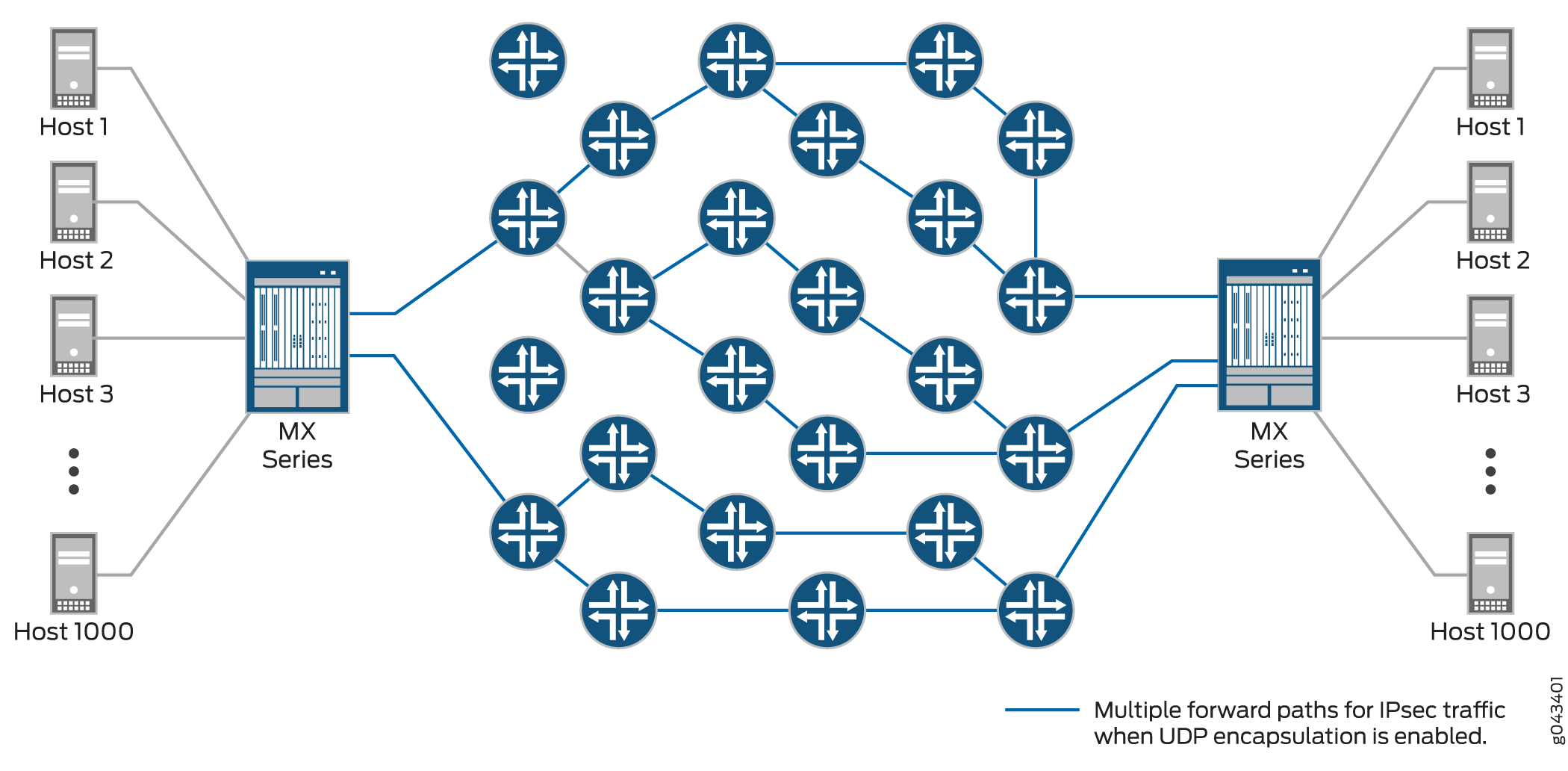

IPsec proporciona túneles seguros entre dos pares y los paquetes encapsulados IPsec tienen encabezados IP que contienen direcciones IP de punto de conexión de túnel que no cambian. Esto da como resultado la selección de una única ruta de reenvío entre los pares, como se muestra en la Figura 7. Cuando el tráfico IPsec fluye entre centros de datos con miles de hosts, esta selección de ruta única limita la transferencia de datos.

de reenvío

de reenvío

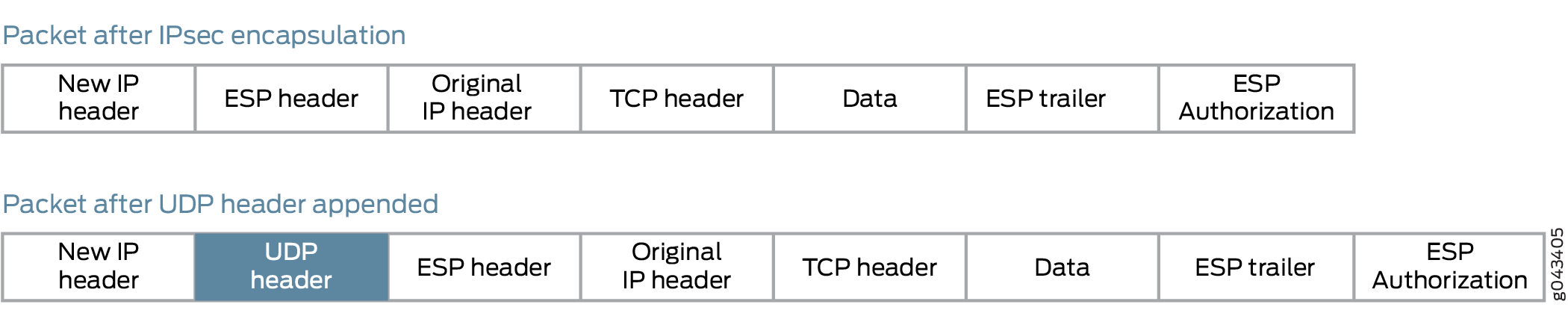

Puede superar este problema habilitando la encapsulación UDP de los paquetes IPsec, que anexa un encabezado UDP después del encabezado ESP, como se muestra en la Figura 8 . Esto proporciona información de las capas 3 y 4 a los enrutadores intermedios, y los paquetes IPsec se reenvían a través de múltiples rutas, como se muestra en la Figura 9 . La encapsulación UDP se habilita para el conjunto de servicios.

UDP adjunto

UDP adjunto

de reenvío

de reenvío

Puede configurar el puerto de destino UDP con un valor comprendido entre 1025 y 65536. El número de puerto de destino predeterminado es 500. No puede configurar el 4500 como puerto de destino porque es un puerto bien conocido para recorridos TDR.

El valor del puerto de origen generado es del 49152 al 65535.

La encapsulación UDP admite la traducción de direcciones de red-transversal (TDR-T)

La detección de un dispositivo TDR entre pares IPsec tiene prioridad sobre la configuración de encapsulación UDP. Si la encapsulación UDP está configurada entre dos pares, pero se detecta TDR entre los mismos pares, se implementan mecanismos TDR-Traversal.

Un paquete IP entrante se descarta si:

-

udp-encapsulationestá habilitado y si el paquete IP recibido no tiene encabezado UDP. -

udp-encapsulationestá habilitado y si el puerto de destino UDP no es el mismo que el configurado. -

udp-encapsulationestá habilitado y si el puerto de destino UDP no es 500 o no está configurado.

Para habilitar o deshabilitar la encapsulación UDP y configurar el puerto de destino UDP:

Configure el puerto de destino global no estándar. Esto es necesario para registrar o abrir el puerto para IPsec. De forma predeterminada, no puede asignar los puertos 500 y 4500 como están enlazados a IPsec.

[edit security ike] user@host> set packet-encapsulation dest-port dest-port

Habilite la encapsulación de paquetes en la puerta de enlace IKE.

[edit security ike gateway gw1] user@host> set packet-encapsulation

Configure el puerto de destino UDP en un puerto no estándar.

[edit security ike gateway gw1] user@host> set packet-encapsulation use-global-dest-port

Encapsulación de tráfico VXLAN de capa 3 mediante interfaces de túnel flexible (FTI)

Junos OS admite el tráfico VXLAN a través de un túnel IPsec mediante FTI y VXLAN VTEP. Para obtener más información, consulte Configuración de interfaces de túnel flexibles y Descripción de VXLAN.

Estándares IPsec e IKE compatibles con IPsec en línea

Las siguientes RFC proporcionan información acerca de IPsec, ICR y otras tecnologías relacionadas:

-

Autenticación RFC 2085, HMAC-MD5 con prevención de reproducción

-

RFC 2401, arquitectura de seguridad para el protocolo de Internet (reemplazado por RFC 4301)

-

RFC 2402, encabezado de autenticación IP (reemplazado por RFC 4302)

-

RFC 2403, El uso de HMAC-MD5-96 dentro de ESP y AH

-

RFC 2404, El uso de HMAC-SHA-1-96 dentro de ESP y AH (reemplazado por RFC 4305)

-

RFC 2405, El algoritmo de cifrado ESP DES-CBC con IV explícito

-

RFC 2406, IP de encapsulación Seguridad carga (ESP) (reemplazado por RFC 4303 y RFC 4305)

-

RFC 2407, El dominio de interpretación de seguridad de IP de Internet para ISAKMP (reemplazado por RFC 4306)

-

RFC 2408, Protocolo de administración de claves y asociaciones de seguridad de Internet (ISAKMP) (reemplazado por RFC 4306)

-

RFC 2409, El intercambio de claves por red (IKE) (reemplazado por RFC 4306)

-

RFC 2410, El algoritmo de cifrado NULL y su uso con IPsec

-

RFC 2451, Los algoritmos de cifrado ESP en modo CBC

-

RFC 2560, Infraestructura de clave pública de Internet X.509: protocolo de estado de certificado en línea (OCSP)

-

RFC 3193, Proteger L2TP mediante IPsec

-

RFC 3280, Perfil de lista de revocación de certificados (CRL) y certificado de infraestructura de clave pública de Internet X.509

-

RFC 3602, El algoritmo de cifrado de AES-CBC y su uso con IPsec

-

RFC 3948, Encapsulación UDP de paquetes ESP IPsec

-

RFC 4106, El uso del modo Galois/Counter (GCM) en la carga de seguridad de encapsulación (ESP) de IPsec

-

RFC 4210, Protocolo de administración de certificados (CMP) en infraestructura de clave pública X.509 de Internet

-

RFC 4211, Formato de mensajes de solicitud de certificados (CRMF) en infraestructura de clave pública X.509 de Internet

-

RFC 4301, Arquitectura de seguridad para el protocolo de Internet

-

RFC 4302, Encabezado de autenticación IP

-

RFC 4303, carga de Seguridad de encapsulación IP (ESP)

-

RFC 4305, Requisitos de implementación de algoritmo criptográfico para encapsulación de la carga de seguridad (ESP) y el encabezado de autenticación (AH)

-

RFC 4306, Protocolo de intercambio de claves por red (IKEv2)

-

RFC 4307, Algoritmos criptográficos para uso en el intercambio de claves por red versión 2 (IKEv2)

-

RFC 4308, Conjuntos criptográficos para IPsec

Solo se admite el conjunto VPN-A en Junos OS.

-

Autenticación RFC 4754, IKE e IKEv2 que usa el algoritmo de firma digital de curva elíptica (ECDSA)

-

RFC 4835, Requisitos de implementación de algoritmo criptográfico para encapsulación de la carga de seguridad (ESP) y el encabezado de autenticación (AH)

-

RFC 5996, Protocolo de intercambio de claves por red versión 2 (IKEv2) (reemplazado por RFC 7296)

-

RFC 7296, Protocolo de intercambio de claves por red versión 2 (IKEv2)

-

RFC 7427, Autenticación de firma en el intercambio de claves por red versión 2 (IKEv2)

-

RFC 7634, ChaCha20, Poly1305 y su uso en el Protocolo de intercambio de claves por red (IKE) e IPsec

-

Especificación RFC 8200, protocolo de Internet, versión 6 (IPv6)

Junos OS admite parcialmente las siguientes RFC para IPsec y IKE:

-

RFC 3526, Grupos Diffie-Hellman con exponencial más modular (MODP) para intercambio de claves por red (IKE)

-

RFC 5114, Grupos Diffie-Hellman adicionales para su uso con los estándares GTI-I

-

RFC 5903, Módulos A principales de grupos de curva elíptica (grupos ECP) para IKE y IKEv2

Los siguientes RFC y borradores de Internet no definen estándares, sino que proporcionan información acerca de IPsec, ICR y otras tecnologías relacionadas. El GTI-I los clasifica como "informativos".

-

RFC 2104, HMAC: Hash con claves para autenticación de mensajes

-

RFC 2412, El protocolo de determinación de claves OAKLEY

-

RFC 3706, Un método basado en el tráfico para detectar pares inactivos de intercambio de claves por red (IKE)

-

Borrador de Internet draft-eastlake-sha2-02.txt, Algoritmos de hash seguros de EE. UU. (SHA y HMAC-SHA) (caduca en julio del 2006)

Ver también

IPsec en línea con compatibilidad con selector de tráfico

La integración de selectores de tráfico dentro de despliegues IPsec en línea proporciona un control matizado sobre la administración del tráfico VPN. La definición de selectores de tráfico establece criterios para las direcciones IP locales y remotas que pueden atravesar el túnel IPsec, lo que crea reglas que dictan el flujo de tráfico.

Selector de tráfico para IPsec en línea

Descripción general

IPsec en línea le permite lograr el cifrado y el descifrado directamente dentro del motor de reenvío de paquetes, lo que mejora la seguridad y la eficiencia al eliminar la necesidad de una tarjeta de servicios dedicada. Las configuraciones de estilo selector de tráfico permiten la creación de múltiples asociaciones de seguridad IPsec de fase 2 con distintos parámetros de tráfico, lo que ofrece una administración de seguridad granular y exige un estricto cumplimiento de la política de seguridad. El selector de tráfico facilita el control granular sobre el tráfico de túnel IPsec al habilitar el filtrado basado en pares de direcciones locales y remotas configurados y negociados.

En las implementaciones de MX-SPC3, el selector de tráfico se administra mediante la tarjeta de servicios. Sin embargo, con IPsec en línea, el motor de reenvío de paquetes MX asume la función de aplicar el selector de tráfico. Un selector de tráfico es un acuerdo entre pares de IKE para permitir el tráfico a través de un túnel si el tráfico coincide con un par especificado de direcciones locales y remotas. Otros parámetros, como el puerto de origen, el puerto remoto y el protocolo, también se pueden usar para la selección de tráfico. Esencialmente, un selector de tráfico actúa como un filtro creado por IKE y aplicado por PFE. Dependiendo de la configuración, este filtro (o conjunto de filtros) funciona en dos escenarios principales:

Tráfico que fluye hacia el túnel: si el paquete IP de texto sin formato entrante satisface el selector de tráfico, el paquete se reenvía hacia el túnel IPSec para el procesamiento de ESP.

Tráfico entrante al túnel: una vez que el paquete se ha sometido al procesamiento ESP, el paquete IP de texto sin formato se reenvía si cumple con el selector de tráfico

El sistema admite el modo de túnel seguro y los protocolos ESP, esenciales para estándares de seguridad robustos, mientras que el modo de transporte y el encabezado de autenticación (AH) están excluidos debido a limitaciones del plano de control.

Configuración y compatibilidad

El selector de tráfico para IPsec en línea admite el modo de túnel ESP, lo que garantiza una seguridad sólida para sus comunicaciones de red. Para configurar un selector de tráfico, utilice la traffic-selector instrucción configuration en el nivel de jerarquía [edit security ipsec vpn vpn-name]. El selector de tráfico se define con las instrucciones obligatorias local-ip ip-address/netmask y remote-ip ip-address/netmask . Para obtener más información, consulte selector de tráfico.

El comando show security ipsec security-association detail operativo de la CLI muestra información del selector de tráfico para las SA. El show security ipsec security-association traffic-selector traffic-selector-name comando de la CLI muestra información para un selector de tráfico especificado.

Para un selector de tráfico dado, se especifica una única dirección y máscara de red para las direcciones local y remota. Los selectores de tráfico se pueden configurar con direcciones IPv4 o IPv6.

Se pueden configurar varios selectores de tráfico para la misma VPN. Se puede configurar un máximo de 200 selectores de tráfico para cada VPN. Los selectores de tráfico se pueden utilizar con los modos de túnel IPv4 en IPv4, IPv4 en IPv6, IPv6 en IPv6 o IPv6 en IPv4.

Las siguientes características no son compatibles con los selectores de tráfico:

-

Diferentes familias de direcciones configuradas para las direcciones IP locales y remotas en el mismo selector de tráfico

-

Una dirección remota de 0.0.0.0/0 (IPv4) o 0::0 (IPv6) para VPN de sitio a sitio

-

Protocolos de enrutamiento dinámico configurados en interfaces st0

Puede configurar varios conjuntos de prefijos IP locales, prefijos IP remotos, rangos de puertos de origen, rangos de puertos de destino y protocolos para la selección de tráfico. Esto significa que varios conjuntos de rangos de direcciones IP, rangos de puertos y protocolos pueden formar parte del mismo selector de tráfico, tal como se define en RFC 7296. Cuando se configuran varios selectores de tráfico, cada selector de tráfico conduce a una negociación independiente que da como resultado varios túneles IPsec. Sin embargo, si configura varios términos en un selector de tráfico, esta configuración da como resultado una única negociación de SA IPsec con varios prefijos, puertos y protocolos IP.

Descripción de la inserción automática de rutas

La inserción automática de rutas (ARI) inserta automáticamente una ruta estática para la red remota y los hosts protegidos por un punto de conexión de túnel remoto. Se crea una ruta basada en la dirección IP remota configurada en el selector de tráfico. En el caso de los selectores de tráfico, la dirección remota configurada se inserta como una ruta en la instancia de enrutamiento asociada con la interfaz st0 que está enlazada a la VPN.

Los protocolos de enrutamiento y la configuración del selector de tráfico son formas mutuamente excluyentes de dirigir el tráfico a un túnel. Las rutas ARI pueden entrar en conflicto con las rutas que se rellenan mediante protocolos de enrutamiento. Por lo tanto, no debe configurar protocolos de enrutamiento en una interfaz st0 que esté enlazada a una VPN en la que estén configurados selectores de tráfico.

La IRA también se conoce como inserción de ruta inversa (RRI). Las rutas ARI se insertan en la tabla de enrutamiento de la siguiente manera:

-

Si la opción está configurada en el nivel de jerarquía [

edit security ipsec vpn vpn-name], lasestablish-tunnels immediatelyrutas ARI se agregan después de que se completen las negociaciones de fase 1 y fase 2. Dado que no se agrega una ruta hasta que se establecen las SA, una negociación fallida no da como resultado que el tráfico se enrute a una interfaz st0 que esté inactiva. En su lugar, se utiliza un túnel alternativo o de respaldo. -

Si la

establish-tunnels immediatelyopción no está configurada en el nivel de jerarquía [edit security ipsec vpn vpn-name], las rutas ARI se agregan al confirmar la configuración. -

No se agrega una ruta ARI si la dirección remota configurada o negociada en un selector de tráfico es 0.0.0.0/0 o 0::0.

La preferencia por la ruta estática ARI es 5. Este valor es necesario para evitar conflictos con rutas similares que podrían agregar un proceso de protocolo de enrutamiento.

La ruta estática de ARI no se puede filtrar a otras instancias de enrutamiento mediante la rib-groups configuración. Utilice la import-policy configuración para perder rutas ARI estáticas.

- Superposición de direcciones IP en la misma VPN enlazadas a la misma interfaz st0

- Superposición de direcciones IP en diferentes VPN enlazadas a diferentes interfaces st0

Superposición de direcciones IP en la misma VPN enlazadas a la misma interfaz st0

Cuando se configuran direcciones IP superpuestas para varios selectores de tráfico en la misma VPN, el primer selector de tráfico configurado que coincida con el paquete determina el túnel utilizado para el cifrado del paquete.

En el ejemplo siguiente, se configuran cuatro selectores de tráfico (ts-1, ts-2, ts-3 y ts-4) para la VPN (vpn-1), que está enlazada a la interfaz st0.1 punto a punto:

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

Un paquete con una dirección de origen 192.168.5.5 y una dirección de destino 10.1.5.10 coincide con los selectores de tráfico ts-1 y ts-2. Sin embargo, el selector de tráfico ts-1 es la primera coincidencia configurada y el túnel asociado con ts-1 se utiliza para el cifrado de paquetes.

Un paquete con una dirección de origen 172.16.5.5 y una dirección de destino 10.2.5.10 coincide con los selectores de tráfico ts-3 y ts-4. Sin embargo, el selector de tráfico ts-3 es la primera coincidencia configurada y el túnel asociado con el selector de tráfico ts-3 se utiliza para el cifrado de paquetes.

Superposición de direcciones IP en diferentes VPN enlazadas a diferentes interfaces st0

Cuando se configuran direcciones IP superpuestas para varios selectores de tráfico en diferentes VPN que están enlazadas a diferentes interfaces st0 punto a punto, primero se selecciona una interfaz st0 por la coincidencia de prefijo más larga para un paquete dado. Dentro de la VPN que está enlazada a la interfaz st0 seleccionada, el selector de tráfico se selecciona en función de la primera coincidencia configurada para el paquete.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con la misma subred local, pero con diferentes subredes remotas.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Se configuran diferentes subredes remotas en cada selector de tráfico, por lo tanto, se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de ruta utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes remotas. La misma subred local está configurada para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

Se configura una subred remota diferente en cada selector de tráfico, por lo tanto, se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de ruta utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, los selectores de tráfico se configuran en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes locales y remotas.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

En este caso, los selectores de tráfico no se superponen. Las subredes remotas configuradas en los selectores de tráfico son diferentes; por lo tanto, se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de ruta utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con la misma subred local. Se configura la misma subred remota para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

Tenga en cuenta que la remote-ip configuración para ts-1 es 10.1.1.0/24, mientras que la remote-ip configuración para ts-2 es 10.1.0.0/16. Para un paquete destinado a 10.1.1.1, la búsqueda de ruta selecciona la interfaz st0.1 ya que tiene la coincidencia de prefijo más larga. El paquete se cifra en función del túnel correspondiente a la interfaz st0.1.

En algunos casos, los paquetes válidos pueden descartarse debido a la aplicación del tráfico del selector de tráfico. En el ejemplo siguiente, los selectores de tráfico se configuran en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes locales. Se configura la misma subred remota para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

Se agregan dos rutas a 10.1.1.0 (10.1.1.0/24 a través de la interfaz st0.1 y 10.1.0.0/16 a través de la interfaz st0.2) a la tabla de enrutamiento. Un paquete enviado desde el origen 172.16.1.1 al destino 10.1.1.1 coincide con la entrada de la tabla de enrutamiento para 10.1.1.0/24 a través de la interfaz st0.1. Sin embargo, el paquete no coincide con el tráfico especificado por el selector de tráfico ts-1 y se descarta.

Si se configuran varios selectores de tráfico con la misma subred remota y máscara de red, se agregan rutas de igual costo a la tabla de enrutamiento. Este caso no se admite con los selectores de tráfico, ya que no se puede predecir la ruta elegida.

Ejemplo: Configuración de selectores de tráfico en una VPN VPN IPSec en línea basada en rutas

En este ejemplo, se muestra cómo configurar los selectores de tráfico para una VPN basada en rutas.

Descripción general

En este ejemplo, se configuran selectores de tráfico para permitir que el tráfico fluya entre subredes en MX304_A y subredes en MX304_B.

En la Tabla 8 se muestran los selectores de tráfico para este ejemplo.

| MX304_A |

MX304_B |

||||

|---|---|---|---|---|---|

| Nombre del selector de tráfico |

Local IP |

IP remota |

Nombre del selector de tráfico |

Local IP |

IP remota |

| TS1-IPv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS1-IPv4 |

192.168.0.0/16 |

192.168.10.0/24 |

| TS2-IPv6 |

2001: db8: 10: : 0 / 64 |

2001: db8:20::0/64 |

TS2-IPv6 |

2001: db8:20::0/64 |

2001: db8: 10: : 0 / 64 |

Topología

En la Figura 10, un túnel VPN IPv6 transporta tráfico IPv4 e IPv6 entre el MX304_A y MX304_B dispositivos. Es decir, el túnel funciona en los modos de túnel IPv4 en IPv6 e IPv6 en IPv6.

tráfico

tráfico

Configuración

Configuración de MX304_A

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set chassis fpc 0 pic 1 inline-services bandwidth 10g set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1 set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop lifetime-seconds 300 set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text test123 set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 10.1.1.2 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 10.1.1.1 set security ike gateway ike_gw version v2-only set security ike gateway ike_gwv6 ike-policy ike_policy set security ike gateway ike_gwv6 address 2001:db8:1611::2 set security ike gateway ike_gwv6 external-interface et-0/2/10 set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 set security ike gateway ike_gwv6 version v2-only set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels immediately set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels immediately set interfaces si-0/1/0 unit 1 family inet set interfaces si-0/1/0 unit 1 family inet6 set interfaces si-0/1/0 unit 1 service-domain inside set interfaces si-0/1/0 unit 2 family inet set interfaces si-0/1/0 unit 2 family inet6 set interfaces si-0/1/0 unit 2 service-domain outside set interfaces si-0/1/0 unit 3 family inet set interfaces si-0/1/0 unit 3 family inet6 set interfaces si-0/1/0 unit 3 service-domain inside set interfaces si-0/1/0 unit 4 family inet set interfaces si-0/1/0 unit 4 family inet6 set interfaces si-0/1/0 unit 4 service-domain outside set interfaces et-0/1/8 unit 0 family inet address 172.16.2.1/24 set interfaces et-0/1/8 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces et-0/2/10 unit 0 family inet address 10.1.1.1/24 set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:2001:db8:1611::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces st0 unit 2 family inet set interfaces st0 unit 2 family inet6

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar selectores de tráfico:

Configuración del chasis para activar los servicios en línea.

[edit] user@host# set chassis fpc 0 pic 1 inline-services bandwidth 10g

Configuración de conjuntos de servicios para objetos VPN IPv4 y VPN IPv6.

[edit] user@host# set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 user@host# set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 user@host# set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 user@host# set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 user@host# set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 user@host# set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1

Configure la propuesta de ICR.

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys user@host# set security ike proposal ike_prop lifetime-seconds 300 user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

Configure la política de IKE y la puerta de enlace de IKE IPv4.

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 10.1.1.2 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 10.1.1.1 user@host# set security ike gateway ike_gw version v2-only

Configure la política de IKE y la puerta de enlace de IKE IPv6.

[edit] user@host# set security ike gateway ike_gwv6 ike-policy ike_policy user@host# set security ike gateway ike_gwv6 address 2001:db8:1611::2 user@host# set security ike gateway ike_gwv6 external-interface et-0/2/10 user@host# set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 user@host# set security ike gateway ike_gwv6 version v2-only

Configure la propuesta de IPsec.

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm user@host# set security ipsec proposal ipsec_prop lifetime-seconds 180

Configure la política de IPsec.

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

Configure el túnel VPN IPsec IPv4.

[edit] user@host# set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels immediately

Configure el túnel VPN IPsec IPv6.

[edit] user@host# set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels immediately

Configuración de interfaces de servicio en línea

[edit] user@host# set interfaces si-0/1/0 unit 1 family inet user@host# set interfaces si-0/1/0 unit 1 family inet6 user@host# set interfaces si-0/1/0 unit 1 service-domain inside user@host# set interfaces si-0/1/0 unit 2 family inet user@host# set interfaces si-0/1/0 unit 2 family inet6 user@host# set interfaces si-0/1/0 unit 2 service-domain outside user@host# set interfaces si-0/1/0 unit 3 family inet user@host# set interfaces si-0/1/0 unit 3 family inet6 user@host# set interfaces si-0/1/0 unit 3 service-domain inside user@host# set interfaces si-0/1/0 unit 4 family inet user@host# set interfaces si-0/1/0 unit 4 family inet6 user@host# set interfaces si-0/1/0 unit 4 service-domain outside

Configure las interfaces.

[edit] user@host# set interfaces et-0/1/8 unit 0 family inet address 172.16.2.1/24 user@host# set interfaces et-0/1/8 unit 0 family inet6 address 2001:db8:2000::1/64 user@host# set interfaces et-0/2/10 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:2001:db8:1611::1/64 user@host# set interfaces st0 unit 1 family inet user@host# set interfaces st0 unit 1 family inet6 user@host# set interfaces st0 unit 2 family inet user@host# set interfaces st0 unit 2 family inet6

Resultados

Desde el modo de configuración, ingrese los comandos , y show security ipsec para confirmar la show interfacesshow security ikeconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show interfaces

si-0/1/0 {

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

unit 3 {

family inet;

family inet6;

service-domain inside;

}

unit 4 {

family inet;

family inet6;

service-domain outside;

}

}

et-0/1/8 {

unit 0 {

family inet {

address 172.16.2.1/24;

}

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

et-0/2/10 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

family inet6 {

address 2001:db8:2001:db8:1611::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

unit 2 {

family inet;

family inet6;

}

}

}

[edit]

user@host# show security ike

proposal ike_prop {

description "IKE Proposal";

authentication-method pre-shared-keys;

lifetime-seconds 300;

}

policy ike_policy {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$skYJD.mT3/t5Q"; ## SECRET-DATA

}

gateway ike_gw {

ike-policy ike_policy;

address 10.1.1.2;

external-interface et-0/2/10;

local-address 10.1.1.1;

version v2-only;

}

gateway ike_gwv6 {

ike-policy ike_policy;

address 2001:db8:1611::2;

external-interface et-0/2/10;

local-address 2001:db8:1611::1;

version v2-only;

}

}

[edit]

user@host# show security ipsec

ipsec {

proposal ipsec_prop {

description "IPSec Proposal";

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 180;

}

policy ipsec_policy {

proposals ipsec_prop;

}

vpn ipsec_vpnv4_ts1 {

bind-interface st0.1;

ike {

gateway ike_gw;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv4 {

term 0 {

local-ip 192.168.10.0/24;

remote-ip 192.168.20.0/24;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels immediately;

}

vpn ipsec_vpnv6_ts1 {

bind-interface st0.2;

ike {

gateway ike_gwv6;

ipsec-policy ipsec_policy;

}

traffic-selector ts1-ipv6 {

term 1 {

local-ip 2001:db8:10::/64;

remote-ip 2001:db8:20::/64;

protocol tcp;

source-port 500-1010;

destination-port 500-1010;

}

}

establish-tunnels immediately;

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Configurar MX304_B

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set chassis fpc 0 pic 1 inline-services bandwidth 10g set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1 set security ike proposal ike_prop description "IKE Proposal" set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop lifetime-seconds 300 set security ike policy ike_policy mode main set security ike policy ike_policy proposals ike_prop set security ike policy ike_policy pre-shared-key ascii-text test123 set security ike gateway ike_gw ike-policy ike_policy set security ike gateway ike_gw address 10.1.1.1 set security ike gateway ike_gw external-interface et-0/2/10 set security ike gateway ike_gw local-address 10.1.1.2 set security ike gateway ike_gw version v2-only set security ike gateway ike_gwv6 ike-policy ike_policy set security ike gateway ike_gwv6 address 2001:db8:1611::1 set security ike gateway ike_gwv6 external-interface et-0/2/10 set security ike gateway ike_gwv6 local-address 2001:db8:1611::2 set security ike gateway ike_gwv6 version v2-only set security ipsec proposal ipsec_prop description "IPSec Proposal" set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm set security ipsec proposal ipsec_prop lifetime-seconds 180 set security ipsec policy ipsec_policy proposals ipsec_prop set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.20.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.10.0/24 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels responder-only set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:20::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:10::/64 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels responder-only set interfaces si-0/1/0 unit 1 family inet set interfaces si-0/1/0 unit 1 family inet6 set interfaces si-0/1/0 unit 1 service-domain inside set interfaces si-0/1/0 unit 2 family inet set interfaces si-0/1/0 unit 2 family inet6 set interfaces si-0/1/0 unit 2 service-domain outside set interfaces si-0/1/0 unit 3 family inet set interfaces si-0/1/0 unit 3 family inet6 set interfaces si-0/1/0 unit 3 service-domain inside set interfaces si-0/1/0 unit 4 family inet set interfaces si-0/1/0 unit 4 family inet6 set interfaces si-0/1/0 unit 4 service-domain outside set interfaces et-0/0/0 unit 0 family inet address 172.16.1.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:0:1::1/64 set interfaces et-0/2/10 unit 0 family inet address 10.1.1.2/24 set interfaces et-0/2/10 unit 0 family inet6 address 2001:db8:1611::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces st0 unit 2 family inet set interfaces st0 unit 2 family inet6

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar selectores de tráfico:

Configuración del chasis para activar los servicios en línea.

[edit] user@host# set chassis fpc 0 pic 1 inline-services bandwidth 10g

Configuración de conjuntos de servicios para objetos VPN IPv4 y VPN IPv6.

[edit] user@host# set services service-set ssv4_ts1 next-hop-service inside-service-interface si-0/1/0.1 user@host# set services service-set ssv4_ts1 next-hop-service outside-service-interface si-0/1/0.2 user@host# set services service-set ssv4_ts1 ipsec-vpn ipsec_vpnv4_ts1 user@host# set services service-set ssv6_ts1 next-hop-service inside-service-interface si-0/1/0.3 user@host# set services service-set ssv6_ts1 next-hop-service outside-service-interface si-0/1/0.4 user@host# set services service-set ssv6_ts1 ipsec-vpn ipsec_vpnv6_ts1

Configure la propuesta de ICR.

[edit] user@host# set security ike proposal ike_prop description "IKE Proposal" user@host# set security ike proposal ike_prop authentication-method pre-shared-keys user@host# set security ike proposal ike_prop lifetime-seconds 300 user@host# set security ike policy ike_policy mode main user@host# set security ike policy ike_policy proposals ike_prop user@host# set security ike policy ike_policy pre-shared-key ascii-text test123

Configure la política de IKE y la puerta de enlace de IKE IPv4.

[edit] user@host# set security ike gateway ike_gw ike-policy ike_policy user@host# set security ike gateway ike_gw address 10.1.1.2 user@host# set security ike gateway ike_gw external-interface et-0/2/10 user@host# set security ike gateway ike_gw local-address 10.1.1.1 user@host# set security ike gateway ike_gw version v2-only

Configure la política de IKE y la puerta de enlace de IKE IPv6.

[edit] user@host# set security ike gateway ike_gwv6 ike-policy ike_policy user@host# set security ike gateway ike_gwv6 address 2001:db8:1611::2 user@host# set security ike gateway ike_gwv6 external-interface et-0/2/10 user@host# set security ike gateway ike_gwv6 local-address 2001:db8:1611::1 user@host# set security ike gateway ike_gwv6 version v2-only

Configure la propuesta de IPsec.

[edit] user@host# set security ipsec proposal ipsec_prop description "IPSec Proposal" user@host# set security ipsec proposal ipsec_prop protocol esp user@host# set security ipsec proposal ipsec_prop encryption-algorithm aes-256-gcm user@host# set security ipsec proposal ipsec_prop lifetime-seconds 180

Configure la política de IPsec.

[edit] user@host# set security ipsec policy ipsec_policy proposals ipsec_prop

Configure el túnel VPN IPsec IPv4.

[edit] user@host# set security ipsec vpn ipsec_vpnv4_ts1 bind-interface st0.1 user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike gateway ike_gw user@host# set security ipsec vpn ipsec_vpnv4_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 local-ip 192.168.10.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 remote-ip 192.168.20.0/24 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 protocol tcp user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 traffic-selector ts1-ipv4 term 0 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv4_ts1 establish-tunnels responder-only

Configure el túnel VPN IPsec IPv6.

[edit security] user@host# set security ipsec vpn ipsec_vpnv6_ts1 bind-interface st0.2 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike gateway ike_gwv6 user@host# set security ipsec vpn ipsec_vpnv6_ts1 ike ipsec-policy ipsec_policy user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 local-ip 2001:db8:10::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 remote-ip 2001:db8:20::/64 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 protocol tcp user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 source-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 traffic-selector ts1-ipv6 term 1 destination-port 500-1010 user@host# set security ipsec vpn ipsec_vpnv6_ts1 establish-tunnels responder-only

Configuración de interfaces de servicio en línea.

[edit] user@host# set interfaces si-0/1/0 unit 1 family inet user@host# set interfaces si-0/1/0 unit 1 family inet6 user@host# set interfaces si-0/1/0 unit 1 service-domain inside user@host# set interfaces si-0/1/0 unit 2 family inet user@host# set interfaces si-0/1/0 unit 2 family inet6 user@host# set interfaces si-0/1/0 unit 2 service-domain outside user@host# set interfaces si-0/1/0 unit 3 family inet user@host# set interfaces si-0/1/0 unit 3 family inet6 user@host# set interfaces si-0/1/0 unit 3 service-domain inside user@host# set interfaces si-0/1/0 unit 4 family inet user@host# set interfaces si-0/1/0 unit 4 family inet6 user@host# set interfaces si-0/1/0 unit 4 service-domain outside

Configure las interfaces.