Configuración del sensor IDP

La configuración del sensor IDP permite a los administradores configurar opciones para optimizar el rendimiento de IDP en los firewalls de la serie SRX. En él se explica cómo limitar el uso de la memoria y de la sesión, controlar las caídas del tráfico cuando se superan los recursos y configurar IDP Intelligent Bypass para administrar el uso elevado de la CPU. También cubre las condiciones de manejo durante las conmutaciones por error.

Aunque no puede crear firmas de aplicación con la base de datos de firmas de IDP, puede configurar las opciones del sensor para limitar el número de sesiones que ejecutan la identificación de aplicaciones y también para limitar el uso de memoria para la identificación de aplicaciones.

Para obtener más información, consulte los temas siguientes:

Descripción de las opciones de configuración del sensor IDP

Las opciones de configuración del sensor se utilizan para:

Registre las condiciones de ejecución a medida que se acercan la capacidad de sesión del IDP y los límites de memoria.

Analice el tráfico perdido por IDP y la identificación de aplicaciones cuando se superan los límites.

Aunque no puede crear firmas de aplicación con la base de datos de firmas de IDP, puede configurar las opciones del sensor para limitar el número de sesiones que ejecutan la identificación de aplicaciones y también para limitar el uso de memoria para la identificación de aplicaciones.

Puede configurar la cantidad máxima de bytes de memoria que se pueden utilizar para guardar paquetes para la identificación de aplicaciones para una sesión TCP o UDP. También puede configurar un límite para el uso global de memoria para la identificación de aplicaciones. La identificación de aplicaciones se deshabilita para una sesión después de que el sistema alcanza el límite de memoria especificado para la sesión. Sin embargo, los desplazados internos siguen coincidiendo. La aplicación coincidente se guarda en caché para que la próxima sesión pueda utilizarla. Esto protege al sistema de los atacantes que intentan eludir la identificación de la aplicación mediante el envío intencional de grandes paquetes de cliente a servidor.

max-tcp-session-packet-memory: para configurar los límites de memoria y sesión para los servicios de identificación de aplicaciones IDP, ejecute el set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 comando.

memory-limit-percent: para establecer el porcentaje de límite de memoria para el plano de datos disponible en el sistema, que se puede utilizar para la asignación de IDP, ejecute el set security idp sensor-configuration global memory-limit-percent comando. El valor de porcentaje admitido es de 10 a 90.

drop-if-no-policy-loaded—En el inicio, el IDP ignora el tráfico de forma predeterminada si la política de IDP aún no está cargada. La

drop-if-no-policy-loadedopción cambia este comportamiento para que todas las sesiones se interrumpan antes de cargar la directiva IDP.El siguiente contador para la salida del comando analiza el

show security idp counters flowtráfico perdido debido a ladrop-if-no-policy-loadedopción:Sessions dropped due to no policy 0

drop-on-failover—De forma predeterminada, IDP ignora las sesiones de conmutación por error en un despliegue de clúster de chasis serie SRX. La

drop-on-failoveropción cambia este comportamiento y descarta automáticamente las sesiones que están en proceso de inspección en el nodo principal cuando se produce una conmutación por error al nodo secundario.El siguiente contador para la salida del comando analiza el

show security idp counters flowtráfico de conmutación por error perdido debido a ladrop-on-failoveropción:Fail-over sessions dropped 0

drop-on-limit: de forma predeterminada, las sesiones no se interrumpen si se superan el límite de sesión del IDP o los límites de recursos. En este caso, IDP y otras sesiones se interrumpen solo cuando se agotan la capacidad o los recursos de sesión del dispositivo. La

drop-on-limitopción cambia este comportamiento y elimina las sesiones cuando se superan los límites de recursos.Los siguientes contadores para la salida del comando analizan el

show security idp counters flowtráfico IDP perdido debido a ladrop-on-limitopción:SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 SM Sessions dropped 0 Both directions flows ignored 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0

Los siguientes contadores para la salida del comando analizan el

show security idp counters application-identificationtráfico de identificación de aplicaciones eliminado debido a ladrop-on-limitopción:AI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0

Las siguientes opciones se utilizan para activar mensajes de registro informativos sobre las condiciones de ejecución actuales. Cuando se establece, los mensajes de registro se activan independientemente de si la

drop-on-limitopción está configurada o no.max-sessions-offset: la

max-sessions-offsetopción establece un desplazamiento para el límite máximo de sesiones de IDP. Cuando el número de sesiones de IDP supera el límite máximo de sesiones, se registra una advertencia de que existen condiciones en las que las sesiones de IDP podrían interrumpirse. Cuando el número de sesiones de IDP cae por debajo del límite máximo de sesión de IDP menos el valor de desplazamiento, se registra un mensaje que indica que las condiciones han vuelto a la normalidad.Jul 19 04:38:13 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233893, FPC 4 PIC 1 IDP total sessions pass through high mark 100000. IDP may drop new sessions. Total sessions dropped 0. Jul 19 04:38:21 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374233901, FPC 4 PIC 1 IDP total sessions drop below low mark 99000. IDP working in normal mode. Total sessions dropped 24373.

min-objcache-limit-lt: la opción establece un umbral inferior para la

min-objcache-limit-ltmemoria caché disponible. El valor de umbral se expresa como un porcentaje de la memoria caché de IDP disponible. Si la memoria caché disponible cae por debajo del nivel de umbral inferior, se registra un mensaje que indica que existen condiciones en las que las sesiones de IDP podrían interrumpirse debido a errores de asignación de memoria. Por ejemplo, el siguiente mensaje muestra que la memoria caché del IDP ha caído por debajo del umbral inferior y que se han interrumpido varias sesiones:Jul 19 04:07:33 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232053, FPC 4 PIC 1 IDP total available objcache(used 4253368304, limit 7247757312) drops below low mark 3986266515. IDP may drop new sessions. Total sessions dropped 1002593.

min-objcache-limit-ut: la opción define un umbral superior para la

min-objcache-limit-utmemoria caché disponible. El valor de umbral se expresa como un porcentaje de la memoria caché de IDP disponible. Si la memoria caché de IDP disponible vuelve al nivel de umbral superior, se registra un mensaje que indica que la memoria caché disponible ha vuelto a la normalidad. Por ejemplo, el siguiente mensaje muestra que la memoria caché de IDP disponible ha aumentado por encima del umbral superior y que ahora funciona normalmente:Jul 19 04:13:47 4.0.0.254 RT_IDP: IDP_SESSION_LOG_EVENT: IDP: at 1374232428, FPC 4 PIC 1 IDP total available objcache(used 2782950560, limit 7247757312) increases above high mark 4348654380. IDP working in normal mode. Total sessions dropped 13424632.

Nota:Este mensaje sólo se activa si se ha alcanzado el umbral inferior y la memoria disponible ha vuelto por encima del umbral superior. Las fluctuaciones en la memoria disponible que cayeron por debajo del umbral superior pero no cayeron por debajo del umbral inferior no activan el mensaje.

A partir de Junos OS versión 12.3X48-D10 y Junos OS versión 17.3R1, la función de derivación inteligente de IDP es compatible con la serie SRX.

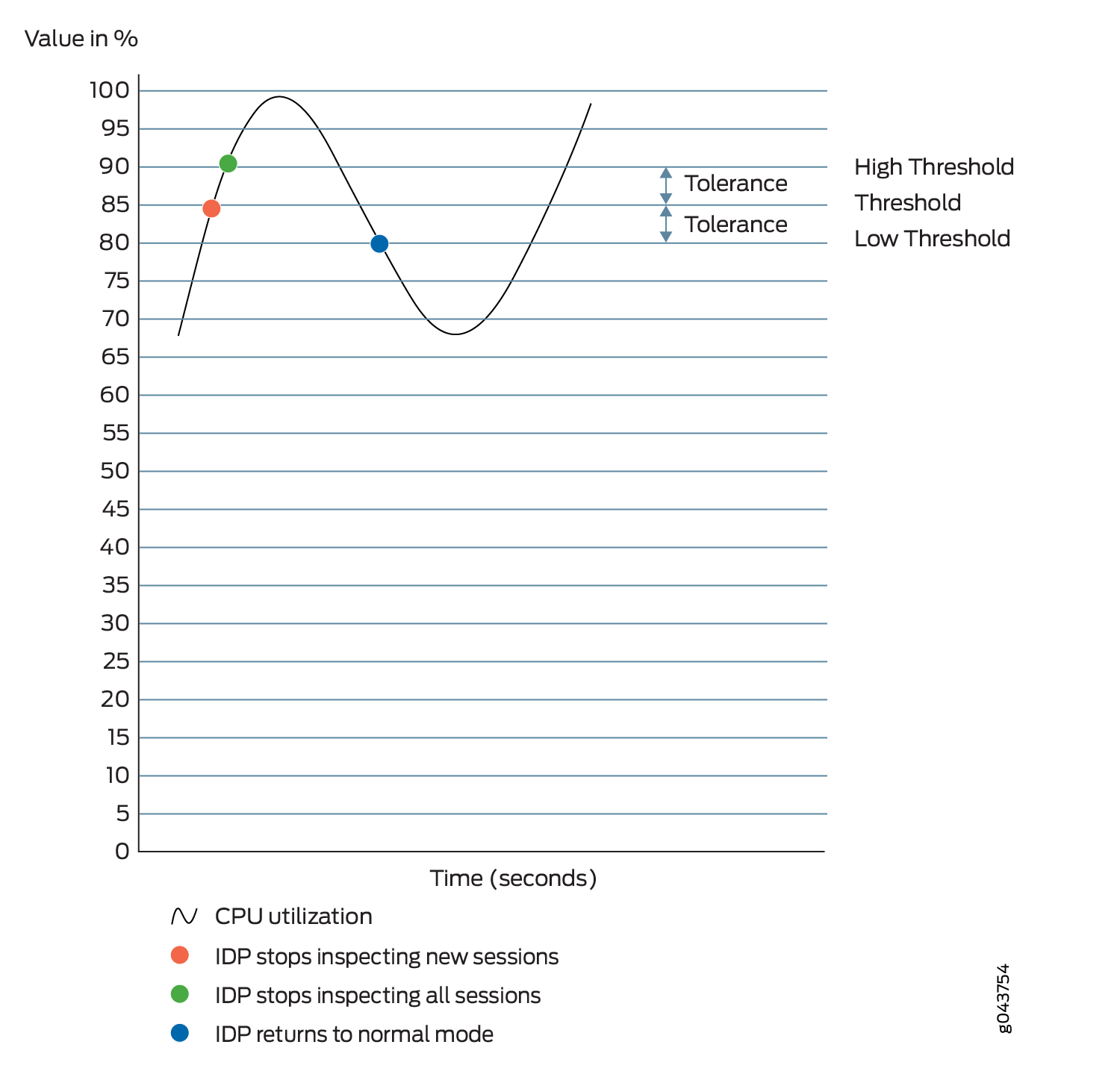

En su configuración predeterminada, IDP intenta inspeccionar sesiones nuevas y existentes, independientemente del uso de la CPU. Esto puede provocar la caída de paquetes, latencia e inestabilidad en todo el sistema durante eventos de alta utilización de la CPU. Para superar el comportamiento impredecible de procesamiento de paquetes de IDP, puede habilitar la característica de derivación inteligente de IDP. Esta característica le dará la flexibilidad de omitir el IDP o eliminar los paquetes cuando la utilización de la CPU del sistema alcance un nivel alto, también conocido como "Fallo de apertura" (permitir paquetes) o "Error cerrado" (descartar paquetes). De forma predeterminada, la función de derivación inteligente de IDP no está habilitada. Se utilizan las siguientes opciones para configurar la característica de derivación inteligente de IDP.

idp-bypass-cpu-usage-overload— De forma predeterminada, IDP puede consumir el 100 por ciento de la CPU disponible y puede comenzar a soltar paquetes para todas las sesiones sin darse cuenta. Para controlar el comportamiento de procesamiento de paquetes IDP cuando la utilización de la CPU del sistema alcanza un valor de umbral alto, puede habilitar la característica de derivación inteligente de IDP. Para habilitar la característica de derivación inteligente de IDP, ejecute el

set security idp sensor-configuration flow idp-bypass-cpu-overloadcomando. De forma predeterminada, la función de derivación inteligente de IDP no está habilitada.idp-bypass-cpu-threshold— IDP deja de inspeccionar nuevas sesiones cuando la utilización de la CPU alcanza el valor umbral definido. El valor predeterminado de utilización de CPU de umbral es 85 por ciento. Cuando la utilización de la CPU alcanza el valor de umbral, el IDP sigue omitiendo nuevas sesiones hasta que la utilización de la CPU cae por debajo del valor del umbral inferior. Como alternativa, si establece el , donde IDP elimina la

drop-on-limitnueva sesión hasta que la utilización de la CPU cae por debajo del valor umbral inferior. Para configurar el valor de umbral, emitaset security idp sensor-configuration flow idp-bypass-cpu-thresholdel comando. Puede establecer un valor de umbral en el rango de 0 a 99. Este valor de umbral se expresa como un porcentaje.idp-bypass-cpu-tolerance— Para configurar el valor de tolerancia, ejecute el

set security idp sensor-configuration flow idp-bypass-cpu-tolerancecomando. Puede establecer un valor de tolerancia en el intervalo de 1 a 99. El valor de tolerancia predeterminado es 5. Este valor de tolerancia se expresa como un porcentaje.

Puede calcular los valores de umbral superior e inferior de la CPU mediante las ecuaciones siguientes:

Valor de umbral superior de CPU = umbral de CPU + valor de tolerancia de CPU.

Valor de umbral inferior de CPU = Umbral de CPU - Valor de tolerancia de CPU.

alto

alto

Cuando la utilización de la CPU del sistema supera el valor de umbral, IDP deja de inspeccionar nuevas sesiones, pero continúa inspeccionando las sesiones existentes. En este estado, si drop-on-limit se establece, IDP comienza a eliminar nuevas sesiones. Los mensajes de registro se activan para indicar que se han interrumpido nuevas sesiones. Por ejemplo, el siguiente mensaje indica que el uso de CPU del IDP ha cruzado el valor de umbral y que IDP puede interrumpir nuevas sesiones:

FPC 0 PIC 1 IDP CPU usage 86 crossed threshold value 85. IDP may drop new sessions. Total sessions dropped 2

Cuando la utilización de la CPU del sistema supera el valor del umbral superior, IDP deja de inspeccionar los paquetes de sesiones existentes y sesiones nuevas. En este estado, ningún paquete puede pasar por la inspección de IDP. Si drop-on-limit se establece, IDP interrumpe todas las sesiones. Los mensajes de registro se activan para indicar que se han interrumpido todas las sesiones. Por ejemplo, el siguiente mensaje indica que el uso de CPU del IDP ha cruzado el valor del umbral superior y que IDP deja de inspeccionar los paquetes de las sesiones existentes y las sesiones nuevas:

FPC 0 PIC 1 IDP CPU usage 92 crossed upper threshold value 90. IDP may drop packets of existing sessions as well as new sessions. Total sessions dropped 21

Cuando el uso de la CPU del sistema cae por debajo del valor umbral inferior, IDP comienza a inspeccionar la nueva sesión y vuelve al modo normal. IDP no inspeccionará las sesiones descartadas existentes. Los mensajes de registro se activan para indicar que el IDP comienza a inspeccionar la nueva sesión y vuelve al modo normal. Por ejemplo, en el mensaje siguiente se indica que el uso de CPU del IDP cae por debajo del valor de umbral inferior y que el IDP vuelve al modo normal:

FPC 0 PIC 1 IDP CPU usage 75 dropped below lower threshold value 80. IDP working in normal mode. Total sessions dropped 25

Modos de protección de IDP

Los modos de protección IDP ajustan los parámetros de inspección para una inspección eficiente del tráfico en el dispositivo. Para habilitar los modos de protección de IDP, emita el security-configuration protection-mode mode comando en el nivel de [edit security idp sensor-configuration] jerarquía.

user@host#set security-configuration protection-mode mode

Hay cuatro modos de protección de IDP:

Todos los modos de protección de IDP inspeccionan el tráfico CTS (de cliente a servidor).

Modo |

Descripción |

|---|---|

Perímetro completo |

Inspecciona todo el tráfico STC (Server To Client). Procesa errores TCP sin ninguna optimización.

Nota:

Este es el modo predeterminado. |

Perímetro |

Inspecciona todo el tráfico STC. Procesa errores TCP con optimización. Para los paquetes TCP, si se recibe SYN en una ventana y tiene un indicador de error TCP establecido, procese el error TCP y tome las medidas adecuadas. Suelte el paquete actual e ignore la inspección en toda la sesión. |

Centro de datos completo |

Desactiva todas las inspecciones de tráfico STC. Procesa errores TCP sin ninguna optimización.

Nota:

Datacenter-Full se puede usar en situaciones en las que el firewall de la serie SRX solo es responsable de proteger los servidores cuyo tráfico de respuesta no se considera interesante para el análisis. Datacenter-Full no debe utilizarse en los casos en que el firewall de la serie SRX sea responsable de proteger a los clientes. |

Centro de datos |

Desactiva todas las inspecciones de tráfico STC. Procesa errores TCP con optimización. Para los paquetes TCP, si se recibe SYN en una ventana y tiene un indicador de error TCP establecido, procese el error TCP y tome las medidas adecuadas. Suelte el paquete actual e ignore la inspección en toda la sesión. La configuración del centro de datos está optimizada para ofrecer una protección y un rendimiento equilibrados. |

Ver también

Ejemplo: mejora del registro y el análisis de tráfico con las opciones de configuración del sensor IDP

En este ejemplo se muestra cómo mejorar el registro y el análisis de tráfico mediante la configuración de las opciones de configuración del sensor IDP. Por ejemplo, aunque no puede crear firmas de aplicación con la base de datos de firmas IDP, puede configurar las opciones del sensor para limitar el número de sesiones que ejecutan la identificación de aplicaciones y limitar su uso de memoria. Además, puede usar estas opciones para registrar las condiciones de ejecución a medida que se acercan los límites de memoria y capacidad de sesión del IDP, y para analizar el tráfico perdido por el IDP y la identificación de la aplicación cuando se superan estas limitaciones.

Requisitos

Antes de empezar:

Configure las interfaces de red.

Descargue la base de datos de firmas. Consulte Ejemplo: actualización manual de la base de datos de firmas de IDP. Las firmas de aplicaciones están disponibles como parte del paquete de seguridad proporcionado por Juniper Networks. Las firmas de aplicaciones predefinidas se descargan junto con las actualizaciones del paquete de seguridad.

Visión general

El sensor IDP supervisa la red y detecta tráfico de red sospechoso y anómalo según reglas específicas definidas en las bases de reglas de IDP. Aplica objetos de ataque al tráfico basado en protocolos o aplicaciones. Las firmas de aplicación permiten al sensor identificar aplicaciones conocidas y desconocidas que se ejecutan en puertos no estándar y aplicar los objetos de ataque correctos.

El comportamiento predeterminado de IDP es ignorar las sesiones cuando:

La directiva de IDP no está configurada en el dispositivo

Se alcanzan los límites de recursos (memoria o sesiones activas)

En el caso del clúster de chasis, para sesiones de conmutación por error

Si la disponibilidad del tráfico se considera más importante que la seguridad, se recomienda continuar utilizando el comportamiento predeterminado de IDP mencionado anteriormente. Sin embargo, si la seguridad se considera más importante que la disponibilidad, se recomienda cambiar el comportamiento predeterminado con la configuración proporcionada en este ejemplo.

Puede lograr lo siguiente en este ejemplo:

Aunque no puede crear firmas de aplicación con la base de datos de firmas IDP, puede configurar las opciones del sensor para limitar el número de sesiones que ejecutan la identificación de aplicaciones y también limitar el uso de memoria para la identificación de aplicaciones. Puede configurar la cantidad máxima de bytes de memoria que se pueden utilizar para guardar paquetes para la identificación de aplicaciones para una sesión TCP o UDP. También puede configurar un límite para el uso global de memoria para la identificación de aplicaciones. La identificación de aplicaciones se deshabilita para una sesión después de que el sistema alcanza el límite de memoria especificado para la sesión.

De forma predeterminada, IDP ignora las sesiones de conmutación por error que están en proceso de inspección en el nodo principal cuando se produce una conmutación por error al nodo secundario en una implementación de clúster de chasis de la serie SRX. En este ejemplo, se especifica que estas sesiones se eliminen automáticamente y se capturen en el contador respectivo en lugar de ignorarse. Puede supervisar y analizar las sesiones interrumpidas cuando se produce una conmutación por error en el nodo secundario.

De forma predeterminada, las sesiones no se interrumpen si se superan el límite de sesión o de recursos del IDP. En este ejemplo, se especifica que si se superan el límite de sesión IDP o los límites de recursos, las sesiones se interrumpen y se agrega el registro. Puede establecer un valor límite de desplazamiento máximo de sesiones para el límite máximo de sesiones de IDP. Cuando el número de sesiones de IDP supera ese valor, se registra una advertencia de que existen condiciones en las que las sesiones de IDP podrían interrumpirse. Cuando el número de sesiones de IDP cae por debajo del límite máximo de sesión de IDP menos el valor de desplazamiento, se registra un mensaje que indica que las condiciones han vuelto a la normalidad.

Puede especificar un umbral inferior para la memoria caché disponible. Si la memoria caché disponible cae por debajo del nivel de umbral inferior, se registra un mensaje que indica que existen condiciones en las que las sesiones de IDP podrían interrumpirse debido a errores de asignación de memoria. Este registro le permite controlar el número de sesiones interrumpidas, y estas sesiones descartadas se pueden analizar posteriormente y considerar para su procesamiento.

Del mismo modo, puede especificar un umbral superior para la memoria caché disponible. Si la memoria caché de IDP disponible vuelve al nivel de umbral superior, se registra un mensaje que indica que la memoria caché disponible ha vuelto a la normalidad. Este registro le permite controlar el número de sesiones interrumpidas, y estas sesiones descartadas se pueden analizar posteriormente y considerar para su procesamiento.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security idp sensor-configuration application-identification max-tcp-session-packet-memory 5000 set security idp sensor-configuration flow drop-if-no-policy-loaded set security idp sensor-configuration flow drop-on-failover set security idp sensor-configuration flow drop-on-limit set security idp sensor-configuration flow max-sessions-offset 5 set security idp sensor-configuration flow min-objcache-limit-lt 21 set security idp sensor-configuration flow min-objcache-limit-ut 56

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para definir las opciones de configuración del sensor IDP:

Especifique los límites de memoria para la identificación de aplicaciones.

[edit security idp sensor-configuration] user@host# set application-identification max-tcp-session-packet-memory 5000

Especifique que el tráfico se elimina antes de cargar la política de IDP.

[edit security idp sensor-configuration flow] user@host# set drop-if-no-policy-loaded

Especifique que se interrumpan las sesiones de conmutación por error en una implementación de clúster de chasis serie SRX.

[edit security idp sensor-configuration flow] user@host# set drop-on-failover

Especifique que las sesiones se interrumpen cuando se superan los límites de recursos.

[edit security idp sensor-configuration flow] user@host# set drop-on-limit

Nota:Si no desea que las sesiones se interrumpan cuando se superan los límites de recursos, ejecute el

delete drop-on-limitcomando.Configure un valor de desplazamiento para el límite máximo de sesiones de IDP.

[edit ssecurity idp sensor-configuration flow] user@host# set max-sessions-offset 5

Establezca un umbral más bajo para la memoria caché disponible.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-lt 21

Establezca un umbral superior para la memoria caché disponible.

[edit security idp sensor-configuration flow] user@host# set min-objcache-limit-ut 56

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security idp comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security idp

sensor-configuration {

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

- Verificación de las opciones de configuración del sensor IDP

- Verificación de contadores de desplazados internos

Verificación de las opciones de configuración del sensor IDP

Propósito

Compruebe los valores de configuración del sensor IDP.

Acción

Desde el modo operativo, ingrese el show security idp sensor-configuration comando.

user@host> show security idp sensor-configuration

application-identification {

max-tcp-session-packet-memory 5000;

}

flow {

drop-on-limit;

drop-on-failover;

drop-if-no-policy-loaded;

max-sessions-offset 5;

min-objcache-limit-lt 21;

min-objcache-limit-ut 56;

}

}

Significado

El show security idp sensor-configuration comando muestra todas las opciones de configuración del sensor que se establecen con ciertos valores.

Verificación de contadores de desplazados internos

Propósito

Compruebe los contadores de IDP.

Acción

Desde el modo operativo, ingrese el show security idp counters flow comando.

Salida de muestra

nombre-comando

IDP counters: IDP counter type Value Fast-path packets 0 Slow-path packets 0 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 0 Policy cache misses 0 Policy cache entries 0 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 0 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 0 Policy init failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 IDP session gate creation requests 0 IDP session gate creation acknowledgements 0 IDP session gate hits 0 IDP session gate timeouts 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 0 SM Sessions ignored 0 SM Sessions dropped 0 SM Sessions interested 0 SM Sessions not interested 749 SM Sessions interest error 0 Sessions destructed 0 SM Session Create 0 SM Packet Process 0 SM ftp data session ignored by idp 0 SM Session close 0 SM Client-to-server packets 0 SM Server-to-client packets 0 SM Client-to-server L7 bytes 0 SM Server-to-client L7 bytes 0 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Both directions flows ignored 0 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 AI-session dropped due to malloc failure before session create 0 AI-Sessions dropped due to malloc failure after create 0 AI-Packets received on sessions marked for drop due to malloc failure 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 0 kq op route 0 kq op continue 0 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0

Significado

El show security idp counters flow comando muestra todos los contadores que se usan para analizar el tráfico de conmutación por error perdido, el tráfico de IDP disminuido y el tráfico de identificación de aplicaciones eliminado.

Inspección inteligente de IDP

En los firewalls de la serie SRX, si los valores de umbral de CPU y memoria configurados superan los límites de recursos, la inspección inteligente IDP ayuda al dispositivo a recuperarse del estado de sobrecarga. A partir de Junos OS versión 19.2R1, puede habilitar la inspección inteligente de desplazados internos y ajustarla dinámicamente para reducir la carga de la inspección completa de desplazados internos. IDP no rechaza ni ignora la sesión ajustando la inspección del IDP cuando los límites de recursos alcanzan los valores de umbral de CPU y memoria configurados.

Antes de Junos OS versión 19.2R1, cuando el dispositivo superaba el límite configurado de CPU y umbral de memoria, IDP rechazaba o ignoraba las nuevas sesiones.

Para habilitar la inspección inteligente de IDP y la función de derivación, utilice el set security idp sensor-configuration flow intel-inspect-enable comando.

- Beneficios del ajuste de inspección de desplazados internos

- Mecanismos de seguridad para ajustar la inspección inteligente de desplazados internos

- Utilización de la CPU

- Utilización de memoria

- Limitación

Beneficios del ajuste de inspección de desplazados internos

-

Da importancia a la inspección crítica de desplazados internos

-

Evita la inspección de desplazados internos de baja prioridad

-

Reduce el alto uso de recursos del sistema

Mecanismos de seguridad para ajustar la inspección inteligente de desplazados internos

-

Política dinámica: crítica, mayor y menor son las tres gravedades importantes de la firma. Puede ajustar la directiva dinámicamente para incluir solo las firmas del nivel de gravedad deseado. Para incluir firmas de gravedad crítica únicamente, utilice el comando

set security idp sensor-configuration flow intel-inspect-signature-severity critical. Para incluir firmas de gravedad crítica y mayor, utilice el comandoset security idp sensor-configuration flow intel-inspect-signature-severity major. Para incluir firmas de gravedad crítica, mayor y menor, utilice el comandoset security idp sensor-configuration flow intel-inspect-signature-severity minor. De forma predeterminada, se incluyen los ataques con gravedad como críticos. -

Descompresión de contenido: la descompresión de contenido solo se puede evitar cuando Intel Inspect está habilitada y se alcanzan los umbrales. El descodificador de protocolo descomprime el contenido del protocolo si el contenido está comprimido. Puede evitar la descompresión del contenido del protocolo configurando el

set security idp sensor-configuration flow intel-inspect-disable-content-decompresscomando. -

Protocolos selectivos: de forma predeterminada, IDP inspecciona todos los protocolos críticos. Puede especificar la lista de protocolos críticos para el procesamiento de IDP. Para especificar la lista de protocolos, utilice el

set security idp sensor-configuration flow intel-inspect-protocols protocolcomando. IDP no inspecciona protocolos no críticos. -

Profundidad de inspección: para cada sesión, de forma predeterminada, IDP inspecciona todos los bytes de la sesión. Al especificar la profundidad de inspección, IDP limita la inspección a solo un número especificado de bytes. Para habilitar la profundidad de inspección, utilice el comando

set security idp sensor-configuration flow intel-inspect-session-bytes-depth value. De forma predeterminada, la inspección inteligente del IDP deshabilita la profundidad de inspección, lo que significa que se inspeccionan todos los bytes.

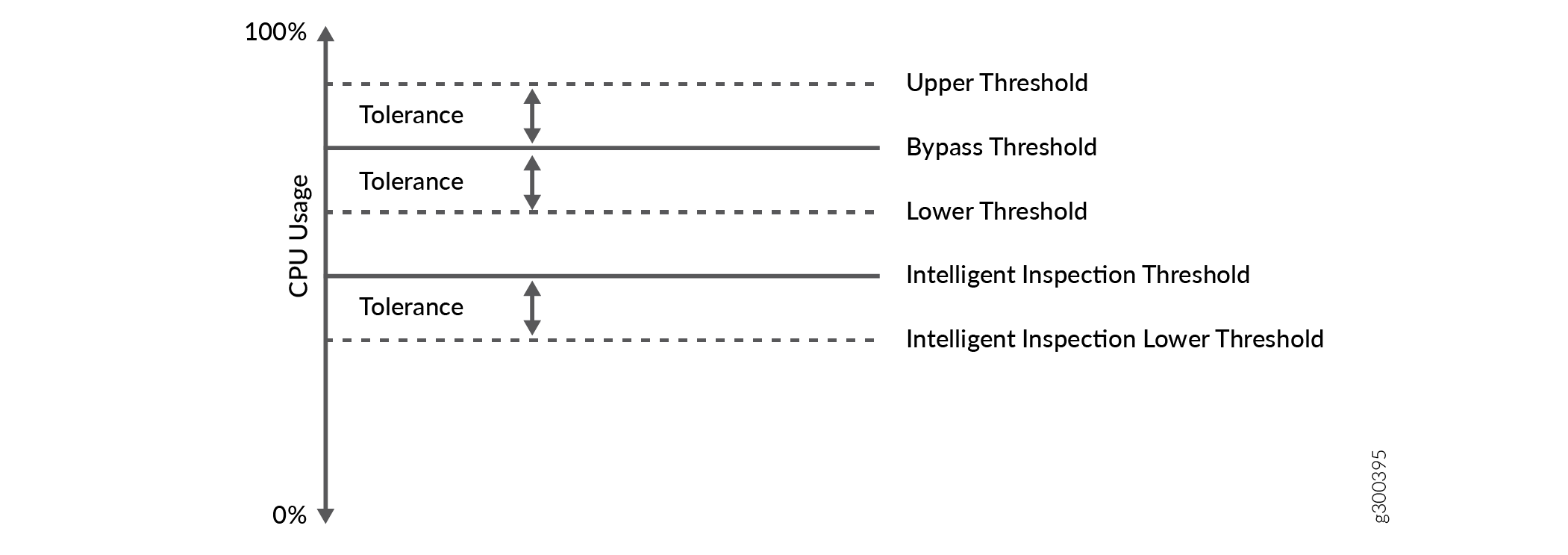

Utilización de la CPU

Puede configurar los límites de umbral para la inspección de desplazados internos. Cuando el uso de la CPU alcanza el umbral configurado, se activa la inspección inteligente de IDP.

Para configurar los límites de umbral, utilice los siguientes comandos:

-

set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold value -

set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance value

la CPU

la CPU

La utilización de la CPU se comporta de la siguiente manera:

-

IDP detiene el procesamiento completo de IDP en la nueva sesión cuando la utilización de la CPU alcanza el umbral de inspección inteligente configurado. El IDP procesa solo la inspección de seguridad ajustada. Este comportamiento desencadena un mensaje syslog para activar la inspección inteligente de IDP.

-

IDP sigue funcionando en modo de inspección inteligente cuando la utilización de la CPU supera el umbral de inspección inteligente y se encuentra entre el umbral de derivación de IDP y el umbral inferior de inspección inteligente.

-

IDP inicia la inspección completa de IDP en la nueva sesión y activa un syslog para desactivar la inspección inteligente de IDP cuando la utilización de la CPU cae por debajo del umbral inferior de inspección inteligente.

-

La función de derivación inteligente de IDP se activa cuando la utilización de la CPU alcanza el umbral de omisión de IDP.

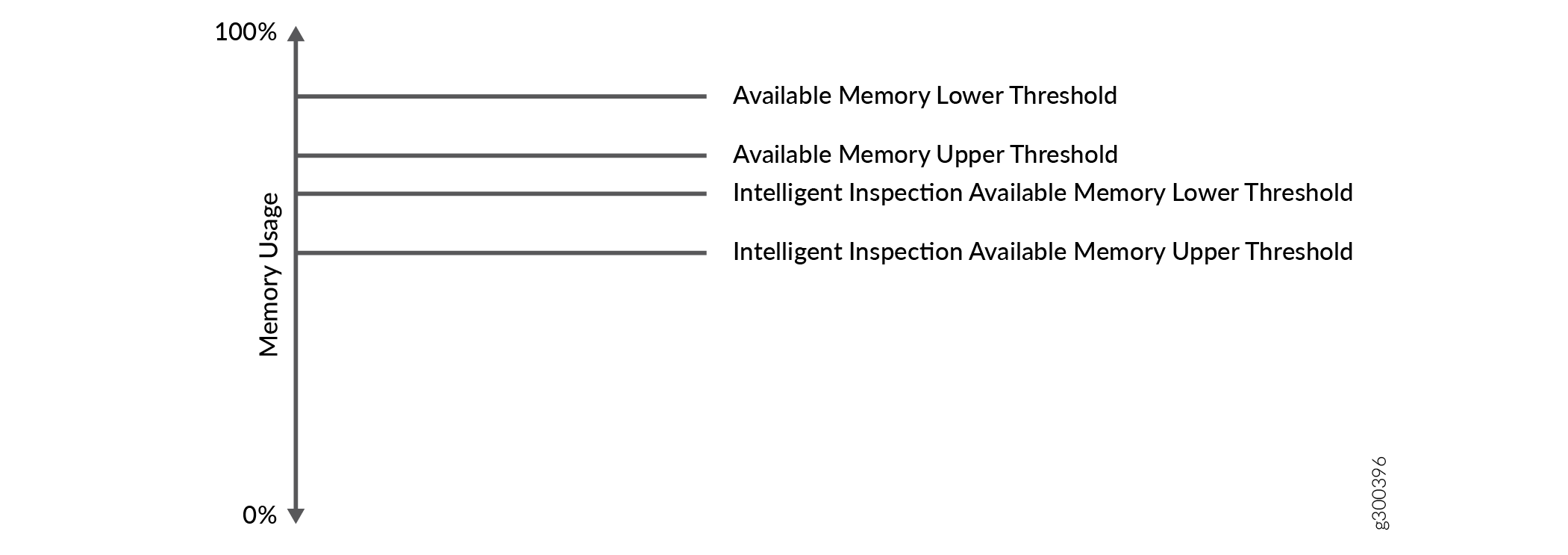

Utilización de memoria

Puede configurar los límites de memoria para la inspección de IDP. Cuando el uso de memoria alcanza el límite configurado, activa la inspección inteligente de IDP.

Para configurar los límites de memoria disponibles, utilice los siguientes comandos:

-

set security idp sensor-configuration flow intel-inspect-free-mem-threshold value -

set security idp sensor-configuration flow intel-inspect-mem-tolerance value

de la memoria

de la memoria

La utilización de memoria se comporta de la siguiente manera:

-

IDP activa el modo de inspección inteligente IDP cuando la utilización de memoria alcanza el umbral inferior de memoria disponible de inspección inteligente.

-

IDP sigue funcionando en modo de inspección inteligente cuando el uso de memoria se encuentra entre el umbral superior de la memoria de inspección inteligente y el umbral inferior de memoria.

-

IDP activa la característica de omisión de IDP cuando la utilización de memoria alcanza el umbral inferior de memoria disponible.

-

IDP se activa en modo normal cuando la utilización de la memoria disminuye y supera el umbral superior de la memoria disponible de inspección inteligente.

Limitación

La inspección inteligente de IDP solo se admite en el nivel del sistema lógico primario.

Ejemplo: configuración de IDP Intelligent Inspection

La inspección inteligente IDP ayuda al dispositivo a recuperarse del estado de sobrecarga cuando el dispositivo supera el límite de umbral de CPU y memoria configurado.

En este ejemplo se muestra cómo habilitar la inspección inteligente de desplazados internos y ajustar la inspección de desplazados internos de forma dinámica para reducir la carga de la inspección completa de desplazados internos.

Requisitos

Lea Configuración del sensor de IDP para comprender cuándo y cómo funciona la función de inspección inteligente y derivación de IDP.

Visión general

Antes de Junos OS versión 19.2R1, cuando el dispositivo alcanzaba los valores de umbral de CPU y memoria configurados, IDP ignoraba o rechazaba la nueva sesión. Además, cuando el dispositivo cruza el umbral superior, IDP descarta paquetes de sesión nueva y existente.

El ajuste de la inspección IDP ayuda al dispositivo a aumentar gradualmente la utilización de la CPU y la memoria, y le da importancia a la inspección crítica. En este ejemplo se muestra cómo ajustar la inspección de desplazados internos después de habilitar la inspección inteligente de desplazados internos.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security idp sensor-configuration flow intel-inspect-enable set security idp sensor-configuration flow intel-inspect-cpu-usg-threshold 60 set security idp sensor-configuration flow intel-inspect-cpu-usg-tolerance 15 set security idp sensor-configuration flow intel-inspect-mem-tolerance 5 set security idp sensor-configuration flow intel-inspect-free-mem-threshold 30 set security idp sensor-configuration flow intel-inspect-signature-severity critical set security idp sensor-configuration flow intel-inspect-disable-content-decompress set security idp sensor-configuration flow intel-inspect-session-bytes-depth 2 set security idp sensor-configuration flow intel-inspect-protocols HTTP set security idp sensor-configuration flow intel-inspect-protocols FTP

Procedimiento

Procedimiento paso a paso

Para configurar la inspección inteligente de IDP:

Active la inspección inteligente de IDP.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-enable

Configure el límite de umbral de CPU.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-threshold 60

Configure la tolerancia de la CPU.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-cpu-usg-tolerance 15

Configure la tolerancia de memoria.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-mem-tolerance 5

Configure el límite de memoria.

[edit security idp sensor-configuration] user@host# set security idp sensor-configuration flow intel-inspect-memory-limit-lt 30

Especifique el nivel de gravedad.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-signature-severity critical

Deshabilite la descompresión de contenido.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-disable-content-decompress

Configure la profundidad de inspección de paquetes.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-session-bytes-depth 2

Configure el protocolo para la inspección.

[edit security idp sensor-configuration] user@host# set flow intel-inspect-protocols HTTP user@host# set flow intel-inspect-protocols FTP

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security idp sensor-configuration comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregir la configuración.

[edit]

user@host# show security idp sensor-configuration

flow {

intel-inspect-enable;

intel-inspect-cpu-usg-threshold 60;

intel-inspect-cpu-usg-tolerance 15;

intel-inspect-free-mem-threshold 30;

intel-inspect-mem-tolerance 5;

intel-inspect-disable-content-decompress;

intel-inspect-session-bytes-depth 2;

intel-inspect-protocols [ HTTP FTP ];

intel-inspect-signature-severity critical;

}

Si ha terminado de configurar los dispositivos, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funciona correctamente.

- Comprobación del estado de todos los valores de contadores de flujo de IDP

- Verificar el estado de la política actual de desplazados internos

- Descarga inteligente específica del protocolo

- Configuración de límites de descarga específicos del protocolo

Comprobación del estado de todos los valores de contadores de flujo de IDP

Propósito

Verifique que la inspección inteligente de IDP capture los valores del contador.

Acción

user@host> show security idp counters flow IDP counters: IDP counter type Value Fast-path packets 580 Slow-path packets 61 Session construction failed 0 Session limit reached 0 Session inspection depth reached 0 Memory limit reached 0 Not a new session 0 Invalid index at ageout 0 Packet logging 0 Policy cache hits 58 Policy cache misses 3 Maximum flow hash collisions 0 Flow hash collisions 0 Gates added 0 Gate matches 0 Sessions deleted 62 Sessions aged-out 0 Sessions in-use while aged-out 0 TCP flows marked dead on RST/FIN 47 Policy init failed 0 Policy reinit failed 0 Number of times Sessions exceed high mark 0 Number of times Sessions drop below low mark 0 Memory of Sessions exceeds high mark 0 Memory of Sessions drops below low mark 0 SM Sessions encountered memory failures 0 SM Packets on sessions with memory failures 0 Number of times Sessions crossed the CPU threshold value that is set 0 Number of times Sessions crossed the CPU upper threshold 0 Sessions constructed 61 SM Sessions ignored 3 SM Sessions dropped 0 SM Sessions interested 61 SM Sessions not interested 101612 SM Sessions interest error 0 Sessions destructed 62 SM Session Create 58 SM Packet Process 580 SM ftp data session ignored by idp 0 SM Session close 59 SM Client-to-server packets 312 SM Server-to-client packets 268 SM Client-to-server L7 bytes 8468 SM Server-to-client L7 bytes 19952 Client-to-server flows ignored 0 Server-to-client flows ignored 0 Server-to-client flows tcp optimized 0 Client-to-server flows tcp optimized 0 Both directions flows ignored 47 Fail-over sessions dropped 0 Sessions dropped due to no policy 0 IDP Stream Sessions dropped due to memory failure 0 IDP Stream Sessions ignored due to memory failure 0 IDP Stream Sessions closed due to memory failure 0 IDP Stream Sessions accepted 0 IDP Stream Sessions constructed 0 IDP Stream Sessions destructed 0 IDP Stream Move Data 0 IDP Stream Sessions ignored on JSF SSL Event 0 IDP Stream Sessions not processed for no matching rules 0 IDP Stream stbuf dropped 0 IDP Stream stbuf reinjected 0 Busy pkts from stream plugin 0 Busy pkts from pkt plugin 0 bad kpp 0 Lsys policy id lookup failed sessions 0 NGAppID Events with no L7 App 0 NGAppID Events with no active-policy 0 NGAppID Detector failed from event handler 0 NGAppID Detector failed from API 0 Busy packets 0 Busy packet Errors 0 Dropped queued packets (async mode) 0 Dropped queued packets failed(async mode) 0 Reinjected packets (async mode) 0 Reinjected packets failed(async mode) 0 AI saved processed packet 0 busy packet count incremented 0 busy packet count decremented 0 session destructed in pme 0 session destruct set in pme 0 kq op hold 0 kq op drop 11 kq op route 47 kq op continue 522 kq op error 0 kq op stop 0 PME wait not set 0 PME wait set 0 PME KQ run not called 0 IDP sessions ignored for content decompression in intel inspect mode 47 IDP sessions ignored for bytes depth limit in intel inspect mode 0 IDP sessions ignored for protocol decoding in intel inspect mode 0 IDP sessions detected CPU usage crossed intel inspect CPU threshold 43 IDP sessions detected mem drop below intel inspect low mem threshold 0

Significado

El comando show muestra contadores para la inspección inteligente de IDP.

Verificar el estado de la política actual de desplazados internos

Propósito

Verifique que la inspección inteligente de IDP capture la política actual.

Acción

user@host>show security idp status Intelligent Inspection State Details: State: Active State of IDP: Default, Up since: 2018-07-03 14:16:03 PDT (132w4d 09:19 ago) Packets/second: 6 Peak: 12 @ 2019-01-17 22:25:26 PST KBits/second : 249 Peak: 490 @ 2019-01-17 22:25:26 PST Latency (microseconds): [min: 0] [max: 0] [avg: 0] Packet Statistics: [ICMP: 0] [TCP: 127] [UDP: 7] [Other: 0] Flow Statistics: ICMP: [Current: 0] [Max: 6 @ 2019-01-16 20:36:17 PST] TCP: [Current: 4] [Max: 4 @ 2019-01-17 22:34:33 PST] UDP: [Current: 2] [Max: 6 @ 2019-01-17 20:03:55 PST] Other: [Current: 0] [Max: 0 @ 2016-07-03 14:16:03 PDT] Session Statistics: [ICMP: 0] [TCP: 2] [UDP: 1] [Other: 0] Number of SSL Sessions : 0 Policy Name : idp-policy-unified Running Detector Version : 12.6.130180509

Significado

El comando show security idp status muestra la política actual de IDP. Aunque haya habilitado la inspección inteligente de desplazados internos, el estado de inspección inteligente de desplazados internos puede estar inactivo cuando se ejecuta show security idp status un comando operativo. La razón es que los valores de umbral de CPU y memoria configurados no superan el límite de recursos. Cuando el uso de la CPU alcanza el umbral configurado, se activa el estado de inspección inteligente de IDP.

Descarga inteligente específica del protocolo

La característica de descarga inteligente existente en IDP descarga una sesión cuando se alcanza el límite de los bytes examinados. Además de esto, el límite de inspección no es granular y se aplica a todas las sesiones independientemente del protocolo o servicio.

Con la capacidad de habilitar o deshabilitar la descarga inteligente de IDP por protocolo, los administradores pueden usar la flexibilidad para decidir qué protocolos deben aprovechar la capacidad de descarga. Los administradores también pueden configurar el límite de descarga por protocolo.

La función de configuración de descarga inteligente específica del protocolo de los sistemas de detección y prevención de intrusiones (IDP) le permite adaptar los límites de profundidad de inspección para diferentes protocolos, mejorando tanto el rendimiento como la seguridad. Al configurar límites de descarga individuales para protocolos como SSH y FTP, puede optimizar el uso de recursos y garantizar inspecciones de sesión más eficientes.

Esta función simplifica la configuración y la administración con comandos claros de CLI, lo que facilita a los administradores implementar y ajustar la configuración de descarga en función de los requisitos específicos de la red.

Configuración de límites de descarga específicos del protocolo

Puede utilizar las nuevas opciones para configurar el límite de descarga por protocolo especificando el protocolo y estableciendo el límite de descarga.

[editar]

user@host# set security idp sensor-configuration global intelligent-offload-tunable ?

El intervalo para el límite de descarga es el mismo para todos los protocolos, es decir, de 0 a 4294967295 bytes. El rango de límite de descarga es el mismo para todos los protocolos y el rango es de 0 a 4294967295 en bytes y 0 significa inspección ilimitada.

Puede configurar los límites en KB, MB y GB, en cuyo caso debe anexar el extremo del valor límite con k, m y g respectivamente.

El comando set security idp sensor-configuration global intelligent-offload disable deshabilita la descarga inteligente globalmente. No puede configurar la configuración del sensor de seguridad del sensor de IDP, la desactivación de la descarga inteligente global, así como el límite de descarga personalizado por protocolo.

-

Si hay algún límite de descarga configurado para un protocolo, ese límite de descarga tiene la prioridad más alta para ese protocolo. Por ejemplo, si el límite está configurado para el protocolo MYSQL, el límite de descarga de sesión se toma de la configuración y no del archivo detector-capabilities.xml.

-

Si no se configura ningún límite de descarga para un protocolo, pero existen límites en el archivo detector-capablities.xml, el límite del archivo se aplica a ese protocolo.

-

Si los límites de descarga para un protocolo no están presentes en el archivo detector-capabilities.xml, se aplica el límite predeterminado de 256 KB (a menos que la descarga inteligente esté en modo conservador, en cuyo caso el límite es de 1 MB). Si la descarga inteligente está deshabilitada, no se produce ninguna descarga.

Si utiliza la set security idp sensor-configuration global intelligent-offload disable opción, la función de descarga se desactiva y funcionará durante toda la inspección de datos hasta que se cierre la sesión.

Tabla de historial de cambios

La compatibilidad con las funciones viene determinada por la plataforma y la versión que esté utilizando. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.