Políticas de desplazados internos

Las políticas de IDP del software Junos de Juniper Networks están diseñadas para detectar y evitar el acceso no autorizado a los recursos de red. Las políticas utilizan objetos de ataque predefinidos y personalizados para identificar amenazas potenciales. Mediante la configuración de políticas de IDP, los administradores de red pueden supervisar, registrar y bloquear actividades maliciosas, lo que mejora la seguridad y la integridad de su infraestructura de red.

La política de IDP de Junos OS le permite aplicar selectivamente varias técnicas de detección y prevención de ataques en el tráfico de red que pasa a través de un dispositivo habilitado para IDP. Le permite definir reglas de políticas para que coincidan con una sección de tráfico basada en una zona, red y aplicación. Se toman acciones preventivas activas o pasivas sobre ese tráfico.

Comprender la política de desplazados internos

Una política de IDP define cómo el dispositivo maneja el tráfico de red. Le permite aplicar varias técnicas de detección y prevención de ataques en el tráfico que atraviesa su red.

Una política se compone de , y cada base de rule basesreglas contiene un conjunto de rules. Puede definir parámetros de regla, como condiciones de coincidencia de tráfico, acción y requisitos de registro y, a continuación, agregar las reglas a las bases de reglas. Después de crear una política de IDP agregando reglas en una o más bases de reglas, puede seleccionar esa política para que sea la política activa en su dispositivo.

Junos OS le permite configurar y aplicar varias políticas de IDP. La validación de las configuraciones se realiza para la política IDP que está configurada como una política activa. Puede instalar la misma política de IDP en varios dispositivos o puede instalar una política de IDP única en cada dispositivo de la red. Una sola directiva sólo puede contener una instancia de cualquier tipo de base de reglas.

La función IDP está habilitada de forma predeterminada. No se requiere licencia. Los ataques personalizados y los grupos de ataques personalizados en las políticas de IDP también se pueden configurar e instalar incluso cuando no hay una base de datos de licencias y firmas válidas instalada en el dispositivo. Como respuesta a nuevas vulnerabilidades, Juniper Networks proporciona periódicamente un archivo que contiene actualizaciones de la base de datos de ataques en el sitio web de Juniper. Puede descargar este archivo para proteger su red de nuevas amenazas. Necesita una licencia independiente para recuperar y mantener actualizada la base de firmas de Juniper.

Cuando se carga una nueva política de IDP, las sesiones existentes se inspeccionan utilizando la política recién cargada y las sesiones existentes no se ignoran para el procesamiento de IDP.

En la Tabla 1 se describen las sesiones existentes después de cargar una nueva directiva:

| Descripción del artículo | |

|---|---|

| Firmas basadas en paquetes | Continúa la inspección de IDP para ataques basados en paquetes con la nueva política de IDP. |

| Firmas basadas en secuencias | Continúa la inspección de IDP para ataques basados en secuencias de la nueva política de IDP con el número de desplazamiento final menor que el número de bytes pasados para ese flujo. |

| Firmas basadas en el contexto | La inspección de desplazados internos continúa en busca de ataques basados en el contexto creados por el detector después de cargar una nueva política de desplazados internos, con la excepción de la nueva política que se carga con el nuevo detector. |

Se admiten las siguientes directivas de IDP:

DMZ_Services

DNS_Services

File_Server

Getting_Started

IDP_Default

Recomendado

Web_Server

Puede realizar las siguientes tareas para administrar las directivas de desplazados internos:

Cree nuevas políticas de desplazados internos empezando desde cero. Consulte Ejemplo: Definición de reglas para una base de reglas IPS de IDP.

Cree una política de IDP a partir de una de las plantillas predefinidas proporcionadas por Juniper Networks (consulte Descripción de las plantillas de políticas de IDP predefinidas).

Agregar o eliminar reglas dentro de una base de reglas. Puede utilizar cualquiera de los siguientes objetos IDP para crear reglas:

Zona

Puede configurar direcciones de origen y direcciones de origen excepto cuando from-zone es cualquiera, y de manera similar tener direcciones de destino y direcciones de destino excepto cuando to-zone es cualquiera.

Objetos de red disponibles en el sistema base

Objetos de servicio predefinidos proporcionados por Juniper Networks

Objetos de aplicación personalizados

Objetos de ataque predefinidos proporcionados por Juniper Networks

Cree objetos de ataque personalizados (consulte Configurar ataques basados en firmas de IDP).

Actualizar la base de firmas proporcionada por Juniper Networks. Esta base de datos contiene todos los objetos predefinidos.

Mantener varias políticas de desplazados internos. Cualquiera de las políticas se puede aplicar al dispositivo.

Las políticas de IDP para cada sistema lógico de usuario se compilan juntas y se almacenan en la memoria del plano de datos. Para estimar la memoria de plano de datos adecuada para una configuración, tenga en cuenta estos dos factores:

Las políticas de IDP aplicadas a cada sistema lógico de usuario se consideran instancias únicas porque el ID y las zonas de cada sistema lógico de usuario son diferentes. Las estimaciones deben tener en cuenta los requisitos de memoria combinada para todos los sistemas lógicos de usuario.

A medida que aumenta la base de datos de la aplicación, las directivas compiladas requieren más memoria. El uso de memoria debe mantenerse por debajo de la memoria del plano de datos disponible para permitir aumentos en la base de datos.

Ver también

Compatibilidad de políticas de IDP con políticas unificadas

Con el apoyo de la política de desplazados internos dentro de la política de seguridad unificada:

-

La política de IDP se activa mediante el

set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy <idp-policy-name>comando. -

Dado que la política de IDP está disponible dentro de la política de seguridad unificada, todas las coincidencias de IDP se manejan dentro de la política unificada, a menos que se defina un origen, destino o aplicación explícitos (política tradicional).

-

Además, puede configurar condiciones de coincidencia en IDP para lograr una granularidad de inspección adicional.

-

La configuración de la dirección de origen o destino, con excepción de origen y destino, desde y hacia la zona o la aplicación no es necesaria con la política unificada, ya que la coincidencia ocurre en la propia política de seguridad.

-

La aplicación de capa 7 puede cambiarse durante la vida útil de una sesión y este cambio de aplicación puede provocar la desactivación del servicio IDP para la sesión.

-

La coincidencia inicial de la política de seguridad puede dar lugar a una o varias coincidencias de directivas. Como parte de la verificación de intereses de la sesión, el IDP se habilita si la política de IDP está presente en alguna de las reglas coincidentes.

Si ha configurado una política de seguridad tradicional (con una condición coincidente de 5 tuplas o una aplicación dinámica configurada como ninguna) y una política unificada (con una condición de coincidencia de 6 tuplas), la política de seguridad tradicional hace coincidir primero el tráfico, antes de la directiva unificada.

Cuando se configura una política unificada con una aplicación dinámica como una de las condiciones coincidentes, la configuración elimina los pasos adicionales involucrados en la configuración de directivas de IDP. Todas las configuraciones de políticas de IDP se manejan dentro de la política de seguridad unificada y simplifica la tarea de configurar la política de IDP para detectar cualquier ataque o intrusión para una sesión determinada.

Múltiples políticas de desplazados internos para políticas unificadas

Cuando los dispositivos de seguridad están configurados con políticas unificadas, puede configurar varias políticas de IDP y establecer una de esas políticas como la política de IDP predeterminada. Si se configuran varias políticas de IDP para una sesión y cuando se produce un conflicto de políticas, el dispositivo aplica la política de IDP predeterminada para esa sesión y, por lo tanto, resuelve cualquier conflicto de políticas.

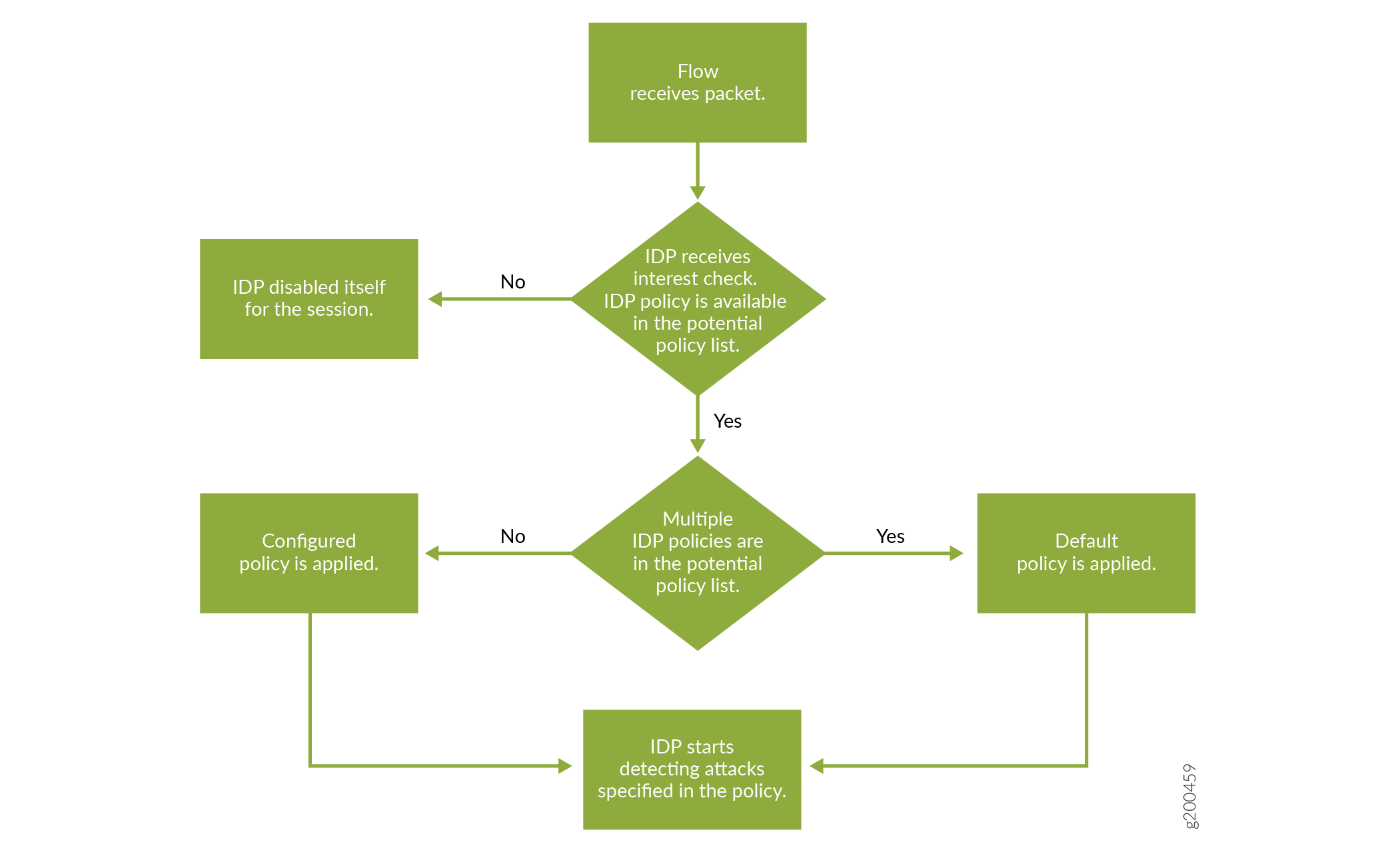

La fase inicial de búsqueda de políticas de seguridad, que tiene lugar antes de que se identifique una aplicación dinámica, puede dar lugar a varias posibles coincidencias de directivas. El IDP se habilita en la sesión si al menos una de las políticas de seguridad coincidentes tiene configurada una política de IDP. Si solo se configura una política de IDP en la lista de políticas potenciales, se aplicará esa política de IDP para la sesión. Si hay varias políticas de IDP configuradas para una sesión en la lista de políticas potenciales, el dispositivo aplicará la política de IDP configurada como política de IDP predeterminada.

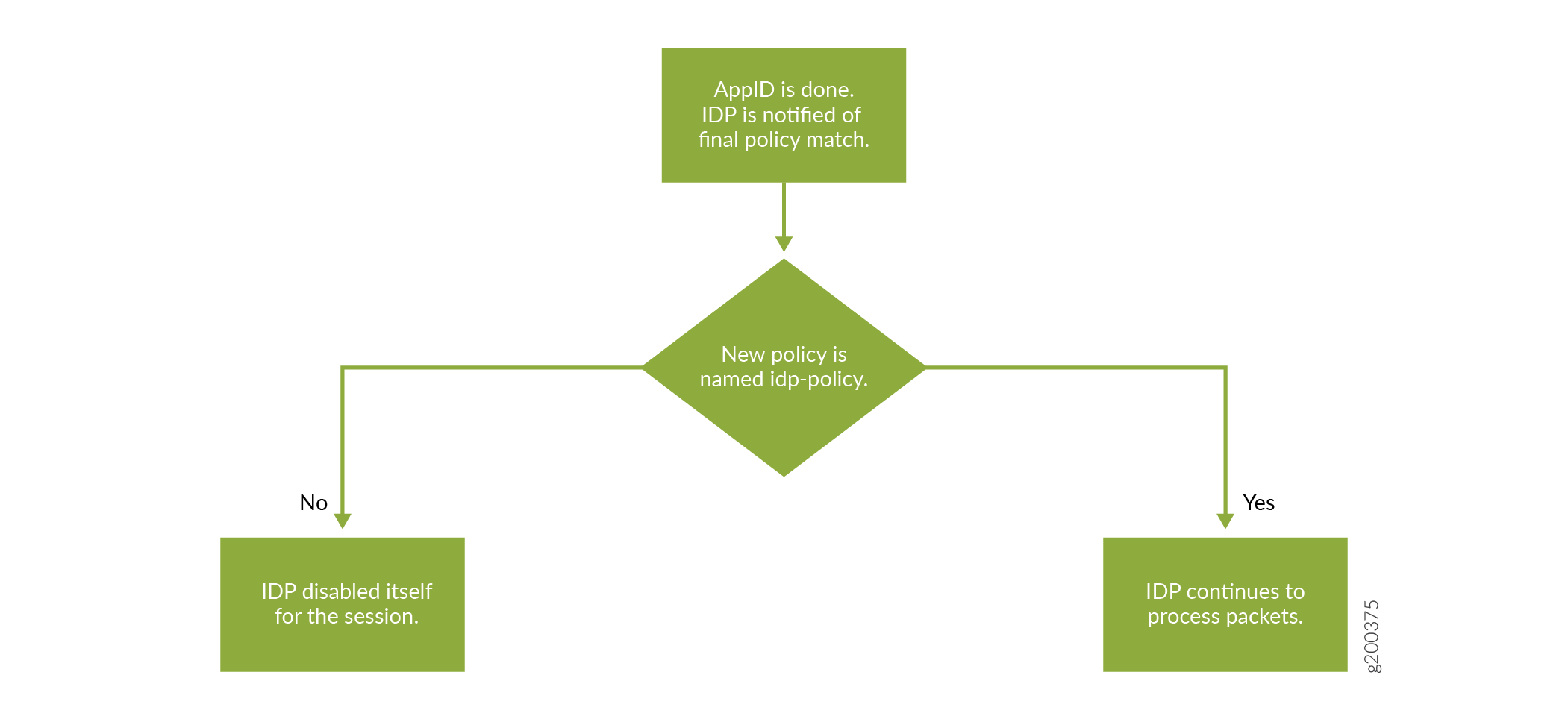

Después de identificar las aplicaciones dinámicas para una sesión, si la política coincidente final tiene configuradas directivas de IDP que son diferentes de la política de IDP predeterminada, se realiza una nueva búsqueda de políticas y se aplica la política de IDP configurada para la política final coincidente. Si la política de seguridad coincidente final tiene la misma política de IDP que se configuró durante la búsqueda inicial de políticas de seguridad, se aplicará dicha política de IDP para la sesión. Si la política de seguridad final no tiene una política de IDP configurada, el procesamiento de IDP se deshabilita para la sesión.

Si ha configurado dos o más políticas de desplazados internos en una política de seguridad unificada, debe configurar la directiva de desplazados internos predeterminada.

Para configurar la directiva IDP como la directiva predeterminada, utilice el set security idp default-policy policy-name comando.

Ventajas de varias políticas de IDP y configuración predeterminada de políticas de IDP para políticas unificadas

Proporciona la flexibilidad necesaria para mantener y utilizar varias políticas de desplazados internos.

Controla los conflictos de políticas mediante la configuración predeterminada de directivas de IDP.

Selección de políticas de IDP para políticas unificadas

- Selección de políticas de desplazados internos con una única política de desplazados internos

- Selección de políticas de desplazados internos con varias políticas de desplazados internos

Selección de políticas de desplazados internos con una única política de desplazados internos

Cuando se procesa una política de seguridad para una sesión, la coincidencia inicial de la política de seguridad puede dar lugar a una o varias coincidencias de directivas. Si hay una memoria caché de aplicación, la coincidencia de políticas da como resultado una única coincidencia de directivas.

Como parte de la comprobación de intereses de la sesión, el sistema habilita el IDP si alguna de las reglas coincidentes contiene una política de IDP.

Después de realizar la identificación dinámica de la aplicación, la directiva de seguridad realiza una nueva búsqueda de directivas. Se informa a los servicios de aplicación (IDP) de capa 7 que se desactiven a sí mismos si el IDP no está configurado en la política final coincidente. Con la política de IDP disponible dentro de la política de seguridad unificada, todas las coincidencias de IDP se manejan dentro de la política unificada, a menos que se defina un origen, destino o aplicación explícitos (política tradicional). Con la política unificada, la configuración de la dirección de origen o destino, excepto el origen y el destino, desde y hacia la zona o la aplicación no es necesaria, ya que la coincidencia se produce en la propia política de seguridad. En la Tabla 2 se proporciona un ejemplo de selección de políticas de desplazados internos dentro de una política de seguridad.

| Política de seguridad | Zona de origen | Dirección de origen | Zonade destino | Dirección de destino | Aplicación dinámica | Directivas | deservicio de aplicación |

|---|---|---|---|---|---|---|---|

| P1 |

En |

10.1.1.1 |

Fuera |

Cualquier |

HTTP |

IDP |

Recomendado |

| P2 |

En |

10.1.1.1 |

Fuera |

Cualquier |

GMAIL |

UTM |

utm_policy_1 |

La Figura 1 y la Figura 2 proporcionan los detalles del flujo de trabajo para la selección de políticas de uno o varios IDP para políticas unificadas.

de flujo primero

de flujo primero

políticas

políticas

Selección de políticas de desplazados internos con varias políticas de desplazados internos

Si hay varias políticas presentes en la lista de políticas potenciales con diferentes políticas de IDP, el dispositivo aplicará la política de IDP que está configurada como política de IDP predeterminada.

Una vez identificadas las aplicaciones dinámicas, si la política final coincidente tiene configuradas directivas de IDP que son diferentes de la política de IDP predeterminada, se realiza una nueva búsqueda de políticas y se aplica la política de IDP configurada para la política final coincidente.

Si la política de seguridad final no tiene una política de IDP configurada, el procesamiento de IDP se deshabilita para la sesión.

| Directiva | Zona de origen | Dirección de origen | Zona dedestino | Dirección de destino | Aplicación dinámica | Serviciode aplicaciones | Políticas |

|---|---|---|---|---|---|---|---|

| P1 |

En |

10.1.1.1 |

Fuera |

Cualquier |

HTTP |

IDP |

recomendado |

| P2 |

En |

10.1.1.1 |

Fuera |

Cualquier |

GMAIL |

UTM |

utm_policy_1 |

| P3 |

En |

cualquier |

Fuera |

Cualquier |

GMAIL |

IDP |

idpengine |

Teniendo en cuenta el ejemplo de políticas de seguridad configuradas para una sesión:

-

If security policy P1 and policy P3 match for a session

Se observa un conflicto de políticas de desplazados internos. Por lo tanto, en este caso se aplica la directiva de IDP que está configurada como política de IDP predeterminada.

Después de la coincidencia final de la política de seguridad, la búsqueda de políticas de IDP se realiza en función de las políticas de IDP coincidentes. Si la política de seguridad coincidente final es la directiva P1, se aplicará a la sesión la directiva de IDP denominada recomendada.

-

If security policy P1 and policy P2 match for a session

Dado que solo hay una política de IDP configurada en las políticas de seguridad coincidentes, se aplica a la sesión la directiva de IDP denominada recomendada.

Si la política de seguridad coincidente final es la directiva P1, la inspección de la sesión continúa aplicando la directiva de IDP denominada recomendada. Si la política de seguridad coincidente final es la directiva P2, el IDP se deshabilita e ignora la sesión.

Ejemplo: configurar varias políticas de IDP y una política de IDP predeterminada para políticas de seguridad unificadas

Para que el tráfico de tránsito pase por la inspección de IDP, configure una política de seguridad y habilite los servicios de aplicación de IDP en todo el tráfico que desee inspeccionar.

En este ejemplo se muestra cómo configurar una política de seguridad para habilitar por primera vez los servicios de IDP en el tráfico que fluye por el dispositivo.

Requisitos

Antes de comenzar, instale o verifique una licencia de característica de IDP.

En este ejemplo se utilizan los siguientes componentes de hardware y software:

Un firewall de la serie SRX.

Junos OS versión 18.3R1 y posteriores.

Este ejemplo de configuración se probó con un dispositivo SRX1500 que ejecuta Junos OS versión 18.3R1. Sin embargo, puede usar la misma configuración en dispositivos de línea SRX300, SRX2300, SRX4100, SRX4120, SRX4200 y dispositivos de línea SRX5000 con las versiones más recientes de Junos OS.

Visión general

En este ejemplo, se configuran dos directivas de seguridad para permitir que los servicios IDP en un dispositivo SRX1500 inspeccionen todo el tráfico desde la zona de confianza a la zona que no es de confianza.

Como primer paso, debe descargar e instalar la base de datos de firmas del sitio web de Juniper Networks. A continuación, descargue e instale las plantillas de directiva de desplazados internos predefinidas y active la política predefinida "Recomendada" como política activa.

En su lugar, el estilo de configuración usa lo mismo para las políticas tradicionales que para las políticas unificadas al hacer referencia a que la política del proveedor de identidades se controla en el comando de políticas set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name de seguridad.

A continuación, debe crear dos directivas de seguridad desde la zona de confianza a la zona de no confianza y especificar las acciones que se van a realizar en el tráfico que coincidan con las condiciones especificadas en las directivas.

Configuración

Procedimiento

Configuración rápida de CLI

La configuración rápida de CLI no está disponible para este ejemplo, ya que se requiere intervención manual durante la configuración.

Procedimiento paso a paso

Cree dos políticas de seguridad para el tráfico de la zona de confianza a la zona de no confianza.

-

El orden de las políticas de seguridad en el firewall de la serie SRX es importante porque Junos OS realiza una búsqueda de políticas desde la parte superior de la lista y, cuando el dispositivo encuentra una coincidencia para el tráfico recibido, detiene la búsqueda de políticas.

-

El firewall de la serie SRX le permite habilitar el procesamiento de IDP en una política de seguridad regla por regla, en lugar de activar la inspección de IDP en todo el dispositivo.

Una política de seguridad identifica qué tráfico se va a enviar al motor de IDP y, a continuación, el motor de IDP aplica la inspección en función del contenido de ese tráfico. El tráfico que coincide con una política de seguridad en la que IDP no está habilitado omite por completo el procesamiento de IDP. El tráfico que coincide con una política de seguridad marcada para el procesamiento de IDP habilita la política de IDP que está configurada en esa política de seguridad concreta.

Cree una política de seguridad P1 con una aplicación dinámica como criterio de coincidencia.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 match source-address any user@host# set from-zone trust to-zone untrust policy P1 match destination-address any user@host# set from-zone trust to-zone untrust policy P1 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P1 match dynamic-application junos:HTTP

Cree una política de seguridad P2 con una aplicación dinámica como criterio de coincidencia.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P2 match source-address any user@host# set from-zone trust to-zone untrust policy P2 match destination-address any user@host# set from-zone trust to-zone untrust policy P2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL

-

Defina las políticas de IDP que desea configurar en las políticas de seguridad.

[edit] user@host# set security idp idp-policy recommended user@host# set security idp idp-policy idpengine

Configure las políticas de IDP según los pasos descritos en Reglas de políticas de IDP y Bases de reglas de IDP y, a continuación, configure una de las políticas de IDP (recomendada) como la política de IDP predeterminada.

[edit]user@host# set security idp default-policy recommendedConfirme la política predeterminada configurada en su dispositivo.

[edit]user@host# show security idp default-policydefault-policy recommended;

Especifique la acción que se va a realizar en el tráfico que coincida con las condiciones especificadas en la política de seguridad. La acción de la política de seguridad debe ser permitir el flujo.

[edit security policies] user@host# set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended user@host# set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

Las políticas de seguridad utilizan políticas de IDP diferentes, lo que permite el procesamiento de reglas de IDP únicas para cada política de seguridad. Cuando se utilizan varias reglas de IDP en las políticas de seguridad, es necesario configurar una política predeterminada de IDP.

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy P1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

idp-policy recommended;

}

}

}

}

}

from-zone trust to-zone untrust {

policy P2 {

match {

source-address any;

destination-address any;

application junos : GMAIL;

}

then {

permit {

application-services {

idp-policy idpengine;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificar la configuración del IDP

Propósito

Compruebe que la configuración del IDP funciona correctamente.

Acción

Desde el modo operativo, ingrese el show security idp status comando.

user@host> show security idp status detail

PIC : FPC 0 PIC 0:

State of IDP: Default, Up since: 2013-01-22 02:51:15 GMT-8 (2w0d 20:30 ago)

Packets/second: 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

KBits/second : 0 Peak: 0 @ 2013-02-05 23:06:20 GMT-8

Latency (microseconds): [min: 0] [max: 0] [avg: 0]

Packet Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

Flow Statistics:

ICMP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

TCP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

UDP: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Other: [Current: 0] [Max: 0 @ 2013-02-05 23:06:20 GMT-8]

Session Statistics:

[ICMP: 0] [TCP: 0] [UDP: 0] [Other: 0]

ID Name Sessions Memory Detector

0 Recommended 0 2233 12.6.160121210

Significado

El resultado de ejemplo muestra la directiva de IDP predefinida recomendada como la política activa.

Ejemplo: Habilitar el IDP en una política de seguridad tradicional

El estilo de política tradicional de usar solo un nombre de directiva de IDP activo para todas las reglas de firewall a través ha set security idp active-policy quedado obsoleto.

En su lugar, el estilo de configuración usa lo mismo para las políticas tradicionales que para las políticas unificadas al hacer referencia a que la política del proveedor de identidades se controla en el comando de políticas set security policies from-zone <zone-name> to-zone <zone-name> policy <policy-name> then permit application-services idp-policy idp-policy-name de seguridad.

En este ejemplo se muestra cómo configurar dos directivas de seguridad para habilitar los servicios IDP en todo el tráfico HTTP y HTTPS que fluye en ambas direcciones en un dispositivo de seguridad. Este tipo de configuración se puede utilizar para monitorear el tráfico hacia y desde un área segura de una red interna como una medida de seguridad adicional para comunicaciones confidenciales.

En este ejemplo, Zone2 forma parte de la red interna.

Requisitos

Antes de empezar:

Configure las interfaces de red.

Crear zonas de seguridad. Consulte Ejemplo: Creación de zonas de seguridad.

Configurar aplicaciones. Consulte Ejemplo: Configuración de aplicaciones y servicios de IDP.

Configuración de políticas de IDP. Consulte Reglas de política de IDP y Bases de reglas de IDP.

Visión general

Para que el tráfico de tránsito pase por la inspección de IDP, configure una política de seguridad y habilite los servicios de aplicación de IDP en todo el tráfico que desee inspeccionar. Las políticas de seguridad contienen reglas que definen los tipos de tráfico permitidos en la red y la forma en que se trata el tráfico dentro de la red. Al habilitar el IDP en una política de seguridad, el tráfico que coincide con los criterios especificados se comprobará con las bases de reglas del IDP.

El IDP está habilitado de forma predeterminada. No se requiere licencia. Los ataques personalizados y los grupos de ataques personalizados de las políticas de IDP se pueden configurar e instalar incluso cuando no hay una base de datos de licencias y firmas válidas instalada en el dispositivo. Como respuesta a nuevas vulnerabilidades, Juniper Networks proporciona periódicamente un archivo que contiene actualizaciones de la base de datos de ataques en el sitio web de Juniper. Puede descargar este archivo para proteger su red de nuevas amenazas. Necesita una licencia independiente para recuperar y mantener actualizada la base de firmas de Juniper.

Para permitir que el tráfico de tránsito pase sin inspección de IDP, especifique una permit acción para la regla sin habilitar los servicios de aplicación de IDP. El tráfico que coincide con las condiciones de esta regla pasa a través del dispositivo sin inspección de IDP.

En este ejemplo se muestra cómo configurar dos directivas, idp-app-policy-1 y idp-app-policy-2, para habilitar los servicios IDP en todo el tráfico HTTP y HTTPS que fluye en ambas direcciones en el dispositivo. La política idp-app-policy-1 dirige todo el tráfico HTTP y HTTPS que fluye de la Zona 1 configurada previamente a la Zona 2 para que se compruebe con las bases de reglas de los desplazados internos. La política idp-app-policy-2 dirige todo el tráfico HTTP y HTTPS que fluye de Zone2 a Zone1 para que se verifique con las bases de reglas de IDP.

La acción establecida en la acción de política de seguridad debe ser permit. No puede habilitar el IDP para el tráfico que el dispositivo niega o rechaza.

Si ha configurado una directiva de seguridad tradicional (con una condición coincidente de 5 tuplas o una aplicación dinámica configurada como ninguna) y una política unificada (con una condición de coincidencia de 6 tuplas), la política de seguridad tradicional hace coincidir primero el tráfico, antes de la directiva unificada.

Cuando se configura una directiva unificada con una aplicación dinámica como una de las condiciones coincidentes, la configuración elimina los pasos adicionales de configuración, dirección de origen y destino, destino de origen excepto, desde y hacia zonas o aplicación. Todas las configuraciones de políticas de IDP se manejan dentro de la política de seguridad unificada y simplifica la tarea de configurar la política de IDP para detectar cualquier ataque o intrusión para una sesión determinada. La configuración de la dirección de origen o destino, con excepción de origen y destino, desde y hacia la zona o la aplicación no es necesaria con la política unificada, ya que la coincidencia ocurre en la propia política de seguridad.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para habilitar los servicios IDP en todo el tráfico HTTP y HTTPS que fluye en ambas direcciones en el dispositivo:

Cree una política de seguridad para el tráfico que fluye de Zone1 a Zone2 que se haya identificado como tráfico de aplicación junos-http o junos-https.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-http user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos-https

Especifique la acción que se va a realizar en el tráfico de Zona 1 a Zona 2 que coincida con las condiciones especificadas en la directiva.

user@host# set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

Cree otra política de seguridad para el tráfico que fluye en la dirección opuesta que se haya identificado como tráfico de aplicación junos-http o junos-https.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match source-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match destination-address any user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-http user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 match application junos-https

Especifique la acción que se va a realizar en el tráfico que coincida con las condiciones especificadas en esta política.

user@host# set security policies from-zone Zone2 to-zone Zone1 policy idp-app-policy-2 then permit application-services idp

Configure la política activa.

user@host# set security idp active-policy recommended

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone Zone1 to-zone Zone2 {

policy idp-app-policy-1 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

from-zone Zone2 to-zone Zone1 {

policy idp-app-policy-2 {

match {

source-address any;

destination-address any;

application [junos-http junos-https];

}

then {

permit {

application-services {

idp;

}

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Comprobar el estado de carga y compilación de directivas de IDP

Propósito

Muestra los archivos de registro del IDP para comprobar la carga de directivas del IDP y el estado de compilación. Al activar una política de IDP, puede ver los registros de IDP y verificar si la política se carga y compila correctamente.

Acción

Para realizar un seguimiento del progreso de la carga y la compilación de una política de IDP, configure una o ambas de las siguientes opciones en la CLI:

-

Puede configurar un archivo de registro ubicado en

/var/log/y establecer indicadores de opción de seguimiento para registrar estas operaciones:user@host# set security idp traceoptions file idpd user@host# set security idp traceoptions flag all

-

Puede configurar su dispositivo para registrar mensajes de registro del sistema en un archivo del

/var/logdirectorio:user@host# set system syslog file messages any any

Después de confirmar la configuración en la CLI, escriba cualquiera de los siguientes comandos desde el símbolo del shell del shell de nivel de UNIX:

Salida de muestra

user@host> start shell user@host% tail -f /var/log/idpd Aug 3 15:46:42 chiron clear-log[2655]: logfile cleared Aug 3 15:47:12 idpd_config_read: called: check: 0 Aug 3 15:47:12 idpd commit in progres ... Aug 3 15:47:13 Entering enable processing. Aug 3 15:47:13 Enable value (default) Aug 3 15:47:13 IDP processing default. Aug 3 15:47:13 idp config knob set to (2) Aug 3 15:47:13 Warning: active policy configured but no application package installed, attack may not be detected! Aug 3 15:47:13 idpd_need_policy_compile:480 Active policy path /var/db/idpd/sets/idpengine.set Aug 3 15:47:13 Active Policy (idpengine) rule base configuration is changed so need to recompile active policy Aug 3 15:47:13 Compiling policy idpengine.... Aug 3 15:47:13 Apply policy configuration, policy ops bitmask = 41 Aug 3 15:47:13 Starting policy(idpengine) compile with compress dfa... Aug 3 15:47:35 policy compilation memory estimate: 82040 Aug 3 15:47:35 ...Passed Aug 3 15:47:35 Starting policy package... Aug 3 15:47:36 ...Policy Packaging Passed Aug 3 15:47:36 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:36 idpd_policy_apply_config idpd_policy_set_config() Aug 3 15:47:36 Reading sensor config... Aug 3 15:47:36 sensor/idp node does not exist, apply defaults Aug 3 15:47:36 sensor conf saved Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:36 idpd_policy_apply_config: IDP state (2) being set Aug 3 15:47:36 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:36 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:36 Apply policy configuration, policy ops bitmask = 4 Aug 3 15:47:36 Starting policy load... Aug 3 15:47:36 Loading policy(/var/db/idpd/bins/idpengine.bin.gz.v + /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v + /var/db/idpd/bins/compressed_ai.bin)... Aug 3 15:47:36 idpd_dev_add_ipc_connection called... Aug 3 15:47:36 idpd_dev_add_ipc_connection: done. Aug 3 15:47:37 idpd_policy_load: creating temp tar directory '/var/db/idpd//bins/52b58e5' Aug 3 15:47:37 sc_policy_unpack_tgz: running addver cmd '/usr/bin/addver -r /var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v /var/db/idpd//bins/52b58e5/__temp.tgz > /var/log/idpd.addver' Aug 3 15:47:38 sc_policy_unpack_tgz: running tar cmd '/usr/bin/tar -C /var/db/idpd//bins/52b58e5 -xzf /var/db/idpd//bins/52b58e5/__temp.tgz' Aug 3 15:47:40 idpd_policy_load: running cp cmd 'cp /var/db/idpd//bins/52b58e5/detector4.so /var/db/idpd//bins/detector.so' Aug 3 15:47:43 idpd_policy_load: running chmod cmd 'chmod 755 /var/db/idpd//bins/detector.so' Aug 3 15:47:44 idpd_policy_load: running rm cmd 'rm -fr /var/db/idpd//bins/52b58e5' Aug 3 15:47:45 idpd_policy_load: detector version: 10.3.160100209 Aug 3 15:47:45 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:45 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:45 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:45 idpd_policy_load: IDP_LOADER_POLICY_PRE_COMPILE returned EAGAIN, retrying... after (5) secs Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idp_policy_loader_command: sc_klibs_subs_policy_pre_compile() returned 0 (EOK) Aug 3 15:47:50 idpd_policy_load: idp policy parser pre compile succeeded, after (1) retries Aug 3 15:47:50 idpd_policy_load: policy parser compile subs s0 name /var/db/idpd/bins/idpengine.bin.gz.v.1 buf 0x0 size 0zones 0xee34c7 z_size 136 detector /var/db/idpd//bins/detector.so ai_buf 0x0 ai_size 0 ai /var/db/idpd/bins/compressed_ai.bin Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy parser compile succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy pre-install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy install succeeded Aug 3 15:47:50 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:50 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:50 idpd_policy_load: idp policy post-install succeeded Aug 3 15:47:51 IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully. Aug 3 15:47:51 Applying sensor configuration Aug 3 15:47:51 idpd_dev_add_ipc_connection called... Aug 3 15:47:51 idpd_dev_add_ipc_connection: done. Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 idpd_comm_server_get_event:545: evGetNext got event. Aug 3 15:47:51 idpd_comm_server_get_event:553: evDispatch OK Aug 3 15:47:51 ...idpd commit end Aug 3 15:47:51 Returning from commit mode, status = 0. Aug 3 15:47:51 [get_secupdate_cb_status] state = 0x1 Aug 3 15:47:51 Got signal SIGCHLD....

user@host> start shell user@host% tail -f /var/log/messages Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: no transient commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: finished loading commit script changes Aug 3 15:46:56 chiron mgd[2444]: UI_COMMIT_PROGRESS: Commit operation in progress: exporting juniper.conf ..... Aug 3 15:47:51 chiron idpd[2678]: IDP_POLICY_LOAD_SUCCEEDED: IDP policy[/var/db/idpd/bins/idpengine.bin.gz.v] and detector[/var/db/idpd/sec-repository/installed-detector/libidp-detector.so.tgz.v] loaded successfully(Regular load). Aug 3 15:47:51 chiron idpd[2678]: IDP_COMMIT_COMPLETED: IDP policy commit is complete. ...... Aug 3 15:47:51 chiron chiron sc_set_flow_max_sessions: max sessions set 16384

Significado

Muestra mensajes de registro que muestran los procedimientos que se ejecutan en segundo plano después de confirmar el set security idp active-policy comando. Este resultado de ejemplo muestra que la compilación de directivas, la configuración del sensor y la carga de directivas se han realizado correctamente.