Configurar BFD

Use los siguientes ejemplos para configurar la detección de reenvío bidireccional (BFD) en el dispositivo.

Ejemplo: Configuración de BFD para rutas estáticas para una detección de fallas de red más rápida

En este ejemplo, se muestra cómo configurar la detección de reenvío bidireccional (BFD) para rutas estáticas.

Requisitos

En este ejemplo, no se requiere ninguna configuración especial más allá de la inicialización del dispositivo.

Descripción general

Hay muchas aplicaciones prácticas para rutas estáticas. El enrutamiento estático se suele utilizar en el borde de la red para admitir la conexión a redes auxiliares que, dado su único punto de entrada y salida, se adaptan bien a la simplicidad de una ruta estática. En Junos OS, las rutas estáticas tienen una preferencia global de 5. Las rutas estáticas se activan si se puede alcanzar el siguiente salto especificado.

En este ejemplo, configure la ruta estática 192.168.47.0/24 desde la red del proveedor a la red del cliente con la dirección de salto siguiente de 172.16.1.2. También puede configurar una ruta estática predeterminada de 0.0.0.0/0 desde la red del cliente a la red del proveedor con una dirección de salto siguiente de 172.16.1.1.

Para fines de demostración, algunas interfaces de circuito cerrado están configuradas en los dispositivos B y D. Estas interfaces de circuito cerrado proporcionan direcciones para hacer ping y, por lo tanto, verificar que las rutas estáticas funcionan.

La Figura 1 muestra la red de ejemplo.

Topología

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel jerárquico [edit] .

Dispositivo B

set interfaces ge-1/2/0 unit 0 description B->D set interfaces ge-1/2/0 unit 0 family inet address 172.16.1.1/24 set interfaces lo0 unit 57 family inet address 10.0.0.1/32 set interfaces lo0 unit 57 family inet address 10.0.0.2/32 set routing-options static route 192.168.47.0/24 next-hop 172.16.1.2 set routing-options static route 192.168.47.0/24 bfd-liveness-detection minimum-interval 1000 set routing-options static route 192.168.47.0/24 bfd-liveness-detection description Site-xxx set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all

Dispositivo D

set interfaces ge-1/2/0 unit 1 description D->B set interfaces ge-1/2/0 unit 1 family inet address 172.16.1.2/24 set interfaces lo0 unit 2 family inet address 192.168.47.5/32 set interfaces lo0 unit 2 family inet address 192.168.47.6/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.1.1 set routing-options static route 0.0.0.0/0 bfd-liveness-detection minimum-interval 1000 set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de la CLI de Junos OS.

Para configurar BFD para rutas estáticas:

En el dispositivo B, configure las interfaces.

[edit interfaces] user@B# set ge-1/2/0 unit 0 description B->D user@B# set ge-1/2/0 unit 0 family inet address 172.16.1.1/24 user@B# set lo0 unit 57 family inet address 10.0.0.1/32 user@B# set lo0 unit 57 family inet address 10.0.0.2/32

En el dispositivo B, cree una ruta estática y establezca la dirección de salto siguiente.

[edit routing-options] user@B# set static route 192.168.47.0/24 next-hop 172.16.1.2

En el dispositivo B, configure BFD para la ruta estática.

[edit routing-options] user@B# set static route 192.168.47.0/24 bfd-liveness-detection minimum-interval 1000 set routing-options static route 192.168.47.0/24 bfd-liveness-detection description Site-xxx

En el dispositivo B, configure las operaciones de seguimiento para BFD.

[edit protocols] user@B# set bfd traceoptions file bfd-trace user@B# set bfd traceoptions flag all

Cuando termine de configurar el dispositivo B, confirme la configuración.

[edit] user@B# commit

En el dispositivo D, configure las interfaces.

[edit interfaces] user@D# set ge-1/2/0 unit 1 description D->B user@D# set ge-1/2/0 unit 1 family inet address 172.16.1.2/24 user@D# set lo0 unit 2 family inet address 192.168.47.5/32 user@D# set lo0 unit 2 family inet address 192.168.47.6/32

En el dispositivo D, cree una ruta estática y establezca la dirección de salto siguiente.

[edit routing-options] user@D# set static route 0.0.0.0/0 next-hop 172.16.1.1

En el dispositivo D, configure BFD para la ruta estática.

[edit routing-options] user@D# set static route 0.0.0.0/0 bfd-liveness-detection minimum-interval 1000

En el dispositivo D, configure las operaciones de seguimiento para BFD.

[edit protocols] user@D# set bfd traceoptions file bfd-trace user@D# set bfd traceoptions flag all

Cuando termine de configurar el dispositivo D, confirme la configuración.

[edit] user@D# commit

Resultados

Confirme la configuración emitiendo los show interfacescomandos , show protocolsy show routing-options . Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

Dispositivo B

user@B# show interfaces

ge-1/2/0 {

unit 0 {

description B->D;

family inet {

address 172.16.1.1/24;

}

}

}

lo0 {

unit 57 {

family inet {

address 10.0.0.1/32;

address 10.0.0.2/32;

}

}

}

user@D# show protocols

bfd {

traceoptions {

file bfd-trace;

flag all;

}

}

user@B# show routing-options

static {

route 192.168.47.0/24 {

next-hop 172.16.1.2;

bfd-liveness-detection {

description Site- xxx;

minimum-interval 1000;

}

}

}

Dispositivo D

user@D# show interfaces

ge-1/2/0 {

unit 1 {

description D->B;

family inet {

address 172.16.1.2/24;

}

}

}

lo0 {

unit 2 {

family inet {

address 192.168.47.5/32;

address 192.168.47.6/32;

}

}

}

user@D# show routing-options

static {

route 0.0.0.0/0 {

next-hop 172.16.1.1;

bfd-liveness-detection {

description Site - xxx;

minimum-interval 1000;

}

}

}

Verificación

Confirme que la configuración funcione correctamente.

Verificar que las sesiones de BFD estén activas

Propósito

Compruebe que las sesiones de BFD estén activas y vea detalles sobre las sesiones de BFD.

Acción

Desde el modo operativo, introduzca el show bfd session extensive comando.

user@B> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

172.16.1.2 Up lt-1/2/0.0 3.000 1.000 3

Client Static, description Site-xxx, TX interval 1.000, RX interval 1.000

Session up time 00:14:30

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Replicated, routing table index 172

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 2, remote discriminator 1

Echo mode disabled/inactive

1 sessions, 1 clients

Cumulative transmit rate 1.0 pps, cumulative receive rate 1.0 pps

Solo description Site- <xxx> se admite en los firewalls de la serie SRX.

Si cada cliente tiene más de un campo de descripción, mostrará "y más" junto con el primer campo de descripción.

user@D> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

172.16.1.1 Up lt-1/2/0.1 3.000 1.000 3

Client Static, TX interval 1.000, RX interval 1.000

Session up time 00:14:35

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Replicated, routing table index 170

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 1, remote discriminator 2

Echo mode disabled/inactive

1 sessions, 1 clients

Cumulative transmit rate 1.0 pps, cumulative receive rate 1.0 pps

Significado

El TX interval 1.000, RX interval 1.000 resultado representa la configuración configurada con la minimum-interval instrucción. Todos los demás resultados representan la configuración predeterminada de BFD. Para modificar la configuración predeterminada, incluya las instrucciones opcionales debajo de la bfd-liveness-detection instrucción.

Visualización detallada de eventos de BFD

Propósito

Vea el contenido del archivo de seguimiento BFD para ayudar en la solución de problemas, si es necesario.

Acción

Desde el modo operativo, introduzca el file show /var/log/bfd-trace comando.

user@B> file show /var/log/bfd-trace Nov 23 14:26:55 Data (9) len 35: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 72 Nov 23 14:26:55 PPM Trace: BFD periodic xmit rt tbl index 172 Nov 23 14:26:55 Received Downstream TraceMsg (22) len 108: Nov 23 14:26:55 IfIndex (3) len 4: 0 Nov 23 14:26:55 Protocol (1) len 1: BFD Nov 23 14:26:55 Data (9) len 83: (hex) 70 70 6d 64 5f 62 66 64 5f 73 65 6e 64 6d 73 67 20 3a 20 Nov 23 14:26:55 PPM Trace: ppmd_bfd_sendmsg : socket 12 len 24, ifl 78 src 172.16.1.1 dst 172.16.1.2 errno 65 Nov 23 14:26:55 Received Downstream TraceMsg (22) len 93: Nov 23 14:26:55 IfIndex (3) len 4: 0 Nov 23 14:26:55 Protocol (1) len 1: BFD Nov 23 14:26:55 Data (9) len 68: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 74

Significado

Los mensajes BFD se escriben en el archivo de rastreo.

Ejemplo: Configurar BFD en sesiones internas de par de BGP

En este ejemplo, se muestra cómo configurar sesiones de par BGP internas (IBGP) con el protocolo de detección de reenvío bidireccional (BFD) para detectar errores en una red.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar este ejemplo.

Descripción general

La configuración mínima para habilitar BFD en sesiones de IBGP es incluir la bfd-liveness-detection minimum-interval instrucción en la configuración del BGP de todos los vecinos que participan en la sesión de BFD. La minimum-interval instrucción especifica los intervalos mínimos de transmisión y recepción para la detección de fallos. En concreto, este valor representa el intervalo mínimo después del cual el dispositivo enrutador local transmite paquetes de saludo, así como el intervalo mínimo que el dispositivo enrutador espera recibir una respuesta de un vecino con el que ha establecido una sesión BFD. Puede configurar un valor del 1 al 255 000 milisegundos.

Opcionalmente, puede especificar los intervalos mínimos de transmisión y recepción por separado mediante las transmit-interval minimum-interval instrucciones y minimum-receive-interval . Para obtener información acerca de estas y otras instrucciones de configuración BFD opcionales, consulte bfd-liveness-detection.

Dependiendo de su entorno de red, estas recomendaciones adicionales pueden aplicarse:

Para evitar la oscilación de BFD durante el evento general de conmutación del motor de enrutamiento, especifique un intervalo mínimo de 5000 milisegundos para las sesiones basadas en el motor de enrutamiento. Este valor mínimo es necesario porque, durante el evento de conmutación general del motor de enrutamiento, los procesos como RPD, MIBD y SNMPD utilizan recursos de CPU durante más del valor de umbral especificado. Por lo tanto, el procesamiento y la programación de BFD se ven afectados debido a esta falta de recursos de CPU.

Para que las sesiones BFD permanezcan activas durante el escenario de vínculo de control de clúster de chasis dual, cuando falle el primer vínculo de control, especifique el intervalo mínimo de 6000 milisegundos para evitar que el LACP se mueva en el nodo secundario para las sesiones basadas en el motor de enrutamiento.

Para despliegues de red a gran escala con un gran número de sesiones BFD, especifique un intervalo mínimo de 300 milisegundos para las sesiones basadas en el motor de enrutamiento y de 100 milisegundos para las sesiones BFD distribuidas.

Para despliegues de red a gran escala con una gran cantidad de sesiones de BFD, comuníquese con el servicio de soporte al cliente de Juniper Networks para obtener más información.

Para que las sesiones BFD permanezcan activas durante un evento de conmutación del motor de enrutamiento cuando se configura el enrutamiento activo sin detención (NSR), especifique un intervalo mínimo de 2500 milisegundos para las sesiones basadas en el motor de enrutamiento. Para las sesiones de BFD distribuidas con NSR configurado, las recomendaciones de intervalo mínimo no cambian y dependen únicamente de su implementación de red.

BFD se admite en la instancia de enrutamiento predeterminada (el enrutador principal), las instancias de enrutamiento y los sistemas lógicos. En este ejemplo, se muestra BFD en sistemas lógicos.

La figura 2 muestra una red típica con sesiones de pares internas.

de IBGP

de IBGP

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel jerárquico [edit] .

Dispositivo A

set logical-systems A interfaces lt-1/2/0 unit 1 description to-B set logical-systems A interfaces lt-1/2/0 unit 1 encapsulation ethernet set logical-systems A interfaces lt-1/2/0 unit 1 peer-unit 2 set logical-systems A interfaces lt-1/2/0 unit 1 family inet address 10.10.10.1/30 set logical-systems A interfaces lo0 unit 1 family inet address 192.168.6.5/32 set logical-systems A protocols bgp group internal-peers type internal set logical-systems A protocols bgp group internal-peers traceoptions file bgp-bfd set logical-systems A protocols bgp group internal-peers traceoptions flag bfd detail set logical-systems A protocols bgp group internal-peers local-address 192.168.6.5 set logical-systems A protocols bgp group internal-peers export send-direct set logical-systems A protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems A protocols bgp group internal-peers neighbor 192.163.6.4 set logical-systems A protocols bgp group internal-peers neighbor 192.168.40.4 set logical-systems A protocols ospf area 0.0.0.0 interface lo0.1 passive set logical-systems A protocols ospf area 0.0.0.0 interface lt-1/2/0.1 set logical-systems A policy-options policy-statement send-direct term 2 from protocol direct set logical-systems A policy-options policy-statement send-direct term 2 then accept set logical-systems A routing-options router-id 192.168.6.5 set logical-systems A routing-options autonomous-system 17

Dispositivo B

set logical-systems B interfaces lt-1/2/0 unit 2 description to-A set logical-systems B interfaces lt-1/2/0 unit 2 encapsulation ethernet set logical-systems B interfaces lt-1/2/0 unit 2 peer-unit 1 set logical-systems B interfaces lt-1/2/0 unit 2 family inet address 10.10.10.2/30 set logical-systems B interfaces lt-1/2/0 unit 5 description to-C set logical-systems B interfaces lt-1/2/0 unit 5 encapsulation ethernet set logical-systems B interfaces lt-1/2/0 unit 5 peer-unit 6 set logical-systems B interfaces lt-1/2/0 unit 5 family inet address 10.10.10.5/30 set logical-systems B interfaces lo0 unit 2 family inet address 192.163.6.4/32 set logical-systems B protocols bgp group internal-peers type internal set logical-systems B protocols bgp group internal-peers local-address 192.163.6.4 set logical-systems B protocols bgp group internal-peers export send-direct set logical-systems B protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems B protocols bgp group internal-peers neighbor 192.168.40.4 set logical-systems B protocols bgp group internal-peers neighbor 192.168.6.5 set logical-systems B protocols ospf area 0.0.0.0 interface lo0.2 passive set logical-systems B protocols ospf area 0.0.0.0 interface lt-1/2/0.2 set logical-systems B protocols ospf area 0.0.0.0 interface lt-1/2/0.5 set logical-systems B policy-options policy-statement send-direct term 2 from protocol direct set logical-systems B policy-options policy-statement send-direct term 2 then accept set logical-systems B routing-options router-id 192.163.6.4 set logical-systems B routing-options autonomous-system 17

Dispositivo C

set logical-systems C interfaces lt-1/2/0 unit 6 description to-B set logical-systems C interfaces lt-1/2/0 unit 6 encapsulation ethernet set logical-systems C interfaces lt-1/2/0 unit 6 peer-unit 5 set logical-systems C interfaces lt-1/2/0 unit 6 family inet address 10.10.10.6/30 set logical-systems C interfaces lo0 unit 3 family inet address 192.168.40.4/32 set logical-systems C protocols bgp group internal-peers type internal set logical-systems C protocols bgp group internal-peers local-address 192.168.40.4 set logical-systems C protocols bgp group internal-peers export send-direct set logical-systems C protocols bgp group internal-peers bfd-liveness-detection minimum-interval 1000 set logical-systems C protocols bgp group internal-peers neighbor 192.163.6.4 set logical-systems C protocols bgp group internal-peers neighbor 192.168.6.5 set logical-systems C protocols ospf area 0.0.0.0 interface lo0.3 passive set logical-systems C protocols ospf area 0.0.0.0 interface lt-1/2/0.6 set logical-systems C policy-options policy-statement send-direct term 2 from protocol direct set logical-systems C policy-options policy-statement send-direct term 2 then accept set logical-systems C routing-options router-id 192.168.40.4 set logical-systems C routing-options autonomous-system 17

Configuración del dispositivo A

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el dispositivo A:

Establezca la CLI en Sistema lógico A.

user@host> set cli logical-system A

Configure las interfaces.

[edit interfaces lt-1/2/0 unit 1] user@host:A# set description to-B user@host:A# set encapsulation ethernet user@host:A# set peer-unit 2 user@host:A# set family inet address 10.10.10.1/30 [edit interfaces lo0 unit 1] user@host:A# set family inet address 192.168.6.5/32

Configure BGP.

Las instrucciones se incluyen tanto para el dispositivo B como para el dispositivo C, aunque el

neighbordispositivo A no esté conectado directamente al dispositivo C.[edit protocols bgp group internal-peers] user@host:A# set type internal user@host:A# set local-address 192.168.6.5 user@host:A# set export send-direct user@host:A# set neighbor 192.163.6.4 user@host:A# set neighbor 192.168.40.4

Configure BFD.

[edit protocols bgp group internal-peers] user@host:A# set bfd-liveness-detection minimum-interval 1000

Debe configurar el mismo intervalo mínimo en el par de conexión.

(Opcional) Configure el seguimiento de BFD.

[edit protocols bgp group internal-peers] user@host:A# set traceoptions file bgp-bfd user@host:A# set traceoptions flag bfd detail

Configure OSPF.

[edit protocols ospf area 0.0.0.0] user@host:A# set interface lo0.1 passive user@host:A# set interface lt-1/2/0.1

Configure una política que acepte rutas directas.

Otras opciones útiles para este escenario podrían ser aceptar rutas aprendidas a través de OSPF o rutas locales.

[edit policy-options policy-statement send-direct term 2] user@host:A# set from protocol direct user@host:A# set then accept

Configure el ID del enrutador y el número de sistema autónomo (AS).

[edit routing-options] user@host:A# set router-id 192.168.6.5 user@host:A# set autonomous-system 17

Cuando termine de configurar el dispositivo, ingrese

commitdesde el modo de configuración. Repita estos pasos para configurar los dispositivos B y C.

Resultados

Desde el modo de configuración, ingrese los comandos , show policy-optionsy show protocolsshow routing-options para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

user@host:A# show interfaces

lt-1/2/0 {

unit 1 {

description to-B;

encapsulation ethernet;

peer-unit 2;

family inet {

address 10.10.10.1/30;

}

}

}

lo0 {

unit 1 {

family inet {

address 192.168.6.5/32;

}

}

}

user@host:A# show policy-options

policy-statement send-direct {

term 2 {

from protocol direct;

then accept;

}

}

user@host:A# show protocols

bgp {

group internal-peers {

type internal;

traceoptions {

file bgp-bfd;

flag bfd detail;

}

local-address 192.168.6.5;

export send-direct;

bfd-liveness-detection {

minimum-interval 1000;

}

neighbor 192.163.6.4;

neighbor 192.168.40.4;

}

}

ospf {

area 0.0.0.0 {

interface lo0.1 {

passive;

}

interface lt-1/2/0.1;

}

}

user@host:A# show routing-options router-id 192.168.6.5; autonomous-system 17;

Verificación

Confirme que la configuración funcione correctamente.

- Comprobación de que BFD está habilitado

- Verificar que las sesiones de BFD estén activas

- Visualización detallada de eventos de BFD

- Visualización de eventos BFD detallados después de desactivar y reactivar una interfaz de circuito cerrado

Comprobación de que BFD está habilitado

Propósito

Compruebe que BFD esté habilitado entre los pares del IBGP.

Acción

Desde el modo operativo, introduzca el show bgp neighbor comando. Puede utilizar el | match bfd filtro para reducir la salida.

user@host:A> show bgp neighbor | match bfd Options: <BfdEnabled> BFD: enabled, up Trace file: /var/log/A/bgp-bfd size 131072 files 10 Options: <BfdEnabled> BFD: enabled, up Trace file: /var/log/A/bgp-bfd size 131072 files 10

Significado

El resultado muestra que el sistema lógico A tiene dos vecinos con BFD habilitado. Cuando BFD no está habilitado, el resultado muestra BFD: disabled, downy la <BfdEnabled> opción está ausente. Si BFD está habilitado y la sesión no funciona, el resultado muestra BFD: enabled, down. La salida también muestra que los eventos relacionados con BFD se escriben en un archivo de registro porque se configuran operaciones de rastreo.

Verificar que las sesiones de BFD estén activas

Propósito

Compruebe que las sesiones de BFD estén activas y vea detalles sobre las sesiones de BFD.

Acción

Desde el modo operativo, introduzca el show bfd session extensive comando.

user@host:A> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

192.163.6.4 Up 3.000 1.000 3

Client BGP, TX interval 1.000, RX interval 1.000

Session up time 00:54:40

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Logical system 12, routing table index 25

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 10, remote discriminator 9

Echo mode disabled/inactive

Multi-hop route table 25, local-address 192.168.6.5

Detect Transmit

Address State Interface Time Interval Multiplier

192.168.40.4 Up 3.000 1.000 3

Client BGP, TX interval 1.000, RX interval 1.000

Session up time 00:48:03

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Logical system 12, routing table index 25

Min async interval 1.000, min slow interval 1.000

Adaptive async TX interval 1.000, RX interval 1.000

Local min TX interval 1.000, minimum RX interval 1.000, multiplier 3

Remote min TX interval 1.000, min RX interval 1.000, multiplier 3

Local discriminator 14, remote discriminator 13

Echo mode disabled/inactive

Multi-hop route table 25, local-address 192.168.6.5

2 sessions, 2 clients

Cumulative transmit rate 2.0 pps, cumulative receive rate 2.0 pps

Significado

El TX interval 1.000, RX interval 1.000 resultado representa la configuración configurada con la minimum-interval instrucción. Todos los demás resultados representan la configuración predeterminada de BFD. Para modificar la configuración predeterminada, incluya las instrucciones opcionales debajo de la bfd-liveness-detection instrucción.

Visualización detallada de eventos de BFD

Propósito

Vea el contenido del archivo de seguimiento BFD para ayudar en la solución de problemas, si es necesario.

Acción

Desde el modo operativo, introduzca el file show /var/log/A/bgp-bfd comando.

user@host:A> file show /var/log/A/bgp-bfd Aug 15 17:07:25 trace_on: Tracing to "/var/log/A/bgp-bfd" started Aug 15 17:07:26.492190 bgp_peer_init: BGP peer 192.163.6.4 (Internal AS 17) local address 192.168.6.5 not found. Leaving peer idled Aug 15 17:07:26.493176 bgp_peer_init: BGP peer 192.168.40.4 (Internal AS 17) local address 192.168.6.5 not found. Leaving peer idled Aug 15 17:07:32.597979 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:07:32.599623 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host Aug 15 17:07:36.869394 task_connect: task BGP_17.192.168.40.4+179 addr 192.168.40.4+179: No route to host Aug 15 17:07:36.870624 bgp_connect_start: connect 192.168.40.4 (Internal AS 17): No route to host Aug 15 17:08:04.599220 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:08:04.601135 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host Aug 15 17:08:08.869717 task_connect: task BGP_17.192.168.40.4+179 addr 192.168.40.4+179: No route to host Aug 15 17:08:08.869934 bgp_connect_start: connect 192.168.40.4 (Internal AS 17): No route to host Aug 15 17:08:36.603544 advertising receiving-speaker only capabilty to neighbor 192.163.6.4 (Internal AS 17) Aug 15 17:08:36.606726 bgp_read_message: 192.163.6.4 (Internal AS 17): 0 bytes buffered Aug 15 17:08:36.609119 Initiated BFD session to peer 192.163.6.4 (Internal AS 17): address=192.163.6.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:08:36.734033 advertising receiving-speaker only capabilty to neighbor 192.168.40.4 (Internal AS 17) Aug 15 17:08:36.738436 Initiated BFD session to peer 192.168.40.4 (Internal AS 17): address=192.168.40.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:08:40.537552 BFD session to peer 192.163.6.4 (Internal AS 17) up Aug 15 17:08:40.694410 BFD session to peer 192.168.40.4 (Internal AS 17) up

Significado

Antes de que se establezcan las rutas, el No route to host mensaje aparece en la salida. Una vez establecidas las rutas, las dos últimas líneas muestran que aparecen ambas sesiones de BFD.

Visualización de eventos BFD detallados después de desactivar y reactivar una interfaz de circuito cerrado

Propósito

Compruebe qué sucede después de desactivar un enrutador o conmutador y, a continuación, volver a activarlo. Para simular la caída de un enrutador o conmutador, desactive la interfaz de circuito cerrado en el sistema lógico B.

Acción

En el modo de configuración, escriba el

deactivate logical-systems B interfaces lo0 unit 2 family inetcomando.user@host:A# deactivate logical-systems B interfaces lo0 unit 2 family inet user@host:A# commit

Desde el modo operativo, introduzca el

file show /var/log/A/bgp-bfdcomando.user@host:A> file show /var/log/A/bgp-bfd ... Aug 15 17:20:55.995648 bgp_read_v4_message:9747: NOTIFICATION received from 192.163.6.4 (Internal AS 17): code 6 (Cease) subcode 6 (Other Configuration Change) Aug 15 17:20:56.004508 Terminated BFD session to peer 192.163.6.4 (Internal AS 17) Aug 15 17:21:28.007755 task_connect: task BGP_17.192.163.6.4+179 addr 192.163.6.4+179: No route to host Aug 15 17:21:28.008597 bgp_connect_start: connect 192.163.6.4 (Internal AS 17): No route to host

En el modo de configuración, escriba el

activate logical-systems B interfaces lo0 unit 2 family inetcomando.user@host:A# activate logical-systems B interfaces lo0 unit 2 family inet user@host:A# commit

Desde el modo operativo, introduzca el

file show /var/log/A/bgp-bfdcomando.user@host:A> file show /var/log/A/bgp-bfd ... Aug 15 17:25:53.623743 advertising receiving-speaker only capabilty to neighbor 192.163.6.4 (Internal AS 17) Aug 15 17:25:53.631314 Initiated BFD session to peer 192.163.6.4 (Internal AS 17): address=192.163.6.4 ifindex=0 ifname=(none) txivl=1000 rxivl=1000 mult=3 ver=255 Aug 15 17:25:57.570932 BFD session to peer 192.163.6.4 (Internal AS 17) up

Ejemplo: Configurar BFD para OSPF

En este ejemplo, se muestra cómo configurar el protocolo de detección de reenvío bidireccional (BFD) para OSPF.

Requisitos

Antes de empezar:

Configure las interfaces de los dispositivos. Consulte la biblioteca de interfaces de red de Junos OS para dispositivos de enrutamiento.

Configure los identificadores de enrutador para los dispositivos en su red OSPF. Consulte Ejemplo: Configuración de un identificador de enrutador OSPF.

Controle la elección del enrutador designado por OSPF. Consulte Ejemplo: Control de la elección de enrutador designado de OSPF.

Configure una red OSPF de área única. Consulte Ejemplo: Configuración de una red OSPF de área única.

Configure una red OSPF de múltiples áreas. Consulte Ejemplo: Configuración de una red OSPF multiárea.

Configure una red OSPF de múltiples áreas. Consulte Ejemplo: Configuración de una red OSPF multiárea.

Descripción general

Una alternativa a ajustar la configuración del intervalo de saludo y del intervalo muerto del OSPF para aumentar la convergencia de la ruta es configurar BFD. El protocolo BFD es un mecanismo de saludo sencillo que detecta fallas en una red. Los temporizadores de detección de fallas BFD tienen límites de temporizador más cortos que los mecanismos de detección de fallas de OSPF, lo que proporciona una detección más rápida.

BFD es útil en interfaces que no pueden detectar errores rápidamente, como las interfaces Ethernet. Otras interfaces, como las interfaces SONET, ya tienen detección de errores integrada. No es necesario configurar BFD en esas interfaces.

Configure BFD en un par de interfaces OSPF vecinas. A diferencia de la configuración de intervalo de saludo e intervalo muerto del OSPF, no es necesario activar BFD en todas las interfaces de un área del OSPF.

En este ejemplo, puede habilitar la detección de errores incluyendo la bfd-liveness-detection instrucción en la interfaz OSPF vecina fe-0/1/0 en el área 0.0.0.0 y configurar el intervalo de intercambio de paquetes BFD en 300 milisegundos, configurar 4 como la cantidad de paquetes de saludo perdidos que causa que la interfaz de origen se declare inactiva y configurar las sesiones BFD solo para vecinos de OSPF con adyacencia de vecino completa mediante la inclusión de la siguiente configuración:

full-neighbors-only: en la versión 9.5 y posteriores de Junos OS, configura el protocolo BFD para establecer sesiones BFD solo para vecinos de OSPF con adyacencia total de vecinos. El comportamiento predeterminado es establecer sesiones BFD para todos los vecinos de OSPF.

minimum-interval: configura el intervalo mínimo, en milisegundos, después del cual el dispositivo de enrutamiento local transmite paquetes de saludo, así como el intervalo mínimo después del cual el dispositivo de enrutamiento espera recibir una respuesta del vecino con el que ha establecido una sesión de BFD. Puede configurar un número en el intervalo de 1 a 255.000 milisegundos. También puede especificar los intervalos mínimos de transmisión y recepción por separado mediante las instrucciones transmit-interval minimum-interval y

minimum-receive-interval.Nota:Dependiendo de su entorno de red, estas recomendaciones adicionales pueden aplicarse:

-

Para despliegues de red a gran escala con un gran número de sesiones BFD, especifique un intervalo mínimo de no menos de 500 ms. Se recomienda un intervalo de 1000 ms para evitar problemas de inestabilidad.

Nota:-

Para el proceso bfdd, el intervalo de tiempo de detección establecido es inferior a 300 ms. Si hay un proceso de alta prioridad como ppmd ejecutándose en el sistema, la CPU podría dedicar tiempo al proceso ppmd en lugar del proceso bfdd.

-

Para firewalls de la serie SRX de sucursal, recomendamos 1000 ms como intervalo de tiempo mínimo de mantenimiento para paquetes BFD.

-

Para vSRX 3.0, se recomienda 300 ms como intervalo de tiempo mínimo de mantenimiento para los paquetes BFD.

-

-

Para despliegues de red a gran escala con una gran cantidad de sesiones de BFD, comuníquese con el servicio de soporte al cliente de Juniper Networks para obtener más información.

-

Para que las sesiones BFD permanezcan activas durante un evento de conmutación del motor de enrutamiento cuando se configura el enrutamiento activo sin detención (NSR), especifique un intervalo mínimo de 2500 ms para las sesiones basadas en el motor de enrutamiento. Para las sesiones de BFD distribuidas con NSR configurado, las recomendaciones de intervalo mínimo no cambian y dependen únicamente de su implementación de red.

-

multiplicador: configura el número de paquetes de saludo no recibidos por un vecino que hace que la interfaz de origen se declare inactiva. De forma predeterminada, tres paquetes de saludo perdidos hacen que la interfaz de origen se declare inactiva. Puede configurar un valor en el intervalo del 1 al 255.

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente el protocolo BFD para OSPF, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

[edit] set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection minimum-interval 300 set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection multiplier 4 set protocols ospf area 0.0.0.0 interface fe-0/0/1 bfd-liveness-detection full-neighbors-only

Procedimiento paso a paso

Para configurar el protocolo BFD para OSPF en una interfaz vecina:

Cree un área OSPF.

Nota:Para especificar OSPFv3, incluya la

ospf3instrucción en el nivel de[edit protocols]jerarquía.[edit] user@host# edit protocols ospf area 0.0.0.0

Especifique la interfaz.

[edit protocols ospf area 0.0.0.0] user@host# set interface fe-0/0/1

Especifique los intervalos mínimos de transmisión y recepción.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection minimum-interval 300

Configure el número de paquetes de saludo perdidos que hacen que la interfaz de origen se declare inactiva.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection multiplier 4

Configure las sesiones de BFD solo para vecinos de OSPF con adyacencia de vecino completa.

[edit protocols ospf area 0.0.0.0 ] user@host# set interface fe-0/0/1 bfd-liveness-detection full-neighbors-only

Cuando termine de configurar el dispositivo, confirme la configuración.

[edit protocols ospf area 0.0.0.0 ] user@host# commit

Nota:Repita toda esta configuración en la otra interfaz vecina.

Resultados

Ingrese el comando para confirmar la show protocols ospf configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

user@host# show protocols ospf

area 0.0.0.0 {

interface fe-0/0/1.0 {

bfd-liveness-detection {

minimum-interval 300;

multiplier 4;

full-neighbors-only;

}

}

}

Para confirmar su configuración de OSPFv3, ingrese el show protocols ospf3 comando.

Verificación

Confirme que la configuración funcione correctamente.

Verificación de las sesiones de BFD

Propósito

Compruebe que las interfaces del OSPF tengan sesiones BFD activas y que los componentes de la sesión se hayan configurado correctamente.

Acción

Desde el modo operativo, introduzca el show bfd session detail comando.

Significado

El resultado muestra información sobre las sesiones de BFD.

El campo Dirección muestra la dirección IP del vecino.

El campo Interfaz muestra la interfaz que configuró para BFD.

El campo Estado muestra el estado del vecino y debe mostrar Completo para reflejar la adyacencia completa del vecino que configuró.

El campo Intervalo de transmisión muestra el intervalo de tiempo que configuró para enviar paquetes BFD.

El campo Multiplicador muestra el multiplicador que configuró.

Ejemplo: Configuración de BFD para SI-SI

En este ejemplo se describe cómo configurar el protocolo de detección de reenvío bidireccional (BFD) para detectar errores en una red SI-SI.

BFD no es compatible con ISIS para IPV6 en conmutadores serie QFX10000.

Requisitos

Antes de comenzar, configure SI-SI en ambos enrutadores. Consulte Ejemplo: Configuración de SI-SI para obtener información acerca de la configuración SI-SI necesaria.

Proporcionamos la configuración SI-SI en la sección de configuración rápida CLI, pero no cubrimos la configuración SI-SI en el paso a paso.

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Junos OS versión 7.3 o posterior

-

Actualizado y revalidado mediante Junos OS versión 22.4

-

-

Enrutadores serie M, serie MX y serie T

Descripción general

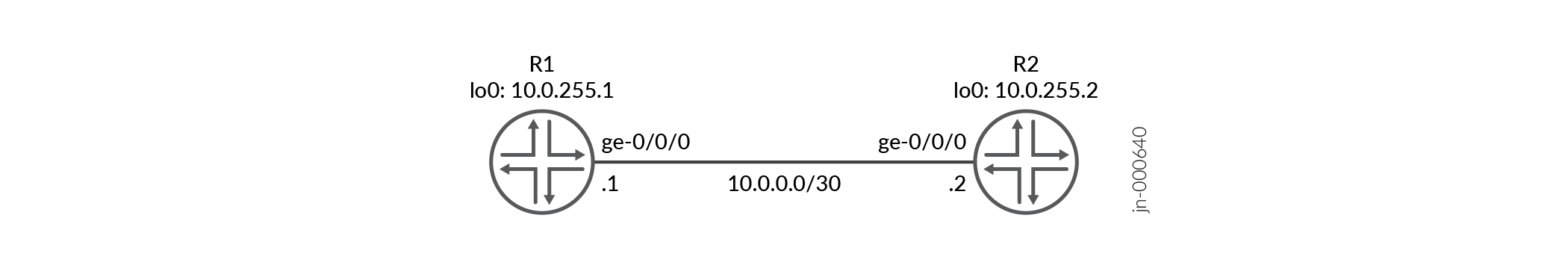

En este ejemplo, se muestran dos enrutadores conectados entre sí. Se configura una interfaz de circuito cerrado en cada enrutador. Los protocolos SI-SI y BFD están configurados en ambos enrutadores.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel jerárquico [edit] .

Enrutador R1

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.1/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.0.255.1/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0255.0001.00 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection version automatic set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-interval 200 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-receive-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection multiplier 2 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection no-adaptation set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval minimum-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval threshold 300 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection detection-time threshold 500 set protocols isis interface lo0.0

Enrutador R2

set interfaces ge-0/0/0 unit 0 family inet address 10.0.0.2/30 set interfaces ge-0/0/0 unit 0 family iso set interfaces lo0 unit 0 family inet address 10.0.255.2/32 set interfaces lo0 unit 0 family iso address 49.0001.0010.0255.0002.00 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection version automatic set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-interval 200 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection minimum-receive-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection multiplier 2 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection no-adaptation set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval minimum-interval 100 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection transmit-interval threshold 300 set protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection detection-time threshold 500 set protocols isis interface lo0.0

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración.

Para configurar simplemente BFD para SI-SI, solo se requiere la minimum-interval instrucción. El protocolo BFD selecciona parámetros predeterminados para todas las demás instrucciones de configuración cuando se utiliza la bfd-liveness-detection instrucción sin especificar ningún parámetro.

Puede cambiar los parámetros en cualquier momento sin detener ni reiniciar la sesión existente. BFD se ajusta automáticamente al nuevo valor del parámetro. Sin embargo, no se producen cambios en los parámetros de BFD hasta que los valores se vuelven a sincronizar con cada par BFD.

Para configurar BFD para SI-SI en los enrutadores R1 y R2:

Solo mostramos los pasos para R1.

-

Configure el umbral para la adaptación del tiempo de detección, que debe ser mayor que el número multiplicador multiplicado por el intervalo mínimo.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set detection-time threshold 500

-

Configure los intervalos mínimos de transmisión y recepción para la detección de fallos.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set minimum-interval 200

-

Configure solo el intervalo de recepción mínimo para la detección de errores.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set minimum-receive-interval 100

-

Desactivar la adaptación de BFD.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set no-adaptation

-

Configure el umbral para el intervalo de transmisión, el cual debe ser mayor que el intervalo de transmisión mínimo.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set transmit-interval threshold 300

-

Configure el intervalo de transmisión mínimo para la detección de fallos.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set transmit-interval minimum-interval 100

-

Configure el número multiplicador, que es el número de paquetes de saludo no recibidos por el vecino que hace que la interfaz de origen se declare inactiva.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set multiplier 2

-

Configure la versión de BFD utilizada para la detección.

El valor predeterminado es que la versión se detecte automáticamente.

[edit protocols isis interface ge-0/0/0.0 family inet bfd-liveness-detection] user@R1# set version automatic

Resultados

Desde el modo de configuración, ejecute el comando para confirmar la show protocols isis interface configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

user@R1# show protocols isis interface ge-0/0/0.0 family inet

bfd-liveness-detection {

version automatic;

minimum-interval 200;

minimum-receive-interval 100;

multiplier 2;

no-adaptation;

transmit-interval {

minimum-interval 100;

threshold 300;

}

detection-time {

threshold 500;

}

}

Verificación

Confirme que la configuración funcione correctamente.

- Verificación de la conexión entre los enrutadores R1 y R2

- Comprobación de que SI-SI está configurado

- Comprobación de que BFD está configurado

Verificación de la conexión entre los enrutadores R1 y R2

Propósito

Asegúrese de que los enrutadores R1 y R2 puedan comunicarse entre sí.

Acción

Haga ping al otro enrutador para comprobar la conectividad entre los dos enrutadores según la topología de red.

user@R1> ping 10.0.0.2 count 2 PING 10.0.0.2 (10.0.0.2): 56 data bytes 64 bytes from 10.0.0.2: icmp_seq=0 ttl=64 time=2.148 ms 64 bytes from 10.0.0.2: icmp_seq=1 ttl=64 time=1.923 ms --- 10.0.0.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.923/2.035/2.148/0.113 ms

Significado

Los enrutadores R1 y R2 pueden hacer ping entre sí.

Comprobación de que SI-SI está configurado

Propósito

Asegúrese de que la instancia de SI-SI se ejecuta en ambos enrutadores.

Acción

Utilice la show isis database instrucción para comprobar si la instancia SI-SI se ejecuta en ambos enrutadores, R1 y R2.

user@R1> show isis database IS-IS level 1 link-state database: LSP ID Sequence Checksum Lifetime Attributes R1.00-00 0x1b 0xa2d5 552 L1 L2 R1.02-00 0x2b 0x8da3 545 L1 L2 R2.00-00 0x1a 0x628d 543 L1 L2 3 LSPs IS-IS level 2 link-state database: LSP ID Sequence Checksum Lifetime Attributes R1.00-00 0x1e 0xb9ba 552 L1 L2 R1.02-00 0x2b 0x8da3 545 L1 L2 R2.00-00 0x1d 0x877e 543 L1 L2 3 LSPs

Significado

SI-SI está configurado en ambos enrutadores, R1 y R2.

Comprobación de que BFD está configurado

Propósito

Asegúrese de que la instancia de BFD se ejecuta en ambos enrutadores, R1 y R2.

Acción

Utilice la show bfd session detail instrucción para comprobar si la instancia de BFD se ejecuta en los enrutadores.

user@R1> show bfd session detail

Detect Transmit

Address State Interface Time Interval Multiplier

10.0.0.2 Up ge-0/0/0.0 0.200 0.100 2

Client ISIS L1, TX interval 0.100, RX interval 0.100

Client ISIS L2, TX interval 0.100, RX interval 0.100

Session up time 00:02:41, previous down time 00:00:09

Local diagnostic None, remote diagnostic None

Remote state Up, version 1

Session type: Single hop BFD

1 sessions, 2 clients

Cumulative transmit rate 10.0 pps, cumulative receive rate 10.0 pps

Significado

BFD está configurado en los enrutadores R1 y R2 para detectar errores en la red SI-SI.

Ejemplo: Configuración de BFD para RIP

En este ejemplo, se muestra cómo configurar la detección de reenvío bidireccional (BFD) para una red RIP.

Requisitos

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar este ejemplo.

Descripción general

Para habilitar la detección de errores, incluya la bfd-liveness-detection instrucción:

bfd-liveness-detection { detection-time { threshold milliseconds; } minimum-interval milliseconds; minimum-receive-interval milliseconds; multiplier number; no-adaptation; transmit-interval { threshold milliseconds; minimum-interval milliseconds; } version (1 | automatic); }

Opcionalmente, puede especificar el umbral para la adaptación del tiempo de detección incluyendo la threshold instrucción. Cuando el tiempo de detección de la sesión BFD se adapta a un valor igual o mayor que el umbral, se envían una única captura y un mensaje de registro del sistema.

Para especificar el intervalo mínimo de transmisión y recepción para la detección de fallos, incluya la minimum-interval instrucción. Este valor representa el intervalo mínimo en el que el dispositivo enrutador local transmite paquetes de saludo, así como el intervalo mínimo en el que el dispositivo enrutador espera recibir una respuesta de un vecino con el que ha establecido una sesión BFD. Puede configurar un valor en el intervalo de 1 a 255.000 milisegundos. En este ejemplo se establece un intervalo mínimo de 600 milisegundos.

Dependiendo de su entorno de red, estas recomendaciones adicionales pueden aplicarse:

El intervalo mínimo recomendado para BFD distribuido es de 100 ms con un

multiplierde 3.Para despliegues de red a gran escala con una gran cantidad de sesiones de BFD, comuníquese con el servicio de soporte al cliente de Juniper Networks para obtener más información.

Para que las sesiones BFD permanezcan activas durante un evento de conmutación del motor de enrutamiento cuando se configura el enrutamiento activo sin detención (NSR), especifique un intervalo mínimo de 2500 ms para las sesiones basadas en el motor de enrutamiento. Para sesiones de BFD distribuidas con enrutamiento activo sin paradas configurado, las recomendaciones de intervalo mínimo no cambian y dependen únicamente de su implementación de red.

Opcionalmente, puede especificar los intervalos mínimos de transmisión y recepción por separado.

Para especificar solo el intervalo de recepción mínimo para la detección de errores, incluya la minimum-receive-interval instrucción. Este valor representa el intervalo mínimo en el que el dispositivo de enrutamiento local espera recibir una respuesta de un vecino con el que ha establecido una sesión de BFD. Puede configurar un valor en el intervalo de 1 a 255,00 milisegundos.

Para especificar solo el intervalo de transmisión mínimo para la detección de fallas, incluya la transmit-interval minimum-interval instrucción. Este valor representa el intervalo mínimo en el que el dispositivo de enrutamiento local transmite paquetes de saludo al vecino con el que ha establecido una sesión de BFD. Puede configurar un valor en el intervalo de 1 a 255.000 milisegundos.

Para especificar el número de paquetes de saludo no recibidos por un vecino que hace que la interfaz de origen se declare inactiva, incluya la multiplier instrucción. El valor predeterminado es 3 y puede configurar un valor en el intervalo de 1 a 255.

Para especificar el umbral para detectar la adaptación del intervalo de transmisión, incluya la transmit-interval threshold instrucción. El valor del umbral debe ser mayor que el intervalo de transmisión.

Para especificar la versión de BFD utilizada para la detección, incluya la version instrucción. El valor predeterminado es que la versión se detecte automáticamente.

Puede realizar un seguimiento de las operaciones BFD incluyendo la traceoptions instrucción en el nivel de [edit protocols bfd] jerarquía.

En la versión 9.0 y posteriores de Junos OS, puede configurar sesiones de BFD para que no se adapten a las condiciones cambiantes de la red. Para deshabilitar la adaptación de BFD, incluya la no-adaptation declaración. Le recomendamos que no desactive la adaptación de BFD a menos que sea preferible no tener habilitada la adaptación de BFD en su red.

En la figura 4 , se muestra la topología utilizada en este ejemplo.

de red RIP BFD

de red RIP BFD

Configuración rápida de la CLI muestra la configuración de todos los dispositivos de la Figura 4. En la sección Procedimiento paso a paso se describen los pasos del dispositivo R1.

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel jerárquico [edit] .

Dispositivo R1

set interfaces fe-1/2/0 unit 1 family inet address 10.0.0.1/30 set protocols bfd traceoptions file bfd-trace set protocols bfd traceoptions flag all set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.1 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R2

set interfaces fe-1/2/0 unit 2 family inet address 10.0.0.2/30 set interfaces fe-1/2/1 unit 5 family inet address 10.0.0.5/30 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.2 set protocols rip group rip-group neighbor fe-1/2/1.5 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Dispositivo R3

set interfaces fe-1/2/0 unit 6 family inet address 10.0.0.6/30 set protocols rip group rip-group export advertise-routes-through-rip set protocols rip group rip-group neighbor fe-1/2/0.6 set protocols rip group rip-group bfd-liveness-detection minimum-interval 600 set policy-options policy-statement advertise-routes-through-rip term 1 from protocol direct set policy-options policy-statement advertise-routes-through-rip term 1 from protocol rip set policy-options policy-statement advertise-routes-through-rip term 1 then accept

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar un BFD para una red RIP:

-

Configure las interfaces de red.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 10.0.0.1/30

-

Cree el grupo RIP y agregue la interfaz.

Para configurar RIP en Junos OS, debe configurar un grupo que contenga las interfaces en las que está habilitado RIP. No es necesario activar RIP en la interfaz de circuito cerrado.

[edit protocols rip group rip-group] user@R1# set neighbor fe-1/2/0.1

-

Cree la política de enrutamiento para anunciar rutas directas y aprendidas de RIP.

[edit policy-options policy-statement advertise-routes-through-rip term 1] user@R1# set from protocol direct user@R1# set from protocol rip user@R1# set then accept

-

Aplique la política de enrutamiento.

En Junos OS, solo puede aplicar políticas de exportación RIP a nivel de grupo.

[edit protocols rip group rip-group] user@R1# set export advertise-routes-through-rip

-

Habilite BFD.

[edit protocols rip group rip-group] user@R1# set bfd-liveness-detection minimum-interval 600

-

Configure operaciones de seguimiento para realizar un seguimiento de los mensajes BFD.

[edit protocols bfd traceoptions] user@R1# set file bfd-trace user@R1# set flag all

Resultados

Desde el modo de configuración, ingrese los comandos , y show policy-options para confirmar la show interfacesshow protocolsconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 10.0.0.1/30;

}

}

}

user@R1# show protocols

bfd {

traceoptions {

file bfd-trace;

flag all;

}

}

rip {

group rip-group {

export advertise-routes-through-rip;

bfd-liveness-detection {

minimum-interval 600;

}

neighbor fe-1/2/0.1;

}

}

user@R1# show policy-options

policy-statement advertise-routes-through-rip {

term 1 {

from protocol [ direct rip ];

then accept;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Verificar que las sesiones de BFD estén activas

Propósito

Asegúrese de que las sesiones de BFD estén funcionando.

Acción

Desde el modo operativo, introduzca el show bfd session comando.

user@R1> show bfd session

Detect Transmit

Address State Interface Time Interval Multiplier

10.0.0.2 Up fe-1/2/0.1 1.800 0.600 3

1 sessions, 1 clients

Cumulative transmit rate 1.7 pps, cumulative receive rate 1.7 pps

Significado

El resultado muestra que no hay errores de autenticación.

Comprobación del archivo de seguimiento de BFD

Propósito

Utilice operaciones de seguimiento para comprobar que se intercambian paquetes BFD.

Acción

Desde el modo operativo, introduzca el show log comando.

user@R1> show log bfd-trace Feb 16 10:26:32 PPM Trace: BFD periodic xmit to 10.0.0.2 (IFL 124, rtbl 53, single-hop port) Feb 16 10:26:32 Received Downstream TraceMsg (24) len 86: Feb 16 10:26:32 IfIndex (3) len 4: 0 Feb 16 10:26:32 Protocol (1) len 1: BFD Feb 16 10:26:32 Data (9) len 61: (hex) 42 46 44 20 70 61 63 6b 65 74 20 66 72 6f 6d 20 31 30 2e Feb 16 10:26:32 PPM Trace: BFD packet from 10.0.0.1 (IFL 73, rtbl 56, ttl 255) absorbed Feb 16 10:26:32 Received Downstream TraceMsg (24) len 60: Feb 16 10:26:32 IfIndex (3) len 4: 0 Feb 16 10:26:32 Protocol (1) len 1: BFD Feb 16 10:26:32 Data (9) len 35: (hex) 42 46 44 20 70 65 72 69 6f 64 69 63 20 78 6d 69 74 20 6f ...

Significado

El resultado muestra el funcionamiento normal de BFD.

Configuración de sesiones de micro BFD para LAG

El protocolo de detección de reenvío bidireccional (BFD) es un protocolo de detección sencillo que detecta rápidamente errores en las rutas de reenvío. Un grupo de agregación de vínculos (LAG) combina varios vínculos entre dispositivos que se encuentran en conexiones de punto a punto, lo que aumenta el ancho de banda, proporciona confiabilidad y permite el equilibrio de carga. Para ejecutar una sesión de BFD en interfaces de LAG, configure una sesión de BFD en modo independiente y asincrónico en cada vínculo de miembro de LAG en un paquete de LAG. En lugar de una sola sesión de BFD que supervise el estado del puerto UDP, sesiones independientes de micro BFD supervisan el estado de los vínculos de miembros individuales.

A partir de la versión 20.1R1 de Junos OS evolucionado, se habilitan sesiones independientes de detección de microreenvío bidireccional (BFD) en una base de vínculo por miembro de un paquete de grupo de agregación de vínculos (LAG).

Para habilitar la detección de errores para interfaces Ethernet agregadas:

Esta

versionopción no se admite en la serie QFX. A partir de la versión 17.2R1 de Junos OS, aparecerá una advertencia si intenta utilizar este comando.Esta característica funciona cuando ambos dispositivos admiten BFD. Si BFD está configurado en un solo extremo del LAG, esta función no funciona.

Ejemplo: Configuración de sesiones independientes de micro BFD para LAG

En este ejemplo, se muestra cómo configurar una sesión de micro BFD independiente para interfaces Ethernet agregadas.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Enrutadores de la serie MX con el conjunto de chips de Junos Trio

Nota: Las tarjetas de línea Trio basadas en AFT (MPC10 y posteriores) usan un diseño de hardware diferente. Si se activa micro BFD en una interfaz, los paquetes recibidos no formarán parte del grupo de interfaces para la interfaz de AE y no coincidirán con los términos de filtro de lo0.0 con el grupo de interfaces. Para asegurarse de que los términos coincidan, puede configurar un filtro independiente en lo0.0 mediante el puerto 6784. Enrutadores de la serie T con FPC tipo 4 o FPC tipo 5

BFD para LAG se admite en los siguientes tipos de PIC en la serie T:

PC-1XGE-XENPAK (FPC tipo 3),

PD-4XGE-XFP (FPC tipo 4),

PD-5-10XGE-SFPP (FPC tipo 4),

SFPP de 24 x 10GE (LAN/WAN), SFPP de 12 x 10GE (LAN/WAN), PIC de 1 x 100GE tipo 5

Enrutadores de la serie PTX con SFPP de 24X10GE (LAN/WAN)

Junos OS versión 13.3 o posterior ejecutándose en todos los dispositivos

Descripción general

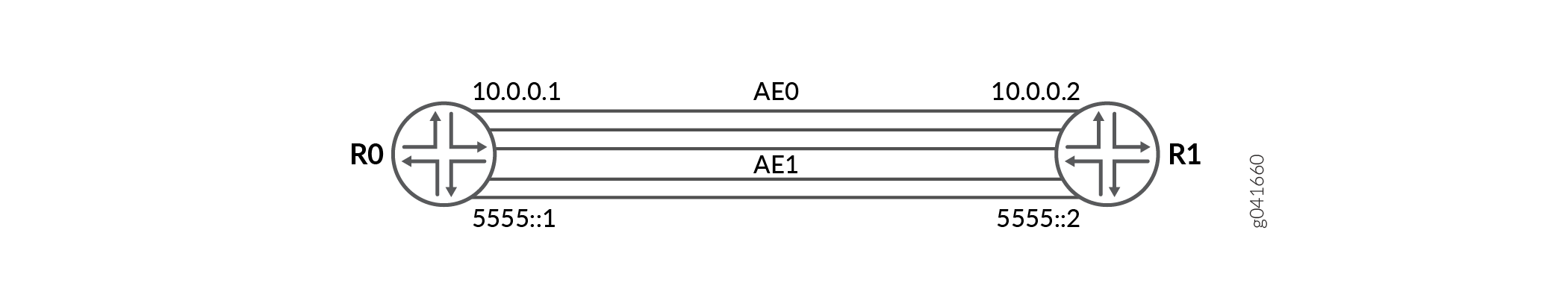

En el ejemplo se incluyen dos enrutadores que están conectados directamente. Configure dos interfaces Ethernet agregadas, AE0 para la conectividad IPv4 y AE1 para la conectividad IPv6. Configure la sesión de micro BFD en el paquete AE0 utilizando direcciones IPv4 como puntos de conexión locales y vecinos en ambos enrutadores. Configure la sesión de micro BFD en el paquete AE1 utilizando direcciones IPv6 como puntos de conexión locales y vecinos en ambos enrutadores. En este ejemplo, se verifica que hay sesiones de micro BFD independientes activas en la salida.

Topología

La Figura 5 muestra la topología de ejemplo.

Configuración

- Configuración rápida de CLI

- Configuración de una sesión de micro BFD para interfaces Ethernet agregadas

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI en el nivel jerárquico [edit] .

Enrutador R0

set interfaces ge-1/0/1 unit 0 family inet address 20.20.20.1/30 set interfaces ge-1/0/1 unit 0 family inet6 address 3ffe::1:1/126 set interfaces xe-4/0/0 gigether-options 802.3ad ae0 set interfaces xe-4/0/1 gigether-options 802.3ad ae0 set interfaces xe-4/1/0 gigether-options 802.3ad ae1 set interfaces xe-4/1/1 gigether-options 802.3ad ae1 set interfaces lo0 unit 0 family inet address 10.255.106.107/32 set interfaces lo0 unit 0 family inet6 address 201:DB8:251::aa:aa:1/126 set interfaces ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 100 set interfaces ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.102 set interfaces ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.107 set interfaces ae0 aggregated-ether-options minimum-links 1 set interfaces ae0 aggregated-ether-options link-speed 10g set interfaces ae0 aggregated-ether-options lacp active set interfaces ae0 unit 0 family inet address 10.0.0.1/30 set interfaces ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 100 set interfaces ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::bb:bb:1 set interfaces ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::aa:aa:1 set interfaces ae1 aggregated-ether-options minimum-links 1 set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 unit 0 family inet6 address 5555::1/126 set interface ae1 unit 0 family inet6 dad-disable set routing-options nonstop-routing set routing-options static route 30.30.30.0/30 next-hop 10.0.0.2 set routing-options rib inet6.0 static route 3ffe::1:2/126 next-hop 5555::2 set protocols bfd traceoptions file bfd set protocols bfd traceoptions file size 100m set protocols bfd traceoptions file files 10 set protocols bfd traceoptions flag all

Enrutador R1

set interfaces ge-1/1/8 unit 0 family inet address 30.30.30.1/30 set interfaces ge-1/1/8 unit 0 family inet6 address 3ffe::1:2/126 set interfaces xe-0/0/0 gigether-options 802.3ad ae0 set interfaces xe-0/0/1 gigether-options 802.3ad ae0 set interfaces xe-0/0/2 gigether-options 802.3ad ae1 set interfaces xe-0/0/3 gigether-options 802.3ad ae1 set interfaces lo0 unit 0 family inet address 10.255.106.102/32 set interfaces lo0 unit 0 family inet6 address 201:DB8:251::bb:bb:1/126 set interfaces ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 150 set interfaces ae0 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.107 set interfaces ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.102 set interfaces ae0 aggregated-ether-options minimum-links 1 set interfaces ae0 aggregated-ether-options link-speed 10g set interfaces ae0 aggregated-ether-options lacp passive set interfaces ae0 unit 0 family inet address 10.0.0.2/30 set interfaces ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 200 set interfaces ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 set interfaces ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::aa:aa:1 set interfaces ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::bb:bb:1 set interfaces ae1 aggregated-ether-options minimum-links 1 set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp passive set interfaces ae1 unit 0 family inet6 address 5555::2/126 set routing-options static route 20.20.20.0/30 next-hop 10.0.0.1 set routing-options rib inet6.0 static route 3ffe::1:1/126 next-hop 5555::1

Configuración de una sesión de micro BFD para interfaces Ethernet agregadas

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte "Uso del editor de CLI en modo de configuración" en la Guía del usuario de CLI.

Repita este procedimiento para el enrutador R1 y modifique los nombres de interfaz, las direcciones y cualquier otro parámetro adecuados para cada enrutador.

Para configurar una sesión de micro BFD para interfaces Ethernet agregadas en el enrutador R0:

Configure las interfaces físicas.

[edit interfaces] user@R0# set ge-1/0/1 unit 0 family inet address 20.20.20.1/30 user@R0# set ge-1/0/1 unit 0 family inet6 address 3ffe::1:1/126 user@R0# set xe-4/0/0 gigether-options 802.3ad ae0 user@R0# set xe-4/0/1 gigether-options 802.3ad ae0 user@R0# set xe-4/1/0 gigether-options 802.3ad ae1 user@R0# set xe-4/1/1 gigether-options 802.3ad ae1

Configure la interfaz de circuito cerrado.

[edit interfaces] user@R0# set lo0 unit 0 family inet address 10.255.106.107/32 user@R0# set lo0 unit 0 family inet6 address 201:DB8:251::aa:aa:1/128

Configure una dirección IP en la interfaz ethernet agregada ae0 con direcciones IPv4 o IPv6, según sus requisitos de red.

[edit interfaces] user@R0# set ae0 unit 0 family inet address 10.0.0.1/30

Establezca la opción de enrutamiento, cree una ruta estática y establezca la dirección del próximo salto.

Nota:Puede configurar una ruta estática IPv4 o IPv6, según los requisitos de su red.

[edit routing-options] user@R0# set nonstop-routing user@R0# set static route 30.30.30.0/30 next-hop 10.0.0.2 user@R0# set rib inet6.0 static route 3ffe::1:2/126 next-hop 5555::2

Configure el protocolo de control de agregación de vínculos (LACP).

[edit interfaces] user@R0# set ae0 aggregated-ether-options lacp active

Configure BFD para la interfaz de Ethernet agregada ae0 y especifique el intervalo mínimo, la dirección IP local y la dirección IP del vecino.

[edit interfaces] user@R0# set ae0 aggregated-ether-options bfd-liveness-detection minimum-interval 100 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection multiplier 3 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection neighbor 10.255.106.102 user@R0# set ae0 aggregated-ether-options bfd-liveness-detection local-address 10.255.106.107 user@R0# set ae0 aggregated-ether-options minimum-links 1 user@R0# set ae0 aggregated-ether-options link-speed 10g

Configure una dirección IP en la interfaz Ethernet agregada ae1.

Puede asignar direcciones IPv4 o IPv6 según sus requisitos de red.

[edit interfaces] user@R0# set ae1 unit 0 family inet6 address 5555::1/126

Configure BFD para la interfaz de Ethernet agregada ae1.

[edit interfaces] user@R0# set ae1 aggregated-ether-options bfd-liveness-detection minimum-interval 100 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection multiplier 3 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection neighbor 201:DB8:251::bb:bb:1 user@R0# set ae1 aggregated-ether-options bfd-liveness-detection local-address 201:DB8:251::aa:aa:1 user@R0# set ae1 aggregated-ether-options minimum-links 1 user@R0# set ae1 aggregated-ether-options link-speed 10g

Nota:A partir de Junos OS versión 16.1, también puede configurar esta función con la dirección de interfaz de AE como dirección local en una sesión de micro BFD.

A partir de la versión 16.1R2, Junos OS comprueba y valida el micro BFD

local-addressconfigurado con la interfaz o la dirección IP circuito cerrado antes de confirmar la configuración. Junos OS realiza esta comprobación en las configuraciones de dirección micro BFD IPv4 e IPv6 y, si no coinciden, se produce un error en la confirmación.Configure las opciones de seguimiento de BFD para la resolución de problemas.

[edit protocols] user@R0# set bfd traceoptions file bfd user@R0# set bfd traceoptions file size 100m user@R0# set bfd traceoptions file files 10 user@R0# set bfd traceoptions flag all

Resultados

En el modo de configuración, escriba los comandos y show routing-options confirme la show interfacesshow protocolsconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla.

user@R0> show interfaces

traceoptions {

flag bfd-events;

}

ge-1/0/1 {

unit 0 {

family inet {

address 20.20.20.1/30;

}

family inet6 {

address 3ffe::1:1/126;

}

}

}

xe-4/0/0 {

enable;

gigether-options {

802.3ad ae0;

}

}

xe-4/0/1 {

gigether-options {

802.3ad ae0;

}

}

xe-4/1/0 {

enable;

gigether-options {

802.3ad ae1;

}

}

xe-4/1/1 {

gigether-options {

802.3ad ae1;

}

}

lo0 {

unit 0 {

family inet {

address 10.255.106.107/32;

}

family inet6 {

address 201:DB8:251::aa:aa:1/128;

}

}

}

ae0 {

aggregated-ether-options {

bfd-liveness-detection {

minimum-interval 100;

neighbor 10.255.106.102;

local-address 10.255.106.107;

}

minimum-links 1;

link-speed 10g;

lacp {

active;

}

}

unit 0 {

family inet {

address 10.0.0.1/30;

}

}

}

ae1 {

aggregated-ether-options {

bfd-liveness-detection {

minimum-interval 100;

multiplier 3;

neighbor 201:DB8:251::bb:bb:1;

local-address 201:DB8:251::aa:aa:1;

}

minimum-links 1

link-speed 10g;

}

unit 0 {

family inet6 {

address 5555::1/126;

}

}

}

user@R0> show protocols

bfd {

traceoptions {

file bfd size 100m files 10;

flag all;

}

}

user@R0> show routing-options

nonstop-routing ;

rib inet6.0 {

static {

route 3ffe:1:2/126 {

next-hop 5555::2;

}

}

}

static {

route 30.30.30.0/30 {

next-hop 10.0.0.2;

}

}

Cuando termine de configurar el dispositivo, confirme la configuración.

user@R0# commit

Verificación

Confirme que la configuración funcione correctamente.

- Verificar que las sesiones independientes de BFD estén activas

- Visualización detallada de eventos de BFD

Verificar que las sesiones independientes de BFD estén activas

Propósito

Verifique que las sesiones de micro BFD estén activas y vea los detalles sobre las sesiones de BFD.

Acción

Desde el modo operativo, introduzca el show bfd session extensive comando.

user@R0> show bfd session extensive

Detect Transmit

Address State Interface Time Interval Multiplier

10.255.106.102 Up xe-4/0/0 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13, previous down time 00:00:06

Local diagnostic None, remote diagnostic None

Remote heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 0.100, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 21, remote discriminator 75

Echo mode disabled/inactive

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

10.255.106.102 Up xe-4/0/1 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13, previous down time 00:00:07

Local diagnostic None, remote diagnostic None

Remote heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 0.100, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 19, remote discriminator 74

Echo mode disabled/inactive

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

201:DB8:251::bb:bb:1 Up xe-4/1/1 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13

Local diagnostic None, remote diagnostic None

Remote not heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 1.000, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 17, remote discriminator 67

Echo mode disabled/inactive, no-absorb, no-refresh

Remote is control-plane independent

Session ID: 0x0

Detect Transmit

Address State Interface Time Interval Multiplier

201:DB8:251::bb:bb:1 UP xe-4/1/0 9.000 3.000 3

Client LACPD, TX interval 0.100, RX interval 0.100

Session up time 4d 23:13

Local diagnostic None, remote diagnostic None

Remote not heard, hears us, version 1

Replicated

Session type: Micro BFD

Min async interval 0.100, min slow interval 1.000

Adaptive async TX interval 0.100, RX interval 0.100

Local min TX interval 1.000, minimum RX interval 0.100, multiplier 3

Remote min TX interval 3.000, min RX interval 3.000, multiplier 3

Local discriminator 16, remote discriminator 66

Echo mode disabled/inactive, no-absorb, no-refresh

Remote is control-plane independent

Session ID: 0x0

4 sessions, 4 clients

Cumulative transmit rate 2.0 pps, cumulative receive rate 1.7 pps

Significado

El campo Micro BFD representa las sesiones independientes de micro BFD que se ejecutan en los vínculos de un LAG. La salida del intervalo itemitem de transmisión , intervalo de recepción representa la configuración configurada con la minimum-interval instrucción. Todos los demás resultados representan la configuración predeterminada de BFD. Para modificar la configuración predeterminada, incluya las instrucciones opcionales en bfd-liveness-detection instrucción.

Visualización detallada de eventos de BFD

Propósito

Vea el contenido del archivo de seguimiento BFD para ayudar en la resolución de problemas, si es necesario.

Acción

Desde el modo operativo, introduzca el file show /var/log/bfd comando.

user@R0> file show /var/log/bfd Jun 5 00:48:59 Protocol (1) len 1: BFD Jun 5 00:48:59 Data (9) len 41: (hex) 42 46 44 20 6e 65 69 67 68 62 6f 72 20 31 30 2e 30 2e 30 Jun 5 00:48:59 PPM Trace: BFD neighbor 10.255.106.102 (IFL 349) set, 9 0 Jun 5 00:48:59 Received Downstream RcvPkt (19) len 108: Jun 5 00:48:59 IfIndex (3) len 4: 329 Jun 5 00:48:59 Protocol (1) len 1: BFD Jun 5 00:48:59 SrcAddr (5) len 8: 10.255.106.102 Jun 5 00:48:59 Data (9) len 24: (hex) 00 88 03 18 00 00 00 4b 00 00 00 15 00 2d c6 c0 00 2d c6 Jun 5 00:48:59 PktError (26) len 4: 0 Jun 5 00:48:59 RtblIdx (24) len 4: 0 Jun 5 00:48:59 MultiHop (64) len 1: (hex) 00 Jun 5 00:48:59 Unknown (168) len 1: (hex) 01 Jun 5 00:48:59 Unknown (171) len 2: (hex) 02 3d Jun 5 00:48:59 Unknown (172) len 6: (hex) 80 71 1f c7 81 c0 Jun 5 00:48:59 Authenticated (121) len 1: (hex) 01 Jun 5 00:48:59 BFD packet from 10.0.0.2 (IFL 329), len 24 Jun 5 00:48:59 Ver 0, diag 0, mult 3, len 24 Jun 5 00:48:59 Flags: IHU Fate Jun 5 00:48:59 My discr 0x0000004b, your discr 0x00000015 Jun 5 00:48:59 Tx ivl 3000000, rx ivl 3000000, echo rx ivl 0 Jun 5 00:48:59 [THROTTLE]bfdd_rate_limit_can_accept_pkt: session 10.255.106.102 is up or already in program thread Jun 5 00:48:59 Replicate: marked session (discr 21) for update

Significado

Los mensajes BFD se escriben en el archivo de seguimiento especificado.

Configuración de BFD para PIM