EN ESTA PÁGINA

Ejemplo: habilitación de la protección contra inundaciones SYN para servidores web en la DMZ

Descripción de las listas de permitidos para pantallas de inundación SYN

Ejemplo: configuración de listas de permitidos para pantallas de inundación SYN

Descripción de la lista de permitidos para pantallas de inundación UDP

Ejemplo: configuración de la lista de permitidos para pantallas de inundación UDP

Descripción de la lista de permitidos para todas las opciones de pantalla

Protección de su red contra ataques terrestres habilitando la protección contra ataques terrestres

Ataques DoS de red

Un ataque a la red consta de tres etapas principales. En la primera etapa, el atacante realiza un reconocimiento en la red de destino. Este reconocimiento puede constar de muchos tipos diferentes de sondeos de red, Para obtener más información, consulte los temas siguientes:

Descripción general de los ataques DoS de red

Un ataque de denegación de servicio (DoS) dirigido contra uno o más recursos de red inunda el objetivo con un número abrumador de paquetes SYN, ICMP o UDP, o con un número abrumador de fragmentos SYN.

Dependiendo del propósito de los atacantes y del alcance y éxito de los esfuerzos previos de recopilación de inteligencia, los atacantes pueden seleccionar un host específico, como un dispositivo o servidor, o pueden apuntar a hosts aleatorios en toda la red objetivo. Cualquiera de los dos enfoques tiene el potencial de alterar el servicio a un solo host o a toda la red, dependiendo de cuán crítico sea el papel de la víctima para el resto de la red.

Descripción de los ataques de inundación SYN

Una inundación SYN ocurre cuando un host se siente tan abrumado por segmentos SYN que inician solicitudes de conexión incompletas que ya no puede procesar solicitudes de conexión legítimas.

Dos hosts establecen una conexión TCP con un triple intercambio de paquetes conocido como protocolo de enlace de tres vías: A envía un segmento SYN a B; B responde con un segmento SYN/ACK; y A responde con un segmento ACK. Un ataque de inundación SYN inunda un sitio con segmentos SYN que contienen direcciones de origen IP falsificadas (falsificadas) con direcciones inexistentes o inaccesibles. B responde con segmentos SYN/ACK a estas direcciones y, a continuación, espera a que respondan los segmentos ACK. Debido a que los segmentos SYN/ACK se envían a direcciones IP inexistentes o inalcanzables, nunca provocan respuestas y, finalmente, agotan el tiempo de espera. Consulte la figura 1.

de inundación SYN

de inundación SYN

Al inundar un host con conexiones TCP incompletas, el atacante finalmente llena el búfer de memoria de la víctima. Una vez que este búfer está lleno, el host ya no puede procesar nuevas solicitudes de conexión TCP. La inundación podría incluso dañar el sistema operativo de la víctima. De cualquier manera, el ataque deshabilita a la víctima y sus operaciones normales.

En este tema se incluyen las siguientes secciones:

Protección contra inundaciones SYN

Junos OS puede imponer un límite en el número de segmentos SYN que pueden pasar a través del firewall por segundo. Puede basar el umbral de ataque en la dirección de destino y el puerto de interfaz de entrada, solo la dirección de destino o solo la dirección de origen. Cuando el número de segmentos SYN por segundo supera el umbral establecido, Junos OS comenzará a enviar por proxy los segmentos SYN entrantes, responderá con segmentos SYN/ACK y almacenará las solicitudes de conexión incompletas en una cola de conexión, o bien descartará los paquetes.

El proxy SYN solo ocurre cuando se supera una dirección de destino y el umbral de ataque del puerto de la interfaz de entrada. Si se supera una dirección de destino o un umbral de dirección de origen, simplemente se descartan los paquetes adicionales.

En la figura 2, se superó el umbral de ataque SYN para una dirección de destino y un puerto de interfaz de entrada y Junos OS comenzó a enviar por proxy los segmentos SYN entrantes. Las solicitudes de conexión incompletas permanecen en la cola hasta que se completa la conexión o se agota el tiempo de espera de la solicitud.

SYN

SYN

Opciones de inundación SYN

Puede establecer los siguientes parámetros para enviar por proxy las solicitudes de conexión TCP no completadas:

Umbral de ataque: esta opción permite establecer el número de segmentos SYN (es decir, segmentos TCP con el indicador SYN establecido) en la misma dirección de destino por segundo necesaria para activar el mecanismo de proxy SYN. Aunque puede establecer el umbral en cualquier número, necesita conocer los patrones de tráfico normales en su sitio para establecer un umbral apropiado para ello. Por ejemplo, si se trata de un sitio de comercio electrónico que normalmente obtiene 20.000 segmentos SYN por segundo, es posible que desee establecer el umbral en 30.000 por segundo. Si un sitio más pequeño normalmente obtiene 20 segmentos SYN por segundo, podría considerar establecer el umbral en 40.

Umbral de alarma: esta opción permite definir el número de solicitudes de conexión TCP proxy medio completadas por segundo, tras las cuales Junos OS introduce una alarma en el registro de eventos. El valor establecido para un umbral de alarma activa una alarma cuando el número de solicitudes de conexión proxy medio completadas a la misma dirección de destino por segundo supera ese valor. Por ejemplo, si establece el umbral de ataque SYN en 2000 segmentos SYN por segundo y la alarma en 1000, se requiere un total de 3000 segmentos SYN en la misma dirección de destino por segundo para activar una entrada de alarma en el registro.

Para cada segmento SYN a la misma dirección de destino que supere el umbral de alarma, el módulo de detección de ataques genera un mensaje. Al final del segundo, el módulo de registro comprime todos los mensajes similares en una sola entrada de registro que indica cuántos segmentos SYN a la misma dirección de destino y número de puerto llegaron después de superar el umbral de alarma. Si el ataque persiste más allá del primer segundo, el registro de eventos introduce una alarma cada segundo hasta que se detiene el ataque.

Umbral de origen: esta opción permite especificar el número de segmentos SYN recibidos por segundo desde una única dirección IP de origen, independientemente de la dirección IP de destino, antes de que Junos OS comience a descartar las solicitudes de conexión de ese origen.

El seguimiento de una inundación SYN por dirección de origen utiliza parámetros de detección diferentes del seguimiento de una inundación SYN por dirección de destino. Cuando se establece un umbral de ataque SYN y un umbral de origen, se ponen en efecto tanto el mecanismo básico de protección contra inundaciones SYN como el mecanismo de seguimiento de inundaciones SYN basado en origen.

Umbral de destino: esta opción permite especificar el número de segmentos SYN recibidos por segundo para una única dirección IP de destino antes de que Junos OS empiece a descartar las solicitudes de conexión a ese destino. Si un host protegido ejecuta varios servicios, es posible que desee establecer un umbral basado únicamente en la dirección IP de destino, independientemente del número de puerto de destino.

Cuando se establece un umbral de ataque SYN y un umbral de destino, se ponen en efecto tanto el mecanismo básico de protección contra inundaciones SYN como el mecanismo de seguimiento de inundaciones SYN basado en destino.

Considere un caso en el que Junos OS tiene políticas que permiten solicitudes FTP y HTTP a la misma dirección IP. Si el umbral de ataque de inundación SYN es de 1000 paquetes por segundo (pps) y un atacante envía 999 paquetes FTP y 999 pps HTTP, Junos OS trata los paquetes FTP y HTTP con la misma dirección de destino que los miembros de un único conjunto y rechaza el paquete 1001 (FTP o HTTP) a ese destino.

Tiempo de espera: esta opción permite definir el período máximo de tiempo antes de que se elimine de la cola una conexión a medio completar. El valor predeterminado es de 20 segundos y puede establecer el tiempo de espera de 1 a 50 segundos. Puede intentar reducir el valor del tiempo de espera a una longitud más corta hasta que comience a ver las conexiones caídas durante condiciones normales de tráfico. Veinte segundos es un tiempo de espera muy conservador para una respuesta ACK de protocolo de enlace de tres vías.

Junos OS admite protección contra inundaciones SYN para tráfico IPv4 e IPv6.

Protección de su red contra ataques de inundación SYN habilitando la protección contra inundaciones SYN

En este ejemplo, se muestra cómo proteger la red contra ataques de inundación SYN habilitando la protección contra inundaciones SYN.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, habilita la opción de pantalla de protección zone-syn-flood y establece el valor de tiempo de espera en 20. También especifique la zona donde podría originarse la inundación.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000 set security zones security-zone untrust screen zone-syn-flood

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI. Para activar la protección contra inundaciones SYN:

Especifique el nombre del objeto de pantalla.

[edit] user@host# set security screen ids-option zone-syn-flood tcp syn-flood source-threshold 10000 user@host# set security screen ids-option zone-syn-flood tcp syn-flood destination-threshold 10000

Establezca la zona de seguridad para la pantalla de zona.

[edit] user@host# set security zones security-zone untrust screen zone-syn-flood

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security screen comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option zone-syn-flood {

tcp {

syn-flood {

source-threshold 10000;

destination-threshold 10000;

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone untrust {

screen zone-syn-flood;

interfaces {

ge-0/0/1.0;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección contra inundaciones SYN

Propósito

Verifique la protección contra inundaciones SYN.

Acción

Introduzca los comandos y show security zones desde el show security screen ids-option zone-syn-flood modo operativo.

user@host> show security screen ids-option zone-syn-flood

node0:

--------------------------------------------------------------------------

Screen object status:

Name Value

TCP SYN flood attack threshold 200

TCP SYN flood alarm threshold 512

TCP SYN flood source threshold 10000

TCP SYN flood destination threshold 10000

TCP SYN flood timeout 20

user@host> show security zones

Security zone: untrust

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Screen: zone-syn-flood

Interfaces bound: 1

Interfaces:

ge-0/0/1.0

Significado

La salida de ejemplo muestra que la protección contra inundaciones SYN está habilitada con el umbral de origen y destino.

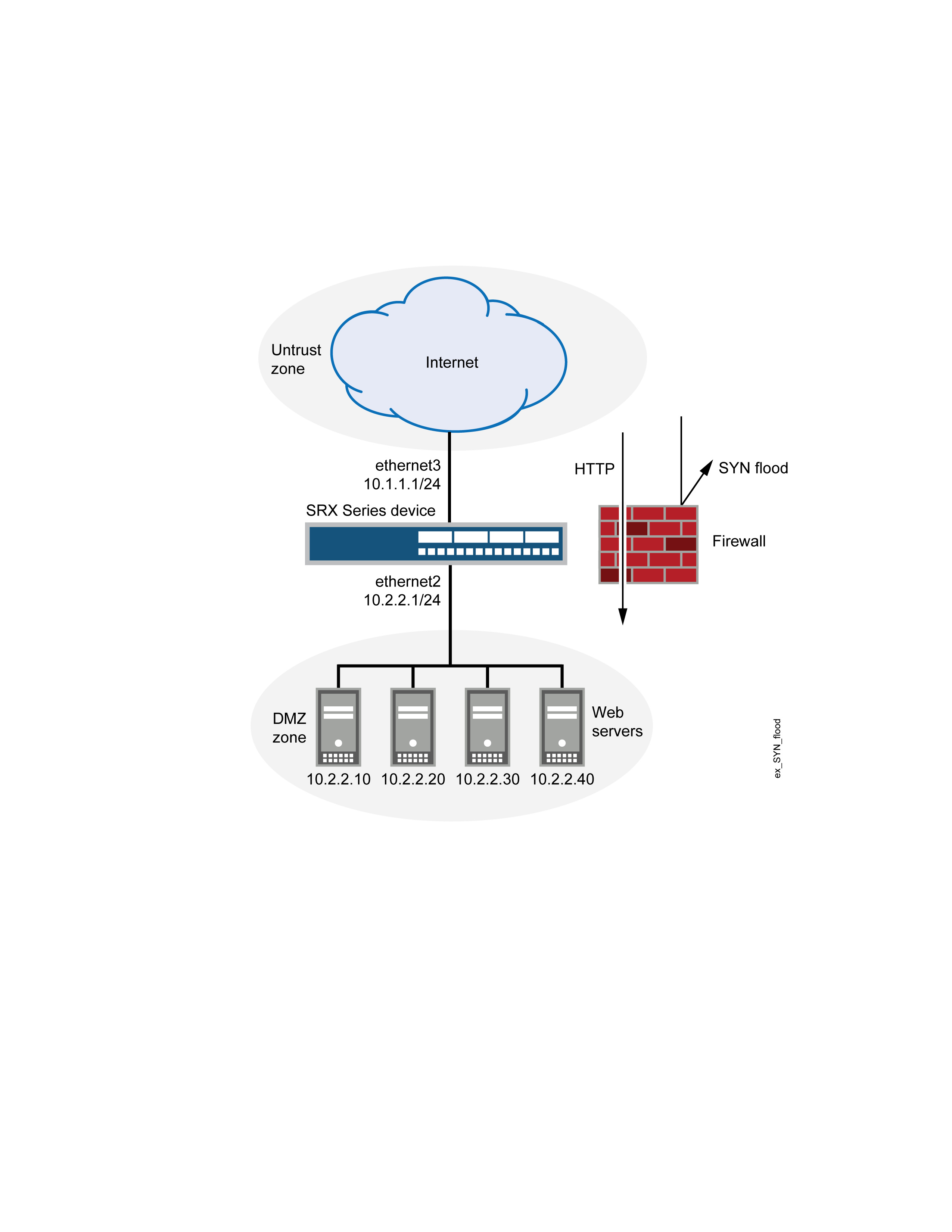

Ejemplo: habilitación de la protección contra inundaciones SYN para servidores web en la DMZ

En este ejemplo se muestra cómo habilitar la protección contra inundaciones SYN para servidores web en la DMZ.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo se muestra cómo proteger cuatro servidores web de la DMZ de ataques de inundación SYN originados en la zona externa, habilitando la opción de pantalla de protección contra inundaciones SYN para la zona externa. Consulte la figura 3.

Le recomendamos que aumente la protección contra inundaciones SYN que ofrece Junos OS con protección contra inundaciones SYN a nivel de dispositivo en cada servidor web. En este ejemplo, los servidores web ejecutan UNIX, que también proporciona algunas defensas de inundación SYN, como ajustar la longitud de la cola de solicitud de conexión y cambiar el período de tiempo de espera para solicitudes de conexión incompletas.

Para configurar los parámetros de protección contra inundaciones de SYN con los valores adecuados para su red, primero debe establecer una línea base de flujos de tráfico típicos. Por ejemplo, durante una semana, se ejecuta un sniffer en ethernet3 (la interfaz enlazada a zone_external) para supervisar el número de nuevas solicitudes de conexión TCP que llegan cada segundo para los cuatro servidores web de la DMZ. Su análisis de los datos acumulados de una semana de monitoreo produce las siguientes estadísticas:

Número medio de nuevas solicitudes de conexión por servidor: 250 por segundo

Número pico promedio de nuevas solicitudes de conexión por servidor: 500 por segundo

Un sniffer es un dispositivo de análisis de red que captura paquetes en el segmento de red al que se conecta. La mayoría de los sniffers le permiten definir filtros para recopilar solo el tipo de tráfico que le interesa. Más tarde, puede ver y evaluar la información acumulada. En este ejemplo, desea que el sniffer recopile todos los paquetes TCP con el indicador SYN establecido que llegan a ethernet3 y están destinados a uno de los cuatro servidores web de la DMZ. Es posible que desee continuar ejecutando el rastreador a intervalos regulares para ver si hay patrones de tráfico basados en la hora del día, el día de la semana, la hora del mes o la estación del año. Por ejemplo, en algunas organizaciones, el tráfico puede aumentar drásticamente durante un evento crítico. Los cambios significativos probablemente justifiquen ajustar los diversos umbrales.

En función de esta información, establezca los siguientes parámetros de protección contra inundaciones SYN para zone_external como se muestra en la Tabla 1.

Parámetro |

Valor |

Razón de cada valor |

|---|---|---|

Umbral de ataque |

625 págs. |

Esto es un 25% más alto que el promedio del número máximo de nuevas solicitudes de conexión por segundo por servidor, lo cual es inusual para este entorno de red. Cuando el número de paquetes SYN por segundo para cualquiera de los cuatro servidores web supera este número, el dispositivo comienza a enviar nuevas solicitudes de conexión a ese servidor. (En otras palabras, comenzando con el paquete SYN 626 a la misma dirección de destino en un segundo, el dispositivo comienza a enviar solicitudes de conexión proxy a esa dirección). |

Umbral de alarma |

250 págs. |

Cuando el dispositivo envía 251 nuevas solicitudes de conexión en un segundo, realiza una entrada de alarma en el registro de eventos. Al establecer el umbral de alarma algo más alto que el umbral de ataque, puede evitar entradas de alarma para picos de tráfico que solo superan ligeramente el umbral de ataque. |

Umbral de origen |

25 págs. |

Cuando se establece un umbral de origen, el dispositivo realiza un seguimiento de la dirección IP de origen de los paquetes SYN, independientemente de la dirección de destino. (Tenga en cuenta que este seguimiento basado en la fuente es independiente del seguimiento de paquetes SYN basado en la dirección de destino, que constituye el mecanismo básico de protección contra inundaciones SYN). En la semana de actividad de monitoreo, observó que no más de 1/25 de las nuevas solicitudes de conexión para todos los servidores provenían de una sola fuente en un intervalo de un segundo. Por lo tanto, las solicitudes de conexión que superan este umbral son inusuales y proporcionan causa suficiente para que el dispositivo ejecute su mecanismo de proxy. (Tenga en cuenta que 25 pps es 1/25 del umbral de ataque, que es 625 pps). Si el dispositivo rastrea 25 paquetes SYN desde la misma dirección IP de origen, entonces, comenzando con el paquete 26, rechaza todos los paquetes SYN adicionales de esa fuente durante el resto de ese segundo y también para el segundo siguiente. |

Umbral de destino |

4000 pps |

Cuando establece un umbral de destino, el dispositivo ejecuta un seguimiento independiente solo de la dirección IP de destino, independientemente del número de puerto de destino. Debido a que los cuatro servidores web solo reciben tráfico HTTP (puerto de destino 80) (ningún tráfico a ningún otro número de puerto de destino los alcanza), establecer otro umbral de destino no ofrece ninguna ventaja adicional. |

Timeout |

20 segundos |

El valor predeterminado de 20 segundos es un período de tiempo razonable para mantener solicitudes de conexión incompletas. |

Topología

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 set security zones security-zone zone_dmz interfaces ge-0/0/0.0 set security zones security-zone zone_external interfaces fe-1/0/0.0 set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 set security zones security-zone zone_dmz address-book address-set web_servers address ws1 set security zones security-zone zone_dmz address-book address-set web_servers address ws2 set security zones security-zone zone_dmz address-book address-set web_servers address ws3 set security zones security-zone zone_dmz address-book address-set web_servers address ws4 set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any destination-address web_servers application junos-http set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 attack-threshold 625 source-threshold 25 timeout 20 set security zones security-zone zone_external screen zone_external-syn-flood

Procedimiento paso a paso

Para configurar los parámetros de protección contra inundaciones SYN:

Establecer interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.2.2.1/24 user@host# set interfaces fe-1/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set security zones security-zone zone_dmz interfaces ge-0/0/0.0 user@host# set security zones security-zone zone_external interfaces fe-1/0/0.0

Definir direcciones.

[edit] user@host# set security zones security-zone zone_dmz address-book address ws1 10.2.2.10/32 user@host# set security zones security-zone zone_dmz address-book address ws2 10.2.2.20/32 user@host# set security zones security-zone zone_dmz address-book address ws3 10.2.2.30/32 user@host# set security zones security-zone zone_dmz address-book address ws4 10.2.2.40/32 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws1 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws2 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws3 user@host# set security zones security-zone zone_dmz address-book address-set web_servers address ws4

Configure la directiva.

[edit] user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match source-address any user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match destination-address web_servers user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 match application junos-http user@host# set security policies from-zone zone_external to-zone zone_dmz policy id_1 then permit

Configure las opciones de pantalla.

[edit] user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood alarm-threshold 250 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood attack-threshold 625 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood source-threshold 25 user@host# set security screen ids-option zone_external-syn-flood tcp syn-flood timeout 20 user@host# set security zones security-zone zone_external screen zone_external-syn-flood

Resultados

Desde el modo de configuración, escriba los comandos , , show security zonesshow security policiesy show security screen para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para abreviar, este resultado del comando solo incluye la configuración relevante para este show ejemplo. Cualquier otra configuración en el sistema ha sido reemplazada por puntos suspensivos (...).

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.2.2.1/24;

}

}

}

fe-1/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

...

[edit]

user@host# show security zones

...

security-zone zone_dmz {

address-book {

address ws1 10.2.2.10/32;

address ws2 10.2.2.20/32;

address ws3 10.2.2.30/32;

address ws4 10.2.2.40/32;

address-set web_servers {

address ws1;

address ws2;

address ws3;

address ws4;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone zone_external {

screen zone_external-syn-flood;

interfaces {

fe-1/0/0.0;

}

}

[edit]

user@host# show security policies

from-zone zone_external to-zone zone_dmz {

policy id_1 {

match {

source-address any;

destination-address web_servers;

application junos-http;

}

then {

permit;

}

}

}

[edit]

user@host# show security screen

...

ids-option zone_external-syn-flood {

tcp {

syn-flood {

alarm-threshold 250;

attack-threshold 625;

source-threshold 25;

timeout 20;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección contra inundaciones SYN para servidores web en la DMZ

Propósito

Verifique la protección contra inundaciones SYN para servidores web en la DMZ.

Acción

Desde el modo operativo, escriba los show interfacescomandos , , show security zonesshow security policiesy show security screen ids-option zone_external-syn-flood .

Descripción de las listas de permitidos para pantallas de inundación SYN

Junos OS ofrece la opción administrativa para configurar una lista de direcciones IP de confianza a las que la pantalla de inundación de SYN no responderá con un SYN/ACK. En su lugar, los paquetes SYN de las direcciones de origen o a las direcciones de destino de la lista pueden omitir los mecanismos de cookie SYN y proxy SYN. Esta característica es necesaria cuando tiene un servicio en la red que no puede tolerar respuestas SYN/ACK con proxy bajo ninguna condición, incluido un evento de inundación SYN.

Se admiten las listas de permitidos de IP versión 4 (IPv4) e IP versión 6 (IPv6). Las direcciones de una lista de permitidos deben ser todas IPv4 o todas IPv6. En cada lista de permitidos, puede haber hasta 32 prefijos de direcciones IP. Puede especificar varias direcciones o prefijos de dirección como una secuencia de direcciones separadas por espacios y entre corchetes.

Una lista de permitidos puede provocar un alto uso de CPU en un punto central dependiendo del nivel de tráfico. Por ejemplo, cuando no hay ninguna pantalla habilitada, las conexiones por segundo (cps) son 492K; cuando la pantalla está habilitada y la lista de permitidos está deshabilitada, el cps es 373K; y cuando tanto la pantalla como la lista de permitidos están habilitadas, el cps es 194K. Después de habilitar la lista de permitidos, el cps cae en un 40 por ciento.

Ejemplo: configuración de listas de permitidos para pantallas de inundación SYN

En este ejemplo se muestra cómo configurar listas permitidas de direcciones IP que se eximirán de los mecanismos de cookie SYN y proxy SYN que se producen durante el proceso de protección de pantalla de inundación SYN.

Requisitos

Antes de comenzar, configure una pantalla de seguridad y habilítela en la zona de seguridad. Consulte Ejemplo: Habilitación de la protección contra inundaciones SYN para servidores web en la DMZ.

Visión general

En este ejemplo, configure listas de permitidos denominadas wlipv4 y wlipv6. Todas las direcciones son IP versión 4 (IPv4) para , y todas las direcciones son IP versión 6 (IPv6) para wlipv4wlipv6. Ambas listas de permitidos incluyen direcciones IP de destino y de origen.

Se pueden configurar varias direcciones o prefijos de dirección como una secuencia de direcciones separadas por espacios y entre corchetes, como se muestra en la configuración de las direcciones de destino para wlipv4.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option js1 tcp syn-flood white-list wlipv4 source-address 1.1.1.0/24 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 2.2.2.2/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 3.3.3.3/32 set security screen ids-option js1 tcp syn-flood white-list wlipv4 destination-address 4.4.4.4/32 set security screen ids-option js1 tcp syn-flood white-list wlipv6 source-address 2001::1/64 set security screen ids-option js1 tcp syn-flood white-list wlipv6 destination-address 2002::1/64

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulteUso del editor de CLI en modo de configuración en los perfiles desplegables.

Para configurar las listas de permitidos:

Especifique el nombre de la lista de permitidos y las direcciones IP que se van a eximir del SYN/ACK.

[edit security screen ids-option js1 tcp syn-flood] user@host# set white-list wlipv4 source-address 1.1.1.0/24 user@host# set white-list wlipv4 destination-address [2.2.2.2 3.3.3.3 4.4.4.4] user@host# set white-list wlipv6 source-address 2001::1/64 user@host# set white-list wlipv6 destination-address 2002::1/64

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security screen comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option js1 {

tcp {

syn-flood {

white-list wlipv4 {

source-address 1.1.1.0/24;

destination-address [2.2.2.2/32 3.3.3.3/32 4.4.4.4/32];

}

white-list wlipv6 {

source-address 2001::1/64;

destination-address 2002::1/64;

}

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Descripción de la lista de permitidos para pantallas de inundación UDP

Junos OS ofrece la opción administrativa para configurar una lista de direcciones IP de confianza en una inundación UDP. Cuando la inundación UDP está habilitada, se eliminarán todos los paquetes UDP que estén por encima del valor umbral. Algunos de estos paquetes son válidos y no deben descartarse del tráfico. Al configurar la lista de permitidos en la pantalla de inundación UDP, solo las direcciones de origen de la lista pueden omitir la detección de inundaciones UDP. Esta característica es necesaria cuando todo el tráfico de direcciones de los grupos de la lista de permitidos debe omitir la comprobación de inundación de UDP.

Se admiten las listas de permitidos IPv4 e IPv6. Las direcciones de una lista de permitidos deben ser todas IPv4 o todas IPv6. En cada lista de permitidos, puede haber hasta 32 prefijos de direcciones IP. Puede especificar varias direcciones o prefijos de dirección como una secuencia de direcciones separadas por espacios y entre corchetes. Puede configurar una sola dirección o una dirección de subred.

La lista de permitidos de la pantalla de inundación UDP no es compatible con dispositivos SRX5400, SRX5600 y SRX5800.

Ejemplo: configuración de la lista de permitidos para pantallas de inundación UDP

En este ejemplo se muestra cómo configurar las listas permitidas de direcciones IP que se eximirán de la detección de inundaciones UDP que se producen durante el proceso de protección de pantalla de inundación UDP.

Requisitos

Antes de comenzar, configure una pantalla de seguridad y habilítela en la zona de seguridad.

Visión general

En este ejemplo, configure listas de permitidos denominadas wlipv4 y wlipv6. Todas las direcciones son IPv4 para , y todas las direcciones son IPv6 para wlipv4wlipv6. Ambas listas de permitidos incluyen direcciones IP de destino y de origen.

Se pueden configurar varias direcciones o prefijos de dirección como una secuencia de direcciones separadas por espacios y entre corchetes, como se muestra en la configuración de las direcciones de destino para wlipv4 y wlipv6.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen white-list wlipv4 address 198.51.100.10/24 set security screen white-list wlipv4 address 198.51.100.11/24 set security screen white-list wlipv4 address 198.51.100.12/24 set security screen white-list wlipv4 address 198.51.100.13/24 set security screen white-list wlipv6 address 2001:db8::1/32 set security screen white-list wlipv6 address 2001:db8::2/32 set security screen white-list wlipv6 address [2001:db8::3/32] set security screen white-list wlipv6 address [2001:db8::4/32] set security screen ids-options jscreen udp flood white-list wlipv4 set security screen ids-options jscreen udp flood white-list wlipv6

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar las listas de permitidos:

Especifique el nombre de la lista de permitidos y las direcciones IPv4 para omitir la detección de inundaciones UDP.

[edit security screen] user@host# set white-list wlipv4 address 198.51.100.10/32 user@host# set white-list wlipv4 address 198.51.100.11/32 user@host# set white-list wlipv4 address 198.51.100.12/32 user@host# set white-list wlipv4 address 198.51.100.13/32

Especifique el nombre de la lista de permitidos y las direcciones IPv6 para omitir la detección de inundaciones UDP.

[edit security screen] user@host# set white-list wlipv6 address 2001:db8::1/32 user@host# set white-list wlipv6 address 2001:db8::2/32 user@host# set white-list wlipv6 address 2001:db8::3/32 user@host# set white-list wlipv6 address 2001:db8::4/32

Establezca la opción UDP flood allowlist.

[edit security screen] user@host# set ids-option jscreen udp flood white-list wlipv4 user@host# set ids-option jscreen udp flood white-list wlipv6

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security screen comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option jscreen {

udp {

flood {

white-list [ wlipv4 wlipv6 ];

}

}

}

white-list wlipv4 {

address [ 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 198.51.100.14/32 ];

}

white-list wlipv6 {

address [ 2001:db8::1/32 2001:db8::2/32 2001:db8::3/32 2001:db8::4/32 ];

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la configuración de la lista blanca

Propósito

Compruebe que la lista de permitidos esté configurada correctamente.

Acción

En el modo operativo, escriba el show security screen white-list wlipv4 comando y show security screen ids-option jscreen .

user@host> show security screen white-list wlipv4 Screen white list: 198.51.100.10/32 198.51.100.11/32 198.51.100.12/32 198.51.100.13/32 user@host> show security screen ids-option jscreen Name Value …… UDP flood threshold ## UDP flood white-list wlipv4 UDP flood white-list wlipv6

Descripción de la lista de permitidos para todas las opciones de pantalla

Junos OS ofrece la opción administrativa para configurar la lista de permitidos para todas las opciones de pantalla IP en una zona de seguridad. Cuando la pantalla está habilitada en una zona de seguridad, se eliminan todos los paquetes IP que superen el valor de umbral. Algunos de estos paquetes son válidos desde fuentes específicas y no deben descartarse del tráfico. Cuando configura la lista de permitidos en un nivel de zona, todas las direcciones IP de los orígenes específicos pueden omitir la comprobación de detección de ataques.

Esta característica es necesaria cuando todas las direcciones IP de un origen específico deben omitir la comprobación de detección de ataques.

Se admiten las listas de permitidos IPv4 e IPv6. Las direcciones de una lista de permitidos deben ser todas IPv4 o todas IPv6. En cada lista de permitidos, puede haber hasta 32 prefijos de direcciones IP. Puede especificar varias direcciones o prefijos de dirección como una secuencia de direcciones separadas por espacios y entre corchetes. Puede configurar una sola dirección o una dirección de subred.

Ventajas

-

La lista global de direcciones IP permitidas omite la comprobación de filtrado de paquetes IP para permitir que todos los paquetes IP procedan de fuentes específicas.

Descripción de la protección de cookies SYN

La cookie SYN es un mecanismo proxy SYN sin estado que puede usar junto con otras defensas contra un ataque de inundación SYN.

Al igual que con el proxy SYN tradicional, la cookie SYN se activa cuando se supera el umbral de ataque de inundación SYN. Sin embargo, debido a que la cookie SYN no tiene estado, no configura una sesión o política y enruta las búsquedas al recibir un segmento SYN, y no mantiene colas de solicitud de conexión. Esto reduce drásticamente el uso de CPU y memoria y es la principal ventaja de usar la cookie SYN sobre el mecanismo tradicional de proxy SYN.

Cuando la cookie SYN está habilitada en Junos OS y se convierte en el proxy de negociación TCP para el servidor de destino, responde a cada segmento SYN entrante con un SYN/ACK que contiene una cookie cifrada como su número de secuencia inicial (ISN). La cookie es un hash MD5 de la dirección de origen original y el número de puerto, la dirección de destino y el número de puerto, y el ISN del paquete SYN original. Después de enviar la cookie, Junos OS descarta el paquete SYN original y elimina la cookie calculada de la memoria. Si no hay respuesta al paquete que contiene la cookie, el ataque se registra como un ataque SYN activo y se detiene efectivamente.

Si el host iniciador responde con un paquete TCP que contiene la cookie +1 en el campo TCP ACK, Junos OS extrae la cookie, resta 1 del valor y vuelve a calcular la cookie para validar que es una ACK legítima. Si es legítimo, Junos OS inicia el proceso de proxy TCP configurando una sesión y enviando un SYN al servidor que contiene la información de origen del SYN original. Cuando Junos OS recibe un SYN/ACK del servidor, envía ACK al servidor y al host de iniciación. En este punto, la conexión se establece y el host y el servidor pueden comunicarse directamente.

El uso de cookies SYN o proxy SYN permite que el firewall de la serie SRX proteja los servidores TCP detrás de él de ataques de inundación SYN en flujos IPv6.

La figura 4 muestra cómo se establece una conexión entre un host iniciador y un servidor cuando la cookie SYN está activa en Junos OS.

Opciones de cookies SYN

Puede establecer los siguientes parámetros para solicitudes de conexión de proxy TCP incompletas:

Umbral de ataque: esta opción permite definir el número de segmentos SYN (es decir, segmentos TCP con el indicador SYN establecido) en la misma dirección de destino y número de puerto por segundo necesarios para activar el mecanismo de proxy SYN. Aunque puede establecer el umbral en cualquier número, necesita conocer los patrones de tráfico normales en su sitio para establecer un umbral apropiado para ello. Por ejemplo, para un sitio de comercio electrónico que normalmente obtiene 2000 segmentos SYN por segundo, es posible que desee establecer el umbral en 30.000 segmentos SYN por segundo. El intervalo de umbral válido es de 1 a 1.000.000. Para un sitio más pequeño que normalmente obtiene 20 segmentos SYN por segundo, podría considerar establecer el umbral en 40 segmentos SYN por segundo.

Umbral de alarma: esta opción permite definir el número de solicitudes de conexión TCP proxy medio completadas por segundo, tras las cuales Junos OS introduce una alarma en el registro de eventos. El valor de umbral de alarma que establezca activa una alarma cuando el número de solicitudes de conexión proxy medio completadas a la misma dirección de destino y número de puerto por segundo supera ese valor. Por ejemplo, si establece el umbral de ataque SYN en 2000 segmentos SYN por segundo y la alarma en 1000, se requiere un total de 3001 segmentos SYN en la misma dirección de destino y número de puerto por segundo para activar una entrada de alarma en el registro. El intervalo de umbral válido es de 1 a 1.000.000 y el valor de umbral de alarma predeterminado es 512.

Umbral de origen: esta opción permite especificar el número de segmentos SYN recibidos por segundo desde una única dirección IP de origen, independientemente de la dirección IP de destino y el número de puerto, antes de que Junos OS empiece a descartar las solicitudes de conexión de ese origen.

Cuando se establece un umbral de ataque SYN y un umbral de origen, se ponen en efecto tanto el mecanismo básico de protección contra inundaciones SYN como el mecanismo de seguimiento de inundaciones SYN basado en origen. El intervalo de umbral válido es de 4 a 1.000.000 y el valor de umbral de alarma predeterminado es 4000.

Umbral de destino: esta opción permite especificar el número de segmentos SYN recibidos por segundo para una única dirección IP de destino antes de que Junos OS empiece a descartar las solicitudes de conexión a ese destino. Si un host protegido ejecuta varios servicios, es posible que desee establecer un umbral basado únicamente en la dirección IP de destino, independientemente del número de puerto de destino. El intervalo de umbral válido es de 4 a 1.000.000 y el valor de umbral de alarma predeterminado es 4000.

Cuando se establece un umbral de ataque SYN y un umbral de destino, se ponen en efecto tanto el mecanismo básico de protección contra inundaciones SYN como el mecanismo de seguimiento de inundaciones SYN basado en destino.

Tiempo de espera: esta opción permite definir el período máximo de tiempo antes de que se elimine de la cola una conexión a medio completar. El valor predeterminado es de 20 segundos y puede establecer el tiempo de espera de 0 a 50 segundos. Puede intentar reducir el valor del tiempo de espera a una longitud más corta hasta que comience a ver conexiones caídas durante condiciones normales de tráfico.

Cuando no se configura un umbral de origen o de destino, el sistema utilizará el valor de umbral predeterminado. El valor predeterminado del umbral de origen y destino es 4000 pps.

Detección y protección de su red contra ataques de inundación SYN habilitando la protección de cookies SYN

En este ejemplo se muestra cómo detectar y proteger la red contra ataques de inundación SYN habilitando la protección de cookies SYN.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Visión general

En este ejemplo, se establece el valor de tiempo de espera de syn-flood externo en 20 y se establece la zona de seguridad para la pantalla externa en external-syn-flood. Además, establezca el modo de protección en syn-cookie.

La función de cookies SYN solo puede detectar y proteger contra ataques de inundación SYN falsificados, lo que minimiza el impacto negativo en los hosts protegidos por Junos OS. Si un atacante utiliza una dirección IP de origen legítima, en lugar de una fuente IP falsificada, el mecanismo de cookies SYN no detiene el ataque.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option external-syn-flood tcp syn-flood timeout 20 set security zones security-zone external screen external-syn-flood set security flow syn-flood-protection-mode syn-cookie

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI. Para habilitar la protección de cookies SYN:

Especifique el valor de tiempo de espera de syn-flood externo.

[edit] user@host# set security screen ids-option external-syn-flood tcp syn-flood timeout 20

Establezca la zona de seguridad para la pantalla externa.

[edit] user@host# set security zones security-zone external screen external-syn-flood

Establezca el modo de protección.

[edit] user@host# set security flow syn-flood-protection-mode syn-cookie

Resultados

Desde el modo de configuración, escriba los comandos , y show security flow para confirmar la show security screenconfiguración. show security zones Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option external-syn-flood {

tcp {

syn-flood {

timeout 20;

}

}

}

[edit]

user@host# show security zones

security-zone zone {

screen external-syn-flood;

}

[edit]

user@host# show security flow

syn-flood-protection-mode syn-cookie;

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección de cookies SYN

Propósito

Verificación de la protección de cookies SYN.

Acción

Introduzca los comandos y show security zones desde el show security screen ids-option external-syn-flood modo operativo.

user@host> show security screen ids-option external-syn-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP SYN flood attack threshold 200 TCP SYN flood alarm threshold 512 TCP SYN flood source threshold 4000 TCP SYN flood destination threshold 4000 TCP SYN flood timeout 20 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: external-syn-flood Interfaces bound: 0 Interfaces:

Significado

El resultado de ejemplo muestra que la protección contra cookies SYN está habilitada con un umbral de origen y destino.

Entendiendo los Ataques de Inundación ICMP

Una inundación ICMP suele ocurrir cuando las solicitudes de eco ICMP sobrecargan al objetivo del ataque con tantas solicitudes que el objetivo gasta todos sus recursos respondiendo hasta que ya no puede procesar tráfico de red válido.

Los mensajes ICMP generados en modo flujo están limitados a 12 mensajes cada 10 segundos. Este límite de velocidad se calcula por CPU. Una vez que se alcanza el umbral, no se envían más mensajes de confirmación al dispositivo.

Al habilitar la función de protección contra inundaciones ICMP, puede establecer un umbral que, una vez superado, invoque la función de protección contra ataques de inundaciones ICMP. (El valor de umbral predeterminado es 1000 paquetes por segundo). Si se supera el umbral, Junos OS ignora más solicitudes de eco ICMP para el resto de ese segundo más el siguiente también. Consulte la figura 5.

Una inundación ICMP puede consistir en cualquier tipo de mensaje ICMP. Por lo tanto, Junos OS supervisa todos los tipos de mensajes ICMP, no solo las solicitudes de eco.

ICMP

ICMP

Junos OS admite la protección contra inundaciones ICMP para tráfico IPv4 e IPv6.

Protección de su red contra ataques de inundaciones ICMP habilitando la protección contra inundaciones ICMP

En este ejemplo se muestra cómo proteger su red contra ataques de inundación ICMP habilitando la protección contra inundaciones ICMP.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de habilitar la protección contra inundaciones ICMP.

Visión general

En este ejemplo, habilita la protección contra inundaciones ICMP. La unidad de valor es paquetes ICMP por segundo, o pps. El valor predeterminado es 1000 pps. Especifique la zona donde puede originarse una inundación.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option 1000-icmp-flood icmp flood threshold 1000 set security zones security-zone zone screen 1000-icmp-flood

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI. Para habilitar la protección contra inundaciones del ICMP:

Especifique el valor del umbral de inundación del ICMP.

[edit] user@host# set security screen ids-option 1000-icmp-flood icmp flood threshold 1000

Establezca la zona de seguridad para la pantalla de zona.

[edit] user@host# set security zones security-zone zone screen 1000-icmp-flood

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security screen comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option 1000-icmp-flood {

icmp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen 1000-icmp-flood;

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección contra inundaciones del ICMP

Propósito

Verifique la protección contra inundaciones del ICMP

Acción

Introduzca los comandos y show security zones desde el show security screen ids-option 1000-icmp-flood modo operativo.

user@host> show security screen ids-option 1000-icmp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value ICMP flood threshold 1000 user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-icmp-flood Interfaces bound: 0 Interfaces:

Significado

La salida de ejemplo muestra que la protección contra inundaciones ICMP está habilitada y que el umbral está establecido.

Descripción de los ataques de inundación UDP

Similar a una inundación ICMP, una inundación UDP ocurre cuando un atacante envía paquetes IP que contienen datagramas UDP con el propósito de ralentizar a la víctima hasta el punto de que la víctima ya no puede manejar conexiones válidas.

Después de habilitar la característica de protección contra inundaciones UDP, puede establecer un umbral que, una vez superado, invoque la característica de protección contra ataques contra inundaciones UDP. (El valor de umbral predeterminado es 1000 paquetes por segundo, o pps.) Si el número de datagramas UDP de uno o más orígenes a un único destino supera este umbral, Junos OS ignora más datagramas UDP en ese destino durante el resto de ese segundo más el siguiente también. Consulte la figura 6.

Los dispositivos SRX5400, SRX5600 y SRX5800 no dejan caer el paquete en el siguiente segundo.

Junos OS admite protección contra inundaciones UDP para paquetes IPV4 e IPv6.

Protección de la red contra ataques de inundación UDP habilitando la protección contra inundaciones UDP

En este ejemplo se muestra cómo proteger la red contra ataques de inundación UDP habilitando la protección contra inundaciones UDP.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de habilitar la protección contra inundaciones UDP.

Visión general

En este ejemplo, habilita la protección contra inundaciones UDP. La unidad de valor es paquetes UDP por segundo, o pps. El valor predeterminado es 1000 pps. Especifique la zona donde puede originarse una inundación.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option 1000-udp-flood udp flood threshold 1000 set security zones security-zone external screen 1000-udp-flood

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en modo de configuración en los perfiles desplegables. Para habilitar la protección contra inundaciones UDP:

Especifique el valor del umbral de inundación UDP.

[edit] user@host# set security screen ids-option 1000-udp-flood udp flood threshold 1000

Establezca la zona de seguridad para la pantalla externa.

[edit] user@host# set security zones security-zone external screen 1000-udp-flood

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security screen comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option 1000-udp-flood {

udp {

flood threshold 1000;

}

}

[edit]

user@host# show security zones

security-zone external {

screen 1000-udp-flood;

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección contra inundaciones UDP

Propósito

Verifique la protección contra inundaciones UDP.

Acción

Introduzca los comandos y show security zones desde el show security screen ids-option 1000-udp-flood modo operativo.

user@host> show security screen ids-option 1000-udp-flood node0: -------------------------------------------------------------------------- Screen object status: Name Value UDP flood threshold 1000 user@host> show security zones Security zone: external Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: 1000-udp-flood Interfaces bound: 0 Interfaces:

Significado

El resultado de ejemplo muestra que la protección contra inundaciones UDP está habilitada y que se establece un umbral.

Entendiendo los ataques terrestres

Combinando un ataque SYN con suplantación de IP, un ataque terrestre ocurre cuando un atacante envía paquetes SYN falsificados que contienen la dirección IP de la víctima como dirección IP de destino y de origen.

El sistema receptor responde enviando el paquete SYN-ACK a sí mismo, creando una conexión vacía que dura hasta que se alcanza el valor de tiempo de espera de inactividad. Inundar un sistema con tales conexiones vacías puede abrumar el sistema, causando una denegación de servicio (DoS). Consulte la figura 7.

terrestre

terrestre

Cuando se habilita la opción de pantalla para bloquear ataques terrestres, Junos OS combina elementos de la defensa contra inundaciones SYN y la protección contra suplantación de IP para detectar y bloquear cualquier intento de esta naturaleza.

Junos OS admite la protección contra ataques terrestres para paquetes IPv4 e IPv6.

Protección de su red contra ataques terrestres habilitando la protección contra ataques terrestres

En este ejemplo, se muestra cómo proteger la red contra ataques habilitando la protección contra ataques terrestres.

Requisitos

No se requiere ninguna configuración especial más allá de la inicialización del dispositivo antes de habilitar la protección contra ataques terrestres.

Visión general

En este ejemplo se muestra cómo habilitar la protección contra un ataque terrestre. En este ejemplo, el nombre del objeto de pantalla de seguridad se establece como land y la zona de seguridad como zone.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security screen ids-option land tcp land set security zones security-zone zone screen land

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI. Para habilitar la protección contra un ataque terrestre:

Especifique el nombre del objeto de pantalla.

[edit] user@host# set security screen ids-option land tcp land

Establezca la zona de seguridad.

[edit] user@host# set security zones security-zone zone screen land

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security screen comandos y show security zones . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security screen

ids-option land {

tcp {

land;

}

}

[edit]

user@host# show security zones

security-zone zone {

screen land;

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Verificación de la protección contra un ataque terrestre

Propósito

Verifique la protección contra un ataque terrestre.

Acción

Introduzca los comandos y show security zones desde el show security screen ids-option land modo operativo.

user@host> show security screen ids-option land node0: -------------------------------------------------------------------------- Screen object status: Name Value TCP land attack enabled user@host> show security zones Security zone: zone Send reset for non-SYN session TCP packets: Off Policy configurable: Yes Screen: land Interfaces bound: 0 Interfaces:

Significado

El resultado de la muestra muestra que la protección contra un ataque terrestre está habilitada.