Protección de paquetes IP

Algunos atacantes pueden abusar de los campos de opción IP, cuya intención original era (y sigue siendo) proporcionar controles de enrutamiento especiales, herramientas de diagnóstico y seguridad. Al configurar mal estas opciones, los atacantes producen campos incompletos o mal formados dentro de un paquete. Los atacantes pueden usar estos paquetes mal formados para poner en peligro los hosts de la red, Para obtener más información, consulte los temas siguientes:

Descripción de la protección de fragmentos de paquetes IP

A medida que los paquetes atraviesan diferentes redes, a veces es necesario dividir un paquete en pedazos más pequeños (fragmentos) según la unidad máxima de transmisión (MTU) de cada red. Los fragmentos IP pueden contener el intento de un atacante de aprovechar las vulnerabilidades en el código de reensamblaje de paquetes de implementaciones de pila IP específicas. Cuando la víctima recibe estos paquetes, los resultados pueden variar desde procesar los paquetes incorrectamente hasta bloquear todo el sistema. Consulte la figura 1.

paquetes IP

paquetes IP

Cuando se habilita Junos OS para denegar fragmentos IP en una zona de seguridad, bloquea todos los fragmentos de paquetes IP que recibe en las interfaces enlazadas a esa zona.

Junos OS admite la protección de fragmentos de IP para paquetes IPv4 e IPv6.

En los paquetes IPv6, la información del fragmento no está presente en el encabezado IPv6. La información del fragmento está presente en el encabezado de extensión del fragmento, que es responsable de la fragmentación y el reensamblaje de IPv6. El nodo de origen inserta el encabezado de extensión de fragmento entre el encabezado IPv6 y el encabezado de carga si se requiere fragmentación. Consulte la figura 2.

IPv6

IPv6

El formato general del encabezado de extensión de fragmento se muestra en la figura 3.

de extensión de fragmento

de extensión de fragmento

Ejemplo: Eliminación de paquetes IP fragmentados

En este ejemplo se muestra cómo colocar paquetes IP fragmentados.

Requisitos

Antes de comenzar, comprenda la protección de fragmentos de paquetes IP. Consulte Descripción general de atributos de paquetes sospechosos.

Visión general

Cuando esta función está habilitada, Junos OS deniega los fragmentos de IP en una zona de seguridad y bloquea todos los fragmentos de paquetes IP que se reciben en las interfaces enlazadas a esa zona.

En este ejemplo, se configura la pantalla de fragmentos de bloque para colocar paquetes IP fragmentados originados en la zona de seguridad zone1.

Topología

Configuración

Procedimiento

Procedimiento paso a paso

Para colocar paquetes IP fragmentados:

Configure la pantalla.

[edit] user@host# set security screen ids-option block-frag ip block-frag

Configure la zona de seguridad.

[edit] user@host# set security zones security-zone zone1 screen block-frag

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security screen statistics zone zone-name comando.

Descripción de la protección de opciones IP incorrectas

El estándar IP RFC 791, Protocolo de Internet, especifica un conjunto de ocho opciones que proporcionan controles de enrutamiento especiales, herramientas de diagnóstico y seguridad. Aunque los usos originales previstos para estas opciones sirvieron para fines dignos, las personas han descubierto formas de torcer estas opciones para lograr objetivos menos encomiables.

Ya sea intencional o accidentalmente, los atacantes a veces configuran las opciones de IP incorrectamente, produciendo campos incompletos o mal formados. Independientemente de las intenciones de la persona que creó el paquete, el formato incorrecto es anómalo y potencialmente perjudicial para el destinatario previsto. Consulte la figura 4.

de IP con formato incorrecto

de IP con formato incorrecto

Cuando se habilita la opción de pantalla de protección de IP incorrecta, Junos OS bloquea los paquetes cuando cualquier opción IP del encabezado del paquete IP tiene un formato incorrecto. Además, Junos OS registra el evento en el registro de eventos.

Junos OS admite protección de opciones IP incorrectas para paquetes IPv4 e IPv6.

Ejemplo: bloqueo de paquetes IP con opciones con formato incorrecto

En este ejemplo se muestra cómo bloquear paquetes ICMP grandes con opciones con formato incorrecto.

Requisitos

Antes de comenzar, comprenda la protección de opciones IP incorrectas. Consulte Descripción general de atributos de paquetes sospechosos.

Visión general

Cuando se habilita la opción de pantalla de protección de IP incorrecta, Junos OS bloquea los paquetes cuando cualquier opción IP del encabezado del paquete IP tiene un formato incorrecto. Además, Junos OS registra el evento en el registro de eventos.

En este ejemplo, se configura la pantalla de opción IP incorrecta para bloquear paquetes ICMP grandes que se originan en la zona de seguridad zone1.

Topología

Configuración

Procedimiento

Procedimiento paso a paso

Para detectar y bloquear paquetes IP con opciones de IP con formato incorrecto:

Configure la pantalla.

[edit] user@host# set security screen ids-option ip-bad-option ip bad-option

Nota:Actualmente, esta opción de pantalla solo es aplicable a IPv4.

Configure una zona de seguridad.

[edit] user@host# set security zones security-zone zone1 screen ip-bad-option

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security screen statistics zone zone-name comando.

Descripción de la protección de protocolos desconocidos

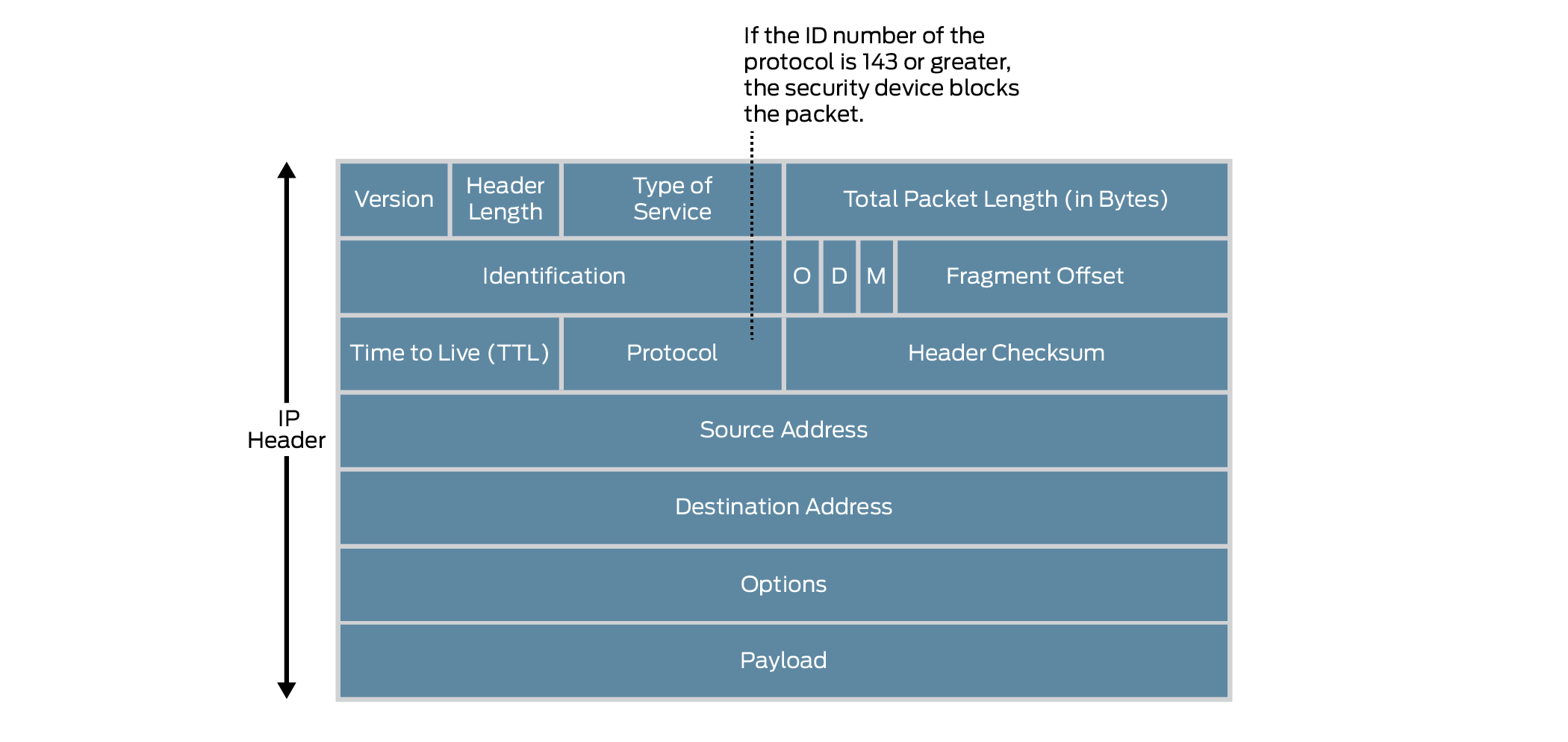

Según el documento de números de protocolo más reciente de la IANA, los tipos de protocolo con números de identificación de 143 o más están reservados y no están definidos en este momento. Precisamente porque estos protocolos no están definidos, no hay forma de saber de antemano si un protocolo desconocido en particular es benigno o malicioso.

A menos que su red utilice un protocolo no estándar con un número de identificación de 143 o superior, una postura cautelosa es bloquear dichos elementos desconocidos para que no entren en su red protegida. Consulte la figura 5.

desconocidos

desconocidos

Cuando se habilita la opción de pantalla de protección de protocolo desconocido, Junos OS descarta paquetes cuando el campo de protocolo contiene un número de ID de protocolo 143 o superior de forma predeterminada.

Cuando se habilita la opción de pantalla de protección de protocolo desconocido para el protocolo IPv6, Junos OS descarta paquetes cuando el campo de protocolo contiene un número de ID de protocolo 143 o superior de forma predeterminada.

Ejemplo: Descartar paquetes mediante un protocolo desconocido

En este ejemplo se muestra cómo descartar paquetes mediante un protocolo desconocido.

Requisitos

Antes de comenzar, comprenda la protección de protocolos desconocidos. Consulte Descripción general de atributos de paquetes sospechosos.

Visión general

Cuando se habilita la opción de pantalla de protección de protocolo desconocido, Junos OS descarta paquetes cuando el campo de protocolo contiene un número de ID de protocolo 137 o superior de forma predeterminada.

En este ejemplo, se configura la pantalla de protocolo desconocido para bloquear paquetes con un protocolo desconocido que se origina en la zona de seguridad zone1.

Topología

Configuración

Procedimiento

Procedimiento paso a paso

Para descartar paquetes que utilizan un protocolo desconocido:

Configure la pantalla del protocolo desconocido.

[edit] user@host# set security screen ids-option unknown-protocol ip unknown-protocol

Configure una zona de seguridad.

[edit] user@host# set security zones security-zone zone1 screen unknown-protocol

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security screen statistics zone zone-name comando.

Descripción de las listas de permitidos para la pantalla de fragmentos de bloque IP

Junos OS ofrece la opción administrativa para configurar una lista de direcciones IP de confianza en la pantalla de fragmentos de bloque IP. Cuando se habilita la fragmentación de bloques IP en una zona, Junos OS deniega los fragmentos de IP y bloquea todos los fragmentos de paquetes IP. Todos los paquetes IP fragmentados se eliminarán. Para evitar que estos paquetes se caigan y, en su lugar, permitir que estos paquetes omitan la comprobación de fragmentación del bloque IP, debe configurar la lista de permitidos de fragmentos de bloques IP.

Cuando configura la lista de permitidos en la pantalla de fragmentos de bloque IP, el tráfico de las direcciones de origen en los grupos de la lista de permitidos omite la comprobación de fragmentación del bloque IP. La lista de permitidos de fragmentos de bloques de IP admite direcciones IPv4 e IPv6 y, en cada lista de permitidos, puede haber hasta 32 prefijos de direcciones IP. Puede configurar una sola dirección o una dirección de subred.

Beneficios de la lista de permitidos de fragmentos de bloque IP

- La lista de permitidos de fragmentos de bloques IP omite la comprobación de fragmentación de bloques IP para permitir paquetes IP fragmentados de orígenes específicos.