EN ESTA PÁGINA

Ejemplo: Establecer la duración y los tiempos de espera de las llamadas ALG del SIP

Ejemplo: Configurar la protección contra ataques SIP ALG DoS

Ejemplo: Configurar TDR de origen de interfaz para llamadas SIP entrantes

Ejemplo: Configuración de TDR estática para llamadas SIP entrantes

Ejemplo: Configurar el proxy SIP en la zona privada y TDR en la zona pública

Ejemplo: Configurar un escenario DE ALG y TDR de SIP de tres zonas

SIP ALG

RESUMEN El Protocolo de inicio de sesión (SIP) es un protocolo de señalización para iniciar, modificar y terminar sesiones multimedia a través de Internet. SIP admite sesiones de medios únicos y multimedios.

Descripción de la ALG del SIP

El Protocolo de iniciación de sesión (SIP) es un protocolo estándar del Grupo de tareas de ingeniería de Internet (IETF) para iniciar, modificar y terminar sesiones multimedia a través de Internet. Estas sesiones pueden incluir conferencias, telefonía o multimedia, con funciones como mensajería instantánea y movilidad a nivel de aplicación en entornos de red.

Junos OS admite SIP como servicio, lo que permite y niega en función de una política que configure. SIP es un servicio predefinido en Junos OS y utiliza el puerto 5060 como puerto de destino.

Una de las funciones del SIP es distribuir la información de descripción de la sesión, y durante la sesión, para negociar y modificar los parámetros de la sesión. El SIP también se utiliza para terminar una sesión multimedia, señalar un establecimiento de llamadas, proporcionar indicación de falla y proporcionar métodos para el registro del punto de conexión.

La información de descripción de sesión se incluye en los mensajes INVITE y 200-OK o 200-OK y ACK, e indica el tipo multimedia de la sesión; por ejemplo, si se trata de voz o video. Aunque el SIP puede usar protocolos de descripción diferentes para describir la sesión, la puerta de enlace de capa de aplicación SIP (ALG) de Juniper Networks solo admite el protocolo de descripción de sesión (SDP).

SDP proporciona información que un sistema puede usar para unirse a una sesión multimedia. SDP puede incluir información como direcciones IP, números de puerto, horas y fechas. Tenga en cuenta que la dirección IP y el número de puerto en el encabezado SDP (los campos c= y m=, respectivamente) son la dirección y el puerto donde el cliente quiere recibir las secuencias de medios y no la dirección IP y el número de puerto desde el que se origina la solicitud SIP (aunque pueden ser los mismos).

Los mensajes SIP consisten en solicitudes de un cliente a un servidor y respuestas a las solicitudes de un servidor a un cliente con el propósito de establecer una sesión (o una llamada). Un agente de usuario (UA) es una aplicación que se ejecuta en los puntos de conexión de la llamada y consta de dos partes:

cliente de agente de usuario (UAC), que envía solicitudes SIP en nombre del usuario

servidor de agente de usuario (UAS), que escucha las respuestas y notifica al usuario cuando llegan

UAC y UAS se definen en relación con la función que un agente en particular está desempeñando en una negociación.

Ejemplos de UA son servidores proxy SIP y teléfonos.

Este tema contiene las siguientes secciones:

Operación SIP ALG

Hay dos tipos de tráfico SIP, la señalización y el flujo de medios. El tráfico de señalización SIP consta de mensajes de solicitud y respuesta entre el cliente y el servidor, y utiliza protocolos de transporte como UDP o TCP. El flujo de medios transporta los datos (datos de audio, por ejemplo) mediante protocolos de transporte.

A partir de Junos OS versión 12.3X48-D25 y Junos OS versión 17.3R1, el SIP ALG admite TCP. La compatibilidad tcp a través del SIP ALG reduce el tráfico al servidor mediante la eliminación de la necesidad de volver a registrar o actualizar el servidor con frecuencia.

De forma predeterminada, Junos OS admite mensajes de señalización SIP en el puerto 5060. Puede configurar el puerto mediante la creación de una política que permita el servicio SIP y el software filtra el tráfico de señalización SIP como cualquier otro tipo de tráfico, permitándolo o negándolo. Sin embargo, la secuencia de medios usa números de puerto asignados dinámicamente que pueden cambiar varias veces durante el curso de una llamada. Sin puertos fijos, es inseguro crear una política estática para controlar el tráfico de medios. En este caso, el dispositivo invoca la ALG de SIP. Los puertos de transporte del dispositivo utilizados para las sesiones de medios no se conocen de antemano; sin embargo, los puertos utilizados para la negociación del SIP son bien conocidos (o predefinidos). El ALG registra el interés en los paquetes de la sesión de control, que puede distinguir fácilmente de los demás paquetes, e inspecciona la negociación para la información de transporte utilizada para la sesión de medios (tanto las direcciones IP como los puertos).

El SIP ALG crea una perforación cuando determina una IP, puerto, dirección de transporte y protocolo coincidentes, que se identifican con cualquier información conocida en el momento en que se abre el agujero de pin.

El SIP ALG monitorea las transacciones de SIP y crea y administra de forma dinámica agujeros basados en la información que extrae de estas transacciones. El ALG SIP de Juniper Networks admite todos los métodos y respuestas del SIP. Puede permitir que las transacciones SIP atraviesen el firewall de Juniper Networks mediante la creación de una política estática que permita el servicio SIP. Si la política está configurada para inspeccionar el tráfico DEL SIP (o, más adecuadamente, si la política envía tráfico al SIP ALG para su inspección), las acciones permitidas son permitir el tráfico (en cuyo caso se abren las perforaciones adecuadas) o denegar el tráfico.

El SIP ALG intercepta mensajes SIP que contienen SDP y, mediante un analizador, extrae la información que requiere para crear agujeros de pin. El SIP ALG examina la parte SDP del paquete, y un analizador extrae información como direcciones IP y números de puerto, que el ALG del SIP registra en una tabla de agujeros pin. El SIP ALG utiliza las direcciones IP y los números de puerto registrados en la tabla de perforaciones para abrir agujeros y permitir que las secuencias de medios atraviesen el dispositivo.

Cuando el dispositivo realiza TDR, las direcciones de transporte que utilizan las UAs son incorrectas. El SIP ALG modifica las direcciones de transporte según los puertos traducidos y las direcciones asignadas por el dispositivo que traduce direcciones de red. Cuando se cifra SDP, el dispositivo no puede extraer ni modificar el contenido del mensaje y, por lo tanto, no puede corregir las direcciones de transporte. Para proporcionar una solución alternativa, se implementó el protocolo STUN (que requiere que los dispositivos TDR realicen algún tipo de cono-TDR), lo que permite a los clientes determinar las direcciones traducidas y usar esas direcciones recién descubiertas en los mensajes de SDP.

Los productos NEC SIP son compatibles condicionalmente.

Descripciones de sesión de SDP

Una descripción de sesión SDP es un formato bien definido para transmitir información suficiente para descubrir y participar en una sesión multimedia. Una sesión se describe mediante una serie de pares de atributo/valor, uno por línea. Los nombres de atributo son caracteres únicos, seguidos de =, y un valor. Los valores opcionales se especifican con =*. Los valores son una cadena ASCII o una secuencia de tipos específicos separados por espacios. Los nombres de atributos solo son únicos dentro de la construcción sintáctica asociada, como solo en la sesión, el tiempo o los medios.

En la descripción de la sesión de SDP, la información a nivel de medios comienza con el campo m=.

De los muchos campos de la descripción de SDP, dos son particularmente útiles para la ALG del SIP, ya que contienen información de la capa de transporte.

c=para obtener información de conexiónEste campo puede aparecer a nivel de sesión o de medios. Aparece en este formato:

c=tipo de red <><dirección><conexiones>

Junos OS solo admite "IN" (para Internet) como tipo de red, "IPv4" como tipo de dirección y una dirección IP de unidifusión o un nombre de dominio como dirección IP de destino (conexión). A partir de Junos OS versión 15.1X49-D40 y Junos OS versión 17.3R1, también se admite el tipo de dirección "IPv6".

Si la dirección IP de destino es una dirección IP de unidifusión, la ALG del SIP crea agujeros con los números de dirección IP y puerto especificados en el campo de descripción de medios m=.

m=para el anuncio de los mediosEste campo aparece a nivel de medios y contiene la descripción de los medios. Aparece en este formato:

lista de m=<media><port><transporte><fmt>

Actualmente, Junos OS admite "RTP" como protocolo de transporte de capa de aplicación. El número de puerto indica el puerto de destino de la secuencia de medios (el origen lo asigna el UA remoto). La lista de formatos (lista fmt) proporciona información sobre el protocolo de capa de aplicación que utilizan los medios.

El software abre puertos solo para RTP y el Protocolo de control en tiempo real (RTCP). Cada sesión de RTP tiene una sesión RTCP correspondiente. Por lo tanto, cada vez que una secuencia de medios usa RTP, el SIP ALG debe reservar puertos (crear agujeros) para el tráfico RTCP y RTP. De forma predeterminada, el número de puerto para RTCP es uno mayor que el número de puerto RTP.

Creación de pinhole

Cada agujero de pin (uno para el tráfico RTP y el otro para el tráfico RTCP) comparten la misma dirección IP de destino. La dirección IP proviene del campo c= en la descripción de la sesión de SDP. Dado que el campo c= puede aparecer en el nivel de sesión o en la parte a nivel de medios de la descripción de la sesión de SDP, el analizador determina la dirección IP según las siguientes reglas (de conformidad con las convenciones de SDP):

En primer lugar, el analizador DE ALG de SIP busca un campo c= que contiene una dirección IP en el nivel de medios. Si hay un campo de este tipo, el analizador extrae esa dirección IP y la ALG del SIP usa esa dirección para crear un agujero para los medios.

Si no hay ningún campo c= en el nivel de medios, el analizador ALG de SIP extrae la dirección IP del campo c= en el nivel de sesión, y el ALG del SIP usa esa dirección IP para crear un agujero para los medios. Si la descripción de la sesión no contiene un campo c= en ninguno de los niveles, esto indica un error en la pila de protocolos, y el dispositivo deja caer el paquete y registra el evento.

El SIP ALG también abre agujeros para el tráfico de señal. Estas perforaciones de señal son útiles después del tiempo de espera de la sesión de señal anterior, y también son útiles para el tráfico de señal enviado a una dirección de terceros que no coincide con la sesión de señal anterior. Las perforaciones de señal ALG SIP nunca envejecen, a diferencia de los agujeros de pin RTP o RTCP, donde solo se especifican la IP de destino y el puerto de destino.

La SIP ALG abre agujeros de señal para los siguientes encabezados, si es necesario:

Vía

CONTACTO

RUTA

RUTA DE REGISTRO

El SIP ALG necesita la siguiente información para crear una perforación. Esta información proviene de la descripción de la sesión de SDP o de los encabezados del SIP (como se indica anteriormente).

Protocolo: UDP o TCP.

IP de origen: desconocida.

Puerto de origen: desconocido.

IP de destino: el analizador extrae la dirección IP de destino del campo c= en el nivel de medios o sesión.

Puerto de destino: el analizador extrae el número de puerto de destino para RTP del campo m= en el nivel de medios y calcula el número de puerto de destino para RTCP mediante la siguiente fórmula:

Número de puerto RTP + uno

Duración: este valor indica la longitud del tiempo (en segundos) durante el cual una perforación está abierta para permitir el paso de un paquete. Un paquete debe pasar por la perforación antes de que expire la vida útil. Cuando expire la vida útil, la ALG sip elimina el agujero de pin.

Cuando un paquete pasa por la perforación dentro del período de vida útil, inmediatamente después, el SIP ALG elimina la perforación para la dirección desde la que vino el paquete.

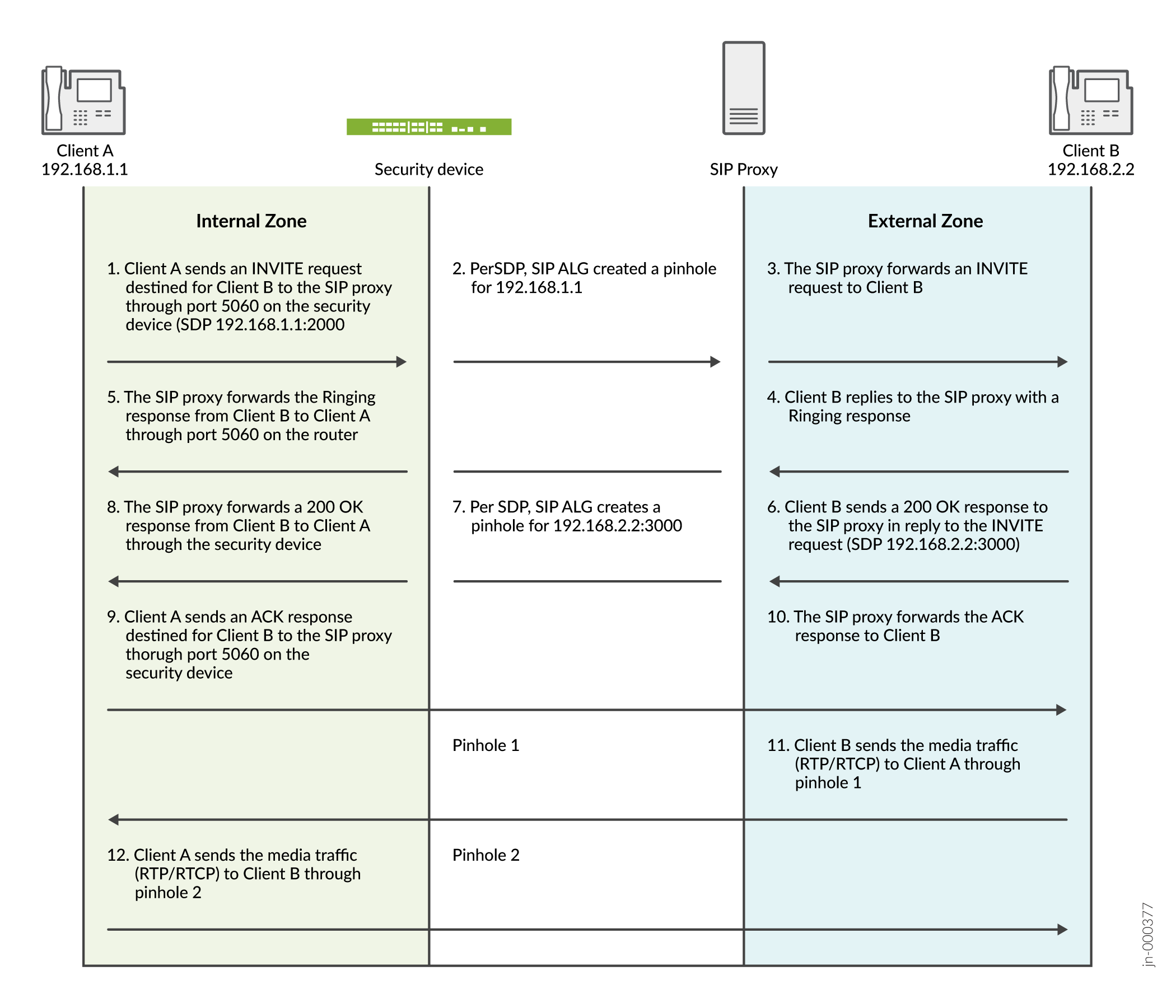

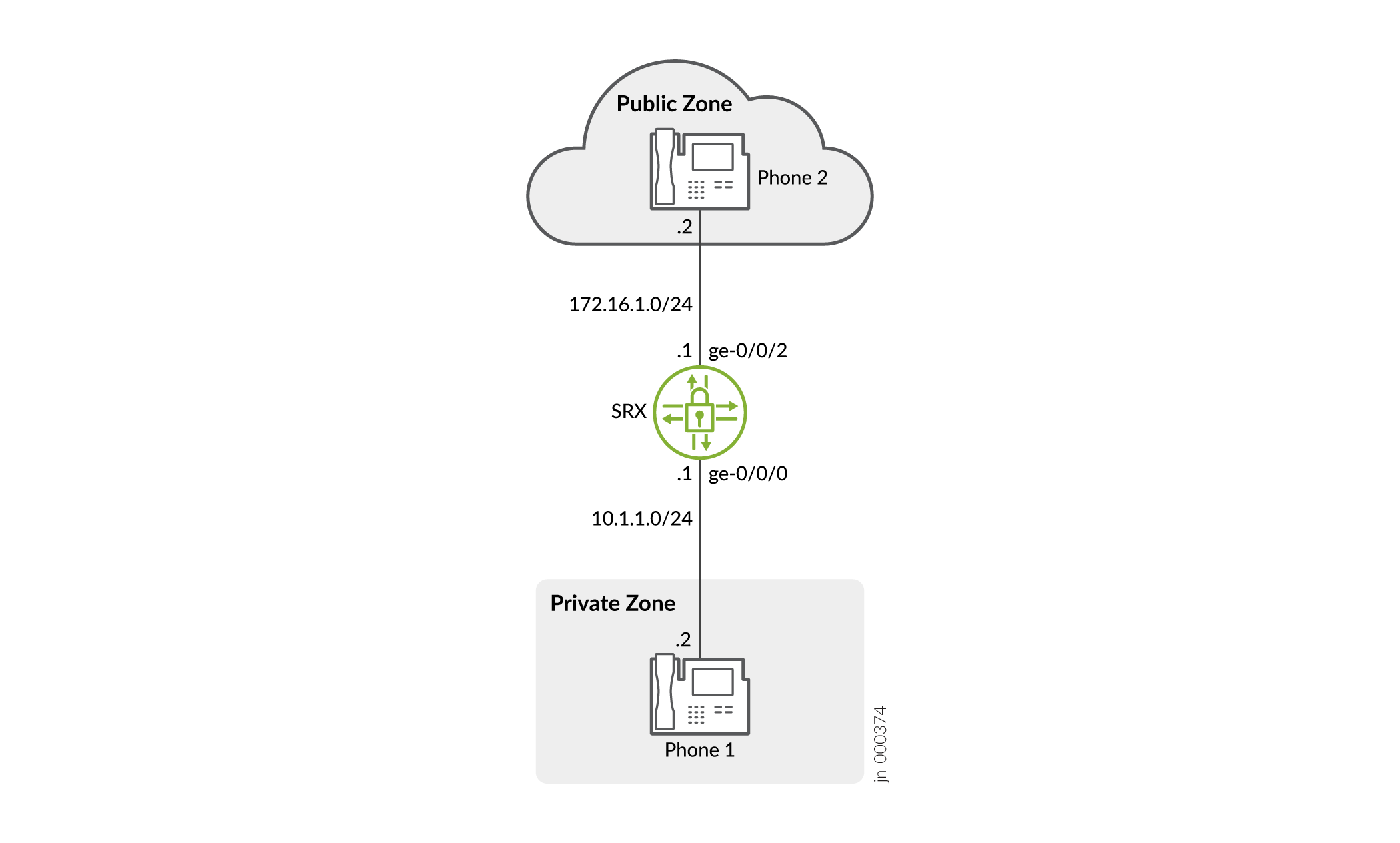

En la Figura 1 se describe una configuración de llamada entre dos clientes SIP y cómo el SIP ALG crea agujeros para permitir tráfico RTC y RTCP. La ilustración asume que el dispositivo tiene una política que permite el SIP, abriendo así el puerto 5060 para mensajes de señalización SIP.

Figura 1: Configuración de llamadas SIP ALG

de llamadas SIP ALG

El SIP ALG no crea agujeros para el tráfico RTCP y RTP cuando la dirección IP de destino es 0.0.0.0, lo que indica que la sesión está en espera. Para poner una sesión en espera durante una comunicación telefónica, por ejemplo, el cliente A envía al cliente B un mensaje SIP en el que la dirección IP de destino es 0.0.0.0. Si lo hace, indica al cliente B que no debe enviar ningún medio hasta nuevo aviso. Si el cliente B envía medios de todos modos, el dispositivo descarta los paquetes.

- Descripción de la compatibilidad con IPv6 para SIP ALG

- Descripción de la compatibilidad con el campo de la lámpara ocupada de escalabilidad para el ALG SIP basado en UDP

- Descripción de los métodos de solicitud de SIP ALG

- Descripción general de la configuración de SIP ALG

- Descripción de la protección contra ataques SIP ALG DoS

- Descripción de los tipos de mensajes desconocidos de SIP ALG

- Descripción de la duración y los tiempos de espera de las llamadas ALG del SIP

Descripción de la compatibilidad con IPv6 para SIP ALG

IPv6 se admite en el ALG sip junto con el modo TDR-PT y la traducción de direcciones NAT64.

El SIP ALG procesa la dirección IPv6 de la misma manera que procesa la dirección IPv4 para actualizar la carga si el TDR está configurado y abriendo agujeros para el tráfico futuro.

El procesamiento especial se produce para los siguientes formatos:

IPv6 in SIP URIs: el URI de SIP tiene el mismo aspecto que un URI con direcciones IPv4. Como en todas las URI, una dirección IPv6 está entre corchetes. Los bloques de dirección IPv6 se separan por dos puntos. En muchas notaciones, un dos puntos separa el nombre de host o la dirección IP del puerto de protocolo. Para analizar la dirección IPv6 completa y separar el puerto, la dirección se encapsula entre corchetes

IPv6 in SDP— Las direcciones IPv6 del Protocolo de descripción de sesión (SDP) tienen el marcador IP6.

El SIP ALG con compatibilidad con IPv6 tiene la siguiente limitación:

Cuando se implementa NAT64 con TDR persistente, la ALG del SIP agrega la traducción de TDR a la tabla de enlace TDR persistente si nat está configurada en la dirección del registro (AOR). Dado que el TDR persistente no puede duplicar la dirección configurada, no se admite la coexistencia de NAT66 y NAT64 configuradas en la misma dirección.

Solo se crea un enlace para la misma dirección IP de origen.

Descripción de la compatibilidad con el campo de la lámpara ocupada de escalabilidad para el ALG SIP basado en UDP

El campo de lámpara ocupada (BLF) es una luz en un teléfono IP que indica si otra extensión conectada a la misma central de conmutación privada (PBX) está ocupada o no. Puede configurar manualmente la BLF mediante una interfaz web. Cuando se configura BLF, el teléfono se suscribe a una lista de recursos disponible en la IP PBX para recibir una notificación de información de estado para otras extensiones. BLF funciona a través del Protocolo de iniciación de sesión (SIP) y utiliza los mensajes SUBSCRIBE y NOTIFY. Por lo general, el teléfono es el suscriptor y la IP PBX es el notificador.

Cuando se registra un teléfono en la IP PBX, la IP PBX notifica al teléfono el estado de la lista de recursos. Por ejemplo, si la lista de recursos es enorme, el cuerpo del mensaje NOTIFY también será enorme. Dado que el SIP ALG solo admite mensajes SIP de 3000 bytes, omite el enorme mensaje NOTIFY. Si hay demasiadas instancias de BLF en el cuerpo del mensaje, la carga no se cambiará y la puerta de enlace no se abrirá.

A partir de Junos OS versión 12.3X48-D15 y Junos OS versión 17.3R1, el SIP ALG admite mensajes SIP de 65 000 bytes en el protocolo UDP. En la aplicación de BLF de escalabilidad, si cada instancia tiene alrededor de 500 bytes, la ALG de SIP admite 100 instancias en un mensaje UDP de SIP.

La compatibilidad con BLF para el SIP ALG basado en UDP incluye las siguientes características:

El dispositivo puede enviar y recibir mensajes SIP de 65 000 bytes.

El SIP ALG puede analizar los mensajes SIP de 65 000 bytes y abrir el agujero de pin, si es necesario.

El SIP ALG regenera el nuevo mensaje sip jumbo si se configura TDR y se cambia la carga.

Descripción de los métodos de solicitud de SIP ALG

El modelo de transacción del Protocolo de inicio de sesión (SIP) incluye una serie de mensajes de solicitud y respuesta, cada uno de los cuales contiene un method campo que denota el propósito del mensaje.

Junos OS admite los siguientes tipos de método y códigos de respuesta:

INVITE: un usuario envía una solicitud INVITE para invitar a otro usuario a participar en una sesión. El cuerpo de una solicitud INVITE puede contener la descripción de la sesión.

ACK: el usuario desde el que se originó la INVITACIÓN envía una solicitud ACK para confirmar la recepción de la respuesta final a la solicitud INVITE. Si la solicitud INVITE original no contenía la descripción de la sesión, la solicitud ACK debe incluirla.

OPTIONS: el agente de usuario (UA) obtiene información sobre las capacidades del proxy SIP. Un servidor responde con información sobre qué métodos, protocolos de descripción de sesión y codificación de mensajes admite.

BYE: un usuario envía una solicitud BYE para abandonar una sesión. Una solicitud BYE de cualquiera de los usuarios termina automáticamente la sesión.

CANCELAR: un usuario envía una solicitud CANCEL para cancelar una solicitud INVITE pendiente. Una solicitud CANCEL no tiene ningún efecto si el servidor SIP que procesa la INVITACIÓN envió una respuesta final para la INVITACIÓN antes de que recibiera la cancelación.

REGISTER: un usuario envía una solicitud REGISTER a un servidor de registro SIP para informarle de la ubicación actual del usuario. Un servidor de registro SIP registra toda la información que recibe en las solicitudes DE REGISTRO y pone esta información a disposición de cualquier servidor SIP que intente localizar a un usuario.

Info: se utiliza para comunicar información de señalización de mitad de sesión a lo largo de la ruta de señalización para la llamada.

Suscribirse: se utiliza para solicitar actualizaciones de estado y estado actuales desde un nodo remoto.

Notificar: se envía para informar a los suscriptores de los cambios en el estado en el que el suscriptor tiene una suscripción.

Referencia: se utiliza para hacer referencia al destinatario (identificado por el URI de solicitud) a un tercero mediante la información de contacto proporcionada en la solicitud.

Por ejemplo, si el usuario A en una red privada refiere al usuario B, en una red pública, al usuario C, que también está en la red privada, la puerta de enlace de capa de aplicación (ALG) del SIP asigna una nueva dirección IP y un número de puerto para el usuario C para que el usuario C pueda ser contactado por el usuario B. Sin embargo, si el usuario C está registrado en un registrador, su asignación de puertos se almacena en la tabla de traducción de direcciones de red (TDR) de ALG y se reutiliza para realizar la traducción.

Actualización: se utiliza para abrir la perforación para obtener información de SDP nueva o actualizada. Los campos de encabezado Via:, From:, To:, Call-ID:, Contact:, Route:y Record-Route: se modifican.

1xx, 202, 2xx, 3xx, 4xx, 5xx, 6xx Códigos de respuesta: se utiliza para indicar el estado de una transacción. Los campos de encabezado se modifican.

Descripción general de la configuración de SIP ALG

La puerta de enlace de capa de aplicación del protocolo de iniciación de sesión (SIP ALG) está deshabilitada de forma predeterminada en el dispositivo SRX: debe habilitarse mediante la CLI si es necesario. En otros dispositivos, está habilitado de forma predeterminada. Para ajustar las operaciones de SIP ALG, utilice las siguientes instrucciones:

Control de actividad de llamada SIP. Para obtener instrucciones, consulte Ejemplo: Establecer la duración y los tiempos de espera de las llamadas ALG del SIP.

Proteja el servidor proxy SIP de ataques de inundación de denegación de servicio (DoS). Para obtener instrucciones, consulte Ejemplo: Configurar la protección contra ataques SIP ALG DoS.

Habilite que los mensajes desconocidos pasen cuando la sesión esté en el modo de traducción de direcciones de red (TDR) y en el modo de ruta. Para obtener instrucciones, consulte Ejemplo: Permitir tipos de mensajes ALG SIP desconocidos.

Admite flujos de llamadas SIP patentados. Para obtener instrucciones, consulte Retener recursos de retención de ALG de SIP (procedimiento de CLI)

Descripción de la protección contra ataques SIP ALG DoS

La capacidad del servidor proxy del Protocolo de iniciación de sesión (SIP) para procesar llamadas puede verse afectada por las repetidas solicitudes DE INVITACIÓN del SIP, solicitudes que inicialmente se negaron. La función de protección de denegación de servicio (DoS) le permite configurar el dispositivo para supervisar las solicitudes INVITE y las respuestas del servidor proxy a ellas. Si una respuesta contiene un código de respuesta 3xx, 4xx o 5xx distinto de 401, 407, 487 y 488 que no son respuestas de error reales, entonces la solicitud no se debe bloquear. Consulte Descripción de la ALG y TDR del SIP. La ALG almacena la dirección IP de origen de la solicitud y la dirección IP del servidor proxy en una tabla. Posteriormente, el dispositivo comprueba todas las solicitudes INVITE de esta tabla y, durante un número configurable de segundos (el valor predeterminado es 3), descarta cualquier paquete que coincida con las entradas de la tabla. Puede configurar el dispositivo para supervisar y denegar la repetición de solicitudes INVITE a todos los servidores proxy, o puede proteger un servidor proxy específico especificando la dirección IP de destino. La protección contra ataques SIP se configura globalmente.

Descripción de los tipos de mensajes desconocidos de SIP ALG

Esta función le permite especificar cómo el dispositivo controla los mensajes del Protocolo de iniciación de sesión (SIP) no identificados. El valor predeterminado es colocar mensajes desconocidos (no compatibles).

No recomendamos permitir mensajes desconocidos porque pueden comprometer la seguridad. Sin embargo, en un entorno seguro de prueba o producción, este comando puede ser útil para resolver problemas de interoperabilidad con equipos de proveedores dispares. Permitir mensajes SIP desconocidos puede ayudarlo a poner su red en funcionamiento para que pueda analizar posteriormente el tráfico de voz sobre IP (VoIP) para determinar por qué se han caído algunos mensajes. La función de tipo de mensaje SIP desconocido le permite configurar el dispositivo para que acepte tráfico SIP que contiene tipos de mensajes desconocidos en el modo de traducción de direcciones de red (TDR) y en el modo de ruta.

Esta opción solo se aplica a los paquetes recibidos identificados como paquetes VoIP compatibles. Si no se puede identificar un paquete, siempre se pierde. Si un paquete se identifica como un protocolo compatible y ha configurado el dispositivo para permitir tipos de mensajes desconocidos, el mensaje se reenvía sin procesar.

Descripción de la duración y los tiempos de espera de las llamadas ALG del SIP

Las funciones de duración y tiempo de espera de la llamada le dan control sobre la actividad de llamada del Protocolo de iniciación de sesión (SIP) y lo ayudan a administrar los recursos de red.

Normalmente, una llamada termina cuando uno de los clientes envía una solicitud BYE o CANCEL. La puerta de enlace de capa de aplicación (ALG) sip intercepta la solicitud BYE o CANCEL y elimina todas las sesiones de medios para esa llamada. Puede haber razones o problemas que impidan que los clientes de una llamada envíen solicitudes BYE o CANCEL, por ejemplo, una falla de alimentación. En este caso, la llamada puede continuar de forma indefinido, consumiendo recursos en el dispositivo.

Una llamada puede tener uno o más canales de voz. Cada canal de voz tiene dos sesiones (o dos secuencias de medios), una para el tráfico del protocolo de transporte en tiempo real (RTP) y otra para la señalización del protocolo de control en tiempo real (RTCP). Cuando se administran las sesiones, el dispositivo considera las sesiones en cada canal de voz como un solo grupo. Los tiempos de espera y la configuración de duración de las llamadas se aplican a un grupo en lugar de a cada sesión.

Los siguientes parámetros rigen la actividad de llamada SIP:

inactive-media-timeout— Este parámetro indica la longitud máxima de tiempo (en segundos) que una llamada puede permanecer activa sin ningún tráfico de medios (RTP o RTCP) dentro de un grupo. Cada vez que se produce un paquete RTP o RTCP dentro de una llamada, este tiempo de espera se restablece. Cuando el período de inactividad supera esta configuración, se cierran las aperturas temporales (perforaciones) del firewall que el SIP ALG abrió para los medios. La configuración predeterminada es de 120 segundos y el intervalo es de 10 a 2550 segundos. Tenga en cuenta que, tras el tiempo de espera, se eliminan los recursos de los medios (sesiones y perforaciones) y las llamadas SIP en el dispositivo también se cancelarán si se eliminan todos los recursos de medios de esta llamada.maximum-call-duration— Este parámetro establece la longitud máxima absoluta de una llamada. Cuando una llamada supera esta configuración de parámetro, el ALG del SIP derriba la llamada y libera las sesiones de medios. La configuración predeterminada es de 720 minutos y el intervalo es de 3 a 720 minutos.t1-interval: este parámetro especifica la estimación del tiempo de ida y vuelta, en segundos, de una transacción entre puntos de conexión. El valor predeterminado es de 500 milisegundos. Dado que muchos temporizadores SIP escalan con el intervalo t1 (como se describe en RFC 3261), cuando se cambia el valor del temporizador de intervalo t1, esos temporizadores SIP también se ajustan.t4-interval: este parámetro especifica el tiempo máximo que permanece un mensaje en la red. El valor predeterminado es de 5 segundos y el intervalo es de 5 a 10 segundos. Dado que muchos temporizadores SIP escalan con el intervalo t4 (como se describe en RFC 3261), cuando se cambia el valor del temporizador de intervalo t4, esos temporizadores SIP también se ajustan.c-timeout: este parámetro especifica el tiempo de espera de la transacción INVITE en el proxy, en minutos; el valor predeterminado es 3. Dado que el ALG del SIP está en el medio, en lugar de usar el valor del temporizador de la transacción INVITE B (que es (64 * T1) = 32 segundos), el SIP ALG obtiene su valor de temporizador del proxy.

Descripción de los recursos de retención de ALG de SIP

Cuando un usuario pone una llamada en espera, la puerta de enlace de capa de aplicación de protocolo de iniciación de sesión (SIP ALG) libera recursos de medios del Protocolo de descripción de sesión (SDP), como agujeros de pin y contextos de traducción. Cuando el usuario reanuda la llamada, un mensaje de solicitud INVITE negocia una nueva oferta y respuesta de SDP y el SIP ALG reasigna recursos para el flujo de medios. Esto puede dar como resultado nuevos números de puerto y dirección IP traducidos para la descripción del medio, incluso cuando la descripción del medio es la misma que la descripción anterior. Esto cumple con el modelo de oferta/respuesta RFC 3264 con el protocolo de descripción de sesión (SDP).

Algunas implementaciones propietarias de SIP han diseñado flujos de llamadas para que el módulo del Agente de usuario (UA) ignore la nueva oferta de INVITACIÓN de SDP y continúe usando la oferta SDP de la negociación anterior. Para adaptarse a esta funcionalidad, debe configurar el dispositivo para que conserve los recursos de medios SDP cuando se pone en espera una llamada para su reutilización cuando se reanuda la llamada.

Retener recursos de retención de ALG de SIP (procedimiento de CLI)

Para admitir flujos de llamadas SIP patentados:

user@host# set security alg sip retain-hold-resource

Descripción de la ALG y TDR del SIP

El protocolo de traducción de direcciones de red (TDR) permite que varios hosts de una subred privada compartan una sola dirección IP pública para acceder a Internet. Para el tráfico saliente, TDR reemplaza la dirección IP privada del host en la subred privada por la dirección IP pública. Para el tráfico entrante, la dirección IP pública se convierte de nuevo en la dirección privada y el mensaje se enruta al host adecuado en la subred privada.

El uso de TDR con el servicio de protocolo de iniciación de sesión (SIP) es más complicado porque los mensajes SIP contienen direcciones IP en los encabezados del SIP, así como en el cuerpo del SIP. Cuando se usa TDR con el servicio SIP, los encabezados del SIP contienen información sobre el llamador y el receptor, y el dispositivo traduce esta información para ocultarla de la red externa. El cuerpo del SIP contiene la información del Protocolo de descripción de sesión (SDP), que incluye direcciones IP y números de puerto para la transmisión de los medios. El dispositivo traduce la información de SDP para asignar recursos para enviar y recibir los medios.

La forma en que se sustituyen las direcciones IP y los números de puerto de los mensajes SIP depende de la dirección del mensaje. Para un mensaje saliente, la dirección IP privada y el número de puerto del cliente se sustituyen por la dirección IP pública y el número de puerto del firewall de Juniper Networks. Para un mensaje entrante, la dirección pública del firewall se sustituye por la dirección privada del cliente.

Cuando se envía un mensaje INVITE a través del firewall, la puerta de enlace de capa de aplicación (ALG) del SIP recopila información del encabezado del mensaje en una tabla de llamadas, la cual utiliza para reenviar mensajes subsiguientes al punto de conexión correcto. Cuando llega un mensaje nuevo, por ejemplo, una ACK o 200 OK, el ALG compara los campos "From:, To:, and Call-ID:" con la tabla de llamadas para identificar el contexto de llamada del mensaje. Si llega un nuevo mensaje INVITE que coincide con la llamada existente, el ALG lo procesa como REINVITE.

Cuando llega un mensaje que contiene información de SDP, el ALG asigna puertos y crea una asignación TDR entre ellos y los puertos en el SDP. Dado que el SDP requiere puertos secuenciales para los canales del protocolo de transporte en tiempo real (RTP) y del protocolo de control en tiempo real (RTCP), la ALG ofrece puertos consecutivos parejos. Si no puede encontrar un par de puertos, descarta el mensaje del SIP.

IPv6 se admite en el ALG sip junto con el modo TDR-PT y la traducción de direcciones NAT64.

Este tema contiene las siguientes secciones:

- Llamadas salientes

- Llamadas entrantes

- Llamadas reenviadas

- Terminación de llamadas

- Volver a invitar mensajes

- Temporizadores de sesión de llamada

- Cancelación de llamadas

- Bifurcar

- Mensajes SIP

- Encabezados SIP

- Cuerpo del SIP

- Escenario de TDR sip

- Clases de respuestas SIP

- Modo TDR en modo IPv6 puro (NAT66) para SIP IPv6 ALG

- TDR-PT

- NAT64

- STUN y SIP ALG

Llamadas salientes

Cuando se inicia una llamada SIP con un mensaje de solicitud SIP desde el interno a la red externa, el TDR reemplaza las direcciones IP y los números de puerto en el SDP y enlaza las direcciones IP y los números de puerto al firewall de Juniper Networks. Los campos de encabezado sip Via, Contact, Route y Record-Route, si están presentes, también están enlazados a la dirección IP del firewall. La ALG almacena estas asignaciones para usarlas en retransmisiones y en mensajes de respuesta SIP.

A continuación, el SIP ALG abre agujeros en el firewall para permitir que los medios a través del dispositivo en los puertos asignados dinámicamente negociados según la información en los campos de encabezado vía, contacto y ruta de registro. Las perforaciones también permiten que los paquetes entrantes lleguen a los puertos y direcciones IP de contacto, vía y ruta de registro. Cuando se procesa el tráfico de retorno, el ALG inserta los campos SIP de contacto, vía, ruta y ruta de registro originales en paquetes.

Llamadas entrantes

Las llamadas entrantes se inician desde la red pública a direcciones TDR estáticas públicas o a direcciones IP de interfaz en el dispositivo. Las NAT estáticas están configuradas estáticamente direcciones IP que apuntan a hosts internos; las direcciones IP de interfaz son grabadas dinámicamente por el ALG mientras monitorea los mensajes DE REGISTRO enviados por hosts internos al registrador del SIP. Cuando el dispositivo recibe un paquete SIP entrante, configura una sesión y reenvía la carga del paquete al SIP ALG.

El ALG examina el mensaje de solicitud sip (inicialmente una INVITACIÓN) y, según la información del SDP, abre puertas para los medios salientes. Cuando llega un mensaje de respuesta 200 OK, el SIP ALG realiza TDR en las direcciones IP y los puertos, y abre agujeros en la dirección de salida. (Las puertas abiertas tienen poco tiempo de vida y tienen tiempo de salida si un mensaje de respuesta 200 OK no se recibe rápidamente.)

Cuando llega una respuesta 200 OK, el proxy SIP examina la información de SDP y lee las direcciones IP y los números de puerto para cada sesión de medios. El SIP ALG del dispositivo realiza TDR en las direcciones y números de puerto, abre agujeros para el tráfico saliente y actualiza el tiempo de espera de las puertas en la dirección de entrada.

Cuando el ACK llega para el 200 OK, también pasa a través del SIP ALG. Si el mensaje contiene información de SDP, la ALG del SIP garantiza que las direcciones IP y los números de puerto no se cambien de la INVITACIÓN anterior: si es así, la ALG elimina los agujeros antiguos y crea nuevas perforaciones para permitir que los medios pasen. La ALG también monitorea los campos SIP Vía, Contacto y Ruta de registro y abre nuevas perforaciones si determina que estos campos han cambiado.

Llamadas reenviadas

Una llamada reenviada es cuando, por ejemplo, el usuario A fuera de la red llama al usuario B dentro de la red, y el usuario B reenvía la llamada al usuario C fuera de la red. El SIP ALG procesa la INVITACIÓN del usuario A como una llamada entrante normal. Sin embargo, cuando la ALG examina la llamada reenviada de B a C fuera de la red y observa que se alcanza a B y C mediante la misma interfaz, no abre agujeros en el firewall, ya que los medios fluyen directamente entre el usuario A y el usuario C.

Terminación de llamadas

El mensaje BYE termina una llamada. Cuando el dispositivo recibe un mensaje BYE, traduce los campos de encabezado del mismo modo que para cualquier otro mensaje. Sin embargo, dado que el receptor debe reconocer un mensaje BYE con una AUTORIZACIÓN de 200, los retrasos de ALG retrasan la llamada durante 5 segundos para permitir el tiempo de transmisión del 200 OK.

Volver a invitar mensajes

Volver a invitar mensajes agregar nuevas sesiones de medios a una llamada y eliminar las sesiones de medios existentes. Cuando se agregan nuevas sesiones de medios a una llamada, se abren nuevos agujeros en el firewall y se crean nuevos enlaces de direcciones. El proceso es idéntico a la configuración de llamada original. Cuando se eliminan todas las sesiones de medios o los agujeros de pin de medios de una llamada, la llamada se elimina cuando se recibe un mensaje BYE.

Temporizadores de sesión de llamada

Como medida de precaución, el SIP ALG utiliza valores de tiempo de espera duro para establecer la cantidad máxima de tiempo que puede existir una llamada. Esto garantiza que el dispositivo esté protegido si ocurre uno de los siguientes eventos:

Los sistemas finales se bloquean durante una llamada y no se recibe un mensaje BYE.

Los usuarios maliciosos nunca envían un BYE en un intento de atacar un SIP ALG.

Las implementaciones deficientes del proxy SIP no pueden procesar la ruta de registro y nunca enviar un mensaje BYE.

Las fallas de red impiden que se reciba un mensaje BYE.

Cancelación de llamadas

Cualquiera de las partes puede cancelar una llamada mediante el envío de un mensaje CANCEL. Tras recibir un mensaje DE CANCELACIÓN, la ALG del SIP cierra los agujeros del firewall (si se han abierto) y libera los enlaces de direcciones. Antes de liberar los recursos, el ALG retrasa la antigüedad del canal de control durante aproximadamente 5 segundos para permitir el paso del 200 OK final. La llamada se termina cuando expira el tiempo de espera de 5 segundos, independientemente de si llega una respuesta de 487 o no de 200.

Bifurcar

La bifurcación permite que un proxy SIP envíe un único mensaje INVITE a varios destinos simultáneamente. Cuando llegan varios mensajes de respuesta 200 OK para la llamada única, el SIP ALG analiza pero actualiza la información de llamada con los primeros 200 mensajes ok que recibe.

Mensajes SIP

El formato de mensaje SIP consta de una sección de encabezado SIP y el cuerpo del SIP. En los mensajes de solicitud, la primera línea de la sección de encabezado es la línea de solicitud, que incluye el tipo de método, el URI de solicitud y la versión de protocolo. En los mensajes de respuesta, la primera línea es la línea de estado, que contiene un código de estado. Los encabezados SIP contienen direcciones IP y números de puerto utilizados para la señalización. El cuerpo del SIP, separado de la sección del encabezado por una línea en blanco, se reserva para la información de descripción de la sesión, que es opcional. Junos OS admite actualmente solo el SDP. El cuerpo del SIP contiene direcciones IP y números de puerto utilizados para transportar los medios.

Encabezados SIP

En el siguiente mensaje de solicitud SIP de ejemplo, NAT reemplaza las direcciones IP en los campos de encabezado para ocultarlas de la red externa.

INVITE bob@10.150.20.5SIP/2.0 Via: SIP/2.0/UDP10.150.20.3:5434 From: alice@10.150.20.3To: bob@10.150.20.5Call-ID: a12abcde@10.150.20.3Contact: alice@10.150.20.3:5434 Route: <sip:netscreen@10.150.20.3:5060> Record-Route: <sip:netscreen@10.150.20.3:5060>

La forma en que se realiza la traducción de direcciones IP depende del tipo y la dirección del mensaje. Un mensaje puede ser cualquiera de los siguientes:

Solicitud entrante

Respuesta saliente

Solicitud de salida

Respuesta entrante

La tabla 1 muestra cómo se realiza el TDR en cada uno de estos casos. Tenga en cuenta que para varios de los campos de encabezado, el ALG determina más que solo si los mensajes provienen de dentro o fuera de la red. También debe determinar qué cliente inició la llamada y si el mensaje es una solicitud o respuesta.

Solicitud entrante (de público a privado) |

Para: |

Reemplace el dominio por la dirección local |

De: |

Ninguno |

|

ID de llamada: |

Ninguno |

|

Vía: |

Ninguno |

|

Uri de solicitud: |

Reemplace la dirección ALG por la dirección local |

|

Contacto: |

Ninguno |

|

Ruta de registro: |

Ninguno |

|

Ruta: |

Ninguno |

|

Respuesta saliente (de privado a público) |

Para: |

Reemplace la dirección ALG por la dirección local |

De: |

Ninguno |

|

ID de llamada: |

Ninguno |

|

Vía: |

Ninguno |

|

Uri de solicitud: |

N/A |

|

Contacto: |

Reemplace la dirección local por la dirección ALG |

|

Ruta de registro: |

Reemplace la dirección local por la dirección ALG |

|

Ruta: |

Ninguno |

|

Solicitud de salida (de privado a público) |

Para: |

Ninguno |

De: |

Reemplace la dirección local por la dirección ALG |

|

ID de llamada: |

Ninguno |

|

Vía: |

Reemplace la dirección local por la dirección ALG |

|

Uri de solicitud: |

Ninguno |

|

Contacto: |

Reemplace la dirección local por la dirección ALG |

|

Ruta de registro: |

Reemplace la dirección local por la dirección ALG |

|

Ruta: |

Reemplace la dirección local por la dirección ALG |

|

Respuesta saliente (de público a privado) |

Para: |

Ninguno |

De: |

Reemplace la dirección ALG por la dirección local |

|

ID de llamada: |

Ninguno |

|

Vía: |

Reemplace la dirección ALG por la dirección local |

|

Uri de solicitud: |

N/A |

|

Contacto: |

Ninguno |

|

Ruta de registro: |

Reemplace la dirección ALG por la dirección local |

|

Ruta: |

Reemplace la dirección ALG por la dirección local |

Cuerpo del SIP

La información de SDP en el cuerpo del SIP incluye direcciones IP que el ALG usa para crear canales para la secuencia de medios. La traducción de la sección SDP también asigna recursos, es decir, números de puerto para enviar y recibir los medios.

En el siguiente extracto de una sección SDP de ejemplo se muestran los campos que se traducen para la asignación de recursos.

o=user 2344234 55234434 IN IP410.150.20.3c=IN IP410.150.20.3m=audio43249RTP/AVP 0

Los mensajes SIP pueden contener más de un flujo de medios. El concepto es similar a adjuntar varios archivos a un mensaje de correo electrónico. Por ejemplo, un mensaje INVITE enviado desde un cliente SIP a un servidor SIP puede tener los siguientes campos:

c=IN IP410.123.33.4m=audio33445RTP/AVP 0 c=IN IP410.123.33.4m=audio33447RTP/AVP 0 c=IN IP410.123.33.4m=audio33449RTP/AVP 0

Junos OS admite hasta 6 canales SDP negociados para cada dirección, por un total de 12 canales por llamada. Para obtener más información, consulte Descripción de la ALG del SIP.

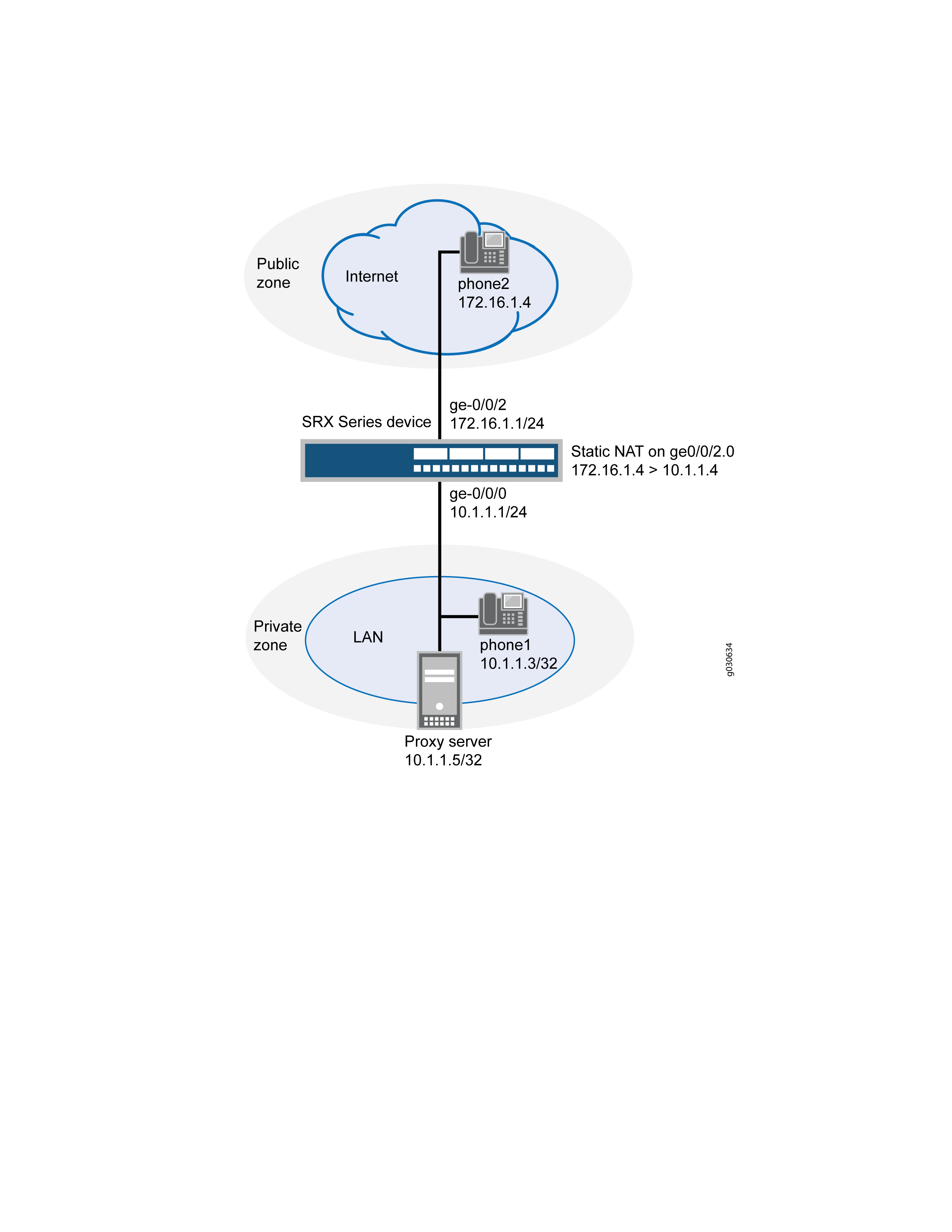

Escenario de TDR sip

Las figuras 2 y 3 muestran una INVITACIÓN de llamada del SIP y 200 OK. En la Figura 2, ph1 envía un mensaje de invitación sip a ph2. Observe cómo el dispositivo traduce las direcciones IP de los campos de encabezado(que se muestran en letra en bold).

La sección SDP del mensaje INVITE indica dónde está dispuesto a recibir los medios el llamador. Observe que el pinhole de medios contiene dos números de puerto, 52002 y 52003, para RTCP y RTP. La perforación vía/contacto proporciona el número de puerto 5060 para la señalización SIP.

Observe cómo, en el mensaje de respuesta 200 OK en la figura 3, las traducciones realizadas en el mensaje INVITE se invierten. Las direcciones IP de este mensaje, que son públicas, no se traducen, pero se abren puertas para permitir el acceso de la secuencia de medios a la red privada.

de TDR sip

de TDR sip

de TDR sip

de TDR sip

Clases de respuestas SIP

Las respuestas sip proporcionan información de estado sobre transacciones SIP e incluyen un código de respuesta y una frase de razón. Las respuestas sip se agrupan en las siguientes clases:

Informativo (100 a 199): solicitud recibida, que continúa procesando la solicitud.

Éxito (200 a 299): acción recibida, entendida y aceptada con éxito.

Redirección (300 a 399): se requiere más acción para completar la solicitud.

Error del cliente (400 a 499): la solicitud contiene una sintaxis incorrecta o no se puede cumplir en este servidor.

Error del servidor (500 a 599): el servidor no pudo satisfacer una solicitud aparentemente válida.

Falla global (600 a 699): la solicitud no se puede satisfacer en ningún servidor.

La Tabla 2 proporciona una lista completa de respuestas SIP actuales.

Informativo |

100 intentos |

Anillo de 180 |

Se reenvía la llamada al 181 |

182 En cola |

183 Progreso de la sesión |

|

|

Éxito |

200 OK |

202 Aceptado |

|

Redirección |

300 opciones múltiples |

301 Se movió de forma permanente |

302 Se movió temporalmente |

305 Use proxy |

Servicio alternativo 380 |

|

|

Error del cliente |

400 Solicitudes erróneas |

401 No autorizado |

402 Pago requerido |

403 Prohibido |

404 No encontrado |

Método 405 no permitido |

|

406 No aceptable |

Se requiere autenticación de proxy 407 |

408 Solicitar tiempo de salida |

|

409 Conflicto |

410 Desaparecidos |

411 Longitud requerida |

|

413 Entidad de solicitud demasiado grande |

414 Url de solicitud demasiado grande |

415 Tipos de medios no compatibles |

|

420 Extensión errónea |

480 Temporalmente no disponible |

481 El tramo/transacción de llamadas no existe |

|

482 Bucle detectado |

483 Demasiados saltos |

484 Dirección incompleta |

|

485 Ambigua |

486 Ocupado aquí |

487 Solicitud cancelada |

|

488 No es aceptable aquí |

|

|

|

Error del servidor |

Error interno del servidor 500 |

501 No implementado |

Puerta de enlace errónea 502 |

Servicio 502 no disponible |

Tiempo de salida de la puerta de enlace 504 |

No se admite la versión 505 SIP |

|

Falla global |

600 ocupados en todas partes |

Disminución del 603 |

604 No existe en ningún lugar |

606 No es aceptable |

|

|

Modo TDR en modo IPv6 puro (NAT66) para SIP IPv6 ALG

El SIP IPv6 ALG es compatible con NAT66 al igual que NAT44. NAT66 (TDR IPv6) proporciona funciones TDR de origen y TDR estáticas similares a las de NAT44 (TDR IPv4).

TDR-PT

La traducción de protocolos de traducción de direcciones de red (TDR-PT) (RFC 2766) es un mecanismo de traducción de protocolos que permite la comunicación entre nodos solo IPv6 e IPv4 mediante traducción independiente de protocolos de datagramas IPv4 e IPv6, sin necesidad de información de estado para la sesión.

TDR-PT se implementa mediante TDR normal de dirección IPv6 a dirección IPv4 y viceversa. El SIP ALG procesa esas traducciones de direcciones en la carga del mismo modo que las direcciones se procesan en TDR normal.

NAT-PT enlaza las direcciones de la red IPv6 con direcciones en la red IPv4 y viceversa para proporcionar enrutamiento transparente para los datagramas que atraviesan entre los reinos de direcciones.

La principal ventaja de TDR-PT es que los dispositivos finales y las redes pueden ejecutar direcciones IPv4 o IPv6 y el tráfico se puede iniciar desde cualquier lado.

NAT64

NAT64 es un mecanismo para permitir que los hosts IPv6 se comuniquen con servidores IPv4. Nat64 es necesario para mantener la asignación de direcciones IPv6 a IPv4. Esta asignación de direcciones está configurada estáticamente por el administrador del sistema (traducción sin estado) o, con más frecuencia, se crea automáticamente cuando el primer paquete de la red IPv6 llega a NAT64 para ser traducido (con estado).

Nat64 se implementa en dispositivos mediante el uso de TDR persistente. Cuando el primer mensaje de solicitud sip (el primer paquete debe ser solo de IPv6) transversa el DUT, se crea el enlace de direcciones y, luego, los paquetes pueden fluir en ambas direcciones.

El mecanismo NAT64 traduce paquetes IPv6 a paquetes IPv4 y viceversa, lo que permite que los clientes IPv6 se comuniquen con los servidores IPv4 mediante UDP, TCP o ICMP de unidifusión. El comportamiento de TDR-PT y NAT64 parece similar, pero estos mecanismos se implementan de manera diferente.

Cuando se implementa NAT64 con TDR persistente, el SIP ALG con compatibilidad con IPv6 agrega la traducción TDR a la tabla de enlace TDR persistente si nat está configurada en la dirección del registro. Dado que el TDR persistente no puede duplicar la dirección configurada, no se admite la coexistencia de NAT66 y NAT64 configuradas en la misma dirección.

Solo se crea un enlace para la misma dirección IP de origen.

STUN y SIP ALG

Session Traversal Utilities for NAT (STUN) es una solución para hacer que VoIP funcione a través de TDR y firewall.

Anteriormente, STUN funcionaba sin el SIP ALG. Esto significa que el ALG del SIP no estaba involucrado cuando se configuró TDR persistente.

LA STUN puede coexistir con el ALG del SIP y el ALG del SIP está involucrado cuando se configura el TDR persistente.

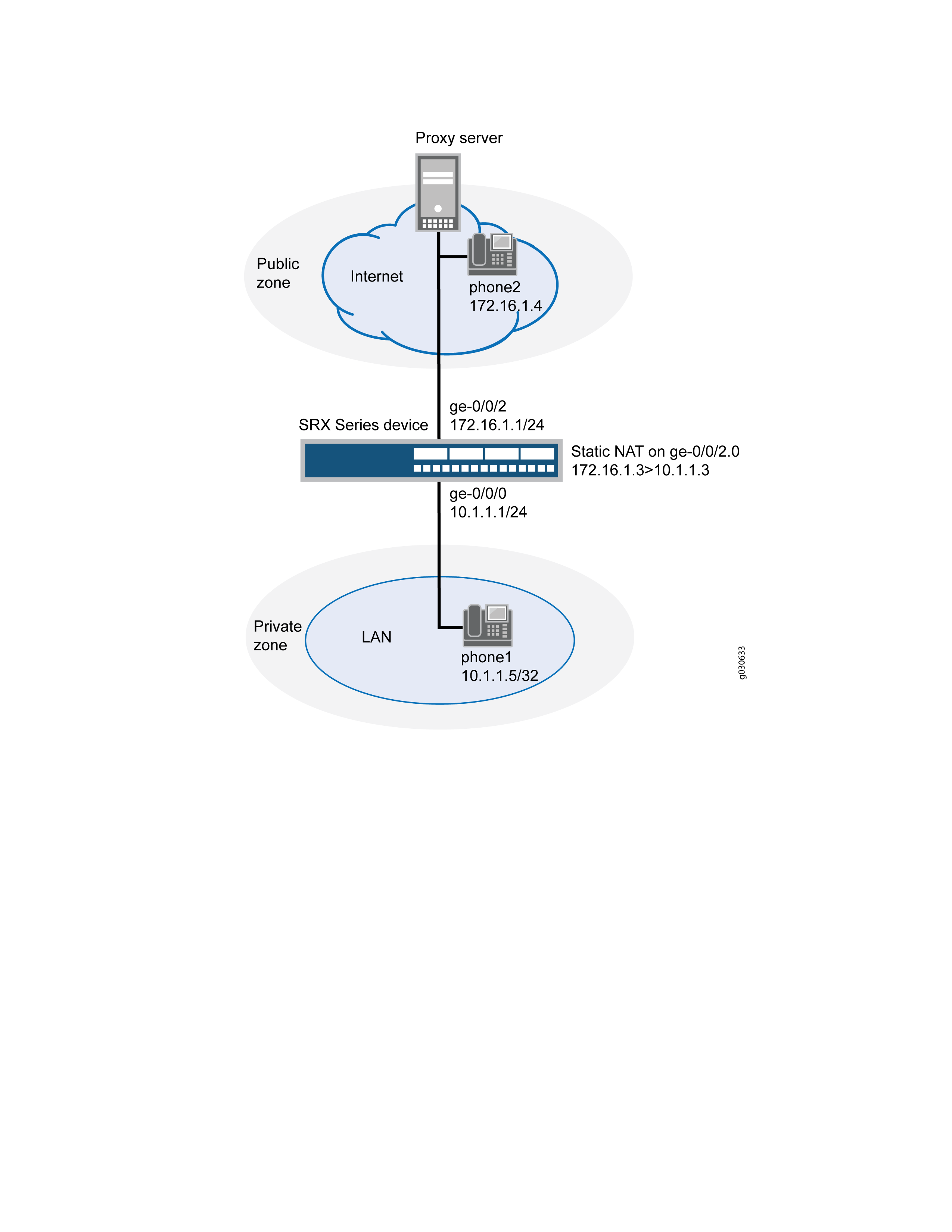

Descripción de la compatibilidad con llamadas ALG entrantes del SIP mediante el registro y el TDR de SIP

El registro del Protocolo de iniciación de sesión (SIP) proporciona una capacidad de descubrimiento mediante la cual los proxys y servidores de ubicación del SIP pueden identificar la ubicación o las ubicaciones en las que los usuarios quieren ser contactados. Un usuario registra una o más ubicaciones de contacto mediante el envío de un mensaje REGISTER al registrador. Los campos To y Contact del mensaje REGISTER contienen el identificador de recurso uniforme (URI) de dirección de registro y una o más URI de contacto, como se muestra en la figura 4. El registro crea enlaces en un servicio de ubicación que asocia la dirección de registro con la dirección o direcciones de contacto.

El dispositivo monitorea los mensajes DE REGISTRO salientes, realiza la traducción de direcciones de red (TDR) en estas direcciones y almacena la información en una tabla TDR entrante. Luego, cuando se recibe un mensaje INVITE desde fuera de la red, el dispositivo utiliza la tabla TDR entrante para identificar a qué host interno enrutar el mensaje INVITE. Puede aprovechar el servicio de registro de proxy SIP para permitir llamadas entrantes mediante la configuración de grupos TDR o TDR de origen de interfaz en la interfaz de salida del dispositivo. El TDR de origen de interfaz es adecuado para el manejo de llamadas entrantes en una oficina pequeña, mientras que recomendamos configurar conjuntos TDR de origen para redes más grandes o un entorno empresarial.

La compatibilidad con llamadas entrantes mediante TDR de origen de interfaz o un grupo TDR de origen solo se admite para servicios SIP y H.323. En el caso de las llamadas entrantes, Junos OS admite actualmente solo UDP y TCP. Actualmente no se admite la resolución de nombres de dominio; por lo tanto, las URI deben contener direcciones IP, como se muestra en la figura 4.

de SIP

de SIP

Ejemplo: Establecer la duración y los tiempos de espera de las llamadas ALG del SIP

En este ejemplo, se muestra cómo establecer la duración de la llamada y el tiempo de espera de inactividad de los medios.

Requisitos

Antes de comenzar, revise las características de duración y tiempo de espera de la llamada utilizadas para controlar la actividad de llamada SIP. Consulte Descripción de la duración y los tiempos de espera de las llamadas ALG del SIP.

Visión general

La duración de la llamada y las funciones de tiempo de espera de los medios de inactividad le ayudan a conservar los recursos de red y maximizar la transferencia de datos.

El maximum-call-duration parámetro establece la longitud máxima permitida del tiempo que puede estar activa una llamada. Cuando se supera la duración, la ALG del SIP derriba la llamada y libera las sesiones de medios. La configuración predeterminada es de 720 minutos y el intervalo es de 3 a 720 minutos. Esta configuración también libera ancho de banda en los casos en que las llamadas no terminan correctamente.

El inactive-media-timeout parámetro indica la longitud máxima de tiempo (en segundos) que una llamada puede permanecer activa sin ningún tráfico de medios (RTP o RTPC) dentro de un grupo. Cada vez que se produce un paquete RTP o RTCP dentro de una llamada, este tiempo de espera se restablece. Cuando el período de inactividad supera esta configuración, se cierran las aperturas temporales (agujeros) de SIP ALG para medios en el firewall. La configuración predeterminada es de 120 segundos y el intervalo es de 10 a 2550 segundos. Cuando se agota el tiempo de espera, mientras se eliminan los recursos de medios (sesiones y agujeros pin), la llamada no se termina.

En este ejemplo, la duración de la llamada se establece en 36000 segundos y el tiempo de espera de inactividad del medio se establece en 90 segundos.

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para establecer la duración de la llamada ALG del SIP y el tiempo de espera de inactividad de los medios:

Seleccione Configurar >Seguridad >ALG.

Seleccione la pestaña SIP .

En el campo Duración máxima de la llamada, escriba

600.En el campo Tiempo de espera de medios inactivos, escriba

90.Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Si ha terminado de configurar el dispositivo, haga clic en Confirmar opciones >Commit.

Procedimiento paso a paso

Para establecer la duración de la llamada ALG del SIP y el tiempo de espera de inactividad de los medios:

Configure la duración de la llamada ALG del SIP.

[edit] user@host# set security alg sip maximum-call-duration 600

Configure el tiempo de espera de los medios de inactividad ALG del SIP.

[edit] user@host# set security alg sip inactive-media-timeout 90

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg sip comando.

Ejemplo: Configurar la protección contra ataques SIP ALG DoS

En este ejemplo, se muestra cómo configurar la función de protección contra ataques DoS.

Requisitos

Antes de comenzar, revise la función de protección contra ataques DoS utilizada para controlar la actividad de llamadas SIP. Consulte Descripción de la protección contra ataques DOS ALG de SIP.

Visión general

La capacidad del servidor proxy SIP para procesar llamadas se puede ver afectada por las repetidas solicitudes DE INVITACIÓN del SIP, solicitudes que el servidor negó inicialmente. La función de protección DoS le permite configurar el dispositivo para supervisar las solicitudes INVITE y las respuestas del servidor proxy a ellas.

En este ejemplo, el dispositivo está configurado para proteger un único servidor proxy SIP (10.1.1.3) de las repetidas solicitudes INVITE a las que ya se le ha denegado el servicio. Los paquetes se pierden durante un período de 5 segundos, después de los cuales el dispositivo reanuda el reenvío de solicitudes INVITE desde esas fuentes.

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para configurar la protección contra ataques SIP ALG DoS:

-

Seleccione Configurar>Seguridad>ALG.

-

Seleccione la pestaña SIP .

-

En el área Habilitar protección contra ataques, haga clic en la opción Servidores seleccionados .

-

En el cuadro IP de destino, escriba

10.1.1.3y haga clic en Agregar. -

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

-

Si ha terminado de configurar el dispositivo, haga clic en Confirmar opciones>Commit.

Procedimiento paso a paso

Para configurar la protección contra ataques SIP ALG DoS:

-

Configure el dispositivo para proteger un único servidor proxy SIP.

[edit] user@host# set security alg sip application-screen protect deny destination-ip 10.1.1.3

Nota:IPv6 se admite en el ALG sip junto con el modo de traducción de protocolo de traducción de direcciones de red (TDR-PT) y la traducción de direcciones NAT64.

El tipo de la <destinación-dirección IP> se cambia de dirección IPv4 a prefijo IP para admitir todo tipo de direcciones IP, y correspondientemente se admite un prefijo para permitir varias direcciones IP.

-

Configure el dispositivo para el período de tiempo de espera de denegación.

[edit] user@host# set security alg sip application-screen protect deny timeout 5

-

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg sip comando.

Ejemplo: Permitir tipos de mensajes ALG SIP desconocidos

En este ejemplo, se muestra cómo permitir tipos de mensajes desconocidos.

Requisitos

Antes de comenzar, revise cómo el dispositivo controla los mensajes SIP no identificados. Consulte Descripción de los tipos de mensajes desconocidos de SIP ALG.

Visión general

En este ejemplo, configure el dispositivo para permitir tipos de mensajes desconocidos en el tráfico SIP en el modo TDR y en el modo de ruta. El valor predeterminado es colocar mensajes desconocidos (no compatibles).

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para permitir tipos de mensajes SIP ALG desconocidos:

Seleccione Configurar>Seguridad>ALG.

Seleccione la pestaña SIP .

Active la casilla habilitar permitir TDR aplicada .

Active la casilla habilitar permitir enrutado .

Haga clic en Aceptar para comprobar su configuración y guardarla como configuración candidata.

Si ha terminado de configurar el dispositivo, haga clic en Confirmar opciones>Commit.

Procedimiento paso a paso

Para permitir tipos de mensajes SIP ALG desconocidos:

Configure el dispositivo para permitir tipos de mensajes desconocidos en el tráfico SIP.

[edit] user@host# set security alg sip application-screen unknown-message permit-nat-applied permit-routed

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg sip comando.

Ejemplo: Configurar TDR de origen de interfaz para llamadas SIP entrantes

En este ejemplo, se muestra cómo configurar una regla TDR de origen en una interfaz de zona pública que permite usar TDR para llamadas SIP entrantes.

Requisitos

Antes de comenzar, entienda cómo funciona el TDR con el ALG del SIP. Consulte Descripción de la ALG y TDR del SIP.

Visión general

En un escenario de dos zonas con el servidor proxy SIP en una zona externa, puede usar TDR para llamadas entrantes configurando una regla TDR de origen en la interfaz en la zona pública o externa.

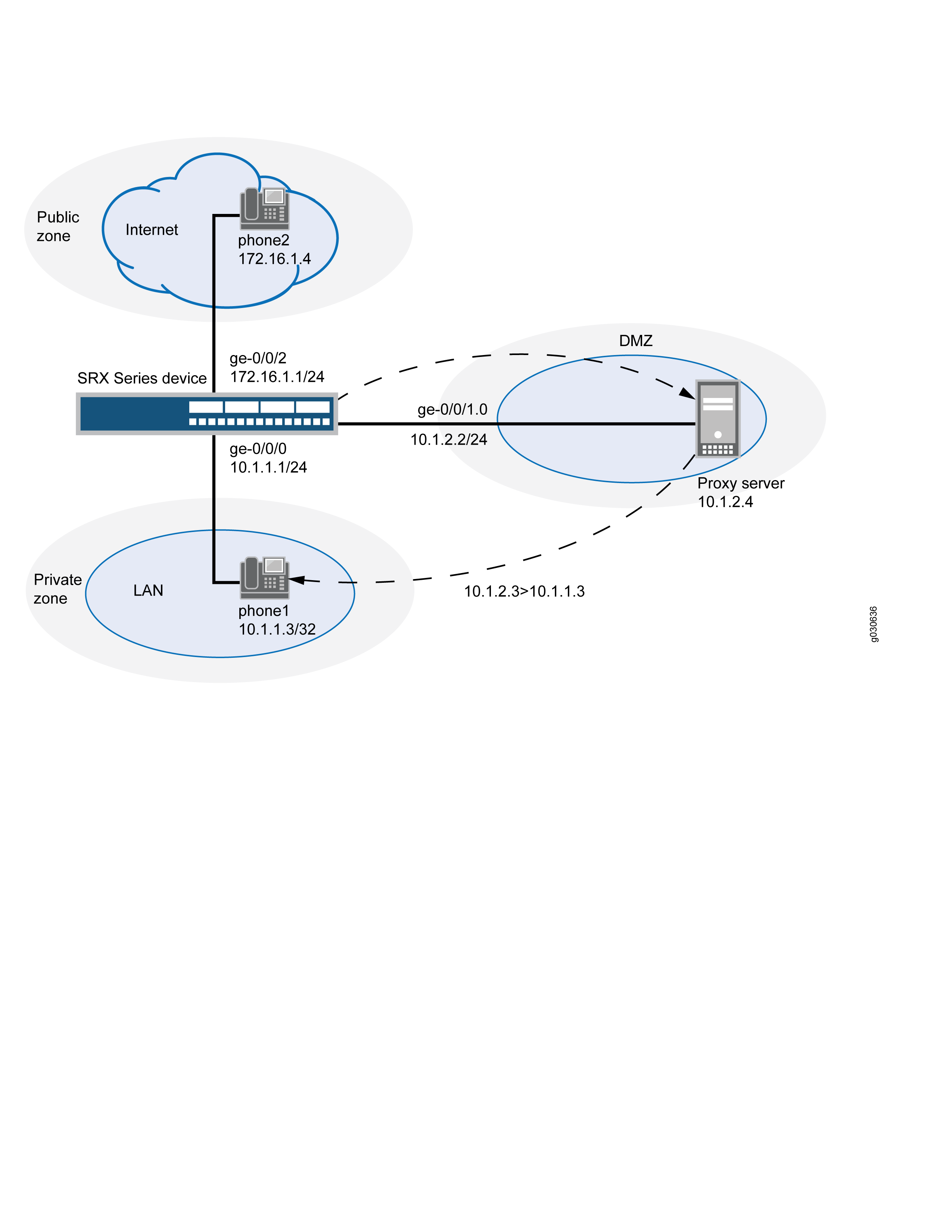

En este ejemplo (consulte la figura 5), phone1 está en la interfaz ge-0/0/0 en la zona privada, y phone2 y el servidor proxy se encuentran en la interfaz ge-0/0/2 en la zona pública. Configure una regla TDR de origen en la interfaz pública ge-0/0/2.0.

Topología

La figura 5 muestra el TDR de origen para las llamadas SIP entrantes.

En este ejemplo, después de crear zonas denominadas privadas y públicas y asignarlas a interfaces, configure las libretas de direcciones para que se usen en el conjunto de reglas TDR de origen. Luego, configure el TDR de origen definiendo un conjunto de reglas llamado sip-phones y una regla llamada phone1 que coincida con cualquier paquete de la dirección de origen 10.1.1.2/32.

Por último, se crean políticas de seguridad para permitir todo el tráfico SIP entre las zonas privadas y públicas.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/2 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address phone1 10.1.1.2/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address proxy 172.16.1.3/32 set security zones security-zone public address-book address phone2 172.16.1.2/32 set security zones security-zone public interfaces ge-0/0/2.0 set security nat source rule-set sip-phones from zone private set security nat source rule-set sip-phones to zone public set security nat source rule-set sip-phones rule phone1 match source-address 10.1.1.2/32 set security nat source rule-set sip-phones rule phone1 then source-nat interface set security policies from-zone private to-zone public policy outgoing match source-address phone1 set security policies from-zone private to-zone public policy outgoing match destination-address phone2 set security policies from-zone private to-zone public policy outgoing match destination-address proxy set security policies from-zone private to-zone public policy outgoing match application junos-sip set security policies from-zone private to-zone public policy outgoing then permit set security policies from-zone public to-zone private policy incoming match source-address phone2 set security policies from-zone public to-zone private policy incoming match destination-address phone1 set security policies from-zone public to-zone private policy incoming match source-address proxy set security policies from-zone public to-zone private policy incoming match application junos-sip set security policies from-zone public to-zone private policy incoming then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar una regla TDR de origen en una interfaz de zona pública:

-

Configure interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/2 unit 0 family inet address 172.16.1.1/24

-

Configure zonas y asígnelas a las interfaces.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/2.0

-

Configure libretas de direcciones y cree direcciones.

[edit security zones] user@host# set security-zone private address-book address phone1 10.1.1.2/32 user@host# set security-zone public address-book address proxy 172.16.1.3/32 user@host# set security-zone public address-book address phone2 172.16.1.2/32

-

Configure un conjunto de reglas TDR de origen.

[edit security nat source] user@host# set rule-set sip-phones from zone private user@host# set rule-set sip-phones to zone public user@host# set rule-set sip-phones rule phone1 match source-address 10.1.1.2/32 user@host# set rule-set sip-phones rule phone1 then source-nat interface

-

Habilite la traducción TDR de origen persistente.

[edit security nat source] user@host# set address-persistent

-

Configure una política de seguridad para permitir el tráfico SIP saliente.

[edit security policies from-zone private to-zone public policy outgoing] user@host# set match source-address phone1 user@host# set match destination-address phone2 user@host# set match destination-address proxy user@host# set match application junos-sip user@host# set then permit

-

Configure una política de seguridad para permitir el tráfico sip entrante.

[edit security policies from-zone public to-zone private policy incoming] user@host# set match source-address phone2 user@host# set match destination-address phone1 user@host# set match source-address proxy user@host# set match application junos-sip user@host# set then permit

Resultados

Desde el modo de configuración, confirme la configuración ingresando los show interfacescomandos , show security zones, show security policiesy show security nat . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address phone1 10.1.1.2/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address proxy 172.16.1.3/32;

address phone2 172.16.1.2/32;

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show security nat

source {

rule-set sip-phones {

from zone private;

to zone public;

rule phone1 {

match {

source-address 10.1.1.2/32;

}

then {

source-nat {

interface;

}

}

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy outgoing {

match {

source-address phone1;

destination-address [ phone2 proxy ];

application junos-sip;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy incoming {

match {

source-address [ phone2 proxy ];

destination-address phone1 ;

application junos-sip;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice estas tareas:

Verificar el uso de la regla TDR de origen

Propósito

Verifique que haya tráfico que coincida con la regla TDR de origen.

Acción

Desde el modo operativo, ingrese el show security nat source rule all comando. Vea el campo Visitas de traducción para comprobar el tráfico que coincide con la regla.

user@host> show security nat source rule all

source NAT rule: phone1 Rule-set: sip-phones

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Significado

El Translation hits campo muestra que no hay tráfico que coincida con la regla TDR de origen.

Verificar el estado de SIP ALG

Propósito

Compruebe que SIP ALG está habilitado en su sistema.

Acción

Desde el modo operativo, ingrese el show security alg status comando.

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Disabled MGCP : Disabled MSRPC : Enabled PPTP : Enabled RSH : Disabled RTSP : Disabled SCCP : Disabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

Significado

La salida muestra el estado DE ALG del SIP de la siguiente manera:

-

Habilitado: muestra que la ALG del SIP está habilitada.

-

Deshabilitado: muestra que la ALG del SIP está deshabilitada.

Ejemplo: Disminuir la complejidad de la red mediante la configuración de un grupo TDR de origen para llamadas SIP entrantes

En este ejemplo, se muestra cómo reducir la complejidad de la red mediante la configuración de un grupo TDR de origen en una interfaz externa para habilitar TDR para llamadas SIP entrantes.

Requisitos

Antes de comenzar, entienda cómo funciona el TDR con el ALG del SIP. Consulte Descripción de la ALG y TDR del SIP.

Visión general

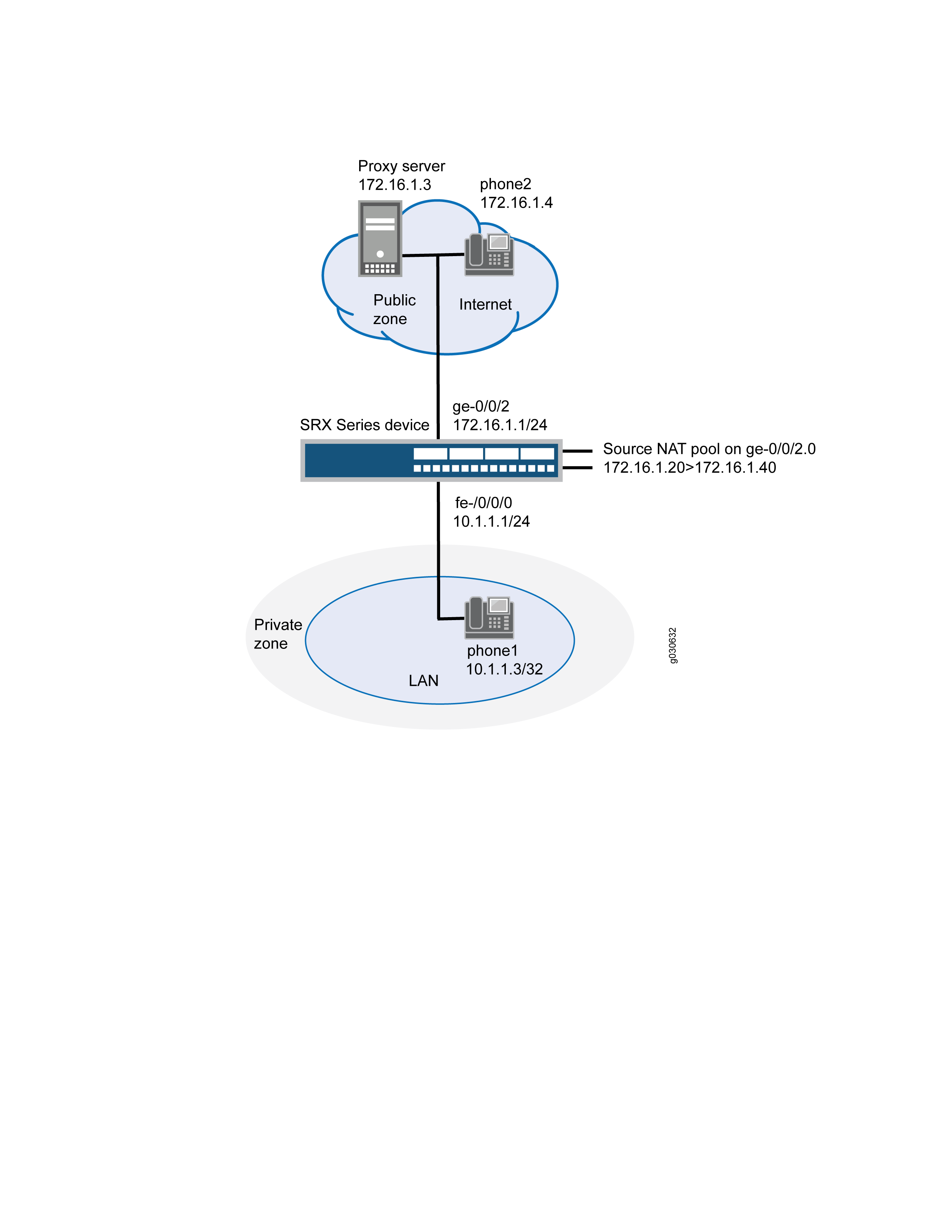

En un escenario de dos zonas con el servidor proxy SIP en una zona externa o pública, puede usar TDR para llamadas entrantes mediante la configuración de un grupo TDR en la interfaz a la zona pública.

En este ejemplo (consulte la figura 6), phone1 está en la zona privada, y phone2 y el servidor proxy están en la zona pública. Configure un grupo TDR de origen para que realice TDR. También se crea una política que permite el tráfico SIP de la zona privada a la pública. Esto permite que phone1 en la zona privada se registre con el servidor proxy en la zona pública, y también permite las llamadas entrantes desde la zona pública a la zona privada.

Topología

La figura 6 muestra el conjunto TDR de origen para las llamadas entrantes.

SIP

SIP

En este ejemplo, configure el TDR de origen de la siguiente manera:

-

Defina un grupo TDR de origen llamado sip-nat-pool para contener el intervalo de direcciones IP de 172.16.1.20/32 a 172.16.1.40/32.

-

Cree un conjunto de reglas TDR de origen llamado sip-nat con una regla sip-r1 para hacer coincidir paquetes de la zona privada a la zona pública con la dirección IP de origen 10.1.1.3/24. Para los paquetes coincidentes, la dirección de origen se traduce a una de las direcciones IP de sip-nat-pool.

-

Configure ARP de proxy para las direcciones 172.16.1.20/32 a 172.16.1.40/32 en la interfaz ge-0/0/2.0. Esto permite que el sistema responda a las solicitudes ARP recibidas en la interfaz para estas direcciones.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/2 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address phone1 10.1.1.3/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address proxy 172.16.1.3/32 set security zones security-zone public address-book address phone2 172.16.1.4/32 set security zones security-zone public interfaces ge-0/0/2.0 set security nat source pool sip-nat-pool address 172.16.1.20/32 to 172.16.1.40/32 set security nat source address-persistent set security nat source rule-set sip-nat from zone private set security nat source rule-set sip-nat to zone public set security nat source rule-set sip-nat rule sip-r1 match source-address 10.1.1.3/24 set security nat source rule-set sip-nat rule sip-r1 then source-nat pool sip-nat-pool set security nat proxy-arp interface ge-0/0/2.0 address 172.16.1.20/32 to 172.16.1.40/32 set security policies from-zone private to-zone public policy outgoing match source-address phone1 set security policies from-zone private to-zone public policy outgoing match destination-address any set security policies from-zone private to-zone public policy outgoing match application junos-sip set security policies from-zone private to-zone public policy outgoing then permit set security policies from-zone public to-zone private policy incoming match source-address phone2 set security policies from-zone public to-zone private policy incoming match destination-address phone1 set security policies from-zone public to-zone private policy incoming match application junos-sip set security policies from-zone public to-zone private policy incoming then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar un conjunto TDR de origen para llamadas entrantes:

-

Configure interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/2 unit 0 family inet address 172.16.1.1/24

-

Configure zonas y asigne interfaces a ellas.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/2.0

-

Configure libretas de direcciones.

[edit security zones] user@host# set security-zone private address-book address phone1 10.1.1.3/32 user@host# set security-zone public address-book address proxy 172.16.1.3/32 user@host# set security-zone public address-book address phone2 172.16.1.4/32

-

Configure un grupo TDR de origen.

[edit security nat] user@host# set source pool sip-nat-pool address 172.16.1.20/32 to 172.16.1.40/32

-

Configure un conjunto de reglas TDR de origen con una regla.

[edit security nat source rule-set sip-nat] user@host# set from zone private user@host# set to zone public user@host# set rule sip-r1 match source-address 10.1.1.3/24 user@host# set rule sip-r1 then source-nat pool sip-nat-pool

-

Habilite el TDR persistente.

[edit security nat] user@host# set source address-persistent

-

Configure ARP de proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/2.0 address 172.16.1.20/32 to 172.16.1.40/32

-

Configure una política de seguridad para permitir el tráfico SIP saliente.

[edit security policies from-zone private to-zone public policy outgoing] set match source-address phone1 set match destination-address any set match application junos-sip set then permit

-

Configure una política de seguridad para permitir el tráfico sip entrante.

[edit security policies from-zone public to-zone private policy incoming] set match source-address phone2 set match destination-address phone1 set match application junos-sip set then permit

Resultados

Desde el modo de configuración, confirme la configuración ingresando los show interfacescomandos , show security zones, show security naty show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address phone1 10.1.1.3/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address proxy 172.16.1.3/32;

address phone2 172.16.1.4/32;

}

interfaces {

ge-0/0/2.0;

}

}

user@host# show security nat

source {

pool sip-nat-pool {

address {

172.16.1.20/32 to 172.16.1.40/32;

}

}

address-persistent;

rule-set sip-nat {

from zone private;

to zone public;

rule sip-r1 {

match {

source-address 10.1.1.3/24;

}

then {

source-nat {

pool {

sip-nat-pool;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/2.0 {

address {

172.16.1.20/32 to 172.16.1.40/32;

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy outgoing {

match {

source-address phone1;

destination-address any;

application junos-sip;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy incoming {

match {

source-address phone2;

destination-address phone1;

application junos-sip;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice estas tareas:

- Verificar el uso del conjunto TDR de origen

- Verificar el uso de la regla TDR de origen

- Verificar el estado de SIP ALG

- Verificar las policías de seguridad de SIP ALG

Verificar el uso del conjunto TDR de origen

Propósito

Compruebe que hay tráfico mediante direcciones IP del grupo TDR de origen.

Acción

Desde el modo operativo, ingrese el show security nat source pool all comando.

user@host> show security nat source pool all

Total pools: 1

Pool name : sip-nat-pool

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Port : [1024, 63487]

port overloading : 1

Total addresses : 21

Translation hits : 0

Address range Single Ports Twin Ports

172.16.1.20 - 172.16.1.40 0 0

Significado

El Translation hits campo muestra que no hay tráfico utilizado por las direcciones IP del grupo TDR de origen.

Verificar el uso de la regla TDR de origen

Propósito

Verifique que haya tráfico que coincida con la regla TDR de origen.

Acción

Desde el modo operativo, ingrese el show security nat source rule all comando.

user@host> show security nat source rule all

source NAT rule: sip-r1 Rule-set: sip-nat

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Significado

El Translation hits campo muestra que no hay tráfico que coincida con la regla TDR de origen.

Verificar el estado de SIP ALG

Propósito

Compruebe que SIP ALG está habilitado en su sistema.

Acción