EN ESTA PÁGINA

Ejemplo: Pasar tráfico H.323 ALG a un Guardián en la zona privada

Ejemplo: Pasar tráfico H.323 ALG a un Guardián en la zona externa

Ejemplo: Usar TDR con el ALG H.323 para habilitar las llamadas entrantes

Ejemplo: Usar TDR con la ALG H.323 para habilitar las llamadas salientes

Ejemplo: Establecer tiempos de espera de registro del punto de conexión H.323 ALG

Ejemplo: Establecer rangos de puertos de origen de medios ALG H.323

Ejemplo: Configurar la protección contra ataques H.323 ALG DoS

Descripción de los tipos de mensajes desconocidos de H.323 ALG

H.323 ALG

La puerta de enlace de capa de aplicación (ALG) H.323 consta de un conjunto de protocolos H.225.0 y H.245 para proporcionar sesión de comunicación audiovisual en cualquier red. El ALG H.323 ofrece una comunicación segura entre hosts terminales, como teléfonos IP y dispositivos multimedia.

Descripción de H.323 ALG

El estándar H.323 es un protocolo de voz sobre IP (VoIP) heredado definido por la Unión Internacional de Telecomunicaciones (UIT-T). H.323 consta de un conjunto de protocolos (como H.225.0 y H.245) que se utilizan para la señalización de llamadas y el control de llamadas para VoIP.

H.323 utiliza el formato de codificación ASN.1. Configura los vínculos dinámicos para flujos de datos, video y audio, siguiendo los protocolos Q.931 (con el número de puerto 1720) y H.245. Hay tres procesos principales en H.323:

Detección de Portero: un punto de conexión encuentra su guardián a través del proceso de descubrimiento del portero, a través de difusión o unidifusión a una IP conocida y al puerto UDP 1719 conocido. Tenga en cuenta que Junos OS solo admite la detección de unidifusión.

Registro, admisión y estado del punto de conexión: un punto de conexión se registra en un guardián y pide su administración. Antes de realizar una llamada, un punto de conexión le pide permiso a su portero para realizar la llamada. En las fases de inscripción y admisión, se utiliza el canal de registro, admisión y estado (RAS). El punto de acceso del servicio de transporte (TSAP) puede utilizar el puerto UDP conocido (1719) o un puerto asignado dinámicamente desde la fase de detección o registro y una dirección IP.

Control de llamadas y configuración de llamadas: las llamadas se pueden establecer dentro de una zona o en dos zonas, o incluso en varias zonas (conferencia multipunto). La configuración y derribo de llamadas se realiza a través del canal de señalización de llamadas cuyo TSAP es el puerto TCP bien conocido (1720). El control de llamada, incluidos los canales de medios de apertura/cierre entre dos puntos de conexión, se realiza a través del canal de control de llamadas cuyo TSAP se asigna dinámicamente desde el proceso de señalización de llamada anterior. Los mensajes H.245 se utilizan en el canal de control de llamadas y se codifican mediante ASN.1.

Nota:Puede encontrar información detallada sobre H.323 en la Recomendación UIT-T H.323.

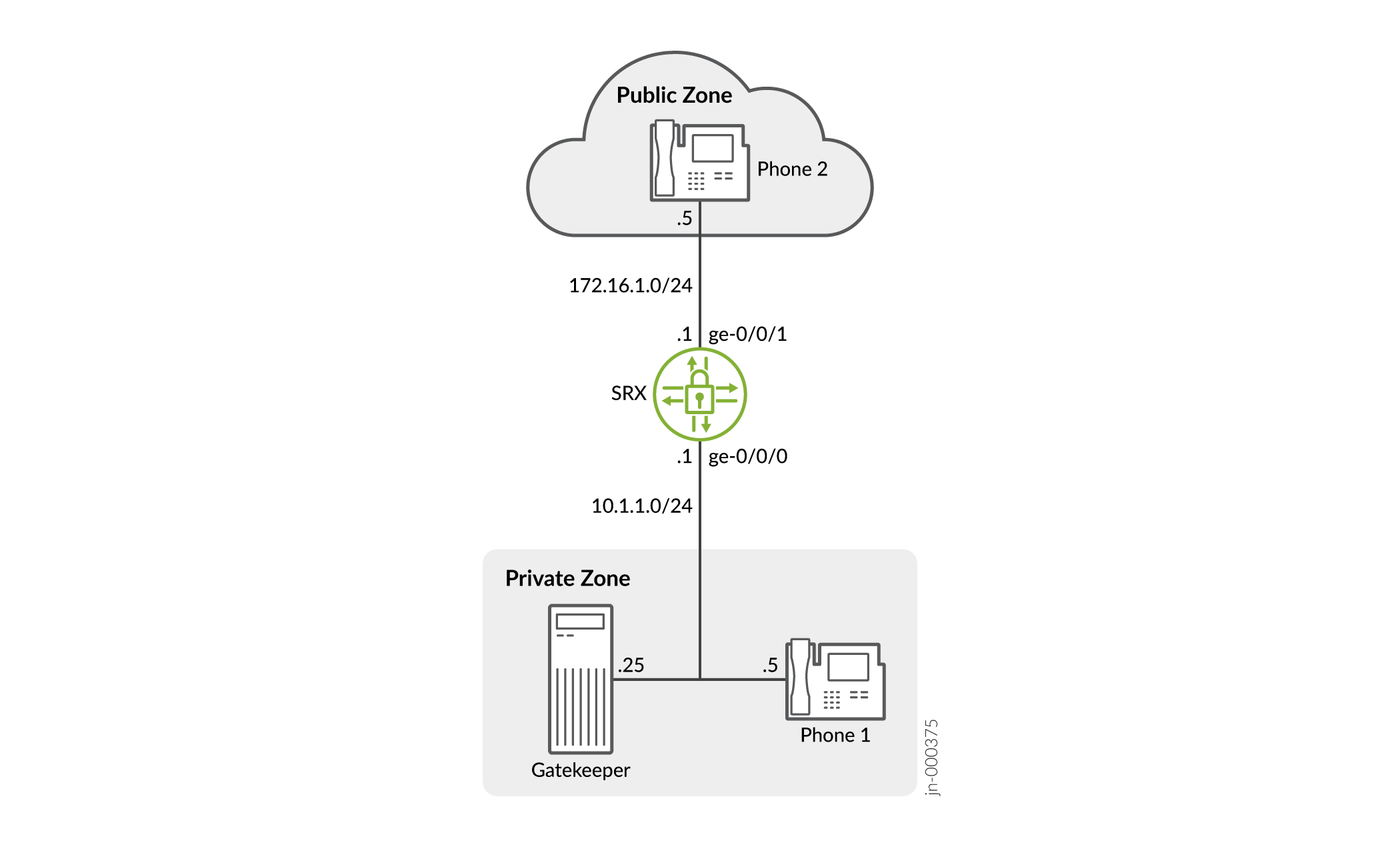

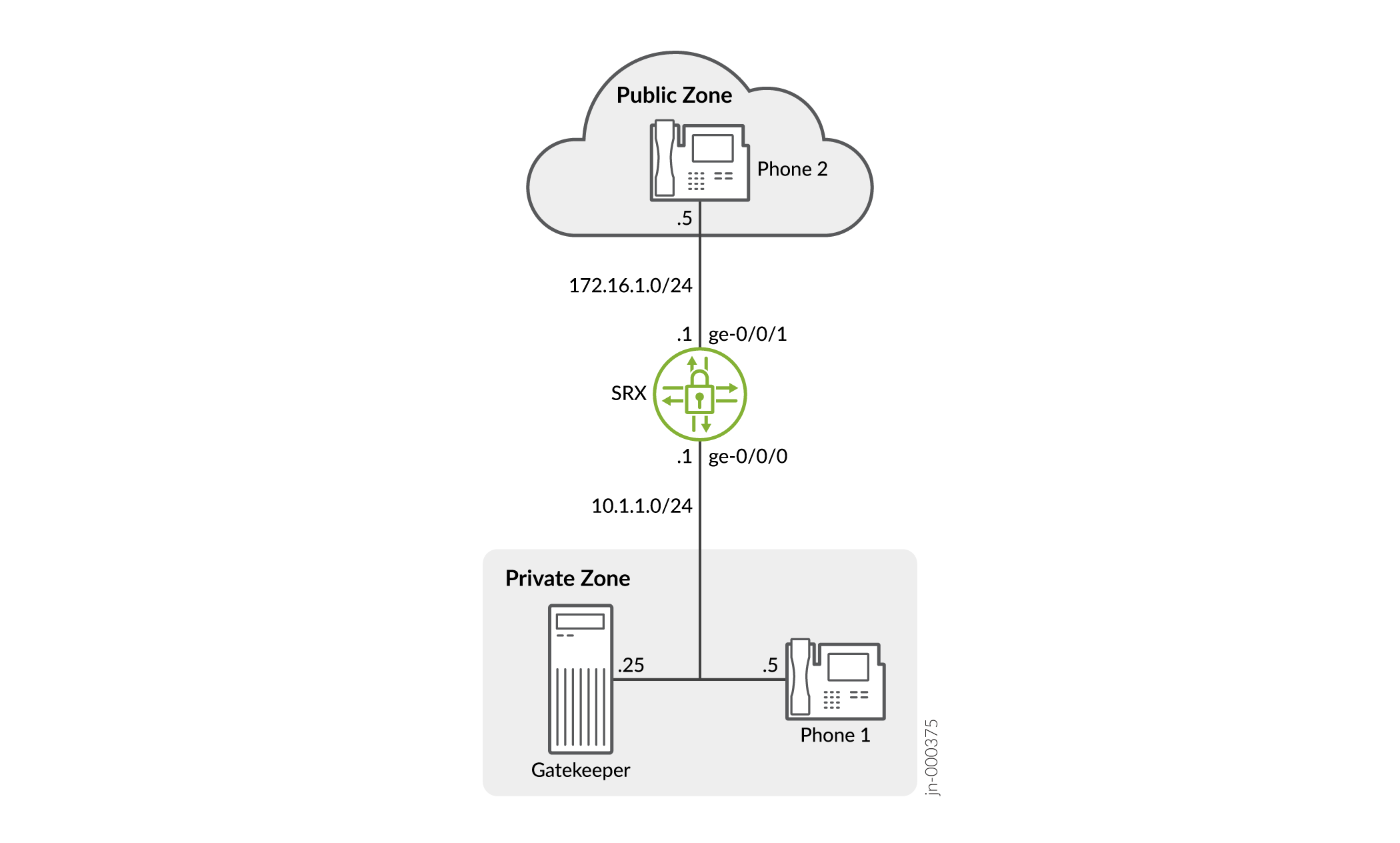

La puerta de enlace de capa de aplicación (ALG) H.323 del dispositivo le permite proteger la comunicación VoIP entre hosts terminales, como teléfonos IP y dispositivos multimedia. En un sistema de telefonía de este tipo, el dispositivo portero administra el registro de llamadas, la admisión y el estado de llamada para las llamadas VoIP. Los porteros pueden residir en las dos zonas diferentes o en la misma zona. (Consulte la figura 1.)

VoIP

VoIP

La ilustración utiliza teléfonos IP con fines ilustrativos, aunque es posible realizar configuraciones para otros hosts que utilizan VoIP, como microsoft netMeeting dispositivos multimedia.

A partir de Junos OS versión 17.4R1, la función de llamada de puerta de enlace a puerta de enlace se admite en la puerta de enlace de capa de aplicación (ALG) H.323. Esta función presenta una asignación uno a varios entre una sesión de control H.225 y llamadas H.323 mientras varias llamadas H.323 pasan por una sola sesión de control.

A partir de Junos OS versión 17.4R1, la puerta de enlace de capa de aplicación (ALG) H.323 admite reglas NAT64 en una red IPv6.

Descripción general de la configuración de ALG H.323

La puerta de enlace de capa de aplicación (ALG) H.323 está habilitada de forma predeterminada en el dispositivo: no se requiere ninguna acción para habilitarla. Sin embargo, puede elegir ajustar las operaciones de ALG H.323 mediante las siguientes instrucciones:

Especifique cuánto tiempo permanece una entrada de registro de punto de conexión en la tabla Traducción de direcciones de red (TDR). Para obtener instrucciones, consulte Ejemplo: Establecer tiempos de espera de registro del punto de conexión H.323 ALG .

Habilite el tráfico de medios en una gama estrecha o amplia de puertos. Para obtener instrucciones, consulte Ejemplo: Establecer rangos de puertos de origen de medios ALG H.323.

Proteja al guardián H.323 de los ataques de inundación de denegación de servicio (DoS). Para obtener instrucciones, consulte Ejemplo: Configurar la protección contra ataques H.323 ALG DoS.

Habilite que los mensajes desconocidos pasen cuando la sesión esté en modo TDR y en modo de ruta. Para obtener instrucciones, consulte Ejemplo: Permitir tipos de mensajes ALG H.323 desconocidos.

Descripción de Avaya H.323 ALG

El estándar H.323 es un protocolo de voz sobre IP (VoIP) heredado definido por la Unión Internacional de Telecomunicaciones (UIT-T). H.323 consta de un conjunto de protocolos (como H.225.0 y H.245) que se utilizan para la señalización de llamadas y el control de llamadas para VoIP. Los procesos para configurar la puerta de enlace de capa de aplicación (ALG) estándar H.323 y la PROPIEDAD Avaya H.323 ALG son los mismos.

Sin embargo, Avaya H.323 ALG tiene algunas características especiales. Para comprender y configurar las funciones específicas de Avaya H.323 enumeradas aquí, consulte la Guía del administrador para Avaya Communication Manager, la Guía de implementación de la telefonía IP de Avaya y la Guía de despliegue de telefonía IP de Avaya Application Solutions en http://support.avaya.com.

Este tema contiene las siguientes secciones:

Características específicas de Avaya H.323 ALG

Las funciones específicas de Avaya H.323 son las siguientes:

Conexión rápida H.323

Medios asimétricos H.323

Llamada en espera

Reenvío de llamadas

Correo de voz

Identificación de llamadas

Llamada de conferencia

Detalles del flujo de llamadas en Avaya H.323 ALG

Conexión del teléfono a la red: Avaya realiza la negociación de configuración/conexión Q.931 cuando el teléfono está conectado a la red en lugar de cuando se inicia una llamada.

Hacer una llamada: cuando se realiza una llamada, dado que la PBX ya ha almacenado las capacidades de cada teléfono cuando el teléfono está conectado a la red, no se requieren más negociaciones Q.931 y PBX para configurar la llamada. Ya no intercambia el programa de instalación Q.931 y conecta los mensajes con el PBX. El teléfono y el PBX intercambian mensajes de H.323 Facility para configurar la llamada.

Registro con un CM: cuando se realiza una llamada, Avaya H.323 se registra en el Avaya Communication Manager (CM). El proceso de registro es similar a un proceso genérico de registro estándar H.323.

Nota:El modo directo y el modo de túnel no están definidos por Avaya H.323 ALG.

Para que una llamada funcione, el CM debe desplegarse con los puntos de conexión de Avaya. Durante la llamada, los mensajes RAS y Q.931 se intercambian entre el CM y los puntos de conexión Avaya.

Nota:Para Avaya H.323 con un conjunto de traducción de direcciones de red (TDR) de origen, el proceso de registro solo permite una dirección IP en el conjunto.

Configuración de puertos de protocolo de transporte en tiempo real (RTP)/Protocolo de control en tiempo real (RTCP): los mensajes de configuración, facilidad e información Q.931 se utilizan para configurar puertos RTP/RTCP. La jerarquía para una sesión de Avaya H.323 es Q.931, RTP/RTCP, Parent y, luego, Child.

Nota:Los puertos H.245 no se utilizan en un proceso de flujo de llamada a Avaya.

Uso de contadores H.323 de Avaya: los contadores para llamadas y llamadas activas no son aplicables al Avaya H.323 ALG. La creación y derribo de llamadas se realiza mediante los mensajes de la instalación después. Cuando se asignan recursos para una llamada, todos los contadores para llamadas y llamadas activas se incrementan. Si se asignan recursos para una llamada varias veces, los mensajes que pertenecen a la misma llamada que pasan el firewall varias veces desencadenarán varios incrementos de los contadores. En otras palabras, los mensajes que pertenecen a la misma llamada y pasan el firewall varias veces pueden desencadenar varios incrementos de los contadores si el recurso de una llamada debe asignarse varias veces.

Por ejemplo, en el caso de dos zonas, el par de mensajes de configuración y conexión asigna un recurso de llamada. El contador de llamadas activo se aumenta una vez. Cada vez que el par de mensajes de configuración y conexión pasa el firewall, se asigna un recurso de llamada diferente con interfaces únicas y TDR. Por lo tanto, el contador se incrementa dos veces en un escenario de tres zonas.

Ejemplo: Pasar tráfico H.323 ALG a un Guardián en la zona privada

En este ejemplo, se muestra cómo configurar dos políticas que permiten que el tráfico H.323 pase entre hosts de teléfono IP y un guardián en la zona privada, y un host de teléfono IP (2.2.2.5/32) en la zona pública.

Requisitos

Antes de comenzar:

Comprenda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, Avaya IP Telephony Implementation Guide y Avaya Application Solutions IP Telephony Deployment Guide en http://support.avaya.com.

Configure zonas de seguridad. Consulte Descripción de las zonas de seguridad.

Visión general

En este ejemplo, se muestra cómo configurar dos políticas que permiten que el tráfico H.323 pase entre hosts de teléfono IP y un guardián en la zona privada, y un host de teléfono IP (2.2.2.5/32) en la zona pública. La conexión con el dispositivo puede estar con o sin TDR. Consulte la figura 2.

privada

privada

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32 set security policies from-zone private to-zone public policy P1 match source-address any set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone set security policies from-zone private to-zone public policy P1 match application junos-h323 set security policies from-zone private to-zone public policy P1 then permit set security policies from-zone public to-zone private policy P2 match source-address any set security policies from-zone public to-zone private policy P2 match destination-address gateway set security policies from-zone public to-zone private policy P2 match application junos-h323 set security policies from-zone public to-zone private policy P2 then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar el dispositivo para que pase tráfico H.323 ALG a un guardián en la zona privada:

Configure dos libretas de direcciones.

[edit] user@host# set security zones security-zone public address-book address ip_phone 2.2.2.5/32 set security zones security-zone private address-book address gateway 2.2.2.5/32

Configure la política P1 de la zona privada a la zona pública.

[edit] user@host# set security policies from-zone private to-zone public policy P1 match source-address any user@host# set security policies from-zone private to-zone public policy P1 match destination-address IP_Phone user@host# set security policies from-zone private to-zone public policy P1 match application junos-h323 user@host# set security policies from-zone private to-zone public policy P1 then permit

Configure la política P2 desde la zona pública hasta la zona privada.

[edit] user@host# set security policies from-zone public to-zone private policy P2 match source-address any user@host# set security policies from-zone public to-zone private policy P2 match destination-address gateway user@host# set security policies from-zone public to-zone private policy P2 match application junos-h323 user@host# set security policies from-zone public to-zone private policy P2 then permit

Resultados

Desde el modo de configuración, escriba el comando para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para la brevedad, este resultado de la demostración solo incluye la configuración relevante para este ejemplo. Cualquier otra configuración del sistema se ha reemplazado por puntos suspensivos (...).

[edit]

user@host# show security policies

...

from-zone trust to-zone trust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone untrust {

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy default-deny {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

from-zone private to-zone public {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy P2 {

match {

source-address any;

destination-address gateway;

application junos-h323;

}

then {

permit;

}

}

}

...

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice esta tarea:

Verificar las configuraciones de ALG H.323

Propósito

Muestra información sobre llamadas activas.

Los contadores H.323 para llamadas y llamadas activas en la salida a este show security comando no se aplican a la implementación propietaria de Avaya de H.323. Esto se debe a que los mensajes de configuración y conexión Q.931 se intercambian justo después de que el teléfono está encendido, y la creación y derribo de llamadas se realiza mediante mensajes de facilidad.

Los contadores para llamadas y llamadas activas se aumentan cuando se aumentan los recursos asignados a las llamadas, es decir, los mensajes que pertenecen a la misma llamada y que pasan el firewall varias veces incrementan los contadores. Esto se aplica cuando los recursos de una llamada deben asignarse varias veces. Por ejemplo, en un escenario de dos zonas, el par de mensajes de configuración y conexión asigna un recurso de llamada, y el contador de llamadas activo se incrementa en una. Sin embargo, en un escenario de tres zonas, el par de mensajes de configuración y conexión pasa el firewall dos veces, cada vez que asigna diferentes recursos de llamada. En este caso, el contador se incrementa.

Acción

En la interfaz J-Web, seleccione Monitor>ALGs>H323. Como alternativa, desde la CLI, ingrese el show security alg h323 counters comando.

Los contadores para los mensajes H.245 recibidos tampoco serán precisos en el caso de la tunelización H.245. Dado que los mensajes H.245 se encapsulan en paquetes Q.931, el contador de mensajes H.245 recibidos seguirá siendo cero incluso cuando haya mensajes H.245. Sin embargo, el Other H245 contador reflejará estas transmisiones de paquetes.

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

Ejemplo: Pasar tráfico H.323 ALG a un Guardián en la zona externa

En este ejemplo, se muestra cómo configurar dos políticas para permitir que el tráfico H.323 pase entre los hosts del teléfono IP en la zona interna, y el teléfono IP en la dirección IP 2.2.2.5/32 (y el portero) en la zona externa.

Requisitos

Antes de comenzar:

Comprenda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, Avaya IP Telephony Implementation Guide y Avaya Application Solutions IP Telephony Deployment Guide en http://support.avaya.com.

Configure zonas de seguridad. Consulte Descripción de las zonas de seguridad.

Visión general

Dado que el modo de ruta no requiere asignación de direcciones de ningún tipo, una configuración de dispositivo para un guardián en la zona externa o pública suele ser idéntica a la configuración de un guardián en una zona interna o privada. En este ejemplo, se muestra cómo configurar dos políticas para permitir que el tráfico H.323 pase entre los hosts del teléfono IP en la zona interna, y el teléfono IP en la dirección IP 2.2.2.5/32 (y el portero) en la zona externa. El dispositivo puede estar en modo transparente o de ruta. Consulte la figura 3.

externa

externa

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32 set security policies from-zone internal to-zone external policy P1 match source-address any set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone set security policies from-zone internal to-zone external policy P1 match application junos-h323 set security policies from-zone internal to-zone external policy P1 then permit set security policies from-zone internal to-zone external policy P2 match source-address any set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper set security policies from-zone internal to-zone external policy P2 match application junos-h323 set security policies from-zone internal to-zone external policy P2 then permit set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone set security policies from-zone external to-zone internal policy P3 match destination-address any set security policies from-zone external to-zone internal policy P3 match application junos-h323 set security policies from-zone external to-zone internal policy P3 then permit set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper set security policies from-zone external to-zone internal policy P4 match destination-address any set security policies from-zone external to-zone internal policy P4 match application junos-h323 set security policies from-zone external to-zone internal policy P4 then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar el dispositivo para que pase tráfico H.323 ALG a un guardián en la zona externa:

Configure dos libretas de direcciones.

[edit] user@host# set security zones security-zone external address-book address IP_Phone 2.2.2.5/32 user@host# set security zones security-zone internal address-book address gatekeeper 2.2.2.10/32

Configure la política P1 desde la zona interna hasta la zona externa.

[edit] user@host# set security policies from-zone internal to-zone external policy P1 match source-address any user@host# set security policies from-zone internal to-zone external policy P1 match destination-address IP_Phone user@host# set security policies from-zone internal to-zone external policy P1 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P1 then permit

Configure la política P2 para permitir el tráfico entre la zona interna y el portero en la zona externa.

[edit] user@host# set security policies from-zone internal to-zone external policy P2 match source-address any user@host# set security policies from-zone internal to-zone external policy P2 match destination-address gatekeeper user@host# set security policies from-zone internal to-zone external policy P2 match application junos-h323 user@host# set security policies from-zone internal to-zone external policy P2 then permit

Configure la política P3 para permitir el tráfico entre los teléfonos en la zona interna y la zona externa.

[edit] user@host# set security policies from-zone external to-zone internal policy P3 match source-address IP_Phone user@host# set security policies from-zone external to-zone internal policy P3 match destination-address any user@host# set security policies from-zone external to-zone internal policy P3 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P3 then permit

Configure la política P4 para permitir el tráfico entre los teléfonos en la zona interna y el portero en la zona externa.

[edit] user@host# set security policies from-zone external to-zone internal policy P4 match source-address gatekeeper user@host# set security policies from-zone external to-zone internal policy P4 match destination-address any user@host# set security policies from-zone external to-zone internal policy P4 match application junos-h323 user@host# set security policies from-zone external to-zone internal policy P4 then permit

Resultados

Desde el modo de configuración, escriba el comando para confirmar la show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Para la brevedad, este resultado de la demostración solo incluye la configuración relevante para este ejemplo. Cualquier otra configuración del sistema se ha reemplazado por puntos suspensivos (...).

[edit]

user@host# show security policies

...

from-zone internal to-zone external {

policy P1 {

match {

source-address any;

destination-address IP_Phone;

application junos-h323;

}

then {

permit;

}

}

policy P2 {

match {

source-address any;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone external to-zone internal {

policy P3 {

match {

source-address IP_Phone;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

policy P4 {

match {

source-address gatekeeper;

destination-address any;

application junos-h323;

}

then {

permit;

}

}

}

...

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice esta tarea:

Verificar las configuraciones de ALG H.323

Propósito

Muestra información sobre llamadas activas.

Los contadores H.323 para llamadas y llamadas activas en la salida a este show security comando no se aplican a la implementación propietaria de Avaya de H.323. Esto se debe a que los mensajes de configuración y conexión Q.931 se intercambian justo después de que el teléfono está encendido, y la creación y derribo de llamadas se realiza mediante mensajes de facilidad.

Los contadores para llamadas y llamadas activas se aumentan cuando se aumentan los recursos asignados a las llamadas, es decir, los mensajes que pertenecen a la misma llamada y que pasan el firewall varias veces incrementan los contadores. Esto se aplica cuando los recursos de una llamada deben asignarse varias veces. Por ejemplo, en un escenario de dos zonas, el par de mensajes de configuración y conexión asigna un recurso de llamada, y el contador de llamadas activo se incrementa en una. Sin embargo, en un escenario de tres zonas, el par de mensajes de configuración y conexión pasa el firewall dos veces, cada vez que asigna diferentes recursos de llamada. En este caso, el contador se incrementa.

Acción

En la interfaz J-Web, seleccione Monitor>ALGs>H323. Como alternativa, desde la CLI, ingrese el show security alg h323 counters comando.

Los contadores para los mensajes H.245 recibidos tampoco serán precisos en el caso de la tunelización H.245. Dado que los mensajes H.245 se encapsulan en paquetes Q.931, el contador de mensajes H.245 recibidos seguirá siendo cero incluso cuando haya mensajes H.245. Sin embargo, el Other H245 contador reflejará estas transmisiones de paquetes.

[edit] user@host> show security alg h323 counters H.323 counters summary: Packets received : 0 Packets dropped : 0 RAS message received : 0 Q.931 message received : 0 H.245 message received : 0 Number of calls : 0 Number of active calls : 0 H.323 error counters: Decoding errors : 0 Message flood dropped : 0 NAT errors : 0 Resource manager errors : 0 H.323 message counters: RRQ : 0 RCF : 0 ARQ : 0 ACF : 0 URQ : 0 UCF : 0 DRQ : 0 DCF : 0 Oth RAS : 0 Setup : 0 Alert : 0 Connect : 0 CallProd : 0 Info : 0 RelCmpl : 0 Facility : 0 Empty : 0 OLC : 0 OLC-ACK : 0 Oth H245 : 0

Ejemplo: Usar TDR con el ALG H.323 para habilitar las llamadas entrantes

En este ejemplo, se muestra cómo configurar TDR con la ALG H.323 para habilitar llamadas de un público a una red privada.

Requisitos

Antes de comenzar, comprenda las ALG H.323. Consulte Descripción de H.323 ALG.

Visión general

En un escenario de dos zonas con un servidor en la zona privada, puede usar TDR para llamadas entrantes mediante la configuración de un grupo TDR en la interfaz a la zona pública.

En este ejemplo (consulte la figura 4), el IP-Phone1 y un servidor llamado portero están en la zona privada, y el IP-Phone2 está en la zona pública. Configure un conjunto de reglas nat estáticas y un grupo TDR de origen para que realiceNDR. También crea dos políticas, de privado a público y de público a privado, para permitir el tráfico de ALG H.323 desde y hacia las zonas privadas y públicas.

Topología

La Figura 4 muestra TDR con las llamadas entrantes de ALG H.323.

En este ejemplo, configure el TDR de origen de la siguiente manera:

-

Cree un conjunto de reglas TDR estáticas denominadas portero con una regla denominada portero para hacer coincidir paquetes de la zona pública con la dirección de destino 172.16.1.25/32. Para paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.25/32.

-

Defina un conjunto TDR de origen llamado h323-nat-pool para que contenga el intervalo de direcciones IP de 172.16.1.30/32 a 172.16.1.150/32.

-

Cree un conjunto de reglas TDR de origen llamado h323-nat con la regla h323-r1 para hacer coincidir paquetes de la zona privada a la zona pública con la dirección IP de origen 10.1.1.0/24. Para los paquetes coincidentes, la dirección de origen se traduce a la dirección IP en h323-nat-pool.

-

Configure ARP de proxy para las direcciones 172.16.1.30/32 a 172.16.1.150/32 en la interfaz ge-0/0/1.0. Esto permite que el sistema responda a las solicitudes ARP recibidas en la interfaz para estas direcciones.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set security nat source address-persistent set security nat source rule-set h323-nat from zone private set security nat source rule-set h323-nat to zone public set security nat source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set security nat source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.30/32 to 172.16.1.150/32 set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address IP-Phone1 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar TDR con H.323 ALG para habilitar llamadas de un público a una red privada:

-

Configure interfaces.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

Configure zonas y asigne direcciones a ellas.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

Cree un conjunto de reglas TDR estáticas.

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set match destination-address 172.16.1.25/32 user@host# set then static-nat prefix 10.1.1.25/32

-

Configure ARP de proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32

-

Configure un conjunto de reglas TDR de origen.

[edit security nat] set source pool h323-nat-pool address 172.16.1.30/32 to 172.16.1.150/32 set source address-persistent set source rule-set h323-nat from zone private set source rule-set h323-nat to zone public set source rule-set h323-nat rule h323-r1 match source-address 10.1.1.0/24 set source rule-set h323-nat rule h323-r1 then source-nat pool h323-nat-pool set proxy-arp interface ge-0/0/1.0 address 171.16.1.30/32 to 172.16.1.150/32

-

Configure políticas para el tráfico saliente.

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

-

Configure políticas para el tráfico entrante.

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address IP-Phone1 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

Resultados

Desde el modo de configuración, confirme la configuración ingresando los show interfacescomandos , show security zones, show security naty show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

source {

pool h323-nat-pool {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

address-persistent;

rule-set h323-nat {

from zone private;

to zone public;

rule h323-r1 {

match {

source-address 10.1.1.0/24;

}

then {

source-nat {

pool {

h323-nat-pool;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.30/32 to 172.16.1.150/32;

}

}

}

static {

rule-set ip-phones {

from zone public;

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone private to-zone public {

policy private-to-public {

match {

source-address [IP-Phone1 gatekeeper];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address [IP-Phone1 gatekeeper];

application junos-h323;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice estas tareas:

- Verificar el estado de H.323 ALG

- Verificar contadores ALG de seguridad H.323

- Verificar el uso de la regla TDR de origen

Verificar el estado de H.323 ALG

Propósito

Verifique que H.323 ALG esté habilitado en su sistema.

Acción

Desde el modo operativo, ingrese el show security alg status comando.

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Disabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

Significado

El resultado muestra el estado ALG H323 del siguiente modo:

-

Habilitado: muestra que el ALG H323 está habilitado.

-

Deshabilitado: muestra que el ALG H323 está deshabilitado.

Verificar contadores ALG de seguridad H.323

Propósito

Compruebe que hay un contador de seguridad para ALG H323.

Acción

Desde el modo operativo, ingrese el show security alg h323 counters comando.

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690 Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

Significado

El resultado de ejemplo ofrece la reducción de los contadores de seguridad ALG H.323 que expresan que hay contadores de seguridad para ALG H323.

Verificar el uso de la regla TDR de origen

Propósito

Verifique que haya tráfico que coincida con la regla TDR de origen.

Acción

Desde el modo operativo, ingrese el show security nat source rule all comando. Vea el campo Visitas de traducción para comprobar el tráfico que coincide con la regla.

user@host> show security nat source rule all

source NAT rule: h323-r1 Rule-set: h323-nat

Rule-Id : 1

Rule position : 1

From zone : private

To zone : public

Match

Source addresses : 0.0.0.0 - 255.255.255.255

Destination port : 0 - 0

Action : interface

Persistent NAT type : N/A

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 0

Max session number : 0

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Significado

El Translation hits campo muestra que no hay tráfico que coincida con la regla TDR de origen.

Ejemplo: Usar TDR con la ALG H.323 para habilitar las llamadas salientes

En este ejemplo, se muestra cómo configurar TDR estática con ALG H.323 para habilitar llamadas desde una red privada a una red pública.

Requisitos

Antes de comenzar, comprenda el ALG H.323 y sus procesos. Consulte Descripción de H.323 ALG.

Visión general

En este ejemplo (consulte la figura 5), el IP-Phone 1 y un servidor llamado portero están en la zona privada y el IP-Phone2 está en la zona pública. Configure TDR estática para habilitar IP-Phone1 y el portero para llamar a IP-Phone2 en la zona pública. A continuación, cree una política denominada pública a privada para permitir el tráfico de ALG H.323 desde la zona pública a la zona privada y una política denominada privada a pública para permitir el tráfico de ALG H.323 desde la zona privada hasta la zona pública.

Topología

La figura 5 muestra TDR con las llamadas salientes de ALG H.323.

En este ejemplo, configure TDR estática de la siguiente manera:

-

Cree un conjunto de reglas TDR estáticas llamadas teléfonos IP con una regla llamada phone1 para hacer coincidir paquetes de la zona pública con la dirección de destino 172.16.1.5/32. Para paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.5/32.

-

Defina una segunda regla llamada portero para hacer coincidir los paquetes de la zona pública con la dirección de destino 172.16.1.25/32. Para paquetes coincidentes, la dirección IP de destino se traduce a la dirección privada 10.1.1.25/32.

-

Cree ARP de proxy para las direcciones 172.16.1.5/32 y 172.16.1.25/32 en la interfaz ge-0/0/1. Esto permite que el sistema responda a las solicitudes ARP recibidas en la interfaz especificada para estas direcciones.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente esta sección del ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set security zones security-zone private address-book address IP-Phone1 10.1.1.5/32 set security zones security-zone private address-book address gatekeeper 10.1.1.25/32 set security zones security-zone private interfaces ge-0/0/0.0 set security zones security-zone public address-book address IP-Phone2 172.16.1.5/32 set security zones security-zone public interfaces ge-0/0/1.0 set security nat static rule-set ip-phones from zone public set security nat static rule-set ip-phones rule phone1 match destination-address 172.16.1.5/32 set security nat static rule-set ip-phones rule phone1 then static-nat prefix 10.1.1.5/32 set security nat static rule-set ip-phones rule gatekeeper match destination-address 172.16.1.25/32 set security nat static rule-set ip-phones rule gatekeeper then static-nat prefix 10.1.1.25/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.5/32 set security nat proxy-arp interface ge-0/0/1.0 address 172.16.1.25/32 set security policies from-zone public to-zone private policy public-to-private match source-address IP-Phone2 set security policies from-zone public to-zone private policy public-to-private match destination-address gatekeeper set security policies from-zone public to-zone private policy public-to-private match application junos-h323 set security policies from-zone public to-zone private policy public-to-private then permit set security policies from-zone private to-zone public policy private-to-public match source-address IP-Phone1 set security policies from-zone private to-zone public policy private-to-public match source-address gatekeeper set security policies from-zone private to-zone public policy private-to-public match destination-address IP-Phone2 set security policies from-zone private to-zone public policy private-to-public match application junos-h323 set security policies from-zone private to-zone public policy private-to-public then permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la Guía del usuario de cli.

Para configurar TDR estática con la ALG H.323 para habilitar llamadas desde una red privada a una red pública:

-

Configure interfaces.

user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.1/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24

-

Cree zonas y asigne direcciones a ellas.

[edit security zones] user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone private interfaces ge-0/0/0.0 user@host# set security-zone private address-book address IP-Phone1 10.1.1.5/32 user@host# set security-zone private address-book address gatekeeper 10.1.1.25/32 user@host# set security-zone public interfaces ge-0/0/1.0 user@host# set security-zone public address-book address IP-Phone2 172.16.1.5/32

-

Configure el conjunto de reglas TDR estáticas con reglas.

[edit security nat static rule-set ip-phones] user@host# set from zone public user@host# set rule phone1 match destination-address 172.16.1.5/32 user@host# set rule phone1 then static-nat prefix 10.1.1.5/32 user@host# set rule gatekeeper match destination-address 172.16.1.25/32 user@host# set rule gatekeeper then static-nat prefix 10.1.1.25/32

-

Configure ARP de proxy.

[edit security nat] user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.5/32 user@host# set proxy-arp interface ge-0/0/1 address 172.16.1.25/32

-

Configure una política de seguridad para el tráfico entrante.

[edit security policies from-zone public to-zone private policy public-to-private] user@host# set match source-address IP-Phone2 user@host# set match destination-address gatekeeper user@host# set match application junos-h323 user@host# set then permit

-

Configure una política de seguridad para el tráfico saliente.

[edit security policies from-zone private to-zone public policy private-to-public] user@host# set match source-address IP-Phone1 user@host# set match source-address gatekeeper user@host# set match destination-address IP-Phone2 user@host# set match application junos-h323 user@host# set then permit

Resultados

Desde el modo de configuración, confirme la configuración ingresando los show interfacescomandos , show security zones, show security naty show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show security zones

security-zone private {

address-book {

address IP-Phone1 10.1.1.5/32;

address gatekeeper 10.1.1.25/32;

}

interfaces {

ge-0/0/0.0;

}

}

security-zone public {

address-book {

address IP-Phone2 172.16.1.5/32;

}

interfaces {

ge-0/0/1.0;

}

}

[edit]

user@host# show security nat

static {

rule-set ip-phones {

from zone public;

rule phone1 {

match {

destination-address 172.16.1.5/32;

}

then {

static-nat prefix 10.1.1.5/32;

}

}

rule gatekeeper {

match {

destination-address 172.16.1.25/32;

}

then {

static-nat prefix 10.1.1.25/32;

}

}

}

}

proxy-arp {

interface ge-0/0/1.0 {

address {

172.16.1.5/32;

172.16.1.25/32;

}

}

}

[edit]

user@host# show security policies

from-zone public to-zone private {

policy public-to-private {

match {

source-address IP-Phone2;

destination-address gatekeeper;

application junos-h323;

}

then {

permit;

}

}

}

from-zone private to-zone public {

policy private-to-public {

match {

source-address [ IP-Phone1 gatekeeper ];

destination-address IP-Phone2;

application junos-h323;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice estas tareas:

Verificar el estado de H.323 ALG

Propósito

Verifique que H.323 ALG esté habilitado en su sistema.

Acción

Desde el modo operativo, ingrese el show security alg status comando.

user@host> show security alg status ALG Status : DNS : Enabled FTP : Enabled H323 : Enabled MGCP : Enabled MSRPC : Enabled PPTP : Enabled RSH : Enabled RTSP : Enabled SCCP : Enabled SIP : Enabled SQL : Enabled SUNRPC : Enabled TALK : Enabled TFTP : Enabled IKE-ESP : Disabled

Significado

El resultado muestra el estado ALG H323 del siguiente modo:

-

Habilitado: muestra que el ALG H323 está habilitado.

-

Deshabilitado: muestra que el ALG H323 está deshabilitado.

Verificar contadores ALG de seguridad H.323

Propósito

Compruebe que hay un contador de seguridad para ALG H323.

Acción

Desde el modo operativo, ingrese el show security alg h323 counters comando.

user@host> show security alg h323 counters

H.323 counters summary: Packets received :4060 Packets dropped :24 RAS message received :3690Q.931 message received :202 H.245 message received :145 Number of calls :25 Number of active calls :0 H.323 Error Counters: Decoding errors :24 Message flood dropped :0 NAT errors :0 Resource manager errors :0 H.323 Message Counters: RRQ : 431 RCF : 49 ARQ : 60 ACF : 33 URQ : 34 UCF : 25 DRQ : 55 DCF : 44 oth RAS : 2942 Setup : 28 Alert : 9 Connect : 25 CallPrcd : 18 Info : 0 RelCmpl : 39 Facility : 14 Progress : 0 Empty : 65 OLC : 20 OLC-ACK : 20

Significado

El resultado de ejemplo ofrece la sinoopsis de los contadores ALG H.323 de seguridad que expresan que hay contadores de seguridad para ALG H.323.

Ejemplo: Establecer tiempos de espera de registro del punto de conexión H.323 ALG

En este ejemplo, se muestra cómo especificar el tiempo de espera de registro del punto de conexión.

Requisitos

Antes de comenzar, entienda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, la Guía de implementación de la telefonía IP de Avaya y la Guía de despliegue de telefonía IP de Avaya Application Solutions en http://support.avaya.com.

Visión general

En el modo de traducción de direcciones de red (TDR), cuando los puntos de conexión de la red protegida detrás del dispositivo de Juniper Networks se registran con el guardián H.323, el dispositivo agrega una entrada a la tabla TDR que contiene una asignación de la dirección pública a privada para cada punto de conexión. Estas entradas hacen posible que los puntos de conexión de la red protegida reciban llamadas entrantes.

Establezca un tiempo de espera de registro de punto de conexión para especificar cuánto tiempo permanece una entrada de registro de punto de conexión en la tabla TDR. Para garantizar un servicio de llamada entrante ininterrumpida, establezca el tiempo de espera de registro del punto de conexión en un valor igual o mayor que el valor de keepalive que el administrador configura en el portero. El intervalo es de 10 a 50 000 segundos, el valor predeterminado es 3600 segundos.

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para especificar el tiempo de espera de registro del punto de conexión ALG H.323:

Seleccione

Configure>Security>ALG.Seleccione la

H323pestaña.En el cuadro Tiempo de espera para puntos de conexión, escriba

5000.Haga clic

OKpara comprobar su configuración y guardarla como configuración candidata.Si ha terminado de configurar el dispositivo, haga clic en

Commit Options>Commit.

Procedimiento paso a paso

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg h323 counters comando.

Ejemplo: Establecer rangos de puertos de origen de medios ALG H.323

En este ejemplo, se muestra cómo habilitar la función de puerto de origen de medios ALG H.323.

Requisitos

Antes de comenzar, entienda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, la Guía de implementación de la telefonía IP de Avaya y la Guía de despliegue de telefonía IP de Avaya Application Solutions en http://support.avaya.com.

Visión general

La función de puerto de origen de medios le permite configurar el dispositivo para permitir el tráfico de medios en una gama estrecha o amplia de puertos. De forma predeterminada, el dispositivo escucha el tráfico H.323 en un rango limitado de puertos. Si el equipo de punto de conexión le permite especificar un puerto de envío y un puerto de escucha, es posible que desee reducir el rango de puertos en los que el dispositivo permite el tráfico de medios. Esto mejora la seguridad mediante la apertura de un agujero de pin más pequeño para el tráfico H.323. En este ejemplo, se muestra cómo configurar el dispositivo para abrir una puerta ancha para el tráfico de medios habilitando la función de puerto de origen de medios.

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para habilitar la función de puerto de origen de medios ALG H.323:

Seleccione

Configure>Security>ALG.Seleccione la

H323pestaña.Active la

Enable Permit media from any source portcasilla de verificación.Haga clic

OKpara comprobar su configuración y guardarla como configuración candidata.Si ha terminado de configurar el dispositivo, haga clic en

Commit Options>Commit.

Procedimiento paso a paso

Para habilitar la función de puerto de origen de medios ALG H.323:

Establezca una puerta estrecha para el tráfico de medios deshabilitando el puerto de origen de medios para la ALG H.323.

[edit] user@host# delete security alg h323 media-source-port-any

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg h323 counters comando.

Ejemplo: Configurar la protección contra ataques H.323 ALG DoS

En este ejemplo, se muestra cómo configurar la función de protección contra ataques H.323 ALG DoS.

Requisitos

Antes de comenzar, entienda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, la Guía de implementación de la telefonía IP de Avaya y la Guía de despliegue de telefonía IP de Avaya Application Solutions en http://support.avaya.com.

Visión general

Puede proteger el guardián H.323 de ataques de inundación de denegación de servicio (DoS) limitando la cantidad de mensajes de registro, admisión y estado (RAS) por segundo que intentará procesar. La puerta de enlace de capa de aplicación (ALG) de H.323 descarta los mensajes de solicitud DE RAS entrantes que superan el umbral especificado. El intervalo es de 2 a 50 000 mensajes por segundo, el valor predeterminado es 1000.

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para configurar la función de protección contra ataques DoS H.323 ALG:

Seleccione

Configure>Security>ALG.Seleccione la

H323pestaña.En el cuadro Umbral del guardián de la inundación del mensaje, escriba

5000.Haga clic

OKpara comprobar su configuración y guardarla como configuración candidata.Si ha terminado de configurar el dispositivo, haga clic en

Commit Options>Commit.

Procedimiento paso a paso

Para configurar la función de protección contra ataques DoS H.323 ALG:

Configure el portero para el ALG H.323 y establezca el umbral.

[edit] user@host# set security alg h323 application-screen message-flood gatekeeper threshold 5000

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg h323 counters comando.

Descripción de los tipos de mensajes conocidos de H.323 ALG

El estándar H.323 es un protocolo de voz sobre IP (VoIP) heredado definido por la Unión Internacional de Telecomunicaciones (UIT-T). H.323 consta de un conjunto de protocolos (como H.225.0 y H.245) que se utilizan para la señalización de llamadas y el control de llamadas para VoIP. Hay tres procesos principales en H.323:

Detección de portero: un punto de conexión encuentra su guardián a través del proceso de descubrimiento del portero, a través de difusión o unidifusión (a una IP conocida y al puerto UDP 1719 conocido).

Registro, admisión y estado del punto de conexión: un punto de conexión se registra en un guardián y pide su administración. Antes de realizar una llamada, un punto de conexión le pide permiso a su portero para realizar la llamada. En las fases de inscripción y admisión, se utiliza el canal de registro, admisión y estado (RAS).

Control de llamadas y configuración de llamadas: las llamadas se pueden establecer dentro de una zona o en dos zonas, o incluso en varias zonas (conferencia multipunto). La configuración y derribo de llamadas se realiza a través del canal de señalización de llamadas cuyo TSAP es el puerto TCP bien conocido (1720). El control de llamada, incluidos los canales de medios de apertura/cierre entre dos puntos de conexión, se realiza a través del canal de control de llamadas cuyo TSAP se asigna dinámicamente desde el proceso de señalización de llamada anterior. Los mensajes H.245 se utilizan en el canal de control de llamadas y se codifican mediante ASN.1.

- Señalización H.225 RAS: porteros y puertas de enlace

- Señalización de llamadas H.225 (Q.931)

- Señalización de transporte y control de medios H.245

Señalización H.225 RAS: porteros y puertas de enlace

El registro, la admisión y el estado (RAS), como se describe en el estándar H.323 (ITU-T), es el protocolo de señalización que se utiliza entre puertas de enlace o puntos de conexión. Los porteros proporcionan servicios de resolución de direcciones y control de admisión.

RAS es el proceso mediante el cual las puertas de enlace H.323 descubren sus porteros de zona. La comunicación RAS se realiza a través de un datagrama UDP en el puerto 1718 (multidifusión) y 1719 (unidifusión). Los puntos de conexión utilizan el protocolo RAS para comunicarse con un guardián. Si un punto de conexión H.323 no conoce su portero, entonces puede enviar un mensaje de solicitud de Portero (GRQ) para buscar la respuesta del guardián. Uno o más porteros pueden responder a la solicitud con un mensaje de confirmación de Portero (GCF) o un mensaje de rechazo de Portero (GRJ). Un mensaje de rechazo contiene el motivo del rechazo.

La tabla 1 enumera los mensajes de guardián de RAS compatibles.

Mensaje |

Descripción |

|---|---|

GRQ (Gatekeeper_Request) |

Un mensaje enviado desde un punto de conexión a un guardián para "descubrir" guardianes dispuestos a prestar servicio. |

GCF (Gatekeeper_Confirm) |

Una respuesta de un guardián a un punto de conexión que indica la aceptación de comunicarse con el canal RAS del portero. |

GRJ (Gatekeeper_Reject) |

Una respuesta de un guardián a un punto de conexión que rechaza la solicitud de punto de conexión. |

- Registro y anulación de registro de RAS

- Admisiones de RAS

- Ubicación de RAS

- Control de ancho de banda RAS

- Información de estado de RAS

- Información de desconexión de RAS

Registro y anulación de registro de RAS

El registro es el proceso mediante el cual las puertas de enlace, los terminales y las unidades de control multipunto (MCU) se unen a una zona e informan al guardián de sus direcciones IP y alias. Cada puerta de enlace solo puede registrar un guardián activo.

El registro tiene lugar después de que el punto de conexión determine y confirme el guardián para comunicarse, mediante el envío de un mensaje de solicitud de registro (RRQ). A continuación, el portero responde con un mensaje de confirmación de registro (RCF), lo que hace que el punto de conexión se conozca a la red.

La tabla 2 enumera los mensajes de registro y anulación de registro de RAS compatibles.

Mensaje |

Descripción |

|---|---|

RRQ (Registration_Request) |

Un mensaje enviado desde un punto de conexión a un guardián. Las solicitudes de registro están predefinidas en la configuración administrativa del sistema. |

RCF (Registration_Confirm) |

Una respuesta de un portero que confirma el registro de un punto de conexión en respuesta a un mensaje RRQ. |

RRJ (Registration_Reject) |

Una respuesta de un guardián que rechaza el registro de un punto de conexión. |

URQ (Unregister_Request) |

Un mensaje enviado desde un punto de conexión o un portero que solicita cancelar un registro. |

UCF (Unregister_Confirm) |

Una respuesta enviada desde un punto de conexión o un guardián para confirmar que el registro se cancela. |

URJ (Unregister_Reject) |

Un mensaje que indica que el punto de conexión no está registrado previamente con el portero. |

Admisiones de RAS

Los mensajes de admisión entre puntos de conexión y porteros proporcionan la base para la admisión de llamadas y el control de ancho de banda. A continuación, el portero resuelve la dirección con confirmación o rechazo de una solicitud de admisión.

La tabla 3 enumera los mensajes de admisión de RAS admitidos.

Mensaje |

Descripción |

|---|---|

ARQ (Admission_Request) |

Un intento de un punto de conexión de iniciar una llamada. |

ACF (Admission_Confirm) |

Una respuesta positiva de un guardián que autoriza a un punto de conexión a participar en una llamada. |

ARJ (Admission_Reject) |

Un mensaje enviado desde un portero rechazando el mensaje ARQ que inicia una llamada. |

Ubicación de RAS

Los mensajes de solicitud de ubicación (LRQ) se envían por un punto de conexión o un portero a un portero de interzona para obtener las direcciones IP de diferentes puntos de conexión de zona.

La tabla 4 enumera los mensajes de solicitud de ubicación de RAS compatibles.

Mensaje |

Descripción |

|---|---|

LRQ (Location_Request) |

Un mensaje enviado para solicitar a un guardián información de contacto de una o más direcciones. |

LCF (Location_Confirm) |

Respuesta enviada por un guardián que contiene direcciones de canal de señalización de llamadas o de canal RAS. |

LRJ (Location_Reject) |

Una respuesta enviada por los porteros que recibieron una LRQ para la cual el punto de conexión solicitado no está registrado. |

Control de ancho de banda RAS

El control de ancho de banda se invoca para configurar la llamada y se administra inicialmente mediante la secuencia de mensajes de admisión (ARQ/ACF/ARJ).

La tabla 5 enumera los mensajes de control de ancho de banda RAS compatibles.

Mensaje |

Descripción |

|---|---|

BRQ (Bandwidth_Request) |

Una solicitud enviada por un punto de conexión a un guardián para aumentar o disminuir el ancho de banda de la llamada. |

BCF (Bandwidth_Confirm) |

Una respuesta enviada por un guardián para confirmar la aceptación de una solicitud de cambio de ancho de banda. |

BRJ (Bandwidth_Reject) |

Una respuesta enviada por un guardián para rechazar una solicitud de cambio de ancho de banda. |

Información de estado de RAS

Un portero utiliza un mensaje de solicitud de información (IRQ) para determinar el estado de un punto de conexión. El protocolo RAS se usa para determinar si los puntos de conexión están en línea o sin conexión.

La tabla 6 enumera los mensajes de información de estado de RAS compatibles.

Mensaje |

Descripción |

|---|---|

IRQ (Information_Request) |

Un mensaje enviado desde un guardián para solicitar información de estado de sus puntos de conexión de destinatario. |

IRR (Information_Request_Response) |

Una respuesta enviada por el punto de conexión a un guardián en respuesta a un mensaje IRQ. Determina si los puntos de conexión están en línea o sin conexión. |

IACK (Info_Request_Acknowledge) |

Un mensaje enviado por un guardián para reconocer la recepción de un mensaje IRR desde un punto de conexión. |

INACK (Info_Request_Neg_Acknowledge) |

Un mensaje enviado a un guardián si no se entiende un mensaje de solicitud de información. |

Información de desconexión de RAS

Un punto de conexión envía un mensaje de solicitud de desconexión (DRQ) a un guardián en caso de caída de llamada.

La tabla 7 enumera los mensajes de desconexión de RAS compatibles.

Mensaje |

Descripción |

|---|---|

DRQ (Disengage_Request) |

Una solicitud de estado enviada desde un punto de conexión a un guardián cuando finaliza una llamada. |

DCF (Disengage_Confirm) |

Un mensaje enviado por un guardián para confirmar la recepción del mensaje DRQ desde un punto de conexión. |

DRJ (Disengage_Reject) |

Un mensaje enviado por un portero que rechaza una solicitud de confirmación de desconexión desde un punto de conexión. |

Señalización de llamadas H.225 (Q.931)

H.225 se utiliza para configurar conexiones entre puntos de conexión H.323. La recomendación H.225 (ITU-T) especifica el uso y el soporte de los mensajes Q.931.

La señalización de llamadas H.225 admite los siguientes mensajes:

Configuración y configuración Reconocen

Procedimiento de llamada

Conectar

Alertas

Información del usuario

Versión completa

Instalación

Progreso

Consulta de estado y estado

Notificar

Señalización de transporte y control de medios H.245

H.245 controla los mensajes de control de extremo a extremo entre los puntos de conexión H.323. Este protocolo de canal de control establece los canales lógicos para la transmisión de audio, video, datos e información de canal de control.

H.245 admite los siguientes mensajes:

Petición

Respuesta

Comando

Indicación

Descripción de los tipos de mensajes desconocidos de H.323 ALG

La función desconocida de tipo de mensaje H.323 le permite especificar cómo el dispositivo controla los mensajes H.323 no identificados. El valor predeterminado es colocar mensajes desconocidos (no compatibles).

Puede proteger el guardián H.323 de ataques de inundación de denegación de servicio (DoS) limitando la cantidad de mensajes de registro, admisión y estado (RAS) por segundo que intentará procesar. La puerta de enlace de capa de aplicación (ALG) de H.323 descarta los mensajes de solicitud DE RAS entrantes que superan el umbral especificado. El intervalo es de 2 a 50 000 mensajes por segundo, el valor predeterminado es 1000.

No recomendamos permitir mensajes desconocidos porque pueden comprometer la seguridad. Sin embargo, en un entorno seguro de prueba o producción, el comando de tipo de mensaje H.323 desconocido puede ser útil para resolver problemas de interoperabilidad con equipos de proveedores dispares. Permitir mensajes H.323 desconocidos puede ayudarlo a poner su red en funcionamiento, de modo que pueda analizar el tráfico de voz sobre IP (VoIP) para determinar por qué se han caído algunos mensajes. La función de tipo de mensaje H.323 desconocida le permite configurar el dispositivo para que acepte tráfico H.323 que contiene tipos de mensajes desconocidos en el modo de traducción de direcciones de red (TDR) y en el modo de ruta.

La opción de tipo de mensaje H.323 desconocida solo se aplica a los paquetes recibidos identificados como paquetes VoIP compatibles. Si no se puede identificar un paquete, siempre se pierde. Si un paquete se identifica como un protocolo compatible y ha configurado el dispositivo para permitir tipos de mensajes desconocidos, el mensaje se reenvía sin procesar.

Ejemplo: Permitir tipos de mensajes ALG H.323 desconocidos

En este ejemplo, se muestra cómo configurar el dispositivo para permitir tipos de mensajes H.323 desconocidos en los modos de ruta y TDR.

Requisitos

Antes de comenzar, entienda y configure cualquier función específica de Avaya H.323. Consulte la Guía del administrador para Avaya Communication Manager, Avaya IP Telephony Implementation Guide y Avaya Application Solutions IP Telephony Deployment Guide en http://support.avaya.com.

Visión general

Esta función le permite especificar cómo el dispositivo controla los mensajes H.323 no identificados. El valor predeterminado es colocar mensajes desconocidos (no compatibles). La opción Enable Permit NAT applied y la permit-nat-applied instrucción de configuración especifican que se permite que pasen mensajes desconocidos si la sesión está en modo TDR. La opción Habilitar permiso enrutado y la permit-routed instrucción de configuración especifican que se permite que pasen mensajes desconocidos si la sesión está en modo de ruta. (Las sesiones en modo transparente se tratan como modo de ruta.)

Configuración

Procedimiento

Configuración rápida de GUI

Procedimiento paso a paso

Para configurar el dispositivo para permitir tipos de mensajes H.323 desconocidos en los modos de ruta y TDR:

Seleccione

Configure>Security>ALG.Seleccione la

H323pestaña.Active la

Enable Permit NAT appliedcasilla de verificación.Active la

Enable Permit routedcasilla de verificación.Haga clic

OKpara comprobar su configuración y guardarla como configuración candidata.Si ha terminado de configurar el dispositivo, haga clic en

Commit Options>Commit.

Procedimiento paso a paso

Para configurar el dispositivo para permitir tipos de mensajes H.323 desconocidos en los modos de ruta y TDR:

Especifique que se permita que pasen mensajes desconocidos si la sesión está en modo TDR.

[edit] user@host# set security alg h323 application-screen unknown-message permit-nat-applied

Especifique que se permita que pasen mensajes desconocidos si la sesión está en modo de ruta.

[edit] user@host# set security alg h323 application-screen unknown-message permit-routed

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security alg h323 comando y el show security alg h323 counters comando.