EN ESTA PÁGINA

Crear listas de permitidos y de bloqueo

Acceda a estas páginas desde o .

Use estas páginas para configurar listas personalizadas de confianza y de no confianza. También puede cargar archivos hash.

El contenido descargado de las ubicaciones de la lista de permitidos es de confianza y no es necesario inspeccionarlo para detectar malware. Los hosts no pueden descargar contenido de las ubicaciones de la lista de bloqueo, ya que esas ubicaciones no son de confianza.

Antes de empezar

-

Lea el tema Descripción general de la lista de permitidos y bloqueados .

-

Decida el tipo de artículo que pretende definir:

-

URL

-

IP

-

Hash de archivo

-

Remitente del correo electrónico

-

IA-PTP

-

C&C

-

ETI

-

DNS

-

-

Revise las entradas actuales de la lista para asegurarse de que el elemento que está agregando no exista.

-

Si va a cargar archivos hash, los archivos deben estar en un archivo de texto (TXT) con cada hash en su propia línea.

Crear listas de permitidos

Seleccione .

Seleccione uno de los tipos mencionados en Tipos admitidos en listas de permitidos.

Tabla 1: Tipos admitidos en listas de permitidos Tipo

Información

Antimalware

Dirección IP, URL, hash de archivo, remitente de correo electrónico e IA-PTP

SecIntel

Dirección IP y dominio de C&C

ETI

Dirección IP y nombre de host

DNS

Dominios

Carcasa inversa

Direcciones IP y dominios de destino

Nota:Dominio se refiere a un nombre de dominio completo (FQDN).

Ingrese la información requerida.

Haga clic en Aceptar.

Crear listas de bloqueo

Seleccione .

Seleccione uno de los tipos mencionados en Tipos admitidos de listas de bloqueo.

Tabla 2: Tipos admitidos en listas negras Tipo

Información

Antimalware

Dirección IP, URL, hash de archivo y remitente de correo electrónico

SecIntel

Dirección IP y dominio de C&C

Ingrese la información requerida.

Haga clic en Aceptar.

Consulte las siguientes tablas para ver los datos requeridos por cada tipo.

- IP

- URL

- Hash de archivo

- Remitente de correo electrónico

- IA-PTP

- Servidor C&C

- información de tráfico cifrado (ETI)

- Sistema de nombres de dominio (DNS)

- Carcasa inversa

IP

Cuando cree un elemento de lista IP, debe seleccionar el Tipo de lista como IP. Debe ingresar la información requerida. Consulte la tabla siguiente.

| Entorno |

Directriz |

|---|---|

| IP |

Ingrese la dirección IP IPv4 o IPv6. Por ejemplo: 1.2.3.4 o 0:0:0:0:0:ffff:0102:0304. También se aceptan la notación CIDR y los rangos de direcciones IP. Cualquiera de los siguientes formatos IPv4 es válido: 1.2.3.4, 1.2.3.4/30 o 1.2.3.4-1.2.3.6. Cualquiera de los siguientes formatos IPv6 son válidos: 1111::1, 1111::1-1111::9 o 1111:1::0/64.

Nota:

Rangos de direcciones: No se aceptan más de un bloque de direcciones /16 IPv4 y /48 direcciones IPv6. Por ejemplo, 10.0.0.0-10.0.255.255 es válido, pero 10.0.0.0-10.1.0.0 no lo es. Máscaras de bits: la cantidad máxima de direcciones IP cubiertas por la máscara de bits en un registro de subred para IPv4 es 16 y para IPv6 es 48. Por ejemplo, 10.0.0.0/15 y 1234::/47 no son válidos. |

|

Nota:

Para editar una entrada IP de la lista de permitidos o bloqueados, seleccione la casilla de verificación junto a la entrada que desea editar, haga clic en el icono del lápiz y haga clic en Aceptar. |

|

URL

Al crear un elemento de lista de URL, debe elegir el Tipo de lista: URL. Ingrese la información requerida. Consulte la tabla siguiente.

| Entorno |

Directriz |

|---|---|

| URL |

Ingrese la URL con el siguiente formato: juniper.net. Los comodines y protocolos no son entradas válidas. El sistema agrega automáticamente un comodín al principio y al final de las URL. Por lo tanto, juniper.net también coincide con a.juniper.net, a.b.juniper.net y a.juniper.net/abc. Si ingresa a.juniper.net explícitamente, coincidirá con b.a.juniper.net, pero no con c.juniper.net. Puede introducir una ruta específica. Si ingresa juniper.net/abc, coincide con x.juniper.net/abc, pero no con x.juniper.net/123. Para editar una entrada de URL de lista de permitidos o bloqueados, seleccione la casilla de verificación situada junto a la entrada que desea editar, haga clic en el icono de lápiz y haga clic en Aceptar. |

Hash de archivo

Cuando cargue un archivo hash, debe estar en un TXT con cada hash en su propia línea. Solo puede tener un archivo hash en ejecución. Para agregarle o editarla, consulte las instrucciones de la tabla siguiente.

| Campo |

Directriz |

|---|---|

| Puede agregar hash personalizados de lista de permitidos y bloqueados para filtrado, pero estos hash deben aparecer en un TXT con cada entrada en una sola línea. Solo puede tener un archivo hash en ejecución que contenga hasta 15,000 hash de archivo. Este archivo contiene la lista "actual", pero puede agregarla, editarla y eliminarla en cualquier momento. |

|

| SHA-256 Elemento hash |

Para agregar a las entradas hash, puede cargar varios archivos TXT y estos archivos se combinarán automáticamente en un solo archivo. Vea todas las opciones de combinación, eliminación y reemplazo a continuación. Descargar: haga clic en este botón para descargar el TXT si desea verlo o editarlo. Puede seleccionar cualquiera de las siguientes opciones en la lista desplegable Seleccionar opción de carga de elementos de archivo hash :

Eliminar todo o Eliminar seleccionados: a veces es más eficaz eliminar la lista actual en lugar de descargarla y editarla. Haga clic en este botón para eliminar la lista seleccionada actual o todas las listas que se han agregado y acumulado aquí. |

| Fuente |

Este campo indica Lista de permitidos o Lista de bloqueados. |

| Fecha de adición |

El mes, la fecha, el año y la hora en que se cargó o editó el archivo hash por última vez. |

Remitente de correo electrónico

Agregue direcciones de correo electrónico a la lista de permitidos o bloqueados si se encuentran en el remitente o destinatario de una comunicación por correo electrónico. Agregue direcciones una a la vez usando el ícono + .

| Campo |

Directriz |

|---|---|

| Dirección de correo electrónico |

Ingrese una dirección de correo electrónico con el formato name@domain.com. No se admiten comodines ni coincidencias parciales, pero si desea incluir un dominio completo, puede ingresar solo el dominio de la siguiente manera: domain.com |

| Si un correo electrónico coincide con la lista de bloqueo, se considera malicioso y se maneja de la misma manera que un correo electrónico con un archivo adjunto malicioso. El correo electrónico se bloquea y se envía un correo electrónico de reemplazo. Si un correo electrónico coincide con la lista de permitidos, ese correo electrónico se permite sin ningún análisis. Consulte Descripción general de los correos electrónicos en cuarentena. Vale la pena señalar que los atacantes pueden falsificar fácilmente la dirección de correo electrónico "De" de un correo electrónico, lo que hace que las listas de bloqueo sean una forma menos efectiva de detener los correos electrónicos maliciosos. |

|

IA-PTP

La prevención de amenazas con IA predictiva de Juniper Networks es una solución avanzada de detección y prevención de malware diseñada para proteger su red contra amenazas que surgen de usuarios que acceden a recursos corporativos desde varias ubicaciones y navegan por Internet a muchos destinos. Impulsada por la IA y el aprendizaje automático, esta solución de seguridad inteligente mejora la capacidad de predecir e identificar amenazas genuinas con mayor rapidez, lo que permite que los expertos humanos se concentren en iniciativas estratégicas de seguridad.

Para obtener más información acerca de la prevención de amenazas con IA predictiva (IA-PTP), consulte Descripción general de la prevención de amenazas con IA predictiva.

Puede usar la pestaña IA-PTP para agregar, reemplazar, fusionar o eliminar firmas de IA-PTP en las listas de permitidos. Puede agregar las firmas de archivo que se identifican como falsos positivos a las listas de permitidos. Este proceso excluye las firmas especificadas de la inspección de malware realizada por los firewalls de la serie SRX.

Para agregar o editar una lista de firmas:

Seleccione .

Se muestra la página Firma de IA-PTP.

Seleccione cualquiera de las siguientes opciones en la lista desplegable Opción de carga de archivos de firma :

Reemplazar lista actual: cargue un archivo de texto (TXT) que contenga una lista de firmas de archivo o modifique la lista existente sin eliminarla. Descargue, edite y vuelva a cargar el archivo. Puede cargar varios archivos TXT que se combinarán automáticamente en un solo archivo.

Puede obtener firmas de IA-PTP de las siguientes fuentes:

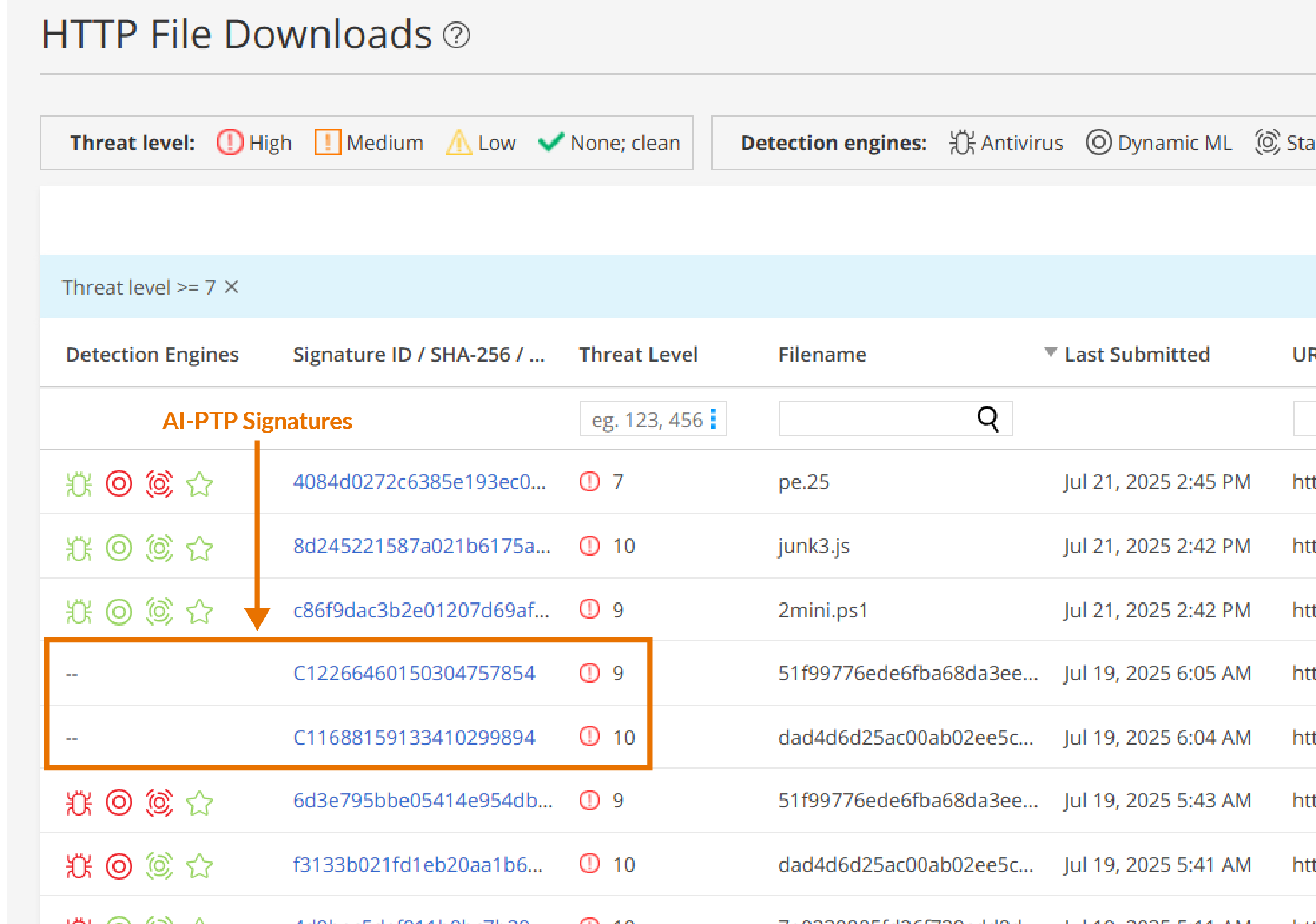

Descargas de archivos HTTP: vaya a

Figura 1: Firmas de IA-PTP

de IA-PTP

Archivos adjuntos de correo electrónico: vaya a

Descargas de archivos SMB: vaya a

Syslogs en firewalls de la serie SRX

Combinar con la lista actual: combina un nuevo TXT con el archivo existente, creando un único archivo con todas las firmas.

Eliminar de la lista actual: elimina firmas específicas. Cree un TXT con las firmas que se eliminarán, cárguelo y solo se eliminarán esas firmas.

Se muestra la ventana Cargar lista hash.

Navegue por su computadora y seleccione el archivo TXT.

Haga clic en Aceptar.

Las firmas de IA-PTP se agregan a las listas de permitidos.

En la Tabla 7 se describen los campos de firma IA-PTP.

Tabla 7: Campos de firma IA-PTP Campo

Descripción

Firma

Número de firmas de archivo agregadas a las listas de permitidos

Fecha de adición

Fecha y hora en que se cargó o editó por última vez la lista de firmas de archivos.

Haga clic en Descargar para descargar el TXT si desea verlo o editarlo.

Haga clic en Eliminar todo para eliminar todas las listas que se han agregado a las listas de permitidos.

Para ver la lista de firmas antimalware avanzadas (AAMW) agregadas a las listas de permitidos en firewalls de la serie SRX, use el comando show services advanced-anti-malware signature-exempt-listCLI .

show services advance-anti-malware signature-exempt-list Advanced-anti-malware Signature Exempt List: J1994069136041805794 C5381964424818232941 J12111449344962437113 C4660909146742838820 Total exempt signatures: 4

Para ver la lista de firmas antivirus agregadas a las listas de permitidos en los firewalls de la serie SRX, utilice el comando show services anti-virus signature-exempt-listCLI .

Anti-virus Signature Exempt List: C1994069136041805794 J5381964424818232941 J12111449344962437113 J4660909146742838820 Total exempt signatures: 4

Para borrar las listas de firmas de archivo permitidas en los firewalls de la serie SRX, utilice el comando clear services anti-virus signature-exempt-listCLI .

También puede ejecutar los siguientes comandos de CLI en sus firewalls de la serie SRX para agregar, eliminar, exportar e importar firmas de archivos:

-

request services anti-virus signature-exempt-list add <signature-id>: agregue ID de firma de archivo en el firewall de la serie SRX. Por ejemplo,request services anti-virus signature-exempt-list add J4660909146742838820. -

request services anti-virus signature-exempt-list delete <signature-id>: elimine los ID de firma de archivo en el firewall de la serie SRX. Por ejemplo,request services anti-virus signature-exempt-list delete J4660909146742838820. -

request services anti-virus signature-exempt-list import <txt-file-with-signature-ids>: importe el archivo TXT que contiene los ID de firma en el firewall de la serie SRX. Por ejemplo,request services anti-virus signature-exempt-list import /var/tmp/av-exempt-list.txt. -

request services anti-virus signature-exempt-list export <txt-file-with-signature-ids>: exporte el archivo TXT que contiene ID de firma del firewall de la serie SRX. Por ejemplo,request services anti-virus signature-exempt-list export /var/tmp/av-exempt-list.txt.

Servidor C&C

Cuando incluye un servidor C&C en la lista de permitidos, los firewalls de la serie SRX reciben la IP o el nombre de host. Luego, los firewalls lo excluyen de cualquier lista de bloqueo o fuente de C&C de SecIntel, incluida la fuente de amenazas globales de Juniper y las fuentes de terceros. El servidor ahora también aparecerá en la página de administración de la lista de permitidos de C&C.

Puede ingresar los datos del servidor C&C manualmente o cargar una lista de servidores. Esa lista debe ser un TXT con cada IP o dominio en su propia línea. El TXT debe incluir todas las direcciones IP o todos los dominios, cada uno en su propio archivo. Puede cargar varios archivos, uno a la vez.

También puede administrar las entradas de la lista de permitidos y de bloqueo mediante la API de inteligencia de amenazas. Al agregar entradas a los datos de la lista de permitidos o bloqueados, estas entradas estarán disponibles en la API de inteligencia de amenazas con los siguientes nombres de fuente: "whitelist_domain" o "whitelist_ip" y "blacklist_domain" o "blacklist_ip". Consulte la Guía de configuración de API abierta de Juniper ATP Cloud Intelligence para obtener detalles sobre el uso de la API para administrar cualquier fuente personalizada.

| Campo |

Directriz |

|---|---|

| Tipo |

Seleccione IP para escribir la dirección IP de un servidor de C&C que desee agregar a la lista de permitidos. Seleccione Dominio para incluir un dominio completo en la lista de servidores de C&C. |

| IP o dominio |

En IP, escriba una dirección IPv4 o IPv6. Una IP puede ser una dirección IP, un rango de IP o una subred IP. Para dominio, utilice la sintaxis siguiente: juniper.net. No se admiten comodines. |

| Descripción |

Escriba una descripción que indique por qué se ha agregado un elemento a la lista. |

| También puede incluir servidores de C&C en la lista de permitidos directamente desde la vista de detalles de la página Supervisión de C&C. Consulte Servidores de comandos y control: más información.

Advertencia:

Agregar un servidor de C&C a la lista de permitidos activa automáticamente un proceso de corrección para actualizar los hosts afectados (en esa organización) que se hayan puesto en contacto con este servidor de C&C. Todos los eventos de C&C relacionados con este servidor de la lista de permitidos se eliminarán de los eventos de los hosts afectados y se realizará un nuevo cálculo del nivel de amenaza del host. Si la puntuación del host cambia durante este nuevo cálculo, aparece un nuevo evento de host que describe por qué se volvió a calificar. Por ejemplo, "Nivel de amenaza de host actualizado después de que se borró el servidor C&C 1.2.3.4". Además, el servidor ya no aparecerá en la lista de servidores de C&C porque se ha borrado. |

|

información de tráfico cifrado (ETI)

Puede especificar la dirección IP o los nombres de dominio que desea incluir en la lista de permitidos del análisis de tráfico cifrado. Utilice esta pestaña para agregar, modificar o eliminar las listas de permitidos para el análisis de tráfico cifrado.

| Campo |

Directriz |

|---|---|

| Tipo |

Seleccione si desea especificar la dirección IP o el nombre de dominio para la lista de permitidos. |

| IP o dominio |

Ingrese la dirección IP o el nombre de dominio de la lista de permitidos. |

Sistema de nombres de dominio (DNS)

Puede especificar los dominios que desea incluir en la lista de permitidos del filtrado de DNS. Use esta pestaña para agregar, modificar o eliminar las listas de permitidos para el filtrado de DNS.

| Campo |

Directriz |

|---|---|

| URL |

Ingrese la URL del dominio que desea incluir en la lista de permitidos. |

| Comentarios |

Escriba una descripción que indique por qué se agregó el dominio a la lista. |

Carcasa inversa

Puede especificar las direcciones IP o los dominios que desea incluir en la lista de permitidos desde la detección de shell inversa. Utilice esta pestaña para agregar, modificar o eliminar las listas de permitidos para la detección de shell inverso.

| Campo |

Directriz |

|---|---|

| IP |

Ingrese la dirección IP de la lista de permitidos. |

| URL |

Ingrese la URL del dominio que desea incluir en la lista de permitidos. |

ATP Cloud de Juniper sondea periódicamente contenido nuevo y actualizado, y lo descarga automáticamente a su firewall de la serie SRX. No es necesario que envíe manualmente los archivos de la lista de permitidos o bloqueados.