사전 공유 키를 사용한 로컬 사용자 인증

이 구성에서는 로컬 사용자 인증을 위해 사용자 이름과 비밀번호를 사용합니다. 이 구성 옵션을 사용하면 방화벽 관리자와 상호 작용하지 않고 자격 증명을 변경하거나 복구할 수 없으므로 이 인증 방법을 사용하지 않는 것이 좋습니다. 대신 RADIUS 방법을 사용한 외부 사용자 인증을 사용하는 것이 좋습니다.

Juniper Secure Connect 구축 설정에 설명된 대로 인터페이스, 영역 및 보안 정책을 포함하여 SRX 시리즈 방화벽의 기본 설정을 완료했다고 가정합니다.

사전 요구 사항에 대한 자세한 내용은 Juniper Secure Connect 시스템 요구 사항을 참조하십시오.

SRX 시리즈 방화벽이 기본 시스템 생성 인증서 대신 서명된 인증서 또는 자체 서명 인증서를 사용하는지 확인해야 합니다. Juniper Secure Connect 구성을 시작하기 전에 Juniper Secure Connect 시작하기의 지침을 읽어보는 것이 중요합니다.

Juniper Secure Connect VPN 설정 구성

J-Web 인터페이스를 사용하여 VPN 설정을 구성하려면 다음과 같이 하십시오.

- J-Web 인터페이스를 사용하여 SRX 시리즈 방화벽에 로그인합니다.

성공적으로 로그인하면 기본 설정 페이지로 이동합니다.

- J-Web 측면 창에서 Network > VPN > IPSec VPN으로 이동합니다.

-

IPsec VPN을 클릭하면 IPSec VPN 페이지가 나타납니다.

-

페이지 오른쪽 모서리에서 원격 액세스 > Juniper Secure Connect > VPN 만들기 를 선택하여 Juniper Secure Connect에 대한 IPsec VPN 설정을 만듭니다.

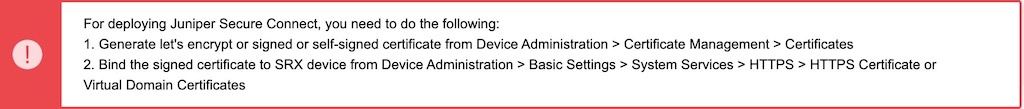

다음과 같은 경고 메시지가 나타납니다.

그림 1: 자체 서명 인증서 생성 및 바인딩에 대한 경고 메시지

생성 및 바인딩에 대한 경고 메시지

경고 메시지에 언급된 대로 자체 서명 인증서를 생성하고 이 인증서를 SRX 시리즈 방화벽에 바인딩합니다. 자세한 내용은 Juniper Secure Connect용 인증서 구축을 참조하십시오.

원격 액세스 VPN 생성에 대한 자세한 내용은 원격 액세스 VPN 생성 - Juniper Secure Connect를 참조하십시오.

-

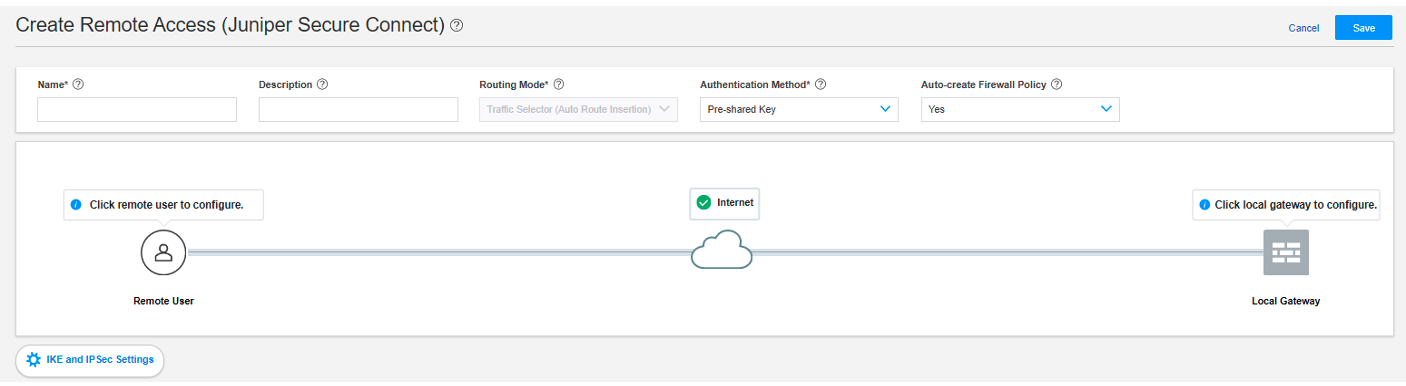

다시 Network > VPN > IPsec VPN으로 이동하고 페이지 오른쪽 모서리에서 Create VPN > Remote Access > Juniper Secure Connect를 선택하여 Juniper Secure Connect에 대한 IPsec VPN 설정을 만듭니다. 원격 액세스 생성(Juniper Secure Connect) 페이지가 나타납니다.

그림 2 는 사전 공유 키 인증 방법을 사용하는 원격 액세스 만들기 페이지의 예를 보여 줍니다.

그림 2: 사전 공유 키 인증 방법에 대한 원격 액세스 페이지 만들기

대한 원격 액세스 페이지 만들기

-

- Create Remote Access(Juniper Secure Connect) 페이지(그림 2 참조)에서 다음을 수행합니다.

원격 액세스 연결의 이름(Juniper Secure Connect 애플리케이션의 최종 사용자 영역 이름에 표시되는 이름)과 설명을 입력합니다.

라우팅 모드는 기본적으로 Traffic Selector (Auto Route Insertion)(트래픽 선택기(자동 경로 삽입) )로 설정됩니다.

인증 방법을 선택합니다. 이 예에서는 드롭다운 목록에서 사전 공유 키를 선택하겠습니다.

Yes(예)를 선택하면 Auto-create Firewall Policy(방화벽 정책 자동 생성) 옵션을 사용하여 방화벽 정책을 자동으로 생성할 수 있습니다.

- Remote User(원격 사용자) 아이콘을 클릭하여 Juniper Secure Connect 애플리케이션 설정을 구성합니다.

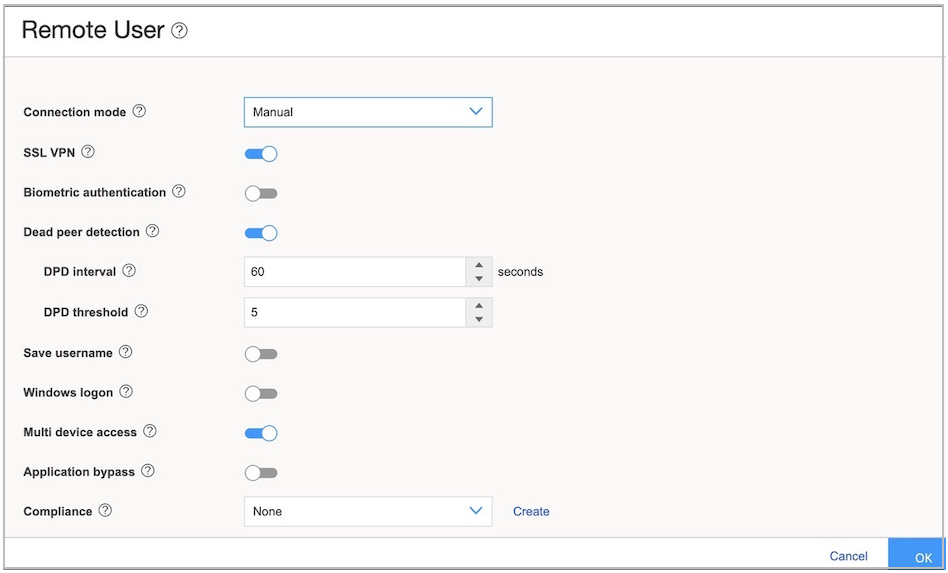

그림 3: 원격 사용자 페이지

그림 3 은 Remote User(원격 사용자) 페이지의 예를 보여 줍니다.

Remote User(원격 사용자) 페이지에서 옵션을 선택한 다음 OK(확인)를 클릭하여 원격 사용자 클라이언트를 구성합니다.

표 1 에는 원격 사용자 설정 옵션이 요약되어 있습니다.

표 1: 원격 사용자 설정 옵션 원격 사용자 설정

묘사

기본 프로필

기본 프로필은 기본적으로 활성화되어 있습니다. 이 프로필을 기본 프로필로 설정하지 않으려면 토글 버튼을 클릭합니다.

VPN 연결 프로필에 대해 기본 프로필을 사용하도록 설정하면 Juniper Secure Connect에서 영역 이름으로 기본 프로필을 자동으로 선택합니다(이 예에서는 https://192.0.2.12/). 이 경우 Juniper Secure Connect에 영역 이름을 입력하는 것은 선택 사항입니다.

VPN 연결 프로필에 대해 기본 프로필을 사용하지 않도록 설정하는 경우 Juniper Secure Connect에 게이트웨이 주소(이 예에서는 https://192.0.2.12/JUNIPER_SECURE_CONNECT)와 함께 영역 이름을 입력해야 합니다.

메모:Junos OS 23.1R1 릴리스부터 기본 프로필은 J-Web에서 더 이상 사용되지 않습니다. 그러나 CLI에서는 즉시 제거하는 대신 이전 버전과의 호환성을 제공하고 기존 구성이 변경된 구성을 준수하도록 할 수 있는 기회를 제공합니다. 구성에서 옵션을 계속 사용하는 경우 default-profile 경고 메시지가 표시됩니다. 그러나 CLI를 사용하여 현재 구성을 수정하는 경우 기존 구축은 영향을 받지 않습니다. default-profile(Juniper Secure Connect) 참조

연결 모드

클라이언트 연결을 수동 또는 자동으로 설정하려면 적절한 옵션을 선택합니다.

-

수동을 선택한 경우 Juniper Secure Connect 애플리케이션에서 연결을 설정하려면 토글 버튼을 클릭하거나 메뉴에서 연결 > 연결을 선택해야 합니다.

-

항상(Always)을 선택하면 Juniper Secure Connect가 자동으로 연결을 설정합니다.

알려진 제한 사항:

Android 디바이스: 항상을 사용하거나 선택하면 처음 사용한 SRX 디바이스에서 구성이 다운로드됩니다. 첫 번째 SRX 시리즈 방화벽 구성이 변경되거나 새로운 SRX 디바이스에 연결하는 경우 구성이 Juniper Secure Connect 애플리케이션에 다운로드되지 않습니다.

즉, Android 디바이스를 사용하여 항상 모드로 연결하면 SRX 시리즈 방화벽의 구성 변경 사항이 Juniper Secure Connect에 적용되지 않습니다.

SSL VPN

Juniper Secure Connect 애플리케이션에서 SRX 시리즈 방화벽으로의 SSL VPN 연결을 지원하려면 토글 버튼을 클릭합니다. IPsec 포트가 허용되지 않는 경우 이 옵션을 사용합니다. SSL VPN을 활성화함으로써 클라이언트는 SRX 시리즈 방화벽을 유연하게 연결할 수 있습니다. 기본적으로 SSL VPN 은 사용하도록 설정되어 있습니다.

생체 인증

이 옵션은 기본적으로 비활성화되어 있습니다. 이 옵션을 활성화한 경우 Juniper Secure Connect에서 연결을 클릭하면 Juniper Secure Connect가 인증 프롬프트를 표시합니다.

이 옵션을 사용하면 사용자가 운영 체제의 기본 제공 생체 인증 지원을 사용하여 자격 증명을 보호할 수 있습니다.

데드 피어 탐지

DPD(Dead Peer Detection)는 클라이언트가 SRX 시리즈 방화벽에 연결할 수 있는지 감지할 수 있도록 기본적으로 활성화되어 있으며, 디바이스에 연결할 수 없는 경우 연결 가능성이 복원될 때까지 연결을 비활성화합니다.

사용자 이름 저장

Juniper Secure Connect 애플리케이션에 자격 증명을 저장하기 위해 이 옵션을 활성화할 수 있습니다.

Windows 로그온

이 옵션을 사용하면 사용자가 이미 설정된 VPN 터널을 통해 로컬 Windows 시스템에 접속할 수 있으므로(Windows 사전 로그온 사용), 중앙 Windows 도메인 또는 Active Directory에 인증될 수 있습니다.

다중 장치 액세스

서로 다른 디바이스에서 동일한 자격 증명과 동일한 게이트웨이 URL을 사용하여 Juniper Secure Connect 클라이언트에서 사용자의 멀티 액세스 제공

응용 프로그램 우회

Juniper Secure Connect 애플리케이션 사용자가 도메인 이름 및 프로토콜을 기반으로 특정 애플리케이션을 우회하여 트래픽이 VPN 터널을 통과할 필요가 없도록 하려면 이 옵션을 선택합니다.

컴플라이언스

방화벽에서 이 기능을 활성화하면 Juniper Secure Connect 애플리케이션이 사용자가 구성한 승인 기준에 따라 VPN 연결을 설정할 수 있습니다. 이 기능을 활성화하는 것이 좋습니다.

-

- Local Gateway(로컬 게이트웨이)를 클릭하여 Local Gateway(로컬 게이트웨이) 설정을 구성합니다.

그림 4 는 로컬 게이트웨이 구성 설정의 예를 보여줍니다.

그림 4: 로컬 게이트웨이 구성

게이트웨이가 NAT 뒤에 있음을 사용하도록 설정하면 텍스트 상자가 나타납니다. 텍스트 상자에 NAT IP 주소를 입력합니다. IPv4 주소만 지원합니다. NAT 주소는 외부 주소입니다.

-

이전 J-Web 버전의 경우 IKE ID를 user@hostname.com 형식으로 입력해야 합니다. 예를 들어 abc@xyz.com.

-

External Interface(외부 인터페이스) 필드에서 연결할 클라이언트의 IP 주소를 선택합니다. Juniper Secure Connect 애플리케이션의 게이트웨이 주소 필드에 동일한 IP 주소(이 예에서는 https://192.0.2.12/)를 입력해야 합니다.

게이트웨이가 NAT 뒤에 있음을 사용하도록 설정하면 NAT IP 주소가 게이트웨이 주소가 됩니다.

터널 인터페이스(Tunnel Interface) 드롭다운 목록에서 경로 기반 VPN에 바인딩할 인터페이스를 선택합니다. 또는 Add(추가)를 클릭합니다. 추가(Add)를 클릭하면 터널 인터페이스 생성(Create Tunnel Interface) 페이지가 나타납니다.

다음으로 사용 가능한 st0 논리적 인터페이스 번호가 인터페이스 단위 필드에 표시되며 이 인터페이스에 대한 설명을 입력할 수 있습니다. 이 터널 인터페이스를 추가할 영역을 선택합니다. 원격 액세스 만들기 페이지의 방화벽 정책 자동 생성 이 예로 설정된 경우 방화벽 정책에서 이 영역을 사용합니다. 확인을 클릭합니다.

-

사전 공유 키를 ASCII 형식으로 입력합니다. 원격 액세스 VPN에는 16진수 형식을 지원하지 않습니다.

-

User Authentication(사용자 인증) 드롭다운 목록에서 기존 액세스 프로필을 선택하거나 Add(추가)를 클릭하여 새 액세스 프로필을 생성합니다. Add(추가)를 클릭하면 Create Access Profile(액세스 프로필 생성) 페이지가 나타납니다.

액세스 프로파일 이름을 입력합니다. Address Assignment(주소 할당 ) 드롭다운 목록에서 주소 풀을 선택하거나 Create Address Pool(주소 풀 생성)을 클릭합니다. Create Address Pool을 클릭하면 Create Address Pool 페이지가 나타납니다.

-

클라이언트에 대한 VPN 정책에 있는 로컬 IP 풀에 대한 세부 정보를 입력합니다. IP 주소 풀의 이름을 입력합니다.

-

주소 할당에 사용할 네트워크 주소와 서브넷을 입력합니다.

-

DNS 서버 주소를 입력합니다. 필요한 경우 WINS 서버 세부 정보를 입력합니다.

-

세부 정보를 입력한 후 확인을 클릭합니다.

로컬( Local ) 확인란을 선택하여 모든 인증 세부 정보가 SRX 시리즈 방화벽에 저장되는 로컬 인증 사용자를 생성합니다. 추가 아이콘(+)을 클릭하면 Create Local Authentication User 창이 나타납니다.

사용자 이름과 암호를 입력하고 확인을 클릭합니다. OK(확인 )를 다시 클릭하여 액세스 프로필 구성을 완료합니다.

-

-

SSL VPN 프로파일 드롭다운 목록에서 기존 프로파일을 선택하거나 추가를 클릭하여 새 SSL VPN 프로파일을 생성합니다. Add(추가)를 클릭하면 Add SSL VPN Profile(SSL VPN 프로필 추가) 페이지가 나타납니다.

SSL VPN 프로파일 추가 페이지에서 SSL VPN 프로파일을 구성할 수 있습니다. Name(이름) 필드에 SSL VPN 프로필 이름을 입력하고 필요한 경우 토글을 사용하여 로깅을 사용하도록 설정합니다. SSL Termination Profile(SSL 종료 프로파일) 필드의 드롭다운 목록에서 SSL 종료 프로파일을 선택합니다. SSL 종료는 SRX 시리즈 방화벽이 SSL 프록시 서버 역할을 하고 클라이언트에서 SSL 세션을 종료하는 프로세스입니다. 새 SSL 종료 프로파일을 생성하려면 Add(추가)를 클릭합니다. Create SSL Termination Profile(SSL 종료 프로파일 생성) 페이지가 나타납니다.

-

SSL 종료 프로파일의 이름을 입력하고 SRX 시리즈 방화벽에서 SSL 종료에 사용할 서버 인증서를 선택합니다. Add(추가 )를 클릭하여 새 서버 인증서를 추가하거나 Import(가져오기 )를 클릭하여 서버 인증서를 가져옵니다. 서버 인증서는 로컬 인증서 식별자입니다. 서버 인증서는 서버의 ID를 인증하는 데 사용됩니다.

-

확인을 클릭합니다.

-

-

Source NAT Traffic(소스 NAT 트래픽) 옵션은 기본적으로 활성화되어 있습니다. 소스 NAT 트래픽이 활성화되면 Juniper Secure Connect 애플리케이션의 모든 트래픽이 기본적으로 선택된 인터페이스로 NAT됩니다. 토글 버튼을 클릭하여 소스 NAT 트래픽 옵션을 비활성화합니다. 옵션이 비활성화된 경우, 반환 트래픽을 올바르게 처리하기 위해 네트워크에서 SRX 시리즈 방화벽을 가리키는 경로가 있는지 확인해야 합니다.

보호된 네트워크에서 추가 아이콘(+)을 클릭하여 Juniper Secure Connect 애플리케이션이 연결할 수 있는 네트워크를 선택합니다.

기본적으로 모든 네트워크 0.0.0.0/0이 허용됩니다. 특정 네트워크를 구성하는 경우, Juniper Secure Connect 애플리케이션에 대한 분할 터널링이 활성화됩니다. 기본값을 유지하면 클라이언트 네트워크에서 방화벽 정책을 조정하여 정의된 네트워크에 대한 액세스를 제한할 수 있습니다. 확인을 클릭하면 선택한 네트워크가 보호된 네트워크 목록에 표시됩니다. OK(확인 )를 클릭하여 로컬 게이트웨이 구성을 완료합니다.

IKE 설정(IKE Settings ) 및 IPsec 설정(IPsec Settings )은 고급 옵션입니다. J-Web은 이미 IKE 및 IPsec 매개 변수에 대한 기본값으로 구성되어 있습니다. 이러한 설정을 반드시 구성해야 하는 것은 아닙니다.

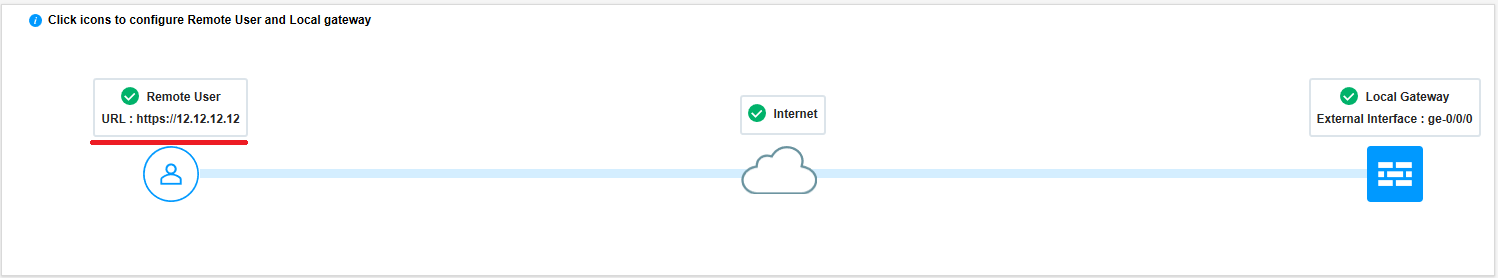

- 이제 원격 사용자가 연결할 URL을 찾을 수 있습니다. 원격 사용자와 공유하기 위해 이 URL을 복사하고 저장합니다. 이 구성이 기본 프로필이 아닌 경우 /xxxx 정보만 필요합니다.

그림 5 는 원격 사용자가 원격 액세스 연결을 설정하기 위해 Juniper Secure Connect 애플리케이션의 게이트웨이 주소 필드에 입력해야 하는 URL을 보여 줍니다.

그림 5: 원격 액세스 구성 커밋

커밋

자동 정책 생성 옵션을 선택한 경우 저장 을 클릭하여 Juniper Secure Connect VPN 구성 및 관련 정책을 완료합니다.

강조 표시된 커밋 버튼(페이지 오른쪽 상단의 피드백 버튼 옆)을 클릭하여 구성을 커밋합니다.

클라이언트 컴퓨터에 Juniper Secure Connect 애플리케이션을 다운로드하여 설치합니다. Juniper Secure Connect를 시작하고 SRX 시리즈 방화벽의 게이트웨이 주소에 연결합니다.