Juniper Secure Connect용 인증서 구축

Juniper Secure Connect 인증서 배포에 대해 이해하려면 이 주제를 읽어보세요.

Juniper Secure Connect를 구축하기 전에 SRX 시리즈 방화벽이 기본 시스템 생성 인증서 대신 적절한 인증서를 사용하는지 확인하십시오. Let's Encrypt에서 서명된 인증서, 자체 서명 인증서 또는 서명된 인증서를 선택해야 합니다. 사용자가 Juniper Secure Connect를 사용하여 SRX 시리즈 방화벽에 연결하기 시작하면 애플리케이션이 게이트웨이 인증서를 검증합니다.

인증서를 배포하는 방법

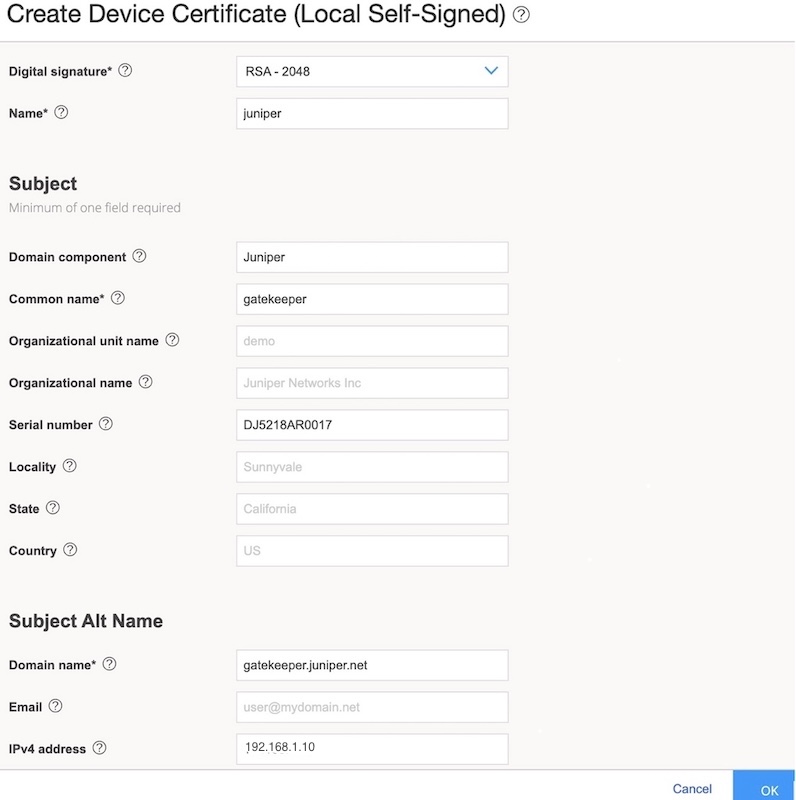

인증서를 배포하려면 필요한 인증서를 생성하고 설치해야 합니다. 그림 1과 같이 J-Web 인터페이스에서 Device Administration > Certificates > Device로 이동하여 인증서 요청 또는 자체 서명 인증서를 생성할 수 있습니다.

그림 1 은 구성해야 하는 최소값을 보여줍니다. 이러한 값이 사용자 고유의 조직과 일치하는지 확인합니다. CSR(인증서 서명 요청)을 시작하는 경우 인증서를 SRX 시리즈 방화벽에 로드하기 전에 CA에서 서명해야 합니다.

생성

생성

자체 서명된 인증서를 생성하거나 로드한 후 디바이스 관리 > 기본 설정 > 시스템 서비스 > HTTPS > HTTPS 인증서 로 이동하여 인증서를 SRX 시리즈 방화벽에 바인딩하고 적절한 이름을 선택해야 합니다.

CLI(명령줄 인터페이스)를 사용하여 자체 서명된 인증서를 생성 하려면 여러 도메인 및 인증서 구성을 참조하십시오.

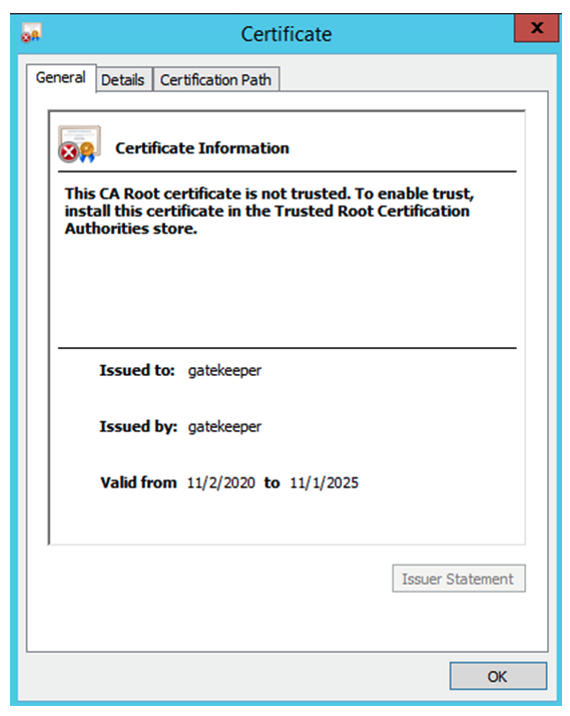

인증서를 SRX 시리즈 방화벽에 로드한 후 브라우저 표시줄에서 인증서 정보를 확인하여 인증서를 검증할 수 있습니다. 인증서 정보 보기와 관련된 단계는 브라우저 및 브라우저 버전에 따라 다릅니다. 그림 2 는 공용 인증서를 다운로드한 후 Windows에서 인증서를 보여 줍니다. SRX 시리즈 방화벽에서 구성한 인증서 정보가 표시됩니다.

보기

보기

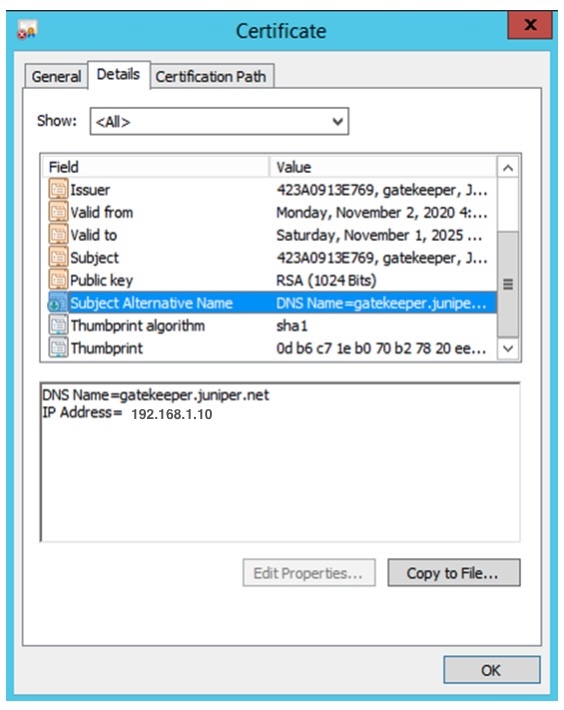

그림 3 은 SRX 시리즈 방화벽에서 구성된 인증서의 모든 세부 정보를 보여줍니다.

브라우저의 인증서 정보에서 다음을 확인해야 합니다.

-

주체 대체 이름이 생성된 인증서와 일치하는지 확인합니다.

-

지문/지문에 대한 경고 메시지가 있는지 확인합니다. SRX 시리즈 방화벽에서 모든 클라이언트로 CA 인증서를 내보내지 않은 경우 경고 메시지가 표시됩니다.

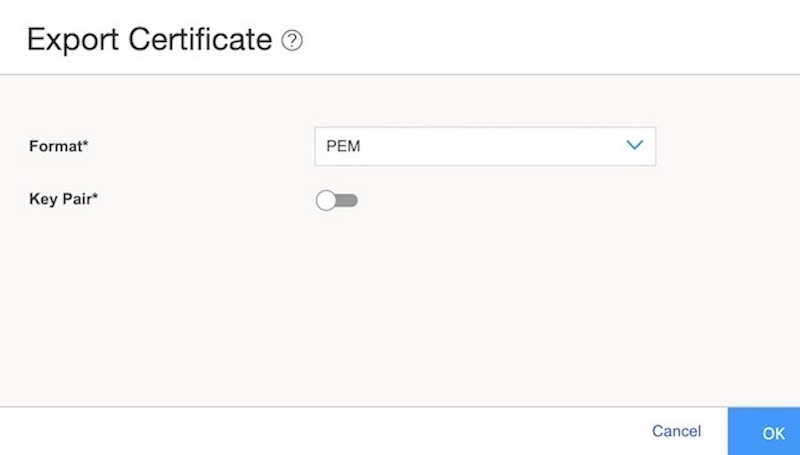

SRX 시리즈 방화벽에서 자체 서명 인증서를 .pem 형식으로 내보내거나 CSR에 서명한 CA의 CA 루트 인증서를 각 클라이언트로 내보내는 것이 좋습니다. 이 작업은 수동으로 수행하거나 Windows 및 macOS용 클라이언트 롤아웃 패키지를 사용하여 배포할 수 있습니다. Windows에서 Juniper Secure Connect 롤아웃을 위한 설치 패키지 생성 및 Juniper Secure Connect 설치를 위한 롤아웃 패키지 생성을 참조하십시오.

표 1 에는 내보낸 인증서를 다른 플랫폼에 배치할 수 있는 Juniper Secure Connect 애플리케이션 디렉터리 위치가 나와 있습니다.

| 플랫폼 |

디렉터리 위치 |

|---|---|

| 윈도우 |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| 맥 OS |

/라이브러리/Application Support/Juniper/SecureConnect/cacerts/ |

| 로봇 |

/주니퍼/내보내기 |

| 아이폰 OS |

/파일/Secure Connect/ |

OS 및 Juniper Secure Connect 애플리케이션 버전에 따라 가져오기 및 내보내기 위치에 대한 절대 경로가 변경될 수 있습니다. 인증서를 내보내려면 Device Administration(디바이스 관리) > Certificate Management(인증서 관리) > 인증서를 선택하고 내보냅니다.

내보내기

내보내기

여러 도메인 및 인증서 구성

Juniper Secure Connect는 FQDN/RealmName 형식의 서로 다른 URL을 가진 여러 연결 프로필을 지원합니다. 이러한 연결 요청에 인증서 경고가 표시되지 않도록 하려면 관리자는 SRX 시리즈 방화벽에서 여러 도메인에 여러 인증서를 바인딩하거나 단일 인증서를 여러 도메인에 바인딩할 수 있습니다. 이러한 URL에는 Juniper Secure Connect 애플리케이션의 연결 프로필에 사용되는 도메인 이름이 포함되어 있습니다.

이 구성에서는 SRX 시리즈 방화벽에서 여러 도메인 이름을 사용하여 여러 인증서를 생성합니다.

시작하기 전에 관리자로서 다음을 수행합니다.

SRX 시리즈 방화벽의 기본 설정을 완료합니다.

Juniper Secure Connect와 연결할 도메인 이름을 식별합니다. 이러한 프로필은 FQDN 또는 FQDN/RealmName 형식의 URL인 Juniper Secure Connect Connection 프로필에 매핑됩니다. 이 구성에 사용되는 샘플 도메인 이름 및 인증서는 표 2를 참조하십시오.

여러 도메인 이름을 단일 인증서에 매핑해야 하는 경우 외부에서 인증서를 생성합니다. Let's Encrypt 인증서가 있는 경우 Let's Encrypt 서버를 사용하여 생성해야 합니다. ACME 프로토콜을 참조하십시오.

| 도메인 이름 |

증명서 |

|---|---|

| srx.example.com |

internal |

| gateway.example.com | external |

| gateway1.example.com | letsencrypt |

| gateway2.example.com | letsencrypt |

구성 문을 사용하여 SRX 시리즈 방화벽의 URL에 언급된 도메인 이름에 대한 게이트웨이 인증서를 구성합니다.

CLI를 사용하여 여러 인증서 및 여러 도메인을 구성하려면 다음을 수행합니다.

-

CLI를 사용하여 SRX 시리즈 방화벽에 로그인합니다.

-

자체 서명 인증서가 필요한 경우 SRX 시리즈 방화벽에서 로컬 디지털 인증서에 대한 PKI(Public/Private Key Infrastructure) 퍼블릭/프라이빗 키 쌍을 생성하십시오.

user@host> request security pki generate-key-pair size 2048 type rsa certificate-id internal user@host> request security pki generate-key-pair size 2048 type rsa certificate-id external

-

자체 서명된 인증서를 수동으로 생성하고 로드합니다. 외부에서 생성된 CA 서명 인증서를 로드할 수도 있습니다.

user@host> request security pki local-certificate generate-self-signed certificate-id internal subject DC=example.com CN=srx domain-name srx.example.com user@host> request security pki local-certificate generate-self-signed certificate-id external subject DC=example.com CN=gateway domain-name gateway.example.com

-

구성 모드로 진입합니다.

-

옵션을 사용하여

virtual-domain여러 도메인을 구성하고 해당 인증서와 연결합니다. 인증서를 외부에서 생성해야 합니다. Let's Encrypt 인증서가 있는 경우 ACME 프로토콜을 참조하십시오.user@host# set system services web-management https virtual-domain srx.example.com pki-local-certificate internal user@host# set system services web-management https virtual-domain gateway.example.com pki-local-certificate external

-

여러 도메인 이름을 사용하여 인증서를 구성합니다. 이러한 인증서를 별도로 생성해야 합니다. ACME 프로토콜을 참조하십시오.

user@host# set system services web-management https virtual-domain gateway1.example.com pki-local-certificate letsencrypt user@host# set system services web-management https virtual-domain gateway2.example.com pki-local-certificate letsencrypt

-

디바이스에서 기능 구성을 완료하면 구성 모드에서 을(를) 입력합니다

commit.

이제 최종 사용자가 해당 인증서를 사용하여 연결을 시작할 수 있습니다. 이렇게 하면 Juniper Secure Connect 애플리케이션이 연결을 시작할 때 해당 인증서가 Juniper Secure Connect 클라이언트에 로드되어 있으면 서버 측 인증서의 유효성을 검사하고 신뢰할 수 있습니다.

J-Web의 Juniper Secure Connect 마법사 익히기

J-Web을 사용할 계획이라면 J-Web의 Juniper Secure Connect Wizard에 익숙해지십시오. Juniper Secure Connect를 사용하면 J-Web의 직관적이고 사용하기 쉬운 VPN 마법사를 사용하여 몇 단계만 거치면 원격 사용자와 내부 네트워크 간에 원격 액세스 VPN 터널을 만들 수 있습니다.

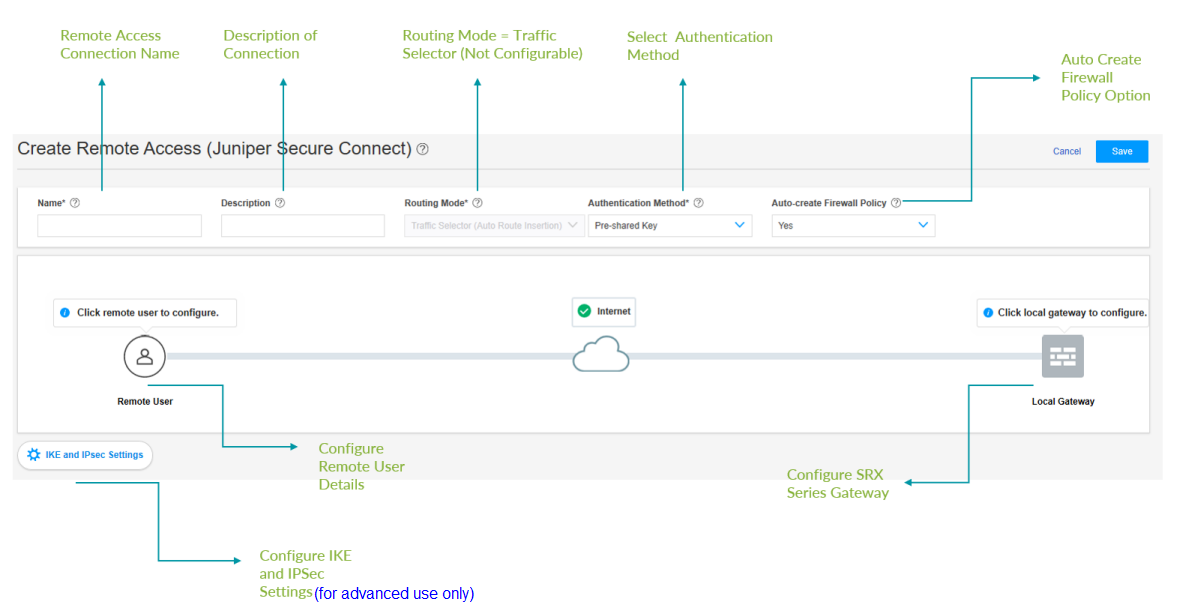

VPN > IPsec VPN으로 이동하고 Create VPN > Remote Access > Juniper Secure Connect를 선택하면 그림 5와 같이 Create Remote Access (Juniper Secure Connect) 페이지가 나타납니다.

구성을 위한 J-Web 마법사

구성을 위한 J-Web 마법사

VPN 구성 마법사를 사용하면 표 3과 같이 몇 단계만 거치면 Juniper Secure Connect를 구성할 수 있습니다.

| 옵션 |

여기서 구성하는 항목 |

|---|---|

| 이름 |

원격 액세스 연결의 이름입니다. 이 이름은 기본 프로필을 선택하지 않을 경우 원격 클라이언트 디바이스의 Juniper Secure Connect 애플리케이션에 표시됩니다. 본보기: 기본 프로필을 사용하지 않는 경우: https://<srx-series-device-ip-address>/<remote access connection name>) 기본 프로필을 사용하는 경우: https://<srx-series-device-ip-address>/). |

| 묘사 |

원격 액세스 연결에 대한 설명입니다. |

| 라우팅 모드 |

라우팅 모드는 기본적으로 Traffic Selector (Auto Route Insertion)(트래픽 선택기(자동 경로 삽입) )로 설정됩니다. 이 옵션은 변경할 수 없습니다. |

| 인증 방법 |

사전 공유: 이 인증 방법은 간단하고 사용하기 쉽지만 인증서보다 덜 안전합니다. 사전 공유 옵션을 선택하면 다음을 사용할 수 있습니다.

|

| 인증서 기반: EAP(확장할 수 있는 인증 프로토콜)를 사용하는 인증 방법입니다. 인증서 기반 옵션을 선택하면 다음을 사용할 수 있습니다.

|

|

| 방화벽 정책 자동 생성 |

방화벽 정책을 자동으로 생성하기 위한 옵션입니다. |

| 원격 사용자 |

|

| 로컬 게이트웨이 |

|

| IKE 및 IPSec |

|

이제 구성 옵션을 이해했습니다. 구성을 시작하겠습니다.

선택한 인증 방법에 따라 다음 항목 중 하나를 참조하십시오.

게이트웨이 인증서 경고 메시지

사용자가 연결을 시작하면 애플리케이션은 게이트웨이 인증서가 유효한지 여부를 확인합니다. 이 섹션에서는 게이트웨이 인증서와 관련된 다양한 경고 메시지를 볼 수 있습니다.

SRX 시리즈 방화벽에 시스템 생성 인증서가 활성화되어 있으면 애플리케이션과의 연결을 설정할 수 없습니다.

유효한 게이트웨이 인증서에 대해 자세히 알아보려면 Juniper Secure Connect 애플리케이션에 표시되는 다양한 경고 메시지를 이해하는 것이 좋습니다.

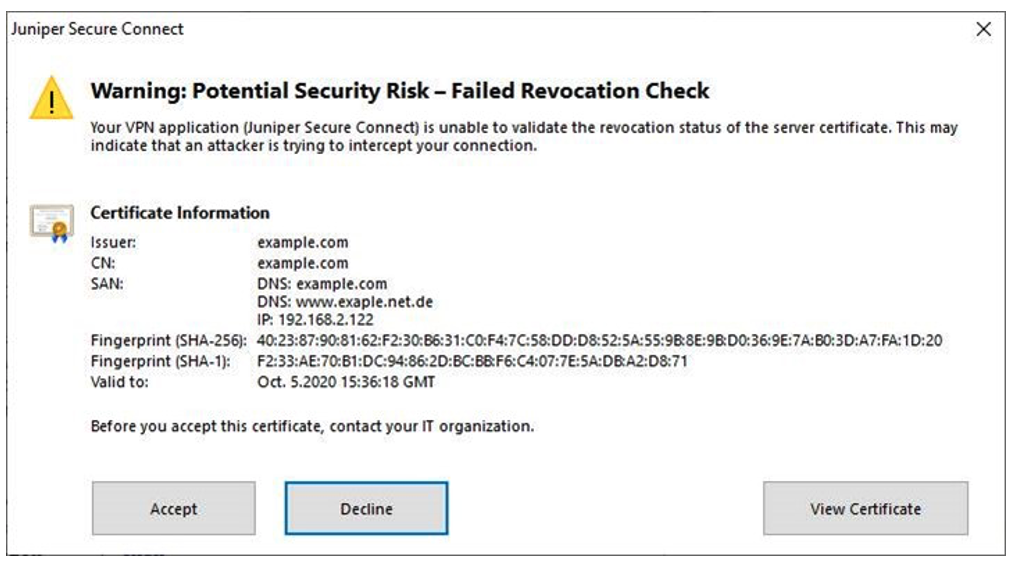

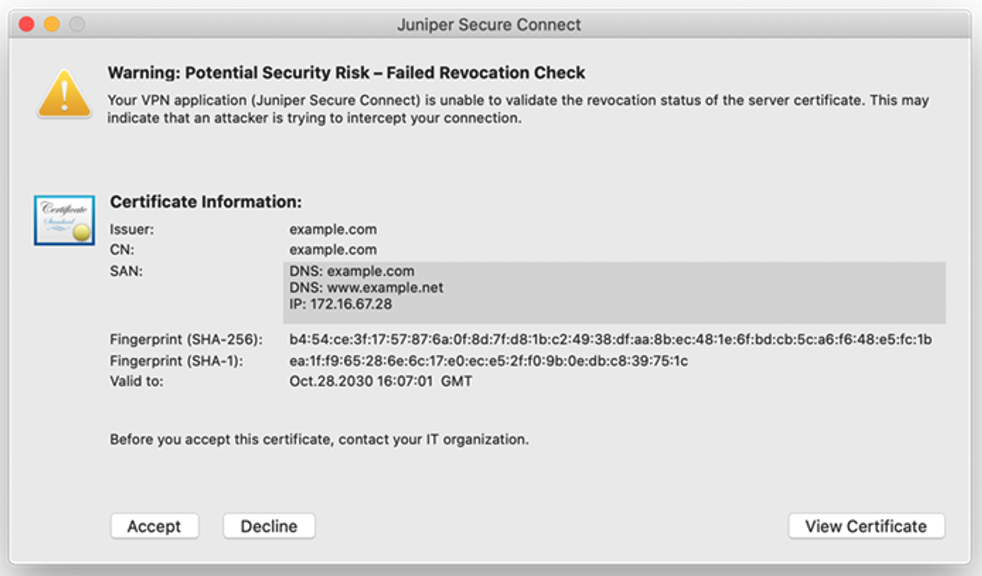

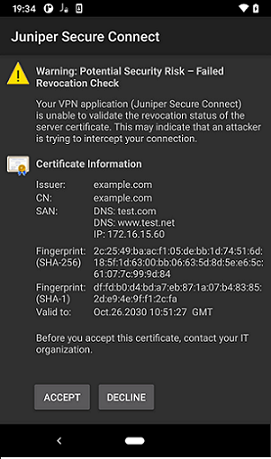

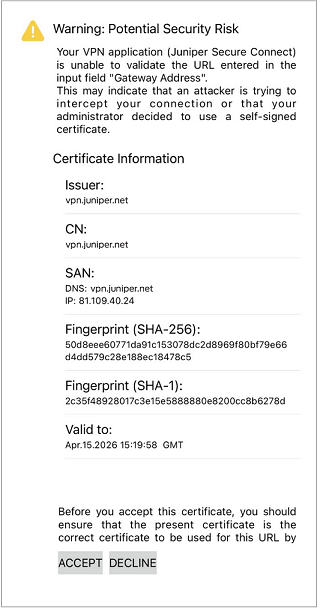

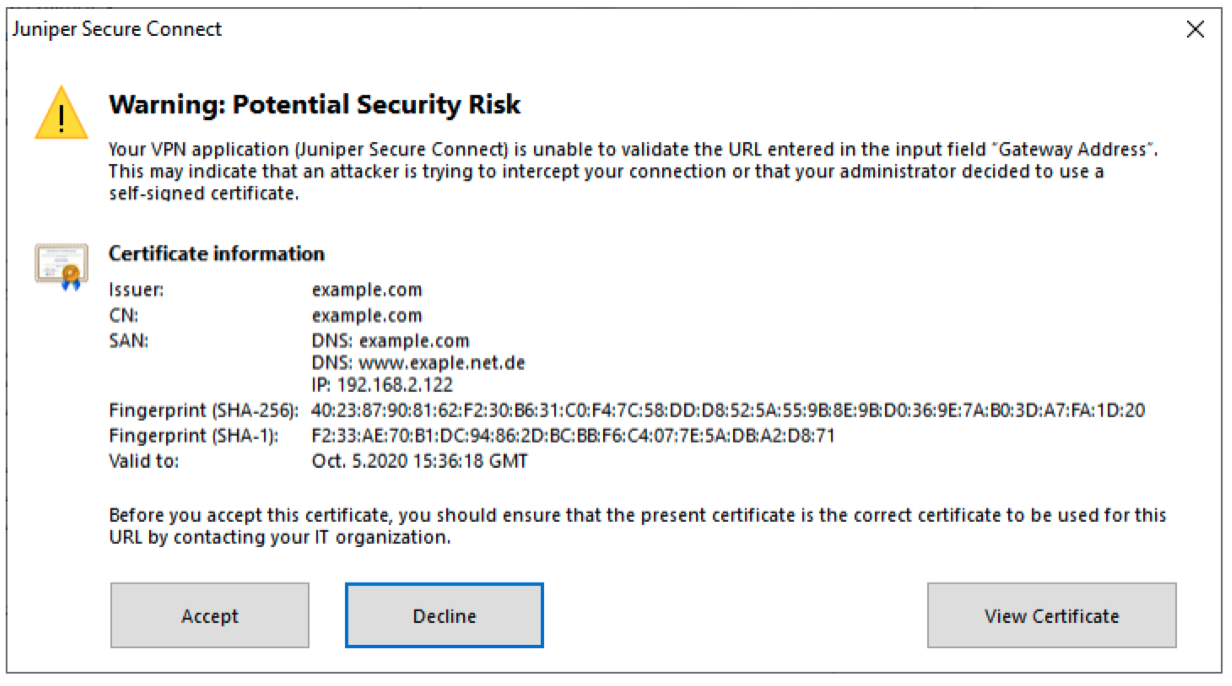

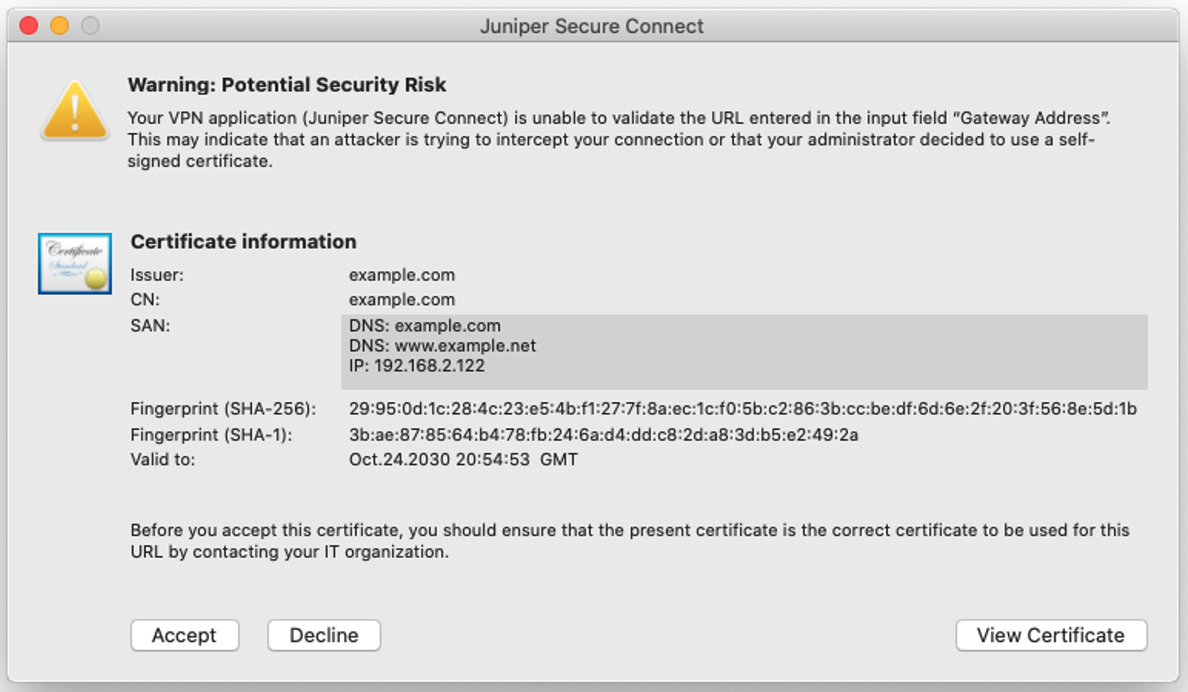

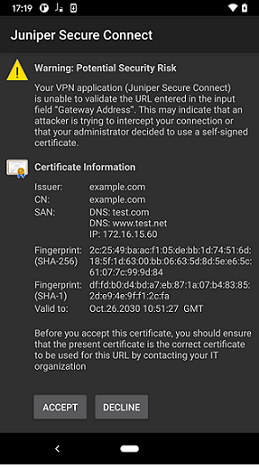

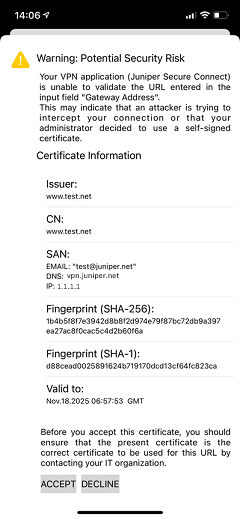

게이트웨이가 루트 인증서가 애플리케이션에 배포되지 않은 인증서를 사용하는 경우(Windows에서 Juniper Secure Connect 롤아웃을 위한 설치 패키지 생성 및 macOS에서 Juniper Secure Connect 설치를 위한 롤아웃 패키지 생성) Juniper Secure Connect 애플리케이션이 설치된 플랫폼에 따라 그림 6, 그림 7, 그림 8 및 그림 9 와 같은 경고 메시지가 표시됩니다.

그림 6 은 응용 프로그램에 루트 인증서가 없는 경우 Windows 플랫폼의 샘플 경고 메시지입니다.

의 샘플 인증서 경고 메시지

의 샘플 인증서 경고 메시지

그림 7 은 응용 프로그램에 루트 인증서가 없는 경우 macOS 플랫폼의 샘플 경고 메시지입니다.

의 샘플 인증서 경고 메시지

의 샘플 인증서 경고 메시지

그림 8 은 애플리케이션에 루트 인증서가 없는 경우 Android 플랫폼의 샘플 경고 메시지입니다.

의 샘플 인증서 경고 메시지

의 샘플 인증서 경고 메시지

그림 9 는 응용 프로그램에 루트 인증서가 없는 경우 iOS 플랫폼의 샘플 경고 메시지입니다.

의 샘플 인증서 경고 메시지

의 샘플 인증서 경고 메시지

경고 메시지 페이지의 모양은 Juniper Secure Connect 애플리케이션이 설치된 위치에 따라 다릅니다.

경고 메시지에 표시되는 세부 정보는 Juniper Secure Connect에 구성된 인증서에 따라 다릅니다. 표 4 는 샘플 경고 메시지의 세부 정보를 보여줍니다.

| 인증서 정보 |

묘사 |

|---|---|

| 발급자 |

인증서 발급자의 이름입니다. |

| 씨엔(CN) |

CN(일반 이름)은 인증서의 주체 이름을 나타냅니다. |

| 산 |

SAN(주체 대체 이름)은 인증서의 주체 대체 이름을 나타냅니다. |

| 지문 |

인증서의 지문 및 지문 섹션을 나타냅니다. |

시스템 관리자는 경고 메시지가 표시될 때 취해야 할 조치를 사용자에게 알려야 합니다. 관리자로서 인증서의 유효성을 검사하는 가장 쉬운 방법은 브라우저 도구 모음에서 경고 메시지를 클릭하여 그림 2 및 그림 3 과 같이 인증서 세부 정보를 표시하거나 클라이언트에 올바른 루트 인증서를 로드하는 것입니다.

애플리케이션이 SRX 시리즈 방화벽에 로드된 서명된 인증서의 CRL(인증서 해지 목록)에 연결할 수 없는 경우 사용자는 다음과 같은 경고 메시지를 알 수 있습니다.