EVPN-VXLAN 패브릭을 위한 원격 포트 미러링 구성 방법

네트워크 구성 예에 대해

이 네트워크 구성 예(NCE)는 EVPN-VXLAN 패브릭에 대한 원격 포트 미러링을 구성하는 방법을 보여줍니다. 포트 미러링이 트래픽 흐름을 복사하여 GRE 터널을 사용하여 원격 모니터링(RMON) 스테이션으로 보냅니다. ERSPAN과 마찬가지로 VXLAN 캡슐화를 사용하는 테넌트 트래픽의 원격 포트 미러링이 문제 해결 또는 모니터링을 위해 데이터센터 환경에서 사용되는 경우가 많습니다.

린 스파인 스위치와 EVPN-VXLAN 패브릭의 에지 라우팅 리프 디바이스에서 원격 포트 미러링을 추가하는 방법을 시연합니다. 주니퍼의 샘플 패브릭은 ERB(Edge-Routed Bridging) 아키텍처를 기반으로 합니다. VXLAN 포트 미러링도 중앙에서 라우팅되는 브리징(CRB) 패브릭에서도 지원됩니다.

자세한 내용은

사용 사례 개요

원격 포트 미러링 및 EVPN-VXLAN 패브릭

원격 포트 미러링이 트래픽 흐름을 복사하고 하나 이상의 미러링 대상 호스트에 미러링된 트래픽을 제공합니다. 트래픽 플로우는 수신 또는 송신 인터페이스로 식별되며, 경우에 따라 방화벽 필터를 사용하여 세분화됩니다. 미러링 대상 호스트는 소스 스위치와 동일한 패브릭의 일부인 리프 스위치에 연결됩니다.

EVPN-VXLAN IP 패브릭의 경우, 미러링된 트래픽 흐름은 GRE(Generic Routing Encapsulation)에 캡슐화되어 언더레이 IP 패브릭을 통해 모니터링 호스트의 IP 주소로 제공됩니다. 이 호스트를 모니터링 스테이션으로 사용하여 트래픽 흐름을 캡처하고 디코딩합니다.

GRE 터널을 통한 원격 포트 미러링 기능은 호스트 서브넷을 EBGP 언더레이에 광고하여 패브릭의 리프 스위치에 모니터링 스테이션을 연결할 수 있기 때문에 EVPN-VXLAN과 같은 IP 패브릭에 가장 적합합니다. 또한, 모니터링 스테이션에 연결된 대상 스위치는 GRE 스트림을 모니터링 스테이션으로 전달하기 전에 GRE 캡슐화 해제를 수행할 필요가 없습니다. GRE 터널은 여러 중간 IP 노드를 통과하거나 패브릭 외부로 전송될 수 있습니다.

포트 미러링 메소드: 분석기 인스턴스 및 포트 미러링 인스턴스

포트 미러링에는 분석기 인스턴스와 포트 미러링 인스턴스 두 가지 방법이 있습니다. 각 접근 방식은 다양한 이점을 제공하며 각기 다른 아키텍처와 호환됩니다. 두 경우 모두 미러링 목적으로 GRE 터널이 자동으로 생성되므로 GRE 터널을 구성할 필요가 없습니다.

분석기 인스턴스 는 필터링 기준 없이 포트 미러링됩니다. 분석기는 구현할 수 있는 가장 단순한 형태의 트래픽 미러링입니다. 미러된 트래픽의 소스인 인터페이스와 해당 인터페이스에서 미러될 트래픽이 송신인지, 수신인지 또는 둘 모두를 지정하기만 하면 됩니다. 또한 미러된 트래픽의 대상에 대한 IP 주소를 지정합니다. 방화벽 필터를 구성하거나 적용할 필요가 없습니다.

분석기 인스턴스는 테넌트 고유가 아니기 때문에 테넌트 스트림에 대한 정보가 없는 경우 최상의 접근 방식입니다.

포트 미러링 인스턴스 는 테넌트 트래픽별 기준을 사용하여 트래픽을 미러링합니다. 패브릭 관리자는 미러되는 인터페이스에 관심이 있는 특정 테넌트 소스 IP 주소, 프로토콜, 포트 등을 결정합니다. 특정 트래픽을 미러링해야 하는 경우 포트 미러링 인스턴스를 사용합니다.

주니퍼 네트웍스는 3가지 주요 데이터센터 아키텍처를 지원합니다. 모두 원격 포트 미러링을 지원합니다. 각 아키텍처에 대해 다음과 같은 포트 미러링 방법을 권장합니다.

-

브리지 오버레이: 분석기 인스턴스

-

중앙 집중식 라우팅 브리징(CRB): 포트 미러링 인스턴스

-

ERB(Edge-Routed Bridging): 포트 미러링 인스턴스

기술 개요

EVPN-VXLAN ERB 패브릭의 원격 포트 미러링

이 NCE는 린 스파인을 갖춘 ERB 아키텍처를 위한 원격 포트 미러링에 대해 다룹니다.

린 스파인(lean Spine)이 있는 EVPN-VXLAN ERB 패브릭에서는 테넌트별 내부 플로우를 터널로 선택적으로 전송할 수 없습니다. 린 스파인 디바이스에서만 외부 헤더 기반 필터링(언더레이)이 지원됩니다. 예를 들어 스파인 스위치는 특정 소스 IPv4 루프백 주소에서 오는 패킷을 필터링하고 GRE 터널을 사용하여 다른 리프 디바이스에 연결된 모니터링 스테이션으로 트래픽을 보낼 수 있습니다.

테넌트별 플로우에 대한 GRE를 통한 원격 포트 미러링이 ERB 아키텍처의 리프 디바이스에서 지원됩니다. 이 경우, IRB(Routing and Bridging) 인터페이스에서 원격 포트 미러링 필터를 구현하여 라우팅된 VLAN 간 트래픽을 미러링할 수 있습니다. 브리지된 VLAN 내부 트래픽을 미러려면 서버 또는 호스트 디바이스에 연결된 ingress 인터페이스에 인터페이스 필터를 적용합니다.

스파인 또는 리프 두 방법 모두에서 미러된 트래픽은 GRE 터널을 통해 원격 분석기로 이동합니다.

QFX 시리즈 스위치를 통한 원격 포트 미러링

다음 예제에서 주니퍼는 QFX 시리즈 스위치 기반의 ERB 아키텍처를 위해 원격 포트 미러링을 사용하는 다양한 방법을 보여줍니다.

QFX5110 및 QFX5120 스위치는 ERB 레퍼런스 데이터센터 아키텍처에서 리프 디바이스와 마찬가지로 우수한 성능의 데이터센터 아키텍처를 지원합니다. 이러한 모델은 VNI(가상 간 네트워크 식별자) 라우팅을 수행할 수 있기 때문입니다.

표 1 에는 QFX10002 및 QFX10008 스위치 사용 시 다양한 사용 사례에 대한 포트 미러링 인스턴스 유형 지원이 표시됩니다. 표 2 는 QFX5110 및 QFX5120 스위치 사용 시와 동일하게 표시되어 있습니다.

| 사용 사례 |

하위 사용 사례 |

분석기 인스턴스 |

포트 미러링 인스턴스 |

|---|---|---|---|

| IP 전송을 제공하는 스파인 |

리프에서 스파인으로 수신 |

지원 |

지원 |

| 스파인에서 리프로 송신 |

지원 |

지원 |

|

| CRB 시나리오에서 스파인 |

트래픽을 종료하는 IRB 수신 |

ge, xe, et 및 ae 인터페이스만 지원됩니다. |

지원되지 않음 |

| 트래픽을 종료하는 IRB 송신 |

ge, xe, et 및 ae 인터페이스만 지원됩니다. |

지원되지 않음 |

|

| 경계 캡슐화 |

ESI-LAG의 액세스 수신 |

지원 |

지원 |

| 경계 캡슐화 해제 |

패브릭 송신 |

지원되지 않음 |

지원되지 않음 |

| 사용 사례 |

하위 사용 사례 |

분석기 인스턴스 |

포트 미러링 인스턴스 |

|---|---|---|---|

| IP 전송을 제공하는 린 스파인 |

리프에서 스파인으로 수신 |

지원 |

지원 |

| 스파인에서 리프로 송신 |

지원 |

지원되지 않음 |

|

| ERB 시나리오의 리프 |

트래픽을 종료하는 IRB 수신 |

ge, xe, et 및 ae 인터페이스만 지원됩니다. |

지원 |

| 트래픽을 종료하는 IRB 송신 |

ge, xe, et 및 ae 인터페이스만 지원됩니다. |

지원되지 않음 |

|

| 경계 캡슐화 |

ESI-LAG의 액세스 수신 |

지원 |

지원 |

| ESI-LAG의 액세스 송신 |

지원 |

지원되지 않음 |

|

| 경계 캡슐화 해제 |

패브릭 수신 |

지원되지 않음 |

지원되지 않음 |

| 패브릭 송신 |

지원되지 않음 |

지원되지 않음 |

이 예의 모든 QFX 스위치는 Junos OS 릴리스 18.4R2 이상에서 실행됩니다. Junos OS 릴리스 18.4R2를 실행하는 QFX5110 및 QFX5120 스위치는 다음과 같은 확장 번호를 지원합니다.

-

기본 분석기 세션: 4

-

포트 미러링 세션: 3개의 포트 미러링 세션 + 1개의 글로벌 포트 미러링 세션

본 NCE는 다음과 같은 사용 사례를 다룹니다.

-

예: EVPN-VXLAN ERB 패브릭 스파인 디바이스를 위한 Ingress/Egress 솔루션은 ERB 패브릭 의 린 스파인 디바이스를 통해 수신 및 송신 트래픽을 미러하는 방법을 보여줍니다.

-

예: EVPN-VXLAN을 위한 Ingress 솔루션 ERB 패브릭 리프 디바이스는 ERB 시나리오에서 리프 디바이스를 통해 수신 트래픽을 미러하는 방법을 보여줍니다.

-

예: ESI-LAG 인터페이스에서 원격 미러링 인스턴스를 활성화하면 ESI-LAG 인터페이스 를 통해 수신 및 송신 트래픽에 액세스할 수 있도록 경계 캡슐화 사용 사례에서 포트 미러링 인스턴스 또는 분석기 인스턴스를 사용하는 방법을 알 수 있습니다.

-

예: ESI-LAG 인터페이스에서 원격 분석기 인스턴스를 활성화 하면 분석기 인스턴스를 사용하여 ESI-LAG 인터페이스를 통해 수신 및 송신 트래픽을 미러레이션하는 방법을 알 수 있습니다.

다음 예에 설명된 절차를 사용하여 특정 사용 사례에 대한 원격 포트 미러링을 사용할 수 있습니다.

토폴로지

요구 사항

이 구성 예에서는 Junos OS Release 18.4R2 이상에서 실행되는 다음 디바이스를 사용합니다. 이 예는 Junos 22.2R1을 실행하는 QFX 스위치에서 다시 검증되었습니다.

-

린 스파인 디바이스로 QFX5110 스위치 2개.

-

경계 리프 디바이스로 QFX10002 스위치 1개.

-

2개의 QFX5110 또는 5120 스위치가 서버 리프 1 및 서버 리프 2 디바이스 역할을 합니다.

-

1개의 QFX10002를 서버 리프 4로 사용합니다. 원하는 경우 QFX10002 대신 QFX5110 또는 QFX5120을 사용할 수 있습니다.

-

EVPN-VXLAN 패브릭을 통해 트래픽을 송수신하는 2개의 서버.

-

분석기 애플리케이션이 탑재된 모니터링 스테이션. 이 예에서는 Wireshark를 사용합니다.

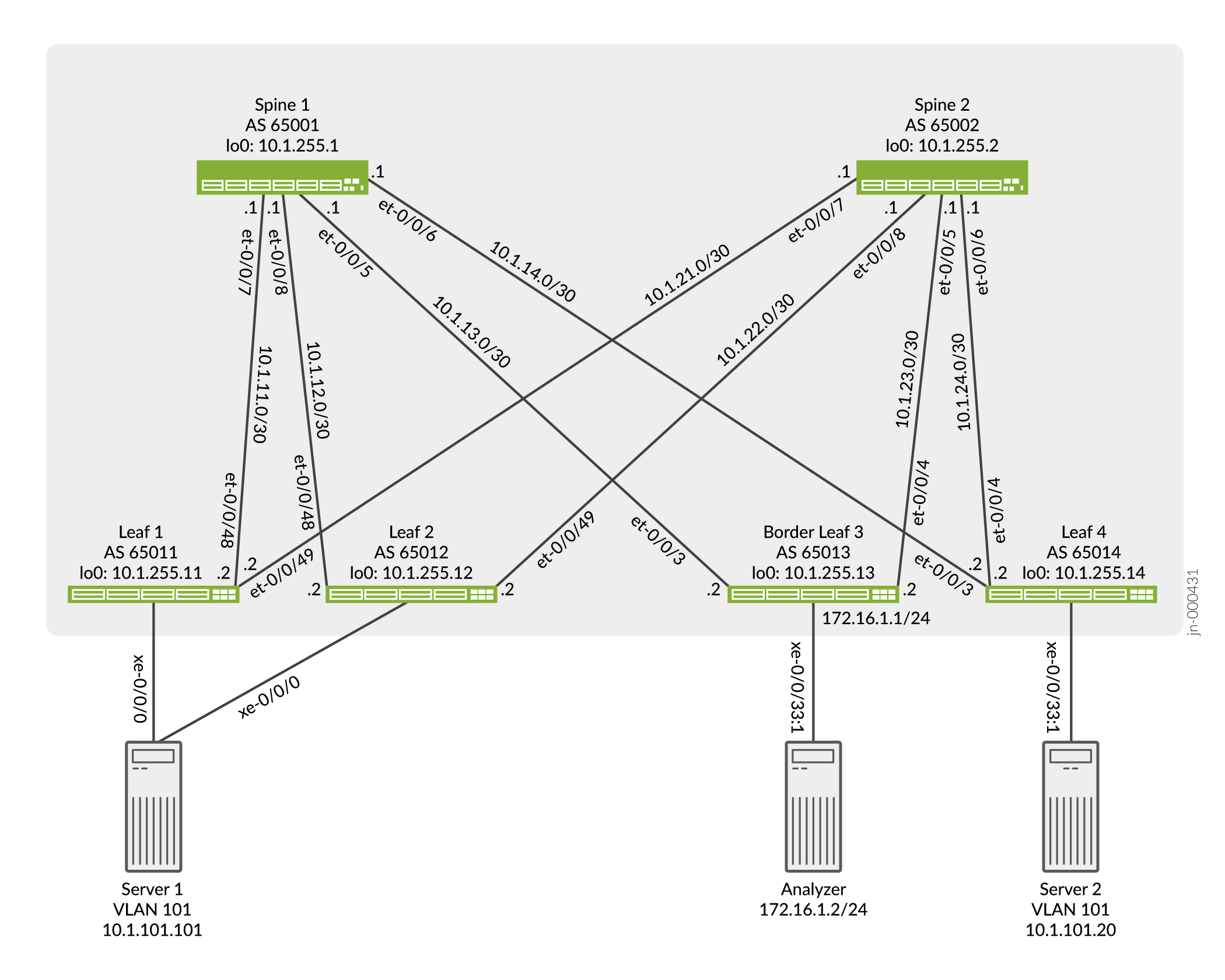

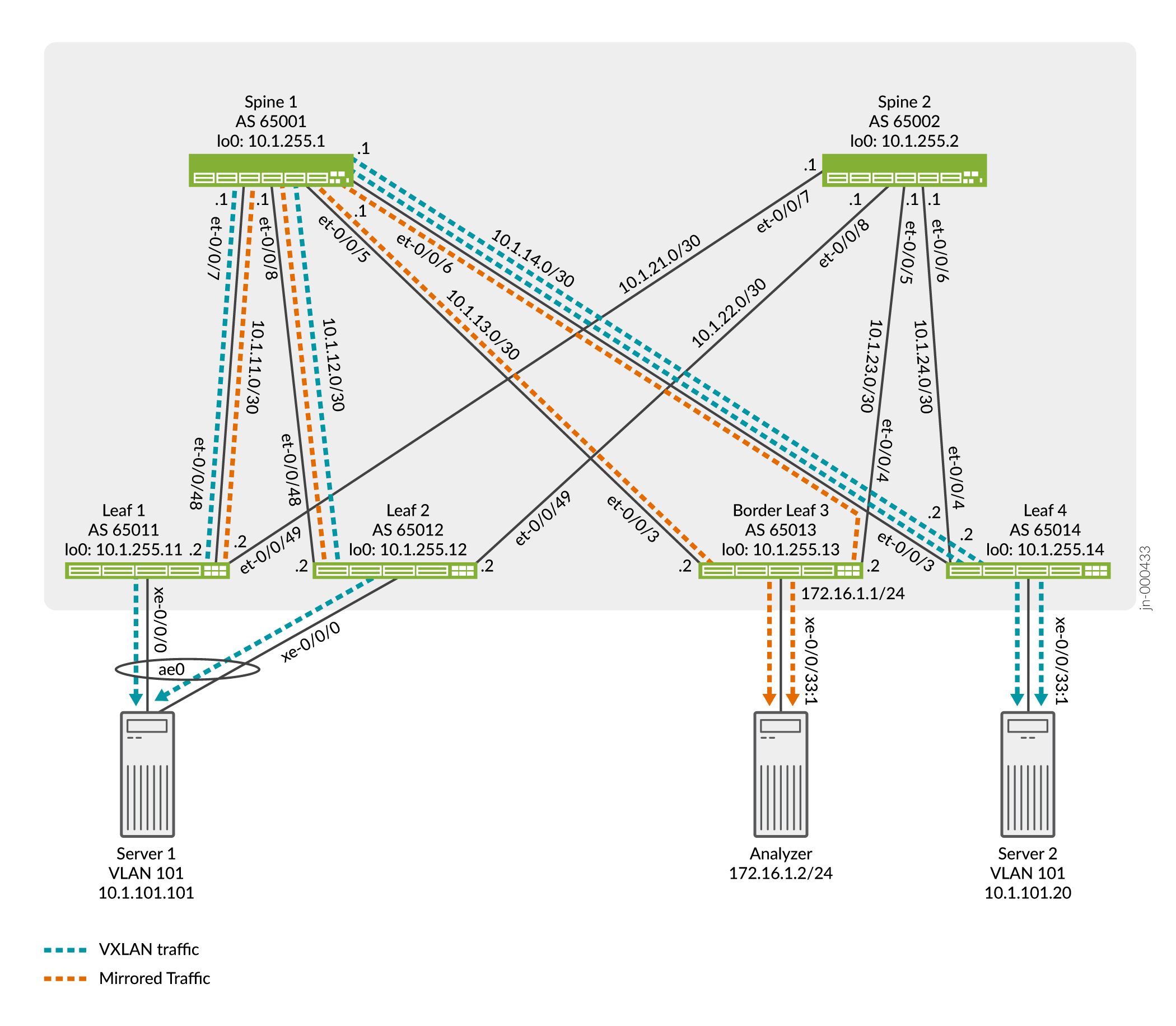

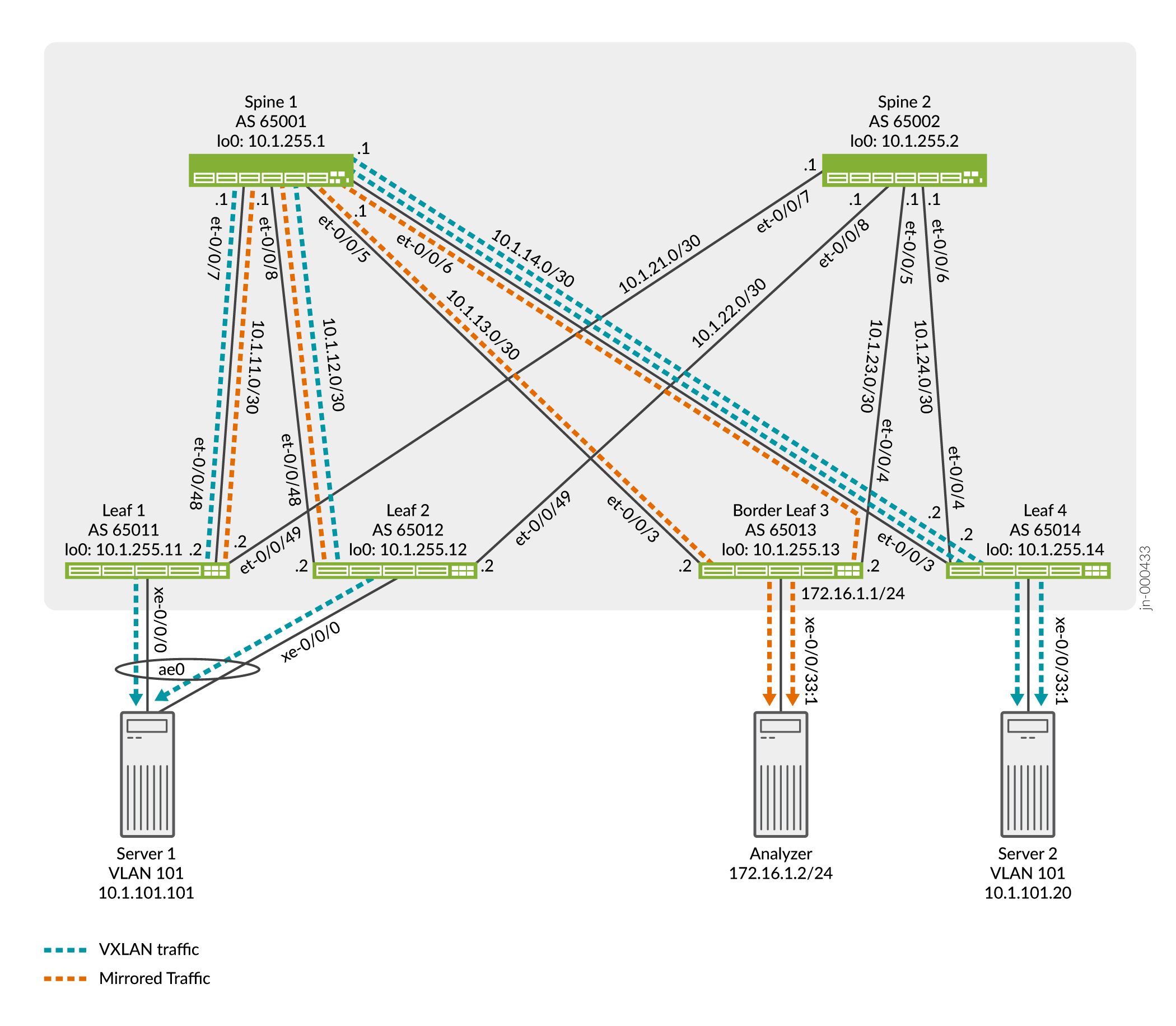

기본 토폴로지

이 NCE는 기존 EVPN-VXLAN 패브릭에 다양한 유형의 포트 미러링을 추가하는 방법에 중점을 둡니다. 그림 1 은 다음 예제 모두에 대한 기본 토폴로지의 세부 사항을 설명합니다.

스파인 1과 2는 VXLAN 캡슐화 또는 캡슐화 해제를 수행하지 않는 린 스파인 디바이스입니다. 서버 1과 2는 VLAN 101과 10.1.101.0/24 서브넷을 공유합니다. 서버 1은 리프 1에 대한 단일 홈으로 시작됩니다. 이후 섹션에서는 리프 2에 연결하여 ESI-LAG 인터페이스를 형성합니다. 서버 2는 Leaf 4에 연결됩니다. 리프 3은 경계 리프 역할을 합니다. 서버 리프에서 사용되는 구성과 동일합니다. 이 예에서 Leaf 4는 xe-0/0/33:1 인터페이스의 분석기 장비에 연결된 QFX10000 스위치입니다.

이 토폴로지는 Server 1과 Leaves 1과 2 간의 ESI-LAG를 통한 멀티호밍을 지원합니다. 이 NCE의 모든 시나리오에서 이 멀티 호밍 기능을 사용하는 것은 아닙니다. 전체 시작 디바이스 구성은 부록: 전체 디바이스 구성을 참조하십시오.

예: EVPN-VXLAN ERB 패브릭 스파인 디바이스를 위한 수신/송신 솔루션

개요

이 예에서는 린 스파인 스위치에서 원격 포트 미러링을 지원합니다. 미러링된 트래픽은 GRE 터널을 통해 원격 모니터링 스테이션으로 전송됩니다. 이 사용 사례는 포트 미러링 인스턴스 방법을 기반으로 합니다.

이 예에서는 리프 디바이스에서 유니캐스트 VNI(Inter-Virtual Network Identifier) 라우팅이 발생하는 EVPN-VXLAN ERB 아키텍처를 사용합니다. 린 스파인 디바이스는 VXLAN 터널을 종료하지 않습니다. IP 포워딩을 제공하며 IBGP 기반 오버레이의 경우 경로 리플렉션 기능을 제공합니다. 주니퍼의 오버레이는 EBGP 기반이므로 경로 리플렉션을 사용하지 않습니다.

이 구성은 리프 디바이스 간에 전송된 모든 트래픽을 미러레이션합니다. 모니터링 스테이션은 리프의 모든 VLAN에 대해 VLAN 내(브리징) 및 VLAN 간(라우팅) 트래픽을 모두 캡처합니다. 테넌트의 특정 정보는 린 스파인 디바이스에서 프로비저닝되지 않지만 린 스파인에서 미러링 세션을 활성화할 수 있습니다.

분석기 포트의 용량을 인식하십시오. 리프 페어링 간에 전송되는 모든 오버레이 트래픽을 미러링하기 때문에 많은 양의 트래픽이 분석기 포트를 통과합니다. 리프 디바이스는 2개의 40GE 인터페이스를 통해 스파인에 연결되므로 대량의 트래픽을 전송할 수 있습니다. 스위치에는 제한된 버퍼링 기능이 있습니다. 모니터링 스테이션이 지원하는 것보다 더 많은 트래픽을 미러링하면 프레임 드롭이 발생합니다.

용량을 추가하려면 여러 링크 멤버가 있는 통합 이더넷 인터페이스를 사용하십시오. 리프 디바이스에서 미러링을 수행하고 특정 테넌트만을 위해 트래픽을 선택적으로 미러링하여 트래픽 로드를 줄입니다.

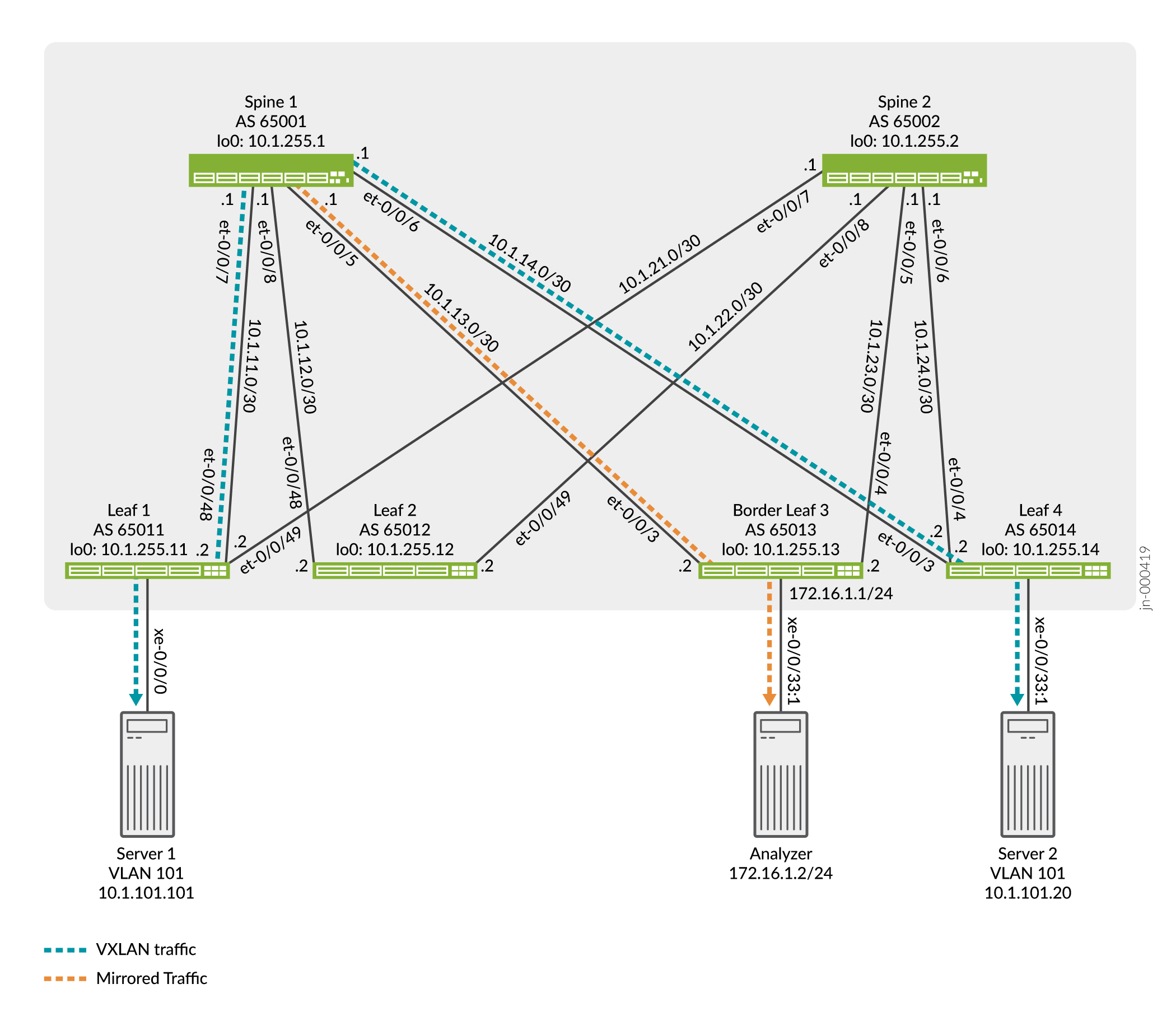

토폴로지

이 구성 예에서는 요구 사항에 표시된 하드웨어 및 소프트웨어 구성 요소를 사용합니다. 토폴로지의 디바이스는 부록에서 제공하는 기본 구성인 전체 디바이스 구성에서 시작합니다.

그림 2와 같이 Spine 1은 et-0/0/7 인터페이스에 적용된 방화벽 필터를 통해 Leaf 1과 Leaf 4 사이를 흐르는 수신 및 송신 오버레이 트래픽을 미러링합니다. 이 인터페이스는 서버 Leaf 1에 연결됩니다. 서버 1과 서버 2 사이에 핑 트래픽을 전송함으로써 오버레이 트래픽이 생성됩니다. 미러링된 트래픽은 Spine 1에 의해 경계 리프 3의 xe-0/0/33:1 인터페이스에 연결된 원격 모니터링 스테이션으로 전송됩니다.

스파인은 GRE 터널을 사용하여 미러링된 트래픽을 모니터링 스테이션으로 보냅니다. GRE는 미러된 트래픽이 Layer 2 또는 오버레이 레이어 3일 수 있으므로 패브릭 언더레이를 통해 라우팅될 수 없으므로 GRE가 필요합니다. GRE 터널은 언더레이를 통해 모니터링 서브넷 172.16.1.0/24에 대한 IP 도달 가능성이 설정되면 자동으로 형성됩니다.

서버 1은 이 시나리오에서 Leaf 1에 단일 홈으로 구축됩니다.

구성

이 예제를 사용하여 Spine 1을 통과하는 트래픽을 미러로 전송합니다. 모든 트래픽을 미러레이션하려면 Spine 2의 구성을 반복합니다. 스파인 1 및 2에서 포트 미러링이 구성되면 리프에서 다음 홉을 선택한 ECMP 패브릭에 관계없이 트래픽이 미러링됩니다.

-

(선택사항) 스파인 2에서 BGP를 비활성화합니다. 테스트를 위해 스파인 2의 BGP 스탠자를 비활성화합니다. 이렇게 하면 Spine 1에만 초점을 맞추고 Leaf 1과 Leaf 4 간의 모든 트래픽이 미러되도록 할 수 있습니다.

user@spine2# deactivate protocols bgp user@spine2# commit

Spine 2에서 BGP를 비활성화한 후, Leaf 1은 단일 다음 홉을 가지고 리프 4의 루프백에 도달합니다. 이는 et-0/0/48 인터페이스를 통해 Spine 1을 통과합니다.

user@leaf1> show route 10.1.255.14 inet.0: 11 destinations, 12 routes (11 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 10.1.255.14/32 *[BGP/170] 04:10:11, localpref 100 AS path: 65001 65014 I, validation-state: unverified > to 10.1.11.1 via et-0/0/48.0 -

Spine 1에서 미러링 인스턴스를 생성하여 미러링된 트래픽을 원격 모니터링 스테이션으로 보냅니다.

user@spine1# set forwarding-options port-mirroring instance mirror-leaf1-and-leaf4 family inet output ip-address 172.16.1.2

-

린 스파인은 ERB 패브릭에서 오버레이를 인식하지 않습니다. 리프 디바이스 간에 전송된 모든 VXLAN 캡슐화 트래픽은 로컬 VTEP 주소를 사용합니다. VTEP 주소는 일반적으로 디바이스의 루프백 주소와 일치합니다. 즉, 스파인 디바이스의 필터를 사용하여 관련 리프 디바이스의 루프백 주소에 일치시켜 트래픽을 포트 미러링 인스턴스로 유도할 수 있습니다.

Spine 1에서 Leaf 1 및 Leaf 4의 소스 및 대상 IP 주소와 일치하는 방화벽 필터를 생성합니다. 소스 및 대상 IP와 일치함으로써 이들 리프 간에 전송되는 모든 오버레이 트래픽은 GRE 터널로 미러됩니다.

참고:린 스파인은 VXLAN을 인식하지 못하기 때문에 이 방법은 리프 디바이스에서 전송하는 모든 오버레이 트래픽을 미러레이션합니다. 예를 들어 리프에 100개의 VLAN 또는 VXLAN VNIS가 정의된 경우, 모든 100개의 VNIS에 대한 트래픽이 미러됩니다. 보다 세분화된 수준으로 미러레이션하려면 예제: EVPN-VXLAN ERB 패브릭 리프 디바이스를 위한 수신 솔루션을 참조하십시오. 이 예에서는 미러 기능이 VXLAN 인식 리프 디바이스에서 발생합니다.

Leaf 1에서 전송된 트래픽에 대한 방화벽 필터를 설정합니다. 예를 들어 리프 1(스파인을 통해)으로 전송되는 모든 VXLAN 트래픽은 소스 주소가 10.1.255.11입니다. Leaf 4에서 전송되는 모든 VXLAN 트래픽은 10.1.255.14의 소스 주소를 가집니다.

[edit firewall family inet filter port-mirror-from-leaf1] user@spine1# set term term1 from source-address 10.1.255.11/32 user@spine1# set term term1 from destination-address 10.1.255.14/32 user@spine1# set term term1 then count from-leaf1-vtep user@spine1# set term term1 then port-mirror-instance mirror-leaf1-and-leaf4 user@spine1# set term term1 then accept user@spine1# set term term2 then accept

Leaf 4에서 전송된 트래픽에 대한 방화벽 필터를 설정합니다.

[edit firewall family inet filter port-mirror-from-leaf4] user@spine1# set term term1 from source-address 10.1.255.14/32 user@spine1# set term term1 from destination-address 10.1.255.11/32 user@spine1# set term term1 then count from-leaf4-vtep user@spine1# set term term1 then port-mirror-instance mirror-leaf1-and-leaf4 user@spine1# set term term1 then accept user@spine1# set term term2 then accept

-

방화벽 필터를 Spine 1의 Leaf 1 및 Leaf 4 대면 패브릭 인터페이스에 적용합니다.

user@spine1# set interfaces et-0/0/7 unit 0 family inet filter input port-mirror-from-leaf1 user@spine1# set interfaces et-0/0/6 unit 0 family inet filter input port-mirror-from-leaf4

필터 애플리케이션의 방향성에 유의하십시오. 주니퍼 필터는 표 2에 따라 포트 미러링에 대한 수신 필터만 지원하는 QFX5110 플랫폼을 수용합니다. 로컬 리프의 VTEP에 일치하는 입력 필터를 소스 주소로 사용하고 원격 리프의 VTEP를 대상 주소로 사용함으로써 이들 두 리프 간의 트래픽 오버레이만 미러됩니다. 대상 리프에 관계없이 리프에서 전송되는 모든 VXLAN 트래픽을 미러로 미러하려는 경우 필터의 로컬 리프 소스 주소와 일치하기만 하면 됩니다.

-

(선택사항) 추가 필터를 추가합니다.

지금까지의 이 예에서는 Server 1이 Leaf 1에만 단일 홈으로 제공되고 있다고 가정했습니다. 서버가 Leaf 1 및 Leaf 2에 멀티홈되면 리프 2에서 Leaf 4로 전송되는 트래픽을 포착하고 그 반대의 경우도 마찬가지인 필터를 조정해야 합니다.

예를 들어, 이러한 명령문은 Spine 1의 Leaf 2-facing 인터페이스를 위한 입력 필터를 생성합니다.

[edit firewall family inet filter port-mirror-from-leaf4] user@spine1# set term term1 from source-address 10.1.255.12/32 user@spine1# set term term1 from destination-address 10.1.255.14/32 user@spine1# set term term1 then count from-leaf2-vtep user@spine1# set term term1 then port-mirror-instance mirror-leaf1-and-leaf4 user@spine1# set term term1 then accept user@spine1# set term term2 then accept

[edit] user@spine1# set interfaces et-0/0/8 unit 0 family inet filter input port-mirror-from-leaf2

리프의 2 VTEP 대상 주소와 일치하려면 기존

port-mirror-from-leaf4필터를 빠르게 수정해야 합니다.[edit firewall family inet filter port-mirror-from-leaf4] user@spine1# set term term1 from destination-address 10.1.255.12/32

-

스파인 1에서 변경을 커밋합니다.

시작 EVPN-VXLAN 기준선의 변화는 다음과 같습니다.

user@spine1# show | compare rollback 1 [edit interfaces et-0/0/6 unit 0 family inet] + filter { + input port-mirror-from-leaf4; + } [edit interfaces et-0/0/7 unit 0 family inet] + filter { + input port-mirror-from-leaf1; + } [edit] + forwarding-options { + port-mirroring { + instance { + mirror-leaf1-and-leaf4 { + family inet { + output { + ip-address 172.16.1.2; + } + } + } + } + } + } + firewall { + family inet { + filter port-mirror-from-leaf1 { + term term1 { + from { + source-address { + 10.1.255.11/32; + } + destination-address { + 10.1.255.14/32; + } + } + then { + count from-leaf1-vtep; + port-mirror-instance mirror-leaf1-and-leaf4; + accept; + } + } + term term2 { + then accept; + } + } + filter port-mirror-from-leaf4 { + term term1 { + from { + source-address { + 10.1.255.14/32; + } + destination-address { + 10.1.255.11/32; + } + } + then { + count from-leaf4-vtep; + port-mirror-instance mirror-leaf1-and-leaf4; + accept; + } + } + term term2 { + then accept; + } + } + } + } -

리프 3에서 구성을 수정하여 모니터 스테이션에 연결된 xe-0/0/33:1 인터페이스를 구성합니다.

user@bl-leaf3# set interfaces xe-0/0/33:1 unit 0 family inet address 172.16.1.1/24

모니터링 스테이션에 연결된 리프 디바이스는 명시적 GRE 구성을 필요로 하지 않습니다. GRE 터널이 모니터링 스테이션에서 종료되므로 패브릭 언더레이에서 모니터링 스테이션의 IP 주소에 도달할 수 있는지 확인해야 합니다. 스파인은 모니터링 스테이션에 언더레이 도달 가능성이 없는 경우 GRE 캡슐화 트래픽을 모니터 스테이션으로 보낼 수 없습니다.

-

모니터링 스테이션의 prefix를 광고하기 위해 경계 리프 3의 언더레이 내보내기 정책을 수정합니다. 주니퍼의 토폴로지에서는 EBGP 언더레이를 사용합니다. 기존 언더레이 수출 정책에 새 용어를 추가하기만 하면 돼요.

[edit policy-options policy-statement send-direct] user@bl-leaf3# set term 2 from protocol direct user@bl-leaf3# set term 2 from route-filter 172.16.1.0/24 exact user@bl-leaf3# set term 2 then accept

-

경계 리프 3에서 변경을 커밋합니다.

시작 기준선에 대한 변경은 다음과 같습니다.

user@bl-leaf3# show | compare rollback 1 [edit interfaces] + xe-0/0/33:1 { + unit 0 { + family inet { + address 172.16.1.1/24; + } + } + } [edit policy-options policy-statement send-direct] term 1 { ... } + term 2 { + from { + protocol direct; + route-filter 172.16.1.0/24 exact; + } + then accept; + }

확인

-

Spine 1에서 모니터링 스테이션으로 언더레이 연결을 확인합니다.

스파인 1에서 172.16.1.0/24로 경로를 표시합니다.

user@spine1> show route 172.16.1.0/24 inet.0: 16 destinations, 17 routes (16 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 172.16.1.0/24 *[BGP/170] 00:32:00, localpref 100 AS path: 65013 I, validation-state: unverified > to 10.1.13.2 via et-0/0/5.0참고:엄밀히 말하자면 스파인과 모니터링 스테이션 간의 간단한 연결만 필요합니다. 모니터링 스테이션에서 패브릭 언더레이에 도달할 수 있도록 정적 경로를 구성했습니다. 이를 통해 장애 격리에 대한 핑 테스트가 허용됩니다.

연결을 확인하기 위해 모니터링 스테이션에 Ping.

user@spine1> ping 172.16.1.2 count 2 PING 172.16.1.2 (172.16.1.2): 56 data bytes 64 bytes from 172.16.1.2: icmp_seq=0 ttl=63 time=1.116 ms 64 bytes from 172.16.1.2: icmp_seq=1 ttl=63 time=1.046 ms --- 172.16.1.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.046/1.081/1.116/0.035 ms

출력은 스파인에서 모니터링 스테이션까지 예상되는 언더레이 도달 가능성을 확인합니다.

- Spine 1의 포트 미러링 인스턴스를 확인합니다. Spine 1에서 원격 포트 미러링 상태가

up인지 확인합니다.user@spine1> show forwarding-options port-mirroring detail Instance Name: mirror-leaf1-and-leaf4 Instance Id: 2 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up 172.16.1.2 .local..0출력은 포트 미러링 인스턴스의 올바른 정의를 확인합니다. 스파인에 모니터링 스테이션에 언더레이 경로가 있음을 나타내는 상태

upGRE는 스테이트리스 프로토콜이라는 점을 기억하십시오. 이전 단계에서와 마찬가지로 스파인과 모니터링 스테이션 간의 연결을 확인하는 것이 좋은 이유입니다. -

스파인 1에 적용된 필터가 테스트 트래픽을 올바르게 반영하는지 확인합니다.

핑을 생성하기 직전에 카운터를 지웁니다.

user@server1> clear firewall all

패브릭에서 Server 1과 Server 2 간에 핑을 시작합니다.

user@server1> ping 10.1.101.20 count 10 rapid PING 10.1.101.20 (10.1.101.20): 56 data bytes !!!!!!!!!! --- 10.1.101.20 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.731/0.800/1.300/0.167 ms

이제 Spine 1에 방화벽 카운터를 표시합니다. 스파인 1에 적용된 필터가 테스트 트래픽을 올바르게 반영하고 있는지 확인합니다. 주니퍼의 예시 토폴로지의 경우 VLAN 1개와 서버 쌍 1개만 있습니다. 따라서 테스트 트래픽의 상관 관계를 쉽게 파악하여 일치되는 필터를 만들 수 있습니다. 제로가 아닌 모든 수는 필터가 작동 중이라는 좋은 신호입니다.

user@spine1> show firewall Filter: port-mirror-from-leaf1 Counters: Name Bytes Packets from-leaf1-vtep 1520 10 Filter: port-mirror-from-leaf4 Counters: Name Bytes Packets from-leaf4-vtep 1520 10

방화벽 카운터는 두 서버 간의 테스트 트래픽을 올바르게 반영합니다.

-

Server 1과 Server 2 사이에서 전송되는 트래픽이 Spine 1에서 미러링되고 모니터링 스테이션으로 전송되는지 확인합니다.

서버 1과 2 간에 트래픽을 다시 생성합니다(간결하게 표시되지 않음).

rapid핑 명령의 옵션을 사용하여 상관 관계를 더욱 쉽게 만드는 대량의 테스트 트래픽을 생성합니다.모니터링 스테이션에 연결되는 경계 Leaf 3의 인터페이스에서 인터페이스 트래픽 카운트를 모니터링합니다. 송신 패킷 수가 생성된 테스트 트래픽을 반영하는지 확인합니다.

user@bl-leaf3> monitor interface xe-0/0/33:1 bl-leaf3 Seconds: 17 Time: 19:58:30 Delay: 1/0/1 Interface: xe-0/0/33:1, Enabled, Link is Up Encapsulation: Ethernet, Speed: 10000mbps Traffic statistics: Current delta Input bytes: 1019608 (0 bps) [0] Output bytes: 5699872 (4752824 bps) [3382190] Input packets: 10115 (0 pps) [0] Output packets: 34752 (3126 pps) [17801]출력은 트래픽이 모니터 스테이션에 미러되는 것을 확인합니다. 모니터 스테이션이 수신된 GRE 트래픽에 대한 응답을 생성하지 못하기 때문에 입력 패킷의 부족이 예상됩니다.

-

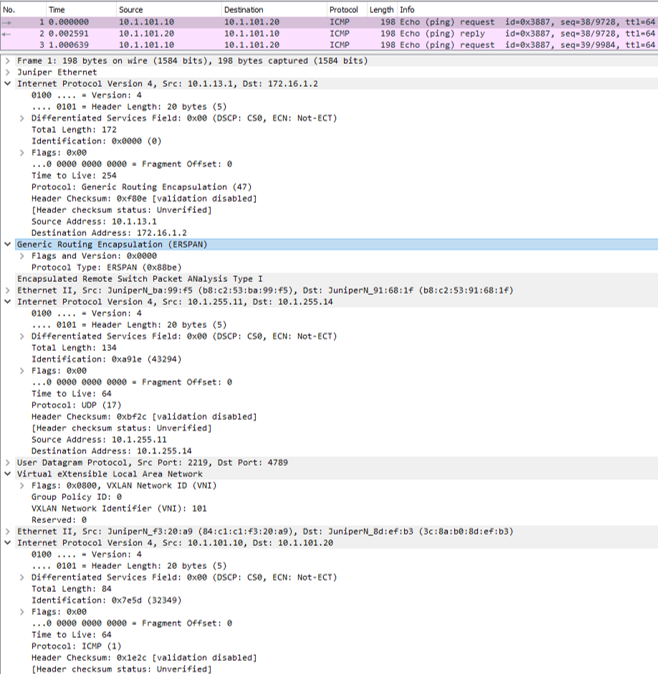

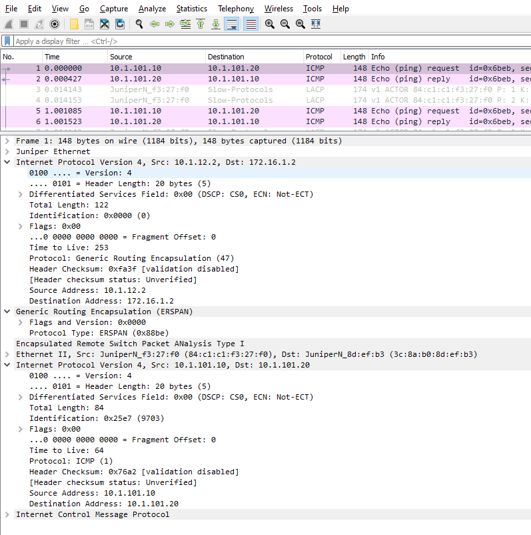

Wireshark 또는 동급 분석기 애플리케이션을 사용하여 미러 트래픽을 캡처하고 디코딩합니다.

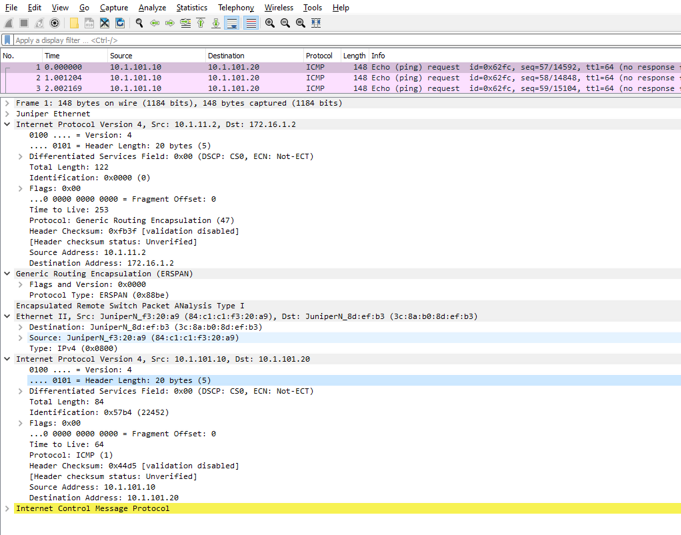

그림 3: 미러 트래픽 분석

캡처된 내용은 Server 1이 핑 트래픽을 Server 2로 전송하고 해당 Server 2가 회신한다는 것을 보여줍니다. 이는 Leaf 1과 Leaf 4 페어링 간에 전송되는 오버레이 트래픽이 Spine 1에서 올바르게 미러링됨을 확인합니다. VXLAN 캡슐화 트래픽(UDP 포트 4789)은 GRE(IP Protocol 47)로 캡슐화됩니다. GRE 헤더의 프로토콜 유형은 "ERSPAN"(원격 포트 미러링과 비교)이며 다른 모든 플래그는 0으로 설정됩니다.

디코딩을 사용하면 언더레이에서 사용되는 리프 VTEP 또는 루프백 주소를 볼 수 있습니다(10.1.255.x). 또한 서버가 전송한 원래 Layer 2 프레임도 있으며, 이제 VNI 101을 사용하여 VXLAN에 캡슐화한 것으로 표시됩니다. 서버에서 전송되는 IP 패킷도 디코딩됩니다. 오버레이의 서버에서 사용하는 IP 주소는 생성한 IP/ICMP 패킷의 세부 사항과 마찬가지로 가시화됩니다(10.1.100.x/24).

토폴로지에서 포트 미러링을 성공적으로 구성했습니다.

예: EVPN-VXLAN ERB 패브릭 리프 디바이스를 위한 수신 솔루션

개요

다음 예제를 사용하여 EVPN-VXLAN ERB 패브릭에서 리프 디바이스를 통해 흐르는 트래픽을 미러링합니다. 첫 번째 예제에서 다루어진 린 스파인 기반 포트 미러링 시나리오와 달리 리프는 ERB 설계에서 테넌트 및 VLAN을 인식합니다. 즉, 모든 오버레이 트래픽이 아닌 리프 디바이스 간에 전송된 특정 트래픽을 미러로 전송할 수 있습니다. ERB 리프 디바이스의 필터링 기준과 일치하는 테넌트 플로우는 경계 리프 3에 연결된 모니터링 스테이션에서 종료되는 GRE 터널로 미러링됩니다.

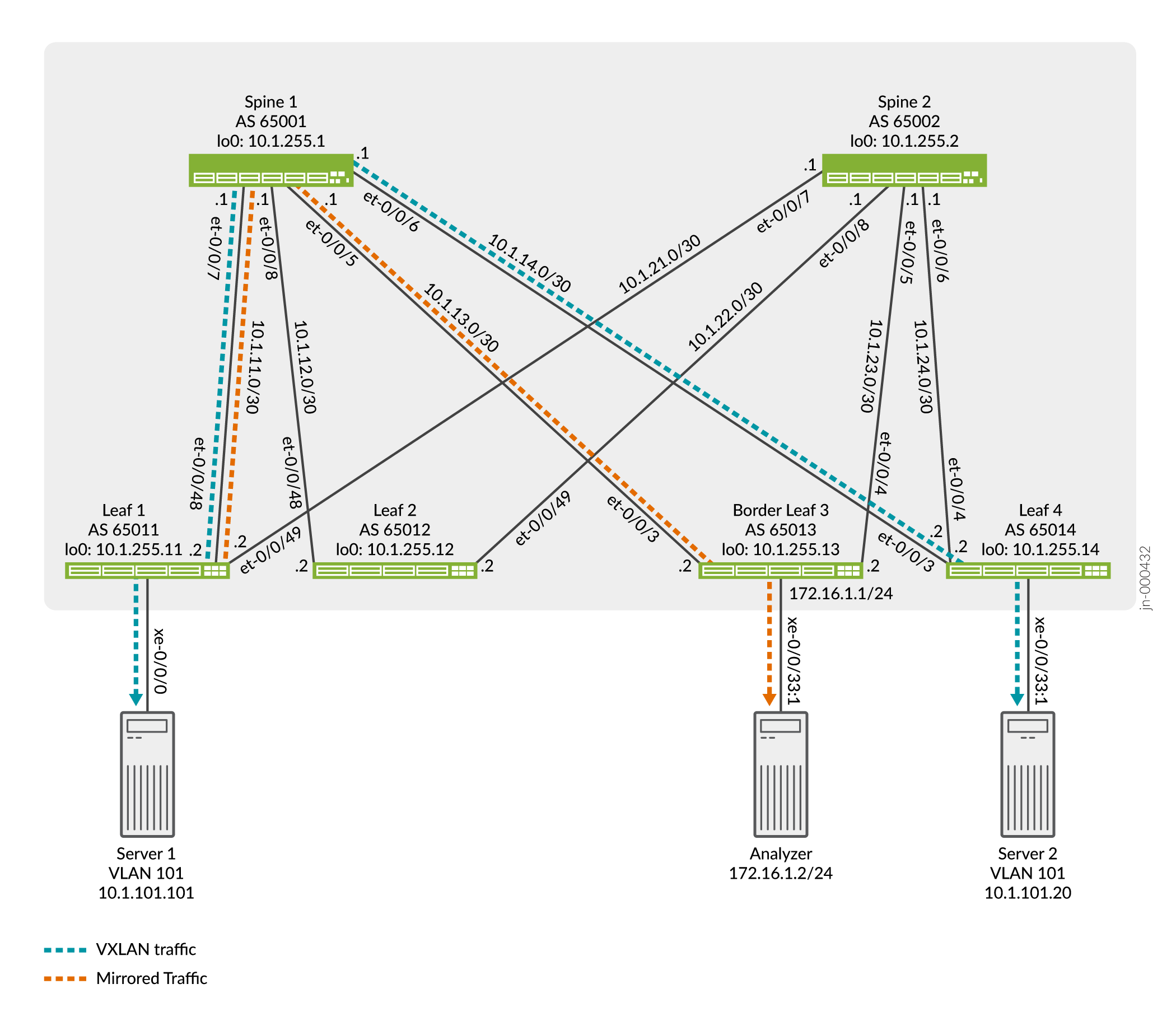

토폴로지

이 구성 예에서는 요구 사항에 표시된 하드웨어 및 소프트웨어 구성 요소를 사용합니다. 토폴로지의 디바이스는 부록에서 제공하는 기본 구성인 전체 디바이스 구성에서 시작합니다.

그림 4 는 테넌트 플로우 필터링 기능을 갖춘 원격 포트 미러링을 위한 토폴로지를 보여줍니다.

Server 1은 여전히 Leaf 1에만 단일 홈으로 제공된다는 점에 유의하십시오. 차이점은 필터와 포트 미러링 인스턴스가 이제 리프 디바이스에 정의되어 있다는 것입니다. 목표는 서버 1이 VLAN 101과 연관된 10.1.101.0/24 서브넷으로 전송되는 모든 트래픽과 일치하는 것입니다. Server 1에서 VLAN 101 대상으로 전송되는 트래픽이 일치하여 경계 Leaf 3의 포트 미러링 스테이션으로 전송됩니다.

구성

첫 번째 시나리오에서는 Spine 2의 BGP를 비활성화하여 Spine 1의 필터 애플리케이션에 집중했습니다. 나머지 예제에서는 Spine 1과 Spine 2가 모두 완벽하게 작동합니다.

-

Leaf 1에서 포트 미러링 인스턴스를 구성합니다. 모니터링 스테이션에서 IP 주소 172.16.1.2를 사용합니다.

user@leaf1# set forwarding-options port-mirroring instance mirror-leaf1-v101 family inet output ip-address 172.16.1.2

-

다음으로 VLAN 101에 할당된 서브넷과 일치하는 방화벽 필터를 만듭니다. 목표는 Server 1에서 Leaf 1로 전송되는 모든 VLAN 내 101 트래픽을 미러하는 것입니다. VLAN 간 트래픽을 포착하려면 대상 주소에 대한 대상 VLAN의 서브넷을 지정합니다.

[edit firewall family ethernet-switching filter mirror-leaf-1] user@leaf1# set term 1 from ip-source-address 10.1.101.0/24 user@leaf1# set term 1 from ip-destination-address 10.1.101.0/24 user@leaf1# set term 1 then accept user@leaf1# set term 1 then port-mirror-instance mirror-leaf1-v101 user@leaf1# set term 1 then count from-s1-v101 user@leaf1# set term 2 then accept

참고:라우팅된 트래픽(VLAN 간)만 미러하려는 경우 VLAN의 IRB 인터페이스에 적용되는 필터를 사용합니다

family inet. 각 VLAN에 대해 오직 하나의 IRB 인터페이스만 정의됩니다. VLAN의 IRB 인터페이스에 적용된 필터는 트래픽이 도착하는 전면 패널 포트에 관계없이 관련 VLAN의 모든 VLAN 간 트래픽을 포착합니다.여기에 나와 있는 메소드는 VLAN 간 및 VLAN 내 트래픽에 대해 작동하지만, VLAN 멤버십을 기반으로 서버 대면 인터페이스에 필터를 적용해야 합니다.

inetIRB 인터페이스에 적용된 필터에는 브리징된(VLAN 내부) 트래픽이 표시되지 않습니다. -

원격 포트 미러링 방화벽 필터를 입력 방향으로 Server 1에 연결된 액세스 포트에 적용합니다.

user@leaf1# set interfaces xe-0/0/0 unit 0 family ethernet-switching filter input mirror-leaf-1

참고:QFX5110 및 QFX5120 스위치에서는 방화벽 필터를 출력 방향으로 적용하거나 스파인 디바이스에 연결된 패브릭 인터페이스에 사용할 수 없습니다.

-

GRE 터널이 모니터링 스테이션에서 종료되기 때문에 Border Leaf 3는 GRE 캡슐화 해제를 수행하도록 구성될 필요가 없습니다. 그러나 Leaf 3은 모니터링 스테이션의 서브넷의 도달 가능성을 패브릭의 언더레이에 광고해야 합니다. Leaf 3에서 다음을 구성하여 모니터링 스테이션의 연결 가능성을 설정합니다.

모니터링 스테이션에 연결된 xe-0/0/33:1 인터페이스를 구성하는 것으로 시작합니다.

user@bl-leaf3# set interfaces xe-0/0/33:1 unit 0 family inet address 172.16.1.1/24

-

모니터링 스테이션의 prefix를 광고하기 위해 경계 리프 3의 언더레이 내보내기 정책을 수정합니다. 주니퍼의 토폴로지에서는 EBGP 언더레이를 사용합니다. 기존 언더레이 수출 정책에 새 용어를 추가하기만 하면 돼요.

[edit policy-options policy-statement send-direct] user@bl-leaf3# set term 2 from protocol direct user@bl-leaf3# set term 2 from route-filter 172.16.1.0/24 exact user@bl-leaf3# set term 2 then accept

-

구성을 커밋합니다.

시작 기준선의 변경은 Leaf 1에 표시됩니다.

user@bl-leaf1# show | compare rollback 1 [edit interfaces xe-0/0/0 unit 0 family ethernet-switching] + filter { + input mirror-leaf-1; + } [edit] + forwarding-options { + port-mirroring { + instance { + mirror-leaf1 { + family inet { + output { + ip-address 172.16.1.2; + } + } + } + } + } + } + firewall { + family ethernet-switching { + filter mirror-leaf-1 { + term 1 { + from { + ip-source-address { + 10.1.101.0/24; + } + ip-destination-address { + 10.1.101.0/24; + } + } + then { + accept; + port-mirror-instance mirror-leaf1; + count from-s1; + } + } + term 2 { + then accept; + } + } + } + }EVPN-VXLAN ERB 패브릭의 리프 디바이스를 통해 원격 포트 미러링을 성공적으로 구성했습니다.

확인

-

Leaf 1에서 모니터 스테이션으로의 언더레이 연결을 확인합니다.

Leaf 1에서 172.16.1.0/24로 경로를 표시합니다.

user@leaf1> show route 172.16.1.0/24 inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 172.16.1.0/24 *[BGP/170] 4d 00:56:23, localpref 100 AS path: 65001 65013 I, validation-state: unverified > to 10.1.11.1 via et-0/0/48.0참고:엄밀히 말해 리프와 모니터링 스테이션 간의 간단한 연결만 필요합니다. 모니터링 스테이션에서 패브릭 언더레이에 도달할 수 있도록 정적 경로를 구성했습니다. 이를 통해 핑 테스트를 통해 장애 격리를 지원합니다.

연결을 확인하기 위해 모니터링 스테이션에 Ping.

user@leaf1> ping 172.16.1.2 count 2 source 10.1.255.11 PING 172.16.1.2 (172.16.1.2): 56 data bytes 64 bytes from 172.16.1.2: icmp_seq=0 ttl=62 time=1.380 ms 64 bytes from 172.16.1.2: icmp_seq=1 ttl=62 time=7.614 ms --- 172.16.1.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.380/4.497/7.614/3.117 ms

이 출력은 Leaf 1에서 모니터링 스테이션까지 예상되는 언더레이 도달 가능성을 확인합니다. 언더레이 내보내기 정책은 루프백 주소 도달 가능성만 광고하기 때문에 리프의 루프백 주소에서 핑을 소싱해야 합니다. 린 스파인 예에서는 루프백 주소에서 소싱이 필요하지 않았습니다. 스파인 및 경계 리프가 패브릭 링크에 직접 연결되기 때문입니다. 따라서 경계 리프는 스파인의 리프 대면 패브릭 인터페이스에서 조달되면 핑 응답기를 스파인으로 다시 라우팅할 수 있습니다.

-

Leaf 1의 포트 미러링 인스턴스를 확인합니다.

Leaf 1에서 원격 포트 미러링 상태가

up인지 확인합니다.user@leaf1> show forwarding-options port-mirroring detail Instance Name: mirror-leaf1 Instance Id: 2 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up 172.16.1.2 et-0/0/48.0출력은 포트 미러링 인스턴스의 올바른 정의를 확인합니다. 리프가 모니터링 스테이션에 언더레이 경로를 가지고 있음을 나타내는 상태

upGRE는 스테이트리스 프로토콜이라는 점을 기억하십시오. 그렇기 때문에 이전 단계에서와 마찬가지로 리프와 모니터링 스테이션 간의 연결을 확인하는 것이 좋습니다. -

리프 1에 적용된 필터가 테스트 트래픽을 올바르게 반영하는지 확인합니다.

패브릭에서 Server 1과 Server 2 간에 핑을 시작합니다. Leaf 1에 적용된 필터가 트래픽을 올바르게 반영하는지 확인합니다. 주니퍼의 예시 토폴로지의 경우 VLAN 1개와 서버 쌍 1개만 있습니다. 따라서 테스트 트래픽의 상관 관계를 쉽게 파악하여 일치되는 필터를 만들 수 있습니다. 제로가 아닌 모든 수는 필터가 작동 중이라는 좋은 신호입니다.

user@server1> ping 10.1.101.20 count 10 rapid PING 10.1.101.20 (10.1.101.20): 56 data bytes !!!!!!!!!! --- 10.1.101.20 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.731/0.800/1.300/0.167 ms

핑을 생성하기 직전에 카운터를 지웁니다.

user@server1> clear firewall all

이제 Spine 1에 방화벽 카운터를 표시합니다.

user@leaf1> show firewall Filter: mirror-leaf-1 Counters: Name Bytes Packets from-s1 1020 10

방화벽 카운터는 두 서버 간의 테스트 트래픽을 올바르게 반영합니다.

-

Server 1과 Server 2 간에 전송되는 트래픽이 Leaf 1에서 모니터링 스테이션으로 미러링 되도록 확인합니다.

서버 1과 2 간에 트래픽을 다시 생성합니다(간결하게 표시되지 않음). 주니퍼는 핑 명령어에 대한 신속한 옵션을 사용하여 더 많은 양의 패킷을 생성하여 더 쉽게 탐지할 수 있도록 했습니다.

경계 리프 3의 인터페이스 트래픽 카운터를 모니터링하여 테스트 트래픽이 모니터링 스테이션으로 전송되고 있는지 확인합니다.

user@bl-leaf3> monitor interface xe-0/0/33:1 bl-leaf3 Seconds: 17 Time: 19:58:30 Delay: 1/0/1 Interface: xe-0/0/33:1, Enabled, Link is Up Encapsulation: Ethernet, Speed: 10000mbps Traffic statistics: Current delta Input bytes: 1019608 (0 bps) [0] Output bytes: 5699872 (4752824 bps) [3382190] Input packets: 10115 (0 pps) [0] Output packets: 34752 (3126 pps) [17801]출력은 트래픽이 모니터 스테이션에 미러되는 것을 확인합니다. 모니터 스테이션이 수신하는 GRE 트래픽에 대한 응답을 생성하지 못하기 때문에 입력 패킷의 부족이 예상됩니다.

-

Wireshark 또는 동급 분석기 애플리케이션을 사용하여 미러 트래픽을 캡처하고 디코딩합니다.

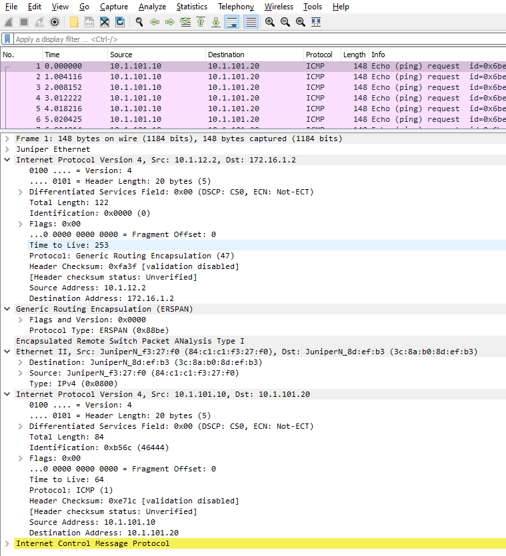

그림 5: 미러 트래픽 분석

캡처된 내용은 Server 1이 Server 2로 핑 트래픽을 전송한다는 것을 보여줍니다. Leaf 1에서만 입력 방향으로 필터를 적용했기 때문에 응답 트래픽은 미러되지 않습니다. Leaf 4에 유사한 포트 미러 인스턴스 및 필터 구성을 적용하여 반환 트래픽도 미러레이션합니다. 린 스파인 케이스에서 미러 트래픽이 VXLAN 캡슐화를 표시했다는 점을 기억하십시오. ERB 리프 케이스에서는 레이어 2 트래픽이 VXLAN에 캡슐화되기 전에 미러레이션합니다. 트래픽 미러에 사용되는 필터는 서버 대면 인터페이스의 입력 필터로 적용됩니다. 수신 시점에는 VXLAN 캡슐화가 없습니다.

이는 VLAN의 IRB 인터페이스에 필터를 적용하는 경우와 유사합니다. IRB의 경우, 미러 트래픽은 VXLAN 캡슐화를 포함하지 않습니다. IRB 기반 필터는 IP 레이어에서 VLAN 간 트래픽을 처리합니다. 따라서 IRB 필터 케이스의 경우 Layer 3 IP 트래픽만 미러됩니다.

디코딩은 GRE 터널이 리프 1과 언더레이를 통해 모니터링 스테이션 사이에 있다는 것을 보여줍니다. 서버 1에서 전송하는 Ethernet 프레임 및 관련 IP 패킷은 디코딩됩니다. 서버에 할당된 IP 주소(10.1.100.x/24)와 서버 1에서 생성되는 IP/ICMP 패킷의 세부 정보도 볼 수 있습니다.

토폴로지에서 포트 미러링을 성공적으로 구성했습니다.

예: ESI-LAG 인터페이스에서 원격 미러링 인스턴스 사용

개요

ESI(Ethernet segment identifier)는 서버에 연결된 EVPN-VXLAN 패브릭에서 이더넷 세그먼트를 식별하는 고유의 10바이트 번호입니다. ESI는 서버에 연결하는 인터페이스에서 구성됩니다. 여러 링크가 LAG(Link Aggregation Group)를 형성하고 서버에 연결되면 EVPN LAG, 인터페이스라고도 하는 ESI-LAG가 형성됩니다. ESI-LAG 인터페이스에 들어오거나 나가는 트래픽의 전부 또는 일부에 대해 포트 미러링을 활성화해야 하는 경우도 있습니다.

이 섹션을 사용하여 EVPN-VXLAN ERB 패브릭의 ESI-LAG 수준에서 원격 포트 미러링을 사용할 수 있습니다.

토폴로지

이 구성 예에서는 요구 사항에 표시된 하드웨어 및 소프트웨어 구성 요소를 사용합니다. 토폴로지의 디바이스는 부록에서 제공하는 기본 구성인 전체 디바이스 구성에서 시작합니다.

이 경우 서버 1의 멀티호밍을 지원하도록 EVPN 패브릭을 수정하여 1과 2를 리프합니다. EVPN LAG, 인터페이스라고도 하는 ESI-LAG를 사용하여 이를 수행합니다. 모범 사례는 EVPN LAG 구성 모범 사례를 참조하십시오.

그림 6 은 이 예제의 토폴로지입니다. 두 스파인 모두 이 토폴로지에서 작동합니다. ECMP는 리프 1과 리프 2가 두 스파인 디바이스를 통해 트래픽을 전송할 수 있음을 의미합니다. 그림을 단순화하기 위해 스파인 1을 중심으로 트래픽과 경로 미러를 표시합니다.

인터페이스 ae0.0은 Server 1에 연결된 ESI-LAG 인터페이스입니다. 서버 1에는 IP 주소 10.1.101.10/24가 할당되고 VLAN 101과 연관됩니다. 목표는 서버 1에서 전송된 트래픽이 리프에서 ae0.0을 통과할 때 필터링한 다음 미러하는 것입니다. 미러링된 트래픽은 GRE 터널에 배치되어 모니터링 스테이션으로 전송됩니다. 이전과 마찬가지로 모니터링 스테이션 서브넷이 EBGP 언더레이에서 연결 가능해야 합니다.

시작하기 전에

부록: 전체 디바이스 구성에 표시된 기본 구성에서 시작하는 경우 시작 전에 토폴로지 수정을 다음 단계에 따라야 합니다.

-

Server 1의 멀티 호밍 첨부 파일을 지원하도록 Leaf 1 및 Leaf 2의 구성을 수정합니다. 기존 xe-0//0/0 인터페이스의 이름을 새로운 ae0.0 인터페이스로 바꾸는 것으로 시작합니다. xe-0/0/0 인터페이스의 모든 구성을 통해 시간을 절약할 수 있습니다.

user@leaf1# rename interfaces xe-0/0/0 to ae0 user@leaf1# set interfaces ae0 esi 00:02:02:02:02:02:02:02:00:04 user@leaf1# set interfaces ae0 esi all-active user@leaf1# set interfaces ae0 aggregated-ether-options lacp active user@leaf1# set interfaces ae0 aggregated-ether-options lacp system-id 00:00:02:02:00:04

-

Linux의 결합 인터페이스라고도 하는 서버의 통합 Ethernet 인터페이스에 대한 구성 세부 사항은 이 NCE의 범위를 벗어나 있습니다. 서버의 경우 표준 통합 Ethernet 구성만 존재합니다. ESI-LAG와 관련된 진술은 리프 디바이스에만 적용됩니다.

참고:시작 기준 구성은 구성 명령문을 통해 통합된 Ethernet 인터페이스를

set chassis aggregated-devices ethernet device-count 1지원합니다. 통합된 디바이스에 대한 섀시 지원을 활성화해야 하며 집계된 인터페이스가 생성되지 않습니다. -

리프 디바이스와 서버에 이러한 변경 사항을 적용하고 커밋한 후 ae0 인터페이스가 리프 모두에 있는지 확인합니다. 아래 예제 출력은 명확성을 위해 단축되었습니다.

user@leaf2> show interfaces ae0 Physical interface: ae0, Enabled, Physical link is Up Physical interface: ae0, Enabled, Physical link is Up [...] Current address: b8:c2:53:ba:8b:80, Hardware address: b8:c2:53:ba:8b:80 Ethernet segment value: 00:02:02:02:02:02:02:02:00:04, Mode: all-active Last flapped : 2022-09-07 14:57:53 UTC (01:06:43 ago) [...] Egress queues: 12 supported, 5 in use Queue counters: Queued packets Transmitted packets Dropped packets 0 81129 81129 0 3 0 0 0 4 0 0 0 7 4135 4135 0 8 64 64 0 [...] Protocol eth-switch, MTU: 1514, Generation: 266, Route table: 7, Mesh Group: __all_ces__, EVPN multi-homed status: Forwarding, EVPN multi-homed ESI Split Horizon Label: 0, Next-hop: 1665, vpls-status: up Local Bias Logical Interface Name: vtep.32769, Index: 554, VXLAN Endpoint Address: 10.1.255.11 Flags: Is-Primary또한 Server 1이 Server 2를 ping할 수 있는지 확인합니다(간결하게 표시되지 않음).

구성

이 예에서는 원격 포트 미러링 인스턴스를 사용하여 ESI-LAG 수준에서 원격 포트 미러링을 지원하는 방법을 보여줍니다. 이 방법은 트래픽을 선택적으로 미러하기 위해 테넌트별(오버레이 VLAN 내) 일치 기준을 지원합니다.

-

Leaf 1 및 Leaf 2에서 포트 미러링 인스턴스를 구성합니다. Server 1은 LAG 멤버 인터페이스 중 하나를 통해 VLAN 101에 대한 트래픽을 전송할 수 있습니다. ECMP는 트래픽이 리프에 도착할 수 있음을 의미합니다. IP 주소 172.16.1.2는 모니터링 스테이션입니다.

user@leaf1# set forwarding-options port-mirroring instance mirror-leaf1-v101 family inet output ip-address 172.16.1.2

-

그런 다음, 두 리프에서 VLAN 101에 할당된 서브넷과 일치하는 방화벽 필터를 생성합니다. 목표는 Server 1에서 Leaf 1 또는 Leaf 2로 전송되는 모든 VLAN 내 101 트래픽을 미러하는 것입니다. VLAN 간 트래픽을 포착하려면 대상 주소에 대한 대상 VLAN의 서브넷을 지정합니다.

여러 소스 또는 대상 IP 주소를 필터링해야 하는 경우 필터 및/또는 를

destination-prefix-list사용하는source-prefix-list것이 좋습니다. 이렇게 하면 필터 정의를 수정할 필요 없이 접두사 목록을 변경할 수 있습니다.[edit firewall family ethernet-switching filter mirror-leaf-1] user@leaf1# set term 1 from ip-source-address 10.1.101.0/24 user@leaf1# set term 1 from ip-destination-address 10.1.101.0/24 user@leaf1# set term 1 then accept user@leaf1# set term 1 then port-mirror-instance mirror-leaf1-v101 user@leaf1# set term 1 then count from-s1-v101 user@leaf1# set term 2 then accept

참고:라우팅된 트래픽(VLAN 간)만 미러하려는 경우 VLAN의 IRB 인터페이스에 적용되는 필터를 사용합니다

family inet. 각 VLAN에 대해 오직 하나의 IRB 인터페이스만 정의됩니다. 따라서 VLAN의 IRB 인터페이스에 적용된 필터는 트래픽 수신을 포트하는 전면 패널에 관계없이 관련 VLAN에 대한 모든 VLAN 간 트래픽을 포착합니다.이 예제에 나와 있는 방법은 VLAN 간 및 VLAN 내 트래픽에 대해 작동하지만, VLAN 멤버십을 기반으로 서버 대면 인터페이스에 필터를 적용해야 합니다.

inetIRB 인터페이스에 적용된 필터에는 브리징된(VLAN 내부) 트래픽이 표시되지 않습니다. -

리모트 포트 미러링 방화벽 필터를 ae0.0 인터페이스에 두 리프의 입력 필터로 적용합니다.

user@leaf1# set interfaces ae0 unit 0 family ethernet-switching filter input mirror-leaf-1

참고:QFX5110 및 QFX5120 스위치에서는 방화벽 필터를 나가는 방향으로 실행하거나 스파인 디바이스에 연결된 인터페이스에서 사용할 수 없습니다.

-

GRE 터널이 모니터링 스테이션에서 종료되기 때문에 Border Leaf 3는 GRE 캡슐화 해제를 수행하도록 구성될 필요가 없습니다. 그러나 Leaf 3은 모니터링 스테이션의 서브넷의 도달 가능성을 패브릭의 언더레이에 광고해야 합니다. 모니터링 스테이션에 연결되는 xe-0/0/33:1 인터페이스를 구성합니다.

user@bl-leaf3# set interfaces xe-0/0/33:1 unit 0 family inet address 172.16.1.1/24

모니터링 스테이션의 prefix를 광고하기 위해 경계 리프 3의 언더레이 내보내기 정책을 수정합니다. 주니퍼의 토폴로지에서는 EBGP 언더레이를 사용합니다. 기존 언더레이 수출 정책에 새 용어를 추가하기만 하면 돼요.

[edit policy-options policy-statement send-direct] user@bl-leaf3# set term 2 from protocol direct user@bl-leaf3# set term 2 from route-filter 172.16.1.0/24 exact user@bl-leaf3# set term 2 then accept

-

시작 기준선에 대한 변경은 Leaf 1에 표시됩니다.

#user@leaf1# show | compare base [edit interfaces xe-0/0/0] + gigether-options { + 802.3ad ae0; + } [edit interfaces xe-0/0/0] - unit 0 { - family ethernet-switching { - vlan { - members v101; - } - } - } [edit interfaces] + ae0 { + esi { + 00:02:02:02:02:02:02:02:00:04; + all-active; + } + aggregated-ether-options { + lacp { + active; + system-id 00:00:02:02:00:04; + } + } + unit 0 { + family ethernet-switching { + interface-mode access; + vlan { + members v101; + } + filter { + input mirror-leaf-1; + } + } + } + } [edit] + forwarding-options { + port-mirroring { + instance { + mirror-leaf1 { + family inet { + output { + ip-address 172.16.1.2; + } + } + } + } + } + } + firewall { + family ethernet-switching { + filter mirror-leaf-1 { + term 1 { + from { + ip-source-address { + 10.1.101.0/24; + } + ip-destination-address { + 10.1.101.0/24; + } + } + then { + accept; + port-mirror-instance mirror-leaf1; + count from-s1; + } + } + term 2 { + then accept; + } + } + } + }EVPN-VXLAN ERB 패브릭의 리프 디바이스를 통해 원격 포트 미러링을 성공적으로 구성했습니다.

확인

-

Leaf 1에서 모니터링 스테이션으로의 언더레이 연결을 확인합니다.

Leaf 1에서 172.16.1.0/24로 경로를 표시합니다.

user@leaf1> show route 172.16.1.0/24 inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 172.16.1.0/24 *[BGP/170] 4d 00:56:23, localpref 100 AS path: 65001 65013 I, validation-state: unverified > to 10.1.11.1 via et-0/0/48.0참고:엄밀히 말하면 리프와 모니터링 스테이션 간에만 간단한 연결이 필요합니다. 모니터링 스테이션에서 패브릭 언더레이에 도달할 수 있도록 정적 경로를 구성했습니다. 이를 통해 핑 테스트를 장애 격리 도구로 활용할 수 있습니다.

연결을 확인하기 위해 모니터링 스테이션에 Ping.

user@leaf1> ping 172.16.1.2 count 2 source 10.1.255.11 PING 172.16.1.2 (172.16.1.2): 56 data bytes 64 bytes from 172.16.1.2: icmp_seq=0 ttl=62 time=1.380 ms 64 bytes from 172.16.1.2: icmp_seq=1 ttl=62 time=7.614 ms --- 172.16.1.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.380/4.497/7.614/3.117 ms

이 출력은 Leaf 1에서 모니터링 스테이션까지 예상되는 언더레이 도달 가능성을 확인합니다. 언더레이 내보내기 정책은 루프백 주소 도달 가능성만 광고하기 때문에 리프의 루프백 주소에서 핑을 소싱해야 합니다. 린 스파인 케이스에서는 루프백 주소에서 소싱이 필요하지 않습니다. 스파인 및 경계 리프가 직접 연결된 패브릭 링크를 공유하기 때문입니다.

-

Leaf 1의 포트 미러링 인스턴스를 확인합니다.

Leaf 1에서 원격 포트 미러링 상태가

up인지 확인합니다.user@leaf1> show forwarding-options port-mirroring detail Instance Name: mirror-leaf1 Instance Id: 2 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up 172.16.1.2 et-0/0/48.0출력은 포트 미러링 인스턴스의 올바른 정의를 확인합니다. 리프가 모니터링 스테이션에 언더레이 경로를 가지고 있음을 나타내는 상태

upGRE는 스테이트리스 프로토콜이라는 점을 기억하십시오. 그렇기 때문에 이전 단계에서와 마찬가지로 리프와 모니터링 스테이션 간의 연결을 확인하는 것이 좋습니다. -

리프 1 및 리프 2에 적용된 필터가 테스트 트래픽을 올바르게 반영하고 있는지 확인합니다. 패브릭에서 Server 1과 Server 2 간에 핑을 시작합니다.

user@server1> ping 10.1.101.20 count 10 rapid PING 10.1.101.20 (10.1.101.20): 56 data bytes !!!!!!!!!! --- 10.1.101.20 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 0.731/0.800/1.300/0.167 ms

Leaf 1 및 Leaf 2에 적용된 필터가 트래픽을 올바르게 반영하는지 확인합니다. 주니퍼의 예시 토폴로지의 경우 VLAN 1개와 서버 쌍 1개만 있습니다. 따라서 테스트 트래픽의 상관 관계를 쉽게 파악하여 일치되는 필터를 만들 수 있습니다. 제로가 아닌 모든 수는 필터가 작동 중이라는 좋은 신호입니다.

ECMP 동작으로 인해 단일 핑 플로우가 통합된 Ethernet 인터페이스의 구성원 링크 중 하나에만 해시됩니다. 즉, 테스트 트래픽이 하나의 리프 또는 다른 리프로 전송될 것으로 예상되지만 둘 다 전송되지는 않습니다. Server 1이 많은 플로우를 생성하는 경우 두 멤버 인터페이스를 사용하여 두 리프에 포워딩된 패킷을 볼 수 있습니다.

핑을 생성하기 직전에 카운터를 지웁니다.

user@server1> clear firewall all

이제 Leaf 1 및 Leaf 2에 방화벽 카운터를 표시합니다.

user@leaf1> show firewall user@leaf1# run show firewall Filter: mirror-leaf-1 Counters: Name Bytes Packets from-s1 0 0

리프 1에서 패킷이 보이지 않음을 보여 줍니다. 이는 이 플로우의 경우 서버가 Leaf 2로 해시되는 것을 나타냅니다.

Leaf 2에서 방화벽 카운터를 확인합니다.

user@leaf2> show firewall Filter: mirror-leaf-1 Counters: Name Bytes Packets from-s1 1020 10

Leaf 2의 방화벽 카운터는 생성된 테스트 트래픽을 올바르게 반영합니다.

-

Server 1과 Server 2 간에 전송되는 트래픽이 모니터링 스테이션으로 전송하기 위해 Leaf 1 및/또는 Leaf 2에서 미러링 되도록 확인합니다.

서버 1과 2 간에 트래픽을 다시 생성합니다(간결하게 표시되지 않음). 핑 명령에 대한 신속한 옵션을 사용하여 더 많은 양의 패킷을 생성하여 더 쉽게 탐지할 수 있습니다.

경계 리프 3의 인터페이스 트래픽 카운터를 모니터링하여 테스트 트래픽이 모니터링 스테이션에 도착하는지 확인합니다.

user@bl-leaf3> monitor interface xe-0/0/33:1 bl-leaf3 Seconds: 17 Time: 19:58:30 Delay: 1/0/1 Interface: xe-0/0/33:1, Enabled, Link is Up Encapsulation: Ethernet, Speed: 10000mbps Traffic statistics: Current delta Input bytes: 1019608 (0 bps) [0] Output bytes: 5699872 (4752824 bps) [3382190] Input packets: 10115 (0 pps) [0] Output packets: 34752 (3126 pps) [17801]출력은 트래픽이 모니터 스테이션으로 전송되는 것을 확인합니다. 모니터 스테이션이 수신하는 GRE 트래픽에 대한 응답을 생성하지 못하기 때문에 입력 패킷의 부족이 예상됩니다.

-

Wireshark 또는 동급 분석기 애플리케이션을 사용하여 미러 트래픽을 캡처하고 디코딩합니다.

그림 7: 미러 트래픽 분석

캡처된 내용은 Server 1이 Server 2로 핑 트래픽을 전송한다는 것을 보여줍니다. 응답 트래픽은 입력 방향으로만 Leaf 1 및 Leaf 2에 필터를 적용했기 때문에 미러되지 않습니다. Leaf 4에 유사한 포트 미러 인스턴스와 필터 구성을 적용하여 반환 트래픽을 미러로 전송합니다. 린 스파인 케이스에서 미러 트래픽이 VXLAN 캡슐화를 표시했다는 점을 기억하십시오. 이 ERB 리프 케이스에서는 VXLAN으로 캡슐화되기 전에 레이어 2 트래픽을 미러레이션합니다. 트래픽 미러에 사용되는 필터는 서버페이스 ae0.0 인터페이스의 입력 필터로 적용됩니다. ingress에는 VXLAN 캡슐화가 없습니다.

이는 VLAN의 IRB 인터페이스에 필터를 적용하는 경우와 유사합니다. IRB 필터링 케이스에서는 미러링된 트래픽에도 VXLAN 캡슐화가 포함되지 않습니다. IRB 필터는 IP 레이어에서 VLAN 간 트래픽만 처리합니다. 따라서 IRB 필터 케이스의 경우 레이어 3 IP 트래픽만 미러됩니다.

디코딩은 GRE 터널이 리프 2와 언더레이를 통해 모니터링 스테이션 사이에 있다는 것을 보여줍니다. Server 1에서 전송하는 이더넷 프레임 및 IP 패킷도 디코딩됩니다. 서버 1에서 생성한 IP/ICMP 패킷의 세부 정보처럼 서버에 할당된 IP 주소(10.1.100.x/24)가 표시됩니다.

토폴로지에서 포트 미러링을 성공적으로 구성했습니다.

예: ESI-LAG 인터페이스에서 원격 분석기 인스턴스 사용

개요

ESI(Ethernet Segment Identifier)는 이더넷 세그먼트를 식별하는 고유의 10바이트 번호입니다. ESI는 서버에 연결된 인터페이스에서 활성화됩니다. 여러 링크가 LAG(Link Aggregation Group)를 형성하면 그 결과는 EVPN LAG, 인터페이스라고도 하는 ESI-LAG입니다. 경우에 따라 ESI-LAG 인터페이스로 들어오거나 나가는 트래픽의 전부 또는 일부에 대해 포트 미러링을 직접 활성화해야 합니다.

송신 및 수신 분석기 인스턴스는 모두 EVPN-VXLAN 패브릭의 리프 디바이스에서 ESI-LAG 인터페이스에 대해 지원됩니다. 이는 관리자가 지정된 ESI-LAG 포트로 들어오거나 나가는 모든 트래픽을 원격 호스트로 전송해야 하는 데이터센터에 유용합니다. 이 섹션을 사용하여 EVPN-VXLAN ERB 패브릭의 ESI-LAG 수준에서 분석기 인스턴스를 활성화합니다.

분석기 인스턴스는 분석자가 입력, 출력 또는 양방향에서 작동한다는 점에서 포트 미러링 인스턴스와 다릅니다. 또한 인터페이스의 모든 트래픽을 미러로 전송합니다. 예를 들어, Server 1에 트렁크 인터페이스를 사용하는 VLAN이 10개 있는 경우 모든 10개 VLAN의 트래픽이 모니터링 스테이션으로 전송됩니다. 이전 포트 미러링 예에서는 필터를 사용하여 한 VLAN 또는 VLAN의 특정 IP 주소에서 트래픽을 선택적으로 미러링할 수 있습니다.

분석기 인스턴스는 세분화된 매칭을 위해 방화벽 필터를 사용하지 않습니다. 지정된 인터페이스의 지정된 방향에 있는 모든 트래픽이 미러됩니다.

토폴로지

이 구성 예에서는 요구 사항에 표시된 하드웨어 및 소프트웨어 구성 요소를 사용합니다. 토폴로지의 디바이스는 부록에서 제공하는 기본 구성인 전체 디바이스 구성에서 시작합니다.

이 예에서는 EVPN LAG라고도 하는 ESI-LAG에서 Server 1과 Leaf 1 및 Leaf 2 사이에 인터페이스가 사용됩니다. 모범 사례는 EVPN LAG 구성 모범 사례를 참조하십시오.

Junos OS Evolved 22.3R1 이상에서 실행되는 ACX7100 스위치에서 분석기 인스턴스를 구성할 수 있습니다.

그림 8 은 이 예제의 토폴로지입니다.

인터페이스 ae0.0은 Server 1에 연결된 ESI-LAG 인터페이스입니다. 서버 1에는 IP 주소 10.1.101.10/24가 할당되고 VLAN 101과 연관됩니다. 목표는 Analyzer 인스턴스를 구성하여 Leaf 1과 Leaf 2 모두에서 ae0.0 인터페이스에서 송수신되는 모든 트래픽을 포워딩하는 것입니다. 미러링된 트래픽은 GRE 터널에 배치되어 모니터링 스테이션으로 전송됩니다. 이전과 마찬가지로 모니터링 스테이션 서브넷이 EBGP 언더레이에서 연결 가능해야 합니다.

두 스파인 모두 이 토폴로지에서 작동합니다. ECMP는 리프 1과 리프 2가 두 스파인 디바이스를 통해 트래픽을 전송할 수 있음을 의미합니다. 도면의 혼란을 줄이기 위해 Spine 1 디바이스를 중심으로 트래픽과 경로를 미러링합니다.

시작하기 전에

부록: 전체 디바이스 구성에 표시된 기본 구성에서 시작하는 경우 시작 전에 토폴로지 수정을 다음 단계에 따라야 합니다.

-

Server 1의 멀티 호밍 첨부 파일을 지원하도록 Leaf 1 및 Leaf 2의 구성을 수정합니다. 먼저 기존 xe-0//0/0 인터페이스의 이름을 새로운 ae0.0 인터페이스로 바꾸는 것으로 시작합니다. xe-0/0/0 인터페이스의 모든 구성을 통해 시간을 절약할 수 있습니다.

user@leaf1# rename interfaces xe-0/0/0 to ae0 user@leaf1# set interfaces ae0 esi 00:02:02:02:02:02:02:02:00:04 user@leaf1# set interfaces ae0 esi all-active user@leaf1# set interfaces ae0 aggregated-ether-options lacp active user@leaf1# set interfaces ae0 aggregated-ether-options lacp system-id 00:00:02:02:00:04

Linux의 결합 인터페이스라고도 하는 서버의 통합 Ethernet 인터페이스에 대한 구성 세부 사항은 이 NCE의 범위를 벗어나 있습니다. 주의해야 할 점은 서버의 경우 표준 통합 Ethernet 구성만 있다는 것입니다. ESI-LAG와 관련된 진술은 리프 디바이스에만 적용됩니다.

참고:시작 기준 구성은 구성 명령문을 사용하여 통합된 이더넷 디바이스를

set chassis aggregated-devices ethernet device-count 1지원합니다. 통합된 디바이스에 대한 섀시 지원을 활성화해야 하며 집계된 인터페이스가 생성되지 않습니다. -

리프 디바이스와 서버에 이러한 변경 사항을 적용하고 커밋한 후 ae0 인터페이스가 리프 모두에 있는지 확인합니다. 아래 예제 출력은 명확성을 위해 단축되었습니다.

user@leaf2> show interfaces ae0 Physical interface: ae0, Enabled, Physical link is Up Physical interface: ae0, Enabled, Physical link is Up [...] Current address: b8:c2:53:ba:8b:80, Hardware address: b8:c2:53:ba:8b:80 Ethernet segment value: 00:02:02:02:02:02:02:02:00:04, Mode: all-active Last flapped : 2022-09-07 14:57:53 UTC (01:06:43 ago) [...] Queue counters: Queued packets Transmitted packets Dropped packets 0 81129 81129 0 3 0 0 0 4 0 0 0 7 4135 4135 0 8 64 64 0 [...] Protocol eth-switch, MTU: 1514, Generation: 266, Route table: 7, Mesh Group: __all_ces__, EVPN multi-homed status: Forwarding, EVPN multi-homed ESI Split Horizon Label: 0, Next-hop: 1665, vpls-status: up Local Bias Logical Interface Name: vtep.32769, Index: 554, VXLAN Endpoint Address: 10.1.255.11 Flags: Is-PrimaryServer 1이 Server 2를 ping할 수 있는지 확인(간결하게 표시되지 않음).

구성

이 예에서는 원격 분석기 인스턴스를 사용하여 ESI-LAG 수준에서 원격 포트 미러링을 지원하는 방법을 보여줍니다.

-

ae0.0 인터페이스는 테넌트 서버 1이 연결하는 ESI-LAG 인터페이스입니다. 이 ESI-LAG는 Leaf 1과 Leaf 2 모두에서 종료됩니다. ae0.0 인터페이스의 두 리프에서 분석기 인스턴스를 구성합니다. 입력 및 출력 방향 모두에 대해 원격 분석기를 구성합니다.

[edit forwarding-options analyzer my-analyzer1] user@leaf1# set input ingress interface ae0.0 user@leaf1# set input egress interface ae0.0 user@leaf1# set output ip-address 172.16.1.2

-

GRE 터널이 모니터링 스테이션에서 종료되기 때문에 Border Leaf 3는 GRE 디캡슐화를 수행하도록 구성될 필요가 없습니다. 그러나 Leaf 3은 모니터링 스테이션의 서브넷의 도달 가능성을 패브릭의 언더레이에 광고해야 합니다.

모니터링 스테이션에 연결되는 xe-0/0/33:1 인터페이스를 구성합니다.

user@bl-leaf3# set interfaces xe-0/0/33:1 unit 0 family inet address 172.16.1.1/24

모니터링 스테이션의 prefix를 광고하기 위해 경계 리프 3의 언더레이 내보내기 정책을 수정합니다. 주니퍼의 토폴로지에서는 EBGP 언더레이를 사용합니다. 기존 언더레이 수출 정책에 새 용어를 추가하기만 하면 돼요.

[edit policy-options policy-statement send-direct] user@bl-leaf3# set term 2 from protocol direct user@bl-leaf3# set pterm 2 from route-filter 172.16.1.0/24 exact user@bl-leaf3# set term 2 then accept

-

시작 기준선의 변경은 Leaf 1에 표시됩니다.

user@leaf1# show | compare base [edit interfaces xe-0/0/0] + gigether-options { + 802.3ad ae0; + } [edit interfaces xe-0/0/0] - unit 0 { - family ethernet-switching { - vlan { - members v101; - } - } - } [edit interfaces] + ae0 { + esi { + 00:02:02:02:02:02:02:02:00:04; + all-active; + } + aggregated-ether-options { + lacp { + active; + system-id 00:00:02:02:00:04; + } + } + unit 0 { + family ethernet-switching { + interface-mode access; + vlan { + members v101; + } + } + } + } [edit] + forwarding-options { + analyzer { + my-analyzer1 { + input { + ingress { + interface ae0.0; + } + egress { + interface ae0.0; + } + } + output { + ip-address 172.16.1.2; + } + } + } + }EVPN-VXLAN ERB 패브릭의 리프 디바이스를 통해 원격 포트 미러링을 성공적으로 구성했습니다.

확인

-

Leaf 1 및 Leaf 2에서 모니터 스테이션으로의 언더레이 연결을 확인합니다.

Leaf 1에서 172.16.1.0/24로 경로를 표시합니다.

user@leaf1> show route 172.16.1.0/24 inet.0: 12 destinations, 13 routes (12 active, 0 holddown, 0 hidden) + = Active Route, - = Last Active, * = Both 172.16.1.0/24 *[BGP/170] 4d 00:56:23, localpref 100 AS path: 65001 65013 I, validation-state: unverified > to 10.1.11.1 via et-0/0/48.0참고:엄밀히 말하면 리프와 모니터링 스테이션 간에만 간단한 연결이 필요합니다. 모니터링 스테이션에서 패브릭 언더레이에 도달할 수 있도록 정적 경로를 구성했습니다. 이를 통해 핑 테스트를 장애 격리 도구로 활용할 수 있습니다.

연결을 확인하기 위해 모니터링 스테이션에 Ping.

user@leaf1> ping 172.16.1.2 count 2 source 10.1.255.11 PING 172.16.1.2 (172.16.1.2): 56 data bytes 64 bytes from 172.16.1.2: icmp_seq=0 ttl=62 time=1.380 ms 64 bytes from 172.16.1.2: icmp_seq=1 ttl=62 time=7.614 ms --- 172.16.1.2 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.380/4.497/7.614/3.117 ms

이 출력은 Leaf 1에서 모니터링 스테이션까지 예상되는 언더레이 도달 가능성을 확인합니다. 언더레이 내보내기 정책은 루프백 주소 도달 가능성만 광고하기 때문에 리프의 루프백 주소에서 핑을 소싱해야 합니다. 스파인 및 경계 리프가 공유 패브릭 링크 서브넷을 통해 직접 연결되기 때문에 린 스파인 예제에서는 루프백 주소에서 소싱이 필요하지 않았습니다.

-

Leaf 1 및 Leaf 2에서 분석기 인스턴스를 확인합니다.

Leaf 1에서 원격 분석기 상태가

up.user@leaf1> show forwarding-options analyzer Analyzer name : my-analyzer1 Mirror rate : 1 Maximum packet length : 0 State : up Ingress monitored interfaces : ae0.0 Egress monitored interfaces : ae0.0 Destination IP : 172.16.1.2

출력은 분석기 인스턴스의 정확한 정의를 확인합니다. 리프가 모니터링 스테이션에 언더레이 경로를 가지고 있음을 나타내는 상태

upGRE는 스테이트리스 프로토콜이라는 점을 기억하십시오. 그렇기 때문에 이전 단계에서와 마찬가지로 리프와 모니터링 스테이션 간의 연결을 확인하는 것이 좋습니다. -

Server 1과 Server 2 간에 전송되는 트래픽이 Leaf 1 및/또는 Leaf 2에 의해 모니터링 스테이션으로 미러링되고 있는지 확인합니다.

서버 1과 2 간에 트래픽을 다시 생성합니다(간결하게 표시되지 않음). 주니퍼는 핑 명령어에 대한 신속한 옵션을 사용하여 더 많은 양의 패킷을 생성하여 더 쉽게 탐지할 수 있도록 했습니다.

경계 리프 3의 인터페이스 트래픽 카운터를 모니터링하여 테스트 트래픽이 모니터링 스테이션에 도착하는지 확인합니다.

user@bl-leaf3> monitor interface xe-0/0/33:1 bl-leaf3 Seconds: 17 Time: 19:58:30 Delay: 1/0/1 Interface: xe-0/0/33:1, Enabled, Link is Up Encapsulation: Ethernet, Speed: 10000mbps Traffic statistics: Current delta Input bytes: 1019608 (0 bps) [0] Output bytes: 5699872 (4752824 bps) [3382190] Input packets: 10115 (0 pps) [0] Output packets: 34752 (3126 pps) [17801]출력은 트래픽이 모니터 스테이션에 도착하는 것을 확인합니다. 모니터 스테이션이 수신하는 GRE 트래픽에 대한 응답을 생성하지 못하기 때문에 입력 패킷의 부족이 예상됩니다.

-

Wireshark 또는 동급 분석기 애플리케이션을 사용하여 미러 트래픽을 캡처하고 디코딩합니다.

그림 9: 미러 트래픽 분석

캡처된 내용은 Server 1이 Server 2로 핑 트래픽을 전송한다는 것을 보여줍니다. 분석기 인스턴스가 ae0.0 인터페이스의 양방향에 적용되기 때문에 응답 트래픽도 미러됩니다. 분석기는 인터페이스 수준에서 작동하기 때문에 어그리게이션된 이더넷 인터페이스에서 사용되는 링크 수준 프로토콜인 LACP도 미러링됩니다. 린 스파인 케이스에서 미러 트래픽이 VXLAN 캡슐화를 표시했다는 점을 기억하십시오. 이 ERB 리프 케이스에서는 레이어 2 트래픽이 VXLAN에 캡슐화되기 전에 캡처합니다. 수신 시점에는 VXLAN 캡슐화가 없습니다.

이는 VLAN의 IRB 인터페이스에 필터를 적용하는 경우와 유사합니다. 이 경우 미러 트래픽은 VXLAN 캡슐화를 포함하지 않습니다. IRB 기반 필터는 IP 레이어에서 VLAN 간 트래픽만 포착합니다. 따라서 IRB 필터 케이스의 경우 비 VXLAN 캡슐화 레이어 3 IP 트래픽만 미러됩니다.

디코딩은 GRE 터널이 리프 2(10.1.12.2)와 언더레이를 통해 모니터링 스테이션 사이에 있다는 것을 보여줍니다. Server 1에서 전송하는 Ethernet 프레임 및 관련 IP 패킷도 디코딩됩니다. 서버 1에서 생성한 IP/ICMP 패킷의 세부 정보처럼 서버에 할당된 IP 주소(10.1.100.x/24)가 표시됩니다. 분석기 인스턴스가 예제에 양방향으로 적용되기 때문에 Server 2의 응답도 미러됩니다.

토폴로지에서 포트 미러링을 성공적으로 구성했습니다.