이 페이지 내용

SRX 시리즈 방화벽을 위한 Secure Edge Connector 설정

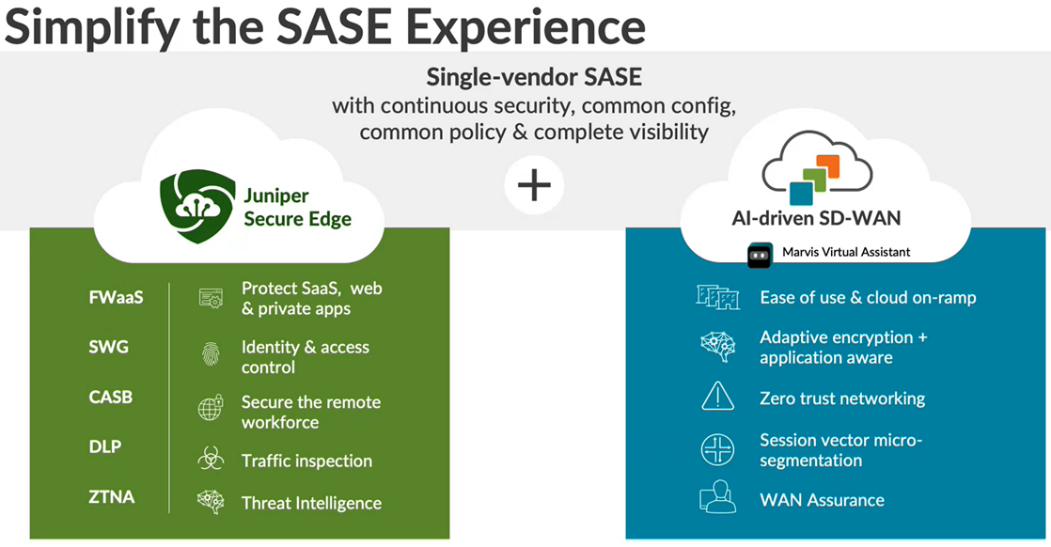

주니퍼® Secure Edge는 웹, SaaS 및 온프레미스 애플리케이션에 대한 액세스를 보호하기 위해 풀스택 SSE(Secure Services Edge) 기능을 제공합니다. 이러한 기능은 또한 일관된 위협 방어, 최적화된 네트워크 경험, 사용자 위치에 따라 적용되는 보안 정책을 제공합니다. Secure Edge는 고급 클라우드 기반 보안 스캐너 역할을 합니다. 이를 통해 조직은 데이터를 보호하고 사용자가 사무실, 캠퍼스 또는 이동 중이든 관계없이 사용자에게 일관되고 안전한 네트워크 액세스를 제공할 수 있습니다.

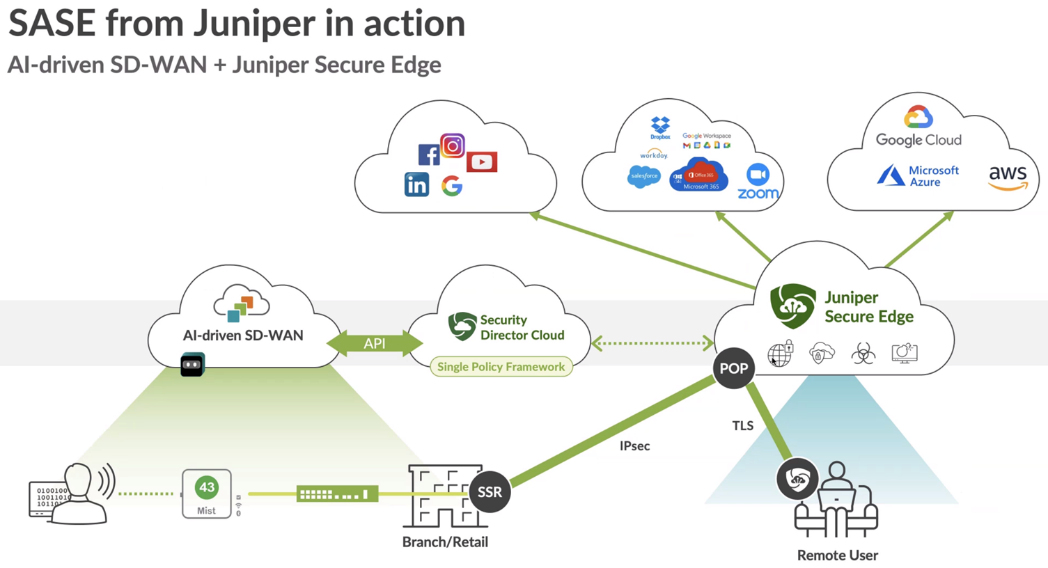

Mist는 Juniper Secure Edge 클라우드 서비스와 보안 터널을 구축할 수 있는 Secure Edge Connector(SEC)를 제공하여 Juniper Secure Edge와 연동됩니다.

Secure Edge 기능은 모두 주니퍼 Security Director Cloud를 통해 관리됩니다. 주니퍼는 이를 단일 사용자 인터페이스(UI)에서 간단하고 원활하게 관리할 수 있습니다.

를 통한 트래픽 검사

를 통한 트래픽 검사

자세한 내용은 주니퍼 Secure Edge를 참조하십시오.

Secure Edge 커넥터 개요

Juniper Mist™ 클라우드는 Juniper® Secure Edge와 연동되어 Secure Edge 커넥터 기능을 사용해 에지 디바이스에서 발생하는 트래픽을 검사합니다. 이 기능을 사용하면 WAN 에지 디바이스로 구축된 주니퍼 네트웍스® SRX 시리즈 방화벽이 검사를 위해 트래픽의 일부를 주니퍼 보안 에지로 보낼 수 있습니다.

이 작업에서는 트래픽이 인터넷에 도달하기 전에 검사를 위해 스포크 또는 허브 디바이스의 LAN 측에서 Secure Edge로 인터넷 바인딩 트래픽을 보냅니다.

Secure Edge로 트래픽 검사를 수행하려면 다음을 수행합니다.

-

Security Director Cloud에서 Secure Edge에 대한 서비스 위치, IPsec 프로필, 사이트 및 정책을 생성하고 구성합니다. WAN 에지 디바이스에 보안 서비스 및 연결을 제공하는 클라우드 기반 리소스입니다.

-

Mist Cloud에서 LAN 네트워크에 연결하는 WAN 에지 디바이스(예: SRX 시리즈 방화벽)를 생성하고 구성합니다. 브랜치 또는 캠퍼스에 라우팅, 스위칭 및 SD-WAN 기능을 제공하는 디바이스입니다.

-

Mist WAN 에지에서 WAN 에지 디바이스를 서비스 위치에 연결하는 Secure Edge 터널을 생성하고 구성합니다. Secure Edge에서 검사해야 하는 트래픽에 대해 안전하고 신뢰할 수 있는 전송을 제공하는 IPsec 터널입니다.

-

Mist Cloud에서 WAN Edge 디바이스에 해당하는 사이트 또는 디바이스 프로파일에 Secure Edge 터널을 할당합니다. 이를 통해 정의된 데이터, 정책 및 기타 일치 기준에 따라 LAN 네트워크에서 Secure Edge 클라우드로의 트래픽 스티어링이 가능합니다.

다음 표의 항목에서는 Secure Edge의 클라우드 기반 보안을 Juniper Mist™ Cloud와 함께 사용하는 데 필요한 개요 정보를 제공합니다.

| 걸음 | 과업 | 묘사 |

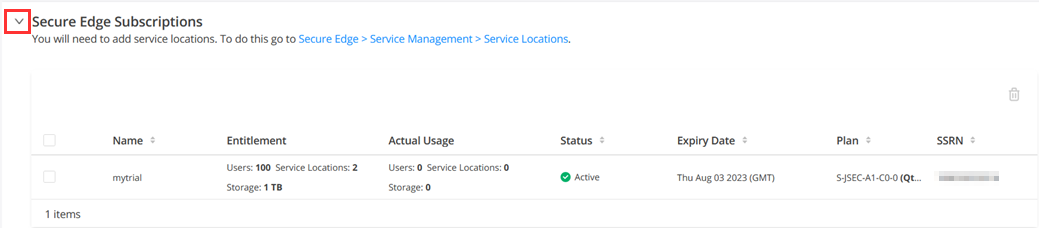

| 1 | 주니퍼 Security Director Cloud 액세스 및 활성 구독 확인 | Juniper Security Director Cloud에 액세스하고 조직 계정으로 이동하여 Secure Edge 구독을 확인합니다. 구독을 통해 배포를 위해 Secure Edge 서비스를 구성할 수 있습니다. |

| 2 | Juniper Security Director Cloud에서 서비스 위치 구성 | 서비스 위치를 만듭니다. 바로 여기서 vSRX 기반 WAN 에지가 서로 다른 네트워크 간에 보안 연결을 생성합니다. |

| 3 | Juniper Security Director Cloud에서 디바이스 인증서 생성 | Juniper Secure Edge용 디지털 인증서를 생성하여 Secure Edge와 사용자 엔드포인트 간에 보안 통신을 설정할 수 있습니다. |

| 4 | Juniper Security Director Cloud에서 IPsec 프로필 생성 | IPsec 프로필을 생성하여 Secure Edge 인스턴스를 사용하여 Juniper Mist™ 클라우드 네트워크의 WAN Edge 디바이스 간의 통신을 위한 IPsec 터널을 설정합니다. |

| 5 | Juniper Security Director Cloud에서 사이트 생성 | 주니퍼 SRX 시리즈 서비스 방화벽과 같은 WAN 에지 디바이스를 호스팅하는 사이트를 만듭니다. 디바이스의 트래픽은 검사를 위해 보안 터널을 통해 Secure Edge 인스턴스로 전달됩니다. |

| 6 | Juniper Security Director Cloud에서 Secure Edge 정책 구축 | 사이트에서 시작하거나 사이트로 향하는 트래픽에 대한 보안 규칙 및 작업을 정의하는 정책을 구성합니다 |

| 7 | Juniper Security Director Cloud에 적용할 IPsec 터널 구성 매개 변수 가져오기 | 서비스 위치 IP 또는 호스트 이름, IPsec 프로필 이름 및 사전 공유 키와 같은 세부 정보를 기록해 둡니다. Juniper Mist 측에서 IPsec 터널을 설정하려면 이러한 세부 정보가 필요합니다. |

| 8 | Juniper Mist Cloud 포털에서 Secure Edge Connectors 생성 | Juniper Mist 클라우드 포털에서 Secure Edge 커넥터를 생성합니다. 이 작업은 터널의 Mist 클라우드 측에서 구성을 완료하여 Mist와 Secure Edge 인스턴스 간에 IPsec 터널을 설정합니다. |

| 9 | 응용 프로그램 정책 수정 | 신규 애플리케이션 정책을 만들거나 기존 애플리케이션 정책을 변경하여 중앙 집중식 액세스를 위해 허브를 거치지 않고 Juniper Security Director Cloud를 통해 브랜치에서 인터넷으로 트래픽을 전송할 수 있습니다. |

| 10 | 구성 확인 | 다음에서 설정된 IPsec 터널을 확인하여 구성이 작동하는지 확인합니다.

|

시작하기 전에

-

주니퍼® Secure Edge 구독 요구 사항에 대해 읽어보십시오. 주니퍼 Secure Edge 구독 개요를 참조하십시오.

-

Juniper Security Director Cloud 포털에 액세스하기 위한 사전 요구 사항을 완료했는지 확인합니다. 사전 요구 사항을 참조하세요.

- Secure Edge 테넌트 만들기를 만들었습니다. Secure Edge 테넌트 만들기의 내용을 참조하십시오.

- Mist 클라우드에서 LAN 네트워크에 연결하는 방화벽SRX 시리즈 같은 WAN 에지 디바이스를 채택하고 구성했다고 가정합니다.

주니퍼 Security Director Cloud 액세스 및 활성 구독 확인

Juniper Secure Edge의 테넌트는 Juniper Security Director Cloud 포털에 액세스하고 Secure Edge 서비스를 관리하기 위해 생성하는 조직 계정입니다. 테넌트는 고유한 전자 메일 주소 및 구독 계획과 연결됩니다. 테넌트는 조직의 퍼블릭 클라우드에서 호스팅되는 vSRX 기반 WAN 에지인 여러 서비스 위치를 가질 수 있습니다.

테넌트에는 최종 사용자의 연결 지점인 하나 이상의 서비스 위치가 있을 수 있습니다. 테넌트를 생성하려면 Juniper Security Director Cloud에 계정이 있어야 합니다. 자세한 내용은 Secure Edge 테넌트 만들기를 참조하세요.

Juniper Security Director Cloud 포털에서 Secure Edge 테넌트를 생성한 후 포털에 액세스하고 구독을 확인합니다.

Juniper Security Director Cloud에 액세스하여 활성 구독을 확인하려면 다음 단계를 따르세요.

Juniper Security Director Cloud에서 서비스 위치 구성

Juniper Security Director Cloud에 대한 활성 라이선스가 있는지 확인한 후 서비스 위치를 구성합니다. 이는 SRX 시리즈 방화벽용 Secure Edge 커넥터를 설정하는 첫 번째 주요 작업입니다.

Juniper Security Director Cloud의 서비스 위치는 POP(Point of Presence)라고도 하며 클라우드 위치의 Juniper® Secure Edge 인스턴스를 나타냅니다. 서비스 위치는 온-프레미스 사용자와 로밍 사용자 모두에 대한 연결(액세스) 지점입니다.

서비스 위치는 vSRX가 퍼블릭 클라우드 서비스를 사용하여 서로 다른 네트워크 간에 보안 연결을 생성하는 장소입니다. 공용 IP 주소(테넌트 및 서비스 위치별로 고유)는 다음 용도로 사용됩니다.

-

브랜치 디바이스와 Juniper Security Director Cloud 사이에 IPsec 터널을 설정합니다.

-

대상이 인터넷에 있을 때 트래픽을 중앙에서 분산합니다.

Juniper Security Director Cloud에서 서비스 위치를 구성하려면 다음을 수행합니다.

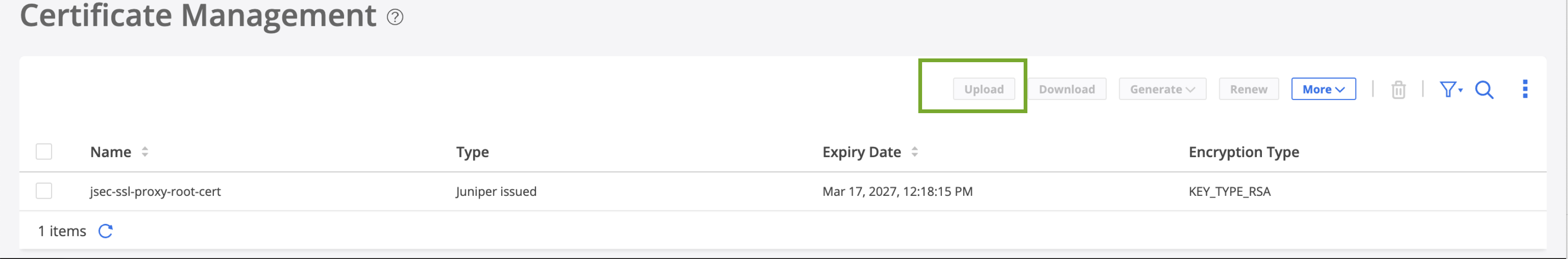

Juniper Security Director Cloud에서 디바이스 인증서 생성

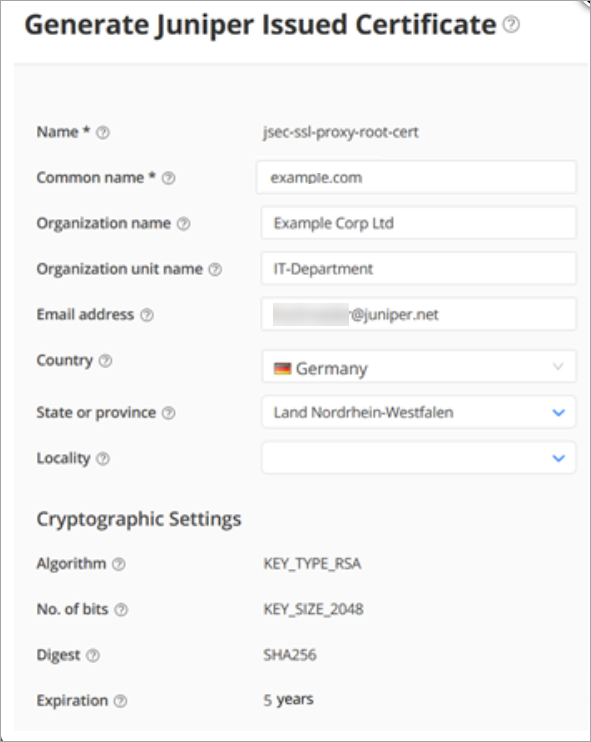

Juniper Security Director Cloud에서 서비스 위치를 구성했으므로 이제 네트워크 트래픽을 보호하기 위한 디바이스 인증서를 생성합니다.

TLS/SSL(전송 레이어 Security/Secure Sockets Layer) 인증서를 사용하여 Secure Edge와 WAN 에지 디바이스 간에 보안 통신을 설정합니다. SSL 프록시를 사용하려면 네트워크의 모든 클라이언트 브라우저가 주니퍼 네트웍스 및 SRX 시리즈 방화벽에서 서명한 인증서를 신뢰해야 합니다.

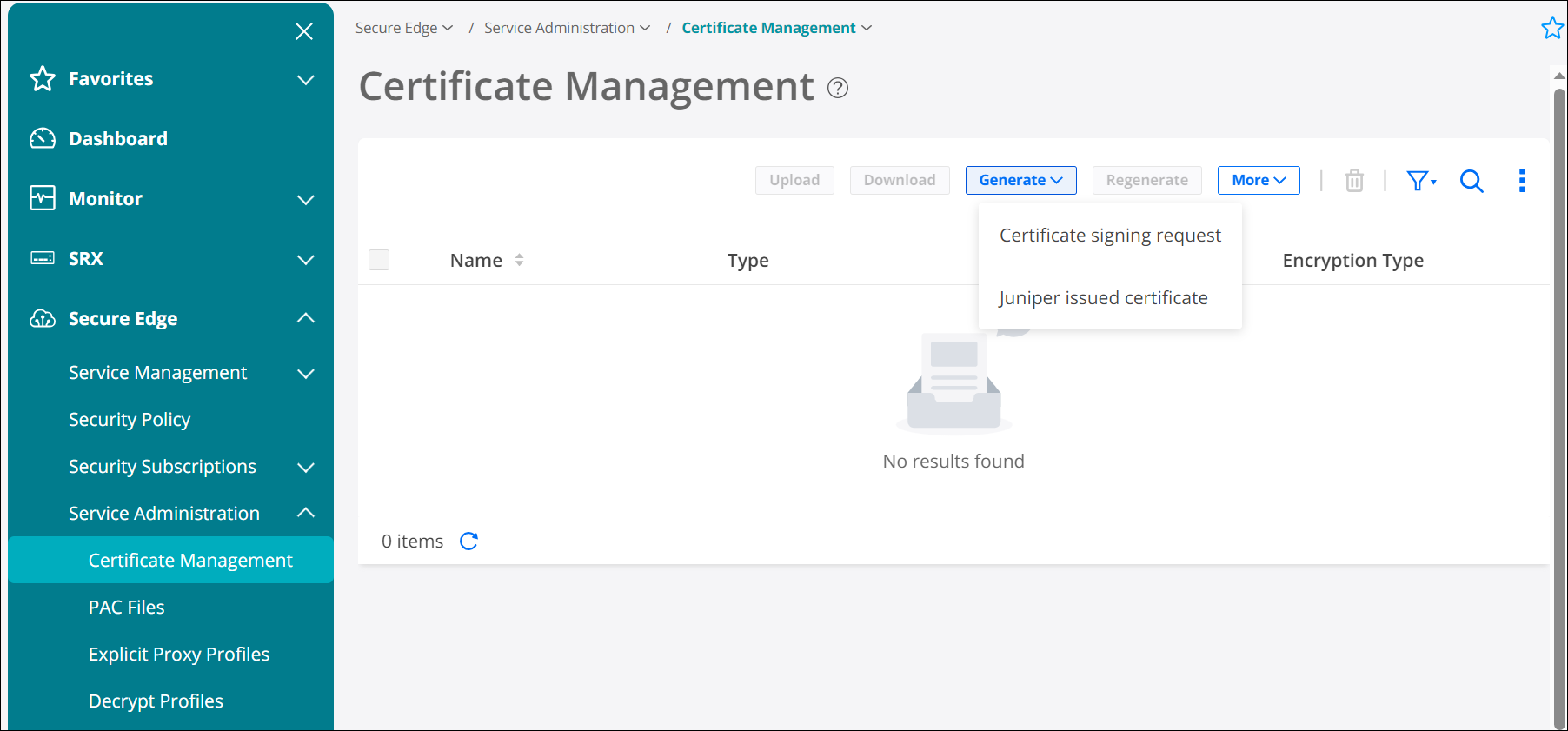

Juniper Security Director Cloud에서는 다음과 같은 인증서 생성 옵션을 선택할 수 있습니다.

-

새 인증서 서명 요청(CSR)을 생성하면 자체 인증 기관(CA)에서 CSR을 사용하여 새 인증서를 생성할 수 있습니다.

-

주니퍼 네트웍스에서 새 인증서를 생성하도록 하려면 옵션을 선택합니다.

이 항목에서는 TLS/SSL 인증서를 생성하는 방법에 대해 설명합니다. 인증서를 가져오고 사용하는 방법은 회사의 클라이언트 관리 요구 사항에 따라 다르며 이 항목의 범위를 벗어납니다.

Juniper Security Director Cloud에서 디바이스 인증서를 생성하려면 다음을 수행합니다.

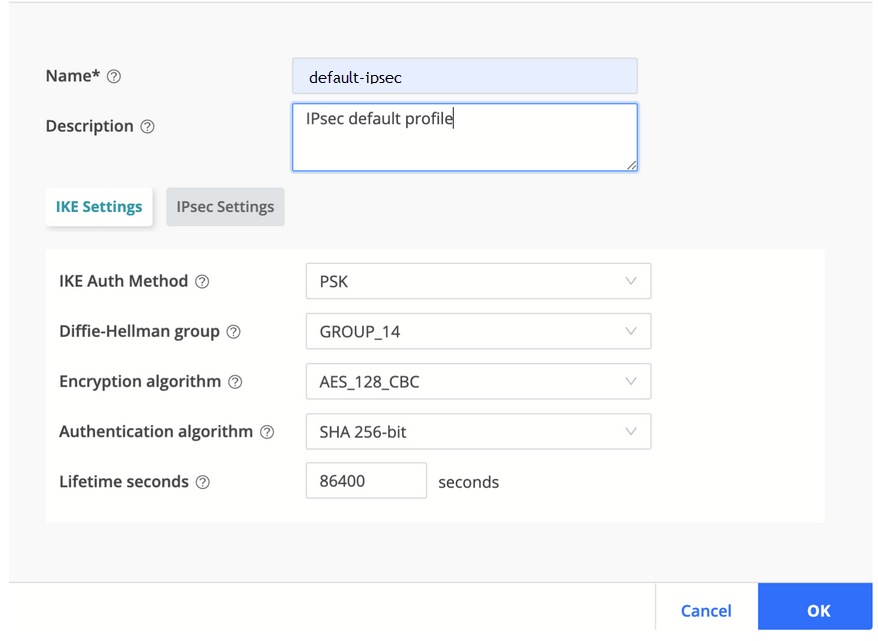

Juniper Security Director Cloud에서 IPsec 프로필 생성

인증서를 생성하여 Secure Edge와 WAN 에지 디바이스 간에 보안 통신을 설정하면 IPsec 프로필을 만들 준비가 된 것입니다.

IPsec 프로필은 Juniper Mist™ 클라우드 네트워크의 WAN Edge 디바이스가 Secure Edge 인스턴스와 통신을 시작할 때 IPsec 터널이 설정되는 매개 변수를 정의합니다.

Juniper Security Director Cloud에서 IPsec 프로필을 생성하려면 다음을 수행합니다.

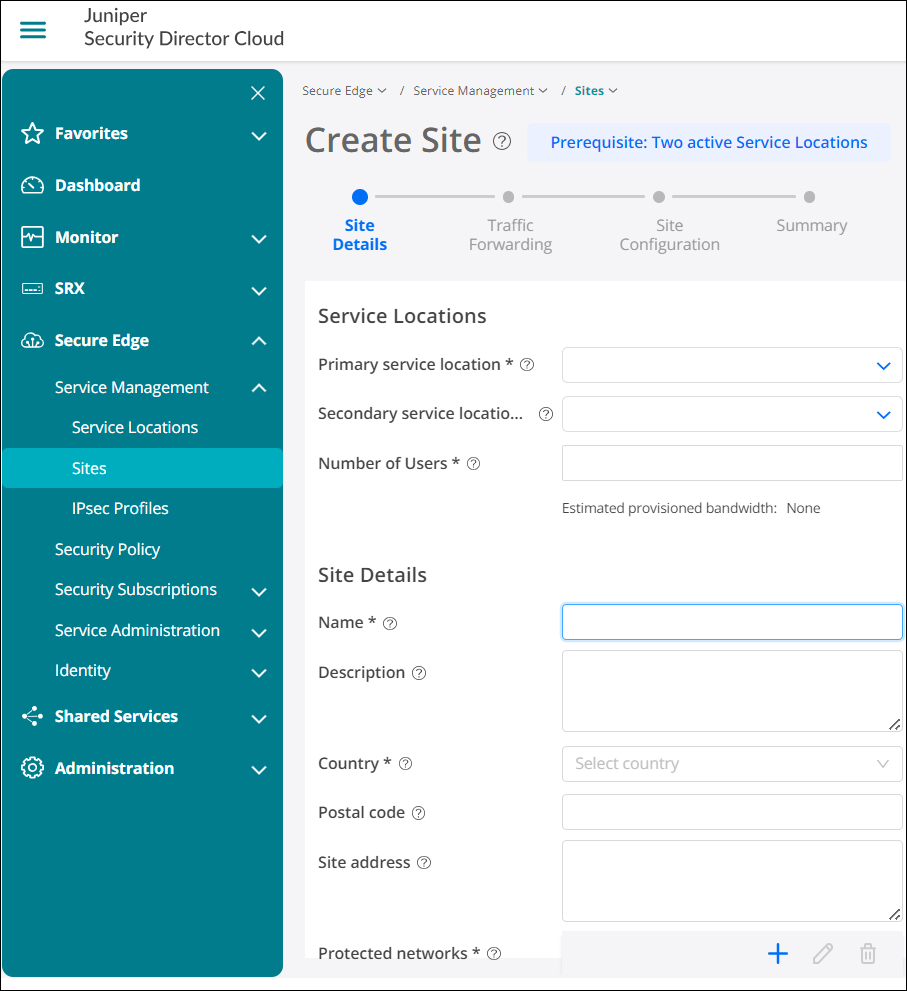

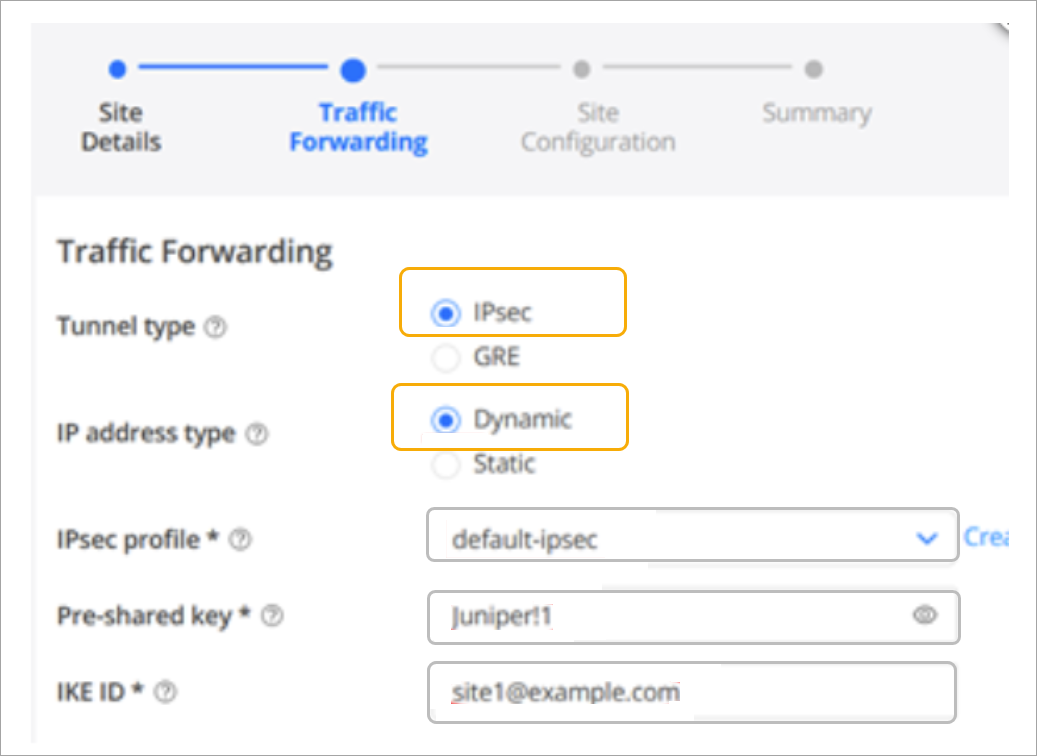

Juniper Security Director Cloud에서 사이트 생성

이제 IPsec 프로파일을 생성했습니다. 이러한 프로필은 Juniper Mist™ 클라우드 네트워크의 WAN 에지 디바이스와 Secure Edge 인스턴스 간의 IPsec 터널에 대한 매개 변수를 정의합니다.

이제 Juniper Security Director Cloud에서 사이트를 만들어야 합니다. 사이트는 SRX 시리즈 서비스 방화벽과 같은 WAN 에지 디바이스를 호스팅하는 위치를 나타냅니다. WAN 에지 디바이스의 트래픽은 보안 터널을 통해 Secure Edge 인스턴스로 전달된 다음 Secure Edge 클라우드 서비스에 의해 검사되고 적용됩니다.

사이트의 WAN 에지 디바이스에서 일반 라우팅 캡슐화(GRE) 또는 IPsec 터널을 통해 고객 사이트에서 Juniper Secure Edge 클라우드로 인터넷 바인딩 트래픽의 일부 또는 전부를 전달하도록 구성할 수 있습니다.

사이트는 일반적으로 주니퍼 Security Director Cloud 서비스 위치를 사용하는 주니퍼 네트웍스® SRX 시리즈 방화벽입니다.

브랜치 위치에서 스테이트풀 방화벽을 사용하는 경우 Secure Edge 내의 동일한 POP에 대해 겹치는 브랜치 주소가 지원되지 않습니다(예: SRX 시리즈 방화벽). 이러한 겹치는 IP에 대한 역방향 경로 트래픽은 모든 연결에서 ECMP(Equal-Cost Multipath)를 사용하여 라우팅됩니다. 트래픽은 트래픽이 발생한 인터페이스로의 세션별 라우팅이 아닌 ECMP를 사용하여 라우팅됩니다. 사이트에 대해 보호된 네트워크를 구성할 때 ECMP를 통한 역방향 경로 트래픽을 고려합니다.

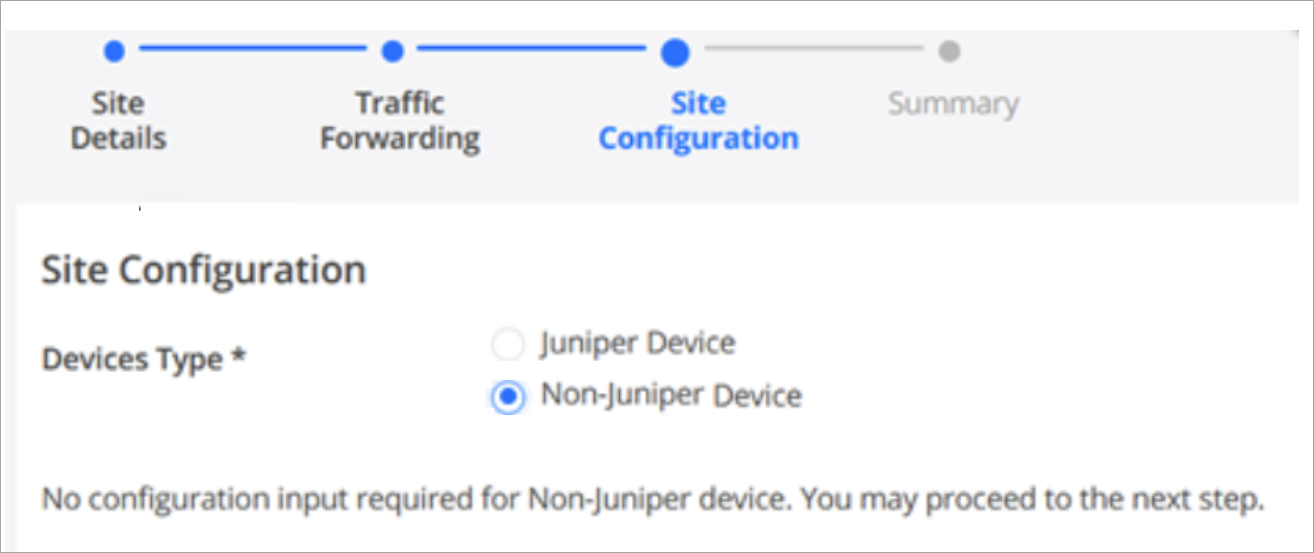

Juniper Security Director Cloud에서 사이트를 생성하려면 다음과 같이 하십시오.

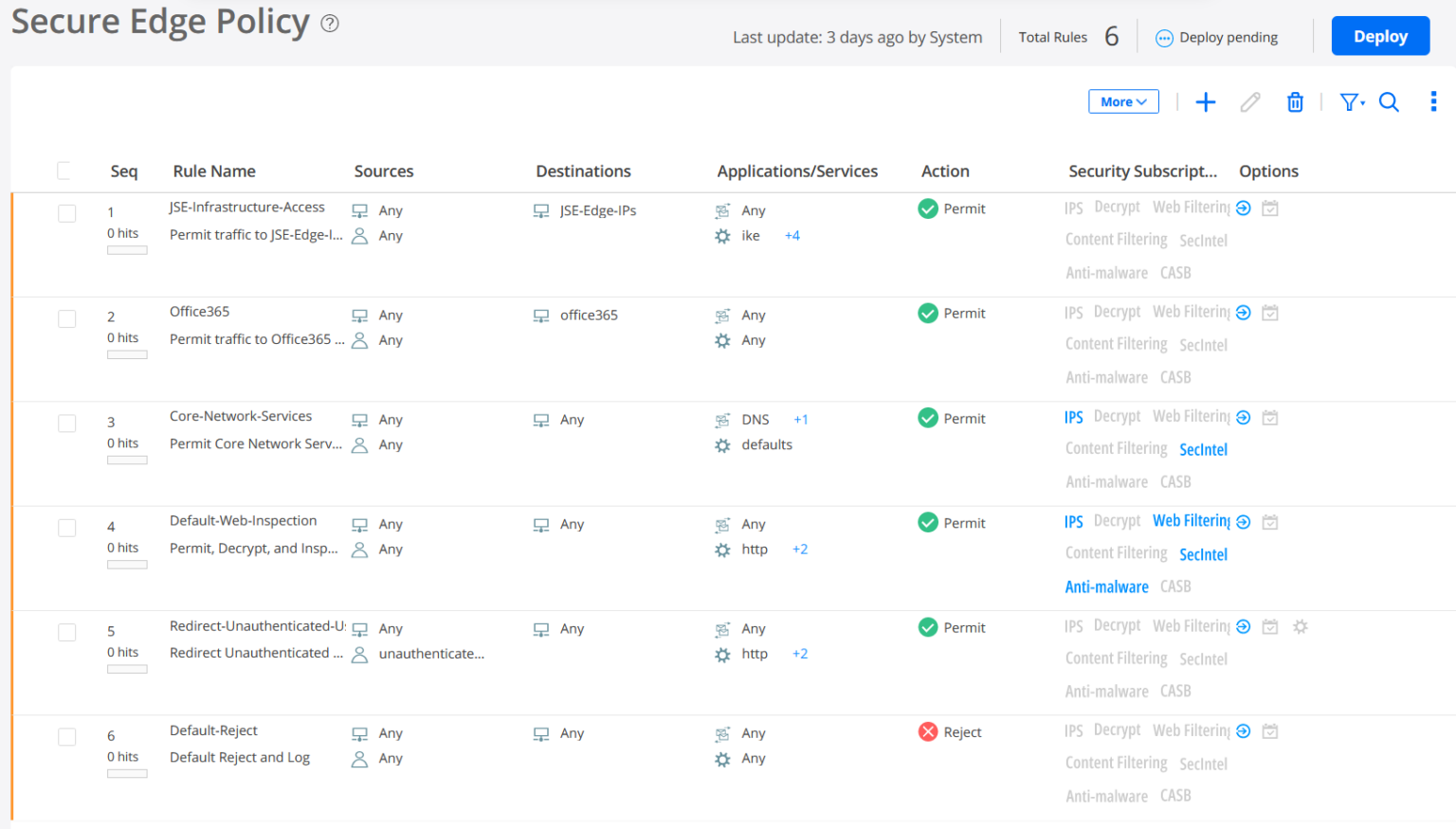

Juniper Security Director Cloud에서 Secure Edge 정책 구축

Juniper Security Director Cloud에서 사이트를 만들었으므로 이제 하나 이상의 Juniper® Secure Edge 정책을 구축할 차례입니다.

Secure Edge 정책은 네트워크가 트래픽을 라우팅하는 방법을 지정합니다. 기본적으로 새 테넌트를 생성할 때 Security Director Cloud는 사전 정의된 규칙을 사용하여 Secure Edge 정책 규칙 집합을 생성합니다.

기본 규칙 집합을 변경하지 않더라도 배포 옵션을 사용하여 서비스 위치에 규칙을 로드해야 합니다.

Juniper Security Director Cloud에서 Secure Edge 정책을 구축하려면 다음을 수행합니다.

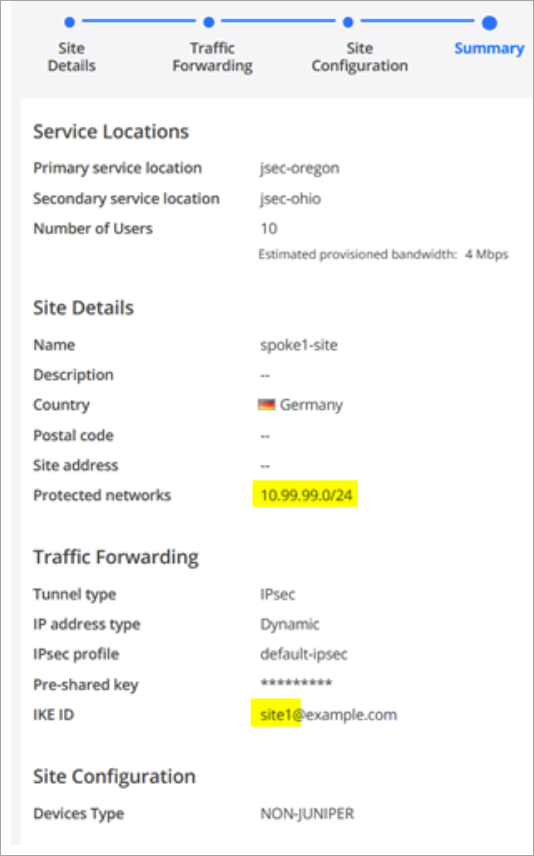

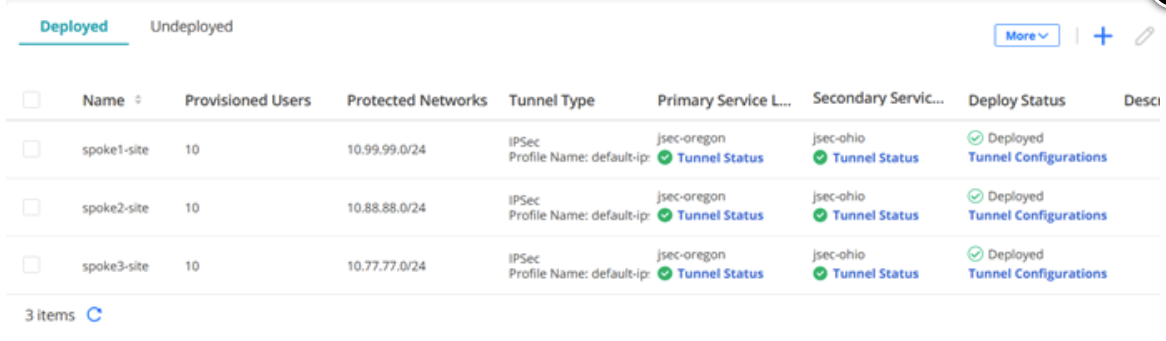

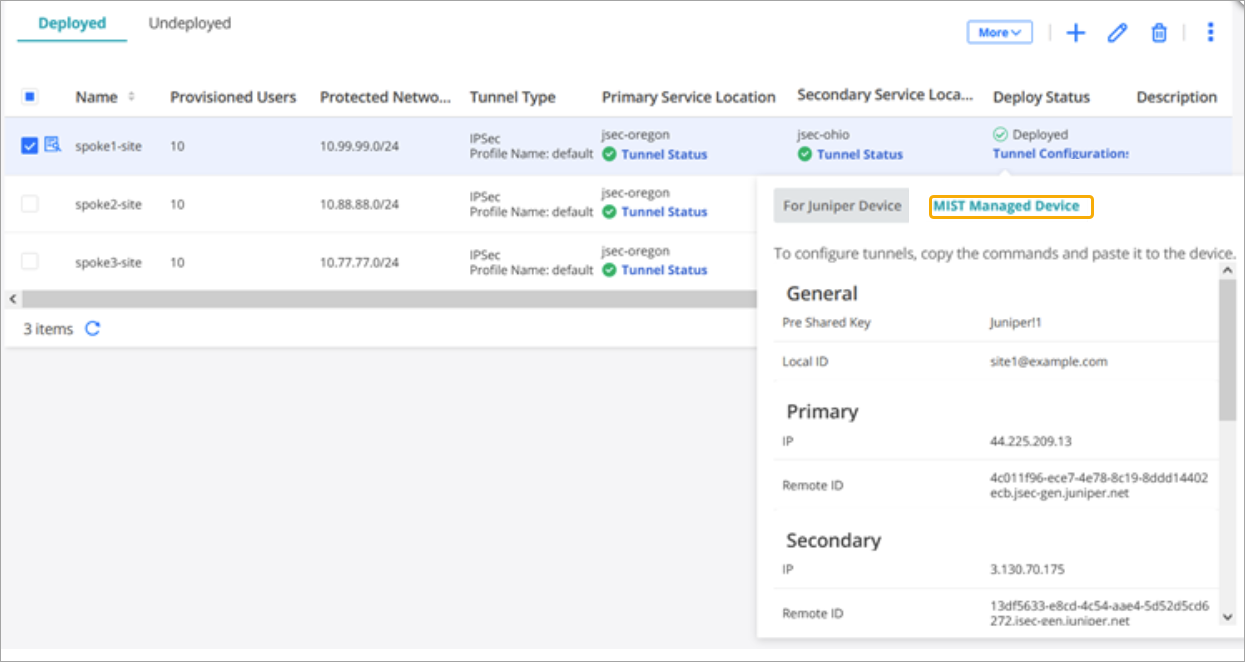

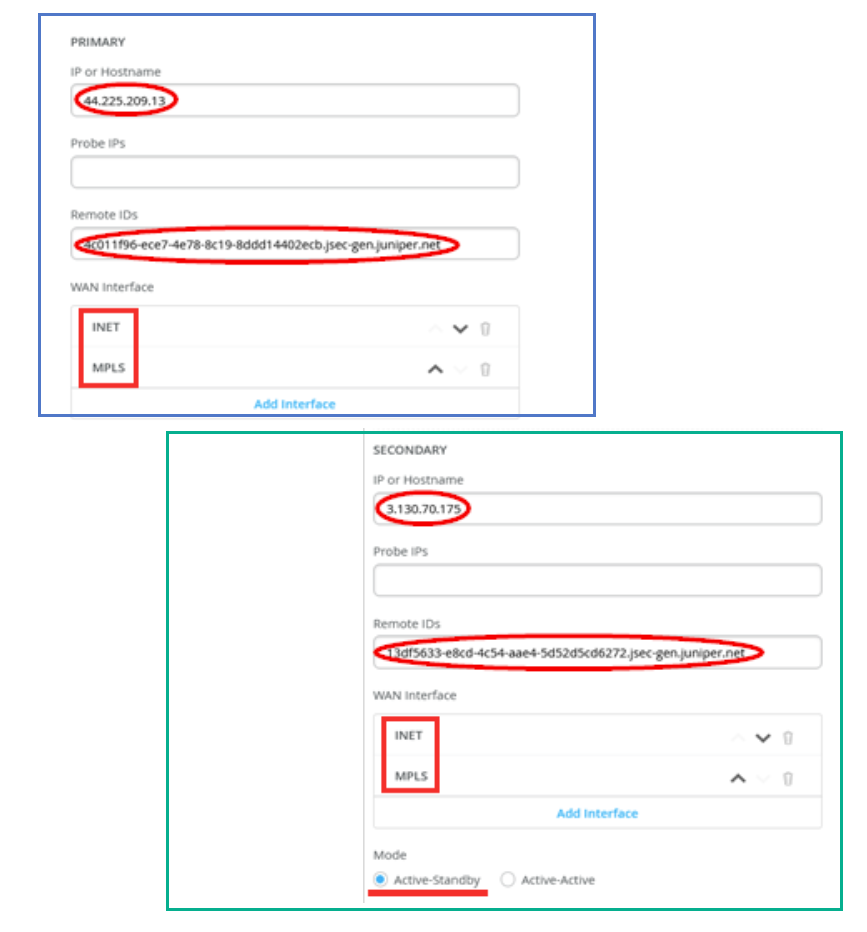

Secure Edge 구성에 적용할 IPsec 터널 구성 매개 변수 가져오기

이전 작업에서는 Juniper Secure Edge에서 IPsec 터널을 설정하기 위한 몇 가지 작업을 완료했으며 Juniper Security Director Cloud에 Secure Edge 정책을 구축했습니다. Security Director Cloud의 마지막 단계는 각 사이트에 대한 구성 데이터를 수집하는 것입니다. IPsec 터널을 설정하기 위해 Juniper Mist™ 클라우드에서 Secure Edge 커넥터 구성(Juniper Mist Cloud 포털에서 Secure Edge 커넥터 생성)을 완료하려면 이러한 세부 정보가 필요합니다. 이 단계에서는 만든 사이트의 세부 정보를 기록해 둡니다.

주니퍼 Security Director Cloud와 클라우드 간의 동기화를 위한 자동화된 구성 푸시Juniper Mist 옵션을 사용할 수 없습니다.

Juniper Security Director Cloud에 적용할 IPsec 터널 구성 매개 변수를 가져오는 방법:

Juniper Mist Cloud 포털에서 Secure Edge Connectors 생성

Juniper Mist™에서 SRX 시리즈 방화벽용 Secure Edge 커넥터를 설정한다는 궁극적인 목표의 절반 정도가 달성되었습니다.

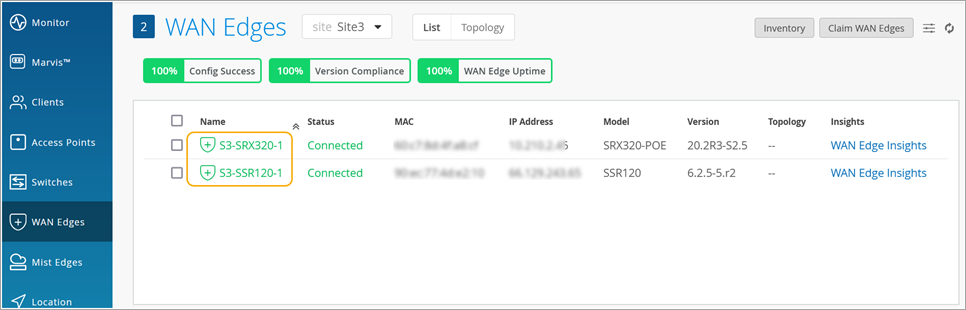

Juniper Mist 클라우드 포털에서 Secure Edge 커넥터를 생성합니다. 이 작업은 터널의 Mist 클라우드 측에서 구성을 완료하여 Mist와 Security Director Cloud에서 관리하는 WAN 에지 디바이스 간에 IPsec 터널을 설정합니다. 커넥터를 생성하기 전에 사이트에 배포된 SRX 시리즈 방화벽이 있는지 확인하십시오.

Secure Edge 커넥터를 만들려면 다음을 수행합니다.

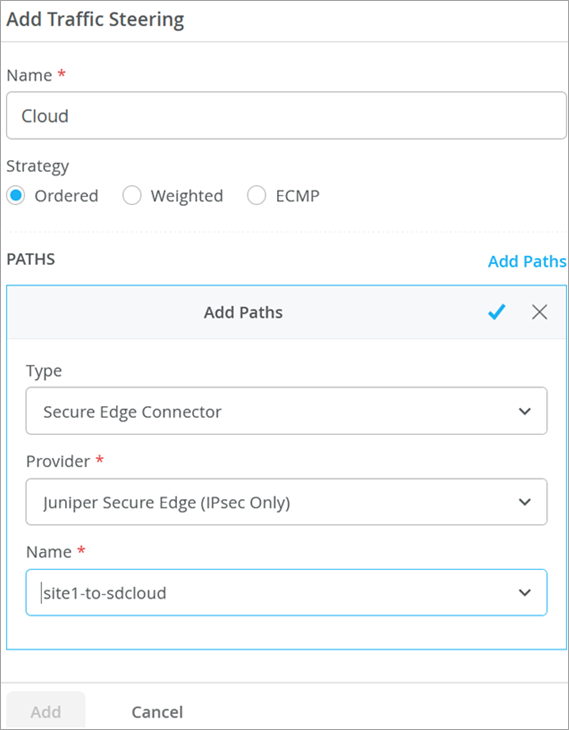

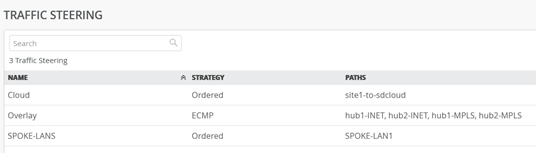

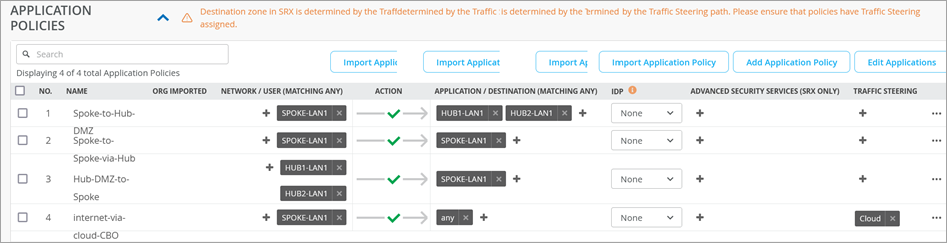

응용 프로그램 정책 수정

Juniper Mist™ 클라우드 포털에서 Secure Edge 커넥터를 생성한 후 다음 단계는 분기 디바이스에서 애플리케이션 정책을 수정하는 것입니다. 예를 들어, 스포크 디바이스에서 허브 디바이스로의 트래픽을 허용할 수 있습니다. 스포크 디바이스에서 VPN 터널의 다른 스포크 디바이스로 트래픽을 허용할 수도 있습니다. 그런 다음 중앙 브레이크아웃을 위해 스포크에서 허브로 트래픽을 보내는 대신 Juniper Security Director Cloud를 통해 스포크에서 인터넷으로 트래픽을 보낼 수 있습니다.

응용 프로그램 정책을 수정하려면:

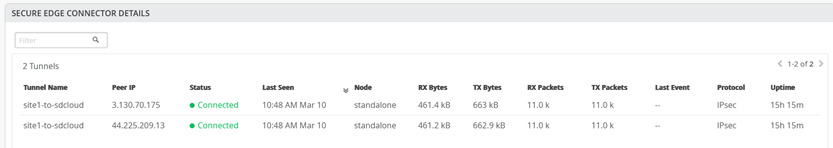

구성 확인

구성을 확인하려면,

Secure Edge 커넥터 자동 프로비저닝

- 주니퍼 Secure Edge 계정을 활성화하고 라이선스, 구독, 인증서를 확인합니다. Juniper Security Director Cloud 액세스 및 활성 구독 확인을 참조하십시오.

- 필요한 수의 서비스 위치(필요한 용량 포함)를 시작합니다. Juniper Security Director Cloud에서 서비스 위치 구성을 참조하십시오.

Secure Edge Connector 자동 프로비저닝을 설정하는 방법을 이해하려면 다음 비디오를 시청하세요.

- Juniper Mist 포털에서 Juniper Secure Edge Connector 자격 증명 추가

- 주니퍼 Secure Edge 터널 자동 프로비저닝 구성

- 주니퍼 Secure Edge 터널 확인

Juniper Mist 포털에서 Juniper Secure Edge Connector 자격 증명 추가

- 포털에서 주니퍼 Secure Edge 자격 증명 세부 정보를 제공합니다Juniper Mist

- 포털Juniper Mist 조직 > 설정을 선택합니다.

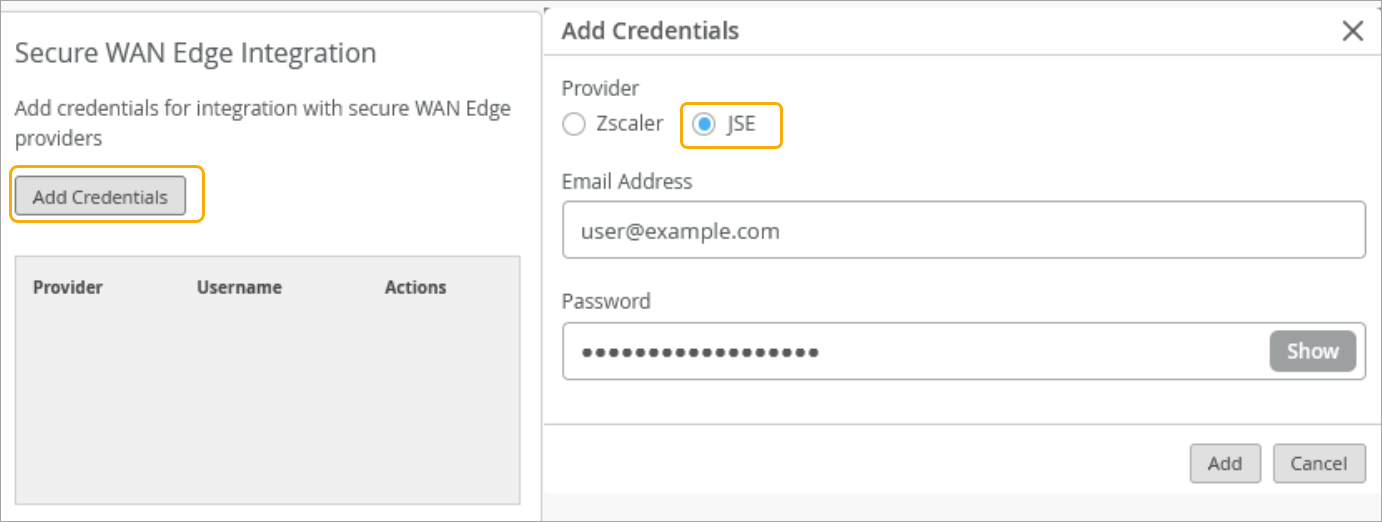

- 아래로 스크롤하여 Secure WAN Edge Integration(보안 WAN 에지 통합 ) 창으로 이동하고 Add Credentials(자격 증명 추가)를 클릭합니다.

- 공급자 추가 창에서 세부 정보를 입력합니다.

그림 27: Juniper Secure Edge

에 대한 자격 증명 추가

에 대한 자격 증명 추가

- Provider(공급자) - JSE를 선택합니다.

- 이메일 주소 - 사용자 이름(이메일 주소)을 입력합니다(Juniper Secure Edge 포털에서 생성된 사용자의 자격 증명).

- Password(비밀번호) - 사용자 이름의 비밀번호를 입력합니다.

- Add(추가)를 클릭하여 계속합니다.

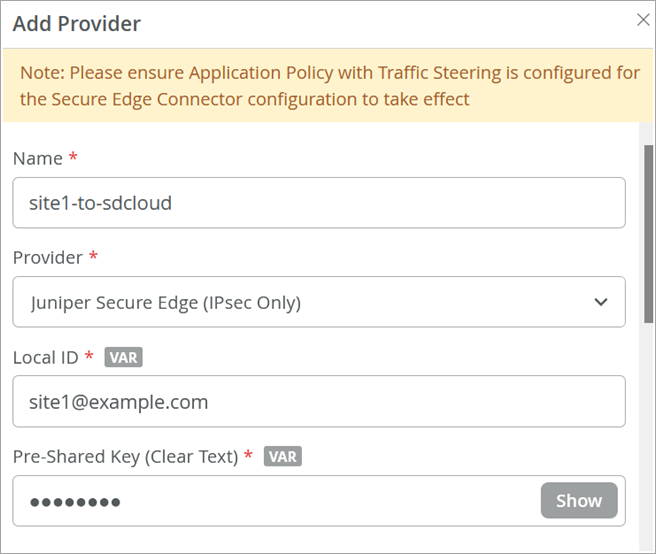

주니퍼 Secure Edge 터널 자동 프로비저닝 구성

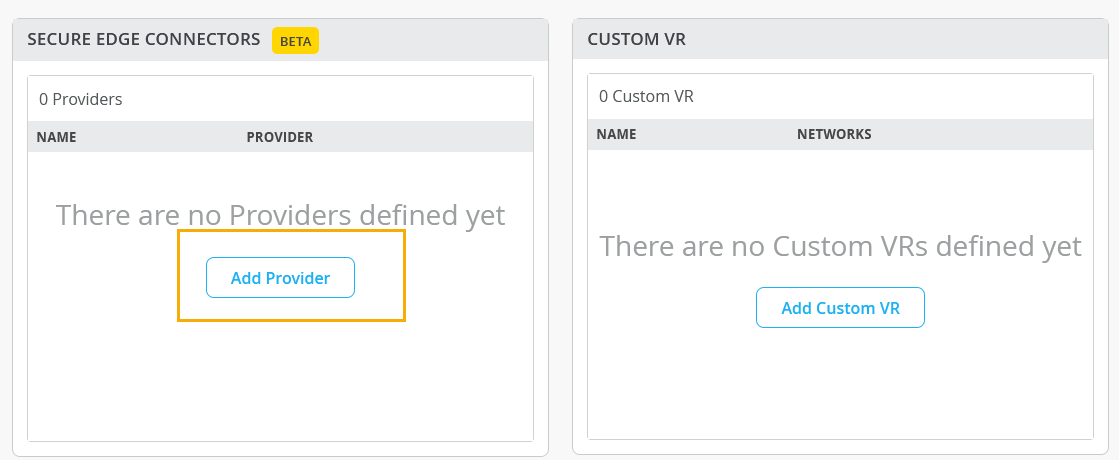

- 포털Juniper Mist 조직(Organization) > WAN Edge 템플릿(WAN Edge Templates)으로 이동한 후 기존 템플릿을 클릭합니다.

- Secure Edge Connector까지 아래로 스크롤합니다.

- Add Providers(공급자 추가)를 클릭합니다.

그림 28: 공급자

추가

추가

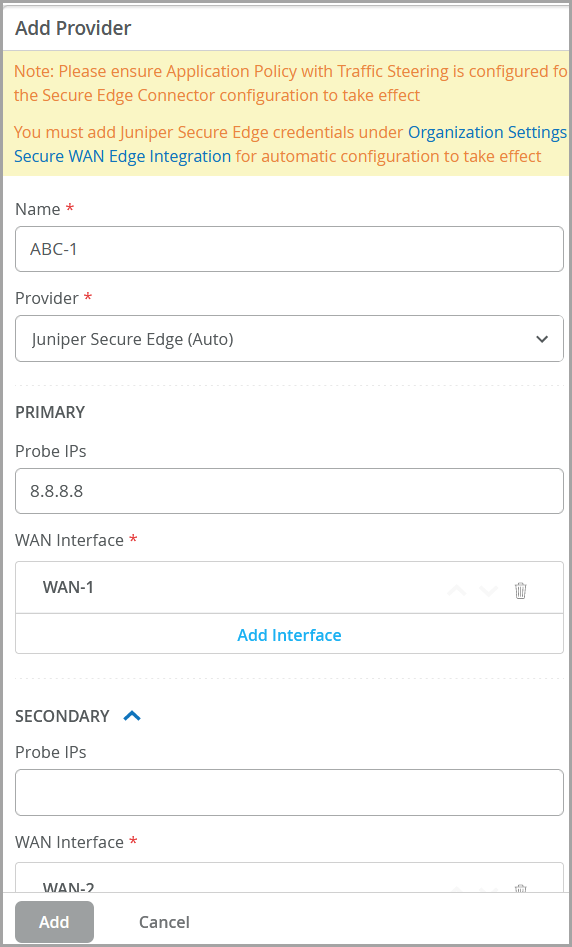

- Add Provider(공급자 추가) 창에서 자동 프로비저닝을 위해 Juniper Secure Edge (Auto)(주니퍼 Secure Edge(자동))를 선택합니다.

그림 29: Juniper Secure Edge를 공급자다음 세부 정보를 입력합니다.

로 선택

로 선택

- Name(이름) - JSE 터널의 이름을 입력합니다.

- Provider(공급자) - Juniper Secure Edge (Auto)(주니퍼 보안 에지(자동))를 선택합니다.

- Probe IP(프로브 IP) - 프로브 IP(기본 및 보조)를 입력합니다. 프로브 IP 8.8.8.8 또는 기타 잘 알려진 프로브 IP 주소를 입력합니다.

- WAN Interface(WAN 인터페이스) - 기본 및 보조 터널의 프로비저닝을 위해 기본 및 보조 터널 세부 정보 아래에 WAN 인터페이스를 할당합니다.

- Add(추가)를 클릭합니다.

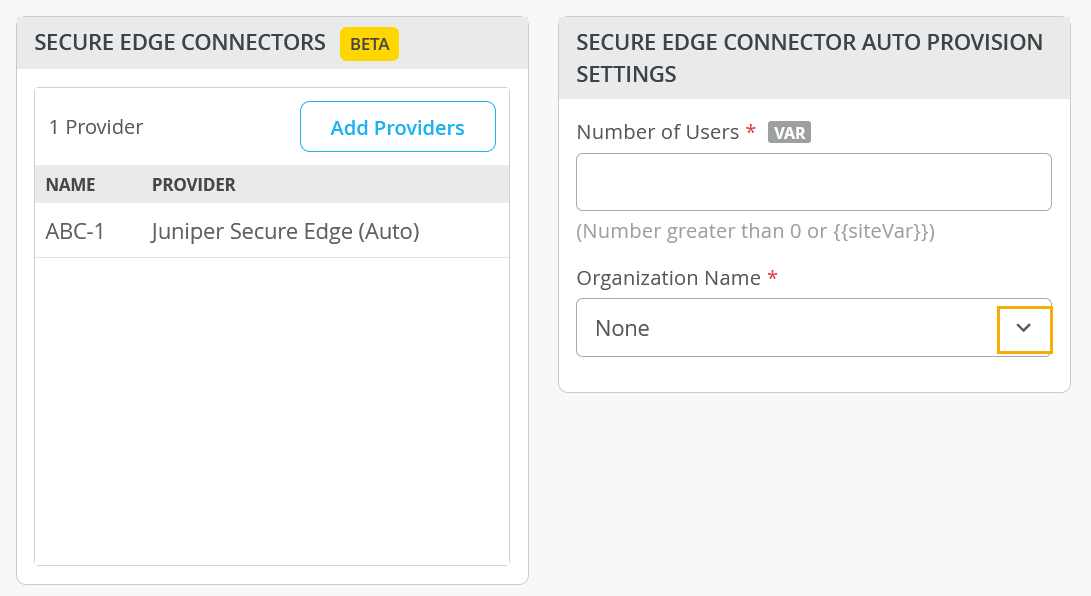

- Secure Edge Connector 자동 프로비저닝 설정에서 세부 정보를 입력합니다. 이 옵션은 이전 단계에서 주니퍼 Secure Edge를 공급자로 구성한 경우에만 사용할 수 있습니다.

그림 30: Secure Edge 커넥터 자동 프로비저닝 설정

Number of Users(사용자 수) - JSE 터널에서 지원하는 최대 사용자 수를 입력합니다

조직 이름 - 조직 이름을 입력합니다. 드롭다운 상자에는 Juniper Secure Edge 계정의 사용자 이름과 연결된 모든 조직이 표시됩니다. 이 사용자 이름은 조직 > 설정에서 Juniper Secure Edge 자격 증명에 입력한 것과 동일한 사용자 이름입니다. 자세한 내용은 1단계를 참조하십시오.

- Add(추가)를 클릭하여 계속합니다.

Juniper Secure Edge(자동) 옵션으로 활성화된 템플릿을 사이트에 할당하면 연결된 JSE 사이트(위치 개체)가 자동으로 생성되고 디바이스에서 가장 가까운 네트워크 POP(points of presence)로 연결되는 터널이 표시됩니다.

Secure Edge Connector 구성을 적용하려면 Secure Edge Connector Mist Juniper Secure Edge 트래픽 스티어링을 사용하여 애플리케이션 정책을 생성해야 합니다.

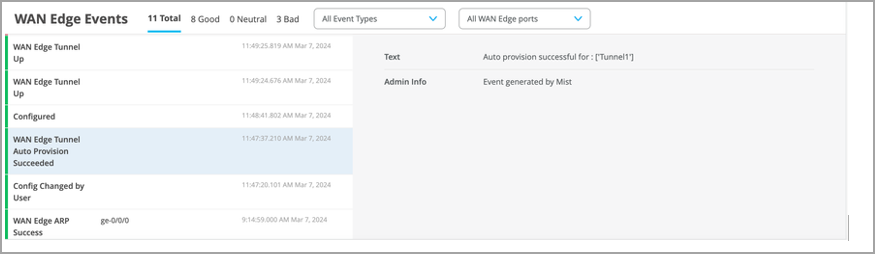

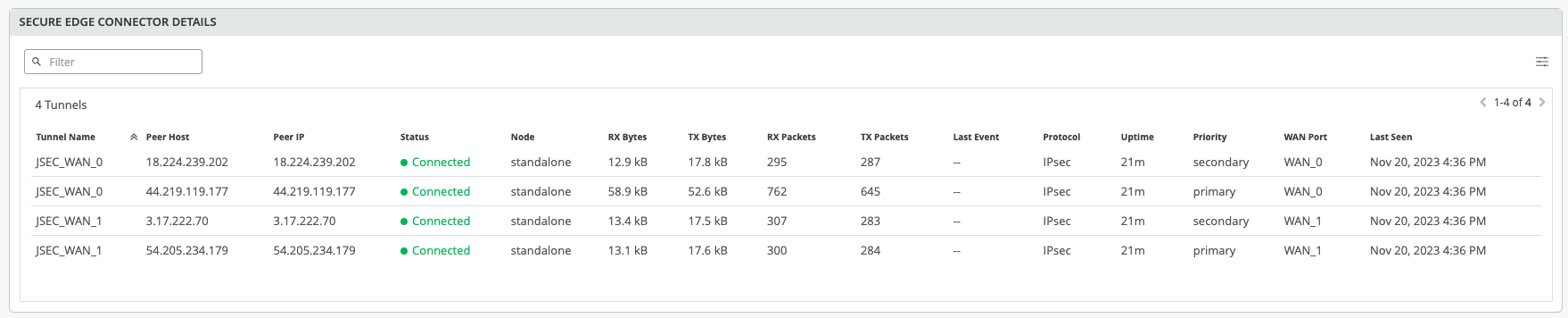

주니퍼 Secure Edge 터널 확인

WAN Edge 이벤트 아래에 WAN Edge 터널 자동 프로비저닝 성공 이벤트가 나타나면 Juniper Mist 포털에서 디바이스의 WAN 인사이트에서 설정된 터널 세부 정보를 확인할 수 있습니다.

클라우드 포털의 WAN 에지 > WAN Edge 인사이트 페이지에서 설정된 터널 상태 세부 정보를 가져옵니다Juniper Mist.

Juniper Security Director Cloud 대시보드 및 서비스 위치에서 설정된 터널을 확인할 수 있습니다.