Juniper Mist WAN Assurance 구성 계층

구성 계층 소개

Juniper Mist WAN Assurance 구성

네트워크 관리자는 퍼즐의 각 조각이 Juniper Mist WAN Assurance 클라우드 서비스에서 네트워크의 정책, 보안 및 연결을 구축한다는 것을 이해하는 것이 중요합니다. 전체 SD-WAN을 구축하려면 각 부분이 사이트 간 연결을 완료해야 합니다. Mist는 Mist의 인텐트 기반 네트워킹(IBN) 모델을 사용하여 트래픽 인텐트를 WAN 에지 디바이스의 구성으로 자동 변환합니다. 각 부분은 함께 작동하여 복잡한 인터페이스 할당, 보안, 라우팅 정책 및 플랫폼에 따라 대상 영역을 구축합니다. 따라서 Juniper Mist WAN Assurance의 구성 계층을 자세히 살펴볼 때 Mist 의도 모델을 이해하는 것이 중요합니다.

인텐트 기반 라우팅

IBN은 몇 가지 문제를 해결합니다. 예를 들어, 두 네트워크 간의 보안 통신이 필요하다고 가정해 보겠습니다. 인텐트 모델은 보안 통신을 위해서는 네트워크 A와 네트워크 B 사이에 보안 터널이 필요하다고 명시합니다. 이 시나리오에서 네트워크 관리자는 터널을 사용하는 트래픽을 식별하고 다른 원하는 일반 속성을 설명합니다. 그러나 운영자는 터널을 건설하는 방법을 지정하거나 알지도 못합니다. 터널을 구현하려면 보호할 디바이스의 수, BGP 광고를 만드는 방법, 켜야 할 기능과 매개 변수를 알아야 합니다. 이와 대조적으로, IBN 시스템은 서비스 설명을 기반으로 모든 디바이스의 전체 구성을 자동으로 생성합니다. 그런 다음 폐쇄 루프 검증을 사용하여 구성의 정확성을 지속적으로 검증하고 네트워크의 의도한 상태와 작동 상태를 지속적으로 보장합니다. IBN은 선언적 네트워크 운영 모델입니다. 이는 네트워크 엔지니어가 개별 네트워크 요소에 필요한 일련의 조치를 지정해야 하고 오류가 발생할 가능성이 큰 기존의 필수 네트워킹과 대조됩니다.

인텐트 기반 모델 주요 특성:

- 기존 네트워크 모델만큼 명시적인 지시가 필요하지 않습니다.

- 어떤 네트워크가 어떤 애플리케이션으로 이동하는지에 따라 정책을 구축합니다.

- 조직 전체에 걸쳐 Juniper Mist WAN Assurance 네트워크 및 애플리케이션을 구성합니다.

- 관련 구성만 푸시합니다.

- 디바이스가 사용하는 애플리케이션 만 구성합니다. 디바이스가 애플리케이션을 사용하지 않는 경우 인텐트 기반 네트워크는 해당 디바이스에서 애플리케이션을 구성하지 않습니다.

LAN에서 DHCP를 구성하는 예를 살펴보고 인터페이스가 이미 구성되어 영역에 할당되었다고 가정해 보겠습니다.

Junos CLI의 필수 단계:

- Junos 시스템 서비스 수준으로 이동하여 인터페이스에 대해 DHCP-local-server를 활성화합니다.

- Junos 시스템 주소 할당으로 이동하여 대상 네트워크, 풀의 주소 범위, 기본 게이트웨이 및 기타 DHCP 속성을 지정하는 주소 풀을 생성합니다.

- 보안 영역으로 이동하여 DHCP 시스템 서비스에 대한 호스트 인바운드 트래픽을 활성화하여 SRX 시리즈가 클라이언트의 DHCP 요청을 처리할 수 있도록 합니다.

위의 단계에는 최소한 세 개의 구성 계층에 걸쳐 여러 개의 구성 라인이 필요합니다.

동일한 워크플로우가 Mist에서도 크게 간소화되었습니다.

- 먼저 LAN 구성으로 이동하여 편집을 위해 엽니다.

- 그런 다음 DHCP 서버 라디오 버튼을 활성화하여 구성을 잠금 해제하고 필수 필드(IP 시작, IP 종료 및 게이트웨이)를 채웁니다.

- LAN 구성을 저장한 다음 디바이스 구성을 저장합니다.

구성 계층 요소

조직 전체의 구성 요소

Mist 구성의 맨 위는 Mist 조직이라고 합니다. 이러한 요소는 전체 SD-WAN(Software-Defined Wide Area Network) 구축에 영향을 미칩니다. 이 구성 수준의 다양한 구성 요소는 배포 전체에서 소스 및 대상의 빌딩 블록이 됩니다. 일단 식별되면 트래픽 요청은 발신자와 원하는 대상을 적절하게 연결합니다. 이러한 요소는 플랫폼에 따라 서로 다른 Juniper Mist WAN Assurance 구축 구성 요소를 구축하는 데 도움이 됩니다. 소스와 대상을 식별하면 주니퍼® SRX 시리즈 방화벽의 WAN 및 관련 보안 영역에 IPsec 터널이 구축됩니다. 주니퍼® 네트웍스 Session Smart™ 라우터의 이러한 구성 요소는 SVR(Secure Vector Routing) 메타데이터 교환을 구축하는 데 도움이 되는 해당 소스 및 대상이 됩니다. 이 두 플랫폼은 SD-WAN의 과제에 고유하게 접근하므로 Juniper Mist WAN Assurance 플랫폼을 파악하는 것이 중요합니다.

네트워크

Juniper Mist WAN Assurance 네트워크 는 Mist 인텐트 기반 패러다임에서 "누구"를 대표합니다. 네트워크 는 네트워크에서 요청의 소스입니다. 네트워크를 통해 "사용자" 그룹을 정의할 수 있습니다. Mist 설계에서 이 요소를 생성하면 전체 조직에서 사용할 네트워크가 정의됩니다.

주니퍼® 네트웍스 Session Smart™ 라우터의 네트워크 특성:

- Mist Networks는 SVR을 위해 백그라운드에서 테넌트를 생성합니다.

- Session Smart 라우터는 논리적 인터페이스(네트워크 인터페이스)에서 테넌트를 식별합니다.

- LAN 및 WAN 인터페이스 구성은 테넌트(요청 소스)를 식별합니다.

주니퍼® SRX 시리즈 방화벽 네트워크의 특성:

- 네트워크는 보안 정책 및 고급 정책 기반 라우팅(APBR) 정책의 소스로 사용되는 주소록을 생성합니다.

- 애플리케이션 정책이 구성된 경우 구성이 디바이스에 적용됩니다.

- LAN의 경우 영역 이름은 지정된 네트워크의 이름에서 파생됩니다.

- WAN의 경우 영역 이름은 WAN 이름을 기반으로 합니다.

경로 보급(오버레이를 통해 보급)

WAN Assurance는 전송 네트워크를 SD-WAN으로 추상화하는 것입니다. 경로 보급을 통해 제어와 도달 가능성을 위해 SD-WAN을 통해 네트워크를 보급할 수 있습니다. 그러면 LAN 세그먼트에 설정된 네트워크가 오버레이를 통해 보급될 수 있습니다. 이러한 네트워크를 설정하면 서비스 정책에 대한 소스 주소가 생성됩니다. 소스 및 대상에 대한 네트워크 주소 변환(NAT)은 필요한 경우 사용자에게 트래픽을 라우팅할 수 있습니다.

SD-WAN의 목적은 사이트 간 연결입니다. 따라서 오버레이를 통해 네트워크를 보급하여 SD-WAN 디바이스 간의 연결성을 활성화할 수 있습니다. 이 설정을 사용하면 네트워크가 WAN 전체에서 주소를 공유하므로 다른 디바이스가 주소를 연결하는 방법을 알 수 있습니다. 다른 스포크 또는 허브 LAN 이웃에 광고할 수 있습니다. 이 기능에 대한 자세한 내용은 네트워크 설정을 참조하십시오.

Mist Cloud에 대한 액세스

Mist는 풀스택 솔루션입니다. 일부 디바이스만 WAN 에지 또는 SD-WAN 라우터입니다. 특정 디바이스는 무선 AP 및 스위치에서 무선 및 Wired Assurance와 같은 다른 솔루션을 활용하기 위해 Mist Cloud에 액세스하기를 원할 것입니다. Mist Cloud에 액세스 하면 특정 방화벽/정책 규칙이 자동으로 생성되어 명시적인 애플리케이션 정책 없이도 디바이스가 Mist에 전화를 걸 수 있습니다. 그러나 SD-WAN 구축에서는 WAN Edge 뒤에 있는 모든 디바이스에서 이 수준의 액세스를 원하지 않습니다. 라우터에 정책 문제가 발생할 수 있기 때문입니다. 일반적으로 Mist 포털에서 이러한 디바이스를 모니터링하고 문제를 해결할 수 있도록 AP 또는 스위치용 Mist Cloud 액세스 를 선택합니다.

Mist 클라우드에 대한 액세스를 활성화하면 연결 정책을 수동으로 표현할 필요 없이 WAN Edge 뒤에 있는 모든 것이 Mist 클라우드에 도달할 수 있습니다. 이 설정에 대한 포트 및 프로토콜은 다음과 같습니다.

- TCP/443

- DNS/53

- SSH/2200

- NTP/123

- syslog/6514

- ICMP

사용자

라벨에 속지 마십시오. 사용자는 네트워크에서 단일 사용자를 나타내지 않습니다. 사용자는 서브넷의 하위 집합이거나 간접적으로 연결된 서브넷입니다. 네트워크는 "누가"이므로 사용자는 해당 네트워크 ID의 하위 부서로 생각하십시오. 네트워크를 동일하게 취급하는 보편적인 규칙이 있는 경우가 많습니다. 예를 들어 트래픽의 99%에 대해 세션이 동일한 작업을 수행하기를 원합니다. 하지만 게스트 네트워크에서 회사 네트워크에 대한 액세스를 차단하고 있고 하나의 IP에만 프린터 액세스가 필요한 경우에는 어떨까요? 이 경우 사용자를 추가합니다. Session Smart 라우팅 플랫폼에 익숙한 사용자를 위해 사용자와 테넌트를 비교해 보십시오. 또한 사용자(Users )를 생성하여 네트워크에서 간접 접두사를 정의할 수도 있습니다.

- 사용자는 세분화된 권한을 정의할 수 있습니다. 예를 들어, LAN 세그먼트에 인터넷 액세스가 필요할 수 있지만 이를 특정 네트워크 디바이스로 제한해야 합니다. 여기서는 해당 데스크톱에 대한 액세스 정책을 만듭니다.

- 때때로 LAN 세그먼트의 라우터 뒤에 간접적으로 연결된 접두사에 도달해야 합니다. 예를 들어 여러 디바이스를 외부 애플리케이션에 연결하는 디바이스 뒤에 있는 라우터를 상상해 보십시오. 이 경우 "직접 연결되지 않은 네트워크"로 특별히 구성한 네트워크에 사용자를 추가할 수 있습니다. 자세한 내용은 네트워크 설정을 참조하세요.

신청

애플리케이션 은 Mist 인텐트 기반 모델 패러다임에서 "무엇"을 구성합니다. 애플리케이션 은 네트워크가 제공하는 것입니다. 애플리케이션은 트래픽 대상을 나타내며 "데이터베이스" 또는 "인터넷"과 같이 클라이언트가 액세스하는 항목에 따라 이름이 지정됩니다. Mist 설계에서 이 요소를 생성하면 전체 조직에서 사용할 수 있도록 애플리케이션 이 정의됩니다.

주니퍼® 네트웍스 Session Smart™ 라우터의 애플리케이션 특성

- Mist 애플리케이션은 SVR을 위한 백그라운드 서비스를 생성합니다.

- 애플리케이션 은 포트, 프로토콜, 접두사, 사용자 지정 도메인 또는 내장 AppID 라이브러리의 앱 이름일 수 있습니다.

포트, 프로토콜 및 접두사는 모든 정책이 돌아가는 곳입니다.

- 사용자 지정 앱은 포트, 프로토콜 또는 접두사의 집합입니다.

- 앱은 인터넷 app-id에 매핑됩니다.

- URL 범주 는 포스 포인트 URL입니다.

주니퍼® SRX 시리즈 방화벽의 애플리케이션 특성

- 애플리케이션은 보안 정책에 사용되는 대상을 결정합니다.

- 프로토콜이 'any'인 접두사 0.0.0.0/0은 Juniper Mist WAN Assurance 정책 내에서 any 로 해결됩니다. 주소록이나 신청서가 필요하지 않습니다.

- WAN 에지의 커스텀 앱은 SRX 시리즈 온박스 엔진 '유형'을 사용하며 주소록과 애플리케이션의 조합입니다.

- 앱은 SRX 시리즈 레이어 7 AppID 엔진에 매핑됩니다.

- URL 범주 는 포스 포인트 URL입니다.

트래픽 스티어링

트래픽 스티어링 은 Mist 인텐트 기반 모델 패러다임에서 "방법"입니다. 트래픽 스티어링 은 트래픽이 목적지에 도달하기 위해 취할 수 있는 다양한 경로를 정의하는 방법입니다. 애플리케이션에 대한 트래픽에 여러 경로가 있는 경우 경로를 경로의 하위 집합으로 제한하고 기본 설정 순서를 구성할 수 있습니다. 또한 사용 가능한 경로에서 수많은 스트림을 로드하고 밸런싱할 수 있습니다.

주니퍼® 네트웍스 Session Smart™ 라우터의 트래픽 스티어링 특성:

-

주니퍼® Session Smart 라우터™는 세션 기반이며 언더레이 및 오버레이 경로 모두에 대해 지속적인 경로 모니터링 기술을 사용하여 모든 애플리케이션에 사용 가능한 최상의 경로를 찾습니다.

- SSR 시리즈에는 세 가지 조향 전략이 있습니다.

-

Ordered: 이것이 기본값이며 목록의 순서대로 이동합니다. 맨 위의 활성 경로가 우선합니다. 경로가 다운되면 목록의 다음 활성 경로로 이동합니다. 이렇게 하면 정렬된 목록이 생성됩니다.

-

가중치: 가중치를 기준으로 원하는 순서를 설정할 수 있습니다. 예를 들어, 둘 다 5로 설정된 두 개의 가중치 경로는 두 경로에서 ECMP 세션을 초래합니다. 반면에, 하나는 5로 설정되고 다른 하나는 10으로 설정된 두 개의 가중치 경로는 순서가 지정된 스티어링을 초래하며 세션은 더 낮은 가중치 경로를 먼저 사용합니다.

-

ECMP: 균등비용 다중 경로 알고리즘으로 트래픽을 완전히 로드 밸런싱합니다. 세션은 사용 가능한 모든 경로에서 균등하게 분할됩니다.

-

-

SRX 시리즈 방화벽과 달리, RIB에 트래픽에 대한 경로가 이미 있는 경우 SSR의 애플리케이션 정책에 트래픽 스티어링이 필요하지 않습니다. 애플리케이션 정책에 따라 트래픽 스티어링을 구성하면 바람직하지 않은 동작이 발생할 수 있는 상황이 있습니다. 자세한 내용은 SSR 허브를 통한 인터넷 백홀 을 참조하십시오.

-

SSR은 다음 두 가지 방법으로 트래픽을 조정할 수 있는 트래픽 스티어링 정책을 지원합니다.

-

SVR(Secure Vector Routing)을 사용하여 서로 다른 WAN 경로에서 이 트래픽을 조정하기 위한 다양한 옵션이 있는 오버레이를 향해 나아갑니다. 오버레이의 트래픽 스티어링을 위해 Mist WAN Assurance는 BGP를 사용하여 SSR 디바이스 간에 트래픽을 라우팅합니다. 이 동작을 활용하여 기존 네트워크와 SSR 디바이스 간에 경로를 교환하고 전파할 수 있습니다.

-

로컬 브레이크아웃(언더레이) 트래픽에 공통적인 하나 이상의 특정 인터페이스로 로컬로 라우팅됩니다. SSR로 동적 라우팅을 수행하지 않으려는 고객 또는 기존 동적 라우팅 솔루션이 없는 고객의 경우 SSR 허브를 통한 인터넷 백홀 에서 자세한 내용을 확인하십시오.

-

-

차단 작업이 있는 애플리케이션 정책의 경우, 트래픽 스티어링을 입력하지 마십시오

-

SSR은 기본적으로 거부하는 동작을 사용합니다. 특정 네트워크 개체가 이미 더 광범위한 애플리케이션에 액세스할 수 있고 해당 주소 공간 내에서 특정 범위를 제한하려는 경우가 아니면 차단 정책을 만들 필요가 없습니다.

주니퍼® SRX 시리즈 방화벽의 트래픽 스티어링 특성:

- 주니퍼® SRX 시리즈 방화벽은 영역 기반이며, 대상 영역은 트래픽 스티어링 정책 내에서 구성된 경로에 따라 결정됩니다.

- 트래픽 스티어링 은 경로를 가져오도록 포워딩 유형 라우팅 인스턴스 및 관련 라우팅 정책을 구성합니다. SRX 시리즈의 경우, 이 라우팅 인스턴스는 APBR에서 사용됩니다.

- SRX 시리즈에는 다음과 같은 몇 가지 조향 전략이 있습니다.

- Ordered: 기본값은 목록의 순서대로 이동합니다. 맨 위에 우선 순위가 부여된 다음 다음 위로 페일오버됩니다. 정렬된 목록을 만듭니다.

- 가중치: 가중치를 기준으로 원하는 순서를 설정할 수 있습니다. 예를 들어, 둘 다 5로 설정된 두 개의 가중치 경로는 두 경로에서 ECMP가 발생합니다. 반면에, 하나는 5로 설정되고 다른 하나는 10으로 설정된 두 개의 가중치 경로는 트래픽이 더 낮은 가중치 경로를 먼저 선택하는 순서 지정 스티어링을 초래합니다.

- ECMP: 균등비용 다중 경로 알고리즘으로 트래픽을 완전히 로드 밸런싱합니다. 트래픽은 사용 가능한 모든 경로에서 균등하게 분할됩니다.

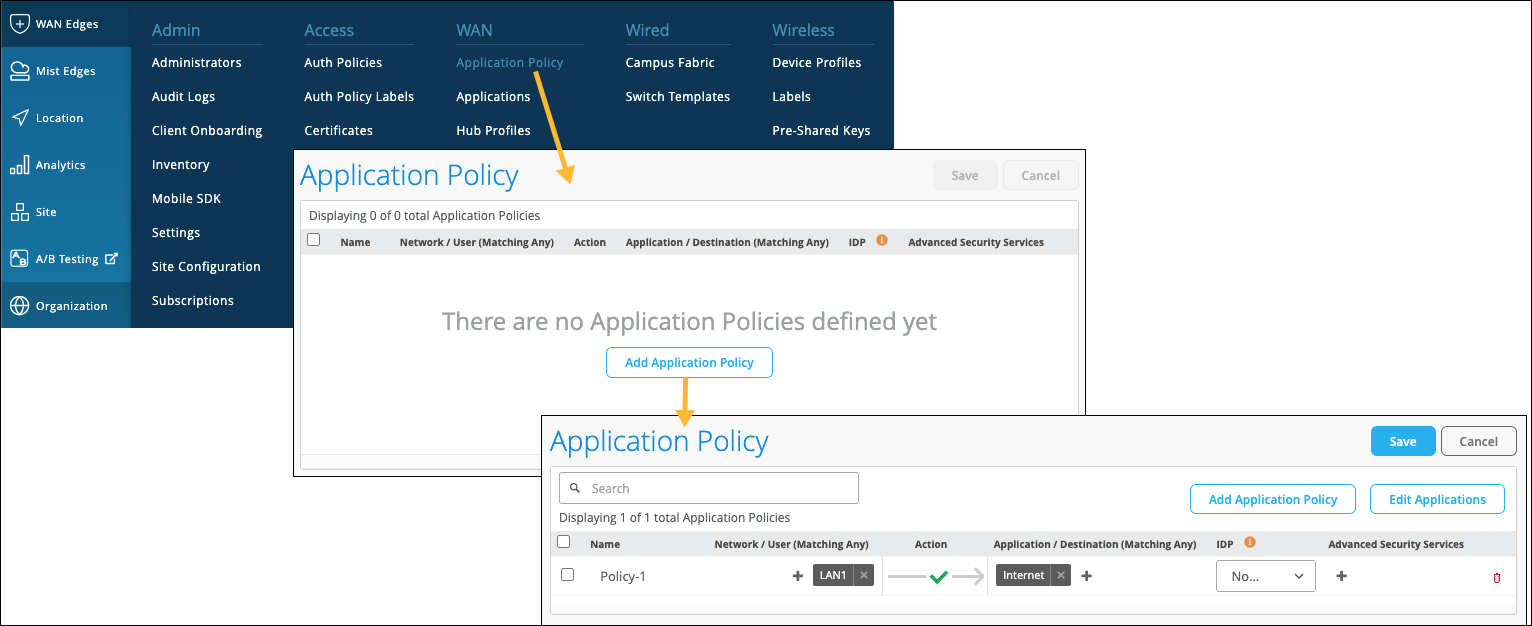

애플리케이션 정책

"누가", "무엇", "어떻게"가 애플리케이션 정책과 함께 제공됩니다. Mist 인텐트 기반 모델은 수천 줄의 코드로 SRX 시리즈의 Junos OS를 통해 경로 및 보안 정책을 수동으로 생성하는 작업을 간소화합니다. 또한 Conductor 기반 Session Smart 구축에서 WAN Assurance로 전환하는 사용자를 위해 Session Smart 라우터 구축이 간소화됩니다. 더 이상 시작하고 실행하는 데 명시적인 권한 및 인터페이스 할당이 필요하지 않습니다. WAN Assurance는 제로 트러스트입니다. 이 기능은 암시적이며 인텐트 기반 모델의 일부입니다. 네트워크 가 애플리케이션에 액세스할 수 있도록 허용하는 권한을 명시적으로 부여해야 합니다. 그렇지 않으면 라우팅되지 않습니다.

순서는 주니퍼® 네트웍스 Session Smart™ 라우터에서 로컬 네트워크를 송신할 때만 중요합니다. Session Smart 라우터는 가장 구체적인 일치 항목을 사용합니다. 따라서 로컬 트래픽에 트래픽 스티어링이 필요하지 않습니다. 또한 트래픽 스티어링 에서 블록을 사용하면 독점 프로세스가 훼손되므로 SVR에서 작동하지 않습니다. 디바이스, 서브넷 또는 네트워크가 애플리케이션에 액세스하지 않도록 하려면 해당 디바이스에 대한 트래픽 스티어링을 생성하지 마십시오.

주니퍼® SRX 시리즈 방화벽의 애플리케이션 정책 특성:

스티어링 경로는 SRX 시리즈의 목적지 영역을 결정합니다. SRX 시리즈와 함께 작업할 때 정책의 순서가 중요하므로 정책에 트래픽 스티어링 이 할당되어 있는지 확인하십시오. 기존의 영역 기반 방화벽인 이 방화벽은 필터 및 정책을 생성하는 규칙 목록을 사용합니다. 가장 구체적인 규칙은 SRX 시리즈의 애플리케이션 정책 목록 맨 위에 있어야 합니다.

네트워크 확장: Mist의 자동화

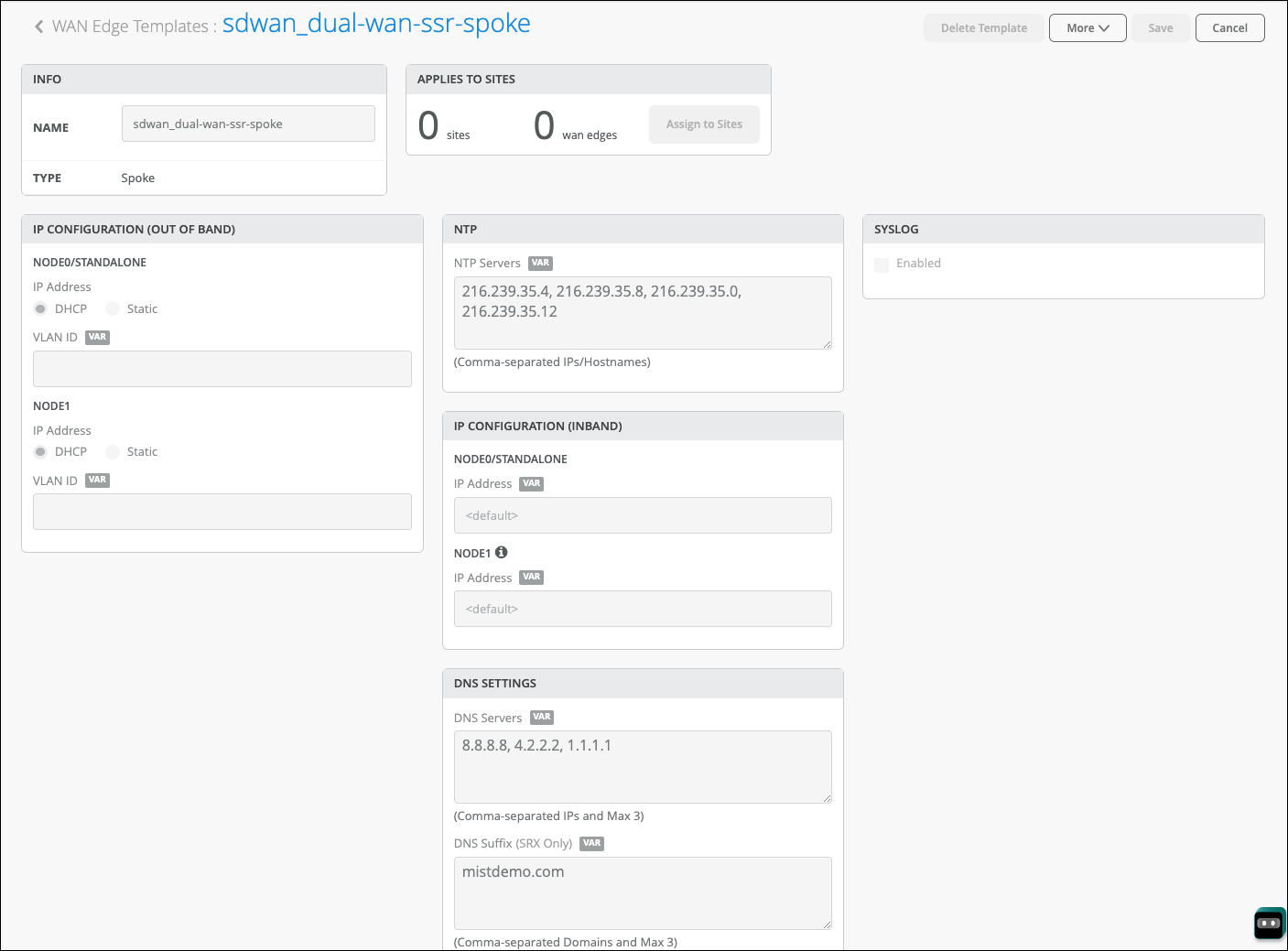

WAN 에지 템플릿

SD-WAN의 기본 구성 요소가 준비되면 Mist WAN Edge 템플릿을 통해 새로운 WAN Edge 디바이스를 구축할 수 있습니다. 이전의 모든 구성은 WAN 에지 템플릿으로 템플릿화할 수 있습니다. 이러한 템플릿은 독립형 에지 디바이스에서 수백 개의 사이트가 포함된 전체 SD-WAN 구축에 이르기까지 모두 사용할 수 있습니다. 자동화 프로세스는 오류를 제거하고 여러 스포크 사이트와 헤드엔드 구축을 간소화합니다.

템플릿은 일반적인 구성 작업을 줄이거나 없애고 여러 디바이스를 구성할 때 인적 오류를 제거합니다. WAN 에지 템플릿:

- 구축 전반에 걸쳐 표준을 적용합니다.

- 모든 네트워크 디바이스가 동일한 DNS(8.8.8.8)를 가리키는지 확인합니다.

- 동기화 및 로깅에 동일한 NTP(Network Time Protocol)를 사용하기 때문에 예측 가능한 동작을 제공합니다. (이는 특정 인증서에도 영향을 미칩니다.)

- 문제 해결 및 관리를 단순화합니다.

그림 1: WAN 에지 템플릿

그러나 WAN 에지 템플릿은 작업을 자동화하는 것 이상의 역할을 합니다. 실제로 모든 사이트에 모든 기능을 배포하지는 않더라도 템플릿을 사용하여 사이트 전체에 일관되게 적용할 수 있는 구성을 표준화할 수 있습니다. 예를 들어 모든 사이트에 게스트 네트워크가 필요하지는 않을 수 있지만 템플릿에 구성을 포함하면 해당 인터페이스를 예약하게 됩니다. 향후 계획에서 게스트 네트워크가 필요한 경우 인터페이스를 사용할 준비가 된 것입니다.

이러한 템플릿은 또한 다음을 허용합니다.

- 특정 모델을 통한 포트 및 사이트 그룹용 하드웨어 대량 주문.

- 특정 사용 사례 및 트래픽 플로우.

- 다양한 기업 LAN 네트워크.

- 게스트 네트워크.

WAN 에지 템플릿은 IP, 게이트웨이 또는 VLAN과 같은 반복적인 정보를 자동으로 구성합니다. 또한 WAN Edge 템플릿에는 트래픽 스티어링, 액세스 정책, 라우팅 기본 설정 및 표준화하려는 추가 구성이 포함될 수 있습니다. WAN 및 LAN 연결에는 접두사, NAT 또는 기타 로컬 정보가 필요합니다.

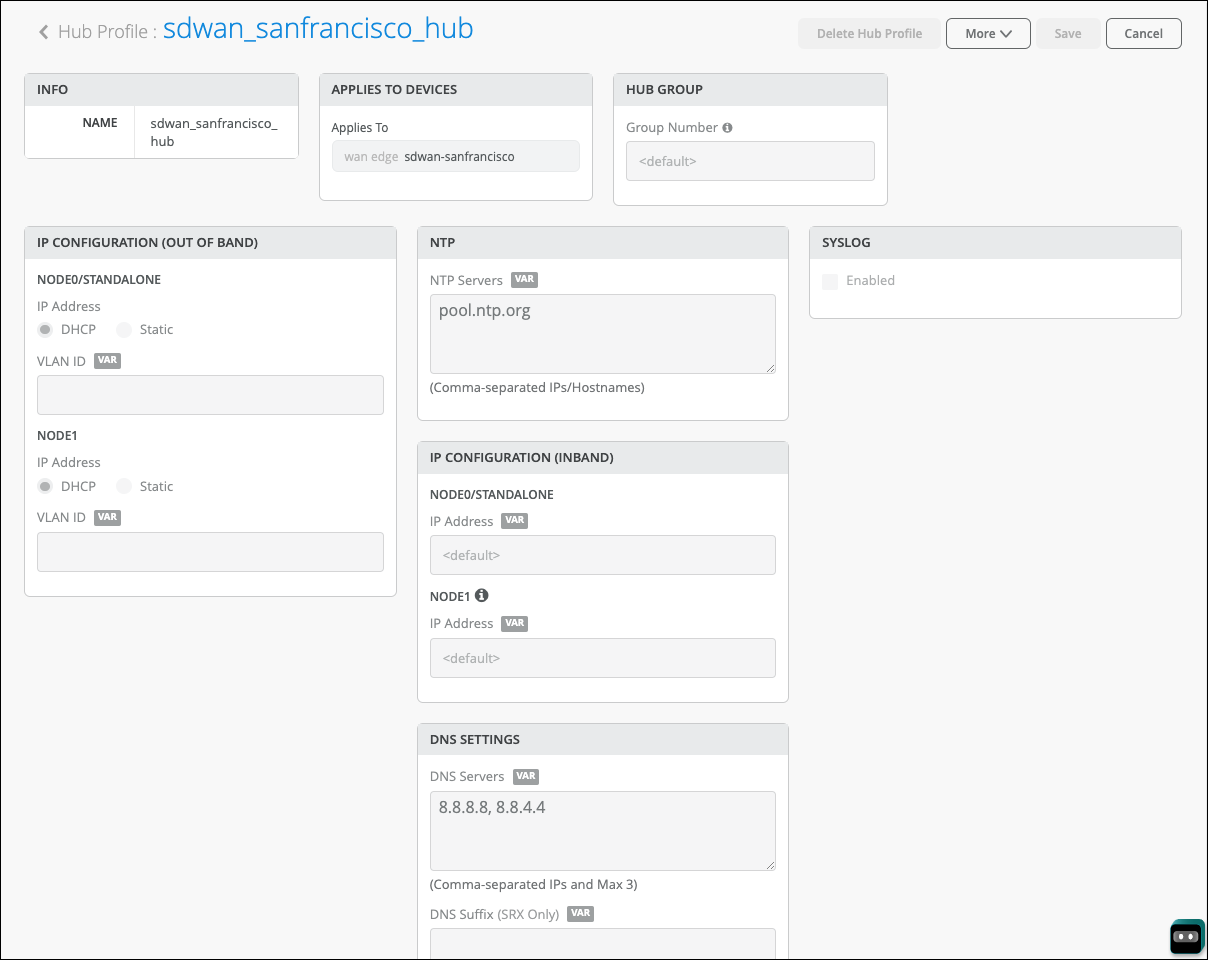

허브 프로파일

허브 프로필은 WAN Edge 템플릿과 함께 작동합니다. 허브는 에지에 있지 않으며 네트워크 전체에서 보편적으로 고유합니다. 허브는 Mist가 오버레이 네트워크를 구축하는 방식에 영향을 줍니다. 각 브랜치와 원격 오피스는 허브에 대한 SD-WAN 통신을 구축합니다. 토폴로지는 단일 오버레이를 구성하는 오버레이 엔드포인트에 의해 결정됩니다. 모든 허브 WAN 인터페이스는 스포크에 대한 오버레이 엔드포인트를 생성합니다. 스포크 WAN 인터페이스는 적절한 허브 WAN 인터페이스를 매핑하여 토폴로지를 정의합니다. 이것이 전송 네트워크의 추상화입니다. WAN Assurance를 위한 두 플랫폼은 추상화를 서로 다르게 해결하기 때문에 오버레이 네트워크를 구축할 때는 서로의 미묘한 차이를 이해해야 합니다.

주니퍼® SRX 시리즈 방화벽

SRX 시리즈 오버레이 SD-WAN은 경로 분리를 위한 가상 라우터와 보안 전송 트래픽을 위한 IPsec 터널을 결합합니다. WAN 구성은 토폴로지를 결정하고 오버레이 네트워크를 구축합니다. 한 가지 주의해야 할 점은 조직당 하나의 오버레이만 구현할 수 있다는 점입니다. 그러나 여러 유형의 전송에 걸쳐 이 오버레이 내에 많은 경로를 가질 수 있으며 트래픽을 안전하게 격리 및 전달할 수 있습니다. SRX 시리즈 디바이스의 경우, 오버레이는 보안 영역, 가상 라우터 및 IPsec 터널을 결합합니다.

주니퍼® 네트웍스 Session Smart™ 라우터

Session Smart 오버레이 SD-WAN은 Session Smart 피어 간의 활성 및 지터, 지연 및 손실을 위해 포트 1280의 BFD를 통한 독점 통신을 포함하는 이웃입니다. 허브 프로필에서 WAN 인터페이스를 구성하면 오버레이 허브 엔드포인트가 생성됩니다. Session Smart 라우터에서 엔드포인트는 SVR의 수신단입니다.

스포크 WAN 인터페이스를 오버레이 허브 엔드포인트에 매핑할 때 몇 가지 일이 발생합니다. 스포크는 피어 연결을 설정하고 전송 네트워크의 Session Smart 추상화인 SVR에 대한 이웃과 벡터를 식별합니다.

오버레이에 대한 마지막 참고 사항: SRX 시리즈 및 Session Smart 라우터는 단일 오버레이에 존재할 수 없습니다. 이러한 디바이스는 허브의 BGP를 통해 페어링할 수 있지만 사이트 간 연결을 생성하는 솔루션은 고유하므로 동일한 오버레이에서 함께 작동할 수 없습니다. 마이그레이션 계획이 있는 경우 보급이 필요한 경로를 식별하고 허브에서 보급합니다.

다음 허브 프로필 고려 사항을 염두에 두세요.

- 스포크 템플릿이 연결 위치를 알 수 있도록 허브 프로필을 먼저 구축해야 합니다.

- 허브에는 오버레이 엔드포인트에 대한 정적 IP가 있어야 합니다.

- 오버레이 엔드포인트 구성은 WAN Edge 스포크 템플릿에 노출됩니다.

- 다음 지침 내에서 통합할 수 있는 허브 수에는 제한이 없습니다.

- 데이터센터당 하나의 허브

- 중복을 위한 두 개의 허브(HA 클러스터)

스포크는 트래픽 스티어링 및 애플리케이션 정책을 통해 기본 허브를 선택합니다. 제로 터치 프로비저닝(ZTP)은 ZTP를 완료한 후 대상 네트워크로 마이그레이션되지 않는 한 DHCP(물리적 구현용)가 필요합니다. 디바이스를 수동으로 미리 설정할 수도 있습니다.

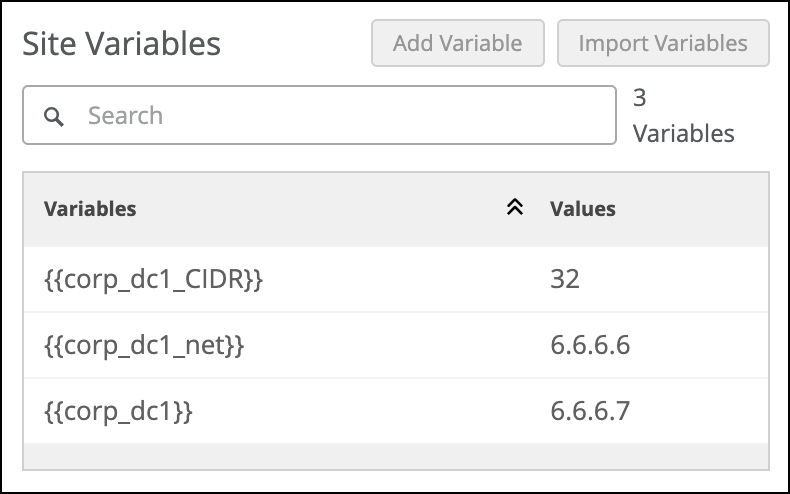

사이트 변수

사이트 변수는 사이트별로 구성됩니다. 네트워크를 전체적으로 계획할 때 특정 WAN Edge 및 WAN Edge 클러스터에 대한 표준 템플릿을 생성할 수 있습니다. 이상적으로는 사이트당 하나의 WAN Edge 디바이스(또는 디바이스가 클러스터된 경우 단일 논리적 WAN Edge)만 있는 것이 좋습니다. 변수는 사이트마다 다를 수 있으므로 관리자는 템플릿 또는 WAN Edge 구성 페이지에서 변수를 사용합니다. 변환은 구성이 렌더링되고 디바이스에 푸시될 때 발생합니다.

다음 사이트 변수 고려 사항을 염두에 두세요.

- 변수의 구문은 Jinja2와 일치하며 {{variableName}}과 같이 큰중괄호 안에 포함됩니다.

- UI는 선행 및 후행 중괄호를 이름의 일부로 적용합니다.

- 사이트 변수 제한 사항:

- 변수에 공백이 없습니다.

- 변수 필드 내에 특수 문자(밑줄 제외)가 없습니다.

- 변수는 하나의 필드에서만 사용할 수 있으며 전체 접두사를 지정할 수 없습니다.

예를 들어, 10.88.88.88/24에는 IP 주소(10.88.88.88)와 접두사 길이(24)에 대한 변수가 두 개 이상 필요합니다.

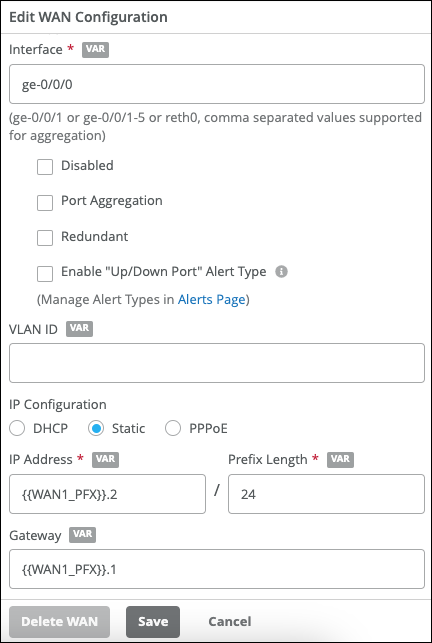

그림 3: 사이트 변수

템플릿의 진정한 기능을 사용하는 가장 좋은 방법은 사이트 변수를 사용하는 것입니다. 하드웨어를 구축하려면 많은 구성 항목이 필요합니다. WAN Edge 템플릿과 사이트 변수를 결합하는 것이 좋습니다. 각 디바이스에서 최소한의 구성을 남기고 처음 세 옥텟의 전체 IP 서브넷을 정의할 수 있는 다음 상황을 고려하십시오.

다음 방법 중 하나로 표준 템플릿을 만들고 WAN과 같은 표준 인터페이스에 변수를 배치합니다.

- WAN1PFX 변수(예: {{192.168.170}})를 사용하고, 구성 페이지의 WAN 필드에서 로컬 IP의 경우 {{WAN1PFX}}.1, 게이트웨이의 경우 {{WAN1PFX}}.2가 됩니다.

- {{WAN1IP}} 및 {{WAN1_GW}} 변수 쌍을 정의할 수 있습니다. 그러나 서브넷은 재사용될 수 있지만 특정 IP는 재사용할 수 없는 곳이 있습니다.

그림 4: WAN 구성

의 사이트 변수

의 사이트 변수

또 다른 강력한 사용 사례는 세 번째 옥텟이 변수가 되고 해당 변수가 여러 필드에도 적용될 수 있는 매직 옥텟입니다. 예를 들어, {{SITEID}} 변수는 세 번째 옥텟과 VLAN 태그 모두에 사용될 수 있습니다. 이 경우 네트워크 접두사는 192.168일 수 있습니다. {{SITEID}}.1/24를 {{SITE_ID}} VLAN ID로 지정합니다. WAN Edge 템플릿은 WAN Edge에만 적용되지만 사이트 변수는 스위치와 AP에도 적용됩니다. 자동화의 목적은 구축을 간소화하고 재사용성을 높이는 것입니다.

템플릿 적용 소개

사이트는 모든 자산이 한 위치에 모여 있다는 점을 기억하세요. 이는 단일 WAN 에지만 존재할 것임을 암시합니다. 주니퍼 Mist AI를 통한 Mist 관리의 주요 기능은 구성 템플릿을 사용하여 WAN Edge를 그룹화하고 대량 업데이트를 수행할 수 있다는 것입니다. 템플릿은 통일성과 편의성을 제공하는 반면, 계층 구조는 확장성과 세분성을 제공합니다.

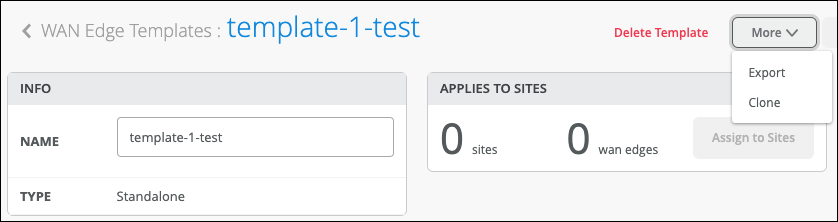

템플릿 가져오기 및 내보내기

모든 상황에 적용되는 솔루션은 없습니다. 템플릿을 여러 개 가질 수 있습니다. 시간을 절약하려면 템플릿을 복제합니다. 그런 다음 복제된 복사본을 필요에 따라 수정하여 사용자 정의합니다.

내보내기 또는 복제

내보내기 또는 복제

템플릿 샘플 수정

{

"type": "standalone",

"ip_configs": {

"LAN": {

"type": "static"

"ip":

"{{LAN1_PFX}}.1" ,

"netmask": "/24*

}

},

"dhcpd_config" : {},

"dns_servers" : [

"8.8.8.8"

],

....

}

템플릿 재정의

템플릿은 사이트에 적용되며, 이는 디바이스에 적용됩니다. 템플릿은 구성을 표준화하는 데 사용되지만 예외는 항상 존재합니다. 한 사이트에 대해 약간 다른 템플릿을 만드는 대신 디바이스의 템플릿 구성을 재정의합니다.

재정의

재정의

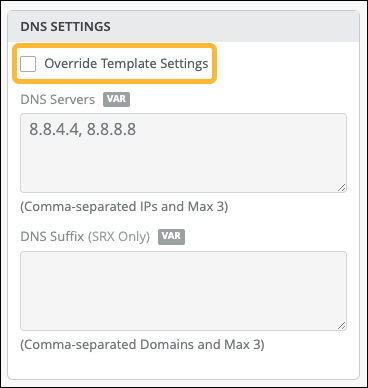

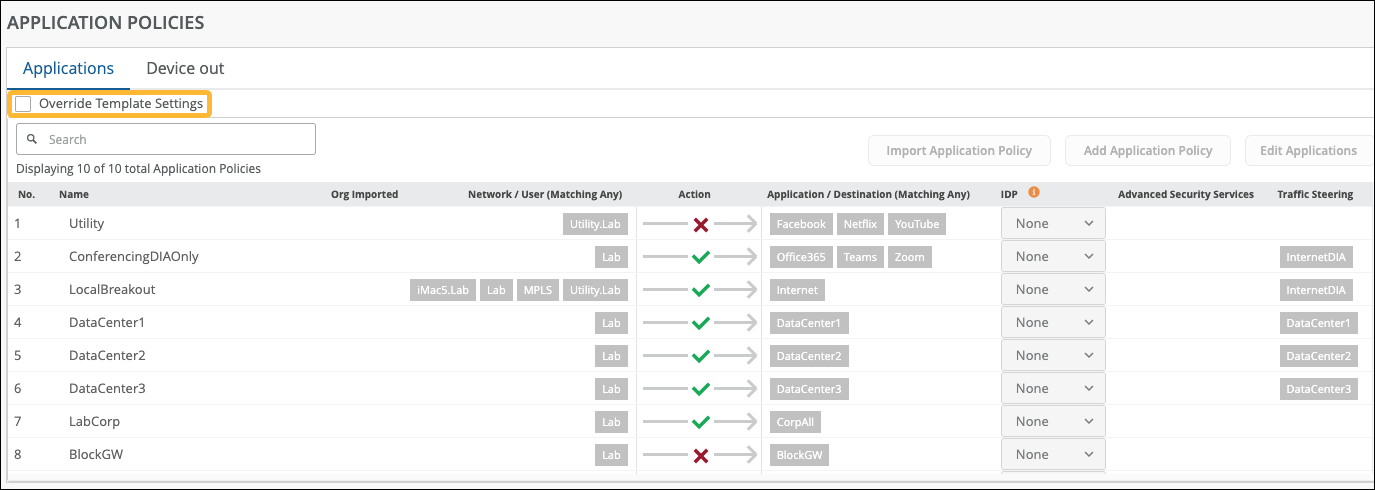

템플릿을 재정의해야 하는 경우 디바이스별로 필요한 구성 블록에 대해 템플릿 설정 재정의 옵션을 활성화할 수 있습니다. 그림 7 은 DNS 및 애플리케이션 정책을 재정의할 수 있는 방법을 보여주지만 WAN, LAN 또는 NTP 서버와 같은 다른 설정은 재정의하지 않는 방법을 보여줍니다.

스크린샷은 전부 아니면 전무 작업을 보여줍니다. 템플릿 설정을 재정의하면 이 구성은 WAN Edge 템플릿의 모든 애플리케이션 정책을 더 오래 상속합니다.

구성을 재정의하려면 다음 역할 중 하나가 할당되어 있어야 합니다.

- 슈퍼유저

- 네트워크 관리자(모든 사이트 액세스)

- 네트워크 관리자(사이트 그룹 또는 특정 사이트 액세스)

조직 수준의 애플리케이션 정책

템플릿을 사용하면 여러 디바이스를 구축할 때 시간을 절약할 수 있지만, 디바이스 모델이나 구성이 약간 다르기 때문에 다양한 템플릿을 사용할 수 있습니다. 각 템플릿에 대해 동일한 애플리케이션 정책을 만들 수 있지만 조직 수준의 애플리케이션 정책을 바로 가기로 사용하는 것이 좋습니다. 조직 수준의 애플리케이션 정책을 사용하면 대규모 네트워크 토폴로지를 위한 WAN Edge 템플릿 및 허브 프로필로 가져올 수 있는 애플리케이션 규칙을 만들 수 있습니다.

조직 수준의 애플리케이션 정책 사용에 대한 몇 가지 모범 사례와 제한 사항을 살펴보겠습니다. 각 조직 수준 애플리케이션 정책 에 전역적으로 고유한 이름을 지정하지 않으면 구성을 저장할 때 오류가 발생합니다. 가져온 정책은 수정할 수 없기 때문에 모든 필드가 흐리게 표시됩니다. 조직 수준의 트래픽 스티어링이 없는데, 트래픽 스티어링은 로컬 연결 및 인텐트에 적용되기 때문에 의미가 있습니다.

조직 수준의 애플리케이션 정책을 LAN 블록 또는 하나의 서브넷에 적용하는 것을 고려하십시오. 10/8의 LAN "슈퍼넷"을 생성하면 이 정책은 10/any에서 소싱된 모든 항목이 인터넷에 연결할 수 있도록 허용하므로 모든 사이트에서 작동합니다. 그렇기 때문에 계획이 중요합니다. 배포에 관계없이 유사한 트래픽 패턴으로 문제 해결을 간소화할 수 있도록 네트워크를 설계하세요. 예를 들어, 일부 사이트에는 LTE가 있으며 트래픽은 다른 사이트가 아닌 해당 사이트에서 송신되어야 합니다. 또한 일부 사이트는 독립형이고 다른 사이트는 SD-WAN입니다. 독립형 사이트의 트래픽 스티어링에 WAN을 통해 언더레이로 이동하도록 지시하고 사이트가 SD-WAN 스포크의 오버레이로 이동하도록 지시함으로써 범용 정책이 둘 다에 적용될 수 있습니다.

요약하자면, 조직 수준 정책의 사용 사례는 사이트에 관계없이 네트워크 전체의 트래픽 패턴을 설명하는 것입니다. 정책으로 허용되는 것과 허용되지 않는 것을 정의합니다. 그런 다음 사이트나 템플릿(장소에 적용됨)에 적용할 때 스티어링 부분을 추가하여 퍼즐의 마지막 조각을 제공합니다.

WAN 설계 고려 사항

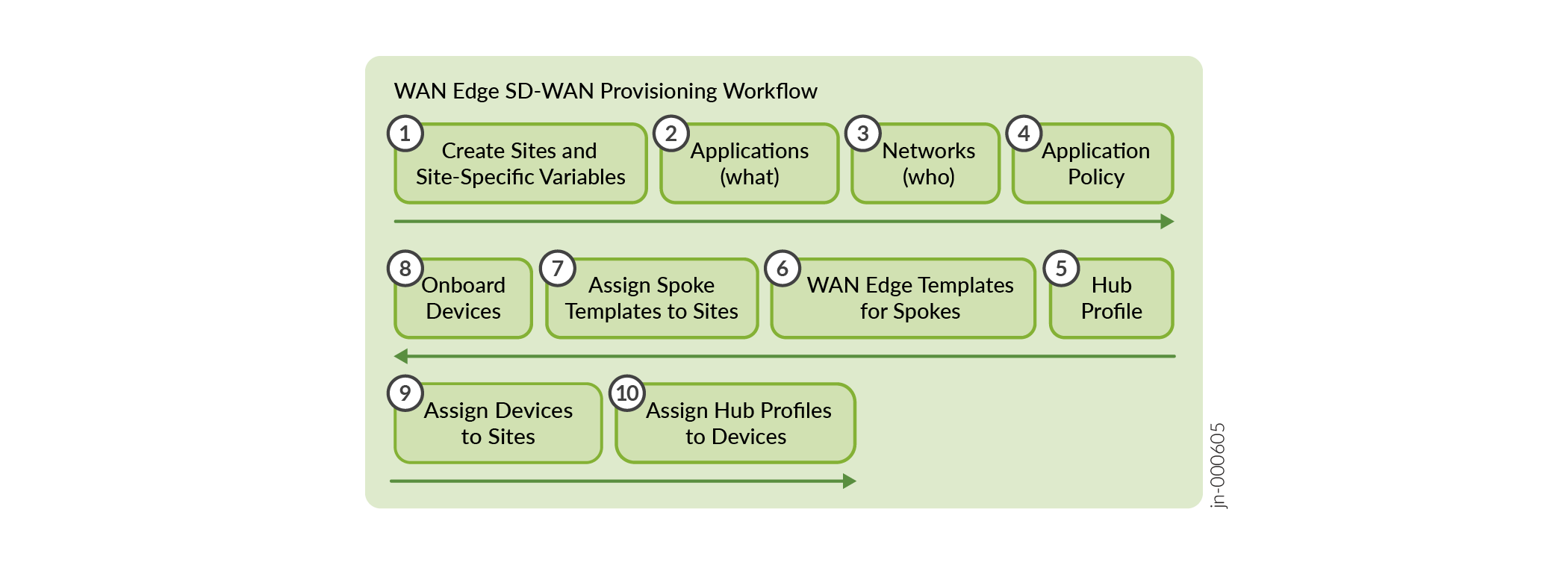

그림 9는 WAN 에지 프로비저닝을 위한 워크플로를 보여줍니다. 우

우

다음과 같이 SD-WAN을 구축하려면 완료된 프로젝트를 구성하는 블록을 검토하는 것이 필수적입니다.

- 조직에서 요청의 소스를 구성하는 "사람"(네트워크)에 대해 생각해 보십시오.

- 사용자가 액세스하는 대상(애플리케이션)의 "대상"을 고려하십시오.

- 이러한 요소들은 조직에서 어디로 가나요? 사이트 유형을 고려합니다.

- 마지막으로, 이러한 사용자가 트래픽 대상에 액세스하고 획득하는 "방법"(트래픽 스티어링)을 고려합니다.

- 이제 Mist AI, 템플릿, 변수의 강력한 기능을 활용하여 규모를 조정할 수 있습니다.

SD-WAN 프로비저닝

작업 순서가 중요합니다. SD-WAN 프로비저닝 구현을 준비할 때 다음 순서로 작업을 완료합니다.

- 먼저, 배포를 전체적으로 고려하면서 템플릿을 사용하여 네트워크를 계획하십시오.

- 허브 프로필은 WAN Edge 스포크 템플릿 앞에 와야 합니다.

- 애플리케이션 (트래픽 대상)을 먼저 사용한 다음 네트워크 (누구)를 사용하여 설계합니다.

나중에 앱을 분석하고 더 세부적으로 분석할 수 있습니다.

- 네트워크(트래픽 소스)를 알고 있는지 확인하십시오.

네트워크는 정책 및 트래픽 스티어링을 알려줍니다.

- 양쪽 끝(스포크 및 허브)에 적절한 애플리케이션 정책을 적용합니다.

오버레이 엔드포인트를 설정할 때 엔드투엔드 도달 가능성을 위해 노력합니다. 격리된 MPLS 엔드포인트는 인터넷 엔드포인트에 연결할 수 없습니다.